Introducción

Este documento describe cómo integrar OKTA Single Sing-On (SSO) en una red de área extensa definida por software (SD-WAN).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Descripción general de SD-WAN

- Lenguaje de marcado de aserción de seguridad (SAML)

- Proveedor de identidad (IdP)

- Certificados

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco vManage versión 18.3.X o posterior

- Cisco vManage versión 20.6.3

- Cisco vBond versión 20.6.3

- Cisco vSmart versión 20.6.3

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Background

El lenguaje de marcado de aserción de seguridad (SAML) es un estándar abierto para intercambiar datos de autenticación y autorización entre partes, en particular, entre un proveedor de identidad y un proveedor de servicios. Como su nombre indica, SAML es un lenguaje de marcado basado en XML para las afirmaciones de seguridad (instrucciones que utilizan los proveedores de servicios para tomar decisiones de control de acceso).

Un proveedor de identidad (IdP) es un proveedor de confianza que le permite utilizar el inicio de sesión único (SSO) para acceder a otros sitios web. SSO reduce la fatiga de las contraseñas y mejora la facilidad de uso. Reduce la superficie de ataque potencial y proporciona una mayor seguridad.

Configurar

Configuración de vManage

1. En Cisco vManage, navegue hasta Administration > Settings > Identity Provider Settings > Edit.

Configuración > Configuración

Configuración > Configuración

2. Haga clic en Habilitado.

3. Haga clic para descargar los metadatos SAML y guardar el contenido en un archivo. Esto es necesario en el lado de OKTA.

Descargar SAML

Descargar SAML

Consejo: Necesita esta información de METADATA para configurar OKTA con Cisco vManage.

a. ID de entidad

b. Firmar certificado

c. Certificado de cifrado

d. URL de cierre de sesión

e. URL de inicio de sesión

Nota: Los certificados deben estar en formato x.509 y deben guardarse con la extensión .CRT.

Certificado X.509

Certificado X.509

Configuración de OKTA

1. Inicie sesión en la cuenta OKTA.

2. Acceda a Aplicaciones > Aplicaciones.

Aplicaciones > Aplicaciones

Aplicaciones > Aplicaciones

3. Haga clic Crear integración de aplicaciones.

Crear aplicación

Crear aplicación

4. Haga clic en SAML 2.0 y siguiente.

Configuración de SAML2.0

Configuración de SAML2.0

Configuración general

1. Introduzca un nombre de aplicación.

2. Añadir logotipo para la aplicación (opcional).

3. Visibilidad de la aplicación (opcional).

4. Haga clic en NEXT.

Configuración general de SAML

Configuración general de SAML

Configurar SAML

Esta tabla describe los parámetros que deben configurarse en esta sección.

| Componente |

Valor |

Configuración |

| URL de inicio de sesión único |

https://XX.XX.XX.XX:XXXX/samlLoginResponse |

Consígalo a partir de los metadatos. |

| URI de público (ID de entidad SP) |

XX.XX.XX.XX |

Dirección IP o DNS para Cisco vManage |

| Estado de retransmisión predeterminado |

|

EMPTY |

| Formato de ID de nombre |

|

Según sus preferencias |

| Nombre de usuario de aplicación |

|

Según sus preferencias |

| Actualizar nombre de usuario de aplicación en |

Crear y actualizar |

Crear y actualizar |

| Respuesta |

Firmado |

Firmado |

| Firma de aserción |

Firmado |

Firmado |

| Algoritmo de firma |

RSA-SHA256 |

RSA-SHA256 |

| Algoritmo de resumen |

SHA256 |

SHA256 |

| Cifrado de aserción |

Cifrados |

Cifrados |

| Algoritmo de encripción |

AES256-CBC |

AES256-CBC |

| Algoritmo de transporte de claves |

RSA-OAEP |

RSA-OAEP |

| Certificado de cifrado |

|

El certificado de cifrado de los metadatos debe estar en el formato x.509. |

| Activar cierre de sesión único |

|

debe estar comprobado. |

| URL de cierre de sesión único |

https://XX.XX.XX.XX:XXXX/samlLogoutResponse |

Obtenga de los metadatos. |

| Emisor SP |

XX.XX.XX.XX |

Dirección IP o DNS para vManage |

| Certificado de firma |

|

El certificado de cifrado de los metadatos debe estar en el formato x.509. |

| Gancho en línea de aserción |

Ninguno (deshabilitar) |

Ninguno (deshabilitar) |

| Clase de contexto de autenticación |

Certificado X.509 |

|

| Autenticación de fuerza de honor |

Yes |

Yes |

| cadena de ID del emisor SAML |

cadena de ID del emisor SAML |

Escriba un texto de cadena |

| Sentencias Attributes (opcional) |

Nombre ► Nombre de usuario Formato de nombre (opcional) ► No especificado

Valor ►usuario.login |

Nombre ► Nombre de usuario Formato de nombre (opcional) ► No especificado

Valor ►usuario.login |

| Sentencias de atributo de grupo (opcional) |

Nombre ► Grupos Formato de nombre (opcional) ► No especificado Filtro ►Coincide con regex ►.* |

Nombre ► Grupos Formato de nombre (opcional) ►Sin especificar Filtro ►Coincide con regex ►.* |

Nota: Debe utilizar Username y Groups, exactamente como se muestra en la tabla CONFIGURE SAML.

Configuración de SAML Parte 1

Configuración de SAML Parte 1

Configuración de SAML Parte 2

Configuración de SAML Parte 2

- Haga clic en Next (Siguiente).

Comentarios

1. Seleccione una de las opciones que prefiera.

2. Haga clic en Finalizar.

Comentarios sobre SMALL

Comentarios sobre SMALL

Configurar grupos en OKTA

1. Navegue hasta Directorio > Grupos.

Grupos OKTA

Grupos OKTA

2. Haga clic en Agregar grupo y cree un nuevo grupo.

Agregar grupo

Agregar grupo

Nota: Los grupos deben coincidir con los grupos de Cisco vManage y deben estar en minúsculas.

Configurar usuarios en OKTA

1. Acceda a Directorio > Personas.

Usuarios de OKTA

Usuarios de OKTA

2. Haga clic en Agregar persona, cree un nuevo usuario, asígnelo al grupo y guárdelo.

Agregar usuario

Agregar usuario

Nota: Se puede utilizar Active Directory en lugar de usuarios de OKTA.

Asignar grupos y usuarios en la aplicación

1. Acceda a Aplicaciones > Aplicaciones > Seleccione la nueva aplicación.

2. Haga clic en Asignar > Asignar a grupos.

Aplicación > Grupos

Aplicación > Grupos

3. Identifique el grupo y haga clic en Asignar > Finalizado.

Asignar grupo y usuario

Asignar grupo y usuario

4. El grupo y los usuarios ahora deben ser asignados a la aplicación.

Verificación

Una vez completada la configuración, puede obtener acceso a Cisco vManage a través de OKTA.

Login Vmanage de SSO

Login Vmanage de SSO

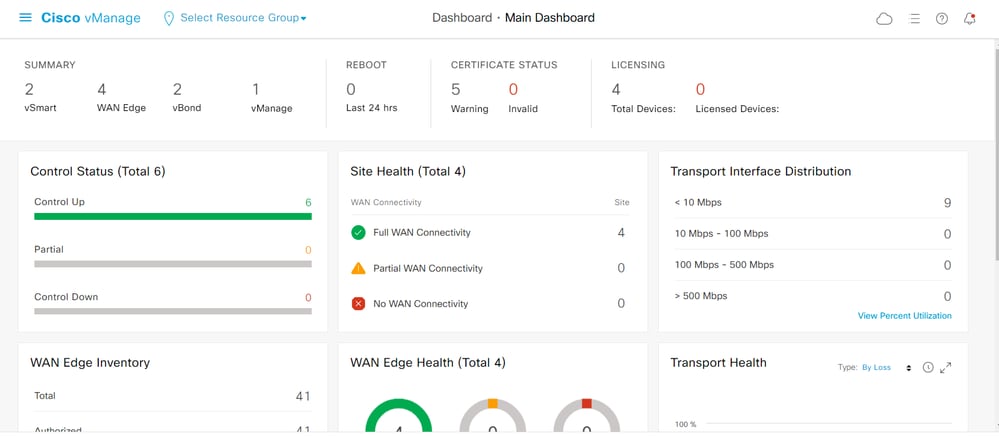

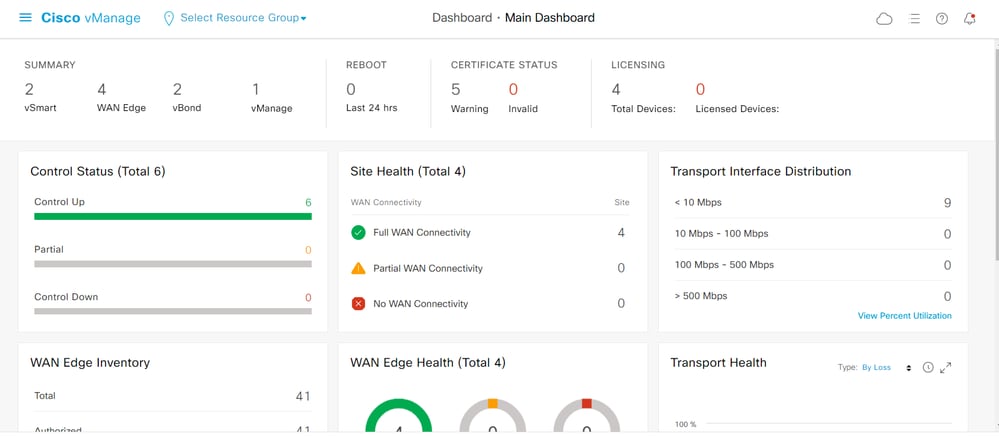

GUI de Vmanage

GUI de Vmanage

Nota: Para omitir el inicio de sesión de SSO, puede utilizar https://<vmanage>/login.html

Troubleshoot

En Cisco vManage para ver los registros relacionados con SSO, compruebe el archivo: var/log/nms/vmanage-server.log

Información Relacionada

Comentarios

Comentarios