Guía de inicio rápido: configuración y políticas simplificadas de Catalyst SD-WAN

Opciones de descarga

-

ePub (1.8 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.8 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento es una guía de inicio rápido para la configuración y las políticas simplificadas en Catalyst SD-WAN.

Summary

Con la versión 20.12/17.12 del software Cisco Catalyst SD-WAN, se recomienda que los usuarios inicien la migración de la configuración tradicional basada en plantillas de dispositivos y funciones al nuevo enfoque de configuración basado en grupos de configuración y grupos de políticas. En este documento, se describen detalles importantes para el nuevo enfoque de configuración.

El objetivo principal de este documento es servir de guía para comenzar a utilizar nuevas construcciones para la configuración, las políticas y la incorporación, con la versión dorada 20.12. El documento no cubre explicaciones de características individuales.

Nuevas implementaciones

Para utilizar correctamente el nuevo enfoque de configuración, debe realizar estos pasos:

- Red: Definir la jerarquía de red y construcciones de sistema

- Configuración: Crear configuración con grupos de configuración mediante flujo de trabajo

- Aplicaciones: Definir aplicaciones personalizadas, si es necesario, mediante el Catálogo de aplicaciones

- Políticas: Creación de políticas mediante grupos de políticas

- Topología: Definir topología

- Integrado: dispositivos incorporados y etiquetados

- Desplegar: Asocie e implemente grupos de configuración y grupos de políticas. Activar topología.

Diagrama de flujo para nuevas implementaciones

Diagrama de flujo para nuevas implementaciones

Implementaciones existentes

- Ejecute los pasos mencionados en la sección Implementaciones existentes

- Utilice la herramienta Conversion para convertir la configuración/políticas existentes en nuevas configuraciones/políticas

Mejoras en la experiencia del usuario y simplificación operativa

Cisco Catalyst SD-WAN ofrece una experiencia de usuario mejorada y simplifica las operaciones.

- IU común: Se ha introducido un nuevo marco de UX en Catalyst SD-WAN Manager y otros productos de Cisco, con el fin de lograr la coherencia en la experiencia del usuario y proporcionar un aspecto y una sensación comunes a todos los productos.

- Configuración: Configuración simplificada y creación e implementación de políticas con flujos de trabajo intuitivos basados en intención y el uso de valores predeterminados inteligentes recomendados por Cisco.

- Control: Información detallada sobre el estado y el rendimiento de las aplicaciones y la red con nuevos widgets y paneles de control personalizables y mejorados.

- Resolución de problemas: Vistas de topología de red y sitio dinámicas, acceso a herramientas de resolución de problemas basadas en contexto, informes sobre el rendimiento de la red y de la aplicación de forma programada.

Beneficios

| Uso sencillo |

Flujos de trabajo intuitivos y guiados |

| Expansión de la configuración |

Reducción de la expansión (independiente del modelo, reutilización, estructura) |

| Creación de configuración |

Predeterminados inteligentes de forma más rápida y sencilla |

| Modificación de configuración |

Modificar ahora e implementar selectivamente más tarde |

| Visibilidad |

Nuevos paneles, supervisión del rendimiento de aplicaciones/sitios |

| Guía de Troubleshooting |

Topología del sitio, guía de herramientas de solución de problemas |

Definir la jerarquía de red y las construcciones del sistema

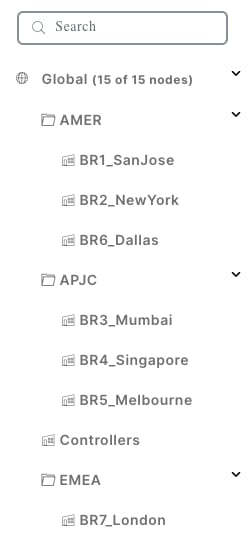

Jerarquía de red

Proporciona una noción de "jerarquía", es decir, sitios, regiones y áreas, para la red. Usted puede cree esto basándose en su red.

Ejemplo:

Administrador de jerarquía de red (NHM)

Administrador de jerarquía de red (NHM)

Esto ayuda a definir nombres de sitios fáciles de usar que ayudan a lograr la simplificación operativa.

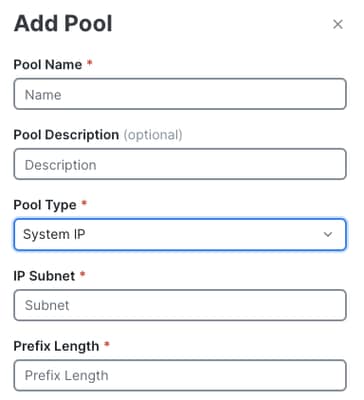

Construcciones del sistema

Estos grupos automatizan las asignaciones de ID de sitio e IP del sistema durante la implementación de la configuración del dispositivo.

Puede definir el pool IP para las asignaciones automáticas de IP del sistema. La ID del sitio se asigna desde el conjunto Global_Site.

Agregar parámetros de conjunto

Agregar parámetros de conjunto

Ver y administrar grupos

Ver y administrar grupos

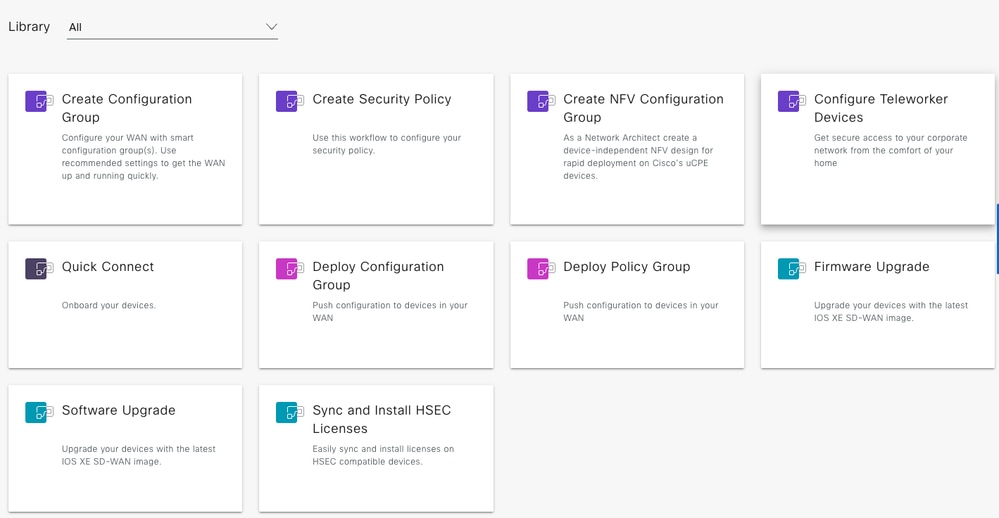

Flujos de trabajo

Un flujo de trabajo es un conjunto de pasos guiados que le ayudarán a realizar una tarea concreta con facilidad.

- El objetivo de un flujo de trabajo es ayudar a los usuarios principiantes a crear fácilmente configuraciones e implementarlas en el dispositivo.

- La mayoría de los botones/ajustes de configuración se establecen en los valores predeterminados inteligentes recomendados por Cisco.

- Los usuarios solo deben especificar algunas configuraciones.

- Los botones de configuración avanzada están disponibles fuera del flujo de trabajo, donde el grupo de configuración se puede editar manualmente.

Una biblioteca de flujos de trabajo muestra todos los flujos de trabajo disponibles.

Biblioteca de flujo de trabajo

Biblioteca de flujo de trabajo

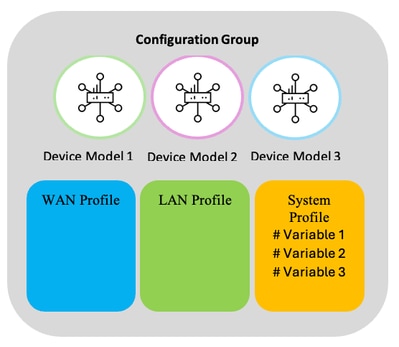

Grupos de configuración

Los grupos de configuración son un nuevo enfoque de la configuración del fabric que se basa en los principios de simplicidad, reutilización y estructura.

Estructura de grupos de configuración

Estructura de grupos de configuración

Grupos de configuración

- Agrupación lógica de dispositivos que comparten un propósito común dentro de la WAN.

- El usuario define y puede personalizar esta agrupación en función de sus necesidades empresariales.

Por ejemplo; Este/oeste, América/APJC/EMEAR, tienda minorista/centro de distribución

Perfiles de funciones

- "Bloques" flexibles de configuración que se pueden compartir entre los grupos de configuración.

- Crear perfiles de funciones basados en las funciones necesarias

- Reúna los perfiles para completar la configuración del dispositivo, como bloques de creación

- Creación, almacenamiento y reutilización

Por ejemplo; Perfil básico, perfil WAN, perfil LAN

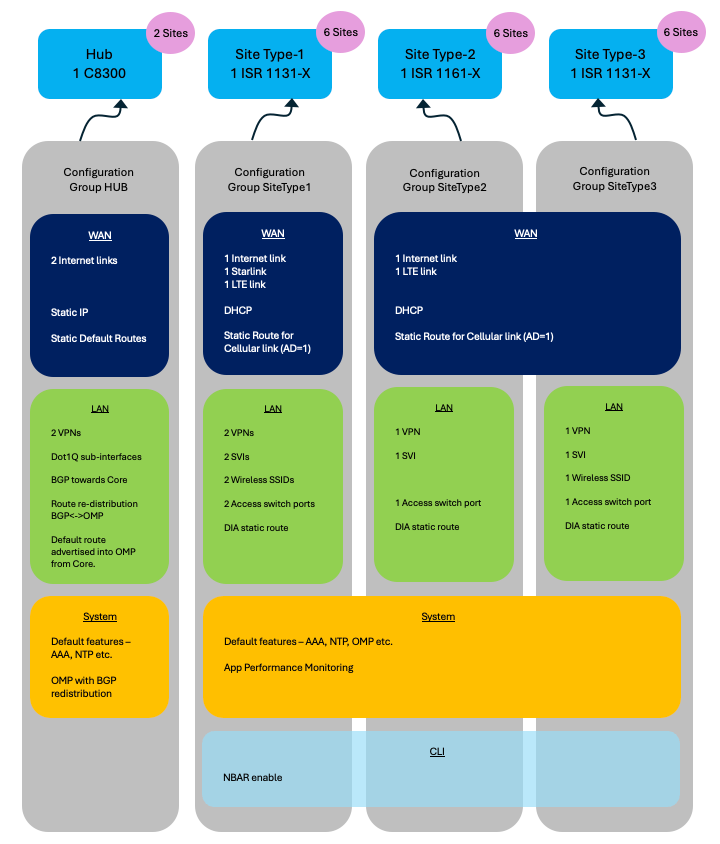

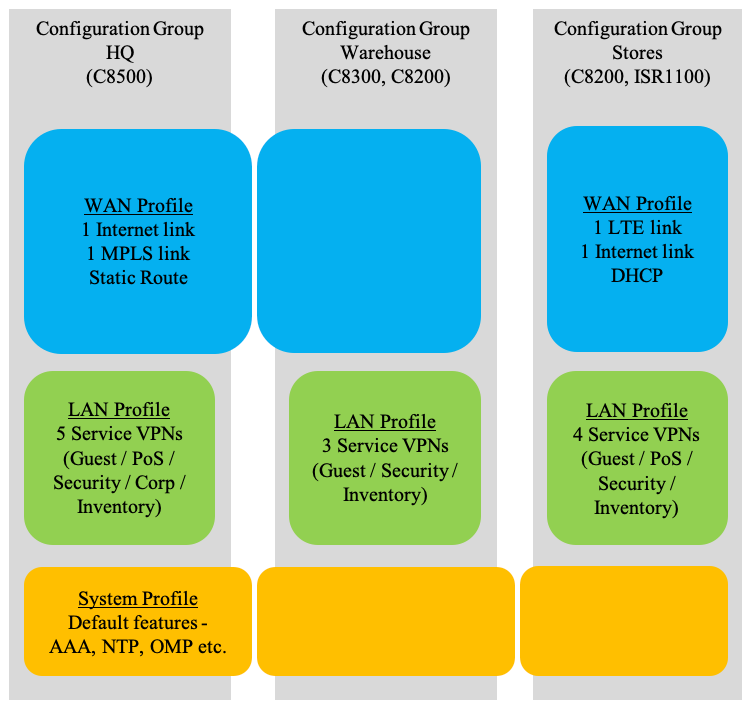

Ejemplos de implementación de grupos de configuración

Nota:

- Los grupos de configuración son independientes del modelo de dispositivo

- Los perfiles de funciones se pueden compartir entre los grupos de configuración

Caso práctico 1: Cliente gubernamental

Ejemplo de uso 1: grupos de configuración

Ejemplo de uso 1: grupos de configuración

HUB de grupo de configuración

Ejecute el flujo de trabajo Crear grupo de configuración.

Opción de flujo de trabajo Crear grupo de configuración

Opción de flujo de trabajo Crear grupo de configuración

Perfil de WAN

Ejemplo de caso práctico 1: perfil WAN 1

Ejemplo de caso práctico 1: perfil WAN 1

Mediante el flujo de trabajo, se puede generar la configuración de perfil WAN completa para este caso práctico.

Las entidades como IP estática real, IP/subred/Next-Hop de ruta estática predeterminada, etc., se pueden especificar como globales o específicas del dispositivo.

La opción específica del dispositivo se puede especificar con valores reales durante la implementación del grupo de configuración en los dispositivos.

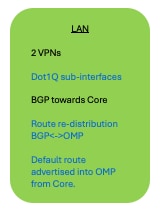

Perfil LAN

Ejemplo de caso práctico 1: perfil LAN 1

Ejemplo de caso práctico 1: perfil LAN 1

Mediante el flujo de trabajo, se puede generar la mayor parte de la configuración del perfil de LAN para este caso práctico.

- 2 VPN

- Routing BGP en cada una de las VPN (número AS, prefijos de red, vecinos)

Las entidades como las subinterfaces Dot1Q reales y cualquier otra entidad marcada como específica del dispositivo se pueden especificar con valores reales durante la implementación del grupo de configuración en los dispositivos.

| NOTE: La configuración avanzada, como la redistribución de rutas y el anuncio de rutas predeterminadas, se debe configurar después del flujo de trabajo mediante la edición manual del grupo de configuración, así como de las subinterfaces si se van a utilizar durante la implementación. |

Perfil del sistema

Ejemplo de caso práctico 1: Perfil del sistema 1

Ejemplo de caso práctico 1: Perfil del sistema 1

Mediante el flujo de trabajo, se puede generar la mayor parte de la configuración del perfil del sistema para este caso práctico: OMP, AAA, NTP, registro, etc.

| NOTE: La configuración avanzada, como la redistribución de OMP-BGP y cualquier otro cambio en las funciones del sistema, como OMP, AAA, NTP, etc., debe configurarse después del flujo de trabajo mediante la edición manual del grupo de configuración. |

Tipo de sitio de grupo de configuración 1

Ejecute el flujo de trabajo Create Configuration Group.

Perfil de WAN

Ejemplo de caso práctico 1: perfil WAN 2

Ejemplo de caso práctico 1: perfil WAN 2

Mediante el flujo de trabajo, se puede generar la mayor parte de la configuración del perfil WAN para este caso práctico. Interfaces Ethernet para Internet y Starlink. DHCP.

| NOTE: La interfaz móvil para el enlace LTE, incluida la ruta estática, debe configurarse después del flujo de trabajo, editando manualmente el grupo de configuración. |

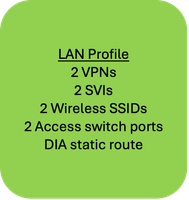

Perfil LAN

Ejemplo de caso práctico 1: perfil LAN 2

Ejemplo de caso práctico 1: perfil LAN 2

Mediante el flujo de trabajo, se puede generar parte de la configuración del perfil de LAN para este caso práctico. 2 VPN, ruta estática DIA.

Las entidades como las subinterfaces Dot1Q reales y cualquier otra entidad marcada como específica del dispositivo se pueden especificar con valores reales durante la implementación del grupo de configuración en los dispositivos.

| NOTE: Las SVI, los SSID inalámbricos, los puertos del switch de acceso, etc. deben configurarse después del flujo de trabajo mediante la edición manual del grupo de configuración. |

Perfil del sistema

Ejemplo de caso práctico 1: perfil del sistema 2

Ejemplo de caso práctico 1: perfil del sistema 2

Mediante el flujo de trabajo, se puede generar la mayor parte de la configuración del perfil del sistema para este caso práctico: OMP, AAA, NTP, registro, etc.

| NOTE: La configuración avanzada, como la supervisión del rendimiento de la aplicación, se debe configurar después del flujo de trabajo mediante la edición manual del grupo de configuración. |

Perfil CLI

Ejemplo de uso 1: perfil CLI 2

Ejemplo de uso 1: perfil CLI 2

Las funciones no admitidas mediante la GUI, como la habilitación de la visibilidad de aplicaciones/flujos (NBAR), se pueden configurar mediante un perfil CLI.

Visibilidad de App/Flow

Para habilitar la visibilidad de las aplicaciones y la visibilidad del flujo, utilice el paquete/perfil de CLI.

(En 20.13 y versiones posteriores, está disponible en Configuración avanzada en Grupo de políticas)

Sin embargo, en 20.12, si se configura una política AAR, se habilita App/Flow Visibility. Y no es necesario configurar esto mediante el paquete/perfil de CLI.

Tipo de sitio de grupo de configuración 2

Ejecute el flujo de trabajo Create Configuration Group.

Perfil de WAN

Ejemplo de caso práctico 1: perfil WAN 3

Ejemplo de caso práctico 1: perfil WAN 3

Mediante el flujo de trabajo, se puede generar la mayor parte de la configuración del perfil WAN para este caso práctico. Interfaz Ethernet para Internet. DHCP.

| NOTE: La interfaz móvil para el enlace LTE, incluida la ruta estática, debe configurarse después del flujo de trabajo, editando manualmente el grupo de configuración. |

Perfil LAN

Ejemplo de caso práctico 1: perfil LAN 3

Ejemplo de caso práctico 1: perfil LAN 3

Mediante el flujo de trabajo, se puede generar parte de la configuración del perfil de LAN para este caso práctico. 1 VPN, ruta estática DIA.

Las entidades como las subinterfaces Dot1Q reales y cualquier otra entidad marcada como específica del dispositivo se pueden especificar con valores reales durante la implementación del grupo de configuración en los dispositivos.

| NOTE: SVI, el puerto del switch de acceso, etc., se debe configurar después del flujo de trabajo mediante la edición manual del grupo de configuración. |

Perfil del sistema

Igual que Configuration Group SiteType1

Perfil CLI

Igual que Configuration Group SiteType1

Tipo de sitio de grupo de configuración 3

Ejecute el flujo de trabajo Create Configuration Group.

Perfil de WAN

Igual que Configuration Group SiteType2

Perfil LAN

Ejemplo de caso práctico 1: perfil LAN 4

Ejemplo de caso práctico 1: perfil LAN 4

Mediante el flujo de trabajo, se puede generar parte de la configuración del perfil de LAN para este caso práctico. 1 VPN, ruta estática DIA.

Las entidades como las subinterfaces Dot1Q reales y cualquier otra entidad marcada como específica del dispositivo se pueden especificar con valores reales durante la implementación del grupo de configuración en los dispositivos.

| NOTE: SVI, SSID inalámbrico, puerto del switch de acceso, etc., deben configurarse después del flujo de trabajo mediante la edición manual del grupo de configuración. |

Perfil del sistema

Igual que Configuration Group SiteType1

Perfil CLI

Igual que Configuration Group SiteType1

Caso práctico 2: Cliente minorista

Ejemplo de uso 2: grupos de configuración

Ejemplo de uso 2: grupos de configuración

Sede central y almacén del grupo de configuración

Ejecute el flujo de trabajo Create Configuration Group.

Perfil de WAN

Mediante el flujo de trabajo, se puede generar toda la configuración del perfil de WAN para este caso práctico.

Perfil LAN

Mediante el flujo de trabajo, se puede generar toda la configuración de perfil LAN para este caso práctico.

Las entidades como las subinterfaces Dot1Q reales y cualquier otra entidad marcada como específica del dispositivo se pueden especificar con valores reales durante la implementación del grupo de configuración en los dispositivos.

Perfil del sistema

Mediante el flujo de trabajo, se puede generar toda la configuración del perfil del sistema para este caso práctico.

| NOTE: Si se requiere algún cambio o si se requiere una configuración avanzada, como la supervisión del rendimiento de la aplicación, se debe configurar y publicar el flujo de trabajo editando manualmente el grupo de configuración. |

Almacenes de grupos de configuración

Ejecute el flujo de trabajo Create Configuration Group.

Perfil de WAN

Mediante el flujo de trabajo, se puede generar la mayor parte de la configuración del perfil WAN para este caso práctico.

| NOTE: La interfaz móvil para el enlace LTE, incluido el enrutamiento, debe configurarse después del flujo de trabajo mediante la edición manual del grupo de configuración. |

Perfil LAN

Mediante el flujo de trabajo, se puede generar toda la configuración de perfil LAN para este caso práctico.

Las entidades como las subinterfaces Dot1Q reales y cualquier otra entidad marcada como específica del dispositivo se pueden especificar con valores reales durante la implementación del grupo de configuración en los dispositivos.

Perfil del sistema

Igual que en HQ y Warehouse del grupo de configuración.

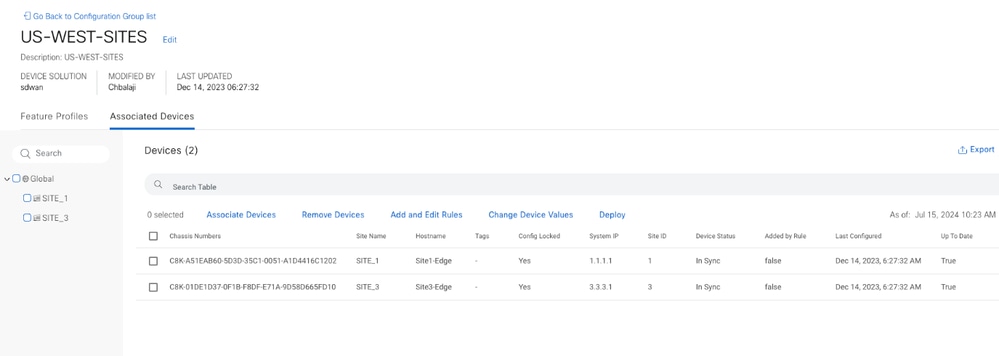

Asociado

En la página de edición del grupo de configuración (Configuration -> Configuration Groups), puede asociar dispositivos al grupo de configuración.

Haga clic en Associate Devices y siga los pasos del flujo de trabajo.

Asociar dispositivo - Grupos de configuración

Asociar dispositivo - Grupos de configuración

Implementación

Ejecute el flujo de trabajo Deploy Configuration Group.

Implementar flujo de trabajo de grupos de configuración

Implementar flujo de trabajo de grupos de configuración

| NOTE:

|

Reutilización

- Los grupos de configuración son independientes del modelo de dispositivo.

Grupo de configuración: independiente del modelo de dispositivo

Grupo de configuración: independiente del modelo de dispositivo

| NOTE: Si una configuración determinada no se admite en un modelo de dispositivo, no se produce la inserción de paquete de funciones correspondiente y se muestra un mensaje adecuado como parte de la tarea de implementación. Ejemplo: Un dispositivo no admite Wi-Fi, pero el grupo de configuración contiene un paquete Wi-Fi. En el momento de la implementación, se omite la configuración del paquete Wi-Fi y el mensaje de la tarea de implementación informa de que se omitió la inserción de la configuración Wi-Fi. |

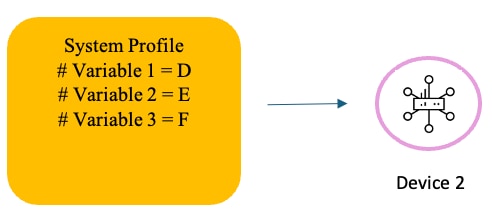

- Usar variables de configuración: valores específicos del dispositivo

Grupo de configuración: variables específicas del dispositivo

Grupo de configuración: variables específicas del dispositivo

Un perfil de función puede tener una configuración definida como específica del dispositivo, similar a las variables de plantilla.

Ejemplo: Dirección IP de la interfaz, números de puerto, nombre de la interfaz, etc.

Estos valores específicos del dispositivo se pueden proporcionar en el momento de la implementación. Y puede ser diferente para diferentes dispositivos.

Grupo de configuración - Ejemplo 1 de variables específicas del dispositivo

Grupo de configuración - Ejemplo 1 de variables específicas del dispositivo

Grupo de configuración - Ejemplo 2 de variables específicas del dispositivo

Grupo de configuración - Ejemplo 2 de variables específicas del dispositivo

Grupo de configuración - Ejemplo 3 de variables específicas del dispositivo

Grupo de configuración - Ejemplo 3 de variables específicas del dispositivo

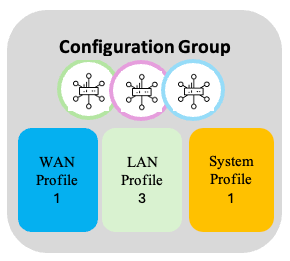

- Reutilización de perfiles de funciones

Los perfiles de funciones se pueden reutilizar en los grupos de configuración.

Ilustración:

En el caso de varios dispositivos, si las configuraciones de WAN y del sistema son las mismas y solo difieren en la configuración de LAN, por ejemplo, los perfiles de WAN y del sistema se pueden reutilizar en sus grupos de configuración al tiempo que tienen un perfil de LAN diferente en cada uno.

Reutilización de perfiles de funciones: 1

Reutilización de perfiles de funciones: 1

Perfil LAN 1

Reutilización de perfiles de funciones: 2

Reutilización de perfiles de funciones: 2

Perfil de LAN 2

Reutilización de perfiles de funciones: 3

Reutilización de perfiles de funciones: 3

Perfil de LAN 3

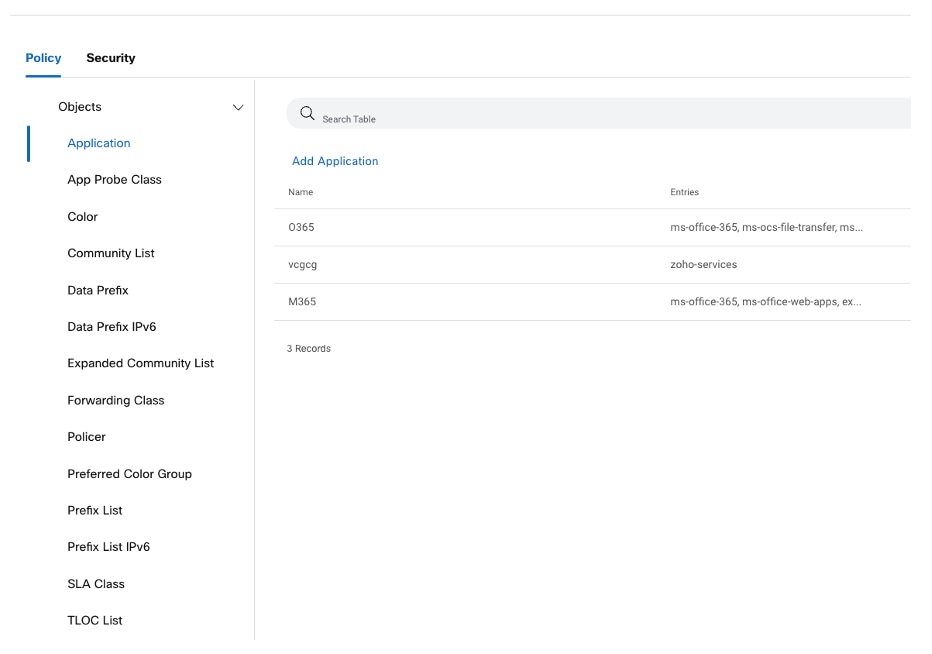

Catálogo de aplicaciones

Los dispositivos tradicionales podían manipular los flujos de tráfico mediante la coincidencia condicional de las direcciones IP de origen o destino, los puertos de origen o destino y los protocolos. A medida que cada vez más aplicaciones dependen de DNS o están integradas en HTTP, es más difícil identificar con precisión el tráfico de red en el nivel de aplicación.

El motor de reconocimiento de aplicaciones basadas en la red (NBAR) de Cisco tiene la capacidad de clasificar más de 1500 aplicaciones, lo que proporciona a los ingenieros de redes la capacidad de clasificar y manipular los flujos de tráfico con mayor granularidad. Cisco Catalyst SD-WAN Manager ofrece la posibilidad de conectarse a un repositorio de aplicaciones de Cisco, donde las firmas de las aplicaciones se pueden actualizar rápidamente. que tiene importancia cuando los proveedores de nube cambian las ubicaciones de alojamiento o los patrones de tráfico.

El catálogo de aplicaciones proporciona la capacidad de crear aplicaciones personalizadas basadas en la coincidencia del nombre del servidor, la dirección IP, los puertos o el protocolo. La aplicación se define entonces para una familia de aplicaciones, grupo de aplicaciones, clase de tráfico y relevancia empresarial específicos.

Catálogo de aplicaciones

Catálogo de aplicaciones

Las aplicaciones se pueden arrastrar y soltar hasta la relevancia empresarial o clasificación de tráfico adecuada. Al guardar los cambios, las definiciones se actualizan en la base de datos.

| NOTE: Las clasificaciones de aplicaciones son globales y un cambio en el catálogo de aplicaciones afecta a todas las clasificaciones de dispositivos. |

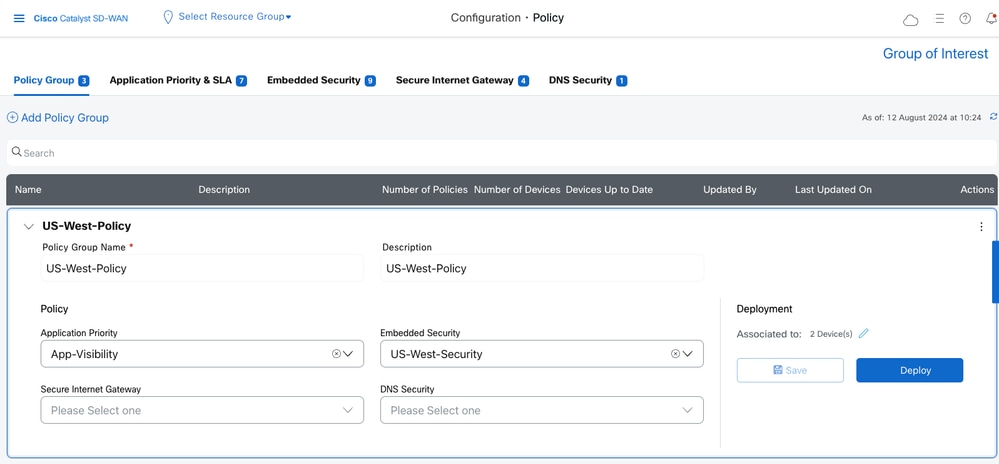

Grupos de políticas

Al igual que los grupos de configuración, un grupo de políticas es una agrupación de políticas que se implementan en dispositivos asociados al grupo de políticas.

El grupo de políticas enfoca la creación e implementación de políticas en función de la intención. Una interfaz de usuario y un flujo de trabajo simplificados facilitan la creación de una política, la agrupación de políticas y la implementación en dispositivos.

| Requisito previo: La asociación del grupo de configuración y la implementación en un dispositivo es un requisito previo para la implementación del grupo de políticas en ese dispositivo. |

Grupos de políticas

Grupos de políticas

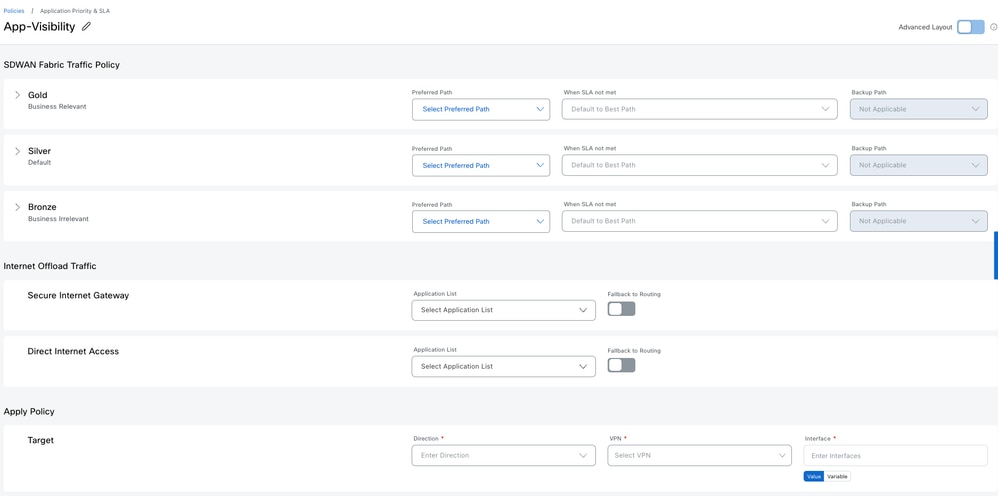

Prioridad de aplicaciones y SLA

Con esta intención de directiva, puede especificar:

- Routing con reconocimiento de aplicaciones y política SLA

- política de QoS

- Política de datos de tráfico

- política DIA

- política SIG

Se proporcionan dos modos.

Modo sencillo

Este es el modo predeterminado.

Modo sencillo

Modo sencillo

Esto proporciona una manera rápida y fácil de definir la prioridad de la aplicación y el SLA para su red.

| NOTE: 1. La acción de política predeterminada es DROP 2. Los criterios de coincidencia pueden ser sólo aplicaciones. Si necesita prefijos, utilice el modo avanzado |

Modo avanzado

Se trata de un modo completo y flexible.

Modo avanzado

Modo avanzado

| NOTE: 1. La acción de política predeterminada es DROP 2. La lista de aplicaciones y la clase de tráfico son básicamente una lista de aplicaciones. Cualquiera de ellas se puede utilizar para hacer coincidir una lista de aplicaciones. La asignación de aplicaciones a una clase de tráfico se puede realizar en el catálogo de aplicaciones. El modo simple genera reglas utilizando cualquiera de estas opciones o ambas, mientras que el modo avanzado sólo proporciona la lista de aplicaciones. |

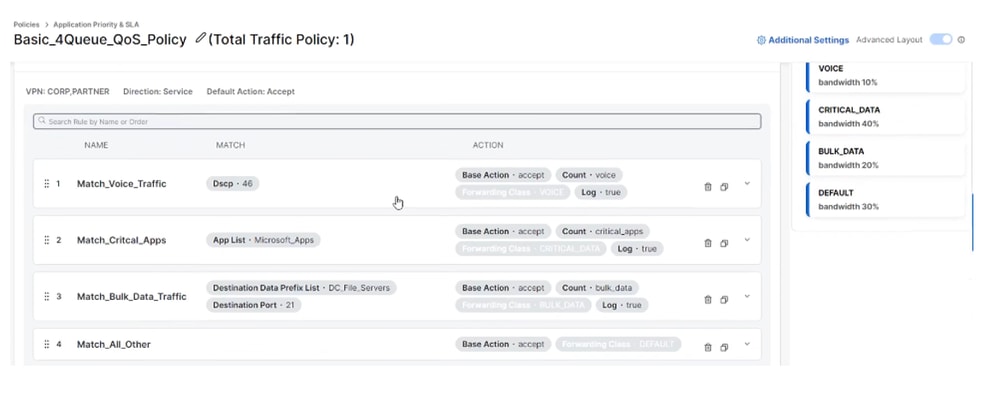

Calidad del servicio

En la opción QoS Queue, puede agregar una política de QoS:

Agregar política de QoS

Agregar política de QoS

Modelos de colas

Modelos de colas

A continuación, puede definir la política de datos de tráfico (Agregar política de tráfico).

Agregue reglas para hacer coincidir el tráfico deseado y redirija a las clases de reenvío apropiadas.

Política de QoS 2

Política de QoS 2

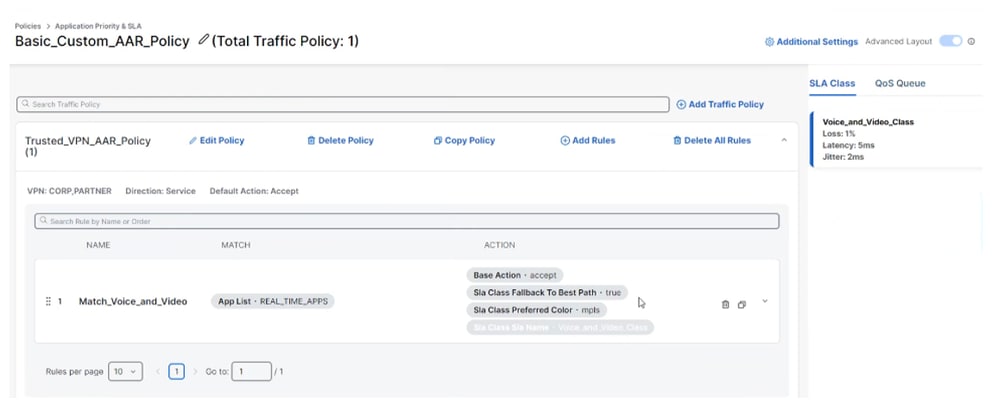

Routing con reconocimiento de aplicaciones

Puede definir clases de SLA y utilizarlas en una política de tráfico para realizar la intención de una política de AAR.

Política AAR

Política AAR

Visibilidad de App/Flow

Para habilitar la visibilidad de las aplicaciones y la visibilidad del flujo, utilice el paquete/perfil de CLI en el grupo de configuración.

(En 20.13 y versiones posteriores, está disponible en Configuración avanzada en Grupo de políticas)

Sin embargo, en 20.12, si se configura una política AAR, se habilita App/Flow Visibility. Y no es necesario configurar esto mediante el paquete/perfil de CLI.

Política de tráfico

La política de tráfico también se puede utilizar para crear una política DIA, redirección SIG, etc. Agregue las reglas que sean necesarias.

Política de tráfico

Política de tráfico

| NOTE: Si se crea una política de prioridad de aplicación y SLA en modo simple y, a continuación, se cambia al modo avanzado, algunas opciones de coincidencia no estarán disponibles para su selección. Ejemplo: El prefijo de datos de destino está atenuado. |

Seguridad integrada

Define la política de seguridad para el NGFW integrado, IPS, malware y filtrado de contenido

Gateway de Internet seguro/Extremo de servicio seguro

Define la configuración necesaria para establecer túneles para el contenido basado en la nube y las entidades de seguridad, como Cisco Secure Access.

| NOTE: Con el enfoque de configuración heredado, esto estaba disponible como una plantilla de función. |

Seguridad DNS

Defina la configuración para permitir el uso de servicios de seguridad DNS basados en la nube para el filtrado de contenido.

Grupos de interés

Defina las listas de objetos que se utilizarán en las directivas. Ejemplo: Listas de aplicaciones, listas de VPN, listas de sitios, lista de prefijos, etc.

Además, para las políticas de seguridad, defina sus perfiles como perfiles de inspección avanzada, política de descifrado SSL, etc.

Grupos de políticas - Grupos de interés

Grupos de políticas - Grupos de interés

Asociar e implementar

De forma similar a los grupos de configuración, asocie dispositivos al grupo de políticas e impleméntelo.

Políticas localizadas

Las políticas localizadas, como ACL, política de ruta, política de acceso del dispositivo, etc., se definen en Grupos de configuración.

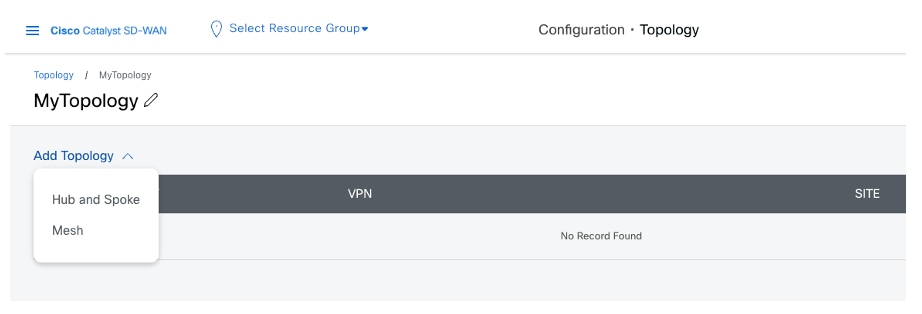

Topología

Defina la topología de red.

Comience con una malla completa o Hub-n-Spoke y personalícelo si es necesario.

Menú Topología

Menú Topología

Topología y VPN

Tenga en cuenta estos cambios de diseño al crear la topología y especificar las VPN.

El nuevo diseño permite la asignación dinámica del nombre VPN al ID de VPN, en lugar de la asignación 1:1.

Asignación de un nombre VPN a varios ID de VPN

Ilustración:

Digamos que hay una VPN con el nombre Corporate en dos grupos de configuración diferentes.

Uno tiene el ID VPN 10 y el otro tiene el ID VPN 20.

La lista de VPN del flujo de trabajo de topología muestra una instancia de Corporate VPN solamente.

Una vez que selecciona Corporate VPN, el administrador de SD-WAN determina los ID de VPN en función de la topología.

Supongamos que hay 2 dispositivos en 2 sitios:

1. Dispositivo 1 en el sitio 100 con Corporativo como VPN 10

2. Dispositivo2 en el sitio 200 con Corporativo como VPN 20

Si tanto el sitio 100 como el sitio 200 forman parte de la topología, el Administrador de SD-WAN crea una lista de VPN que tendrá los dos ID de VPN (10 y 20).

Si solo el sitio 100 forma parte de la topología, el Administrador de SD-WAN crea una lista de VPN que tendrá solamente el ID de VPN 10.

Si solo el sitio 200 forma parte de la topología, el Administrador de SD-WAN crea una lista de VPN que tendrá solamente el ID de VPN 20.

Asignación de varios nombres de VPN al mismo ID de VPN

Puede configurar varias políticas de topología con el mismo nombre VPN que se asignan a diferentes ID de VPN en diferentes sitios.

El Administrador de SD-WAN determina la asignación real en función de la topología que se asocia a cada sitio.

Ilustración:

Dos usuarios pueden crear dos grupos de configuración diferentes.

Uno especifica VPN ID 100 como Finance VPN y el otro lo especifica como Engineering VPN.

A continuación, pueden crear la topología utilizando sus respectivos nombres de VPN.

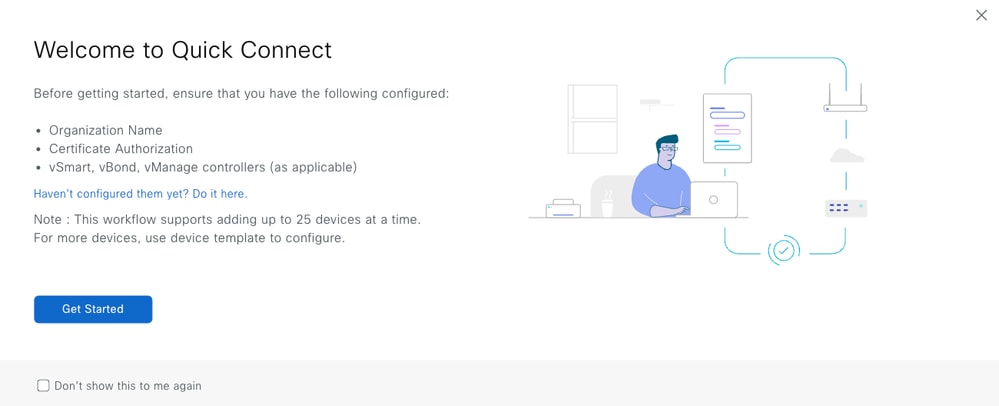

Incorporación

Para incorporar los routers físicos, utilice el flujo de trabajo de conexión rápida.

Con este flujo de trabajo, predefina el nombre de host, la IP del sistema y el nombre/ID del sitio para los dispositivos que se van a incorporar. El jefe genera automáticamente estos elementos, pero puede modificarlos si así lo desea. También puede etiquetar los dispositivos que se pueden utilizar para asociar automáticamente los dispositivos a los grupos de configuración.

Durante el proceso de onboarding de PnP ZTP, los dispositivos establecen las conexiones de túnel del plano de control al Administrador de SD-WAN. SD-WAN Manager ahora envía la configuración de fabric predefinida a los dispositivos y estos se unen al fabric SD-WAN.

Flujo de trabajo de conexión rápida

Flujo de trabajo de conexión rápida

Descripción del flujo de trabajo de conexión rápida

Descripción del flujo de trabajo de conexión rápida

Etiquetado

Los dispositivos se pueden asociar a etiquetas definidas por el usuario.

Las etiquetas se pueden utilizar para agrupar, describir, buscar o administrar dispositivos.

Las etiquetas permiten agrupar los dispositivos que se pueden utilizar en otras funciones.

Ejemplos de Etiquetado

Ejemplos de Etiquetado

Ejemplo: Asociación de grupos de configuración a dispositivos.

Las reglas del grupo de configuración se pueden establecer para permitir que los dispositivos con etiquetas específicas se asocien automáticamente a ese grupo de configuración.

Agregar etiqueta

En Configuración->Dispositivos, se pueden crear/agregar/eliminar etiquetas de los dispositivos.

Etiquetar reglas en el grupo de configuración

En la página Configuration Group -> Associated Devices (Grupo de configuración -> Dispositivos asociados), se pueden agregar/editar reglas de etiquetas.

Ilustración

Ilustración de etiquetado

Ilustración de etiquetado

Implementaciones existentes

En la red SD-WAN, los dispositivos que utilizan la configuración y las políticas heredadas pueden coexistir con los dispositivos que utilizan la configuración y las políticas simplificadas.

En esta sección se ofrecen algunas recomendaciones para los clientes que deseen aprovechar la configuración y las políticas simplificadas. En esta sección se ofrecen algunas recomendaciones.

El primer paso consiste en migrar los dispositivos de Plantillas de dispositivos a Grupos de configuración. Una vez hecho esto, se pueden implementar grupos de políticas y/o topologías.

Grupos de configuración

Las plantillas de dispositivos y los grupos de configuración proporcionan la configuración del dispositivo periférico. Así que es fácil que la coexistencia ocurra. Los pasos para migrar de una plantilla de dispositivo a un grupo de configuración son:

| Paso 1 |

Extraiga una copia de los valores de dispositivo de las plantillas de dispositivo. Esto se logra desde la configuración à Templates, haga clic en los puntos suspensivos (...) a la derecha del grupo de dispositivos y seleccione "Exportar CSV". |

| Paso 2 |

Cree un grupo de configuración (manualmente o con la herramienta de conversión). |

| Paso 3 |

Separe la plantilla de dispositivo del dispositivo. En este momento, el dispositivo mantiene la configuración en el punto de conexión; pero no recibe ningún cambio futuro realizado en la plantilla de dispositivo (ni en ninguna plantilla de función de componente). |

| Paso 4 |

Asocie los dispositivos al nuevo grupo de configuración. |

| Paso 5 |

Implemente los dispositivos asociados al grupo de configuración. Para facilitar este proceso, abra el archivo CSV exportado y cambie los encabezados de columna CSV para que coincidan con las nuevas variables del grupo de configuración. |

| Paso 6 |

Después de la pantalla de entrada variable del dispositivo, puede previsualizar la configuración del dispositivo. Esto le da una vista previa de qué partes del grupo de configuración no coinciden con la instancia anterior; o qué variables han cambiado desde la plantilla de dispositivo. |

El mantenimiento de un esquema de nombres coherente para las variables simplifica la configuración específica del dispositivo. Si todos los valores de dispositivo están en un único CSV, solo tendrá que cambiar el nombre de los encabezados de columna una vez.

| NOTE: Existe una secuencia de comandos de Python que funciona con archivos CSV para plantillas de dispositivos o grupos de configuración para consolidar y ordenar alfabéticamente los encabezados de columna. El guión está disponible aquí: |

Grupos de políticas

Los dispositivos que se configuran a través de grupos de configuración pueden utilizar una política centralizada o migrar hacia un grupo de políticas; pero no ambos al mismo tiempo para la misma aplicación. Básicamente, el objetivo es mantener la misma política subyacente para los dispositivos periféricos. Los grupos de políticas combinan las políticas de datos y AAR originales en un único componente de prioridad de aplicación y PG de SLA. Básicamente, solo estamos cambiando la forma en que se crea la configuración para las políticas (pero no se envía al administrador de SD-WAN).

Es importante tener en cuenta que una política de datos o una política AAR no pueden hacer referencia a una lista de sitios con un sitio que tiene el componente Application Priority y SLA, ya que ambos configuran la misma configuración.

Es posible tener una política centralizada con solo una política de control (referencia a un sitio que utiliza un grupo de políticas con prioridad de aplicación y SLA) a medida que configuran diferentes componentes de una política centralizada.

Los pasos para migrar un dispositivo desde una política centralizada a un grupo de políticas incluyen los siguientes pasos:

| Paso 1 |

Cree los componentes de grupo de políticas necesarios (Application Priority y SLA), seguridad integrada, gateway de Internet seguro/Secure Service Edge, seguridad DNS. |

| Paso 2 |

Cree el grupo de políticas y asocie los componentes necesarios. |

| Paso 3 |

Anule la asociación del identificador del sitio de cualquier lista de sitios que sean referencias en AAR o políticas de datos. |

| Paso 4 |

Asocie los dispositivos al grupo de políticas y guarde el grupo de políticas. |

| Paso 5 |

Implemente el grupo de políticas en los dispositivos seleccionados. En este momento, el administrador de SD-WAN envía configuraciones actualizadas a los dispositivos periféricos (para QoS/SIG) y a los controladores; para que los controladores puedan enviar políticas de datos actualizadas a los dispositivos periféricos. |

| Nota: Aunque los grupos de políticas pueden coexistir con una política centralizada, se recomienda mantener una política centralizada (para políticas de datos y AAR) mientras se convierten los dispositivos periféricos en grupos de configuración. A continuación, en ese momento, inicie la migración de la política centralizada a los grupos de políticas para obtener funcionalidad dentro del componente de prioridad de aplicación y SLA. Esto se hace por pura simplicidad y para reducir la confusión entre el personal operativo. |

| NOTE: |

Topología

Los dispositivos que se configuran mediante grupos de configuración pueden utilizar una política centralizada o migrar a una topología. En esencia, el objetivo es mantener la misma política de control subyacente para los controladores SD-WAN. La topología es la última iteración de políticas de control.

Es importante tener en cuenta que una directiva de directiva de control no puede hacer referencia a una lista de sitios con un sitio que tiene una topología asociada, ya que ambos configuran la misma configuración.

Es posible tener una política centralizada con solo una política de datos y/o AAR, y una política de topología a medida que configuran diferentes componentes.

Pasos para migrar un dispositivo desde una política centralizada a un grupo de políticas:

| Paso 1 |

Crear los componentes de topología necesarios |

| Paso 2 |

Anule la asociación de lados de la lista de topologías más antigua en la política centralizada. |

| Paso 3 |

Anule la asociación de la ID del sitio de las listas de sitios a las que se hace referencia en las políticas de datos o AAR. |

| Paso 4 |

Active la topología. En este momento, el Administrador de SD-WAN envía configuraciones actualizadas a los Controladores y modifica cualquier ruta que se transmita a los dispositivos de borde. |

| Nota: Aunque la topología puede coexistir con una política centralizada, se recomienda mantener una política centralizada (para la topología y la manipulación de rutas) mientras se convierten los dispositivos periféricos en grupos de configuración. Entonces, en ese punto, comience la migración de la política centralizada a la topología para la funcionalidad de modificación de topologías y manipulación de ruteo. Esto se hace por pura simplicidad y para reducir la confusión entre el personal operativo. |

Herramienta de conversión

Alcance

La herramienta de conversión realiza una conversión de 1 a 1 de las plantillas en grupos de configuración. La herramienta recopila las plantillas de una instancia del Administrador de SD-WAN, las convierte en grupos de configuración (incluidos perfiles de funciones y paquetes de funciones) y carga las construcciones recién convertidas en el Administrador de SD-WAN.

* Se espera que la conversión de políticas en grupos de políticas esté disponible en la herramienta de conversión en octubre de 2024.

Detalles de acceso

Hay disponible una versión beta de la herramienta. Para obtener más información, póngase en contacto con sdwan-ux-conversion-tool@cisco.com.

Cómo usarla

Requisito previo

Antes de utilizar la herramienta, asegúrese de que el Administrador de SD-WAN esté ejecutando 20.12.x. Si no es así, actualice a 20.12 antes de continuar.

Flujo de trabajo de herramienta de conversión

| Paso 1 |

Inicie sesión en la herramienta con las credenciales proporcionadas por Cisco. (Nota: Estas no son credenciales de CCO. Diríjase a sdwan-ux-conversion-tool@cisco.com para obtener más información). |

| Paso 2 |

Seleccione el flujo de trabajo de la herramienta de conversión en la página de inicio. · Si ha realizado previamente este flujo de trabajo y tiene el archivo JSON con las configuraciones convertidas, debe seleccionar el flujo de trabajo ‘Cargar desde un archivo’. |

| Paso 3

|

Inicio de sesión: Proporcione la dirección IP o URL del administrador de SD-WAN junto con las credenciales de usuario. · El usuario debe tener acceso de lectura y escritura. · Los campos de puerto y subdominio son opcionales. |

| Paso 4. |

Importar: Haga clic en el botón "Recopilar" para recuperar todas las construcciones heredadas (plantillas de dispositivos, plantillas de funciones, políticas y sus construcciones asociadas) del Administrador de SD-WAN. · Una vez recopilado, debe descargar el archivo JSON que contiene todas las configuraciones. Este archivo se debe utilizar durante este paso más adelante en lugar de volver a recopilarlo desde el Administrador de SD-WAN. |

| Paso 5. |

Seleccione: Seleccione las plantillas y directivas que desee convertir en sus equivalentes nuevos. Haga clic en "Migrar" para convertir las construcciones seleccionadas. |

| Paso 6. |

Transformación: Esta página muestra todas las construcciones recién convertidas. Cuando esté listo, haga clic en ‘Cargar’ para enviar estas configuraciones al administrador de SD-WAN. · En el caso de que no esté preparado para enviar a SD-WAN Manager todavía, puede descargar estas configuraciones convertidas como un archivo JSON y utilizar el flujo de trabajo ‘Cargar desde un archivo’ en un momento posterior. |

| Paso 7. |

Resumen En este momento, las configuraciones se están introduciendo y creando en el Administrador de SD-WAN. A medida que se introducen las configuraciones, puede ver la barra de progreso. Una vez completada la carga, puede ver el resumen de las configuraciones cargadas. · Puede utilizar los enlaces rápidos ‘Grupos de configuración’, ‘Perfiles de funciones’ y ‘Grupos de políticas’ para ver las nuevas construcciones en su Administrador de SD-WAN. · En el caso de un error o error, la reversión también está disponible en este paso. Al realizar una reversión, se eliminan todas las construcciones que se envían al administrador de SD-WAN durante este flujo de trabajo/sesión. |

Posterior a la conversión

Las nuevas construcciones ya están listas para utilizarse. Ejecute los pasos de la sección "Implementaciones existentes" para migrar los dispositivos a los grupos de configuración recién convertidos.

Consideraciones

- Las conversiones proporcionadas por la herramienta tienen por objeto servir de guía. Analice y pruebe antes de realizar la implementación en un entorno de producción.

- La herramienta no tiene en cuenta la capacidad independiente del dispositivo de los grupos de configuración. Los usuarios pueden analizar sus plantillas antes de seleccionar cuál convertir o analizar los grupos de configuración convertidos y asociar los dispositivos en consecuencia para beneficiarse de la capacidad independiente del dispositivo.

- Los nombres de variables y los valores globales de construcciones heredadas se copian en las construcciones recién convertidas.

- La herramienta no envía la configuración a los dispositivos. Después de realizar las conversiones, el usuario es responsable de separar los dispositivos de las plantillas y asociarlos a los nuevos grupos de configuración.

20.12 Consideraciones

| No. |

Descripción del elemento |

| 1 |

La configuración de DNS debe enviarse a través del perfil de complemento de CLI al implementar el grupo de configuración en el perímetro que ejecuta una versión inferior a 17.12. |

| 2 |

La creación de Topology requiere la selección de sitios en lugar de elegir un área definida en NHM. |

| 3 |

El flujo de trabajo Crear grupo de configuración no crea una VPN512 ni una interfaz en esta VPN, en el perfil WAN. Si lo necesita, puede crearlo manualmente editando el grupo Configuración. |

| 4 |

Posibilidad de copiar/duplicar perfiles de funciones, política no admitida. Un conjunto de scripts Python puede realizar esta tarea y se encuentra: |

| 5 |

Un perfil de objeto de directiva debe estar asociado al grupo de configuración antes de crear cualquier paquete de características relacionado con la configuración de directivas (directivas localizadas). Ejemplo: ACL |

| 6 |

Importar CSV para variables de interfaz inserta punto y coma en la cadena y falla |

| 7 |

La configuración de optimización de AppQoE (TCP Opt y DRE) y corrección de pérdidas (FEC y Pkt Dup) sigue utilizando plantillas y políticas heredadas. También se puede configurar a través del perfil CLI en grupos de configuración/políticas. (20,14 en paquete de interfaz de usuario) |

| 8 |

Cloud OnRamp para SaaS sigue utilizando las plantillas/políticas anteriores. |

| 9 |

TrustSec/SGT solo compatible con el perfil CLI |

| 10 |

Compatibilidad con UC Voice/DSP Farm/SRST solo con el perfil CLI (a partir de 20.13 en paquetes de interfaz de usuario) |

Información Relacionada

- Cisco SD-WAN y Cloud Networking Canal de YouTube: https://www.youtube.com/@CiscoSDWANandCloudNetworking

- UX2.0 - Simplificación operativa: 1. Configure un sitio de router único: https://www.youtube.com/watch?v=98z-d3knd

- Soporte técnico y descargas de Cisco

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

16-Aug-2024 |

Versión inicial |

Contribución realizada por

- Prashanth RaghavendraTechnical Marketing

- Alexandria MuenchTechnical Marketing

- Brad EdgeworthEnterprise Networking and Software Sales

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios