Guía de Troubleshooting de Debugs de la Fase 1 de DMVPN

Opciones de descarga

-

ePub (360.4 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (422.9 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe los mensajes de depuración que encontraría en el hub y habla de una implementación de fase 1 de red privada virtual multipunto dinámica (DMVPN).

Prerequisites

Para los comandos de configuración y depuración en este documento, necesitará dos routers Cisco que ejecuten Cisco IOS® Release 12.4(9)T o posterior. En general, una Fase 1 básica de DMVPN requiere Cisco IOS Release 12.2(13)T o posterior o Release 12.2(33)XNC para el Aggregation Services Router (ASR), aunque es posible que las características y las depuraciones que se ven en este documento no sean compatibles.

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Encapsulación de routing genérico (GRE)

- Protocolo de resolución de salto siguiente (NHRP)

- Asociación de seguridad de Internet y protocolo de gestión de claves (ISAKMP)

- Intercambio de claves de Internet (IKE)

- Seguridad de protocolo de Internet (IPSec)

- Al menos uno de estos protocolos de ruteo: protocolo de routing de gateway interior mejorado (EIGRP), ruta de acceso más corta primero (OSPF), protocolo de información de routing (RIP) y protocolo de gateway fronterizo (BGP)

Componentes Utilizados

La información de este documento se basa en los routers de servicios integrados (ISR) Cisco 2911 que ejecutan Cisco IOS Release 15.1(4)M4.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Mejoras significativas

Estas versiones de Cisco IOS introdujeron características o correcciones significativas para la Fase 1 de DMVPN:

- Versión 12.2(18)SXF5: mejor compatibilidad con ISAKMP cuando se utiliza Public Key Infrastructure (PKI)

- Versión 12.2(33)XNE - ASR, perfiles IPSec, protección de túnel, traducción de direcciones de red (NAT) IPSec transversal

- Versión 12.3(7)T: compatibilidad con routing y reenvío virtuales (iVRF)

- Versión 12.3(11)T: compatibilidad con routing y reenvío virtuales (fVRF) de la puerta frontal

- Versión 12.4(9)T: compatibilidad con varios comandos y depuraciones relacionados con DMVPN

- Versión 12.4(15)T: protección de túnel compartido

- Versión 12.4(20)T - IPv6 sobre DMVPN

- Versión 15.0(1)M - Supervisión del estado del túnel NHRP

Convenciones

Configuración relevante

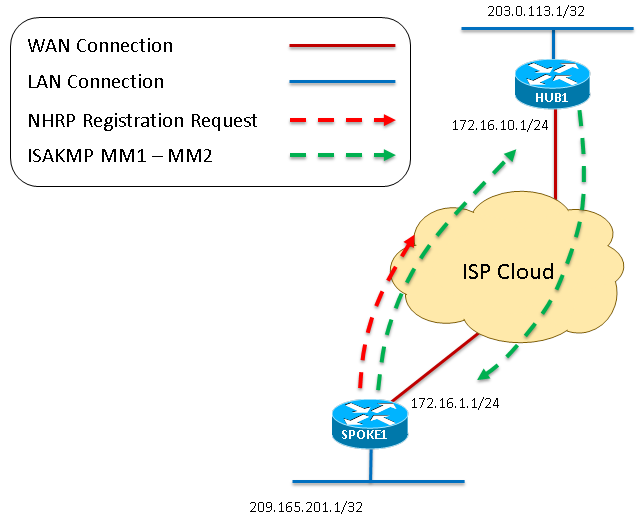

Descripción general de la topología

Para esta topología, se configuraron dos ISR 2911 que ejecutan la versión 15.1(4)M4 para la fase 1 de DMVPN: uno como concentrador y otro como radio. Ethernet0/0 se utilizó como la interfaz de "Internet" en cada router. Las cuatro interfaces loopback se configuran para simular las redes de área local que viven en el hub o el sitio spoke. Como se trata de una topología de fase 1 de DMVPN con sólo un radio, el spoke se configura con un túnel GRE punto a punto en lugar de un túnel GRE multipunto. Se utilizó la misma configuración de criptografía (ISAKMP e IPSec) en cada router para asegurarse de que coincidían exactamente.

Diagrama 1

Criptografía

Esto es lo mismo en el hub y el spoke.

crypto isakmp policy 1

encr 3des

hash sha

authentication pre-share

crypto isakmp key cisco123 address 0.0.0.0 0.0.0.0

crypto ipsec transform-set DMVPN-TSET esp-3des esp-sha-hmac

mode transport

crypto ipsec profile DMVPN-IPSEC

set transform-set DMVPN-TSET

Hub

interface Tunnel0

ip address 10.1.1.254 255.255.255.0

no ip redirects

ip mtu 1400

ip nhrp authentication NHRPAUTH

ip nhrp map multicast dynamic

ip nhrp network-id 1

ip tcp adjust-mss 1360

no ip split-horizon eigrp 1

tunnel source Ethernet0/0

tunnel mode gre multipoint

tunnel key 1

tunnel protection ipsec profile DMVPN-IPSEC

end

interface Ethernet0/0

ip address 172.16.10.1 255.255.255.0

end

interface Loopback0

ip address 203.0.113.1 255.255.255.255

interface Loopback1

ip address 203.0.113.2 255.255.255.255

interface Loopback2

ip address 203.0.113.3 255.255.255.255

interface Loopback3

ip address 203.0.113.4 255.255.255.255

router eigrp 1

network 10.1.1.0 0.0.0.255

network 203.0.113.1 0.0.0.0

network 203.0.113.2 0.0.0.0

network 203.0.113.3 0.0.0.0

network 203.0.113.4 0.0.0.0

Spoke

interface Tunnel0

ip address 10.1.1.1 255.255.255.0

ip mtu 1400

ip nhrp authentication NHRPAUTH

ip nhrp map 10.1.1.254 172.16.10.1

ip nhrp network-id 1

ip nhrp nhs 10.1.1.254

ip tcp adjust-mss 1360

tunnel source Ethernet0/0

tunnel destination 172.16.10.1

tunnel key 1

tunnel protection ipsec profile DMVPN-IPSEC

end

interface Ethernet0/0

ip address 172.16.1.1 255.255.255.0

end

interface Loopback0

ip address 209.165.201.1 255.255.255.255

interface Loopback1

ip address 209.165.201.2 255.255.255.255

interface Loopback2

ip address 209.165.201.3 255.255.255.255

interface Loopback3

ip address 209.165.201.4 255.255.255.255

router eigrp 1

network 209.165.201.1 0.0.0.0

network 209.165.201.2 0.0.0.0

network 209.165.201.3 0.0.0.0

network 209.165.201.4 0.0.0.0

network 10.1.1.0 0.0.0.255

Depuraciones

Visualización del flujo de paquetes

Esta es una visualización de todo el flujo de paquetes DMVPN tal como se ve en este documento. También se incluyen depuraciones más detalladas que explican cada uno de los pasos.

- Cuando el Túnel en el Spoke "no shutdown" genera una Solicitud de Registro NHRP, que inicia el proceso DMVPN. Como la configuración del hub es completamente dinámica, Spoke debe ser el punto final que inicie la conexión.

- La solicitud de registro NHRP se encapsula en GRE, lo que activa el proceso crypto para que se inicie.

- En este punto, el primer mensaje del Modo principal ISAKMP - ISAKMP MM1 - se envía desde el Spoke al Hub en el puerto UDP500.

- El Hub recibe y procesa MM1 y responde con ISAKMP MM2, ya que tiene una política ISAKMP coincidente.

Diagrama 2: se refiere a los pasos 1 a 4

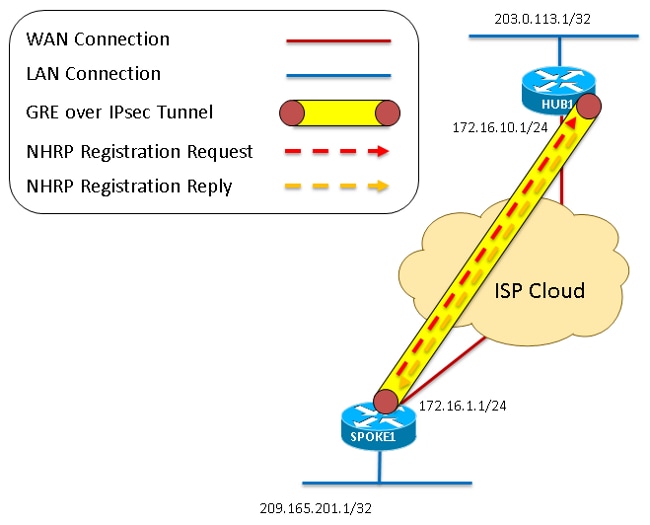

- Una vez que Spoke recibe el MM2, responde con MM3. Al igual que con MM1, Spoke confirma que la política ISAKMP recibida es válida.

- El Hub recibe MM3 y responde con MM4.

- En este punto de la negociación ISAKMP, el Spoke podría responder en el puerto UDP4500 si se detecta NAT en la trayectoria de tránsito. Sin embargo, si no se detecta ninguna NAT, Spoke continúa y envía el MM5 en UDP500. Por último, el concentrador responde con MM6 para completar el intercambio de modo principal.

Diagrama 3: se refiere a los pasos 5 a 7

- Una vez que Spoke recibe MM6 del Hub, envía QM1 al Hub en UDP500 para comenzar el Modo rápido.

- El Hub recibe QM1 y responde con QM2, ya que se aceptan todos los atributos recibidos. En este momento, el Hub crea las SA de Fase 2 para esta sesión.

- Como último paso de la negociación de modo rápido, el Spoke recibe QM2. El Spoke luego crea sus SA de Fase 2 y envía QM3 en respuesta. Esto completa la negociación ISAKMP e IPSec. Ahora hay una sesión IPSec que cifra el tráfico GRE entre estos dos peers.

Diagrama 4: se refiere a los pasos 8 a 10

- Ahora que la sesión de criptografía está activa y puede pasar tráfico, estos paquetes se encapsulan dentro del GRE sobre el túnel IPSec.

Diagrama 5: se refiere al paso 11

- Como se observó en los primeros pasos, el Spoke genera una Solicitud de Registro NHRP que se envía a través del GRE sobre el túnel IPSec.

- El concentrador recibe las solicitudes de registro NHRP y envía una respuesta de registro NHRP una vez que confirma que el radio tiene una dirección válida de túnel y acceso múltiple sin difusión (NBMA). El Spoke recibe esta respuesta de registro NHRP que completa el proceso de registro.

Diagrama 6: se refiere a los pasos 12 a 13

Estas depuraciones son el resultado cuando se ingresa el comando debug dmvpn all en los routers hub y spoke. Este comando en particular habilita este conjunto de depuraciones:

Spoke1#debug dmvpn all all

DMVPN all level debugging is on

Spoke1#show debug

NHRP:

NHRP protocol debugging is on

NHRP activity debugging is on

NHRP extension processing debugging is on

NHRP cache operations debugging is on

NHRP routing debugging is on

NHRP rate limiting debugging is on

NHRP errors debugging is on

IKEV2:

IKEV2 error debugging is on

IKEV2 terse debugging is on

IKEV2 event debugging is on

IKEV2 packet debugging is on

IKEV2 detail debugging is on

Cryptographic Subsystem:

Crypto ISAKMP debugging is on

Crypto ISAKMP Error debugging is on

Crypto IPSEC debugging is on

Crypto IPSEC Error debugging is on

Crypto secure socket events debugging is on

Tunnel Protection Debugs:

Generic Tunnel Protection debugging is on

DMVPN:

DMVPN error debugging is on

DMVPN UP/DOWN event debugging is on

DMVPN detail debugging is on

DMVPN packet debugging is on

DMVPN all level debugging is on

Depuraciones con explicación

Dado que se trata de una configuración en la que se implementa IPSec, las depuraciones muestran todas las depuraciones ISAKMP e IPSec. Si no se configura ninguna criptografía, ignore cualquier depuración que comience con "IPsec" o "ISAKMP".

| EXPLICACIÓN DE DEPURACIÓN DEL HUB |

DEPURACIÓN EN SECUENCIA |

EXPLICACIÓN DE DEPURACIÓN DE SPOKE |

| Estos primeros mensajes de depuración son generados por un comando no shutdown ingresado en la interfaz de túnel. Los mensajes son generados por los servicios crypto, GRE y NHRP que se inician. Se ve un error de registro NHRP en el hub porque no tiene configurado un servidor de próximo salto (NHS) (el hub es el NHS para nuestra nube DMVPN). Esto se espera. |

IPSEC-IFC MGRE/Tu0: Comprobando el estado del túnel. |

|

| IPSEC-IFC GRE/Tu0: Comprobando el estado del túnel. |

Estos primeros mensajes de depuración son generados por un comando no shutdown ingresado en la interfaz de túnel. Los mensajes son generados por servicios crypto, GRE y NHRP que se inician. Además, el spoke agrega una entrada a su propia memoria caché NHRP para su propia dirección de túnel y NBMA. |

|

| INICIO DE LA NEGOCIACIÓN ISAKMP (FASE I) |

||

| IPSEC(recalculate_mtu): reset sadb_root 94EFDC0 mtu a 1500 |

El primer paso una vez que el túnel es "no shutdown" es iniciar la negociación crypto. Aquí el spoke crea una solicitud SA, intenta iniciar el Modo Agresivo y falla en el Modo Principal. Dado que el modo agresivo no está configurado en ninguno de los routers, se espera esto. El spoke comienza el modo principal y envía el primer mensaje ISAKMP, MM_NO_STATE. El estado ISAKMP cambia de IKE_READY a IKE_I_MM1. Los mensajes de ID de proveedor NAT-T se utilizan en la detección y la inversión de NAT. Estos mensajes se esperan durante la negociación de ISAKMP independientemente de si NAT se implementa o no. Al igual que los mensajes del modo agresivo, se esperan. |

|

| Después de que el túnel del spoke "no shutdown", el hub recibe el mensaje IKE NEW SA (Main Mode 1) en el puerto 500. Como Respondedor, el hub crea una Asociación de seguridad ISAKMP (SA). El estado ISAKMP cambia de IKE_READY a IKE_R_MM1. |

ISAKMP (0): paquete recibido desde 172.16.1.1 puerto 500 sport 500 Global (N) NEW SA |

|

| Se procesa el mensaje IKE Main Mode 1 recibido. El hub determina que el par tiene atributos ISAKMP coincidentes y que se rellenan en la SA ISAKMP que se acaba de crear. Los mensajes muestran que el par utiliza 3DES-CBC para el cifrado, el hash de SHA, Diffie Hellman (DH) group 1, la clave precompartida para la autenticación y la duración de SA predeterminada de 86400 segundos (0x0 0x1 0x51 0x80 = 0x15180 = 86400 segundos) ... El estado ISAKMP sigue siendo IKE_R_MM1 ya que no se ha enviado una respuesta al spoke. Los mensajes de ID de proveedor NAT-T se utilizan en la detección y la inversión de NAT. Estos mensajes se esperan durante la negociación de ISAKMP independientemente de si NAT se implementa o no. Se ven mensajes similares para la detección de puntos inactivos (DPD). |

ISAKMP:(0): procesamiento de carga útil SA. ID de mensaje = 0 |

|

| MM_SA_SETUP (Modo principal 2) se envía al spoke, lo que confirma que se recibió y se aceptó el MM1 como un paquete ISAKMP válido. El estado ISAKMP cambia de IKE_R_MM1 a IKE_R_MM2. |

ISAKMP:(0): ID de proveedor de NAT-T construido-rfc3947 |

|

| ISAKMP (0): paquete recibido desde 172.16.10.1 puerto 500 sport 500 Global (I) MM_NO_STATE |

En respuesta al mensaje MM1 enviado al hub, llega MM2 que confirma que se recibió MM1. Se procesa el mensaje IKE Main Mode 2 recibido. El spoke se da cuenta de que el hub de peer tiene atributos ISAKMP coincidentes y estos atributos se rellenan en la SA ISAKMP que se creó. Este paquete muestra que el par utiliza 3DES-CBC para el cifrado, el hash de SHA, Diffie Hellman (DH) group 1, la clave precompartida para la autenticación y la duración de SA predeterminada de 86400 segundos (0x0 0x1 0x51 0x80 = 0x15180 = 86400 segundos) ... Además de los mensajes NAT-T, hay un intercambio para determinar si la sesión utilizará DPD. El estado ISAKMP cambia de IKE_I_MM1 a IKE_I_MM2. |

|

| ISAKMP:(0): envío de paquetes a 172.16.10.1 my_port 500 peer_port 500 (I) MM_SA_SETUP |

MM_SA_SETUP (Modo principal 3) se envía al hub, lo que confirma que el spoke recibió MM2 y desea continuar. El estado ISAKMP cambia de IKE_I_MM2 a IKE_I_MM3. |

|

| MM_SA_SETUP (Modo principal 3) es recibido por el hub. El hub concluye que el par es otro dispositivo Cisco IOS y que no se detecta NAT para nosotros ni para nuestro par. El estado ISAKMP cambia de IKE_R_MM2 a IKE_R_MM3. |

ISAKMP (0): paquete recibido desde 172.16.1.1 puerto 500 sport 500 Global (R) MM_SA_SETUP |

|

| El hub envía MM_KEY_EXCH (modo principal 4). El estado ISAKMP cambia de IKE_R_MM3 a IKE_R_MM4. |

ISAKMP:(1002): envío de paquetes a 172.16.1.1 my_port 500 peer_port 500 (R) MM_KEY_EXCH |

|

| ISAKMP (0): paquete recibido desde 172.16.10.1 puerto 500 sport 500 Global (I) MM_SA_SETUP |

MM_SA_SETUP (Modo principal 4) es recibido por spoke. El spoke concluye que el par es otro dispositivo Cisco IOS y que no se detecta NAT para nosotros ni para nuestro par. El estado ISAKMP cambia de IKE_I_MM3 a IKE_I_MM4. |

|

| ISAKMP:(1002):Enviar contacto inicial |

MM_KEY_EXCH (Modo principal 5) es enviado por el spoke. El estado ISAKMP cambia de IKE_I_MM4 a IKE_I_MM5. |

|

| El hub recibe MM_KEY_EXCH (modo principal 5). El estado ISAKMP cambia de IKE_R_MM4 a IKE_R_MM5. Además, "el par coincide con *ninguno* de los perfiles" se ve debido a la falta de un perfil ISAKMP. Dado que este es el caso, ISAKMP no utiliza un perfil. |

ISAKMP (1002): paquete recibido desde 172.16.1.1 puerto 500 sport 500 Global (R) MM_KEY_EXCH |

|

| El paquete final MM_KEY_EXCH (Modo principal 6) es enviado por el hub. Esto completa la negociación de la fase 1, que significa que este dispositivo está listo para la fase 2 (modo rápido IPSec). El estado ISAKMP cambia de IKE_R_MM5 a IKE_P1_COMPLETE. |

ISAKMP:(1002): envío de paquetes a 172.16.1.1 my_port 500 peer_port 500 (R) MM_KEY_EXCH |

|

| ISAKMP (1002): paquete recibido desde 172.16.10.1 puerto 500 sport 500 Global (I) MM_KEY_EXCH |

El spoke recibe el paquete final MM_KEY_EXCH (Modo principal 6). Esto completa la negociación de la fase 1, que significa que este dispositivo está listo para la fase 2 (modo rápido IPSec). El estado ISAKMP cambia de IKE_I_MM5 a IKE_I_MM6, y luego inmediatamente a IKE_P1_COMPLETE. Además, "el par coincide con *ninguno* de los perfiles" se ve debido a la falta de un perfil ISAKMP. Dado que este es el caso, ISAKMP no utiliza un perfil. |

|

| FIN DE LA NEGOCIACIÓN ISAKMP (FASE I), INICIO DE LA NEGOCIACIÓN IPSEC (FASE II) |

||

| ISAKMP:(1002):inicio del intercambio en modo rápido, M-ID de 3464373979 |

Se inicia el intercambio de modo rápido (fase II, IPSec) y el spoke envía el primer mensaje QM al hub. |

|

| El hub recibe el primer paquete de modo rápido (QM) que tiene la propuesta IPSec. Los atributos recibidos especifican que: el indicador encaps se establece en 2 (modo de transporte, el indicador 1 sería modo túnel), la duración de SA predeterminada de 3600 segundos y 4608000 kilobytes (0x465000 en hexadecimal), HMAC-SHA para autenticación y 3DES para cifrado. Como estos son los mismos atributos configurados en la configuración local, se acepta la propuesta y se crea el shell de una SA IPSec. Puesto que todavía no se han asociado valores de Índice de parámetros de seguridad (SPI), se trata simplemente de un shell de una SA que todavía no se puede utilizar para pasar tráfico. |

ISAKMP (1002): paquete recibido desde 172.16.1.1 puerto 500 sport 500 Global (R) QM_IDLE |

|

| Estos son solo mensajes generales del servicio IPSec que dicen que funciona correctamente. |

IPSEC-IFC MGRE/Tu0(172.16.10.1/172.16.1.1): búsqueda de conexión devuelta 0 |

|

| Se crea una entrada de mapa pseudocriptográfico para el protocolo IP 47 (GRE) desde 172.16.10.1 (dirección pública del hub) a 172.16.1.1 (dirección pública de spoke). Se crea una SA/SPI IPSec para el tráfico entrante y saliente con valores de la propuesta aceptada. |

la inserción de mapa en mapdb AVL falló, el par map + ace ya existe en el mapdb |

|

| El segundo mensaje QM enviado por el hub. Mensaje generado por el servicio IPSec que confirma que la protección del túnel está activa en Tunnel0. Se ve otro mensaje de creación de SA que tiene las IP de destino, los SPI, los atributos de conjuntos de transformación y la vida útil en kilobytes y segundos restantes. |

ISAKMP:(1002): envío de paquetes a 172.16.1.1 my_port 500 peer_port 500 (R) QM_IDLE |

|

| ISAKMP (1002): paquete recibido de 172.16.10.1 puerto 500 sport 500 Global (I) QM_IDLE |

El spoke recibe el segundo paquete QM que tiene la propuesta IPSec. Esto confirma que el hub recibió QM1. Los atributos recibidos especifican que: el indicador encaps se establece en 2 (modo de transporte, el indicador 1 sería modo túnel), la duración de SA predeterminada de 3600 segundos y 4608000 kilobytes (0x465000 en hexadecimal), HMAC-SHA para autenticación y DES para cifrado. Como estos son los mismos atributos configurados en la configuración local, se acepta la propuesta y se crea el shell de una SA IPSec. Puesto que todavía no se han asociado valores de Índice de parámetros de seguridad (SPI), se trata simplemente de un shell de una SA que todavía no se puede utilizar para pasar tráfico. La entrada de mapa pseudocriptográfico se crea para el protocolo IP 47 (GRE) desde 172.16.10.1 (dirección pública del hub) a 172.16.1.1 (dirección pública del spoke). |

|

| ISAKMP:(1002): procesamiento de la carga útil NONCE. ID del mensaje = 3464373979 |

Se crea una SA/SPI IPSec para el tráfico entrante y saliente con valores de la propuesta aceptada. |

|

| ISAKMP:(1002): envío de paquetes a 172.16.10.1 my_port 500 peer_port 500 (I) QM_IDLE |

El spoke envía el tercer y último mensaje QM al hub, que completa el intercambio QM. A diferencia de ISAKMP, donde cada par pasa por cada estado (MM1 a MM6/P1_COMPLETE), IPSec es un poco diferente ya que hay sólo tres mensajes en lugar de seis. El iniciador (nuestro spoke en este caso, como lo indica la "I" en el mensaje IKE_QM_I_QM1) va de QM_READY, luego a QM_I_QM1 directamente a QM_PHASE2_COMPLETE. El respondedor (hub) pasa a QM_READY, QM_SPI_STARVE, QM_R_QM2, QM_PHASE2_COMPLETE. Se ve otro mensaje de creación de SA que tiene las IP de destino, los SPI, los atributos de conjuntos de transformación y la vida útil en kilobytes y segundos restantes. |

|

| Estos mensajes QM finales confirman que el modo rápido está completo y que IPSec está activo en ambos lados del túnel. A diferencia de ISAKMP, donde cada par pasa por cada estado (MM1 a MM6/P1_COMPLETE), IPSec es un poco diferente ya que hay sólo tres mensajes en lugar de seis. El Respondedor (nuestro hub en este caso, como lo indica la "R" en el mensaje IKE_QM_R_QM1) va a QM_READY, QM_SPI_STARVE, QM_R_QM2, QM_PHASE2_COMPLETE. El iniciador (spoke) pasa de QM_READY y luego a QM_I_QM1 directamente a QM_PHASE2_COMPLETE. |

ISAKMP (1002): paquete recibido desde 172.16.1.1 puerto 500 sport 500 Global (R) QM_IDLE |

|

| NHRP: Enviar solicitud de registro a través del túnel0 vrf 0, tamaño del paquete: 108 |

Estas son las solicitudes de registro NHRP enviadas al hub en un intento de registrarse en el NHS (el hub). Es normal ver múltiplos de estos, pues el spoke continúa intentando registrarse en el NHS hasta que recibe una "respuesta de registro". src,dst: Direcciones IP de origen de túnel (spoke) y de destino (hub). Éstos son el origen y el destino del paquete GRE enviado por el router SRC NBMA: la dirección NBMA (internet) del spoke que envió este paquete e intenta registrarse en el NHS protocolo src: dirección de túnel del spoke que intenta registrarse protocolo dst: dirección de túnel del NHS/hub Extensión de autenticación, datos y punto; cadena de autenticación NHRP NBMA del cliente: Dirección NBMA del NHS/hub protocolo de cliente: dirección de túnel del NHS/hub |

|

| NHRP-RATE: Envío de la solicitud de registro inicial para 10.1.1.254, requerida 65540 |

Más mensajes de servicio NHRP que dicen que la solicitud de registro inicial se envió al NHS en 10.1.1.254. También hay una confirmación de que se agregó una entrada de caché para la IP 10.1.1.254/24 del túnel que vive en NBMA 172.16.10.1. El mensaje retrasado dice que el túnel ha sido "no shut" se ve aquí. |

|

| IPSEC-IFC GRE/Tu0: túnel que se aproxima |

Estos son mensajes generales del servicio IPSec que dicen que funciona correctamente. Aquí es donde finalmente se ve que el protocolo de túnel está activo. |

|

| Estas son las solicitudes de registro NHRP recibidas del spoke en un intento de registrarse en el NHS (el hub). Es normal ver múltiplos de estos, pues el spoke continúa intentando registrarse en el NHS hasta que recibe una "respuesta de registro". SRC NBMA: la dirección NBMA (internet) del spoke que envió este paquete e intenta registrarse en el NHS protocolo src: dirección de túnel del spoke que intenta registrarse protocolo dst: dirección de túnel del NHS/hub Extensión de autenticación, datos y punto; cadena de autenticación NHRP NBMA del cliente: Dirección NBMA del NHS/hub protocolo de cliente: dirección de túnel del NHS/hub |

NHRP: Recibir solicitud de registro a través del túnel0 vrf 0, tamaño del paquete: 108 |

|

| Los paquetes de depuración NHRP agregan la red de destino 10.1.1.1/32 disponible a través del salto siguiente de 10.1.1.1 en NHRP de 172.16.1.1. 172.16.1.1 también se agrega a la lista de direcciones a las que el hub reenvía el tráfico multicast. Estos mensajes confirman que el registro fue exitoso, al igual que una resolución para la dirección del túnel radial. |

NHRP: netid_in = 1, to_us = 1 |

|

| Esta es la respuesta de registro NHRP enviada por el hub al spoke en respuesta a la "Solicitud de registro NHRP" recibida anteriormente. Al igual que los demás paquetes de registro, el hub envía múltiplos de estos en respuesta a las múltiples solicitudes. src,dst: Direcciones IP de origen de túnel (hub) y de destino (spoke). Éstos son el origen y el destino del paquete GRE enviado por el router SRC NBMA: Dirección NBMA (Internet) del spoke protocolo src: dirección de túnel del spoke que intenta registrarse protocolo dst: dirección de túnel del NHS/hub NBMA del cliente: Dirección NBMA del NHS/hub protocolo de cliente: dirección de túnel del NHS/hub Extensión de autenticación, datos y punto; cadena de autenticación NHRP |

NHRP: Enviar respuesta de registro a través del túnel0 vrf 0, tamaño del paquete: 128 |

|

| NHRP: Recibir respuesta de registro a través del túnel0 vrf 0, tamaño del paquete: 128 |

Esta es la respuesta de registro NHRP enviada por el hub al spoke en respuesta a la "Solicitud de registro NHRP" recibida anteriormente. Al igual que los demás paquetes de registro, el hub envía múltiplos de estos en respuesta a las múltiples solicitudes. SRC NBMA: Dirección NBMA (Internet) del spoke protocolo src: dirección de túnel del spoke que intenta registrarse protocolo dst: dirección de túnel del NHS/hub NBMA del cliente: Dirección NBMA del NHS/hub protocolo de cliente: dirección de túnel del NHS/hub Extensión de autenticación, datos y punto; cadena de autenticación NHRP |

|

| Mensajes de servicio IPSec más generales que dicen que funciona correctamente. |

IPSEC-IFC MGRE/Tu0: crypto_ss_hear_start ya está escuchando |

|

| NHRP: NHS-UP: 10.1.1.254 |

Mensajes de servicio NHRP que dicen que el NHS ubicado en 10.1.1.254 está activo. |

|

| Mensaje del sistema que indica que la adyacencia EIGRP está activa con el spoke vecino en 10.1.1.1. |

%DUAL-5-NBRCHANGE: EIGRP-IPv4 1: El Vecino 10.1.1.1 (Túnel0) está activo: nueva adyacencia |

|

| %DUAL-5-NBRCHANGE: EIGRP-IPv4 1: El vecino 10.1.1.254 (túnel0) está activo: nueva adyacencia |

Mensaje del sistema que indica que la adyacencia EIGRP está activa con el hub vecino en 10.1.1.254. |

|

| Mensaje del sistema que confirma una resolución NHRP exitosa. |

NHRP: NHRP resolvió correctamente 10.1.1.1 a NBMA 172.16.1.1 |

|

Confirmar funcionalidad y solucionar problemas

Esta sección tiene algunos de los comandos show más útiles utilizados para resolver problemas tanto del hub como del spoke. Para habilitar depuraciones más específicas, utilice estas condiciones de depuración:

-

debug dmvpn condition peer nbma NBMA_ADDRESS

-

debug dmvpn condition peer tunnel TUNNEL_ADDRESS

-

debug crypto condition peer ipv4 NBMA_ADDRESS

show crypto sockets

Spoke1#show crypto sockets

Number of Crypto Socket connections 1

Tu0 Peers (local/remote): 172.16.1.1/172.16.10.1

Local Ident (addr/mask/port/prot): (172.16.1.1/255.255.255.255/0/47)

Remote Ident (addr/mask/port/prot): (172.16.10.1/255.255.255.255/0/47)

IPSec Profile: "DMVPN-IPSEC"

Socket State: Open

Client: "TUNNEL SEC" (Client State: Active)

Crypto Sockets in Listen state:

Client: "TUNNEL SEC" Profile: "DMVPN-IPSEC" Map-name: "Tunnel0-head-0"

Hub#show crypto sockets

Number of Crypto Socket connections 1

Tu0 Peers (local/remote): 172.16.10.1/172.16.1.1

Local Ident (addr/mask/port/prot): (172.16.10.1/255.255.255.255/0/47)

Remote Ident (addr/mask/port/prot): (172.16.1.1/255.255.255.255/0/47)

IPSec Profile: "DMVPN-IPSEC"

Socket State: Open

Client: "TUNNEL SEC" (Client State: Active)

Crypto Sockets in Listen state:

Client: "TUNNEL SEC" Profile: "DMVPN-IPSEC" Map-name: "Tunnel0-head-0"

show crypto session detail

Spoke1#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

Interface: Tunnel0

Uptime: 00:01:01

Session status: UP-ACTIVE

Peer: 172.16.10.1 port 500 fvrf: (none) ivrf: (none)

Phase1_id: 172.16.10.1

Desc: (none)

IKEv1 SA: local 172.16.1.1/500 remote 172.16.10.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:58:58

IPSEC FLOW: permit 47 host 172.16.1.1 host 172.16.10.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 25 drop 0 life (KB/Sec) 4596087/3538

Outbound: #pkts enc'ed 25 drop 3 life (KB/Sec) 4596087/3538

Hub#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

Interface: Tunnel0

Uptime: 00:01:47

Session status: UP-ACTIVE

Peer: 172.16.1.1 port 500 fvrf: (none)

ivrf: (none)

Phase1_id: 172.16.1.1

Desc: (none)

IKEv1 SA: local 172.16.10.1/500 remote 172.16.1.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:58:12

IPSEC FLOW: permit 47 host 172.16.10.1 host 172.16.1.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 35 drop 0 life (KB/Sec) 4576682/3492

Outbound: #pkts enc'ed 35 drop 0 life (KB/Sec) 4576682/3492

show crypto isakmp sa detail

Spoke1#show crypto isakmp sa detail

Codes: C - IKE configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal

T - cTCP encapsulation, X - IKE Extended Authentication

psk - Preshared key, rsig - RSA signature renc - RSA encryption

IPv4 Crypto ISAKMP SA

C-id Local Remote I-VRF Status Encr Hash Auth DH Lifetime Cap.

1001 172.16.1.1 172.16.10.1 ACTIVE 3des sha psk 1 23:59:10

Engine-id:Conn-id = SW:1

IPv6 Crypto ISAKMP SA

Hub#show crypto isakmp sa detail

Codes: C - IKE configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal

T - cTCP encapsulation, X - IKE Extended Authentication

psk - Preshared key, rsig - RSA signature

renc - RSA encryption IPv4 Crypto ISAKMP SA

C-id Local Remote I-VRF Status Encr Hash Auth DH Lifetime Cap.

1001 172.16.10.1 172.16.1.1 ACTIVE 3des sha psk 1 23:58:20

Engine-id:Conn-id = SW:1

IPv6 Crypto ISAKMP SA

show crypto ipsec sa detail

Spoke1#show crypto ipsec sa detail

interface: Tunnel0

Crypto map tag: Tunnel0-head-0, local addr 172.16.1.1

protected vrf: (none)

local ident (addr/mask/prot/port): (172.16.1.1/255.255.255.255/47/0)

remote ident (addr/mask/prot/port): (172.16.10.1/255.255.255.255/47/0)

current_peer 172.16.10.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 24, #pkts encrypt: 24, #pkts digest: 24

#pkts decaps: 24, #pkts decrypt: 24, #pkts verify: 24

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#pkts no sa (send) 3, #pkts invalid sa (rcv) 0

#pkts encaps failed (send) 0, #pkts decaps failed (rcv) 0

#pkts invalid prot (recv) 0, #pkts verify failed: 0

#pkts invalid identity (recv) 0, #pkts invalid len (rcv) 0

#pkts replay rollover (send): 0, #pkts replay rollover (rcv) 0

##pkts replay failed (rcv): 0

#pkts internal err (send): 0, #pkts internal err (recv) 0

local crypto endpt.: 172.16.1.1, remote crypto endpt.: 172.16.10.1

path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/0

current outbound spi: 0xA259D71(170237297)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0x8D538D11(2371063057)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport,}

conn id: 1, flow_id: SW:1, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4596087/3543)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xA259D71(170237297)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 2, flow_id: SW:2, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4596087/3543)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

Hub#show crypto ipsec sa detail

interface: Tunnel0

Crypto map tag: Tunnel0-head-0, local addr 172.16.10.1

protected vrf: (none)

local ident (addr/mask/prot/port): (172.16.10.1/255.255.255.255/47/0)

remote ident (addr/mask/prot/port): (172.16.1.1/255.255.255.255/47/0)

current_peer 172.16.1.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 34, #pkts encrypt: 34, #pkts digest: 34

#pkts decaps: 34, #pkts decrypt: 34, #pkts verify: 34

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#pkts no sa (send) 0, #pkts invalid sa (rcv) 0

#pkts encaps failed (send) 0, #pkts decaps failed (rcv) 0

#pkts invalid prot (recv) 0, #pkts verify failed: 0

#pkts invalid identity (recv) 0, #pkts invalid len (rcv) 0

#pkts replay rollover (send): 0, #pkts replay rollover (rcv) 0

##pkts replay failed (rcv): 0

#pkts internal err (send): 0, #pkts internal err (recv) 0

local crypto endpt.: 172.16.10.1, remote crypto endpt.: 172.16.1.1

path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/0

current outbound spi: 0x8D538D11(2371063057)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0xA259D71(170237297)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 1, flow_id: SW:1, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4576682/3497)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas: spi: 0x8D538D11(2371063057)

transform: esp-3des esp-sha-hmac ,

in use settings ={Transport, }

conn id: 2, flow_id: SW:2, sibling_flags 80000006,

crypto map: Tunnel0-head-0

sa timing: remaining key lifetime (k/sec): (4576682/3497)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

show ip nhrp

Spoke1#show ip nhrp

10.1.1.254/32 via 10.1.1.254

Tunnel0 created 00:00:55, never expire

Type: static, Flags:

NBMA address: 172.16.10.1

Hub#show ip nhrp

10.1.1.1/32 via 10.1.1.1

Tunnel0 created 00:01:26, expire 01:58:33

Type: dynamic, Flags: unique registered

NBMA address: 172.16.1.1

show ip nhs

Spoke1#show ip nhrp nhs

Legend: E=Expecting replies, R=Responding, W=Waiting

Tunnel0:

10.1.1.254 RE priority = 0 cluster = 0

Hub#show ip nhrp nhs (As the hub is the only NHS for this DMVPN cloud,

it does not have any servers configured)

show dmvpn [detail]

"show dmvpn detail" returns the output of show ip nhrp nhs, show dmvpn,

and show crypto session detail

Spoke1#show dmvpn

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket

# Ent --> Number of NHRP entries with same NBMA peer

NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting

UpDn Time --> Up or Down Time for a Tunnel

==========================================================================

Interface: Tunnel0, IPv4 NHRP Details

Type:Spoke, NHRP Peers:1,

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb

----- --------------- --------------- ----- -------- -----

1 172.16.10.1 10.1.1.254 UP 00:00:39 S

Spoke1#show dmvpn detail

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket

# Ent --> Number of NHRP entries with same NBMA peer

NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting

UpDn Time --> Up or Down Time for a Tunnel

==========================================================================

Interface Tunnel0 is up/up, Addr. is 10.1.1.1, VRF ""

Tunnel Src./Dest. addr: 172.16.1.1/172.16.10.1, Tunnel VRF ""

Protocol/Transport: "GRE/IP", Protect "DMVPN-IPSEC"

Interface State Control: Disabled

IPv4 NHS:

10.1.1.254 RE priority = 0 cluster = 0

Type:Spoke, Total NBMA Peers (v4/v6): 1

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb Target Network

----- --------------- --------------- ----- -------- ----- -----------------

1 172.16.10.1 10.1.1.254 UP 00:00:41 S 10.1.1.254/32

Crypto Session Details:

--------------------------------------------------------------------------------

Interface: Tunnel0

Session: [0x08D513D0]

IKEv1 SA: local 172.16.1.1/500 remote 172.16.10.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:59:18

Crypto Session Status: UP-ACTIVE

fvrf: (none), Phase1_id: 172.16.10.1

IPSEC FLOW: permit 47 host 172.16.1.1 host 172.16.10.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 21 drop 0 life (KB/Sec) 4596088/3558

Outbound: #pkts enc'ed 21 drop 3 life (KB/Sec) 4596088/3558

Outbound SPI : 0x A259D71, transform : esp-3des esp-sha-hmac

Socket State: Open

Pending DMVPN Sessions:

Hub#show dmvpn

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket

# Ent --> Number of NHRP entries with same NBMA peer

NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting

UpDn Time --> Up or Down Time for a Tunnel

==========================================================================

Interface: Tunnel0, IPv4 NHRP Details Type:Hub, NHRP Peers:1,

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb

----- --------------- --------------- ----- -------- -----

1 172.16.1.1 10.1.1.1 UP 00:01:30 D

Hub#show dmvpn detail

Legend: Attrb --> S - Static, D - Dynamic, I - Incomplete

N - NATed, L - Local, X - No Socket # Ent --> Number of NHRP entries with same NBMA peer NHS Status: E --> Expecting Replies, R --> Responding, W --> Waiting UpDn Time --> Up or Down Time for a Tunnel ==========================================================================

Interface Tunnel0 is up/up, Addr. is 10.1.1.254, VRF "" Tunnel Src./Dest. addr: 172.16.10.1/MGRE, Tunnel VRF "" Protocol/Transport: "multi-GRE/IP", Protect "DMVPN-IPSEC" Interface State Control: Disabled Type:Hub, Total NBMA Peers (v4/v6): 1

# Ent Peer NBMA Addr Peer Tunnel Add State UpDn Tm Attrb Target Network ----- --------------- --------------- ----- -------- ----- ----------------- 1 172.16.1.1 10.1.1.1 UP 00:01:32 D 10.1.1.1/32

Crypto Session Details:

-------------------------------------------------------------------------------- Interface: Tunnel0

Session: [0x08A27858]

IKEv1 SA: local 172.16.10.1/500 remote 172.16.1.1/500 Active

Capabilities:(none) connid:1001 lifetime:23:58:26

Crypto Session Status: UP-ACTIVE

fvrf: (none), Phase1_id: 172.16.1.1

IPSEC FLOW: permit 47 host 172.16.10.1 host 172.16.1.1

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 32 drop 0 life (KB/Sec) 4576682/3507

Outbound: #pkts enc'ed 32 drop 0 life (KB/Sec) 4576682/3507

Outbound SPI : 0x8D538D11, transform : esp-3des esp-sha-hmac

Socket State: Open

Pending DMVPN Sessions:

Información Relacionada

Con la colaboración de ingenieros de Cisco

- Frank DeNofaCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios