Configuración e inscripción de un concentrador Cisco VPN 3000 en un router Cisco IOS como servidor de la CA

Contenido

Introducción

Este documento describe cómo configurar un router Cisco IOS® como servidor de la Autoridad de Certificación (CA). Además, ilustra cómo inscribir un Concentrador VPN 3000 de Cisco en el router Cisco IOS para obtener un certificado de raíz e ID para la autenticación IPSec.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Cisco 2600 Series Router que ejecuta Cisco IOS Software Release 12.3(4)T3

-

Concentrador Cisco VPN 3030 versión 4.1.2

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

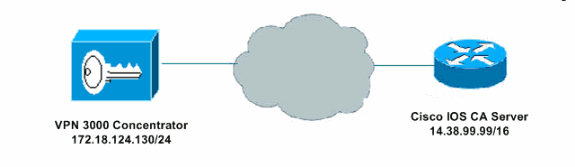

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Convenciones

Para obtener más información sobre las convenciones del documento, consulte Convenciones de Consejos Técnicos de Cisco.

Generar y exportar el par de claves RSA para el servidor de certificados

El primer paso es generar el par de claves RSA que utiliza el servidor de la CA de Cisco IOS. En el router (R1), genere las claves RSA tal como se ve aquí:

R1(config)#crypto key generate rsa general-keys label cisco1 exportable The name for the keys will be: cisco1 Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: % Generating 512 bit RSA keys ...[OK] R1(config)# *Jan 22 09:51:46.116: %SSH-5-ENABLED: SSH 1.99 has been enabled

Nota: Debe utilizar el mismo nombre para el par de claves (key-label) que planea utilizar para el servidor de certificados (a través del comando crypto pki server cs-label que se trata más adelante).

Exportar el par de claves generadas

A continuación, las claves deben exportarse a una RAM no volátil (NVRAM) o a un TFTP (según la configuración). En este ejemplo, se utiliza NVRAM. Según la implementación, es posible que desee utilizar un servidor TFTP independiente para almacenar la información del certificado.

R1(config)#crypto key export rsa cisco1 pem url nvram: 3des cisco123 % Key name: cisco1 Usage: General Purpose Key Exporting public key... Destination filename [cisco1.pub]? Writing file to nvram:cisco1.pub Exporting private key... Destination filename [cisco1.prv]? Writing file to nvram:cisco1.prv R1(config)#

Si utiliza un servidor TFTP, puede volver a importar el par de claves generado como se muestra a continuación:

crypto key import rsa key-label pem [usage-keys] {terminal | url url} [exportable] passphrase

Nota: Si no desea que la clave se pueda exportar desde el servidor de certificados, vuelva a importarla al servidor de certificados después de exportarla como un par de claves no exportable. Por lo tanto, la clave no se puede quitar de nuevo.

Verificar el par de claves generadas

Puede verificar el par de claves generado invocando el comando show crypto key mypubkey rsa:

La herramienta Output Interpreter (sólo para clientes registrados) permite utilizar algunos comandos “show” y ver un análisis del resultado de estos comandos.

R1#show crypto key mypubkey rsa % Key pair was generated at: 09:51:45 UTC Jan 22 2004 Key name: cisco1 Usage: General Purpose Key Key is exportable. Key Data: 305C300D 06092A86 4886F70D 01010105 00034B00 30480241 00CC2DC8 ED26163A B3642376 FAA91C2F 93A3825B 3ABE6A55 C9DD3E83 F7B2BD56 126E0F11 50552843 7F7CA4DA 3EC3E2CE 0F42BD6F 4C585385 3C43FF1E 04330AE3 37020301 0001 % Key pair was generated at: 09:51:54 UTC Jan 22 2004 Key name: cisco1.server Usage: Encryption Key Key is exportable. Key Data: 307C300D 06092A86 4886F70D 01010105 00036B00 30680261 00EC5578 025D3066 72149A35 32224BC4 3E41DD68 38B08D39 93A1AA43 B353F112 1E56DA42 49741698 EBD02905 FE4EC392 7174EEBF D82B4475 2A2D7DEC 83E277F8 AEC590BE 124E00E1 C1607433 5C7BC549 D532D18C DD0B7AE3 AECDDE9C 07AD84DD 89020301 0001

Activación del servidor HTTP en el router

El servidor de CA de Cisco IOS sólo admite inscripciones realizadas mediante el protocolo simple de inscripción de certificados (SCEP). Por lo tanto, para que esto sea posible, el router debe ejecutar el servidor HTTP integrado de Cisco IOS. Para habilitarlo, utilice el comando ip http server:

R1(config)#ip http server

Habilitación y configuración del servidor de la CA en el router

Siga este procedimiento.

-

Es muy importante recordar que el servidor de certificados debe utilizar el mismo nombre que el par de claves que acaba de generar manualmente. La etiqueta coincide con la etiqueta de par de claves generada:

R1(config)#crypto pki server cisco1

Después de habilitar un servidor de certificados, puede utilizar los valores predeterminados preconfigurados o especificar valores mediante CLI para la funcionalidad del servidor de certificados.

-

El comando database url especifica la ubicación en la que se escriben todas las entradas de base de datos para el servidor de la CA.

Si no se especifica este comando, todas las entradas de la base de datos se escriben en Flash.

R1(cs-server)#database url nvram:

Nota: Si utiliza un servidor TFTP, la URL debe ser tftp://<ip_address>/directory.

-

Configure el nivel de base de datos:

R1(cs-server)#database level minimum

Este comando controla qué tipo de datos se almacenan en la base de datos de inscripción de certificados.

-

Mínimo: la información suficiente se almacena sólo para seguir emitiendo nuevos certificados sin conflictos; el valor predeterminado.

-

Nombres: además de la información proporcionada en el nivel mínimo, el número de serie y el nombre del sujeto de cada certificado.

-

Completo: además de la información proporcionada en los niveles mínimo y de nombres, cada certificado emitido se escribe en la base de datos.

Nota: La palabra clave complete produce una gran cantidad de información. Si se ejecuta, también debe especificar un servidor TFTP externo en el que almacenar los datos a través del comando database url.

-

-

Configure el nombre del emisor de la CA con la cadena DN especificada. En este ejemplo, se utiliza la CN (nombre común) de cisco1.cisco.com, L (localidad) de RTP y C (país) de EE.UU.:

R1(cs-server)#issuer-name CN=cisco1.cisco.com L=RTP C=US

-

Especifique la duración, en días, de un certificado de CA o de un certificado.

Los valores válidos oscilan entre 1 día y 1825 días. La duración predeterminada del certificado de la CA es de 3 años y la duración predeterminada del certificado es de 1 año. La duración máxima del certificado es 1 mes menor que la duración del certificado de la CA. Por ejemplo:

R1(cs-server)#lifetime ca-certificate 365 R1(cs-server)#lifetime certificate 200

-

Defina la duración, en horas, de la CRL que utiliza el servidor de certificados. El valor máximo de duración es de 336 horas (2 semanas). El valor predeterminado es 168 horas (1 semana).

R1(cs-server)#lifetime crl 24

-

Defina un punto de distribución de lista de revocación de certificados (CDP) para utilizarlo en los certificados emitidos por el servidor de certificados. La URL debe ser una URL HTTP.

Por ejemplo, la dirección IP de nuestro servidor es 172.18.108.26.

R1(cs-server)#cdp-url http://172.18.108.26/cisco1cdp.cisco1.crl

-

Habilite el servidor de la CA ejecutando el comando no shutdown.

R1(cs-server)#no shutdown

Nota: Ejecute este comando sólo después de haber configurado completamente el servidor de certificados.

Configuración e inscripción del concentrador VPN 3000 de Cisco

Siga este procedimiento.

-

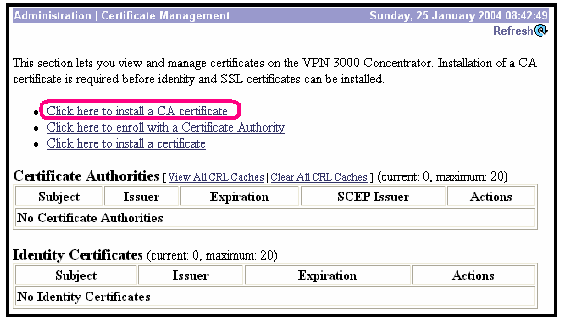

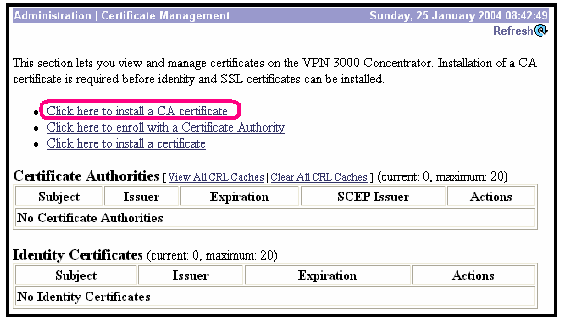

Seleccione Administration > Certificate Management y elija Click here to install a CA certificate para recuperar el certificado raíz del servidor de CA de Cisco IOS.

-

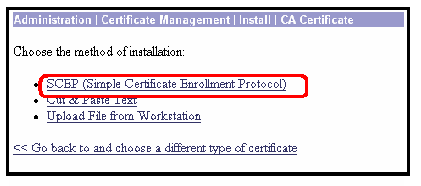

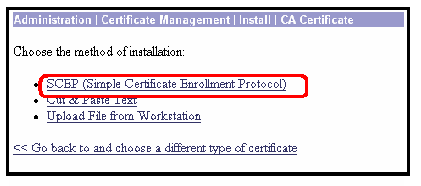

Seleccione SCEP como método de instalación.

-

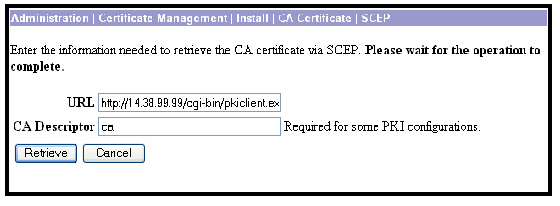

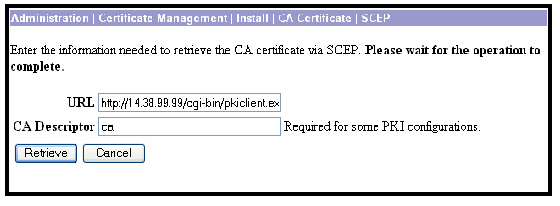

Ingrese la URL del servidor de CA de Cisco IOS, un descriptor de CA y haga clic en Recuperar.

Nota: La URL correcta en este ejemplo es http://14.38.99.99/cgi-bin/pkiclient.exe (debe incluir la ruta completa de /cgi-bin/pkiclient.exe).

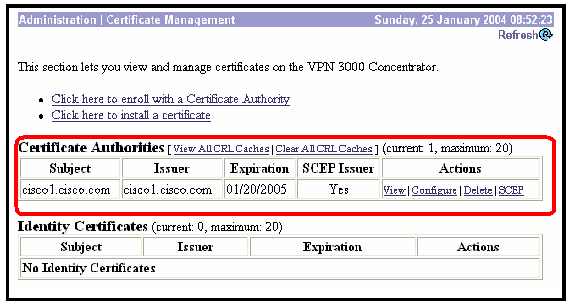

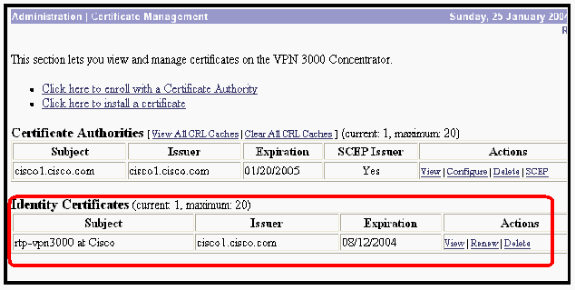

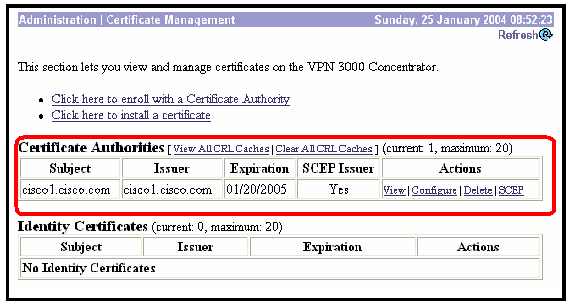

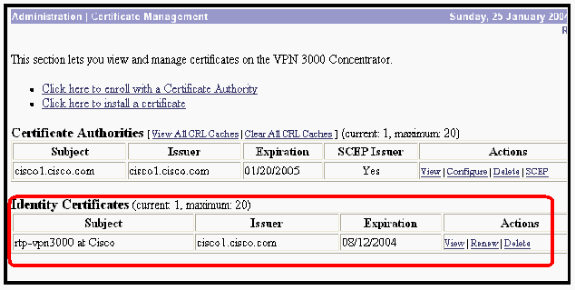

Seleccione Administration > Certificate Management para verificar que se ha instalado el certificado raíz. Esta figura ilustra los detalles del certificado raíz.

-

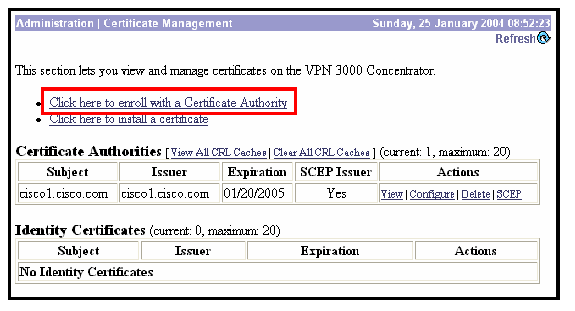

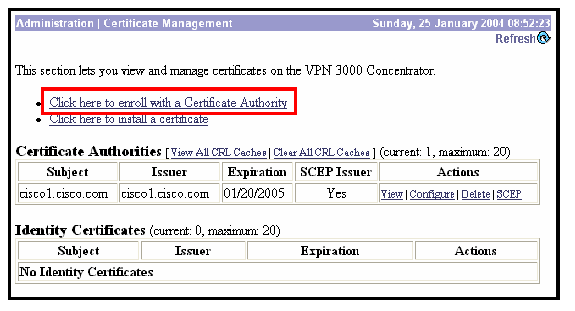

Seleccione Haga clic aquí para inscribirse con una autoridad certificadora para obtener el certificado de ID del servidor de CA de Cisco IOS.

-

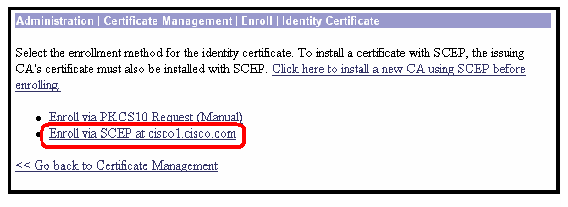

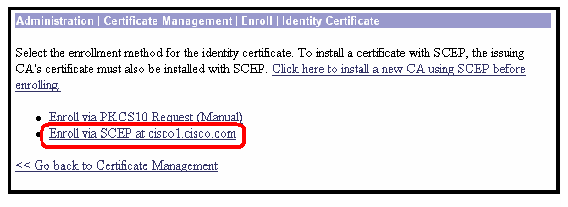

Seleccione Inscribirse a través de SCEP en cisco1.cisco.com ( cisco1.cisco.com es el CN del servidor CA de Cisco IOS).

-

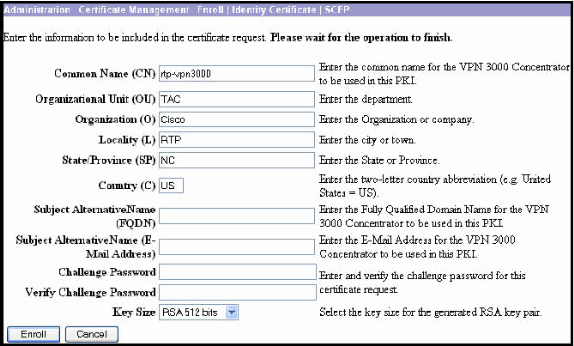

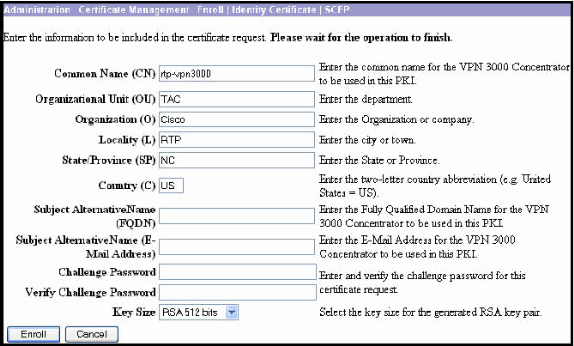

Complete el formulario de inscripción introduciendo toda la información que se incluirá en la solicitud de certificado.

Después de completar el formulario, haga clic en Inscribir para comenzar la solicitud de inscripción al servidor de la CA.

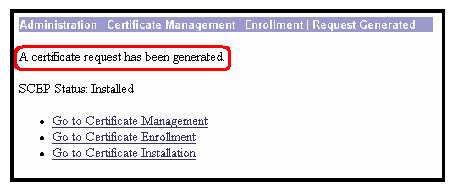

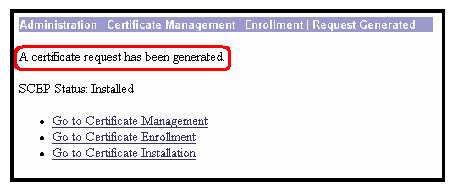

Después de hacer clic en Inscribirse, el Concentrador VPN 3000 muestra "Se ha generado una solicitud de certificado".

Nota: El servidor de CA de Cisco IOS se puede configurar para otorgar automáticamente los certificados con el subcomando Cisco IOS CA Server grant automatic. Este comando se utiliza para este ejemplo. Para ver los detalles del certificado de ID, seleccione Administration > Certificate Management. El certificado mostrado es similar a este.

Verificación

Vea la sección Verificación del Par de Llaves Generadas para obtener información de verificación.

Troubleshoot

Para obtener información sobre resolución de problemas, consulte Resolución de problemas de conexión en el concentrador VPN 3000 o Resolución de problemas de seguridad IP - Introducción y uso de los comandos de depuración.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

30-Mar-2004 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios