Configuración e inscripción de un router Cisco IOS en otro router Cisco IOS configurado como servidor de la CA

Contenido

Introducción

Este documento describe cómo configurar un router Cisco IOS® como servidor de la Autoridad de Certificación (CA). Además, ilustra cómo inscribir otro router Cisco IOS para obtener un certificado raíz e ID para la autenticación IPsec desde el servidor CA.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Dos routers Cisco serie 2600 que ejecutan Cisco IOS Software Release 12.3(4)T3.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

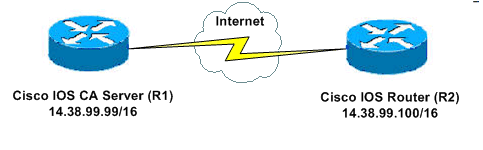

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Generar y exportar el par de claves RSA para el servidor de certificados

El primer paso es generar el par de claves RSA que utiliza el servidor de la CA de Cisco IOS. En el router (R1), genere las claves RSA como muestra este resultado:

R1(config)#crypto key generate rsa general-keys label cisco1 exportable The name for the keys will be: cisco1 Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: % Generating 512 bit RSA keys ...[OK] R1(config)# *Jan 22 09:51:46.116: %SSH-5-ENABLED: SSH 1.99 has been enabled

Nota: Debe utilizar el mismo nombre para el par de claves (key-label) que planea utilizar para el servidor de certificados (a través del comando crypto pki server cs-label que se trata más adelante).

Exportar el par de claves generadas

Exporte las claves a una RAM no volátil (NVRAM) o a un TFTP (según la configuración). En este ejemplo, se utiliza NVRAM. Según su implementación, es posible que desee utilizar un servidor TFTP independiente para almacenar la información del certificado.

R1(config)#crypto key export rsa cisco1 pem url nvram: 3des cisco123 % Key name: cisco1 Usage: General Purpose Key Exporting public key... Destination filename [cisco1.pub]? Writing file to nvram:cisco1.pub Exporting private key... Destination filename [cisco1.prv]? Writing file to nvram:cisco1.prv R1(config)#

Si utiliza un servidor TFTP, puede volver a importar el par de claves generado como muestra este comando:

crypto key import rsa key-label pem [usage-keys] {terminal | url url} [exportable] passphrase

Nota: Si no desea que la clave se pueda exportar desde el servidor de certificados, vuelva a importarla al servidor de certificados después de exportarla como un par de claves no exportable. De esta forma, la clave no se puede quitar de nuevo.

Verificar el par de claves generadas

Ejecute el comando show crypto key mypubkey rsa para verificar el par de claves generado.

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

R1#show crypto key mypubkey rsa % Key pair was generated at: 09:51:45 UTC Jan 22 2004 Key name: cisco1 Usage: General Purpose Key Key is exportable. Key Data: 305C300D 06092A86 4886F70D 01010105 00034B00 30480241 00CC2DC8 ED26163A B3642376 FAA91C2F 93A3825B 3ABE6A55 C9DD3E83 F7B2BD56 126E0F11 50552843 7F7CA4DA 3EC3E2CE 0F42BD6F 4C585385 3C43FF1E 04330AE3 37020301 0001 % Key pair was generated at: 09:51:54 UTC Jan 22 2004 Key name: cisco1.server Usage: Encryption Key Key is exportable. Key Data: 307C300D 06092A86 4886F70D 01010105 00036B00 30680261 00EC5578 025D3066 72149A35 32224BC4 3E41DD68 38B08D39 93A1AA43 B353F112 1E56DA42 49741698 EBD02905 FE4EC392 7174EEBF D82B4475 2A2D7DEC 83E277F8 AEC590BE 124E00E1 C1607433 5C7BC549 D532D18C DD0B7AE3 AECDDE9C 07AD84DD 89020301 0001

Activación del servidor HTTP en el router

El servidor de CA de Cisco IOS sólo admite inscripciones realizadas mediante el protocolo simple de inscripción de certificados (SCEP). Por lo tanto, para que esto sea posible, el router debe ejecutar el servidor HTTP integrado de Cisco IOS. Utilice el comando ip http server para habilitarlo:

R1(config)#ip http server

Habilitación y configuración del servidor de la CA en el router

Complete estos pasos:

-

Es muy importante recordar que el servidor de certificados debe utilizar el mismo nombre que el par de claves que acaba de generar manualmente.

La etiqueta coincide con la etiqueta de par de claves generada:

R1(config)#crypto pki server cisco1

Después de habilitar un servidor de certificados, puede utilizar los valores predeterminados preconfigurados o especificar valores mediante CLI para la funcionalidad del servidor de certificados.

-

El comando database url especifica la ubicación en la que se escriben todas las entradas de base de datos para el servidor de la CA. Si no se especifica este comando, todas las entradas de la base de datos se escriben en Flash.

R1(cs-server)#database url nvram:

Nota: Si utiliza un servidor TFTP, la URL debe ser tftp://<ip_address>/directory.

-

Configure el nivel de base de datos:

R1(cs-server)#database level minimum

Este comando controla qué tipo de datos se almacenan en la base de datos de inscripción de certificados:

-

Mínimo: solo se almacena información suficiente para seguir emitiendo nuevos certificados sin conflictos. El valor predeterminado.

-

Nombres: además de la información proporcionada en el nivel mínimo, el número de serie y el nombre del sujeto de cada certificado.

-

Completo: además de la información proporcionada en los niveles mínimo y de nombres, cada certificado emitido se escribe en la base de datos.

Nota: La palabra clave complete produce una gran cantidad de información. Si se ejecuta, también debe especificar un servidor TFTP externo en el que almacenar los datos a través del comando database url.

-

-

Configure el nombre del emisor de la CA con la cadena DN especificada. En este ejemplo, se utiliza la CN (nombre común) de cisco1.cisco.com, L (localidad) de RTP y C (país) de EE.UU.:

R1(cs-server)#issuer-name CN=cisco1.cisco.com L=RTP C=US

-

Especifique la duración, en días, de un certificado de CA o de un certificado.

Los valores válidos oscilan entre 1 día y 1825 días. La duración predeterminada del certificado de la CA es de tres años y la duración predeterminada del certificado es de un año. La duración máxima del certificado es un mes menor que la duración del certificado de la CA. Por ejemplo:

R1(cs-server)#lifetime ca-certificate 365 R1(cs-server)#lifetime certificate 200

-

Defina la duración, en horas, de la CRL que utiliza el servidor de certificados. El valor máximo de duración es de 336 horas (dos semanas). El valor predeterminado es 168 horas (una semana).

R1(cs-server)#lifetime crl 24

-

Defina un punto de distribución de lista de revocación de certificados (CDP) para utilizarlo en los certificados emitidos por el servidor de certificados.

La URL debe ser una URL HTTP. Por ejemplo, nuestro servidor tenía una dirección IP de 172.18.108.26:

R1(cs-server)#cdp-url http://172.18.108.26/cisco1cdp.cisco1.crl

-

Ejecute el comando no shutdown para habilitar el servidor de la CA:

R1(cs-server)#no shutdown

Nota: Ejecute este comando sólo después de haber configurado completamente el servidor de certificados.

Configuración e inscripción del segundo router IOS (R2) en el servidor de certificados

Siga este procedimiento.

-

Configure un nombre de host, un nombre de dominio y genere las claves RSA en R2.

Utilice el comando hostname para configurar el nombre de host del router para que sea R2:

Router(config)#hostname R2 R2(config)#

Observe que el nombre de host del router cambió inmediatamente después de ingresar el comando hostname.

Utilice el comando ip domain-name para configurar el nombre de dominio en el router:

R2(config)#ip domain-name cisco.com

Utilice el comando crypto key generate rsa para generar el par de claves R2:

R2(config)#crypto key generate rsa The name for the keys will be: R2.cisco.com Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: % Generating 512 bit RSA keys ...[OK]

-

Utilice estos comandos en el modo de configuración global para declarar a la CA que su router debe utilizar (Cisco IOS CA en este ejemplo) y especificar características para la CA de trustpoint:

crypto ca trustpoint cisco enrollment retry count 5 enrollment retry period 3 enrollment url http://14.38.99.99:80 revocation-check none

Nota: El comando crypto ca trustpoint unifica el comando crypto ca identity existente y el comando crypto ca trusted-root, proporcionando así funcionalidad combinada bajo un solo comando.

-

Utilice el comando crypto ca authenticate cisco (cisco es la etiqueta de punto de confianza) para recuperar el certificado raíz del servidor de la CA:

R2(config)#crypto ca authenticate cisco

-

Utilice el comando crypto ca enroll cisco (cisco es la etiqueta de punto de confianza) para inscribirse y generar:

R2(config)#crypto ca enroll cisco

Después de inscribirse correctamente en el servidor de CA de Cisco IOS, debería ver los certificados emitidos mediante el comando show crypto ca certificates. Ésta es la salida del comando. El comando muestra la información detallada del certificado, que corresponde con los parámetros configurados en el servidor de la CA de Cisco IOS:

R2#show crypto ca certificates Certificate Status: Available Certificate Serial Number: 02 Certificate Usage: General Purpose Issuer: cn=cisco1.cisco.com l=RTP c=US Subject: Name: R2.cisco.com hostname=R2.cisco.com CRL Distribution Point: http://172.18.108.26/cisco1cdp.cisco1.crl Validity Date: start date: 15:41:11 UTC Jan 21 2004 end date: 15:41:11 UTC Aug 8 2004 renew date: 00:00:00 UTC Jan 1 1970 Associated Trustpoints: cisco CA Certificate Status: Available Certificate Serial Number: 01 Certificate Usage: Signature Issuer: cn=cisco1.cisco.com l=RTP c=US Subject: cn=cisco1.cisco.com l=RTP c=US Validity Date: start date: 15:39:00 UTC Jan 21 2004 end date: 15:39:00 UTC Jan 20 2005 Associated Trustpoints: cisco -

Ingrese este comando para guardar la clave en la memoria Flash persistente:

hostname(config)#write memory

-

Ingrese este comando para guardar la configuración:

hostname#copy run start

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

-

show crypto ca certificates—Muestra los certificados.

-

show crypto key mypubkey rsa—Muestra el par de llaves.

!% Key pair was generated at: 09:28:16 EST Jan 30 2004 !Key name: ese-ios-ca ! Usage: General Purpose Key ! Key is exportable. ! Key Data: ! 30819F30 0D06092A 864886F7 0D010101 05000381 8D003081 89028181 00AF2198 ! C56F1A8F 5AC501FF ADFB1489 1F503F91 CA3C3FA3 9FB2C150 FFCBF815 2AA73060 ! E79AF510 E292C171 C6804B45 0CAAD4AF 5834AB85 B204208B 3960D20D 9B51AF7B ! ACF12D3D F5BC6EAE 77186AE9 1471F5A4 443CE5B5 1336EC33 5FEB3398 002C15EE ! 9F8FD331 83490D8A 983FBBE1 9E72A130 121A3B97 A3ACD147 C37DA3D6 77020301 0001 !% Key pair was generated at: 09:28:17 EST Jan 30 2004 !Key name: ese-ios-ca.server ! Usage: Encryption Key ! Key is exportable. ! Key Data: ! 307C300D 06092A86 4886F70D 01010105 00036B00 30680261 0096456A 01AEC6A5 ! 0049CCA7 B41B675E 5317328D DF879CAE DB96A739 26F2A03E 09638A7A 99DFF8E9 ! 18F7635D 6FB6EE27 EF93B3DE 336C148A 6A7A91CB 6A5F7E1B E0084174 2C22B3E2 ! 3ABF260F 5C4498ED 20E76948 9BC2A360 1C799F8C 1B518DD8 D9020301 0001

-

crypto pki server ese-ios-ca info crl—Muestra la lista de revocación de certificados (CRL).

! Certificate Revocation List: ! Issuer: cn=ese-ios-ca,ou=ESE,o=Cisco Systems Inc,l=Raleigh,st=NC ! This Update: 09:58:27 EST Jan 30 2004 ! Next Update: 09:58:27 EST Jan 31 2004 ! Number of CRL entries: 0 ! CRL size: 300 bytes

-

crypto pki server ese-ios-ca info requests—Muestra las solicitudes de inscripción pendientes.

! Enrollment Request Database: ! ReqID State Fingerprint SubjectName ! --------------------------------------------------------------

-

show crypto pki server—Muestra el estado actual del servidor de la infraestructura de clave pública (PKI).

! Certificate Server status: enabled, configured ! Granting mode is: manual ! Last certificate issued serial number: 0x1 ! CA certificate expiration timer: 10:58:20 EDT Jun 21 2005 ! CRL NextUpdate timer: 09:58:26 EST Jan 31 2004 ! Current storage dir: nvram: ! Database Level: Names - subject name data written as .cnm

-

crypto pki server cs-label grant { all | Transaction-id }: concede todas las solicitudes SCEP o específicas.

-

crypto pki server cs-label reject { all | Transaction-id }: rechaza todas las solicitudes SCEP o las específicas.

-

crypto pki server cs-label password generate [ minutes ]: genera una contraseña de un solo uso (OTP) para una solicitud SCEP (minutos - cantidad de tiempo (en minutos)) que la contraseña es válida. El intervalo válido es de 1 a 140 minutos. El valor predeterminado es 60 minutos.

Nota: Sólo es válido un OTP a la vez. Si se genera un segundo OTP, el OTP anterior ya no es válido.

-

crypto pki server cs-label revoke certificate-serial-number : revoca un certificado basado en su número de serie.

-

crypto pki server cs-label request pkcs10 {url url | terminal} [pem]: agrega manualmente la solicitud de inscripción de certificados base64 o PEM PKCS10 a la base de datos de solicitudes.

-

crypto pki server cs-label info crl: muestra información relacionada con el estado de la CRL actual.

-

crypto pki server cs-label info request: muestra todas las solicitudes de inscripción de certificados pendientes.

Consulte la sección Verificación del Par de Llaves Generadas de este documento para obtener información de verificación adicional.

Troubleshoot

Consulte Solución de Problemas de Seguridad IP - Comprensión y Uso de los Comandos debug para obtener información de solución de problemas.

Nota: En muchas situaciones, puede resolver los problemas al eliminar y redefinir el servidor de la CA.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

30-Mar-2004 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios