Introducción

Este documento describe cómo resolver problemas y corregir el error "Se requiere importación de certificado de identidad" en los dispositivos Firepower Threat Defense (FTD) administrados por Firepower Management Center (FMC).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Public Key Infrastructure (PKI)

- FMC

- FTD

- OpenSSL

Componentes Utilizados

La información utilizada en el documento se basa en estas versiones de software:

- MacOS x 10.14.6

- CSP 6.4

- OpenSSL

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Antecedentes

Nota: En los dispositivos FTD, se necesita el certificado de la autoridad certificadora (CA) antes de generar la solicitud de firma de certificado (CSR).

- Si el CSR se genera en un servidor externo (como Windows Server o OpenSSL), el método de inscripción manual está destinado a fallar, ya que FTD no admite la inscripción manual de claves. Se debe utilizar un método diferente, como PKCS12.

Problema

Se importa un certificado en el FMC y se recibe un error que indica que se requiere un certificado de identidad para continuar con la inscripción del certificado.

Escenario 1

- La inscripción manual está seleccionada

- CSR se genera externamente (Windows Server, OpenSSL, etc.) y no se dispone de la información de clave privada (o esta no la conoce)

- Se utiliza un certificado de CA anterior para rellenar la información del certificado de CA, pero se desconoce si este certificado es responsable del signo del certificado

Escenario 2

- La inscripción manual está seleccionada

- CSR se genera externamente (Windows Server, OpenSSL)

- Tiene el archivo de certificado de la CA que firma nuestra CSR

Para ambos procedimientos, se carga el certificado y se muestra una indicación de progreso como se muestra en la imagen.

Tras un par de segundos, el CSP sigue indicando que se requiere un certificado de identificación:

El error anterior indica que el certificado de la CA no coincide con la información del emisor en el certificado de ID o que la clave privada no coincide con la generada de forma predeterminada en el FTD.

Solución

Para que esta inscripción de certificados funcione, debe tener las claves correspondientes para el certificado de ID. Con el uso de OpenSSL se genera un archivo PKCS12.

Paso 1. Generar una CSR (opcional)

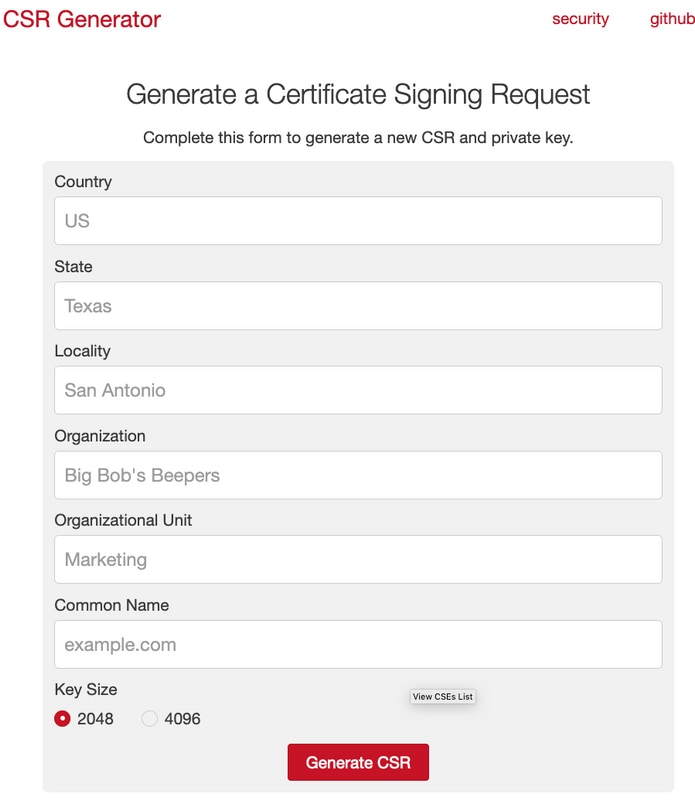

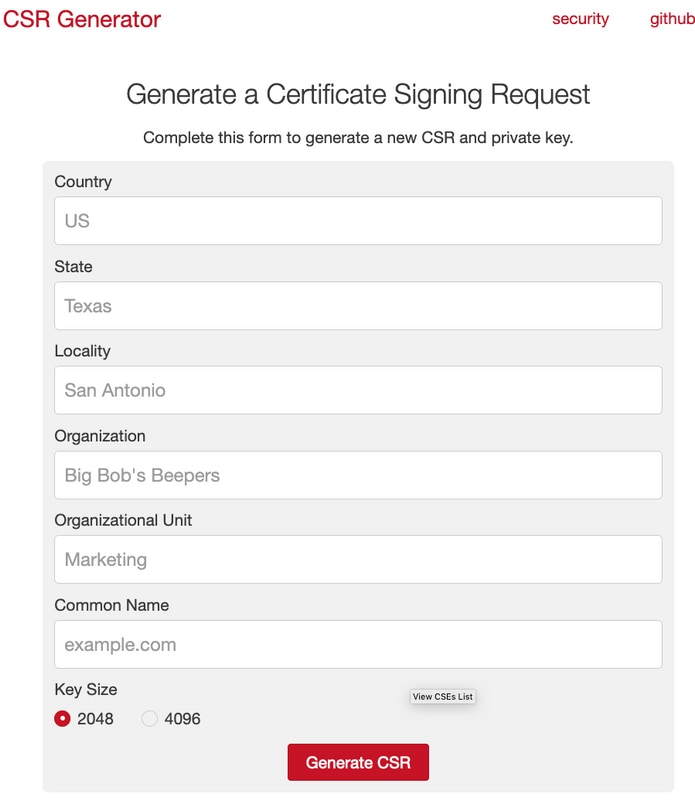

Puede obtener una CSR junto con su clave privada con el uso de una herramienta de terceros llamada generador CSR (csrgenerator.com).

Una vez que la información del certificado se haya rellenado en consecuencia, seleccione la opción para Generar CSR.

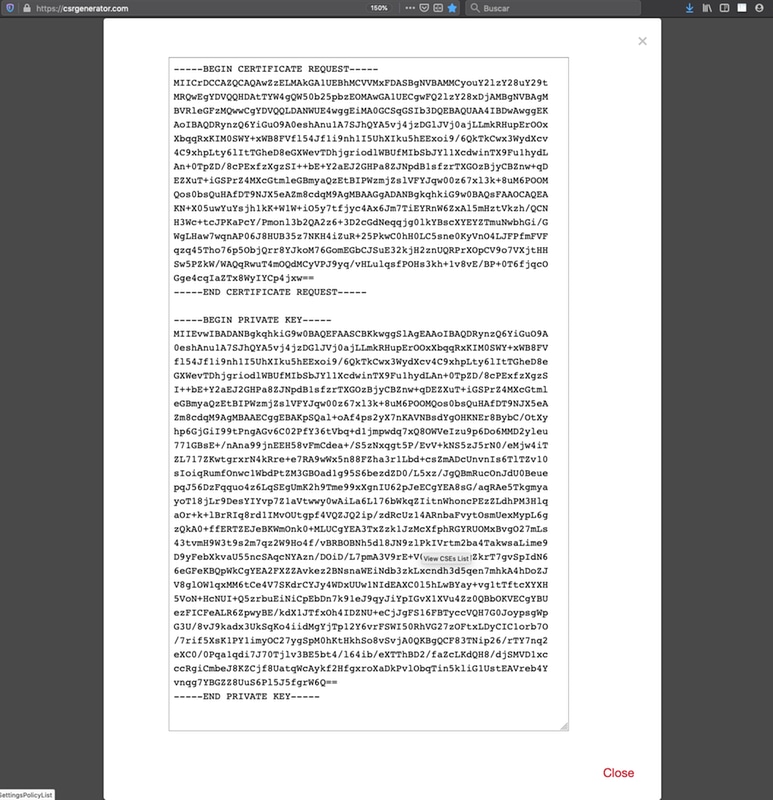

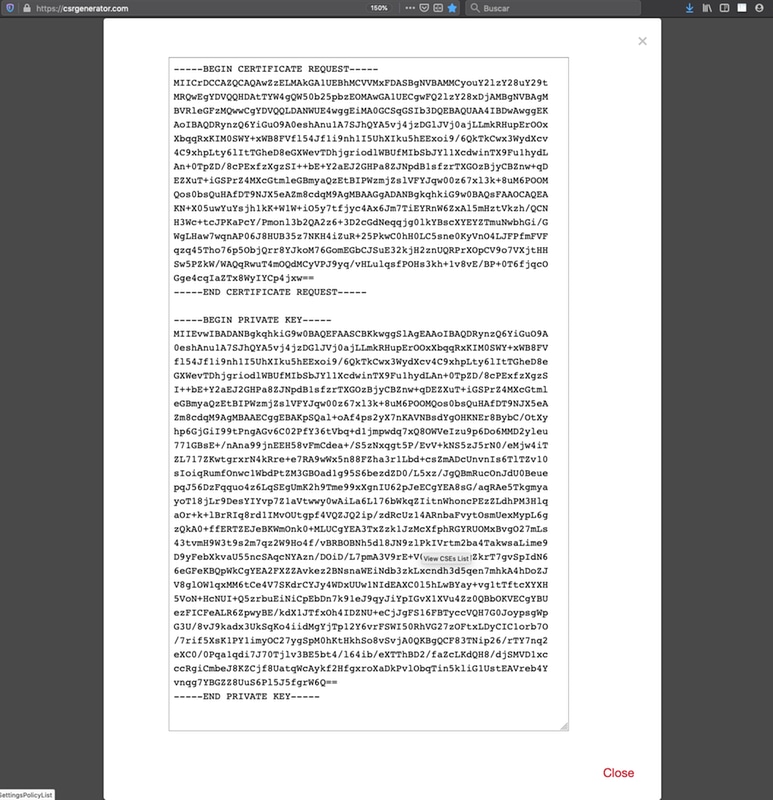

Esto proporciona la CSR + clave privada para que la enviemos a una autoridad de certificación:

Paso 2. Firme el CSR

El CSR debe estar firmado por una CA de terceros (GoDaddy, DigiCert). Una vez firmado el CSR, se proporciona un archivo zip que contiene, entre otras cosas:

- Certificado de identidad

- Paquete de CA (certificado intermedio + certificado raíz)

Paso 3. Verificar y separar los certificados

Verifique y separe los archivos con el uso de un editor de texto (por ejemplo, un bloc de notas). Cree los archivos con nombres fácilmente identificables para la clave privada (key.pem), el certificado de identidad (ID.pem), el certificado de CA (CA.pem).

En el caso de que el archivo de agrupamiento de CA tenga más de 2 certificados (1 CA raíz, 1 CA secundaria), debe eliminarse la CA raíz, el emisor del certificado de ID es la CA secundaria, por lo tanto, no es relevante tener la CA raíz en este escenario.

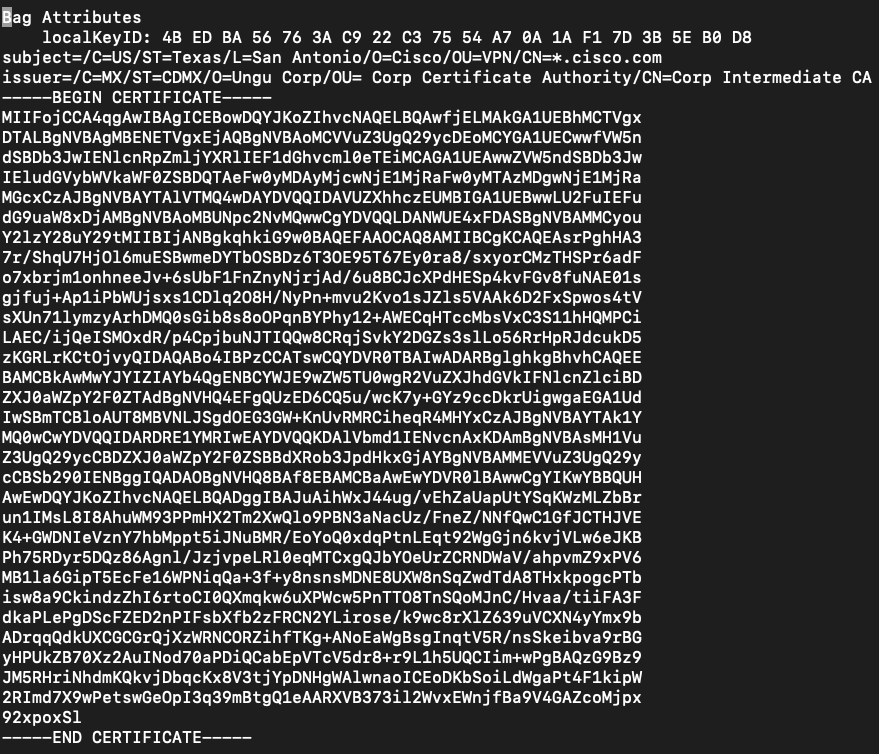

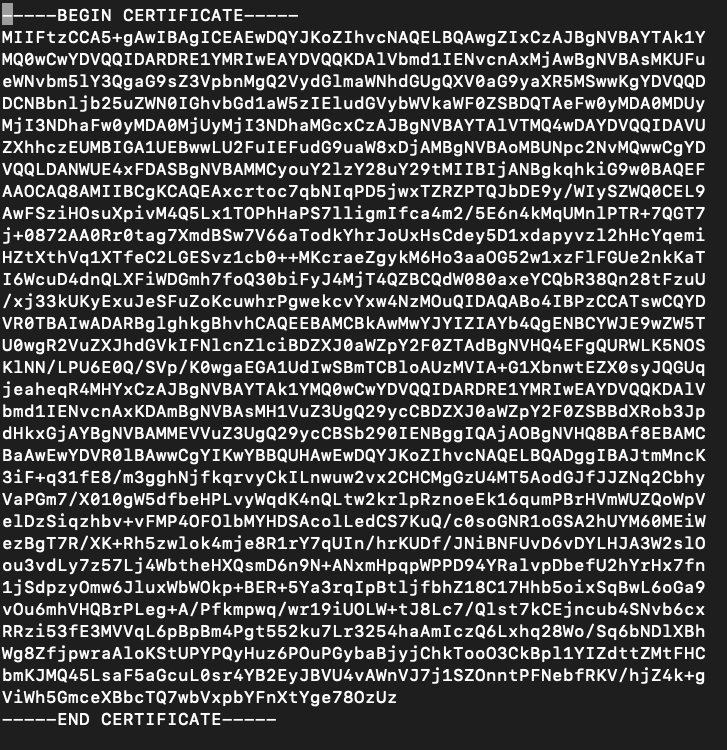

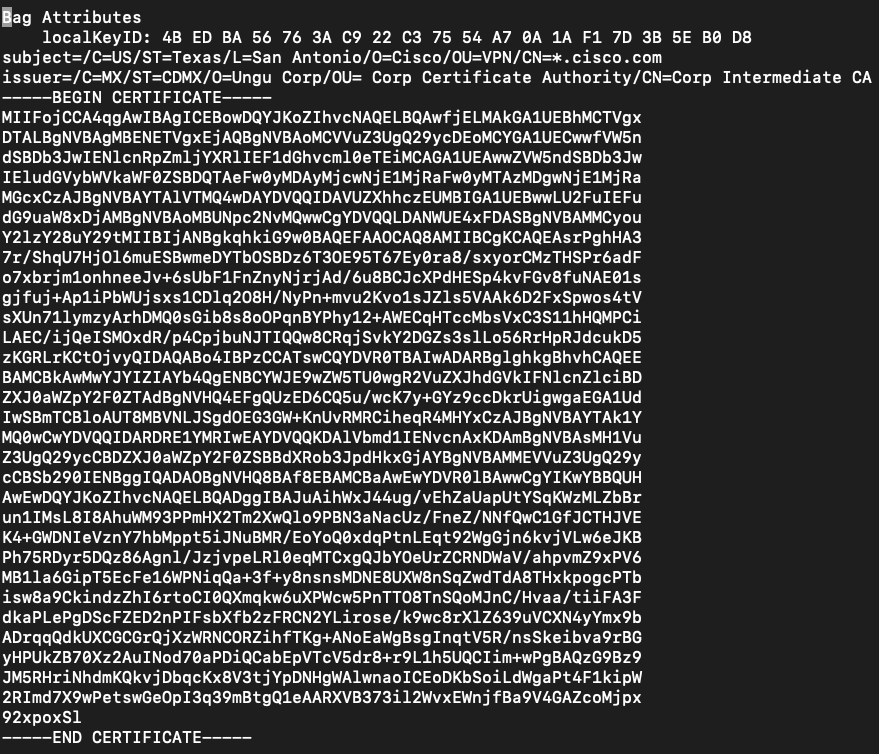

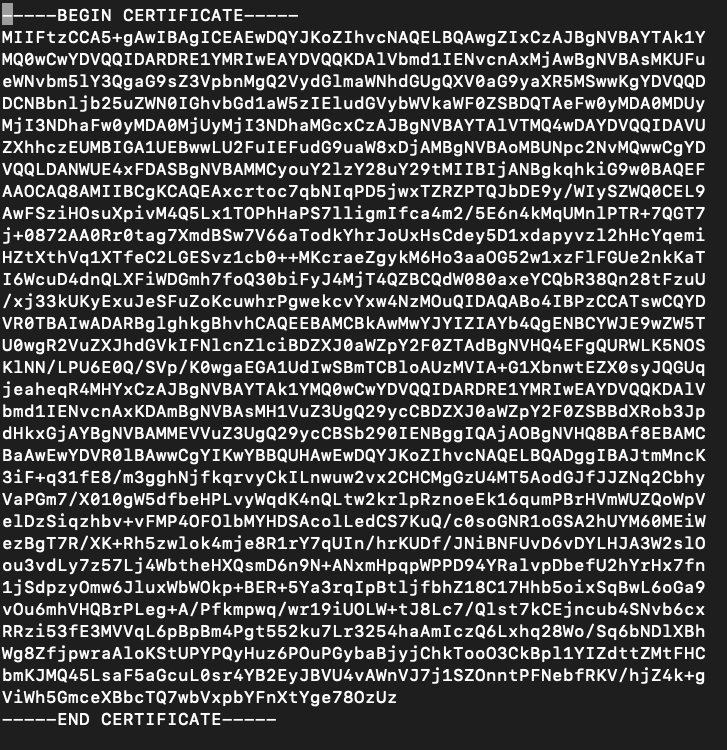

Contenido del archivo denominado CA.pem:

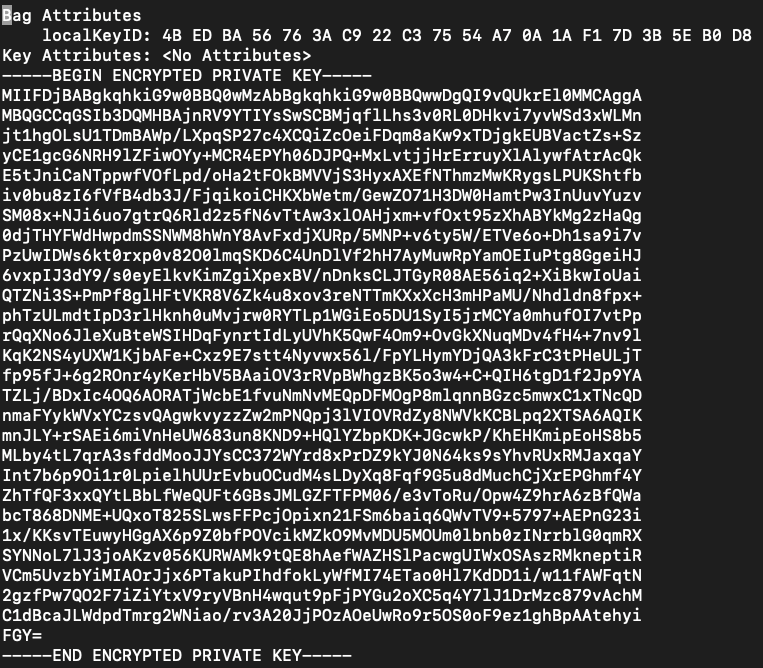

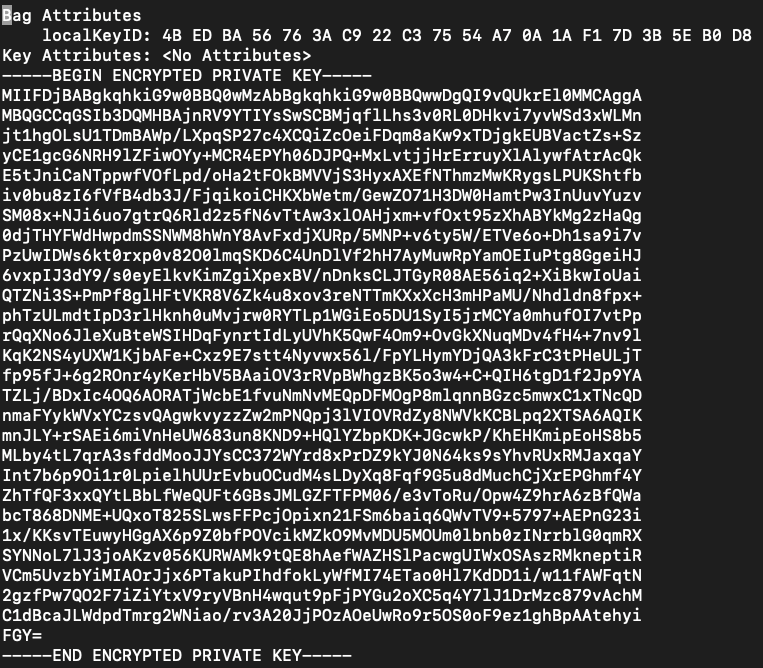

Contenido del archivo denominado key.pem:

Contenido del archivo denominado ID.pem:

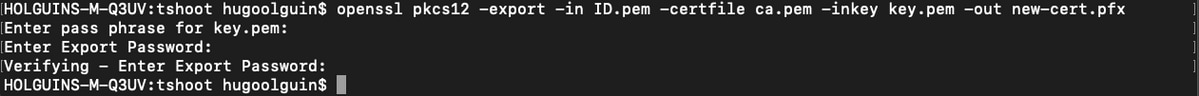

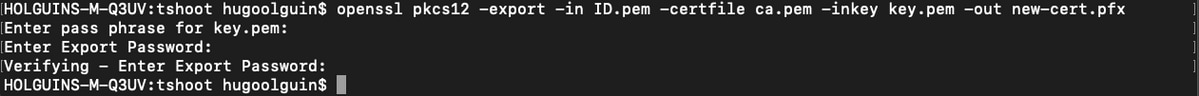

Paso 4. Fusionar los certificados en un PKCS12

Combine el certificado de CA con el certificado de ID y la clave privada en un archivo .pfx. Debe proteger este archivo con una frase de contraseña.

openssl pkcs12 -export -in ID.pem -certfile ca.pem -inkey key.pem -out new-cert.pfx

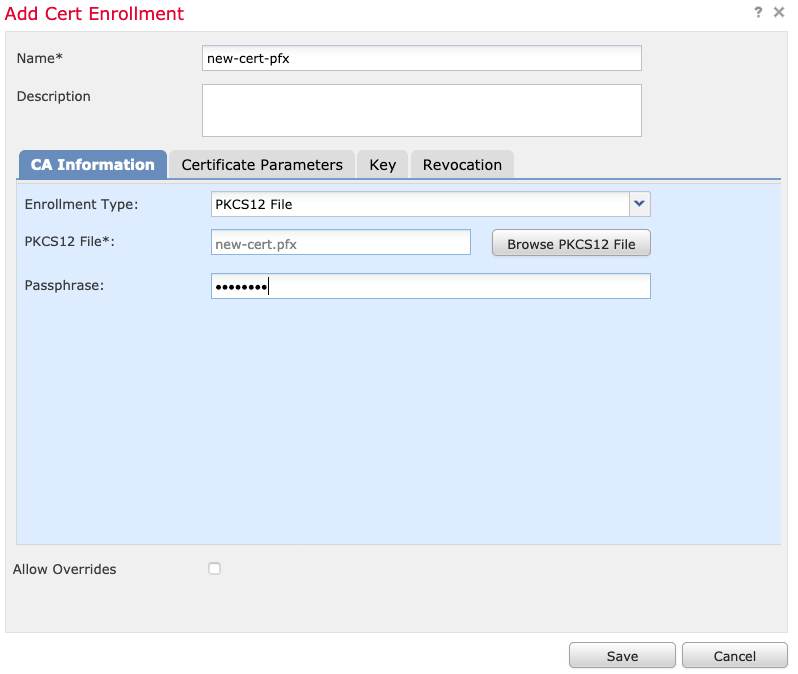

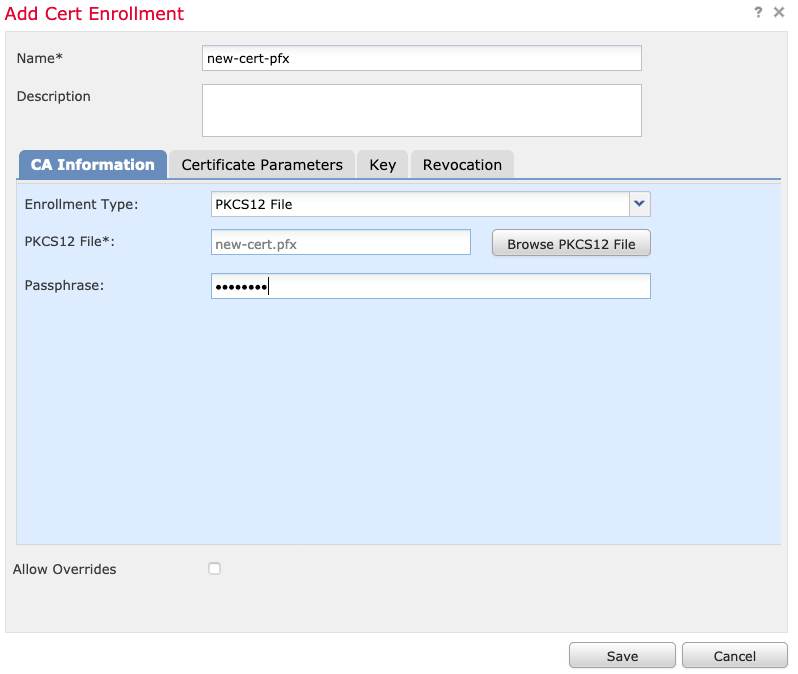

Paso 5. Importar el certificado PKCS12 en el FMC

En el FMC, navegue hasta Device > Certificates e importe el certificado al firewall deseado:

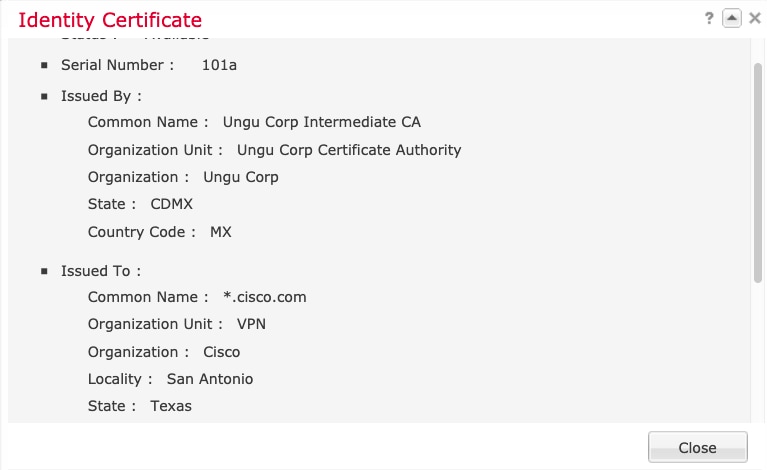

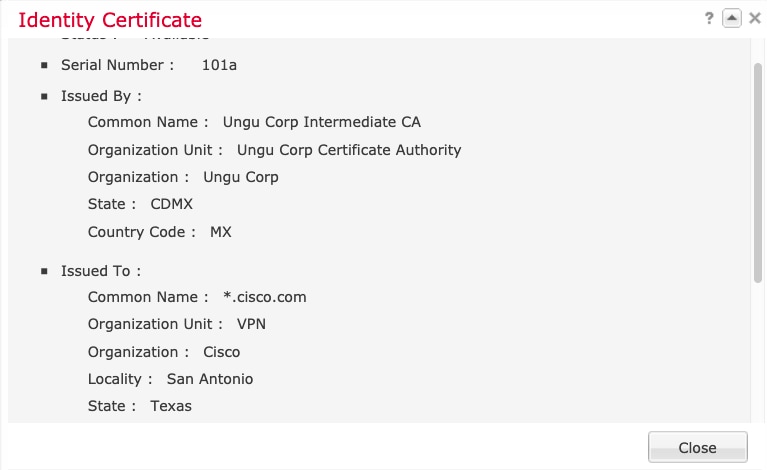

Verificación

Para verificar el estado del certificado junto con la información de CA e ID, puede seleccionar los iconos y confirmar que se importó correctamente:

Seleccione el icono ID:

Comentarios

Comentarios