Configuración del firewall ASA para Expressway en la configuración NIC dual para WebRTC

Opciones de descarga

-

ePub (283.2 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (185.6 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe los pasos de configuración para el firewall ASA en una implementación de Expressway con NIC dual habilitada para el flujo WebRTC.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento de los firewalls Cisco ASA (Cisco Adaptive Security Appliance)

- Conocimiento administrativo de los servidores de Expressway

- Conocimiento administrativo de CMS (Cisco Meeting Server)

- Información sobre la aplicación Cisco CMS WebRTC

- traducción de Dirección de Red (NAT)

- Protocolo Traversal Using Relays around NAT (TURN)

Componentes Utilizados

La información que se presenta en este documento no se limita a versiones de software y hardware específicas; no obstante, se deben cumplir los requisitos de versión mínimos de software.

- Servidor Expressway

- Servidor CMS

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Se ha agregado compatibilidad con proxy de WebRTC a Expressway de la versión X8.9.2, que permite a los usuarios externo navegar hasta un puente de Cisco Meeting Server Web.

Los clientes externos y los invitados pueden gestionar o unirse a CMS coSpaces sin necesidad de ningún software que no sea un navegador web compatible. Puede encontrar la lista de exploradores admitidos aquí.

El servidor de Expressway-E se puede configurar con interfaces de red únicas o duales (por lo tanto, tiene un par de NIC internas y externas). En las versiones anteriores de Expressway, tener una NIC dual con NAT estática no era un requisito obligatorio. Cuando se produjo la función WebRTC sobre Expressway, comenzó a requerir la configuración de una NAT estática, incluso en el caso de una NIC doble habilitada en el servidor de Expressway-E. La versión de software de Expressway X12.5.3 está planificada para contener una nueva lógica del código, que elimina este requisito en casi todos los escenarios de configuración. Refiérase a la solicitud de mejora CSCve37570 para obtener más información.

Nota: Cuando Expressway-E en configuración NIC dual con NAT estática se utiliza como servidor TURN para el tráfico WebRTC, y la única ruta de medios en funcionamiento es el candidato relay en CMS y el cliente WebRTC, el servidor TURN está enviando paquetes RTP físicamente a su propia dirección IP NAT estática. Por eso, la reflexión de NAT debe configurarse en el firewall externo.

Precaución: La implementación del clúster de Expressway-E con varios servidores de activación activados detrás de la misma NAT sigue requiriendo que se configure la reflexión NAT.

Nota técnica

Si desea obtener más información sobre los procesos ICE, TURN y STUN, consulte la presentación de Cisco Life Tutorial sobre ICE / TURN / STUN - BRKCOL-2986

Esta sesión proporciona información técnica e información sobre Traversal Usando NAT de relé (TURN) y Establecimiento de conectividad interactiva (ICE). Explica cómo se utilizan en la cartera de productos de colaboración, prestando especial atención al caso práctico del acceso remoto y móvil (MRA). Los participantes en esta sesión descubrieron por qué se necesita TURN y cómo ICE encuentra la ruta de medios óptima. Se debatió la guía para la solución de problemas y se demostraron las herramientas de mantenimiento disponibles junto con las prácticas recomendadas.

Configurar

Este capítulo describe los pasos necesarios para configurar la reflexión NAT en el firewall ASA en el escenario de servidor Expressway-E con NIC dual habilitada. El tráfico que regresa del firewall a Expressway (después de la reflexión) tiene como dirección de origen la dirección IP pública del servidor, de donde vino la solicitud (para coincidir con los permisos de activación).

Nota: Los firewalls normalmente desconfían de los paquetes que tienen la misma dirección IP de origen y de destino. Debe configurar su firewall externo para permitir la reflexión de NAT para la dirección IP pública de Expressway-E.

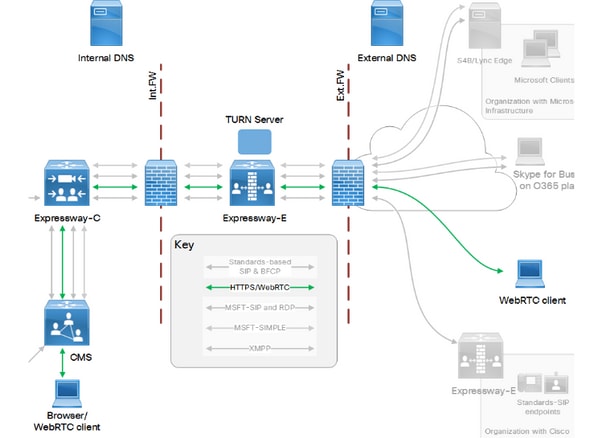

Diagrama de la red

Esta imagen proporciona un ejemplo del flujo de conexiones y los puertos requeridos para su proxy web para CMS WebRTC:

Esta referencia se toma de la Guía de uso de puertos IP de Cisco Expressway para Expressway versión X12.5.

Pasos de configuración para el firewall Cisco ASA

Estos pasos proporcionan los pasos de configuración necesarios en Cisco ASA Firewall para la versión 8.3 y superiores.

Paso 1. Cree dos objetos: el primero es para la dirección IP privada de Expressway-E y el segundo es para la dirección IP pública de Expressway-E. Ejecute los comandos:

ASA(config)#object network expressway-private

ASA(config-network-object)# host x.x.x.x

ASA(config)#object network expressway-public

ASA(config-network-object)# host y.y.y.y

Paso 2. Identifique el nombre de la interfaz a la que está conectado Expressway-E; por ejemplo, DMZ-expressway.

Paso 3. Configure una NAT estática manual cuyo propósito sea traducir el tráfico de Expressway de su dirección IP privada a su dirección IP pública y, a continuación, enviarla de nuevo a Expressway-E (después de que se traduzca). Ejecute el comando y reemplace los valores reales de su implementación:

ASA(config)# nat (DMZ-expressway, DMZ-expressway)source static expressway-private expressway-public destination static expressway-public expressway private

Paso 4. Permita que el tráfico vuelva agregando una lista de acceso (o agregando una línea a una lista de acceso ya configurada) en la interfaz, que está conectada a Expressway-E:

access-list access-list-name-on-DMZ-expressway line 1 permit IP any expressway-private

Verificación

Después de que la configuración se complete, se puede probar directamente con un intento de llamada o mediante el comando packet-tracer.

Ejemplo de uso del comando packet-tracer:

packet-tracer input interface-name tcp expressway-private-ip 1234 expressway-public-ip destination-port

Reemplace los parámetros resaltados con la información adecuada de su implementación. Si la configuración se realiza correctamente, el comando packet-tracer devuelve este resultado:

input-interface: DMZ-expressway

input-status: up

input-line-status: up

output-interface: DMZ-expressway

output-status: up

output-line-status: up

Action: allow

Troubleshoot

Actualmente no hay información específica de solución de problemas disponible para esta configuración.

Información Relacionada

- Soporte Técnico y Documentación - Cisco Systems

- Guías de referencia de comandos ASA

- documentación de CMS

- documentación de Expressway

- Configuración de ASA NAT Y Recomendaciones Para La Implementación De Interfaces De Red Dual De Expressway-E

- Configuración de la Reflexión NAT en el ASA para los dispositivos de VCS Expressway TelePresence

- Configurar proxy de CMS WebRTC a través de Expressway

Con la colaboración de ingenieros de Cisco

- Asma Mahmoud Al MawazrehCisco TAC Engineer

- Lidiya BogdanovaCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios