Analizar el paquete de diagnóstico de AMP para una CPU elevada

Opciones de descarga

-

ePub (1.0 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (611.7 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe los pasos para analizar un paquete de diagnóstico de la protección frente a malware avanzado (AMP) para terminales de nube pública en dispositivos Windows para solucionar problemas de uso elevado de la CPU.

Colaborado por Luis Velázquez y editado por Yeraldin Sánchez, Ingenieros del TAC de Cisco.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Acceso a la consola de AMP

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Consola de AMP para terminales 5.4.20200204

- Dispositivos del sistema operativo Windows

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Troubleshoot

En esta sección encontrará información que puede utilizar para solucionar problemas de configuración.

Compruebe si hay otro antivirus instalado en el equipo

Si se instala otro antivirus, asegúrese de que el proceso principal del antivirus esté excluido en la configuración de políticas

Consejo: Utilice las exclusiones de Cisco-Mantenimiento si el software que se utiliza está incluido en la lista, recuerde que estas exclusiones se pueden agregar a las nuevas versiones de una aplicación.

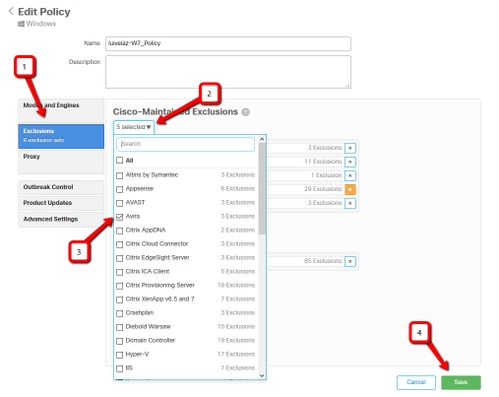

Para ver las listas disponibles en la sección de exclusiones mantenidas por Cisco, navegue hasta Administración > Políticas > Editar > Exclusiones > Exclusiones Mantenidas por Cisco.

Seleccione los que el terminal necesitaría según el software instalado actualmente en el equipo y, a continuación, guarde la política, como se muestra en la imagen.

Identificar si la CPU alta ocurre cuando una aplicación específica está en uso

Identifique si el problema ocurre mientras se ejecuta una o varias aplicaciones si puede replicar el problema ayuda en el proceso de identificar posibles exclusiones.

Recopile el paquete de diagnóstico para su análisis

Activar nivel de registro de depuración

Para recopilar un paquete de diagnóstico útil, se debe habilitar el nivel de registro de depuración.

Nivel de depuración en el terminal

Si puede replicar el problema y tener acceso al terminal, a continuación se muestra el mejor procedimiento para capturar el paquete de diagnóstico:

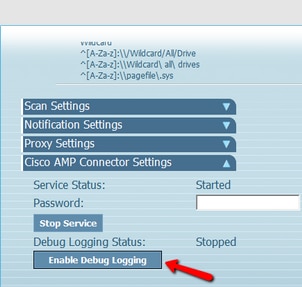

- Abrir AMP GUI

- Vaya a Settings

- Desplácese hasta la parte inferior de AMP GUI y abra Configuración del conector de Cisco AMP

- Haga clic en Habilitar registro de depuración

- El estado de registro de depuración debe cambiar a Iniciado. Este procedimiento habilita el nivel de depuración hasta el siguiente latido de política, de forma predeterminada 15 minutos

Nivel de depuración en la política

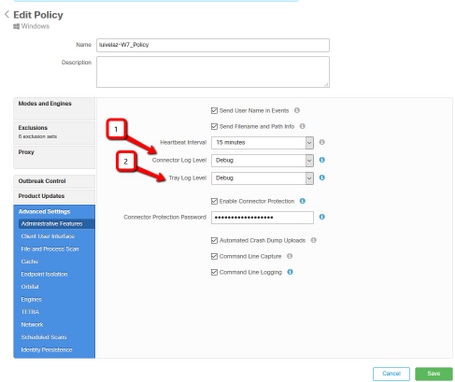

Si no tiene acceso al punto final o el problema no se puede reproducir de forma consistente, el nivel de registro de depuración debe estar habilitado en la política.

Para habilitar el nivel de registro de depuración mediante la política, navegue hasta Administración > Políticas > Editar > Configuración avanzada > Nivel de registro del conector y Administración > Políticas > Editar > Configuración avanzada > Nivel de registro de la bandeja, seleccione Depurar y guarde la política, como se muestra en la imagen.

Precaución: Si el modo de depuración se habilita desde la política, todos los terminales reciben este cambio.

Nota: Sincronice la política del punto final para asegurarse de que se aplica el nivel de depuración o espere el intervalo de latido, de forma predeterminada es de 15 minutos.

Reproduzca el problema y recopile un paquete de diagnóstico

Cuando se configura el nivel de depuración, espere hasta que se produzca el estado de CPU alta en el sistema o reproduzca manualmente las condiciones previamente identificadas y luego reúna el paquete de diagnóstico.

Para recopilar el paquete, navegue hasta C:\Program Files\Cisco\AMP\X.X.X (donde X.X.X es la última versión de AMP instalada en el sistema) y ejecute la aplicación ipsupporttool.exe, este proceso crea un archivo .7z en el escritorio denominado CiscoAMP_Support_Tool_%date%.7z

Nota: La versión 6.2.3 y posterior del conector pueden solicitar un paquete remotamente, navegar a Administración > Equipos, expandir el registro del terminal y utilizar la opción Diagnose.

Nota: El paquete de diagnóstico también puede ejecutarse desde un mensaje CMD con el comando: "C:\Program Files\Cisco\AMP\X.X.X\ipsupporttool.exe", o "C:\Program Files\Cisco\AMP\X.X.X\ipsupporttool.exe" -o "X:\Folder\I\Can\Get\To", donde X.X.X es la última versión de AMP instalada, se puede utilizar el segundo comando para seleccionar la carpeta de resultados para el archivo .7z.

Realizar el análisis

Hay dos maneras de analizar un archivo de diagnóstico:

- Diag_Analyzer.exe

- Anphandlecount.ps1

Diag_Analyzer.exe

Paso 1. Descargue la aplicación aquí.

Paso 2. En la página GitHub, hay un archivo README con más instrucciones sobre el uso.

Paso 3. Copie el archivo de diagnóstico CiscoAMP_Support_Tool_%date%.7z en la misma carpeta en la que se encuentra Diag_Analyzer.exe.

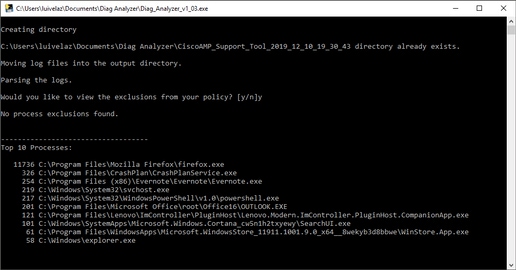

Paso 4. Ejecutar la aplicación Diag_Analyzer.exe.

Paso 5. En el nuevo mensaje confirme si desea obtener las exclusiones de la política con una Y o una N.

Paso 6. El resultado del script contiene:

- Los 10 procesos principales

- 10 archivos principales

- 10 principales extensiones

- 100 rutas principales

- Todos los archivos

Nota: Diag_Analyzer.exe comprueba el archivo de diagnóstico de AMP proporcionado para los archivos sfc.exe.log. a continuación, crea un nuevo directorio con el nombre del archivo de diagnóstico y almacena los archivos de registro fuera del .7z, en el directorio primario del diagnóstico, después de esto, analiza los registros y determina los 10 principales procesos, archivos, extensiones y rutas, por último, imprime información en la pantalla y también en un archivo {Diagnostic}-summary.txt.

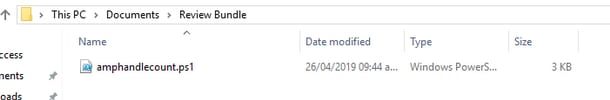

Anphandlecount.ps1

Paso 1. Descargue el script amphandlecounts.txt desde la parte inferior de esta publicación de la comunidad Revisar archivos escaneados desde AMP.

Paso 2. Para ejecutar el script en Windows, cámbielo a anphandlecount.ps1.

Paso 3. Para mayor comodidad, copie el archivo amphandlecount.ps1 en su propia carpeta.

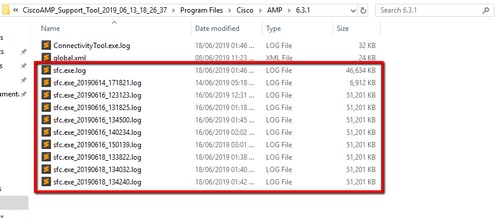

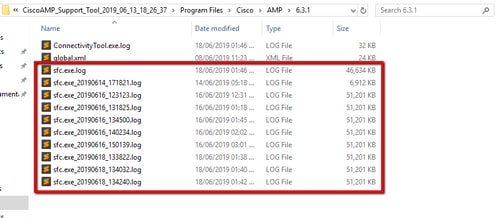

Paso 4. Descomprima el archivo CiscoAMP_Support_Tool_%date%.7z e identifique los archivos sfc.log en la ruta CiscoAMP_Support_Tool_2019_06_13_18_26_37\Program Files\Cisco\AMP\X.X.X .

Paso 5. Copie los archivos sfc.log en la carpeta anphandlecount.ps1.

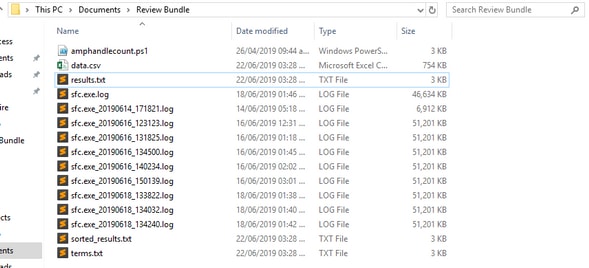

Paso 6. Ejecute amphandlecount.ps1 con PowerShell, después se abre una ventana y, según la política de ejecución del terminal, se puede solicitar permiso para ejecutarse.

Consejo: Para cambiar la política de ejecución, abra un Windows PowerShell y utilice los siguientes comandos:

Establezca la política para permitir el acceso sin restricciones a la ejecución - Set-ExecutionPolicy -Scope CurrentUser -ExecutionPolicy Unrestricted

Establezca la política para restringir el acceso a la ejecución - Set-ExecutionPolicy -Scope CurrentUser -ExecutionPolicy Restringido

Paso 7. Permita que PowerShell finalice (puede que tarde algún tiempo, dependiendo de cuántos sfc.log haya en la carpeta) después de que PowerShell termine, se crean cuatro archivos en la carpeta:

- data.csv

- results.txt

- sorted_results.txt

- terms.txt

Paso 8. Los 4 nuevos archivos contienen el resultado del análisis:

- data.csv: contiene la ruta completa de los archivos analizados y el proceso padre que creó/modificó/movió el archivo

- results.txt: contiene la lista de procesos escaneados por AMP

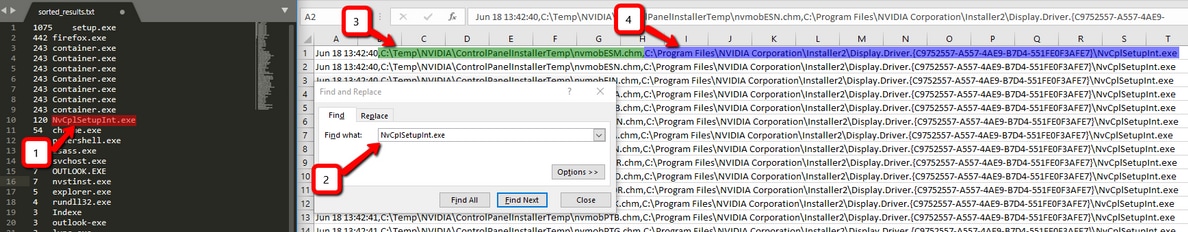

- sorted_results.txt: contienen la lista de procesos que AMP analiza con el proceso más analizado

- terms.txt: contiene el nombre de los procesos analizados por AMP

Paso 9. Filtre el nombre del proceso con recuentos altos de sort_results.txt en data.csv puede identificar el proceso primario con su ruta de acceso completa y, a continuación, continúe agregando una exclusión a la política en una lista personalizada si es de confianza.

Procesos a buscar:

- Ctrl + F en "data.csv" y buscar

- Ruta del archivo analizado por AMP

- Ruta del proceso primario que copia/mueve/modifica el archivo

Nota: Nota: Normalmente, la exclusión es del tipo "Proceso: Análisis de archivos" con "Procesos secundarios" para el proceso principal que está recibiendo los análisis:

Nota: Aquí puede encontrar más información relacionada con las mejores prácticas para crear exclusiones.

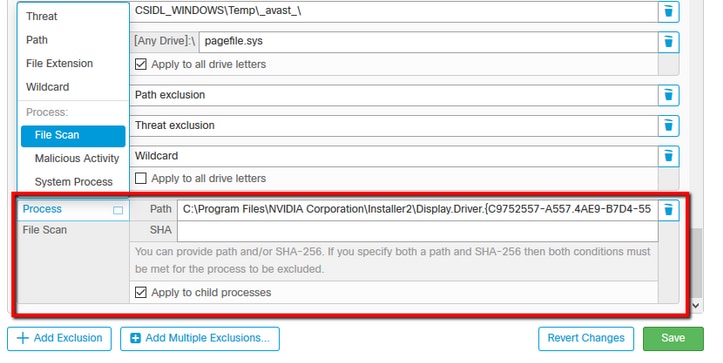

Exclusiones de ajuste

Una vez que se identifican los procesos o las trayectorias, puede agregarlos a la lista de exclusión vinculada a la política aplicada en el punto final, navegue hasta Administración > Exclusiones > Nombre de exclusión > Editar, como se muestra en la imagen.

Enviar el paquete para su análisis al TAC

El TAC de ATS puede ayudar a resolver estos problemas, si es así, esté listo para proporcionar la siguiente información al crear el caso:

-

¿Cuándo comienza este problema?

-

¿Hay algún cambio reciente?

-

¿El problema ocurre con una aplicación determinada?

-

En caso afirmativo, ¿qué aplicación?

-

-

¿Hay otro antivirus en el sistema?

- En caso afirmativo, ¿qué antivirus?

- Recopile un paquete de depuración mientras se reproduce el problema:

Con la colaboración de ingenieros de Cisco

- Luis VelazquezCisco TAC Engineer

- Edited by Yeraldin SanchezCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios