Integración de AMP Virtual Private Cloud y Threat Grid Appliance

Opciones de descarga

-

ePub (3.0 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.9 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe el procedimiento para completar la integración de la nube privada virtual de protección frente a malware avanzado (AMP) y el dispositivo Threat Grid. El documento también proporciona pasos para la resolución de problemas relacionados con el proceso de integración.

Colaborado por Armando Garcia, Ingeniero del TAC de Cisco.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Trabaje y opere en AMP Nube privada virtual

- Trabajar y utilizar el dispositivo Threat Grid

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- AMP Private Cloud 3.2.0

- Threat Grid Appliance 2.12.0.1

Nota: La documentación es válida para los dispositivos Threat Grid y los dispositivos AMP Private Cloud en el dispositivo o en la versión virtual.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Arquitectura de la integración

Información básica sobre la integración

- El dispositivo Threat Grid analiza muestras enviadas por el dispositivo de nube privada de AMP.

- Los ejemplos se pueden enviar de forma manual o automática al dispositivo Threat Grid.

- El análisis automático no está habilitado de forma predeterminada en el dispositivo AMP Private Cloud.

- El dispositivo Threat Grid proporciona al dispositivo AMP Private Cloud un informe y una puntuación a partir del análisis de la muestra.

- El dispositivo Threat Grid informa (roke) al dispositivo AMP para nube privada sobre cualquier muestra con una puntuación de 95 o más.

- Si la puntuación del análisis es mayor o igual a 95, el ejemplo de la base de datos de AMP se marca con una disposición maliciosa.

- AMP Private Cloud aplica las detecciones retrospectivas a muestras con una puntuación igual o superior a 95.

Procedimiento

Paso 1. Configure y configure el dispositivo Threat Grid (sin integración aún). Compruebe si hay actualizaciones e instálelas, si es necesario.

Paso 2. Configure y configure AMP para terminales de nube privada (sin integración aún).

Paso 3. En la interfaz de usuario del administrador de Threat Grid, seleccione la ficha Configuration y elija SSL.

Paso 4.Genere o cargue un nuevo certificado SSL para la interfaz limpia (PANDEM).

Regeneración de Certificados SSL

Se puede generar un nuevo certificado autofirmado si el nombre de host de la interfaz limpia no coincide con el nombre alternativo del sujeto (SAN) en el certificado actualmente instalado en el dispositivo para la interfaz limpia. El dispositivo genera un nuevo certificado para la interfaz, configurando el nombre de host de la interfaz actual en el campo SAN del certificado autofirmado.

Paso 4.1. En la columna Acciones seleccione (...) y en el menú emergente seleccione Generar nuevo certificado.

Paso 4.2. En la interfaz de usuario de Threat Grid, seleccione Operations, en la siguiente pantalla seleccione Activate y elija Reconfigure.

Nota: Este certificado generado se firma automáticamente.

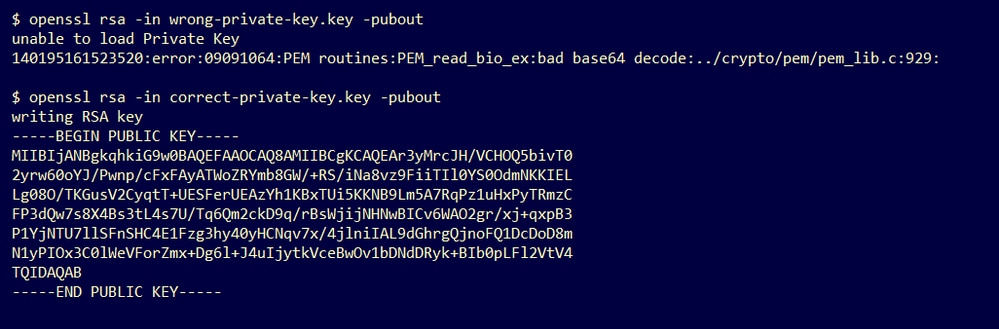

Carga de certificados SSL

Si ya se ha creado un certificado para la interfaz limpia del dispositivo Threat Grid, este certificado se puede cargar en el dispositivo.

Paso 4.1. En la columna Acciones seleccione (...) y en el menú emergente seleccione Cargar certificado nuevo.

Paso 4.2. Copie el certificado y la clave privada correspondiente en formato PEM en los cuadros de texto que aparecen en la pantalla y seleccione Agregar certificado.

Paso 4.3. En la interfaz de usuario de Threat Grid, seleccione Operations, en la siguiente pantalla seleccione Activate y elija Reconfigure.

Paso 5. En la interfaz de usuario de administración del dispositivo de nube privada de AMP, seleccione Integrations y elija Threat Grid.

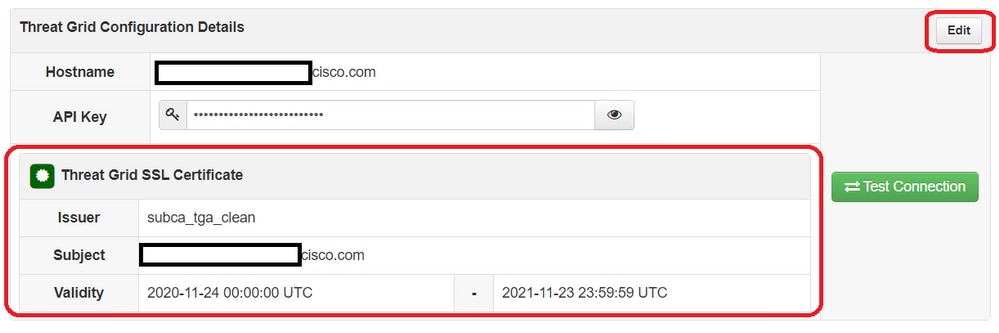

Paso 6. En Detalles de configuración de Threat Grid, seleccione Editar.

Paso 7. En el nombre de host de Threat Grid, introduzca el FQDN de la interfaz limpia del dispositivo Threat Grid.

Paso 8. En el certificado SSL de Threat Grid, agregue el certificado de la interfaz limpia del dispositivo Threat Grid. (Véanse las notas a continuación)

El certificado de la interfaz limpia del dispositivo Threat Grid se firma automáticamente

Paso 8.1. En la interfaz de usuario del administrador de Threat Grid, seleccione la configuración y elija SSL.

Paso 8.2. En la columna Acciones seleccione (...) y en el menú emergente seleccione Descargar certificado.

Paso 8.3. Continúe agregando el archivo descargado al dispositivo AMP Virtual Private en la página de integración de Threat Grid.

El certificado de la interfaz limpia del dispositivo Threat Grid está firmado por una autoridad de certificación corporativa (CA)

Paso 8.1. Copie en un archivo de texto el certificado de la interfaz limpia del dispositivo Threat Grid y la cadena completa de certificados de CA.

Nota: Los certificados del archivo de texto deben estar en formato PEM.

Ejemplo:

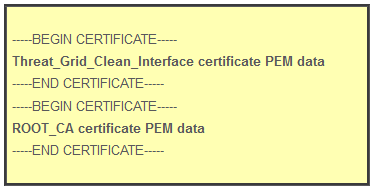

Si la cadena de certificados completa es: certificado ROOT_CA > certificado Threat_Grid_Clean_Interface; luego, el archivo de texto debe crearse, como se muestra en la imagen.

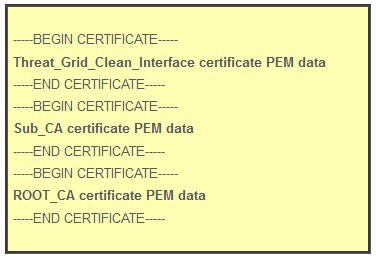

Si la cadena de certificados completa es: Certificado ROOT_CA > Certificado Sub_CA > Certificado Threat_Grid_Clean_Interface; luego, el archivo de texto debe crearse, como se muestra en la imagen.

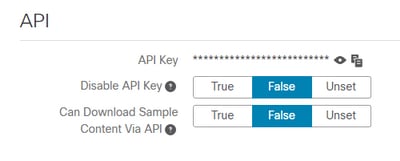

Paso 9. En Threat Grid API Key (Clave de API de Threat Grid), introduzca la clave de API del usuario de Threat Grid que se vinculará a los ejemplos cargados.

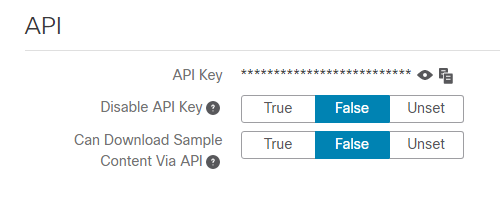

Nota: En la configuración de cuenta del usuario de Threat Grid, confirme que el parámetro Disable API Key no está establecido en True.

Paso 10. Una vez completados todos los cambios, seleccione Guardar.

Paso 11. Aplique una reconfiguración al dispositivo AMP Virtual Cloud.

Paso 12. En la interfaz de usuario de administración del dispositivo de nube privada de AMP, seleccione Integrations y elija Threat Grid.

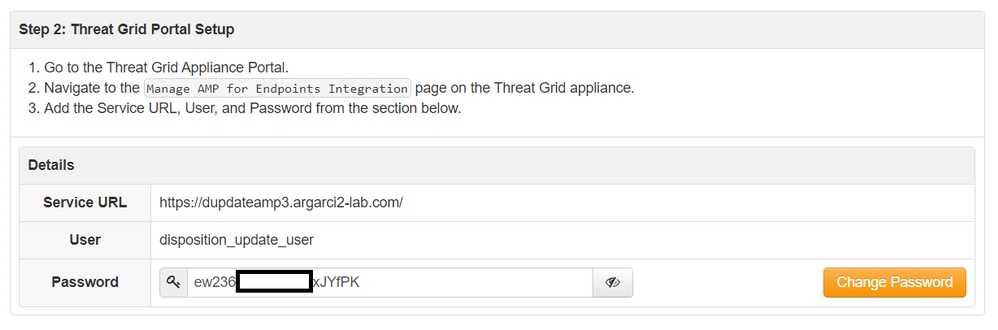

Paso 13. En Detalles, copie los valores de la URL del Servicio de actualización de la disposición, el usuario del Servicio de actualización de la disposición y la contraseña del Servicio de actualización de la disposición. Esta información se utiliza en el Paso 17.

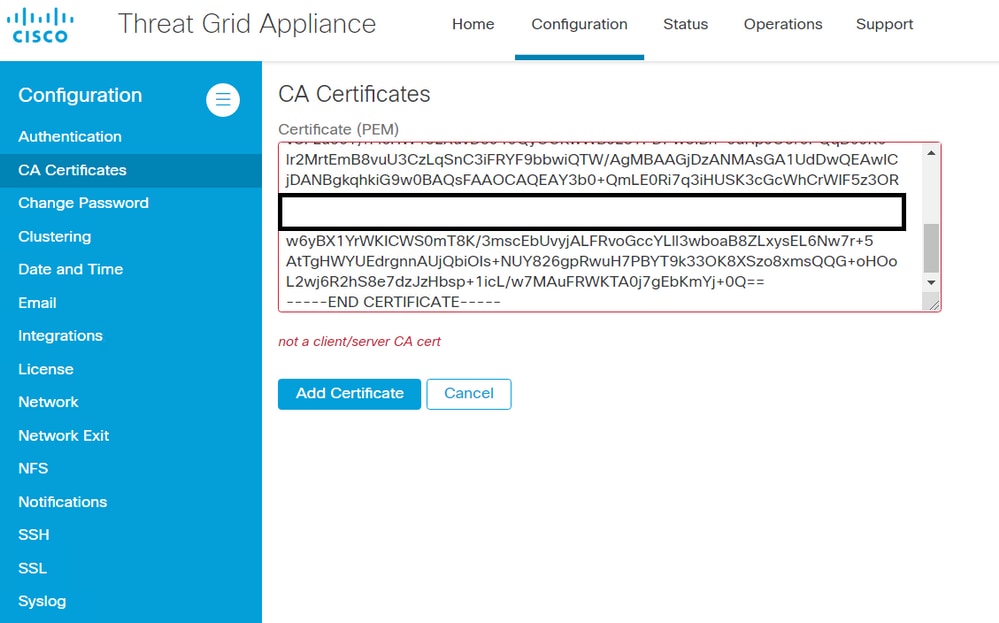

Paso 14. En la interfaz de usuario del administrador de Threat Grid, seleccione Configuration y elija CA Certificates.

Paso 15. Seleccione Agregar certificado y copie en formato PEM el certificado de CA que firmó el certificado de servicio de actualización de disposición de nube privada de AMP.

Nota: Si el certificado de CA que firmó el certificado de actualización de disposición de nube privada de AMP es una sub-CA, repita el proceso hasta que todas las CA de la cadena se carguen en certificados de CA.

Paso 16. En el portal Threat Grid, seleccione Administration (Administración) y seleccione Manage AMP Private Cloud Integration (Gestión de la integración de nube privada de AMP).

Paso 17. En la página Servicio de distribución de actualización de disposición, introduzca la información recopilada en el paso 13.

- URL de servicio: FQDN del servicio de actualización de disposición del dispositivo de nube privada de AMP.

- Usuario: usuario del servicio de actualización de disposición del dispositivo de nube privada de AMP.

- Contraseña: contraseña para el servicio de actualización de disposición del dispositivo de nube privada de AMP.

En este punto, si todos los pasos se aplicaron correctamente, la integración debe estar funcionando correctamente.

Verificación

Estos son los pasos para confirmar que el dispositivo Threat Grid se integró correctamente.

Nota: Sólo los pasos 1, 2, 3 y 4 son adecuados para ser aplicados en un entorno de producción para verificar la integración. El paso 5 se proporciona como información para obtener más información sobre la integración y no se aconseja que se aplique en un entorno de producción.

Paso 1. Seleccione Probar conexión en AMP Private Cloud Device Admin UI > Integrations > Threat Grid y confirme el mensaje Threat Grid Connection test satisfactoria. se recibe.

Paso 2. Confirme que la página web Análisis de archivos de la consola de nube privada de AMP se cargue sin errores.

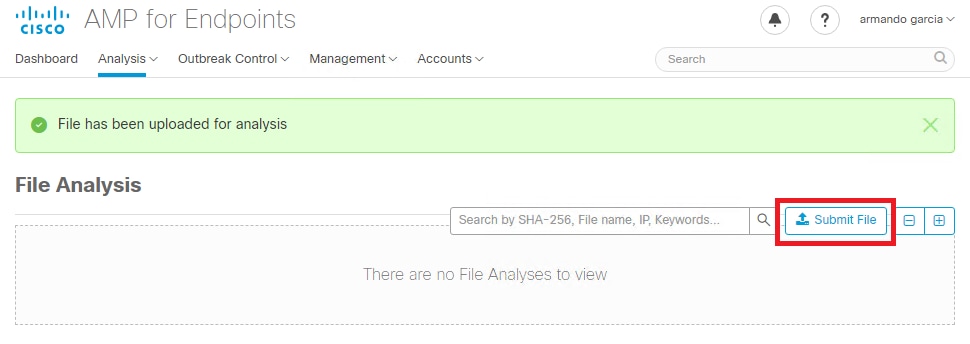

Paso 3. Confirme que los archivos enviados manualmente desde la consola de nube privada de AMP Analysis > File Analysis se perciben en el dispositivo Threat Grid y que el dispositivo Threat Grid devuelve un informe con una puntuación.

Paso 4. Confirme que las CA que firmaron el certificado de Servicio de actualización de la disposición del dispositivo de nube privada de AMP estén instaladas en el dispositivo Threat Grid en Autoridades de Certificados.

Paso 5. Confirme que cualquier muestra marcada por el dispositivo Threat Grid con una puntuación >=95 se registre en la base de datos de AMP Private Cloud con la disposición de malicioso después de que el informe y la puntuación de ejemplo sean proporcionados por el dispositivo Threat Grid.

Nota: Una recepción correcta del informe de muestra y una puntuación de muestra >=95 en la consola de nube privada de AMP en la pestaña Análisis de archivos, no significa necesariamente que la disposición del archivo se haya cambiado en la base de datos de AMP. Si las CA que firmaron el certificado de Servicio de actualización de la disposición del dispositivo de nube privada de AMP no se instalan en el dispositivo Threat Grid en Autoridades de Certificados, el dispositivo de nube privada de AMP recibe informes y puntuaciones, pero no se recibe ningún error en el dispositivo Threat Grid.

Advertencia: La siguiente prueba se completó para activar un cambio de disposición de muestra en la base de datos de AMP después de que el dispositivo Threat Grid haya marcado un archivo con una puntuación >=95. El objetivo de esta prueba era proporcionar información sobre las operaciones internas en el dispositivo de nube privada de AMP cuando el dispositivo Threat Grid proporciona una puntuación de muestra de >=95. Para activar el proceso de cambio de disposición, se creó un archivo de prueba de imitación de malware con la aplicación interna makemalware.exe de Cisco. Ejemplo: malware3-419d23483.exeSHA256: 8d3bbc795bb4747984bf2842d3a0119bac0d79a15a59686951e1f7c5aacc9955.

Precaución: No se recomienda detonar ningún archivo de prueba de imitación de malware en un entorno de producción.

Confirmación de la actualización de disposición de muestra en la base de datos de nube privada de AMP

El archivo de prueba de malware se envió manualmente al dispositivo Threat Grid desde Análisis de archivos en la consola de AMP para nube privada. Tras el análisis de la muestra, el dispositivo Threat Grid proporcionó al dispositivo AMP para nube privada un informe de muestra y una puntuación de muestra de 100. Una puntuación de ejemplo >=95 desencadena un cambio de disposición para el ejemplo en la base de datos de dispositivos de nube privada de AMP. Este cambio de la disposición de muestra en la base de datos de AMP basado en una puntuación de muestra >=95 proporcionada por Threat Grid es lo que se conoce como una referencia.

Si:

- La integración se completó correctamente.

- Los informes de muestra y las puntuaciones se perciben en Análisis de archivos después de enviar manualmente los archivos.

Luego:

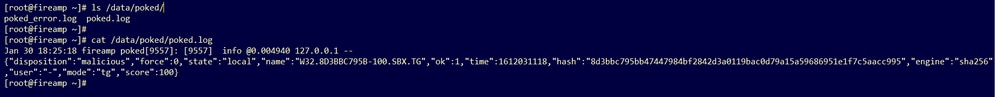

- Para cada muestra que marca el dispositivo Threat Grid con una puntuación >=95, se agrega una entrada al archivo /data/poked/poked.log en el dispositivo AMP Private Cloud.

- /data/poked/poked.log se crea en el dispositivo AMP Private Cloud después de que el appliance Threat Grid proporcione la primera puntuación de ejemplo >=95.

- La base de datos db_Protect de AMP Private Cloud contiene la disposición actual para el ejemplo. Esta información se puede utilizar para confirmar si la muestra tiene una disposición de 3 después de que el dispositivo Threat Grid haya proporcionado la puntuación.

Si el informe de ejemplo y la puntuación >=95 se perciben en Análisis de archivos en la consola de nube privada de AMP, siga estos pasos:

Paso 1. Inicie sesión mediante SSH en el dispositivo AMP Private Cloud.

Paso 2. Confirme que hay una entrada en /data/poked/poked.log para el ejemplo.

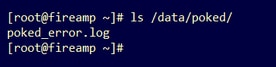

Al enumerar el directorio /data/poked/ en un dispositivo AMP Private Cloud que nunca ha recibido una puntuación de ejemplo >=95 de un dispositivo Threat Grid, se muestra que el archivo poked.log no se ha creado en el sistema.

Si el dispositivo de nube privada de AMP nunca ha recibido un golpe de un dispositivo de Threat Grid, el archivo /data/poked/poked.log no se encuentra en el directorio, como se muestra en la imagen.

Al listar el directorio /data/poked/ después de recibir la primera puntuación de ejemplo >=95, se muestra el archivo creado.

Después de recibir la primera muestra con una puntuación >=95.

La información de ejemplo del switch proporcionado por el dispositivo Threat Grid se puede percibir dentro del archivo poked.log.

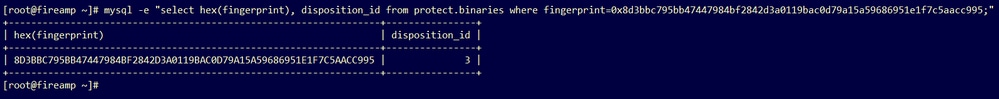

Paso 3. Ejecute este comando con el ejemplo SHA256 para recuperar la disposición actual de la base de datos del dispositivo AMP Private Cloud.

mysql -e "select hex(fingerprint), disposition_id from protect.binaries where fingerprint=0x

;"

Ejemplo:

Una consulta de base de datos para obtener la disposición de ejemplo antes de cargar el ejemplo en el dispositivo Threat Grid no proporciona resultados, como se muestra en la imagen.

Una consulta de base de datos para obtener la disposición de muestra después de que se recibieron el informe y la puntuación desde el dispositivo Threat Grid, muestra el ejemplo con una disposición de 3 que se considera maliciosa.

Resolución de problemas

En el proceso de integración, se pueden percibir posibles problemas. En esta parte del documento se abordan algunas de las cuestiones más comunes.

Advertencia en el dispositivo de nube privada de AMP sobre host no válido, certificado no probado, clave de API no probada

Síntoma

El mensaje de advertencia: El host de Threat Grid no es válido, el certificado SSL de Threat Grid no se pudo probar, la clave de la API de Threat Grid no se pudo probar, se recibe en el dispositivo AMP Private Cloud después de seleccionar el botón Test Connection en Integraciones > Threat Grid.

Hay un problema en el nivel de red en la integración.

Pasos recomendados:

- Confirme que la interfaz de la consola del dispositivo de nube privada de AMP puede alcanzar la interfaz limpia del dispositivo Threat Grid.

- Confirme que el dispositivo de nube privada de AMP pueda resolver el FQDN de la interfaz limpia del dispositivo Threat Grid.

- Confirme que no hay ningún dispositivo de filtrado en la ruta de red del dispositivo de nube privada de AMP y del dispositivo Threat Grid.

Advertencia en el dispositivo de nube privada de AMP sobre clave API Threat Grid no válida

Síntoma

El mensaje de advertencia: Falló la prueba de Threat Grid Connection, la API de Threat Grid no es válida, se recibe en el dispositivo AMP Private Cloud después de seleccionar el botón Probar conexión en Integraciones > Threat Grid.

La clave API del dispositivo Threat Grid configurada en la nube privada de AMP.

Pasos recomendados:

- Confirme en la configuración de cuenta del usuario del dispositivo Threat Grid, el parámetro Disable API Key (Desactivar clave de API) no se establece en True.

- El parámetro Disable API Key (Desactivar clave de API) debe establecerse en: False o Unset.

- Confirme que la clave de API de Threat Grid configurada en el portal de administración de AMP para nube privada Integrations > Threat Grid, sea la misma clave de API en la configuración del usuario en el dispositivo Threat Grid.

- Confirme si la clave de API Threat Grid correcta se guarda en la base de datos de dispositivos de AMP para nube privada.

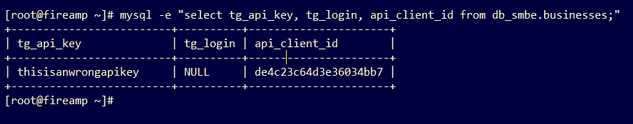

Desde la línea de comandos del dispositivo de nube privada de AMP, se puede confirmar la clave de API de Threat Grid actual configurada en el dispositivo AMP. Inicie sesión en el dispositivo de nube privada de AMP mediante SSH y ejecute este comando para recuperar la clave de API del usuario de Threat Grid actual:

mysql -e "select tg_api_key, tg_login, api_client_id from db_smbe.businesses;"Se trata de una entrada correcta en la base de datos del dispositivo de nube privada de AMP para la clave API del dispositivo Threat Grid.

Aunque el nombre de usuario de Threat Grid no se configuró directamente en el dispositivo de nube privada de AMP en ningún paso de la integración, el nombre de usuario de Threat Grid se percibe en el parámetro tg_login de la base de datos de AMP si la clave API de Threat Grid se aplicó correctamente.

Se trata de una entrada errónea en la base de datos de AMP para la clave de la API Threat Grid.

El parámetro tg_login es NULL. El dispositivo de nube privada de AMP no recuperó el nombre de usuario de Threat Grid después de aplicar la reconfiguración.

El dispositivo de nube privada de AMP recibe puntuaciones de ejemplo >=95, pero no se percibe ningún cambio en la disposición de la muestra

Síntoma

Los informes y >=95 puntuaciones de ejemplo se reciben correctamente del dispositivo Threat Grid después de enviar una muestra, pero no se percibe ningún cambio en la disposición de la muestra en el dispositivo AMP Private Cloud.

Pasos recomendados:

- Confirme en el dispositivo de nube privada de AMP si el SHA256 de muestra se encuentra en el contenido de /data/poked/poked.log.

Si el SHA256 se encuentra en /data/poked/poked.log, ejecute este comando para confirmar la disposición de ejemplo actual en la base de datos de AMP.

mysql -e "select hex(fingerprint), disposition_id from protect.binaries where fingerprint=0x

;"

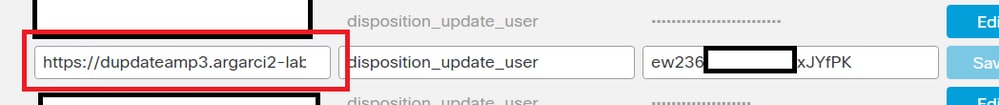

- Confirme que se agregó la contraseña de integración de AMP para nube privada al portal de administración de dispositivos Threat Grid en Administration > Manage AMP Private Cloud Integration.

Portal de administración de nube privada de AMP.

Portal de la consola del dispositivo Threat Grid.

- Confirme que las CA que firmaron el certificado del servicio de actualización de disposición del dispositivo de nube privada de AMP se instalaron en el portal de administración del dispositivo Threat Grid en certificados CA.

En el siguiente ejemplo, la cadena de certificado para el certificado del servicio de actualización de disposición del dispositivo de nube privada de AMP es Root_CA > Sub_CA > Certificado de Disposition_Update_Service; por lo tanto, RootCA y Sub_CA deben estar instalados en certificados CA en el dispositivo Threat Grid.

Certifica a las autoridades en el portal de administración de nube privada de AMP.

Portal de administración de Threat Grid:

- Confirme que el FQDN del servicio de actualización de la disposición del dispositivo de nube privada de AMP se agregó correctamente al portal de administración del dispositivo Threat Grid en Administration > Manage AMP Private Cloud Integration. Confirme también que no se agregó la dirección IP de la interfaz de la consola del dispositivo de nube privada de AMP en lugar del FQDN.

Advertencia en el dispositivo de nube privada de AMP sobre certificado SSL de Threat Grid inválido

Síntoma

El mensaje de advertencia: "El certificado SSL de Threat Grid no es válido", se recibe en el dispositivo de nube privada de AMP después de seleccionar el botón Probar conexión en Integraciones > Cuadrícula de amenaza.

Pasos recomendados:

- Confirme si el certificado instalado en la interfaz limpia del dispositivo Threat Grid está firmado por una CA corporativa.

Si está firmado por una CA, la cadena de certificados completa se debe agregar dentro de un archivo a AMP Private Cloud Device Administration Portal Integrations > Threat Grid en Threat Grid SSL Certificate.

En el dispositivo de nube privada de AMP, los certificados de dispositivo de Threat Grid instalados actualmente se encuentran en: /opt/fire/etc/ssl/threat_grid.crt.

Advertencias en el dispositivo Threat Grid relacionadas con los certificados

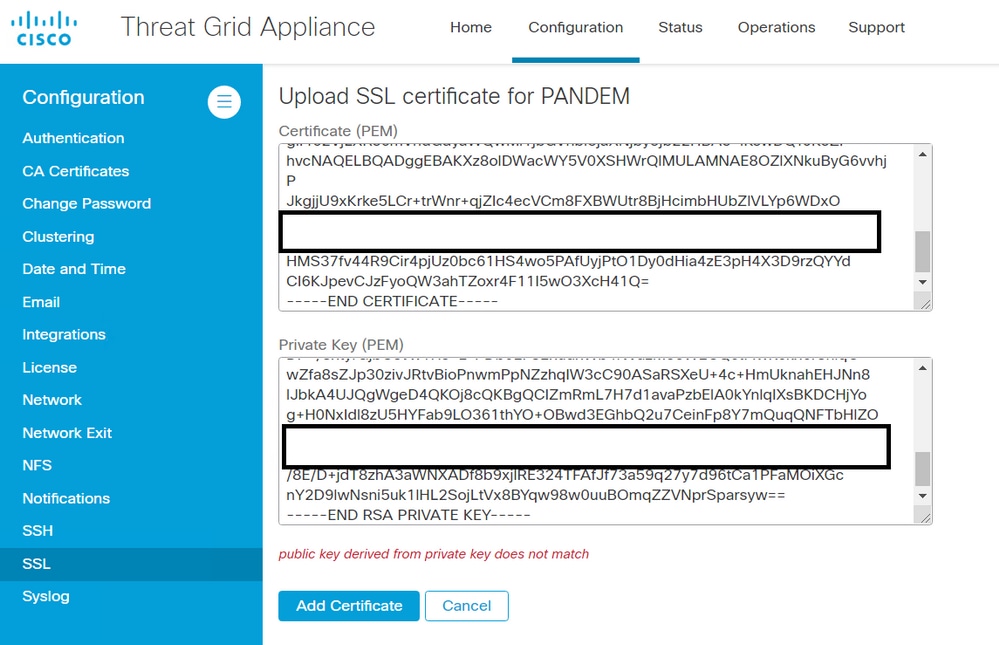

Mensaje de advertencia: la clave pública derivada de la clave privada no coincide

Síntoma

El mensaje de advertencia: la clave pública derivada de la clave privada no coincide, se recibe en el dispositivo Threat Grid después de intentar agregar un certificado a una interfaz.

La clave pública exportada desde la clave privada no coincide con la clave pública configurada en el certificado.

Pasos recomendados:

- Confirme si la clave privada coincide con la clave pública del certificado.

Si la clave privada coincide con la clave pública del certificado, el módulo y el exponente público deben ser los mismos. Para este análisis, basta con confirmar si el módulo tiene el mismo valor en la clave privada y la clave pública en el certificado.

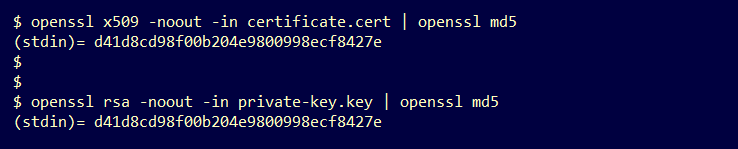

Paso 1. Utilice la herramienta OpenSSL para comparar el módulo en la clave privada y la clave pública configurada en el certificado.

openssl x509 -noout -modulus -in

| openssl md5 openssl rsa -noout -modulus -in

| openssl md5

Ejemplo. Coincidencia correcta de una clave privada y una clave pública configuradas en un certificado.

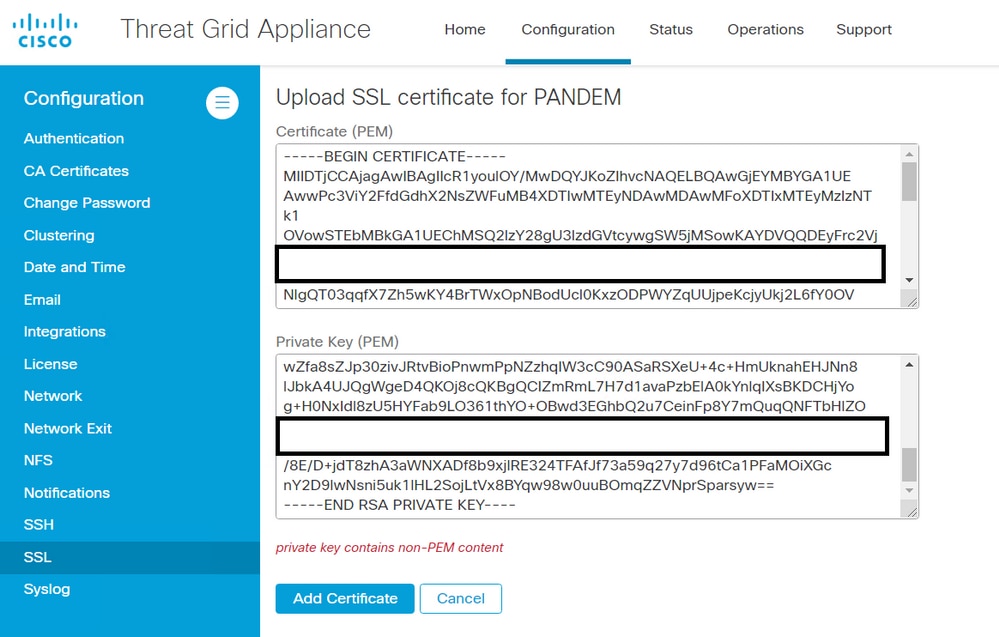

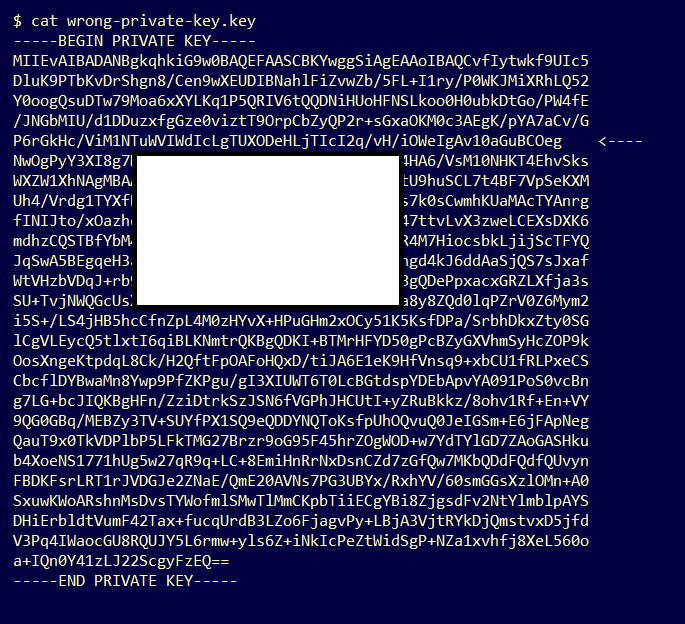

Mensaje de advertencia: la clave privada contiene contenido no PEM

Síntoma

El mensaje de advertencia: La clave privada contiene contenido que no es de PEM y se recibe en el dispositivo Threat Grid después de intentar agregar un certificado a una interfaz.

Los datos PEM dentro del archivo de clave privada están dañados.

Pasos recomendados:

- Confirme la integridad de los datos dentro de la clave privada.

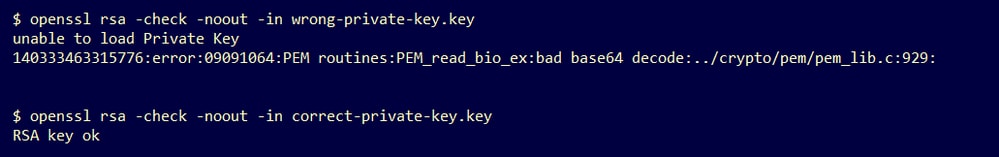

Paso 1. Utilice la herramienta OpenSSL para verificar la integridad de la clave privada.

openssl rsa -check -noout -in

Ejemplo. Salidas de una clave privada con errores en los datos PEM dentro del archivo y de otra clave privada sin errores en el contenido PEM.

Si el resultado del comando OpenSSL no es RSA Key ok, esto significa que se encontraron problemas con los datos PEM dentro de la clave.

Si se encontraron problemas con el comando OpenSSL, entonces:

- Confirme si faltan datos PEM dentro de la clave privada.

Los datos PEM dentro del archivo de clave privada se muestran en líneas de 64 caracteres. Una revisión rápida de los datos PEM dentro del archivo puede mostrar si faltan datos. La línea con datos que faltan no está alineada con otras líneas del archivo.

- Confirme que la primera línea de la clave privada comienza con 5 guiones, las palabras BEGIN PRIVATE KEY y finaliza con 5 guiones.

Ejemplo.

—COMENZAR CLAVE PRIVADA—

- Confirme que la última línea de la clave privada comience con 5 guiones, las palabras END PRIVATE KEY y termine con 5 guiones.

Ejemplo.

—FINALIZAR CLAVE PRIVADA—

Ejemplo. Formato PEM y datos correctos dentro de una clave privada.

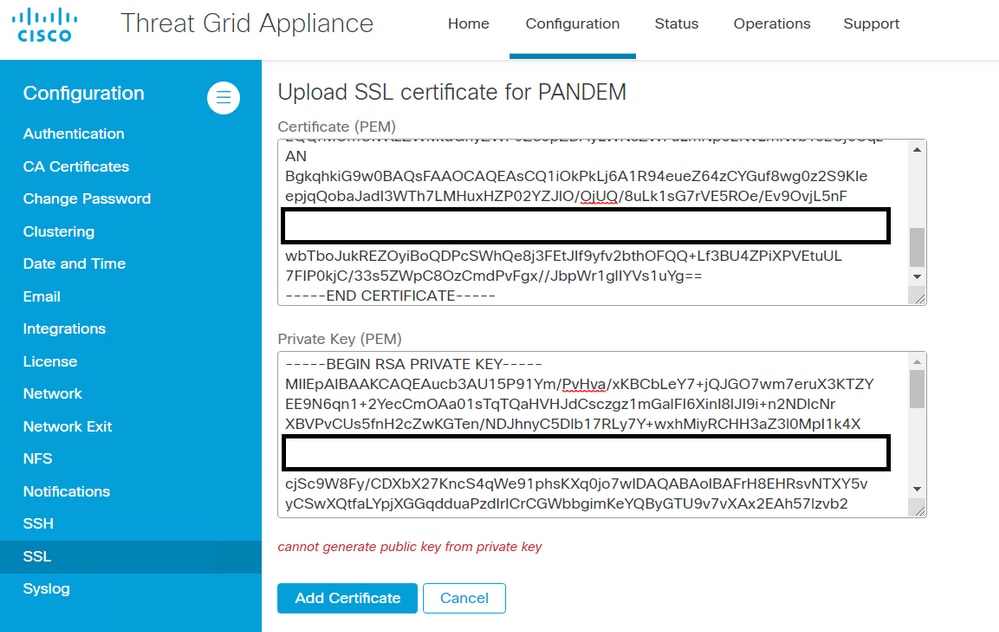

Mensaje de advertencia: no se puede generar la clave pública a partir de la clave privada

Síntoma

El mensaje de advertencia: no se puede generar una clave pública a partir de la clave privada. Se recibe en el dispositivo Threat Grid después de intentar agregar un certificado a una interfaz.

La clave pública no se puede generar a partir de los datos PEM actuales dentro del archivo de clave privada.

Pasos recomendados:

- Confirme la integridad de los datos dentro de la clave privada.

Paso 1. Utilice la herramienta OpenSSL para verificar la integridad de la clave privada.

openssl rsa -check -noout -in

Si el resultado del comando OpenSSL no es RSA Key ok, esto significa que se encontraron problemas con los datos PEM dentro de la clave.

Paso 2. Utilice la herramienta OpenSSL para verificar si la clave pública se puede exportar desde la clave privada.

openssl rsa -in

-pubout

Ejemplo. Exportación fallida de clave pública y exportación correcta de clave pública.

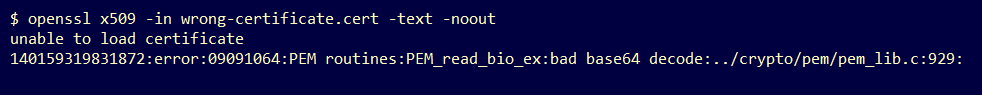

Mensaje de advertencia - error de análisis: No se pudieron descodificar los datos PEM

Síntoma

El mensaje de advertencia: error de análisis: No se pudieron descodificar los datos PEM; se reciben en el dispositivo Threat Grid después de intentar agregar un certificado a una interfaz.

El certificado no se puede decodificar a partir de los datos PEM actuales dentro del archivo de certificado. Los datos PEM dentro del archivo de certificado están dañados.

- Confirme si la información del certificado se puede recuperar de los datos PEM dentro del archivo de certificado.

Paso 1. Utilice la herramienta OpenSSL para mostrar la información del certificado del archivo de datos PEM.

openssl x509 -in

-text -noout

Si los datos PEM están dañados, se percibe un error cuando la herramienta OpenSSL intenta cargar la información del certificado.

Ejemplo. Error al intentar cargar la información del certificado debido a los datos PEM dañados en el archivo de certificado.

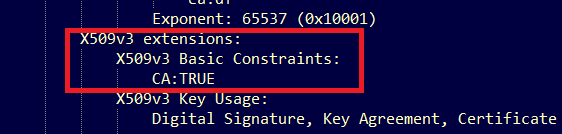

Mensaje de advertencia: no es un certificado de CA de cliente/servidor

Síntoma

El mensaje de advertencia: error de análisis: no se recibe un certificado de CA cliente/servidor en el dispositivo Threat Grid después de intentar agregar un certificado de CA a Configuration > CA Certificates.

El valor de extensión de restricciones básicas del certificado de CA no se define como CA: Verdadero.

Confirme con la herramienta OpenSSL si el valor de extensión de restricciones básicas está establecido en CA: True en el certificado de CA.

Paso 1. Utilice la herramienta OpenSSL para mostrar la información del certificado del archivo de datos PEM.

openssl x509 -in

-text -noout

Paso 2. Busque en la información del certificado el valor actual de la extensión restricciones básicas.

Ejemplo. Valor de restricción básico para una CA aceptada por el dispositivo Threat Grid.

Información Relacionada

Con la colaboración de ingenieros de Cisco

- Armando GarciaCisco TAC Engineer

- Edited by Yeraldin SanchezCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios