Instalación y configuración de la nube privada virtual de terminal seguro

Opciones de descarga

-

ePub (9.7 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (6.6 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe y se centra en cómo implementar con éxito la nube privada virtual (VPC) en servidores en el entorno ESXi. Para consultar otros documentos, como la guía de inicio rápido, la estrategia de implementación, la guía de derechos, la guía del usuario de la consola y del administrador, visite este sitio Documentación

Colaboración de Roman Valenta, ingenieros del TAC de Cisco.

Prerequisites

Requerimientos:

VMware ESX 5 o posterior

- Modo proxy de nube (solo): 128 GB de RAM, 8 núcleos de CPU (se recomiendan 2 CPU con 4 núcleos cada una) y 1 TB de espacio libre mínimo en el disco duro del almacén de datos VMware

- Tipo de unidades: SSD necesario para el modo Air Gap y recomendado para proxy

- Tipo de RAID: un grupo RAID 10 (duplicación a rayas)

- Tamaño mínimo del almacén de datos de VMware: 2 TB

- Lecturas aleatorias mínimas del almacén de datos para el grupo RAID 10 (4K): 60K IOPS

- Mínimo de escrituras aleatorias del almacén de datos para el grupo RAID 10 (4K): 30K IOPS

Cisco le recomienda que tenga conocimiento acerca de este tema:

- Conocimientos básicos sobre cómo trabajar con certificados.

- Conocimientos básicos sobre cómo configurar DNS en un servidor DNS (Windows o Linux)

- Instalación de una plantilla de dispositivo virtual abierto (OVA) en VMWare ESXi

Utilizado en este LABORATORIO:

VMware ESX 6.5

- Modo proxy de nube (solo): 48 GB de RAM, 8 núcleos de CPU (se recomiendan 2 CPU con 4 núcleos cada una) y 1 TB de espacio libre mínimo en el almacenamiento de datos VMware

- Tipo de unidades: SATA

- Tipo de RAID: Un RAID 1

- Tamaño mínimo del almacén de datos de VMware: 1 TB

- MobaXterm 20.2 (programa multiterminal similar a PuTTY)

- Cygwin64 (se utiliza para descargar la actualización de AirGap)

Adicionalmente

- Certificado creado con openSSL o XCA

- Servidor DNS (Linux o Windows) En mi laboratorio usé Windows Server 2016 y CentOS-8

- Windows VM para el terminal de prueba

- Licencia

Si su memoria está por debajo de 48GB de RAM en la versión 3.2+ VPC se vuelven inutilizables.

Nota: El OVA de la nube privada crea las particiones de unidad por lo que no hay necesidad de especificarlas en el servidor VMWare. que resuelve el nombre de host de la interfaz limpia.

Consulte la hoja de datos del dispositivo VPC para obtener más información sobre los requisitos de hardware específicos de la versión.

Nota: La información de este documento se creó a partir de los dispositivos de un entorno de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Implementación de VPC

Seleccione la URL proporcionada en el correo electrónico de entrega electrónica o de autorización. Descargue el archivo OVA y continúe con la instalación

Instalación de VM

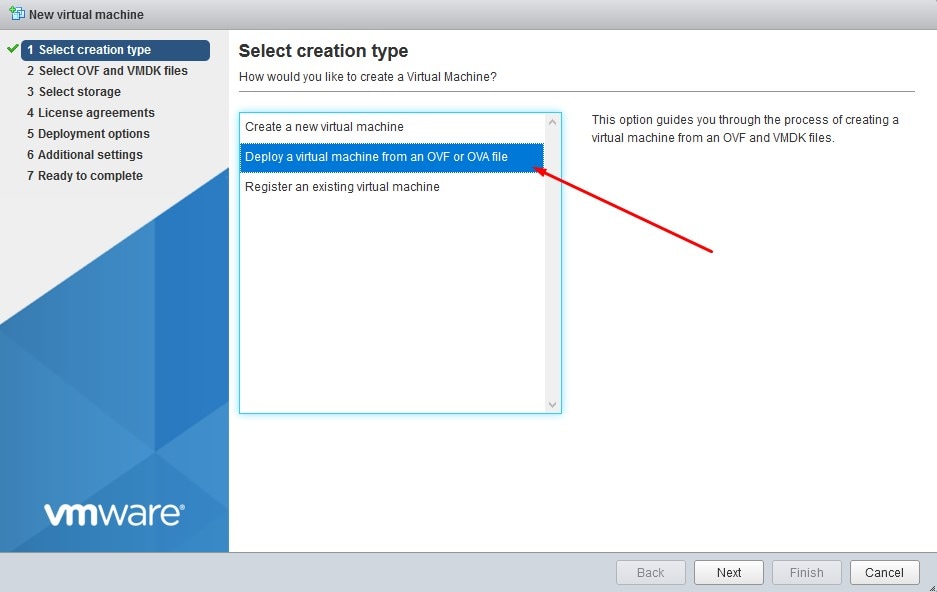

Paso 1:

Vaya a File > Deploy OVF Template para abrir el asistente Deploy OVF Template, como se muestra en la imagen.

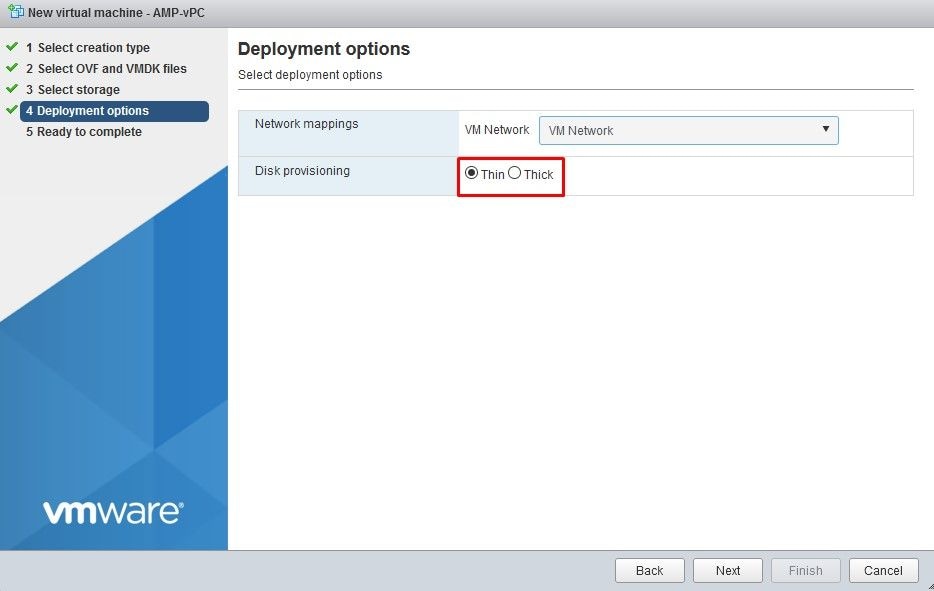

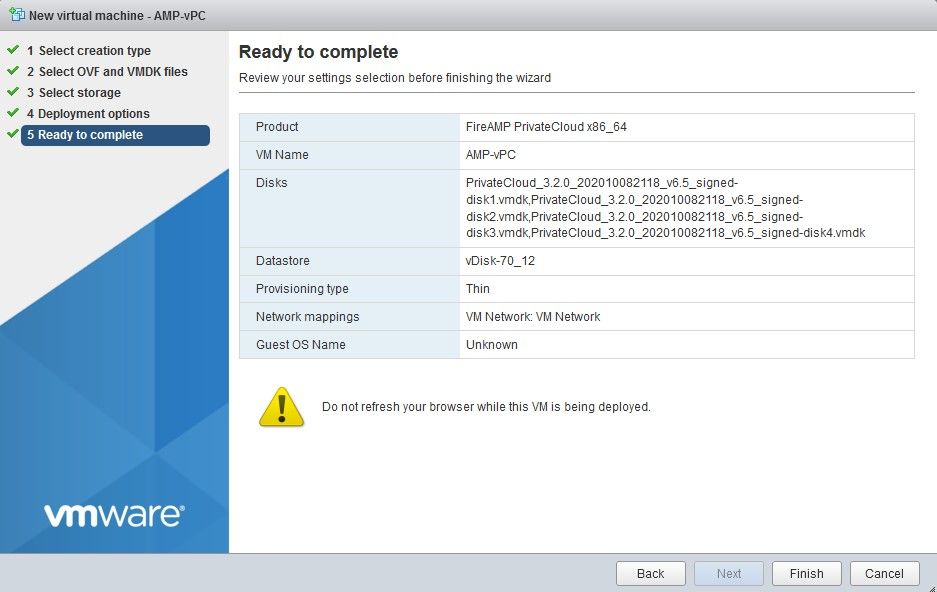

Nota: Aprovisionamiento grueso reserva espacio cuando se crea un disco. Si selecciona esta opción, puede mejorar el rendimiento con respecto a Thin Provisioning. Sin embargo, esto no es obligatorio. Ahora seleccione en Next, como se muestra en la imagen.

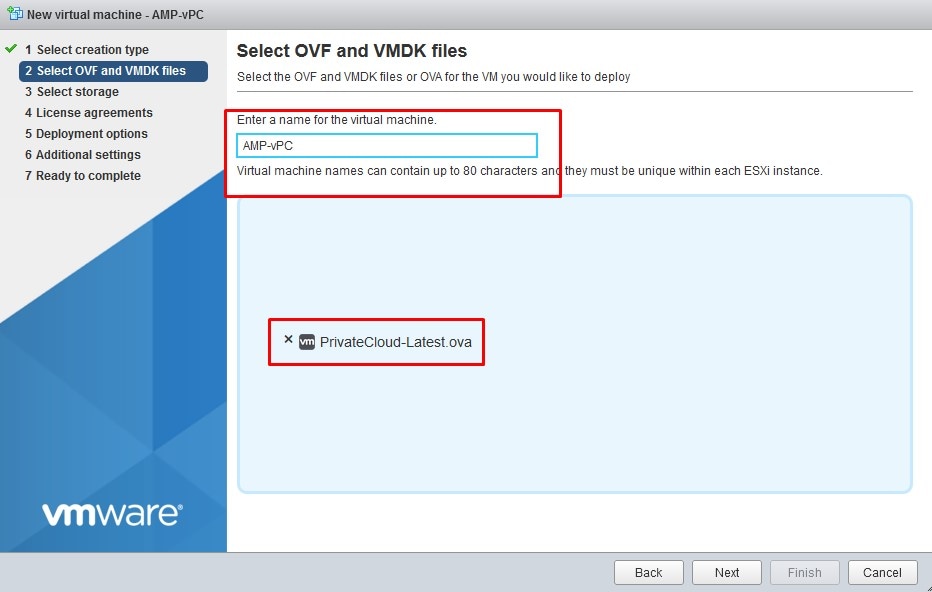

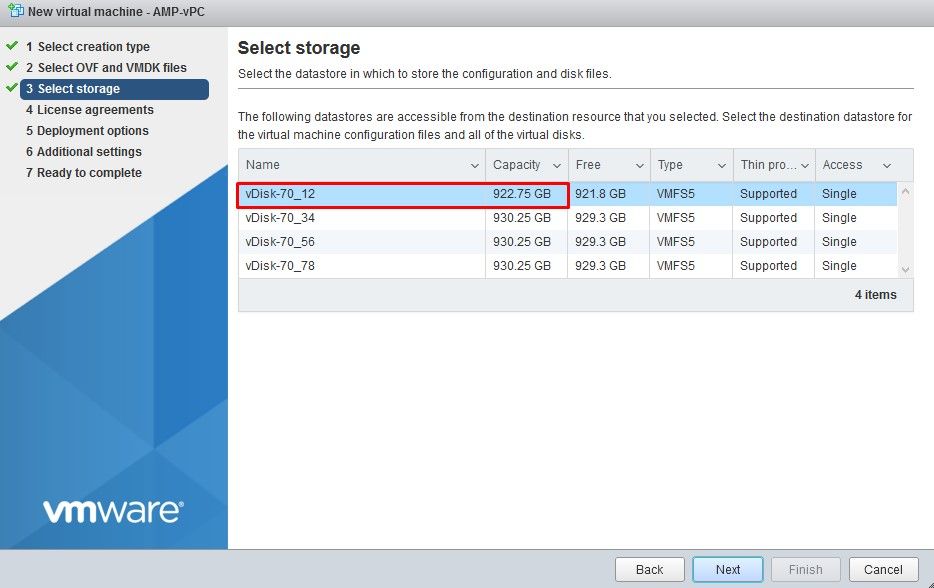

Paso 2:

Seleccione Browse... para seleccionar un archivo OVA y, a continuación, seleccione en Next. Observe los parámetros OVA predeterminados en la página OVF Template Details, como se muestra en la imagen. Seleccione en Next.

Configuración inicial de la interfaz de administración

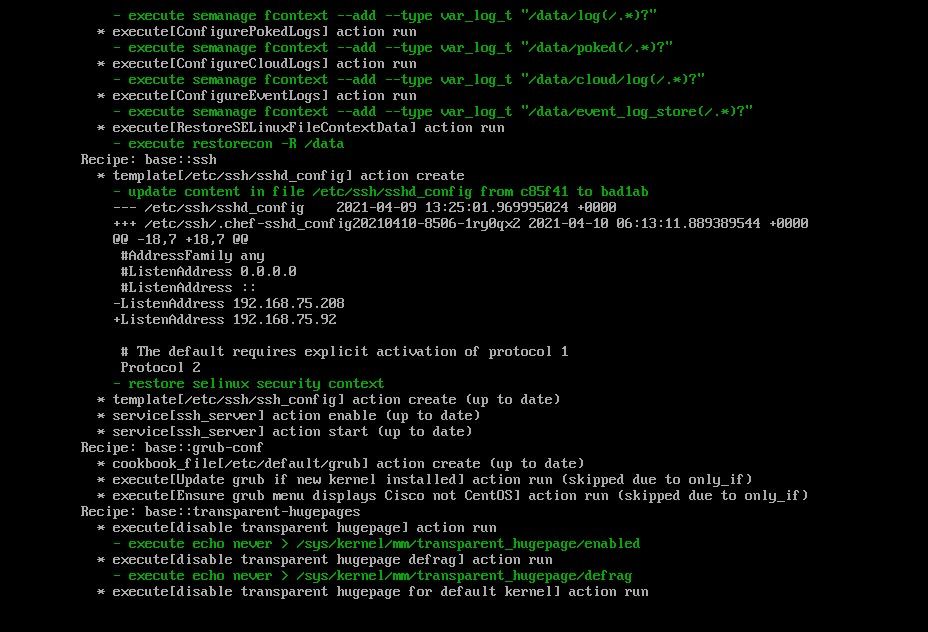

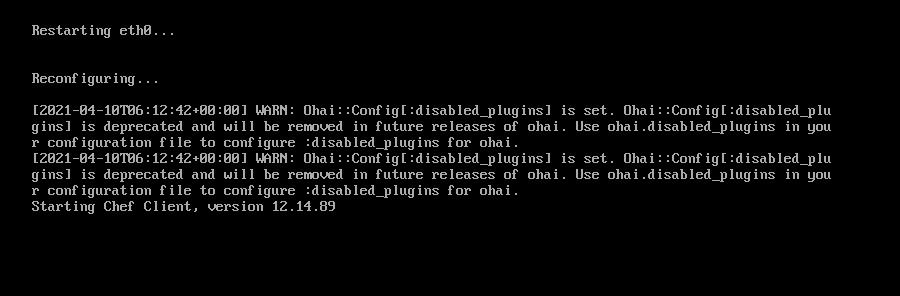

Una vez que se inicia la VM, se realiza la configuración inicial a través de la consola de VM.

Paso 1:

Es posible que observe que la dirección URL muestra [UNCONFIGURED] si la interfaz no recibió una dirección IP del servidor DHCP. Tenga en cuenta que esta interfaz es la interfaz de administración. Esta no es la interfaz de Producción.

Paso 2:

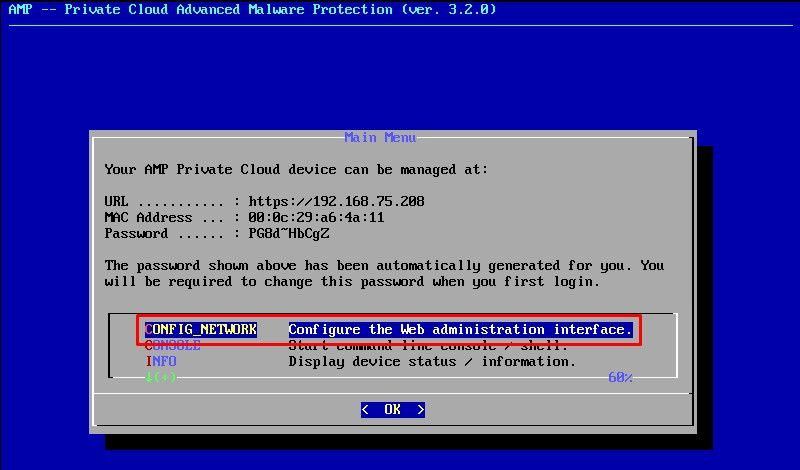

Puede desplazarse por las teclas Tab, Enter y Arrow.

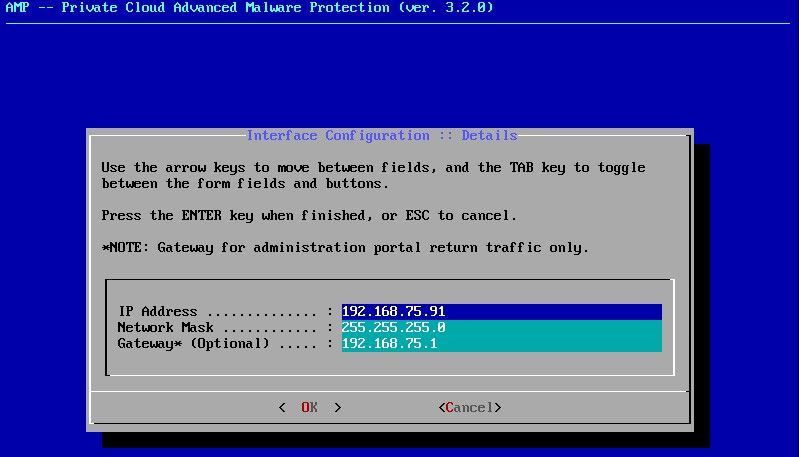

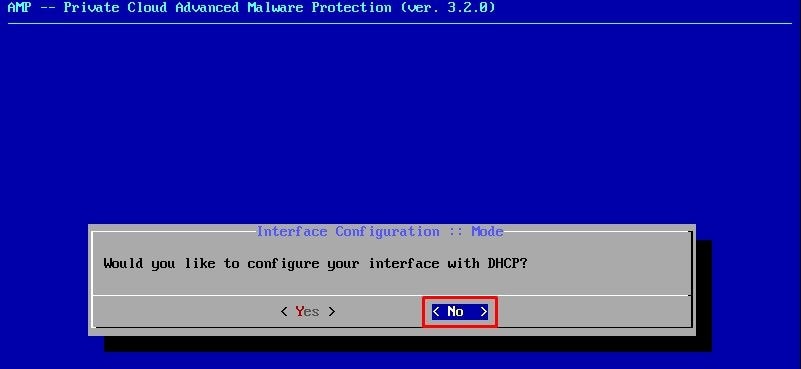

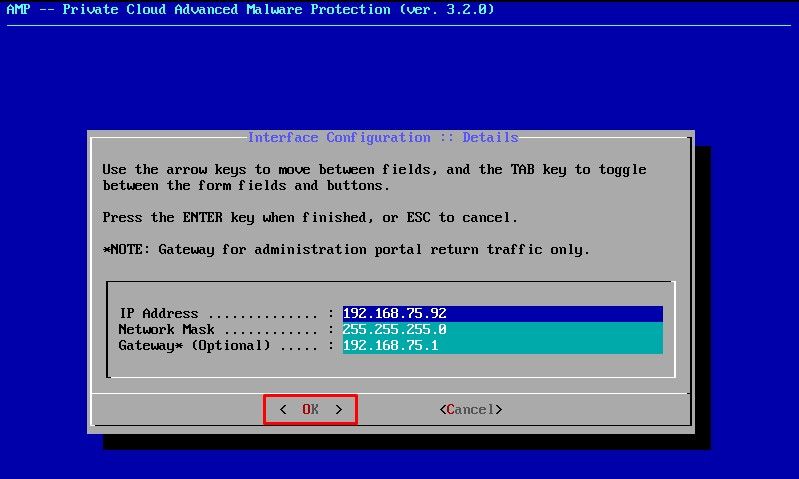

Navegue hasta CONFIG_NETWORK y seleccione la tecla Enter en su teclado para comenzar la configuración de la dirección IP de administración para el Secure Endpoint Private Cloud. Si no desea utilizar DHCP, seleccione No y Enter key.

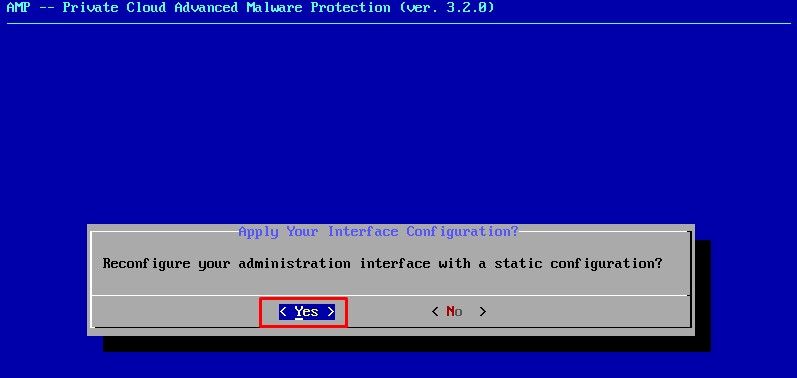

En la ventana que aparece, elija Yes y seleccione Enter key.

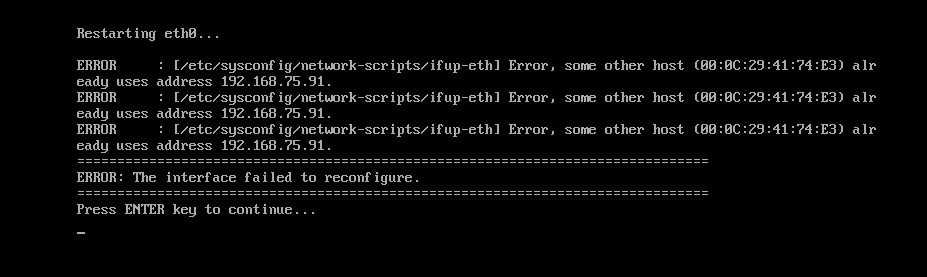

Si la IP ya está en uso, se le tratará con este registro de errores. Solo tiene que volver y elegir algo que sea único y no esté en uso.

Si todo va bien, verá un resultado similar a este

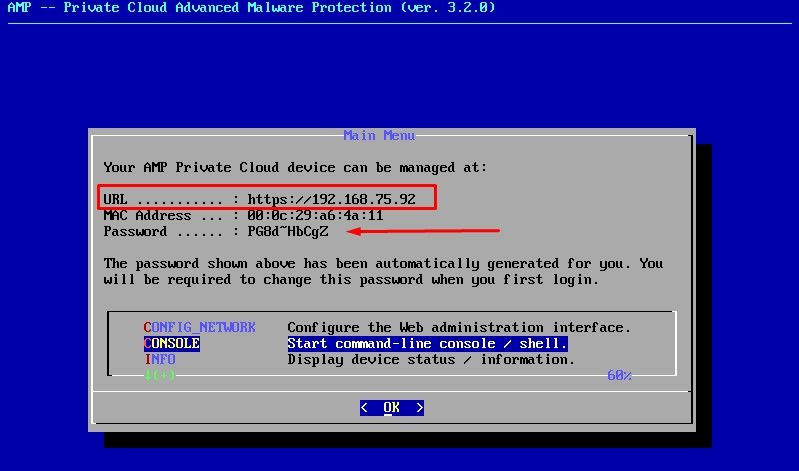

Paso 3:

Espere hasta que aparezca de nuevo la pantalla azul con la nueva IP ESTÁTICA. Además, tenga en cuenta la contraseña para una sola vez. Tome nota y vamos a abrir nuestro navegador.

Configuración inicial de vPC mediante GUI web

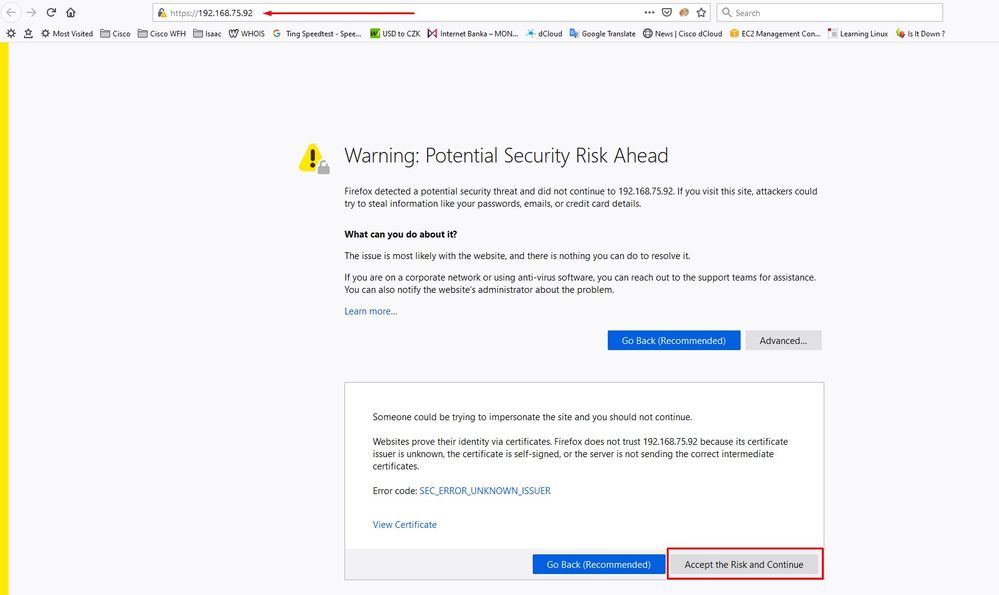

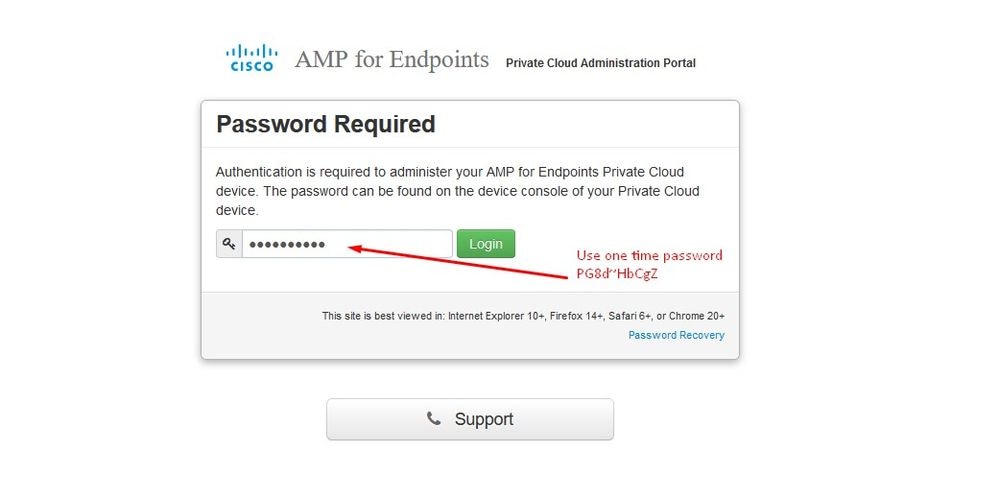

Paso 1:

Abra un navegador web y navegue hasta la dirección IP de administración del dispositivo. Puede recibir un error de certificado cuando la nube privada de terminal seguro genere inicialmente su propio certificado HTTPS, como se muestra en la imagen. Configure el navegador para que confíe en el certificado HTTPS autofirmado de Secure Endpoint Private Cloud.

En el explorador, escriba la IP ESTÁTICA que configuró anteriormente.

Paso 2:

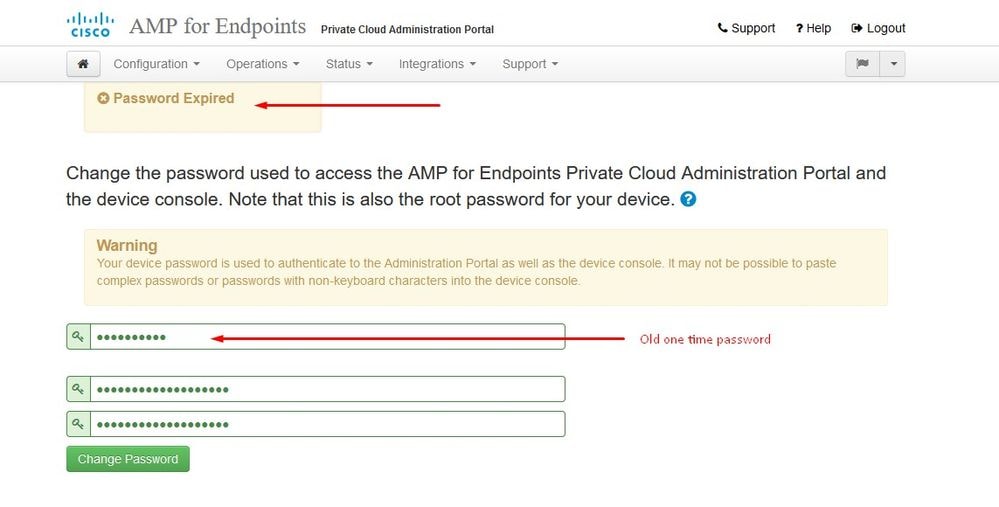

Después de iniciar sesión, se le pedirá que restablezca la contraseña. Utilice la contraseña inicial de la consola en el campo Contraseña Antigua. Utilice la nueva contraseña en el campo Nueva contraseña. Vuelva a introducir la nueva contraseña en el campo Nueva contraseña. seleccione en Cambiar contraseña.

Paso 3:

Después de iniciar sesión, se le pedirá que restablezca la contraseña. Utilice la contraseña inicial de la consola en el campo Contraseña Antigua. Utilice la nueva contraseña en el campo Nueva contraseña. Vuelva a introducir la nueva contraseña en el campo Nueva contraseña. seleccione en Cambiar contraseña.

Paso 4:

En la página siguiente, desplácese hacia abajo para aceptar el acuerdo de licencia. Seleccione He leído y acepto.

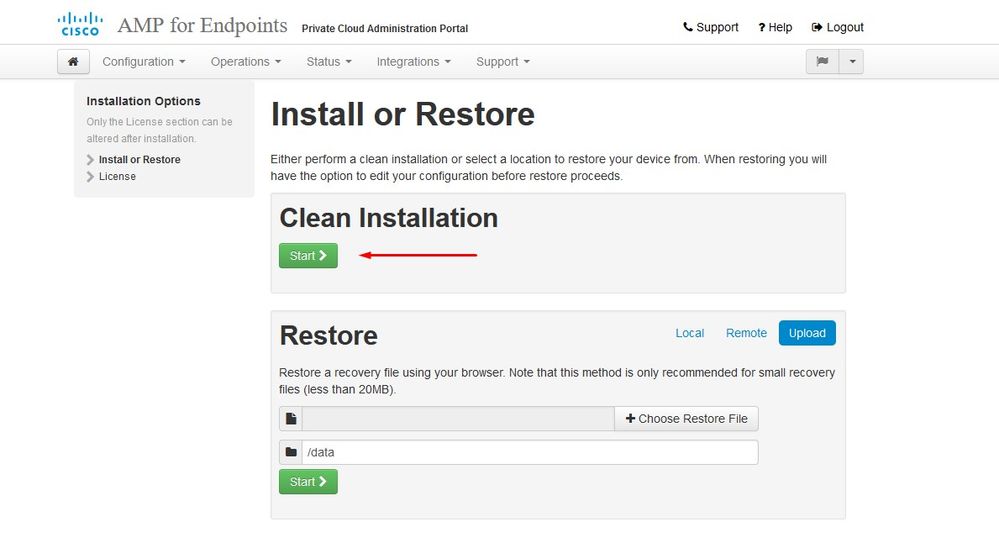

Paso 5:

Después de aceptar el acuerdo, aparece la pantalla de instalación, como se muestra en la imagen. Si desea restaurar desde una copia de seguridad, puede hacerlo aquí; sin embargo, esta guía continúa con la opción Instalación limpia. Seleccione en Inicio en la sección Instalación limpia.

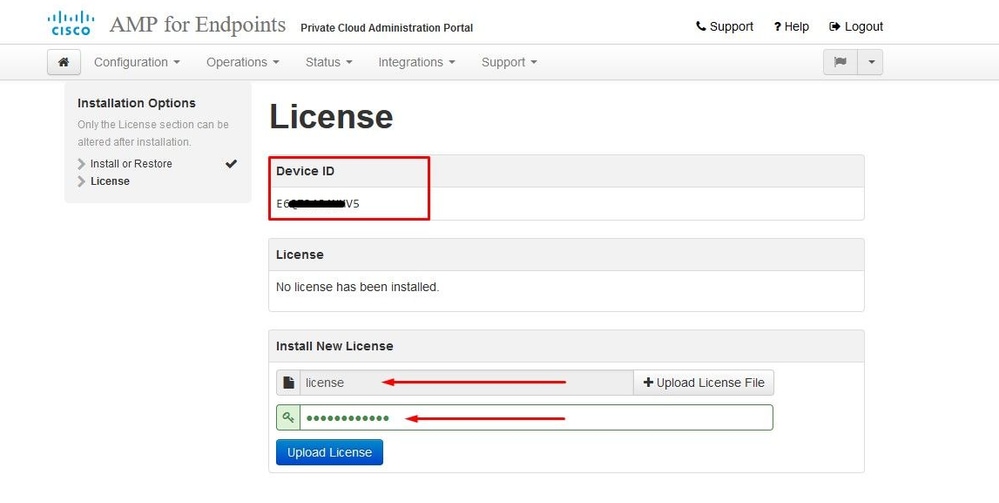

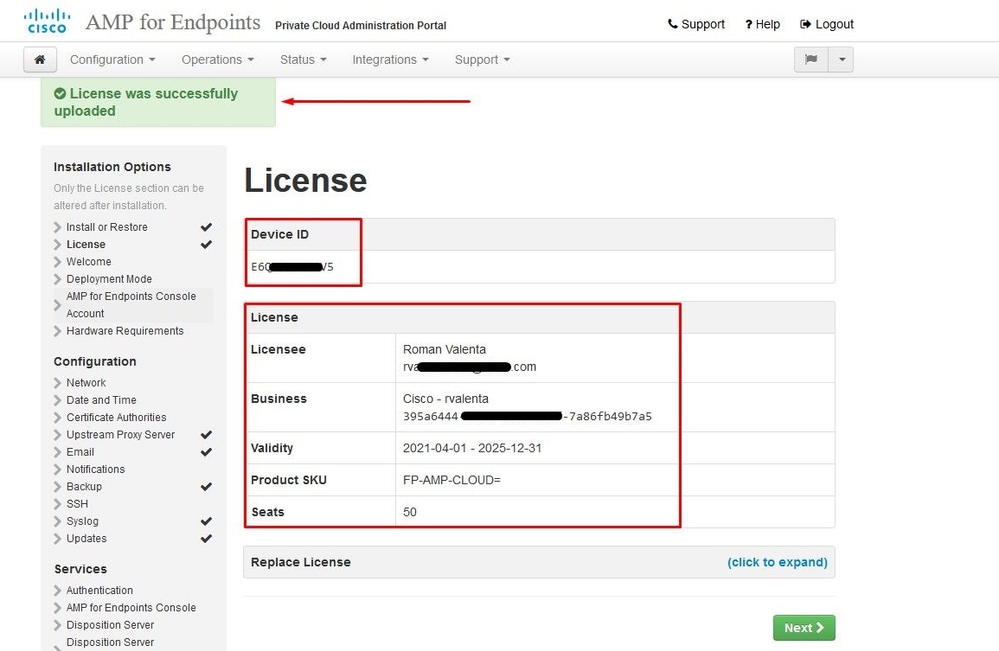

Paso 6:

Lo primero que necesita es una licencia para seguir adelante. Al adquirir el producto, recibirá una licencia y una frase de contraseña. Seleccione en +Cargar archivo de licencia. Elija el archivo de licencia e introduzca la frase de paso. Seleccione en Cargar licencia. Si la carga no se realiza correctamente, compruebe que la frase de contraseña es correcta. Si la carga se realiza correctamente, se muestra una pantalla con información de licencia válida. Seleccione en Siguiente. Si sigue sin poder instalar la licencia, póngase en contacto con el soporte técnico de Cisco.

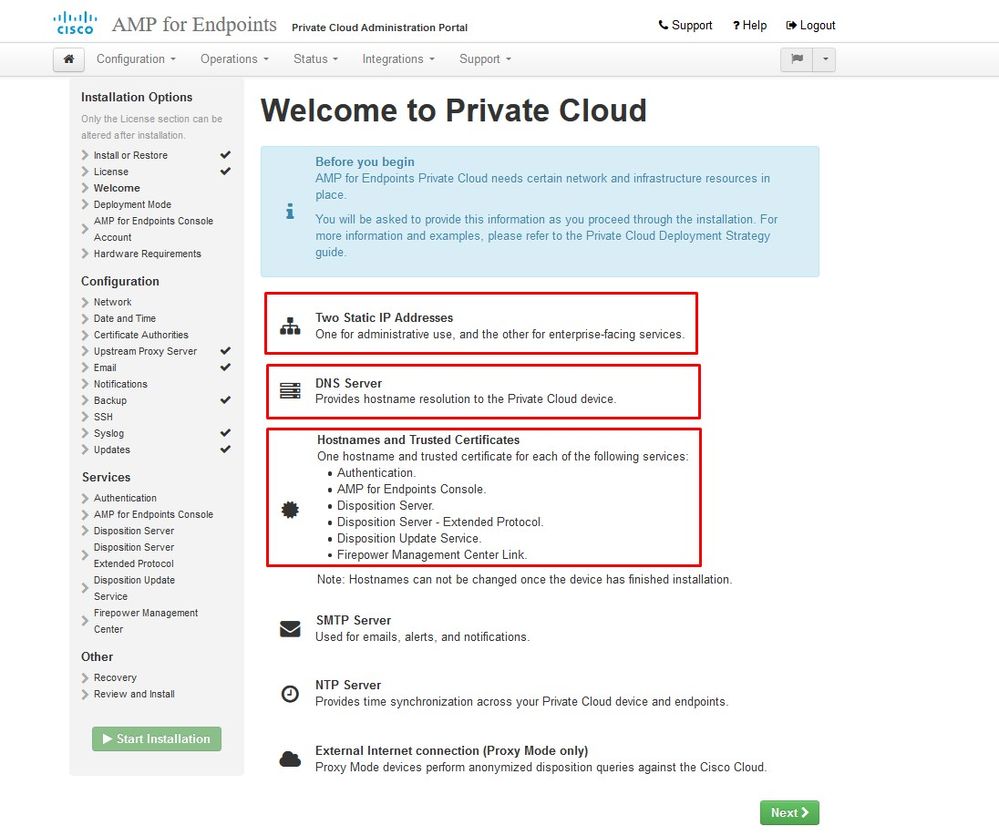

Paso 7:

Recibirá la página de bienvenida, como se muestra en la imagen. Esta página muestra la información que debe tener antes de configurar la nube privada. Lea atentamente los requisitos. Seleccione en Siguiente para iniciar la configuración previa a la instalación.

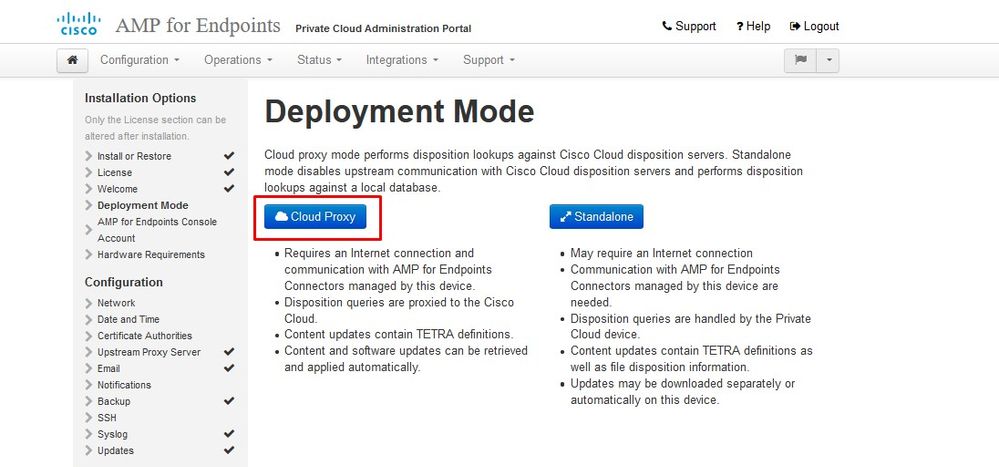

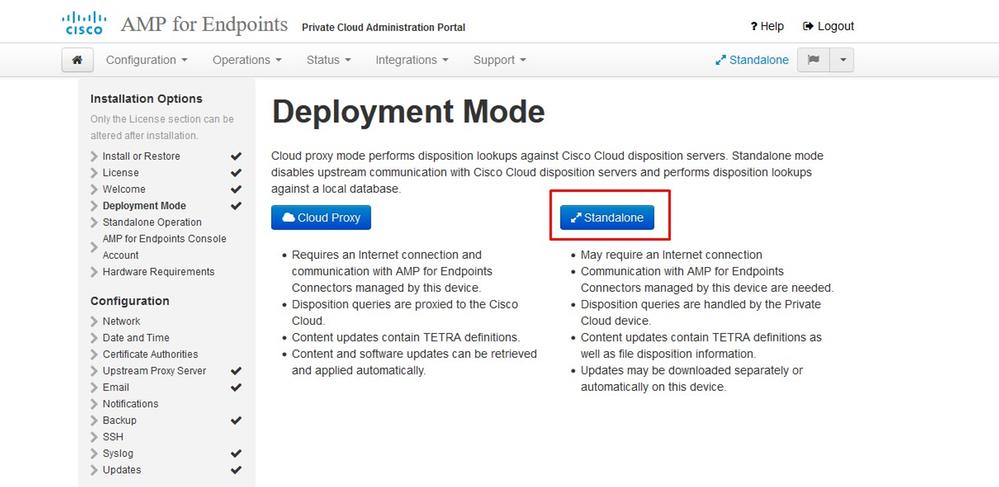

Configuración

Paso 1:

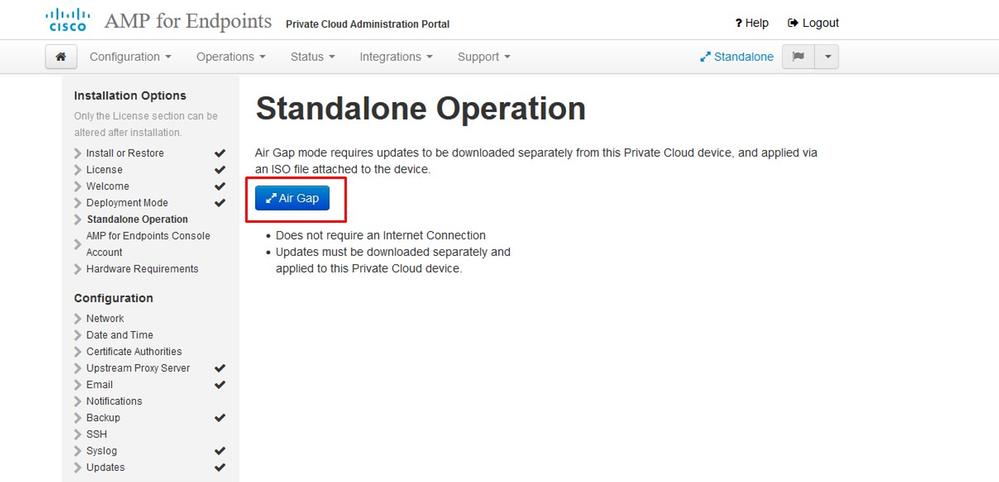

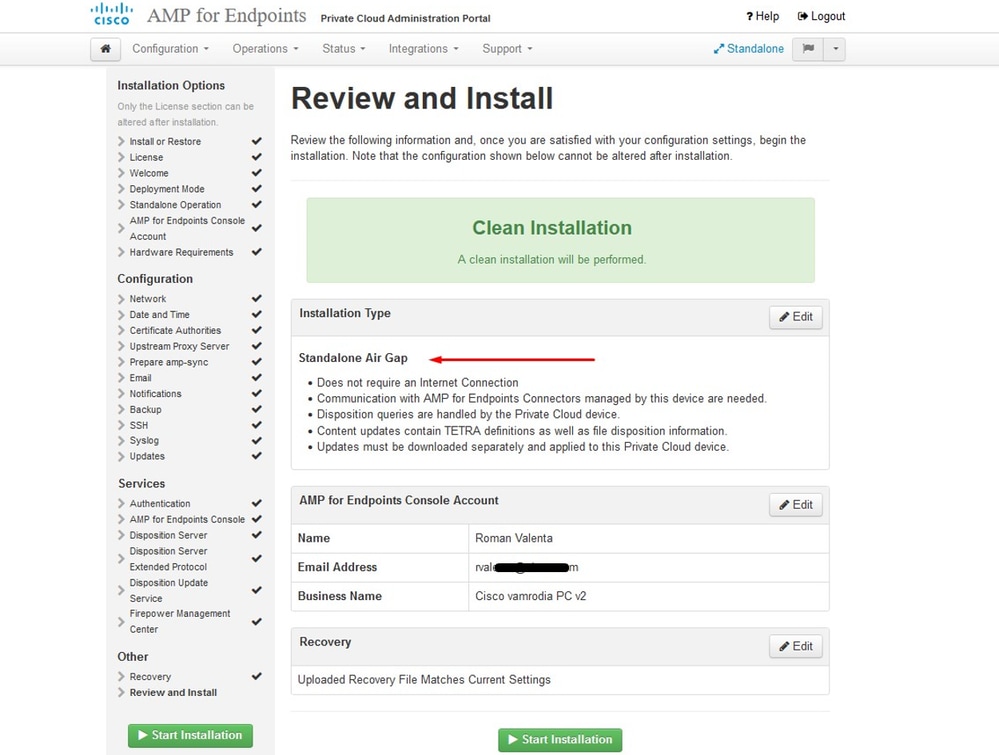

Nota: Tenga en cuenta que en los siguientes conjuntos de diapositivas incluimos algunos exclusivos, como se muestra en la imagen, que son únicos solo en el modo AIR GAP , los cuales deben incluirse y marcarse como AIRGAP ONLY (SOLO AIRGAP)

︾ ︾ SÓLO AIRGAP ︾ ︾

︽ ︽ AIRGAP SOLAMENTE ︽ ︽

Paso 2:

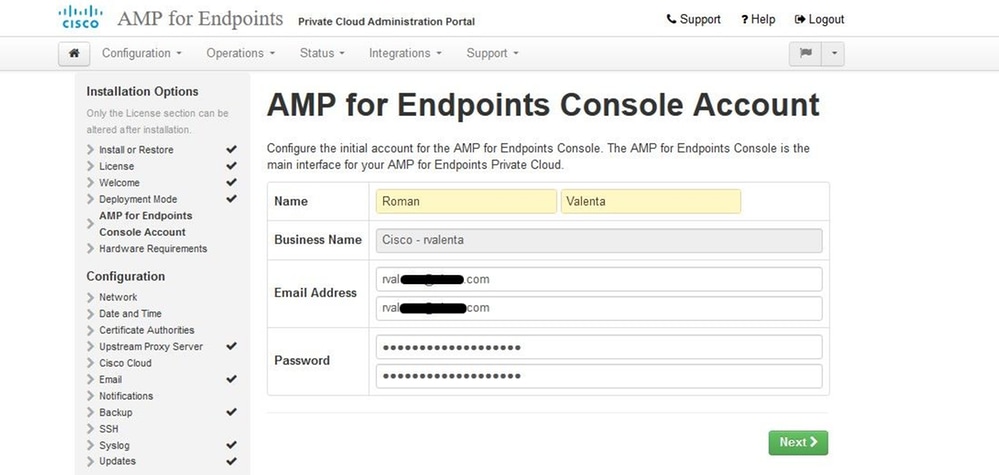

Vaya a la página Secure Endpoint Console Account. La consola utiliza un usuario administrativo para crear directivas, grupos de equipos y agregar usuarios adicionales. Introduzca el nombre, la dirección de correo electrónico y la contraseña de la cuenta de consola. Seleccione en Siguiente.

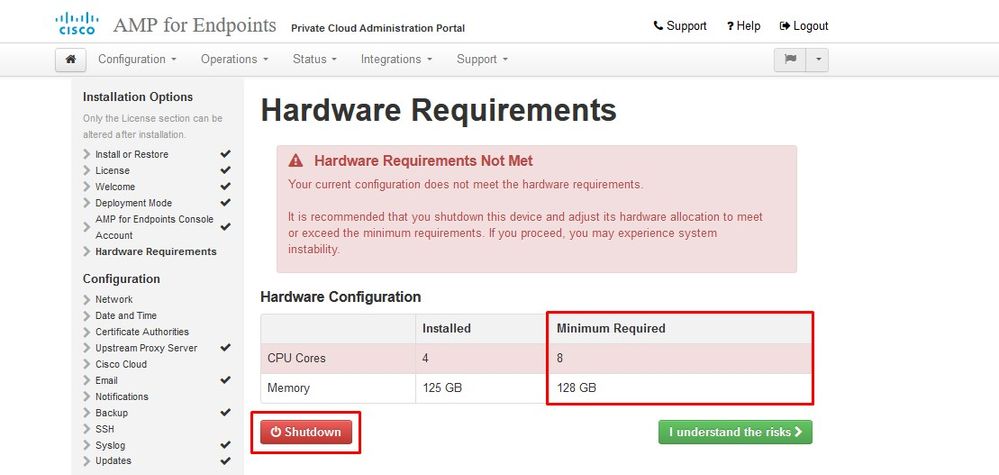

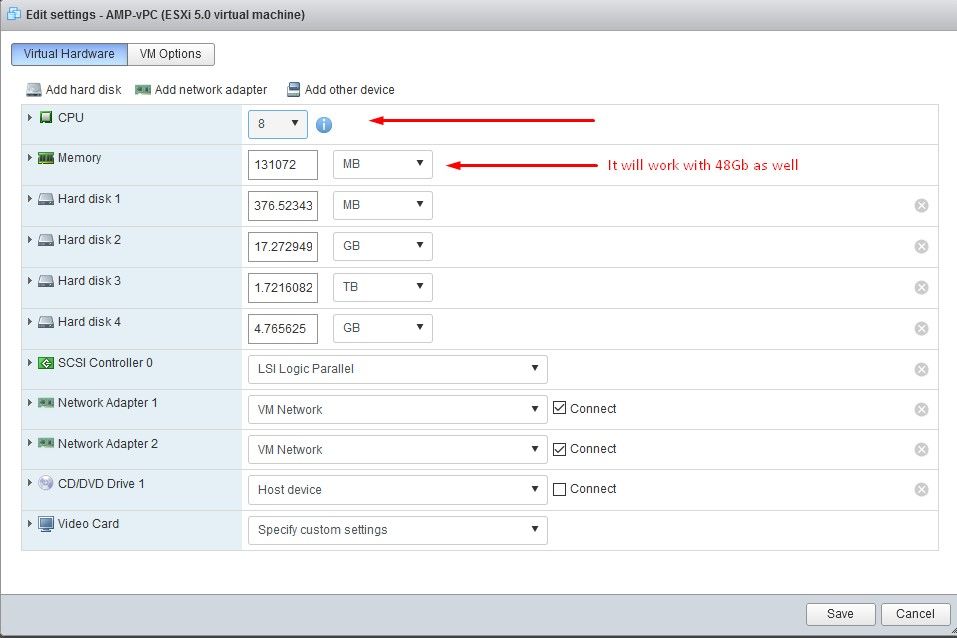

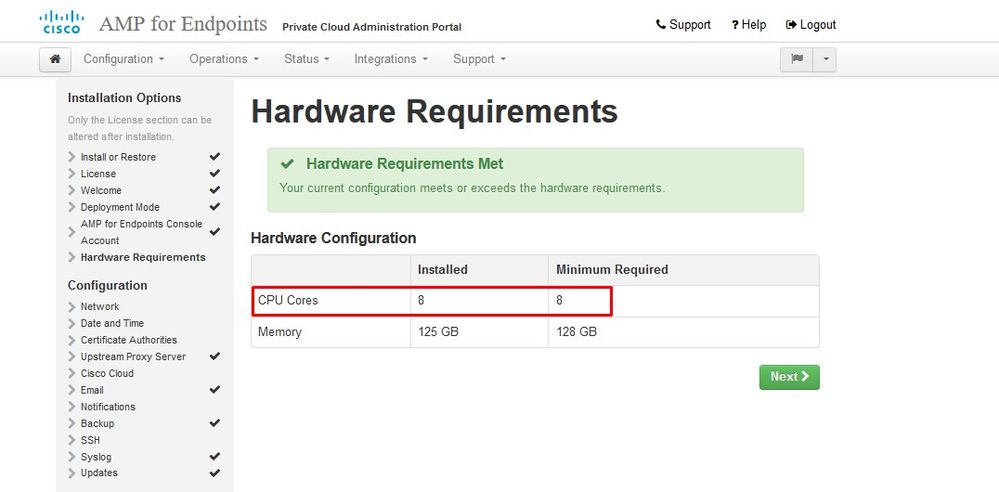

Si se ejecuta en este problema cuando implementa desde el archivo OVA, entonces tiene dos opciones, continuar y corregir este problema más tarde o apagar entonces para su VM implementada y ajustar en consecuencia. Después de reiniciar, continúe por donde se fue.

Nota: Esto se corrigió en el archivo OVA para la versión 3.5.2 que se carga correctamente con 128 GB de RAM y 8 núcleos de CPU

Nota: Utilice sólo los valores recomendados, a menos que se trate de un análisis de laboratorio

Una vez reiniciados continuamos donde nos fuimos.

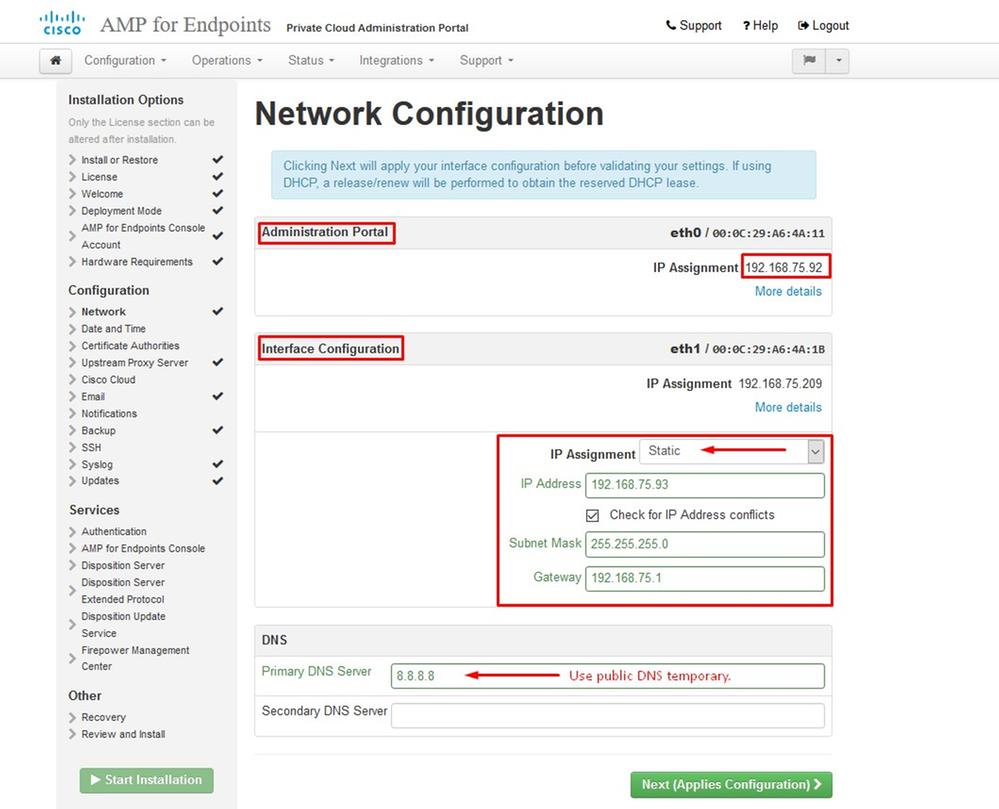

Asegúrese también de configurar ETH1 con IP ESTÁTICA.

Nota: Nunca debe configurar el dispositivo para utilizar DHCP a menos que haya creado reservas de direcciones MAC para las interfaces. Si las direcciones IP de sus interfaces cambian, esto puede causar serios problemas con los Secure Endpoint Connectors implementados. Si no ha configurado el servidor DNS, puede utilizar DNS público temporal para finalizar la instalación.

Paso 3:

Paso 4:

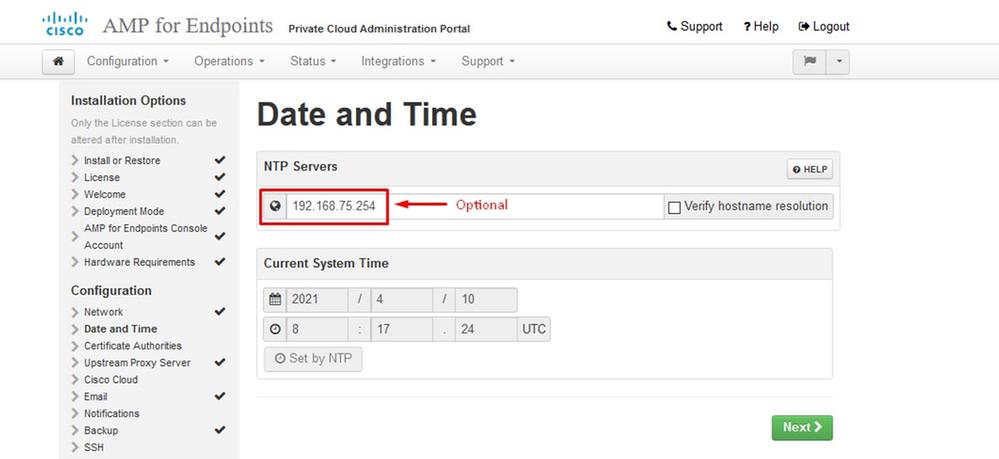

Aparecerá la página Fecha y hora. Introduzca las direcciones de uno o varios servidores NTP que desee utilizar para la sincronización de fecha y hora. Puede utilizar servidores NTP internos o externos y especificar más de uno mediante una lista delimitada por comas o espacios. Sincronice la hora con su navegador o ejecute amp-ctl ntpdate desde la consola del dispositivo para forzar una sincronización de hora inmediata con sus servidores NTP. Seleccione en Siguiente.

︾ ︾ SÓLO AIRGAP ︾ ︾

︽ ︽ AIRGAP SOLAMENTE ︽ ︽

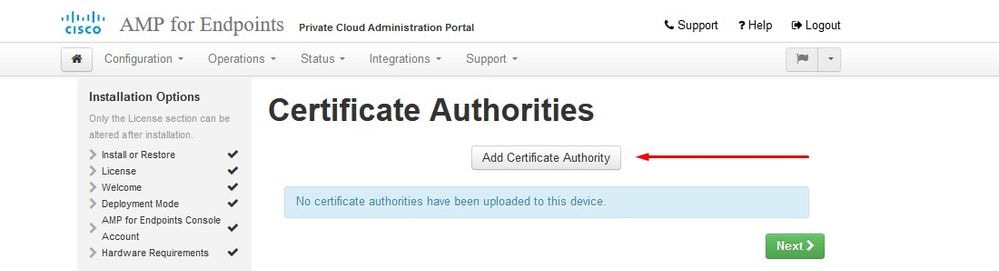

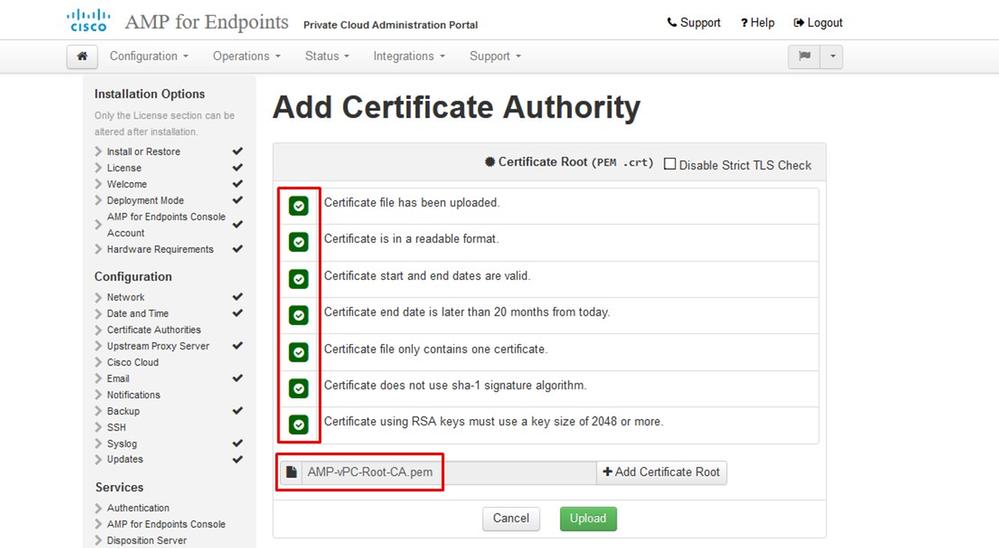

Paso 5:

Aparece la página Autoridades de certificados, como se muestra en la imagen. Seleccione en Agregar autoridad certificadora para agregar su certificado raíz.

Paso 6:

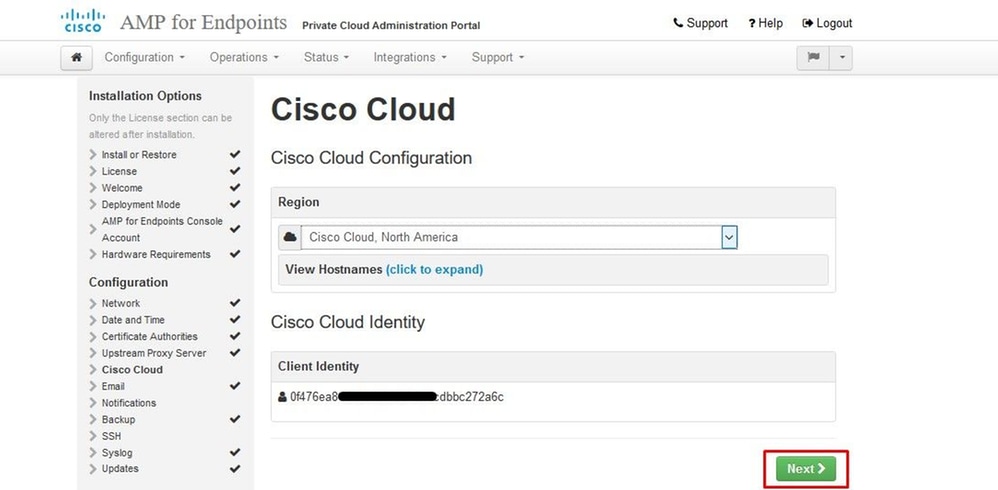

El siguiente paso es configurar la página Cisco Cloud, como se muestra en la imagen. Seleccione la región de la nube de Cisco adecuada. Expanda Ver nombres de host si necesita crear excepciones de firewall para su dispositivo Secure Endpoint Private Cloud para comunicarse con la nube de Cisco para búsquedas de archivos y actualizaciones de dispositivos. Seleccione en Siguiente.

Paso 7:

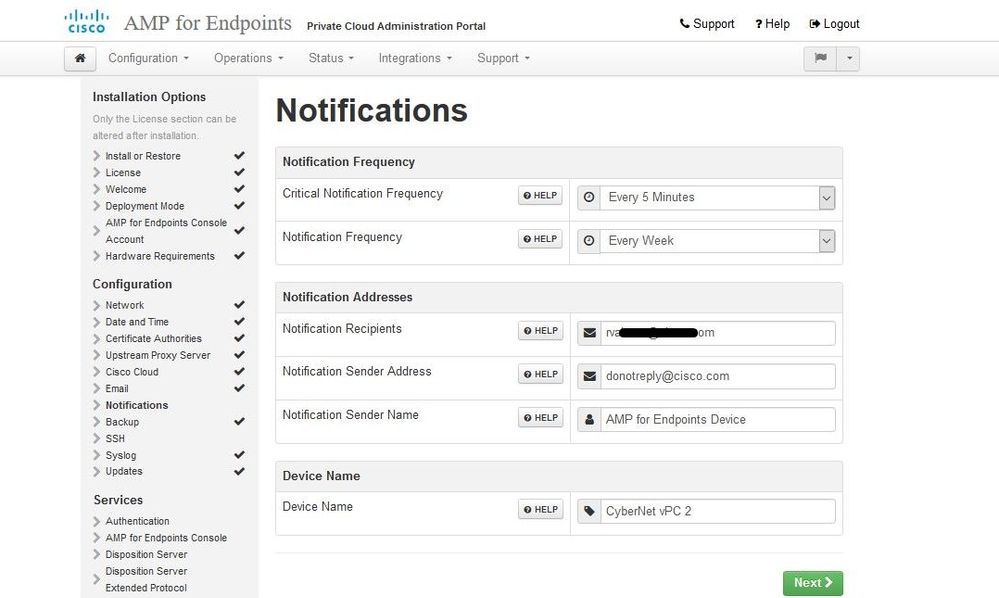

Vaya a la página de notificaciones, como se muestra en la imagen. Seleccione la frecuencia de las notificaciones críticas y regulares. Introduzca las direcciones de correo electrónico a las que desea que se envíen notificaciones de alerta para el dispositivo de terminal seguro. Puede utilizar alias de correo electrónico o especificar varias direcciones mediante una lista separada por comas. También puede especificar el nombre del remitente y la dirección de correo electrónico que utiliza el dispositivo. Estas notificaciones no son las mismas que las suscripciones de Secure Endpoint Console. También puede especificar un nombre de dispositivo único si tiene varios dispositivos de nube privada de terminal seguro. Seleccione en Siguiente.

Paso 8:

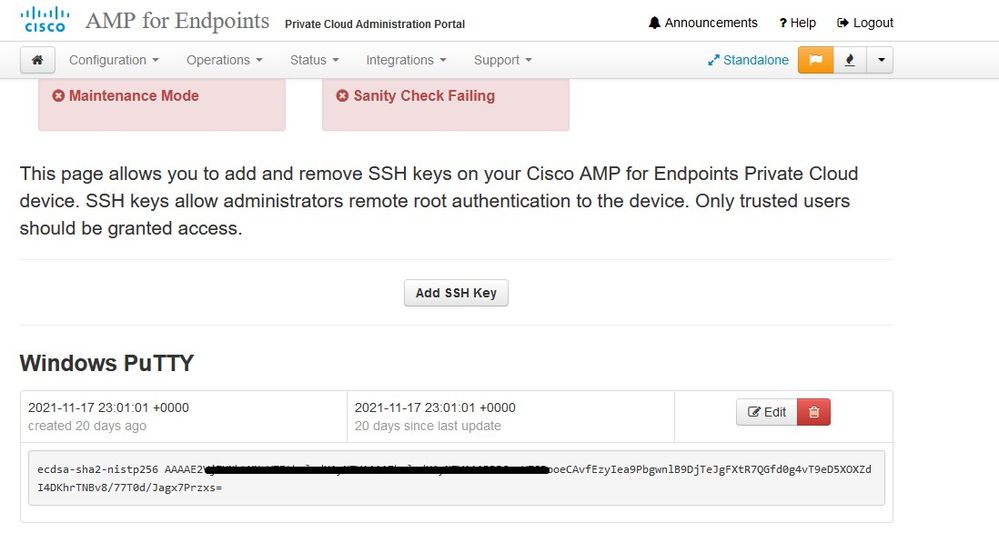

A continuación, acceda a la página SSH Keys (Claves SSH), como se muestra en la imagen. Seleccione en Agregar clave SSH para introducir cualquier clave pública que desee agregar al dispositivo. Las claves SSH le permiten acceder al dispositivo a través de un shell remoto con privilegios de root. Sólo los usuarios de confianza deben tener acceso. El dispositivo de nube privada requiere una clave RSA con formato OpenSSH. Puede agregar más claves SSH más adelante mediante Configuration > SSH en el portal de administración. Seleccione en Siguiente.

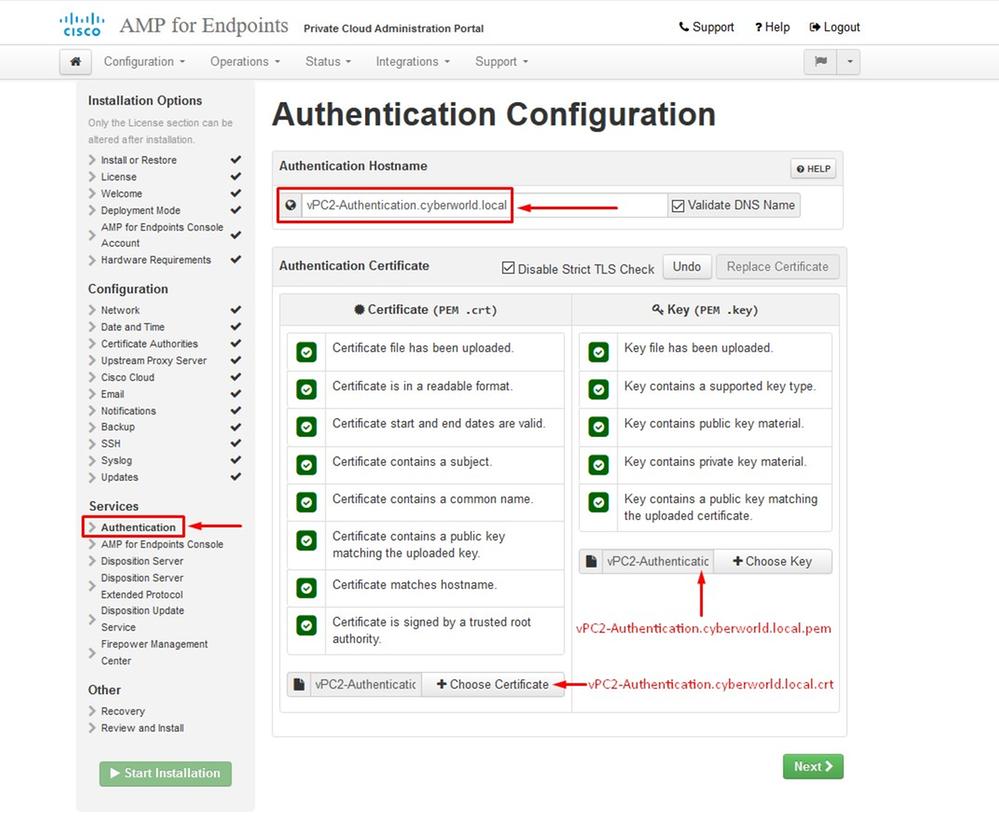

A continuación, accederá a la sección Servicios. En las páginas siguientes, debe asignar nombres de host y cargar los pares de certificado y clave adecuados para estos servicios de dispositivos. En las siguientes diapositivas podemos ver la configuración de uno de los 6 certificados.

Services

Paso 1:

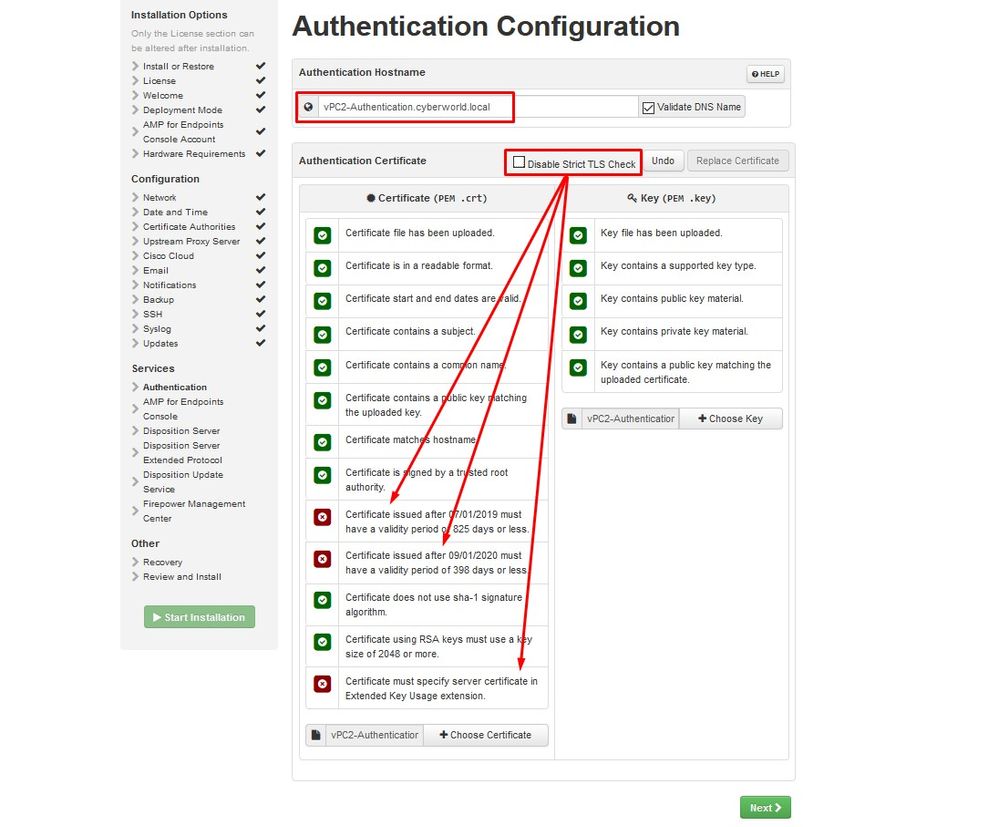

Durante el proceso de configuración, es posible que se ejecute en estos errores.

El primer "error" que observe se resalta con las 3 flechas. Para omitir esto simplemente desmarque "Desactivar verificación TLS estricta"

Sin verificación TLS estricta

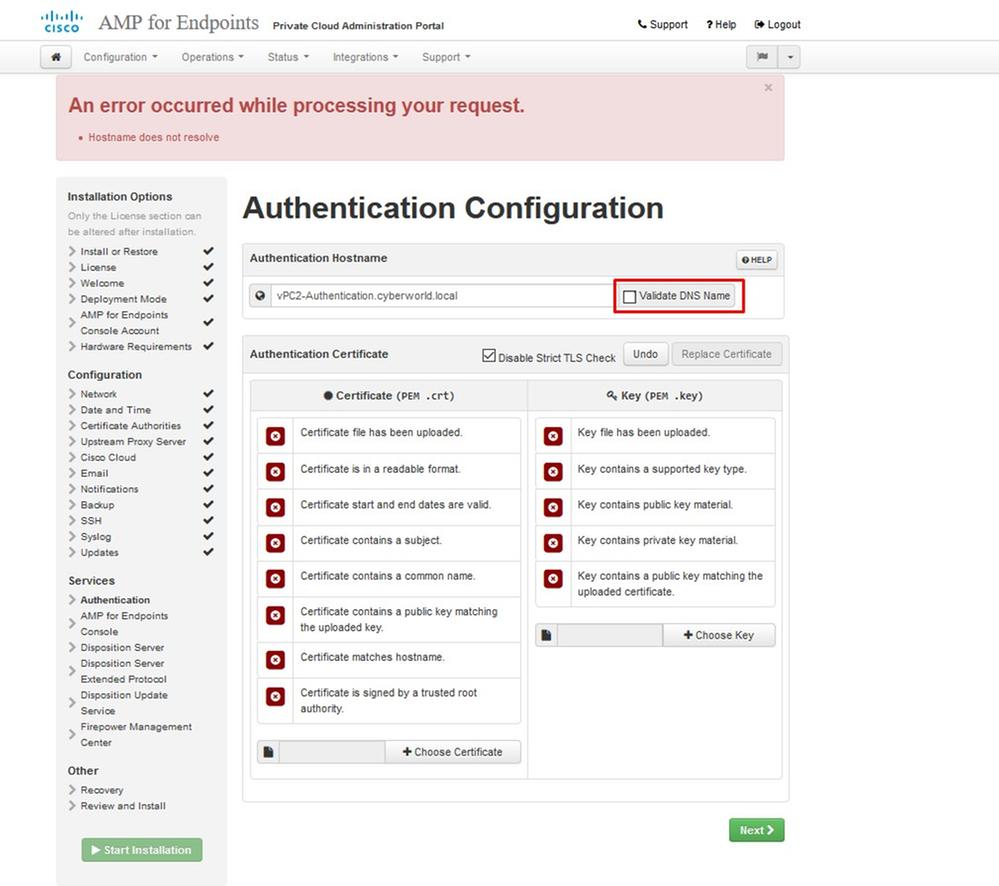

Paso 2:

El siguiente error que aparece es si deja la opción "Validar nombre DNS" activada. Aquí tiene dos opciones.

#1: Desactive la marca de verificación Validar DNS

#2: Vuelva a su servidor DNS y configure el resto de los registros de host.

Ahora repita el mismo proceso cinco veces más para el resto de los certificados.

Autenticación

- El servicio de autenticación se puede utilizar en versiones futuras de la nube privada para gestionar la autenticación de usuarios.

Consola de terminal segura

- Consola es el nombre DNS donde el administrador de Secure Endpoint puede acceder a la consola de Secure Endpoint y los conectores de Secure Endpoint reciben nuevas políticas y actualizaciones.

Servidor de disposición

- Servidor de disposición es el nombre DNS donde los conectores de terminal seguro envían y recuperan la información de búsqueda en la nube.

Servidor de disposición - Protocolo extendido

- Servidor de disposición: el protocolo extendido es el nombre DNS donde los nuevos conectores de terminal seguro envían y recuperan la información de búsqueda en la nube.

Servicio de actualización de disposición

- El servicio de actualización de disposición se utiliza cuando se enlaza un dispositivo Cisco Threat Grid a un dispositivo de nube privada. El dispositivo Threat Grid se utiliza para enviar archivos para su análisis desde Secure Endpoint Console y Disposition Update Service se utiliza en Threat Grid para actualizar la disposición (limpia o malintencionada) de los archivos una vez analizados.

Centro de administración FirePOWER

-El enlace a Firepower Management Center le permite vincular un dispositivo Cisco Firepower Management Center (FMC) a su dispositivo de nube privada. Esto le permite mostrar datos de terminales seguros en el panel de FMC. Para obtener más información sobre la integración de FMC con un terminal seguro, consulte la documentación de FMC.

Precaución: los nombres de host no se pueden cambiar una vez que el dispositivo ha finalizado la instalación.

Anote los nombres de host necesarios. Debe crear seis registros A de DNS únicos para la nube privada de terminal seguro. Cada registro apunta a la misma dirección IP de la interfaz de Virtual Private Cloud Console (eth1) y deben resolverse tanto en la nube privada como en el terminal seguro.

Paso 3:

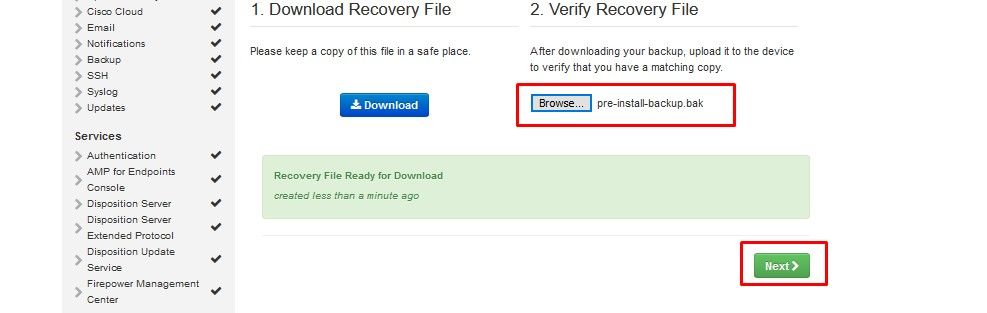

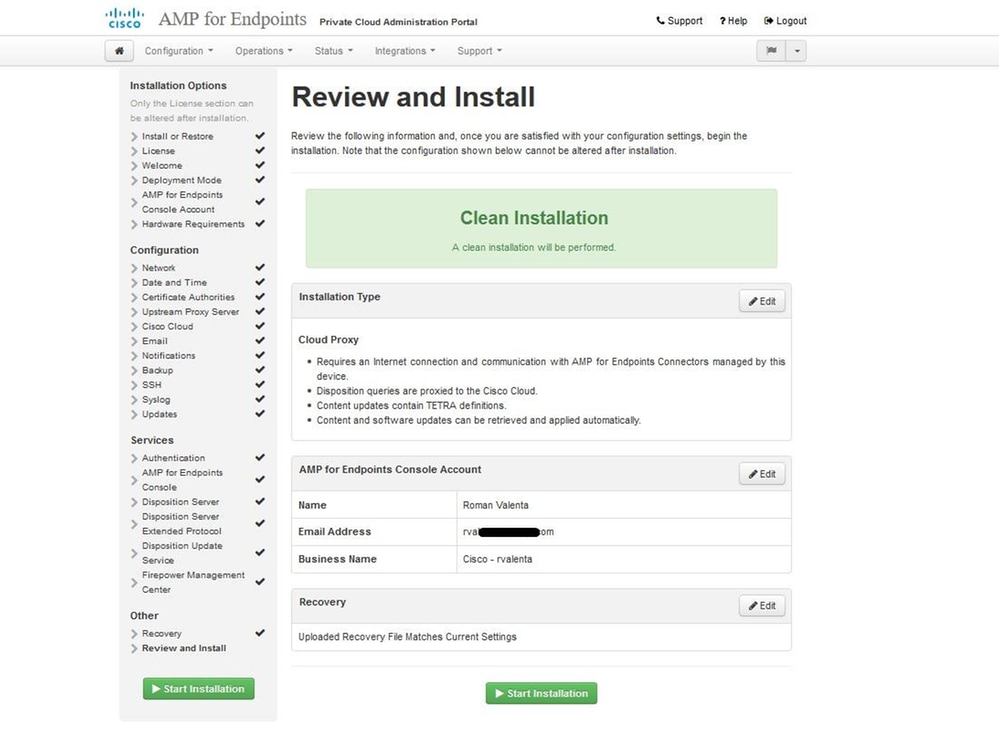

En la página siguiente, descargue y verifique Recovery File.

Usted obtiene la página de recuperación, como se muestra en la imagen. Debe descargar y verificar una copia de seguridad de la configuración antes de iniciar la instalación. El archivo de recuperación contiene toda la configuración, así como las claves del servidor. Si pierde un archivo de recuperación, no podrá restaurar la configuración y tendrá que volver a instalar todos los conectores de Secure Endpoint. Sin una clave original, tendrá que volver a configurar toda la infraestructura de nube privada con nuevas claves. El archivo de recuperación contiene todas las configuraciones relacionadas con el portal opadmin. El archivo de copia de seguridad contiene el contenido del archivo de recuperación, así como cualquier dato del portal del panel, como eventos, historial de conectores, etc. Si desea restaurar solo el opadmin sin los datos del evento y todo, puede utilizar el archivo de recuperación. Si restaura desde el archivo de copia de seguridad, se restaurarán los datos de opadmin y del portal de paneles.

Seleccione en Descargar para guardar la copia de seguridad en el ordenador local. Una vez descargado el archivo, seleccione en Choose File para cargar el archivo de copia de seguridad y verificar que no esté dañado. Seleccione en Siguiente para verificar el archivo y continuar.

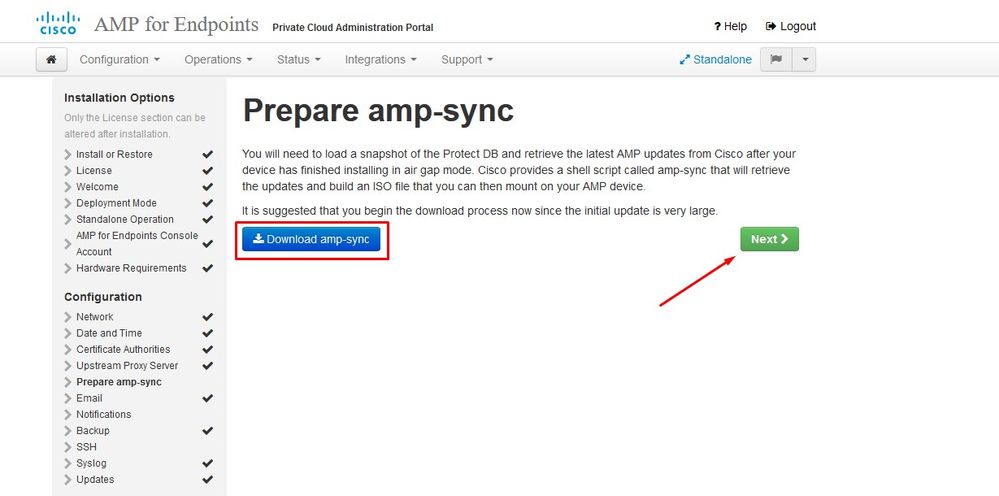

︾ ︾ SÓLO AIRGAP ︾ ︾

︽ ︽ AIRGAP SOLAMENTE ︽ ︽

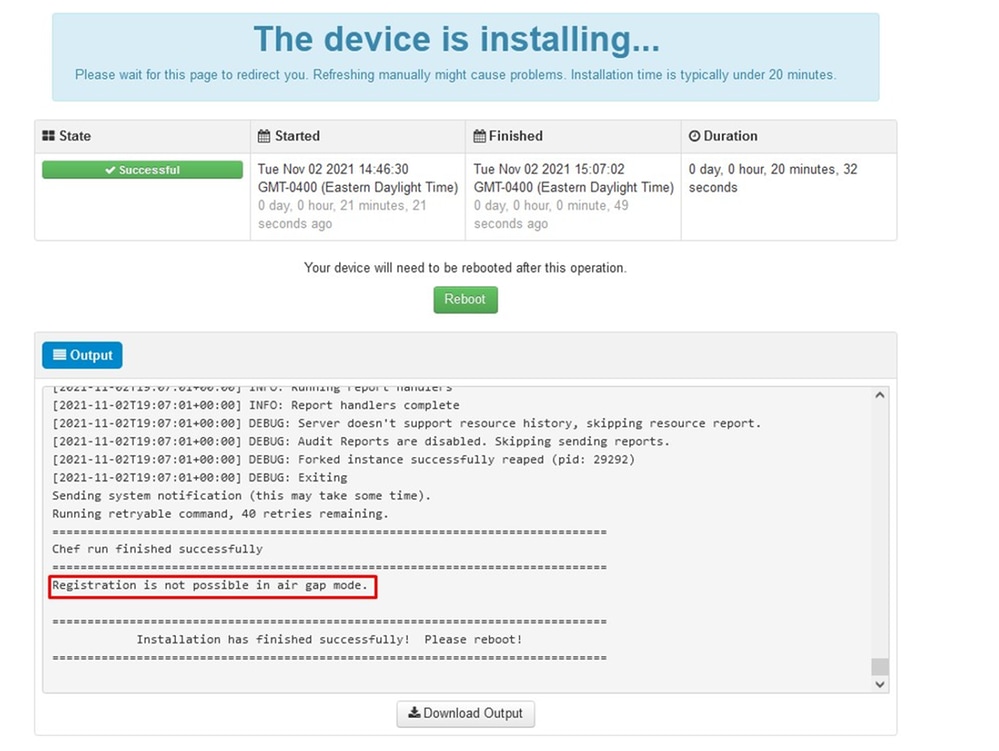

Se ve una entrada similar como esta...

Precaución: cuando se encuentre en esta página, no realice la actualización, ya que puede causar problemas.

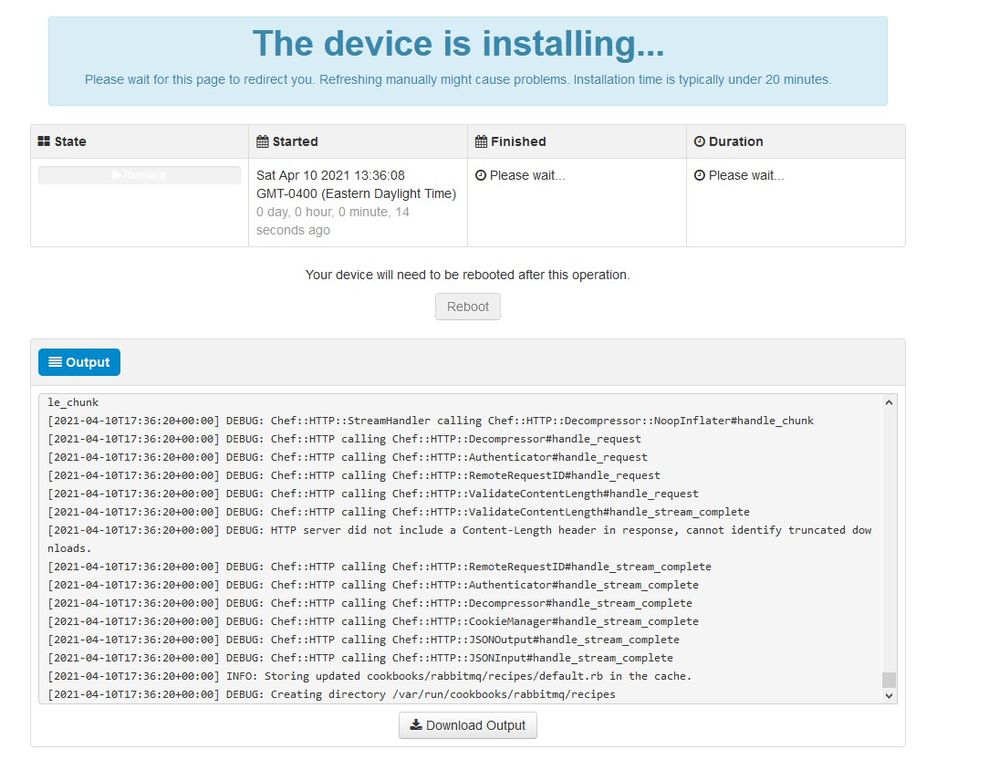

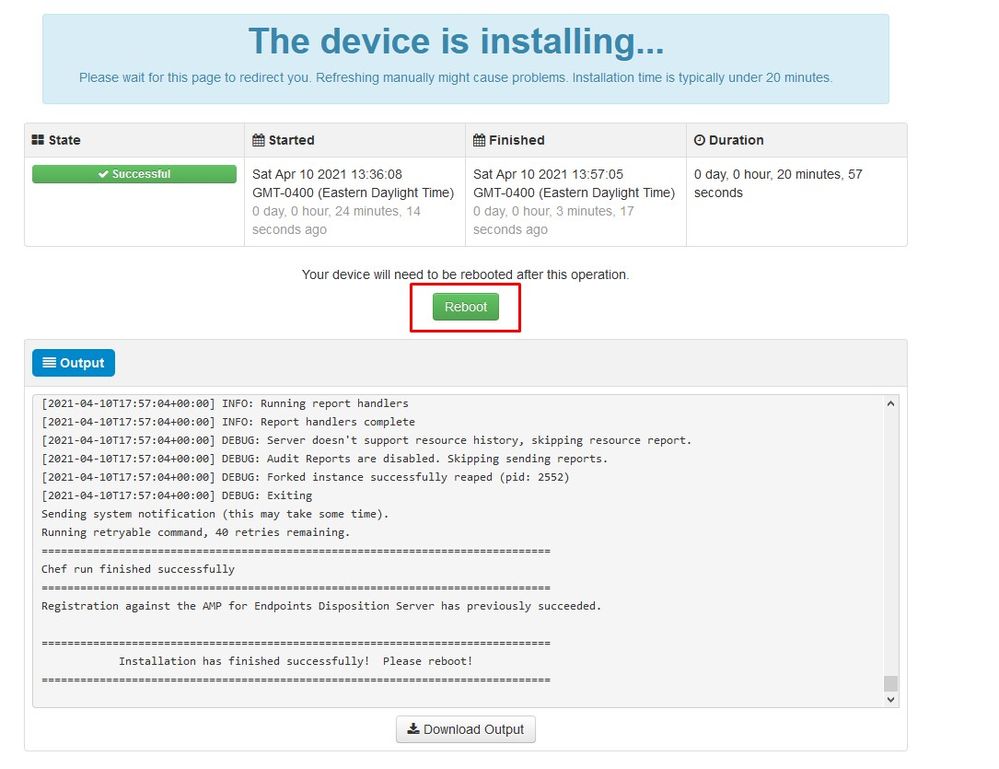

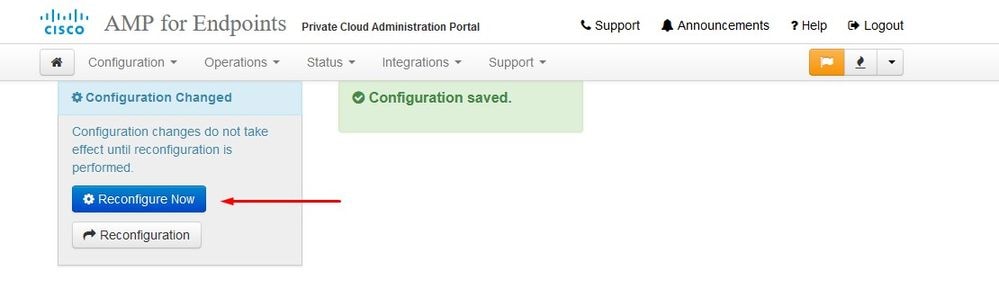

Una vez finalizada la instalación, pulse el botón de reinicio

︾ ︾ SÓLO AIRGAP ︾ ︾

︽ ︽ AIRGAP SOLAMENTE ︽ ︽

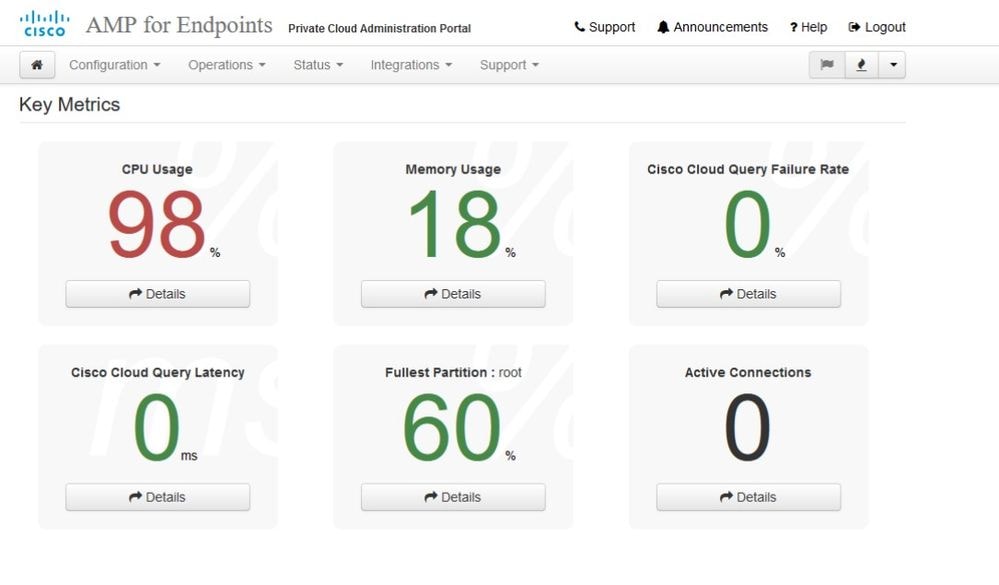

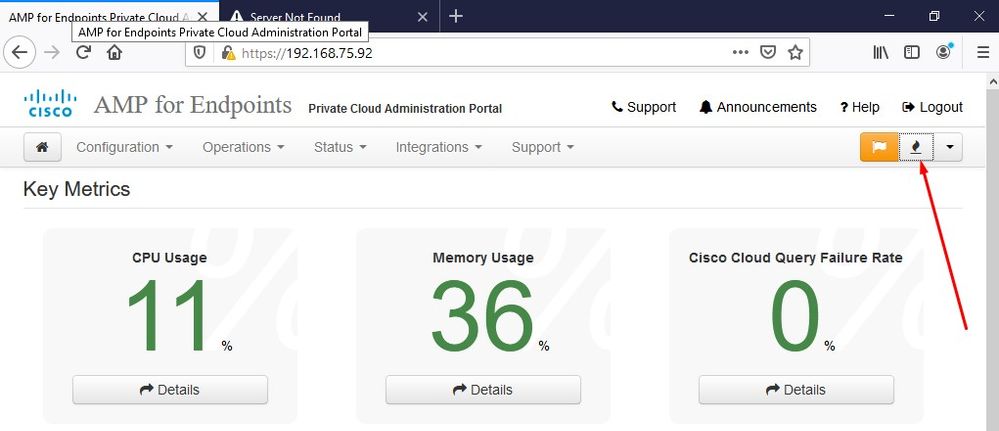

Una vez que el dispositivo se haya iniciado por completo, la próxima vez que inicie sesión con la interfaz de administración, se le mostrará este panel. Usted puede notar alto CPU al principio, pero si usted da unos minutos se asienta abajo.

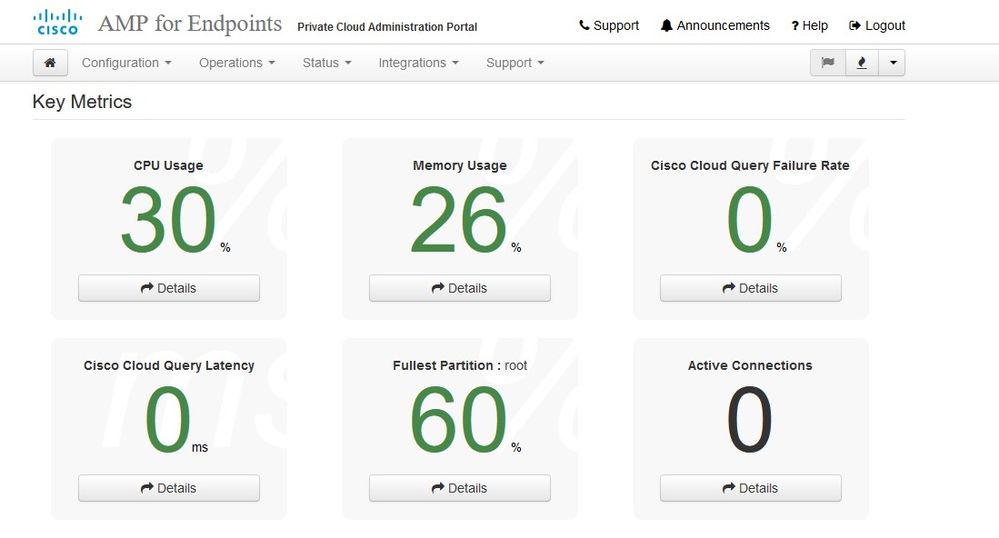

Después de unos minutos...

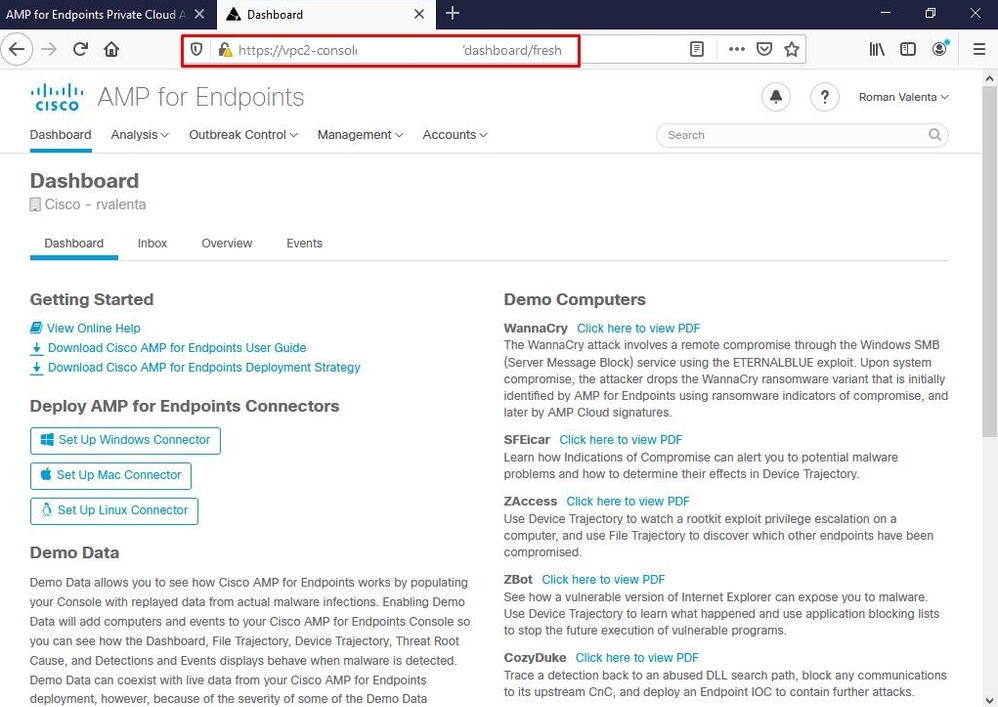

Desde aquí, acceda a la consola de Secure Endpoint. Haga clic en el pequeño icono que parece fuego en la esquina derecha junto a la bandera.

︾ ︾ SÓLO AIRGAP ︾ ︾

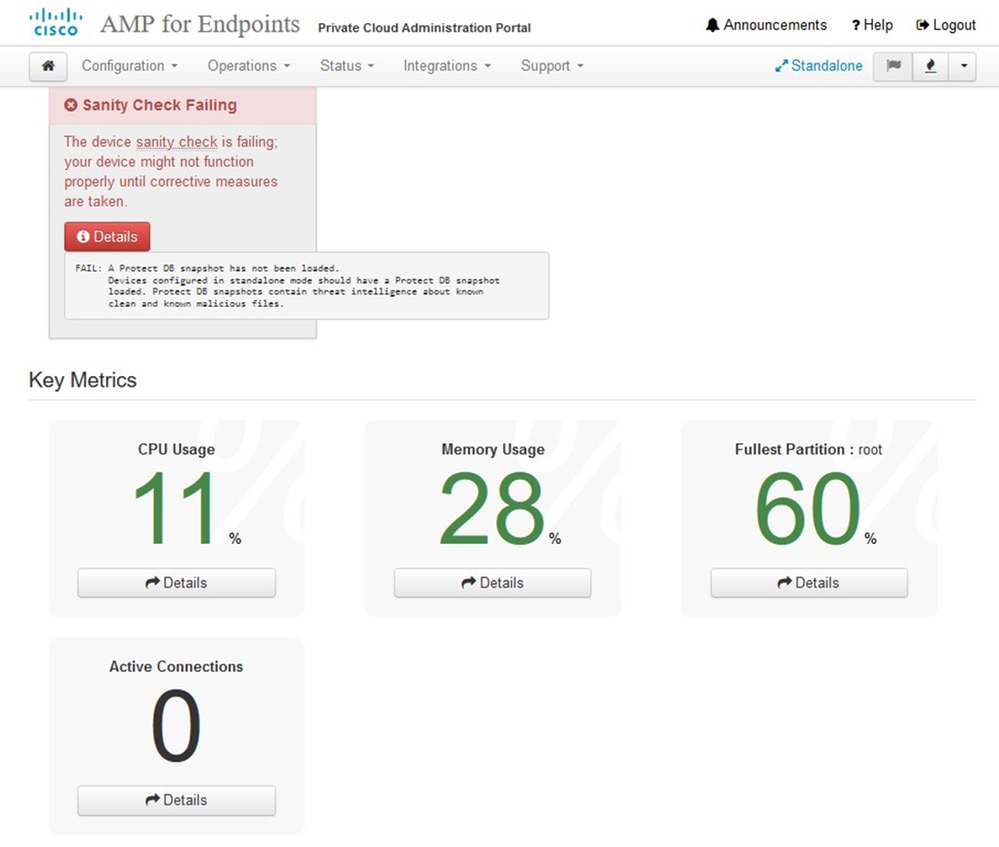

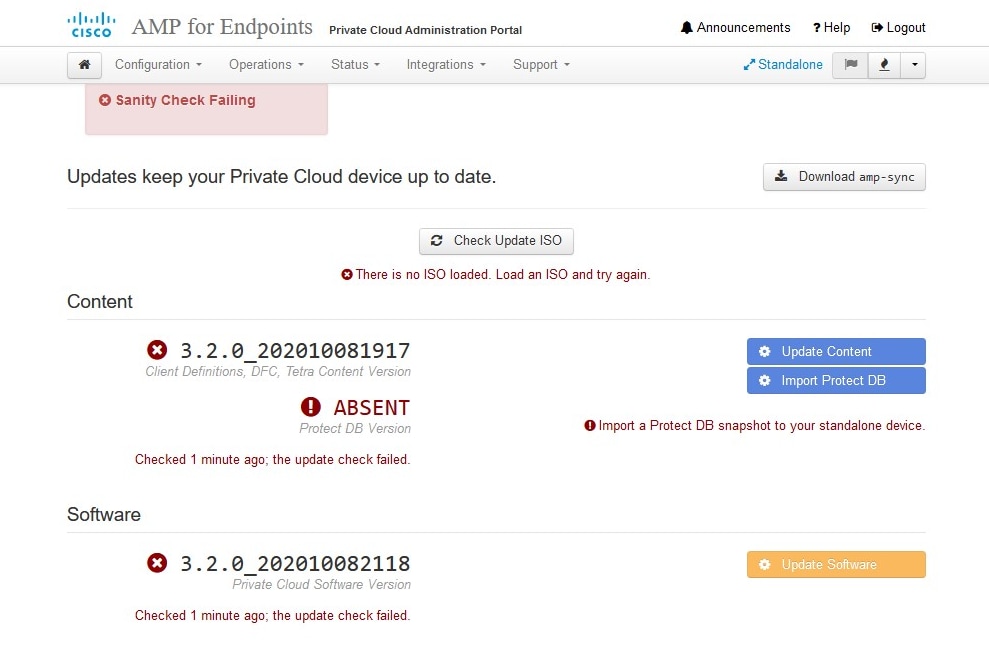

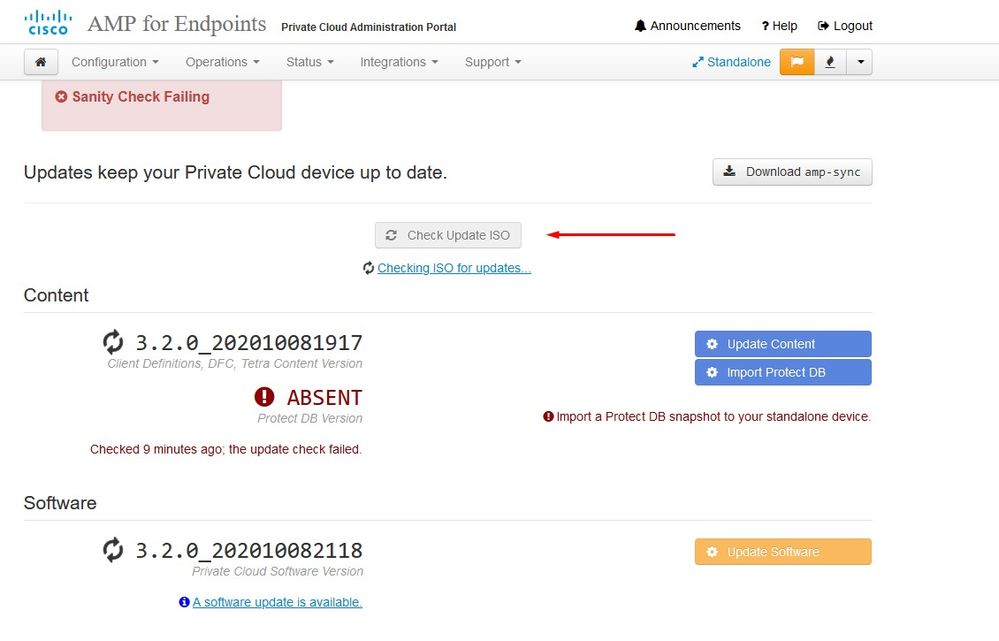

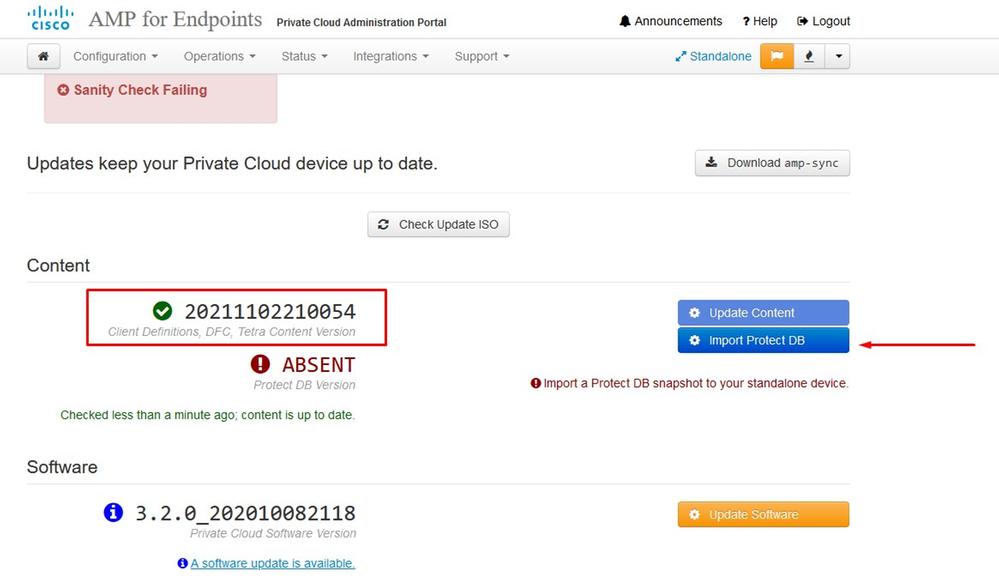

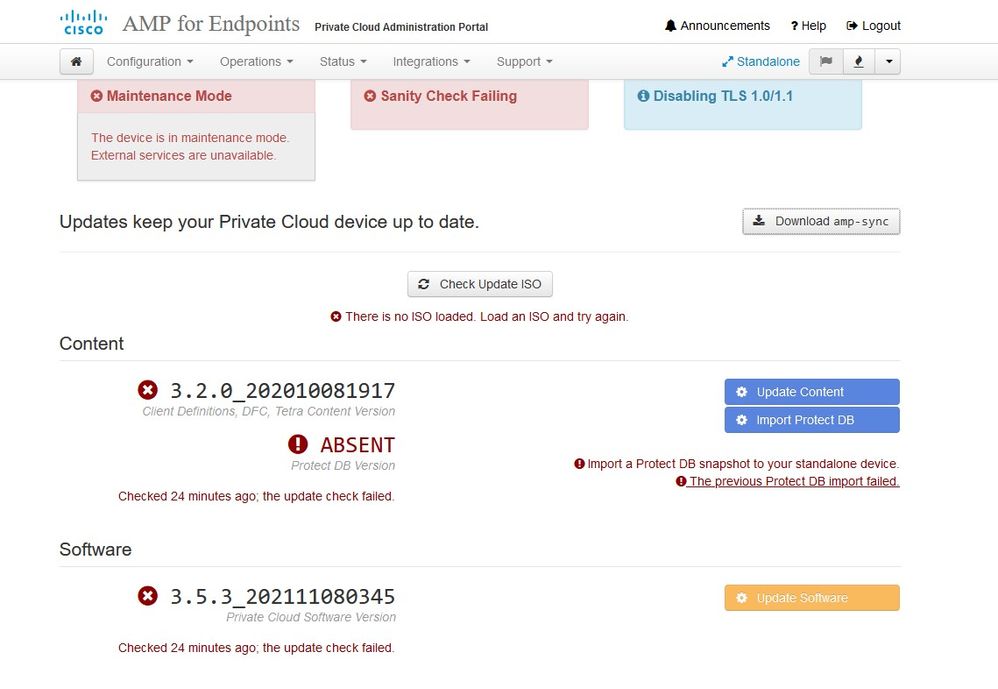

Como puede ver, fallamos en la comprobación de integridad debido a DB Protect Snapshot , también a las definiciones de cliente, DFC y Tetra. Esto debe hacerse mediante una actualización sin conexión a través de un archivo ISO descargado previamente preparado mediante amp-sync y cargado en la máquina virtual o almacenado en la ubicación NFS.

Paquete de actualización de AirGap

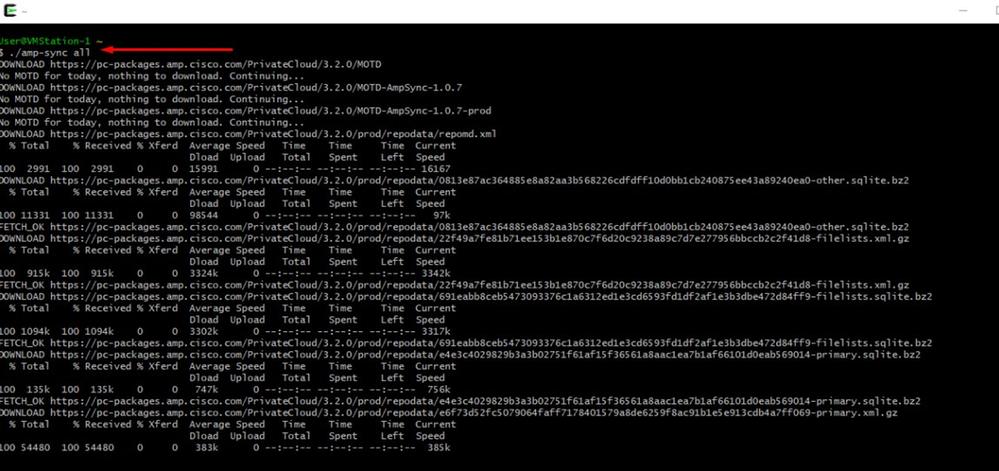

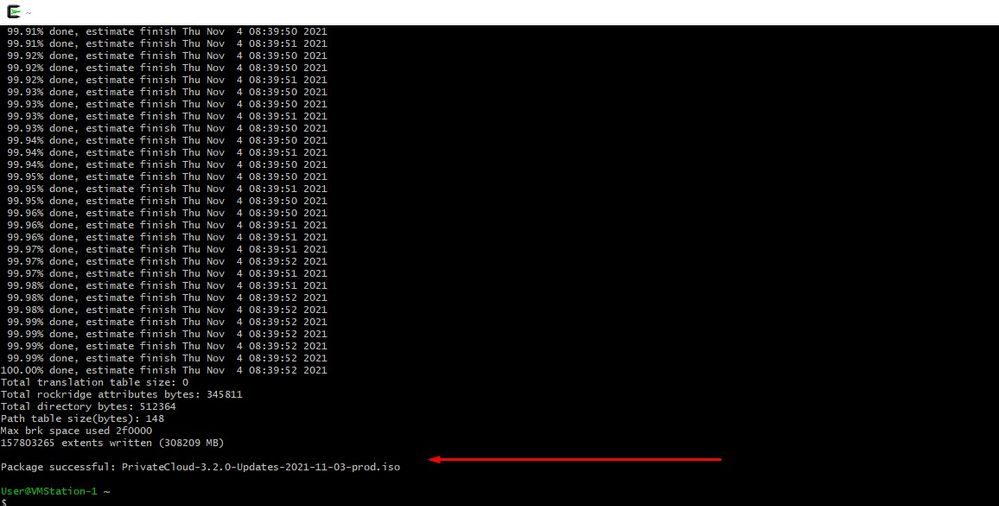

Por primera vez tenemos que utilizar este comando para recibir el Protect DB

./amp-sync allNota: Descargue todos los paquetes a través de este comando y luego verifique que podría tardar más de 24 horas. Depende de la velocidad y de la calidad del link. En mi caso, con fibra de 1 giga, todavía se tarda casi 25 horas en completarse. En parte, esto también se debe al hecho de que esta descarga es directamente desde AWS y, por lo tanto, se limita. Por último, tenga en cuenta que esta descarga es bastante grande. En mi caso el archivo descargado era de 323GB.

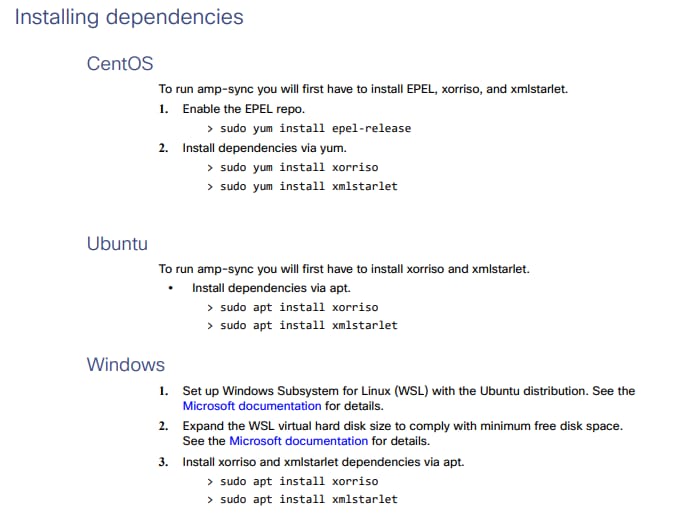

En este ejemplo hemos utilizado CygWin64

1. Descargue e instale la versión x64 de Cygwin.

2. Ejecute setup-x86_64.exe y siga el proceso de instalación para elegir todos los valores predeterminados.

3. Seleccione un espejo de descarga.

4. Seleccione los paquetes que desea instalar:

Todo -> Red -> rizo

Todos -> Utils -> genisoimage

Todos -> Utils -> xmlstarlet

* VPC 3.8.x up - > xorriso

Nota: En la actualización más reciente VPC 3.8.x con CygWin64 como su principal herramienta de descarga puede encontrar este problema descrito a continuación.

Notas de la versión Página #58. Como puede ver, "xorriso" es ahora necesario. Cambiamos el formato de la ISO a la ISO 9660 y esa dependencia es lo que convierte la imagen al formato apropiado para que la actualización pueda completarse. Desafortunadamente, CygWin64 no ofrecen xorriso en ninguno de sus repositorios incorporados. Sin embargo, para aquellos que todavía les gustaría utilizar CygWin64 hay una manera de superar este problema.

Para poder utilizar CygWin de nuevo, debe descargar manualmente xorriso desde el repositorio de GitHub. Abra el explorador y escriba <Última versión preliminar de xorriso.exe 1.5.2 para Windows> debería aparecer como el primer vínculo denominado <PeyTy/xorriso-exe-for-windows - GitHub> navegue hasta esa página de GitHub y descargue el archivo <xorriso-exe-for-windows-master.zip> dentro del archivo zip que encuentre, entre otros pocos archivos denominados <xorriso.exe> copie y pegue este archivo en <CygWin6Win4\bin > de su instalación local de CygWin. Vuelva a intentar ejecutar el comando <amp-sync>. Ya no debería ver el mensaje de error ni iniciar y finalizar la descarga, como se muestra en la imagen.

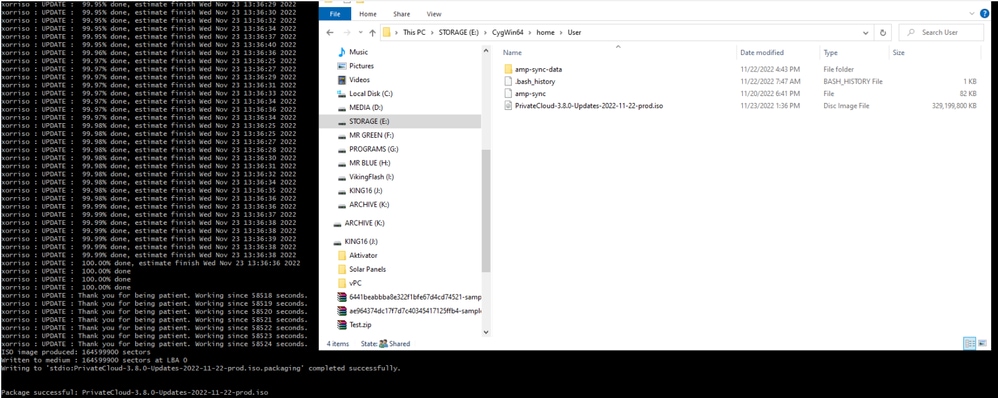

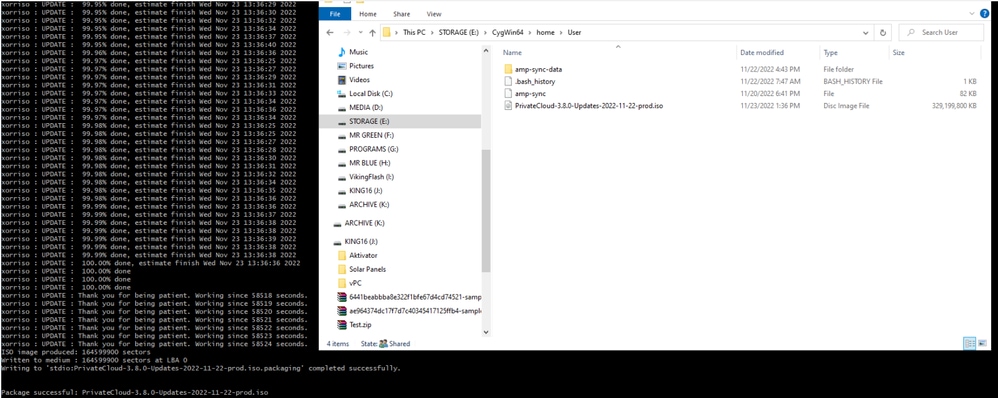

Realice la copia de respaldo de la VPC (en este caso) actual 3.2.0 en el modo Airgap.

Puede utilizar este comando desde la CLI

rpm -qa | grep Pri

O también puede navegar hasta Operaciones > Copias de seguridad, como se muestra en la imagen y Realizar copia de seguridad allí.

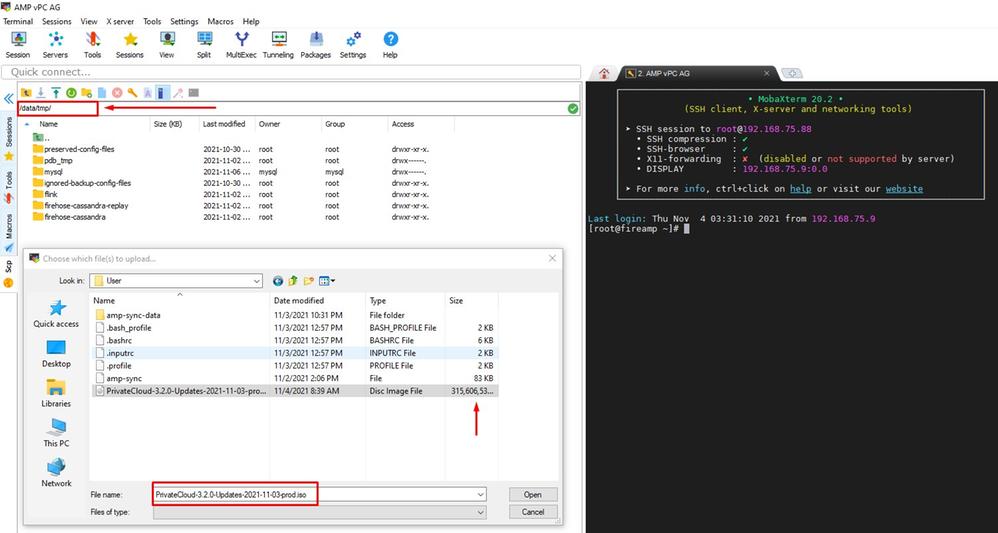

Transfiera el último ISO generado con amp-sync al VPC. Esto puede tardar hasta varias horas, así en función de su velocidad. En este caso la transferencia tomó más de 16Hrs

/data/tmp

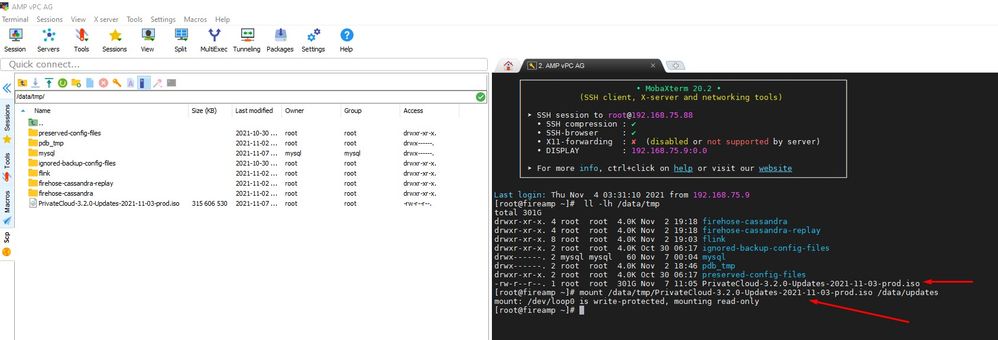

Una vez que se haya realizado la carga, monte el ISO

mount /data/tmp/PrivateCloud-3.2.0-Updates-2021-11-03-prod.iso /data/updates/

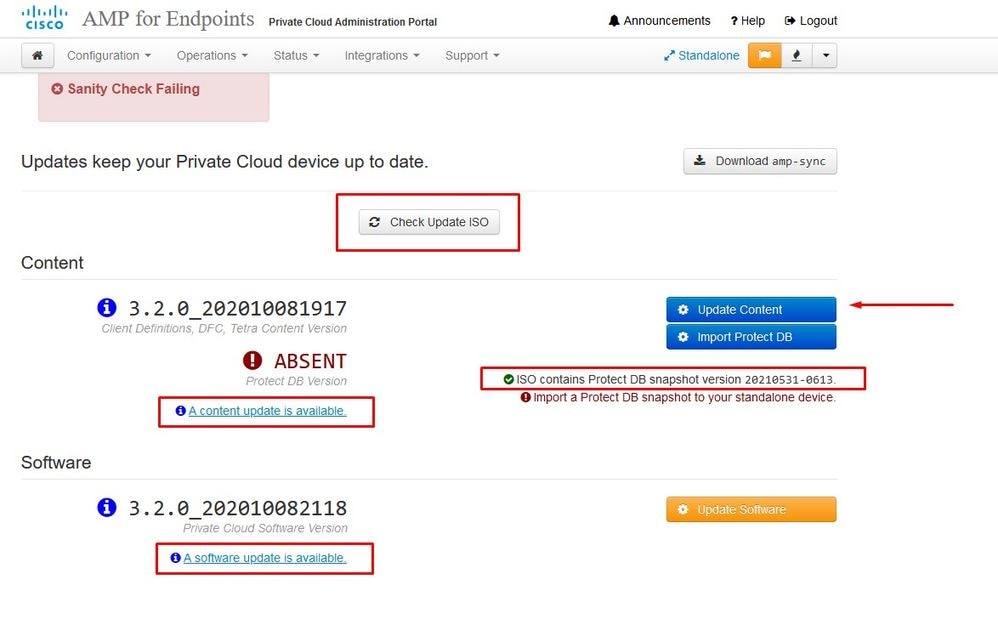

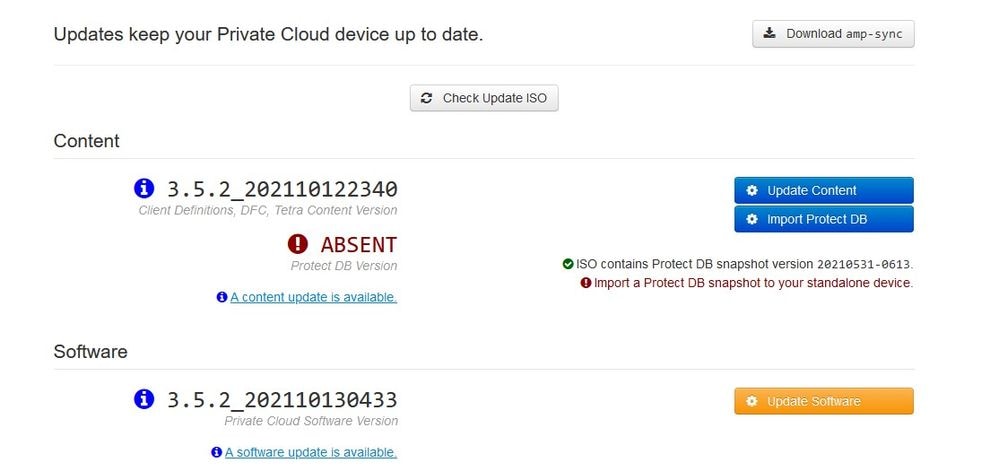

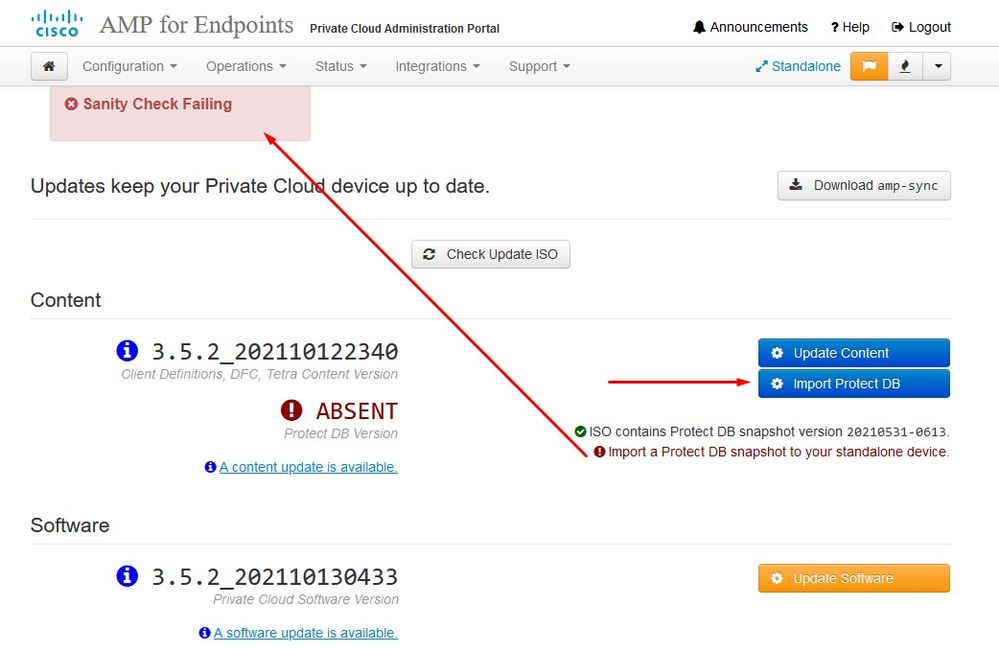

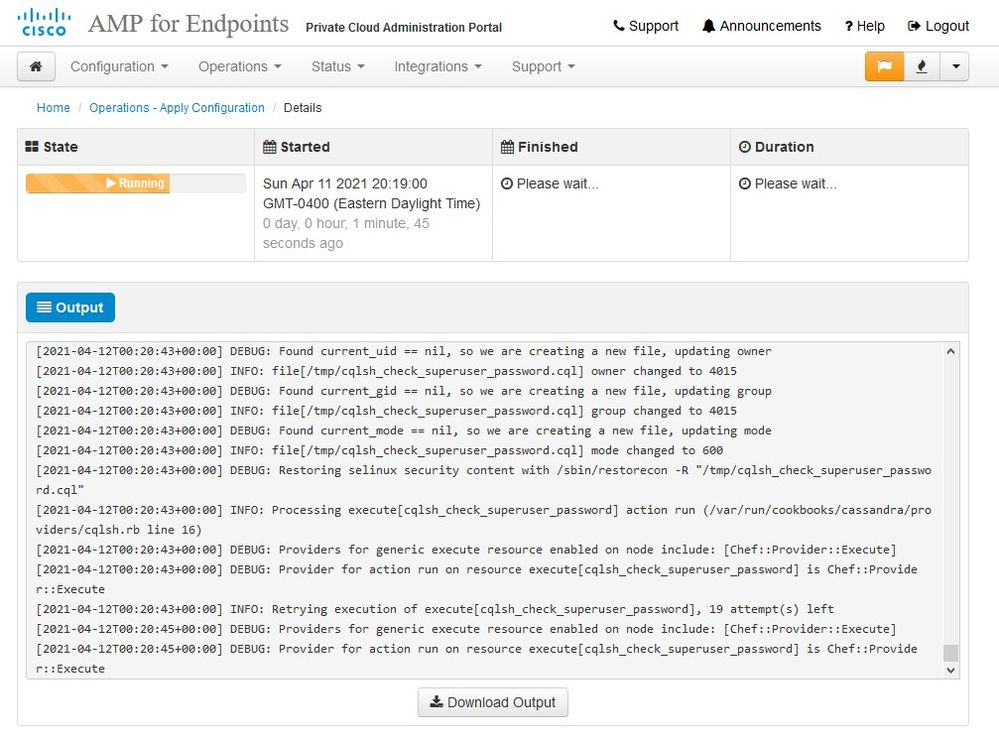

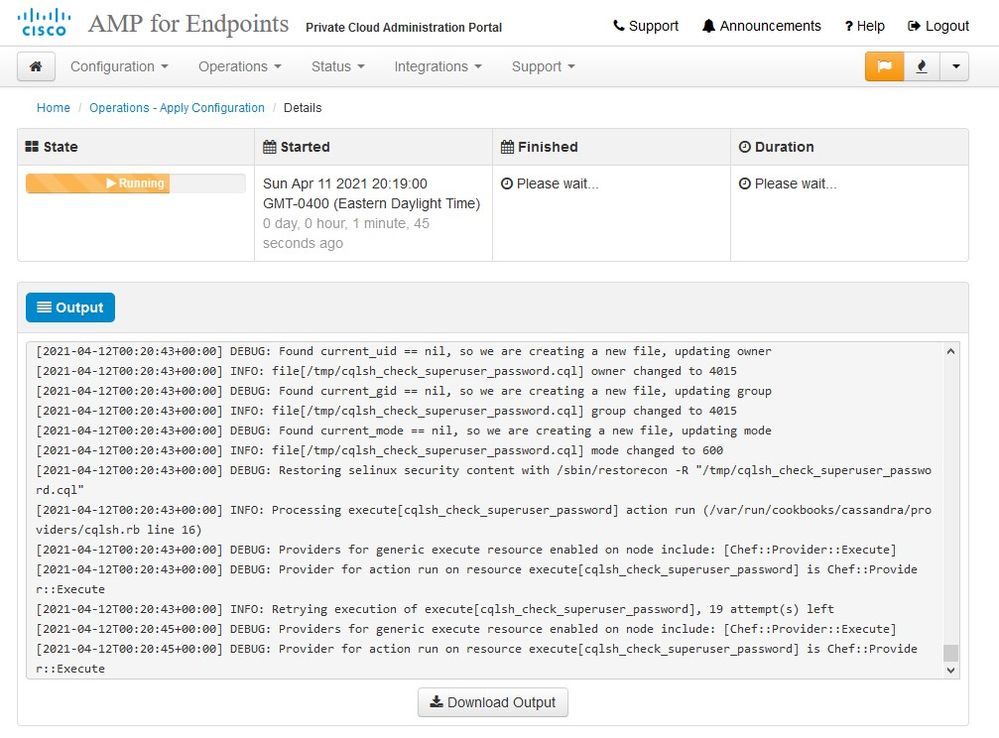

Vaya a la interfaz de usuario de opdamin para realizar la actualización Operations > Update Device > Select Check update ISO.

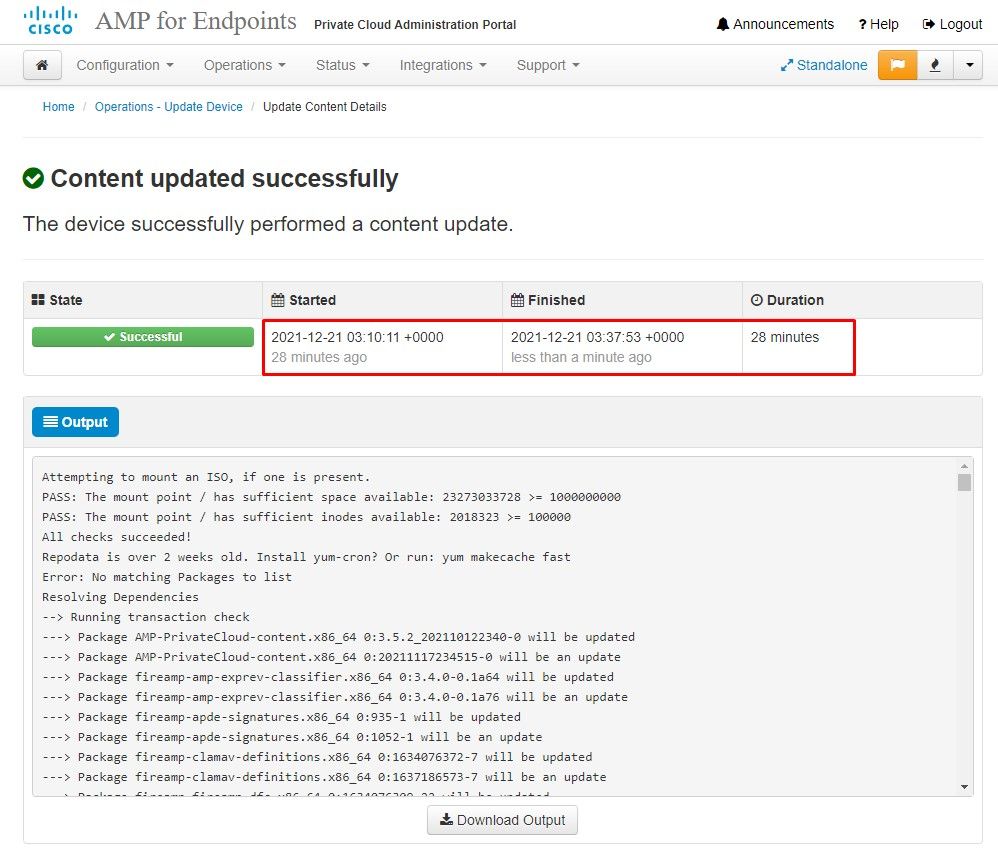

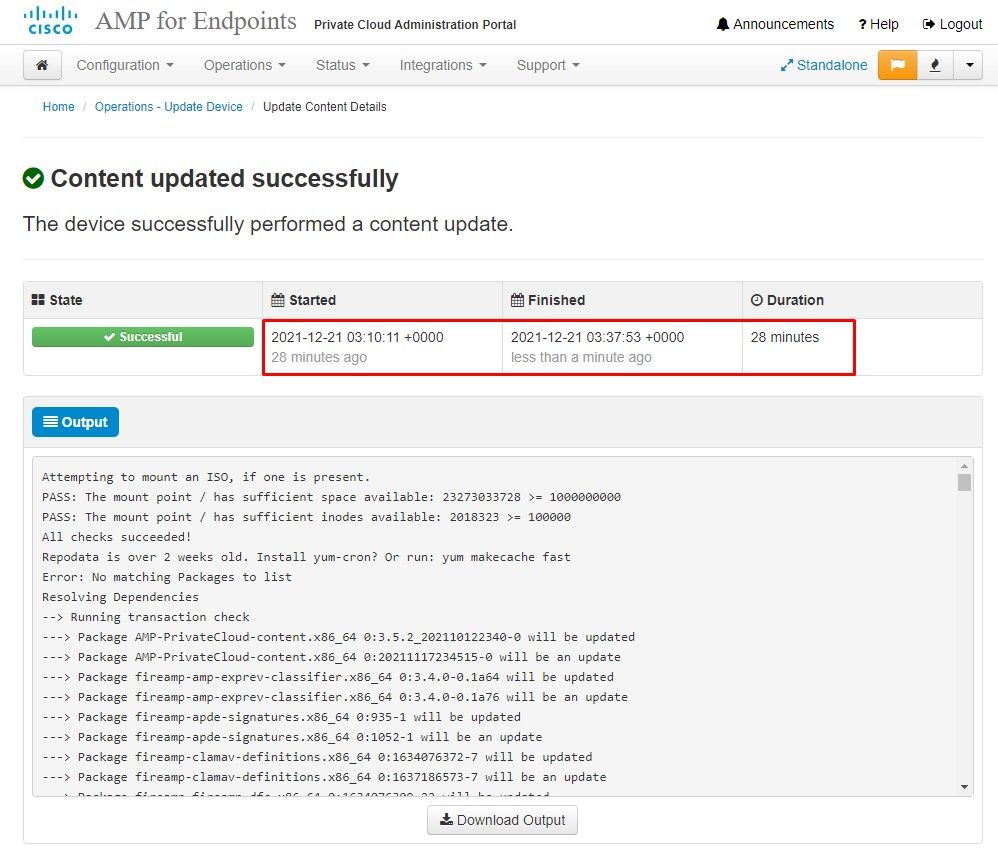

En este ejemplo, procedo con Update Content primero

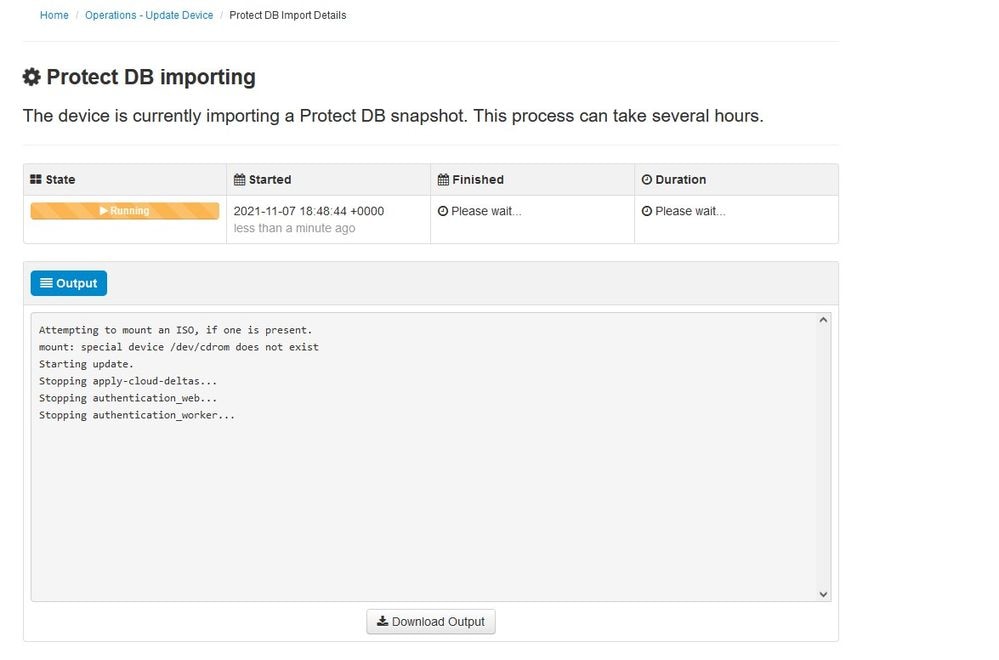

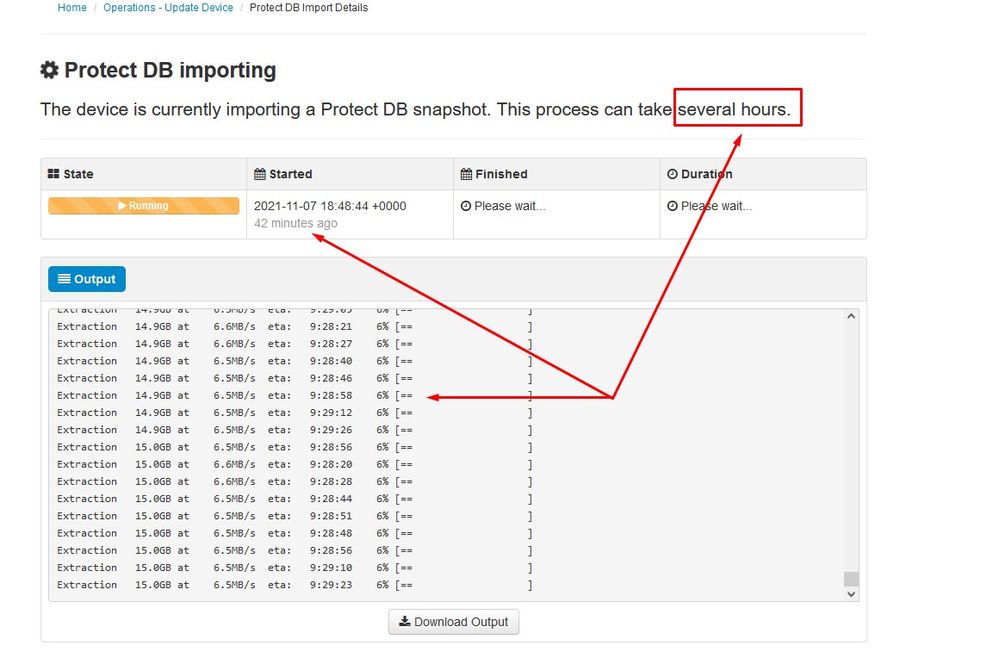

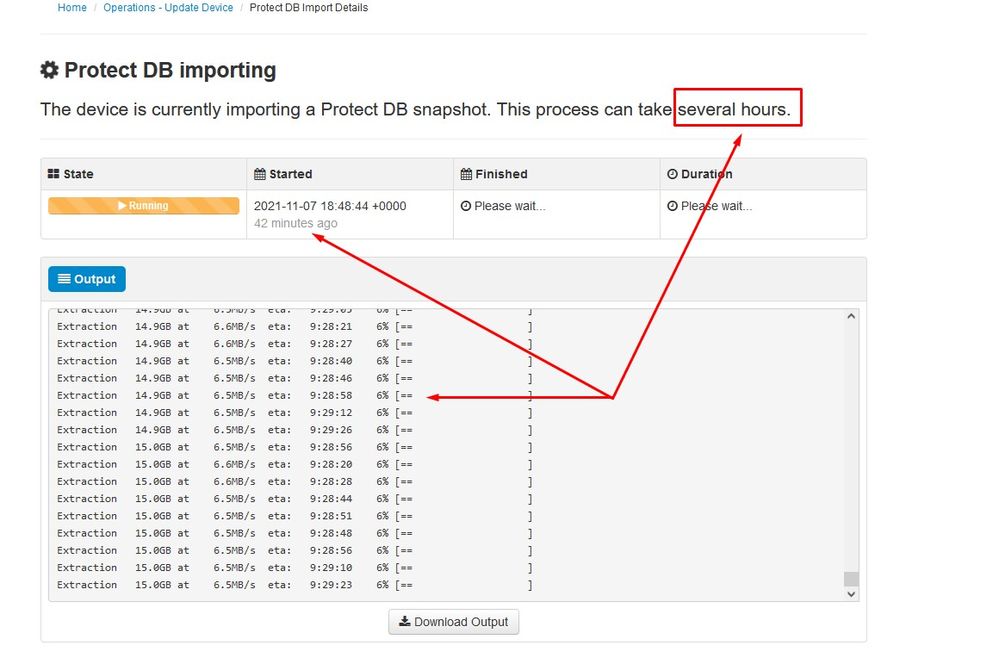

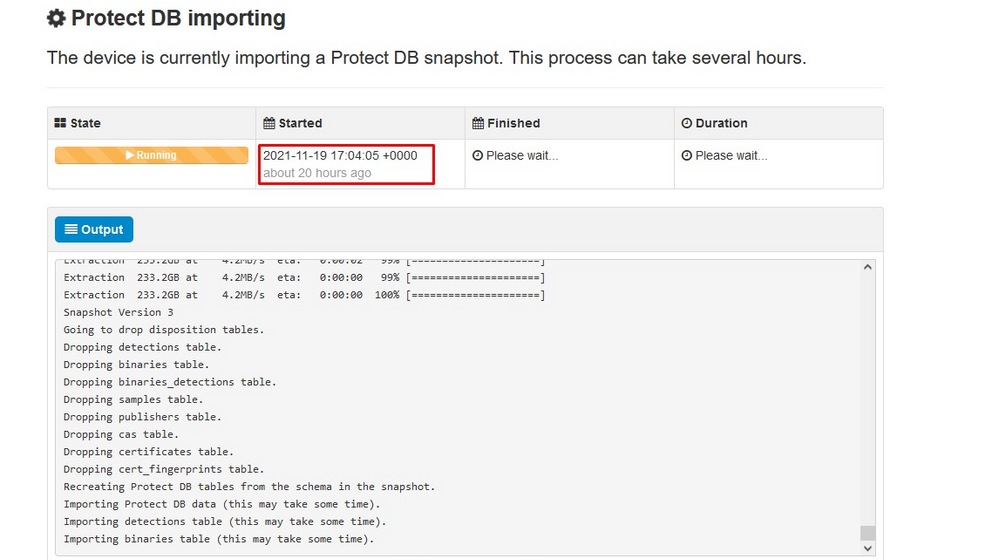

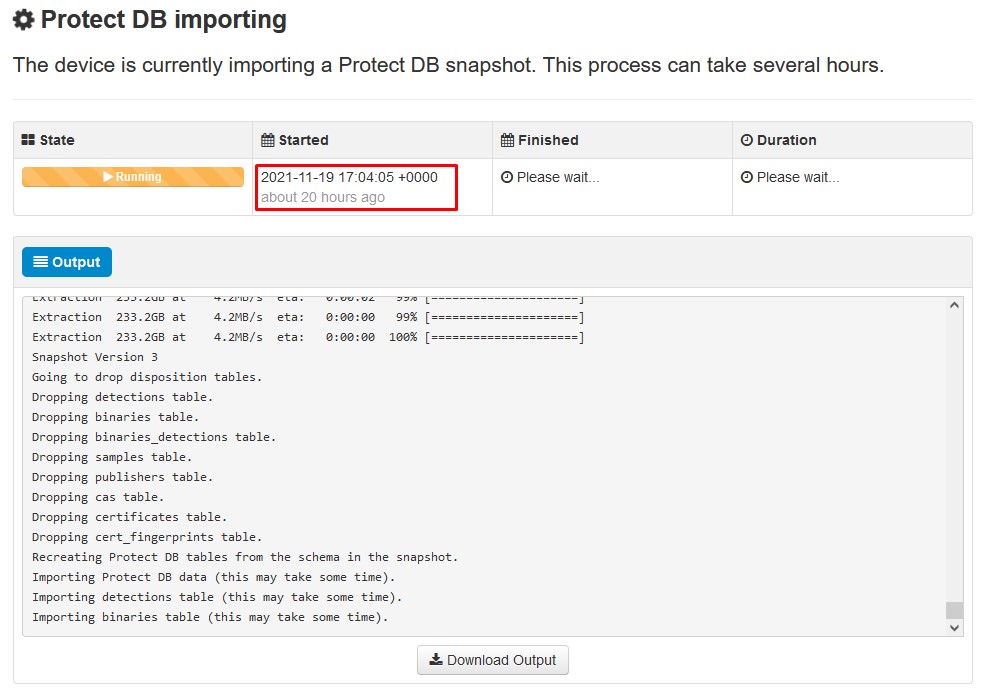

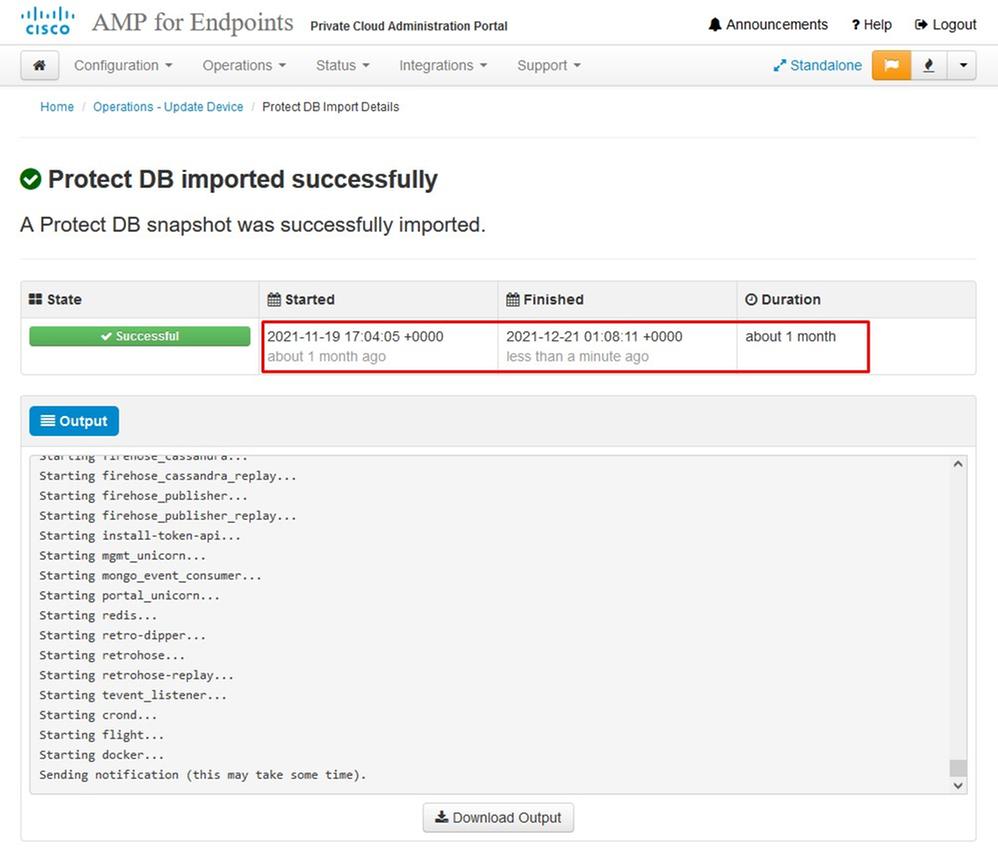

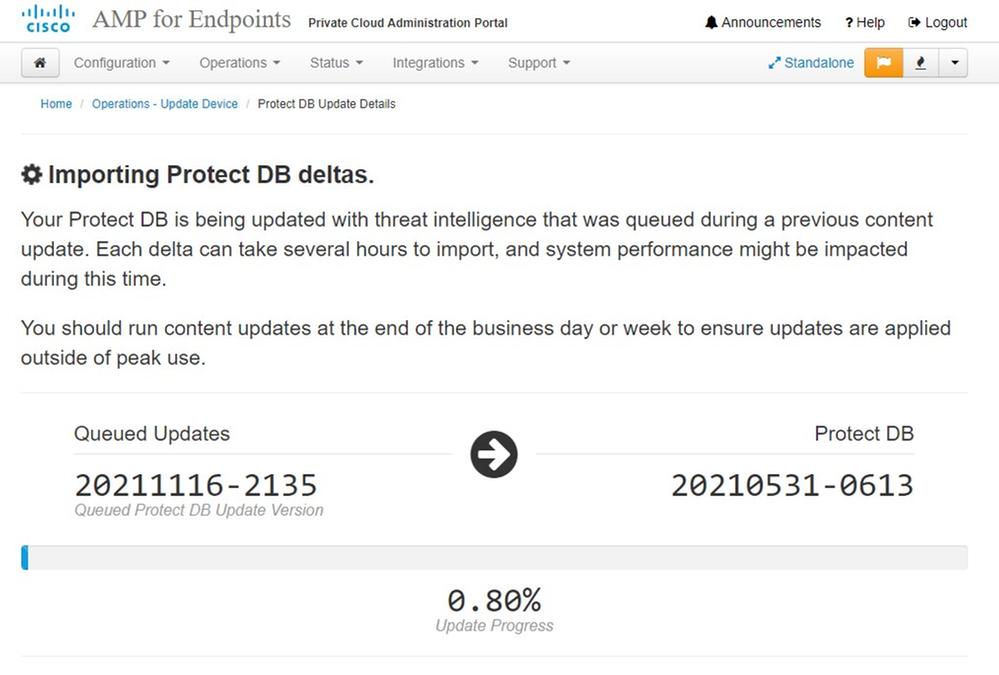

A continuación, seleccione Importar proteger BD.

Como puede ver, este es otro proceso muy largo que puede tardar mucho tiempo en completarse.

Problema #1: espacio agotado en el almacén de datos

Aquí puede ver dos números. Dado que vPC anterior a 3.5.2 no tiene la capacidad de montar almacenamiento NFS externo, debe cargar el archivo ISO de actualización en el directorio /data/temp. En mi caso, como mi almacén de datos tenía sólo 1 TB, me quedé sin la sala y la máquina virtual se bloqueó. En otras palabras, necesita al menos 2 TB de espacio en su almacén de datos para implementar correctamente AirGap VPC que está por debajo de la versión 3.5.2

Esta imagen de abajo es del servidor ESXi que muestra el error de que no hay más espacio disponible en el disco duro cuando intenta arrancar la VM. Pude recuperarme de este error cambiando temporalmente la RAM de 128 GB a 64 GB. Entonces fui capaz de arrancar de nuevo. También recuerde que si aprovisiona esta VM como cliente ligero, el inconveniente de la implementación de cliente ligero es que el tamaño del disco puede aumentar, pero no se reduciría incluso si libera algo de espacio. En otras palabras, supongamos que ha cargado el archivo de 300 GB en el directorio del vPC y, a continuación, lo ha eliminado. El disco de ESXi todavía muestra 300 GB menos de espacio en el disco duro

Problema #2: actualización anterior

El problema 2nd es si se ejecuta la actualización de software primero como lo hice en mi 2º prueba y de 3.2.0 termino con VPC para actualizar a 3.5.2 y debido a eso tuve que descargar el nuevo archivo de actualización de ISO ya que el 3.2.0 se vuelven inválidos debido a un hecho de que ya no estaba en la versión 3.2.0 original.

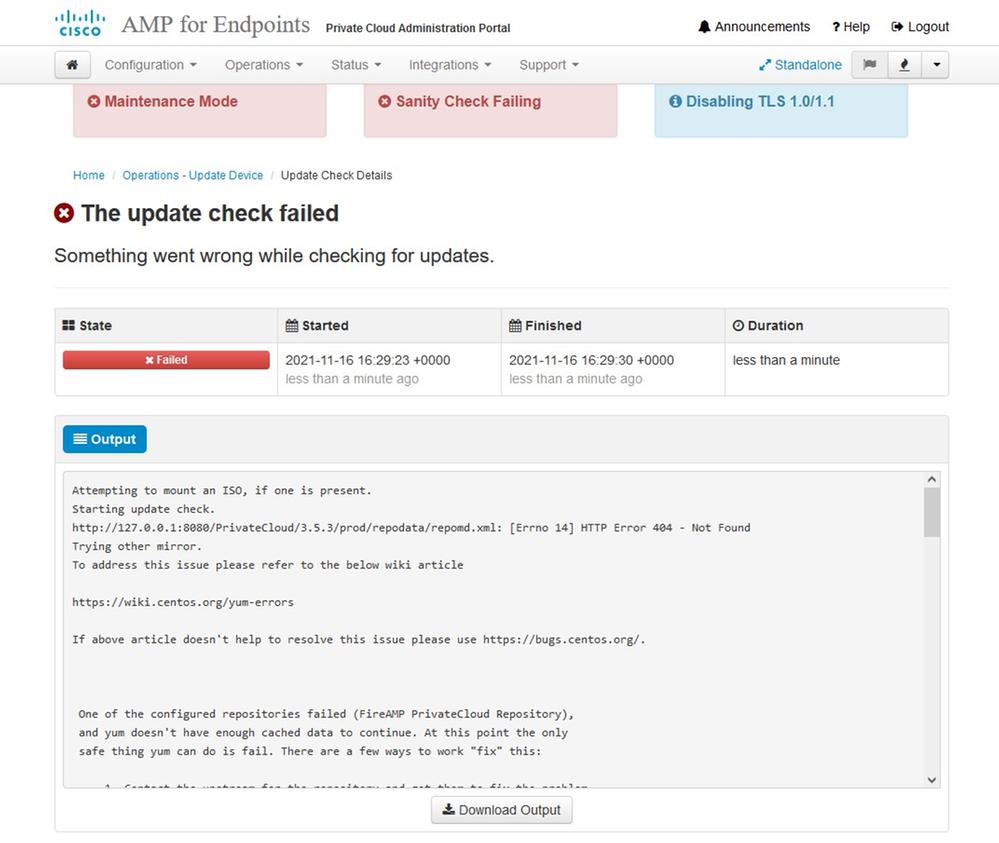

Este es el error que aparece si intenta montar el archivo de actualización ISO de nuevo.

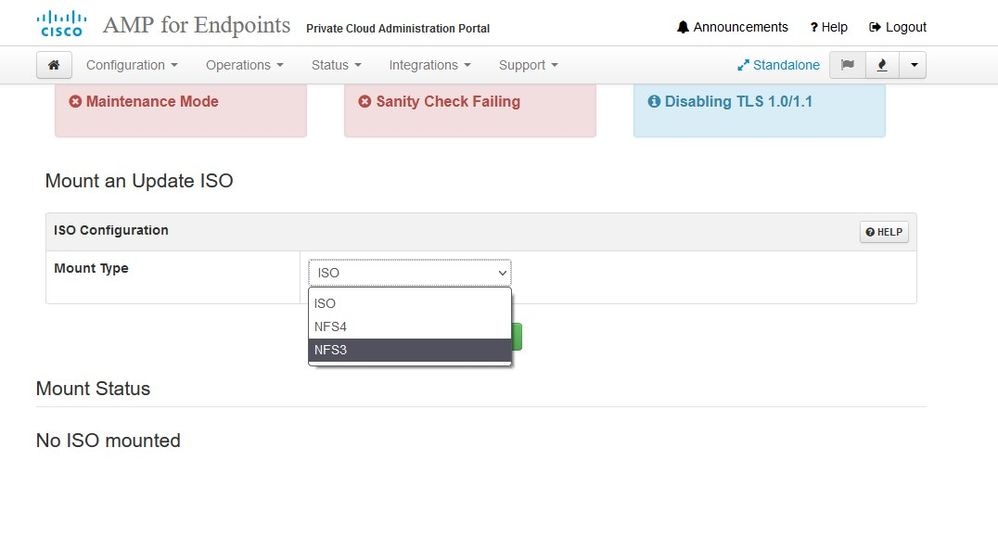

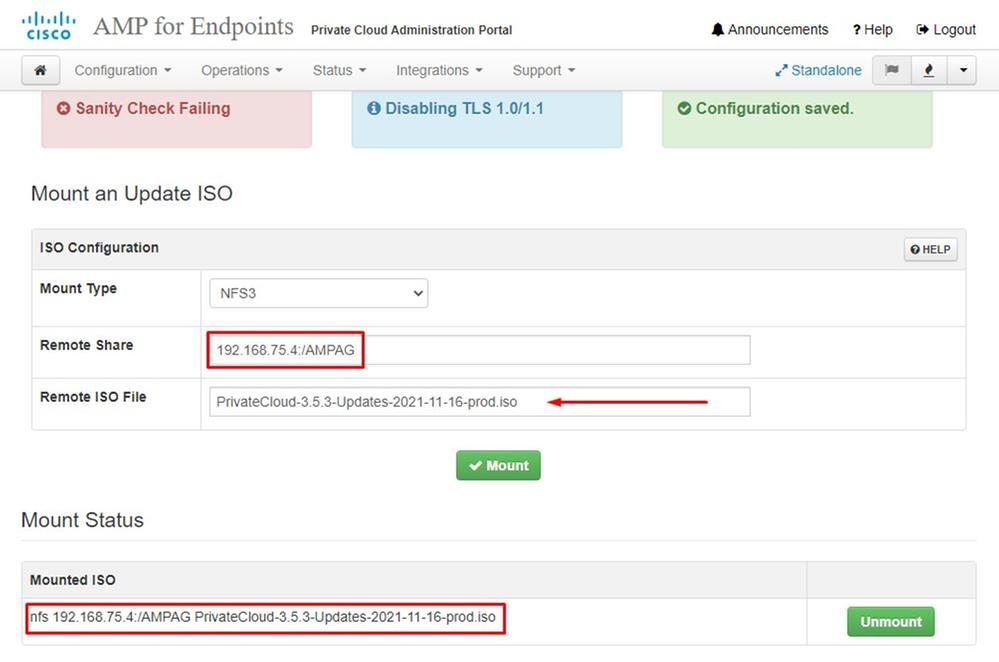

Esta imagen muestra una forma alternativa de montar la imagen de actualización en su VPC. En la versión 3.5.x puede utilizar la ubicación remota, como el almacenamiento NFS, para compartir el archivo de actualización con su VPC.

La falla de comprobación de integridad está relacionada con la protección de BD que no está disponible actualmente en el VPC

La siguiente actualización se inicia automáticamente

Después de este proceso muy largo de la importación de la base de datos Protect DB puede mover y actualizar la definición del cliente y el software que aproximadamente puede tomar más de 3 horas adicionales.

Y finalmente hecho, por favor tenga en cuenta que este proceso tomará mucho tiempo.

Para el dispositivo VPC visite esta TZ que contiene otros métodos de cómo actualizar el dispositivo HW, montar el archivo ISO y arrancar desde USB.

︽ ︽ AIRGAP SOLAMENTE ︽ ︽

Resolución de problemas básicos

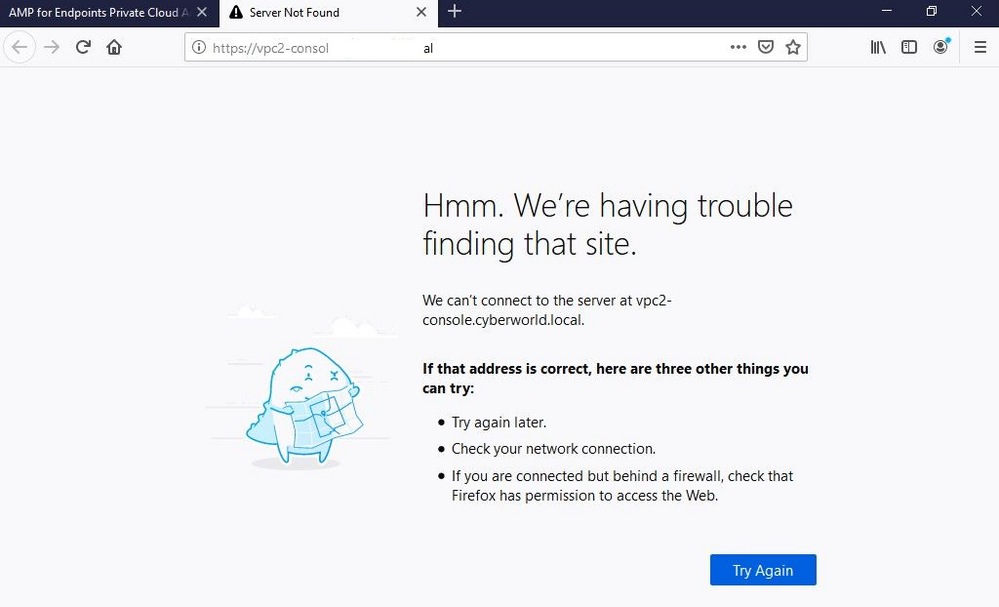

Problema #1: FQDN y servidor DNS

El primer problema que puede encontrar es si su servidor DNS no está establecido y todos los FQDN no están correctamente registrados y resueltos. El problema podría verse así cuando intente navegar a la consola de Secure Endpoint a través del icono "fire" de Secure Endpoint. Si sólo utiliza una dirección IP, funcionará, pero no podrá descargar el conector. Como puede ver en la 3ª imagen a continuación.

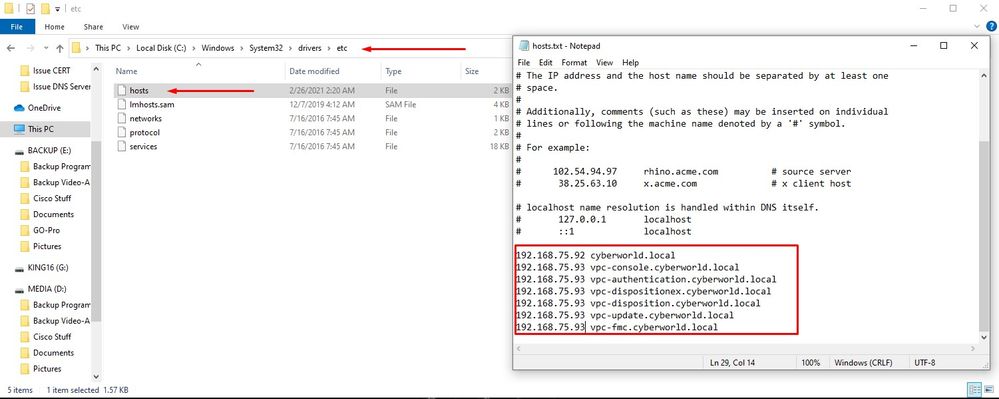

Si modifica el archivo HOSTS en su máquina local como se muestra en la imagen, resuelva el problema y terminará con errores.

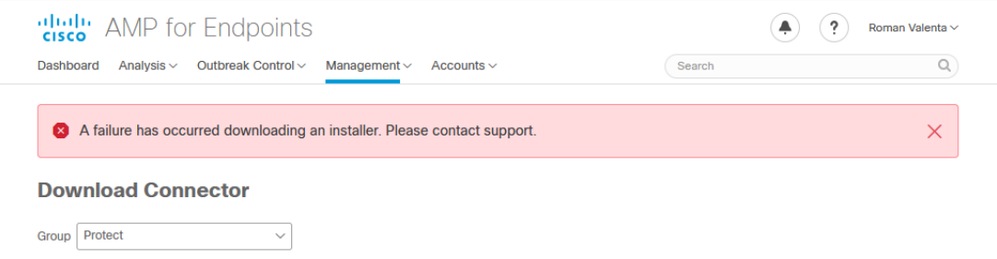

Recibe este error mientras intenta descargar el instalador de Secure Endpoint Connector.

Después de solucionar algunos problemas, la única solución correcta era configurar el servidor DNS.

DNS Resolution Console: nslookup vPC-Console.cyberworld.local (Returned 1, start 2021-03-02 15:43:00 +0000, finish 2021-03-02 15:43:00 +0000, duration 0.047382799

================================================================================

Server: 8.8.8.x

Address: 8.8.8.x#53

** server can't find vPC-Console.cyberworld.local: NXDOMAINUna vez que registre todos los FQDN en su servidor DNS y cambie el registro en la nube privada virtual de DNS público a su servidor DNS, todo comenzará a funcionar como se supone que debe hacerlo.

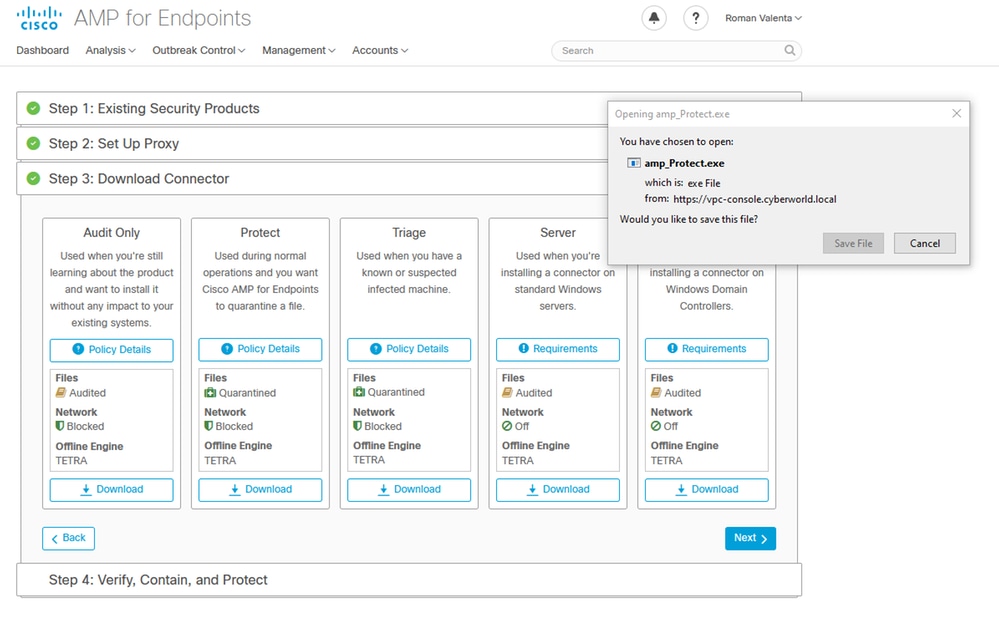

En este momento podrá iniciar sesión y descargar el conector

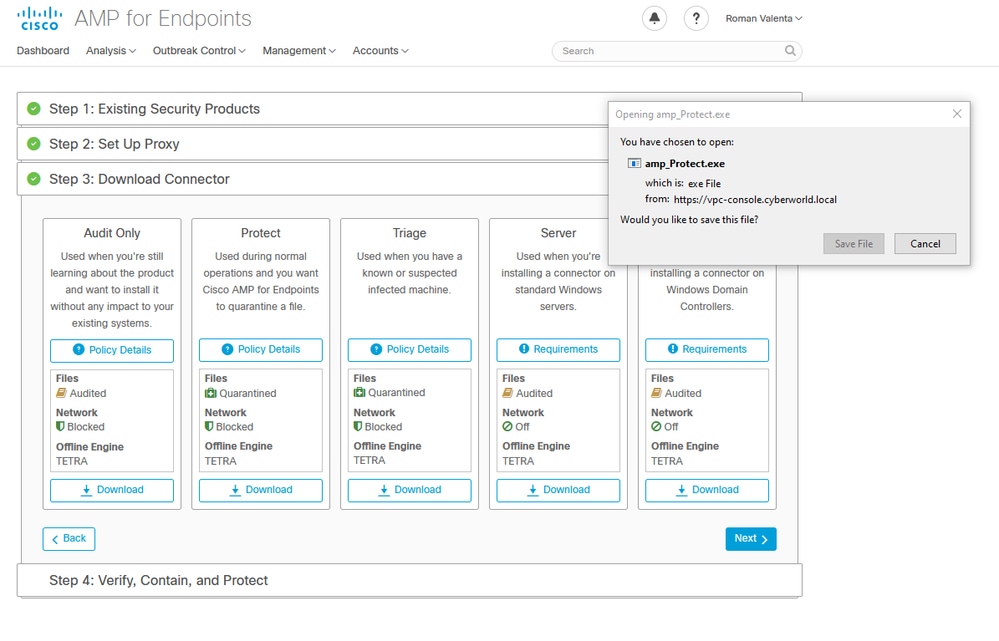

Se obtiene el asistente de política de Secure Endpoint inicial para su entorno. Le guía por la selección del producto antivirus que utiliza, si lo hubiera, así como del proxy y los tipos de políticas que desea implementar. Seleccione el botón Configurar... adecuado en función del sistema operativo del conector.

Aparece la página Productos de seguridad existentes, como se muestra en la imagen. Elija los productos de seguridad que utiliza. Genera automáticamente las exclusiones aplicables para evitar problemas de rendimiento en los terminales. Seleccione en Siguiente.

Descargar conector.

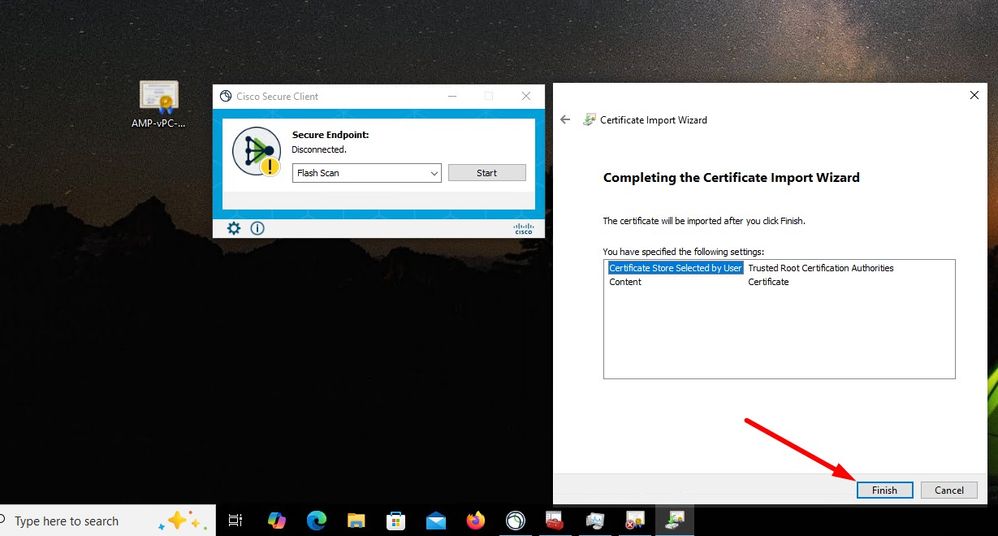

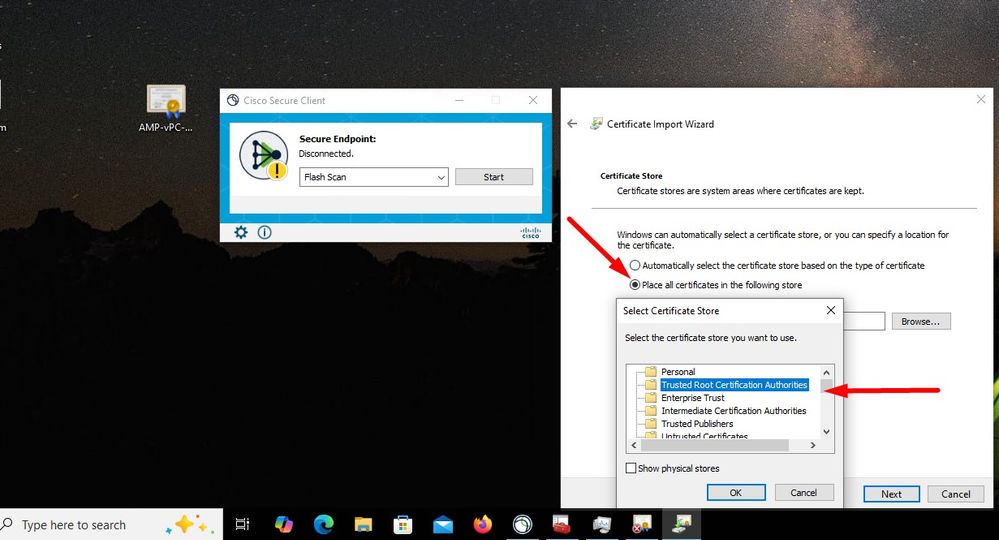

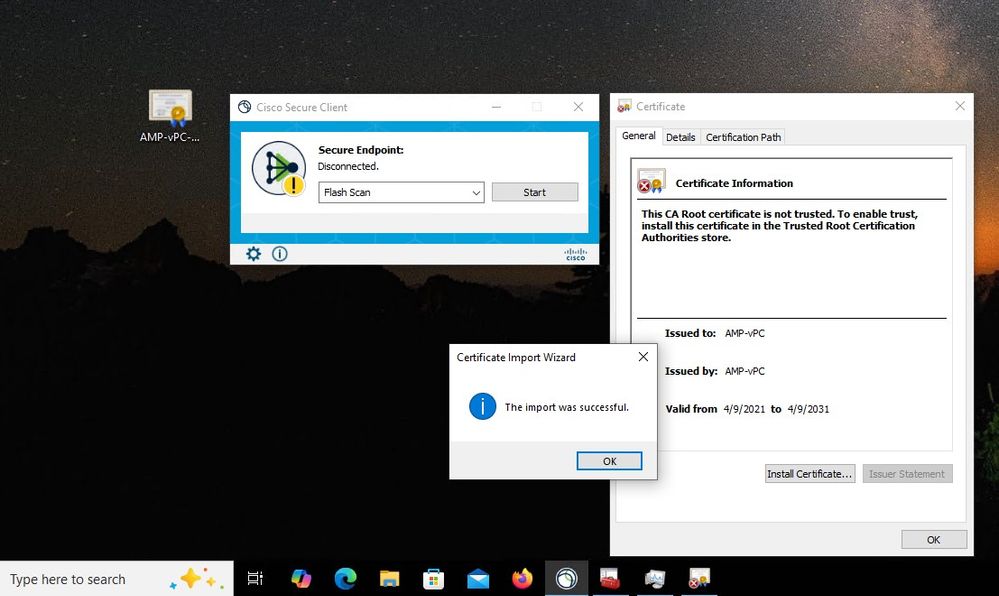

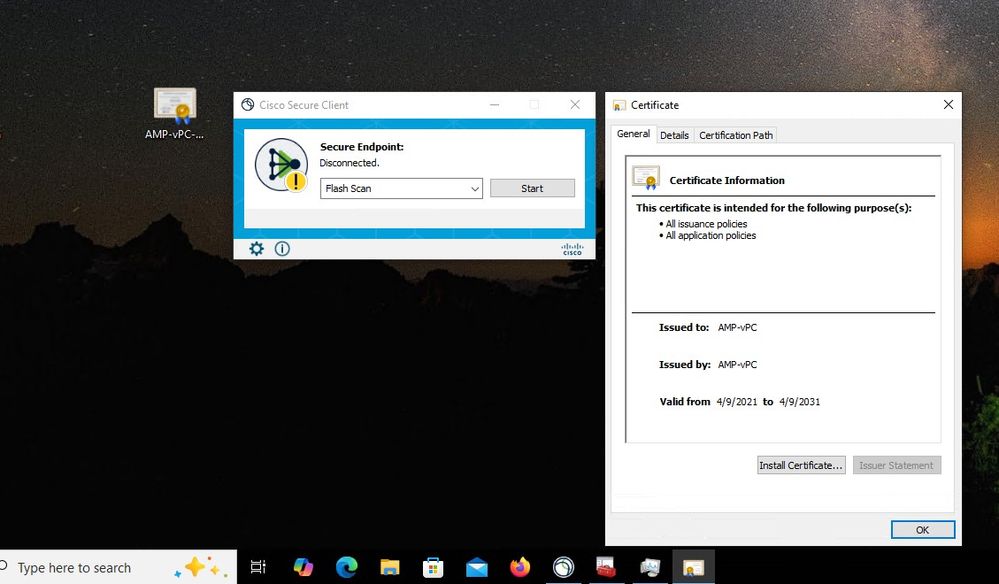

Problema #2 - Problema con la CA raíz

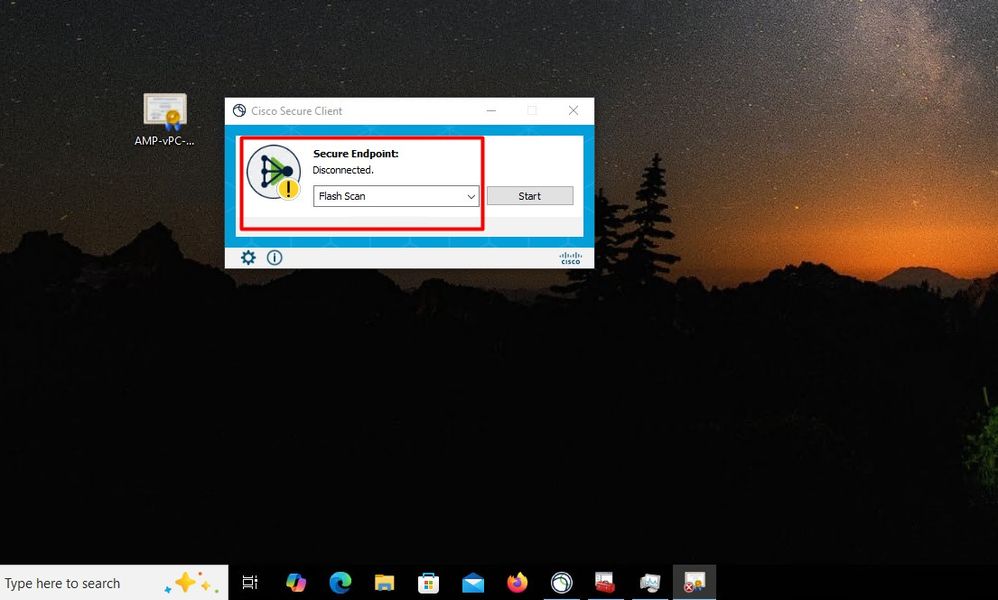

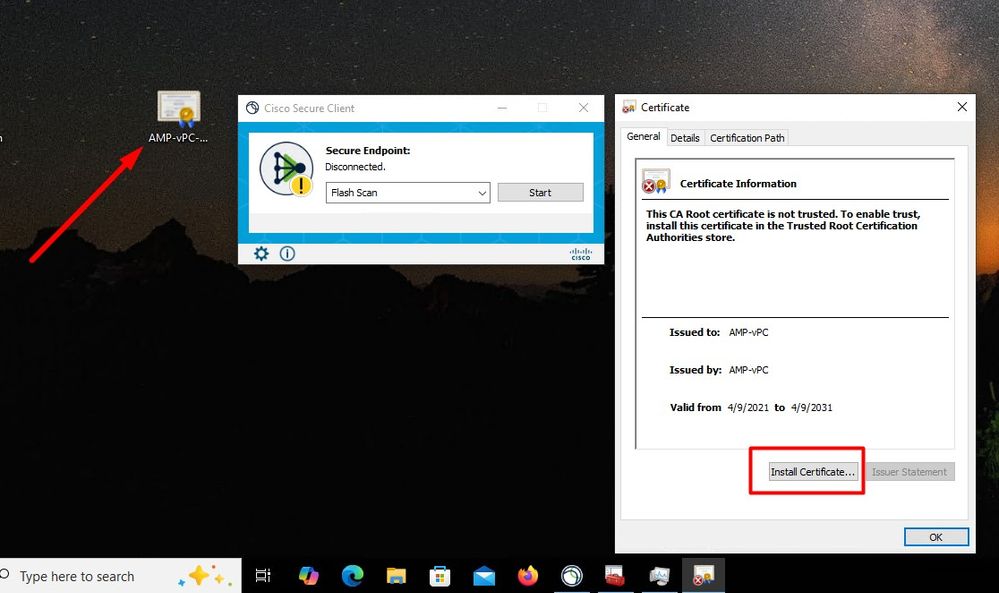

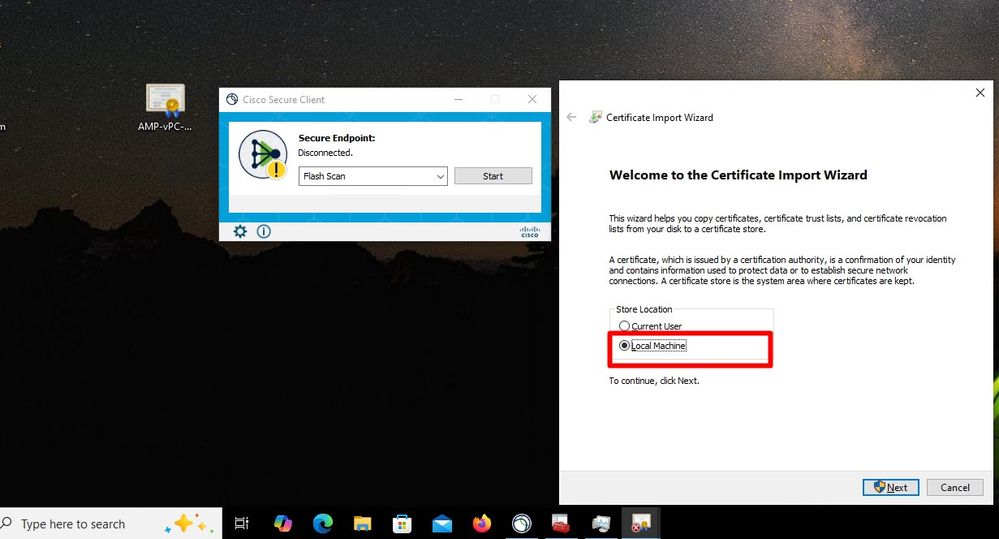

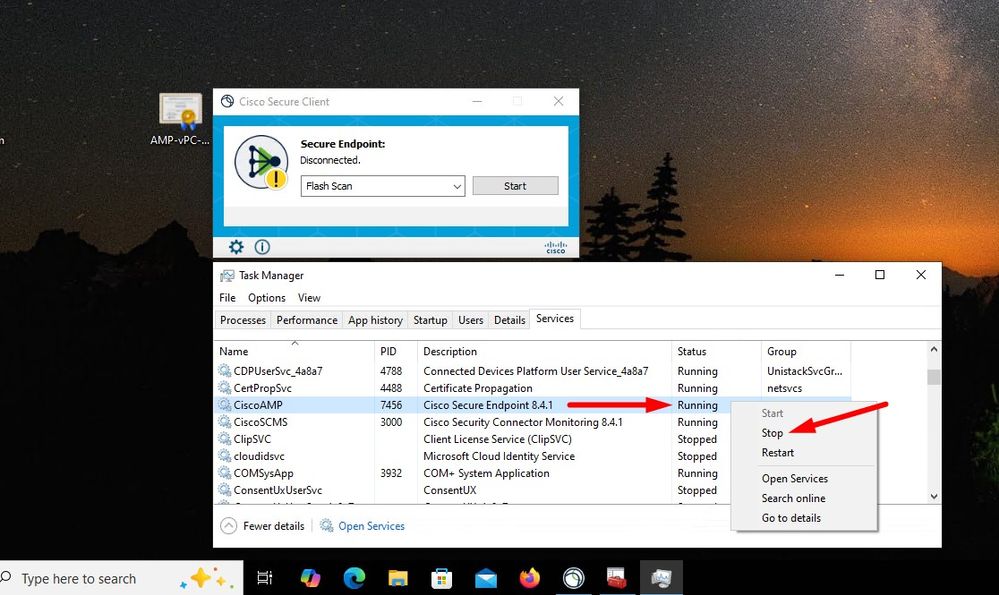

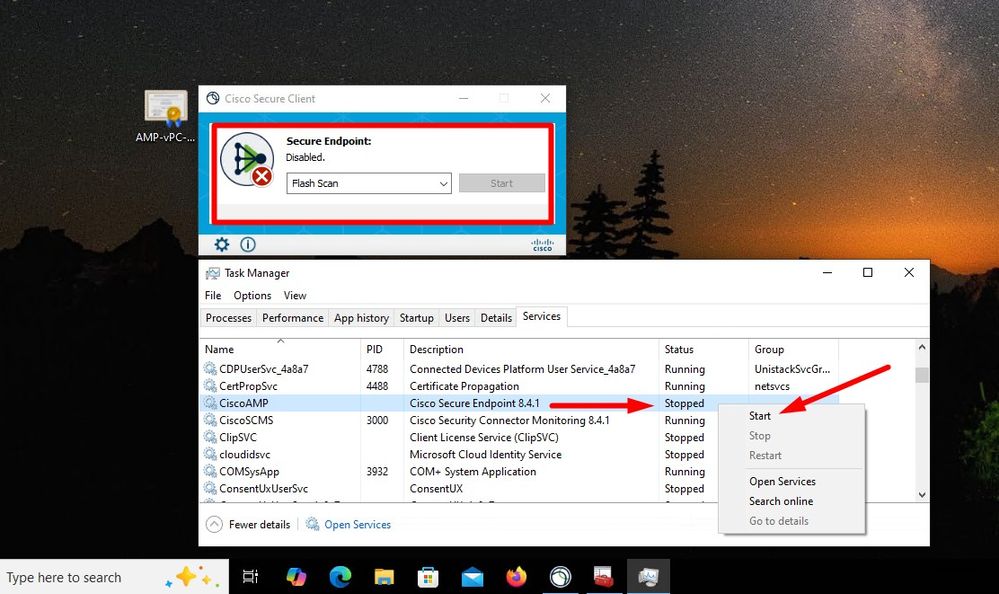

El siguiente problema al que puede enfrentarse es que si utiliza sus propios certificados internos es que después de la instalación inicial, el conector puede mostrarse como desconectado.

Una vez instalado el conector, el terminal seguro puede considerarse como desconectado. Ejecute el paquete de diagnóstico y revise los registros, podrá determinar el problema.

En función de este resultado recopilado del paquete de diagnóstico, puede ver el error de CA raíz

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1011]: GET request https://vPC-Console.cyberworld.local/health failed (60): SSL peer certificate or SSH remote key was not OK (SSL certificate problem: unable to get local issuer certificate)

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1051]: async request failed (SSL peer certificate or SSH remote key was not OK) to https://vPC-Console.cyberworld.local/health

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1074]: response failed with code 60 Una vez que haya cargado la CA raíz en el almacén de CA raíz de confianza y reinicie el servicio de punto final seguro. Todo empieza a funcionar como se esperaba.

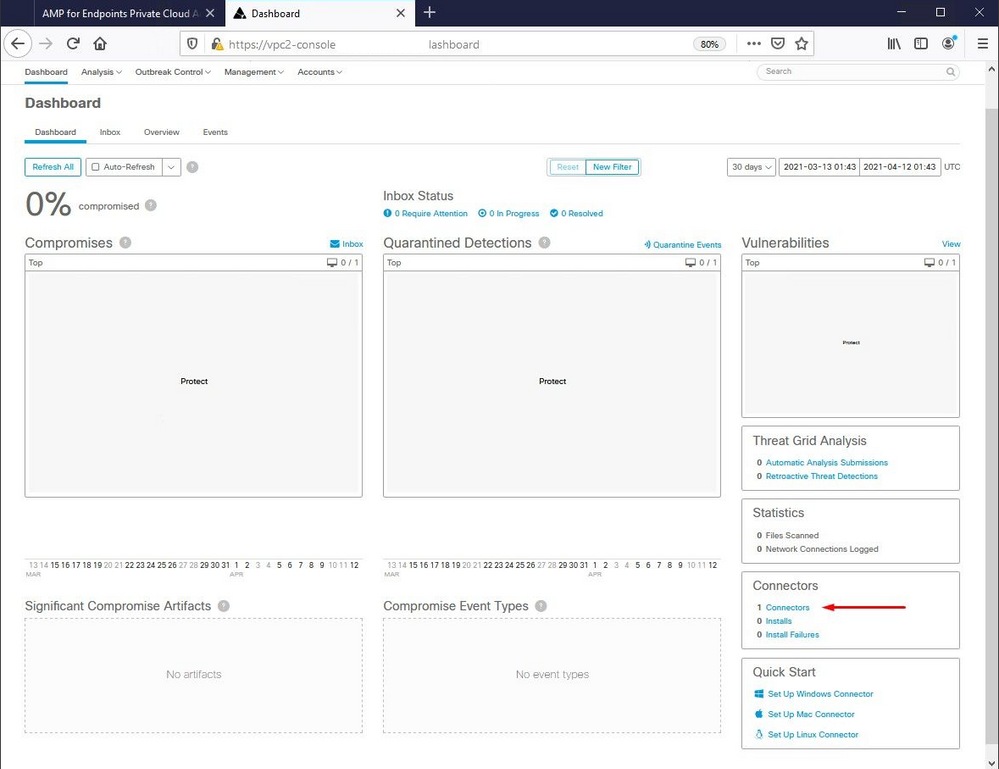

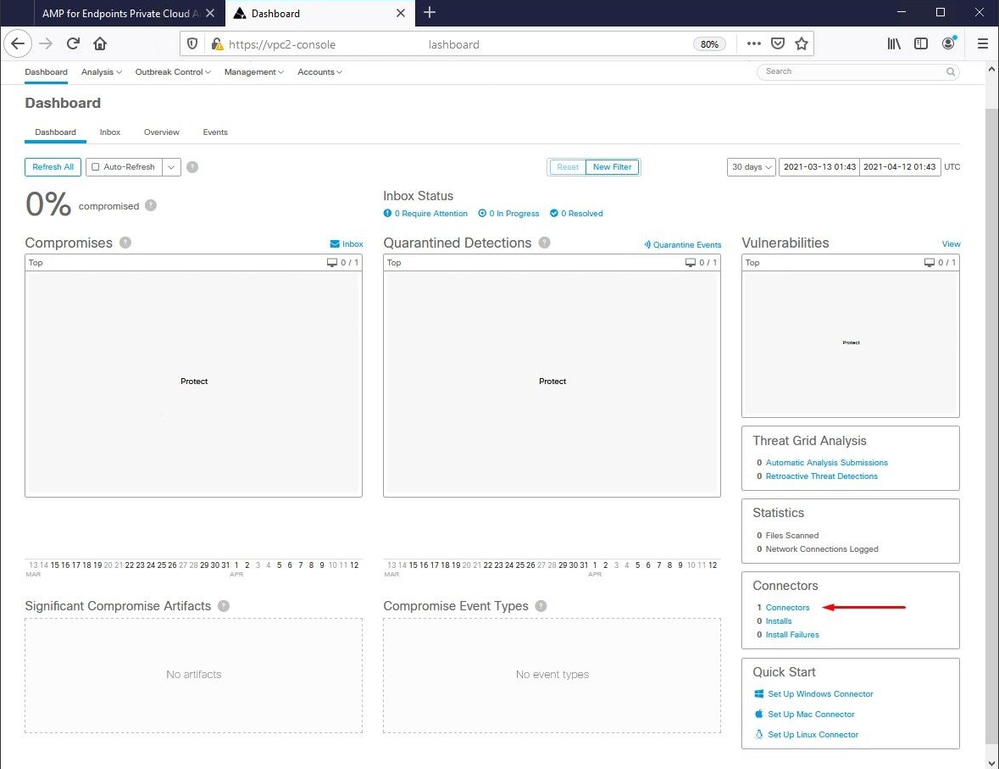

Una vez rebotado, el conector de servicio de terminal seguro se conecta como se esperaba.

Actividad maliciosa comprobada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

3.0 |

26-Apr-2022 |

Actualizando el contenido |

1.0 |

21-Mar-2022 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Roman ValentaCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios