Solución de problemas comunes de comunicación de AnyConnect en ASA

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe cómo resolver algunos de los problemas de comunicación más comunes de Cisco AnyConnect Secure Mobility Client en ASA.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco AnyConnect Secure Mobility Client

- Dispositivo de seguridad adaptable (ASA)

Componentes Utilizados

- ASA 9.12 gestionado por ASDM 7.13

- AnyConnect 4.8

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Proceso de solución de problemas recomendado

Esta guía se aplica a los problemas de comunicación habituales que surgen cuando se conecta a un gateway VPN (ASA) de cliente de acceso remoto. Estas secciones abordan y brindan las soluciones a los problemas:

- Los clientes de AnyConnect no pueden acceder a los recursos internos

- Los clientes de AnyConnect no tienen acceso a Internet

- Los clientes de AnyConnect no pueden comunicarse entre sí

- Los clientes de AnyConnect no pueden establecer llamadas telefónicas

- Los Clientes De AnyConnect Pueden Establecer Llamadas Telefónicas, Pero No Hay Audio En Las Llamadas

Los clientes de AnyConnect no pueden acceder a los recursos internos

Complete estos pasos:

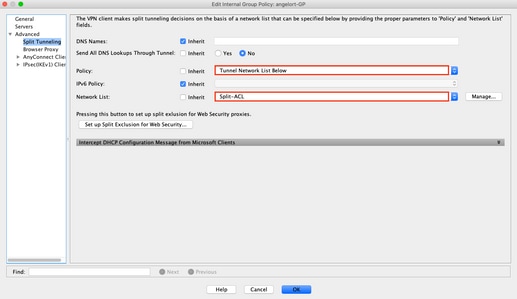

Paso 1. Verifique la configuración del túnel dividido.

- Vaya al perfil de conexión al que están conectados los usuarios: Configuration > Remote Access VPN > Network (Client) Access > AnyConnect Connection Profile > Select the Profile

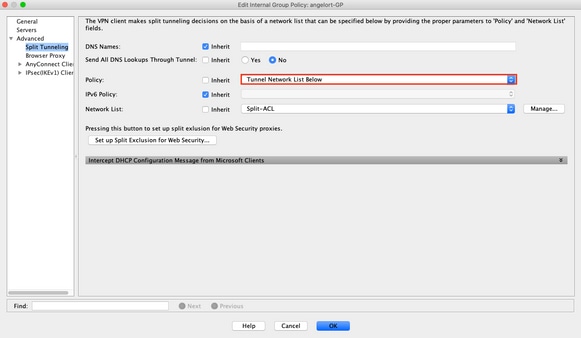

- Vaya a la política de grupo asignada a ese perfil: Política de grupo > Administrar > Editar > Avanzado > Tunelización dividida

- Verifique la configuración del túnel dividido.

Configuración CLI Equivalente:

ASA# show running-config tunnel-group

tunnel-group AnyConnectTG type remote-access

tunnel-group AnyConnectTG general-attributes

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

ASA# show running-config group-policy AnyConnectGP-Split

group-policy AnyConnectGP-Split internal

group-policy Atributos de AnyConnectGP-Split

dns-server value 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value Split-ACL

split-dns none

split-tunnel-all-dns disable

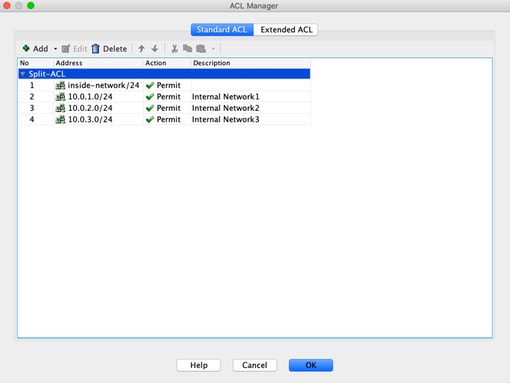

- Si está configurado como redes de túnel enumeradas a continuación, compruebe la configuración de la lista de control de acceso (ACL).

En la misma ventana, navegue hasta Manage > Select the Access List > Edit the Access List for Split tunnel

- Asegúrese de que las redes a las que intenta llegar desde el cliente VPN AnyConnect estén enumeradas en esa Lista de control de acceso (ACL).

Configuración CLI Equivalente:

ASA# show running-config access-list Split-ACL

access-list Split-ACL standard permit 10.28.28.0 255.255.255.0

access-list Split-ACL remark Internal Network1

access-list Split-ACL standard permit 10.0.1.0 255.255.255.0

access-list Split-ACL remark Internal Network2

access-list Split-ACL standard permit 10.0.2.0 255.255.255.0

access-list Split-ACL remark Internal Network3

access-list Split-ACL standard permit 10.0.3.0 255.255.255.0

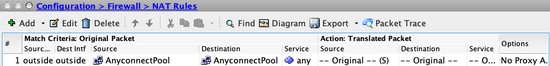

Paso 2. Verifique la configuración de exención de NAT.

Recuerde que debe configurar una regla de exención de NAT para evitar que el tráfico se traduzca a la dirección IP de la interfaz, generalmente configurada para el acceso a Internet (con traducción de direcciones de puerto) PAT).

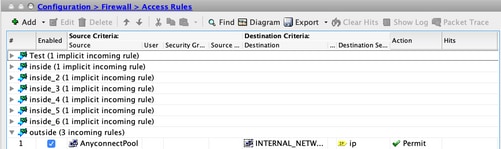

- Vaya a la configuración de NAT: Configuration > Firewall > NAT Rules

- Asegúrese de que la regla de exención de NAT esté configurada para las redes de origen (internas) y de destino (grupo VPN AnyConnect) correctas. Compruebe también que se han seleccionado las interfaces de origen y destino correctas.

Nota: Cuando se configuran las reglas de exención de NAT, verifique las opciones no-proxy-arp y realice las opciones de route-lookup como práctica recomendada.

Configuración CLI Equivalente:

ASA# show running-config nat

nat (inside,outside) source static INTERNAL_NETWORKS INTERNAL_NETWORKS destination static AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

ASA# show running-config object-group id INTERNAL_NETWORKS

Red de grupo de objetos INTERNAL_NETWORKS

network-object InternalNetwork1

network-object InternalNetwork2

network-object InternalNetwork3

ASA# show running-config object id InternalNetwork1

Red de objetos InternalNetwork1

subnet 10.0.1.0 255.255.255.0

ASA# show running-config object id InternalNetwork2

Red de objetos InternalNetwork2

subnet 10.0.2.0 255.255.255.0

ASA# show running-config object id InternalNetwork3

Red de objetos InternalNetwork3

subnet 10.0.3.0 255.255.255.0

ASA# show running-config object id AnyConnectPool

red de objetos AnyConnectPool

subnet 192.168.1.0 255.255.255.0

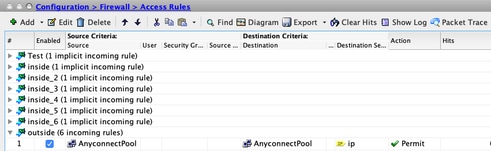

Paso 3. Verifique las reglas de acceso.

De acuerdo con la configuración de las reglas de acceso, asegúrese de que el tráfico de los clientes de AnyConnect pueda llegar a las redes internas seleccionadas.

Configuración CLI Equivalente:

ASA# show run access-group

access-group outside_access_in in interface outside

ASA# show run access-list outside_access_in

access-list outside_access_in extended permit ip object AnyConnectPool object-group INTERNAL_NETWORKS log disable

Los clientes de AnyConnect no tienen acceso a Internet

Existen dos escenarios posibles para este problema:

El Tráfico Destinado A Internet No Debe Pasar Por El Túnel VPN

Asegúrese de que la política de grupo esté configurada para el túnel dividido como redes de túnel enumeradas a continuación y NO como todas las redes de túnel.

Configuración CLI Equivalente:

ASA# show running-config tunnel-group

tunnel-group AnyConnectTG type remote-access

tunnel-group AnyConnectTG general-attributes

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

ASA# show run group-policy AnyConnectGP-Split

group-policy AnyConnectGP-Split internal

group-policy Atributos de AnyConnectGP-Split

dns-server value 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value Split-ACL

split-dns none

split-tunnel-all-dns disable

El tráfico destinado a Internet debe pasar a través del túnel VPN

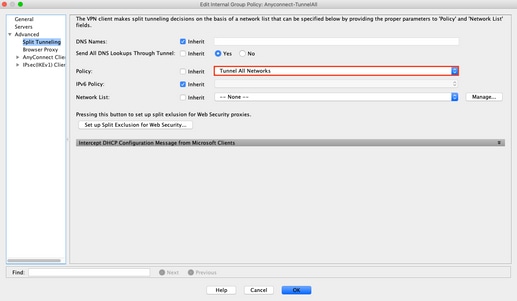

En este caso, la configuración de política de grupo más común para el túnel dividido sería seleccionar Tunnel All Networks (Túnel todas las redes).

Configuración CLI Equivalente:

ASA# show run tunnel-group

tunnel-group AnyConnectTG type remote-access

tunnel-group AnyConnectTG general-attributes

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

ASA# show run group-policy AnyConnectGP-Split

group-policy AnyConnectGP-Split internal

group-policy Atributos de AnyConnectGP-Split

dns-server value 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnel all

split-dns none

split-tunnel-all-dns disable

Paso 1. Verifique la configuración de exención de NAT para la disponibilidad de la red interna.

Recuerde que aún debemos configurar una regla de exención de NAT para tener acceso a la red interna. Revise el paso 2 de la sección anterior.

Paso 2. Verifique la configuración de la horquilla para traducciones dinámicas.

Para que los clientes de AnyConnect tengan acceso a Internet a través del túnel VPN, debe asegurarse de que la configuración de Hairpin NAT sea correcta para que el tráfico se traduzca a la dirección IP de la interfaz.

- Vaya a la configuración de NAT: Configuration > Firewall > NAT Rules

- Asegúrese de que la regla Dynamic PAT (Hide) (Ocultar) está configurada para la interfaz correcta (enlace ISP) como origen y destino (horquilla). Además, verifique que la red utilizada para el conjunto de direcciones VPN de AnyConnect esté seleccionada en la dirección de origen original y que la interfaz externa (o la interfaz para el acceso a Internet) esté seleccionada para la fuente traducida:

Configuración CLI Equivalente:

ASA# show run object id AnyConnectPool

red de objetos AnyConnectPool

interfaz dinámica nat (externa, externa)

O

ASA# show run nat

nat (outside,outside) source dynamic interfaz AnyConnectPool

Paso 3. Verifique las reglas de acceso.

De acuerdo con la configuración de las reglas de acceso, asegúrese de que el tráfico de los clientes de AnyConnect pueda llegar a los recursos externos.

Configuración CLI Equivalente:

access-list outside_access_in extended permit ip object AnyConnectPool any

access-list outside_access_in extended permit ip any object AnyConnectPool

access-group outside_access_in in interface outside

Los clientes de AnyConnect no pueden comunicarse entre sí

Existen dos escenarios posibles para este problema:

Clientes AnyConnect con configuración de túnel en todas las redes

Cuando Tunnel All Networks está configurado para AnyConnect significa que todo el tráfico, interno y externo, debe reenviarse a la cabecera de AnyConnect, esto se convierte en un problema cuando tiene Network Address Translation (NAT) para el acceso público a Internet, ya que el tráfico que proviene de un cliente AnyConnect destinado a otro cliente AnyConnect se traduce a la dirección IP de la interfaz y, por lo tanto, la comunicación falla.

Paso 1. Verifique la configuración de exención de NAT.

Para superar este problema, se debe configurar una regla de exención de NAT manual para permitir la comunicación bidireccional dentro de los clientes de AnyConnect.

- Vaya a la configuración NAT: Configuration > Firewall > NAT Rules.

- Asegúrese de que la regla de exención de NAT esté configurada para las redes de origen (grupo VPN de AnyConnect) y de destino (grupo VPN de AnyConnect) correctas. Además, verifique que la configuración de horquilla correcta esté en su lugar.

Configuración CLI Equivalente:

ASA# show run nat

nat (outside,outside) source static AnyConnectPool AnyConnectPool destination static AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

Paso 2. Verifique las reglas de acceso.

De acuerdo con la configuración de las reglas de acceso, asegúrese de que se permite el tráfico de los clientes de AnyConnect.

Configuración CLI Equivalente:

access-list outside_access_in extended permit ip object Objeto AnyConnectPool Objeto AnyConnectPool

access-group outside_access_in in interface outside

Clientes AnyConnect con redes de túnel enumeradas a continuación Configuración in situ

Con las redes de túnel que se enumeran a continuación configuradas para los clientes de AnyConnect, sólo se debe reenviar tráfico específico a través del túnel VPN. Sin embargo, debemos asegurarnos de que la cabecera tiene la configuración adecuada para permitir la comunicación dentro de los clientes de AnyConnect.

Paso 1. Verifique la configuración de exención de NAT.

Compruebe el paso 1 del punto 1 de esta misma sección.

Paso 2. Verifique la configuración del túnel dividido.

Para que los clientes de AnyConnect se comuniquen entre ellos, necesitamos agregar las direcciones del grupo VPN en la política de control de acceso (ACL) de túnel dividido.

- Lea el paso 1 de la sección Los clientes de AnyConnect no pueden acceder a los recursos internos.

- Asegúrese de que la red del grupo VPN de AnyConnect esté enumerada en la lista de control de acceso (ACL) del túnel dividido.

Nota: Si hay más de un pool IP para clientes AnyConnect y se necesita comunicación entre los diferentes pools, asegúrese de agregar todos los pools en la ACL de túnel dividido. Además, agregue una regla de exención de NAT para los grupos de IP necesarios.

Configuración CLI Equivalente:

ip local pool RAVPN-Pool 192.168.1.1-192.168.1.254 mask 255.255.255.0

tunnel-group AnyConnectTG type remote-access

tunnel-group AnyConnectTG general-attributes

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

group-policy AnyConnectGP-Split internal

group-policy Atributos de AnyConnectGP-Split

dns-server value 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value Split-ACL

split-dns none

split-tunnel-all-dns disable

ASA# show run access-list Split-ACL

access-list Split-ACL standard permit 10.28.28.0 255.255.255.0

access-list Split-ACL remark Internal Network1

access-list Split-ACL standard permit 10.0.1.0 255.255.255.0

access-list Split-ACL remark Internal Network2

access-list Split-ACL standard permit 10.0.2.0 255.255.255.0

access-list Split-ACL remark Internal Network3

access-list Split-ACL standard permit 10.0.3.0 255.255.255.0

access-list Split-ACL remark AnyConnect pool subnet

access-list Split-ACL standard permit 192.168.1.0 255.255.255.0

Paso 3. Verifique las reglas de acceso.

De acuerdo con la configuración de las reglas de acceso, asegúrese de que se permite el tráfico de los clientes de AnyConnect.

Configuración CLI Equivalente:

access-list outside_access_in extended permit ip object Objeto AnyConnectPool Objeto AnyConnectPool

access-group outside_access_in in interface outside

Los clientes de AnyConnect no pueden establecer llamadas telefónicas

Hay ocasiones en las que necesitamos establecer llamadas telefónicas y videoconferencias a través de VPN.

Los clientes de AnyConnect pueden conectarse a la cabecera de AnyConnect sin ningún problema. Pueden acceder a recursos internos y externos; sin embargo, no se pueden establecer llamadas telefónicas.

Para estos casos, debemos tener en cuenta los siguientes puntos:

- Topología de red para voz.

- Protocolos implicados. Por ejemplo, Protocolo de inicio de sesión (SIP), Protocolo de árbol de extensión rápido (RSTP), etc.

- Cómo se conectan los teléfonos VPN a Cisco Unified Communications Manager (CUCM).

De forma predeterminada, ASA tiene la inspección de aplicaciones habilitada de forma predeterminada en su policy-map global.

En la mayoría de los casos, los escenarios en los que los teléfonos VPN no pueden establecer una comunicación confiable con CUCM debido a que la cabecera de AnyConnect tiene habilitada una inspección de aplicación que modifica la señal y el tráfico de voz.

Para obtener más información sobre la aplicación de voz y vídeo en la que puede aplicar la inspección de aplicaciones, consulte el siguiente documento:

Capítulo: Inspección de protocolos de voz y vídeo

Para confirmar si el policy-map global descarta o modifica el tráfico de una aplicación, puede utilizar el comando show service-policy como se muestra:

ASA#show service-policy

Política global:

Service-policy: global_policy

Mapa de clase: inspection_default

.

<Resultado omitido>

.

Inspeccionar: sip , paquete 792114, fallo de bloqueo 0, caída 10670, reinicio-caída 0, velocidad-pkt-5-min 0 pkts/seg, v6-fallo-cierre 0 sctp-caída-anulación 0

.

<Resultado omitido>

En este caso, la inspección de SIP interrumpe el tráfico.

Además, la inspección SIP también puede traducir direcciones IP dentro de la carga útil, no en el encabezado IP, lo que causa diferentes problemas, por lo que se recomienda desactivarla cuando desee utilizar servicios de voz sobre AnyConnect VPN.

Para desactivar la inspección de SIP, siga estos pasos:

Paso 1. Vaya a Configuration > Firewall > Service Policy Rules .

Paso 2. Edite la Regla de política global > Acciones de regla.

Desactive la casilla Protocolo SIP.

Configuración CLI Equivalente:

ASA# show run policy-map

!

policy-map type inspect dns preset_dns_map

parámetros

message-length maximum client auto

message-length maximum 512

no tcp-inspection

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspeccionar h323 h225

inspeccionar h323 ras

inspeccionar rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspeccionar flaco

inspeccionar sunrpc

inspect xdmcp

inspeccionar sip

Inspeccionar NetBIOS

inspect tftp

inspect ip-options

!

El siguiente paso es desactivar la inspección de SIP:

ASA# configure terminal

ASA(config)# policy-map global_policy

ASA(config-pmap)# class inspection_default

ASA(config-pmap-c)# no inspect sip

Asegúrese de que la inspección SIP esté inhabilitada desde el policy-map global:

ASA# show run policy-map

!

policy-map type inspect dns preset_dns_map

parámetros

message-length maximum client auto

message-length maximum 512

no tcp-inspection

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspeccionar h323 h225

inspeccionar h323 ras

inspeccionar rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspeccionar flaco

inspeccionar sunrpc

inspect xdmcp

Inspeccionar NetBIOS

inspect tftp

inspect ip-options

Los Clientes De AnyConnect Pueden Establecer Llamadas Telefónicas, Pero No Hay Audio En Las Llamadas

Como se mencionó en la sección anterior, una necesidad muy común de los clientes de AnyConnect es establecer llamadas telefónicas cuando se conectan a la VPN. En algunos casos, se puede establecer la llamada; sin embargo, los clientes pueden experimentar una falta de audio en ella. Esto se aplica a los siguientes escenarios:

- No hay audio en la llamada entre un cliente AnyConnect y un número externo.

- No hay audio en la llamada entre un cliente AnyConnect y otro cliente AnyConnect.

Para que esto se solucione, puede verificar estos pasos:

Paso 1. Verifique la configuración del túnel dividido.

- Vaya al perfil de conexión al que están conectados los usuarios: Configuration > Remote Access VPN > Network (Client) Access > AnyConnect Connection Profile > Select the Profile .

- Vaya a la política de grupo asignada a ese perfil; Política de grupo > Administrar > Editar > Avanzado > Tunelización dividida.

- Verifique la configuración del túnel dividido.

- Si se configura como las redes de túnel que se enumeran a continuación, verifique la configuración de la lista de control de acceso (ACL).

En la misma ventana, navegue hasta Manage > Select the Access List > Edit the Access List for Split tunnel.

Asegúrese de que los servidores de voz y las redes del grupo de IP de AnyConnect aparezcan en la lista de control de acceso (ACL) del túnel dividido.

Configuración CLI Equivalente:

tunnel-group AnyConnectTG type remote-access

tunnel-group AnyConnectTG general-attributes

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

group-policy AnyConnectGP-Split internal

group-policy Atributos de AnyConnectGP-Split

dns-server value 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelspecified

split-tunnel-network-list value Split-ACL

split-dns none

split-tunnel-all-dns disable

access-list Split-ACL standard permit 10.28.28.0 255.255.255.0

access-list Split-ACL remark Internal Network1

access-list Split-ACL standard permit 10.0.1.0 255.255.255.0

access-list Split-ACL remark Internal Network2

access-list Split-ACL standard permit 10.0.2.0 255.255.255.0

access-list Split-ACL remark Internal Network3

access-list Split-ACL standard permit 10.0.3.0 255.255.255.0

access-list Split-ACL remark AnyConnect pool subnet

access-list Split-ACL standard permit 192.168.1.0 255.255.255.0

access-list Split-ACL remark Voice Servers Subnet

access-list Split-ACL standard permit 10.1.100.0 255.255.255.240

Paso 2. Verifique la configuración de exención de NAT.

Las reglas de exención de NAT se deben configurar para eximir el tráfico de la red VPN AnyConnect a la red de servidores de voz y también para permitir la comunicación bidireccional dentro de los clientes AnyConnect.

- Vaya a la configuración NAT: Configuration > Firewall > NAT Rules.

Asegúrese de que la regla de exención de NAT esté configurada para las redes de origen (servidores de voz) y de destino (grupo VPN AnyConnect) correctas, y de que la regla de NAT de horquilla permita la comunicación entre AnyConnect Client y AnyConnect Client. Además, verifique que la configuración correcta de las interfaces entrantes y salientes esté en su lugar para cada regla, según su diseño de red.

Configuración CLI Equivalente:

nat (inside,outside) source static INTERNAL_NETWORKS INTERNAL_NETWORKS destination static AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

nat (inside,outside) source static VoiceServers VoiceServers destination static AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

nat (outside,outside) source static AnyConnectPool AnyConnectPool destination static AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

Paso 3. Verifique que la inspección de SIP esté inhabilitada.

Revise la sección anterior Los clientes de AnyConnect no pueden establecer llamadas telefónicas para saber cómo deshabilitar la inspección de SIP.

Paso 4. Verifique las reglas de acceso.

De acuerdo con la configuración de las reglas de acceso, asegúrese de que el tráfico de los clientes de AnyConnect pueda llegar a los servidores de voz y a las redes involucradas.

Configuración CLI Equivalente:

access-list outside_access_in extended permit ip object Objeto AnyConnectPool Objeto AnyConnectPool

access-list outside_access_in extended permit ip object AnyConnectPool object-group VoiceServers

access-group outside_access_in in interface outside

Información Relacionada

- Para obtener ayuda adicional, póngase en contacto con el TAC. Se necesita un contrato de soporte válido: Contactos de soporte de Cisco en todo el mundo

- También puede visitar la Comunidad VPN de Cisco aquí.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

03-Apr-2023 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Fernando Gerardo Jimenez AvendañoCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios