Configuración de VPN Anyconnect en FTD mediante IKEv2 con ISE

Opciones de descarga

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la configuración básica de VPN de acceso remoto con autenticación IKEv2 e ISE en FTD administrado por FMC.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- VPN básica, TLS e Intercambio de claves de Internet versión 2 (IKEv2)

- Autenticación, autorización y contabilidad básicas (AAA) y RADIUS

- Experiencia con Firepower Management Center (FMC)

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- Cisco Firepower Threat Defense (FTD) 7.2.0

- Cisco FMC 7.2.0

- AnyConnect 4.10.07073

- Cisco ISE 3.1

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

IKEv2 y Secure Sockets Layer (SSL) son protocolos que se utilizan para establecer conexiones seguras, especialmente en el contexto de las VPN. IKEv2 proporciona sólidos métodos de cifrado y autenticación, lo que ofrece un alto nivel de seguridad para las conexiones VPN.

Este documento proporciona un ejemplo de configuración para FTD versión 7.2.0 y posteriores, que permite VPN de acceso remoto para utilizar Transport Layer Security (TLS) e IKEv2. Como cliente, se puede utilizar Cisco AnyConnect, que es compatible con varias plataformas.

Configurar

1. Importe el certificado SSL

Los certificados son esenciales cuando se configura AnyConnect.

La inscripción manual de certificados tiene limitaciones:

1. En FTD, se necesita un certificado de autoridad certificadora (CA) antes de generar una solicitud de firma de certificado (CSR).

2. Si la CSR se genera externamente, se utiliza un método diferente de PKCS12.

Hay varios métodos para obtener un certificado en un dispositivo FTD, pero el más seguro y fácil es crear una CSR y conseguir que esté firmada por una CA. A continuación se explica cómo hacerlo:

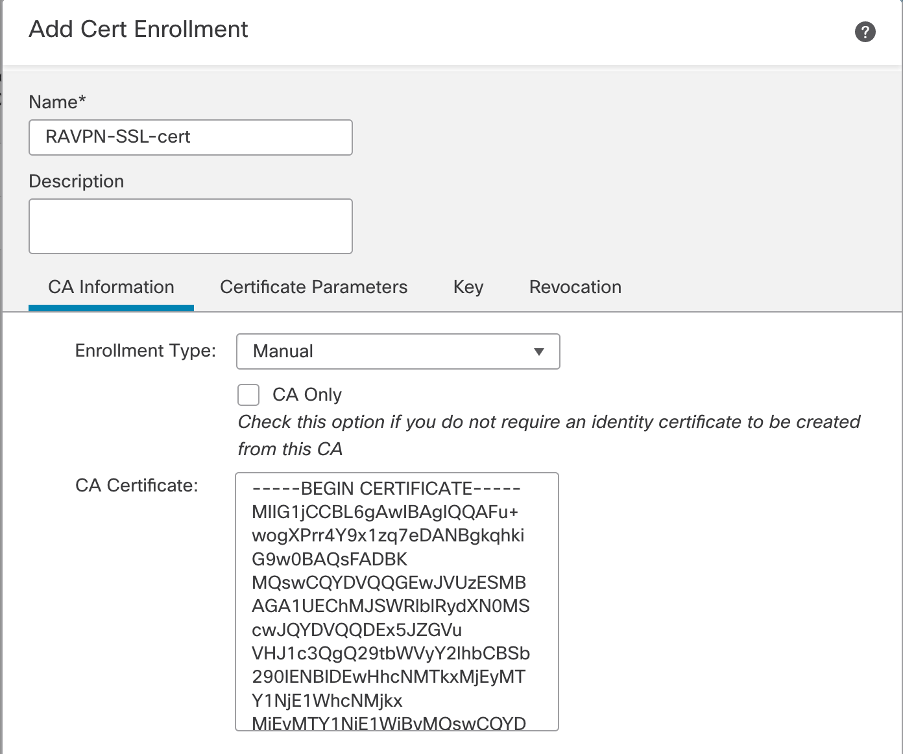

1. Desplácese hasta Objects > Object Management > PKI > Cert Enrollment y haga clic en Add Cert Enrollment.

2. Introduzca el nombre del punto de confianza RAVPN-SSL-cert.

3. En la CA Information ficha, elija Tipo de inscripción como Manual y pegue el certificado de CA como se muestra en la imagen.

FMC - Certificado de CA

FMC - Certificado de CA

4. En Certificate Parameters, introduzca el nombre del asunto. Por ejemplo:

FMC - Parámetros de certificado

FMC - Parámetros de certificado

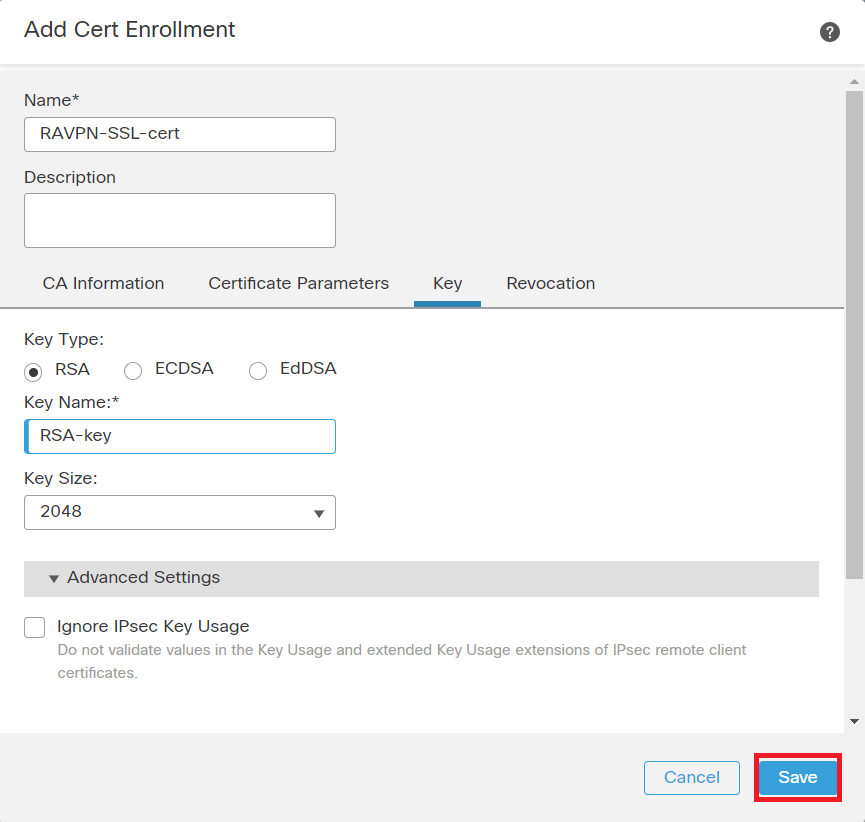

5. En la Key ficha, seleccione el tipo de clave y proporcione un nombre y un tamaño de bit. Para RSA, 2048 bits es el mínimo.

6. Haga clic en Save.

FMC - Clave de certificado

FMC - Clave de certificado

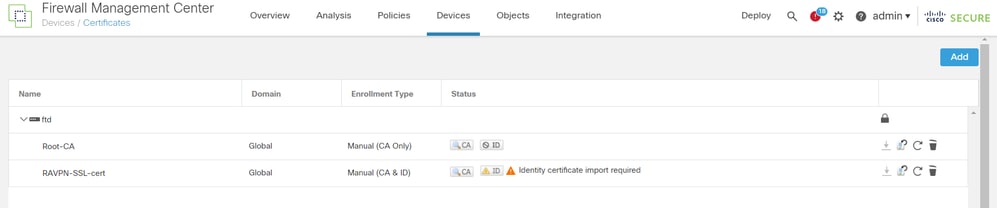

7. Acceda a Devices > Certificates > Add > New Certificate.

8. Seleccione Device. En Cert Enrollment, elija el punto de confianza creado y haga clic Addcomo se muestra en la imagen.

FMC - Inscripción de certificados en FTD

FMC - Inscripción de certificados en FTD

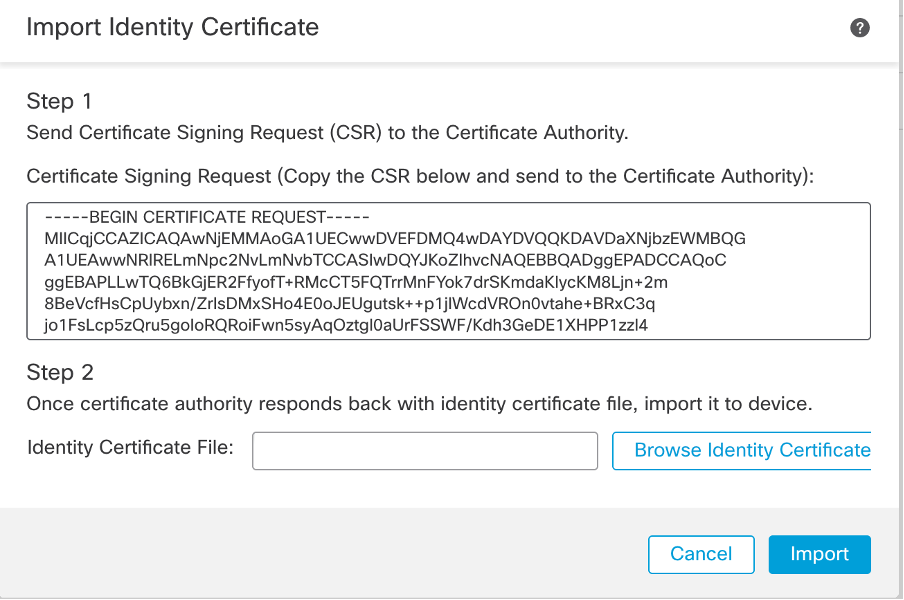

9. Haga clic en ID y se mostrará un mensaje para generar CSR. Seleccione Yes.

FMC - Certificado CA inscrito

FMC - Certificado CA inscrito

FMC - Generar CSR

FMC - Generar CSR

10. Se genera una CSR que se puede compartir con la CA para obtener el certificado de identidad.

11. Después de recibir el certificado de identidad de CA en formato base64, selecciónelo del disco haciendo clic en Browse Identity Certificate y Importcomo se muestra en la imagen.

FMC - Importar certificado de identidad

FMC - Importar certificado de identidad

12. Una vez que la importación es exitosa, el punto de confianza RAVPN-SSL-cert se ve como:

FMC - Inscripción en Trustpoint correcta

FMC - Inscripción en Trustpoint correcta

2. Configure el servidor RADIUS

2. Configure el servidor RADIUS2.1. Gestión del FTD en el CSP

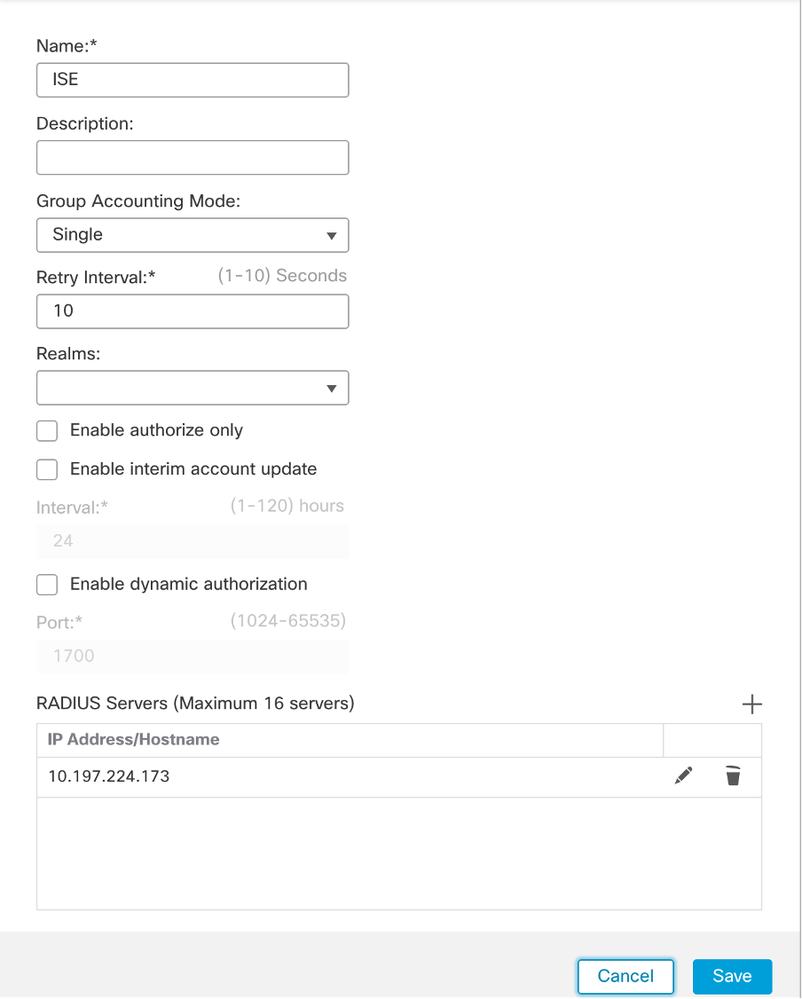

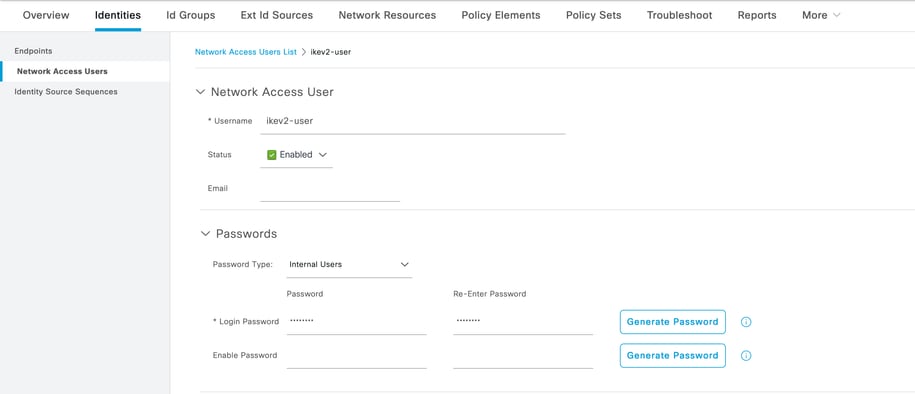

2.1. Gestión del FTD en el CSP1. Acceda a Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group .

2. Introduzca el nombre ISE y agregue servidores RADIUS haciendo clic en +.

FMC - Configuración del servidor Radius

FMC - Configuración del servidor Radius

3. Mencione la dirección IP del servidor ISE Radius junto con el secreto compartido (clave), que es el mismo que en el servidor ISE.

4. Seleccione Routing o Specific Interface a través de la cual el FTD se comunica con el servidor ISE.

5. Haga clic Save como se muestra en la imagen.

FMC - Servidor ISE

FMC - Servidor ISE

6. Una vez guardado, el servidor se agrega bajo el RADIUS Server Group como se muestra en la imagen.

FMC - Grupo de servidores RADIUS

FMC - Grupo de servidores RADIUS

2.2. Gestión del FTD en ISE

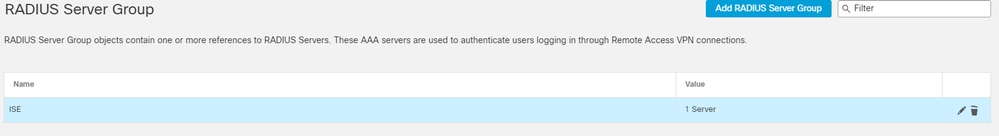

2.2. Gestión del FTD en ISE1. Desplácese hasta Network Devices y haga clic en Add.

2. Introduzca el nombre 'Cisco-Radius' del servidor y IP Addressdel cliente RADIUS que es la interfaz de comunicación FTD.

3. En Radius Authentication Settings, agregue el Shared Secret.

4. Haga clic en Save .

ISE - Dispositivos de red

ISE - Dispositivos de red

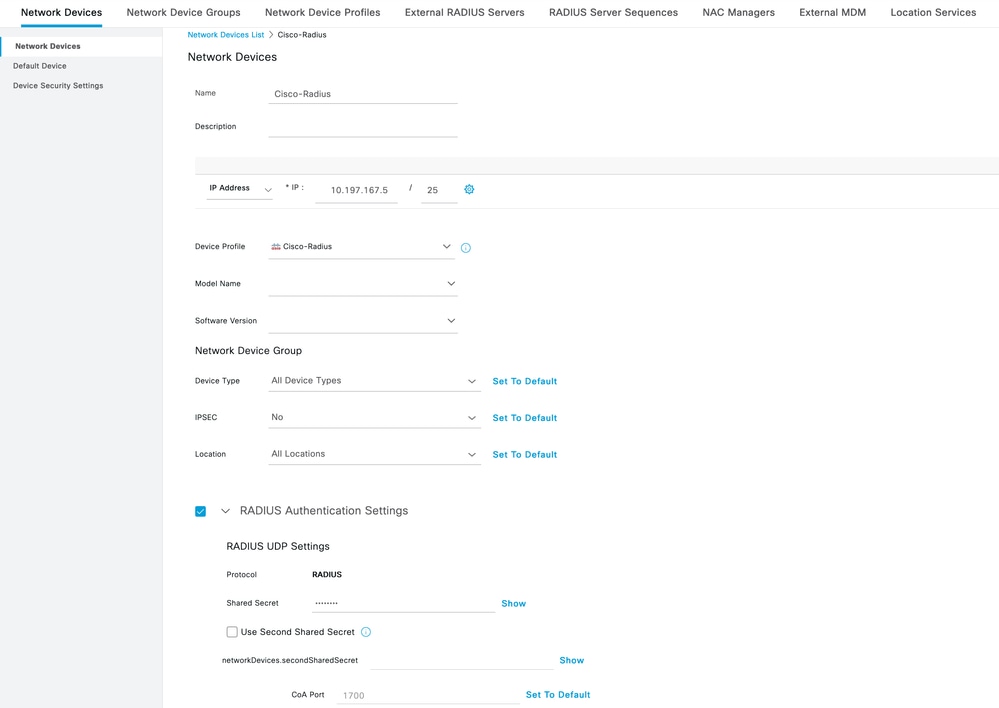

5. Para crear usuarios, navegue hasta Network Access > Identities > Network Access Users y haga clic Add en.

6. Cree un nombre de usuario y una contraseña de inicio de sesión según sea necesario.

ISE - Usuarios

ISE - Usuarios

7. Para configurar la política básica, acceda a Policy > Policy Sets > Default > Authentication Policy > Default, seleccione All_User_ID_Stores.

8. Acceda a Policy > Policy Sets > Default > Authorization Policy > Basic_Authenticated_Access, y seleccione PermitAccesscomo se muestra en la imagen.

ISE - Política de autenticación

ISE - Política de autenticación

ISE - Política de autorización

ISE - Política de autorización

3. Crear un conjunto de direcciones para usuarios de VPN en FMC

3. Crear un conjunto de direcciones para usuarios de VPN en FMC1. Acceda a Objects > Object Management > Address Pools > Add IPv4 Pools.

2. Introduzca el nombre RAVPN-Pool y el rango de direcciones, la máscara es opcional.

3. Haga clic en Guardar.

FMC - Conjunto de direcciones

FMC - Conjunto de direcciones

4. Cargar imágenes de AnyConnect

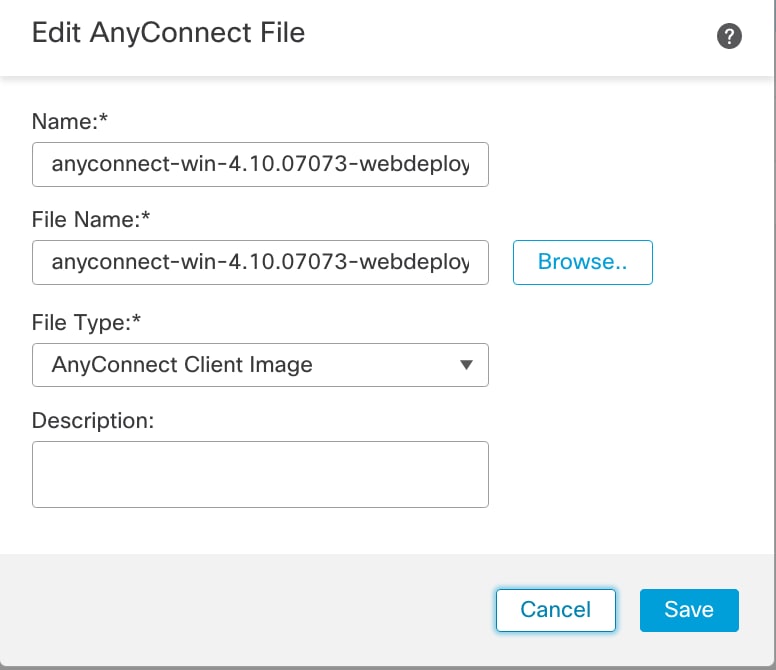

4. Cargar imágenes de AnyConnect1. Acceda a Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

2. Ingrese el nombre anyconnect-win-4.10.07073-webdeploy y haga clic Browse para elegir el archivo Anyconnect del disco, haga clic en Save como se muestra en la imagen.

FMC - Imagen del cliente Anyconnect

FMC - Imagen del cliente Anyconnect

5. Crear perfil XML

5. Crear perfil XML5.1. En el Editor de perfiles

5.1. En el Editor de perfiles1. Descargue el Editor de perfiles de software.cisco.com y ábralo.

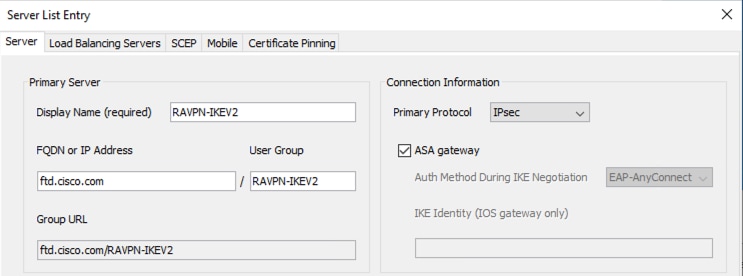

2. Acceda a Server List > Add...

3. Introduzca el nombre mostrado RAVPN-IKEV2 y FQDNjunto con el grupo de usuarios (nombre de alias).

4. Elija el protocolo principal IPsec , como haga clic Ok como se muestra en la imagen.

Editor de perfiles - Lista de servidores

Editor de perfiles - Lista de servidores

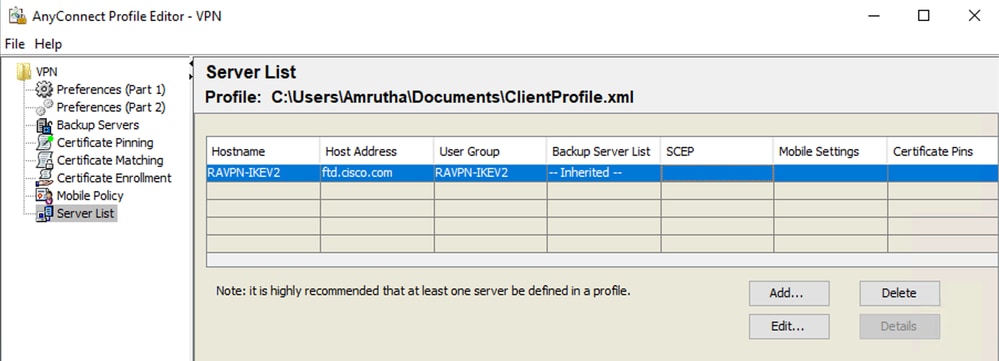

5. Se agrega la lista de servidores. Guárdelo como ClientProfile.xml .

Editor de perfiles - ClientProfile.xml

Editor de perfiles - ClientProfile.xml

5.2. En CSP

5.2. En CSP 1. Acceda a Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

2. Ingrese un nombre ClientProfile y haga clic Browse para elegir el ClientProfile.xml archivo del disco.

3. Haga clic en Save .

FMC - Perfil VPN de Anyconnect

FMC - Perfil VPN de Anyconnect

6. Configuración del acceso remoto

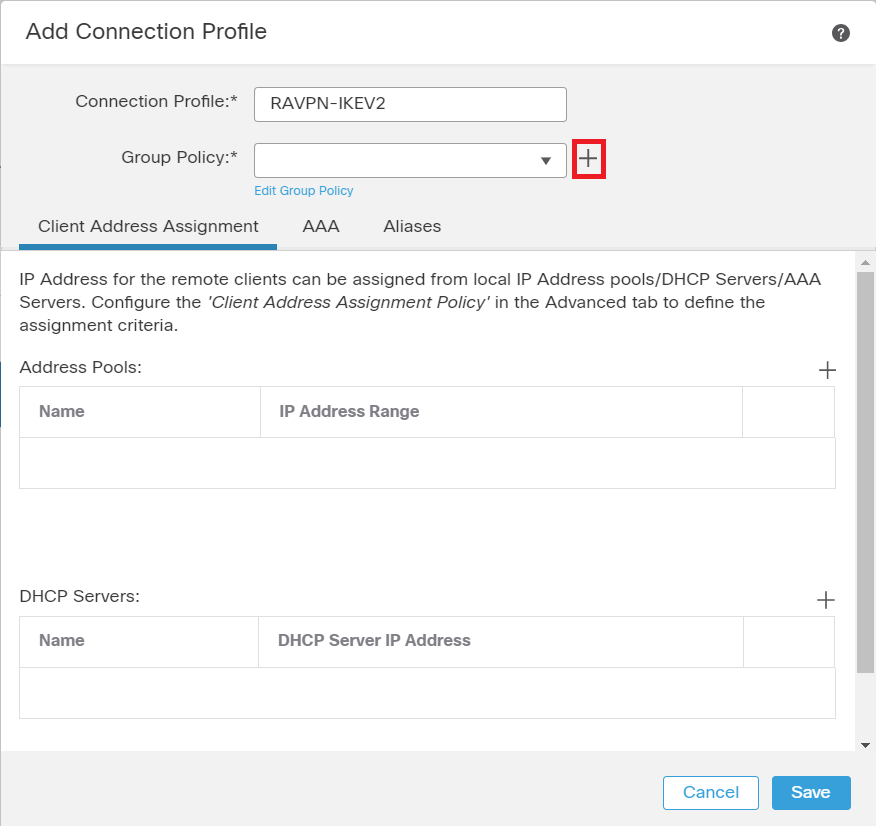

6. Configuración del acceso remoto1. Navegue hasta Devices > VPN > Remote Accessy haga clic + para agregar un perfil de conexión como se muestra en la imagen.

FMC - Perfil de conexión de acceso remoto

FMC - Perfil de conexión de acceso remoto

2. Introduzca el nombre del perfil de conexión RAVPN-IKEV2 y cree una política de grupo haciendo clic +en Group Policycomo se muestra en la imagen.

FMC - Política de grupo

FMC - Política de grupo

3. Ingrese el nombre RAVPN-group-policy , elija los Protocolos VPN SSL and IPsec-IKEv2 como se muestra en la imagen.

FMC - Protocolos VPN

FMC - Protocolos VPN

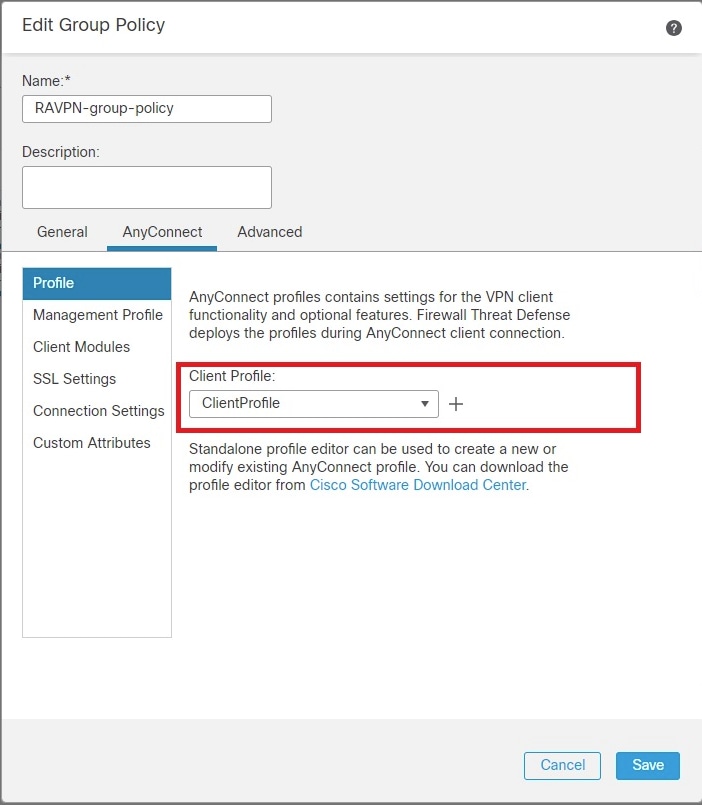

4. En AnyConnect > Profile , seleccione el perfil XML ClientProfile en el menú desplegable y haga clic Savecomo se muestra en la imagen.

FMC - Perfil de Anyconnect

FMC - Perfil de Anyconnect

5. Agregue el pool de direcciones RAVPN-Pool haciendo clic en + as shown in the image.

FMC - Asignación de dirección de cliente

FMC - Asignación de dirección de cliente

6. Acceda a AAA > Authentication Method y seleccione AAA Only.

7. Seleccione Authentication Server como ISE (RADIUS).

FMC - Autenticación AAA

FMC - Autenticación AAA

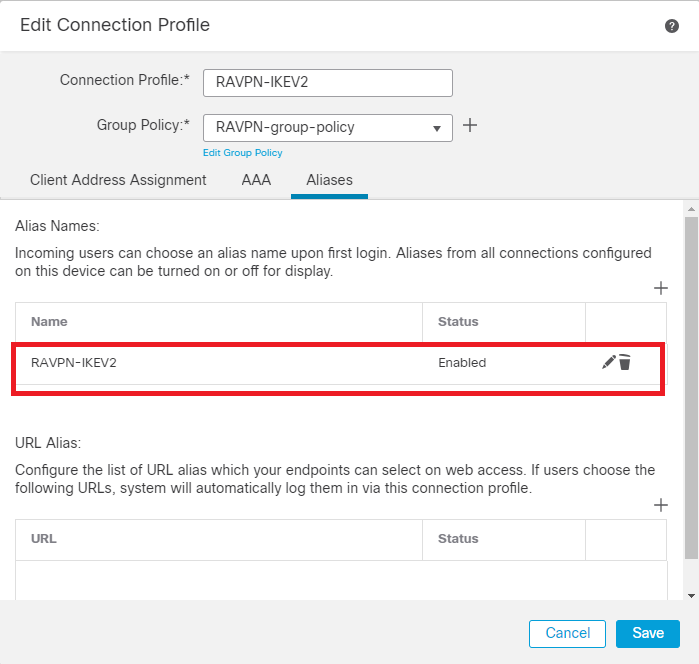

8. Acceda a Aliases e introduzca un nombre de alias RAVPN-IKEV2 , que se utiliza como grupo de usuarios en ClientProfile.xml .

9. Haga clic en Save.

FMC - Alias

FMC - Alias

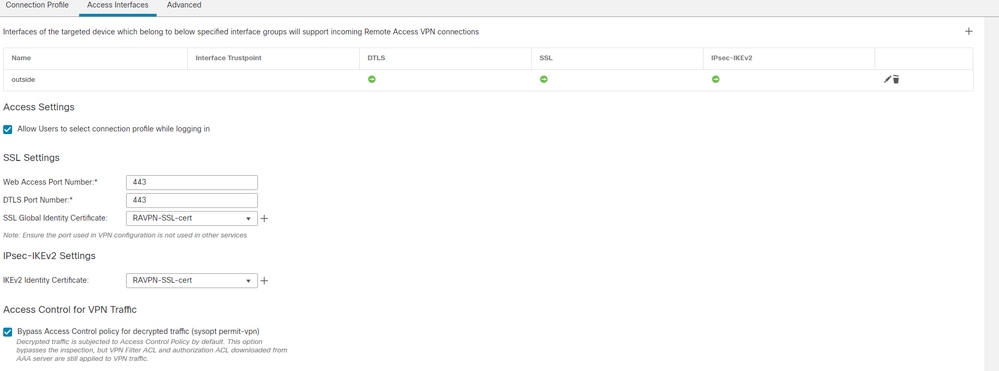

10. Desplácese hasta Access Interfaces y seleccione la interfaz en la que debe activarse RAVPN IKEv2.

11. Seleccione el certificado de identidad tanto para SSL como para IKEv2.

12. Haga clic en Save.

FMC - Interfaces de acceso

FMC - Interfaces de acceso

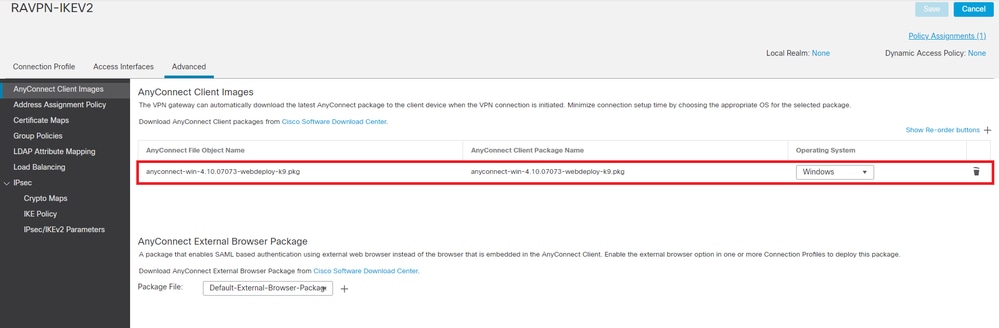

13. Acceda a Advanced .

14. Agregue las imágenes del cliente Anyconnect haciendo clic en +.

FMC - Paquete de cliente Anyconnect

FMC - Paquete de cliente Anyconnect

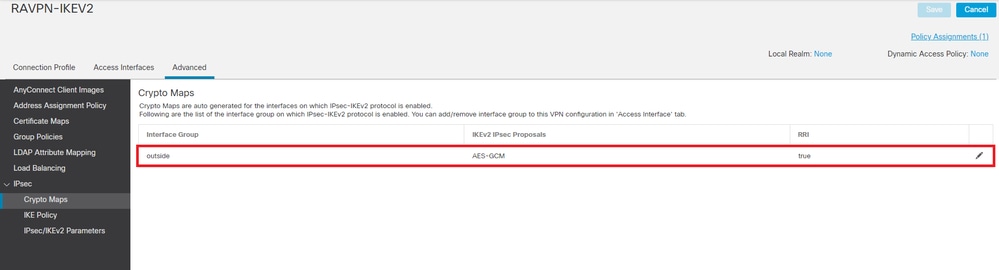

15. DebajoIPsec, agregue losCrypto Maps como se muestra en la imagen.

FMC: mapas criptográficos

FMC: mapas criptográficos

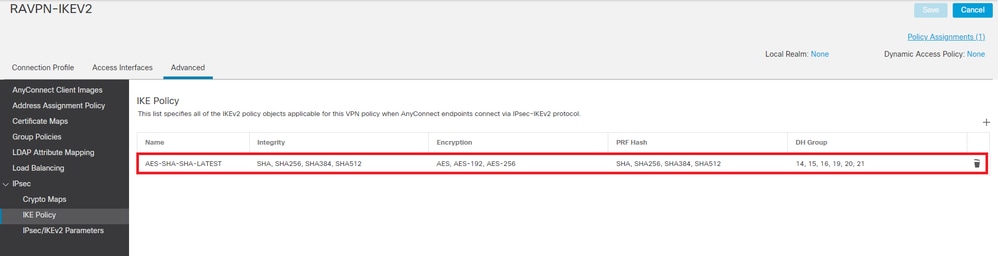

16. En IPsec , agregue el IKE Policy haciendo clic en +.

FMC - Política IKE

FMC - Política IKE

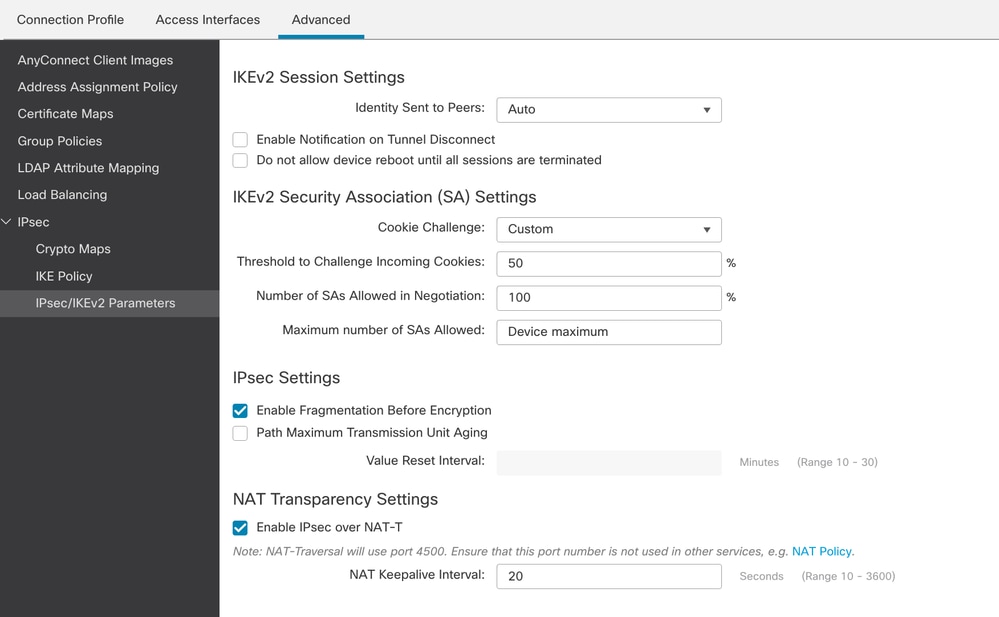

17. En IPsec , añada el IPsec/IKEv2 Parameters .

FMC - Parámetros IPsec/IKEv2

FMC - Parámetros IPsec/IKEv2

18. En Connection Profile, se crea un nuevo perfilRAVPN-IKEV2.

19. Haga Saveclic como se muestra en la imagen.

FMC - Perfil de conexión RAVPN-IKEV2

FMC - Perfil de conexión RAVPN-IKEV2

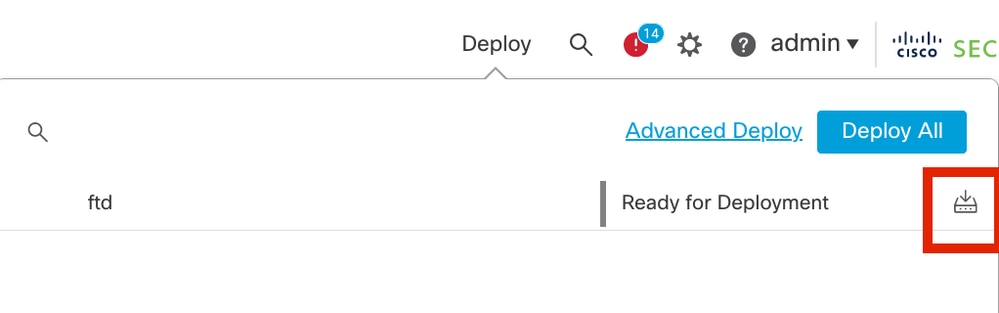

20. Implemente la configuración.

FMC - Implementación de FTD

FMC - Implementación de FTD

7. Configuración del perfil de Anyconnect

7. Configuración del perfil de AnyconnectPerfil en el PC, guardado en C:\ProgramData\Cisco\Cisco Anyconnect Secure Mobility Client\Profile .

<?xml version="1.0" encoding="UTF-8"?> <AnyConnectProfile xmlns="http://schemas[dot]xmlsoap<dot>org/encoding/" xmlns:xsi="http://www[dot]w3<dot>org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas[dot]xmlsoap[dot]org/encoding/ AnyConnectProfile.xsd"> <ClientInitialization> <UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon> <AutomaticCertSelection UserControllable="true">false </AutomaticCertSelection> <ShowPreConnectMessage>false</ShowPreConnectMessage> <CertificateStore>All</CertificateStore> <CertificateStoreOverride>false</CertificateStoreOverride> <ProxySettings>Native</ProxySettings> <AllowLocalProxyConnections>true</AllowLocalProxyConnections> <AuthenticationTimeout>12</AuthenticationTimeout> <AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart> <MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect> <LocalLanAccess UserControllable="true">false</LocalLanAccess> <ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin> <AutoReconnect UserControllable="false">true <AutoReconnectBehavior UserControllable="false">DisconnectOnSuspend </AutoReconnectBehavior> </AutoReconnect> <AutoUpdate UserControllable="false">true</AutoUpdate> <RSASecurIDIntegration UserControllable="true">Automatic </RSASecurIDIntegration> <WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement> <WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment> <AutomaticVPNPolicy>false</AutomaticVPNPolicy> <PPPExclusion UserControllable="false">Disable <PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP> </PPPExclusion> <EnableScripting UserControllable="false">false</EnableScripting> <EnableAutomaticServerSelection UserControllable="false">false <AutoServerSelectionImprovement>20</AutoServerSelectionImprovement> <AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime> </EnableAutomaticServerSelection> <RetainVpnOnLogoff>false </RetainVpnOnLogoff> </ClientInitialization> <ServerList> <HostEntry> <HostName>RAVPN-IKEV2</HostName> <HostAddress>ftd.cisco.com</HostAddress> <UserGroup>RAVPN-IKEV2</UserGroup> <PrimaryProtocol>IPsec</PrimaryProtocol> </HostEntry> </ServerList> </AnyConnectProfile>

Nota: Se recomienda inhabilitar el cliente SSL como protocolo de tunelización bajo la política de grupo una vez que el perfil del cliente se descarga en la PC de todos los usuarios. Esto garantiza que los usuarios puedan conectarse exclusivamente mediante el protocolo de tunelación IKEv2/IPsec.

Verificación

VerificaciónPuede utilizar esta sección para confirmar que su configuración funciona correctamente.

1. Para la primera conexión, utilice el FQDN/IP para establecer una conexión SSL desde el PC del usuario a través de Anyconnect.

2. Si el protocolo SSL está inhabilitado y no se puede realizar el paso anterior, asegúrese de que el perfil de cliente ClientProfile.xml esté presente en la PC bajo la trayectoria C:\ProgramData\Cisco\Cisco Anyconnect Secure Mobility Client\Profile .

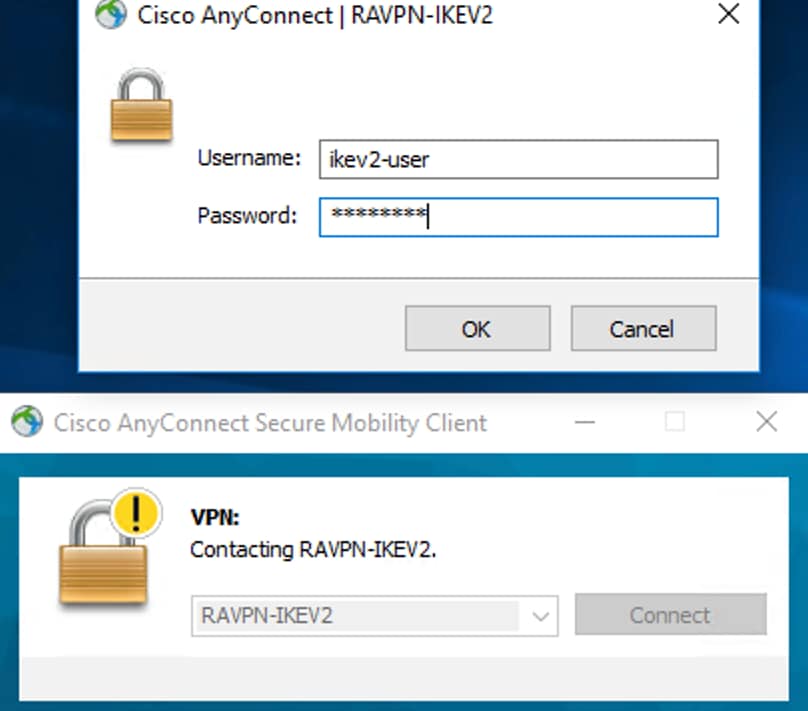

3. Introduzca el nombre de usuario y la contraseña para la autenticación una vez que se le solicite.

4. Después de la autenticación exitosa, el perfil del cliente se descarga en el PC del usuario.

5. Desconectar de Anyconnect.RAVPN-IKEV2 6. Una vez que se descarga el perfil, utilice el menú desplegable para elegir el nombre de host mencionado en el perfil del cliente para conectarse a Anyconnect mediante IKEv2/IPsec.

7. Haga clic en Connect.

Menú desplegable Anyconnect

Menú desplegable Anyconnect

8. Introduzca el nombre de usuario y la contraseña para la autenticación creada en el servidor ISE.

Conexión Anyconnect

Conexión Anyconnect

9. Compruebe el perfil y el protocolo (IKEv2/IPsec) que se utilizan una vez conectados.

Anyconnect conectado

Anyconnect conectado

Salidas CLI de FTD:

firepower# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect

Username : ikev2-user Index : 9

Assigned IP : 10.1.1.1 Public IP : 10.106.55.22

Protocol : IKEv2 IPsecOverNatT AnyConnect-Parent

License : AnyConnect Premium

Encryption : IKEv2: (1)AES256 IPsecOverNatT: (1)AES-GCM-256 AnyConnect-Parent: (1)none

Hashing : IKEv2: (1)SHA512 IPsecOverNatT: (1)none AnyConnect-Parent: (1)none

Bytes Tx : 450 Bytes Rx : 656

Pkts Tx : 6 Pkts Rx : 8

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : RAVPN-group-policy Tunnel Group : RAVPN-IKEV2

Login Time : 07:14:08 UTC Thu Jan 4 2024

Duration : 0h:00m:08s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0ac5e205000090006596618c

Security Grp : none Tunnel Zone : 0

IKEv2 Tunnels: 1

IPsecOverNatT Tunnels: 1

AnyConnect-Parent Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 9.1

Public IP : 10.106.55.22

Encryption. : none. Hashing : none

Auth Mode : userPassword

Idle Time out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : 4.10.07073

IKEv2:

Tunnel ID : 9.2

UDP Src Port : 65220 UDP Dst Port : 4500

Rem Auth Mode: userPassword

Loc Auth Mode: rsaCertificate

Encryption : AES256 Hashing : SHA512

Rekey Int (T): 86400 Seconds Rekey Left(T): 86391 Seconds

PRF : SHA512 D/H Group : 19

Filter Name :

Client OS : Windows Client Type : AnyConnect

IPsecOverNatT:

Tunnel ID : 9.3

Local Addr : 0.0.0.0/0.0.0.0/0/0

Remote Addr : 10.1.1.1/255.255.255.255/0/0

Encryption : AES-GCM-256 Hashing : none

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T) : 28791 Seconds

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 450 Bytes Rx : 656

Pkts Tx : 6 Pkts Rx : 8

firepower# show crypto ikev2 sa

IKEv2 SAs:

Session-id:6, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

16530741 10.197.167.5/4500 10.106.55.22/65220 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA512, DH Grp:19, Auth sign: RSA, Auth verify: EAP

Life/Active Time: 86400/17 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 10.1.1.1/0 - 10.1.1.1/65535

ESP spi in/out: 0x6f7efd61/0xded2cbc8

firepower# show crypto ipsec sa

interface: Outside

Crypto map tag: CSM_Outside_map_dynamic, seq num: 30000, local addr: 10.197.167.5

Protected vrf:

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (10.1.1.1/255.255.255.255/0/0)

current_peer: 10.106.55.22, username: ikev2-user

dynamic allocated peer ip: 10.1.1.1

dynamic allocated peer ip(ipv6): 0.0.0.0

#pkts encaps: 6, #pkts encrypt: 6, #pkts digest: 6

#pkts decaps: 8, #pkts decrypt: 8, #pkts verify: 8

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.197.167.5/4500, remote crypto endpt.: 10.106.55.22/65220

path mtu 1468, ipsec overhead 62(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: DED2CBC8

current inbound spi : 6F7EFD61

inbound esp sas:

spi: 0x6F7EFD61 (1870593377)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={RA, Tunnel, NAT-T-Encaps, IKEv2, }

slot: 0, conn_id: 9, crypto-map: CSM_Outside_map_dynamic

sa timing: remaining key lifetime (sec): 28723

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x000001FF

outbound esp sas:

spi: 0xDED2CBC8 (3738356680)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={RA, Tunnel, NAT-T-Encaps, IKEv2, }

slot: 0, conn_id: 9, crypto-map: CSM_Outside_map_dynamic

sa timing: remaining key lifetime (sec): 28723

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

Registros de ISE:

ISE - Live Logs

ISE - Live Logs

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

debug radius all

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

06-Feb-2024 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Amrutha MCisco TAC Engineer

- Manisha PandaCisco TAC Engineer

- Xiaohua YaoCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios