Introducción

Este documento describe cómo configurar las reglas de la política de control de acceso (ACP) para inspeccionar el tráfico que proviene de túneles de red privada virtual (VPN) o usuarios de acceso remoto (RA) y utilizar un dispositivo de seguridad adaptable de Cisco (ASA) con FirePOWER Services como gateway de Internet.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- AnyConnect, VPN de acceso remoto o VPN IPSec de igual a igual.

- Configuración de Firepower ACP.

- Marco de políticas modulares (MPF) de ASA.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Ejemplo de ASA5506W versión 9.6(2.7) para ASDM

- Ejemplo del módulo FirePOWER versión 6.1.0-330 para ASDM.

- Ejemplo de ASA5506W versión 9.7(1) para FMC.

- Ejemplo de FirePOWER versión 6.2.0 para FMC.

- Firepower Management Center (FMC) versión 6.2.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Problema

ASA5500-X con FirePOWER Services no puede filtrar ni inspeccionar el tráfico de los usuarios de AnyConnect de la misma forma que el tráfico originado en otras ubicaciones conectadas por túneles IPSec que utilizan un único punto de seguridad de contenido perimetral.

Otro síntoma que abarca esta solución es la imposibilidad de definir normas específicas ACP a las fuentes mencionadas sin que otras fuentes se vean afectadas.

Este escenario es muy común cuando se utiliza el diseño TunnelAll para soluciones VPN terminadas en un ASA.

Solución

Esto se puede lograr de varias maneras. Sin embargo, este escenario cubre la inspección por zonas.

configuración ASA

Paso 1. Identifique las interfaces donde los usuarios de AnyConnect o los túneles VPN se conectan al ASA.

Túneles de igual a igual

Este es un fragmento del resultado del show run crypto map.

crypto map outside_map interface outside

Usuarios de AnyConnect

El comando show run webvpn muestra dónde está habilitado el acceso de AnyConnect.

webvpn

enable outside

hostscan image disk0:/hostscan_4.3.05019-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnect-win-4.4.01054-webdeploy-k9.pkg 1

anyconnect image disk0:/anyconnect-macos-4.4.01054-webdeploy-k9.pkg 2

anyconnect enable

En este escenario, la interfaz externa recibe, tanto usuarios RA como túneles Peer to Peer.

Paso 2. Redirija el tráfico de ASA al módulo FirePOWER con una política global.

Se puede realizar con una coincidencia con cualquier condición o con una lista de control de acceso (ACL) definida para la redirección del tráfico.

Ejemplo con match any match.

class-map SFR

match any

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

Ejemplo con coincidencia de ACL.

access-list sfr-acl extended permit ip any any

class-map SFR

match access-list sfr-acl

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

En un escenario menos común, se puede utilizar una política de servicio para la interfaz externa. Este ejemplo no se trata en este documento.

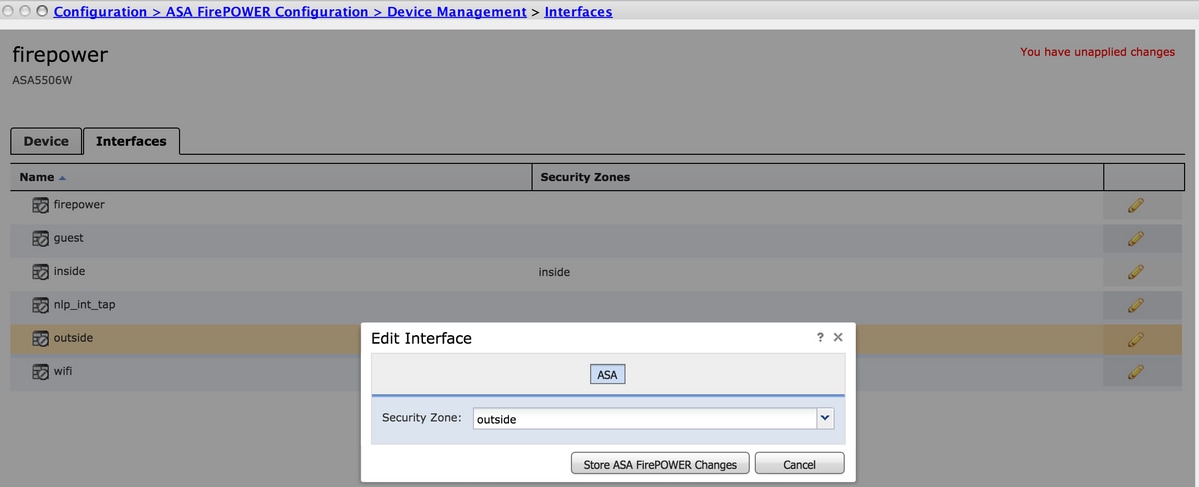

Módulo ASA FirePOWER gestionado por la configuración ASDM

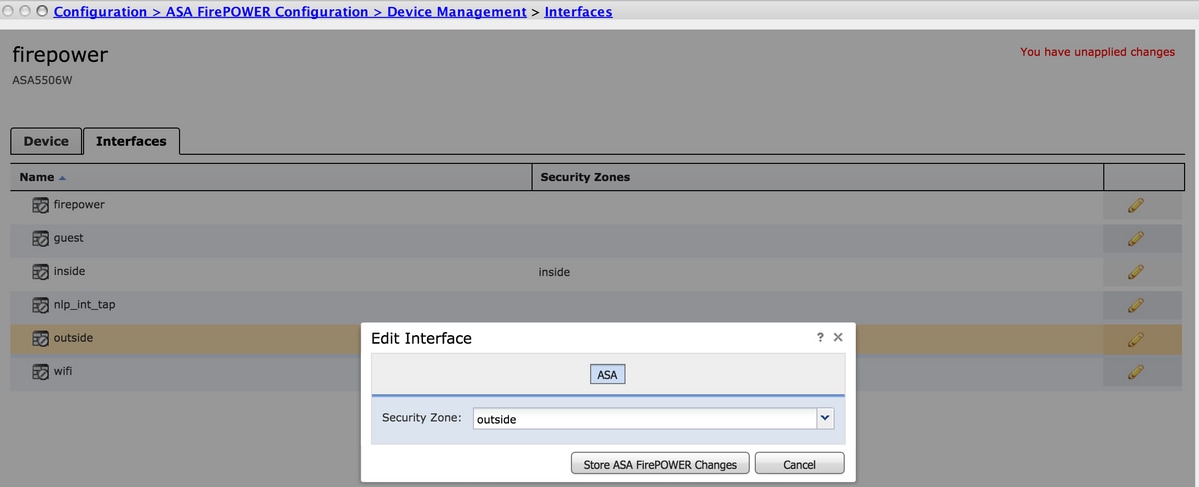

Paso 1. Asigne la interfaz externa una zona en Configuration > ASA FirePOWER Configuration > Device Management. En este caso, esa zona se llama outside.

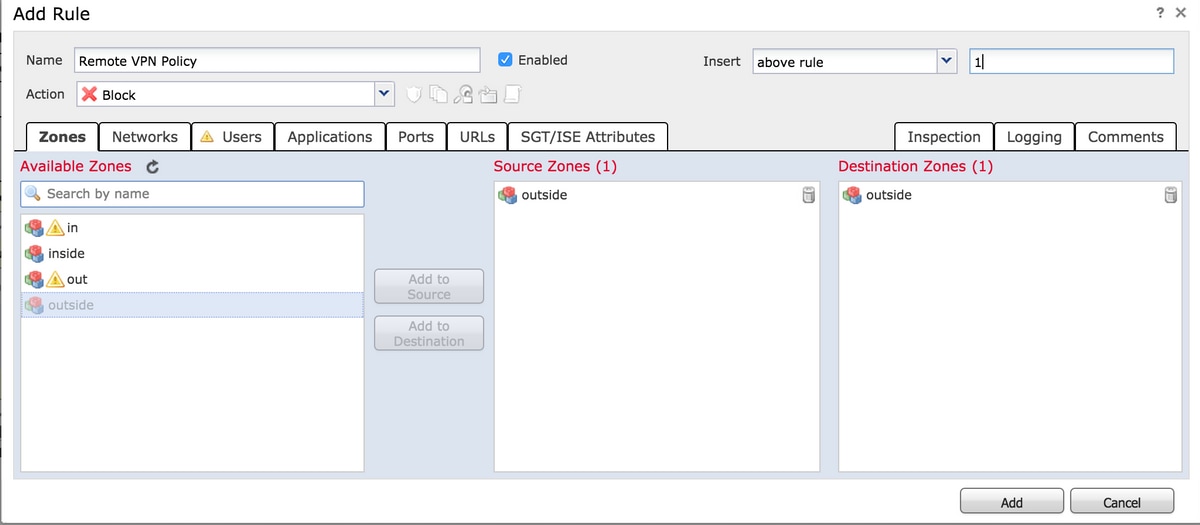

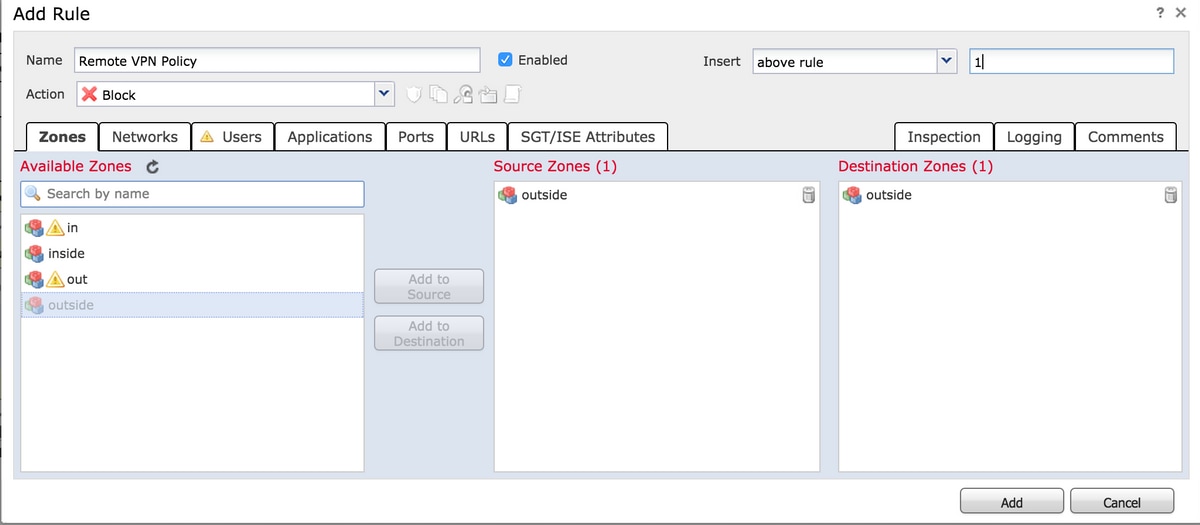

Paso 2. Seleccione Add Rule en Configuration > ASA FirePOWER Configuration > Policies > Access Control Policy.

Paso 3. En la ficha Zonas, seleccione zona externa como origen y destino para la regla.

Paso 4. Seleccione la acción, el título y cualquier otra condición que desee para definir esta regla.

Se pueden crear varias reglas para este flujo de tráfico. Es importante tener en cuenta que las zonas de origen y destino deben ser la zona asignada a los orígenes VPN e Internet.

Asegúrese de que no existen otras políticas generales que puedan coincidir antes de estas reglas. Es preferible tener estas reglas por encima de las definidas para cualquier zona.

Paso 5. Haga clic en Store ASA FirePOWER Changes y, a continuación, en Deploy FirePOWER Changes para que estos cambios surtan efecto.

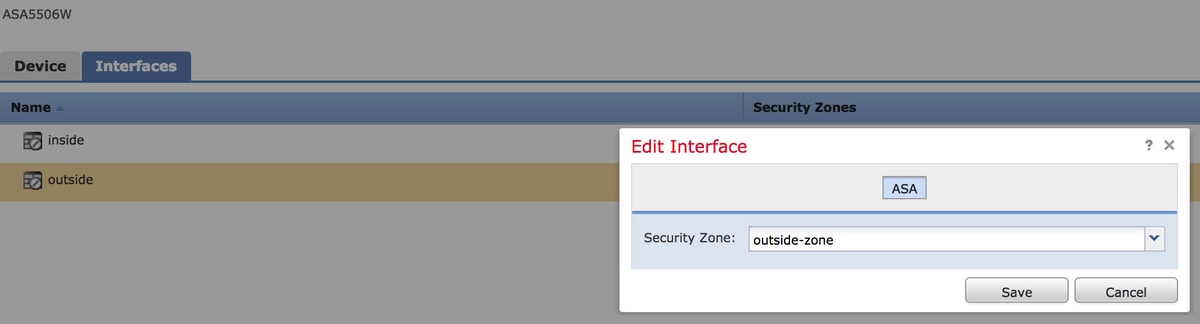

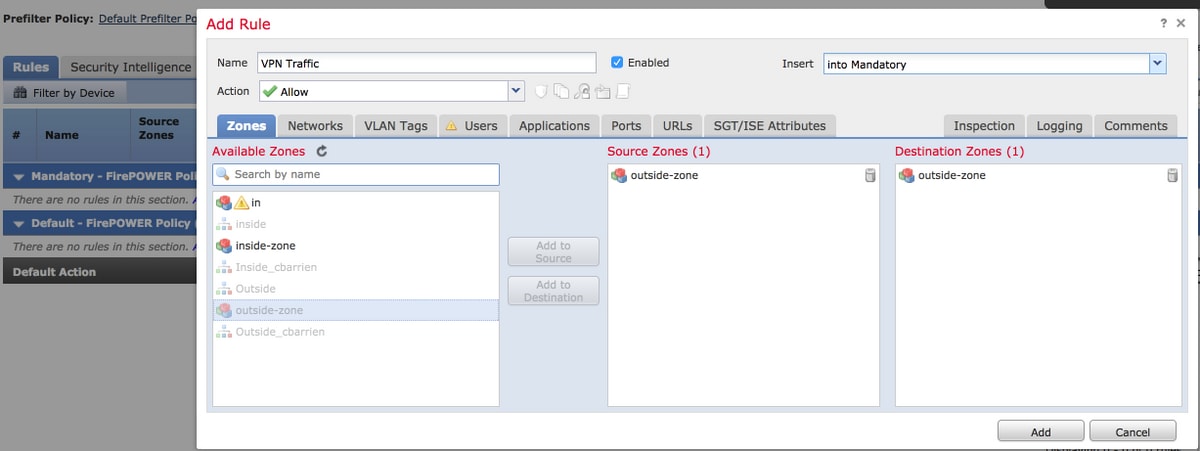

Módulo ASA FirePOWER gestionado mediante configuración FMC

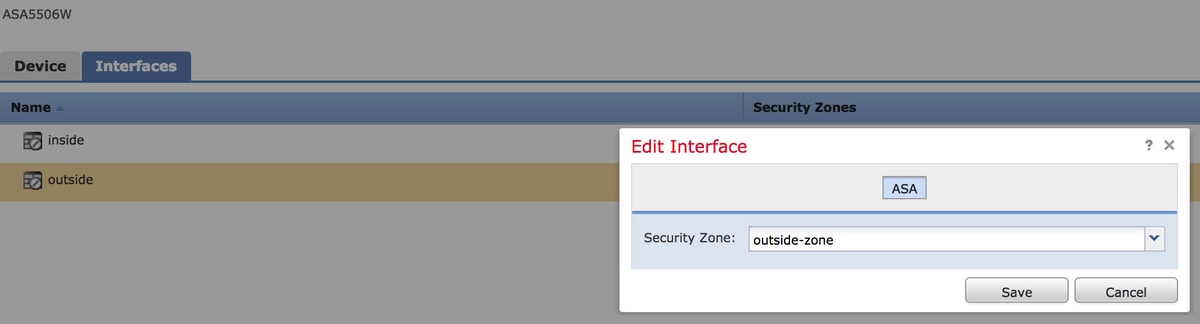

Paso 1. Asigne una zona a la interfaz externa en Dispositivos > Gestión > Interfaces. En este caso, se llama a esa zona zona exterior.

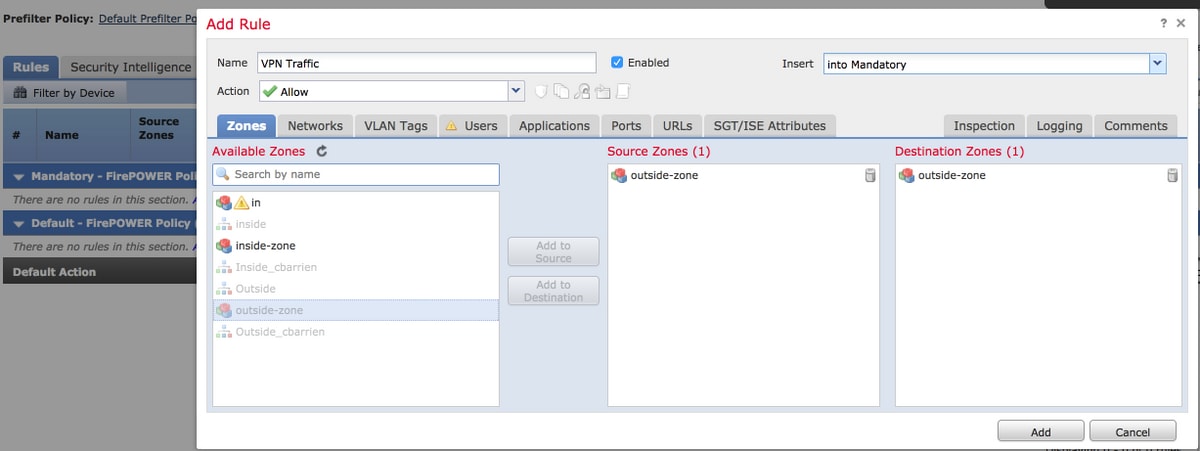

Paso 2. Seleccione Agregar regla en Políticas > Control de acceso > Editar.

Paso 3. En la pestaña Zonas, seleccione zona externa como origen y destino para la regla.

Paso 4. Seleccione la acción, el título y cualquier otra condición que desee para definir esta regla.

Se pueden crear varias reglas para este flujo de tráfico. Es importante tener en cuenta que las zonas de origen y destino deben ser la zona asignada a los orígenes VPN e Internet.

Asegúrese de que no existen otras políticas generales que puedan coincidir antes de estas reglas. Es preferible tener estas reglas por encima de las definidas para cualquier zona.

Paso 5. Haga clic en Guardar y luego en Implementar para que estos cambios surtan efecto.

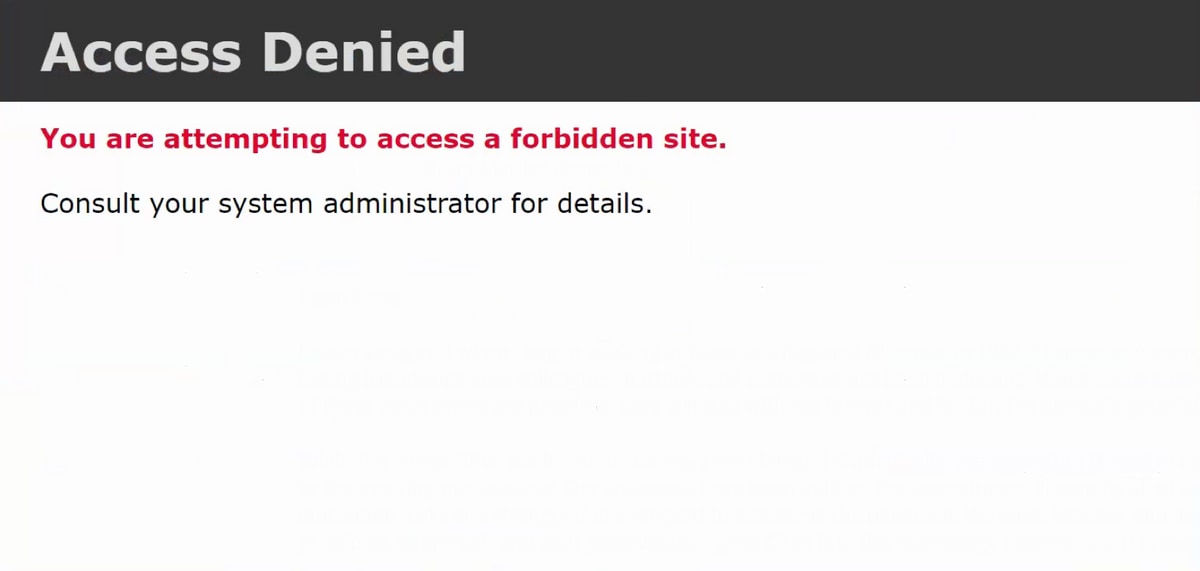

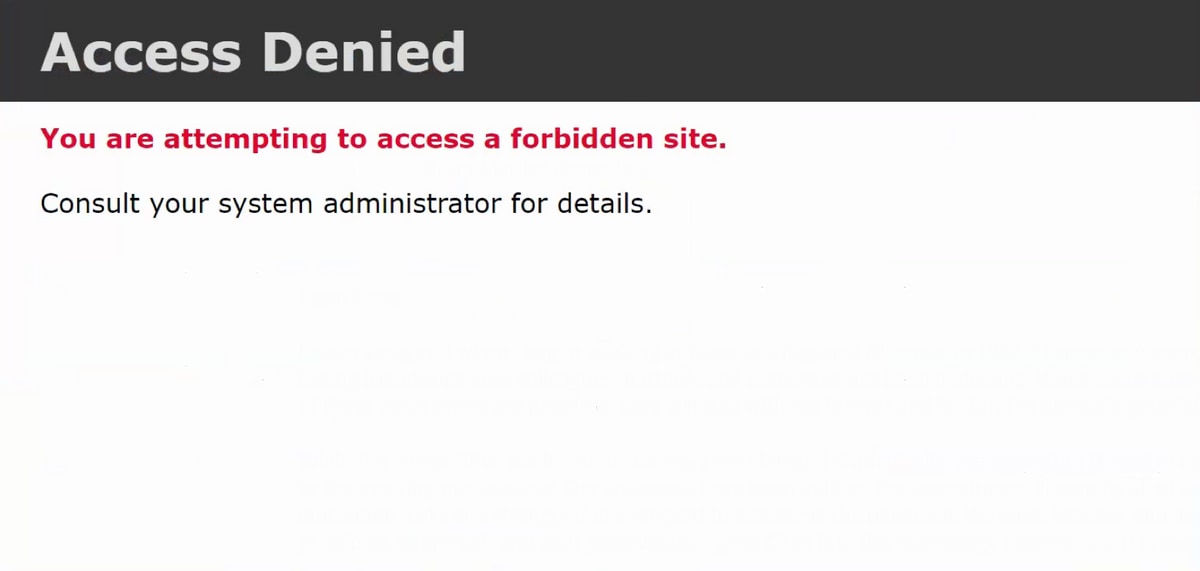

Resultado

Una vez finalizada la implementación, el tráfico de AnyConnect se filtra/inspecciona según las reglas ACP aplicadas. En este ejemplo, una URL se ha bloqueado correctamente.

Comentarios

Comentarios