Introducción

Este documento describe cómo renovar un certificado SSL e instalarlo en ASA en un proveedor o su propio servidor de certificados.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

Este procedimiento se aplica a las versiones 8.x de Adaptive Security Appliance (ASA) con Adaptive Security Device Manager (ASDM) versión 6.0(2) o posterior.

El procedimiento de este documento se basa en una configuración válida con un certificado instalado y utilizado para el acceso VPN SSL. El procedimiento no afecta a la red mientras no se elimine el certificado actual. Este procedimiento es un proceso paso a paso sobre cómo emitir una nueva CSR para un certificado actual con el mismo certificado raíz que emitió la CA raíz original.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Antecedentes

Este documento describe un procedimiento que se puede utilizar como guía con cualquier proveedor de certificados o su propio servidor de certificados raíz. El proveedor de certificados requiere a veces requisitos especiales de parámetros de certificado, pero este documento pretende proporcionar los pasos generales necesarios para renovar un certificado SSL e instalarlo en un ASA que utiliza el software 8.0.

Procedimiento

Complete estos pasos:

-

Seleccione el certificado que desea renovar en Configuration > Device Management > Identity Certificates y, a continuación, haga clic en Add.

Figure 1

-

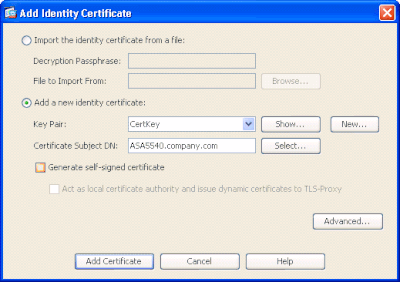

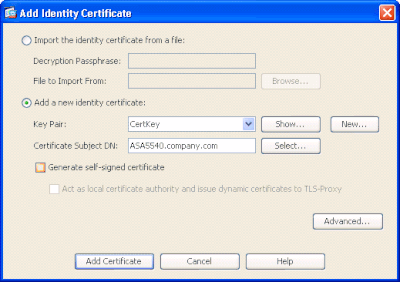

En Agregar certificado de identidad, seleccione el botón de opción Agregar un nuevo certificado de identidad y elija el par de claves en el menú desplegable.

Nota: No se recomienda su uso porque si regenera su clave SSH, invalida su certificado. Si no tiene una clave RSA, complete los pasos a y b. De lo contrario, vaya al paso 3.

Figure 2

-

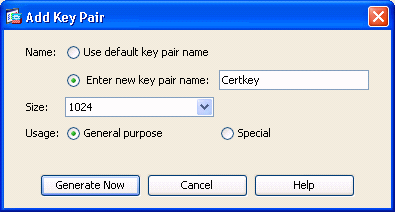

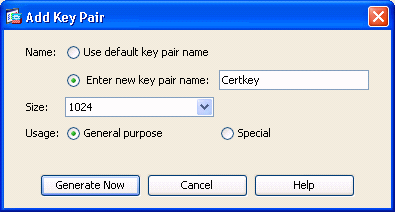

(Opcional) Complete estos pasos si aún no tiene una clave RSA configurada; de lo contrario, vaya directamente al paso 3.

Haga clic en Nuevo... .

-

Introduzca el nombre del par de claves en el campo Enter new key pair name y haga clic en Generate Now.

Figure 3

-

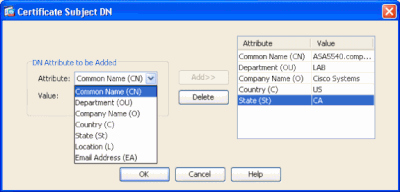

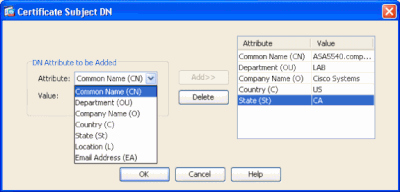

Haga clic en Seleccionar.

-

Introduzca los atributos de certificado adecuados, como se muestra en la figura 4. Una vez completado, haga clic en Aceptar. A continuación, haga clic en Agregar certificado.

Figure 4

Salida CLI:

crypto ca trustpoint ASDM_TrustPoint0

keypair CertKey

id-usage ssl-ipsec

fqdn 5540-uwe

subject-name CN=website address,OU=LAB,O=Cisco ystems,C=US,St=CA

enrollment terminal

crypto ca enroll ASDM_TrustPoint0

-

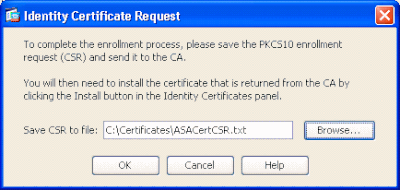

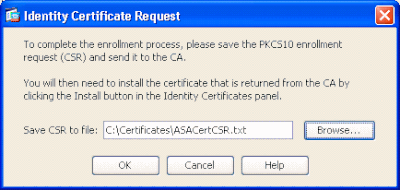

En la ventana emergente Solicitud de certificado de identidad, guarde la solicitud de firma de certificado (CSR) en un archivo de texto y haga clic en Aceptar.

Figure 5

-

(Opcional) Verifique en ASDM que el CSR está pendiente.

‘Figura 6’

-

Envíe la solicitud de certificado al administrador de certificados, que emite el certificado en el servidor. Esto puede hacerse a través de una interfaz web, correo electrónico o directamente al servidor de la CA raíz para el proceso de emisión de certificados.

-

Complete estos pasos para instalar el certificado renovado.

-

Seleccione la solicitud de certificado en Configuration > Device Management > Identity Certificates , como se muestra en la Figura 6, y haga clic en Install.

-

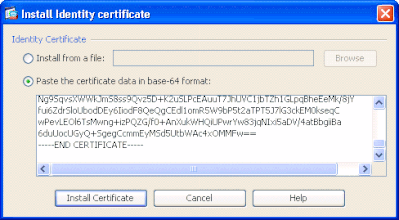

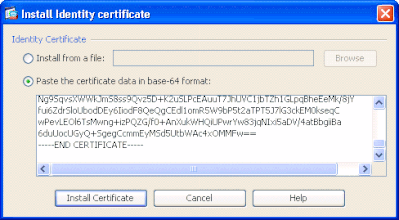

En la ventana Install Identity Certificate , seleccione el botón de opción Paste the certificate data in base-64 format y haga clic en Install Certificate.

Nota: De forma alternativa, si el certificado se emite en un archivo .cer en lugar de en un archivo de texto o correo electrónico, también puede seleccionar Instalar desde un archivo, buscar el archivo adecuado en el equipo, hacer clic en Instalar archivo de certificado de ID y, a continuación, hacer clic en Instalar certificado.

Figura 7

Salida CLI:

crypto ca import ASDM_TrustPoint0 certificate

WIID2DCCAsCgAwIBAgIKYb9wewAAAAAAJzANBgkqhkiG9w0BAQUFADAQMQ

!--- output truncated

wPevLEOl6TsMwng+izPQZG/f0+AnXukWHQiUPwrYw83jqNIxi5aDV/4atBbgiiBa

6duUocUGyQ+SgegCcmmEyMSd5UtbWAc4xOMMFw==

quit

-

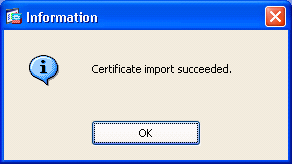

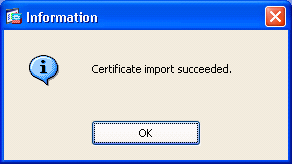

Aparece una ventana que confirma que el certificado se ha instalado correctamente. Haga clic en Aceptar para confirmar.

Figura 8

-

Asegúrese de que el nuevo certificado aparece en Certificados de identidad.

Figura 9

-

Complete estos pasos para vincular el nuevo certificado a la interfaz:

-

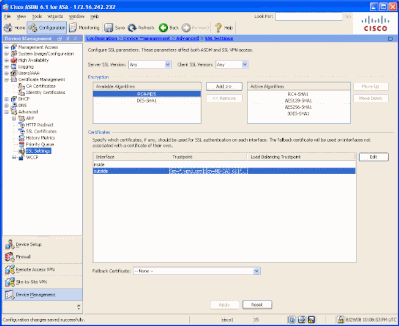

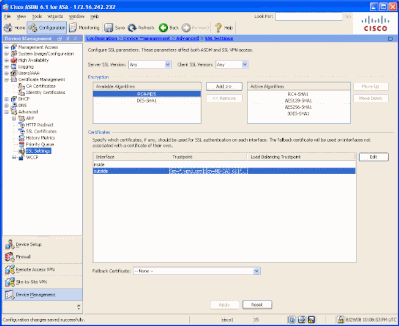

Elija Configuration > Device Management > Advanced > SSL Settings , como se muestra en la Figura 10.

-

Seleccione su interfaz en Certificados. Haga clic en Editar.

Figura 10

-

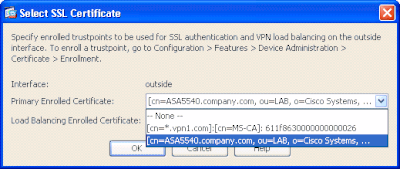

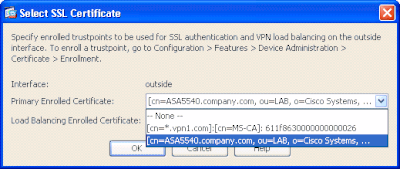

Elija su nuevo certificado en el menú desplegable, haga clic en Aceptar y, a continuación, haga clic en Aplicar.

ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

ssl trust-point ASDM_TrustPoint0 outside

Figura 11

-

Guarde su configuración en ASDM o en la CLI.

Verificación

Puede utilizar la interfaz CLI para verificar que el nuevo certificado esté instalado correctamente en el ASA, como se muestra en este ejemplo de salida:

ASA(config)#show crypto ca certificates

Certificate

Status: Available

Certificate Serial Number: 61bf707b000000000027

Certificate Usage: General Purpose

Public Key Type: RSA (1024 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=websiteaddress

!---new certificate

ou=LAB

o=Cisco Systems

st=CA

c=US

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 22:39:31 UTC Aug 29 2008

end date: 22:49:31 UTC Aug 29 2009

Associated Trustpoints: ASDM_TrustPoint0

CA Certificate

Status: Available

Certificate Serial Number: 211020a79cfd96b34ba93f3145d8e571

Certificate Usage: Signature

Public Key Type: RSA (2048 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=MS-CA

!---’old’ certificate

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 00:26:08 UTC Jun 8 2006

end date: 00:34:01 UTC Jun 8 2011

Associated Trustpoints: test

Certificate

Status: Available

Certificate Serial Number: 611f8630000000000026

Certificate Usage: General Purpose

Public Key Type: RSA (1024 bits)

Issuer Name:

cn=MS-CA

Subject Name:

cn=*.vpn1.com

CRL Distribution Points:

[1] http://win2k3-base1/CertEnroll/MS-CA.crl

[2] file://\\win2k3-base1\CertEnroll\MS-CA.crl

Validity Date:

start date: 23:53:16 UTC Mar 10 2008

end date: 00:03:16 UTC Mar 11 2009

Associated Trustpoints: test

ASA(config)#

Troubleshoot

(Opcional) Verifique en la CLI que se aplica el certificado correcto a la interfaz:

ASA(config)#show running-config ssl

ssl trust-point ASDM_TrustPoint0 outside

!--- Shows that the correct trustpoint is tied to the outside interface that terminates SSL VPN.

ASA(config)#

Cómo copiar certificados SSL de un ASA a otro

Esto se puede hacer si generó claves exportables. Debe exportar el certificado a un archivo PKCS. Esto incluye la exportación de todas las claves asociadas.

Utilice este comando para exportar su certificado a través de CLI:

ASA(config)#crypto ca export

pkcs12

Nota: Se utiliza una frase de paso para proteger el archivo pkcs12.

Utilice este comando para importar su certificado en la CLI:

SA(config)#crypto ca import

pkcs12

Nota: Esta frase de paso debe ser la misma que la utilizada cuando se exporta el archivo.

Esto también se puede hacer a través de ASDM para un par de failover ASA. Complete estos pasos para realizar lo siguiente:

-

Inicie sesión en el ASA principal a través de ASDM y elija Tools > Backup Configuration.

-

Puede realizar una copia de seguridad de todo o sólo de los certificados.

-

En el modo de espera, abra ASDM y elija Tools > Restore Configuration.

Información Relacionada

Comentarios

Comentarios