Introducción

En este documento se describe cómo permitir que Cisco AnyConnect Secure Mobility Client acceda a la LAN local mientras está conectado a un Cisco ASA.

Prerequisites

Requirements

Este documento asume que ya existe una configuración de VPN de acceso remoto en funcionamiento en el Cisco Adaptive Security Appliance (ASA).

De ser necesario, consulte el Libro de la CLI 3: Guía de configuración de la CLI de la VPN de la serie Cisco ASA, 9.17 para obtener ayuda con la configuración.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Versión 9(2)1 de Cisco ASA Serie 5500

- Versión 7.1(6) de Cisco Adaptive Security Device Manager (ASDM)

- Versión 3.1.05152 de Cisco AnyConnect Secure Mobility Client

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

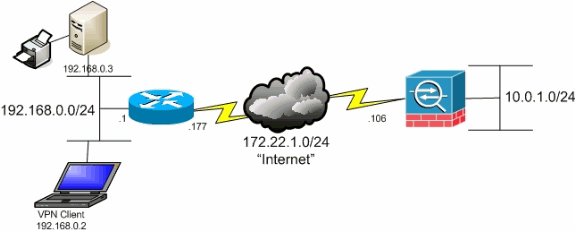

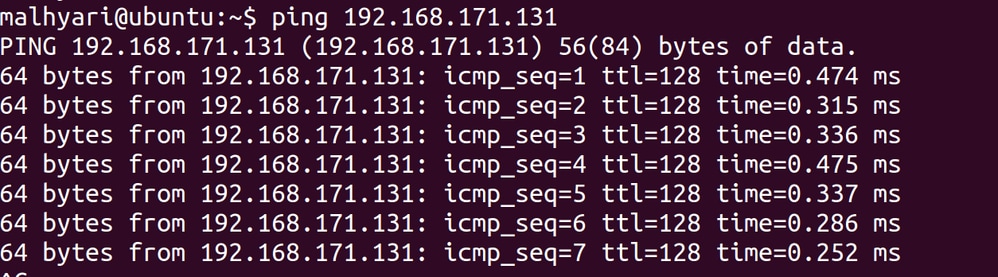

Diagrama de la red

El cliente está ubicado en una red Small Office/Home Office (SOHO) típica y se conecta a la oficina principal a través de internet.

Antecedentes

Esta configuración permite el acceso seguro de Cisco AnyConnect Secure Mobility Client a los recursos corporativos a través de IPsec, la capa de sockets seguros (SSL) o la versión 2 (IKEv2) del intercambio de claves por internet, mientras el cliente mantiene la capacidad de realizar actividades, como imprimir en la ubicación del cliente. Si está permitido, se mantiene la tunelización del tráfico destinado a internet en el ASA.

A diferencia de una situación de tunelización dividida clásica en la que todo el tráfico de internet se envía sin cifrado, cuando se habilita el acceso a LAN local para clientes VPN, solo se permite que esos clientes se comuniquen, de manera no cifrada, con dispositivos de la red en la que están ubicados. Por ejemplo, un cliente que tiene acceso LAN local mientras está conectado al ASA desde el hogar puede imprimir en su propia impresora, pero no puede acceder a internet sin tunelizar el tráfico primero.

La lista de acceso se utiliza para permitir el acceso a LAN local de un modo muy similar a la configuración de la tunelización dividida en el ASA. Sin embargo, a diferencia del escenario de túnel dividido, esta lista de acceso no define qué redes deben cifrarse. En cambio, define qué redes no deben cifrarse. Además, a diferencia de la situación de tunelización dividida, no es necesario conocer las redes reales en la lista. En cambio, el ASA proporciona una red predeterminada de 0.0.0.0/255.255.255.255, que se entiende como la LAN local del cliente.

Nota: Esta no es una configuración para la tunelización dividida, en la que el cliente tiene acceso no cifrado a internet mientras está conectado a ASA. Consulte Establecer la política de túnel dividido en el Libro de la CLI 3: Guía de configuración de la CLI de la VPN de la serie Cisco ASA, 9.17 para obtener información sobre cómo configurar el túnel dividido en el ASA.

Nota: Cuando el cliente está conectado y configurado para tener acceso a LAN local, no puede imprimir ni buscar por nombre en la LAN local. Sin embargo, puede buscar o imprimir por dirección IP. Consulte la sección Solucionar problemas , en este documento, para obtener más información y soluciones para esta situación.

Configure el acceso LAN local para AnyConnect Secure Mobility Client

Realice estas tareas para permitir que AnyConnect Secure Mobility Client tengan acceso a su LAN local mientras están conectados al ASA:

Configurar el ASA mediante ASDM

Siga estos pasos en la ASDM para permitir que VPN Client tenga acceso LAN local mientras está conectado al ASA:

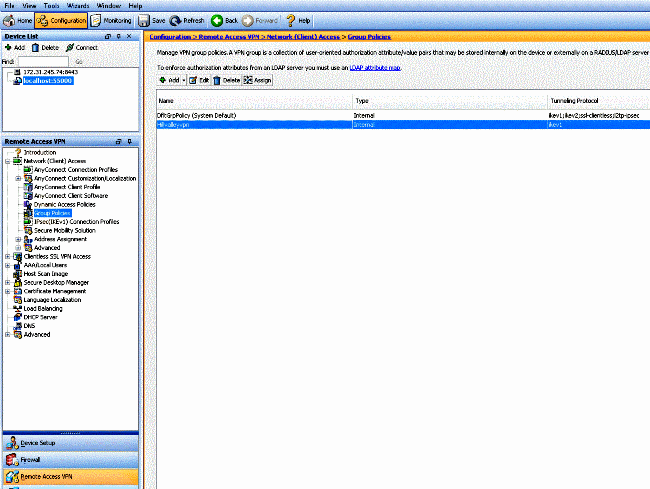

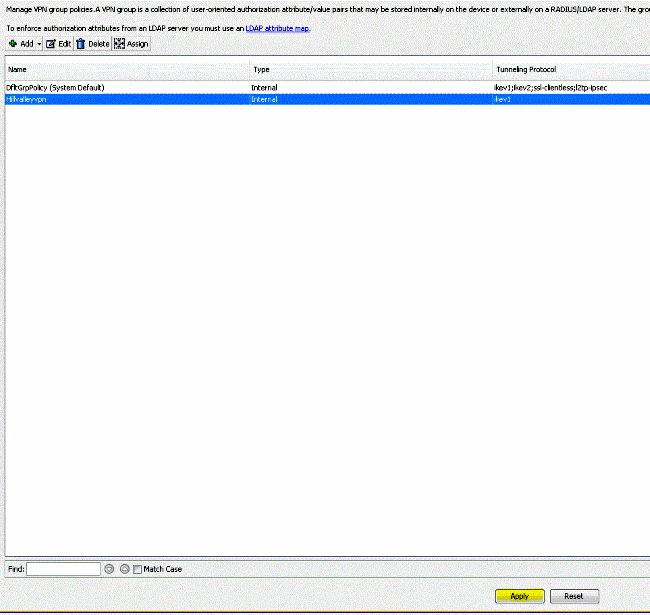

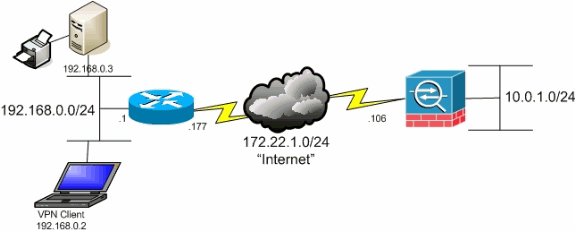

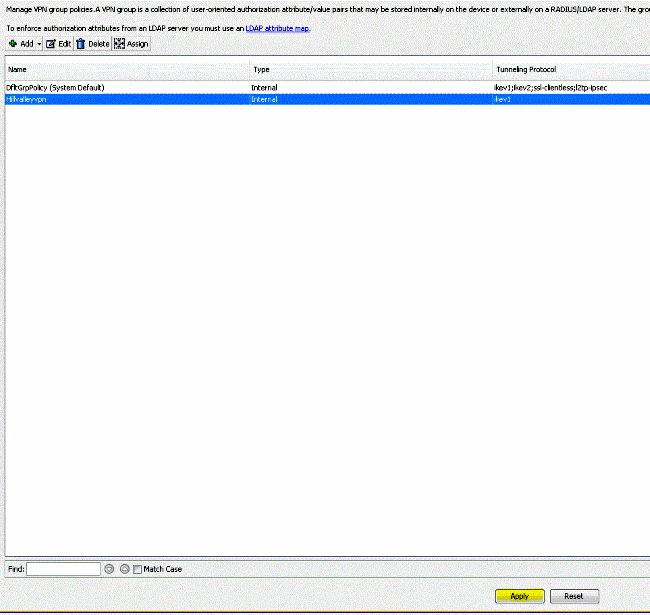

- Elija

Configuration > Remote Access VPN > Network (Client) Access > Group Policy y seleccione la política de grupo en la que desea activar el acceso LAN local. A continuación, haga clic en Edit.

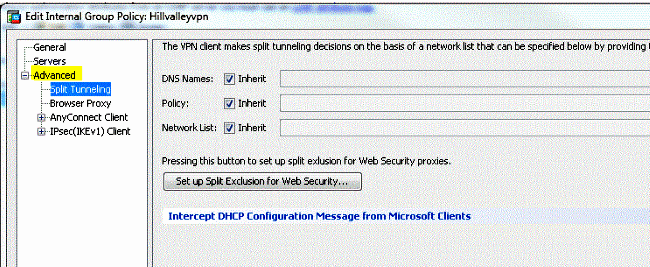

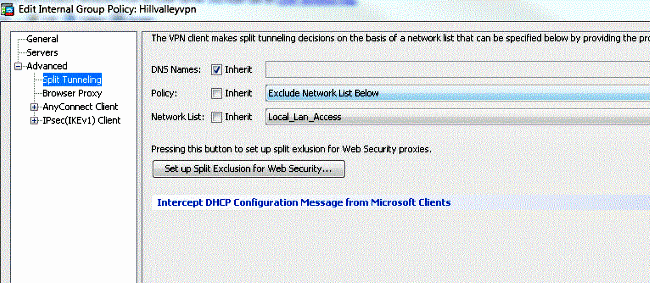

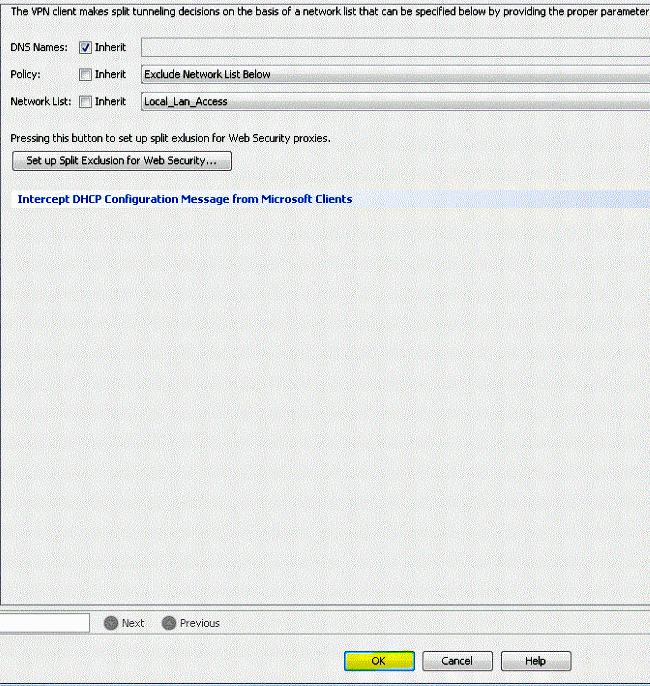

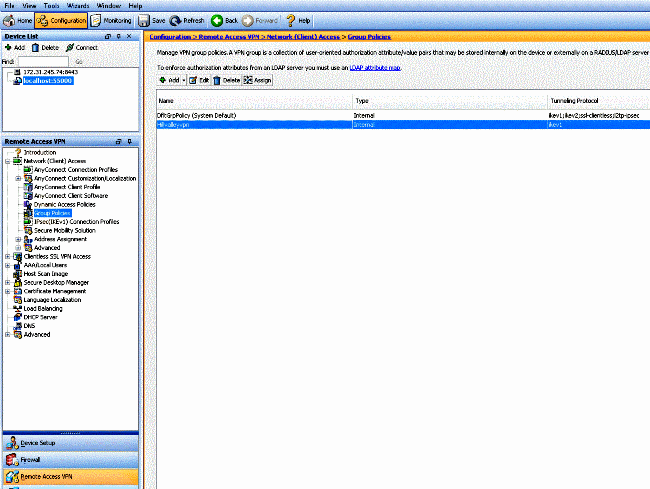

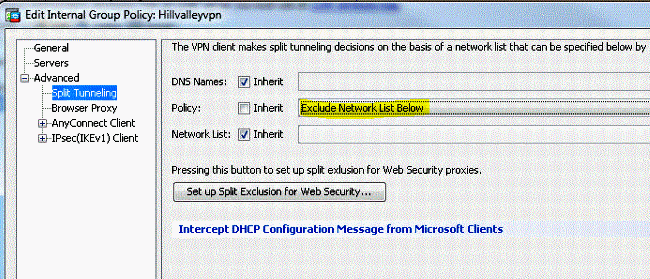

- Vaya a.

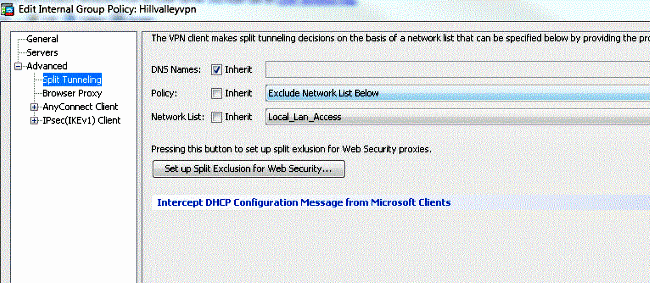

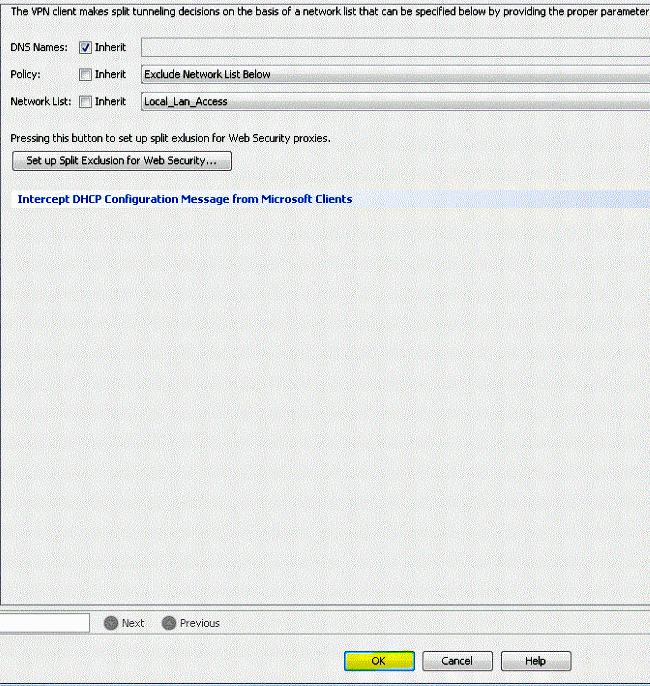

Advanced > Split Tunneling

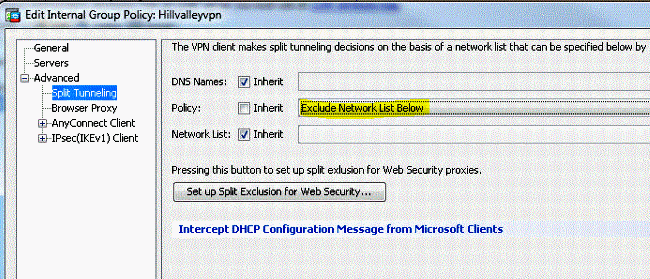

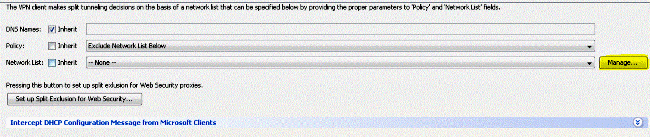

- Desmarque la

Inherit casilla Policy (Política) y elija Exclude Network List Below.

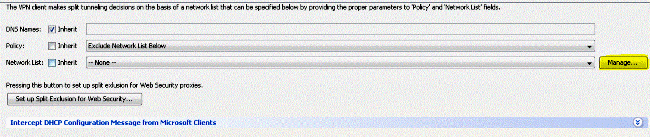

- Desactive la

Inherit casilla Network List (Lista de red) y, a continuación, haga clic Manage para iniciar el Administrador de lista de control de acceso (ACL).

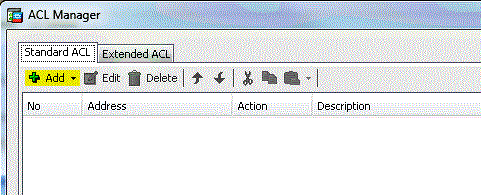

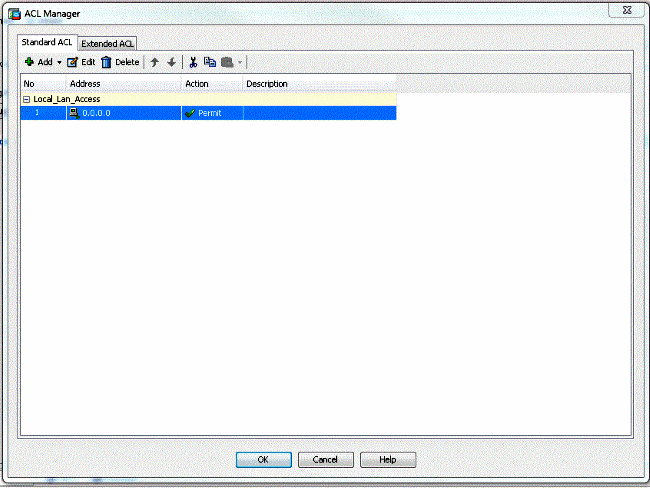

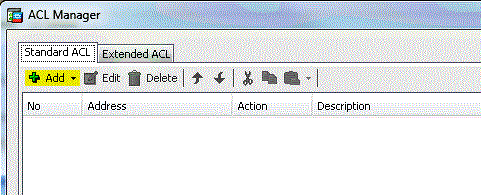

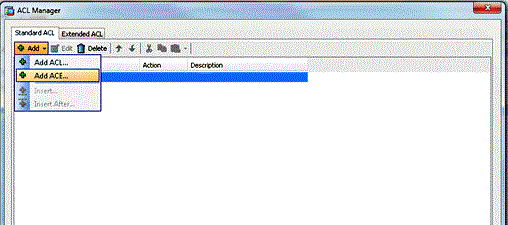

- Dentro del Administrador ACL, elija

Add > Add ACL... para crear una nueva lista de acceso.

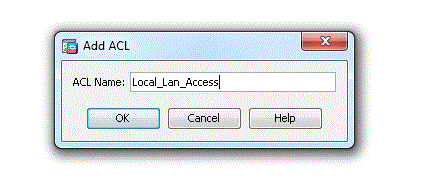

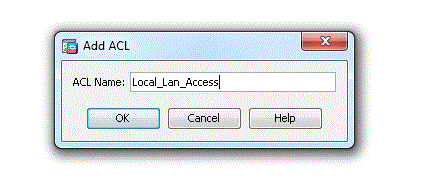

- Proporcione un nombre para la ACL y haga clic en

OK.

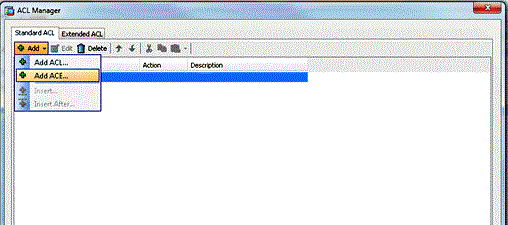

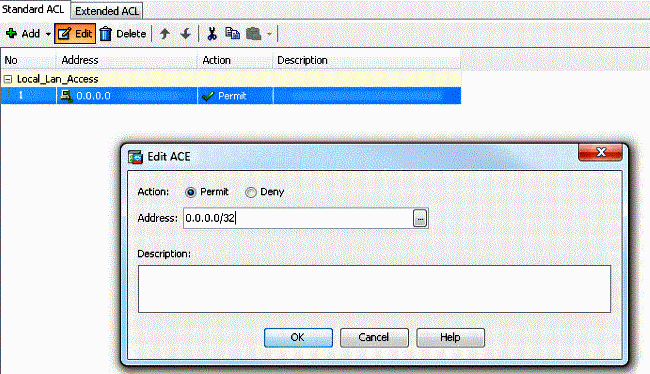

- Una vez creada la ACL, elija

Add > Add ACE... para agregar una entrada de control de acceso (ACE).

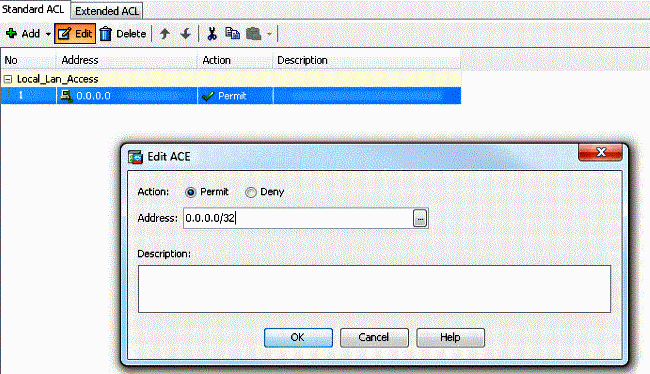

- Defina la ACE correspondiente a la LAN local del cliente.

- Seleccione

Permit.

- Elija una dirección IP de 0.0.0.0.

- Elija una máscara de red de /32.

- (Opcional) Proporcione una descripción.

- Haga clic en

OK.

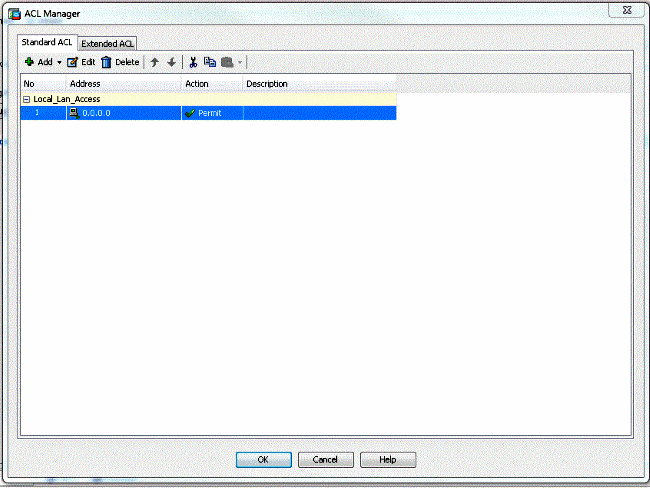

- Haga clic

OK para salir del Administrador ACL.

- Asegúrese de la ACL que acaba de crear esté seleccionada en la lista de redes de tunelización dividida.

- Haga clic

OK para volver a la configuración de la Directiva de grupo.

- Haga clic

Apply y luego Send (si es necesario) para enviar los comandos al ASA.

Configurar el ASA mediante CLI

En lugar de utilizar ASDM, puede seguir estos pasos en la CLI de ASA para permitir que VPN Client tenga acceso LAN local mientras está conectado al ASA:

- Ingrese al modo de configuración.

ciscoasa>enable

Password:

ciscoasa#configure terminal

ciscoasa(config)#

- Cree la lista de acceso para permitir el acceso a LAN local.

ciscoasa(config)#access-list Local_LAN_Access remark Client Local LAN Access

ciscoasa(config)#access-list Local_LAN_Access standard permit host 0.0.0.0

- Acceda al modo de configuración de políticas de grupo para la política que desea modificar.

ciscoasa(config)#group-policy hillvalleyvpn attributes

ciscoasa(config-group-policy)#

- Especifique la política de tunel dividido. En este caso, la política es

excludespecified.

ciscoasa(config-group-policy)#split-tunnel-policy excludespecified

- Especifique la lista de acceso de tunel dividido. En este caso, la lista es

Local_LAN_Access.

ciscoasa(config-group-policy)#split-tunnel-network-list value Local_LAN_Access

- Ejecutar este comando:

ciscoasa(config)#tunnel-group hillvalleyvpn general-attributes

- Asocie la política del grupo al grupo de túnel.

ciscoasa(config-tunnel-ipsec)# default-group-policy hillvalleyvpn

- Salga de los dos modos de configuración.

ciscoasa(config-group-policy)#exit

ciscoasa(config)#exit

ciscoasa#

- Guarde la configuración en la memoria RAM no volátil (NVRAM) y pulse

Enter cuando se le solicite para especificar el nombre de archivo de origen.

ciscoasa#copy running-config startup-config

Source filename [running-config]?

Cryptochecksum: 93bb3217 0f60bfa4 c36bbb29 75cf714a

3847 bytes copied in 3.470 secs (1282 bytes/sec)

ciscoasa#

Configurar Cisco AnyConnect Secure Mobility Client

Para configurar Cisco AnyConnect Secure Mobility Client, consulte la sección Configurar conexiones de AnyConnect del Libro de la CLI 3: Guía de configuración de la CLI de VPN de la serie Cisco ASA, 9.17.

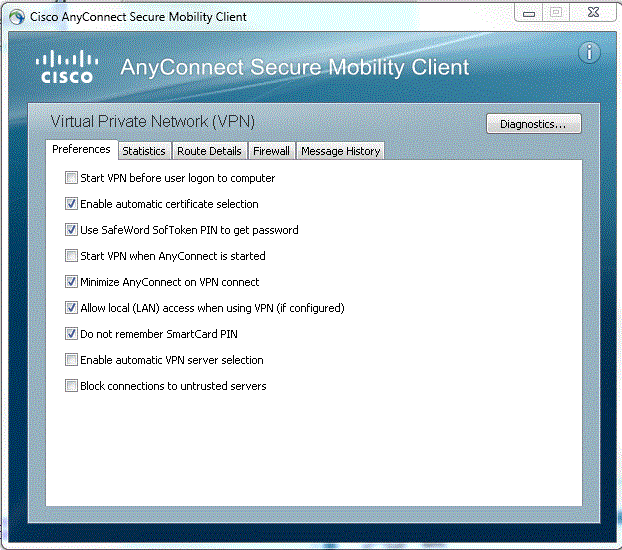

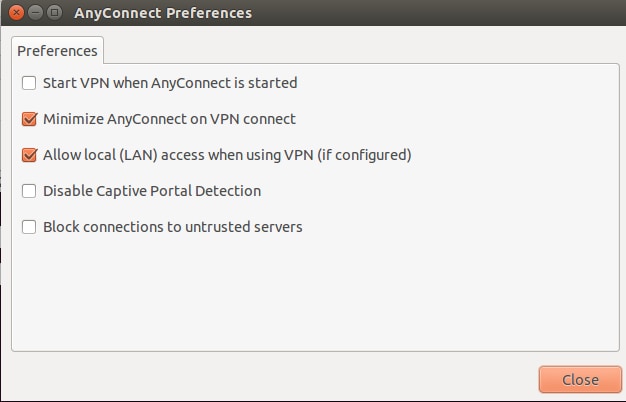

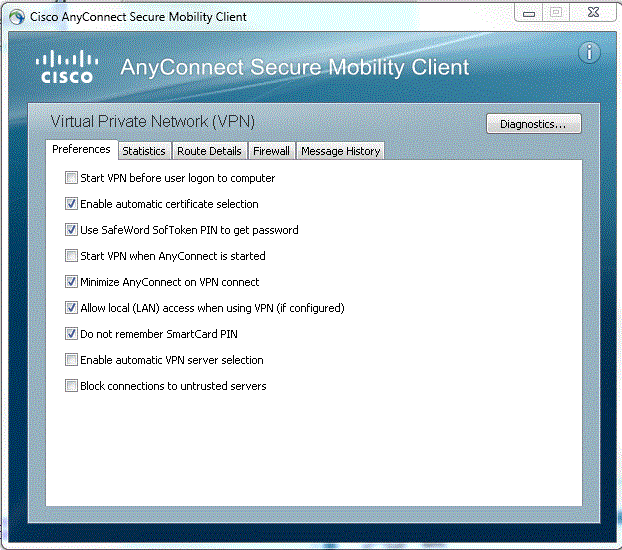

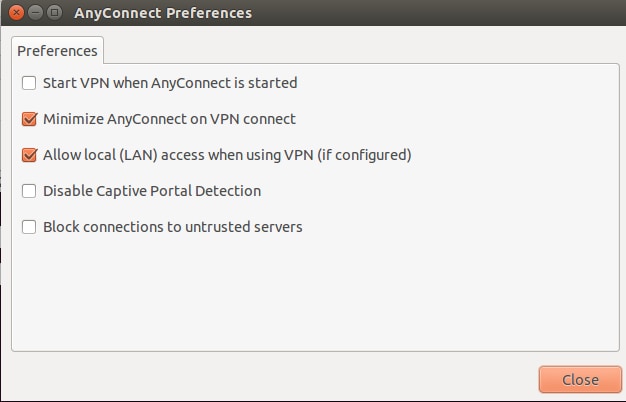

La tunelización dividida-excluida requiere que se habilite AllowLocalLanAccess en AnyConnect Client. Toda la tunelización dividida por exclusión se considera acceso a LAN local. Para utilizar la función de exclusión de la tunelización dividida, debe habilitar la AllowLocalLanAccess preferencia en las preferencias de AnyConnect VPN Client. De manera predeterminada, el acceso LAN local está deshabilitado.

Para permitir el acceso a LAN local y, por lo tanto, utilizar la tunelización dividida por exclusión, el administrador de redes puede habilitarlo en el perfil o bien los usuarios pueden habilitarlo en la configuración de sus preferencias (consulte la imagen en la siguiente sección). Para permitir el acceso LAN local, el usuario activa la Allow Local LAN access casilla de verificación si la tunelización dividida está habilitada en el gateway seguro y está configurada con la split-tunnel-policy exclude specified política. Además, puede configurar el perfil de cliente VPN si se permite el acceso LAN local con

true

.

Preferencias del usuario

Estas son las selecciones que debe realizar en la pestaña Preferences (Preferencias), en Cisco AnyConnect Secure Mobility Client, para permitir el acceso a LAN local.

En Linux

Ejemplo de perfil XML

Este es un ejemplo de cómo configurar el perfil de VPN Client con XML.

<?xml version="1.0" encoding="UTF-8"?>

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd">

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="true">false</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AllowLocalProxyConnections>true</AllowLocalProxyConnections>

<AuthenticationTimeout>12</AuthenticationTimeout>

<AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">true</LocalLanAccess>

<ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin>

<IPProtocolSupport>IPv4,IPv6</IPProtocolSupport>

<AutoReconnect UserControllable="false">true

<AutoReconnectBehavior UserControllable="false">DisconnectOnSuspend

</AutoReconnectBehavior>

</AutoReconnect>

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="false">Automatic

</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment>

<AutomaticVPNPolicy>false</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Disable

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<EnableAutomaticServerSelection UserControllable="false">false

<AutoServerSelectionImprovement>20</AutoServerSelectionImprovement>

<AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime>

</EnableAutomaticServerSelection>

<RetainVpnOnLogoff>false

</RetainVpnOnLogoff>

</ClientInitialization>

</AnyConnectProfile>

Verificación

Siga los pasos de estas secciones para verificar la configuración:

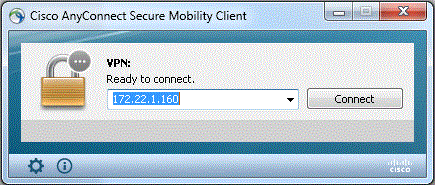

Conecte Cisco AnyConnect Secure Mobility Client con el ASA para verificar la configuración.

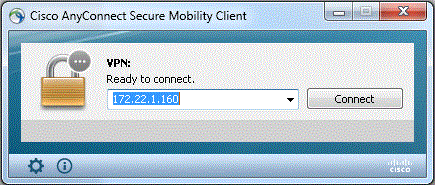

- Elija la entrada de conexión en la lista de servidores y haga clic en

Connect.

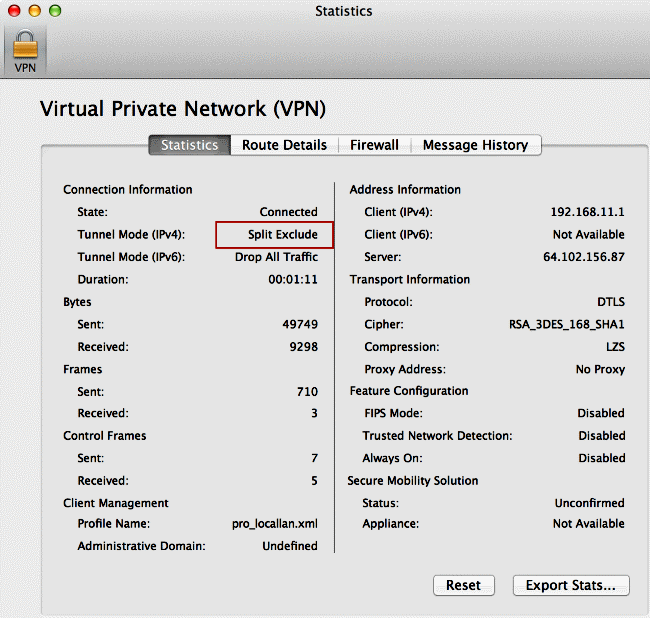

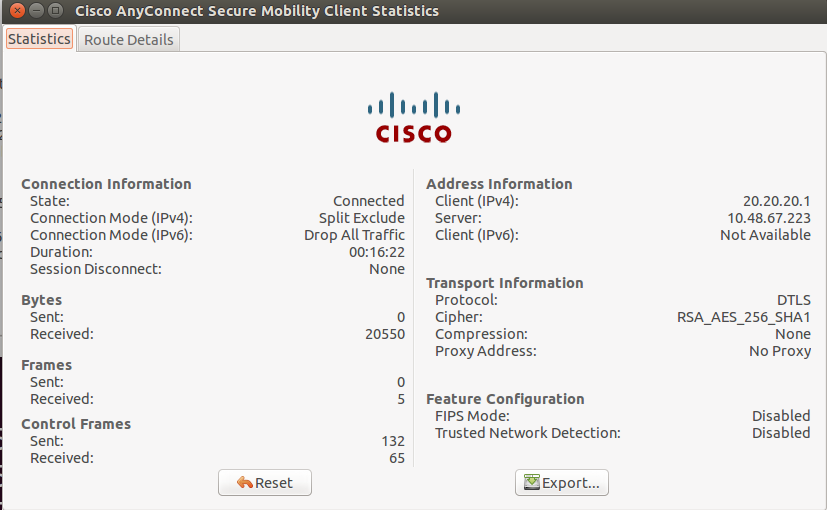

- Elija

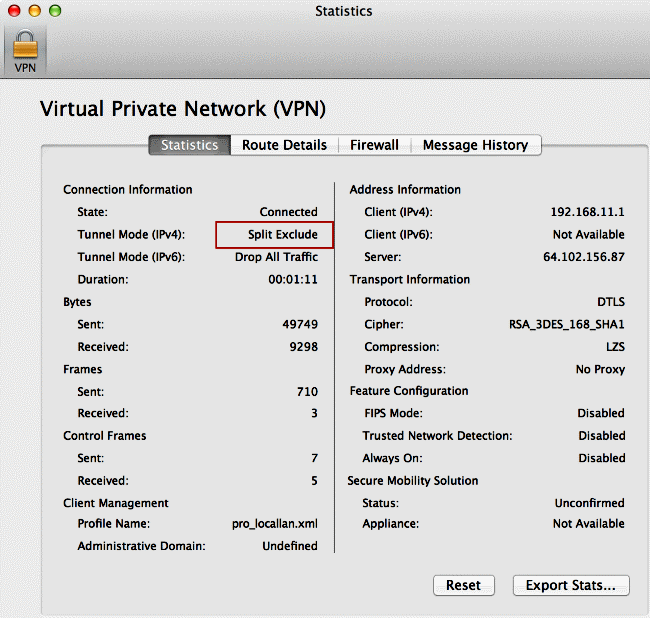

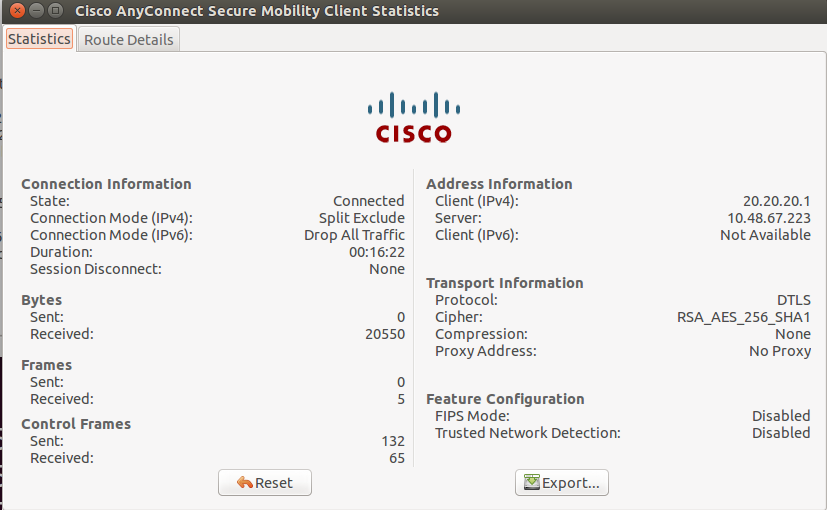

Advanced Window for All Components > Statistics... para visualizar el Modo de Túnel.

En Linux

- Haga clic en la

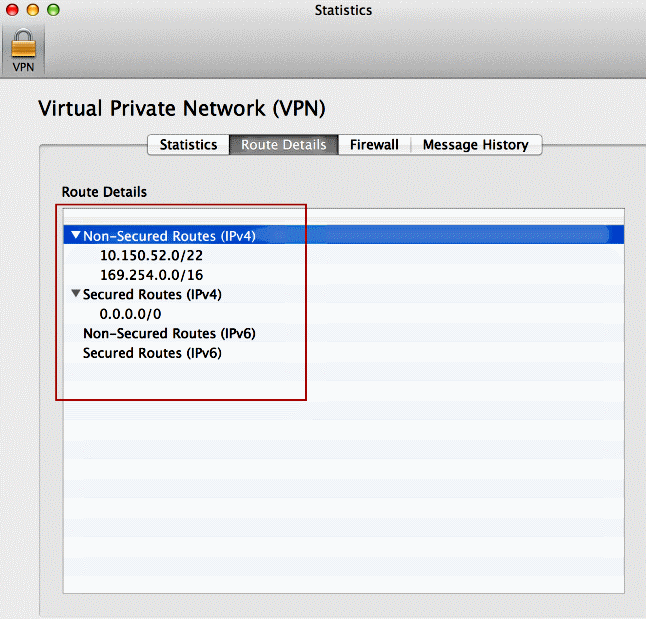

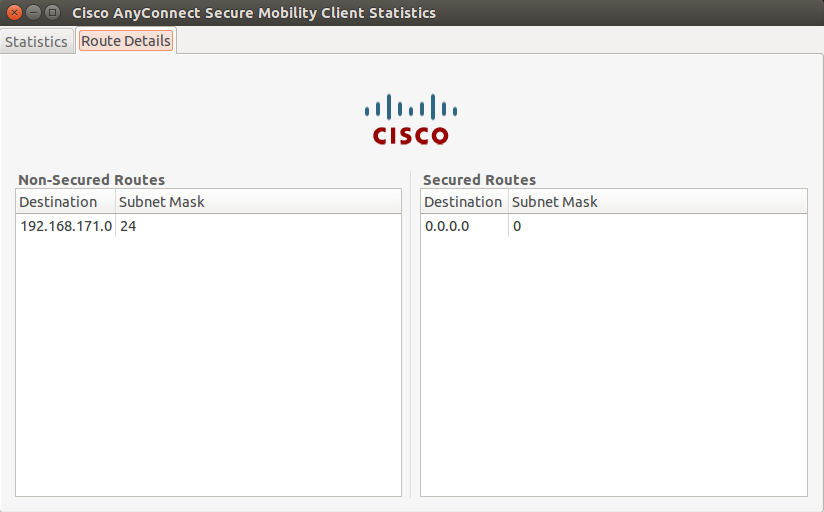

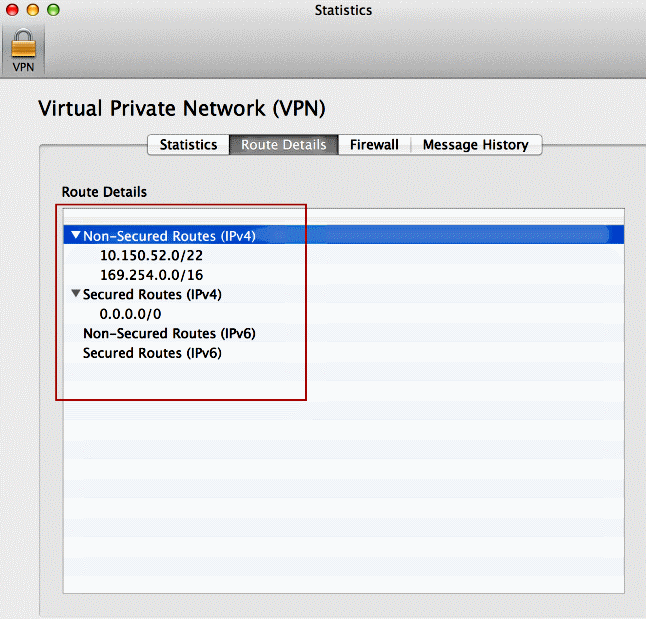

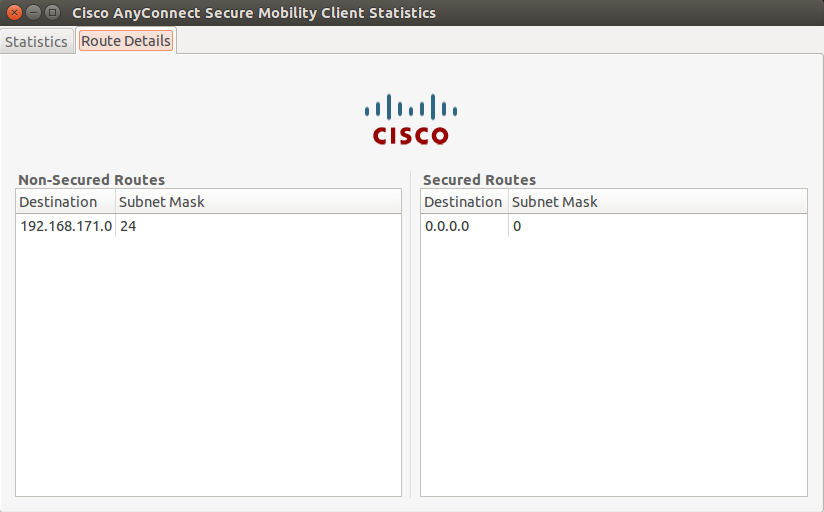

Route Details pestaña para ver las rutas a las que Cisco AnyConnect Secure Mobility Client todavía tiene acceso local.

En este ejemplo, el cliente tiene acceso LAN local a 10.150.52.0/22 y 169.254.0.0/16, mientras que el resto del tráfico se cifra y se envía a través del túnel.

En Linux

Cisco AnyConnect Secure Mobility Client

Cuando examina los registros de AnyConnect del paquete de la herramienta de diagnóstico y generación de informes (DART), puede determinar si el parámetro que permite el acceso LAN local está configurado.

******************************************

Date : 11/25/2011

Time : 13:01:48

Type : Information

Source : acvpndownloader

Description : Current Preference Settings:

ServiceDisable: false

CertificateStoreOverride: false

CertificateStore: All

ShowPreConnectMessage: false

AutoConnectOnStart: false

MinimizeOnConnect: true

LocalLanAccess: true

AutoReconnect: true

AutoReconnectBehavior: DisconnectOnSuspend

UseStartBeforeLogon: false

AutoUpdate: true

RSASecurIDIntegration: Automatic

WindowsLogonEnforcement: SingleLocalLogon

WindowsVPNEstablishment: LocalUsersOnly

ProxySettings: Native

AllowLocalProxyConnections: true

PPPExclusion: Disable

PPPExclusionServerIP:

AutomaticVPNPolicy: false

TrustedNetworkPolicy: Disconnect

UntrustedNetworkPolicy: Connect

TrustedDNSDomains:

TrustedDNSServers:

AlwaysOn: false

ConnectFailurePolicy: Closed

AllowCaptivePortalRemediation: false

CaptivePortalRemediationTimeout: 5

ApplyLastVPNLocalResourceRules: false

AllowVPNDisconnect: true

EnableScripting: false

TerminateScriptOnNextEvent: false

EnablePostSBLOnConnectScript: true

AutomaticCertSelection: true

RetainVpnOnLogoff: false

UserEnforcement: SameUserOnly

EnableAutomaticServerSelection: false

AutoServerSelectionImprovement: 20

AutoServerSelectionSuspendTime: 4

AuthenticationTimeout: 12

SafeWordSofTokenIntegration: false

AllowIPsecOverSSL: false

ClearSmartcardPin: true

******************************************

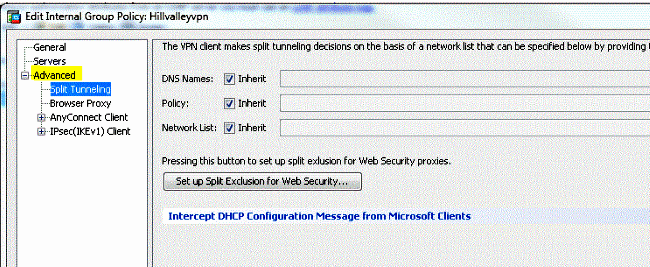

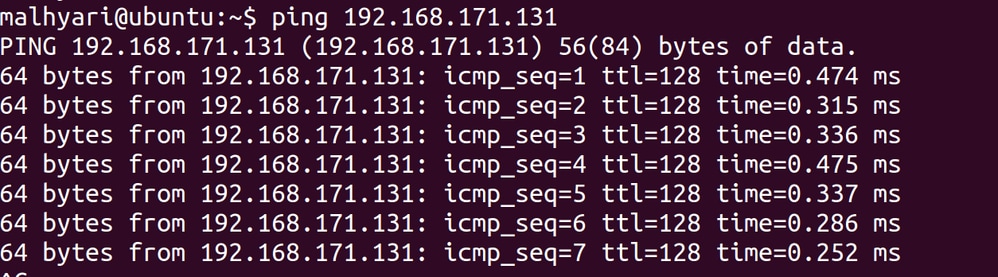

Probar el acceso LAN local con ping

Una forma adicional de probar que el cliente VPN aún tiene acceso LAN local mientras está conectado por el túnel a la cabecera VPN es utilizar el ping comando en la línea de comandos de Microsoft Windows. Aquí tenemos un ejemplo, en el cual la LAN local del cliente es 192.168.0.0/24, y otro host está presente en la red con una dirección IP de 192.168.0.3.

C:\>ping 192.168.0.3

Pinging 192.168.0.3 with 32 bytes of data:

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Ping statistics for 192.168.0.3:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

En Linux

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

No se puede imprimir o buscar por nombre

Cuando VPN Client está conectado y configurado para el acceso a LAN local, no puede imprimir ni buscar por nombre en la LAN local. Existen dos opciones disponibles para resolver esta situación:

Información Relacionada

Comentarios

Comentarios