ASA: Ejemplo de Configuración de Envío de Tráfico de Red desde ASA al AIP SSM

Contenido

Introducción

Este documento proporciona una configuración de ejemplo que explica cómo enviar el tráfico de red que pasa a través de Cisco ASA 5500 Series Adaptive Security Appliance (ASA) al módulo (IPS) de Advanced Inspection and Prevention Security Services Module (AIP-SSM). Los ejemplos de configuración se proporcionan con la interfaz de línea de comandos (CLI).

Consulte ASA: Enviar Tráfico de Red del ASA al Ejemplo de Configuración CSC-SSM para enviar el tráfico de red del Cisco ASA 5500 Series Adaptive Security Appliance (ASA) al Content Security and Control Security Services Module (CSC-SSM).

Consulte Asignación de sensores virtuales a un contexto de seguridad (solo AIP SSM) para obtener más información sobre cómo enviar el tráfico de red que pasa a través del Cisco ASA 5500 Series Adaptive Security Appliance (ASA) en modo de contexto múltiple al módulo Advanced Inspection and Prevention Security Services Module (AIP-SSM) (IPS).

Nota: El tráfico de red que atraviesa ASA incluye a los usuarios internos que acceden a Internet o a los usuarios de Internet que acceden a los recursos protegidos por ASA en una zona desmilitarizada (DMZ) o en una red interna. El tráfico de red enviado desde y hacia el ASA no se envía al módulo IPS para su inspección. Un ejemplo de tráfico no enviado al módulo IPS incluye ping (ICMP) de las interfaces ASA o Telnet al ASA.

Nota: El marco de políticas modular utilizado por ASA para clasificar el tráfico para inspección no admite IPv6. Por lo tanto, si desvía el tráfico IPv6 al AIP SSM a través de ASA, no es compatible.

Nota: Para obtener más información sobre la configuración inicial de AIP-SSM, consulte Configuración Inicial del Sensor AIP-SSM.

Prerequisites

Requirements

En este documento se asume que el público tiene conocimientos básicos sobre cómo configurar el software Cisco ASA versión 8.x y la versión 6.x del software IPS.

-

Los componentes de configuración necesarios para ASA 8.x incluyen interfaces, listas de acceso, traducción de direcciones de red (NAT) y routing.

-

Los componentes de configuración necesarios para AIP-SSM (IPS software 6.x) incluyen la configuración de la red, los hosts permitidos, la configuración de la interfaz, las definiciones de firmas y las reglas de acción de eventos.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

ASA 5510 con versión de software 8.0.2

-

AIP-SSM-10 con software IPS versión 6.1.2

Nota: Este ejemplo de configuración es compatible con cualquier firewall Cisco ASA serie 5500 con OS 7.x y versiones posteriores y el módulo AIP-SSM con IPS 5.x y versiones posteriores.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Convenciones

Configurar

En esta sección encontrará la información para configurar las funciones descritas en este documento.

Nota: Use el Command Lookup Tool (únicamente clientes registrados) para obtener más información sobre los comandos que se utilizan en esta sección.

Los esquemas de direccionamiento IP usados en esta configuración no son legalmente enrutables en Internet. Son direcciones RFC 1918 que se han utilizado en un entorno de laboratorio.![]()

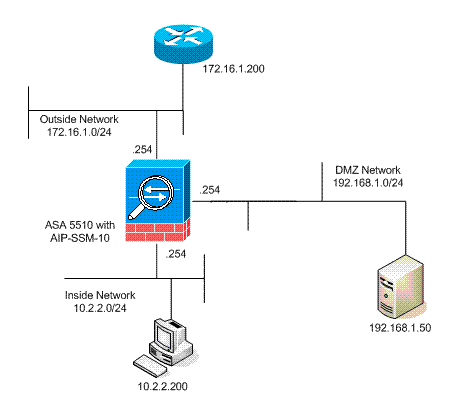

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Configuraciones iniciales

Este documento usa estas configuraciones. Tanto el ASA como el AIP-SSM comienzan con una configuración predeterminada, pero se han realizado cambios específicos con fines de prueba. Las adiciones se indican en la configuración.

| ASA 5510 |

|---|

ciscoasa#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa enable password 2KFQnbNIdI.2KYOU encrypted names ! !--- IP addressing is added to the default configuration. interface Ethernet0/0 nameif outside security-level 0 ip address 172.16.1.254 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 10.2.2.254 255.255.255.0 ! interface Ethernet0/2 nameif dmz security-level 50 ip address 192.168.1.254 255.255.255.0 ! interface Management0/0 nameif management security-level 0 ip address 172.22.1.160 255.255.255.0 management-only ! passwd 9jNfZuG3TC5tCVH0 encrypted ftp mode passive !--- Access lists are added in order to allow test !--- traffic (ICMP and Telnet). access-list acl_outside_in extended permit icmp any host 172.16.1.50 access-list acl_inside_in extended permit ip 10.2.2.0 255.255.255.0 any access-list acl_dmz_in extended permit icmp 192.168.1.0 255.255.255.0 any pager lines 24 !--- Logging is enabled. logging enable logging buffered debugging mtu outside 1500 mtu inside 1500 mtu dmz 1500 mtu management 1500 asdm image disk0:/asdm-613.bin no asdm history enable arp timeout 14400 !--- Translation rules are added. global (outside) 1 172.16.1.100 global (dmz) 1 192.168.1.100 nat (inside) 1 10.2.2.0 255.255.255.0 static (dmz,outside) 172.16.1.50 192.168.1.50 netmask 255.255.255.255 static (inside,dmz) 10.2.2.200 10.2.2.200 netmask 255.255.255.255 !--- Access lists are applied to the interfaces. access-group acl_outside_in in interface outside access-group acl_inside_in in interface inside access-group acl_dmz_in in interface dmz timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute http server enable http 0.0.0.0 0.0.0.0 dmz no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5 ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy !--- Out-of-the-box default configuration includes !--- policy-map global_policy. class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global !--- Out-of-the-box default configuration includes !--- the service-policy global_policy applied globally. prompt hostname context . : end |

| AIP SSM (IPS) |

|---|

AIP-SSM#show configuration ! ------------------------------ ! Version 6.1(2) ! Current configuration last modified Mon Mar 23 21:46:47 2009 ! ------------------------------ service interface exit ! ------------------------------ service analysis-engine virtual-sensor vs0 physical-interface GigabitEthernet0/1 exit exit ! ------------------------------ service authentication exit ! ------------------------------ service event-action-rules rules0 !--- The variables are defined. variables DMZ address 192.168.1.0-192.168.1.255 variables IN address 10.2.2.0-10.2.2.255 exit ! ------------------------------ service host network-settings !--- The management IP address is set. host-ip 172.22.1.169/24,172.22.1.1 host-name AIP-SSM telnet-option disabled access-list x.x.0.0/16 !--- The access list IP address is removed from the configuration !--- because the specific IP address is not relevant to this document. exit time-zone-settings offset -360 standard-time-zone-name GMT-06:00 exit summertime-option recurring offset 60 summertime-zone-name UTC start-summertime month april week-of-month first day-of-week sunday time-of-day 02:00:00 exit end-summertime month october week-of-month last day-of-week sunday time-of-day 02:00:00 exit exit exit ! ------------------------------ service logger exit ! ------------------------------ service network-access exit ! ------------------------------ service notification exit ! ------------------------------ service signature-definition sig0 !--- The signature is modified from the default setting for testing purposes. signatures 2000 0 alert-severity high engine atomic-ip event-action produce-alert|produce-verbose-alert exit alert-frequency summary-mode fire-all summary-key AxBx exit exit status enabled true exit exit !--- The signature is modified from the default setting for testing purposes. signatures 2004 0 alert-severity high engine atomic-ip event-action produce-alert|produce-verbose-alert exit alert-frequency summary-mode fire-all summary-key AxBx exit exit status enabled true exit exit !--- The custom signature is added for testing purposes. signatures 60000 0 alert-severity high sig-fidelity-rating 75 sig-description sig-name Telnet Command Authorization Failure sig-string-info Command authorization failed sig-comment signature triggers string command authorization failed exit engine atomic-ip specify-l4-protocol yes l4-protocol tcp no tcp-flags no tcp-mask exit specify-payload-inspection yes regex-string Command authorization failed exit exit exit exit exit ! ------------------------------ service ssh-known-hosts exit ! ------------------------------ service trusted-certificates exit ! ------------------------------ service web-server enable-tls true exit AIP-SSM# |

Nota: Si no puede acceder al módulo AIP-SSM con https, complete estos pasos:

-

Configure una dirección IP de administración para el módulo. Además, puede configurar la lista de acceso a la red, en la que especifica las redes IP/IP que pueden conectarse a la IP de administración.

-

Asegúrese de haber conectado la interfaz Ethernet externa del módulo AIP. El acceso de administración al módulo AIP sólo es posible a través de esta interfaz.

Consulte Inicialización de AIP-SSM para obtener más información.

Inspeccione todo el tráfico con el AIP-SSM en modo en línea o promiscuo

Los administradores de red y los altos directivos de la empresa suelen indicar que es necesario supervisar todo. Esta configuración cumple el requisito de supervisarlo todo. Además de supervisarlo todo, se deben tomar dos decisiones sobre cómo interactúan ASA y AIP-SSM.

-

¿El módulo AIP-SSM debe funcionar o implementarse en modo promiscuo o en línea?

-

El modo promiscuo significa que se envía una copia de los datos al AIP-SSM mientras que el ASA reenvía los datos originales al destino. El AIP-SSM en modo promiscuo puede considerarse como un sistema de detección de intrusiones (IDS). En este modo, el paquete desencadenador (el paquete que provoca la alarma) todavía puede alcanzar el destino. El rechazo puede tener lugar y evitar que los paquetes adicionales lleguen al destino; sin embargo, el paquete de activación no se detiene.

-

El modo en línea significa que el ASA reenvía los datos al AIP-SSM para la inspección. Si los datos pasan la inspección AIP-SSM, los datos regresan al ASA para continuar siendo procesados y enviados al destino. El AIP-SSM en modo en línea puede considerarse un sistema de prevención de intrusiones (IPS). A diferencia del modo promiscuo, el modo en línea (IPS) puede impedir que el paquete desencadenador llegue al destino.

-

-

En el caso de que ASA no pueda comunicarse con el AIP-SSM, ¿cómo debe manejar el ASA el tráfico que se va a inspeccionar? Algunos ejemplos de casos en los que ASA no puede comunicarse con AIP-SSM incluyen recargas AIP-SSM o si el módulo falla y necesita ser reemplazado. En este caso, el ASA puede abrirse a fallos o cerrarse a fallos.

-

La función de fallo-apertura permite que el ASA continúe pasando el tráfico que debe ser inspeccionado al destino final si no se puede alcanzar el AIP-SSM.

-

Los bloques de fallo-cierre para-inspeccionar el tráfico cuando el ASA no puede comunicarse con el AIP-SSM.

Nota: El tráfico que debe inspeccionarse se define con el uso de una lista de acceso. En esta salida de ejemplo, la lista de acceso permite todo el tráfico IP desde cualquier origen a cualquier destino. Por lo tanto, el tráfico que debe inspeccionarse puede ser cualquier cosa que pase a través de ASA.

-

ciscoasa(config)#access-list traffic_for_ips permit ip any any ciscoasa(config)#class-map ips_class_map ciscoasa(config-cmap)#match access-list traffic_for_ips !--- The match any command can be used in place of !--- the match access-list [access-list name] command. !--- In this example, access-list traffic_for_ips permits !--- all traffic. The match any command also !--- permits all traffic. You can use either configuration. !--- When you define an access-list, it can ease troubleshooting. ciscoasa(config)#policy-map global_policy !--- Note that policy-map global_policy is a part of the !--- default configuration. In addition, policy-map global_policy !--- is applied globally with the service-policy command. ciscoasa(config-pmap)#class ips_class_map ciscoasa(config-pmap-c)#ips inline fail-open !--- Two decisions need to be made. !--- First, does the AIP-SSM function !--- in inline or promiscuous mode? !--- Second, does the ASA fail-open or fail-closed? ciscoasa(config-pmap-c)#ips promiscous fail-open !--- If AIP-SSM is in promiscous mode, issue !--- the no ips promiscous fail-open command !--- in order to negate the command and then use !--- the ips inline fail-open command.

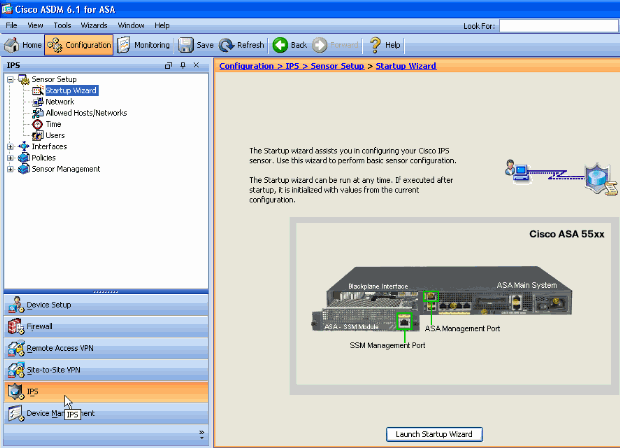

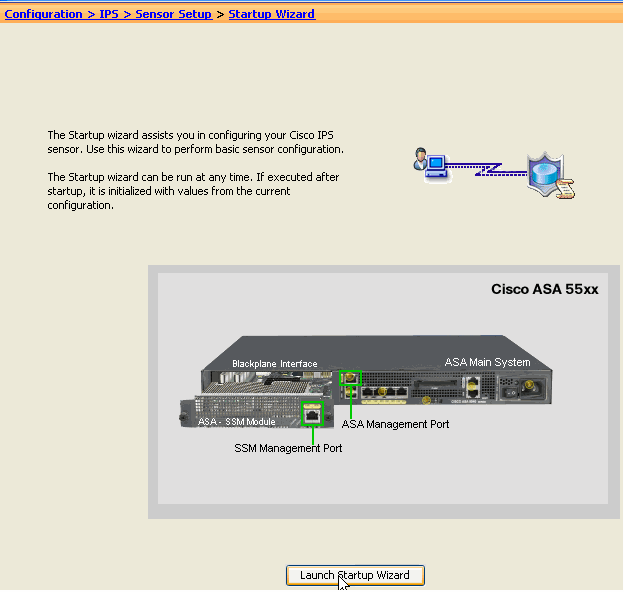

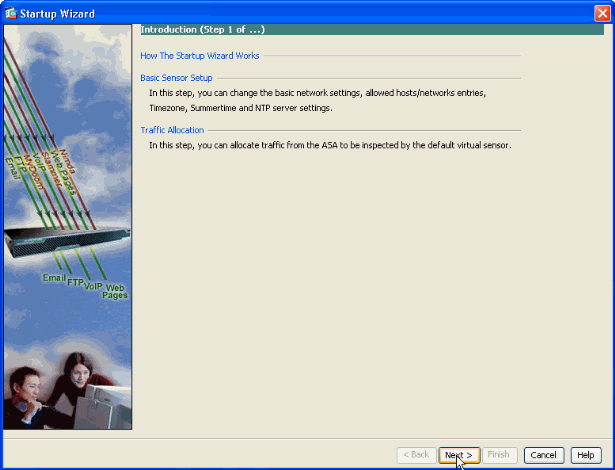

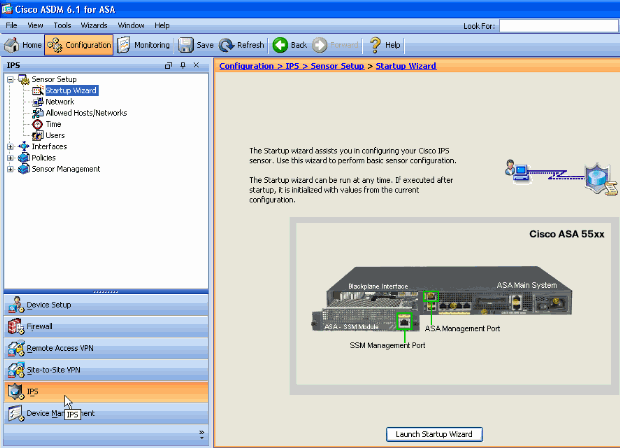

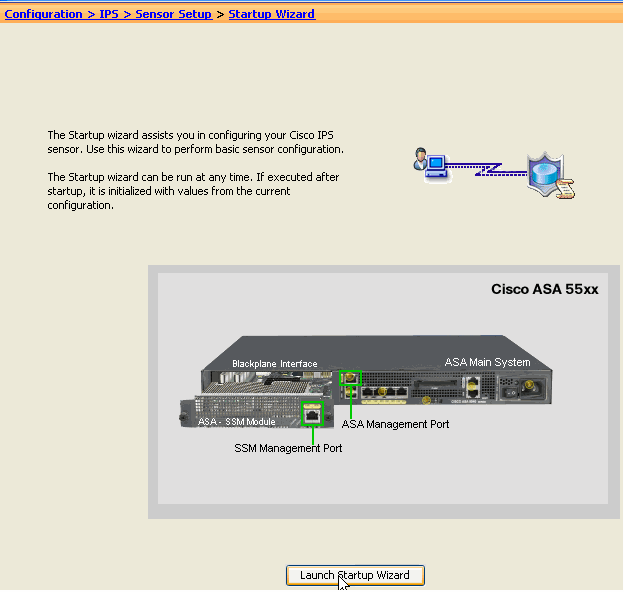

Inspeccione todo el tráfico con el AIP-SSM utilizando ASDM

Complete estos pasos para inspeccionar todo el tráfico con AIP-SSM que utiliza ASDM:.

-

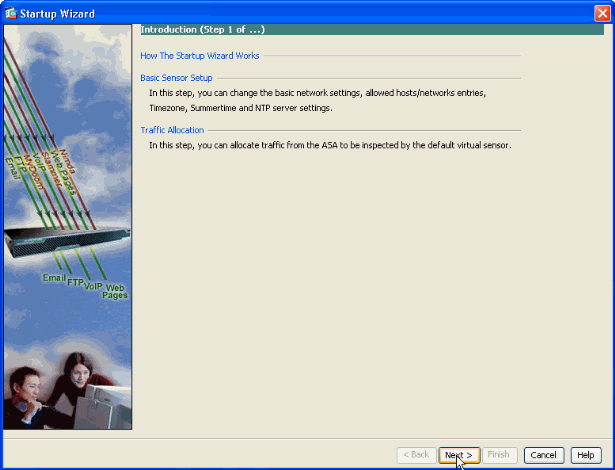

Elija Configuration > IPS > Sensor Setup > Startup Wizard en la página de inicio de ASDM para iniciar la configuración, como se muestra:

-

Haga clic en Iniciar Asistente para inicio.

-

Haga clic en Next en la nueva ventana que aparece después de iniciar el asistente de inicio.

-

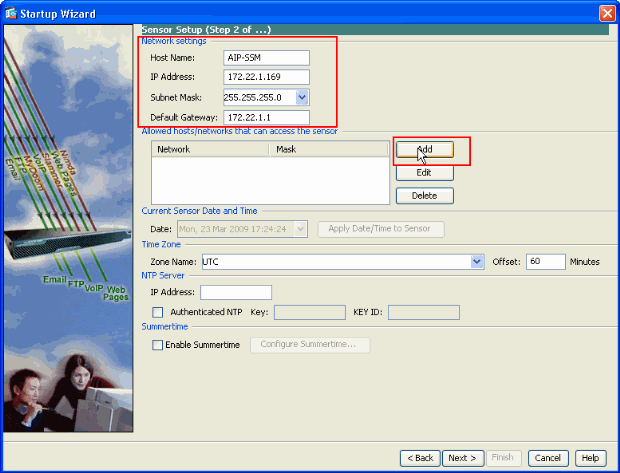

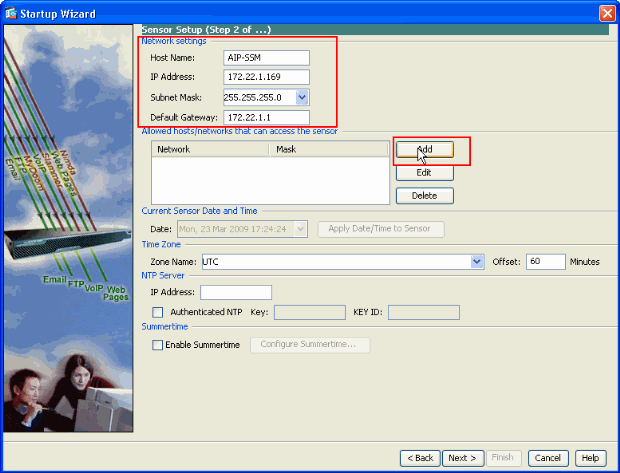

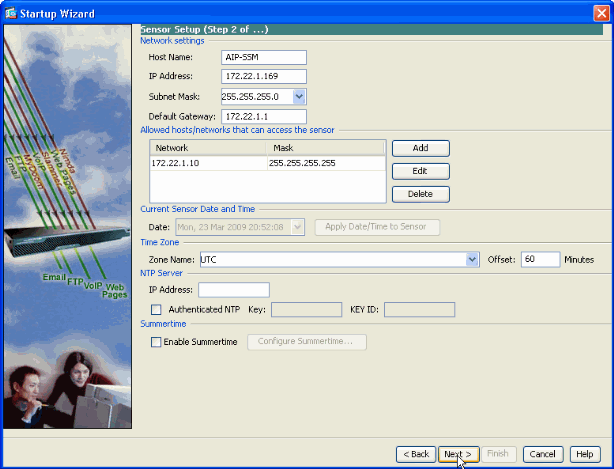

En la nueva ventana, proporcione el nombre de host, la dirección IP, la máscara de subred y la dirección de gateway predeterminada para el módulo AIP-SSM en el espacio respectivo proporcionado en la sección Network settings (Parámetros de red). Luego haga clic en Add para agregar las listas de acceso para permitir todo el tráfico con AIP-SSM.

-

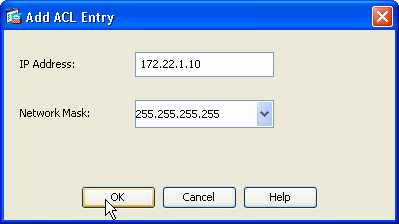

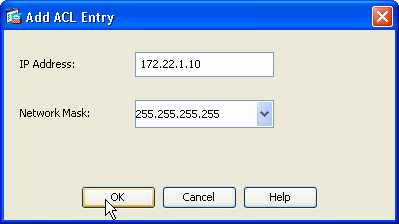

En la ventana Add ACL Entry, proporcione la Dirección IP y los detalles de la Máscara de Red de los hosts/redes a los que se permitirá el acceso al sensor. Click OK.

Nota: La dirección IP de red/host debe pertenecer al intervalo de direcciones de red de gestión.

-

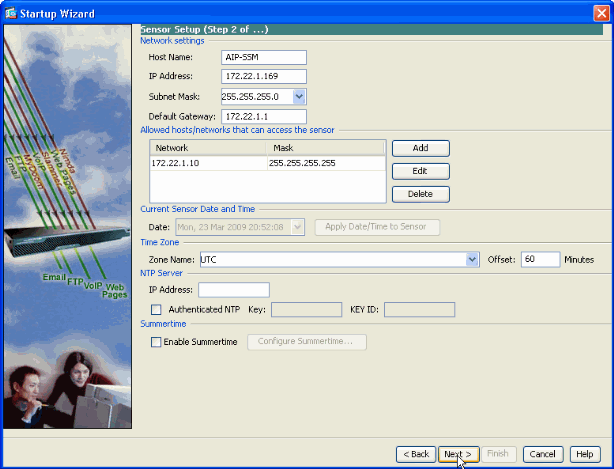

Haga clic en Next después de proporcionar los detalles en los respectivos espacios proporcionados.

-

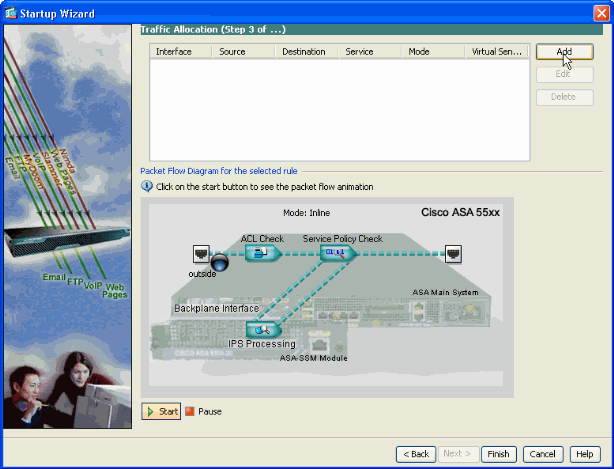

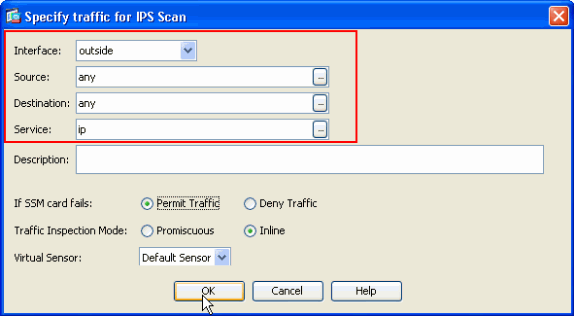

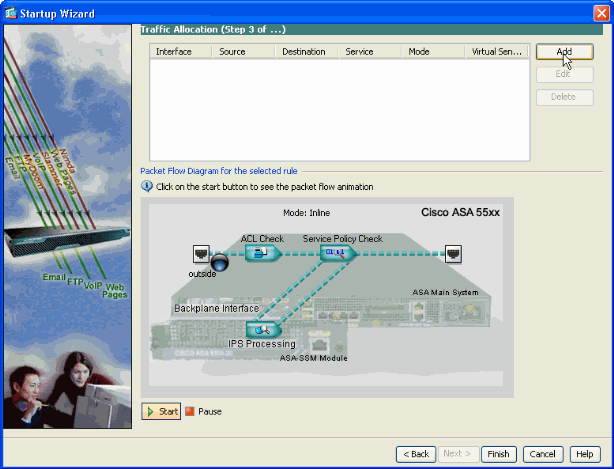

Haga clic en Agregar para configurar los detalles de asignación de tráfico.

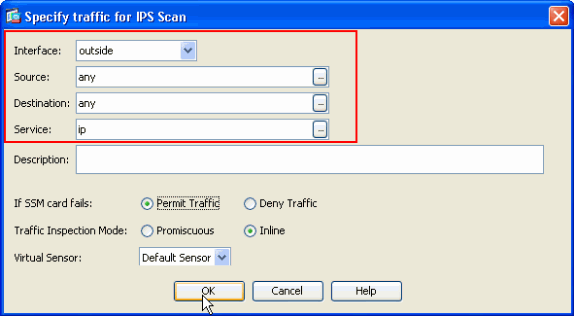

-

Proporcione la dirección de red de origen y de destino, así como el tipo de servicio; por ejemplo, aquí se utiliza IP. En este ejemplo, any se utiliza para el origen y el destino cuando se inspecciona todo el tráfico con AIP-SSM. Luego haga clic en OK (Aceptar).

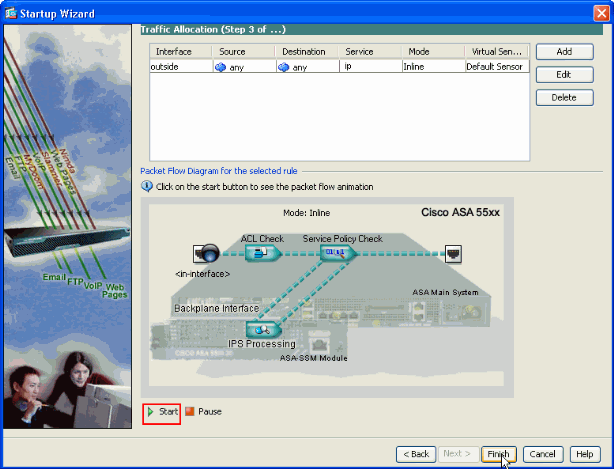

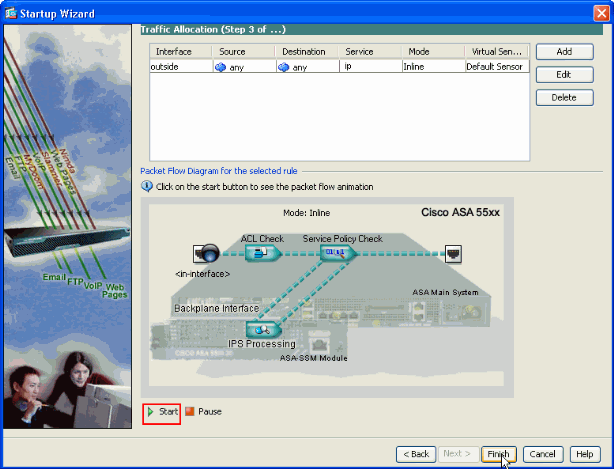

-

Las reglas de asignación de tráfico configuradas se muestran en esta ventana y puede agregar tantas reglas como sea necesario si completa el mismo procedimiento como se explicó en los pasos 7 y 8. A continuación, haga clic en Finish y esto completa el procedimiento de configuración de ASDM.

Nota: Puede ver la animación del flujo de paquetes si hace clic en Inicio.

Inspeccione el Tráfico Específico con el AIP-SSM

En el caso de que el administrador de la red quiera tener el monitor AIP-SSM como un subconjunto de todo el tráfico, el ASA tiene dos variables independientes que se pueden modificar. Primero, la lista de acceso se puede escribir para incluir o excluir el tráfico necesario. Además de la modificación de las listas de acceso, una política de servicio se puede aplicar a una interfaz o globalmente para cambiar el tráfico inspeccionado por el AIP-SSM.

Con referencia al diagrama de red en este documento, el administrador de red quiere que el AIP-SSM inspeccione todo el tráfico entre la red externa y la red DMZ.

ciscoasa#configure terminal ciscoasa(config)#access-list traffic_for_ips deny ip 10.2.2.0 255.255.255.0 192.168.1.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips permit ip any 192.168.1.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips deny ip 192.168.1.0 255.255.255.0 10.2.2.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips permit ip 192.168.1.0 255.255.255.0 any ciscoasa(config)#class-map ips_class_map ciscoasa(config-cmap)#match access-list traffic_for_ips ciscoasa(config)#policy-map interface_policy ciscoasa(config-pmap)#class ips_class_map ciscoasa(config-pmap-c)#ips inline fail-open ciscoasa(config)#service-policy interface_policy interface dmz !--- The access-list denies traffic from the inside network to the DMZ network !--- and traffic to the inside network from the DMZ network. !--- In addition, the service-policy command is applied to the DMZ interface.

A continuación, el administrador de la red desea que el AIP-SSM monitoree el tráfico iniciado desde la red interna a la red externa. No se supervisa la red interna a la red DMZ.

Nota: Esta sección en particular requiere una comprensión intermedia de statefulness, TCP, UDP, ICMP, conexión y comunicaciones sin conexión.

ciscoasa#configure terminal ciscoasa(config)#access-list traffic_for_ips deny ip 10.2.2.0 255.255.255.0 192.168.1.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips permit ip 10.2.2.0 255.255.255.0 any ciscoasa(config)#class-map ips_class_map ciscoasa(config-cmap)#match access-list traffic_for_ips ciscoasa(config)#policy-map interface_policy ciscoasa(config-pmap)#class ips_class_map ciscoasa(config-pmap-c)#ips inline fail-open ciscoasa(config)#service-policy interface_policy interface inside

La lista de acceso deniega el tráfico iniciado en la red interna con destino a la red DMZ. La segunda línea de la lista de acceso permite o envía el tráfico iniciado en la red interna con destino a la red externa al AIP-SSM. En este punto entra en juego la statefulness del ASA. Por ejemplo, un usuario interno inicia una conexión TCP (Telnet) a un dispositivo de la red externa (router). El usuario se conecta correctamente al router e inicia sesión. A continuación, el usuario emite un comando de router que no está autorizado. El router responde con un error en la autorización del comando. El paquete de datos que contiene la cadena Command authorization failed tiene un origen del router exterior y un destino del usuario interior. El origen (exterior) y el destino (interior) no coinciden con las listas de acceso definidas anteriormente en este documento. El ASA realiza un seguimiento de las conexiones stateful, debido a esto, el paquete de datos que regresa (de afuera hacia adentro) se envía al AIP-SSM para su inspección. La firma personalizada 60000 0, que está configurada en el AIP-SSM, genera alarmas.

Nota: De forma predeterminada, el ASA no mantiene el estado para el tráfico ICMP. En la configuración de ejemplo anterior, el usuario interno realiza un ping (solicitud de eco ICMP) al router externo. El router responde con respuesta de eco ICMP. El AIP-SSM inspecciona el paquete de solicitud de eco pero no el paquete de respuesta de eco. Si la inspección ICMP está habilitada en el ASA, el AIP-SSM inspecciona tanto los paquetes de solicitud de eco como los de respuesta de eco.

Excluir tráfico de red específico del análisis AIP-SSM

El ejemplo generalizado dado proporciona una visión sobre la exención del tráfico específico que debe ser analizado por AIP-SSM. Para realizar esto, debe crear una lista de acceso que contenga el flujo de tráfico que se excluirá del escaneo AIP-SSM en la sentencia deny. En este ejemplo, IPS es el nombre de la lista de acceso que define el flujo de tráfico que analizará AIP-SSM. El tráfico entre <source> y <destination> se excluye del análisis; se inspecciona el resto del tráfico.

access-list IPS deny IP <source> <destination> access-list IPS permit ip any any ! class-map my_ips_class match access-list IPS ! ! policy-map my-ids-policy class my-ips-class ips inline fail-open

Verificación

Verifique que los eventos de alerta estén registrados en el AIP-SSM.

Inicie sesión en el AIP-SSM con la cuenta de usuario de administrador. El comando show events alert genera este resultado.

Nota: La salida varía según la configuración de la firma, el tipo de tráfico enviado al AIP-SSM y la carga de red.

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilize el OIT para ver una análisis de la salida del comando show.

show events alert

evIdsAlert: eventId=1156198930427770356 severity=high vendor=Cisco

originator:

hostId: AIP-SSM

appName: sensorApp

appInstanceId: 345

time: 2009/03/23 22:52:57 2006/08/24 17:52:57 UTC

signature: description=Telnet Command Authorization Failure id=60000 version=custom

subsigId: 0

sigDetails: Command authorization failed

interfaceGroup:

vlan: 0

participants:

attacker:

addr: locality=OUT 172.16.1.200

port: 23

target:

addr: locality=IN 10.2.2.200

port: 33189

riskRatingValue: 75

interface: ge0_1

protocol: tcp

evIdsAlert: eventId=1156205750427770078 severity=high vendor=Cisco

originator:

hostId: AIP-SSM

appName: sensorApp

appInstanceId: 345

time: 2009/03/23 23:46:08 2009/03/23 18:46:08 UTC

signature: description=ICMP Echo Request id=2004 version=S1

subsigId: 0

interfaceGroup:

vlan: 0

participants:

attacker:

addr: locality=OUT 172.16.1.200

target:

addr: locality=DMZ 192.168.1.50

triggerPacket:

000000 00 16 C7 9F 74 8C 00 15 2B 95 F9 5E 08 00 45 00 ....t...+..^..E.

000010 00 3C 2A 57 00 00 FF 01 21 B7 AC 10 01 C8 C0 A8 .<*W....!.......

000020 01 32 08 00 F5 DA 11 24 00 00 00 01 02 03 04 05 .2.....$........

000030 06 07 08 09 0A 0B 0C 0D 0E 0F 10 11 12 13 14 15 ................

000040 16 17 18 19 1A 1B 1C 1D 1E 1F ..........

riskRatingValue: 100

interface: ge0_1

protocol: icmp

evIdsAlert: eventId=1156205750427770079 severity=high vendor=Cisco

originator:

hostId: AIP-SSM

appName: sensorApp

appInstanceId: 345

time: 2009/03/23 23:46:08 2009/03/23 18:46:08 UTC

signature: description=ICMP Echo Reply id=2000 version=S1

subsigId: 0

interfaceGroup:

vlan: 0

participants:

attacker:

addr: locality=DMZ 192.168.1.50

target:

addr: locality=OUT 172.16.1.200

triggerPacket:

000000 00 16 C7 9F 74 8E 00 03 E3 02 6A 21 08 00 45 00 ....t.....j!..E.

000010 00 3C 2A 57 00 00 FF 01 36 4F AC 10 01 32 AC 10 .<*W....6O...2..

000020 01 C8 00 00 FD DA 11 24 00 00 00 01 02 03 04 05 .......$........

000030 06 07 08 09 0A 0B 0C 0D 0E 0F 10 11 12 13 14 15 ................

000040 16 17 18 19 1A 1B 1C 1D 1E 1F ..........

riskRatingValue: 100

interface: ge0_1

protocol: icmp

En las configuraciones de ejemplo, varias firmas IPS se sintonizan para emitir alarmas en el tráfico de prueba. Se modifican las firmas 2000 y 2004. Se agrega la firma personalizada 60000. En un entorno de laboratorio o en una red en la que pasan pocos datos a través de ASA, puede ser necesario modificar las firmas para activar eventos. Si ASA y AIP-SSM se implementan en un entorno que pasa una gran cantidad de tráfico, es probable que la configuración de firma predeterminada genere un evento.

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilize el OIT para ver una análisis de la salida del comando show.

Ejecute estos comandos show desde el ASA.

-

show module—Muestra información sobre el SSM en el ASA así como información del sistema.

ciscoasa#show module Mod Card Type Model Serial No. --- -------------------------------------------- ------------------ ----------- 0 ASA 5510 Adaptive Security Appliance ASA5510 JMX0935K040 1 ASA 5500 Series Security Services Module-10 ASA-SSM-10 JAB09440271 Mod MAC Address Range Hw Version Fw Version Sw Version --- --------------------------------- ------------ ------------ --------------- 0 0012.d948.e912 to 0012.d948.e916 1.0 1.0(10)0 8.0(2) 1 0013.c480.cc18 to 0013.c480.cc18 1.0 1.0(10)0 6.1(2)E3 Mod SSM Application Name Status SSM Application Version --- ------------------------------ ---------------- -------------------------- 1 IPS Up 6.1(2)E3 Mod Status Data Plane Status Compatibility --- ------------------ --------------------- ------------- 0 Up Sys Not Applicable 1 Up Up !--- Each of the areas highlighted indicate that !--- the ASA recognizes the AIP-SSM and the AIP-SSM status is up.

-

‘show run’

ciscoasa#show run !--- Output is suppressed. access-list traffic_for_ips extended permit ip any any ... class-map ips_class_map match access-list traffic_for_ips ... policy-map global_policy ... class ips_class_map ips inline fail-open ... service-policy global_policy global !--- Each of these lines are needed !--- in order to send data to the AIP-SSM.

-

show access-list: muestra los contadores de una lista de acceso.

ciscoasa#show access-list traffic_for_ips access-list traffic_for_ips; 1 elements access-list traffic_for_ips line 1 extended permit ip any any (hitcnt=2) 0x9bea7286 !--- Confirms the access-list displays a hit count greater than zero.

Antes de instalar y utilizar el AIP-SSM, ¿pasa el tráfico de red a través del ASA como se esperaba? Si no es así, puede ser necesario resolver problemas de la red y de las reglas de la política de acceso de ASA.

Problemas con la conmutación por fallas

-

Si usted tiene dos ASA en una configuración de failover y cada uno tiene un AIP-SSM, usted debe replicar manualmente la configuración del AIP-SS. Solamente la configuración del ASA es replegada por el mecanismo de failover. El AIP-SSM no se incluye en el failover. Consulte Ejemplo de Configuración de Failover Activo/En Espera de PIX/ASA 7.x para obtener más información sobre los problemas de Failover.

-

El AIP-SSM no participa en el stateful failover si el stateful failover se configura en el par de failover ASA.

Mensajes de error

El módulo IPS (AIP-SSM) genera mensajes de error como se indica y no desencadena eventos.

07Aug2007 18:59:50.468 0.757 interface[367] Cid/W errWarning Inline data bypass has started. 07Aug2007 18:59:59.619 9.151 mainApp[418] cplane/E Error during socket read 07Aug2007 19:03:13.219 193.600 nac[373] Cid/W errWarning New host ip [192.168.101.76] 07Aug2007 19:06:13.979 180.760 sensorApp[417] Cid/W errWarning unspecifiedWarning:There are no interfaces assigned to any virtual sensors. This can result in some packets not being monitored. 07Aug2007 19:08:42.713 148.734 mainApp[394] cplane/E Error - accept() call returned -1 07Aug2007 19:08:42.740 0.027 interface[367] Cid/W errWarning Inline data bypass has started.

La causa de este mensaje de error es que el sensor virtual IPS no fue asignado a la interfaz de backplane del ASA. El ASA está configurado de la manera correcta para enviar tráfico al módulo SSM, pero necesita asignar el sensor virtual a la interfaz de backplane que el ASA crea para que el SSM escanee el tráfico.

errorMessage: IpLogProcessor::addIpLog: Ran out of file descriptors name=errWarn errorMessage: IpLog 1701858066 terminated early due to lack of file handles. name=ErrLimitExceeded

Estos mensajes son indicativos de que se ha habilitado IP LOGGING, que a su vez ha acaparado todos los recursos del sistema. Cisco recomienda desactivar el REGISTRO IP, ya que solo debe utilizarse para fines de resolución de problemas/investigación.

Nota: El mensaje de error errWarning Inline data bypass has started es el comportamiento esperado, ya que el sensor reinicia momentáneamente el motor de análisis después de la actualización de la firma, que es una parte necesaria del proceso de actualización de la firma.

soporte syslog

El AIP-SSM no soporta syslog como formato de alerta.

El método predeterminado para recibir información de alerta del AIP-SSM es a través de Security Device Event Exchange (SDEE). Otra opción es configurar firmas individuales para generar una trampa SNMP como una acción a tomar cuando se activan.

Reinicio de AIP-SSM

El módulo AIP-SSM no responde correctamente.

Si el módulo AIP-SSM no responde correctamente, reinicie el módulo AIP-SSM sin reiniciar ASA. Utilice el comando hw-module module 1 reload para reiniciar el módulo AIP-SSM y no reiniciar ASA.

Alerta de correo electrónico de AIP-SSM

¿Puede AIP-SSM enviar alertas de correo electrónico a los usuarios?

No, no es compatible.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

25-Aug-2006 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios