Configuración de Cloud Gateway Gold

Opciones de descarga

-

ePub (344.3 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (395.7 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe un análisis en profundidad de la configuración Gold proporcionada para Cisco Secure Email Cloud Gateway.

Prerequisites

Requirements

Cisco recomienda que conozca estos temas:

- Cisco Secure Email Gateway o Cloud Gateway, administración de UI y CLI

- Cisco Secure Email and Web Manager, administración a nivel de IU

- Los clientes de Cisco Secure Email Cloud pueden solicitar acceso a CLI; consulte: Acceso a la interfaz de línea de comandos (CLI)

Componentes Utilizados

La información de este documento procede de la configuración gold y de las recomendaciones de prácticas recomendadas para los clientes y administradores de Cisco Secure Email Cloud.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Productos Relacionados

Este documento también es aplicable con:

- Hardware o dispositivo virtual de Cisco Secure Email Gateway en las instalaciones

- Dispositivo virtual y hardware en las instalaciones de Cisco Secure Email and Web Manager

Cuarentenas de políticas

Las cuarentenas se configuran y se mantienen en el Email and Web Manager para los clientes de Cisco Secure Email Cloud. Inicie sesión en su gestor de correo electrónico y web para ver las cuarentenas:

- ACCOUNT_TAKEOVER

- ANTI_SPOOF

- BLOCK_ATTACHMENTS

- LISTA DE BLOQUEO

- DKIM_FAIL

- CUARENTENA_DMARC

- DMARC_REJECT

- CORREO_FORJADO

- INAPPROPRIATE_CONTENT

- MACRO

- OPEN_RELAY

- SDR_DATA

- SPF_HARDFAIL

- SPF_SOFTFAIL

- TG_OUTBOUND_MALWARE

- URL_MALINTENCIONADO

Configuración Gold de gateway de nube

Advertencia: cualquier cambio en las configuraciones basado en las prácticas recomendadas que se proporcionan en este documento debe revisarse y entenderse antes de aplicar los cambios de configuración en su entorno de producción. Póngase en contacto con su ingeniero de Cisco CX, su gerente de servicios designado (DSM) o su equipo de cuentas antes de realizar cambios en la configuración.

Antes de comenzar

La configuración Gold para clientes en la nube de Cisco Secure Email es la práctica recomendada y la configuración de día cero tanto para el Cloud Gateway como para Cisco Secure Email and Web Manager. Las implementaciones de Cisco Secure Email Cloud utilizan tanto gateways de nube como al menos un (1) gestor de correo electrónico y web. Algunas partes de la configuración y de las prácticas recomendadas indican a los administradores que utilicen las cuarentenas que se encuentran en el Email and Web Manager con fines de administración centralizada.

Configuración Básica

Políticas de correo > Tabla de acceso de destinatarios (RAT)

La Tabla de Acceso de Destinatarios define qué destinatarios son aceptados por un receptor público. Como mínimo, la tabla especifica la dirección y si se debe aceptar o rechazar. Revise la RAT para agregar y administrar sus dominios según sea necesario.

Red > Rutas SMTP

Si el destino de la ruta SMTP es Microsoft 365, vea Office365 Throttling CES New Instance with "4.7.500 Server busy. Intente nuevamente más tarde.

Servicios de seguridad

Los servicios enumerados se configuran para todos los clientes de Cisco Secure Email Cloud con los valores proporcionados:

IronPort Anti-Spam (IPAS)

- Activado y configurado: analizar siempre 1M y no analizar nunca 2M

- Tiempo de espera para analizar un solo mensaje: 60 segundos

Filtrado de URL

- Habilitar categorización de URL y filtros de reputación

- (Opcional) Cree y configure la lista de permitidos de URL denominada "bypass_urls".

- Habilitar seguimiento de interacción web

- Configuración avanzada:

- Límite de tiempo de búsqueda de URL: 15 segundos

- Número máximo de URL escaneadas en el cuerpo y el adjunto: 400

- Vuelva a escribir el texto de la dirección URL y HREF en el mensaje: No

- Registro de URL: habilitado

- (Opcional) A partir de AsyncOS 14.2 para Cloud Gateway, están disponibles el veredicto retrospectivo de URL y la remediación de URL; consulte las notas de la versión proporcionadas y configure el filtrado de URL para Secure Email Gateway y Cloud Gateway

Detección de graymail

- Activar y configurar Explorar siempre 1M y No explorar nunca 2M

- Tiempo de espera para analizar un solo mensaje: 60 segundos

Filtros de brote

- Habilitar reglas adaptables

- Tamaño máximo de mensaje a analizar: 2 millones

- Habilitar seguimiento de interacción web

Protección frente a malware avanzado > Reputación y análisis de archivos

- Habilitar Reputación de archivos

- Habilitar análisis de archivos

- Consulte la configuración global para revisar los tipos de archivos para el análisis de archivos

Rastreo de mensajes

- Activar registro de conexiones rechazadas (si es necesario)

Administración del sistema

Usuarios (Administración del sistema > Usuarios)

- Recuerde revisar y establecer las políticas de frase de contraseña asociadas con la configuración de la cuenta de usuario local y la frase de contraseña

- Si es posible, configure y habilite el protocolo ligero de acceso a directorios (LDAP) para la autenticación (Administración del sistema > LDAP)

Suscripciones de registro (Administración del sistema > Suscripciones de registro)

- Si no está configurado, cree y habilite:

- Registros del historial de configuración

- Registros del cliente de reputación de URL

- En Configuración global de suscripciones a registros, edite la configuración y agregue los encabezados To, From, Reply-To, Sender.

Configuración adicional (opcional)

Servicios adicionales para revisar y considerar:

Administración del sistema > LDAP

- Si configura LDAP, Cisco recomienda LDAP con SSL habilitado

Defensa de URL

- Consulte Configuración del filtrado de URL para Secure Email Gateway y Cloud Gateway para obtener las prácticas recomendadas de configuración más actualizadas para la defensa de URL.

- Cisco también profundiza en la defensa de URL; consulte la Guía de defensa de URL.

- En este documento también se incluyen algunos ejemplos incluidos en la Guía de defensa de URL.

SPF

- Los registros DNS del marco de políticas de remitente (SPF) se crean externamente en el gateway de la nube. Por lo tanto, Cisco recomienda encarecidamente a todos los clientes que integren las prácticas recomendadas de SPF, DKIM y DMARC en su estrategia de seguridad. Consulte Configuración y prácticas recomendadas de SPF para obtener más información sobre la validación de SPF.

- Para los clientes de Cisco Secure Email Cloud, se publica una macro para todas las puertas de enlace de la nube por nombre de host de asignación para facilitar la adición de todos los hosts.

- Colóquelo antes de ~all o -all dentro del registro DNS TXT (SPF) actual, si existe:

exists:%{i}.spf.<allocation>.iphmx.com

Nota: Asegúrese de que el registro SPF finaliza con ~all o -all. Valide los registros SPF de sus dominios antes y después de cualquier cambio.

- Información y herramientas recomendadas para obtener más información sobre SPF:

Ejemplos adicionales de SPF

- Un excelente ejemplo de SPF es si recibe mensajes de correo electrónico desde el gateway de la nube y envía mensajes de correo electrónico salientes desde otros servidores de correo. Puede utilizar el mecanismo "a:" para especificar hosts de correo:

v=spf1 mx a:mail01.yourdomain.com a:mail99.yourdomain.com ~all

- Si solo envía mensajes de correo electrónico salientes a través del gateway de la nube, puede utilizar:

v=spf1 mx exists:%{i}.spf.<allocation>.iphmx.com ~all

- En este ejemplo, el mecanismo "ip4:" o "ip6:" especifica una dirección IP o un rango de direcciones IP:

v=spf1 exists:%{i}.spf.<allocation>.iphmx.com ip4:192.168.0.1/16 ~all

Cambios de nivel de CLI

- Como se indica en Requisitos previos, los clientes de Cisco Secure Email Cloud pueden solicitar acceso a CLI; consulte Acceso a la interfaz de línea de comandos (CLI).

Filtro anti-simulación

- Asegúrese de revisar la Guía de prácticas recomendadas para la lucha contra la suplantación de identidad

- Esta guía le proporciona ejemplos detallados y prácticas recomendadas de configuración para la prevención de suplantación de correo electrónico

Agregar filtro de encabezado

- Solo CLI, escriba y habilite el filtro de mensajes addHeaders:

addHeaders: if (sendergroup != "RELAYLIST")

{

insert-header("X-IronPort-RemoteIP", "$RemoteIP");

insert-header("X-IronPort-MID", "$MID");

insert-header("X-IronPort-Reputation", "$Reputation");

insert-header("X-IronPort-Listener", "$RecvListener");

insert-header("X-IronPort-SenderGroup", "$Group");

insert-header("X-IronPort-MailFlowPolicy", "$Policy");

}

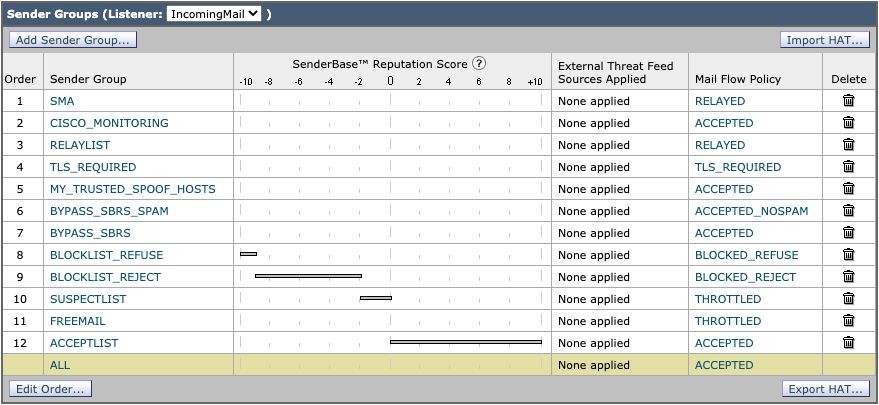

Tabla de acceso de host (Políticas de correo > Tabla de acceso de host (HAT))

Descripción general de HAT > Grupos de remitentes adicionales

- Guía del usuario de ESA: creación de un grupo de remitentes para la gestión de mensajes

- BYPASS_SBRS - Colocar más alto para fuentes que omiten la reputación

- MY_TRUSTED_SPOOF_HOSTS - Parte del filtro de suplantación

- TLS_REQUIRED: para conexiones TLS forzadas

En el grupo de remitentes SUSPECTLIST predefinido

- Guía del usuario de ESA: verificación de remitente: host

- active "Puntuaciones SBRS en Ninguna".

- (Opcional) habilitar "Error de búsqueda de registros PTR del host de conexión debido a un error temporal de DNS".

Ejemplo de HAT agresivo

- BLOCKLIST_REFUSE [-10.0 a -9.0] POLÍTICA: BLOCKED_REFUSE

- BLOCKLIST_REJECT [-9.0 a -2.0] POLÍTICA: BLOCKED_REJECT

- SUSPECTLIST [-2.0 a 0.0 y puntuaciones SBRS de "None"] POLÍTICA: THROTTLED

- ACCEPTLIST [0.0 to 10.0] POLÍTICA: ACEPTADA

Nota: Los ejemplos de HAT muestran políticas de flujo de correo (MFP) configuradas adicionalmente. Para obtener información completa sobre MFP, consulte "Introducción a la canalización de correo electrónico > Entrantes/Receptores" en la Guía del usuario para obtener la versión adecuada de AsyncOS para Cisco Secure Email Gateway que ha implementado.

Ejemplo de HAT:

Política de flujo de correo (parámetros de política predeterminados)

Parámetros de política predeterminados

Configuración de seguridad

- Establecer Seguridad de la capa de transporte (TLS) como preferida

- Habilitar el marco de directivas de remitentes (SPF)

- Habilitar DomainKeys Identified Mail (DKIM)

- Habilitar la verificación de autenticación, generación de informes y conformidad de mensajes basada en dominio (DMARC) y enviar informes de comentarios agregados

Nota: DMARC requiere ajustes adicionales para su configuración. Para obtener más información sobre DMARC, consulte "Autenticación de correo electrónico > Verificación de DMARC" en la guía del usuario para obtener la versión adecuada de AsyncOS para Cisco Secure Email Gateway que ha implementado.

Políticas de correo entrante

La política predeterminada está configurada de manera similar a:

Anti-Spam

- Habilitado, con umbrales dejados en los umbrales predeterminados. (La modificación de la puntuación podría aumentar los falsos positivos.)

Antivirus

- Escaneo de mensajes: Escanear sólo para virus

- Se ha activado la casilla de verificación Asegurar para "Incluir un X-encabezado"

- Para Mensajes no escaneables y Mensajes infectados por virus, establezca Archivar mensaje original en No

AMP

- Para Acciones no escaneables en Errores de Mensajes, utilice Advanced y Add Custom Header to Message, X-TG-MSGERROR, value: True.

- Para las acciones no escaneables en el límite de velocidad, utilice Advanced y Add Custom Header to Message, X-TG-RATELIMIT, valor: True.

- Para Mensajes con Análisis de Archivo Pendiente, utilice Acción Aplicada al Mensaje: "Cuarentena."

Graymail

- El escaneo está habilitado para cada veredicto (marketing, redes sociales, en masa), con Prepend para Add Text to Subject y action es Deliver.

- Para Action on Bulk Mail, utilice Advanced y Add Custom Header (opcional): X-Bulk, value: True.

Filtros de contenido

- Enabled y URL_QUARANTINE_MALICIOUS, URL_REWRITE_SUSPICIOUS, URL_INAPPROPRIATE, DKIM_FAILURE, SPF_HARDFAIL, EXECUTIVE_SPOOF, DOMAIN_SPOOF, SDR, TG_RATE_LIMIT están seleccionados

- Estos filtros de contenido se proporcionan más adelante en esta guía

Filtros de brote

- El nivel de amenaza predeterminado es 3; ajústelo según sus requisitos de seguridad.

- Si el nivel de amenaza de un mensaje es igual o superior a este umbral, el mensaje se mueve a la cuarentena de Outbreak. (1=amenaza más baja, 5=amenaza más alta)

- Habilitar modificación del mensaje

- Reescritura de URL establecida en "Habilitar para todos los mensajes".

- Cambiar asunto anteponer a: [Posible fraude de $threat_category]

Nombres de políticas (se muestra)

- Política de correo BLOCKLIST

La política de correo BLOCKLIST se configura con todos los servicios desactivados, excepto la protección frente a malware avanzado, y enlaza a un filtro de contenido con la acción de QUARANTINE.

- Política de correo ALLOWLIST

La política de correo ALLOWLIST tiene antispam, graymail deshabilitado y filtros de contenido habilitados para URL_QUARANTINE_MALICIOUS, URL_REWRITE_SUSPICIOUS, URL_INAPPROPRIATE, DKIM_FAILURE, SPF_HARDFAIL, EXECUTIVE SPOOF, DOMAIN_SPOOF, SDR, TG_RATE_LIMIT o filtros de contenido de su elección y configuración.

- Política de correo ALLOW_SPOOF

La política de correo ALLOW_SPOOF tiene todos los servicios predeterminados habilitados, con los filtros de contenido habilitados para URL_QUARANTINE_MALICIOUS, URL_REWRITE_SUSPICIOUS, URL_INAPPROPRIATE, SDR o los filtros de contenido de su elección y configuración.

Políticas de correo saliente

La política predeterminada está configurada de manera similar a:

Anti-Spam

- Inhabilitado

Antivirus

- Escaneo de mensajes: Escanear sólo para virus

- Quite la marca de la casilla de verificación "Incluir un encabezado X".

- (Opcional) Para todos los mensajes: Advanced > Other Notification, habilite "Others" (Otros) e incluya su dirección de correo electrónico de contacto de administración/SOC

Protección frente a malware avanzado

- Habilitar sólo Reputación de archivos

- Acciones no escaneables en el límite de velocidad: utilice Advanced y agregue encabezado personalizado al mensaje: X-TG-RATELIMIT, valor: "True".

- Mensajes con archivos adjuntos con malware: utilice Advanced y agregue encabezado personalizado al mensaje: X-TG-OUTBOUND, valor: "MALWARE DETECTED".

Graymail

- Inhabilitado

Filtros de contenido

- Se seleccionan los filtros Enabled y TG_OUTBOUND_MALICIOUS, Strip_Secret_Header, EXTERNAL_SENDER_REMOVE, ACCOUNT_TAKEOVER o de contenido que desee.

Filtros de brote

- Inhabilitado

DLP

- Habilitación, según la licencia de DLP y la configuración de DLP.

Otros parámetros

Diccionarios (Políticas de correo > Diccionarios)

- Habilitar y revisar Profanity y el diccionario Sexual_Content

- Cree el diccionario Executive_FED para la detección de correo electrónico falsificado con todos los nombres de los ejecutivos

- Cree diccionarios adicionales para palabras clave restringidas o de otro tipo según considere necesario para sus políticas, entorno y control de seguridad

Controles de destino (Políticas de correo > Controles de destino)

- Para el dominio predeterminado, configure TLS Support como Preferred.

- Puede agregar destinos para dominios de correo web y establecer umbrales más bajos

- Consulte nuestra guía Rate Limit Your Outbound Mail with Destination Control Settings para obtener más información.

Filtros de contenido

Nota: para obtener información adicional sobre los filtros de contenido, consulte "Filtros de contenido" en la guía del usuario para obtener la versión adecuada de AsyncOS para Cisco Secure Email Gateway que haya implementado.

Filtros de contenido entrante

URL_QUARANTINE_MALICIOUS

Condición: Reputación de URL; reputación de URL (-10.00, -6.00 , "bypass_urls", 1, 1)

Acción: Cuarentena: cuarentena("URL_MALICIOUS")

URL_REWRITE_SUSPICIOUS

Condición: Reputación de URL; reputación de URL (-5.90, -5.60 , "bypass_urls", 0, 1)

Acción: reputación de URL; url-reputación-proxy-redirect(-5,90, -5,60,"",0)

URL_INAPROPIADO

Condición: Categoría de URL; categoría de URL (['Adultos', 'Contenido de abuso infantil', 'Extremo', 'Discurso de odio', 'Actividades ilegales', 'Descargas ilegales', 'Drogas ilegales', 'Pornografía', 'Evitación de filtros'], "bypass_urls", 1, 1)

Acción: Cuarentena; duplicate-quarantine("INAPPROPRIATE_CONTENT")

DKIM_FAILURE

Condición: Autenticación DKIM; dkim-authentication == hardfail

Acción: Cuarentena; duplicate-quarantine("DKIM_FAIL")

SPF_HARDFAIL

Condición: verificación SPF; spf-status == fail

Acción: Cuarentena; cuarentena duplicada("SPF_HARDFAIL")

EXECUTIVE_SPOOF

Condición: detección de correo electrónico falsificado; detección de correo electrónico falsificado ("Executive_FED", 90, "")

Condición: Otro encabezado; encabezado("X-IronPort-SenderGroup") != "(?i)allowspoof"

* set Aplicar regla: solo si todas las condiciones coinciden

Acción: agregar/editar encabezado; edit-header-text("Asunto", "(.*)", "[EXTERNO]\\1")

Acción: Cuarentena; cuarentena duplicada("FORGED_EMAIL")

DOMAIN_SPOOF

Condición: Otro encabezado; encabezado ("X-Spoof")

Acción: Cuarentena; duplicate-quarantine("ANTI_SPOOF")

SDR

Condición: Reputación de dominio; sdr-reputación (['horrible'], "")

Condición: Reputación de dominio; sdr-age ("días", <, 5, "")

* set Aplicar regla: Si una o más condiciones coinciden

Acción: Cuarentena; cuarentena duplicada("SDR_DATA")

TG_RATE_LIMIT

Condición: Otro encabezado; encabezado("X-TG-RATELIMIT")

Acción: Agregar entrada de registro; log-entry("X-TG-RATELIMIT: $filename")

BLOCKLIST_QUARANTINE

Condición: (Ninguno)

Acción: Quarantine; quarantine("BLOCKLIST")

Filtros de contenido saliente

TG_OUTBOUND_MALICIOUS

Condición: Otro encabezado; encabezado ("X-TG-OUTBOUND") == MALWARE

Acción: Cuarentena; cuarentena("TG_OUTBOUND_MALWARE")

Strip_Secret_Header

Condición: Otro encabezado; encabezado ("MARCADOR DE POSICIÓN") == MARCADOR DE POSICIÓN

Acción: Quitar encabezado; strip-header("X-IronPort-Tenant")

EXTERNAL_SENDER_REMOVE

Condición: (Ninguno)

Acción: agregar/editar encabezado; edit-header-text("Subject", "\\[EXTERNAL\\]\\s?", "")

ACCOUNT_TAKEOVER

Condición: otro encabezado; encabezado ("X-AMP-Result") == (?i)malintencionado

Condición: reputación de URL; reputación de URL (-10.00, -6.00 , "", 1, 1)

*Establecer regla de aplicación: si coinciden una o más condiciones

Acción: Notificar;notificar ("<Insertar dirección de correo electrónico de administrador o de distribución>", "POSIBLE ADQUISICIÓN DE CUENTA", "", "ACCOUNT_TAKEOVER_WARNING")

Acción: duplicate-quarantine("ACCOUNT_TAKEOVER")

En el caso de los clientes de Cisco Secure Email Cloud, disponemos de filtros de contenido de ejemplo incluidos en la configuración Gold y las recomendaciones de prácticas recomendadas. Además, revise los filtros "SAMPLE_" para obtener más información sobre las condiciones y acciones asociadas que pueden ser beneficiosas para su configuración.

Cisco Live

Cisco Live aloja muchas sesiones a nivel global y no ofrece sesiones presenciales ni sesiones técnicas que traten las prácticas recomendadas de Cisco Secure Email. Para ver las sesiones y el acceso anteriores, visite Cisco Live (se requiere inicio de sesión de CCO):

-

Cisco Email Security: prácticas recomendadas y ajustes finos - BRKSEC-2131

- Acelere el perímetro de su correo electrónico - BRKSEC-2131

- Corregir correo electrónico - Resolución de problemas avanzada de Cisco Email Security: BRKSEC-3265

- Integraciones de API para Cisco Email Security: DEVNET-2326

- Protección de los servicios de buzones de correo SaaS con Cloud Email Security de Cisco - BRKSEC-1025

- Seguridad del correo electrónico: prácticas recomendadas y ajustes finos - TECSEC-2345

- 250 no OK - A la defensiva con Cisco Email Security - TECSEC-2345

- Protección de dominio de Cisco y protección frente a suplantación de identidad avanzada de Cisco: ¡saque el máximo partido de la siguiente capa de seguridad para el correo electrónico! - BRKSEC-1243

- ¡SPF no es un acrónimo de "simulación"! Aprovechemos al máximo la siguiente capa de seguridad para el correo electrónico. - DGTL-BRKSEC-2327

Si una sesión no está disponible, Cisco Live se reserva el derecho de eliminarla debido a la antigüedad de la presentación.

Additional Information

Documentación de Cisco Secure Email Gateway

- Release Notes

- Guía del usuario

- Guía de referencia de CLI

- Guías de programación de API para Cisco Secure Email Gateway

- Código abierto utilizado en Cisco Secure Email Gateway

- Guía de instalación del appliance virtual de seguridad de contenido de Cisco(incluye vESA)

Documentación de Secure Email Cloud Gateway

Documentación de Cisco Secure Email and Web Manager

- Notas de la versión y matriz de compatibilidad

- Guía del usuario

- Guías de programación de API para Cisco Secure Email y Web Manager

- Guía de instalación del appliance virtual de seguridad de contenido de Cisco(incluye vSMA)

Documentación de productos de Cisco Secure

Información Relacionada

- Cumplimiento de Cisco Secure Email Security

- Descripción de la oferta: Correo electrónico seguro

- Términos de Cisco Universal Cloud

- Soporte y descargas de Cisco

- [EXTERNAL] OpenSPF: aspectos básicos de SPF e información avanzada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

3.0 |

31-Jul-2022 |

Actualización de los últimos valores de configuración Gold, reformulación para cumplir los criterios de publicación, actualización de enlaces y referencias. |

1.0 |

15-May-2017 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Robert SherwinCisco Secure Email

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios