Introducción

Este documento describe cómo instalar el archivo de metadatos en Microsoft Active Directory Federation Services (ADFS).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- ADFS

- Integración del lenguaje de marcado de aserción de seguridad (SAML) con el dispositivo de administración de seguridad

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Antes de instalar el archivo de metadatos en el ADFS, asegúrese de que se cumplen estos requisitos:

Configurar

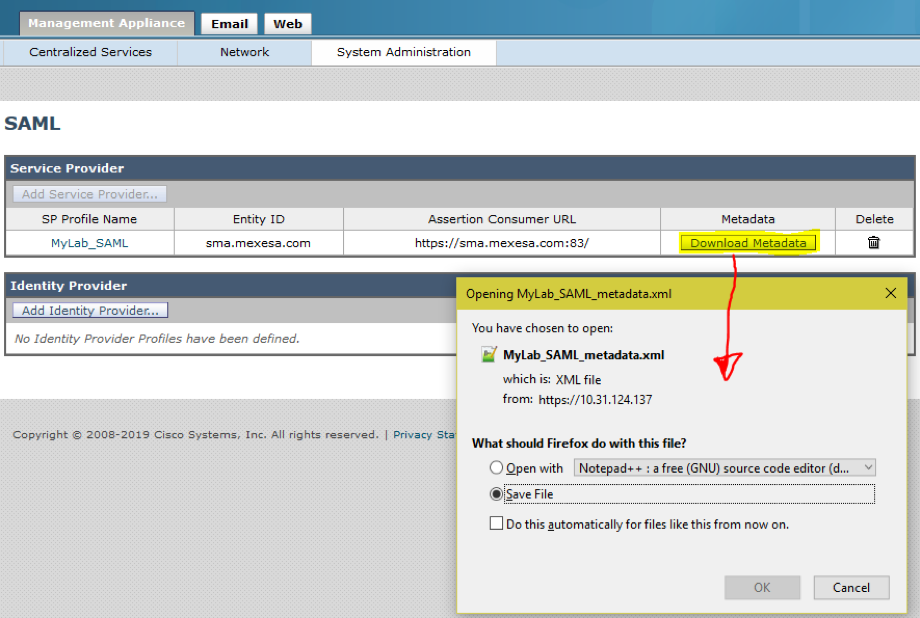

Paso 1. Navegue hasta su SMA y seleccione Administración del sistema > SAML > Descargar metadatos, como se muestra en la imagen.

Paso 2. El perfil del proveedor de identidad se rellena automáticamente cuando el cliente carga su archivo de metadatos ADFS. Microsoft tiene una URL predeterminada: https://<ADFS-host>/FederationMetadata/2007-06/FederationMetadata.xml.

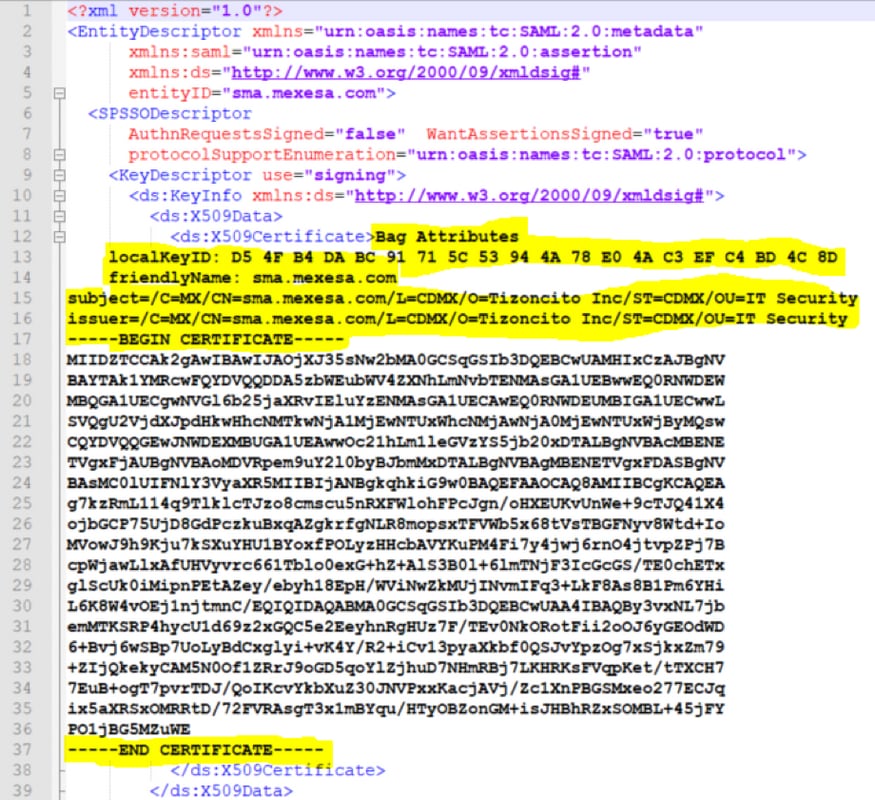

Paso 3. Una vez configurados ambos perfiles, se deben editar los metadatos del perfil SP, según el error CSCvh30183.. El archivo de metadatos aparece como se muestra en la imagen.

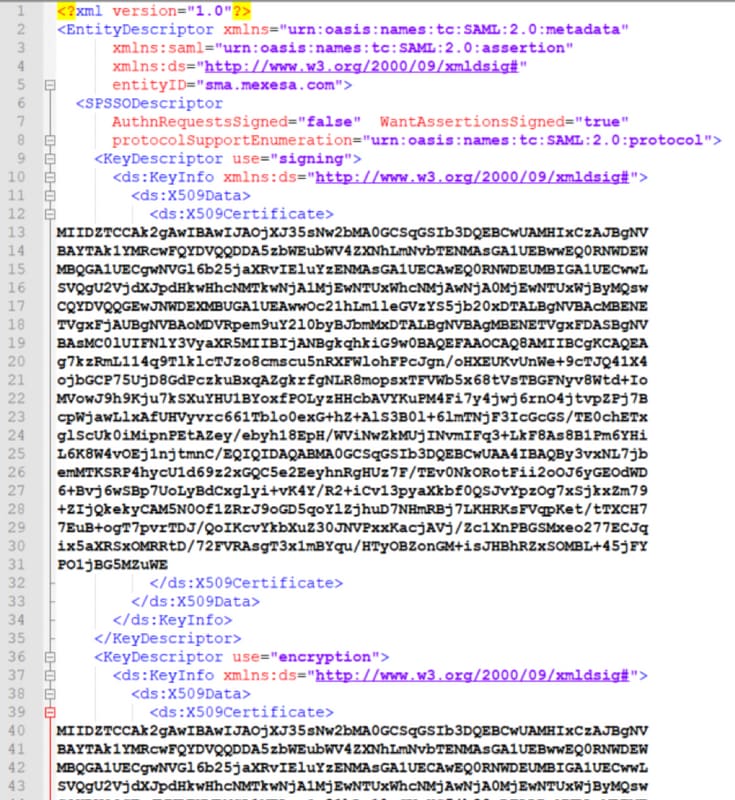

Paso 4. Quite la información resaltada, al final el archivo de metadatos debe ser como se muestra en la imagen.

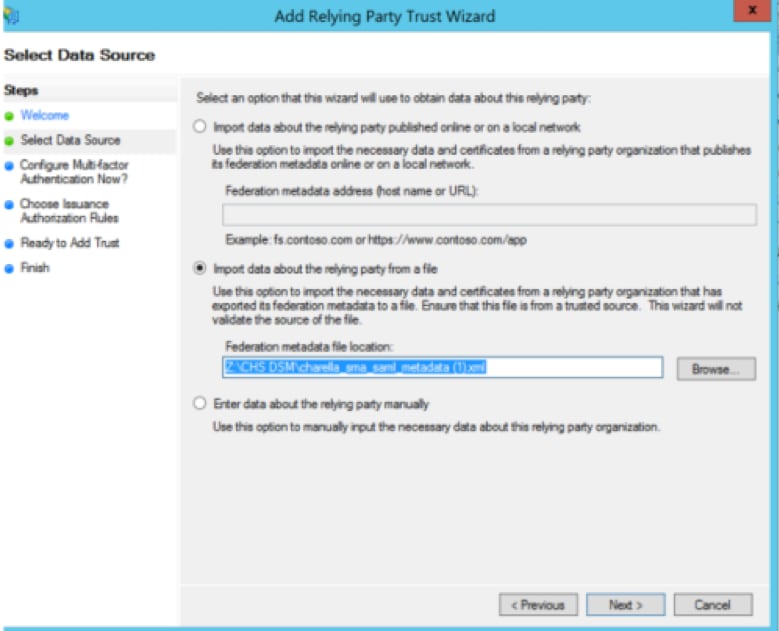

Paso 5. Navegue hasta su ADFS e importe el archivo de metadatos editado en ADFS Tools > AD FS Management > Add Reliying Party Trust, como se muestra en la imagen.

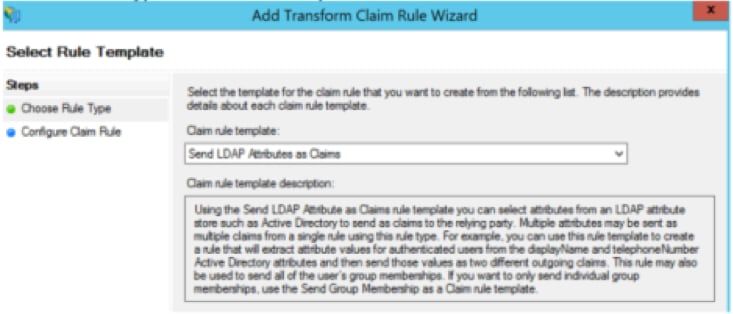

Paso 6. Después de importar correctamente el archivo de metadatos, configure las reglas de reclamación para la confianza de la parte que confía recientemente, seleccione la plantilla de regla reclamación > Enviar atributos LDAP, como se muestra en la imagen.

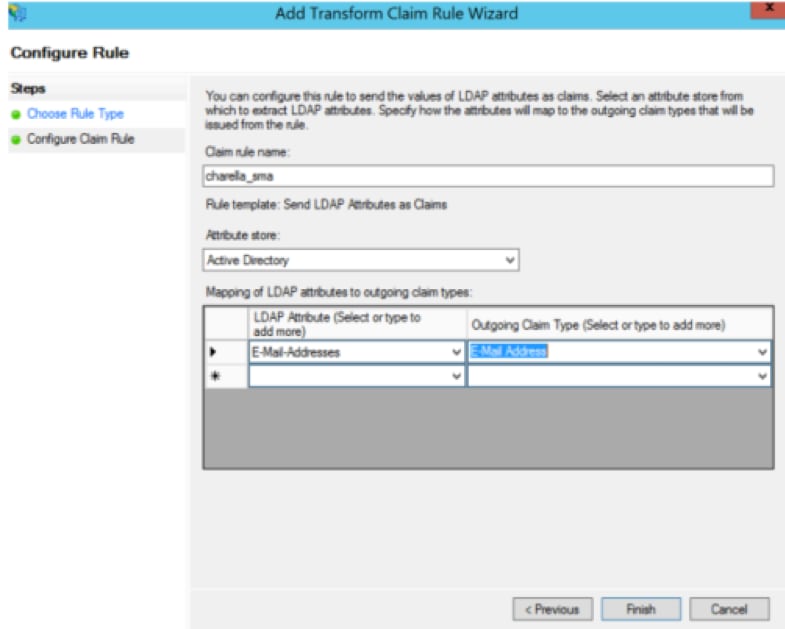

Paso 7. Asigne el nombre de la regla de reclamación y seleccione Almacén de atributos > Active Directory.

Paso 8. Asignar atributos LDAP, como se muestra en la imagen.

- Atributo LDAP > Direcciones de correo electrónico

- Tipo de reclamación saliente > Dirección de correo electrónico

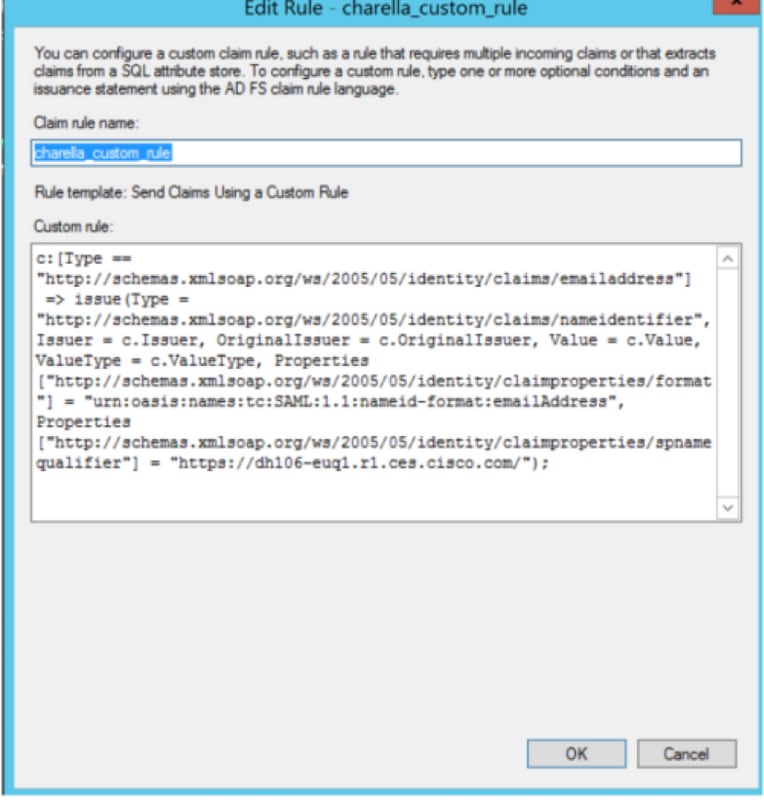

Paso 9. Cree una nueva regla de reclamación personalizada con esta información, como se muestra en la imagen.

Ésta es la regla personalizada que debe agregarse a la regla de reclamación personalizada:

c:[Type == "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress"] =>

issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer

= c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType,

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] =

"urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress",

Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier

"] = "https://<smahostname>:83");

- Modifique la dirección URL resaltada con el nombre de host y el puerto de SMA (si se encuentra en un entorno de CES, no se necesita un puerto pero debe apuntar a euq1.<location>.iphmx.com)

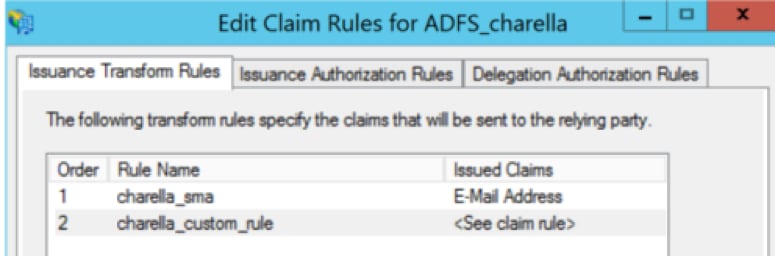

Paso 10. Asegúrese de que el orden de la regla de reclamación es: Regla de reclamación LDAP primero y regla de reclamación personalizada en segundo lugar, como se muestra en la imagen.

Paso 11. Inicie sesión en la EUQ, debe redirigir al host ADFS.

Verificación

Actualmente, no hay un procedimiento de verificación disponible para esta configuración.

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Información Relacionada