Introducción

Este documento describe cómo validar la configuración NTP, cambiar y resolver problemas del servicio NTP. Es aplicable a los trenes de software Cyber Vision Center 2.x, 3.x, 4.x.

Pasos para validar el peering del servidor NTP

ntpq -c peer <peer device IP>

Con el peering, el centro obtiene su tiempo libre de un dispositivo par como un router o una gateway en la red.

asociación de cliente NTP

La asociación NTP muestra el estado de las asociaciones de clientes a cada servidor NTP.

ntpq -c associations <device where the time is synchronization>

Ejemplo de resultado

Ejemplo: problema que muestra un error con resolución de nombre

***Can't find host peer

server (local remote refid st t when poll reach delay offset jitter

===========================================================================================

localhost.lo *LOCAL(0) .LOCL. 10 l - 64 377 0.000 0.000 0.000

Comprobar la fecha actual

cv-admin@Center:~$ date

Tue Jul 11 18:01:05 UTC 2023

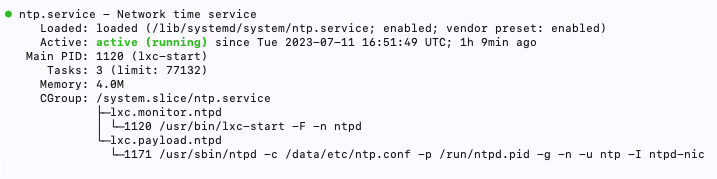

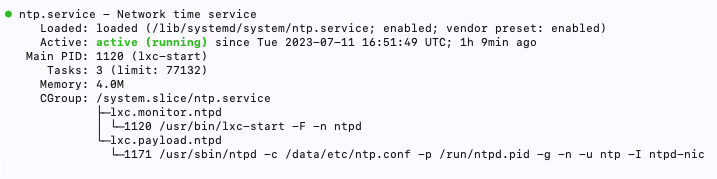

Comprobar el estado del demonio NTP

systemctl status ntp

Cambiar configuración de NTP

sbs-timeconf -h to learn about the commands to tune NTP on the center.

sbs-timeconf -s with IP or hostname.

Después de los cambios, reinicie el servicio ntp con el siguiente comando:

Validar configuración NTP

cat /data/etc/ntp.conf

Vulnerabilidad del modo 6 de NTP

Hay dos opciones para resolver esto.

Opción #1: Uso de listas de acceso

-

Cree el archivo rc.local bajo /data/etc con esta regla (sólo en eth0 si la implementación tiene una implementación de interfaz única o en eth1 para la interfaz dual). Reglas de ejemplo a continuación:

iptables -I FORWARD -i eth0 -o brntpd -p udp -m udp --dport 123 -j DROP

iptables -I FORWARD -i eth0 -o brntpd -p udp -m udp -s X.X.X.X -d 169.254.0.10 --dport 123 -j ACCEPT

En el comando anterior, X.X.X.X es la dirección IP de su servidor NTP autorizado. Si tiene varios servidores NTP, puede agregar reglas de aceptación para cada servidor NTP autorizado utilizado en la solución.

-

Reinicie el centro

Opción #2: Desde el archivo ntp.conf

1. En el archivo /data/etc/ntp.conf, agregue estas dos líneas a la configuración existente

restrict default kod nomodify notrap nopeer noquery

restrict -6 default kod nomodify notrap nopeer noquery

2- Reinicie el servicio ntp mediante el comando "systemctl restart ntp"

Ambas opciones se pueden combinar para una mejor seguridad NTP también.

Comentarios

Comentarios