Introducción

Este documento describe cómo crear una política de lista blanca en la instancia de Cisco Email Security Appliance (ESA) o Cloud Email Security (CES) para permitir las pruebas y campañas de educación de suplantación de identidad.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Navegación y configuración de reglas en Cisco ESA/CES en la interfaz de usuario web.

- Creación de filtros de mensajes en Cisco ESA/CES en la interfaz de línea de comandos (CLI).

- Conocimiento del recurso utilizado para la campaña/prueba de phishing.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Los administradores que ejecuten pruebas o campañas de educación de suplantación de identidad (phishing) tendrán correos electrónicos generados con información que se comparará con las reglas Talos actuales en los conjuntos de reglas antispam o de filtro de brotes de virus. En tal caso, los correos electrónicos de la campaña de suplantación de identidad no llegarán a los usuarios finales y serán procesados por el propio Cisco ESA/CES, lo que provocará la interrupción de la prueba. Los administradores tendrían que asegurarse de que ESA/CES permite a través de estos correos electrónicos llevar a cabo su campaña/prueba.

Configurar

Advertencia: no se permite la postura de Cisco sobre la inclusión en la lista blanca de proveedores de simulación de phishing y educación a nivel mundial. Recomendamos a los administradores que trabajen con el servicio de simulador de suplantación de identidad (por ejemplo: PhishMe) para obtener sus direcciones IP y, a continuación, agregarlas localmente a la lista blanca. Cisco debe proteger a nuestros clientes de ESA/CES de esas IP si alguna vez cambian de manos o se convierten en una amenaza.

Precaución: los administradores solo deben mantener estas IP en una lista blanca durante las pruebas. Dejar las IP externas en una lista blanca durante un periodo de tiempo prolongado tras las pruebas puede generar mensajes de correo electrónico no solicitados o malintencionados para los usuarios finales en caso de que estas IP se vean afectadas.

En el dispositivo de seguridad Cisco Email Security Appliance (ESA), cree un nuevo grupo de remitentes para la simulación de suplantación de identidad y asígnelo a la política de flujo de correo $TRUSTED. Esto permitirá que todos los correos electrónicos de simulación de phishing se entreguen a los usuarios finales. Los miembros de este nuevo grupo de remitentes no están sujetos a límites de velocidad y el contenido de esos remitentes no se analiza mediante el motor Cisco IronPort Anti-Spam, pero el software antivirus lo analiza.

Nota: de forma predeterminada, la política de flujo de correo $TRUSTED tiene Anti-Virus habilitado pero Anti-Spam desactivado.

Creación del Grupo de Remitentes

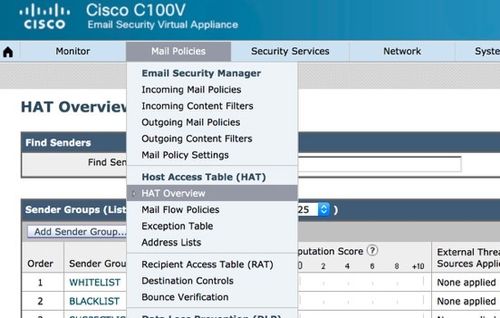

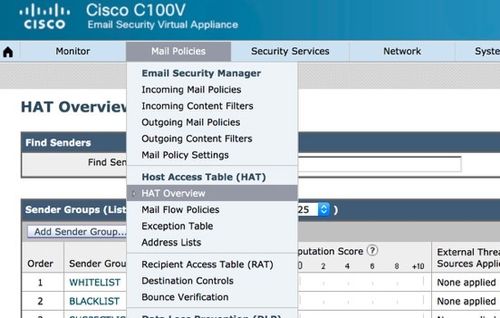

- Haga clic en la ficha Políticas de correo.

- En la sección Tabla de Acceso de Host, seleccione Descripción General de HAT

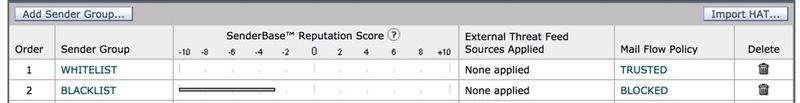

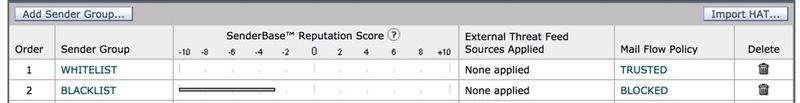

- En la parte derecha, asegúrese de que el receptor de InboundMail está seleccionado actualmente,

- En la columna Grupo de remitentes siguiente, haga clic en Agregar grupo de remitentes...,

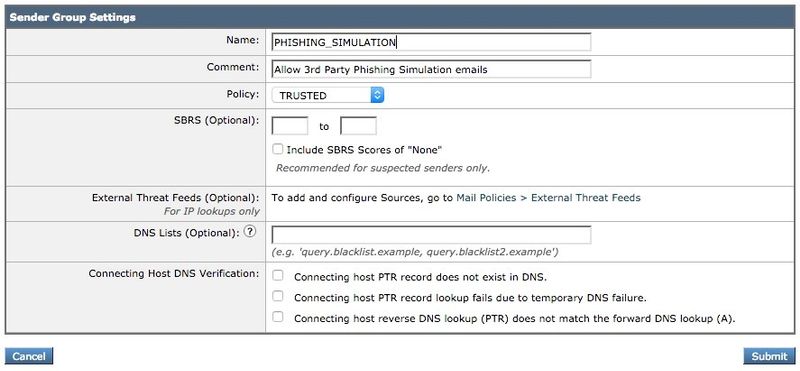

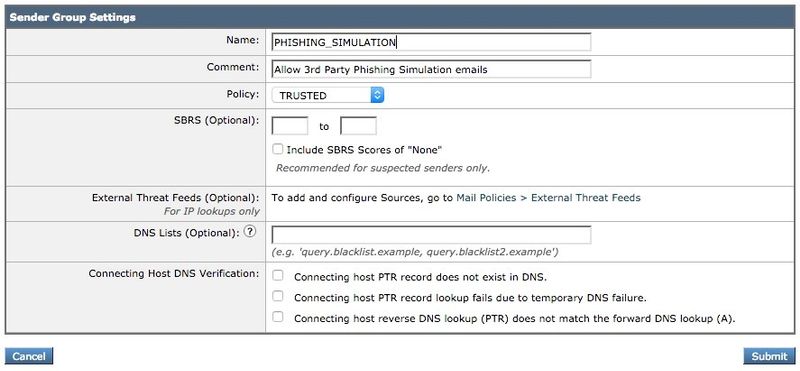

- Rellene los campos Nombre y Comentario. En el menú desplegable Policy, seleccione ‘$TRUSTED’ y, a continuación, haga clic en Submit and Add Senders >>.

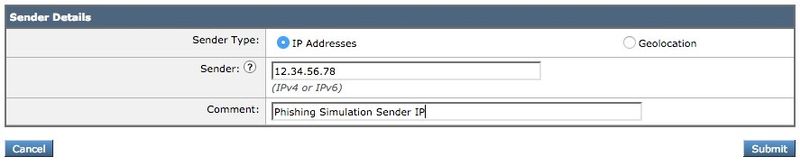

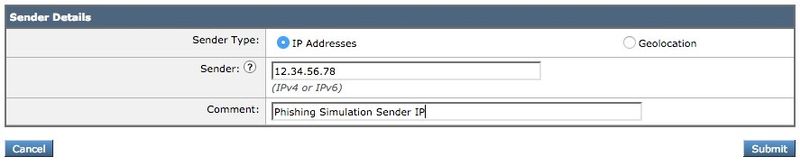

- Introduzca la dirección IP o el nombre de host que desea incluir en la lista blanca en el primer campo. Su partner de simulación de phishing le proporcionará información de IP de remitente.

Cuando termine de agregar entradas, haga clic en el botón Enviar. Recuerde hacer clic en el botón Commit Changes para guardar los cambios.

Creación del filtro de mensajes

Después de crear el Grupo de Remitentes para permitir el desvío de Anti-Spam y Anti-Virus, se requiere un Filtro de Mensajes para omitir los otros motores de seguridad que pueden coincidir con la campaña/prueba de phishing.

- Conéctese a la CLI del ESA.

- Ejecute el comando filters.

- Ejecute el comando new para crear un nuevo filtro de mensajes.

- Copie y pegue el ejemplo de filtro siguiente, editando los nombres de los grupos de remitentes reales si es necesario:

skip_amp_graymail_vof_for_phishing_campaigns:

if(sendergroup == "PHISHING_SIMULATION")

{

skip-ampcheck();

skip-marketingcheck();

skip-socialcheck();

skip-bulkcheck();

skip-vofcheck();

}

- Vuelva al indicador principal de la CLI y pulse Intro.

- Ejecute commit para guardar la configuración.

Verificación

Utilice el recurso de terceros para enviar una campaña/prueba de phishing y verificar los resultados en los registros de seguimiento de mensajes para asegurarse de que se omitieron todos los motores y de que se entregó el correo electrónico.

Comentarios

Comentarios