Configuración de SAML para Security Management Appliance con Duo y Azure

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo integrar Duo con el Dispositivo de administración de seguridad (SMA) y Azure para la autenticación del Lenguaje de marcado de aserción de seguridad (SAML).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Una cuenta de Azure activa: debe tener una suscripción de Azure y acceso a la consola de Azure AD para configurar la integración con Duo (licencia gratuita)

- Un proveedor de servicios (SP) compatible con SAML: debe tener una aplicación o sistema que admita la autenticación SAML y esté configurado para trabajar con Azure AD como proveedor de identidad.

- Información de configuración: debe disponer de información de configuración específica para su SP y Duo, como ID de entidad SAML, URL de respuesta SAML y clave de seguridad SAML.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- SMA de Cisco

- nube de Azure

- Duo

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Duo es un proveedor de servicios de autenticación de dos factores que agrega una capa de seguridad a la autenticación SAML.

En un escenario típico, Azure actúa como proveedor de identidad (IdP) y un servicio externo, como una aplicación web o un sistema de información, actúa como SMA de seguridad.

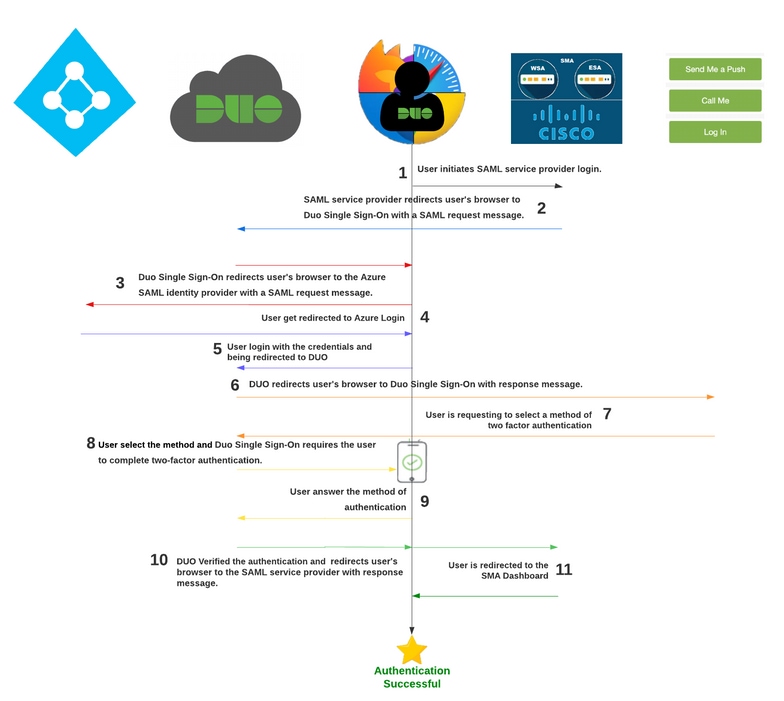

El flujo de autenticación SAML con Duo y Azure sería similar a lo siguiente:

- Un usuario intenta acceder al SMA de seguridad y se le redirige a Azure para iniciar sesión.

- Azure solicita la autenticación de usuario y utiliza Duo para verificar la identidad de los usuarios a través de un segundo factor de autenticación (Call, SMS, Hardware Token, WebAuth).

- Una vez autenticado, Azure envía una respuesta SAML al SMA que incluye información de autorización y afirmaciones sobre el usuario.

- El SMA valida la respuesta SAML y, si es válido, permite al usuario acceder al recurso protegido.

- En resumen, SAML con Duo y Azure permite una autenticación de usuario segura y centralizada en diferentes sistemas y plataformas, utiliza una combinación de autenticación de contraseña y autenticación de dos factores para aumentar la seguridad.

Observaciones importantes

- SAML es un estándar de seguridad que permite la autenticación y autorización de usuarios en diferentes sistemas y plataformas.

- IdP es la Identidad que almacena toda la información de los usuarios para permitir la autenticación (eso significa que Duo tiene toda la información del usuario para confirmar y aprobar una solicitud de autenticación).

- SP En pocas palabras, es la aplicación.

Nota: Esto sólo funciona con Azure como fuente de autenticación SAML.

Configurar

1. Configuración del inicio de sesión único

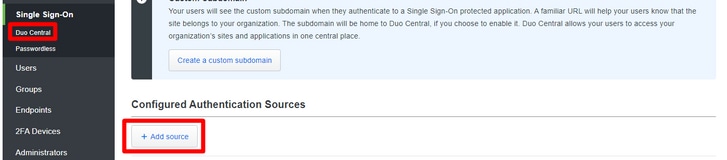

En el portal de administración, navegue hasta Single Sign-on > Duo Central > Add source.

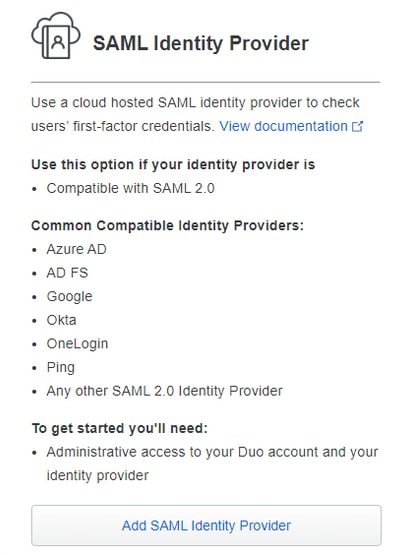

Y seleccione Add SAML Identity Provider como se muestra en la imagen..

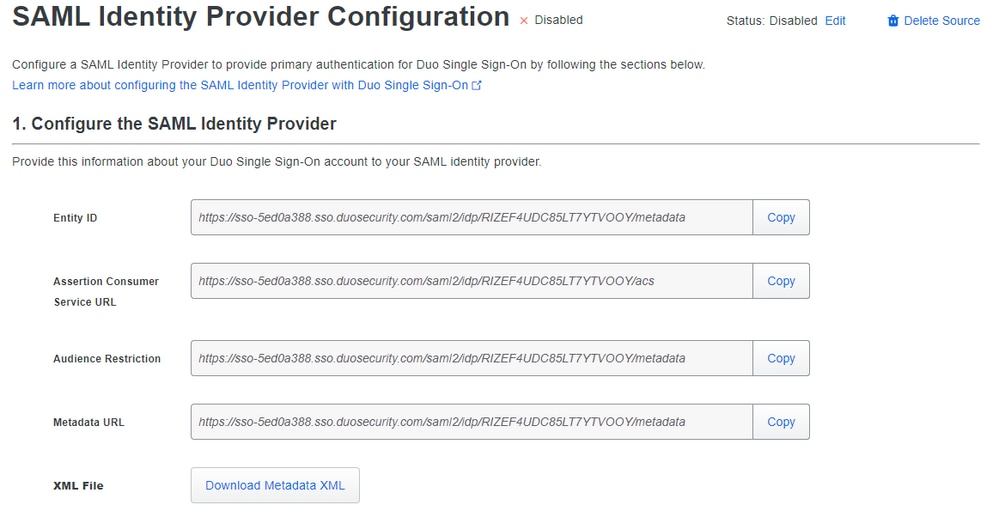

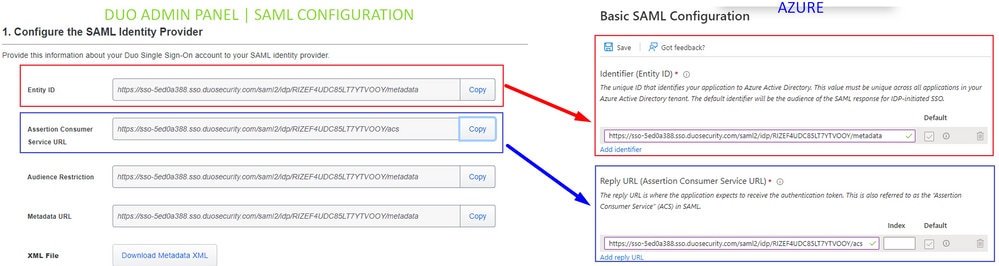

Aquí, en esta parte, encontrará toda la información que necesita para integrar Duo con Azure con su SMA.

Para mantener la información en otras ventanas que se va a usar en la integración, mientras tanto, configure los parámetros en Azure.

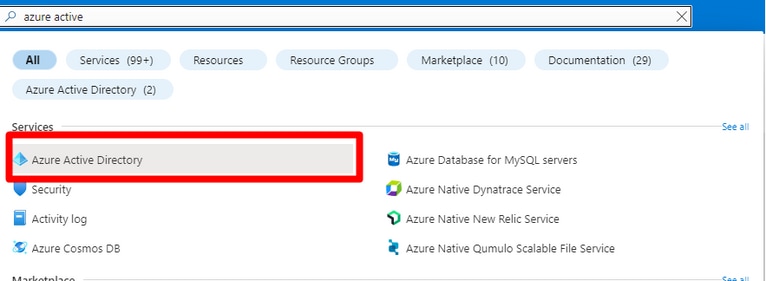

Ahora, después de comprobar qué información tiene en la parte de integración de SAML Azure (Duo Admin Portal), debe iniciar sesión en el portal de Azure https://portal.azure.com/.

Buscar por Azure Active Directory en la barra de búsqueda de la parte superior, como se muestra en la imagen.

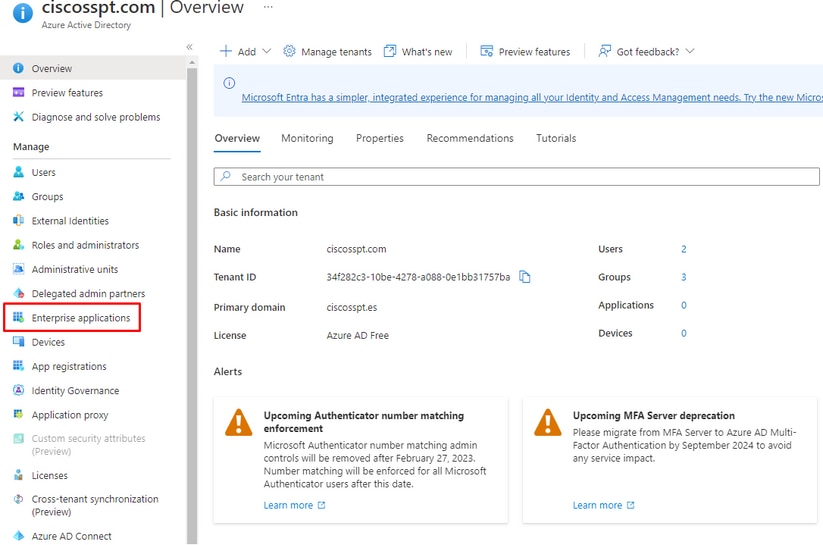

Desplácese hasta Enterprise Applications como se muestra en la imagen.

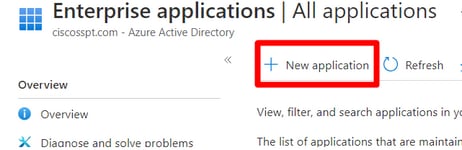

Seleccionar New Application como se muestra en la imagen.

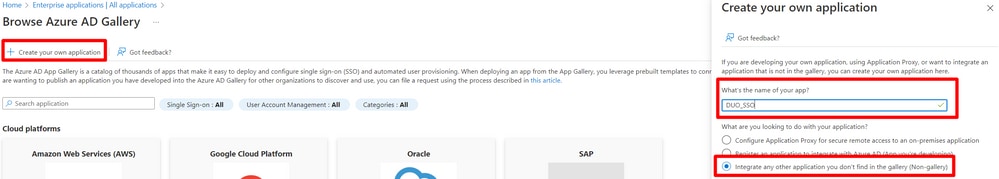

Seleccionar Create your own application, elija el nombre de la aplicación y seleccione Integrate any other application you don't find in the gallery (Non-Gallery)y haga clic en Create.

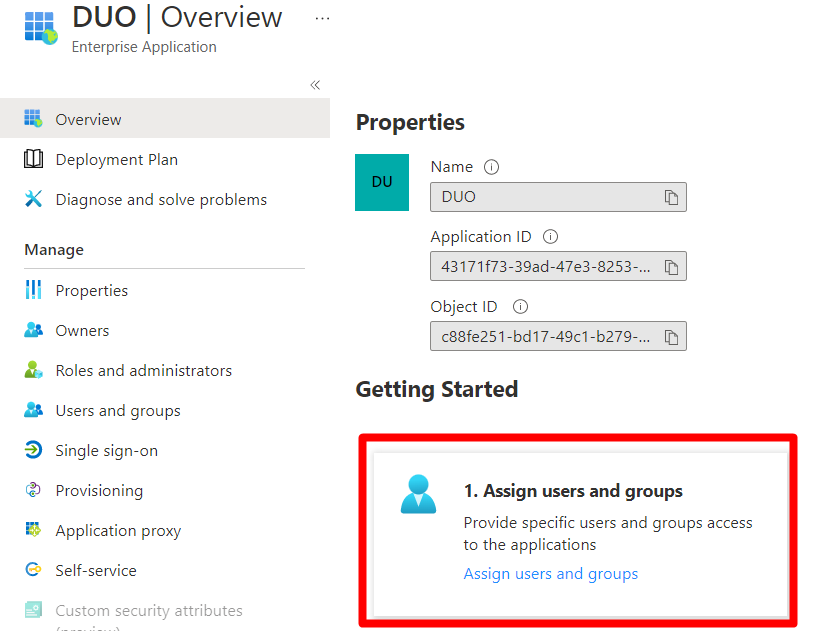

Ahora, agregue los usuarios. (solo se pueden utilizar los usuarios agregados aquí en el momento del inicio de sesión único (SSO)).

Seleccionar Assign Users and Groups como se muestra en la imagen.

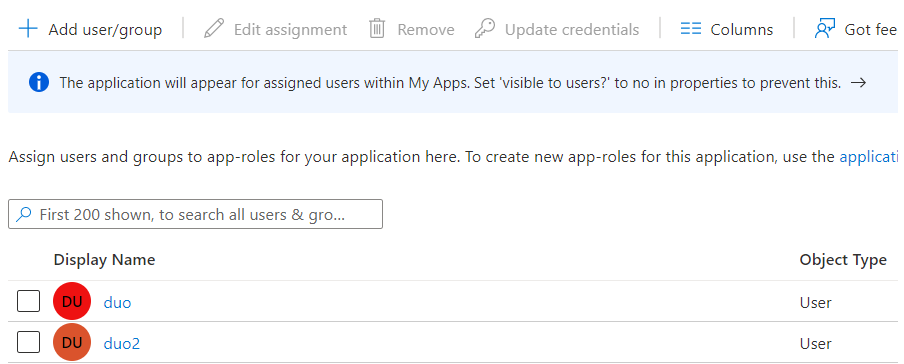

Seleccionar Add user/group como se muestra en la imagen.

Nota: Solo puede agregar grupos si su AD tiene licencia; si no es así, puede usar usuarios.

Una vez agregados los usuarios o grupos, se empieza con la configuración de SSO.

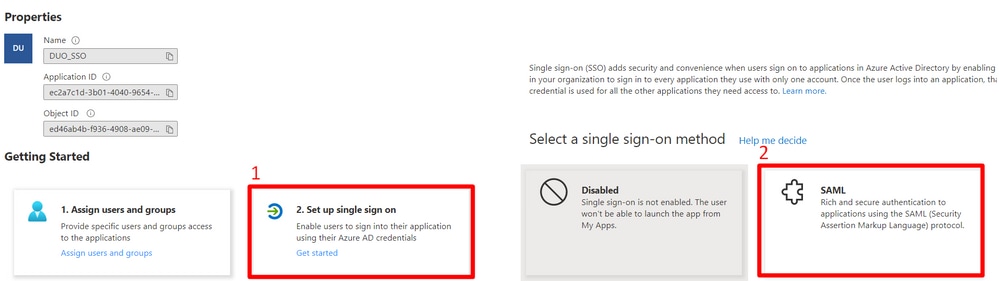

- Seleccionar

Set Up Single Sign-on - Seleccionar

SAML

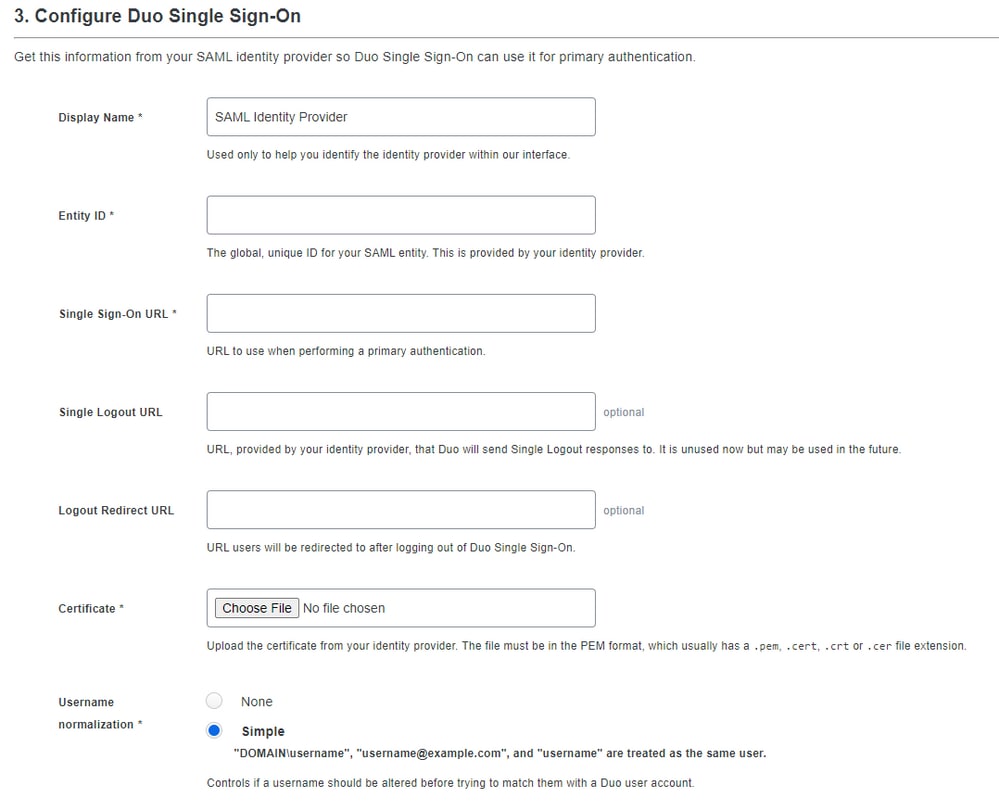

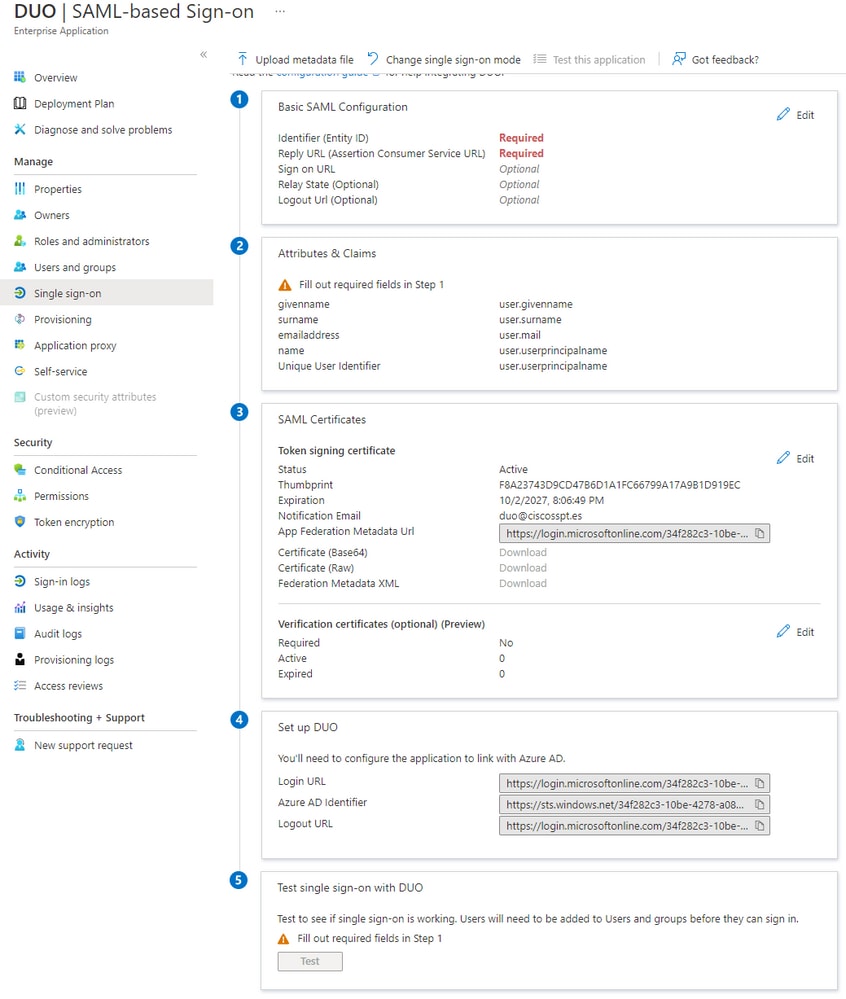

Después de eso, debe configurar el inicio de sesión basado en SAML de Duo en Azure con los datos de la integración de SAML Azure en el Portal de administración de Duo.

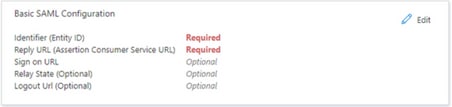

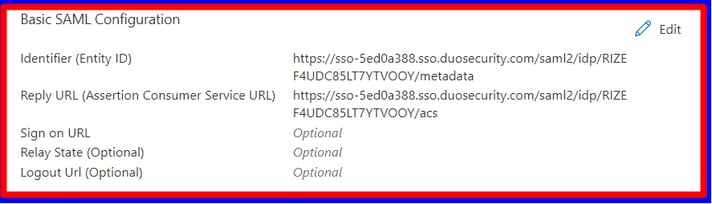

Seleccionar Edit bajo Basic SAML Configuration como se muestra en la imagen.

Después de copiar los datos de Duo de Entity ID y Assertion Consumer Service URL a Azure enIdentifier (Entity ID) y Reply URL (Assertion Consumer Service URL), has terminado.

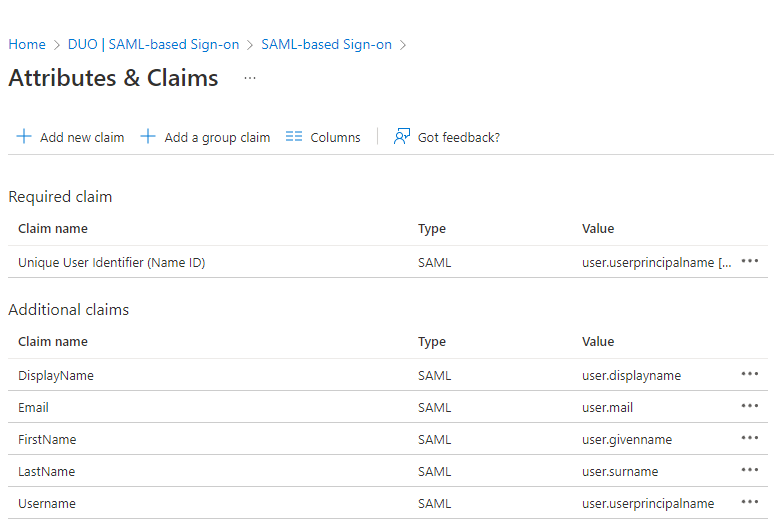

Ahora, seleccione Edit para Attributes & Claims .

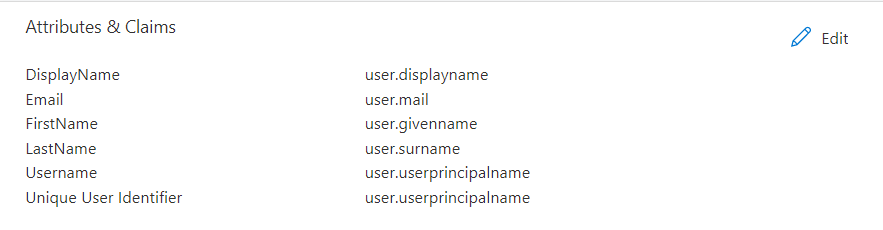

Delete the previous configurationy agregue la siguiente configuración a suAttributes & Claims.

Y tienes algo como esto:

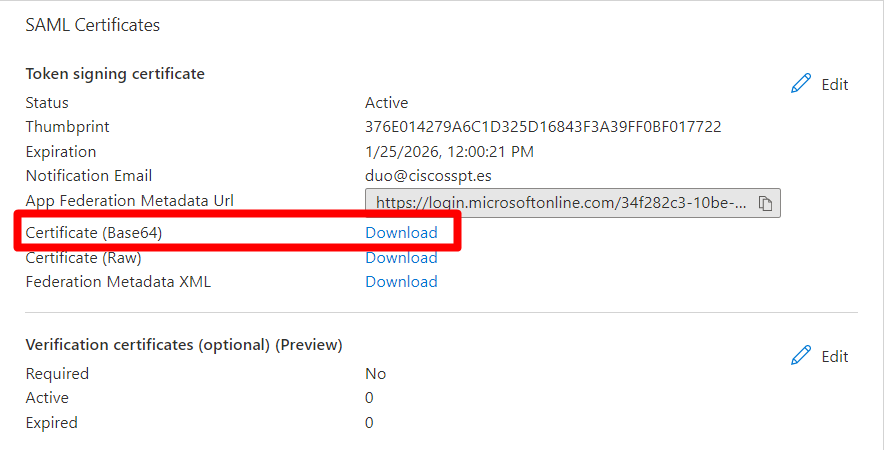

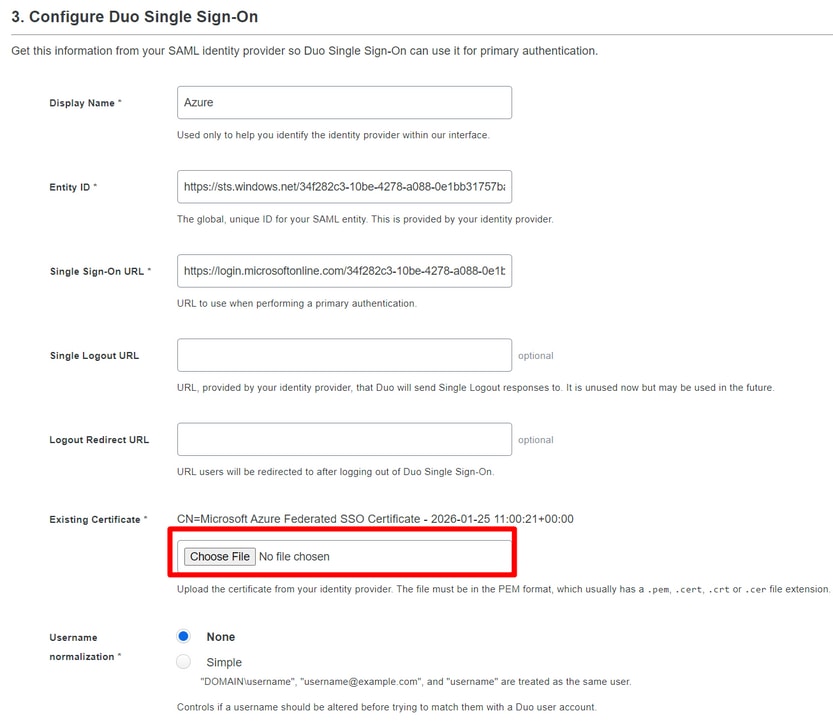

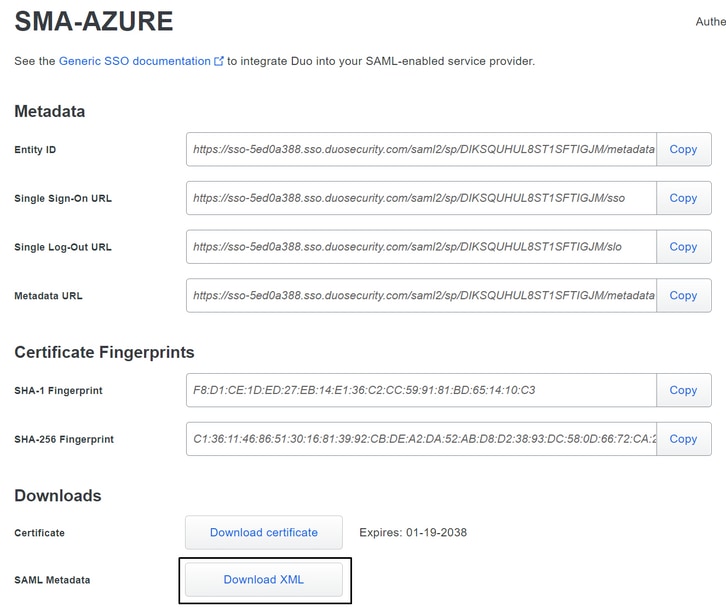

Para finalizar la configuración, debe descargar el certificado en Certificados SAML y cargarlo en el Duo Admin Portal en su configuración SAML.

Haga clic en Choose File y seleccione el certificado que desea descargar, como se muestra en la imagen anterior. (se encuentra en la aplicación Duo del panel de administración).

Ha finalizado la configuración SAML entre Duo y Azure.

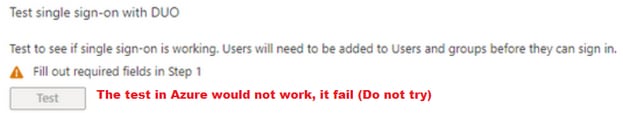

Advertencia: la prueba en Azure no funciona, falla (no intente).

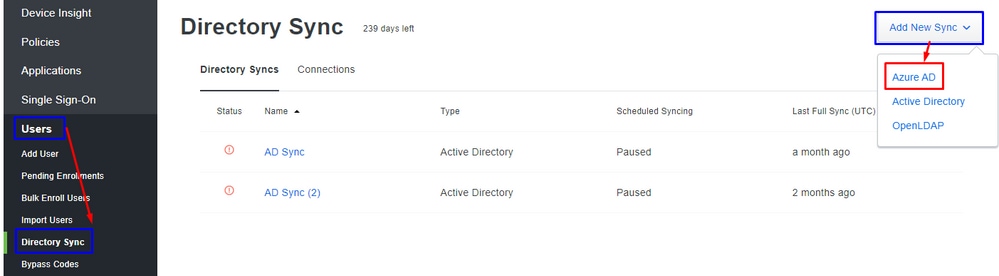

2. Configurar AD Sync para sincronizar los usuarios de Azure en Duo (opcional)

Este paso es opcional, pero ayuda a sincronizar los grupos de Azure a Duo. Puede omitir este paso si no desea hacerlo.

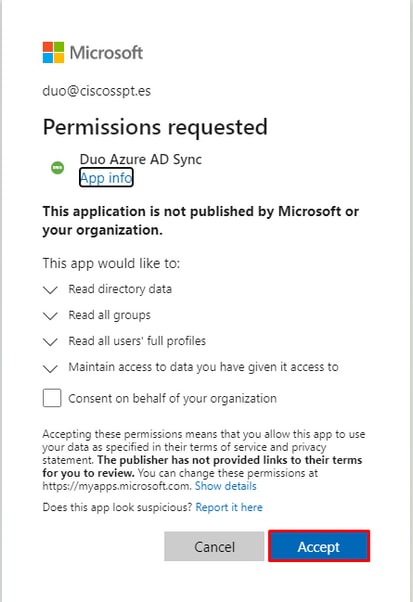

Desplácese hastaUsers > Directory Sync > Add New Sync > Azure AD

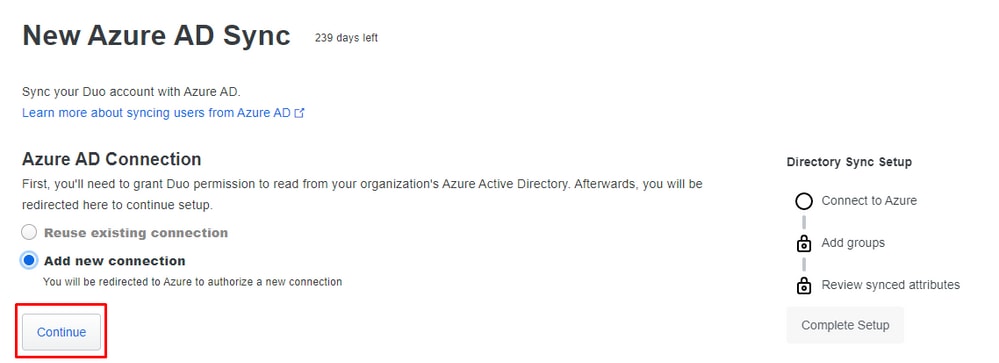

Después de esto, se le redirigirá a New Azure AD Sync. Elegir Add New Connectiony haga clic en Continue.

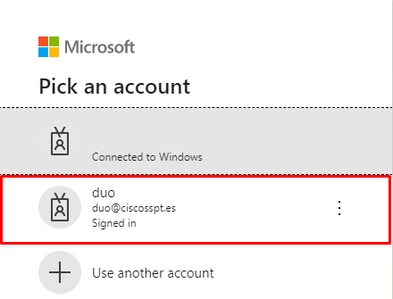

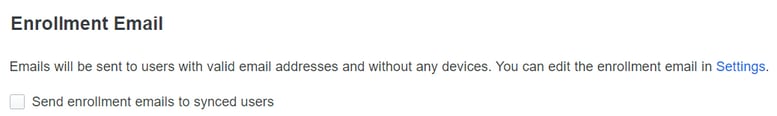

Debe autenticarse en Azure para aceptar los acuerdos y derechos.

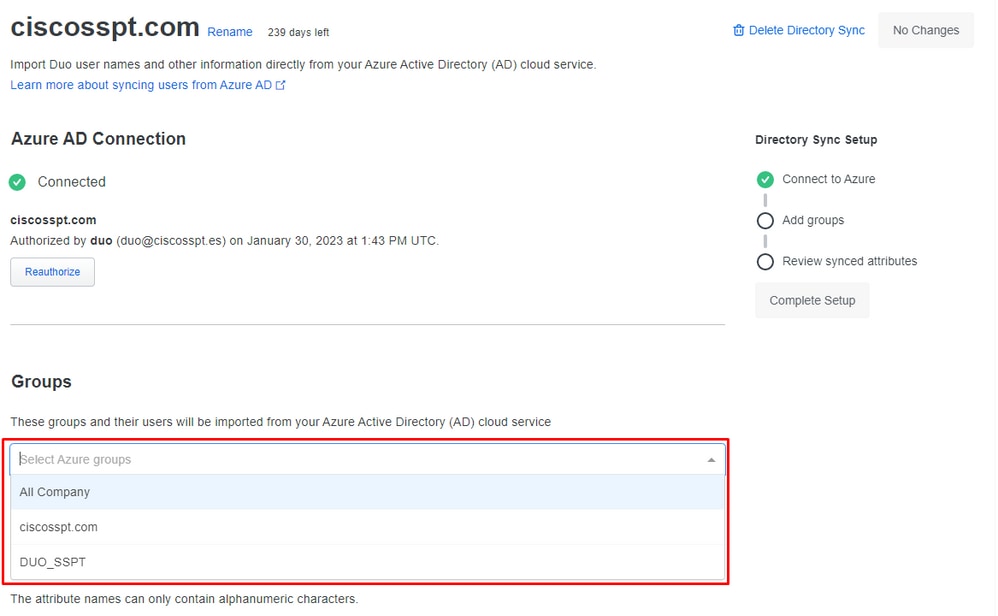

Seleccione elGroups que desea integrar.

Antes de eso, puede marcar la casilla de verificación para permitirle enviar el correo electrónico para la inscripción, o esperar a que el usuario inicie sesión en la aplicación y se le pida que se inscriba en Duo.

Y elegir Save.

Nota: para obtener más información sobre la inscripción y los usuarios, vaya al siguiente enlace https://duo.com/docs/enrolling-users.

3. Configuración de la aplicación Duo Single Sign-on para el SMA

Consulte Inicio de sesión único para proveedores de servicios SAML genéricos | Seguridad Duo.

Cree la APP en Duo para integrar el SMA.

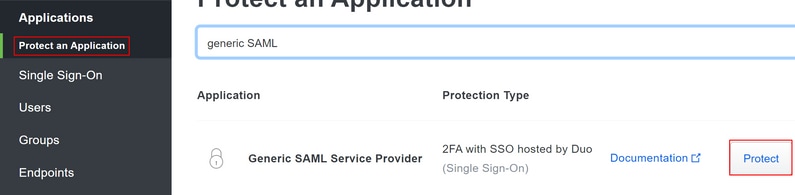

Navigate to Applications > Protect an Application- Buscar por

Generic SAML Service Provider. - Elegir

Protect.

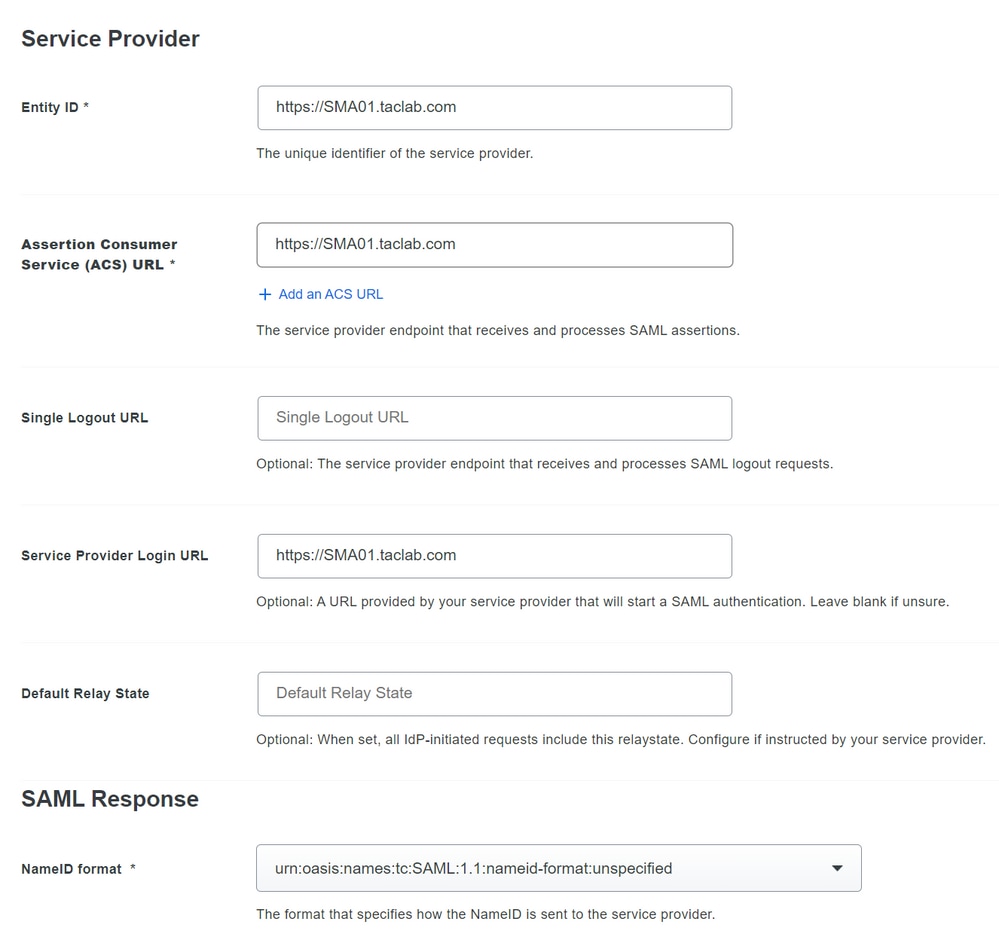

En esta parte, usted configura algunas variables para Service Provider y SAML Response que comparten el SP y el IdP.

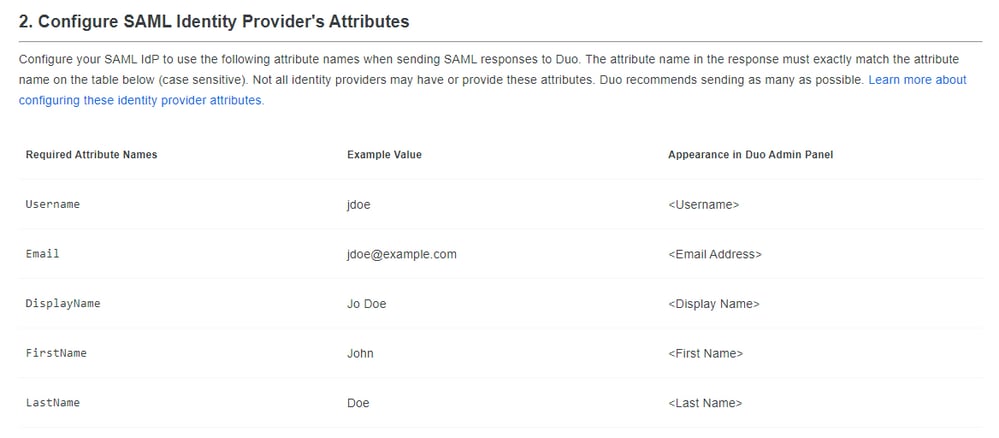

Usted configura la parte más importante para el IdP para permitir que los usuarios se autentiquen y envíen los parámetros correctos en SAML.

- ID de entidad: la ID de entidad del proveedor de servicios se utiliza para identificar de forma exclusiva a un proveedor de servicios. El formato del ID de entidad del proveedor de servicios suele ser un URI.

- Consumidor de aserción: el terminal del proveedor de servicios que recibe y procesa las aserciones SAML. La URL de SAML Assertion Consumer Service (ACS) para su aplicación.

- URL de inicio de sesión del proveedor de servicios: la ubicación a la que se envía la afirmación SAML con HTTP POST. A menudo se denomina URL de SAML Assertion Consumer Service (ACS) para su aplicación.

- Formato de ID de nombre: Identifica las reglas de procesamiento SAML y las restricciones para la sentencia de asunto de aserción. Utilice el valor predeterminado 'Unspecified' a menos que la aplicación requiera explícitamente un formato específico.

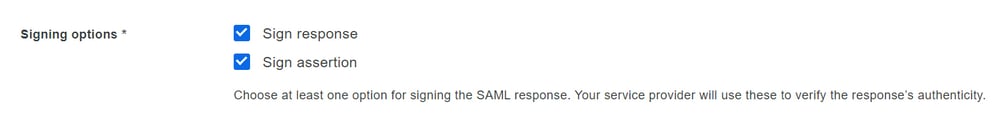

Sign response y Sign assertion debe marcarse tanto en SMA como en Duo.

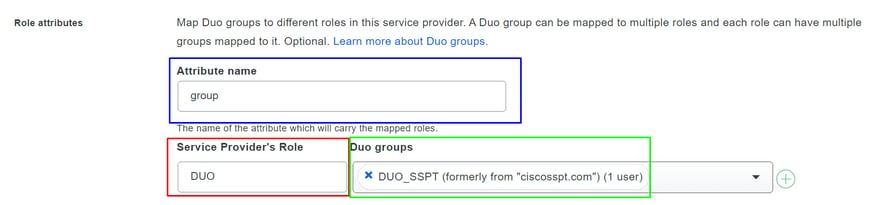

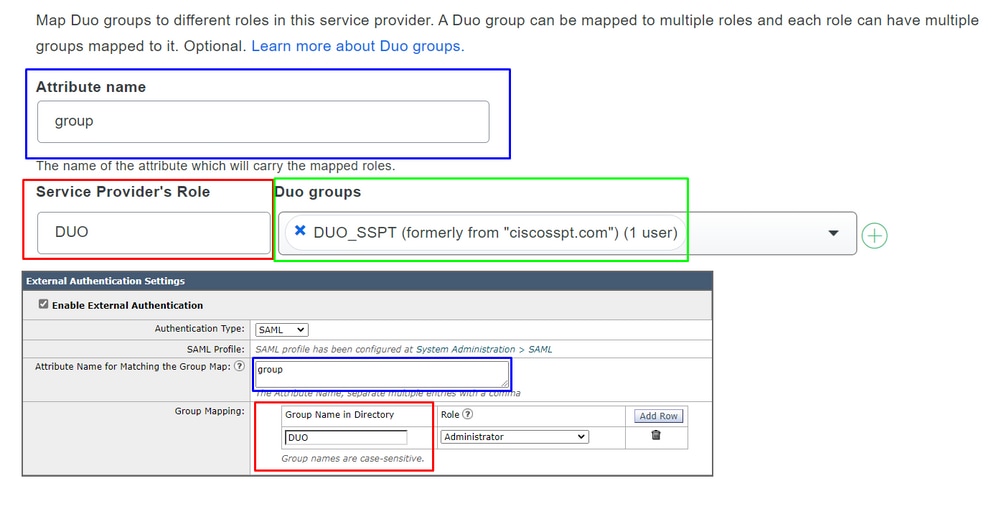

- Nombre de Atributo: El nombre de atributo depende de los atributos configurados para el proveedor de identidad. La búsqueda del dispositivo de entradas coincidentes del nombre de atributo en el campo Asignación de grupo es opcional. Si no lo configura, el dispositivo buscará entradas coincidentes de todos los atributos en el campo Asignación de grupo.

- Función de proveedor de servicios: escriba lo que desee, esto solo sirve para establecer la coincidencia con el

group name in the directoryen el SMA. - Duo Groups: grupo integrado que se utilizará en la fase de autenticación entre el SMA y el Duo. (recuerde que los grupos que se utilizarán para la autenticación están en Duo y no en el SMA).

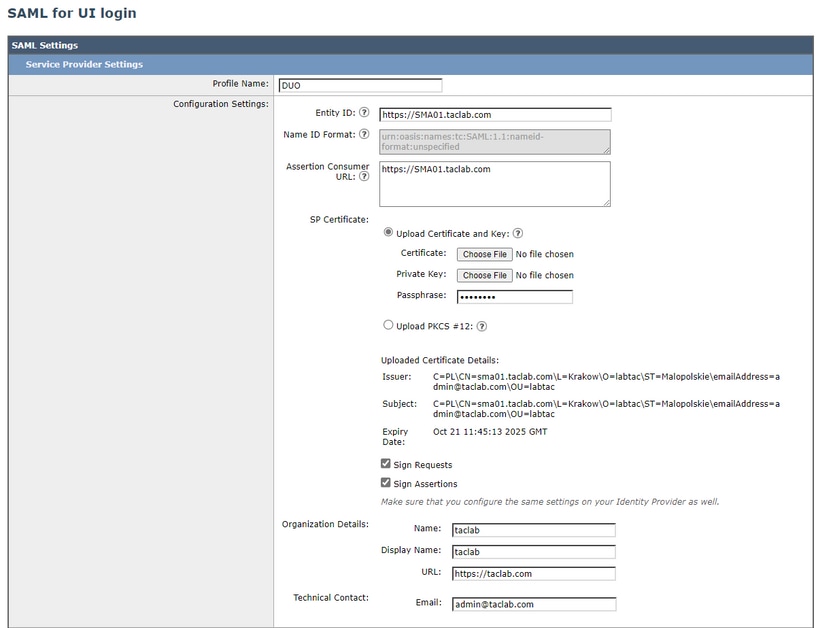

4. Configure SMA para utilizar SAML

Desplácese hasta System Administration > SAML como se muestra en la imagen.

Elegir Add Service Provider.

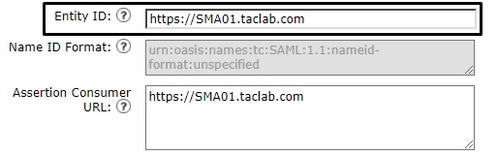

Nota: Recuerde que este parámetro debe ser idéntico en SMA y Duo.

- ID de entidad: la ID de entidad del proveedor de servicios se utiliza para identificar de forma exclusiva a un proveedor de servicios. El formato del ID de entidad del proveedor de servicios suele ser una URL.

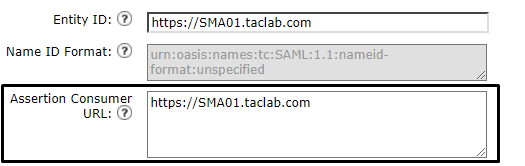

- URL de consumidor de afirmación: la URL de consumidor de afirmación es la URL a la que el proveedor de identidad debe enviar la afirmación SAML después de una autenticación correcta. La URL que utilice para acceder a la interfaz web de su SMA debe ser la misma que la URL de consumidor de aserción. Necesita este valor mientras configura los ajustes SMA en Duo.

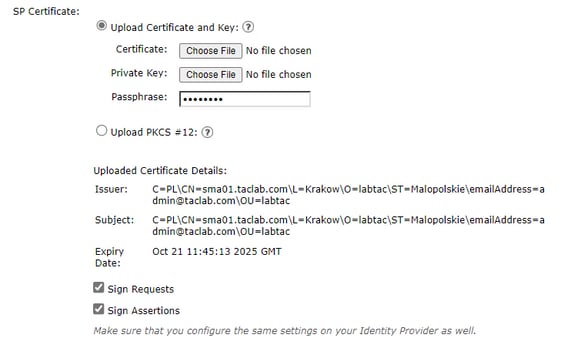

- Certificado SP: Es el certificado para el nombre de host para el que ha configurado la URL de consumidor de aserción.

Sería mejor si usara... openssl en Windows o Linux. Si desea configurar un certificado autofirmado, puede hacerlo con el siguiente paso a paso o puede utilizar su certificado:

1. Cree la clave privada. Esto ayuda a habilitar el cifrado o el descifrado.

openssl genrsa -out domain.key 2048

2. Cree una solicitud de firma de certificado (CSR).

openssl req -key domain.key -new -out domain.csr

3. Cree el certificado autofirmado.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

Si desea más días, puede cambiar el valor después de -days .

Nota: Recuerde que, según las prácticas recomendadas, no debe conceder más de 5 años para los certificados.

Después de eso, tiene el certificado y las claves para cargar en el SMA en la opción upload certificate and key.

Nota: Si desea cargar el certificado en formato PKCS #12, es posible crearlo después del paso 3.

Opcional

- De PEM a PKCS#12

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

Para obtener información sobre la organización, puede rellenarla como desee y seleccionar Enviar

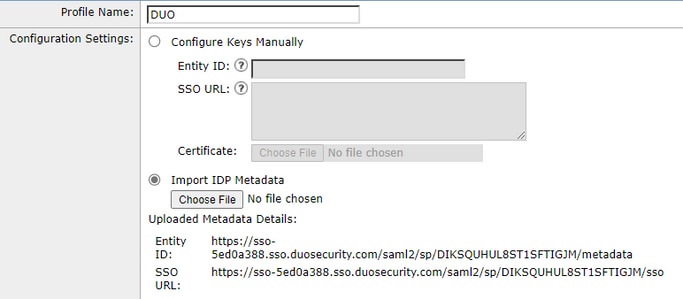

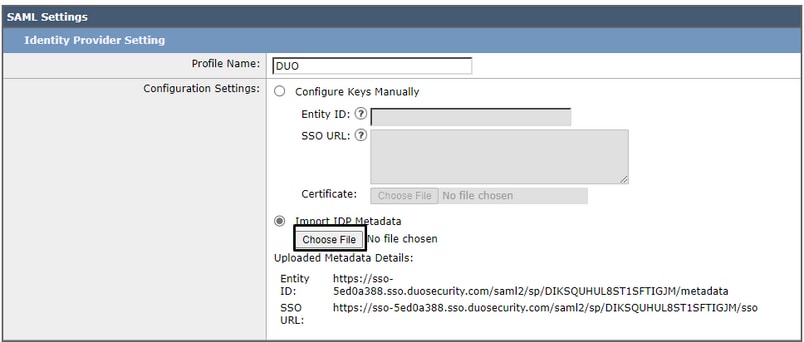

Desplácese hastaSystem Administration > SAML > Add Identity Provider como se muestra en la imagen.

En este paso, tiene dos opciones, puede cargar esa información manualmente o a través de un archivo XML.

Navegue hasta su aplicación en Duo y descargue el archivo de metadatos IdP.

Una vez descargado el archivo, puede cargarlo en la opción IdP Metadata en el SMA.

Para el paso final debajo del SMA, navegue hasta System Administration > Users > External Authentication > SAML. Y configure los siguientes parámetros para que tengan el mismo aspecto que la configuración Duo.

Attribute Name = Attribute Name for Match the Group Map Service Provider Role = Group Mapping

Después de esto, puede confirmar los cambios y confirmar si su implementación funciona como se espera.

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

Para probar su configuración, seleccione Use Single Sign on como se muestra en la imagen.

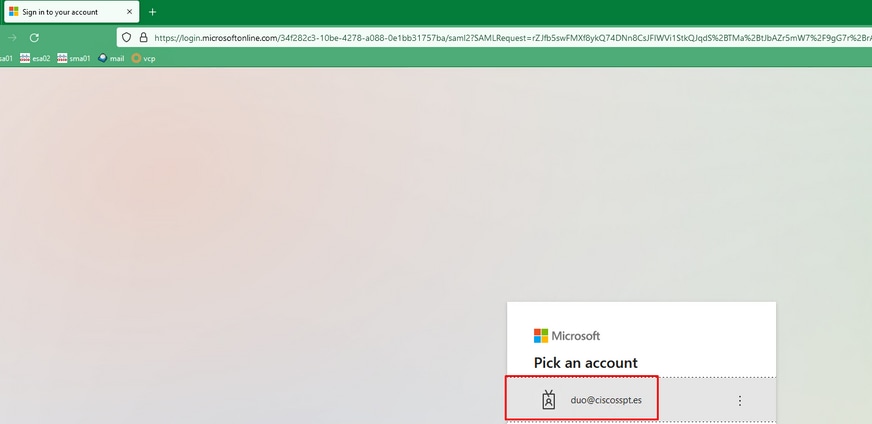

Se le solicitará que inicie sesión en Microsoft Log in (Iniciar sesión de Microsoft), como se muestra en la imagen.

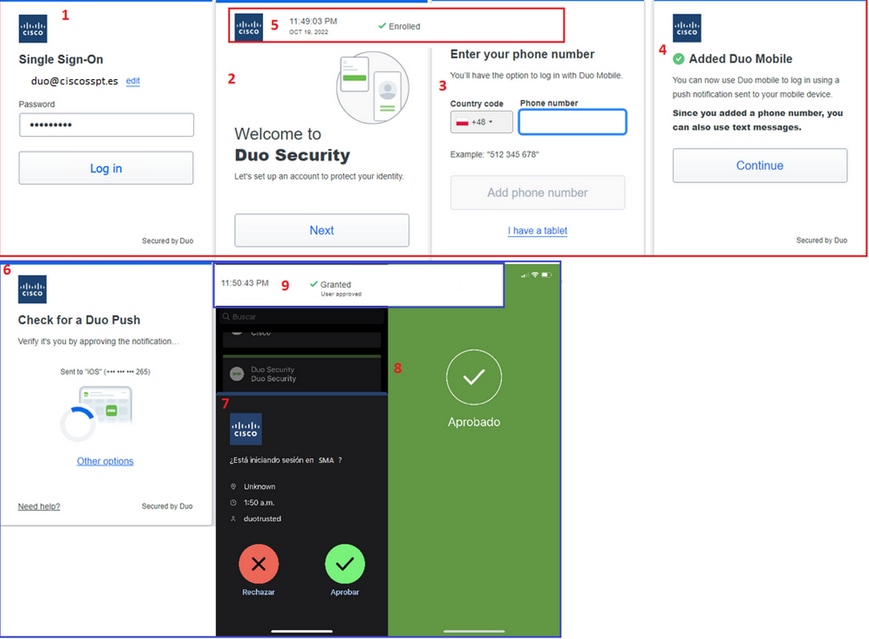

Después de eso, si tiene su usuario inscrito, se le debe pedir que configure un nombre de usuario y contraseña en Duo para autenticar, y después de eso, debe seleccionar el método de autenticación.

Si no ha inscrito al usuario y tiene la política configurada para inscribir a un usuario que no está inscrito, pasará al proceso de inscripción y al método de autenticación posteriores, como en el siguiente ejemplo.

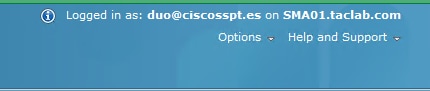

Si todo se ha configurado y corregido, la sesión se ha iniciado correctamente.

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

26-Apr-2023 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Jairo Andres Moreno CiroCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios