Actualización de FTD HA a través de CLI gestionada por FMC

Opciones de descarga

-

ePub (771.0 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (503.6 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

En este documento se describe un procedimiento detallado para actualizar los dispositivos Cisco Firepower Threat Defence (FTD) mediante la interfaz de línea de comandos (CLI).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Secure Firewall Management Center (FMC)

- Cisco Secure Firewall Threat Defence (FTD)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Secure Firewall Management Center v7.2.8

- Cisco Firepower Threat Defense para VMWare v7.2.2

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Los requisitos específicos para este documento incluyen:

- Cisco Secure Firewall Threat Defence con versión 7.2 o superior

- Cisco Secure Firewall Management Center con versión 7.2 o superior

Configurar

La actualización de un par de dispositivos FTD mediante CLI requiere que el archivo del paquete de actualización esté presente en el dispositivo. Es esencial no tener implementaciones pendientes como requisito previo para una actualización correcta a través de CLI.

Preparación para la actualización

Advertencia: Compruebe el pedido de actualización, En espera/Activo para evitar interrupciones en el tráfico.

1. Comience con el dispositivo configurado como en espera.

2. Acceder a la CLI en modo experto ingresando expert seguido de sudo su en el modo clish. Confirme la contraseña del dispositivo para elevar los privilegios e ingresar al modo experto.

Copyright 2004-2022, Cisco and/or its affiliates. All rights reserved.

Cisco is a registered trademark of Cisco Systems, Inc.

All other trademarks are property of their respective owners.

Cisco Firepower Extensible Operating System (FX-OS) v2.12.0 (build 1104)

Cisco Firepower Threat Defense for VMware v7.2.2 (build 54)

> expert

admin@firepower:~$ sudo su

We trust you have received the usual lecture from the local System

Administrator. It usually boils down to these three things:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

Password:

root@firepower:/home/admin#

root@firepower:/home/admin# cd

root@firepower:~#

root@firepower:~# Comprobar estado de conmutación por error

Verifique el estado de failover para asegurarse de que los pasos se aplican al FTD secundario, que se puede mostrar como Secundario y Preparado en espera.

firepower#

firepower# sh failover state

State Last Failure Reason Date/Time

This host - Secondary

Standby Ready None

Other host - Primary

Active None

====Configuration State===

Sync Done - STANDBY

====Communication State===

Mac set

firepower#

firepower#Cargar el paquete de actualización

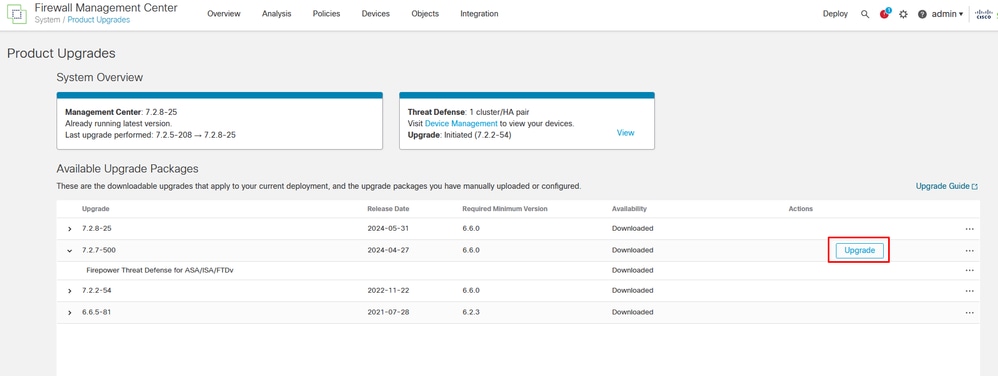

Cargue el paquete de actualización en ambos dispositivos a través de FMC en Configuración > Actualizaciones > Actualizaciones de productos > Cargar paquete de actualización de software local. Elija el paquete descargado anteriormente de software.cisco.com y seleccione Cargar.

Una vez que haya cargado el paquete Firepower en el FMC, continúe con el botón Actualizar.

Botón Actualizar

Botón Actualizar

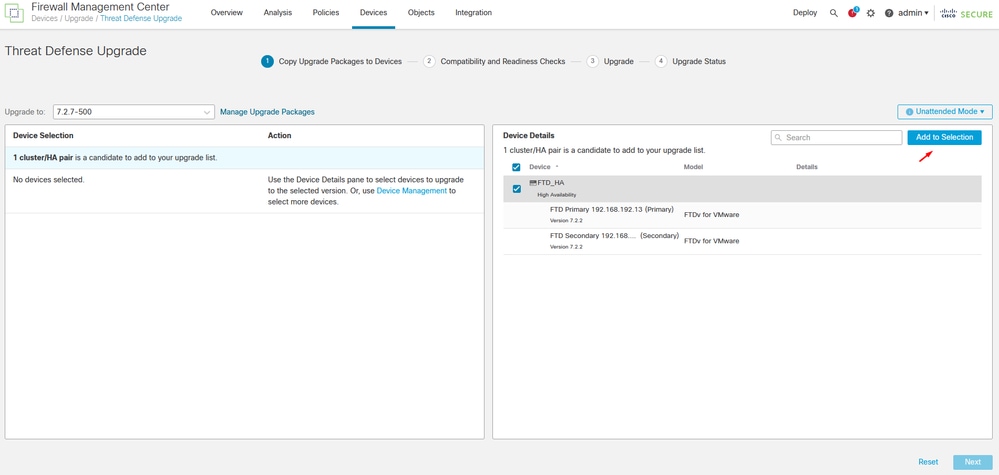

En el asistente de actualización, debe seleccionar los dispositivos FTD HA, luego seleccionar los dispositivos y hacer clic en Agregar a la selección.

Agregar a la selección

Agregar a la selección

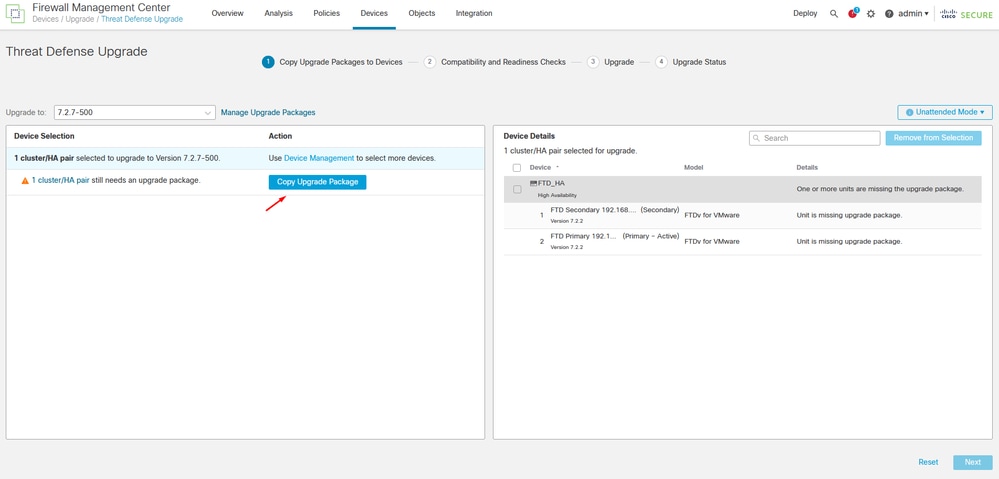

Luego, puede copiar el paquete de actualización en los dispositivos, aparecerá un mensaje para continuar con los paquetes de actualización.

Botón Copiar paquete de actualización

Botón Copiar paquete de actualización

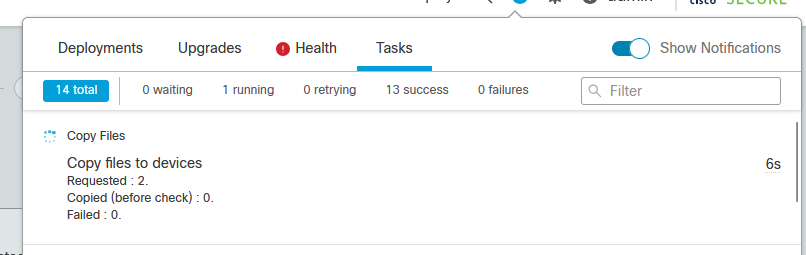

En la tarea Notificación, puede encontrar el trabajo que copia los archivos en el dispositivo Cuando la tarea ha terminado, se ha completado y se ha realizado correctamente.

Tarea Copiar archivos en dispositivos

Tarea Copiar archivos en dispositivos

Puede verificar que el paquete se haya cargado en los dispositivos de esta ruta:

root@firepower:/ngfw/var/sf/updates#

root@firepower:/ngfw/var/sf/updates# ls -l

total 2181772

-rw-r--r-- 1 root root 1110405120 Jul 18 01:08 Cisco_FTD_Upgrade-7.2.2-54.sh.REL.tar

-rw-r--r-- 1 root root 815 Jul 18 01:23 Cisco_FTD_Upgrade-7.2.2-54.sh.REL.tar.METADATA

-rw-r--r-- 1 root root 1123706880 Jul 18 02:36 Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

-rw-r--r-- 1 root root 854 Jul 18 02:37 Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar.METADATA

root@firepower:/ngfw/var/sf/updates# Comprobación de preparación

Ejecute la comprobación de preparación desde la CLI en el dispositivo secundario mediante el comando:

root@firepower:/ngfw/var/sf/updates# install_update.pl --detach --readiness-check /ngfw/var/sf/updates/<FTD_Upgrade_Package.sh.REL.tar>Aquí tiene un ejemplo:

root@firepower:/ngfw/var/sf/updates# install_update.pl --detach --readiness-check /ngfw/var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

ARGV[0] = --detach

ARGV[1] = --readiness-check

ARGV[2] = /ngfw/var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

bundle_filepath: /ngfw/var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

install_update.pl begins. bundle_filepath: /var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

[Readiness-Info]filename : /var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar at /usr/local/sf/lib/perl/5.24.4/SF/Update.pm line 1374.

This was not run through the SF::System APIs at /usr/local/sf/lib/perl/5.24.4/SF/System/Wrappers.pm line 127.

Makeself GetUpdate Info params FILEPATH : /var/tmp/upgrade-patch/Cisco_FTD_Upgrade_Readiness-7.2.7-500.sh at /usr/local/sf/lib/perl/5.24.4/SF/Update/Makeself.pm line 33.

FILEPATH directory name /var/tmp/upgrade-patch at /usr/local/sf/lib/perl/5.24.4/SF/Update/Makeself.pm line 47.

Inside GetInfo FILEPATH :/var/tmp/upgrade-patch/Cisco_FTD_Upgrade_Readiness-7.2.7-500.sh at /usr/local/sf/lib/perl/5.24.4/SF/Update/Makeself.pm line 272.

root@firepower:/ngfw/var/sf/updates#Supervise el proceso de comprobación de preparación en esta ruta:

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_readiness

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_readiness# cat upgrade_readiness_status.log

TIMESTAMP:Thu Jul 18 02:43:05 UTC 2024 PERCENT: 0% MESSAGE:Running script 000_start/000_00_run_cli_kick_start.sh...

TIMESTAMP:Thu Jul 18 02:43:05 UTC 2024 PERCENT: 5% MESSAGE:Running script 000_start/000_check_platform_support.sh...

TIMESTAMP:Thu Jul 18 02:43:06 UTC 2024 PERCENT:10% MESSAGE:Running script 000_start/100_start_messages.sh...

TIMESTAMP:Thu Jul 18 02:43:06 UTC 2024 PERCENT:14% MESSAGE:Running script 000_start/101_run_pruning.pl...

TIMESTAMP:Thu Jul 18 02:43:41 UTC 2024 PERCENT:19% MESSAGE:Running script 000_start/105_check_model_number.sh...

TIMESTAMP:Thu Jul 18 02:43:42 UTC 2024 PERCENT:24% MESSAGE:Running script 000_start/106_check_HA_state.pl...

TIMESTAMP:Thu Jul 18 02:43:42 UTC 2024 PERCENT:29% MESSAGE:Running script 000_start/107_version_check.sh...

TIMESTAMP:Thu Jul 18 02:43:42 UTC 2024 PERCENT:33% MESSAGE:Running script 000_start/108_clean_user_stale_entries.pl...

TIMESTAMP:Thu Jul 18 02:43:43 UTC 2024 PERCENT:38% MESSAGE:Running script 000_start/110_DB_integrity_check.sh...

TIMESTAMP:Thu Jul 18 02:43:47 UTC 2024 PERCENT:43% MESSAGE:Running script 000_start/113_EO_integrity_check.pl...

TIMESTAMP:Thu Jul 18 02:43:50 UTC 2024 PERCENT:48% MESSAGE:Running script 000_start/250_check_system_files.sh...

TIMESTAMP:Thu Jul 18 02:43:50 UTC 2024 PERCENT:52% MESSAGE:Running script 000_start/410_check_disk_space.sh...

TIMESTAMP:Thu Jul 18 02:43:55 UTC 2024 PERCENT:57% MESSAGE:Running script 200_pre/001_check_reg.pl...

TIMESTAMP:Thu Jul 18 02:43:55 UTC 2024 PERCENT:62% MESSAGE:Running script 200_pre/002_check_mounts.sh...

TIMESTAMP:Thu Jul 18 02:43:56 UTC 2024 PERCENT:67% MESSAGE:Running script 200_pre/004_check_deploy_package.pl...

TIMESTAMP:Thu Jul 18 02:43:56 UTC 2024 PERCENT:71% MESSAGE:Running script 200_pre/005_check_manager.pl...

TIMESTAMP:Thu Jul 18 02:43:56 UTC 2024 PERCENT:76% MESSAGE:Running script 200_pre/006_check_snort.sh...

TIMESTAMP:Thu Jul 18 02:43:57 UTC 2024 PERCENT:81% MESSAGE:Running script 200_pre/007_check_sru_install.sh...

TIMESTAMP:Thu Jul 18 02:43:57 UTC 2024 PERCENT:86% MESSAGE:Running script 200_pre/009_check_snort_preproc.sh...

TIMESTAMP:Thu Jul 18 02:43:58 UTC 2024 PERCENT:90% MESSAGE:Running script 200_pre/011_check_self.sh...

TIMESTAMP:Thu Jul 18 02:43:58 UTC 2024 PERCENT:95% MESSAGE:Running script 200_pre/015_verify_rpm.sh...

TIMESTAMP:Thu Jul 18 02:44:00 UTC 2024 PERCENT:100% MESSAGE:Readiness Check completed successfully.

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_readiness# Si la comprobación de preparación falla, póngase en contacto con Cisco TAC.

Instalación de actualización

Continúe con la instalación de la actualización en el FTD secundario. Vaya a la carpeta que contiene el archivo de actualización y ejecute el comando de instalación:

root@firepower:/ngfw/var/sf/updates# install_update.pl --detach <FTD_Upgrade_Package.sh.REL.tar>Una vez que se haya ejecutado la actualización, habrá un resultado como el siguiente ejemplo:

root@firepower:/ngfw/var/sf/updates# install_update.pl --detach Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

ARGV[0] = Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

bundle_filepath: Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

updated absolute bundle_filepath: /ngfw/var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

install_update.pl begins. bundle_filepath: /var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

Makeself GetUpdate Info params FILEPATH : /var/tmp/upgrade-patch/Cisco_FTD_Upgrade-7.2.7-500.sh at /usr/local/sf/lib/perl/5.24.4/SF/Update/Makeself.pm line 33.

FILEPATH directory name /var/tmp/upgrade-patch at /usr/local/sf/lib/perl/5.24.4/SF/Update/Makeself.pm line 47.

Inside GetInfo FILEPATH :/var/tmp/upgrade-patch/Cisco_FTD_Upgrade-7.2.7-500.sh at /usr/local/sf/lib/perl/5.24.4/SF/Update/Makeself.pm line 272.

Use of uninitialized value in string at /usr/local/sf/lib/perl/5.24.4/SF/Update/StatusProc.pm line 196.

Use of uninitialized value in string at /usr/local/sf/lib/perl/5.24.4/SF/Update/StatusProc.pm line 196.

Use of uninitialized value in string at /usr/local/sf/lib/perl/5.24.4/SF/Update/StatusProc.pm line 196.

Use of uninitialized value $in_container in string eq at /usr/local/sf/lib/perl/5.24.4/SF/Update/StatusProc.pm line 174.

Verifying archive integrity... All good.

Uncompressing Cisco FTD Upgrade / Sat Apr 27 04:09:29 UTC 2024.................................................................................................................................................................................................................................................................................................................................

Entering is_fmc_managed

Device is FMC Managed

[240718 02:48:13:868] Found original ftd upgrade file /var/sf/updates/Cisco_FTD_Upgrade-7.2.7-500.sh.REL.tar

[240718 02:48:16:990] MAIN_UPGRADE_SCRIPT_START

[240718 02:48:17:006] #####################################

[240718 02:48:17:007] # UPGRADE STARTING

[240718 02:48:17:008] #####################################

compare 7.2.2 and 6.2.3 and

compare, newer installed 7.2.2 > 6.2.3

Entering create_upgrade_status_links...

Create upgrade_status.json and upgrade_status.log link in /ngfw/var/sf/sync/updates_status_logs

Running [ln -f /ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.json /ngfw/var/sf/sync/updates_status_logs/upgrade_status.json] ...success

Link to JSON upgrade status file /ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.json created in folder /ngfw/var/sf/sync/updates_status_logs

Running [ln -f /ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.log /ngfw/var/sf/sync/updates_status_logs/current_update_status.log] ...success

Link to log upgrade status file /ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.log created in folder /ngfw/var/sf/sync/updates_status_logs

[240718 02:48:17:229] BEGIN 000_start/000_00_run_cli_kick_start.sh

[240718 02:48:18:421] END 000_start/000_00_run_cli_kick_start.sh

[240718 02:48:18:525] BEGIN 000_start/000_00_run_troubleshoot.sh

En el FMC, hay una tarea que ejecuta la actualización en el dispositivo secundario:

Tarea ejecutándose en FMC

Tarea ejecutándose en FMC

Supervise el estado de actualización mediante esta ruta:

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-X.X.X# tail -f upgrade_status.logA continuación se muestra un ejemplo del resultado:

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7# tail -f upgrade_status.log

TIMESTAMP:Thu Jul 18 02:50:25 UTC 2024 PERCENT: 7% MESSAGE:Running script 200_pre/202_disable_syncd.sh... TIMEREMAIN:13 mins

TIMESTAMP:Thu Jul 18 02:50:26 UTC 2024 PERCENT: 7% MESSAGE:Running script 200_pre/400_restrict_rpc.sh... TIMEREMAIN:13 mins

TIMESTAMP:Thu Jul 18 02:50:26 UTC 2024 PERCENT: 7% MESSAGE:Running script 200_pre/500_stop_system.sh... TIMEREMAIN:13 mins

TIMESTAMP:Thu Jul 18 02:50:53 UTC 2024 PERCENT:14% MESSAGE:Running script 200_pre/501_recovery.sh... TIMEREMAIN:12 mins

TIMESTAMP:Thu Jul 18 02:50:53 UTC 2024 PERCENT:14% MESSAGE:Running script 200_pre/505_revert_prep.sh... TIMEREMAIN:12 mins

TIMESTAMP:Thu Jul 18 02:51:46 UTC 2024 PERCENT:14% MESSAGE:Running script 200_pre/999_enable_sync.sh... TIMEREMAIN:12 mins

TIMESTAMP:Thu Jul 18 02:51:46 UTC 2024 PERCENT:14% MESSAGE:Running script 300_os/001_verify_bundle.sh... TIMEREMAIN:12 mins

TIMESTAMP:Thu Jul 18 02:51:47 UTC 2024 PERCENT:14% MESSAGE:Running script 300_os/002_set_auto_neg.pl... TIMEREMAIN:12 mins

TIMESTAMP:Thu Jul 18 02:51:47 UTC 2024 PERCENT:14% MESSAGE:Running script 300_os/060_fix_fstab.sh... TIMEREMAIN:12 mins

TIMESTAMP:Thu Jul 18 02:51:47 UTC 2024 PERCENT:14% MESSAGE:Running script 300_os/100_install_Fire_Linux_OS_aquila.sh (in background: 200_pre/600_ftd_onbox_data_export.sh)... TIMEREMAIN:12 minsCuando la actualización en el dispositivo secundario haya finalizado, verá este mensaje:

240718 13:40:58:872] Attempting to remove upgrade lock

[240718 13:40:58:873] Success, removed upgrade lock

Upgrade lock /ngfw/tmp/upgrade.lock removed successfully.

[240718 13:40:58:882]

[240718 13:40:58:883] #######################################################

[240718 13:40:58:885] # UPGRADE COMPLETE #

[240718 13:40:58:887] #######################################################

Entering create_upgrade_status_links...

Create upgrade_status.json and upgrade_status.log link in /ngfw/Volume/root/ngfw/var/sf/sync/updates_status_logs

Running [ln -f /ngfw/Volume/root/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.json /ngfw/Volume/root/ngfw/var/sf/sync/updates_status_logs/upgrade_status.json] ...success

Link to JSON upgrade status file /ngfw/Volume/root/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.json created in folder /ngfw/Volume/root/ngfw/var/sf/sync/updates_status_logs

Running [ln -f /ngfw/Volume/root/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.log /ngfw/Volume/root/ngfw/var/sf/sync/updates_status_logs/current_update_status.log] ...success

Link to log upgrade status file /ngfw/Volume/root/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.7/upgrade_status.log created in folder /ngfw/Volume/root/ngfw/var/sf/sync/updates_status_logs

Process 10677 exited.I am going away.

RC: 0

Update package reports success: almost finished...

Scheduling a reboot to occur in 5 seconds...

Process 12153 exited.I am going away.

root@firepower:/ngfw/var/sf/updates#

Broadcast message from root@firepower (Thu Jul 18 13:41:05 2024):

The system is going down for reboot NOW!Una vez completada la actualización desde el dispositivo en espera, el dispositivo se reiniciará. Una vez que los dispositivos se activen, verifique el estado de conmutación por fallas para asegurarse de que todo permanezca como se configuró inicialmente.

En el FTD activo encontrará:

firepower# show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 13:24:46 UTC Jul 18 2024

====Configuration State===

Sync Done

====Communication State===

Mac set

firepower# En el FTD en espera, encontrará lo siguiente:

firepower#

firepower# sh failover state

State Last Failure Reason Date/Time

This host - Secondary

Standby Ready None

Other host - Primary

Active None

====Configuration State===

Sync Skipped - STANDBY

====Communication State===

Mac set

firepower# Va a haber un mensaje que muestra que las versiones no son las mismas.

firepower#

************WARNING****WARNING****WARNING********************************

Mate version 9.18(4)201 is not identical with ours 9.18(2)200

************WARNING****WARNING****WARNING********************************

Realice la conmutación por fallas manualmente a través de CLI mediante el comando failover active en el dispositivo en espera. Ahora el dispositivo en espera se activa.

Advertencia: en este momento se producirá una breve interrupción del tráfico cuando se produzca una conmutación por fallo.

firepower#

firepower# failover active

Switching to Active

firepower#

firepower#

firepower# sh fail

firepower# sh failover state

State Last Failure Reason Date/Time

This host - Secondary

Active None

Other host - Primary

Standby Ready None

====Configuration State===

Sync Skipped

====Communication State===

Mac set

firepower# Una vez completada la conmutación por error, puede continuar actualizando el otro dispositivo. Siga los mismos pasos que se describen al principio del documento para el dispositivo que estaba anteriormente activo y que ahora está en espera.

Ahora se actualizan ambos dispositivos. Puede ver con el comando show version en el lado de Lina. Para el dispositivo principal:

firepower#

firepower# show failover state

State Last Failure Reason Date/Time

This host - Primary

Standby Ready None

Other host - Secondary

Active None

====Configuration State===

Sync Skipped - STANDBY

====Communication State===

Mac set

firepower# Para el dispositivo secundario:

firepower#

firepower# sh failover state

State Last Failure Reason Date/Time

This host - Secondary

Active None

Other host - Primary

Standby Ready Comm Failure 14:03:06 UTC Jul 18 2024

====Configuration State===

Sync Skipped

====Communication State===

Mac set

firepower# En este punto, puede cambiar los dispositivos de FMC como lo estaba al principio.

Verificación

Después de actualizar correctamente ambos dispositivos, verifique el estado dentro del FMC y en ambos FTD usando el comando show version.

firepower# show version

-------------------[ firepower ]--------------------

Model : Cisco Firepower Threat Defense for VMware (75) Version 7.2.7 (Build 500)

UUID : 0edf9f22-78e6-11ea-8ed0-e0e5abf334e2

LSP version : lsp-rel-20240306-2015

VDB version : 353

----------------------------------------------------En el FMC, puede ver la actualización de la versión y está listo para cambiar como lo hizo al principio.

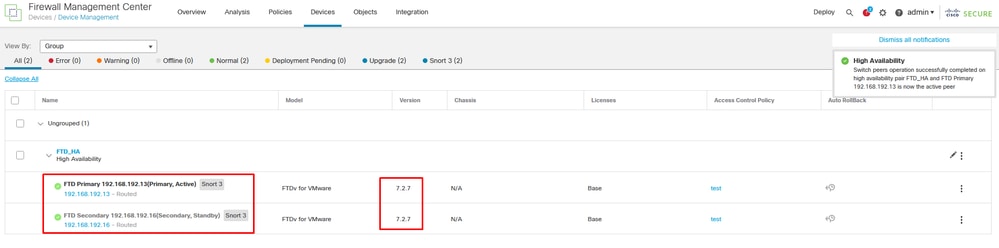

Peers conmutados de FMC

Peers conmutados de FMC

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

25-Jul-2024 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Jorge Yeudiel Roa NavarroIngeniero de consultoría técnica

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios