Introducción

Este documento describe cómo configurar el servicio de administración integrada de Firepower Device Management (FDM) para firepower serie 2100 con FTD instalado.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Firepower 2100, instalación de software FTD

- Configuración básica y solución de problemas de Cisco Firepower Threat Defence (FTD)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Firepower de la serie 2100

- Cisco FTD versión 6.2.3

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

El objetivo principal de este documento es guiarle a través de los pasos necesarios para habilitar la administración integrada de FDM para firepower serie 2100.

Dispone de dos opciones para gestionar el Firepower Threat Defence (FTD) instalado en un FirePOWER 2100:

- La gestión integrada de FDM

- Cisco Firepower Management Center (FMC)

Nota: no puede utilizar tanto FDM como FMC para gestionar un FTD instalado en un FirePOWER 2100. Una vez habilitada la administración integrada de FDM en el FTD de firepower 2100, no es posible utilizar un FMC para administrar el FTD, a menos que desactive la administración local y vuelva a configurar la administración para usar un FMC. Por otra parte, si se registra el FTD en un FMC, se desactiva el servicio de gestión integrada de FDM en el FTD.

Precaución: en este momento, Cisco no tiene ninguna opción para migrar la configuración de firepower de FDM a un FMC y viceversa. Tenga esto en cuenta al elegir el tipo de gestión que debe configurar para el FTD instalado en firepower 2100.

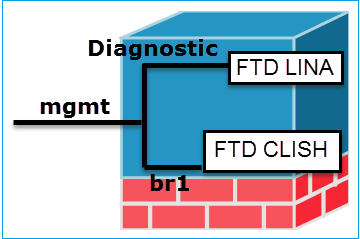

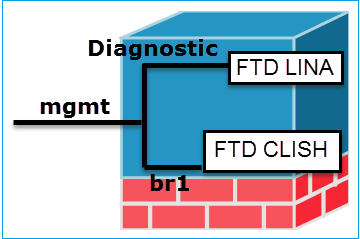

La interfaz de administración se divide en 2 interfaces lógicas, br1 (management0 en dispositivos FPR2100/4100/9300) y diagnóstico:

| |

Gestión - br1/management0 |

Gestión -Diagnóstico |

| Propósito |

- Esta interfaz se utiliza para asignar la IP de FTD que se utiliza para la comunicación FTD/FMC.

- Finaliza el sftunnel entre FMC/FTD.

- Se utiliza como origen para los registros del sistema basados en reglas.

- Proporciona acceso SSH y HTTPS al cuadro FTD.

|

- Proporciona acceso remoto (por ejemplo, SNMP) al motor ASA.

- Se utiliza como fuente para los syslogs de nivel LINA, AAA, SNMP, etc.

|

| Obligatoria |

Sí, ya que se utiliza para la comunicación FTD/FMC (el sftunnel termina en él). |

No, y no se recomienda configurarlo. Se recomienda utilizar una interfaz de datos en su lugar (consulte la nota siguiente). |

Nota: La ventaja de dejar la dirección IP fuera de la interfaz de diagnóstico es que puede colocar la interfaz de administración en la misma red que cualquier otra interfaz de datos. Si configura la interfaz de diagnóstico, su dirección IP debe estar en la misma red que la dirección IP de administración y cuenta como una interfaz normal que no puede estar en la misma red que ninguna otra interfaz de datos. Debido a que la interfaz de administración requiere acceso a Internet para las actualizaciones, colocar la interfaz de administración en la misma red que una interfaz FTD interna significa que puede implementar el FTD con solo un switch en la LAN y señalar la interfaz interna como el gateway predeterminado para la interfaz de administración (esto solo se aplica cuando el FTD se implementa en modo enrutado).

El FTD se puede instalar en un dispositivo firepower 2100. El chasis FirePOWER ejecuta su propio sistema operativo denominado sistema operativo extensible (FXOS) Firepower para controlar las operaciones básicas del dispositivo, mientras que el dispositivo lógico FTD se instala en un módulo/blade.

Nota: puede utilizar la interfaz gráfica de usuario (GUI) de FXOS denominada Firepower Chassis Manager (FCM) o la interfaz de línea de comandos (CLI) de FXOS para configurar las funciones del chasis Firepower; sin embargo, la GUI de FCM no está disponible cuando el FTD está instalado en los firepower serie 2100, solo en la CLI de FXOS.

Dispositivo Firepower 21xx:

Nota: en la serie firepower 2100, la interfaz de gestión se comparte entre el chasis FXOS y el dispositivo lógico FTD.

Configurar

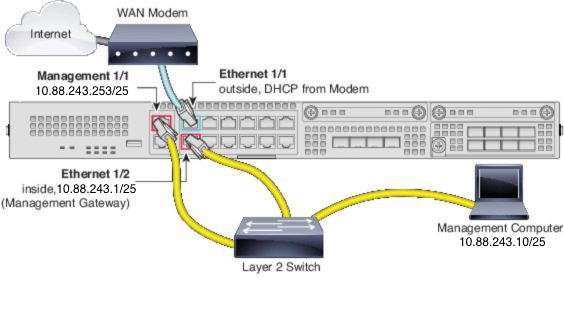

Diagrama de la red

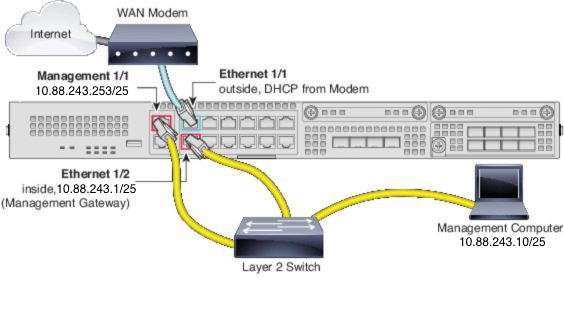

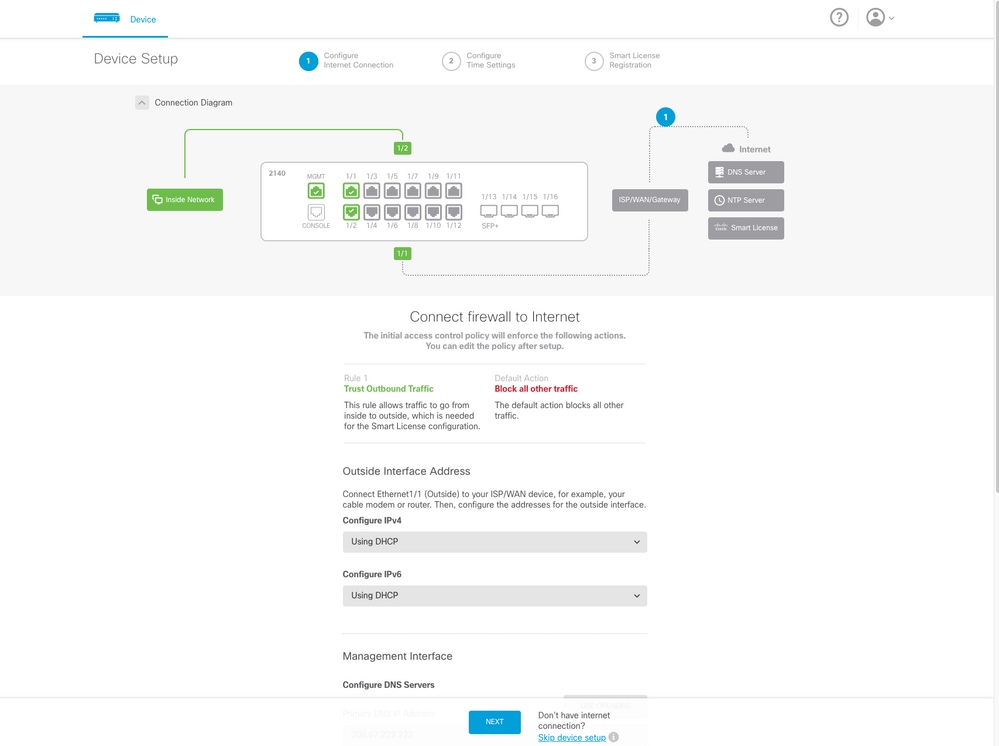

La configuración predeterminada supone que ciertas interfaces de firepower 2100 se utilizan para las redes internas y externas. La configuración inicial será más sencilla si conecta cables de red a las interfaces en función de estas expectativas. Para conectar el FirePOWER serie 2100 por cable, consulte la siguiente imagen.

Nota: La imagen muestra una topología simple que utiliza un switch de Capa 2. Se pueden utilizar otras topologías y la implementación puede variar en función de la conectividad de red lógica básica, los puertos, el direccionamiento y los requisitos de configuración.

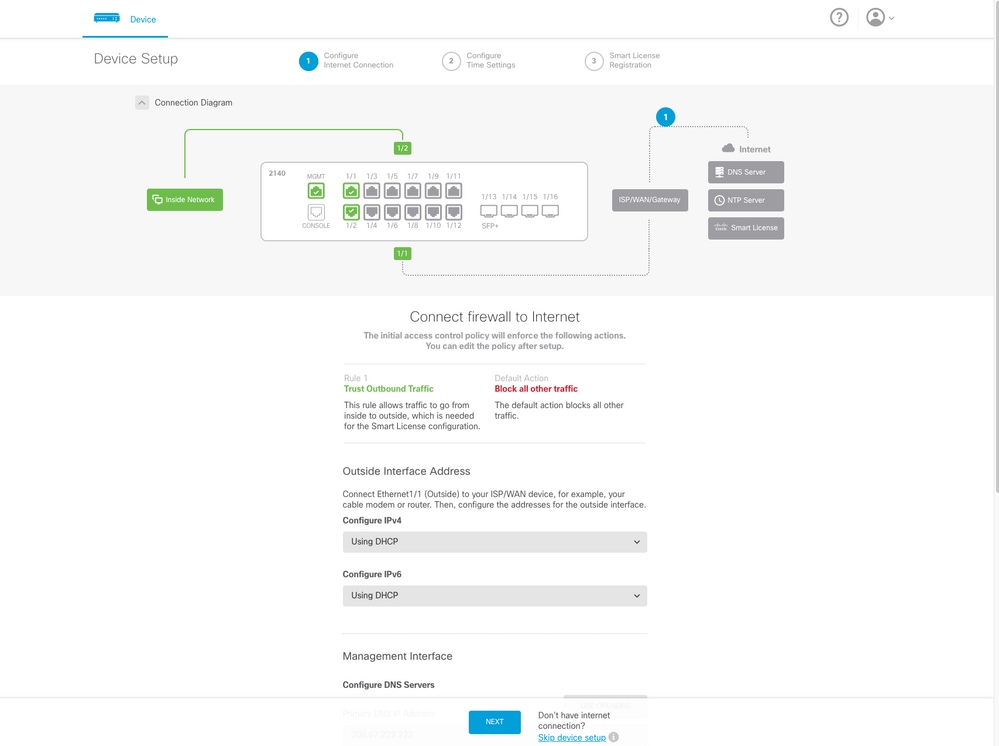

Configuraciones

Para habilitar la administración de FDM On-Box en los firepower serie 2100, proceda de la siguiente manera.

1. Acceso a la consola en el chasis FPR2100 y conexión a la aplicación FTD.

firepower# connect ftd

>

2. Configure la dirección IP de administración de FTD.

>configure network ipv4 manual 10.88.243.253 255.255.255.128 10.88.243.1

3. Configure el tipo de administración como local.

>configure manager local

4. Configure desde qué direcciones IP/subredes se puede permitir el acceso de administración On-Box al FTD.

>configure https-access-list 0.0.0.0/0

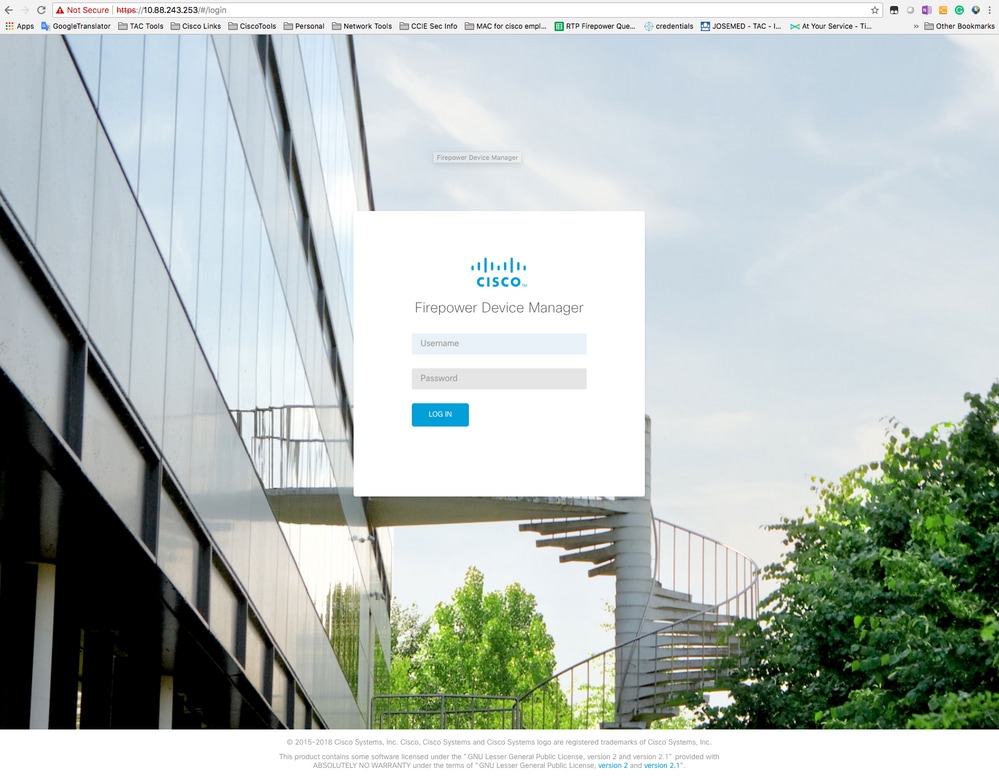

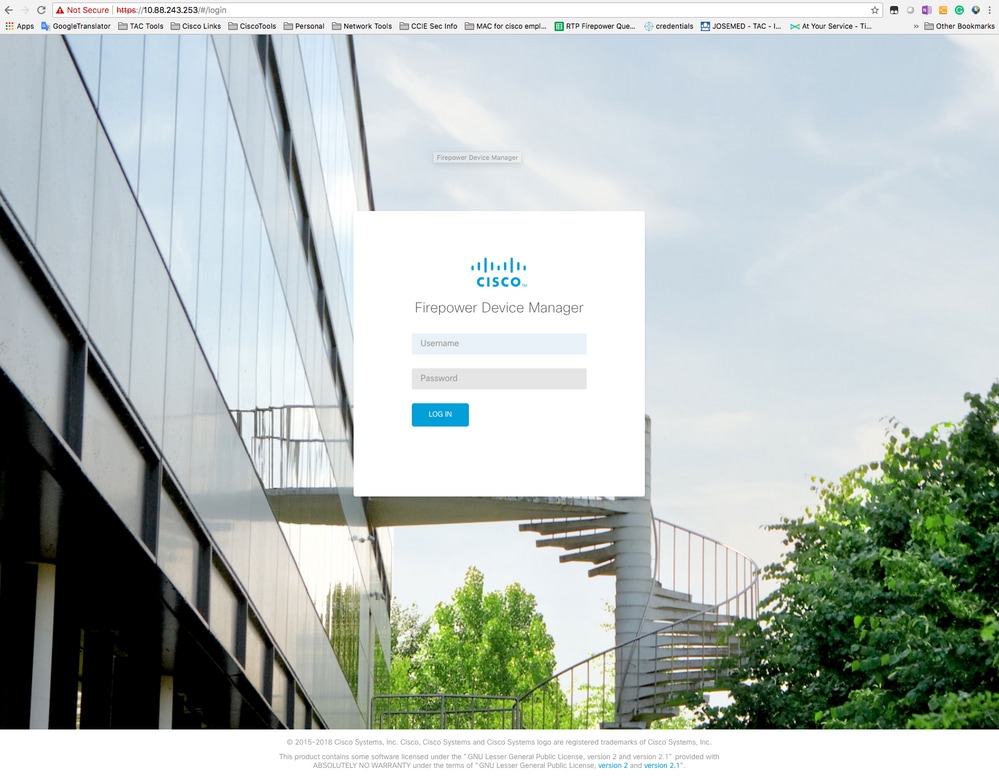

5. Abra un navegador y https en la dirección IP configurada para administrar el FTD. Esto puede abrir el administrador de FDM (On-Box).

6. Inicie sesión y utilice las credenciales predeterminadas de firepower, el nombre de usuario admin y la contraseña Admin123.

Verificación

1. Verifique la configuración de red que configuró para el FTD con el siguiente comando.

> show network

===============[ System Information ]===============

Hostname : firepower

DNS Servers : 10.67.222.222

10.67.220.220

Management port : 8305

IPv4 Default route

Gateway : 10.88.243.129

==================[ management0 ]===================

State : Enabled

Channels : Management & Events

Mode : Non-Autonegotiation

MDI/MDIX : Auto/MDIX

MTU : 1500

MAC Address : 00:2C:C8:41:09:80

----------------------[ IPv4 ]----------------------

Configuration : Manual

Address : 10.88.243.253

Netmask : 255.255.255.128

Broadcast : 10.88.243.255

----------------------[ IPv6 ]----------------------

Configuration : Disabled

===============[ Proxy Information ]================

State : Disabled

Authentication : Disabled

2. Verifique el tipo de administración que configuró para el FTD con el siguiente comando.

> show managers

Managed locally.

Información Relacionada

Comentarios

Comentarios