Introducción

Este documento describe cómo se muestran los eventos al implementar FTD en modo transparente con diferentes tipos de conjuntos en línea.

Objetivo

Aclarar el comportamiento de los eventos de conexión en el FMC cuando el FTD se implementa en modo transparente con una configuración en línea establecida.

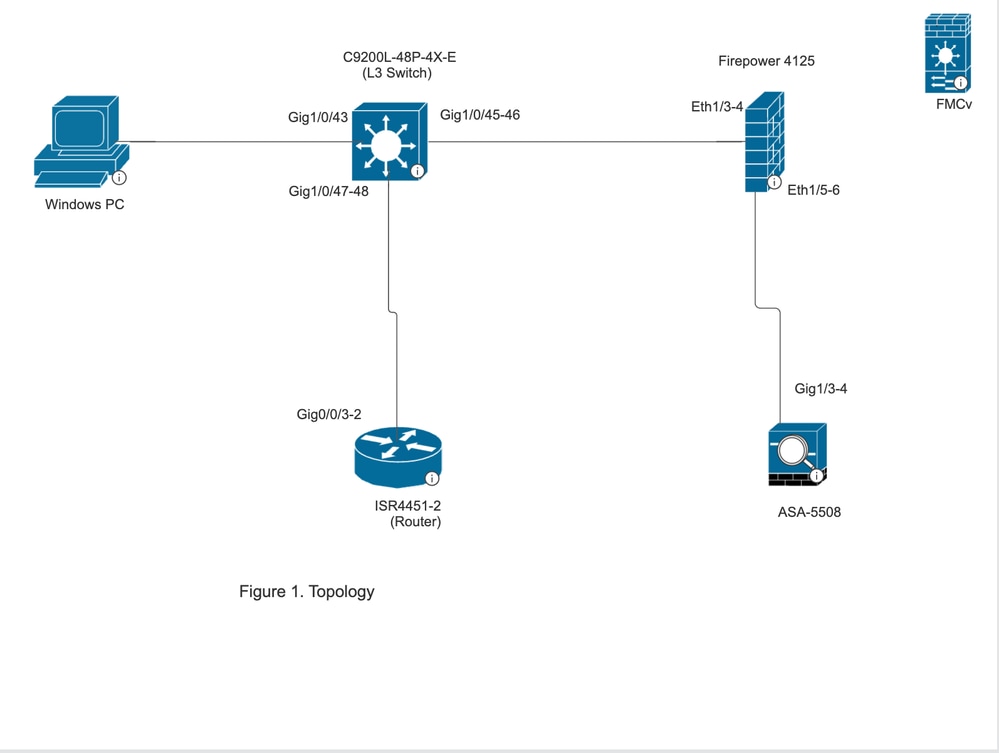

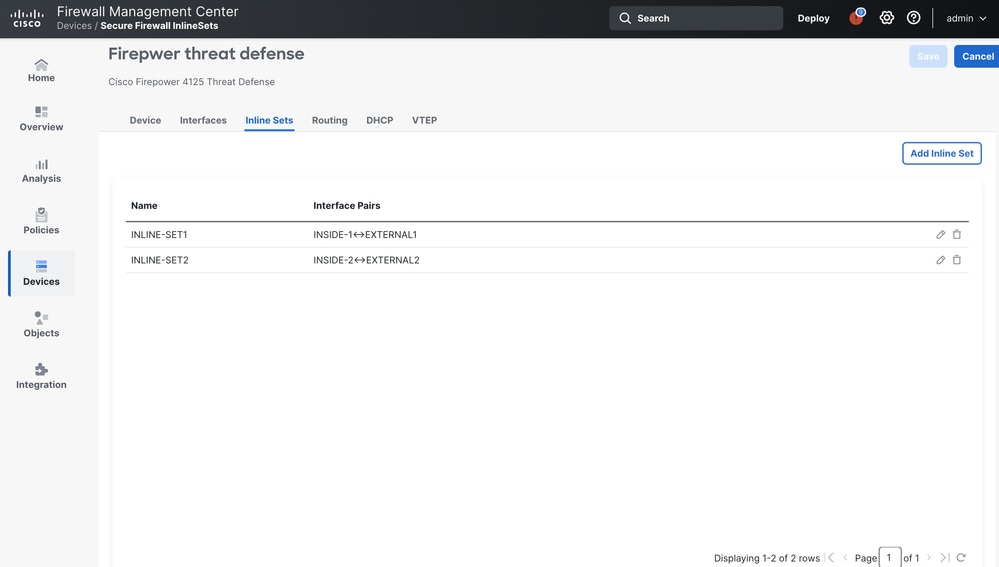

Topología

Componentes Utilizados

- PC-Máquina virtual

- C9200L-48P-4X-E (switch L3)

- Firepower 4125 | 7,6

- FMCv | 7,6

- ASA 5508

- ISR4451-2 (router)

Escenario base

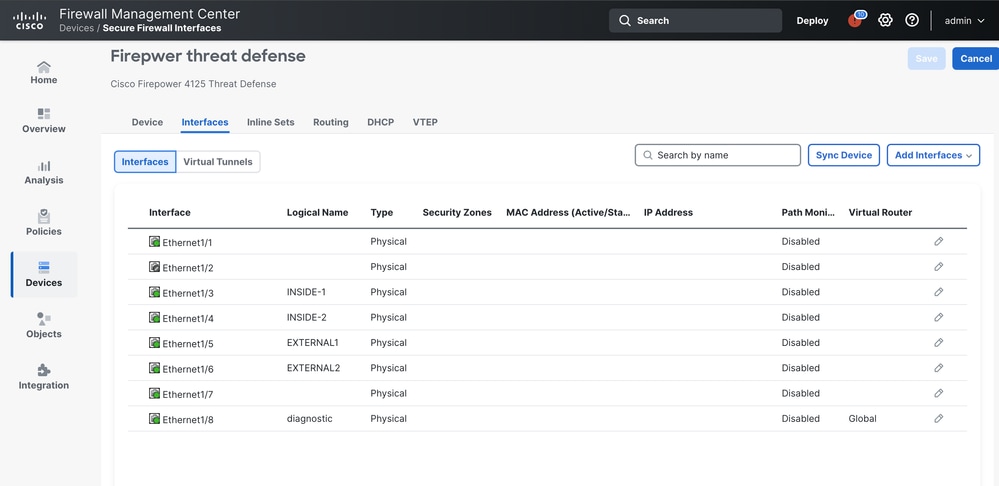

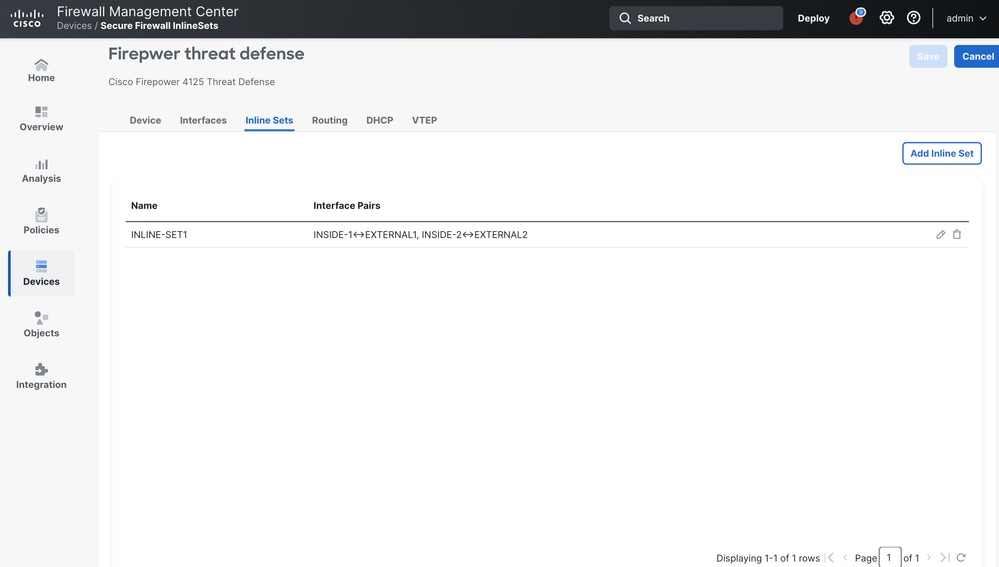

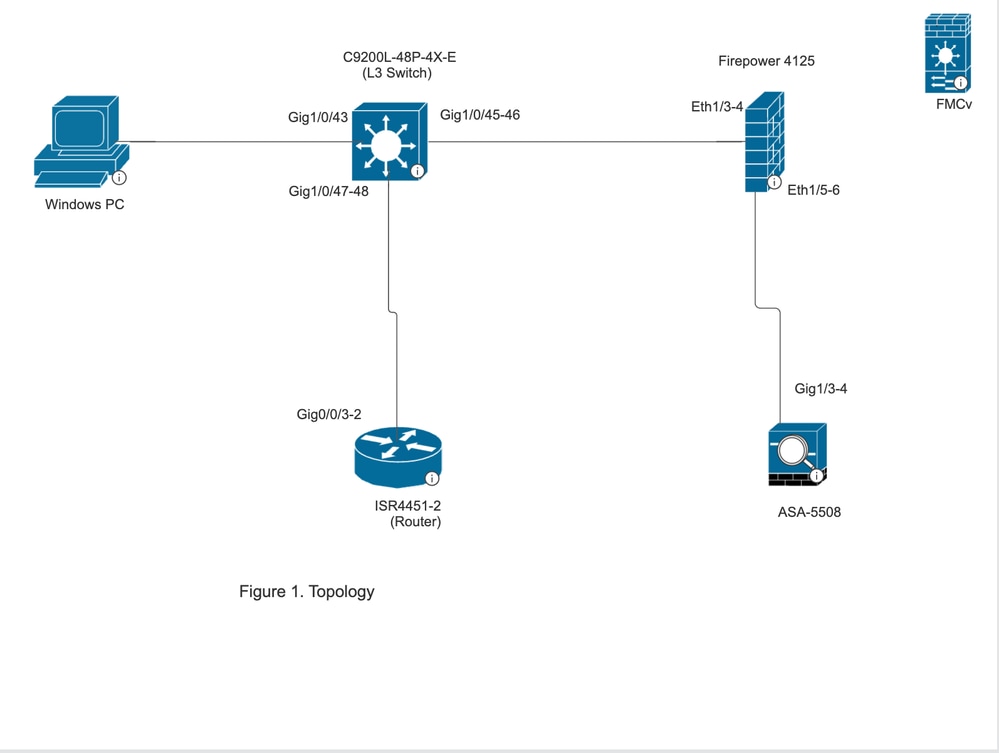

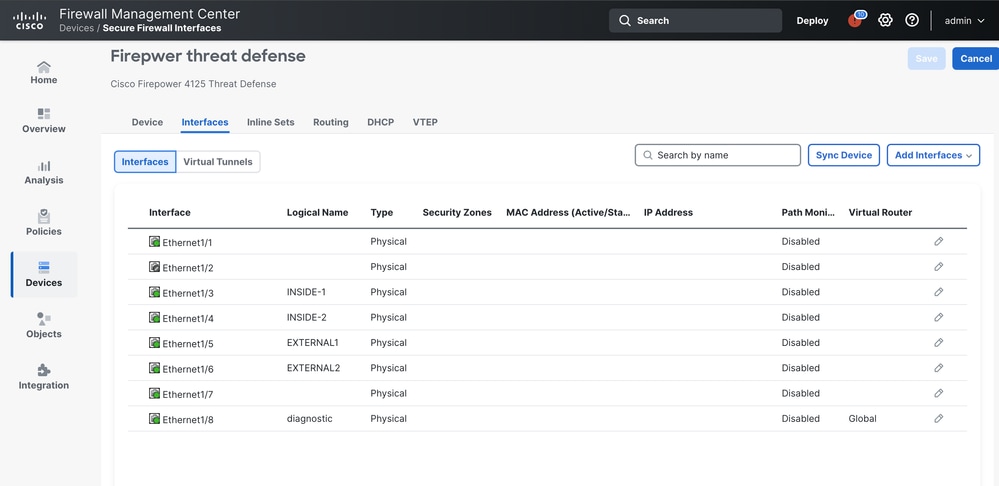

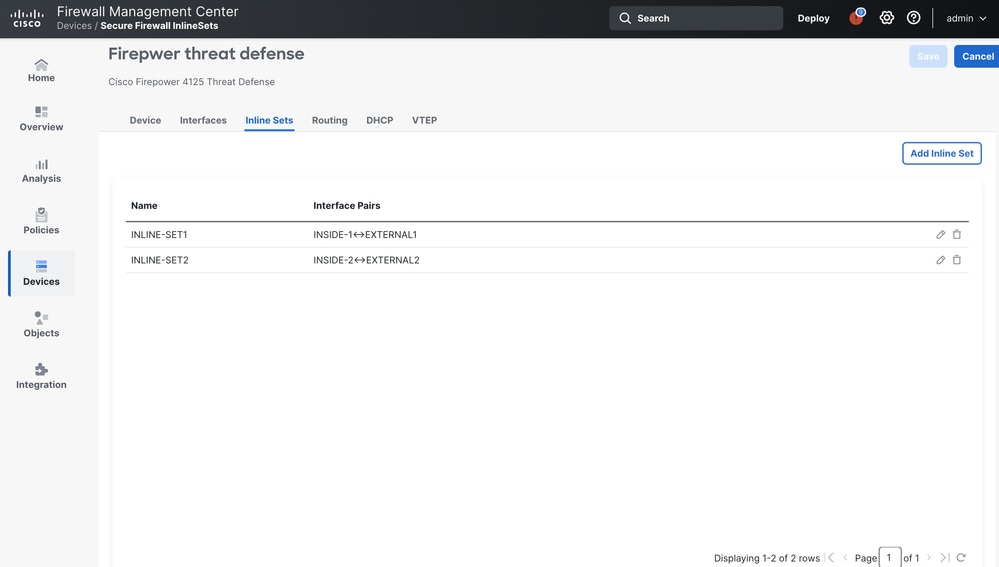

Cuando una configuración de conjunto en línea en Firepower 4125 contiene dos pares de interfaz seleccionados

Ethernet 1/3 (INSIDE-1)

Ethernet 1/5 (EXTERNAL1)

Ethernet 1/4 (INSIDE-2)

Ethernet 1/6 (EXTERNA2)

Información general sobre configuración

Switch L3

Canal de puerto 2 (Gig 1/0/45-46)

ASA 5508

Canal de puerto 2 (Gig 1/3-4)

ASA se implementa en el modo de brazo único, lo que significa que el tráfico entra y sale del ASA a través del mismo canal de puerto que es el canal de puerto 2.

El canal de puerto se configura en el ASA y el switch para equilibrar la carga del tráfico entre los dos.

Firepower 4125 está registrado en FMCv.

FMCv

Configurar

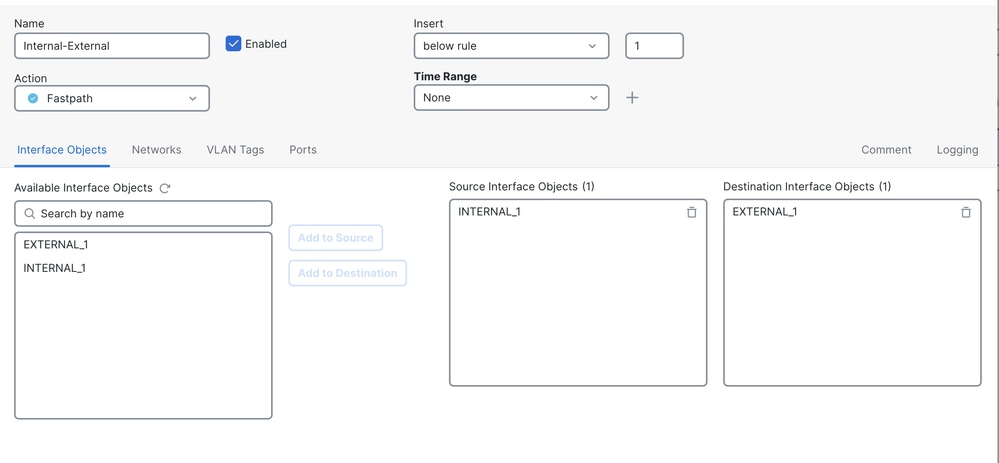

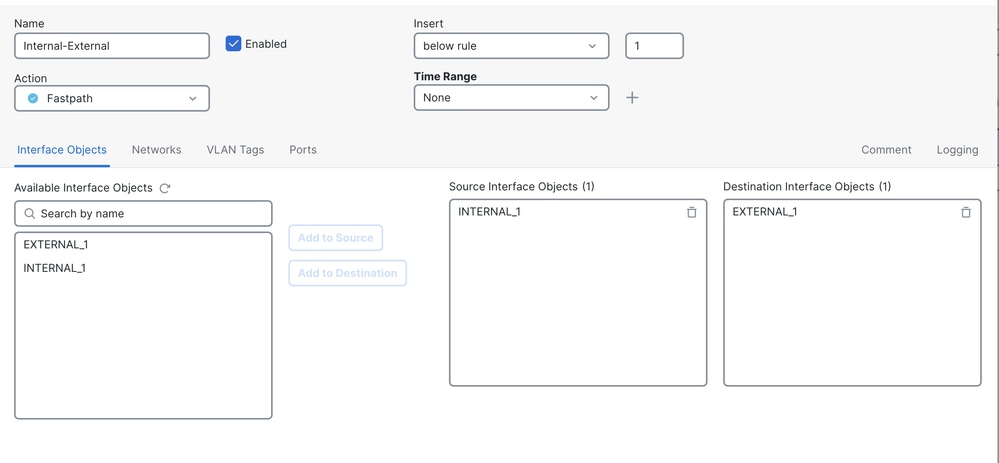

Prefilter-policy:

Pre-filter rule internal-external con action Fastpath.

Objeto de interfaz de origen: INTERNAL_1 Objeto de interfaz de destino: EXTERNO_1.

La política de control de acceso se configura con allow all any-any.

Comportamiento observado

Escenario 1

Tráfico ICMP generado desde VM-PC con destino a ISR4451-2 (router):

El tráfico ICMP toma el trayecto:

Switch L3 ------ VM-PC ------- FPR4125 ------- ASA 5508 ------FPR4125 ------ Switch L3 ---- Router ISR.

Solo se ve un evento de conexión en el evento de conexión FMC porque el tráfico ICMP entra y sale a través del mismo par de línea (INSIDE-2 >>EXTERNAL2) en el FPR 4125.

Policy-Based Routing (PBR) is configured on the switch interfaces connected to the firewall and router. This was necessary because, when a PC tries to communicate with the ISR router's IP address, it does not send traffic to the FTD or ASA by default since the router is directly connected to the switch. According to the switch's routing table, the PC and router communicate directly with each other.

Para cumplir con nuestro requisito de inspeccionar el tráfico a través del FTD, necesitamos configurar PBR para redirigir el tráfico (tanto solicitudes como respuestas) a través del FTD. Por lo tanto, configuramos PBR en las interfaces del switch conectadas al PC y al router.

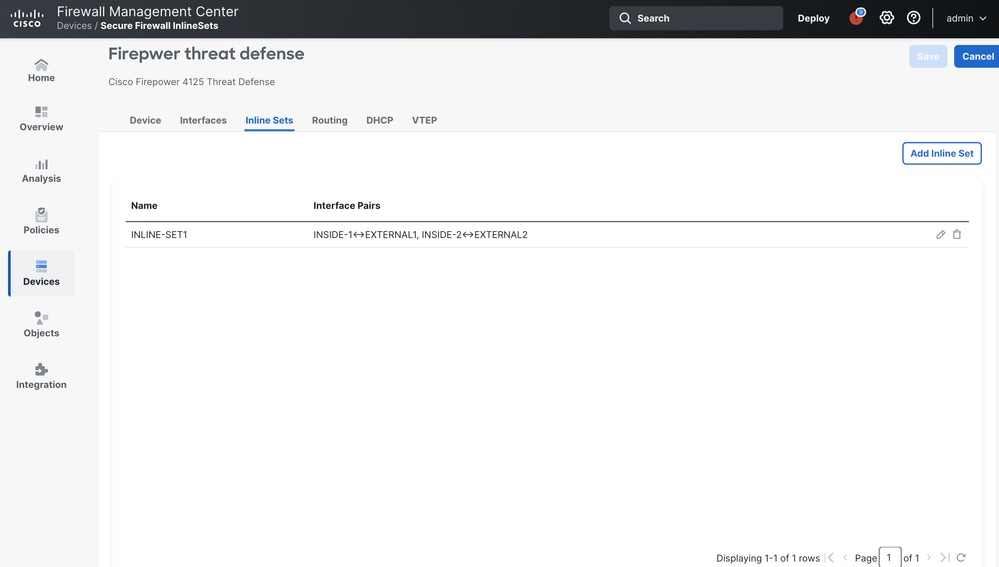

Escenario 2

Tráfico ICMP generado desde VM-PC con destino a ISR4451-2 (router):

El tráfico ICMP toma el trayecto:

Switch L3 ------ VM-PC ------- FPR4125 ------- ASA 5508 ------FPR4125 ------ Switch L3 ---- Router ISR.

Cuando separamos la configuración de par en línea en dos conjuntos en línea diferentes, como se muestra en la figura anterior. El tráfico sale del FTD a través de INSIDE-1 y entra a través de EXTERNAL2.

Por lo tanto, se utilizan dos conjuntos en línea .

Al observar los eventos de conexión en el FMC, observamos dos eventos de conexión , uno para el tráfico saliente y otro para el entrante.

La razón detrás de este comportamiento es que cuando el tráfico en FTD utiliza dos pares de línea diferentes para el mismo tráfico , siempre vemos dos eventos de conexión en el FMC.

Comentarios

Comentarios