Comprender la ampliación de reglas en los dispositivos FirePOWER

Opciones de descarga

-

ePub (1.2 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (703.0 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la traducción de las reglas de control de acceso al sensor cuando se implementan desde Firepower Management Center (FMC).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento de la tecnología Firepower

- Conocimientos sobre la configuración de las políticas de control de acceso en FMC

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Firepower Management Center versión 6.0.0 y posterior

- Imagen de defensa de ASA Firepower (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X) que ejecuta la versión de software 6.0.1 y posterior

- Imagen SFR de ASA Firepower (ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X) que ejecuta la versión de software 6.0.0 y posterior

- Sensor Firepower serie 7000/8000 versión 6.0.0 y posterior

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Antecedentes

Una regla de control de acceso se crea con el uso de una o varias combinaciones de estos parámetros:

- Dirección IP (origen y destino)

- Puertos (origen y destino)

- URL (categorías proporcionadas por el sistema y URL personalizadas)

- Detectores de aplicaciones

- VLAN

- Zonas

En función de la combinación de parámetros utilizada en la regla de acceso, la expansión de la regla cambia en el sensor. Este documento destaca varias combinaciones de reglas sobre el CSP y sus respectivas expansiones asociadas en los sensores.

Comprensión de expansión de reglas

Expansión de una regla basada en IP

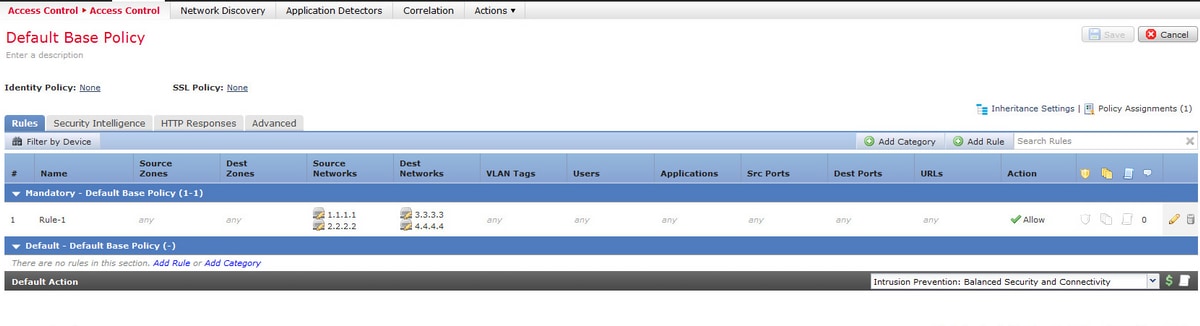

Considere la configuración de una regla de acceso desde el FMC, como se muestra en la imagen:

Se trata de una única regla en el Management Center. Sin embargo, después de desplegarlo en el sensor, se expande en cuatro reglas como se muestra en la imagen:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart)

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart)

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart)

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart)

268435456 allow any any any any any any any any (ipspolicy 2)

Cuando se implementa una regla con dos subredes configuradas como origen y dos hosts configurados como direcciones de destino, esta regla se expande a cuatro reglas en el sensor.

Nota: Si el requisito es bloquear el acceso basado en redes de destino, una mejor manera de hacerlo es utilizar la función de listas negras en Inteligencia de seguridad.

Expansión de una regla basada en IP mediante una URL personalizada

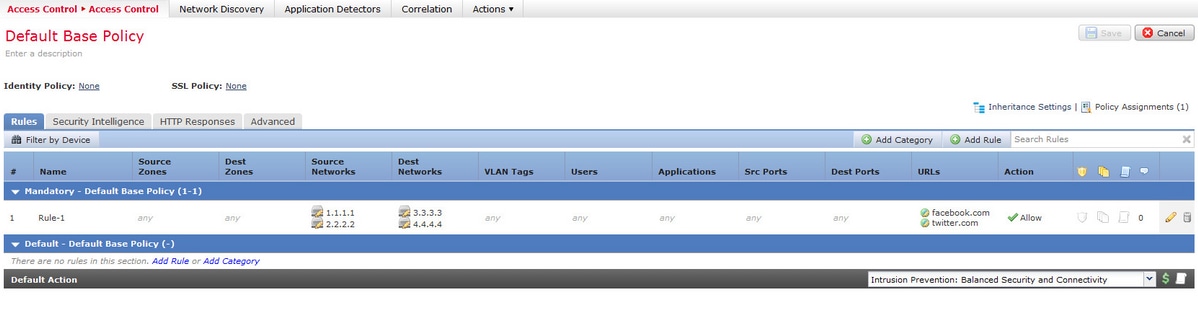

Considere la configuración de una regla de acceso desde el FMC como se muestra en la imagen:

Se trata de una única regla en el Management Center. Sin embargo, después de desplegarlo en el sensor, se expande en ocho reglas como se muestra en la imagen:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (url "twitter.com")

268435456 allow any any any any any any any any (ipspolicy 2)

Cuando se despliega una regla con dos subredes configuradas como origen, dos hosts configurados como direcciones de destino y dos objetos URL personalizados en una única regla en Management Center, esta regla se expande a ocho reglas en el sensor. Esto significa que para cada categoría de URL personalizada hay una combinación de rangos de puertos/IP de origen y destino, que se configuran y crean.

Expansión de una regla basada en IP mediante puertos

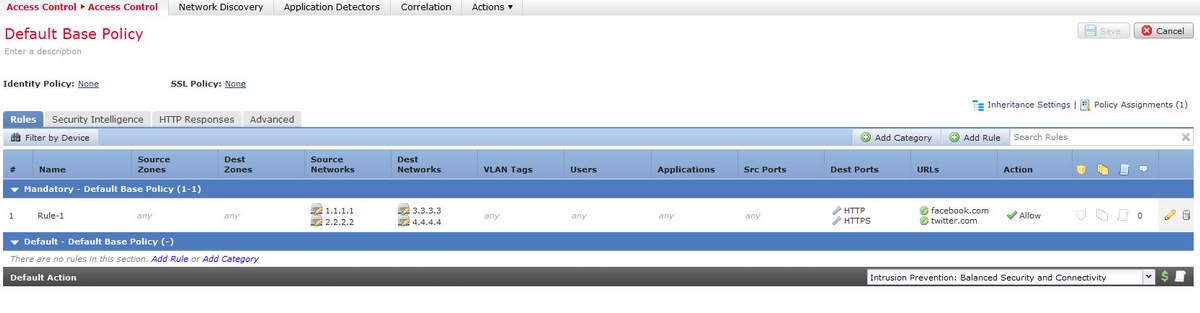

Considere la configuración de una regla de acceso desde el FMC como se muestra en la imagen:

Se trata de una única regla en el Management Center. Sin embargo, después de desplegarlo en el sensor, se expande en dieciséis reglas como se muestra en la imagen:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 80 any 6 (log dcforward flowstart) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 443 any 6 (log dcforward flowstart) (url "twitter.com")

268435456 allow any any any any any any any any (ipspolicy 2)

Al implementar una regla con dos subredes configuradas como origen, dos hosts configurados como direcciones de destino y dos objetos URL personalizados destinados a dos puertos, esta regla se amplía a dieciséis reglas en el sensor.

Nota: Si existe el requisito de utilizar los puertos en la regla de acceso, utilice detectores de aplicaciones que estén presentes para las aplicaciones estándar. Esto ayuda a que la expansión de reglas se realice de una manera eficiente.

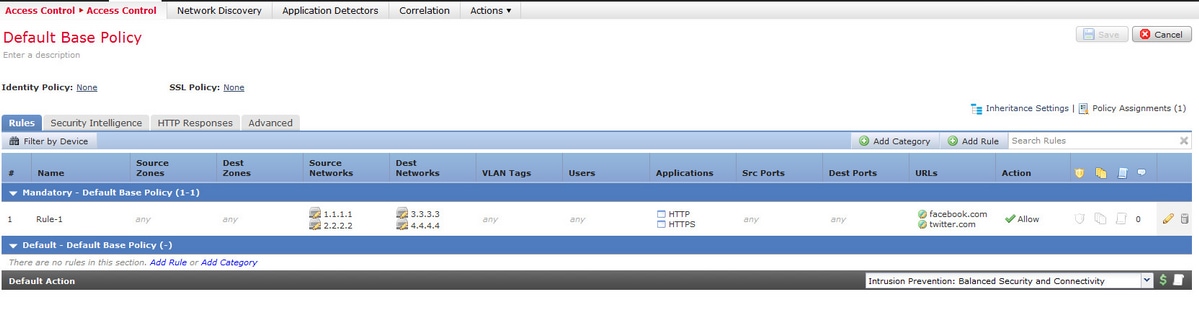

Considere la configuración de una regla de acceso desde el FMC como se muestra en la imagen:

Cuando utiliza detectores de aplicaciones en lugar de puertos, el número de reglas expandidas se reduce de dieciséis a ocho, como se muestra en la imagen:

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 1.1.1.1 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 3.3.3.3 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "facebook.com")

268436480 allow any 2.2.2.2 32 any any 4.4.4.4 32 any any any (log dcforward flowstart) (appid 676:1, 1122:1) (url "twitter.com")

Expansión de una Regla Basada en IP Usando VLAN

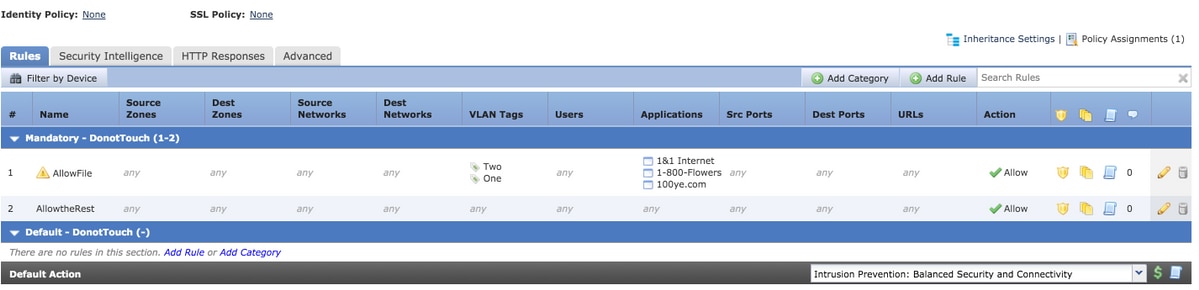

Considere la configuración de una regla de acceso desde el FMC como se muestra en la imagen:

La regla AllowFile tiene una sola línea que coincide con dos ID de VLAN con algunos detectores de aplicación, políticas de intrusión y políticas de archivo. La regla AllowFile se expandirá a dos reglas.

268436480 allow any any any any any any 1 any (log dcforward flowstart) (ipspolicy 5) (filepolicy 1 enable) (appid 535:4, 1553:4, 3791:4)

268436480 allow any any any any any any 2 any (log dcforward flowstart) (ipspolicy 5) (filepolicy 1 enable) (appid 535:4, 1553:4, 3791:4)

Las políticas IPS y las políticas de archivos son únicas para cada regla de control de acceso, pero se hace referencia a varios detectores de aplicaciones en la misma regla y, por lo tanto, no participan en la expansión. Cuando considera una regla con dos ID de VLAN y tres detectores de aplicaciones, solo hay dos reglas, una para cada VLAN.

Expansión de una regla basada en IP con categorías de URL

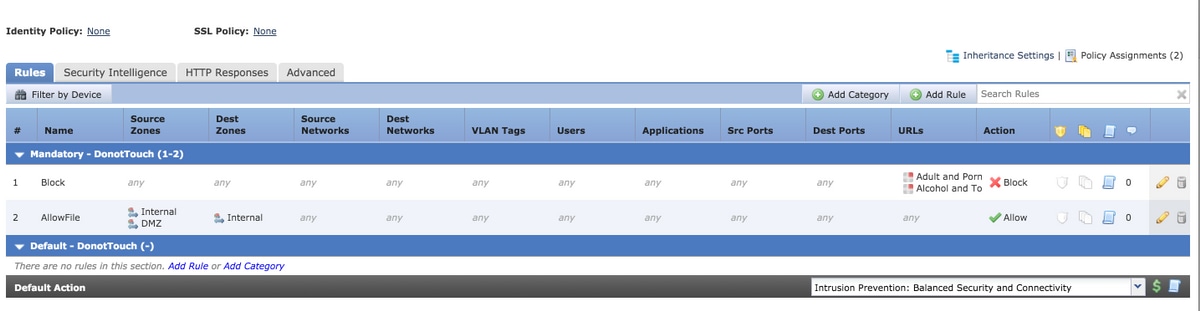

Considere la configuración de una regla de acceso desde el FMC como se muestra en la imagen:

La regla de bloqueo bloquea las categorías de URL para Adultos y pornografía Cualquier reputación y reputación de alcohol y tabaco 1-3. Se trata de una única regla en Management Center, pero cuando se implementa en el sensor, se expande en dos reglas, como se muestra a continuación:

268438530 deny any any any any any any any any (log dcforward flowstart) (urlcat 11)

268438530 deny any any any any any any any any (log dcforward flowstart) (urlcat 76) (urlrep le 60)

Al implementar una única regla con dos subredes configuradas como origen y dos hosts configurados como direcciones de destino, junto con dos objetos URL personalizados destinados a dos puertos con dos categorías de URL, esta regla se amplía a treinta y dos reglas en el sensor.

Expansión de una regla basada en IP con zonas

Las zonas son números asignados a los que se hace referencia en las políticas.

Si se hace referencia a una zona en una política pero esa zona no está asignada a ninguna interfaz en el dispositivo al que se está empujando la política, la zona se considera como any y any no conduce a ninguna expansión de reglas.

Si la zona de origen y la zona de destino son iguales en la regla, el factor de zona se considera como cualquiera y solo se agrega una regla, ya que ANY no conduce a ninguna expansión de reglas.

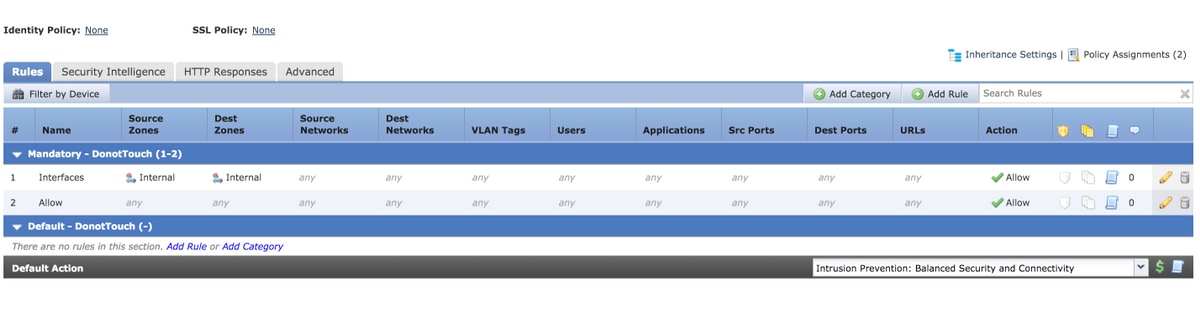

Considere la configuración de una regla de acceso desde el FMC como se muestra en la imagen:

Hay dos reglas. Una regla tiene zonas configuradas, pero la zona de origen y de destino es la misma. La otra regla no tiene una configuración específica. En este ejemplo, la regla de acceso Interfaces no se traduce en una regla.

268438531 allow any any any any any any any any (log dcforward flowstart)<-----Allow Access Rule

268434432 allow any any any any any any any any (log dcforward flowstart) (ipspolicy 17)<----------Default Intrusion Prevention Rule

En el sensor, ambas reglas aparecen como iguales porque el control basado en zonas que involucra las mismas interfaces no conduce a una expansión.

La expansión de las reglas para el acceso a la regla de control de acceso basada en zona se produce cuando la zona a la que se hace referencia en la regla se asigna a una interfaz en el dispositivo.

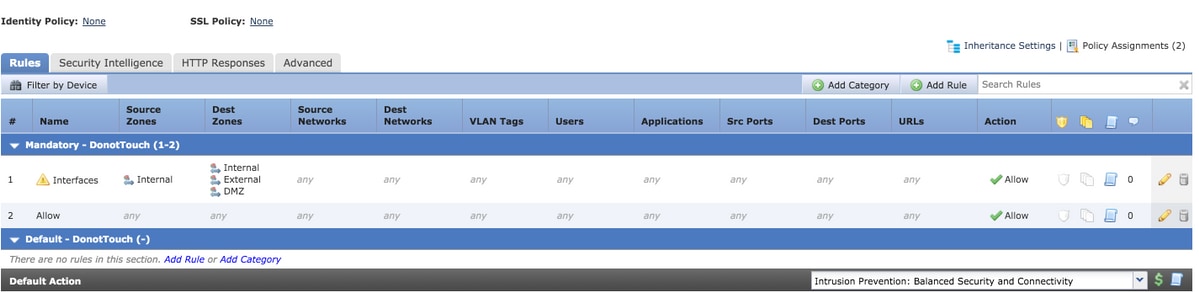

Considere la configuración de una regla de acceso desde el FMC como se muestra a continuación:

La regla Interfaces implica reglas basadas en zonas con la zona de origen como Internal y las zonas de destino como Internal, External y DMZ. En esta regla, las zonas de interfaz interna y DMZ se configuran en las interfaces y External no existe en el dispositivo.Ésta es la expansión de la misma:

268436480 allow 0 any any 2 any any any any (log dcforward flowstart) <------Rule for Internal to DMZ)

268438531 allow any any any any any any any any (log dcforward flowstart)<--------Allow Access rule

268434432 allow any any any any any any any any (log dcforward flowstart) (ipspolicy 17)<--------Default Intrusion Prevention: Balanced Security over Connectivity

Se crea una regla para un par de interfaces específico que es Internal > DMZ con especificación de zona despejada y no se crea una regla Internal > Internal.

El número de reglas expandidas es proporcional al número de pares de origen y destino de la zona que se pueden crear para zonas válidas asociadas y esto incluye las mismas reglas de zona de origen y destino.

Nota: Las reglas desactivadas del FMC no se propagan ni se expanden al sensor durante la implementación de la política.

Fórmula general para la expansión de reglas

Número de reglas en el sensor = (Número de subredes o hosts de origen) * (Número de puertos de destino) * (Número de puertos de origen) * (Número de puertos de destino) * (Número de URL personalizadas)* (Número de etiquetas de VLAN)* (Número de categorías de URL)* (Número de pares de zonas de origen y destino válidos)

Nota: Para los cálculos, cualquier valor del campo se sustituye por 1. El valor any de la combinación de reglas se considera 1 y no aumenta ni expande la regla.

Solución de problemas de error de implementación debido a la expansión de reglas

Cuando se produzca un error de implementación después de agregar la regla de acceso, siga los pasos que se mencionan a continuación para los casos en los que se haya alcanzado el límite de expansión de la regla

Verifique el archivo /var/log/action.queue.log para ver si hay mensajes con las siguientes palabras clave:

Error - demasiadas reglas - escribir regla 28, reglas máximas 9094

El mensaje anterior indica que hay un problema con el número de reglas que se están expandiendo. Compruebe la configuración en el FMC para optimizar las reglas según el escenario descrito anteriormente.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

16-Jun-2016 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Raghunath KulkarniIngeniero del TAC de Cisco

- Avinash NIngeniero del TAC de Cisco

- Prashant JoshiIngeniero del TAC de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios