Introducción

Este documento describe la configuración del acceso de administración a Firepower Threat Defence (FTD) (HTTPS y SSH) a través de Firesight Management Center (FMC).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento de la tecnología Firepower

- Conocimientos básicos de ASA (Adaptive Security Appliance)

- Conocimiento de Management Access en ASA a través de HTTPS y SSH (Secure Shell)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Imagen de Firepower Threat Defense del dispositivo de seguridad adaptable (ASA) para ASA (5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X ), que se ejecuta en la versión de software 6.0.1 y posterior.

- Imagen de defensa frente a amenazas de ASA Firepower para ASA (5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X), que se ejecuta en la versión de software 6.0.1 y posterior.

- Firepower Management Center (FMC) versión 6.0.1 y posteriores.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Con la aparición de Firepower Threat Defence (FTD), toda la configuración relacionada con ASA se realiza en la GUI.

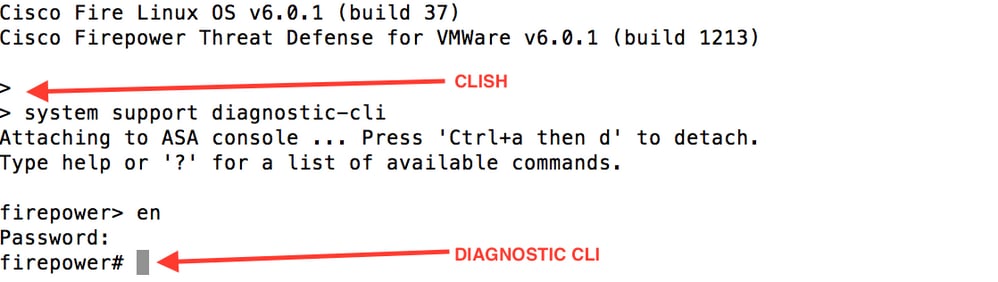

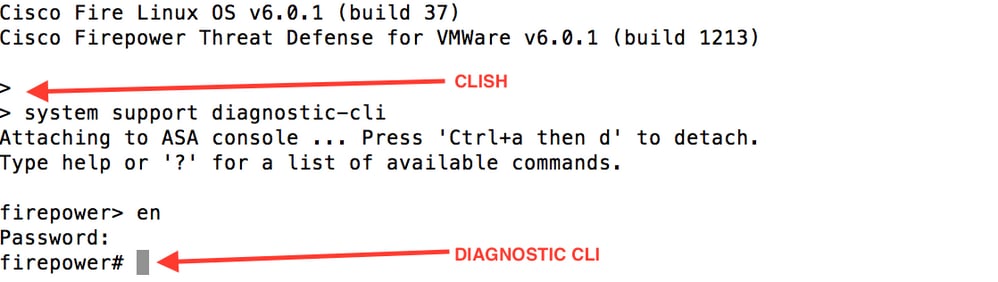

En los dispositivos FTD que ejecutan la versión de software 6.0.1, se accede a la CLI de diagnóstico de ASA al entrar en la CLI de diagnóstico de compatibilidad del sistema. Sin embargo, en los dispositivos FTD que ejecutan la versión de software 6.1.0, la CLI converge y se configuran comandos ASA completos en CLISH.

Para obtener acceso a la administración directamente desde una red externa, debe configurar el acceso a la administración a través de HTTPS o SSH. Este documento proporciona la configuración necesaria para obtener acceso de administración sobre SSH o HTTPS externamente.

Nota: En los dispositivos FTD que ejecutan la versión de software 6.0.1, un usuario local no puede acceder a la CLI, se debe configurar una autenticación externa para autenticar a los usuarios. Sin embargo, en los dispositivos FTD que ejecutan la versión 6.1.0 del software, el usuario admin local accede a la CLI, mientras que todos los demás usuarios necesitan una autenticación externa.

Nota: En los dispositivos FTD que ejecutan la versión de software 6.0.1, la CLI de diagnóstico no es accesible directamente a través de la IP configurada para br1 del FTD. Sin embargo, en los dispositivos FTD que ejecutan la versión 6.1.0 del software, se puede acceder a la CLI convergente a través de cualquier interfaz configurada para el acceso a la administración; sin embargo, la interfaz se debe configurar con una dirección IP.

Configurar

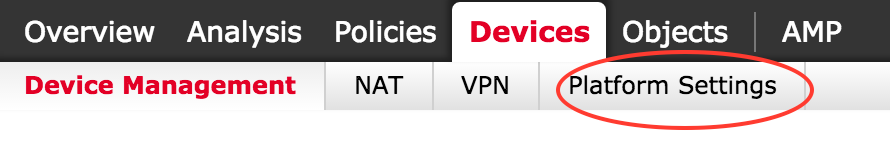

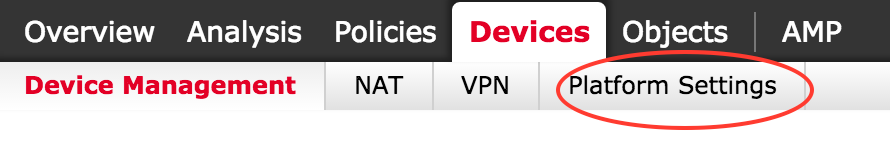

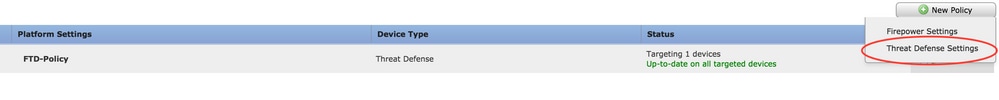

Toda la configuración relacionada con Management Access se configura al navegar a la pestaña Platform Settings en Devices, como se muestra en la imagen:

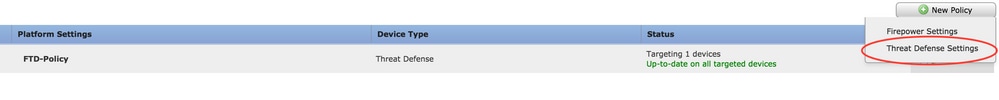

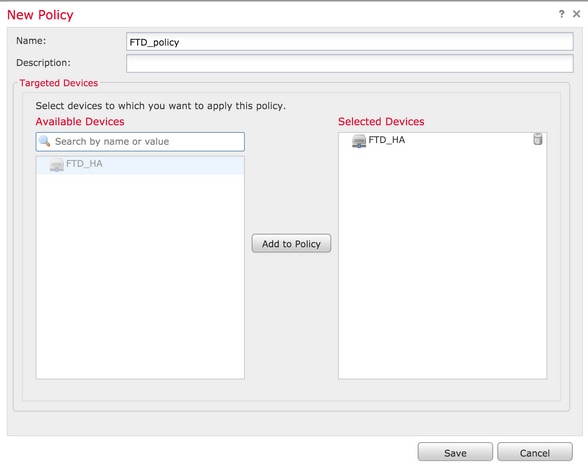

Edite la política que existe al hacer clic en el icono del lápiz o cree una nueva política de FTD al hacer clic en el botón Nueva política y seleccione el tipo como Configuración de Threat Defence, como se muestra en la imagen:

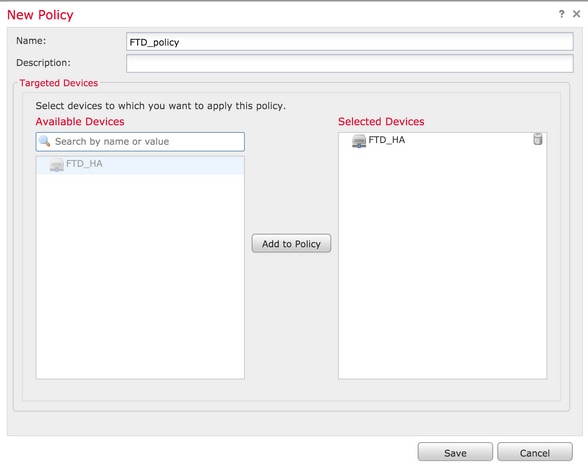

Seleccione el dispositivo FTD para aplicar esta política y haga clic en Guardar, como se muestra en la imagen:

Configurar acceso de administración

Estos son los cuatro pasos principales que se han dado para configurar el acceso a la gestión.

Paso 1. Configuración de IP en la interfaz FTD mediante la GUI de FMC.

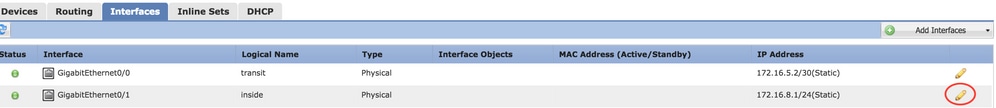

Configure una IP en la interfaz a través de la cual se puede acceder al FTD a través de SSH o HTTPS. Edite las interfaces que existen mientras navega a la pestaña Interfaces del FTD.

Nota: En los dispositivos FTD que ejecutan la versión de software 6.0.1, la interfaz de administración predeterminada en el FTD es la interfaz diagnostic0/0. Sin embargo, en los dispositivos FTD que ejecutan la versión 6.1.0 del software, todas las interfaces admiten acceso de administración excepto la interfaz de diagnóstico.

Hay seis pasos para configurar la interfaz de diagnóstico.

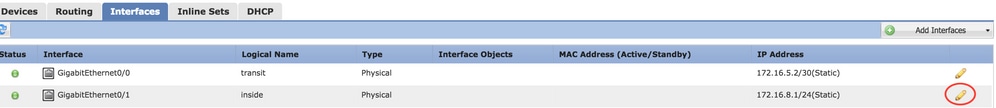

Paso 1. Desplácese hasta Device > Device Management.

Paso 2. Seleccione el dispositivo o el clúster de FTD HA.

Paso 3. Vaya a la pestaña Interfaces.

Paso 4. Haga clic en el icono del lápiz para configurar/editar la interfaz para obtener acceso a la administración, como se muestra en la imagen:

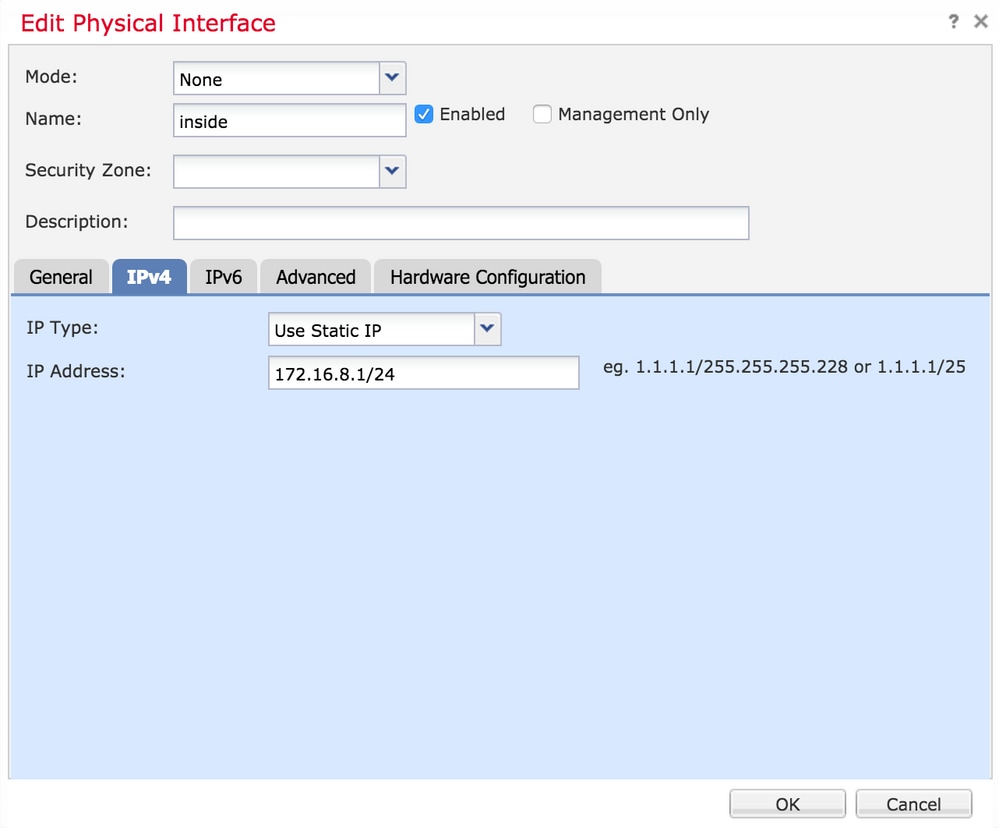

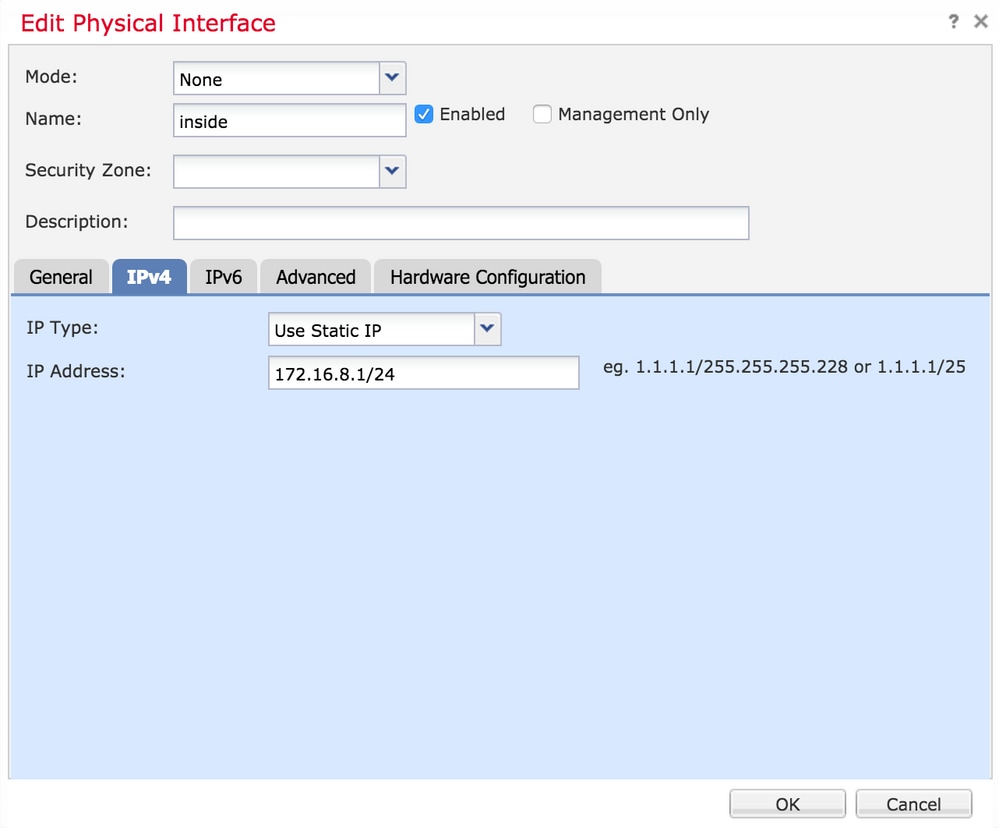

Paso 5. Seleccione la casilla de verificación enable para habilitar las interfaces. Vaya a la pestaña Ipv4, elija el tipo de IP como estática o DHCP. Ahora ingrese una dirección IP para la interfaz y haga clic en OK, como se muestra en la imagen:

Paso 6. Haga clic en Guardar y luego implemente la política en el FTD.

Nota: La interfaz de diagnóstico no se puede utilizar para acceder a la CLI convergente sobre SSH en dispositivos con la versión 6.1.0 del software

Paso 2. Configurar autenticación externa.

La autenticación externa facilita la integración del FTD en un Active Directory o servidor RADIUS para la autenticación de usuarios. Este es un paso necesario porque los usuarios configurados localmente no tienen acceso directo a la CLI de diagnóstico. Sólo los usuarios autenticados mediante el protocolo ligero de acceso a directorios (LDAP) o RADIUS pueden acceder a la CLI de diagnóstico y a la GUI.

Hay 6 pasos para configurar la autenticación externa.

Paso 1. Desplácese hasta Dispositivos > Configuración de la plataforma.

Paso 2. Edite la directiva que existe al hacer clic en el icono del lápiz o cree una nueva directiva FTD al hacer clic en el botón Nueva directiva y seleccionar el tipo como Configuración de Threat Defence.

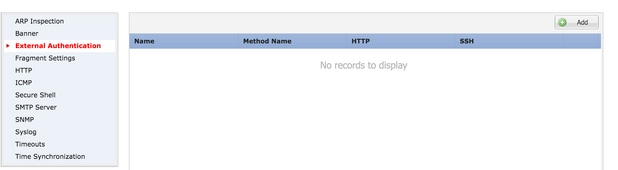

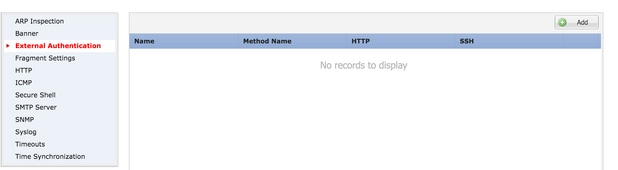

Paso 3. Vaya a la pestaña External Authentication, como se muestra en la imagen:

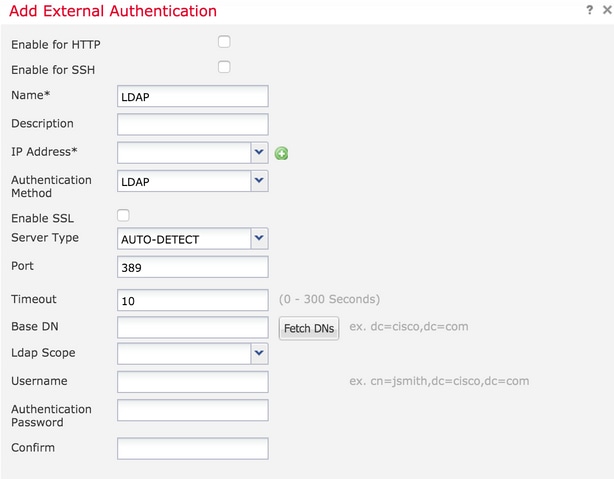

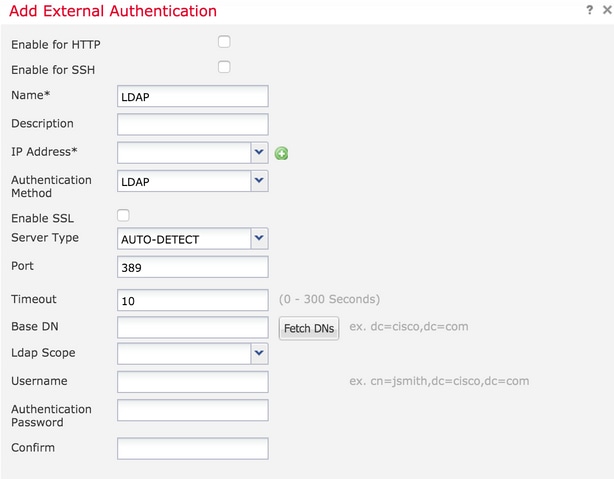

Paso 4. Al hacer clic en Add, aparece un cuadro de diálogo como se muestra en la imagen:

- Enable for HTTP (Activar para HTTP): active esta opción para proporcionar acceso al FTD a través de HTTPS.

- Enable for SSH (Activar para SSH): Active esta opción para proporcionar acceso al FTD a través de SSH.

- Nombre: Introduzca el nombre de la conexión LDAP.

- Descripción: introduzca una descripción opcional para el objeto de autenticación externa.

- IP address (Dirección IP): Introduzca un objeto de red que almacene la dirección IP del servidor de autenticación externo. Si no hay ningún objeto de red configurado, cree uno nuevo. Haga clic en el icono (+).

- Método de autenticación: seleccione el protocolo RADIUS o LDAP para la autenticación.

- Enable SSL (Activar SSL): active esta opción para cifrar el tráfico de autenticación.

- Tipo de servidor: seleccione el tipo de servidor. Los tipos de servidor más conocidos son MS Active Directory, Sun, OpenLDAP y Novell. De forma predeterminada, la opción está configurada para detectar automáticamente el tipo de servidor.

- Puerto: Introduzca el puerto a través del cual tiene lugar la autenticación.

- Tiempo de espera: introduzca un valor de tiempo de espera para las solicitudes de autenticación.

- DN base: introduzca un DN base para proporcionar un ámbito dentro del cual el usuario puede estar presente.

- Ámbito LDAP: seleccione el ámbito LDAP que desea buscar. El ámbito está dentro del mismo nivel o para buscar dentro del subárbol.

- Nombre de usuario: introduzca un nombre de usuario para enlazar al directorio LDAP.

- Authentication password (Contraseña de autenticación): introduzca la contraseña para este usuario.

- Confirmar: vuelva a introducir la contraseña.

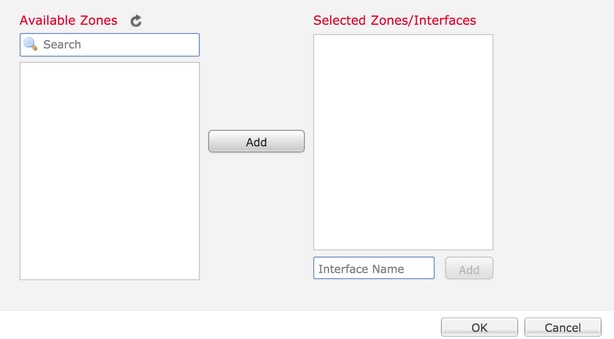

- Interfaces disponibles: se muestra una lista de interfaces disponibles en el FTD.

- Zonas e interfaces seleccionadas: Muestra una lista de interfaces desde las que se accede al servidor de autenticación.

Para la autenticación RADIUS, no hay un tipo de servidor DN base o Alcance LDAP. El puerto es el puerto RADIUS 1645.

Secreto: introduzca la clave secreta para RADIUS.

Paso 5. Una vez finalizada la configuración, haga clic en Aceptar.

Paso 6. Guarde la política e impleméntelo en el dispositivo Firepower Threat Defence.

Nota: La autenticación externa no se puede utilizar para acceder a la CLI convergente sobre SSH en dispositivos con la versión 6.1.0 del software

Paso 3. Configuración del acceso SSH.

SSH proporciona acceso directo a la CLI convergente. Utilice esta opción para acceder directamente a la CLI y ejecutar los comandos debug.Esta sección describe cómo configurar SSH para acceder a la CLI de FTD.

Nota: En los dispositivos FTD que ejecutan la versión de software 6.0.1, la configuración SSH en la configuración de la plataforma proporciona acceso a la CLI de diagnóstico directamente y no a CLISH. Debe conectarse a la dirección IP configurada en br1 para acceder a CLISH. Sin embargo, en los dispositivos FTD que ejecutan la versión 6.1.0 del software, todas las interfaces navegan a la CLI convergente cuando se accede a través de SSH

Hay 6 pasos para configurar SSH en el ASA

Solo en dispositivos 6.0.1:

Estos pasos se realizan en dispositivos FTD con una versión de software menor que 6.1.0 y mayor que 6.0.1. En los dispositivos 6.1.0, estos parámetros se heredan del sistema operativo.

Paso 1. Vaya a Dispositivos>Configuración de plataforma.

Paso 2. Edite la política que existe al hacer clic en el icono del lápiz o cree una nueva política de Firepower Threat Defence al hacer clic en el botón Nueva política y seleccione el tipo como Configuración de Threat Defence.

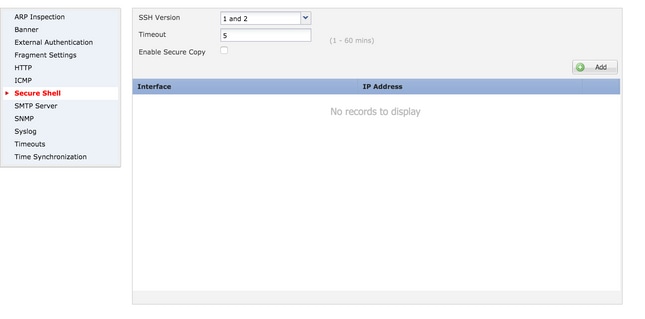

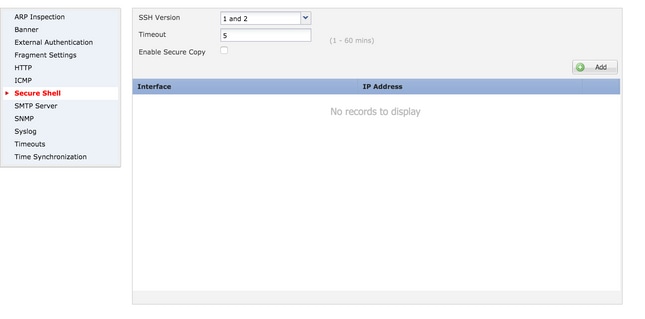

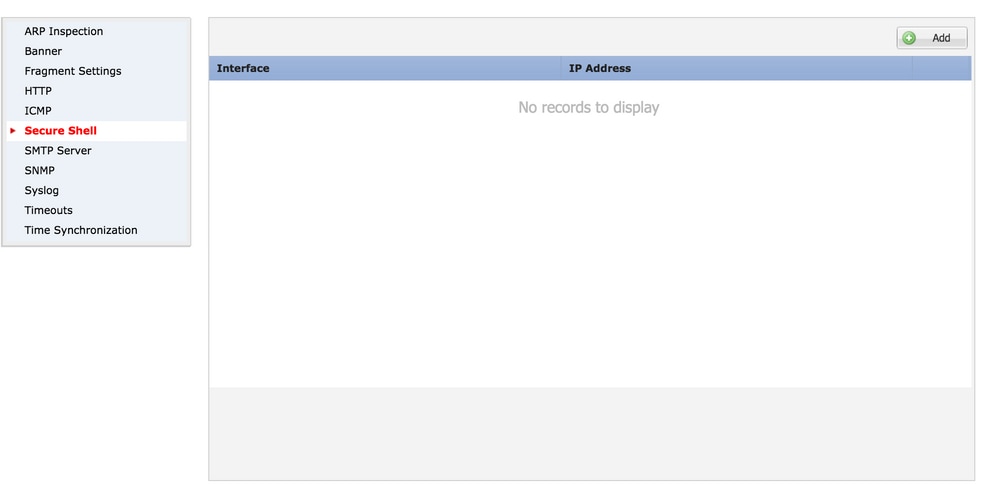

Paso 3. Vaya a la sección Secure Shell. Aparece una página, como se muestra en la imagen:

SSH version: Seleccione la versión de SSH que desea habilitar en el ASA. Hay tres opciones:

- 1: Habilitar sólo SSH versión 1

- 2: Habilitar sólo SSH versión 2

- 1 y 2: Habilitar SSH versión 1 y 2

Timeout: Introduzca el tiempo de espera SSH deseado en minutos.

Enable Secure Copy (Activar copia segura): active esta opción para configurar el dispositivo para permitir conexiones de copia segura (SCP) y actuar como servidor SCP.

En los dispositivos 6.0.1 y 6.1.0:

Estos pasos se configuran para limitar el acceso de administración a través de SSH a interfaces específicas y a direcciones IP específicas.

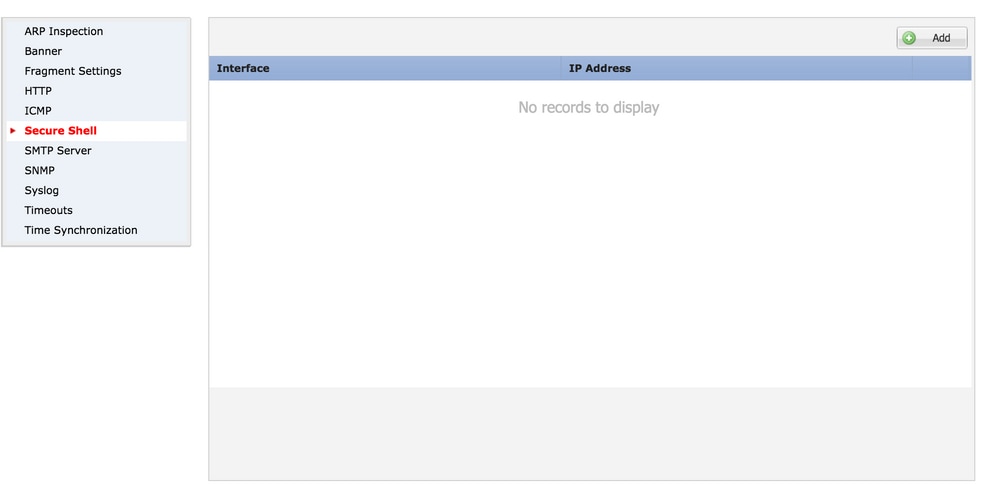

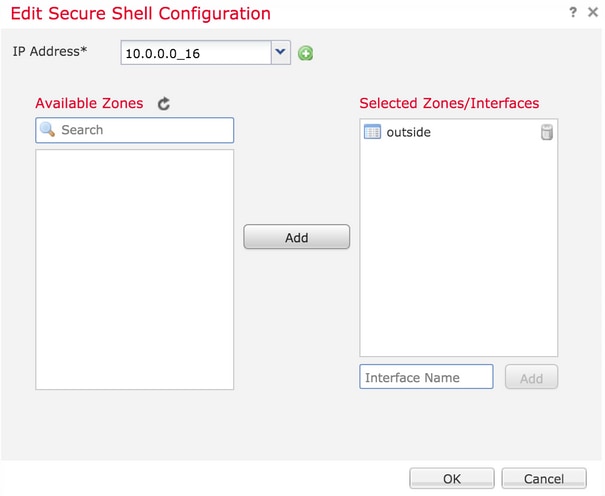

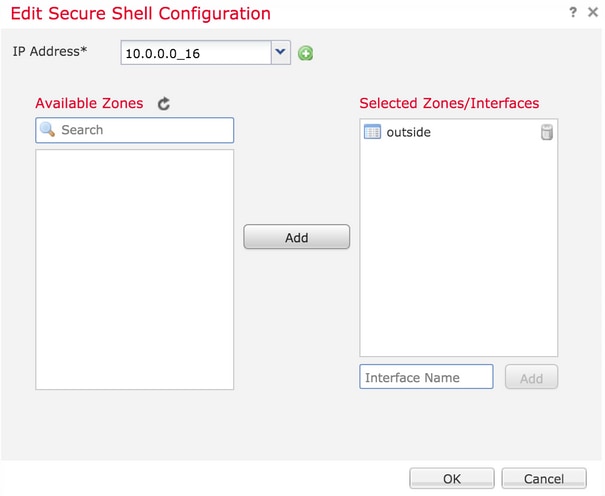

Paso 1. Haga clic en Agregar y configure estas opciones:

Dirección IP: Seleccione un objeto de red que contenga las subredes que tienen permiso para acceder a la CLI a través de SSH. Si no hay ningún objeto de red, cree uno al hacer clic en el icono (+).

Zonas/interfaces seleccionadas: Seleccione las zonas o interfaces desde las que se accede al servidor SSH.

Paso 2. Haga clic en OK, como se muestra en la imagen:

La configuración para SSH se visualiza en la CLI convergente (CLI de diagnóstico de ASA en dispositivos 6.0.1) con el uso de este comando.

> show running-config ssh

ssh 172.16.8.0 255.255.255.0 inside

Paso 3. Una vez finalizada la configuración de SSH, haga clic en Save y luego implemente la política en el FTD.

Paso 4. Configuración del acceso HTTPS.

Para habilitar el acceso HTTPS a una o más interfaces, navegue hasta la sección HTTP en la configuración de la plataforma. El acceso HTTPS es especialmente útil para descargar las capturas de paquetes desde la interfaz web segura de diagnóstico directamente para el análisis.

Hay 6 pasos para configurar el acceso HTTPS.

Paso 1. Vaya a Dispositivos > Configuración de plataforma

Paso 2. Edite la directiva de configuración de plataforma que existe al hacer clic en el icono de lápiz junto a la directiva o cree una nueva directiva FTD al hacer clic en Nueva directiva. Seleccione el tipo como Firepower Threat Defence.

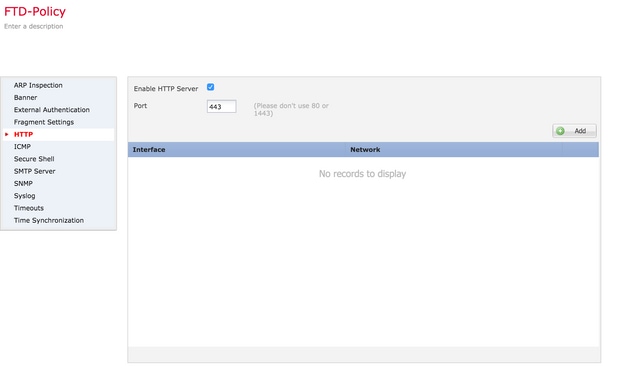

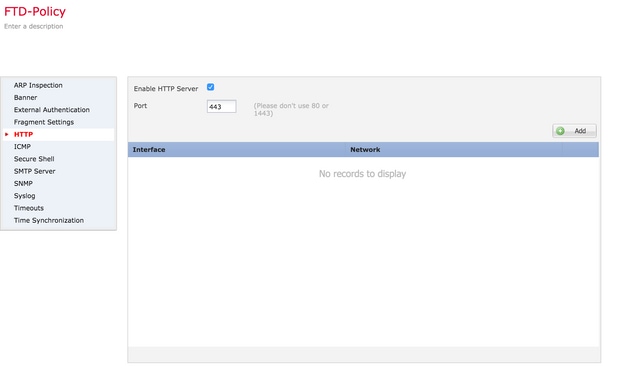

Paso 3. A medida que se desplaza a la sección HTTP, aparece una página como se muestra en la imagen.

Activar servidor HTTP: Active esta opción para activar el servidor HTTP en el FTD.

Puerto: seleccione el puerto en el que el FTD acepta conexiones de administración.

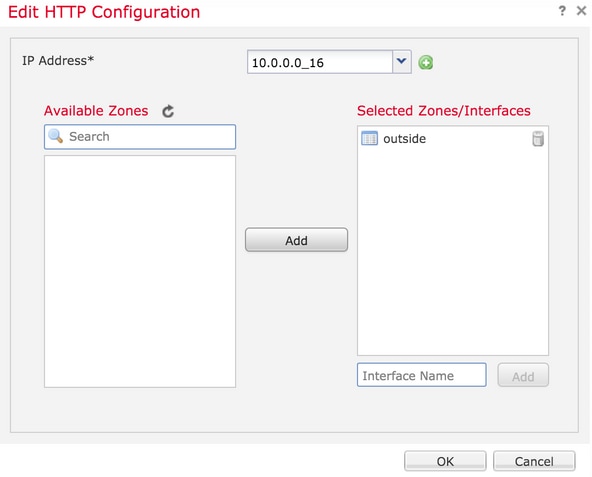

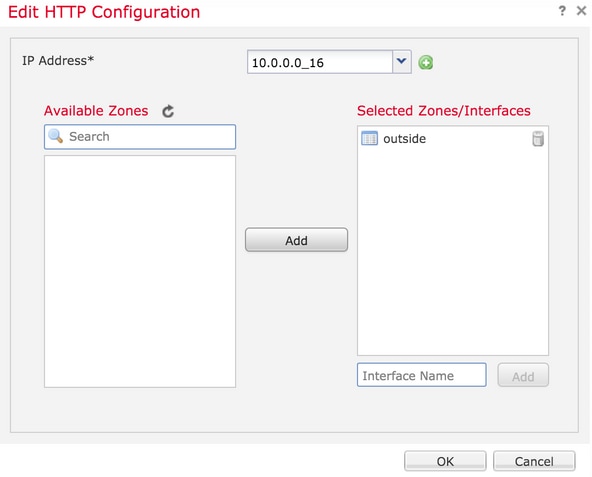

Paso 4.Haga clic en Agregar y la página aparece como se muestra en la imagen:

Dirección IP: Introduzca las subredes a las que se permite el acceso HTTPS a la interfaz de diagnóstico. Si no hay ningún objeto de red, cree uno y utilice la opción (+).

Zonas/Interfaces seleccionadas: de forma similar a SSH, la configuración HTTPS necesita tener una interfaz configurada a través de la cual se pueda acceder a través de HTTPS. Seleccione las zonas o la interfaz a través de las cuales se accederá al FTD a través de HTTPS.

La configuración para HTTPS se ve en la CLI convergente (CLI de diagnóstico de ASA en dispositivos 6.0.1) y utiliza este comando.

> show running-config http

http 172.16.8.0 255.255.255.0 inside

Paso 5. Una vez finalizada la configuración necesaria, seleccione Aceptar.

Paso 6. Una vez que se haya introducido toda la información necesaria, haga clic en Guardar y, a continuación, implemente la directiva en el dispositivo.

Verificación

Actualmente, no hay un procedimiento de verificación disponible para esta configuración.

Troubleshoot

Estos son los pasos básicos para resolver problemas de acceso a la administración en el FTD.

Paso 1. Asegúrese de que la interfaz esté habilitada y configurada con una dirección IP.

Paso 2. Asegúrese de que una Autenticación Externa funcione según lo configurado y su disponibilidad desde la interfaz apropiada especificada en la sección Autenticación Externa de Configuración de la Plataforma.

Paso 3. Asegúrese de que el routing del FTD sea preciso. En la versión 6.0.1 del software FTD, navegue hasta system support diagnostic-cli. Ejecute los comandos show route y show route management-only para ver las rutas del FTD y las interfaces de administración respectivamente.

En la versión 6.1.0 del software FTD, ejecute los comandos directamente en la CLI convergente.

Información Relacionada

Comentarios

Comentarios