Instale y actualice FTD en dispositivos Firepower

Opciones de descarga

-

ePub (2.0 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.8 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la instalación, actualización y registro del software Firepower Threat Defence (FTD) en appliances Firepower.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Dispositivo de seguridad Cisco Firepower 4140, que ejecuta FXOS 2.0(1.37)

- Firepower Management Center, que ejecuta 6.1.0.330

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

FTD es una imagen de software unificada que se puede instalar en estas plataformas:

- ASA5506-X, ASA5506W-X, ASA5506H-X, ASA5508-X, ASA5516-X

- ASA5512-X, ASA5515-X, ASA5525-X, ASA5545-X, ASA5555-X

- Dispositivos Firepower (FPR2100, FPR4100, FPR9300)

- VMware (ESXi)

- Servicios web de Amazon (AWS)

- Máquina virtual basada en kernel (KVM)

- Módulo de router de servicios integrados (ISR)

Configurar

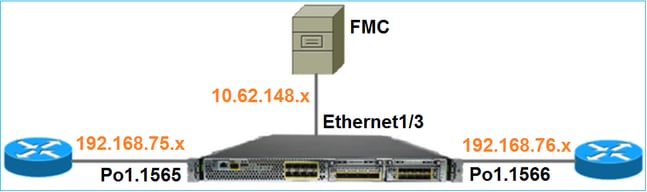

Diagrama de la red

Tarea 1. Descarga de software FTD

Navegue hasta Firewalls de última generación (NGFW) > FirePOWER serie 4100 > Appliance de seguridad FirePOWER 4140 y elija Firepower Threat Defence Software como se muestra en la imagen.

Tarea 2. Verificar la compatibilidad FXOS-FTD

Tarea requerida

Compruebe que la versión de FXOS que se ejecuta en el chasis es compatible con la versión de FTD que desea instalar en el módulo de seguridad.

Solución

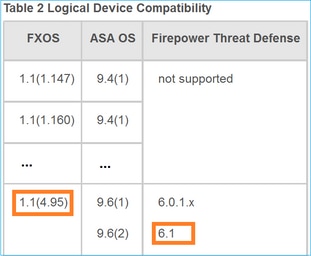

Paso 1. Compruebe la compatibilidad con FXOS-FTD.

Antes de instalar una imagen FTD en el módulo/blade, asegúrese de que el chasis Firepower ejecuta un software FXOS compatible. En la Guía de compatibilidad de FXOS, compruebe la tabla de compatibilidad de dispositivos lógicos. La versión FXOS mínima necesaria para ejecutar FTD 6.1.x es 1.1(4.95), como se muestra en la tabla 2:

Si la imagen FXOS no es compatible con la imagen FTD de destino, actualice primero el software FXOS.

Verificar la imagen FXOS

Método 1. En la página Descripción general de la interfaz de usuario de Firepower Chassis Manager (FCM), como se muestra en la imagen:

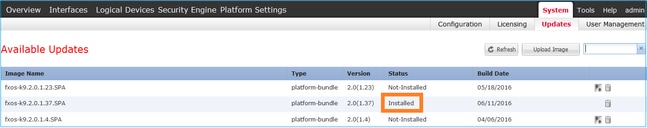

Método 2. Vaya a FCM System > Update page, como se muestra en la imagen:

Método 3. Desde FXOS CLI:

FPR4100# show fabric-interconnect firmware

Fabric Interconnect A:

Running-Kern-Vers: 5.0(3)N2(4.01.35)

Running-Sys-Vers: 5.0(3)N2(4.01.35)

Package-Vers: 2.0(1.37)

Startup-Kern-Vers: 5.0(3)N2(4.01.35)

Startup-Sys-Vers: 5.0(3)N2(4.01.35)

Act-Kern-Status: Ready

Act-Sys-Status: Ready

Bootloader-Vers:

Tarea 3. Cargar imagen FTD en dispositivo Firepower

Tarea requerida

Cargue la imagen FTD en el chasis FPR4100.

Solución

Método 1: cargar la imagen de FTD desde la interfaz de usuario de FCM.

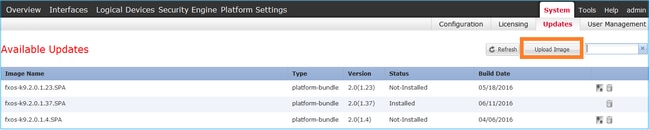

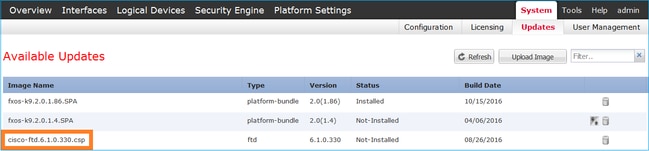

Inicie sesión en el administrador de chasis FPR4100 y navegue hasta la pestaña System > Updates. Elija Cargar imagen para cargar el archivo, como se muestra en la imagen.

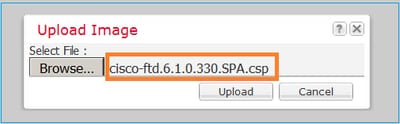

Busque el archivo de imagen FTD y haga clic en Cargar, como se muestra en la imagen:

Acepte el Acuerdo de licencia del usuario final (CLUF).

La verificación se muestra en la imagen.

Método 2: cargar la imagen de FTD desde la CLI de FXOS

Puede cargar la imagen de FTD desde un servidor FTP, Secure Copy (SCP), Secure FTP (SFTP) o TFTP.

Antes de que se inicie la transferencia de imagen, verifique la conectividad entre la interfaz de administración del chasis y el servidor remoto:

FPR4100# connect local-mgmt FPR4100(local-mgmt)# ping 10.229.24.22 PING 10.229.24.22 (10.229.24.22) from 10.62.148.88 eth0: 56(84) bytes of data. 64 bytes from 10.229.24.22: icmp_seq=1 ttl=124 time=0.385 ms 64 bytes from 10.229.24.22: icmp_seq=2 ttl=124 time=0.577 ms 64 bytes from 10.229.24.22: icmp_seq=3 ttl=124 time=0.347 ms

Para descargar la imagen FTD, navegue hasta este alcance y utilice el comando download image:

FPR4100# scope ssa FPR4100 /ssa # scope app-software FPR4100 /ssa/app-software # download image ftp://ftp_username@10.229.24.22/cisco-ftd.6.1.0.330.SPA.csp

Password:

Para supervisar el progreso de la carga de la imagen:

FPR4100 /ssa/app-software # show download-task detail

Downloads for Application Software:

File Name: cisco-ftd.6.1.0.330.SPA.csp

Protocol: Ftp

Server: 10.229.24.22

Port: 0

Userid: ftp

Path:

Downloaded Image Size (KB): 95040

Time stamp: 2016-12-11T20:27:47.856

State: Downloading

Transfer Rate (KB/s): 47520.000000

Current Task: downloading image cisco-ftd.6.1.0.330.SPA.csp from 10.229.24.22(FSM-STAGE:sam:dme:ApplicationDownloaderDownload:Local)

Utilice este comando para verificar que la descarga se ha realizado correctamente:

FPR4100 /ssa/app-software # show download-task

Downloads for Application Software:

File Name Protocol Server Port Userid State

------------------------------ ---------- ------------- ---------- --------- -----

cisco-ftd.6.1.0.330.SPA.csp Ftp 10.229.24.22 0 ftp Downloaded

Para obtener más información:

KSEC-FPR4100 /ssa/app-software # show download-task fsm status expand

File Name: cisco-ftd.6.1.0.330.SPA.csp

FSM Status:

Affected Object: sys/app-catalogue/dnld-cisco-ftd.6.1.0.330.SPA.csp/fsm

Current FSM: Download

Status: Success

Completion Time: 2016-12-11T20:28:12.889

Progress (%): 100

FSM Stage:

Order Stage Name Status Try

------ ---------------------------------------- ------------ ---

1 DownloadLocal Success 1

2 DownloadUnpackLocal Success 1

File Name: Cisco_FTD_SSP_Upgrade-6.1.0-330.sh

La imagen se muestra en el repositorio del chasis:

KSEC-FPR4100 /ssa/app-software # exit

KSEC-FPR4100 /ssa # show app Application: Name Version Description Author Deploy Type CSP Type Is Default App ---------- ---------- ----------- ---------- ----------- ----------- -------------- asa 9.6.2.3 N/A cisco Native Application No ftd 6.1.0.330 N/A cisco Native Application No

Tarea 4. Configuración de interfaces de datos y gestión de FTD

Tarea requerida

Configure y active las interfaces de administración y de datos para FTD en el dispositivo Firepower.

Solución

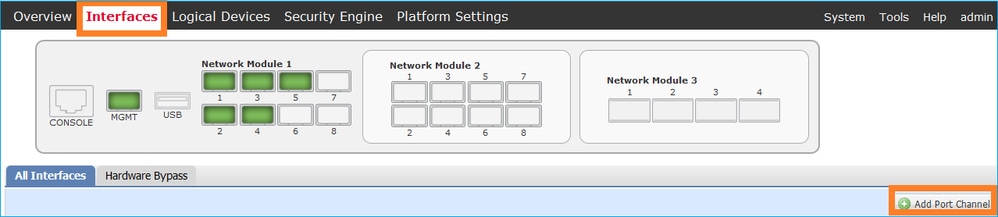

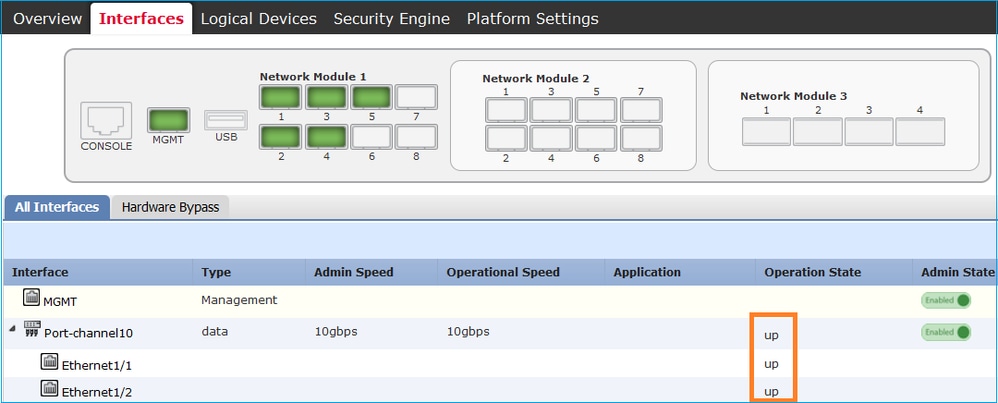

Para crear una nueva interfaz, inicie sesión en FCM y navegue hasta la ficha Interfaces. Se ven las interfaces actuales. Para crear una nueva interfaz de canal de puerto, elija el botón Add Port Channel, como se muestra en la imagen:

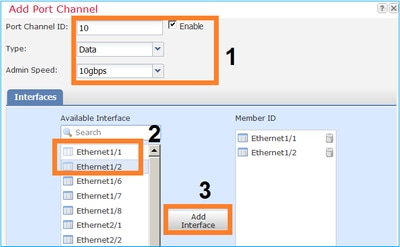

Paso 1. Cree una interfaz de datos de canal de puerto.

Cree una nueva interfaz de canal de puerto, como se muestra en la imagen:

| ID de canal de puerto |

10 |

| Tipo |

Datos |

| Habilitar |

Yes |

| ID de miembro |

Ethernet1/1, Ethernet 1/2 |

Para el ID de canal de puerto, un valor entre 1 y 47.

Nota: PortChannel 48 se utiliza para clústeres.

La verificación se muestra en la imagen.

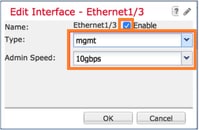

Paso 2. Cree una interfaz de gestión.

En la pestaña Interfaces, elija la interfaz, seleccione Edit, y configure la interfaz de administración, como se muestra en la imagen:

Tarea 5. Crear y configurar nuevo dispositivo lógico

Tarea requerida

Crear un FTD como dispositivo lógico independiente e implementarlo.

Solución

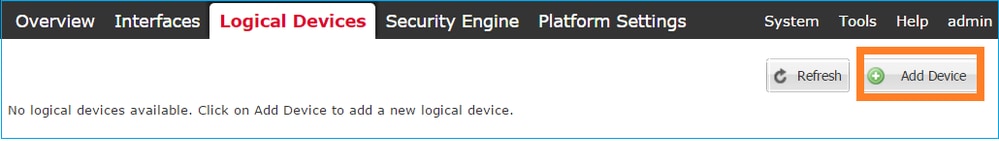

Paso 1. Agregar un dispositivo lógico.

Vaya a la pestaña Logical Devices y elija el botón Add Device para crear un nuevo dispositivo lógico, como se muestra en la imagen:

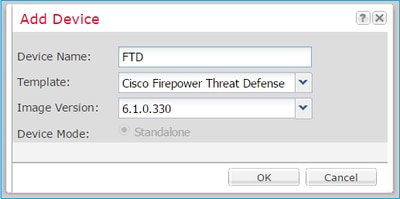

Configure un dispositivo FTD con los ajustes mostrados en la imagen:

| Nombre del dispositivo |

FTD |

| Plantilla |

Defensa frente a amenazas de Cisco Firepower |

| Versión de imagen |

6.1.0.330 |

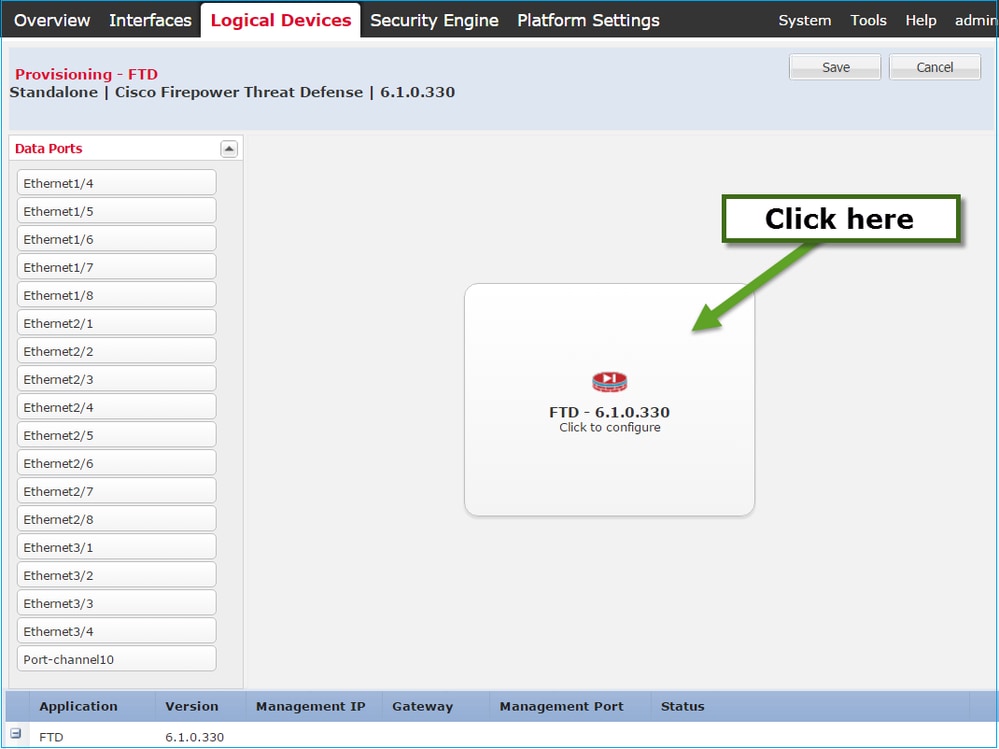

Paso 2. Inicie el dispositivo lógico.

Después de crear el dispositivo lógico, se muestra la ventana Provisioning - device_name. Elija el icono del dispositivo para iniciar la configuración, como se muestra en la imagen:

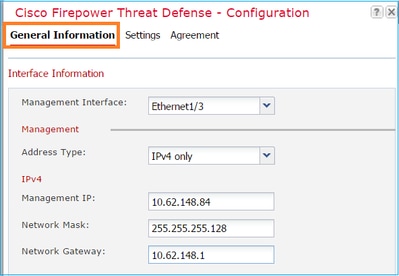

Configure la ficha Información general de FTD, como se muestra en la imagen:

| Interfaz de administración |

Ethernet1/3 |

| Tipo de dirección |

Sólo IPv4 |

| IP de administración |

10.62.148.84 |

| Máscara de red |

255.255.255.128 |

| Gateway de red |

10.62.148.1 |

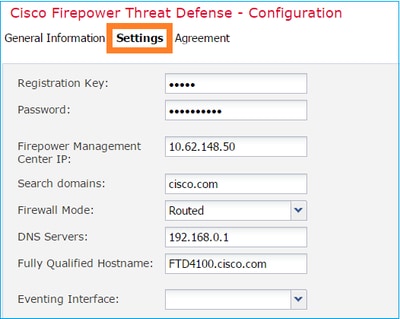

Configure la ficha Configuración de FTD, como se muestra en la imagen:

| Clave de registro |

Cisco |

| Contraseña |

Pa$$w0rd |

| IP de FirePOWER Management Center |

10.62.148.50 |

| Buscar dominios |

cisco.com |

| Modo Firewall |

Enrutado |

| Servidores DNS |

192.168.0.1 |

| Nombre de host completamente calificado |

FTD4100.cisco.com |

| Interfaz de eventos |

- |

Asegúrese de que se acepta el Acuerdo y seleccione Aceptar.

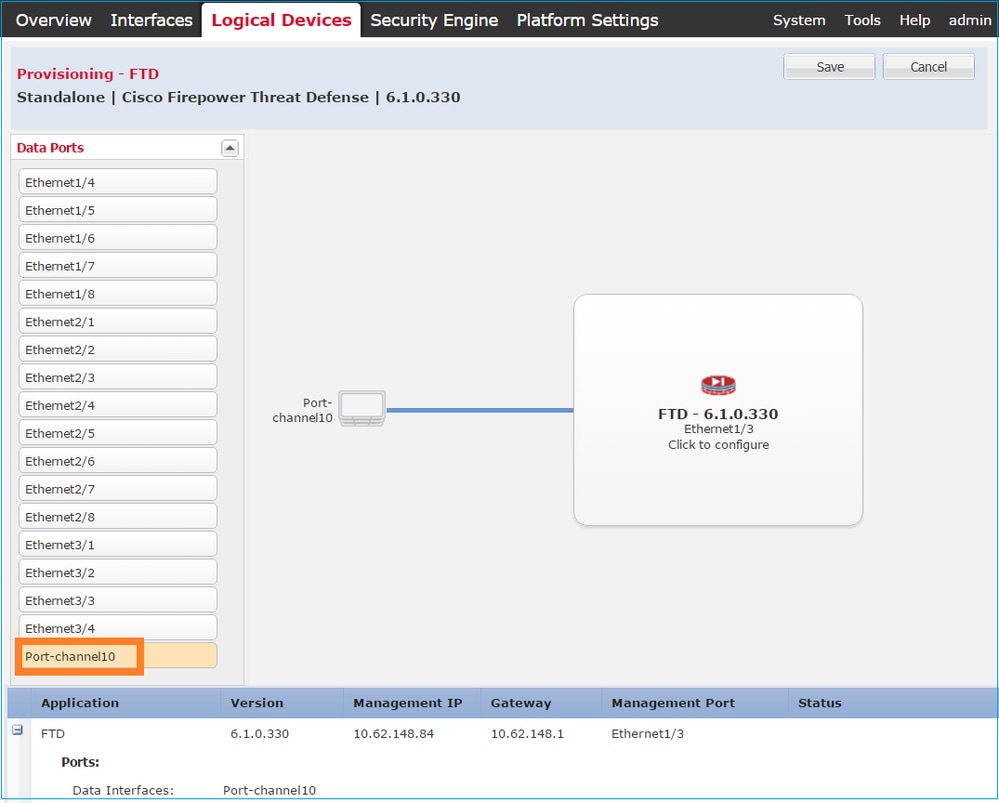

Paso 3. Asigne las interfaces de datos.

Expanda el área Puertos de datos y elija cada interfaz que desee asignar al FTD. En este escenario, se asignó una interfaz (Port-channel10) como se muestra en la imagen:

Elija Save para finalizar la configuración.

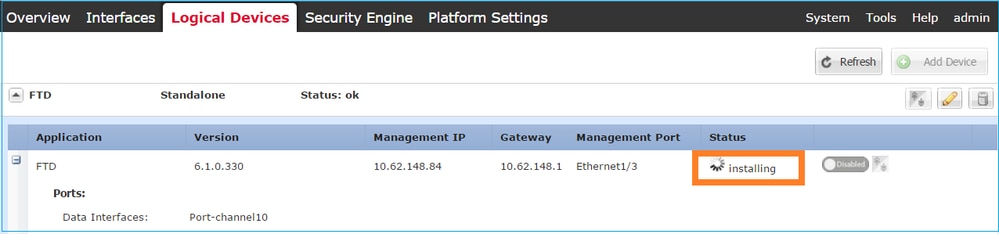

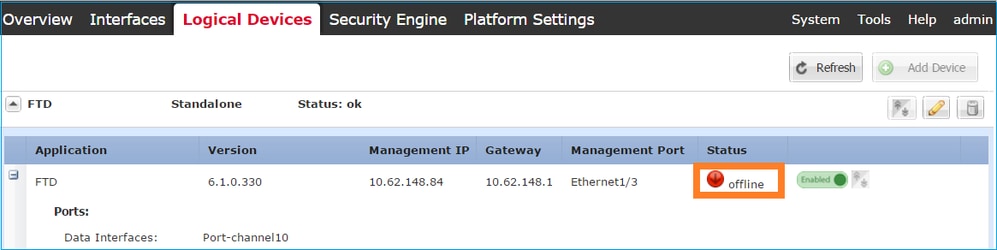

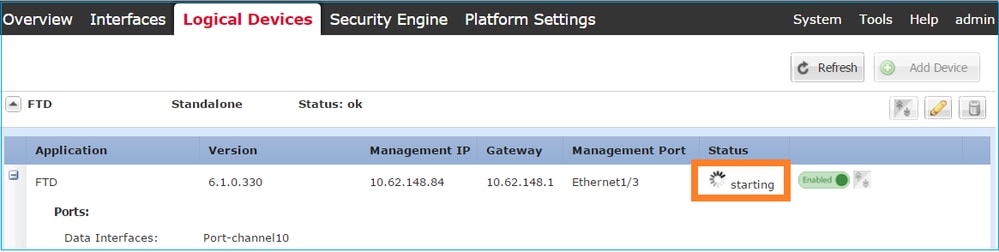

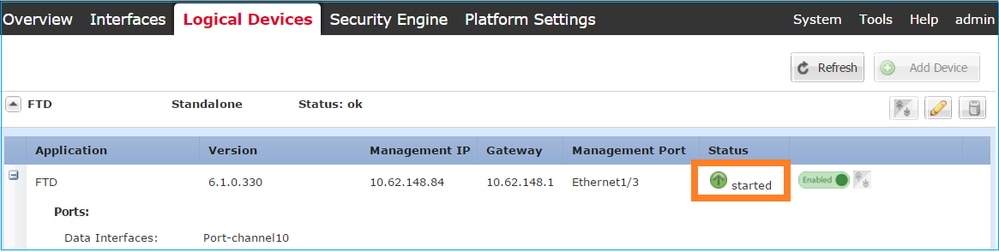

Paso 4. Supervisión del proceso de instalación.

Así es como progresa la instalación del FTD cuando se monitorea desde la interfaz de usuario de FCM, como se muestra en las imágenes:

Supervise el proceso de instalación desde la CLI de Firepower:

FPR4100# connect module 1 console Telnet escape character is '~'. Trying 127.5.1.1... Connected to 127.5.1.1. Escape character is '~'. CISCO Serial Over LAN: Close Network Connection to Exit Cisco FTD: CMD=-start, CSP-ID=cisco-ftd.6.1.0.330__ftd_001_JAD19500F7YHCNL7715, FLAG='' Cisco FTD starting ... Registering to process manager ... VNICs requested: 9,22 Cisco FTD started successfully. Cisco FTD initializing ... Firepower-module1>Setting up VNICs ... Found Firepower management vnic 18. No Firepower eventing vnic configured. Updating /ngfw/etc/sf/arc.conf ... Deleting previous CGroup Configuration ... Initializing Threat Defense ... [ OK ] Starting system log daemon... [ OK ] Stopping mysql... Dec 12 17:12:17 Firepower-module1 SF-IMS[14629]: [14629] pmtool:pmtool [ERROR] Unable to connect to UNIX socket at /ngfw/var/sf/run/PM_Control.sock: No such file or directory Starting mysql... Dec 12 17:12:17 Firepower-module1 SF-IMS[14641]: [14641] pmtool:pmtool [ERROR] Unable to connect to UNIX socket at /ngfw/var/sf/run/PM_Control.sock: No such file or directory Flushing all current IPv4 rules and user defined chains: ...success Clearing all current IPv4 rules and user defined chains: ...success Applying iptables firewall rules: Flushing chain `PREROUTING' Flushing chain `INPUT' Flushing chain `FORWARD' Flushing chain `OUTPUT' Flushing chain `POSTROUTING' Flushing chain `INPUT' Flushing chain `FORWARD' Flushing chain `OUTPUT' Applying rules successed Flushing all current IPv6 rules and user defined chains: ...success Clearing all current IPv6 rules and user defined chains: ...success Applying ip6tables firewall rules: Flushing chain `PREROUTING' Flushing chain `INPUT' Flushing chain `FORWARD' Flushing chain `OUTPUT' Flushing chain `POSTROUTING' Flushing chain `INPUT' Flushing chain `FORWARD' Flushing chain `OUTPUT' Applying rules successed Starting nscd... mkdir: created directory '/var/run/nscd' [ OK ] Starting , please wait......complete. Firstboot detected, executing scripts Executing S01virtual-machine-reconfigure [ OK ] Executing S02aws-pull-cfg [ OK ] Executing S02configure_onbox [ OK ] Executing S04fix-httpd.sh [ OK ] Executing S06addusers [ OK ] Executing S07uuid-init [ OK ] Executing S08configure_mysql [ OK ] ************ Attention ********* Initializing the configuration database. Depending on available system resources (CPU, memory, and disk), this may take 30 minutes or more to complete. ************ Attention ********* Executing S09database-init [ OK ] Executing S11database-populate [ OK ] Executing S12install_infodb [ OK ] Executing S15set-locale.sh [ OK ] Executing S16update-sensor.pl [ OK ] Executing S19cert-tun-init [ OK ] Executing S20cert-init [ OK ] Executing S21disable_estreamer [ OK ] Executing S25create_default_des.pl [ OK ] Executing S30init_lights_out_mgmt.pl [ OK ] Executing S40install_default_filters.pl [ OK ] Executing S42install_default_dashboards.pl [ OK ] Executing S43install_default_report_templates.pl [ OK ] Executing S44install_default_app_filters.pl [ OK ] Executing S45install_default_realms.pl [ OK ] Executing S47install_default_sandbox_EO.pl [ OK ] Executing S50install-remediation-modules [ OK ] Executing S51install_health_policy.pl [ OK ] Executing S52install_system_policy.pl [ OK ] Executing S53change_reconciliation_baseline.pl [ OK ] Executing S70remove_casuser.pl [ OK ] Executing S70update_sensor_objects.sh [ OK ] Executing S85patch_history-init [ OK ] Executing S90banner-init [ OK ] Executing S96grow_var.sh [ OK ] Executing S96install_vmware_tools.pl [ OK ] ********** Attention ********** Initializing the system's localization settings. Depending on available system resources (CPU, memory, and disk), this may take 10 minutes or more to complete. ********** Attention ********** Executing S96localize-templates [ OK ] Executing S96ovf-data.pl [ OK ] Executing S97compress-client-resources [ OK ] Executing S97create_platinum_forms.pl [ OK ] Executing S97install_cas [ OK ] Executing S97install_cloud_support.pl [ OK ] Executing S97install_geolocation.pl [ OK ] Executing S97install_ssl_inspection.pl [ OK ] Executing S97update_modprobe.pl [ OK ] Executing S98check-db-integrity.sh [ OK ] Executing S98htaccess-init [ OK ] Executing S98is-sru-finished.sh [ OK ] Executing S99correct_ipmi.pl [ OK ] Executing S99start-system [ OK ] Executing S99z_db_restore [ OK ] Executing S99_z_cc-integrity.sh [ OK ] Firstboot scripts finished. Configuring NTP... [ OK ] insmod: ERROR: could not insert module /lib/modules/kernel/drivers/uio/igb_uio.ko: File exists rw console=ttyS0,38400 loglevel=2 auto kstack=128 reboot=force panic=1 ide_generic.probe_mask=0x1 ide1=noprobe pci=nocrs processor.max_cstate=1 iommu=pt platform=sspxru boot_img=disk0:/fxos-lfbff-k8.9.6.1.150.SPA ciscodmasz=786432 cisconrsvsz=2359296 hugepagesz=1g hugepages=24 ssp_mode=0 Fru Size : 512 bytes Done VNIC command successful VNIC command successful fatattr: FAT_IOCTL_GET_ATTRIBUTES: Inappropriate ioctl for device fatattr: can't open '/mnt/disk0/.private2': No such file or directory fatattr: can't open '/mnt/disk0/.ngfw': No such file or directory Model reconfigure detected, executing scripts Pinging mysql Found mysql is running Executing 45update-sensor.pl [ OK ] Executing 55recalculate_arc.pl [ OK ] Mon Dec 12 17:16:15 UTC 2016 Starting MySQL... Pinging mysql Pinging mysql, try 1 Found mysql is running Detecting expanded storage... Running initializeObjects... Stopping MySQL... Killing mysqld with pid 32651 Wait for mysqld to exit\c done Mon Dec 12 17:16:21 UTC 2016 Starting sfifd... [ OK ] Starting Cisco Firepower 4140 Threat Defense, please wait...No PM running! ...started. Cisco FTD initialization finished successfully. ... output omitted ... Reading from flash... ! Cryptochecksum (changed): b1abfa7e 63faee14 affdddb0 9bc9d8cd INFO: Power-On Self-Test in process. ....................................................................... INFO: Power-On Self-Test complete. INFO: Starting HW-DRBG health test (DRBG 0)... INFO: HW-DRBG health test (DRBG 0) passed. INFO: Starting HW-DRBG health test (DRBG 1)... INFO: HW-DRBG health test (DRBG 1) passed. INFO: Starting SW-DRBG health test... INFO: SW-DRBG health test passed. Firepower-module1>

Firepower-module1>show services status

Services currently running:

Feature | Instance ID | State | Up Since

-----------------------------------------------------------

ftd | 001_JAD19500F7YHCNL7715 | RUNNING | :00:08:07

Tarea 6. Registrar FTD en Firepower Management Center (FMC)

Tarea requerida

Registre el FTD en el FMC.

Solución

Paso 1. Verificar la conectividad básica entre el FTD y el FMC.

Antes de registrar el FTD en el FMC, verifique la conectividad básica entre el FTD y el FMC:

Firepower-module1>connect ftd

Connecting to ftd console... enter exit to return to bootCLI

> ping system 10.62.148.50

PING 10.62.148.50 (10.62.148.50) 56(84) bytes of data.

64 bytes from 10.62.148.50: icmp_seq=1 ttl=64 time=0.133 ms

64 bytes from 10.62.148.50: icmp_seq=2 ttl=64 time=0.132 ms

64 bytes from 10.62.148.50: icmp_seq=3 ttl=64 time=0.123 ms

Debido a la configuración de bootstrap, el FTD ya tiene el administrador FMC configurado:

> show managers Host : 10.62.148.50 Registration Key : **** Registration : pending RPC Status :

Paso 2. Añadir el FTD al CSP.

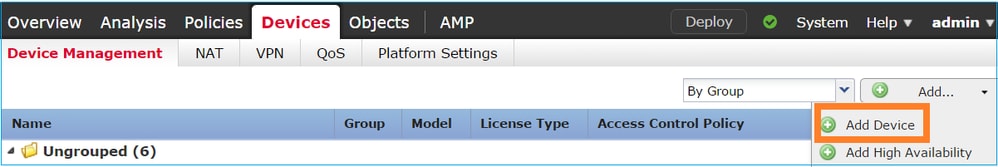

En el FMC, navegue hasta la pestaña Devices> Device Management y navegue hasta Add... > Add Device, como se muestra en la imagen:

Configure los parámetros del dispositivo FTD, como se muestra en la imagen:

Pulse el botón Register.

En el FMC, compruebe las tareas para ver cómo progresa el registro. Además del registro, el CSP también:

- Detecta el dispositivo FTD (recuperar la configuración de la interfaz actual).

- Implementa la política inicial.

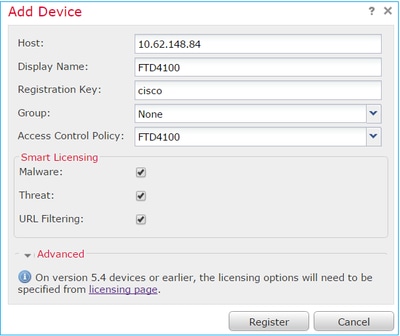

El registro correcto es como se muestra en la imagen:

Nota: en la versión 6.1, se introdujo Firepower Device Manager (FDM) para proporcionar una administración integrada. El FDM no puede administrar un FTD instalado en un dispositivo Firepower.

Tarea 7. Actualizar FTD

Tarea requerida

Actualice el FTD de 6.1.0.330 a 6.1.0.1.

Solución

Paso 1. Verifique la compatibilidad.

Consulte las notas de la versión de FXOS para asegurarse de que la versión de FTD de destino es compatible con el software FXOS. Si es necesario, actualice primero el software FXOS.

Paso 2. Actualice el FTD.

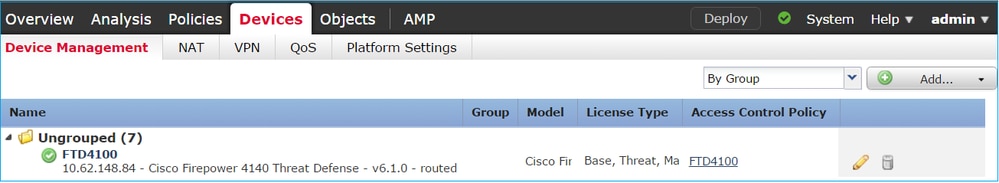

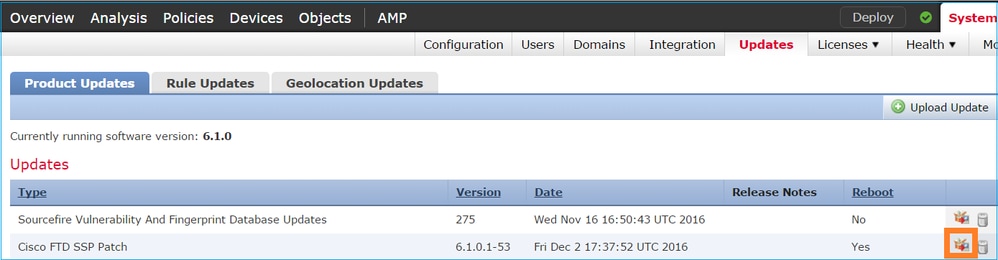

El software del FTD lo gestiona el CSP, no el FCM. Para actualizar el módulo FTD, conéctese al FMC, navegue hasta la página System > Updatespage, y elija Upload Update, como se muestra en la imagen.

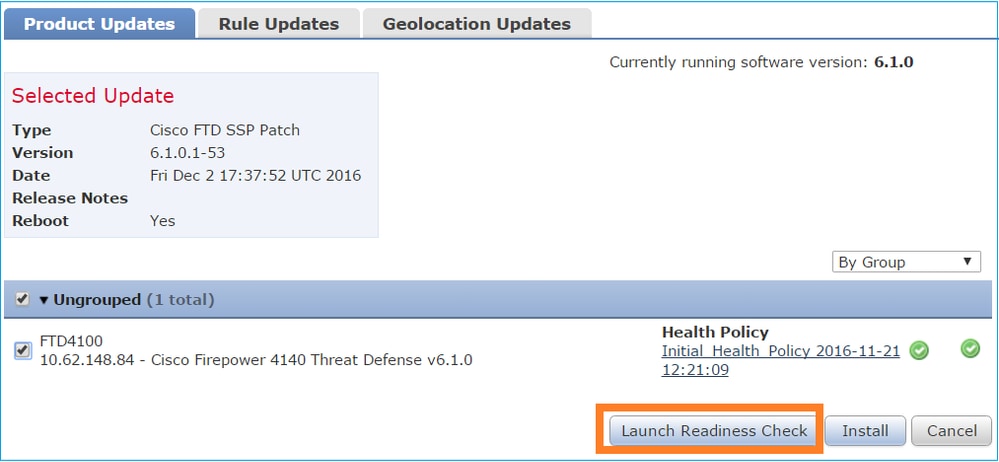

Instale la actualización en el módulo FTD, como se muestra en las imágenes:

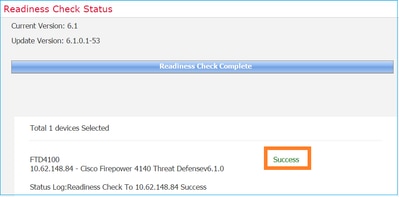

Opcionalmente, puede iniciar una comprobación de preparación:

En la imagen se muestra una comprobación de preparación correcta:

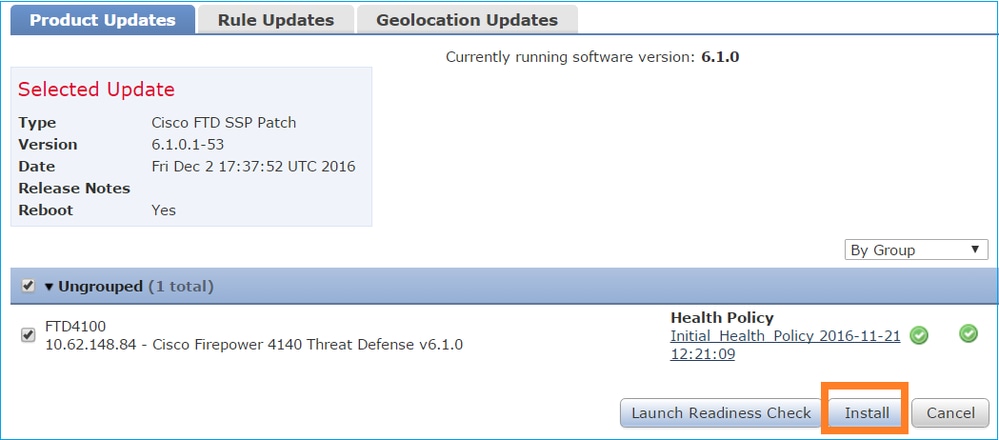

Para iniciar el proceso de actualización, haga clic en Install, como se muestra en la imagen:

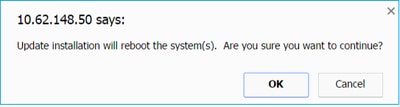

La actualización requiere un reinicio de FTD, como se muestra en la imagen:

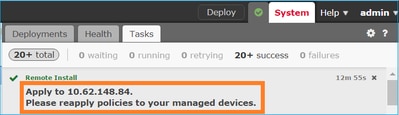

Al igual que en la instalación del FTD, el proceso de actualización del FTD se puede supervisar desde la interfaz de usuario del FMC (tareas). El progreso de la actualización se puede seguir desde la CLI de FTD (modo CLISH).

Una vez completada la actualización, implemente una política en el FTD, como se muestra en la imagen:

Verificación

Desde la interfaz de usuario de FMC, como se muestra en la imagen:

Desde la interfaz de usuario de FCM, como se muestra en la imagen:

Desde la CLI del chasis:

FPR4100# scope ssa FPR4100 /ssa # show app-instance Application Name Slot ID Admin State Operational State Running Version Startup Version Cluster Oper State -------------------- ---------- --------------- -------------------- --------------- --------------- ------------------ ftd 1 Enabled Online 6.1.0.1.53 6.1.0.330 Not Applicable

Desde la CLI de FTD:

FPR4100# connect module 1 console Telnet escape character is '~'. Trying 127.5.1.1... Connected to 127.5.1.1. Escape character is '~'. CISCO Serial Over LAN: Close Network Connection to Exit > show version ---------------[ FTD4100.cisco.com ]---------------- Model : Cisco Firepower 4140 Threat Defense (76) Version 6.1.0.1 (Build 53) UUID : 22c66994-c08e-11e6-a210-931f3c6bbbea Rules update version : 2016-03-28-001-vrt VDB version : 275 ---------------------------------------------------- >

Firepower 2100

El FTD en Firepower 2100 utiliza un único paquete que contiene imágenes FXOS y FTD. Por lo tanto, los procedimientos de instalación y actualización son diferentes a los de FP4100/FP9300.

Instalación del FTD en FP2100

Existen 4 procedimientos diferentes, que dependen de los casos:

Caso 1: borre la configuración y reinicie el sistema con la misma imagen FTD.

Caso 2: Volver a crear imágenes del sistema con una nueva versión del software de la aplicación.

Caso 3: recreación de la imagen del sistema con los parámetros predeterminados de fábrica.

Caso 4: recreación de la imagen del sistema con los parámetros predeterminados de fábrica (recuperación de contraseña de administrador).

Para obtener información detallada sobre cada caso y su procedimiento, verifique:

Procedimientos de recreación de imágenes

El caso 2 sirve para la mayoría de los casos de instalación de FTD, mientras que el caso 3 (formato y arranque desde ROMMON) se puede utilizar en casos específicos (por ejemplo, el sistema es inestable o está en un bucle de arranque, y así sucesivamente).

Actualización de FTD en FP2100

Dado que no hay un paquete FXOS independiente, para actualizar un FTD en FP2100, siga los pasos que se indican a continuación:

Paso 1. Verifique la compatibilidad.

Si el FTD está gestionado por FMC (gestión externa), consulte la sección Compatibilidad en las notas de la versión del FTD de destino del software.

Paso 2. Si es necesario, actualice primero el FMC. Ejecute siempre la versión del software FMC igual o superior a la versión del software FTD de destino.

Paso 3. Actualice el FTD.

Utilice el mismo procedimiento que el documentado para FP4100/9300. Documentos importantes para leer antes de actualizar el FTD:

- Notas de la versión de FTD (por ejemplo, si desea actualizar a la versión 6.3.0.2, consulte las Notas de la versión 6.3.0.2 para verificar las rutas de actualización y todos los detalles relevantes). Release Notes

- Guía de actualización de FMC (Capítulo: Actualización de Firepower Threat Defense: Otros dispositivos) Guía de actualización de Cisco Firepower Management Center, versión 6.0-7.0

Verificación

Actualmente, no hay un procedimiento de verificación disponible para esta configuración.

Troubleshoot

Actualmente, no hay información específica disponible sobre cómo solucionar los problemas de esta configuración.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

4.0 |

06-Sep-2024 |

Formato, espaciado y estilo actualizados. |

3.0 |

16-Aug-2023 |

PII actualizado, traducción automática, requisitos de estilo, etiquetas MDF y formato. |

2.0 |

20-Jul-2022 |

Recertificación |

1.0 |

01-Nov-2017 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Olga YakovenkoLeader Customer Delivery

- Mikis ZafeiroudisCustomer Delivery Engineering Technical Leader

- Dinkar SharmaTechnical Marketing Engineering Technical Leader

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios