Configuración de interfaces FTD en modo de par en línea

Opciones de descarga

-

ePub (839.8 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (744.5 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la configuración, verificación y operación de una interfaz de par en línea en un dispositivo Firepower Threat Defence (FTD).

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Firepower 4112 FTD (código 7.x)

- Firepower Management Center (FMC) (código 7.x)

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Productos Relacionados

Este documento también puede utilizarse con estas versiones de software y hardware:

- FPR1000, FPR2100, FPR4100, FPR9300

- Secure Firewall series 3100 y 4200

- vFTD

- Código de software FTD 6.2.x y posterior

Antecedentes

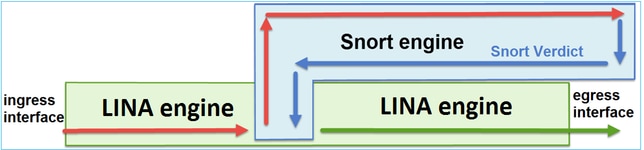

FTD es una imagen de software unificada que consta de 2 motores principales:

- Motor LINA

- Motor Snort

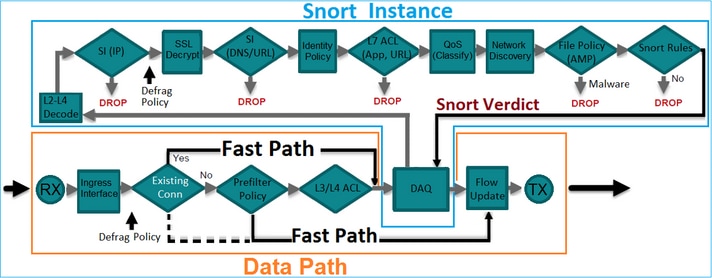

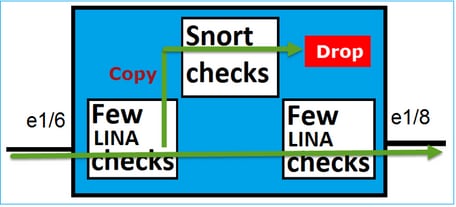

Esta figura muestra cómo interactúan los 2 motores:

- Un paquete ingresa a la interfaz de ingreso y es manejado por el motor LINA.

- Si la política FTD lo requiere, el motor Snort inspecciona el paquete.

- El motor Snort devuelve un veredicto para el paquete.

- El motor LINA descarta o reenvía el paquete en función del veredicto de Snort.

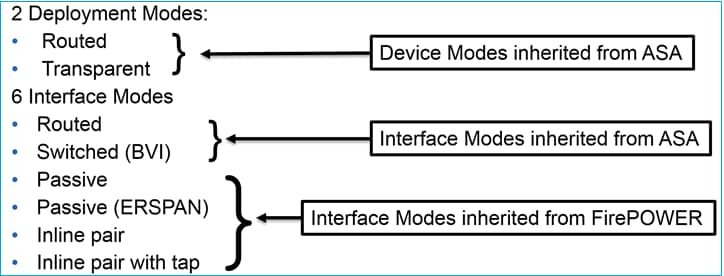

FTD proporciona dos modos de implementación y seis modos de interfaz, como se muestra en la imagen:

Nota: Puede combinar modos de interfaz en un único dispositivo FTD.

A continuación se ofrece una descripción general de alto nivel de los diversos modos de implementación e interfaz de FTD:

| Modo de interfaz FTD |

Modo de implementación de FTD |

Descripción |

El tráfico se puede descartar |

| Enrutado |

Enrutado |

Comprobaciones completas del motor LINA y del motor Snort. |

Yes |

| Conmutado |

Transparente |

Comprobaciones completas del motor LINA y del motor Snort. |

Yes |

| Par lineal |

Enrutado o transparente |

Comprobaciones parciales del motor LINA y completas del motor Snort. |

Yes |

| Par en línea con toque |

Enrutado o transparente |

Comprobaciones parciales del motor LINA y completas del motor Snort. |

No |

| Pasivo |

Enrutado o transparente |

Comprobaciones parciales del motor LINA y completas del motor Snort. |

No |

| Pasivo (ERSPAN) |

Enrutado |

Comprobaciones parciales del motor LINA y completas del motor Snort. |

No |

Configuración de la interfaz de par en línea en FTD

Diagrama de la red

Requisito

Configure las interfaces físicas e1/3 y e1/4 en el Modo de Par en Línea según estos requisitos:

| Interfaz | e1/3 | e1/4 |

| Nombre | DENTRO | FUERA |

| Zona de seguridad | INSIDE_ZONE | OUTSIDE_ZONE |

| Nombre del conjunto en línea | Par en línea-1 | |

| MTU de conjunto en línea | 1500 | |

| Propagar estado de link | Habilitado |

Solución

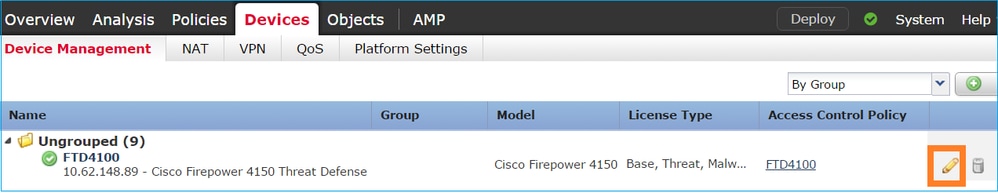

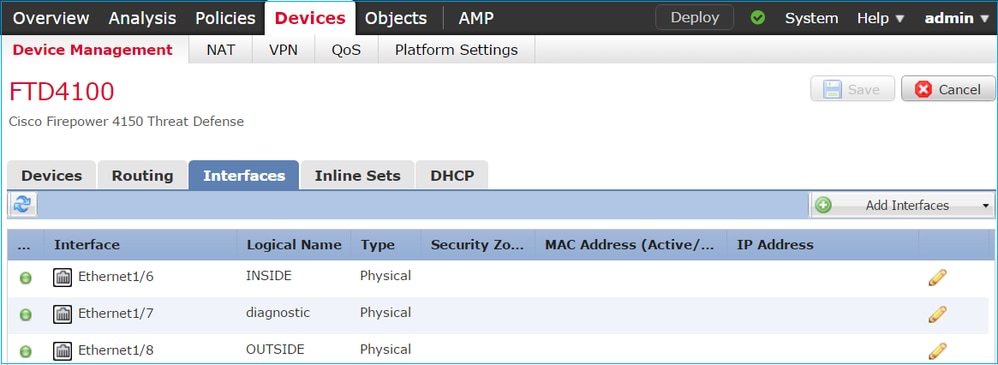

Paso 1. Para configurar a las interfaces individuales, navegue hasta Dispositivos > Administración de dispositivos, seleccione el dispositivo apropiado y seleccione Editar:

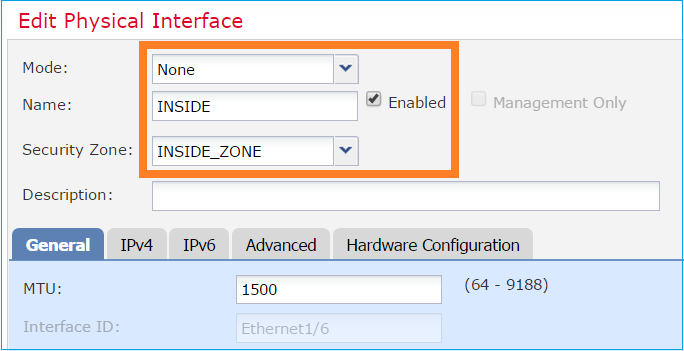

A continuación, especifique Name y marque Enabled para la interfaz como se muestra en la imagen.

Nota: El nombre es el nombre de la interfaz.

De manera similar, para la interfaz Ethernet1/4. Se muestra el resultado final:

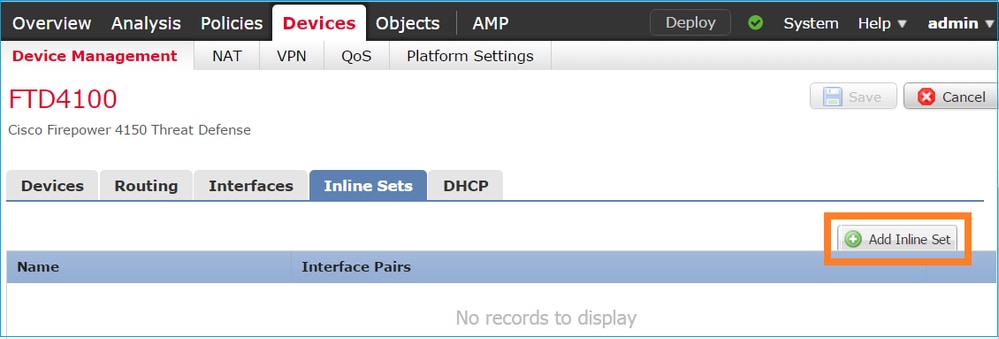

Paso 2. Configure el Par en Línea.

Navegue hasta Conjuntos en línea > Agregar conjunto en línea como se muestra en la imagen.

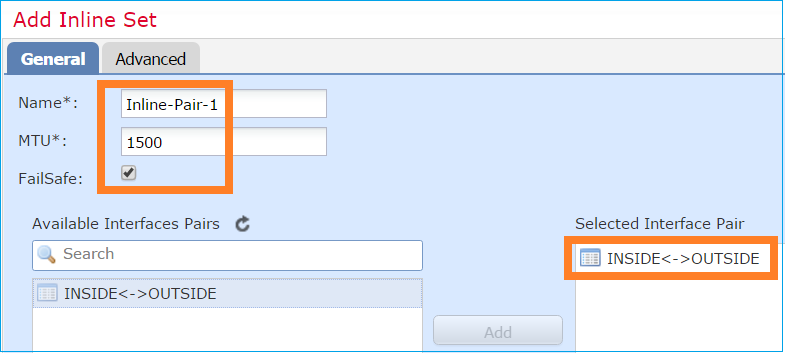

Paso 3. Configure los ajustes generales según los requisitos como se muestra en la imagen.

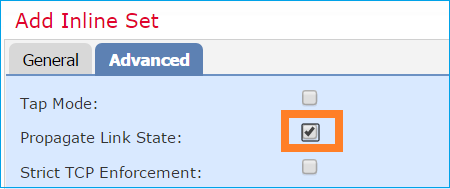

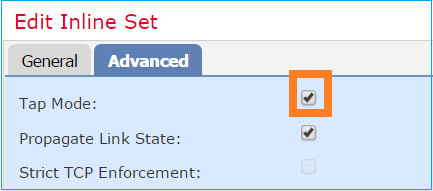

Paso 4. Habilite la opción Propagate Link State en Advanced Settings como se muestra en la imagen.

La propagación del estado de link desactiva automáticamente la segunda interfaz en el par de interfaces en línea cuando una de las interfaces en el conjunto en línea deja de funcionar.

Paso 5. Guarde los cambios e implemente.

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

Verifique la configuración del Par en línea desde la CLI de FTD.

Solución

Inicie sesión en la CLI de FTD y verifique la configuración del par en línea:

firepower# show inline-set

Inline-set Inline-Pair-1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is on

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/4 "OUTSIDE"

Current-Status: UP

Interface: Ethernet1/3 "INSIDE"

Current-Status: UP

Bridge Group ID: 507

Nota: El ID del grupo de puentes es un valor distinto de 0. Si el modo de pulsación está activado, es 0.

Información de interfaz y nombre:

firepower# show nameif

Interface Name Security

Ethernet1/1 management 0

Ethernet1/3 INSIDE 0

Ethernet1/4 OUTSIDE 0

Verifique el estado de la interfaz:

firepower# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Control0/0 unassigned YES unset up up

Internal-Data0/0 unassigned YES unset up up

Internal-Data0/1 unassigned YES unset up up

Internal-Data0/2 169.254.1.1 YES unset up up

Internal-Data0/3 unassigned YES unset up up

Internal-Data0/4 unassigned YES unset down up

Ethernet1/1 203.0.113.130 YES unset up up

Ethernet1/3 unassigned YES unset up up

Ethernet1/4 unassigned YES unset up up

Verifique la información de la interfaz física:

firepower# show interface e1/3

Interface Ethernet1/3 "INSIDE", is up, line protocol is up

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

MAC address ac4a.670e.641e, MTU 1500

IPS Interface-Mode: inline, Inline-Set: Inline-Pair-1

IP address unassigned

Traffic Statistics for "INSIDE":

170 packets input, 12241 bytes

41 packets output, 7881 bytes

9 packets dropped

1 minute input rate 0 pkts/sec, 37 bytes/sec

1 minute output rate 0 pkts/sec, 19 bytes/sec

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 34 bytes/sec

5 minute output rate 0 pkts/sec, 23 bytes/sec

5 minute drop rate, 0 pkts/sec

Verificar Operación de Interfaz de Par en Línea FTD

Esta sección cubre estas verificaciones de verificación para verificar el funcionamiento del Par en Línea:

- Verificación 1. Con el uso de packet-tracer.

- Verificación 2. Habilite la captura con seguimiento y envíe un paquete TCP de sincronización/confirmación (SYN/ACK) a través del par en línea.

- Verificación 3. Monitorear el tráfico FTD con el uso del debug del motor de firewall

- Verificación 4. Verifique la funcionalidad de Propagación de Estado de Link.

- Verificación 5. Configuración de la traducción estática de direcciones de red (NAT).

Solución

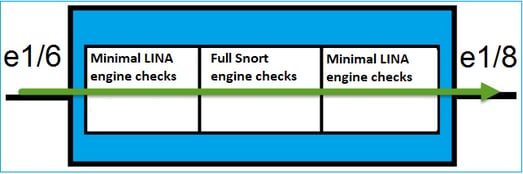

Descripción general de arquitectura

Cuando 2 interfaces FTD funcionan en modo de par en línea, se maneja un paquete, como se muestra en la imagen.

Nota: Sólo las interfaces físicas pueden ser miembros de un conjunto de pares en línea.

Teoría Básica

- Cuando configura un par en línea 2 físico, las interfaces se puentean internamente.

- Muy similar al clásico Sistema de prevención de intrusiones (IPS) en línea.

- Disponible en los modos de implementación enrutada o Transparente.

- La mayoría de las funciones del motor LINA (NAT, enrutamiento, etc.) no están disponibles para flujos que pasan a través de un par en línea.

- El tráfico de tránsito se puede descartar.

- Se realizan algunas comprobaciones del motor LINA junto con comprobaciones completas del motor Snort.

El último punto se puede visualizar como se muestra en la imagen:

Verificación 1. Con el uso de Packet-Tracer

El resultado del rastreador de paquetes que emula un paquete que atraviesa el par en línea con los puntos importantes resaltados:

firepower# packet-tracer input INSIDE tcp 192.168.201.50 1111 192.168.202.50 80

Phase: 1

Type: NGIPS-MODE

Subtype: ngips-mode

Result: ALLOW

Elapsed time: 11834 ns

Config:

Additional Information:

The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Elapsed time: 11834 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced permit ip host 192.168.201.50 host 192.168.202.50 rule-id 268451044

access-list CSM_FW_ACL_ remark rule-id 268451044: ACCESS POLICY: mzafeiro_2m - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268451044: L7 RULE: New-Rule-#1303-ALLOW

Additional Information:

This packet will be sent to snort for additional processing where a verdict will be reached

Phase: 3

Type: NGIPS-EGRESS-INTERFACE-LOOKUP

Subtype: Resolve Egress Interface

Result: ALLOW

Elapsed time: 2440 ns

Config:

Additional Information:

Ingress interface INSIDE is in NGIPS inline mode.

Egress interface OUTSIDE is determined by inline-set configuration

Phase: 4

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Elapsed time: 68320 ns

Config:

Additional Information:

New flow created with id 1801, packet dispatched to next module

Phase: 5

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 18056 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 6

Type: SNORT

Subtype: identity

Result: ALLOW

Elapsed time: 13668 ns

Config:

Additional Information:

user id: no auth, realm id: 0, device type: 0, auth type: invalid, auth proto: basic, username: none, AD domain: none,

src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, abp src: none, abp dst: none, location: none

Phase: 7

Type: SNORT

Subtype: firewall

Result: ALLOW

Elapsed time: 67770 ns

Config:

Network 0, Inspection 0, Detection 0, Rule ID 268451044

Additional Information:

Starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, user 9999997, no url or host, no xff

Matched rule ids 268451044 - Allow

Phase: 8

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 11002 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

output-interface: OUTSIDE(vrfid:0)

output-status: up

output-line-status: up

Action: allow

Time Taken: 204924 ns

Verificación 2. Envío de paquetes TCP SYN/ACK a través de un par en línea

Puede generar paquetes TCP SYN/ACK con el uso de un paquete que crea utilidades como Scapy. Esta sintaxis genera 3 paquetes con los indicadores SYN/ACK habilitados:

root@KALI:~# scapy INFO: Can't import python gnuplot wrapper . Won't be able to plot. WARNING: No route found for IPv6 destination :: (no default route?) Welcome to Scapy (2.2.0) >>> conf.iface='eth0' >>> packet = IP(dst="192.168.201.60")/TCP(flags="SA",dport=80) >>> syn_ack=[] >>> for i in range(0,3): # Send 3 packets ... syn_ack.extend(packet) ... >>> send(syn_ack)

Habilite esta captura en FTD CLI y envíe algunos paquetes TCP SYN/ACK:

firepower# capture CAPI interface INSIDE trace match ip host 192.168.201.60 any

firepower# capture CAPO interface OUTSIDE match ip host 192.168.201.60 any

Las capturas muestran que los 3 paquetes SYN/ACK atraviesan el FTD:

firepower# show capture CAPI

3 packets captured

1: 09:20:18.206440 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

2: 09:20:18.208180 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3: 09:20:18.210026 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3 packets shown

firepower# show capture CAPO

3 packets captured

1: 09:20:18.206684 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

2: 09:20:18.208210 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3: 09:20:18.210056 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3 packets shown

El seguimiento del primer paquete de captura revela información adicional como el veredicto del motor de Snort:

firepower# show capture CAPI packet-number 1 trace

3 packets captured

1: 09:20:18.206440 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

Phase: 1

Type: NGIPS-MODE

Subtype: ngips-mode

Result: ALLOW

Elapsed time: 5978 ns

Config:

Additional Information:

The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Elapsed time: 5978 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced permit ip host 192.168.201.50 object-group FMC_INLINE_dst_rule_268451044 rule-id 268451044

access-list CSM_FW_ACL_ remark rule-id 268451044: ACCESS POLICY: mzafeiro_2m - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268451044: L7 RULE: New-Rule-#1303-ALLOW

object-group network FMC_INLINE_dst_rule_268451044

network-object 192.168.202.50 255.255.255.255

network-object 192.168.201.60 255.255.255.255

Additional Information:

This packet will be sent to snort for additional processing where a verdict will be reached

Phase: 3

Type: NGIPS-EGRESS-INTERFACE-LOOKUP

Subtype: Resolve Egress Interface

Result: ALLOW

Elapsed time: 1952 ns

Config:

Additional Information:

Ingress interface INSIDE is in NGIPS inline mode.

Egress interface OUTSIDE is determined by inline-set configuration

Phase: 4

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Elapsed time: 45872 ns

Config:

Additional Information:

New flow created with id 1953, packet dispatched to next module

Phase: 5

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 18544 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 6

Type: SNORT

Subtype: identity

Result: ALLOW

Elapsed time: 25182 ns

Config:

Additional Information:

user id: no auth, realm id: 0, device type: 0, auth type: invalid, auth proto: basic, username: none, AD domain: none,

src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, abp src: none, abp dst: none, location: none

Phase: 7

Type: SNORT

Subtype: firewall

Result: ALLOW

Elapsed time: 50924 ns

Config:

Network 0, Inspection 0, Detection 0, Rule ID 268451044

Additional Information:

Starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, user 9999997, no url or host, no xff

Matched rule ids 268451044 - Allow

Phase: 8

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 17722 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

output-interface: OUTSIDE(vrfid:0)

output-status: up

output-line-status: up

Action: allow

Time Taken: 172152 ns

1 packet shown

El seguimiento del segundo paquete capturado muestra que el paquete coincide con una conexión actual, por lo que omite la comprobación de ACL, pero el motor Snort lo inspecciona:

firepower# show capture CAPI packet-number 2 trace

3 packets captured

2: 09:20:18.208180 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

Phase: 1

Type: FLOW-LOOKUP

Subtype:

Result: ALLOW

Elapsed time: 1952 ns

Config:

Additional Information:

Found flow with id 1953, using existing flow

Phase: 2

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 7320 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 3

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 1860 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

Action: allow

Time Taken: 11132 ns

1 packet shown

Verificación 3. Depuración Del Motor De Firewall Para El Tráfico Permitido

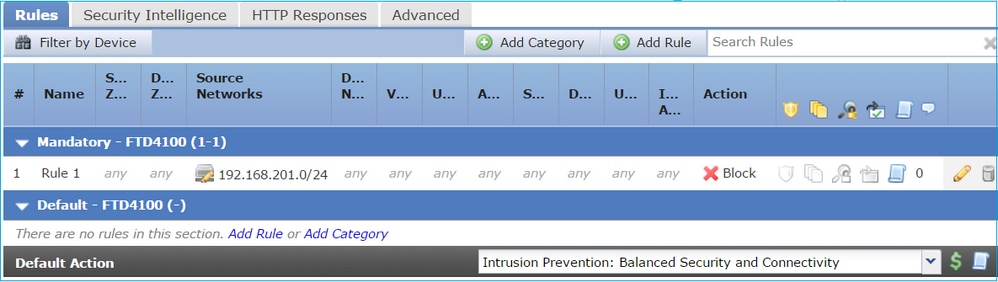

La depuración del motor de firewall se ejecuta en componentes específicos del motor Snort FTD, como la política de control de acceso, como se muestra en la imagen:

Cuando envía los paquetes TCP SYN/ACK a través de Inline Pair, puede ver en la salida de depuración:

> system support firewall-engine-debug

Please specify an IP protocol: tcp

Please specify a client IP address:

Please specify a client port:

Please specify a server IP address: 192.168.201.60

Please specify a server port: 80

Monitoring firewall engine debug messages

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 New session

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 using HW or preset rule order 3, id 268438528 action Allow and prefilter rule 0

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 allow action

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 Deleting session

Verificación 4. Verificación de la Propagación del Estado del Link

Habilite el registro de búfer en FTD y apague el puerto de switch conectado a la interfaz e1/4. En FTD CLI, debe ver que ambas interfaces se desactivaron:

firepower# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Control0/0 unassigned YES unset up up

Internal-Data0/0 unassigned YES unset up up

Internal-Data0/1 unassigned YES unset up up

Internal-Data0/2 169.254.1.1 YES unset up up

Internal-Data0/3 unassigned YES unset up up

Internal-Data0/4 unassigned YES unset down up

Ethernet1/1 203.0.113.130 YES unset up up

Ethernet1/3 unassigned YES unset admin down down

Ethernet1/4 unassigned YES unset down down

Los registros de FTD muestran:

firepower# show log

...

May 28 2024 07:35:10: %FTD-4-411002: Line protocol on Interface Ethernet1/4, changed state to down

May 28 2024 07:35:10: %FTD-4-411004: Interface INSIDE, changed state to administratively down

May 28 2024 07:35:10: %FTD-4-411004: Interface Ethernet1/3, changed state to administratively down

May 28 2024 07:35:10: %FTD-4-812005: Link-State-Propagation activated on inline-pair due to failure of interface Ethernet1/4(OUTSIDE) bringing down pair interface Ethernet1/3(INSIDE)

May 28 2024 07:35:10: %FTD-4-411002: Line protocol on Interface Ethernet1/3, changed state to down

El estado del conjunto en línea muestra el estado de los 2 miembros de la interfaz:

firepower# show inline-set

Inline-set Inline-Pair-1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is on

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/4 "OUTSIDE"

Current-Status: Down(Propagate-Link-State-Activated)

Interface: Ethernet1/3 "INSIDE"

Current-Status: Down(Administrative-Down-By-Propagate-Link-State)

Bridge Group ID: 507

Observe la diferencia en el estado de las 2 interfaces:

firepower# show interface e1/3

Interface Ethernet1/3 "INSIDE", is admin down, line protocol is down

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

MAC address ac4a.670e.641e, MTU 1500

IPS Interface-Mode: inline, Inline-Set: Inline-Pair-1

Administrative-Down-By-Propagate-Link-State

IP address unassigned

Traffic Statistics for "INSIDE":

2400 packets input, 165873 bytes

1822 packets output, 178850 bytes

17 packets dropped

1 minute input rate 0 pkts/sec, 0 bytes/sec

1 minute output rate 0 pkts/sec, 0 bytes/sec

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 32 bytes/sec

5 minute output rate 0 pkts/sec, 57 bytes/sec

5 minute drop rate, 0 pkts/sec

firepower# show interface e1/4

Interface Ethernet1/4 "OUTSIDE", is down, line protocol is down

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

MAC address ac4a.670e.640e, MTU 1500

IPS Interface-Mode: inline, Inline-Set: Inline-Pair-1

Propagate-Link-State-Activated

IP address unassigned

Traffic Statistics for "OUTSIDE":

1893 packets input, 158046 bytes

2386 packets output, 213997 bytes

67 packets dropped

1 minute input rate 0 pkts/sec, 0 bytes/sec

1 minute output rate 0 pkts/sec, 0 bytes/sec

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 51 bytes/sec

5 minute output rate 0 pkts/sec, 39 bytes/sec

5 minute drop rate, 0 pkts/sec

Después de volver a habilitar el puerto de switch, los registros de FTD muestran:

May 28 2024 07:38:04: %FTD-4-411001: Line protocol on Interface Ethernet1/4, changed state to up

May 28 2024 07:38:04: %FTD-4-411003: Interface Ethernet1/3, changed state to administratively up

May 28 2024 07:38:04: %FTD-4-411003: Interface INSIDE, changed state to administratively up

May 28 2024 07:38:04: %FTD-4-812006: Link-State-Propagation de-activated on inline-pair due to recovery of interface Ethernet1/4(OUTSIDE) bringing up pair interface Ethernet1/3(INSIDE)

May 28 2024 07:38:05: %FTD-4-411002: Line protocol on Interface Ethernet1/4, changed state to down

Verificación 5. Configuración de NAT estática

Solución

NAT no es compatible con interfaces que funcionan en modo en línea, en modo de grifo en línea o pasivo:

Guía De Configuración De Firepower Management Center, Versión 6.0.1

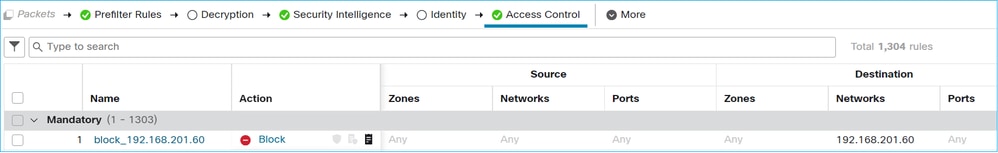

Bloqueo de paquetes en modo de interfaz de par en línea

Cree una regla de bloqueo, envíe el tráfico a través del par en línea FTD y observe el comportamiento, como se muestra en la imagen.

Solución

Habilite la captura con seguimiento y envíe los paquetes SYN/ACK a través del par en línea FTD. El tráfico está bloqueado:

firepower# show capture

capture CAPI type raw-data trace interface INSIDE [Capturing - 270 bytes]

match ip host 192.168.201.60 any

capture CAPO type raw-data interface OUTSIDE [Capturing - 0 bytes]

match ip host 192.168.201.60 any

En el seguimiento, se puede ver que el paquete fue descartado por el motor LINA de FTD y no fue reenviado al motor Snort de FTD.

firepower# show capture CAPI packet-number 1 trace

4 packets captured

1: 09:41:54.562547 192.168.201.50.59144 > 192.168.201.60.80: S 3817586151:3817586151(0) win 64240 <mss 1460,sackOK,timestamp 2568467664 0,nop,wscale 7>

Phase: 1

Type: NGIPS-MODE

Subtype: ngips-mode

Result: ALLOW

Elapsed time: 10126 ns

Config:

Additional Information:

The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: DROP

Elapsed time: 10126 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced deny ip any host 192.168.201.60 rule-id 268451045 event-log flow-start

access-list CSM_FW_ACL_ remark rule-id 268451045: ACCESS POLICY: mzafeiro_2m - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268451045: L4 RULE: block_192.168.201.60

Additional Information:

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

Action: drop

Time Taken: 20252 ns

1 packet shown

Configuración Del Modo De Par En Línea Con Tap

Active el modo de toque en el par en línea.

Solución

Navegue hasta Devices > Device Management > Inline Sets > Edit Inline Set > Advanced y habilite Tap Mode, como se muestra en la imagen.

Verificación

firepower# show inline-set

Inline-set Inline-Pair-1

Mtu is 1500 bytes

Fail-open for snort down is off

Fail-open for snort busy is off

Tap mode is on

Propagate-link-state option is on

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/4 "OUTSIDE"

Current-Status: UP

Interface: Ethernet1/3 "INSIDE"

Current-Status: UP

Bridge Group ID: 0

Verificar par en línea FTD con funcionamiento de interfaz de rosca

Teoría Básica

- Al configurar un Par lineal con Tap, las interfaces físicas se puentean internamente.

- Está disponible en los modos de implementación enrutada o Transparente.

- La mayoría de las funciones del motor LINA (NAT, enrutamiento, etc.) no están disponibles para los flujos que pasan a través del par en línea.

- No se puede descartar el tráfico real.

- Se aplican algunas comprobaciones del motor LINA junto con comprobaciones completas del motor Snort a una copia del tráfico real.

El par en línea con modo de toque no descarta el tráfico de tránsito. Con el rastro de un paquete confirma esto:

> show capture CAPI packet-number 2 trace 3 packets captured 2: 13:34:30.685084 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) win 8192 Phase: 1 Type: CAPTURE Subtype: Result: ALLOW Config: Additional Information: MAC Access list Phase: 2 Type: ACCESS-LIST Subtype: Result: ALLOW Config: Implicit Rule Additional Information: MAC Access list Phase: 3 Type: NGIPS-MODE Subtype: ngips-mode Result: ALLOW Config: Additional Information: The flow ingressed an interface configured for NGIPS mode and NGIPS services is applied Phase: 4 Type: ACCESS-LIST Subtype: log Result: WOULD HAVE DROPPED Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced deny ip 192.168.201.0 255.255.255.0 any rule-id 268441600 event-log flow-start access-list CSM_FW_ACL_ remark rule-id 268441600: ACCESS POLICY: FTD4100 - Mandatory/1 access-list CSM_FW_ACL_ remark rule-id 268441600: L4 RULE: Rule 1 Additional Information: Result: input-interface: INSIDE input-status: up input-line-status: up Action: Access-list would have dropped, but packet forwarded due to inline-tap 1 packet shown

>

Par lineal y Etherchannel

Puede configurar un par en línea con etherchannel de 2 maneras:

- EtherChannel finalizado en FTD.

- Etherchannel pasa a través del FTD (requiere el código FXOS 2.3.1.3 y posterior).

Etherchannel terminado en FTD

Etherchannels en SW-A:

SW-A# show etherchannel summary | i Po33|Po55 33 Po33(SU) LACP Gi3/11(P) 35 Po35(SU) LACP Gi2/33(P)

Etherchannels en SW-B:

SW-B# show etherchannel summary | i Po33|Po55 33 Po33(SU) LACP Gi1/0/3(P) 55 Po55(SU) LACP Gi1/0/4(P)

El tráfico se reenvía a través del FTD activo en función del aprendizaje de la dirección MAC:

SW-B# show mac address-table address 0017.dfd6.ec00

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

201 0017.dfd6.ec00 DYNAMIC Po33

Total Mac Addresses for this criterion: 1

El conjunto en línea en FTD:

FTD# show inline-set

Inline-set SET1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is off

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Port-channel3 "INSIDE"

Current-Status: UP

Interface: Port-channel5 "OUTSIDE"

Current-Status: UP

Bridge Group ID: 775

Nota: En el caso de un evento de failover de FTD, la interrupción del tráfico depende principalmente del tiempo que toman los switches para aprender la dirección MAC del peer remoto.

Etherchannel a través del FTD

Etherchannels en SW-A:

SW-A# show etherchannel summary | i Po33|Po55

33 Po33(SU) LACP Gi3/11(P)

55 Po55(SD) LACP Gi3/7(I)

Los paquetes LACP a través del FTD en espera se bloquean:

FTD# capture ASP type asp-drop fo-standby FTD# show capture ASP | i 0180.c200.0002 29: 15:28:32.658123 a0f8.4991.ba03 0180.c200.0002 0x8809 Length: 124 70: 15:28:47.248262 f0f7.556a.11e2 0180.c200.0002 0x8809 Length: 124

Etherchannels en SW-B:

SW-B# show etherchannel summary | i Po33|Po55

33 Po33(SU) LACP Gi1/0/3(P)

55 Po55(SD) LACP Gi1/0/4(s)

El tráfico se reenvía a través del FTD activo en función del aprendizaje de la dirección MAC:

SW-B# show mac address-table address 0017.dfd6.ec00

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

201 0017.dfd6.ec00 DYNAMIC Po33

Total Mac Addresses for this criterion: 1

El conjunto en línea en FTD:

FTD# show inline-set

Inline-set SET1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is off

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/3 "INSIDE"

Current-Status: UP

Interface: Ethernet1/5 "OUTSIDE"

Current-Status: UP

Bridge Group ID: 519

Precaución: En este escenario, en caso de un evento de failover de FTD, el tiempo de convergencia depende principalmente de la negociación LACP de Etherchannel y del tiempo que tarda la interrupción, que puede ser bastante más largo. En caso de que el modo Etherchannel esté encendido (sin LACP), el tiempo de convergencia depende del aprendizaje de la dirección MAC.

Troubleshoot

Actualmente no hay información específica disponible para esta configuración.

Comparación: Par lineal vs Par lineal con toque

| Par lineal |

Par en línea con toque |

|

| show inline-set |

> show inline-set |

> show inline-set > |

| show interface |

> show interface e1/6 |

> show interface e1/6 |

| Para gestionar paquetes con regla de bloqueo |

> show capture CAPI packet-number 1 trace |

> show capture CAPI packet-number 1 trace |

Summary

- Cuando utiliza el modo de par en línea, el paquete pasa principalmente a través del motor FTD Snort.

- Las conexiones TCP se gestionan en un modo de omisión de estado TCP.

- Desde el punto de vista del motor FTD LINA, se aplica una política ACL.

- Cuando el Modo de Par en Línea está en uso, los paquetes pueden bloquearse ya que se procesan en línea.

- Cuando se habilita el modo de toque, se inspecciona una copia del paquete y se descarta internamente mientras el tráfico real pasa a través del FTD sin modificarse.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

3.0 |

18-Nov-2024 |

Se ha eliminado el cuadro de información interna de Cisco porque no se ha encontrado el enlace.

Actualización de Introducción, Texto alternativo y Formato. |

2.0 |

28-Apr-2023 |

Recertificación |

1.0 |

18-Oct-2017 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Mikis ZafeiroudisTechnical Consulting Engineer

- Dinkar SharmaTechnical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios