Fase 1 de Troubleshooting de Trayectoria de Datos de Firepower: Entrada de paquetes

Opciones de descarga

-

ePub (3.6 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.0 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este artículo forma parte de una serie de artículos que explican cómo resolver sistemáticamente los problemas de la ruta de datos en sistemas Firepower para determinar si los componentes de Firepower pueden estar afectando al tráfico. Consulte el artículo Descripción general para obtener información sobre la arquitectura de las plataformas Firepower y los enlaces a otros artículos de Troubleshooting de Trayectoria de Datos.

En este artículo, veremos la primera etapa de la solución de problemas de la ruta de datos de Firepower, la etapa de ingreso de paquetes.

Guía de la plataforma

En la tabla siguiente se describen las plataformas tratadas en este artículo.

| Nombre de código de la plataforma | Descripción | Aplicable Hardware Plataformas | Notas |

| SFR | Módulo instalado de ASA con FirePOWER Services (SFR). | Serie ASA-5500-X | N/A |

| FTD (sin SSP y FPR-2100) | Imagen de Firepower Threat Defense (FTD) instalada en un dispositivo de seguridad adaptable (ASA) o una plataforma virtual | Plataformas de NGFW virtuales ASA-5500-X | N/A |

| FTD (SSP) | FTD instalado como dispositivo lógico en un chasis basado en Firepower eXtensible Operative System (FXOS) | FPR-9300, FPR-4100, FPR-2100 | La serie 2100 no utiliza el administrador de chasis FXOS |

Solución de problemas de la fase de ingreso de paquetes

El primer paso para la solución de problemas del trayecto de datos es asegurarse de que no se produzcan pérdidas en la etapa de ingreso o egreso del procesamiento de paquetes. Si un paquete ingresa pero no se arroja, puede estar seguro de que el dispositivo está descartando el paquete en algún lugar dentro de la ruta de datos o que el dispositivo no puede crear el paquete de salida (por ejemplo, una entrada ARP faltante).

Identificación del tráfico en cuestión

El primer paso en la solución de problemas de la etapa de ingreso del paquete es aislar el flujo y las interfaces involucradas en el tráfico problemático. Esto incluye:

| Información de flujo | Información de interfaz |

| Protocolo Dirección IP de origen Puerto de Origen IP de destino Puerto de Destino |

Interfaz de ingreso Interfaz de salida |

Por ejemplo:

TCP inside 172.16.100.101:38974 outside 192.168.1.10:80

Consejo: Es posible que no pueda identificar el puerto de origen exacto, ya que a menudo es diferente en cada flujo, pero el puerto de destino (servidor) debe ser suficiente.

Comprobar eventos de conexión

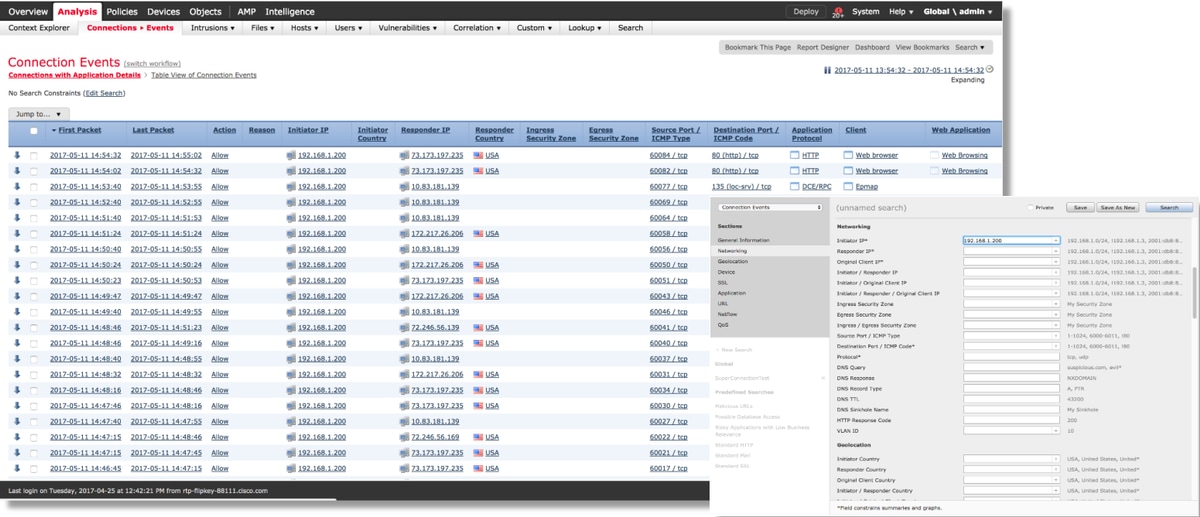

Después de hacerse una idea de la interfaz de ingreso y egreso, el tráfico debe coincidir, así como la información de flujo, el primer paso para identificar si Firepower está bloqueando el flujo es verificar los eventos de conexión para el tráfico en cuestión. Estos se pueden ver en Firepower Management Center en Análisis > Conexiones > Eventos

Nota: Antes de comprobar los eventos de conexión, asegúrese de que el registro esté habilitado en las reglas de la directiva de control de acceso. El registro se configura en la ficha "Registro" de cada regla de directiva de control de acceso, así como en la ficha Inteligencia de seguridad. Asegúrese de que las reglas sospechosas estén configuradas para enviar los registros al "Visor de eventos".

En el ejemplo anterior, se hace clic en "Editar búsqueda" y se agrega una IP de origen única (iniciador) como filtro para ver los flujos que estaba detectando Firepower. La columna Acción muestra "Permitir" para este tráfico de host.

Si Firepower bloquea el tráfico intencionalmente, la acción contiene la palabra "Block" (Bloquear). Al hacer clic en "Vista de tabla de eventos de conexión" se proporcionan más datos. Los campos siguientes de los eventos de conexión se pueden observar si la acción es "Bloquear":

-Motivo

- Regla de control de acceso

Esto, combinado con los otros campos del evento en cuestión, puede ayudar a reducir qué componente está bloqueando el tráfico.

Para obtener más información sobre la resolución de problemas de las Reglas de control de acceso, puede hacer clic aquí.

Captura de paquetes en las interfaces de entrada y salida

Si no hay eventos o se sospecha que Firepower está bloqueando a pesar de que los eventos de conexión muestran una acción de regla de "Permitir" o "Confiar", la solución de problemas de la ruta de datos continúa.

A continuación, se ofrecen instrucciones sobre cómo ejecutar una captura de paquetes de ingreso y egreso en las diversas plataformas mencionadas anteriormente:

SFR: captura en las interfaces ASA

Dado que el módulo SFR es simplemente un módulo que se ejecuta en el firewall ASA, es mejor capturar primero en las interfaces de ingreso y egreso del ASA para asegurarse de que los mismos paquetes que ingresan también se están dirigiendo.

Este artículo contiene instrucciones sobre cómo realizar las capturas en el ASA.

Si se ha determinado que los paquetes que ingresan al ASA no se están dirigiendo, continúe con la siguiente fase en la solución de problemas (la fase DAQ).

Nota: Si se ven paquetes en la interfaz de ingreso de ASA, puede que valga la pena verificar los dispositivos conectados.

FTD (sin SSP y FPR-2100): captura en las interfaces de entrada y salida

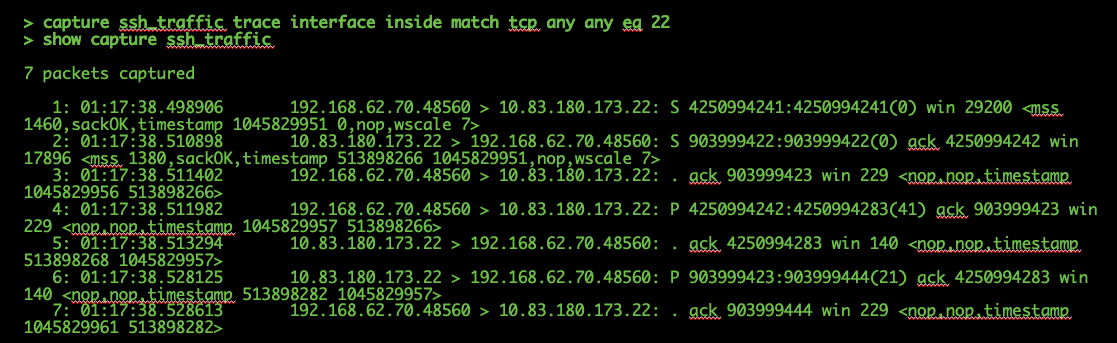

La captura en un dispositivo FTD que no es SSP es similar a la captura en ASA. Sin embargo, puede ejecutar los comandos de captura directamente desde el mensaje inicial de CLI. Al resolver problemas de paquetes perdidos, se recomienda agregar la opción "trace" a la captura.

Este es un ejemplo de configuración de una captura de ingreso para el tráfico TCP en el puerto 22:

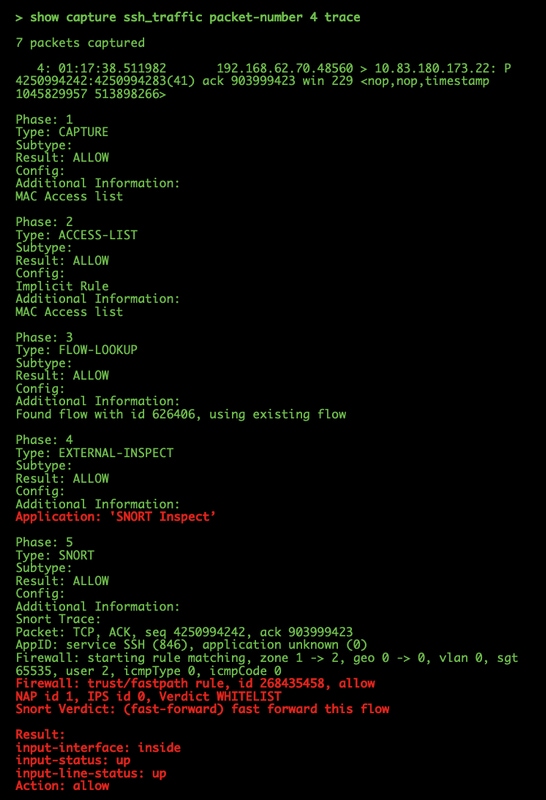

Si agrega la opción "trace", puede seleccionar un paquete individual para rastrear a través del sistema para ver cómo llegó al veredicto final. También ayuda a asegurarse de que se realizan las modificaciones adecuadas en el paquete, como la modificación de IP de traducción de direcciones de red (NAT), y que se ha elegido la interfaz de salida adecuada.

En el ejemplo anterior, vemos que el tráfico llega a la inspección de Snort y que finalmente llegó a un veredicto de permitir y en general se pasó a través del dispositivo. Dado que el tráfico se puede ver en ambas direcciones, puede estar seguro de que el tráfico fluye a través del dispositivo para esta sesión, por lo que puede que no sea necesaria una captura de salida, pero también puede tomar una captura allí para asegurarse de que el tráfico se esté dirigiendo correctamente como se muestra en el resultado del seguimiento.

Nota: Si el dispositivo no puede crear el paquete de salida, la acción de seguimiento sigue siendo "permitir" pero el paquete no se crea ni se ve en la captura de la interfaz de salida. Este es un escenario muy común donde el FTD no tiene una entrada ARP para el salto siguiente o la IP de destino (si este último está conectado directamente).

FTD (SSP): captura en las interfaces lógicas FTD

Los mismos pasos para generar una captura de paquetes en FTD como se mencionó anteriormente pueden seguirse en una plataforma SSP. Puede conectarse mediante SSH a la dirección IP de la interfaz lógica FTD e ingresar el siguiente comando:

Firepower-module1> connect ftd

>

También puede navegar al shell del dispositivo lógico FTD desde el símbolo del sistema FXOS con los siguientes comandos:

# connect module 1 console

Firepower-module1> connect ftd

>

Si se utiliza Firepower 9300, el número de módulo puede variar según el módulo de seguridad que se esté utilizando. Estos módulos admiten hasta 3 dispositivos lógicos.

Si se utilizan varias instancias, el ID de instancia debe incluirse en el comando "connect". El comando Telnet se puede utilizar para conectarse a diferentes instancias al mismo tiempo.

# connect module 1 telnet

Firepower-module1>connect ftd ftd1 Connecting to container ftd(ftd1) console... enter "exit" to return to Boot CLI >

Comprobar errores de interfaz

Los problemas de nivel de interfaz también se pueden verificar durante esta fase. Esto es especialmente útil si faltan paquetes en la captura de la interfaz de ingreso. Si se observan errores de interfaz, la verificación de los dispositivos conectados puede resultar útil.

SFR: verifique las interfaces ASA

Dado que el módulo FirePOWER (SFR) es básicamente una máquina virtual que se ejecuta en un ASA, se comprueban los errores de las interfaces ASA reales. Para obtener información detallada sobre la verificación de las estadísticas de la interfaz en el ASA, consulte esta sección de la Guía de Referencia de Comandos de la Serie ASA.

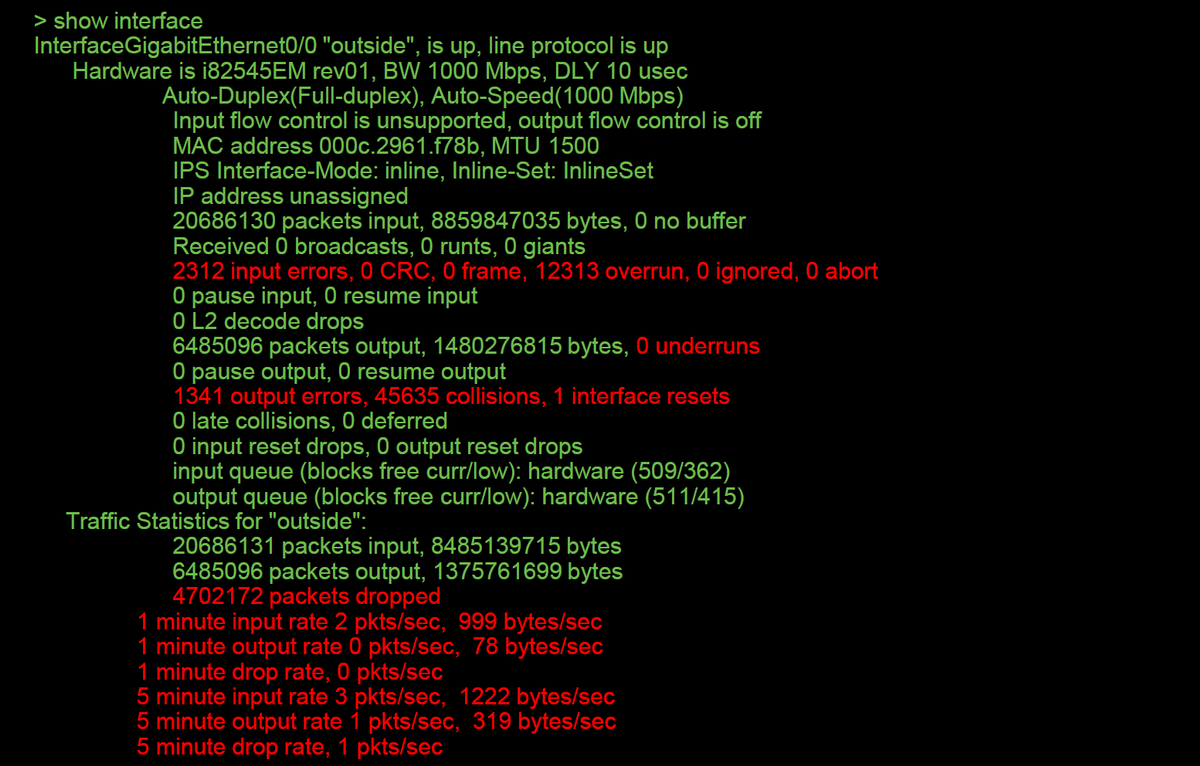

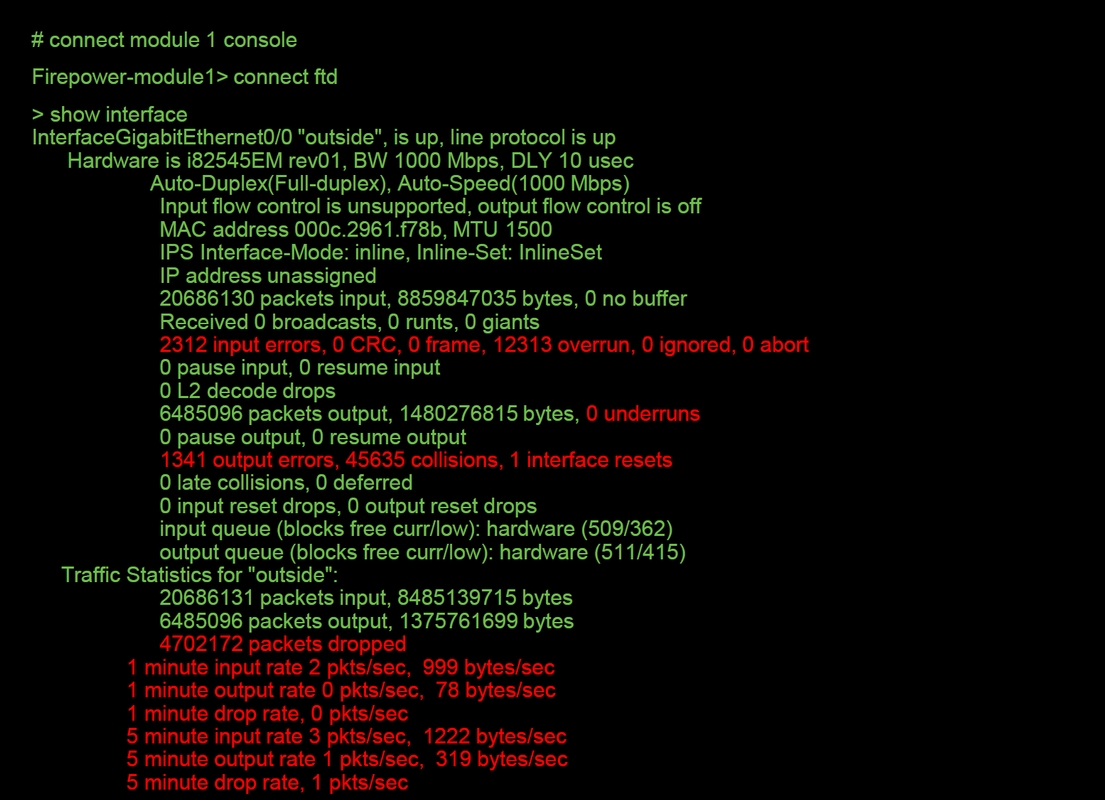

FTD (no SSP y FPR-2100): verifique si hay errores de interfaz

En los dispositivos FTD que no son SSP, el comando > show interface se puede ejecutar desde el símbolo del sistema inicial. El resultado interesante se resalta en rojo.

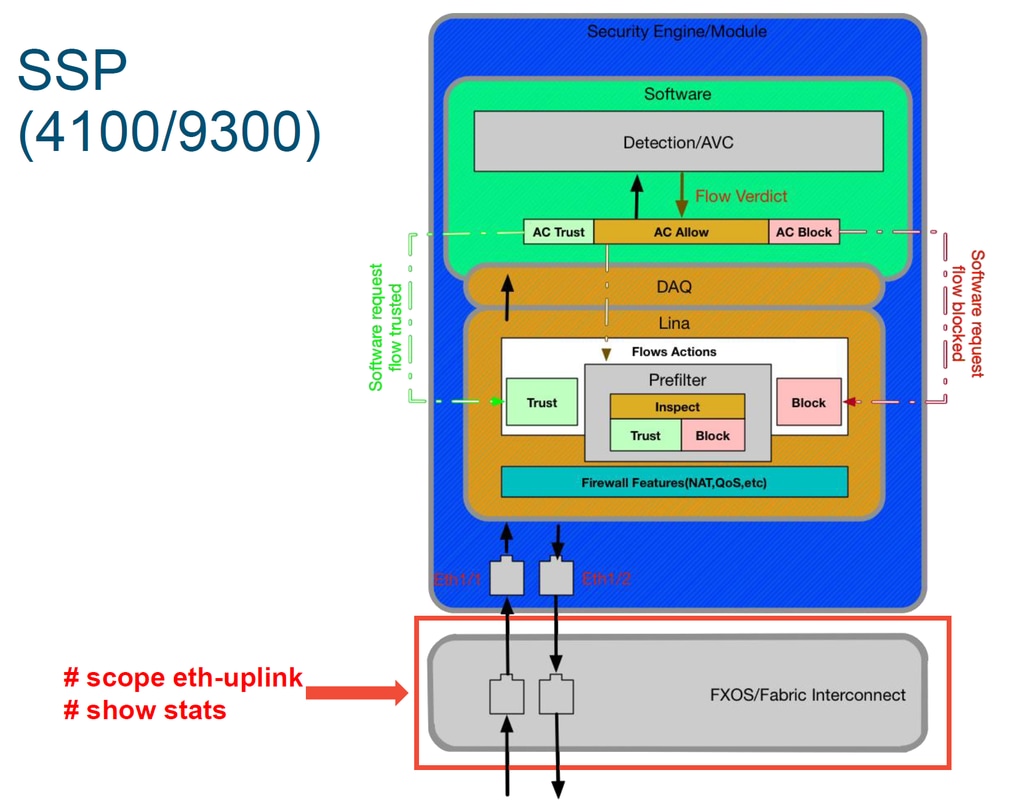

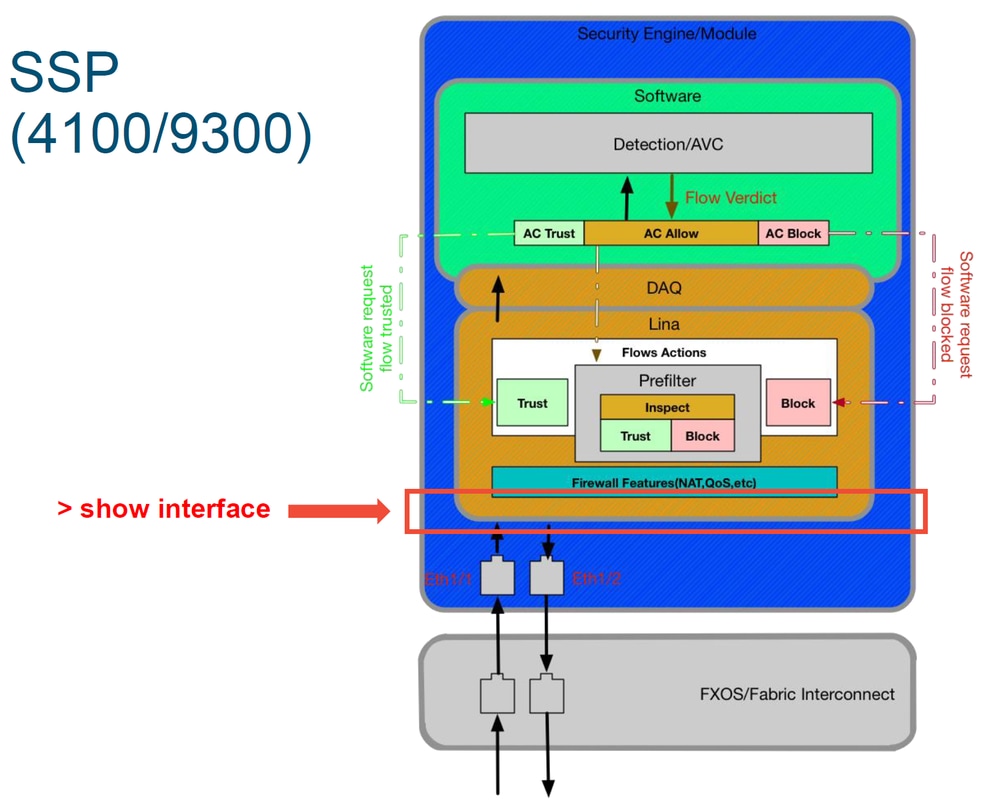

FTD (SSP): Navegación por la ruta de datos para buscar errores de interfaz

Las plataformas SSP 9300 y 4100 tienen una fabric interconectada interna que primero maneja los paquetes.

Vale la pena verificar si hay algún problema de interfaz en el ingreso inicial del paquete. Estos son los comandos que se ejecutarán en la CLI del sistema FXOS para obtener esta información.

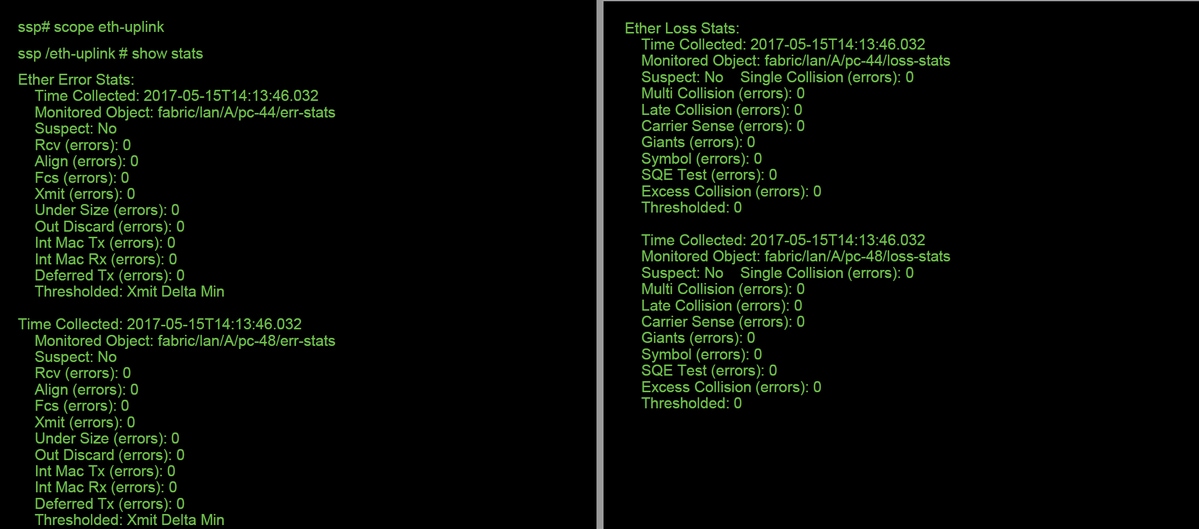

ssp# scope eth-uplink

ssp /et-uplink # show stats

Éste es un ejemplo de salida.

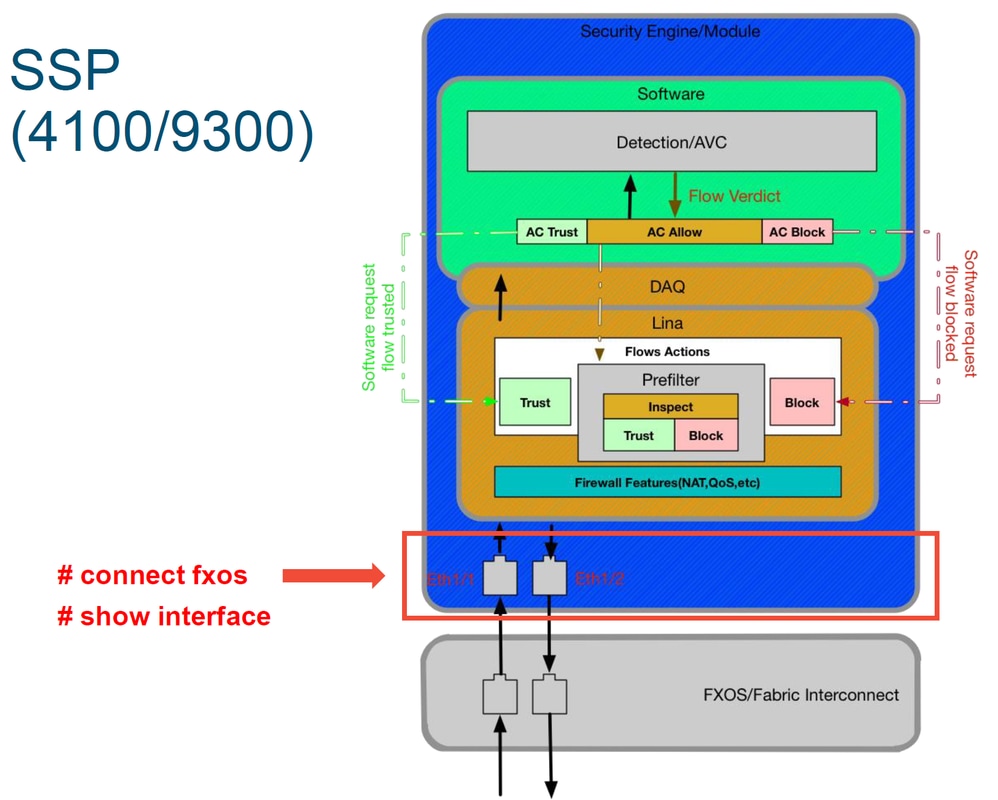

Después de que la fabric interconectada maneja el paquete al ingreso, se envía a las interfaces que se asignan al dispositivo lógico que aloja el dispositivo FTD.

A continuación se muestra un diagrama de referencia:

Para verificar cualquier problema de nivel de interfaz, ingrese los siguientes comandos:

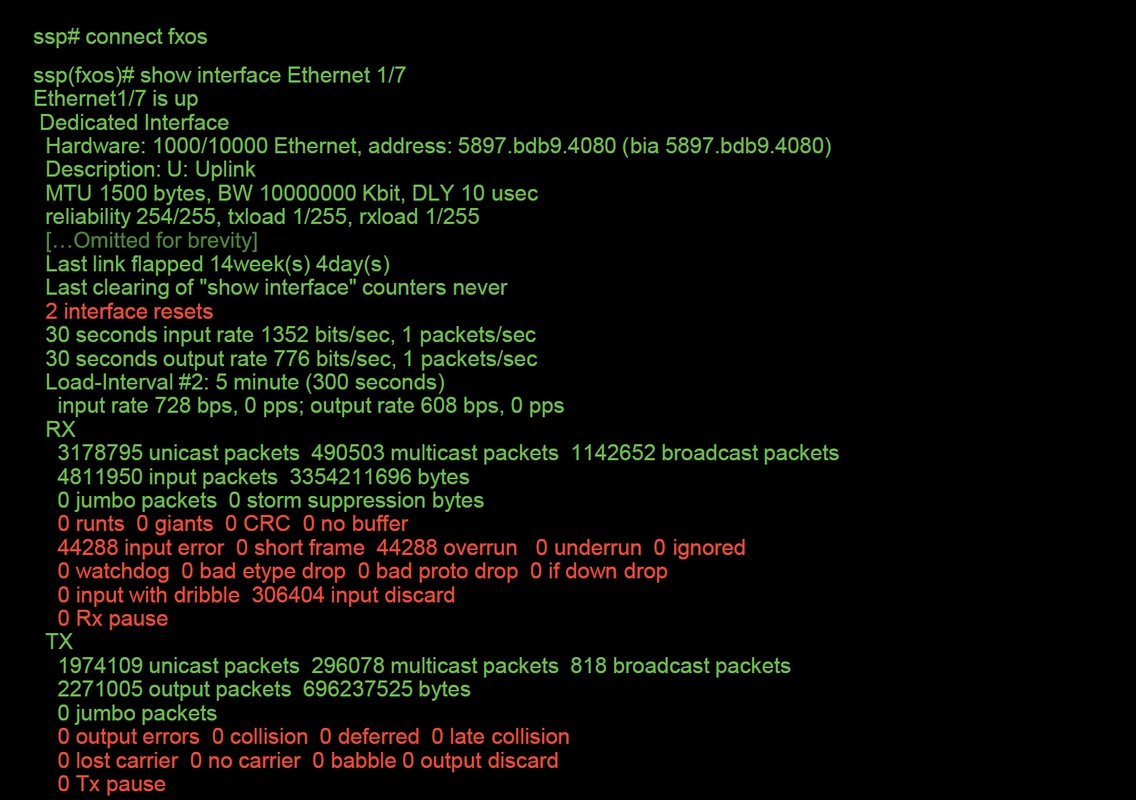

ssp# connect fxos

ssp(fxos)# show interface Ethernet 1/7

Este es un ejemplo de salida (posibles problemas resaltados en rojo):

Si se observa algún error, el software FTD real también se puede comprobar en busca de errores de interfaz.

Para llegar a la indicación FTD, primero es necesario navegar a la indicación FTD CLI.

# connect module 1 console

Firepower-module1> connect ftd

> show interface

Para instancias múltiples:

# connect module 1 telnet

Firepower-module1>connect ftd ftd1

Connecting to container ftd(ftd1) console... enter "exit" to return to Boot CLI

>

Este es un ejemplo de salida.

Datos para proporcionar al Cisco Technical Assistance Center (TAC)

| Datos | Instrucciones |

| Capturas de pantalla de un evento de conexión | Consulte este artículo para obtener instrucciones |

| resultado 'show interface' | Consulte este artículo para obtener instrucciones |

| Capturas de paquetes | Para ASA/LINA: https://www.cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-generation-firewalls/1180... Para Firepower: http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/11777... |

| Salida 'show tech' de ASA | Inicie sesión en ASA CLI y guarde la sesión de terminal en un registro. Ingrese el comando show tech y luego proporcione el archivo de salida de la sesión terminal al TAC. Este archivo se puede guardar en disco o en un sistema de almacenamiento externo con este comando. show tech | redirect disk0:/show_tech.log |

| Solución de problemas de archivo del dispositivo Firepower que inspecciona el tráfico | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

Siguiente paso: Solución de problemas de la capa de Firepower DAQ

Si no está claro si el dispositivo Firepower está descartando paquetes, se puede omitir el dispositivo Firepower para descartar todos los componentes Firepower a la vez. Esto es especialmente útil para mitigar un problema si el tráfico en cuestión ingresa al dispositivo Firepower pero no se arroja.

Para continuar, revise la siguiente fase de la solución de problemas de la ruta de datos de Firepower; El DAQ de Firepower. Haga clic aquí para continuar.

Con la colaboración de ingenieros de Cisco

- Created by John GroetzingerCisco Technical Leader

- Edited by John LongCisco QA Software Engineer

- Edited by Cesar Lopez ZamarripaCisco Technical Consultant Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios