Fase 5 de Troubleshooting de Trayectoria de Datos de Firepower: Política SSL

Opciones de descarga

-

ePub (3.6 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.4 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este artículo forma parte de una serie de artículos que explican cómo resolver sistemáticamente los problemas de la ruta de datos en sistemas Firepower para determinar si los componentes de Firepower pueden estar afectando al tráfico. Consulte el artículo Descripción general para obtener información sobre la arquitectura de las plataformas Firepower y los enlaces a otros artículos de Troubleshooting de Trayectoria de Datos.

En este artículo se describe la quinta etapa de la solución de problemas de la ruta de datos de Firepower, la función Secure Sockets Layer (SSL) Policy.

Prerequisites

- La información de este artículo se aplica a cualquier plataforma Firepower

- Descifrado SSL para Adaptive Security Appliance (ASA) con FirePOWER Services (módulo SFR) solo disponible en más de 6.0

- La función de modificación de saludo del cliente sólo está disponible en 6.1+

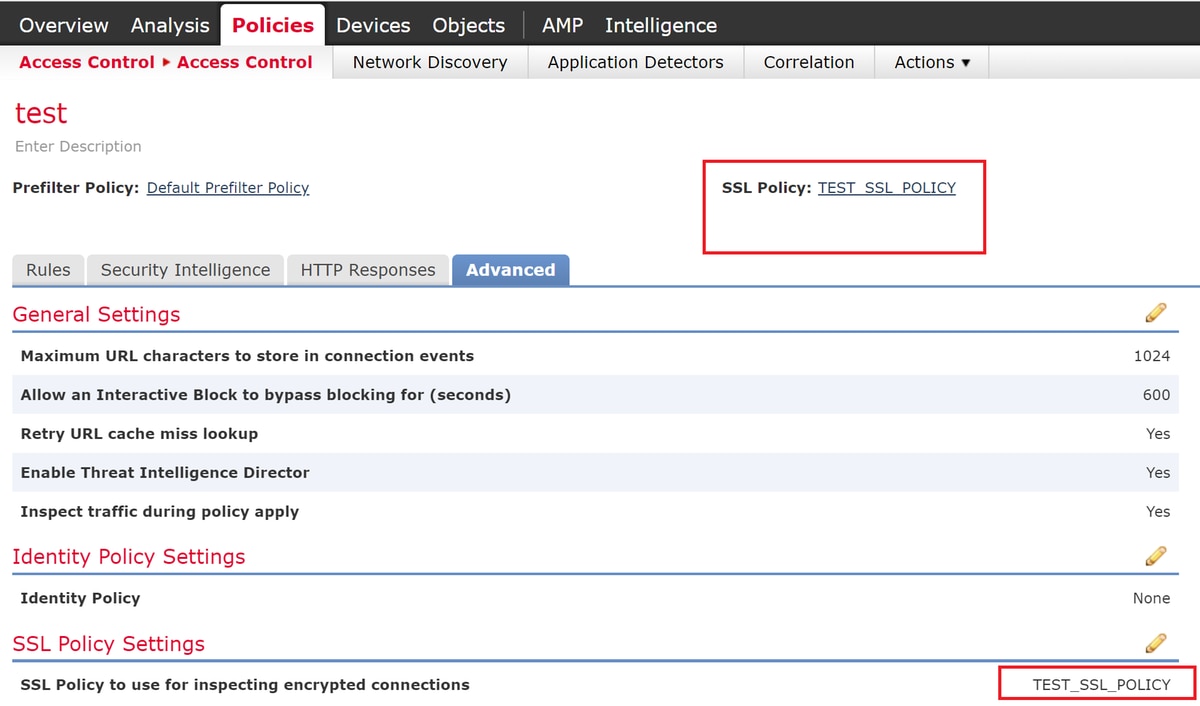

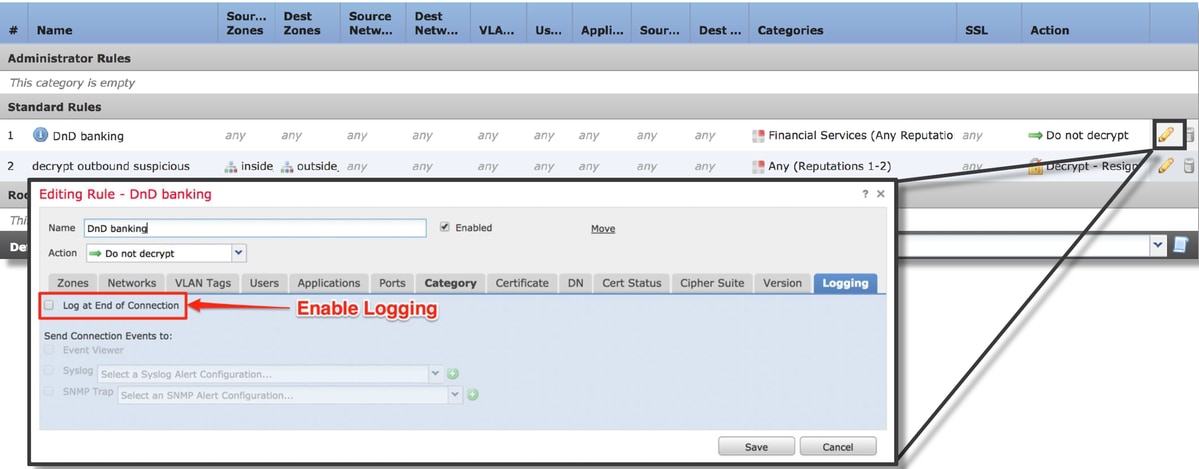

- Confirme que la política SSL se está utilizando en la política de control de acceso

- Verifique que el registro esté habilitado para todas las reglas, incluida la 'Acción predeterminada'

- Verifique la ficha Undecryptable Actions (Acciones descifrables) para ver si hay alguna opción configurada para bloquear el tráfico

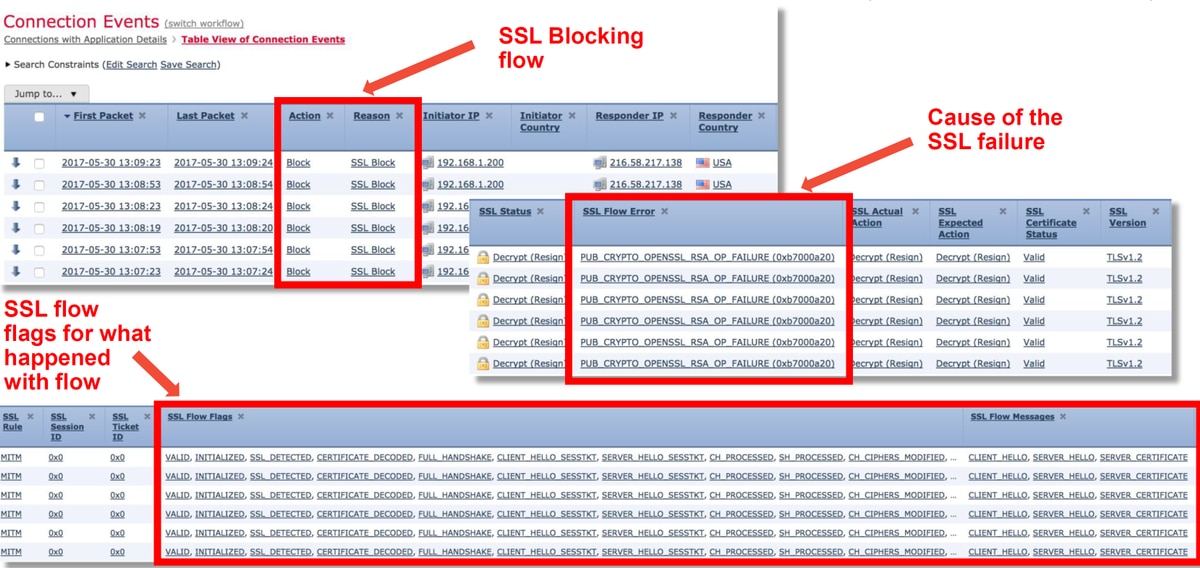

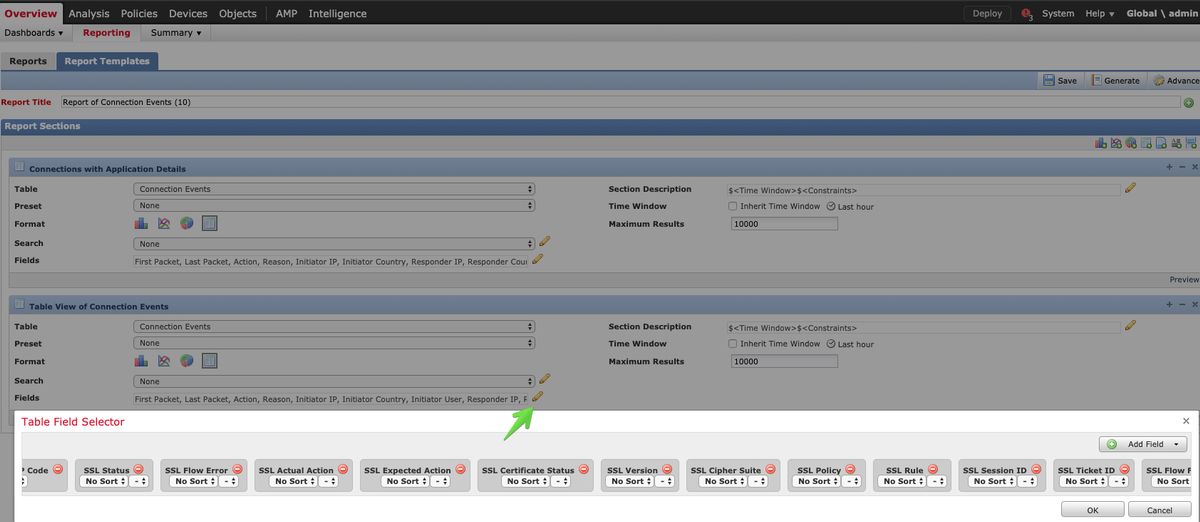

- En los eventos Connection, cuando se encuentre en la vista de tabla de los eventos de conexión, active todos los campos con 'SSL' en el nombre

- La mayoría de ellas están desactivadas de forma predeterminada y deben habilitarse en el visor de eventos de conexión

Solución de problemas de la fase de política SSL

Se pueden seguir pasos específicos para ayudar a entender por qué la política SSL puede estar descartando el tráfico que se espera que se permita.

Compruebe los campos SSL en los eventos de conexión

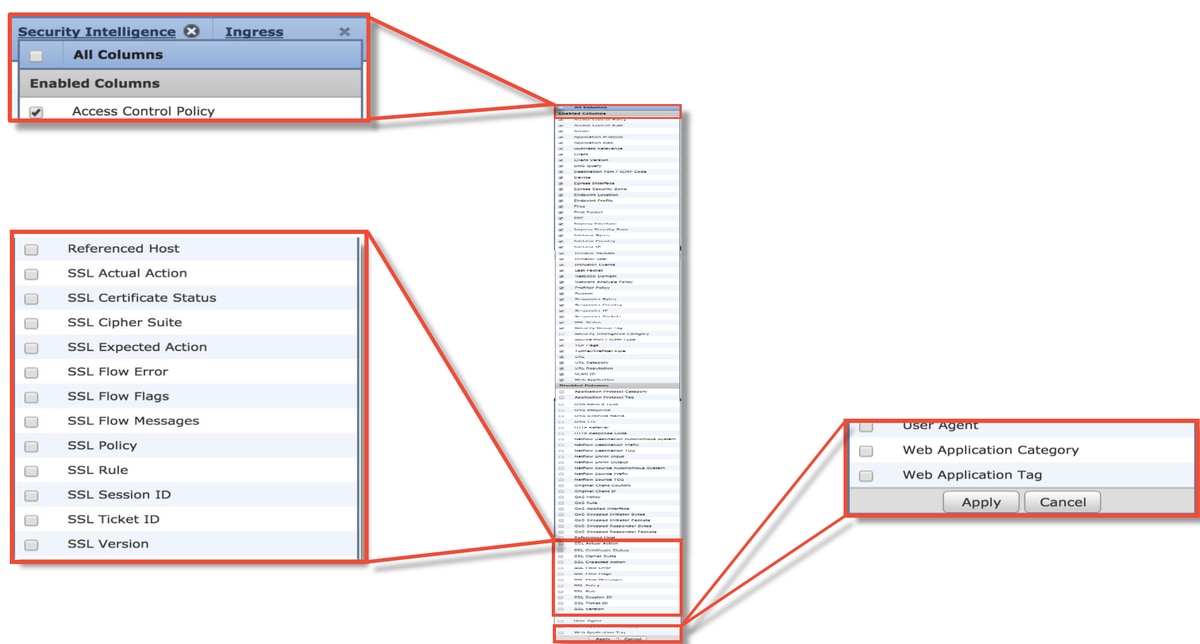

Si se sospecha que la política SSL causa problemas de tráfico, el primer lugar para verificar es la sección Eventos de conexión (en Análisis > Conexiones > Eventos) después de habilitar todos los campos SSL, como se ha descrito anteriormente.

Si la política SSL está bloqueando el tráfico, el campo Motivo muestra "Bloque SSL". La columna SSL Flow Error contiene información útil sobre el motivo del bloqueo. Los otros campos SSL tienen información sobre los datos SSL que Firepower detectó en el flujo.

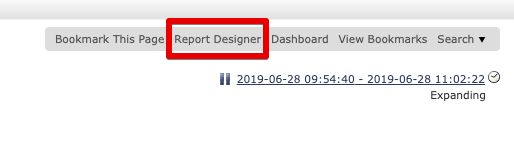

Estos datos se pueden proporcionar al centro de asistencia técnica Cisco Technical Assistance Center (TAC) al abrir un caso para la política SSL. Para exportar fácilmente esta información, se puede utilizar el botón Diseñador de informes de la esquina superior derecha.

Si se hace clic en este botón en la sección Eventos de conexión, las opciones de los filtros y de la ventana de tiempo se copiarán automáticamente en la plantilla de informe.

Asegúrese de que todos los campos SSL mencionados se agregan en la sección "Campo".

Haga clic en Generar para crear un informe en formatos PDF o CSV.

Depurar la política SSL

Si los eventos de conexión no contienen suficiente información sobre el flujo, la depuración SSL se puede ejecutar en la interfaz de línea de comandos (CLI) de Firepower.

Nota: Todo el contenido de depuración que se muestra a continuación se basa en el descifrado SSL que ocurre en el software en la arquitectura x86. Este contenido no incluye las depuraciones de las funciones de descarga de hardware SSL que se agregaron en la versión 6.2.3 y en versiones posteriores, que son diferentes.

Nota: En las plataformas Firepower 9300 y 4100, se puede acceder al shell en cuestión a través de los siguientes comandos:

# connect module 1 console

Firepower-module1> connect ftd

>

Para múltiples instancias, se puede acceder a la CLI del dispositivo lógico con los siguientes comandos.

# connect module 1 telnet

Firepower-module1> connect ftd1

Conectando con la consola ftd(ftd1) del contenedor... introduzca "exit" para volver a Boot CLI

>

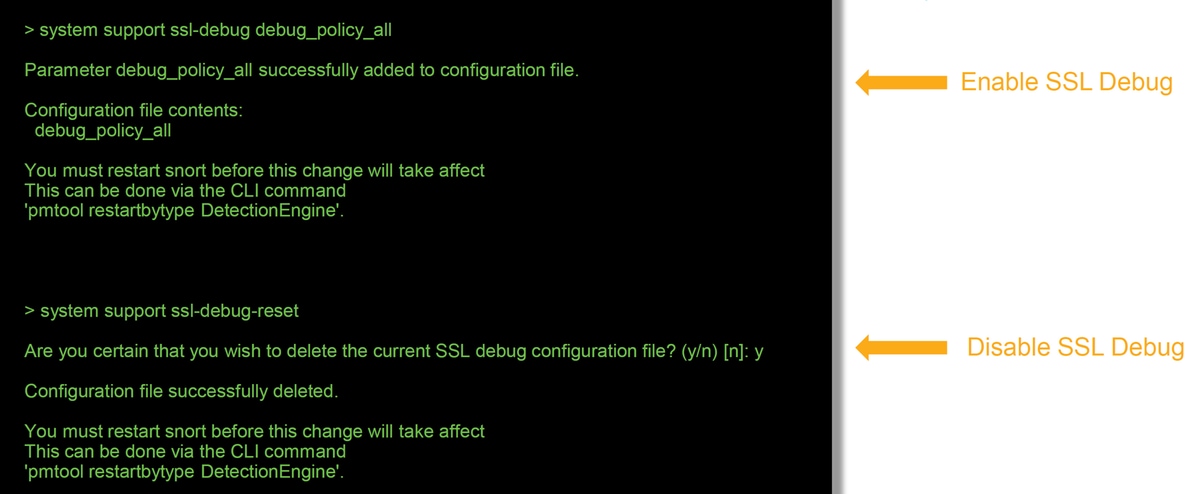

El comando system support ssl-debug debug debug_policy_all se puede ejecutar para generar información de depuración para cada flujo procesado por la política SSL.

Precaución: El proceso snort debe reiniciarse antes y después de ejecutar el debug SSL, lo que puede hacer que se descarten algunos paquetes según las políticas de snort-down y la implementación utilizada. El tráfico TCP se retransmitirá, pero el tráfico UDP puede verse afectado negativamente si las aplicaciones que pasan a través del firewall no toleran la pérdida mínima de paquetes.

Advertencia: No olvide apagar la depuración después de que se recopile los datos necesarios con el comando system support ssl-debug-reset.

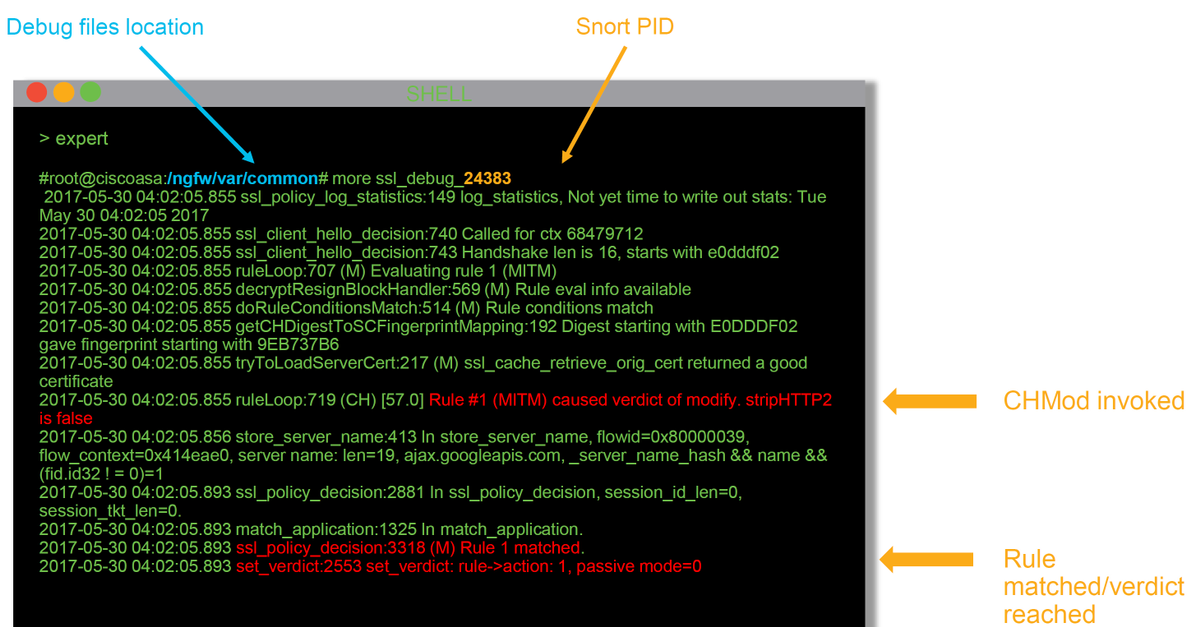

Habrá un archivo escrito para cada proceso de sondeo que se ejecute en el dispositivo Firepower. La ubicación de los archivos será:

- /var/common para plataformas que no son FTD

- /ngfw/var/common para las plataformas FTD

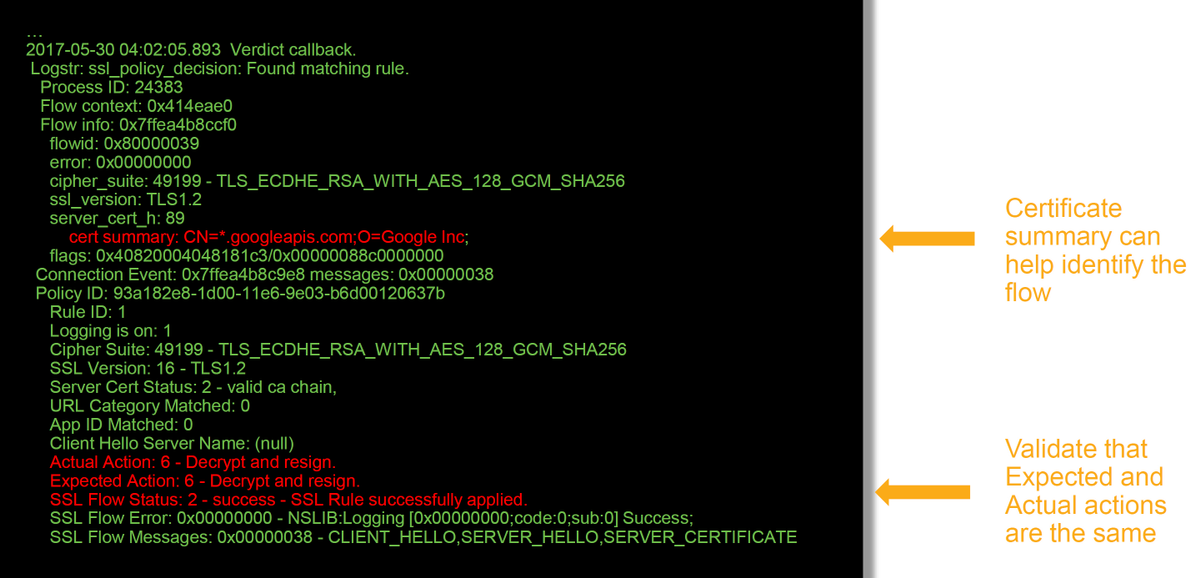

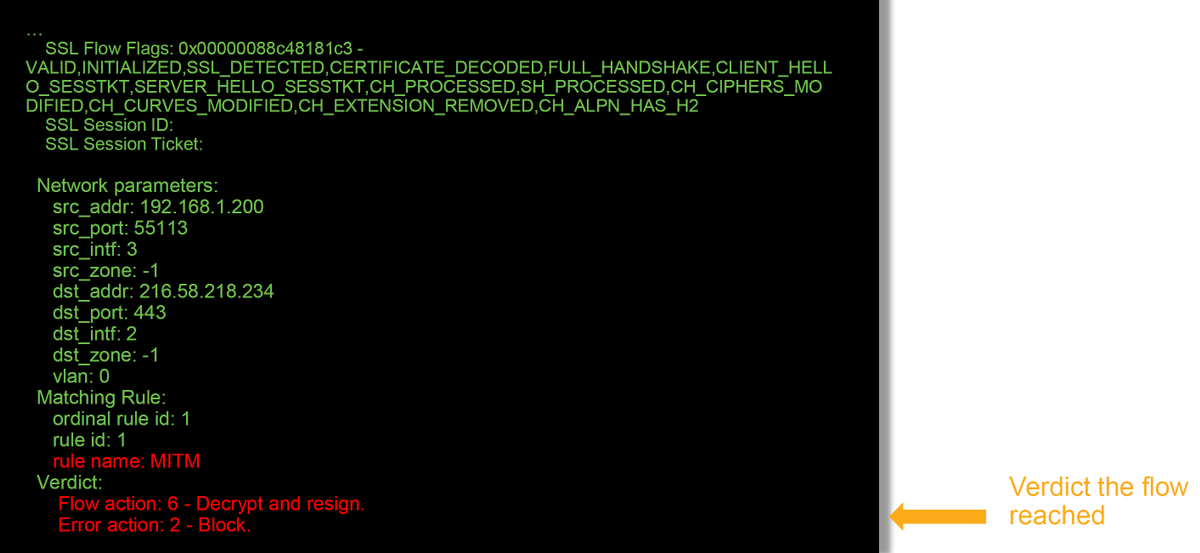

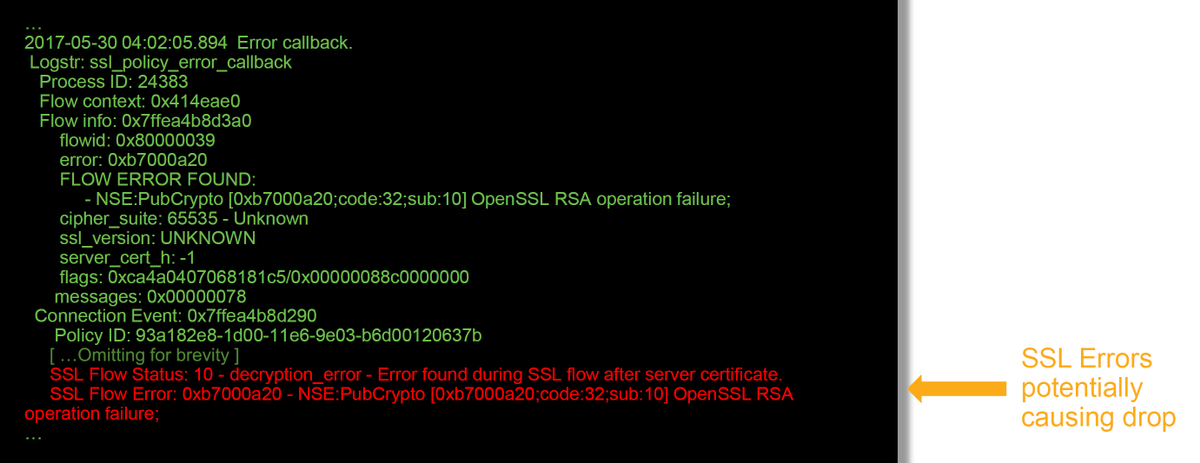

Estos son algunos de los campos útiles en los registros de depuración.

Nota: Si hay un error con el descifrado que ocurre después de que Firepower comience a descifrar, el tráfico debe descartarse ya que el firewall ya ha modificado/man-in-the-middled la sesión, por lo que no es posible que el cliente y el servidor reanuden la comunicación ya que tienen diferentes pilas TCP así como diferentes claves de cifrado utilizadas en el flujo.

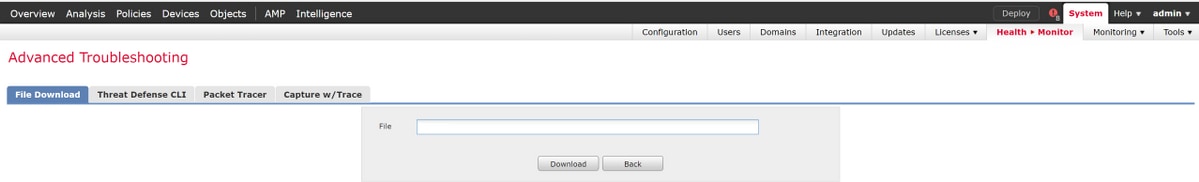

Los archivos de depuración se pueden copiar del dispositivo Firepower desde el mensaje > utilizando las instrucciones de este artículo.

Alternativamente, hay una opción en el FMC en Firepower versión 6.2.0 y posterior. Para acceder a esta utilidad de interfaz de usuario en el FMC, navegue hasta Dispositivos > Administración de dispositivos. A continuación, haga clic en el botón  junto al dispositivo en cuestión, seguido de Resolución de problemas avanzada > Descarga de archivos. A continuación, puede introducir el nombre de un archivo en cuestión y hacer clic en Descargar.

junto al dispositivo en cuestión, seguido de Resolución de problemas avanzada > Descarga de archivos. A continuación, puede introducir el nombre de un archivo en cuestión y hacer clic en Descargar.

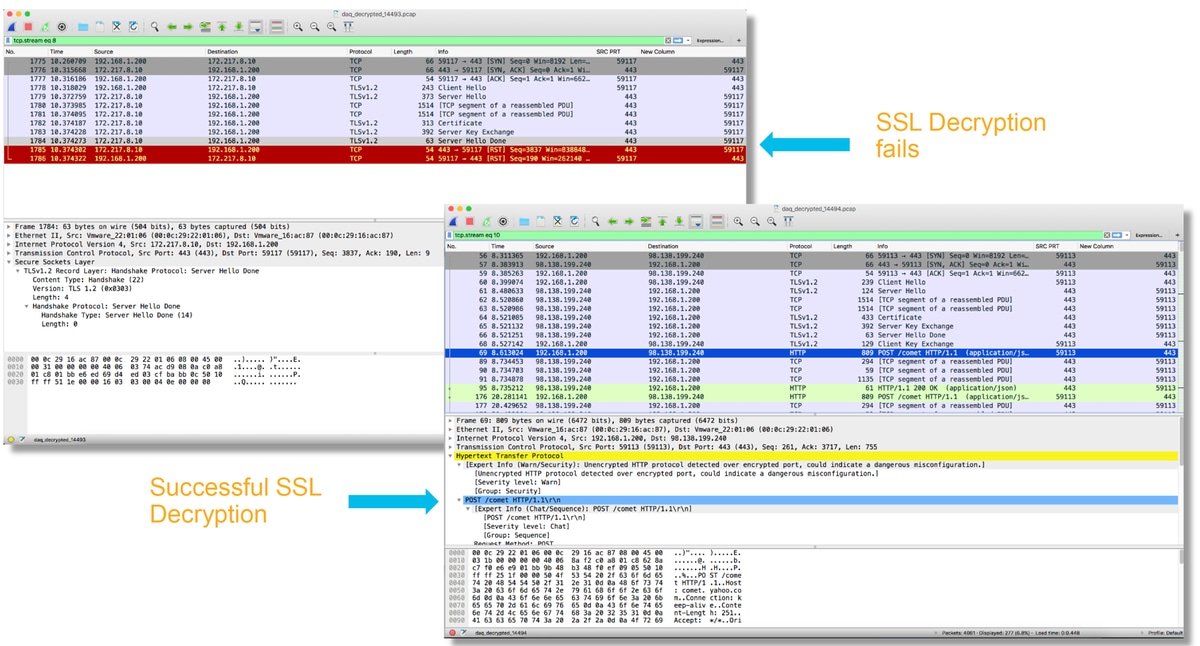

Generar una captura de paquetes descifrados

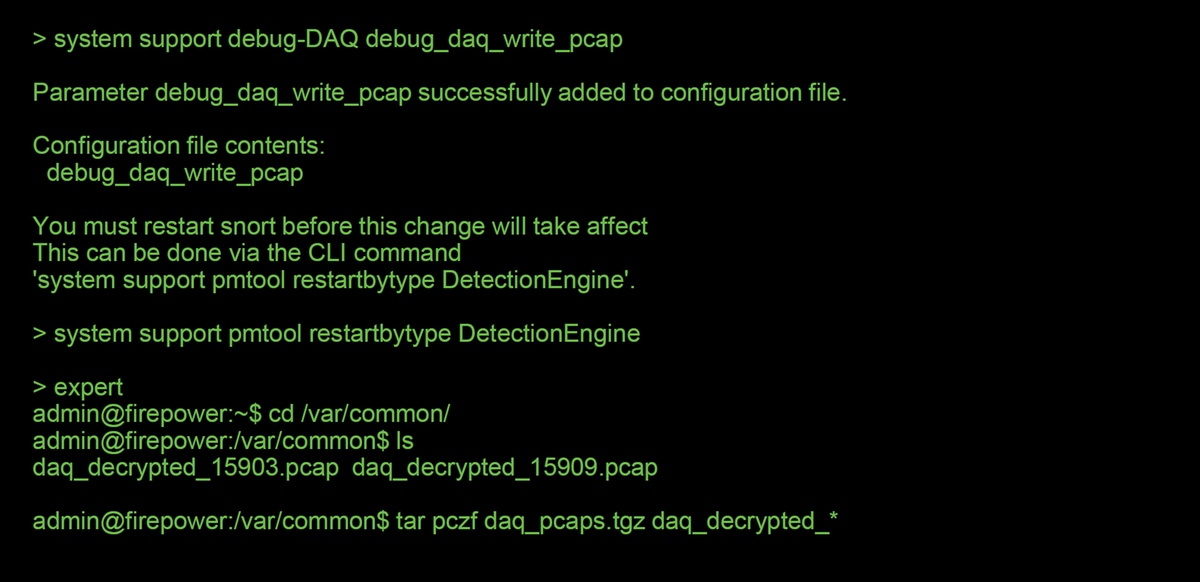

Es posible recopilar una captura de paquetes sin cifrar para las sesiones que se descifran mediante Firepower. El comando es system support debug-DAQ debug_daq_write_pcap

Precaución: El proceso snort debe reiniciarse antes de generar la captura de paquetes descifrados, lo que puede hacer que se descarten algunos paquetes. Los protocolos de estado como el tráfico TCP se retransmiten, pero otro tráfico, como UDP, puede verse afectado negativamente.

Precaución: Antes de enviar una captura PCAP descifrada al TAC, se recomienda filtrar y limitar el archivo de captura a los flujos problemáticos, a fin de evitar la revelación innecesaria de cualquier dato sensible.

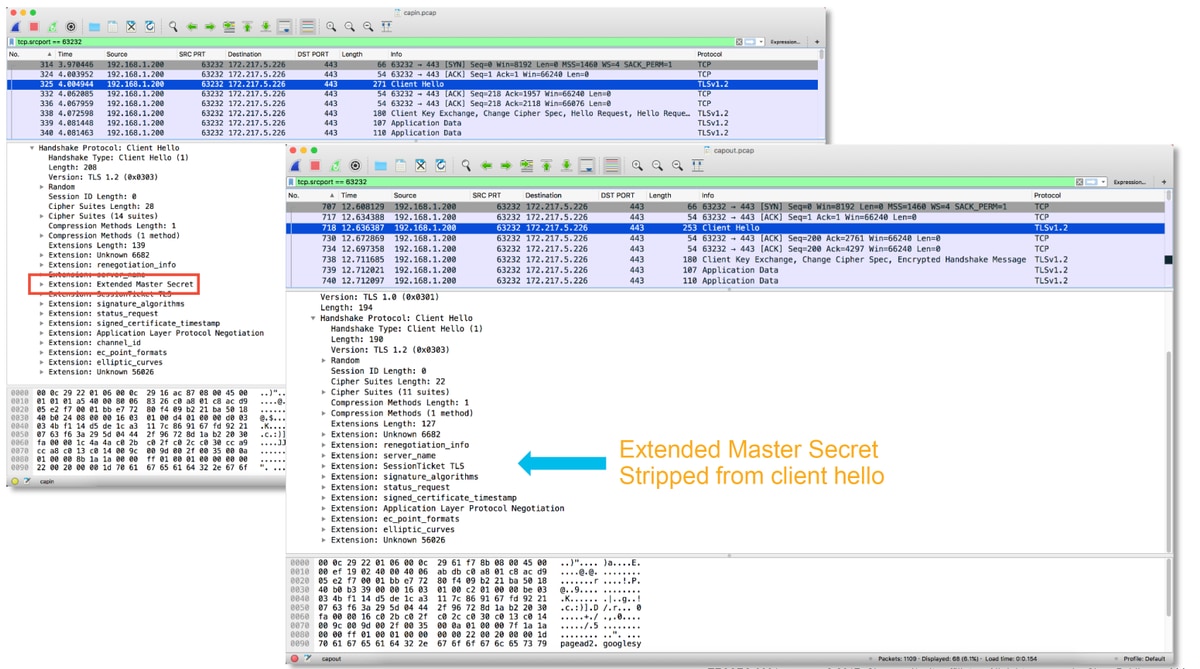

Buscar modificaciones de saludo de cliente (CHMod)

La captura de paquetes también se puede evaluar para ver si se está produciendo alguna modificación de saludo del cliente.

La captura de paquetes a la izquierda representa el hello del cliente original. El de la derecha muestra los paquetes del lado del servidor. Observe que el secreto maestro extendido se ha eliminado a través de la función CHMod en Firepower.

Asegúrese De Que El Cliente Confía En Renunciar A CA Para Descifrar/Renunciar

Para las reglas de política SSL con una acción de "Descifrar - Renuncia", asegúrese de que los hosts del cliente confían en la Autoridad de Certificados (CA) utilizada como la CA que renuncia. Los usuarios finales no deben tener ninguna indicación de que el firewall los está metiendo. Deben confiar en la CA firmante. Esto suele aplicarse a través de la política de grupo de Active Directory (AD), pero depende de la política de la empresa y de la infraestructura de AD.

Para obtener más información, puede revisar el siguiente artículo, que describe cómo crear una política SSL.

Pasos de mitigación

Se pueden seguir algunos pasos básicos de mitigación para:

- Vuelva a configurar la política SSL para no descifrar cierto tráfico

- Quitar ciertos datos de un paquete hello del cliente para que el descifrado se realice correctamente

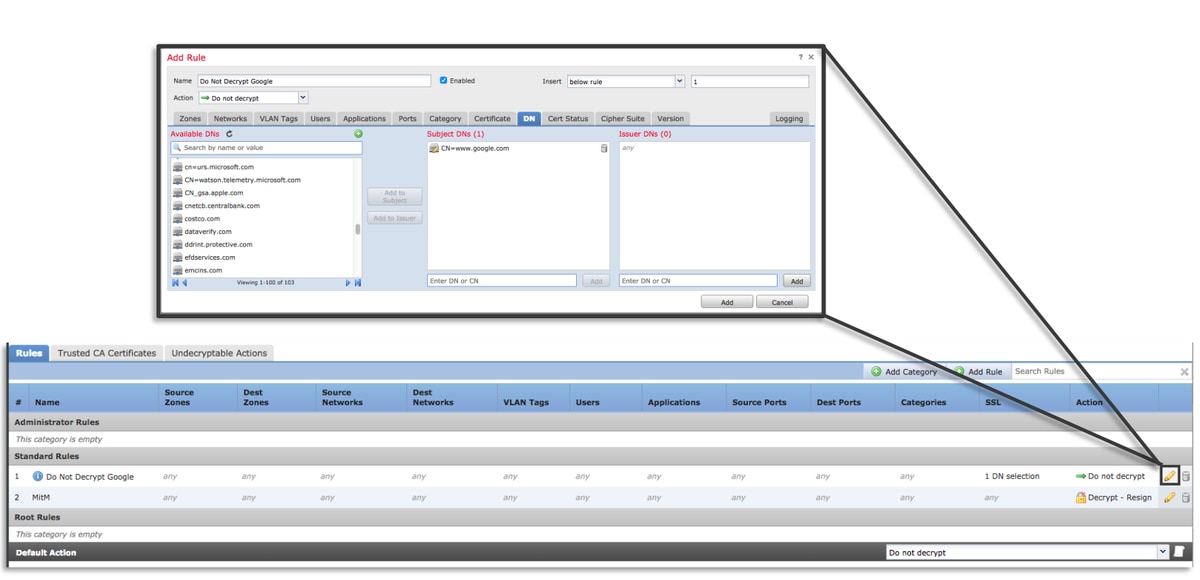

Agregar reglas No descifrar (DnD)

En el siguiente escenario de ejemplo, se ha determinado que el tráfico a google.com se interrumpe al pasar por la inspección de la política SSL. Se agrega una regla basada en el nombre común (CN) en el certificado del servidor para que el tráfico a google.com no sea descifrado.

Después de guardar e implementar la política, los pasos de solución de problemas descritos anteriormente se pueden seguir de nuevo para ver lo que Firepower está haciendo con el tráfico.

Ajuste de modificación de saludo del cliente

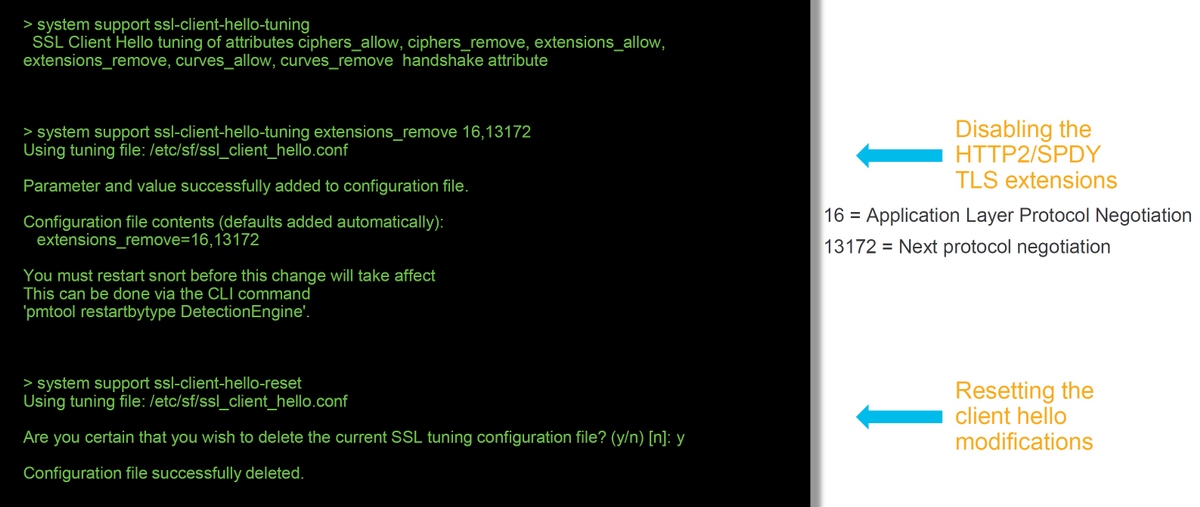

En algunos casos, la resolución de problemas puede revelar que Firepower se está topando con un problema con el descifrado de cierto tráfico. La utilidad system support ssl-client-hello-tune se puede ejecutar en la CLI para hacer que Firepower elimine ciertos datos de un paquete hello de cliente.

En el siguiente ejemplo, se agrega una configuración para que se quiten ciertas extensiones TLS. Los ID numéricos se encuentran buscando información sobre las extensiones y estándares de TLS.

Precaución: El proceso snort debe reiniciarse antes de que los cambios de la modificación hello del cliente entren en vigor, lo que puede hacer que se descarten algunos paquetes. Los protocolos de estado como el tráfico TCP se retransmiten, pero otro tráfico, como UDP, puede verse afectado negativamente.

Para revertir cualquier cambio realizado en la configuración de modificación hello del cliente, se puede implementar el comando system support ssl-client-hello-reset.

Datos que se deben proporcionar al TAC

| Datos | Instrucciones |

| Solución de problemas de archivos de Firepower Management Center (FMC) y dispositivos Firepower |

http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

| Depuraciones SSL | Consulte este artículo para obtener instrucciones |

| Capturas de paquetes de sesión completa (del lado del cliente, del dispositivo Firepower y del lado del servidor cuando sea posible) | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/117778-technote-sourcefire-00.html |

| Capturas de pantalla o informes de eventos de conexión | Consulte este artículo para obtener instrucciones |

Siguiente paso

Si se ha determinado que el componente de política SSL no es la causa del problema, el siguiente paso sería resolver el problema de la función de autenticación activa.

Haga clic aquí para continuar con el siguiente artículo.

Con la colaboración de ingenieros de Cisco

- Created by John GroetzingerCisco Technical Leader

- Edited by John LongCisco QA Software Engineer

- Edited by Cesar Lopez ZamarripaCisco Technical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios