Fase 8 de Troubleshooting de Trayectoria de Datos de Firepower: Política de análisis de red

Opciones de descarga

-

ePub (2.3 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.6 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este artículo forma parte de una serie de artículos que explican cómo resolver sistemáticamente los problemas de la ruta de datos en sistemas Firepower para determinar si los componentes de Firepower pueden estar afectando al tráfico. Consulte el artículo Descripción General para obtener información sobre la arquitectura de las plataformas Firepower y los enlaces a los otros artículos de Troubleshooting de Trayectoria de Datos.

En este artículo se describe la octava etapa de la solución de problemas de la ruta de datos de Firepower, la función Política de análisis de red.

Prerequisites

- Este artículo se aplica a todas las plataformas Firepower

- La función trace sólo está disponible en la versión de software 6.2.0 y posterior para la plataforma Firepower Threat Defense (FTD).

- El conocimiento de código abierto Snort es útil, aunque no es necesario

- Para obtener información sobre el Snort de código abierto, visite https://www.snort.org/

Solución de problemas de la función de política de análisis de red

La política de análisis de red (NAP) contiene la configuración del preprocesador de tubos que realiza inspecciones del tráfico, en función de la aplicación identificada. Los preprocesadores tienen la capacidad de descartar tráfico, en función de la configuración. Este artículo trata sobre cómo verificar la configuración NAP y buscar caídas del preprocesador.

Nota: Las reglas del preprocesador tienen una ID de generador (GID) distinta de '1' o '3' (es decir, 129, 119, 124). Puede encontrar más información sobre el GID para las asignaciones de preprocesador en las Guías de Configuración de FMC.

Uso de la herramienta "trace" para encontrar caídas del preprocesador (sólo FTD)

La herramienta de seguimiento de soporte del sistema se puede utilizar para detectar caídas realizadas en el nivel del preprocesador.

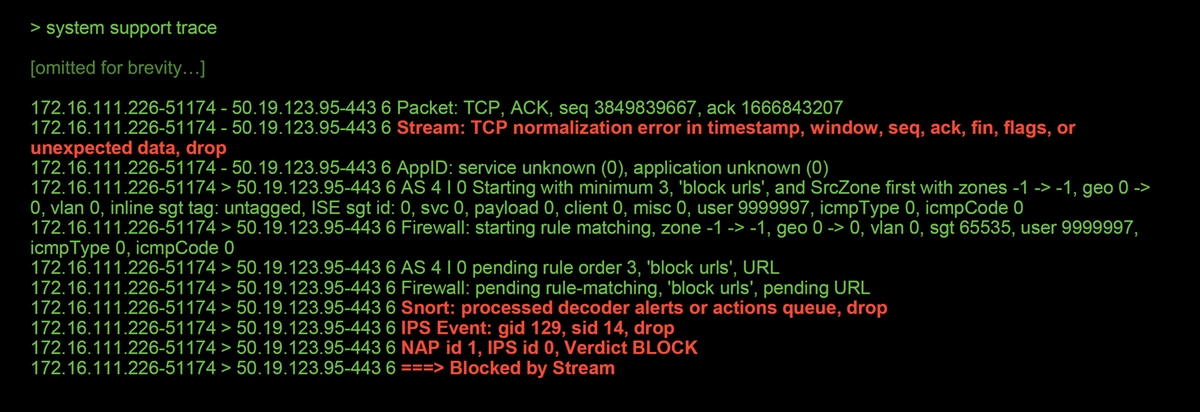

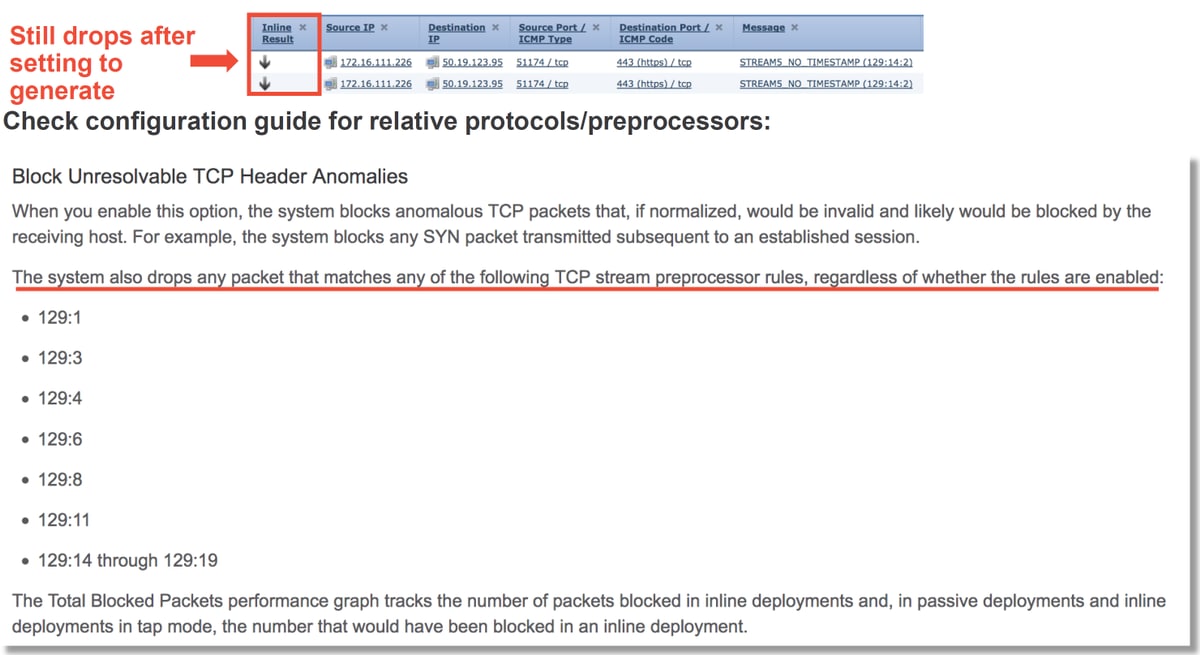

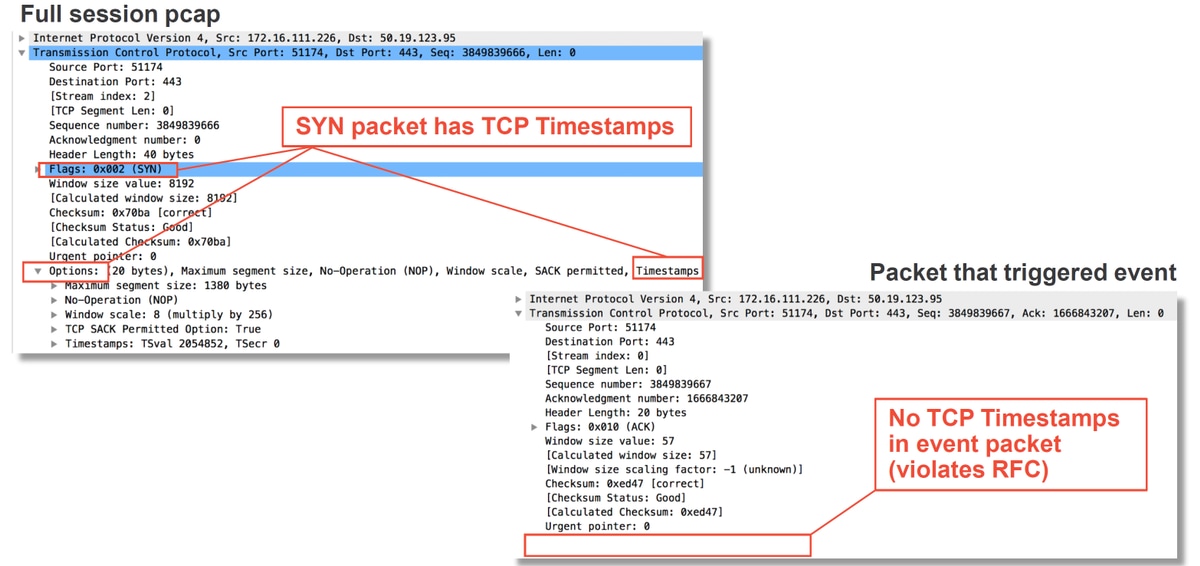

En el siguiente ejemplo, el preprocesador de normalización TCP detectó una anomalía. Como resultado, el tráfico se descarta por la regla 129:14, que busca marcas de tiempo faltantes dentro de una secuencia TCP.

Nota: Aunque el preprocesador TCP Stream Configuration descarta el tráfico, puede hacerlo porque el preprocesador Inline Normalization también está habilitado. Para obtener más información sobre la Normalización en línea, puede leer este artículo.

Verificación de la Configuración NAP

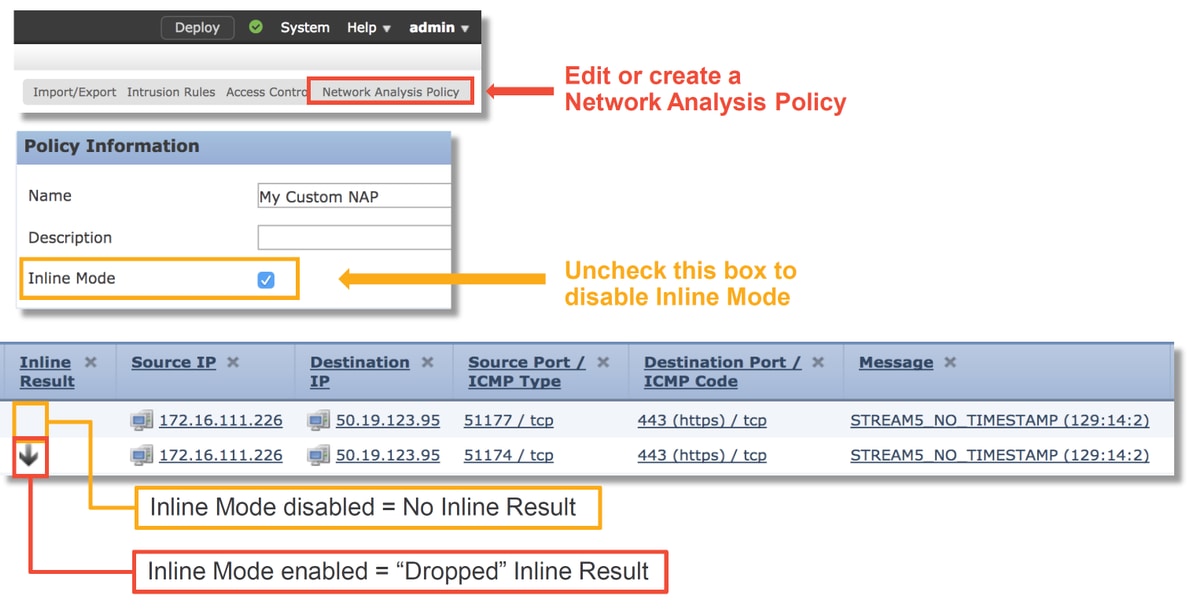

En la interfaz de usuario de Firepower Management Center (FMC), el NAP se puede ver en Políticas > Control de acceso > Intrusión. A continuación, haga clic en la opción Network Analysis Policy en la parte superior derecha, después de lo cual podrá ver los NAPs, crear otros nuevos y editar los existentes.

Como se puede ver en la ilustración anterior, los NAP contienen una función "Modo en línea", que equivale a la opción "Descartar cuando en línea" de la política de intrusiones. Un paso de mitigación rápido para evitar que el NAP descarte tráfico sería desmarcar el modo en línea. Los eventos de intrusión generados por el NAP no muestran nada en la pestaña Resultados en línea con Modo en línea desactivado.

Ver configuración NAP

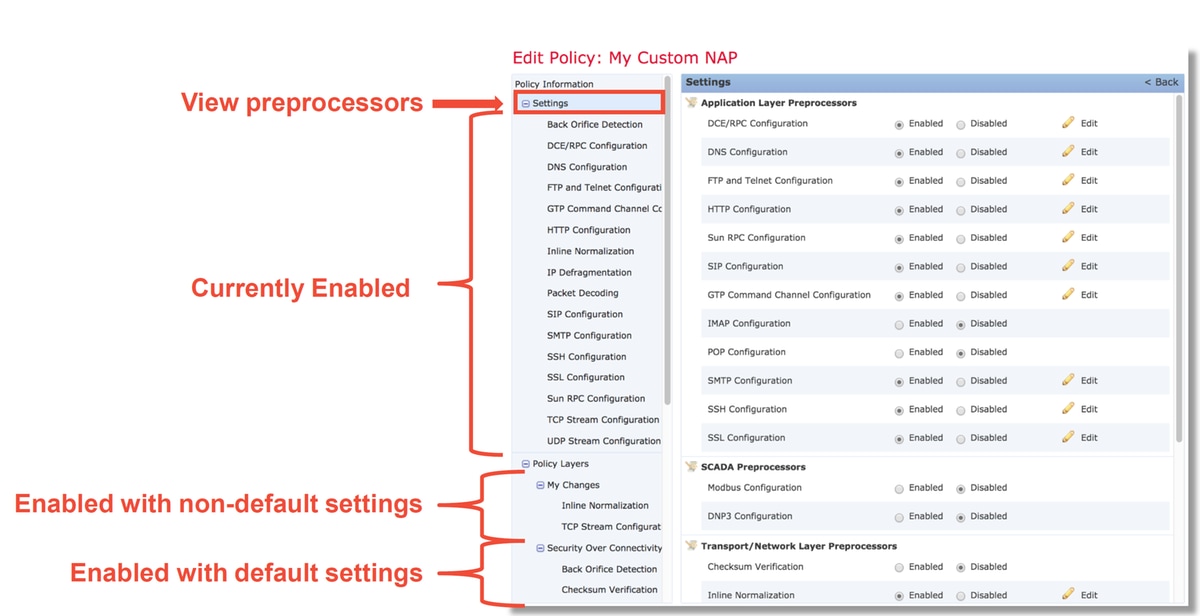

En el NAP, puede ver la configuración actual. Esto incluye el total de preprocesadores habilitados, seguido por el

preprocesadores habilitados con configuraciones no predeterminadas (que se modificaron manualmente) y que están habilitados con configuraciones predeterminadas, como se muestra en la ilustración siguiente.

Configuración de NAP que puede causar caídas silenciosas

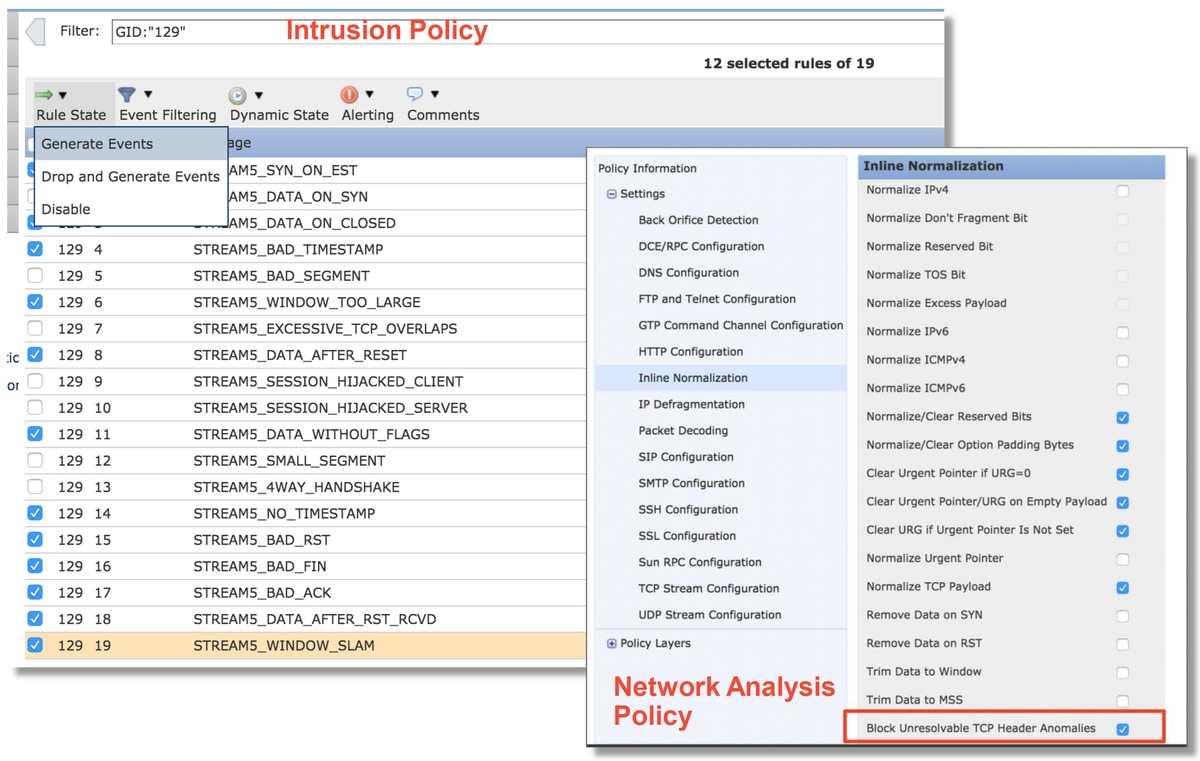

En el ejemplo mencionado en la sección de seguimiento, la regla TCP Stream Configuration 129:14 está descartando tráfico. Esto se determina observando el resultado del seguimiento de soporte del sistema. Sin embargo, si la regla mencionada no está habilitada dentro de la política de intrusiones respectiva, no se envía ningún evento de intrusión al FMC.

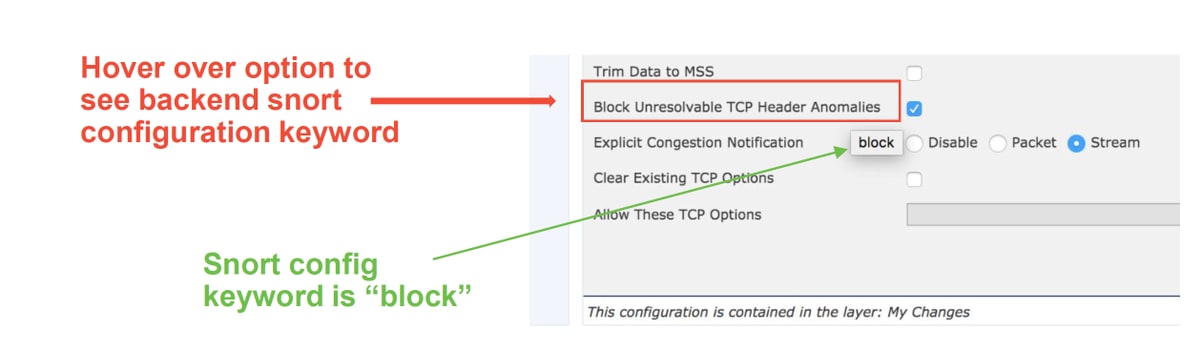

La razón por la que esto sucede se debe a una configuración dentro del preprocesador de normalización en línea llamado Bloqueo de Anomalías de Encabezado TCP Inresolvibles. Esta opción básicamente permite a Snort realizar una acción de bloqueo cuando ciertas reglas GID 129 detectan anomalías en la secuencia TCP.

Si Block Unresolable TCP Header Anomalies está habilitado, se recomienda activar las reglas GID 129 por la ilustración siguiente.

Al activar las reglas GID 129, los eventos de intrusión se envían al FMC cuando realizan acciones sobre el tráfico. Sin embargo, siempre y cuando se habilite Block Unresolable TCP Header Anomalies, todavía puede descartar el tráfico incluso si el Estado de regla en la política de intrusiones está configurado como Generate Events. Este comportamiento se explica en las Guías de configuración de FMC.

La documentación anterior puede encontrarse en este artículo (para la versión 6.4, que es la versión más reciente en el momento de la publicación de este artículo).

Verificar la configuración del motor

Se agrega otra capa de complejidad al comportamiento del preprocesador en el sentido de que ciertos ajustes se pueden habilitar en el motor, sin reflejarse en el FMC. Estas son algunas de las razones posibles.

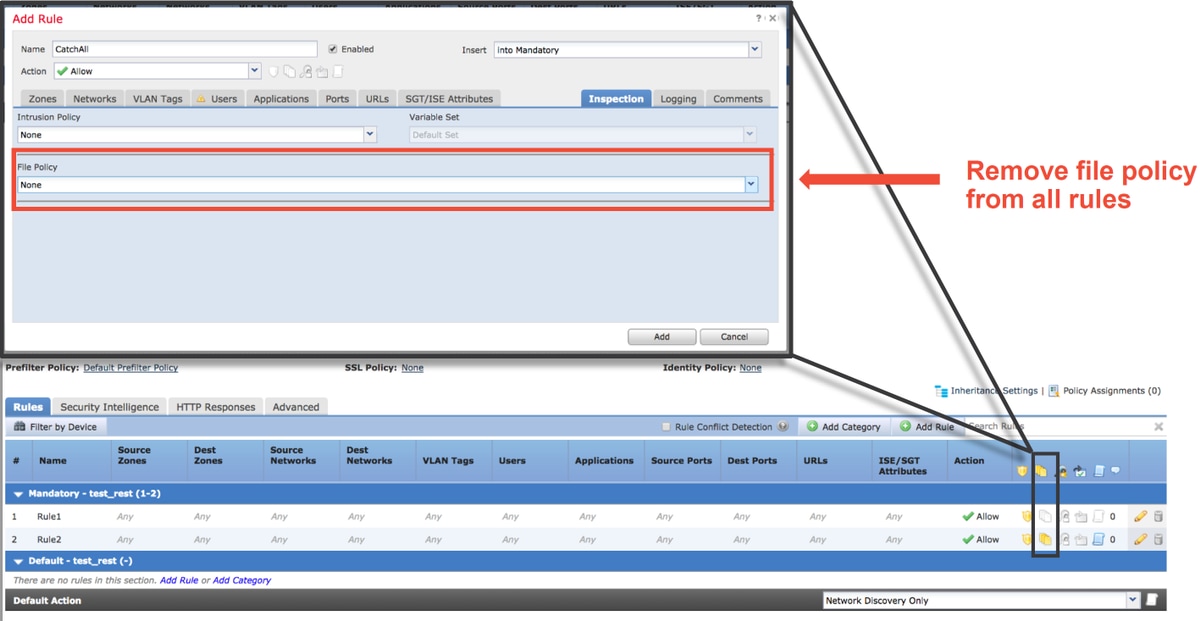

- Otras funciones habilitadas pueden forzar la activación de la configuración del preprocesador (la principal es la política de archivos)

- Algunas reglas de la política de intrusiones requieren ciertas opciones del preprocesador para realizar la detección

- Un defecto puede provocar el comportamiento

- Hemos visto un ejemplo de esto: CSCuz50295 - "La política de archivos con bloqueo de malware habilita la normalización de TCP con indicador de bloqueo"

Antes de observar la configuración del motor, observe que las palabras clave Snort, que se utilizan en los archivos de configuración del motor Snort, se pueden ver pasando el cursor sobre una configuración específica dentro del NAP. Consulte la ilustración siguiente.

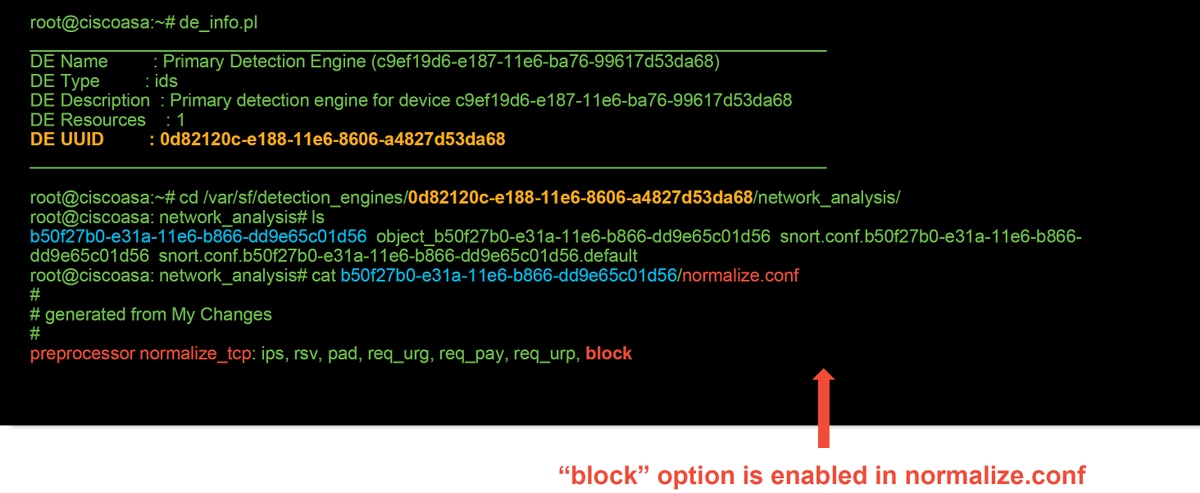

La opción Block Unresolable TCP Header Anomalies en la ficha NAP se traduce a la palabra clave block en el motor. Con esa información en mente, la configuración del motor se puede verificar desde el shell de expertos.

Creación de un NAP dirigido

Si ciertos hosts están activando eventos del preprocesador, se puede utilizar un NAP personalizado para inspeccionar el tráfico hacia o desde dichos hosts. Dentro del NAP personalizado, las configuraciones que están causando problemas pueden desactivarse.

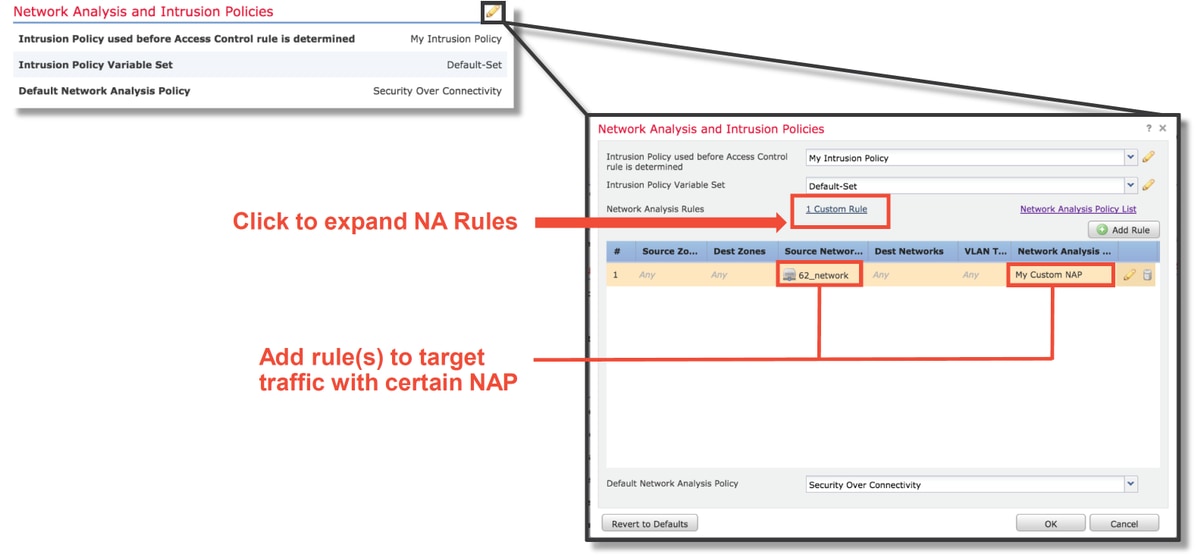

Estos son los pasos para implementar un PAN específico.

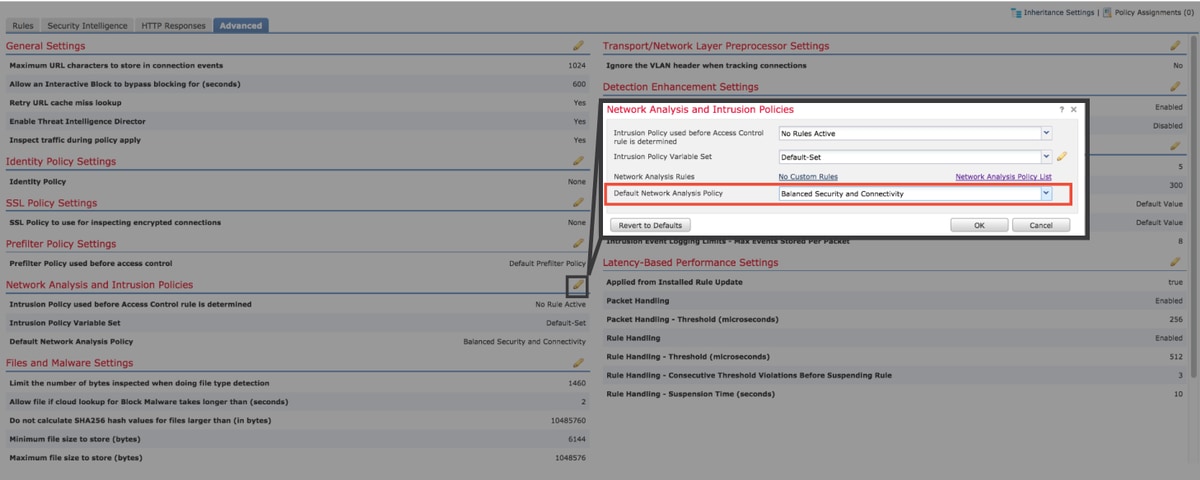

- Cree el NAP según las instrucciones mencionadas en la sección Verificación de la configuración NAP de este artículo.

- En la ficha Avanzadas de la política de control de acceso, vaya a la sección Análisis de red y Políticas de intrusión. Haga clic en Agregar regla y cree una regla, utilizando los hosts objetivo y elija el NAP recién creado en la sección Política de análisis de red.

Análisis falso positivo

La comprobación de falsos positivos en eventos de intrusión para las reglas del preprocesador es muy diferente a la de las reglas de Snort utilizadas para la evaluación de reglas (que contienen una GID de 1 y 3).

Para realizar un análisis falso positivo para los eventos de regla del preprocesador, es necesaria una captura de sesión completa para buscar anomalías dentro del flujo TCP.

En el ejemplo siguiente, se está realizando un análisis de falsos positivos sobre la regla 129:14, que se muestra que está descartando el tráfico en los ejemplos anteriores. Dado que 129:14 busca secuencias TCP en las que faltan marcas de tiempo, puede ver claramente por qué se activó la regla según el análisis de captura de paquetes que se muestra a continuación.

Pasos de mitigación

Para mitigar rápidamente los posibles problemas con el NAP, se pueden realizar los siguientes pasos.

- Si se está utilizando un NAP personalizado y no está seguro de si una configuración NAP está descartando tráfico pero sospecha que podría serlo, puede intentar sustituirlo por una política de "Seguridad y conectividad equilibradas" o "Conectividad sobre seguridad".

- Si se está utilizando alguna "Reglas personalizadas", asegúrese de establecer el NAP en uno de los valores predeterminados mencionados anteriormente

- Si alguna regla de control de acceso utiliza una política de archivos, es posible que tenga que intentar eliminarla temporalmente, ya que una política de archivos puede habilitar la configuración previa al procesador en el motor que no se refleja en el FMC, y esto sucede a un nivel "global", lo que significa que se modifican todos los NAP.

Cada protocolo tiene un preprocesador diferente y la resolución de problemas puede ser muy específica para el preprocesador. Este artículo no cubre todos los parámetros del preprocesador ni los métodos de resolución de problemas para cada uno.

Puede comprobar la documentación de cada preprocesador para obtener una mejor idea de lo que hace cada opción, lo que resulta útil a la hora de resolver problemas de un preprocesador específico.

Datos que se deben proporcionar al TAC

| Datos | Instrucciones |

| Solución de problemas de archivo desde el dispositivo Firepower | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

| Captura de paquetes de sesión completa desde el dispositivo Firepower | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/117778-technote-sourcefire-00.html |

Con la colaboración de ingenieros de Cisco

- Created by John GroetzingerCisco Technical Leader

- Edited by John LongCisco QA Software Engineer

- Edited by Cesar Lopez ZamarripaCisco Technical Consultant Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios