Introducción

Este documento describe cómo habilitar la autenticación externa del protocolo ligero de acceso a directorios (LDAP) de Microsoft con Cisco FMC y FTD.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco Firepower Threat Defence (FTD)

- Cisco Firepower Management Center (FMC)

- LDAP de Microsoft

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- FTD 6.5.0-123

- FMC 6.5.0-115

- Microsoft Server 2012

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

El FMC y los dispositivos gestionados incluyen una cuenta de administración predeterminada para el acceso a la gestión. Puede agregar cuentas de usuario personalizadas en el FMC y en dispositivos administrados, ya sea como usuarios internos o, si se admite para su modelo, como usuarios externos en un servidor LDAP o RADIUS. La autenticación de usuario externo es compatible con FMC y FTD.

· Usuario interno: el dispositivo FMC/FTD comprueba una base de datos local para la autenticación del usuario.

· Usuario externo: Si el usuario no está presente en la base de datos local, la información del sistema de un servidor de autenticación LDAP o RADIUS externo rellena su base de datos de usuarios.

Diagrama de la red

Configurar

Configuración básica de LDAP en la GUI de FMC

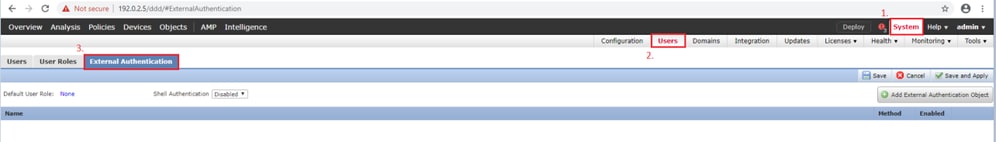

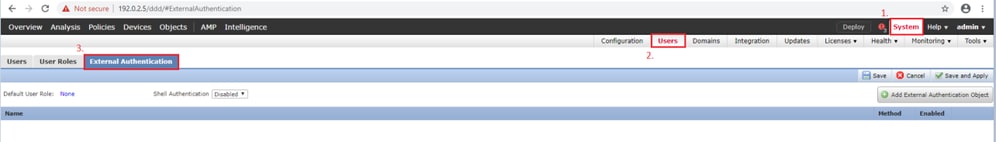

Paso 1. Navegue hasta:System > Users > External Authentication

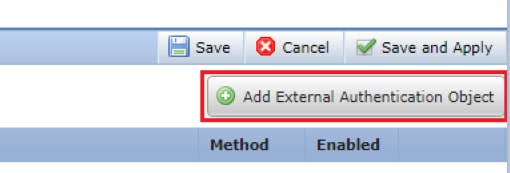

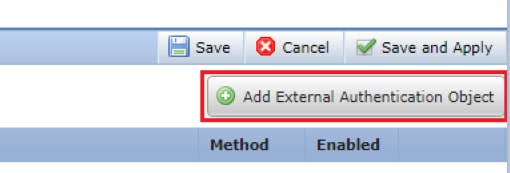

Paso 2. Elija Add External Authentication Object:

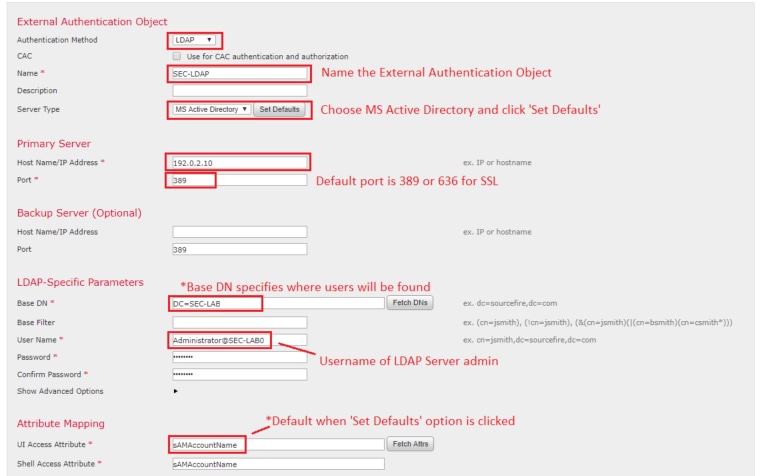

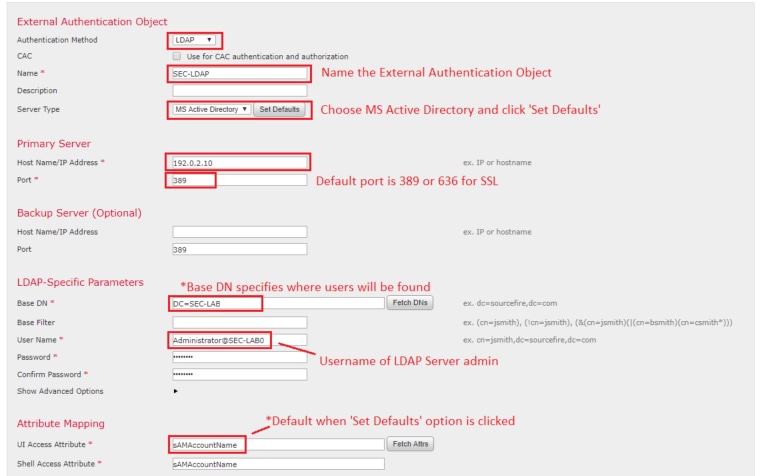

Paso 3. Complete los campos obligatorios:

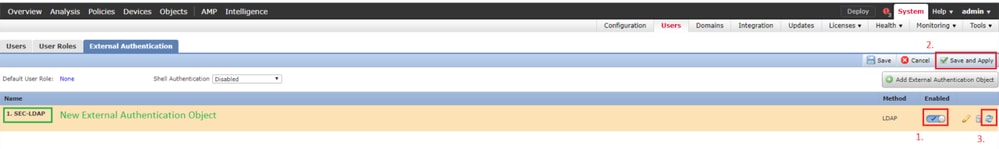

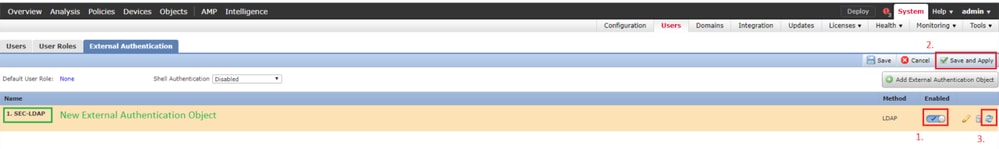

Paso 4. Habilite el External Authenticationobjeto y guarde:

Acceso al shell para usuarios externos

El FMC admite dos usuarios de administración interna diferentes: uno para la interfaz web y otro con acceso CLI. Esto significa que existe una clara distinción entre los usuarios que pueden acceder a la GUI y los que también pueden acceder a la CLI. En el momento de la instalación, la contraseña para el usuario admin predeterminado se sincroniza para que sea la misma en la GUI y la CLI, sin embargo, son rastreados por diferentes mecanismos internos, y eventualmente pueden ser diferentes.

Los usuarios externos de LDAP también deben tener acceso al shell.

Paso 1. Navegue hasta System > Users > External Authentication y haga clic en el cuadro Shell Authentication desplegable como se ve en la imagen y guarde:

Paso 2. Implementar cambios en FMC.

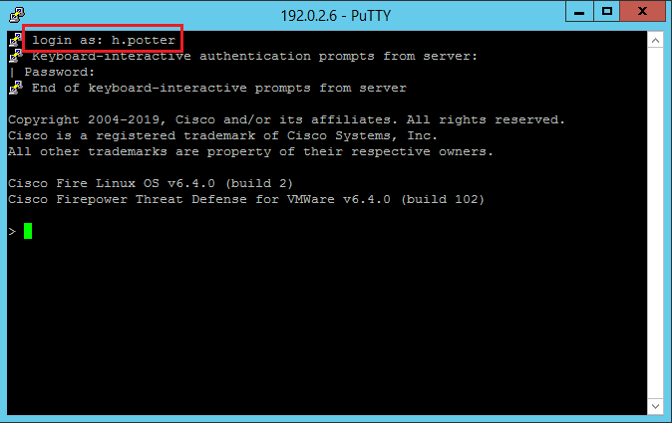

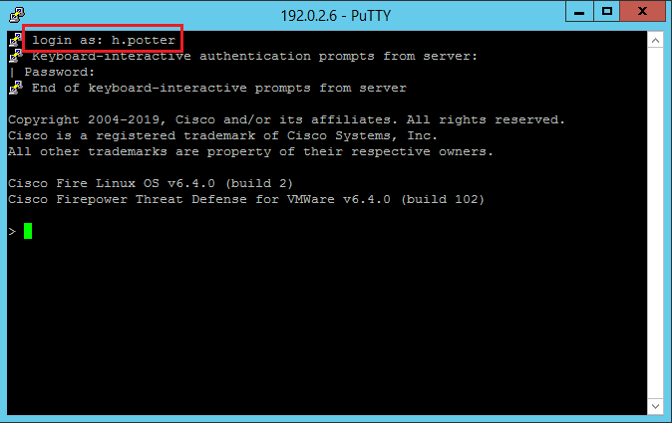

Una vez configurado el acceso al shell para los usuarios externos, el inicio de sesión a través de SSH se habilita tal como se ve en la imagen:

Autenticación externa a FTD

La autenticación externa se puede habilitar en FTD.

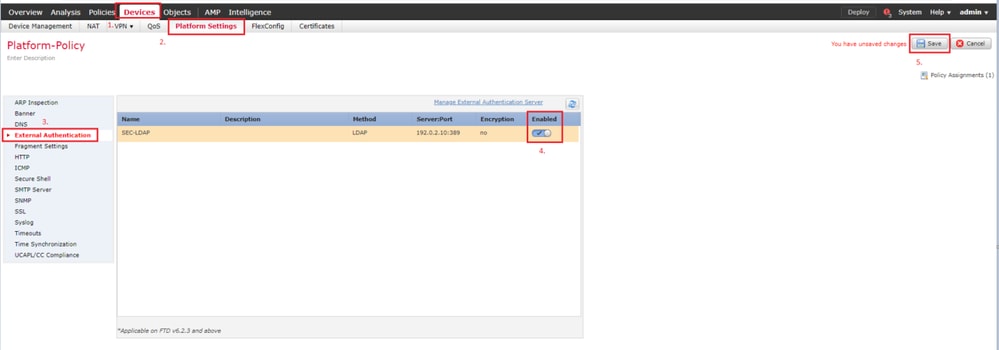

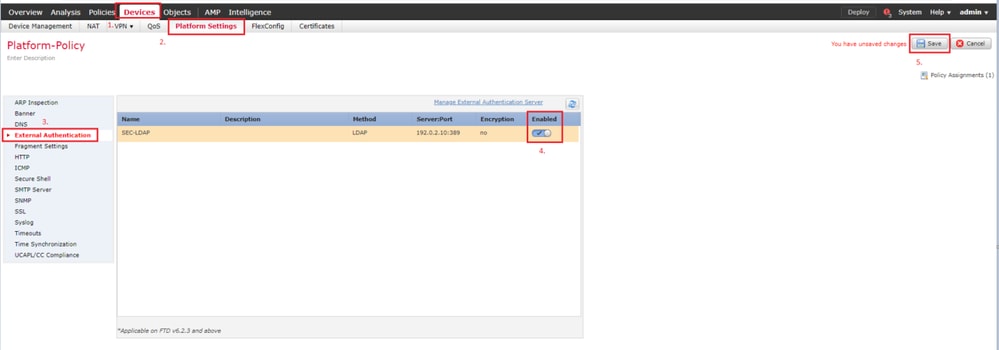

Paso 1. Desplácese hasta Devices > Platform Settings > External Authentication. Haga clic Enabled y guarde:

Funciones de usuario

Los privilegios de usuario se basan en la función de usuario asignada. También puede crear roles de usuario personalizados con privilegios de acceso adaptados a las necesidades de su organización o puede utilizar roles predefinidos como Analista de seguridad y Administrador de descubrimiento.

Existen dos tipos de funciones de usuario:

- Funciones de usuario de interfaz web

- Funciones de usuario de CLI

Para obtener una lista completa de roles predefinidos y más información, consulte: Roles de Usuario.

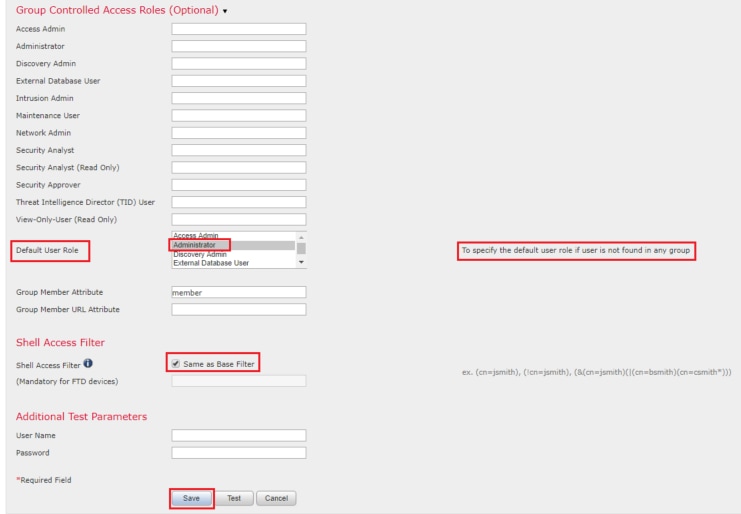

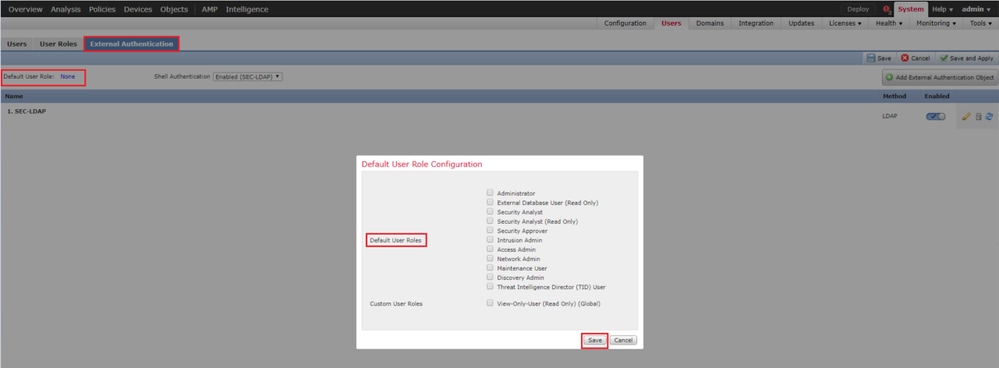

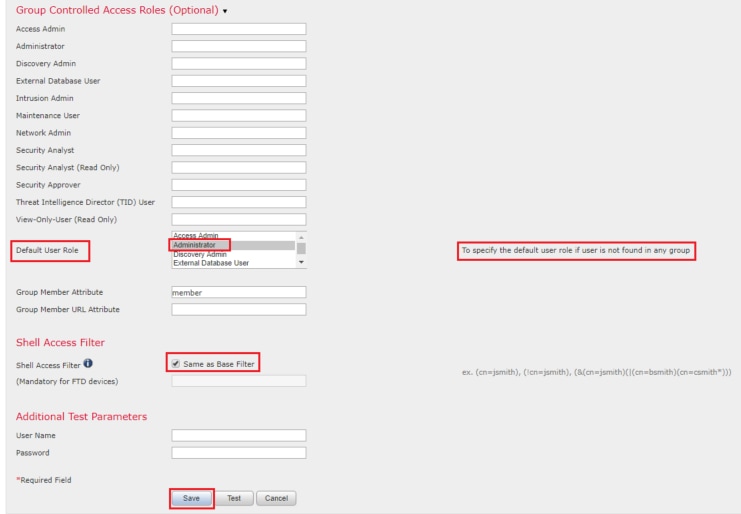

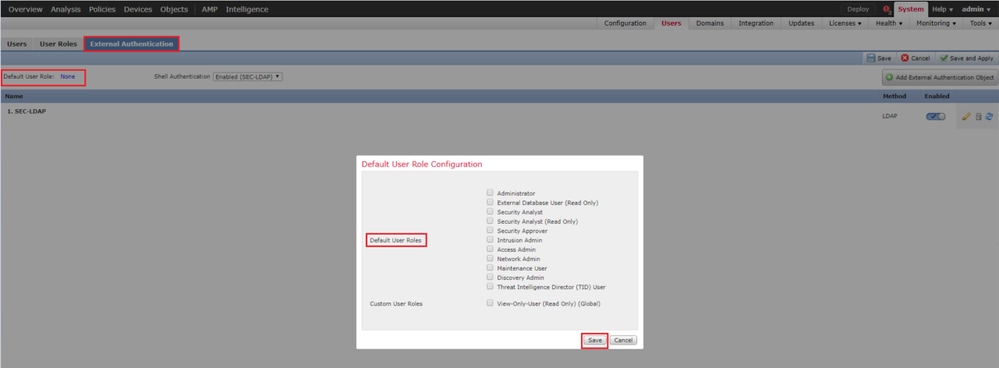

Para configurar un rol de usuario predeterminado para todos los objetos de autenticación externa, navegue hasta System > Users > External Authentication > Default User Role. Elija la función de usuario predeterminada que desee asignar y haga clic en Save.

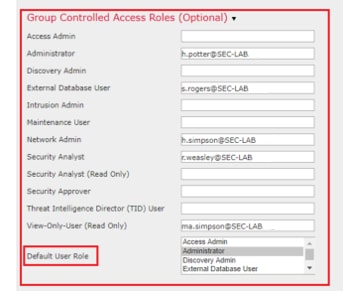

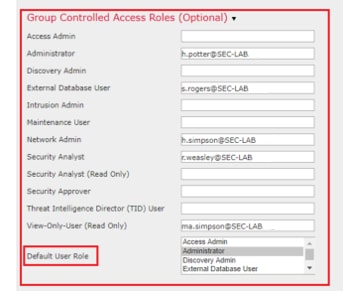

Para elegir un rol de usuario predeterminado o asignar roles específicos a usuarios específicos en un grupo de objetos determinado, puede elegir el objeto y navegar hasta Group Controlled Access Rolescomo se ve en la imagen:

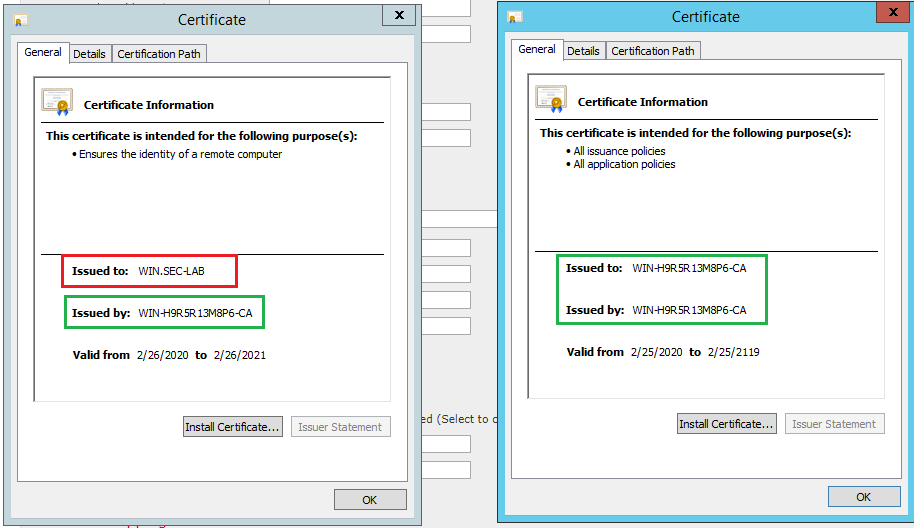

SSL o TLS

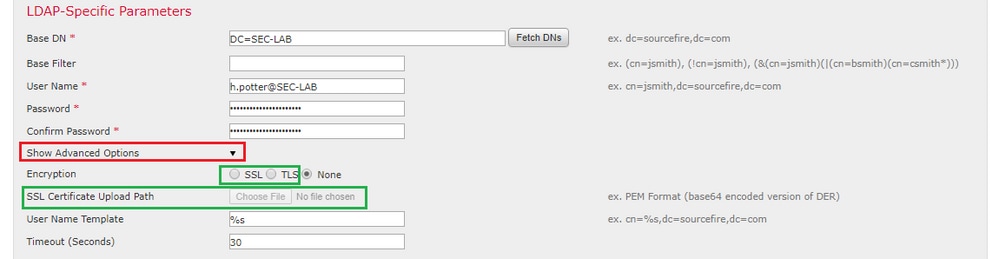

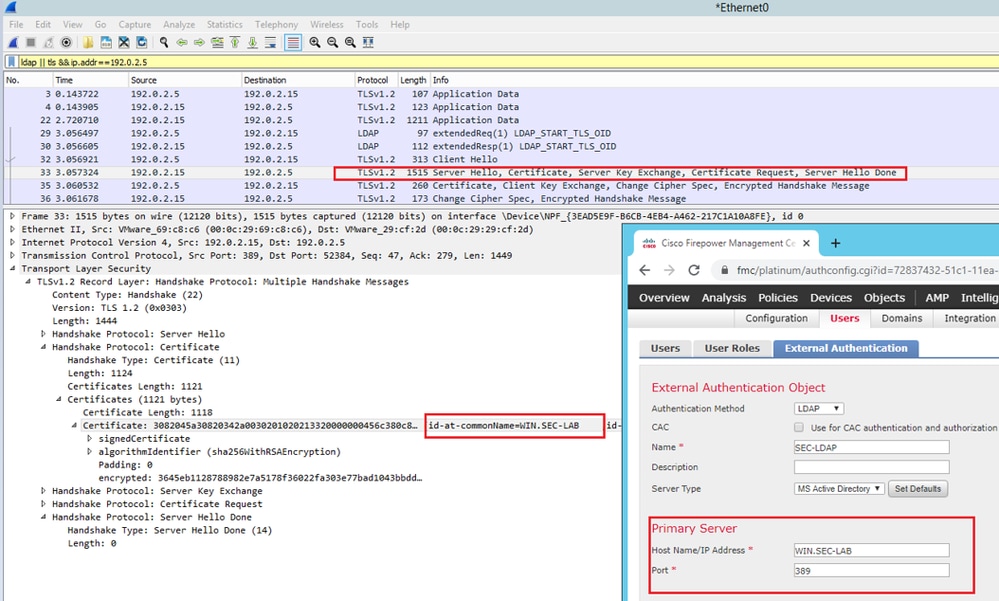

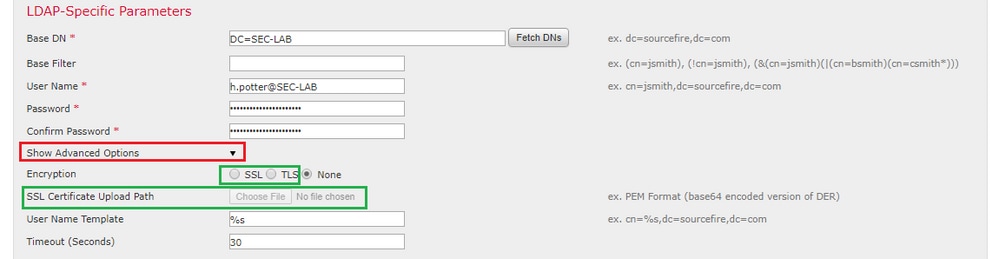

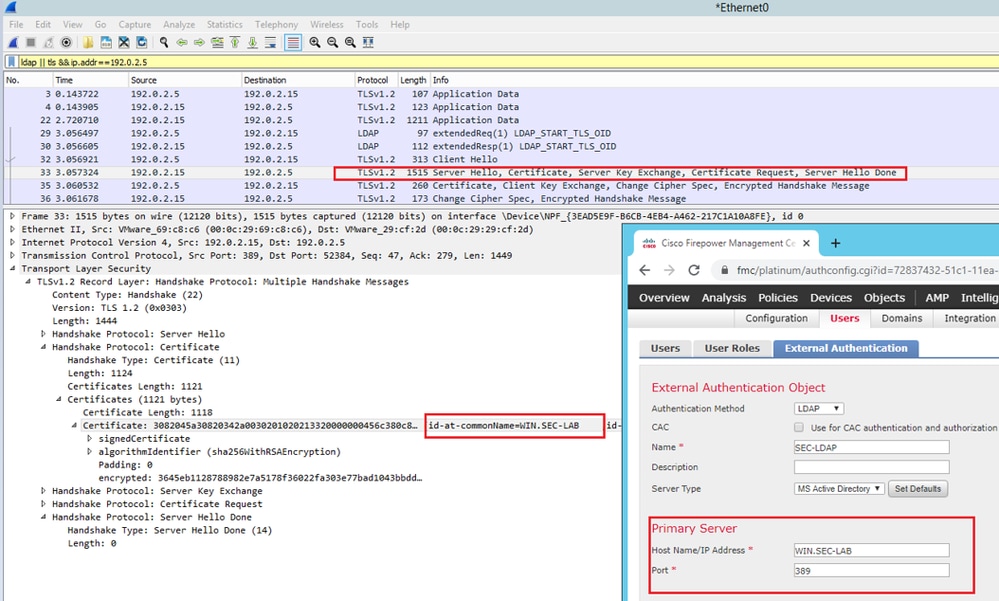

DNS debe configurarse en el FMC. Esto se debe a que el valor de Asunto del Certificado debe coincidir con el Authentication Object Primary Server Hostname. Una vez configurado el LDAP seguro, las capturas de paquetes ya no muestran solicitudes de enlace de texto sin cifrar.

SSL cambia el puerto predeterminado a 636 y TLS lo mantiene como 389.

Nota: el cifrado de TLS requiere un certificado en todas las plataformas. Para SSL, el FTD también requiere un certificado. Para otras plataformas, SSL no requiere un certificado. Sin embargo, se recomienda que siempre cargue un certificado para SSL para evitar ataques de intrusos.

Paso 1. Desplácese hasta Devices > Platform Settings > External Authentication > External Authentication Object e introduzca la información de Opciones avanzadas SSL/TLS:

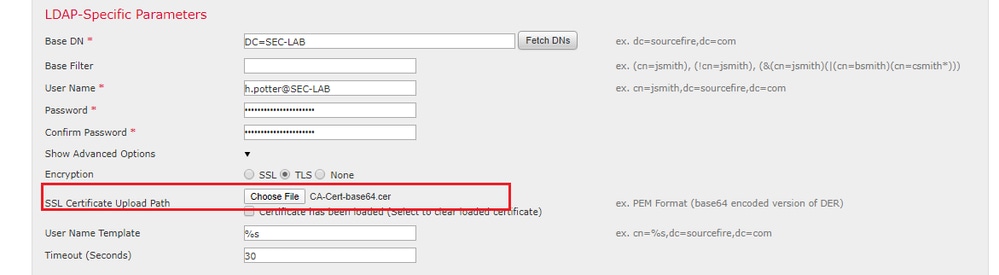

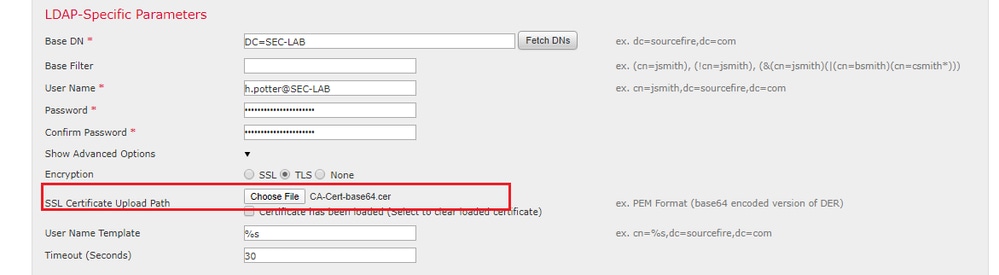

Paso 2. Cargue el certificado de la CA que firmó el certificado del servidor. El certificado debe estar en formato PEM.

Paso 3. Guarde la configuración.

Verificación

Base de búsqueda de pruebas

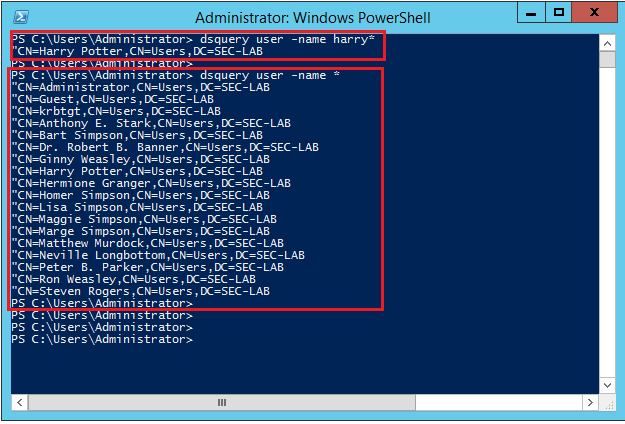

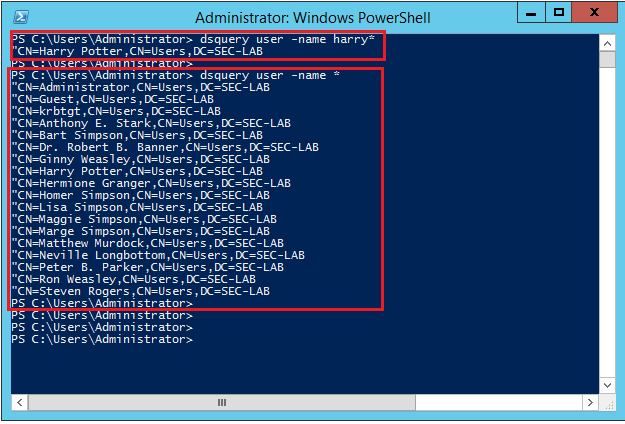

Abra un símbolo del sistema de Windows o PowerShell donde LDAP esté configurado y escriba el comando: dsquery user -name <known username>.

Por ejemplo:

PS C:\Users\Administrator> dsquery user -name harry*

PS C:\Users\Administrator> dsquery user -name *

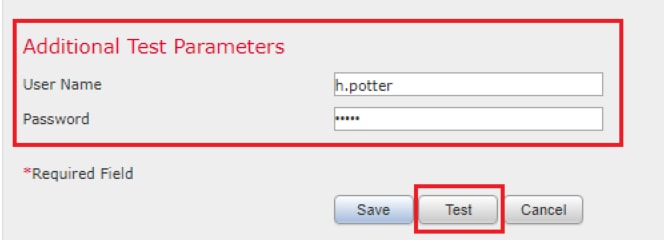

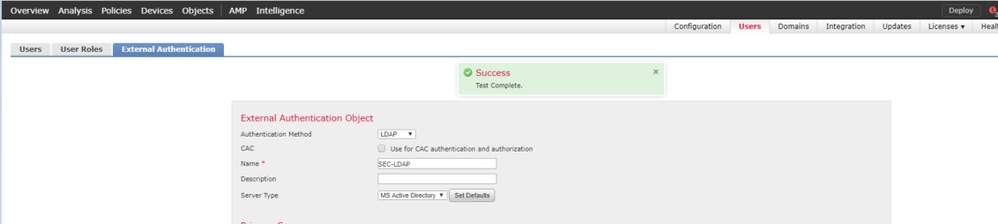

Probar integración LDAP

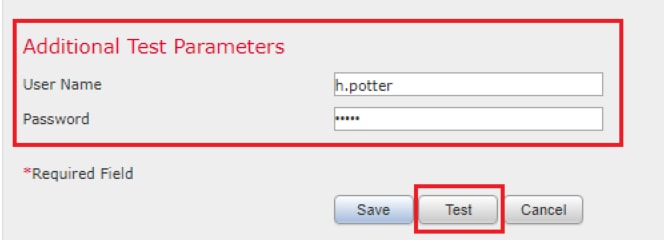

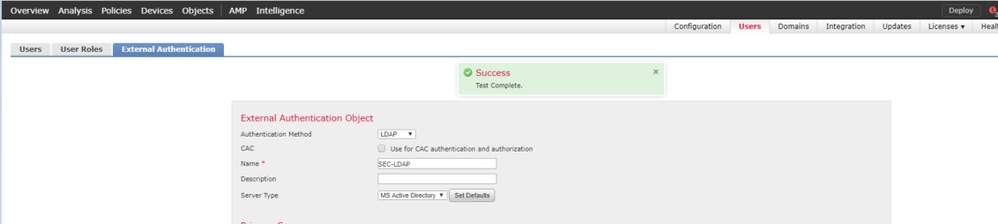

Desplácese hasta System > Users > External Authentication > External Authentication Object. En la parte inferior de la página, hay una Additional Test Parameters sección como se ve en la imagen:

Elija Test para ver los resultados.

Troubleshoot

Cómo interactúan FMC/FTD y LDAP para descargar usuarios

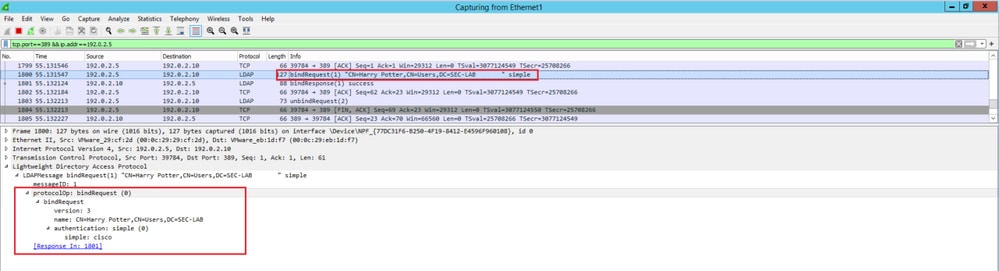

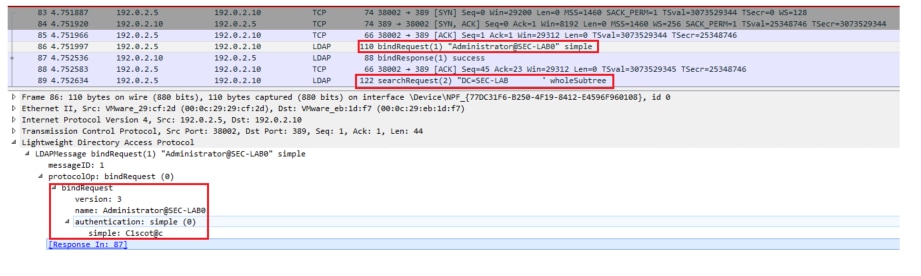

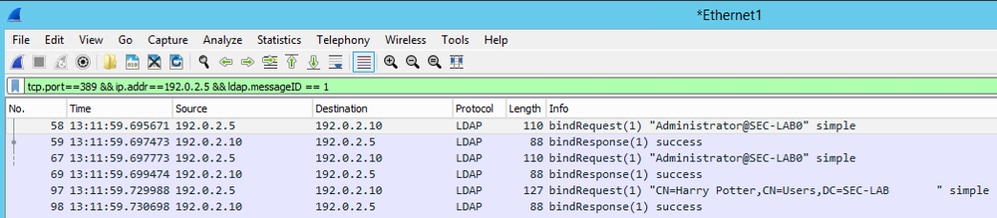

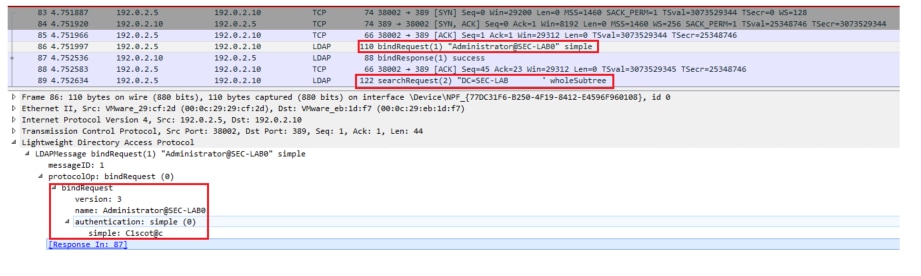

Para que FMC pueda extraer usuarios de un servidor LDAP de Microsoft, primero debe enviar una solicitud de enlace en el puerto 389 o 636 (SSL) con las credenciales de administrador LDAP. Una vez que el servidor LDAP es capaz de autenticar FMC, responde con un mensaje de éxito. Por último, el CSP puede realizar una solicitud con el mensaje de solicitud de búsqueda que se describe en el diagrama:

<< --- FMC sends: bindRequest(1) "Administrator@SEC-LAB0" simple LDAP must respond with: bindResponse(1) success --- >> << --- FMC sends: searchRequest(2) "DC=SEC-LAB,DC=NET" wholeSubtree

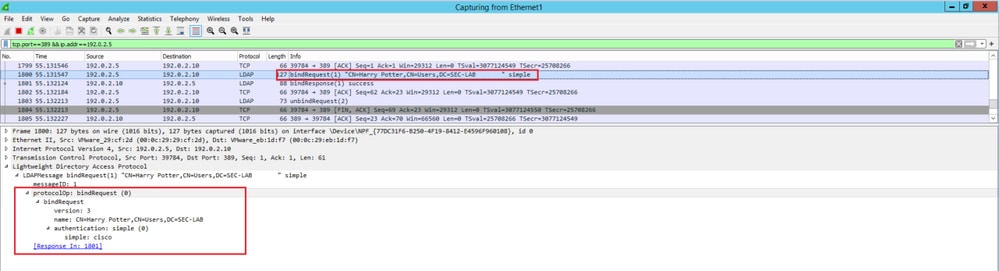

Observe que la autenticación envía contraseñas en el modo claro de forma predeterminada:

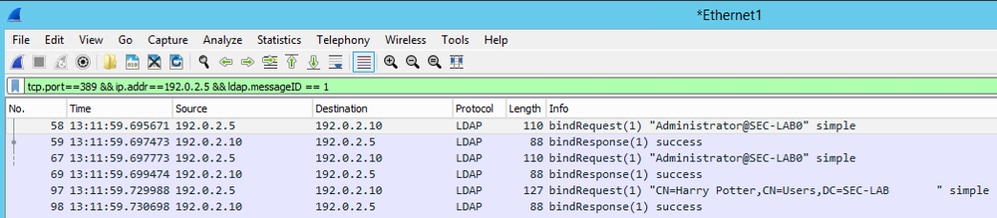

Cómo interactúan FMC/FTD y LDAP para autenticar una solicitud de inicio de sesión de un usuario

Para que un usuario pueda iniciar sesión en FMC o FTD mientras esté habilitada la autenticación LDAP, la solicitud de inicio de sesión inicial se envía a Firepower; sin embargo, el nombre de usuario y la contraseña se reenvían a LDAP para obtener una respuesta de denegación/éxito. Esto significa que el FMC y el FTD no mantienen la información de contraseña localmente en la base de datos y, en su lugar, esperan la confirmación de LDAP sobre cómo proceder.

Si se aceptan el nombre de usuario y la contraseña, se agrega una entrada en la GUI web como se ve en la imagen:

Ejecute el comando show user in FMC CLISH para verificar la información del usuario: > show user <username>

El comando muestra información de configuración detallada para los usuarios especificados. Se muestran estos valores:

Inicio de sesión: el nombre de inicio de sesión

UID: el ID de usuario numérico

Autenticación (local o remota): cómo se autentica al usuario

Acceso (básico o de configuración): el nivel de privilegio del usuario

Habilitado (habilitado o deshabilitado): indica si el usuario está activo.

Restablecer (Sí o No): indica si el usuario debe cambiar la contraseña la próxima vez que inicie sesión.

Exp (Nunca o un número): el número de días hasta que se debe cambiar la contraseña del usuario

Advertencia (N/D o número): el número de días que se concede a un usuario para cambiar su contraseña antes de que caduque

Str (Sí o No): si la contraseña del usuario debe cumplir los criterios para comprobar la seguridad

Bloquear (Sí o No): indica si la cuenta del usuario se ha bloqueado debido a demasiados errores de inicio de sesión.

Max (N/D o un número): el número máximo de inicios de sesión fallidos antes de que se bloquee la cuenta del usuario

SSL o TLS no funcionan como se esperaba

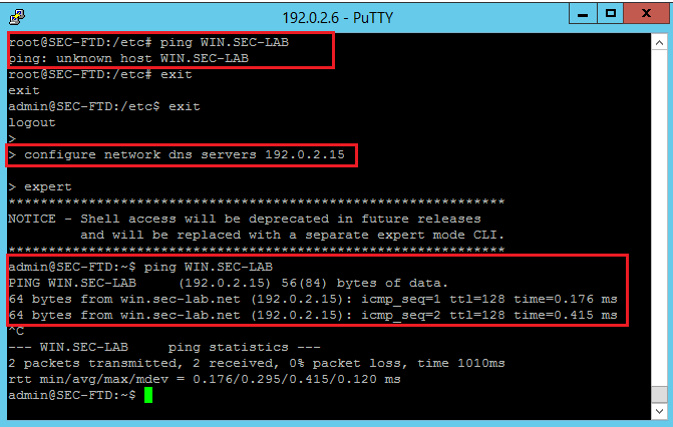

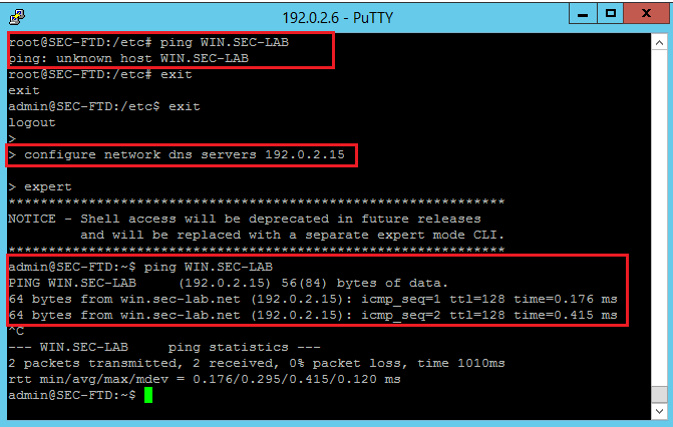

Si no habilita DNS en los FTD, puede ver errores en el registro de conexiones que sugieren que LDAP es inalcanzable:

root@SEC-FMC:/$ sudo cd /var/common

root@SEC-FMC:/var/common$ sudo pigtail

MSGS: 03-05 14:35:31 SEC-FTD sshd[10174]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.0.2.15 user=h.potter

MSGS: 03-05 14:35:31 SEC-FTD sshd[10174]: pam_ldap: ldap_starttls_s: Can't contact LDAP server

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: error: PAM: Authentication failure for h.potter from 192.0.2.15

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: Failed keyboard-interactive/pam for h.potter from 192.0.2.15 port 61491 ssh2

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: error: maximum authentication attempts exceeded for h.potter from 192.0.2.15 port 61491 ssh2 [preauth]

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: Disconnecting authenticating user h.potter 192.0.2.15 port 61491: Too many authentication failures [preauth]

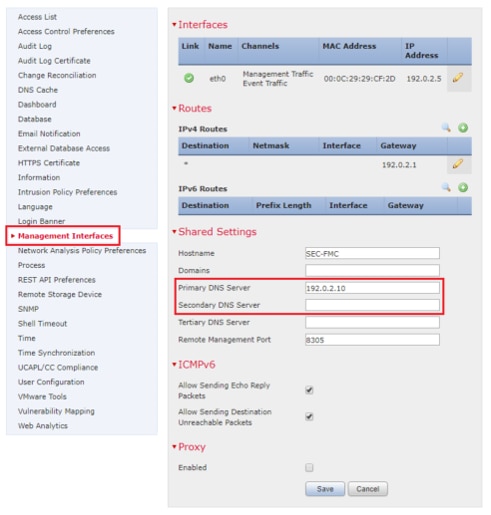

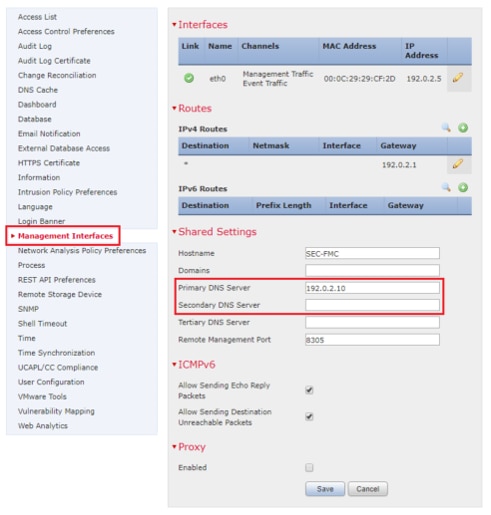

Asegúrese de que Firepower puede resolver el nombre de dominio completamente calificado (FQDN) de los servidores LDAP. Si no es así, agregue el DNS correcto tal como se ve en la imagen.

FTD: Acceda a FTD CLISH y ejecute el comando: > configure network dns servers <IP Address>.

FMC: Seleccione System > Configuration y, a continuación, elija Interfaces de gestión como se ve en la imagen:

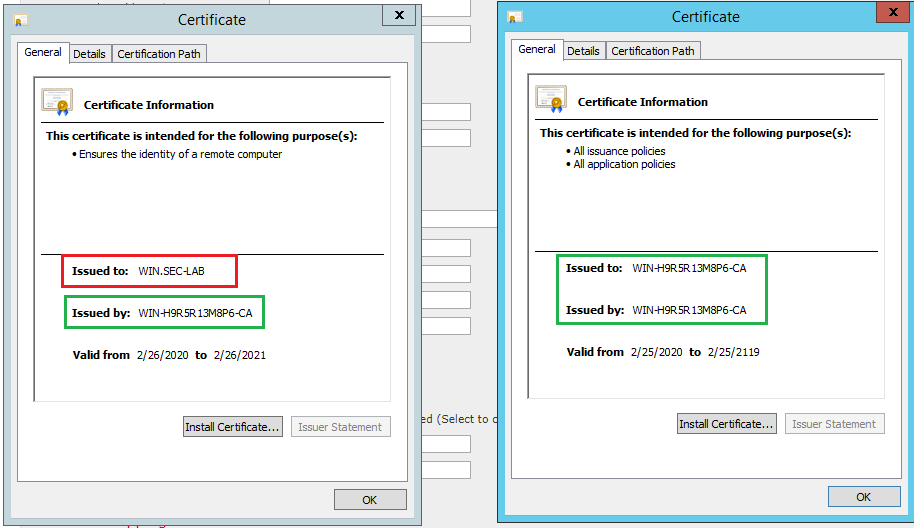

Asegúrese de que el certificado cargado en FMC es el certificado de la CA que firmó el certificado de servidor de LDAP, como se muestra en la imagen:

Utilice capturas de paquetes para confirmar que el servidor LDAP envía la información correcta:

Información Relacionada

Comentarios

Comentarios