Configuración y verificación de capturas internas de switches Firepower y firewall seguro

Opciones de descarga

-

ePub (15.5 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (9.5 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la configuración y verificación de las capturas del switch interno Firepower y Secure Firewall.

Prerequisites

Requirements

Conocimiento básico del producto, análisis de captura.

Componentes Utilizados

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Firewall seguro 31xx, 42xx

- Firepower 41xx

- Firepower 93xx

- Cisco Secure eXtensible Operating System (FXOS) 2.12.0.x

- Cisco Secure Firewall Threat Defence (FTD) 7.2.0.x, 7.4.1-172

- Cisco Secure Firewall Management Center (FMC) 7.2.0.x, 7.4.1-172

- Adaptive Security Appliance (ASA) 9.18(1)x, 9.20(x)

- Wireshark 3.6.7 (https://www.wireshark.org/download.html)

Antecedentes

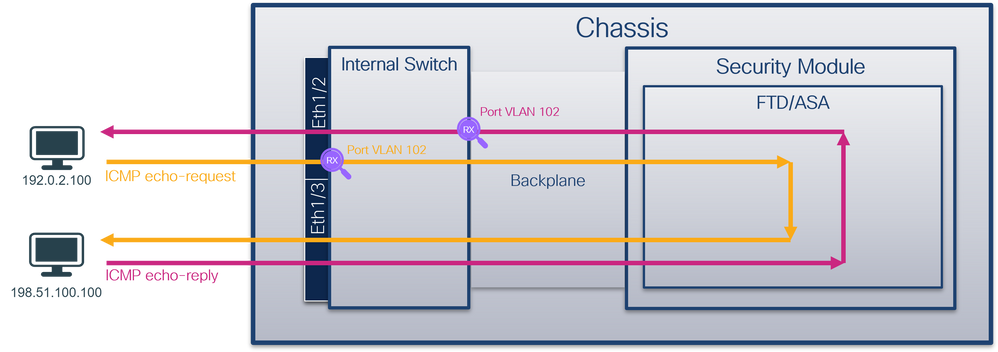

Descripción general de alto nivel de la arquitectura del sistema

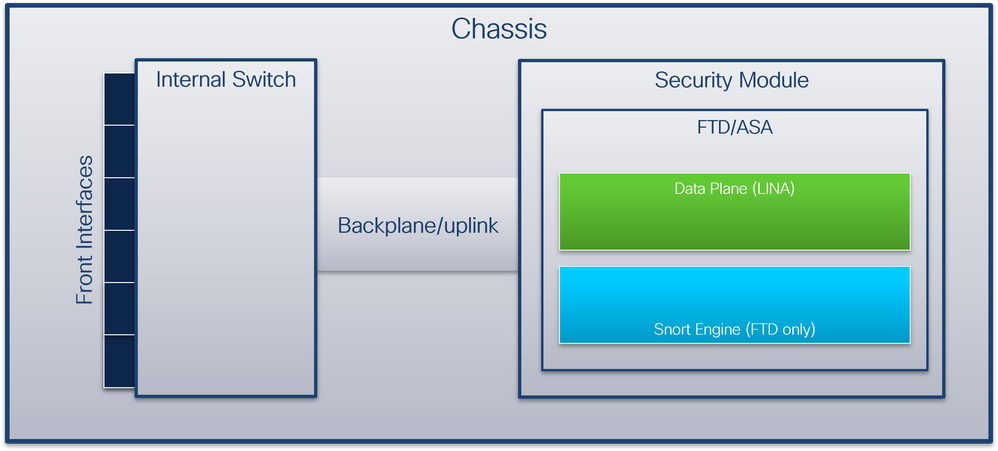

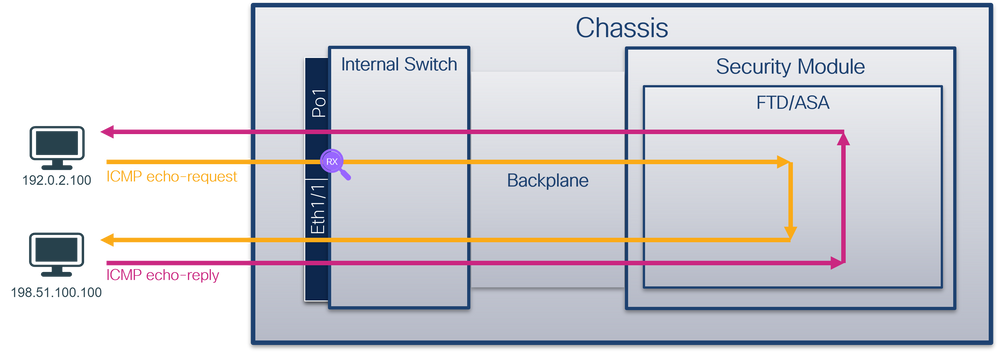

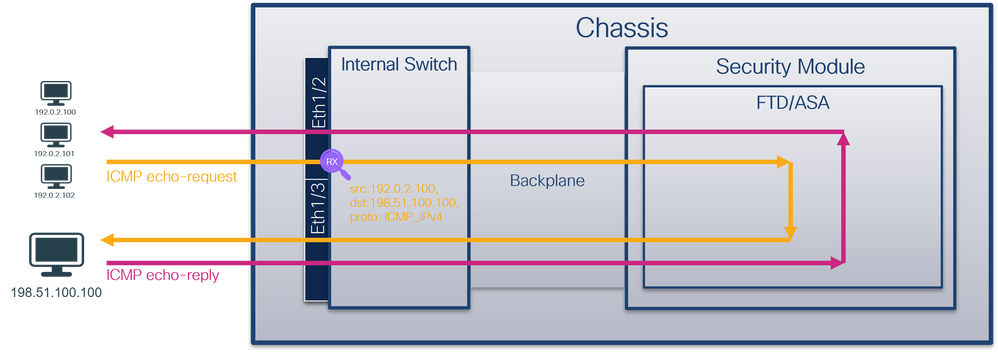

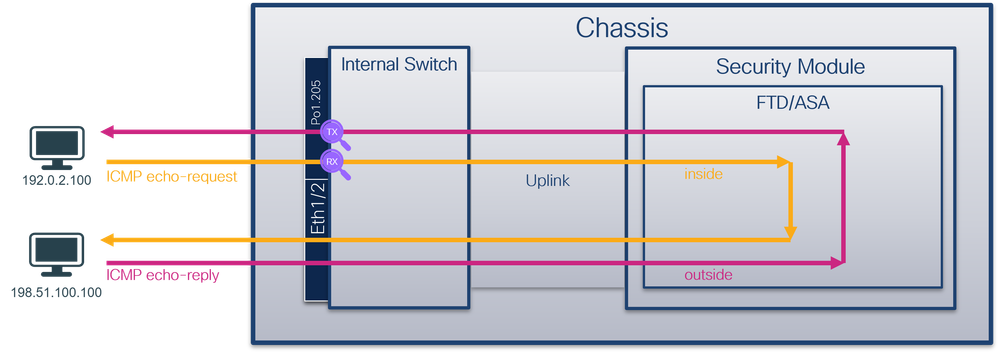

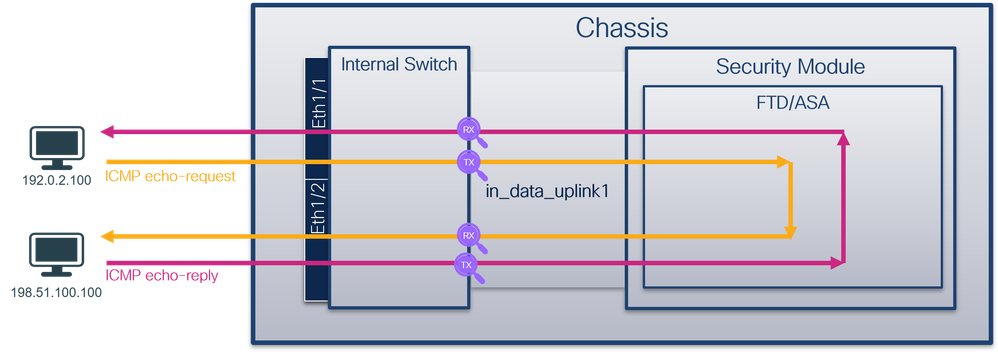

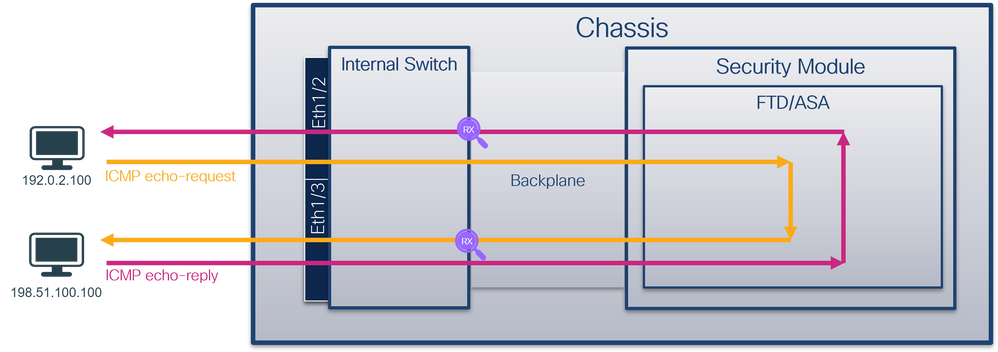

Desde la perspectiva del flujo de paquetes, la arquitectura de Firepower 4100/9300 y Secure Firewall 3100/4200 se puede visualizar como se muestra en esta figura:

El chasis incluye estos componentes:

- Switch interno: reenvía el paquete de la red a la aplicación y viceversa. El switch interno está conectado a las interfaces frontales que residen en el módulo de interfaz integrado o los módulos de red externos y se conecta a dispositivos externos, por ejemplo, switches. Algunos ejemplos de interfaces frontales son Ethernet 1/1, Ethernet 2/4, etc. El "frente" no es una definición técnica fuerte. En este documento, se utiliza para distinguir las interfaces conectadas a dispositivos externos de las interfaces de backplane o uplink.

- Placa base o enlace ascendente: interfaz interna que conecta el módulo de seguridad (SM) al switch interno.

- Enlace ascendente de gestión: interfaz interna exclusiva de Secure Firewall 3100/4200 que proporciona una ruta de tráfico de gestión entre el switch interno y la aplicación.

- Interfaz de administración: una interfaz física en el chasis.

- Interfaces de datos: interfaces asignadas a la aplicación utilizada para reenviar el tráfico.

En el caso de Secure Firewall 3100/4200, los datos, la gestión y las interfaces de enlace ascendente se asignan a puertos de switch internos específicos.

La asignación se puede verificar en la salida del comando FXOS local-mgmt shell show portmanager switch status.

En este ejemplo, el puerto 0/18 es la interfaz de backplane/uplink y el puerto 0/19 es la interfaz de uplink de administración.

firepower-3140# connect local-mgmt

Warning: network service is not available when entering 'connect local-mgmt'

firepower-3140(local-mgmt)# show portmanager switch status

Dev/Port Mode Link Speed Duplex Loopback Autoneg FEC Link Scan Port Manager

--------- -------- ----- ----- ------ ------------- --------- ---------- ----------- ------------

0/1 SGMII Up 1G Full None No None None Link-Up

0/2 SGMII Up 1G Full None No None None Link-Up

0/3 SGMII Down 1G Full n/a No None None Force-Link-Down

0/4 SGMII Down 1G Full n/a No None None Force-Link-Down

0/5 SGMII Down 1G Full n/a No None None Force-Link-Down

0/6 SGMII Down 1G Full n/a No None None Force-Link-Down

0/7 SGMII Down 1G Full n/a No None None Force-Link-Down

0/8 SGMII Down 1G Full n/a No None None Force-Link-Down

0/9 SR_LR Down 25G Full n/a No None None Force-Link-Down

0/10 SR_LR Down 25G Full n/a No None None Force-Link-Down

0/11 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/12 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/13 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/14 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/15 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/16 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/17 1000_BaseX Up 1G Full None No None None Link-Up

0/18 KR2 Up 50G Full None No None None Link-Up

0/19 KR Up 25G Full None No None None Link-Up

0/20 KR Up 25G Full None No None None Link-Up

Esta tabla muestra las interfaces de placa base en Firepower 4100/9300 y las interfaces de enlace ascendente en Secure Firewall 3100/4200:

| Platform |

Número de módulos de seguridad admitidos |

Interfaces de backplane/uplink |

Interfaces de uplink de administración |

Puerto de switch interno asignado |

Interfaces de aplicación asignadas |

| Firepower 4100 (excepto Firepower 4110/4112) |

1 |

SM1: Ethernet1/9 Ethernet1/10 |

N/A |

N/A |

Internal-Data0/0 Internal-Data0/1 |

| Firepower 4110/4112 |

1 |

Ethernet1/9 |

N/A |

N/A |

Internal-Data0/0 Internal-Data0/1 |

| Firepower 9300 |

3 |

SM1: Ethernet1/9 Ethernet1/10 SM2: Ethernet1/11 Ethernet1/12 SM3: Ethernet1/13 Ethernet1/14 |

N/A |

N/A |

Internal-Data0/0 Internal-Data0/1

Internal-Data0/1

Internal-Data0/1 |

| Firewall seguro 3100 |

1 |

SM1: in_data_uplink1 |

in_mgmt_uplink1 |

Port 0/18 Port 0/19 |

Internal-Data0/1 Gestión1/1 |

| Firewall seguro 4200 |

1 |

SM1: in_data_uplink1 SM1: in_data_uplink2 (sólo 4245) |

in_mgmt_uplink1 in_mgmt_uplink2 |

Port 0/11 Puerto 0/12 (solo 4245) Port 0/13 Port 0/14 |

Internal-Data0/1 Internal-Data0/2 (solo 4245) Gestión1/1 Gestión1/2 |

En el caso de Firepower 4100/9300 con 2 interfaces de placa base por módulo o Secure Firewall 4245 con 2 interfaces de enlace ascendente de datos, el switch interno y las aplicaciones de los módulos realizan un equilibrio de carga de tráfico en las 2 interfaces.

- Módulo de seguridad, motor de seguridad o blade: el módulo en el que se instalan aplicaciones como FTD o ASA. Firepower 9300 admite hasta 3 módulos de seguridad.

- Interfaz de aplicación asignada: los nombres de las interfaces de backplane o uplink en aplicaciones, como FTD o ASA.

Utilice el comando show interface detail para verificar las interfaces internas:

> show interface detail | grep Interface

Interface Internal-Control0/0 "ha_ctl_nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 6

Interface config status is active

Interface state is active

Interface Internal-Data0/0 "", is up, line protocol is up

Control Point Interface States:

Interface number is 2

Interface config status is active

Interface state is active

Interface Internal-Data0/1 "", is up, line protocol is up

Control Point Interface States:

Interface number is 3

Interface config status is active

Interface state is active

Interface Internal-Data0/2 "nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 4

Interface config status is active

Interface state is active

Interface Internal-Data0/3 "ccl_ha_nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 5

Interface config status is active

Interface state is active

Interface Internal-Data0/4 "cmi_mgmt_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 7

Interface config status is active

Interface state is active

Interface Port-channel6.666 "", is up, line protocol is up

Interface Ethernet1/1 "diagnostic", is up, line protocol is up

Control Point Interface States:

Interface number is 8

Interface config status is active

Interface state is active

Descripción general de alto nivel de las operaciones internas del switch

Firepower 4100/9300

Para tomar una decisión de reenvío, el switch interno utiliza una etiqueta de interfaz VLAN, o etiqueta de puerto VLAN, y una etiqueta de red virtual (VN-tag).

El switch interno utiliza la etiqueta de VLAN de puerto para identificar una interfaz. El switch inserta la etiqueta de VLAN de puerto en cada paquete de ingreso que vino en las interfaces frontales. El sistema configura automáticamente la etiqueta VLAN y no se puede cambiar manualmente. El valor de la etiqueta se puede verificar en el shell de comandos fxos:

firepower# connect fxos

…

firepower(fxos)# show run int e1/2

!Command: show running-config interface Ethernet1/2

!Time: Tue Jul 12 22:32:11 2022

version 5.0(3)N2(4.120)

interface Ethernet1/2

description U: Uplink

no lldp transmit

no lldp receive

no cdp enable

switchport mode dot1q-tunnel

switchport trunk native vlan 102

speed 1000

duplex full

udld disable

no shutdown

La etiqueta VN también es insertada por el switch interno y se utiliza para reenviar los paquetes a la aplicación. El sistema lo configura automáticamente y no se puede cambiar manualmente.

La etiqueta del puerto VLAN y la etiqueta VN se comparten con la aplicación. La aplicación inserta las respectivas etiquetas VLAN de interfaz de egreso y las etiquetas VN en cada paquete. Cuando el switch interno recibe un paquete de la aplicación en las interfaces de la placa posterior, el switch lee la etiqueta VLAN de la interfaz de egreso y la etiqueta VN, identifica la aplicación y la interfaz de egreso, elimina la etiqueta VLAN del puerto y la etiqueta VN y reenvía el paquete a la red.

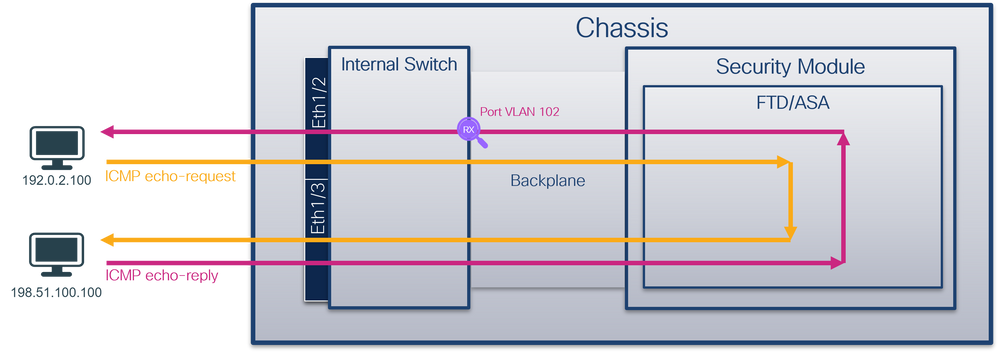

Firewall seguro 3100/4200

Al igual que en Firepower 4100/9300, el switch interno utiliza la etiqueta de VLAN de puerto para identificar una interfaz.

La etiqueta del puerto VLAN se comparte con la aplicación. La aplicación inserta las respectivas etiquetas VLAN de interfaz de salida en cada paquete. Cuando el switch interno recibe un paquete de la aplicación en la interfaz de enlace ascendente, el switch lee la etiqueta VLAN de la interfaz de egreso, identifica la interfaz de egreso, elimina la etiqueta VLAN del puerto y reenvía el paquete a la red.

Flujo de paquetes y puntos de captura

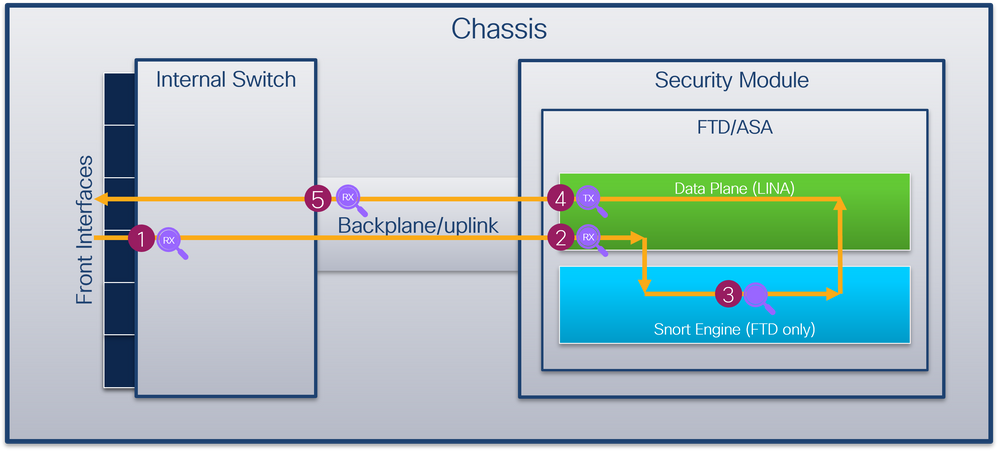

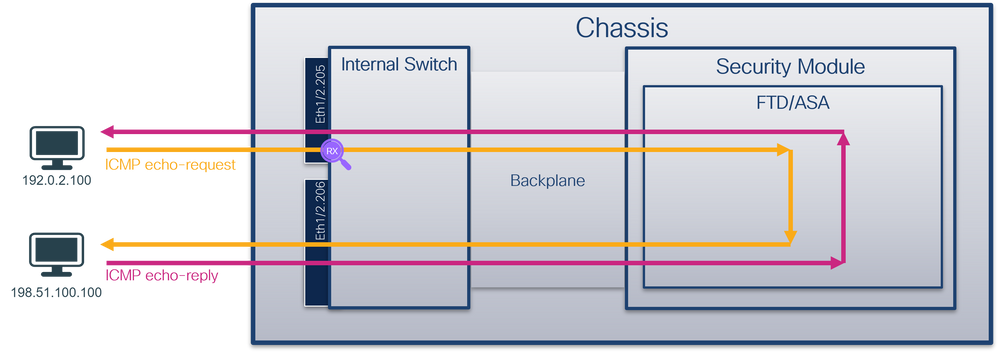

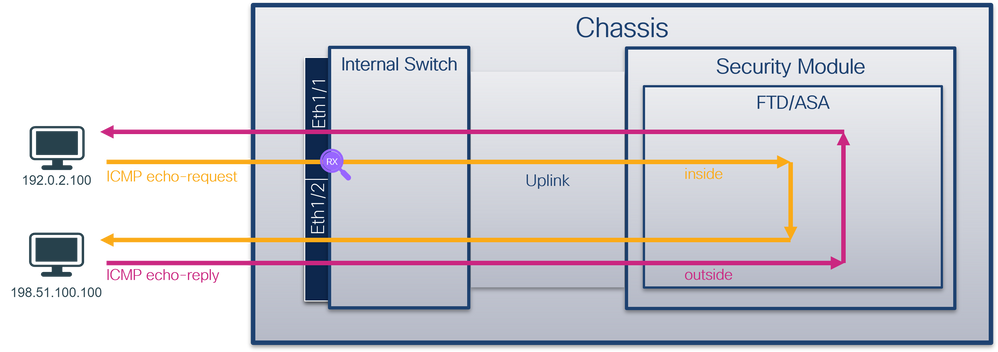

Firepower 4100/9300 y Secure Firewall 3100

Los firewalls Firepower 4100/9300 y Secure Firewall 3100 admiten capturas de paquetes en las interfaces del switch interno.

Esta figura muestra los puntos de captura de paquetes a lo largo de la trayectoria del paquete dentro del chasis y la aplicación:

Los puntos de captura son:

- Punto de captura de entrada de la interfaz frontal del switch interno. Una interfaz frontal es cualquier interfaz conectada a los dispositivos pares, como los switches.

- Punto de captura de ingreso de interfaz de plano de datos

- Punto de captura de Snort

- Punto de captura de salida de interfaz de plano de datos

- Plano posterior interno del switch o punto de captura de entrada de enlace ascendente. Una placa base o una interfaz de enlace ascendente conecta el switch interno a la aplicación.

El switch interno sólo admite capturas de interfaz de ingreso. Es decir, solo se pueden capturar los paquetes recibidos de la red o de la aplicación ASA/FTD. No se admiten capturas de paquetes de salida.

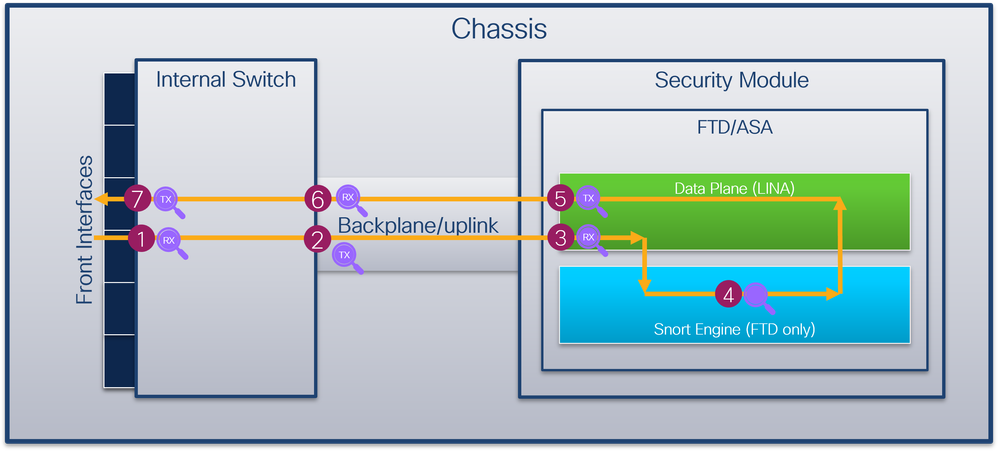

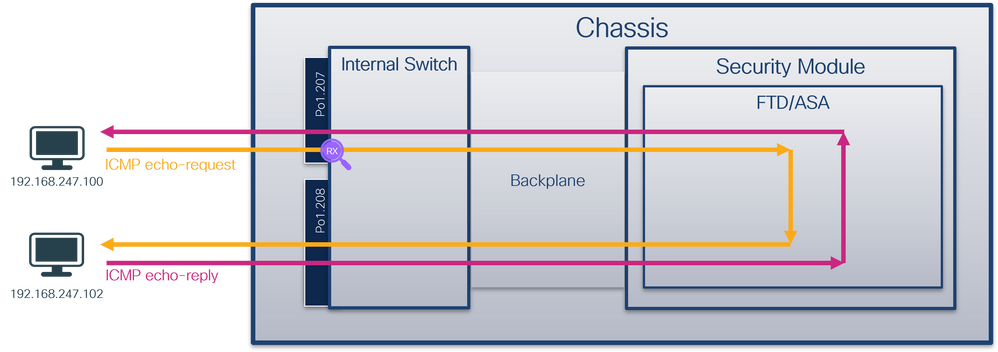

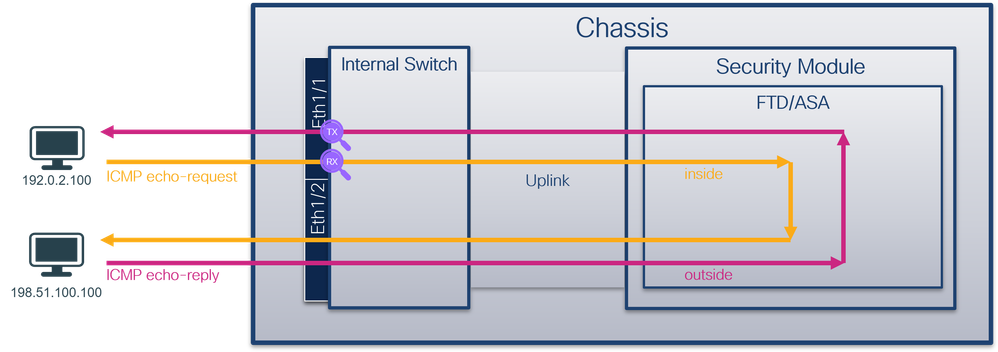

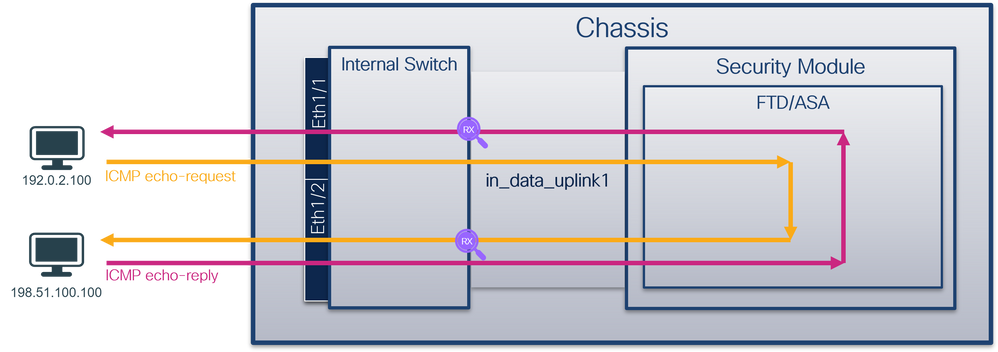

Firewall seguro 4200

Los firewalls Secure Firewall 4200 admiten capturas de paquetes en las interfaces del switch interno. Esta figura muestra los puntos de captura de paquetes a lo largo de la trayectoria del paquete dentro del chasis y la aplicación:

Los puntos de captura son:

- Punto de captura de entrada de la interfaz frontal del switch interno. Una interfaz frontal es cualquier interfaz conectada a los dispositivos pares, como los switches.

- Punto de captura de salida de la interfaz de backplane del switch interno.

- Punto de captura de ingreso de interfaz de plano de datos

- Punto de captura de Snort

- Punto de captura de salida de interfaz de plano de datos

- Plano posterior interno del switch o punto de captura de entrada de enlace ascendente. Una placa base o una interfaz de enlace ascendente conecta el switch interno a la aplicación.

- Punto de captura de salida de la interfaz frontal del switch interno.

El switch interno admite capturas bidireccionales, tanto de entrada como de salida. De forma predeterminada, el switch interno captura paquetes en la dirección de ingreso.

Configuración y verificación en Firepower 4100/9300

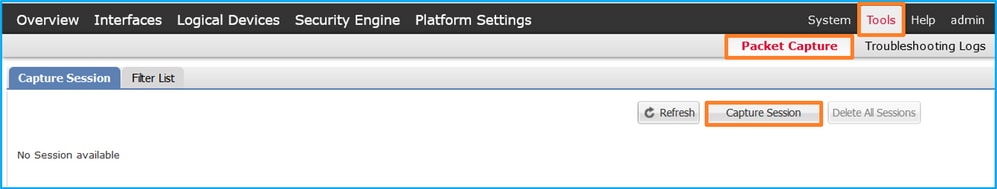

Las capturas internas del switch Firepower 4100/9300 se pueden configurar en Herramientas > Captura de paquetes en FCM o en captura de paquetes de alcance en FXOS CLI. Para obtener una descripción de las opciones de captura de paquetes, consulte la Guía de configuración del administrador de chasis FXOS de Cisco Firepower 4100/9300 o la Guía de configuración CLI de FXOS de Cisco Firepower 4100/9300, capítulo Resolución de problemas, sección Captura de paquetes.

Estos escenarios abarcan casos prácticos comunes de capturas de switches internos Firepower 4100/9300.

Captura de paquetes en una interfaz física o de canal de puerto

Utilice FCM y CLI para configurar y verificar una captura de paquetes en la interfaz Ethernet1/2 o en la interfaz Portchannel1. En el caso de una interfaz de canal de puerto, asegúrese de seleccionar todas las interfaces de miembro físicas.

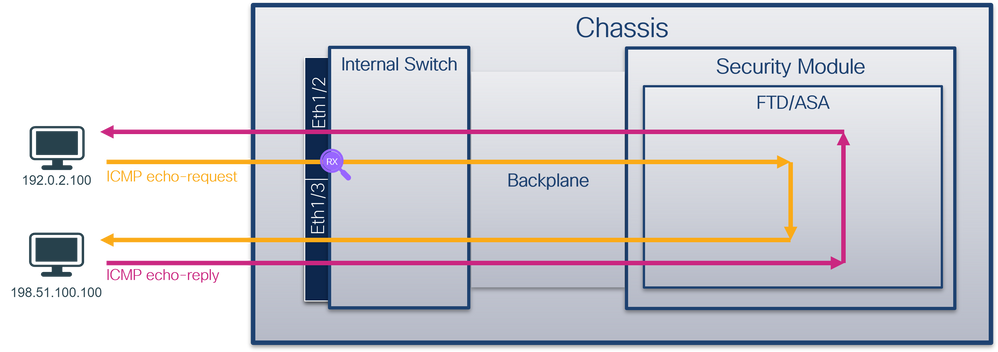

Topología, flujo de paquetes y puntos de captura

Configuración

FCM

Realice estos pasos en FCM para configurar una captura de paquetes en las interfaces Ethernet1/2 o Portchannel1:

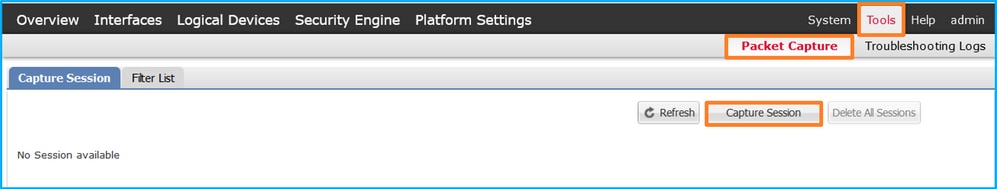

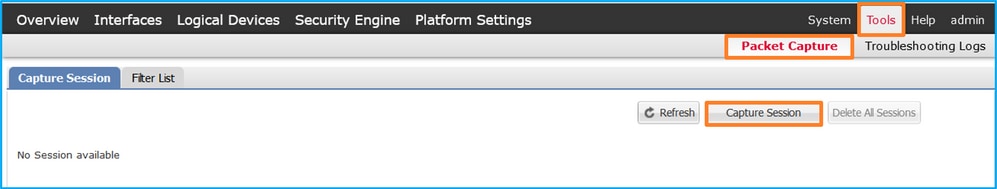

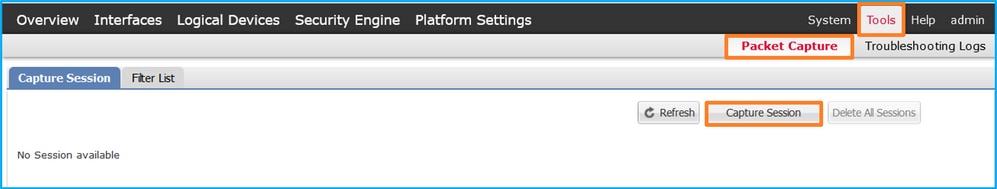

- Utilice Tools > Packet Capture > Capture Session para crear una nueva sesión de captura:

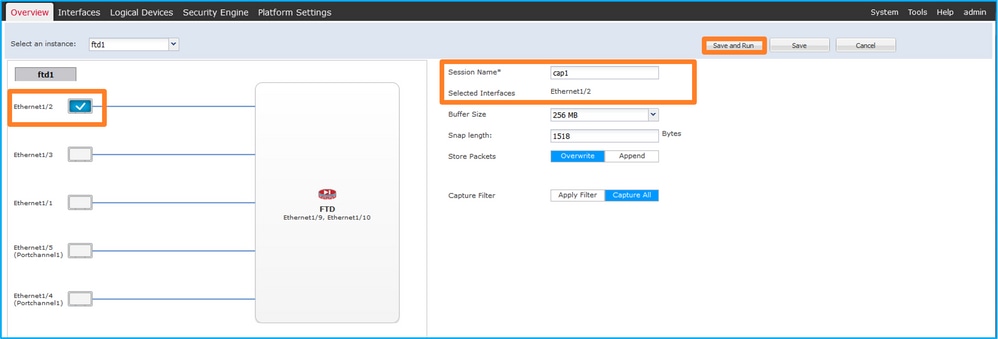

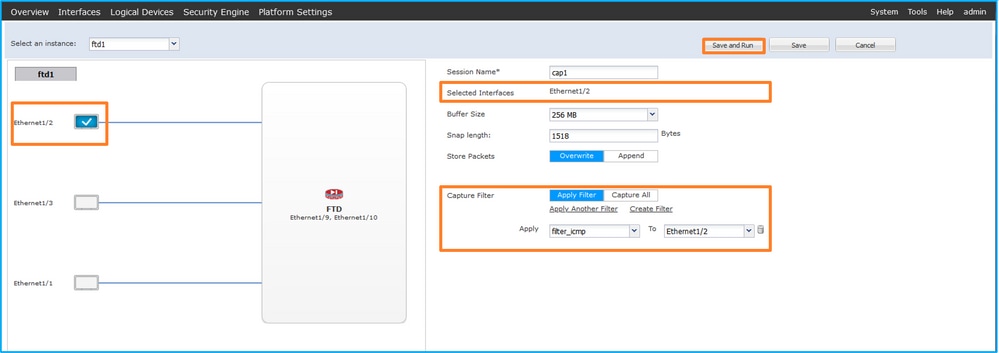

- Seleccione la interfaz Ethernet1/2, proporcione el nombre de sesión y haga clic en Save and Run para activar la captura:

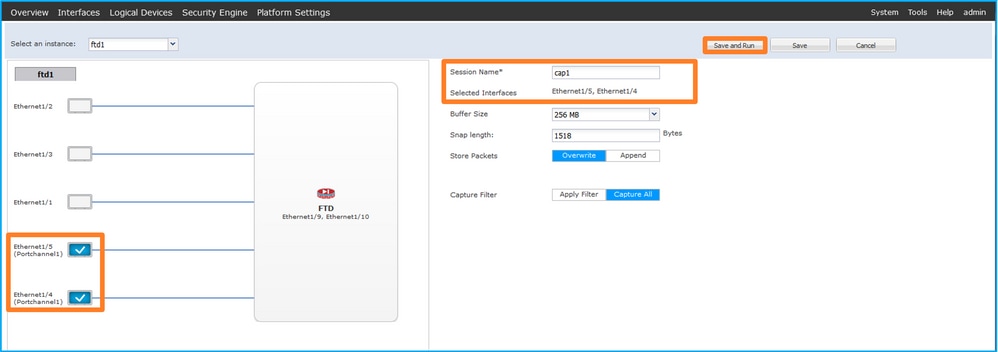

- En el caso de una interfaz de canal de puerto, seleccione todas las interfaces de miembro físicas, proporcione el nombre de sesión y haga clic en Guardar y Ejecutar para activar la captura:

CLI DE FXOS

Realice estos pasos en la CLI de FXOS para configurar una captura de paquetes en las interfaces Ethernet1/2 o Portchannel1:

- Identifique el tipo de aplicación y el identificador:

firepower# scope ssa

firepower /ssa # show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- En el caso de una interfaz de canal de puerto, identifique sus interfaces miembro:

firepower# connect fxos

<output skipped>

firepower(fxos)# show port-channel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

--------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(SU) Eth LACP Eth1/4(P) Eth1/5(P)

- Crear una sesión de captura:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Para las interfaces de canal de puerto, se configura una captura independiente para cada interfaz miembro:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/4

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/5

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verificación

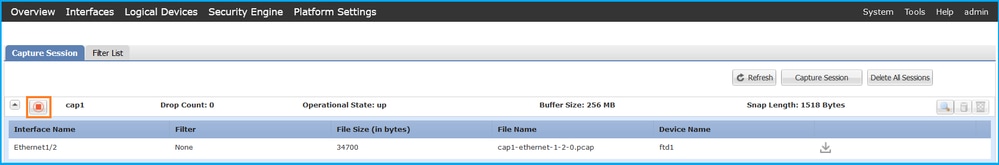

FCM

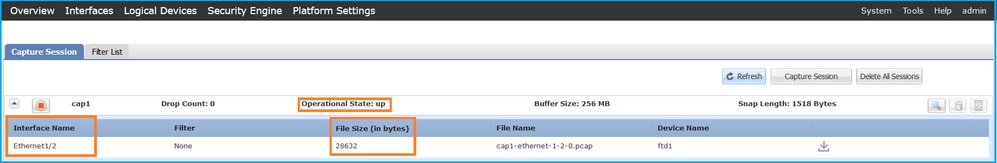

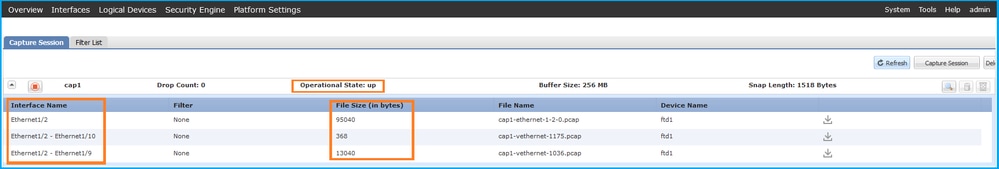

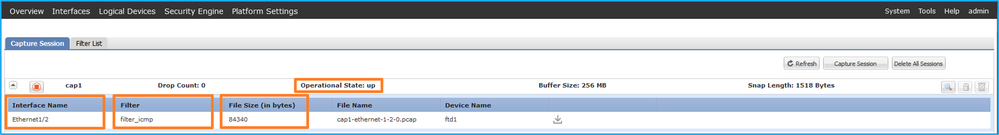

Verifique el Nombre de la Interfaz, asegúrese de que el Estado Operacional esté activo y que el Tamaño del Archivo (en bytes) aumente:

Portchannel1 con interfaces miembro Ethernet1/4 y Ethernet1/5:

CLI DE FXOS

Verifique los detalles de la captura en scope packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 75136 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Canal de puerto 1 con interfaces miembro Ethernet1/4 y Ethernet1/5:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 4

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-4-0.pcap

Pcapsize: 310276 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 5

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-5-0.pcap

Pcapsize: 160 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Recopilar archivos de captura

Realice los pasos descritos en la sección Recopilación de archivos de captura de switches internos Firepower 4100/9300.

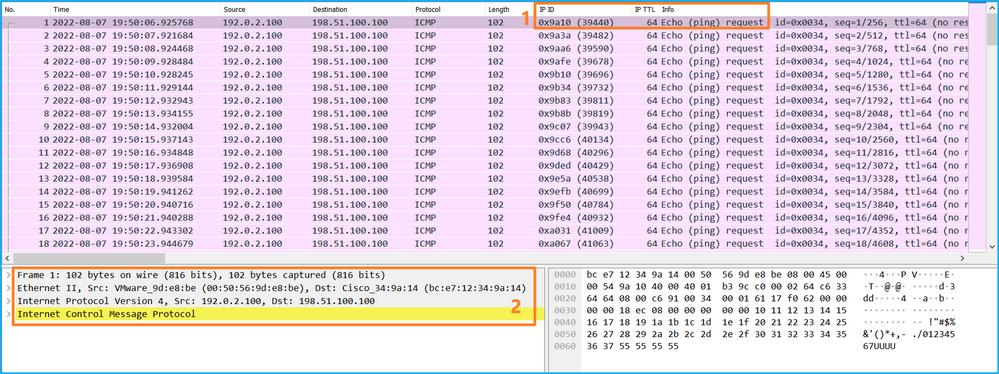

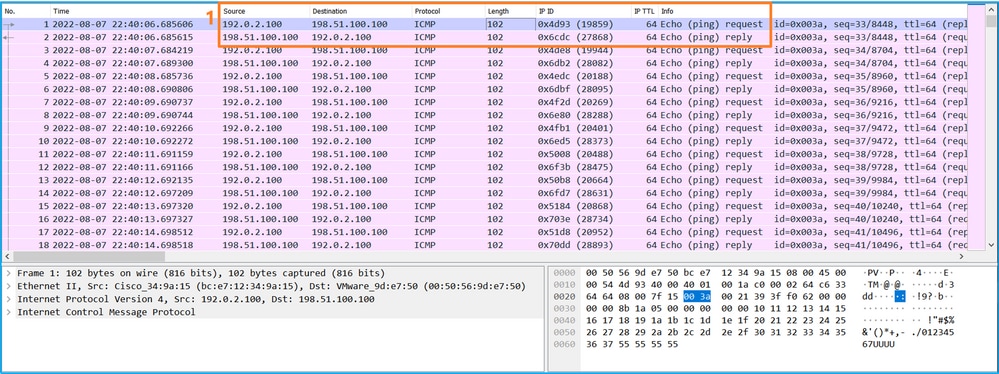

Capturar análisis de archivos

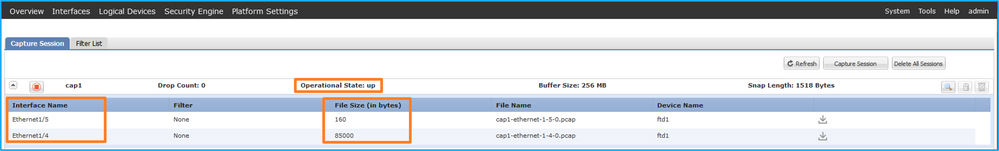

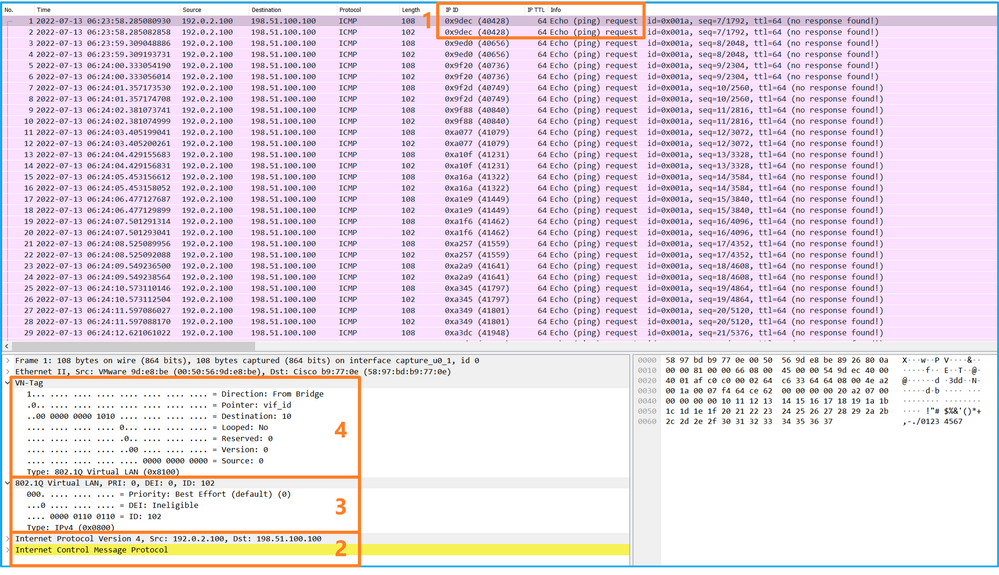

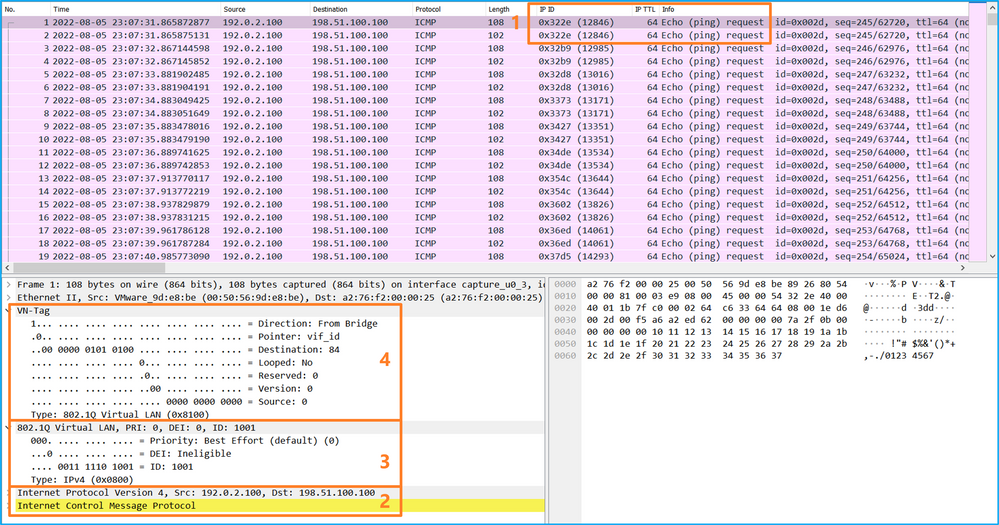

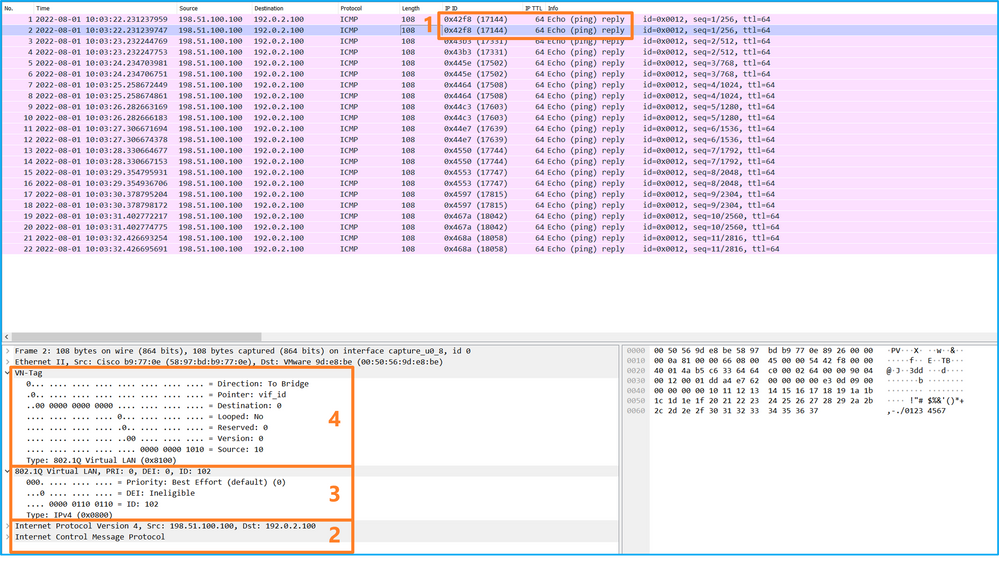

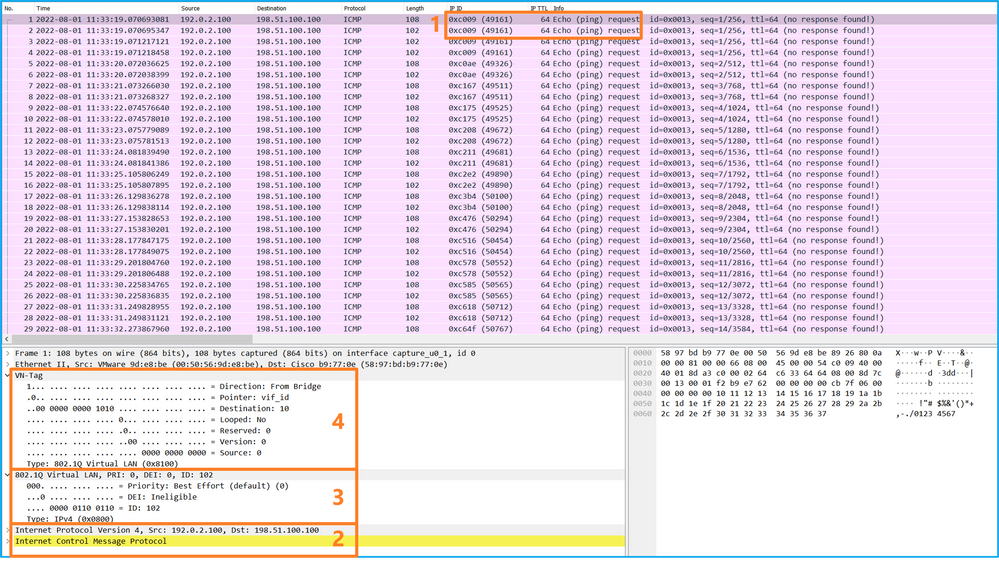

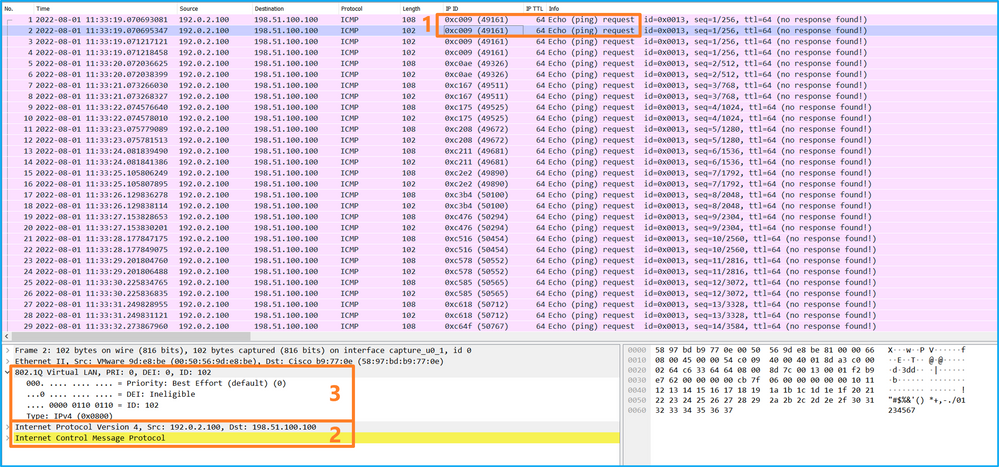

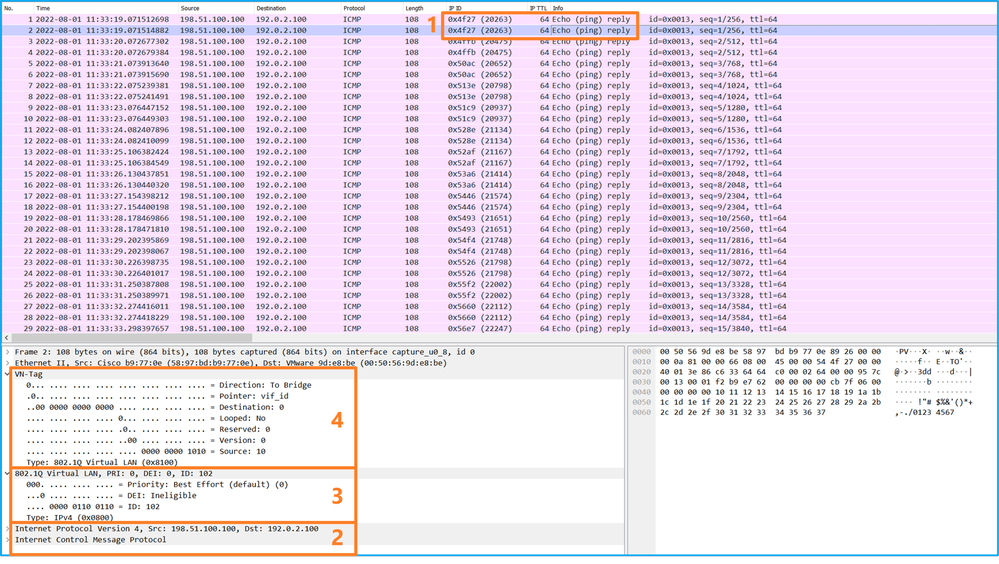

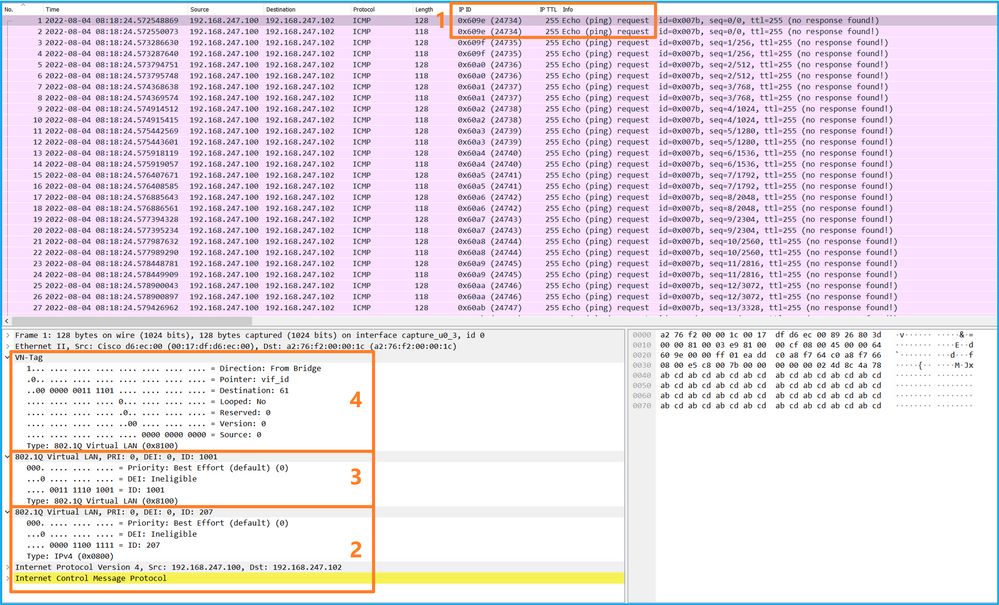

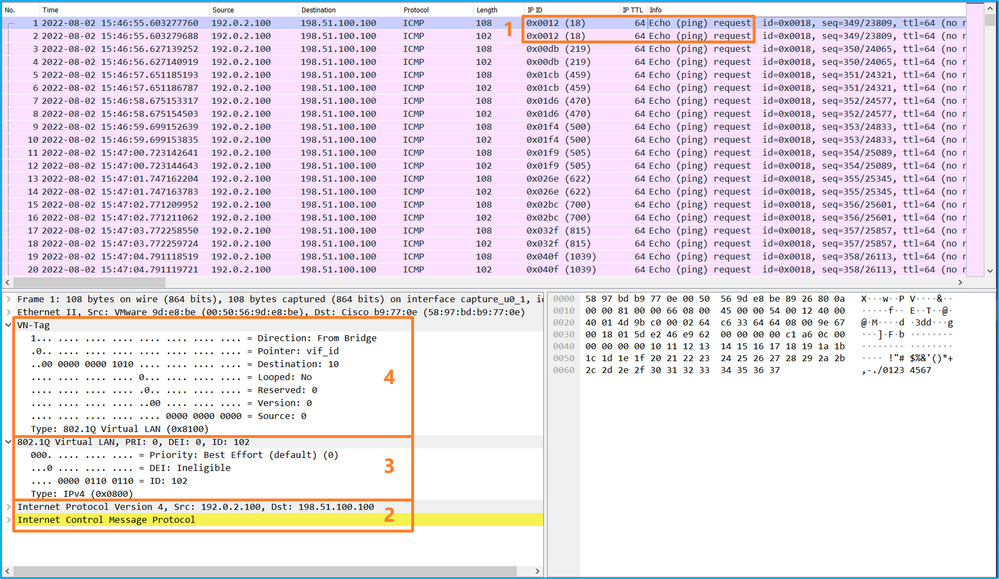

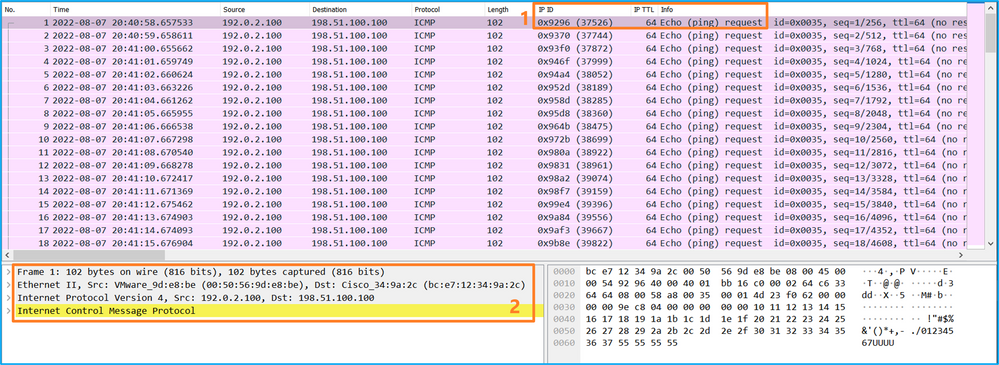

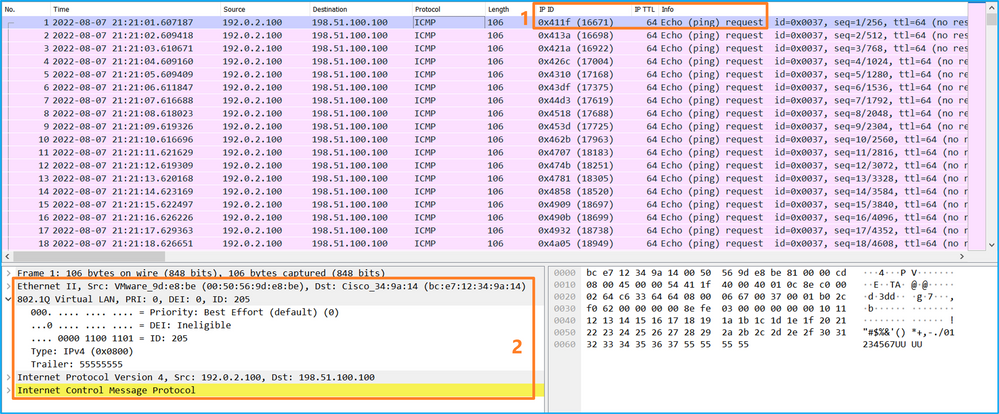

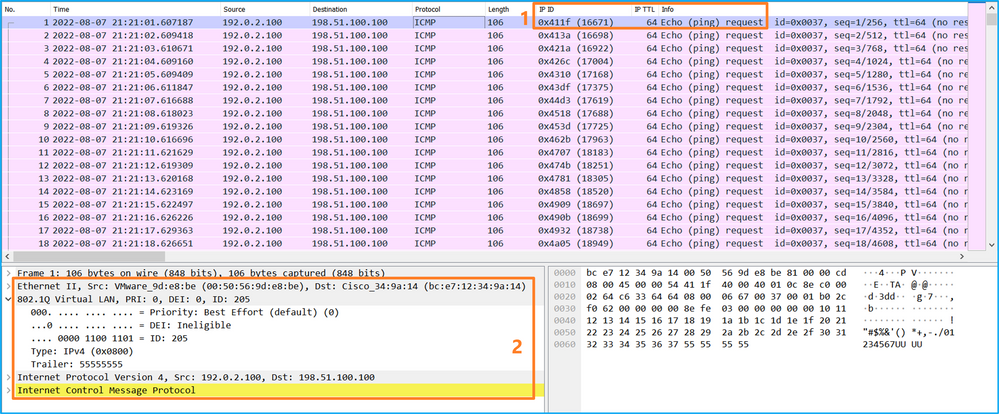

Utilice una aplicación de lector de archivos de captura de paquetes para abrir el archivo de captura para Ethernet1/2. Seleccione el primer paquete y compruebe los puntos clave:

- Solo se capturan los paquetes de solicitud de eco ICMP. Cada paquete se captura y se muestra 2 veces.

- El encabezado del paquete original no tiene la etiqueta VLAN.

- El switch interno inserta la etiqueta adicional del puerto VLAN 102 que identifica la interfaz de ingreso Ethernet1/2.

- El switch interno inserta una etiqueta VN adicional.

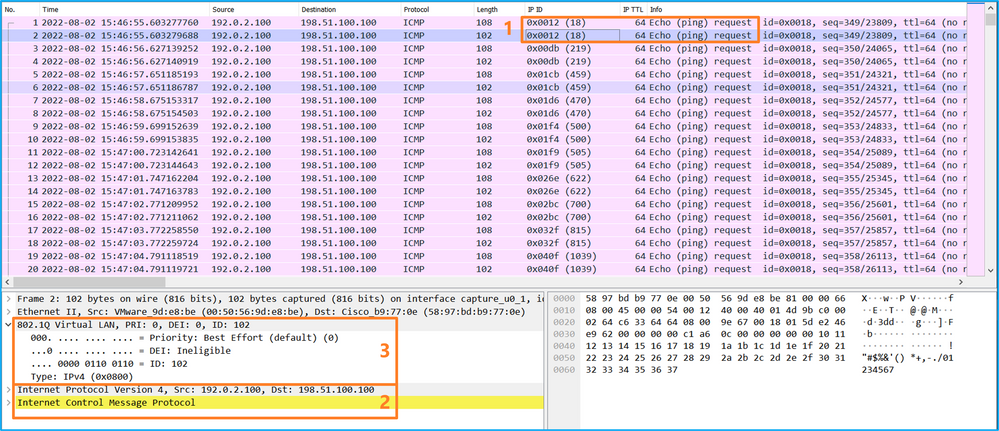

Seleccione el segundo paquete y verifique los puntos clave:

- Solo se capturan los paquetes de solicitud de eco ICMP. Cada paquete se captura y se muestra 2 veces.

- El encabezado del paquete original no tiene la etiqueta VLAN.

- El switch interno inserta la etiqueta adicional del puerto VLAN 102 que identifica la interfaz de ingreso Ethernet1/2.

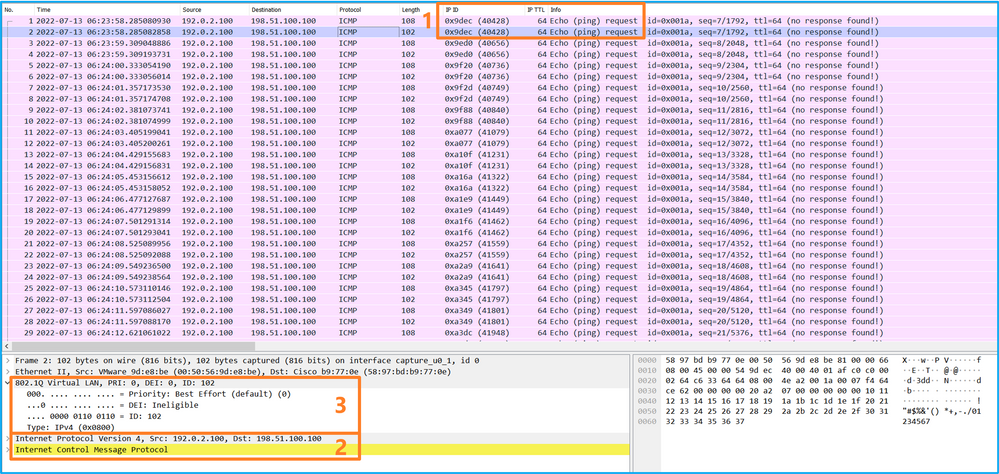

Abra los archivos de captura para las interfaces de miembro Portchannel1. Seleccione el primer paquete y verifique los puntos clave:

- Solo se capturan los paquetes de solicitud de eco ICMP. Cada paquete se captura y se muestra 2 veces.

- El encabezado del paquete original no tiene la etiqueta VLAN.

- El switch interno inserta una etiqueta de VLAN de puerto adicional 1001 que identifica la interfaz de ingreso Portchannel1.

- El switch interno inserta una etiqueta VN adicional.

Seleccione el segundo paquete y verifique los puntos clave:

- Solo se capturan los paquetes de solicitud de eco ICMP. Cada paquete se captura y se muestra 2 veces.

- El encabezado del paquete original no tiene la etiqueta VLAN.

- El switch interno inserta una etiqueta de VLAN de puerto adicional 1001 que identifica la interfaz de ingreso Portchannel1.

Explicación

Cuando se configura una captura de paquetes en una interfaz frontal, el switch captura simultáneamente cada paquete dos veces:

- Después de la inserción de la etiqueta de VLAN de puerto.

- Después de insertar la etiqueta VN.

En el orden de las operaciones, la etiqueta VN se inserta en una etapa posterior a la inserción de la etiqueta VLAN del puerto. Sin embargo, en el archivo de captura, el paquete con la etiqueta VN se muestra antes que el paquete con la etiqueta de puerto VLAN.

Esta tabla resume la tarea:

| Tarea |

Punto de captura |

VLAN de puerto interno en paquetes capturados |

Dirección: |

Tráfico capturado |

| Configuración y verificación de una captura de paquetes en la interfaz Ethernet1/2 |

Ethernet1/2 |

102 |

Solo entrada |

Solicitudes de eco ICMP del host 192.0.2.100 al host 198.51.100.100 |

| Configure y verifique una captura de paquetes en la interfaz Portchannel1 con las interfaces miembro Ethernet1/4 y Ethernet1/5 |

Ethernet1/4 Ethernet1/5 |

1001 |

Solo entrada |

Solicitudes de eco ICMP del host 192.0.2.100 al host 198.51.100.100 |

Capturas de paquetes en interfaces de backplane

Utilice FCM y CLI para configurar y verificar una captura de paquetes en las interfaces de la placa posterior.

Topología, flujo de paquetes y puntos de captura

Configuración

FCM

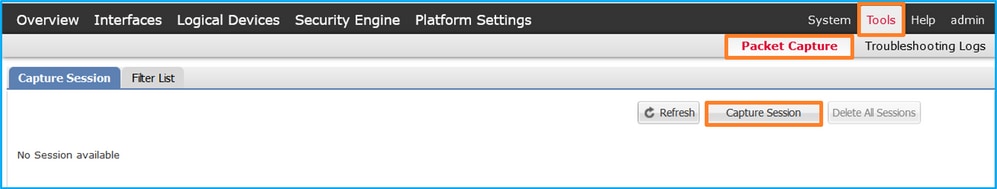

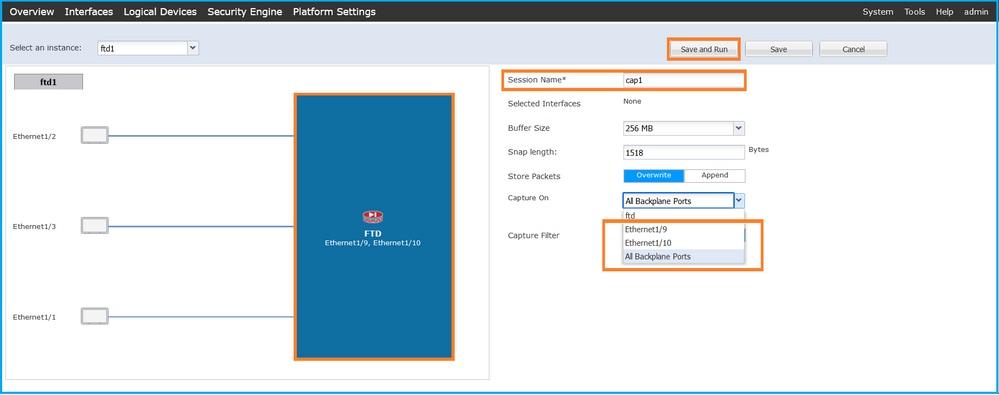

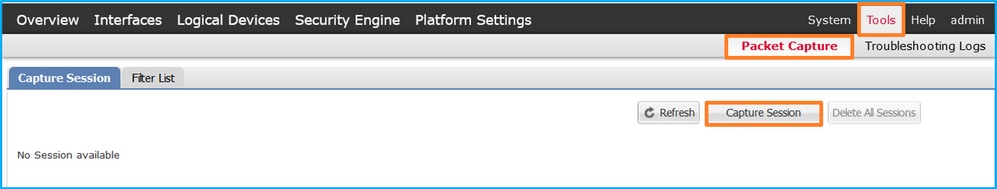

Realice estos pasos en FCM para configurar las capturas de paquetes en las interfaces de la placa de interconexiones:

- Utilice Tools > Packet Capture > Capture Session para crear una nueva sesión de captura:

- Para capturar paquetes en todas las interfaces de backplane, seleccione la aplicación y, a continuación, Todos los puertos de backplane en la lista desplegable Capturar en. También puede elegir la interfaz de backplane específica. En este caso, están disponibles las interfaces de placa base Ethernet1/9 y Ethernet1/10. Proporcione el Nombre de la Sesión y haga clic en Guardar y Ejecutar para activar la captura:

CLI DE FXOS

Realice estos pasos en la CLI de FXOS para configurar las capturas de paquetes en las interfaces de la placa de interconexiones:

- Identifique el tipo de aplicación y el identificador:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Crear una sesión de captura:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/9

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/10

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verificación

FCM

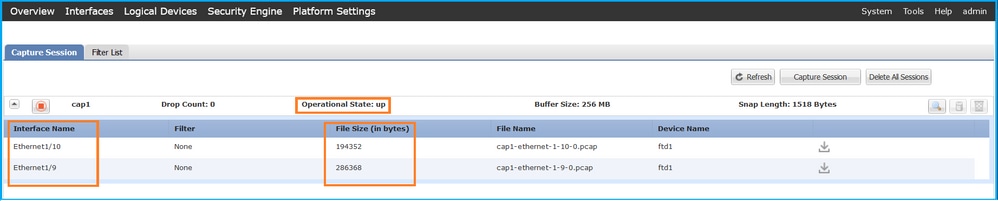

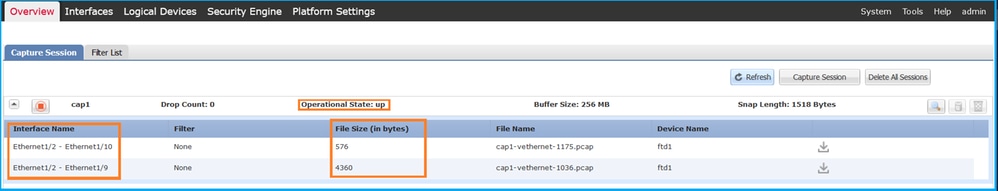

Verifique el Nombre de la Interfaz, asegúrese de que el Estado Operacional esté activo y que el Tamaño del Archivo (en bytes) aumente:

CLI DE FXOS

Verifique los detalles de la captura en scope packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-10-0.pcap

Pcapsize: 1017424 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-9-0.pcap

Pcapsize: 1557432 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Recopilar archivos de captura

Realice los pasos descritos en la sección Recopilación de archivos de captura de switches internos Firepower 4100/9300.

Capturar análisis de archivos

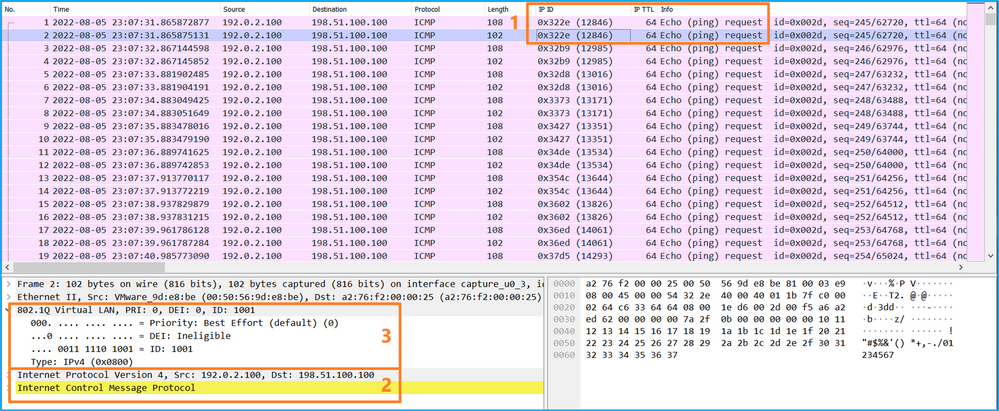

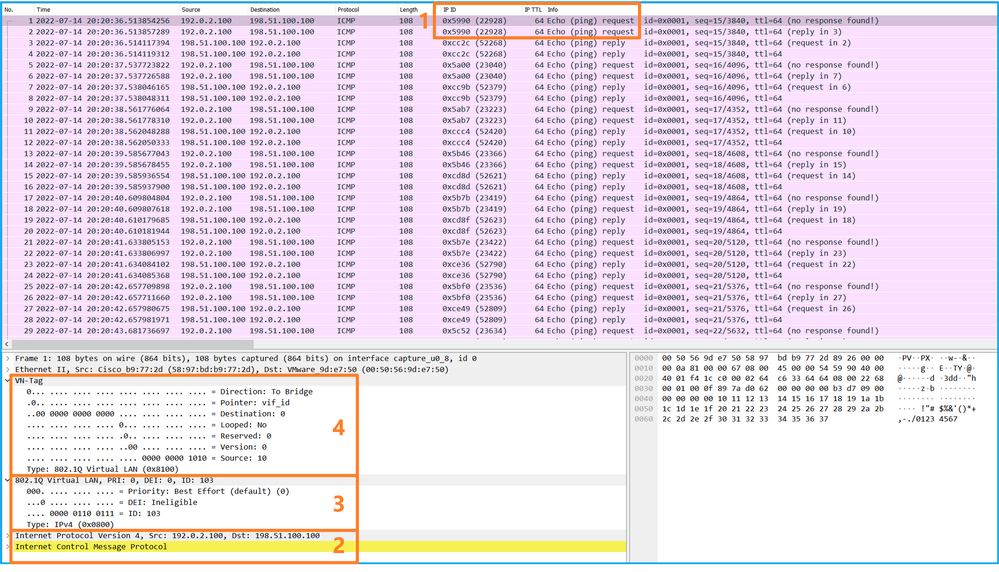

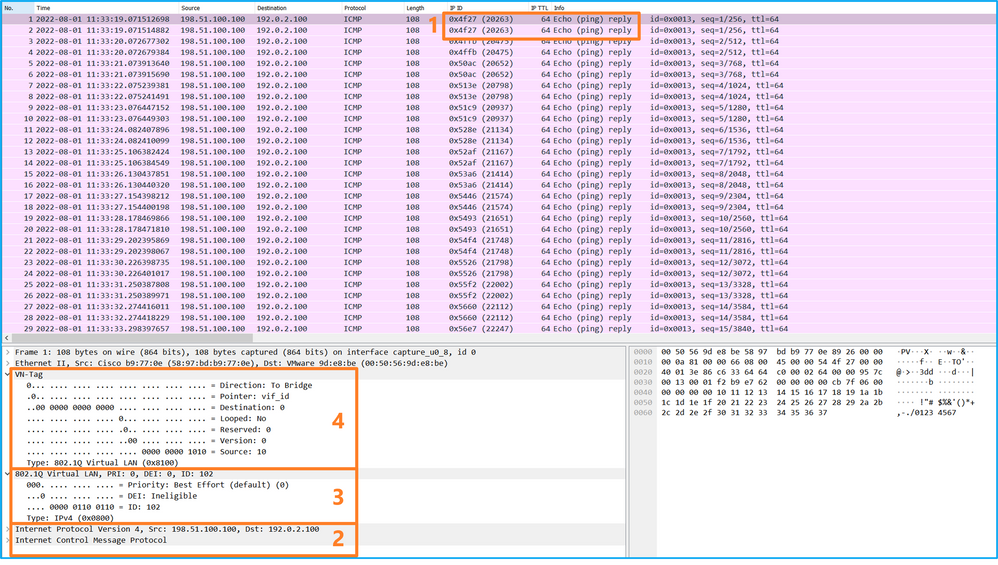

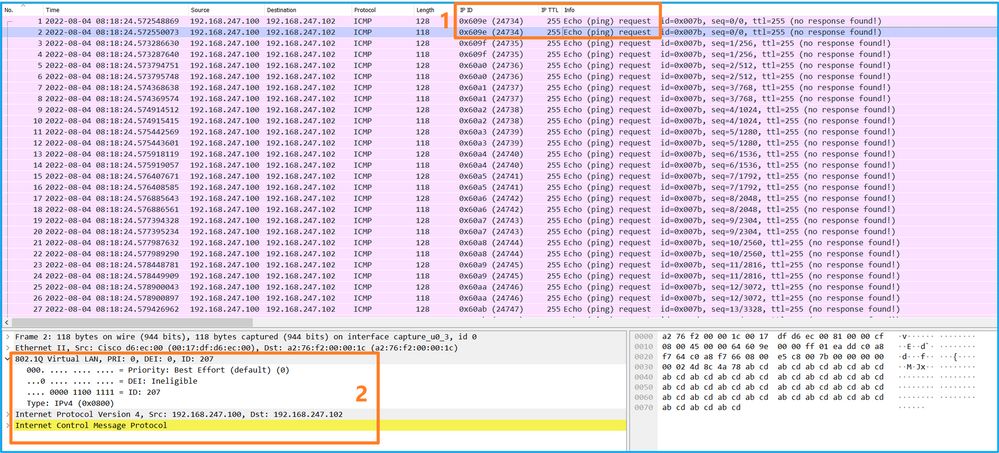

Utilice una aplicación de lector de archivos de captura de paquetes para abrir los archivos de captura. En el caso de más de una interfaz de backplane, asegúrese de abrir todos los archivos de captura para cada interfaz de backplane. En este caso, los paquetes se capturan en la interfaz Ethernet1/9 de la placa de interconexiones.

Seleccione el primer y el segundo paquete y verifique los puntos clave:

- Cada paquete de solicitud de eco ICMP se captura y se muestra 2 veces.

- El encabezado del paquete original no tiene la etiqueta VLAN.

- El switch interno inserta la etiqueta adicional del puerto VLAN 103 que identifica la interfaz de egreso Ethernet1/3.

- El switch interno inserta una etiqueta VN adicional.

Seleccione el tercer y el cuarto paquetes y verifique los puntos clave:

- Cada respuesta de eco ICMP se captura y se muestra 2 veces.

- El encabezado del paquete original no tiene la etiqueta VLAN.

- El switch interno inserta la etiqueta adicional del puerto VLAN 102 que identifica la interfaz de egreso Ethernet1/2.

- El switch interno inserta una etiqueta VN adicional.

Explicación

Cuando se configura una captura de paquetes en una interfaz de backplane, el switch captura simultáneamente cada paquete dos veces. En este caso, el switch interno recibe paquetes que ya están etiquetados por la aplicación en el módulo de seguridad con la etiqueta de VLAN de puerto y la etiqueta VPN. La etiqueta VLAN identifica la interfaz de salida que el chasis interno utiliza para reenviar los paquetes a la red. La etiqueta VLAN 103 en los paquetes de solicitud de eco ICMP identifica Ethernet1/3 como la interfaz de egreso, mientras que la etiqueta VLAN 102 en los paquetes de respuesta de eco ICMP identifica Ethernet1/2 como la interfaz de egreso. El switch interno quita la etiqueta VN y la etiqueta VLAN de la interfaz interna antes de que los paquetes se reenvíen a la red.

Esta tabla resume la tarea:

| Tarea |

Punto de captura |

VLAN de puerto interno en paquetes capturados |

Dirección: |

Tráfico capturado |

| Configuración y verificación de capturas de paquetes en interfaces de backplane |

Interfaces de backplane |

102 103 |

Solo entrada |

Solicitudes de eco ICMP del host 192.0.2.100 al host 198.51.100.100 Respuestas de eco ICMP del host 198.51.100.100 al host 192.0.2.100 |

Capturas de paquetes en puertos de aplicaciones y aplicaciones

Las capturas de paquetes de puertos de aplicaciones o aplicaciones siempre se configuran en las interfaces de la placa de interconexiones y, además, en las interfaces frontales si el usuario especifica la dirección de captura de la aplicación.

Hay principalmente 2 casos prácticos:

- Configure las capturas de paquetes en las interfaces de la placa de interconexiones para los paquetes que salen de una interfaz frontal específica. Por ejemplo, configure las capturas de paquetes en la interfaz Ethernet1/9 de la placa de interconexiones para los paquetes que salen de la interfaz Ethernet1/2.

- Configure capturas simultáneas de paquetes en una interfaz frontal específica y en las interfaces de la placa de interconexiones. Por ejemplo, configure capturas simultáneas de paquetes en la interfaz Ethernet1/2 y en la interfaz de placa de interconexiones Ethernet1/9 para paquetes que salgan de la interfaz Ethernet1/2.

En esta sección se tratan ambos casos prácticos.

Tarea 1

Utilice FCM y CLI para configurar y verificar una captura de paquetes en la interfaz de la placa de interconexiones. Se capturan los paquetes para los que el puerto de aplicación Ethernet1/2 se identifica como la interfaz de salida. En este caso, se capturan las respuestas ICMP.

Topología, flujo de paquetes y puntos de captura

Configuración

FCM

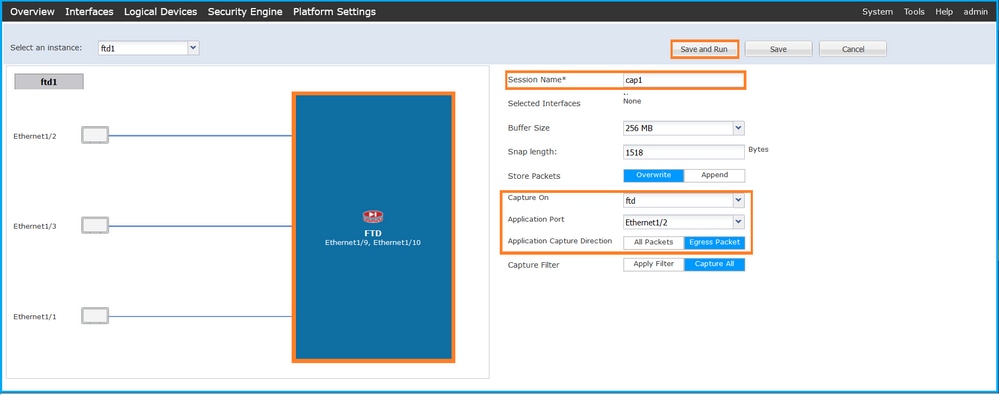

Realice estos pasos en FCM para configurar una captura de paquetes en la aplicación FTD y el puerto Ethernet1/2 de la aplicación:

- Utilice Tools > Packet Capture > Capture Session para crear una nueva sesión de captura:

- Seleccione la aplicación Ethernet1/2 en la lista desplegable Application Port y seleccione Egress Packet en Application Capture Direction. Proporcione el Nombre de la Sesión y haga clic en Guardar y Ejecutar para activar la captura:

CLI DE FXOS

Realice estos pasos en la CLI de FXOS para configurar las capturas de paquetes en las interfaces de la placa de interconexiones:

- Identifique el tipo de aplicación y el identificador:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Crear una sesión de captura:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create app-port 1 l12 Ethernet1/2 ftd

firepower /packet-capture/session/app-port* # set app-identifier ftd1

firepower /packet-capture/session/app-port* # set filter ""

firepower /packet-capture/session/app-port* # set subinterface 0

firepower /packet-capture/session/app-port* # up

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verificación

FCM

Verifique el Nombre de la Interfaz, asegúrese de que el Estado Operacional esté activo y que el Tamaño del Archivo (en bytes) aumente:

CLI DE FXOS

Verifique los detalles de la captura en scope packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Application ports involved in Packet Capture:

Slot Id: 1

Link Name: l12

Port Name: Ethernet1/2

App Name: ftd

Sub Interface: 0

Application Instance Identifier: ftd1

Application ports resolved to:

Name: vnic1

Eq Slot Id: 1

Eq Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1036.pcap

Pcapsize: 53640 bytes

Vlan: 102

Filter:

Name: vnic2

Eq Slot Id: 1

Eq Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1175.pcap

Pcapsize: 1824 bytes

Vlan: 102

Filter:

Recopilar archivos de captura

Realice los pasos descritos en la sección Recopilación de archivos de captura de switches internos Firepower 4100/9300.

Capturar análisis de archivos

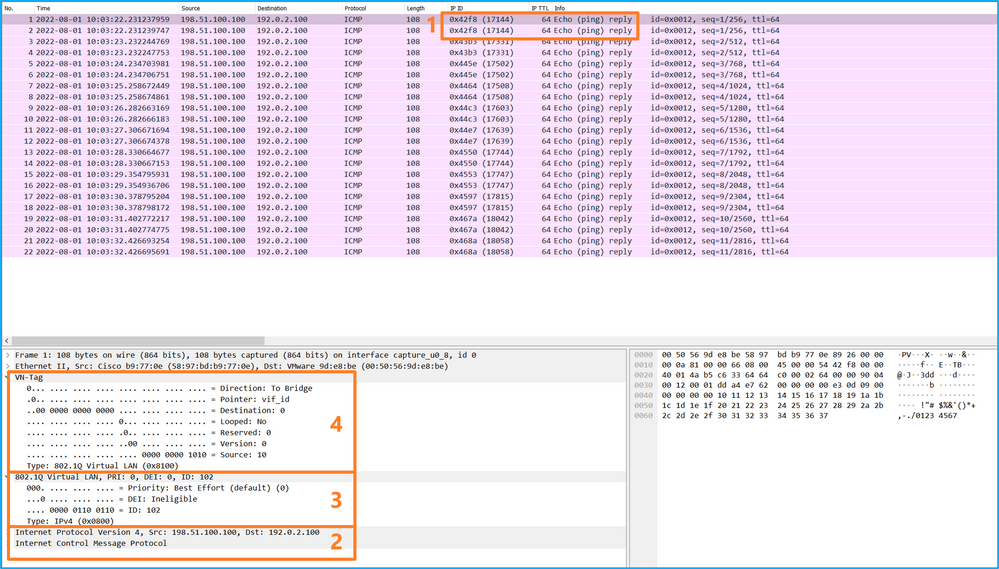

Utilice una aplicación de lector de archivos de captura de paquetes para abrir los archivos de captura. En el caso de varias interfaces de backplane, asegúrese de abrir todos los archivos de captura para cada interfaz de backplane. En este caso, los paquetes se capturan en la interfaz Ethernet1/9 de la placa de interconexiones.

Seleccione el primer y el segundo paquete y verifique los puntos clave:

- Cada respuesta de eco ICMP se captura y se muestra 2 veces.

- El encabezado del paquete original no tiene la etiqueta VLAN.

- El switch interno inserta la etiqueta adicional del puerto VLAN 102 que identifica la interfaz de egreso Ethernet1/2.

- El switch interno inserta una etiqueta VN adicional.

Explicación

En este caso, Ethernet1/2 con la etiqueta VLAN de puerto 102 es la interfaz de salida para los paquetes de respuesta de eco ICMP.

Cuando la dirección de captura de la aplicación se establece en Egress en las opciones de captura, los paquetes con la etiqueta de VLAN de puerto 102 en el encabezado Ethernet se capturan en las interfaces de la placa posterior en la dirección de ingreso.

Esta tabla resume la tarea:

| Tarea |

Punto de captura |

VLAN de puerto interno en paquetes capturados |

Dirección: |

Tráfico capturado |

| Configuración y verificación de capturas en la aplicación y el puerto de aplicación Ethernet1/2 |

Interfaces de backplane |

102 |

Solo entrada |

Respuestas de eco ICMP del host 198.51.100.100 al host 192.0.2.100 |

Tarea 2:

Utilice FCM y CLI para configurar y verificar una captura de paquetes en la interfaz de la placa de interconexiones y la interfaz Ethernet1/2 frontal.

Las capturas de paquetes simultáneas se configuran en:

- Interfaz frontal: se capturan los paquetes con el puerto VLAN 102 en la interfaz Ethernet1/2. Los paquetes capturados son solicitudes de eco ICMP.

- Interfaces de placa base: se capturan los paquetes para los que Ethernet1/2 se identifica como la interfaz de salida o los paquetes con el puerto VLAN 102. Los paquetes capturados son respuestas de eco ICMP.

Topología, flujo de paquetes y puntos de captura

Configuración

FCM

Realice estos pasos en FCM para configurar una captura de paquetes en la aplicación FTD y el puerto Ethernet1/2 de la aplicación:

- Utilice Tools > Packet Capture > Capture Session para crear una nueva sesión de captura:

- Seleccione la aplicación FTD, Ethernet1/2 en la lista desplegable Application Port y seleccione All Packets en la Dirección de captura de la aplicación. Proporcione el Nombre de la Sesión y haga clic en Guardar y Ejecutar para activar la captura:

CLI DE FXOS

Realice estos pasos en la CLI de FXOS para configurar las capturas de paquetes en las interfaces de la placa de interconexiones:

- Identifique el tipo de aplicación y el identificador:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Crear una sesión de captura:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port eth1/2

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # exit

firepower /packet-capture/session* # create app-port 1 link12 Ethernet1/2 ftd

firepower /packet-capture/session/app-port* # set app-identifier ftd1

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session # commit

Verificación

FCM

Verifique el Nombre de la Interfaz, asegúrese de que el Estado Operacional esté activo y que el Tamaño del Archivo (en bytes) aumente:

CLI DE FXOS

Verifique los detalles de la captura en scope packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 410444 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Application ports involved in Packet Capture:

Slot Id: 1

Link Name: link12

Port Name: Ethernet1/2

App Name: ftd

Sub Interface: 0

Application Instance Identifier: ftd1

Application ports resolved to:

Name: vnic1

Eq Slot Id: 1

Eq Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1036.pcap

Pcapsize: 128400 bytes

Vlan: 102

Filter:

Name: vnic2

Eq Slot Id: 1

Eq Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1175.pcap

Pcapsize: 2656 bytes

Vlan: 102

Filter:

Recopilar archivos de captura

Realice los pasos descritos en la sección Recopilación de archivos de captura de switches internos Firepower 4100/9300.

Capturar análisis de archivos

Utilice una aplicación de lector de archivos de captura de paquetes para abrir los archivos de captura. En el caso de varias interfaces de backplane, asegúrese de abrir todos los archivos de captura para cada interfaz de backplane. En este caso, los paquetes se capturan en la interfaz Ethernet1/9 de la placa de interconexiones.

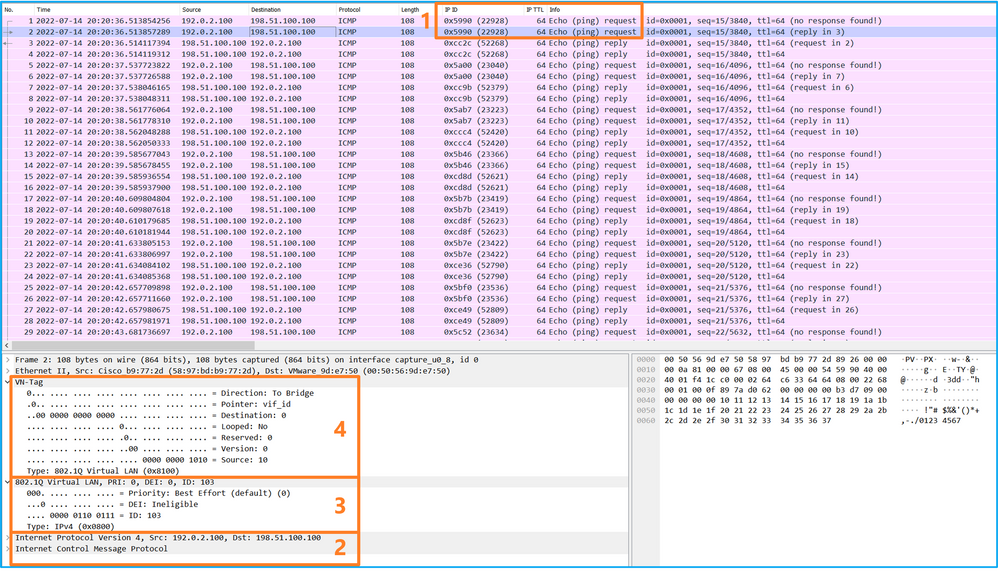

Abra el archivo de captura para la interfaz Ethernet1/2, seleccione el primer paquete y verifique los puntos clave:

- Solo se capturan los paquetes de solicitud de eco ICMP. Cada paquete se captura y se muestra 2 veces.

- El encabezado del paquete original no tiene la etiqueta VLAN.

- El switch interno inserta la etiqueta adicional del puerto VLAN 102 que identifica la interfaz de ingreso Ethernet1/2.

- El switch interno inserta una etiqueta VN adicional.

Seleccione el segundo paquete y verifique los puntos clave:

- Solo se capturan los paquetes de solicitud de eco ICMP. Cada paquete se captura y se muestra 2 veces.

- El encabezado del paquete original no tiene la etiqueta VLAN.

- El switch interno inserta la etiqueta adicional del puerto VLAN 102 que identifica la interfaz de ingreso Ethernet1/2.

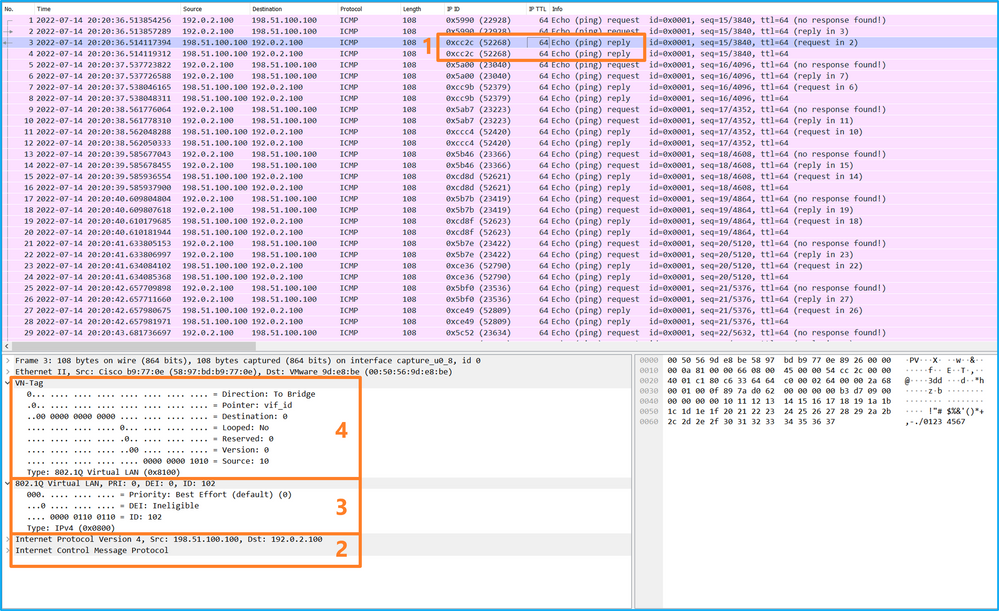

Abra el archivo de captura para la interfaz Ethernet1/9, seleccione el primer y el segundo paquete y verifique los puntos clave:

- Cada respuesta de eco ICMP se captura y se muestra 2 veces.

- El encabezado del paquete original no tiene la etiqueta VLAN.

- El switch interno inserta la etiqueta adicional del puerto VLAN 102 que identifica la interfaz de egreso Ethernet1/2.

- El switch interno inserta una etiqueta VN adicional.

Explicación

Si se selecciona la opción Todos los paquetes en la Dirección de captura de la aplicación, se configuran 2 capturas de paquetes simultáneas relacionadas con el puerto Ethernet1/2 de la aplicación seleccionada: una captura en la interfaz Ethernet1/2 frontal y una captura en interfaces de backplane seleccionadas.

Cuando se configura una captura de paquetes en una interfaz frontal, el switch captura simultáneamente cada paquete dos veces:

- Después de la inserción de la etiqueta de VLAN de puerto.

- Después de insertar la etiqueta VN.

En el orden de las operaciones, la etiqueta VN se inserta en una etapa posterior a la inserción de la etiqueta VLAN del puerto. Sin embargo, en el archivo de captura, el paquete con la etiqueta VN se muestra antes que el paquete con la etiqueta de puerto VLAN. En este ejemplo, la etiqueta VLAN 102 en los paquetes de solicitud de eco ICMP identifica Ethernet1/2 como la interfaz de ingreso.

Cuando se configura una captura de paquetes en una interfaz de backplane, el switch captura simultáneamente cada paquete dos veces. El switch interno recibe paquetes que ya están etiquetados por la aplicación en el módulo de seguridad con la etiqueta de VLAN de puerto y la etiqueta VN. La etiqueta de VLAN de puerto identifica la interfaz de salida que el chasis interno utiliza para reenviar los paquetes a la red. En este ejemplo, la etiqueta VLAN 102 en los paquetes de respuesta de eco ICMP identifica Ethernet1/2 como la interfaz de salida.

El switch interno quita la etiqueta VN y la etiqueta VLAN de la interfaz interna antes de que los paquetes se reenvíen a la red.

Esta tabla resume la tarea:

| Tarea |

Punto de captura |

VLAN de puerto interno en paquetes capturados |

Dirección: |

Tráfico capturado |

| Configuración y verificación de capturas en la aplicación y el puerto de aplicación Ethernet1/2 |

Interfaces de backplane |

102 |

Solo entrada |

Respuestas de eco ICMP del host 198.51.100.100 al host 192.0.2.100 |

| Interfaz Ethernet1/2 |

102 |

Solo entrada |

Solicitudes de eco ICMP del host 192.0.2.100 al host 198.51.100.100 |

Captura de paquetes en una subinterfaz de una interfaz física o de canal de puerto

Utilice FCM y CLI para configurar y verificar una captura de paquetes en la subinterfaz Ethernet1/2.205 o en la subinterfaz de canal de puerto Portchannel1.207. Las subinterfaces y capturas en las subinterfaces sólo se admiten para la aplicación FTD en modo contenedor. En este caso, se configura una captura de paquetes en Ethernet1/2.205 y Portchannel1.207.

Topología, flujo de paquetes y puntos de captura

Configuración

FCM

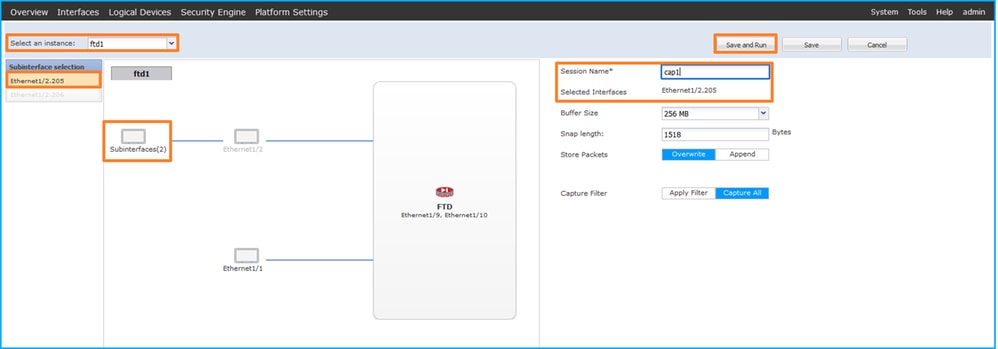

Realice estos pasos en FCM para configurar una captura de paquetes en la aplicación FTD y el puerto Ethernet1/2 de la aplicación:

- Utilice Tools > Packet Capture > Capture Session para crear una nueva sesión de captura:

- Seleccione la instancia de aplicación específica ftd1, la subinterfaz Ethernet1/2.205, proporcione el nombre de sesión y haga clic en Guardar y Ejecutar para activar la captura:

3. En el caso de una subinterfaz de canal de puerto, debido al ID de bug de Cisco, las subinterfaces CSCvq33119 no son visibles en FCM. Utilice la CLI de FXOS para configurar capturas en subinterfaces de canal de puerto.

CLI DE FXOS

Realice estos pasos en la CLI de FXOS para configurar una captura de paquetes en las subinterfaces Ethernet1/2.205 y Portchannel1.207:

- Identifique el tipo de aplicación y el identificador:

firepower# scope ssa

firepower /ssa # show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Container No RP20 Not Applicable None

ftd ftd2 1 Enabled Online 7.2.0.82 7.2.0.82 Container No RP20 Not Applicable None

- En el caso de una interfaz de canal de puerto, identifique sus interfaces miembro:

firepower# connect fxos

<output skipped>

firepower(fxos)# show port-channel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

--------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(SU) Eth LACP Eth1/3(P) Eth1/3(P)

- Crear una sesión de captura:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 205

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Para subinterfaces de canal de puerto, cree una captura de paquetes para cada interfaz miembro de canal de puerto:

firepower# scope packet-capture

firepower /packet-capture # create filter vlan207

firepower /packet-capture/filter* # set ovlan 207

firepower /packet-capture/filter* # up

firepower /packet-capture* # create session cap1

firepower /packet-capture/session* create phy-port Eth1/3

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 207

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/4

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 207

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

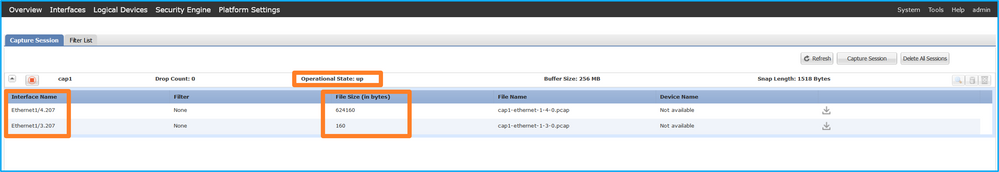

Verificación

FCM

Verifique el Nombre de la Interfaz, asegúrese de que el Estado Operacional esté activo y que el Tamaño del Archivo (en bytes) aumente:

Las capturas de subinterfaz de canal de puerto configuradas en la CLI de FXOS también son visibles en FCM; sin embargo, no se pueden editar:

CLI DE FXOS

Verifique los detalles de la captura en scope packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 9324 bytes

Filter:

Sub Interface: 205

Application Instance Identifier: ftd1

Application Name: ftd

Canal de puerto 1 con interfaces miembro Ethernet1/3 y Ethernet1/4:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 3

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-3-0.pcap

Pcapsize: 160 bytes

Filter:

Sub Interface: 207

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 4

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-4-0.pcap

Pcapsize: 624160 bytes

Filter:

Sub Interface: 207

Application Instance Identifier: ftd1

Application Name: ftd

Recopilar archivos de captura

Realice los pasos descritos en la sección Recopilación de archivos de captura de switches internos Firepower 4100/9300.

Capturar análisis de archivos

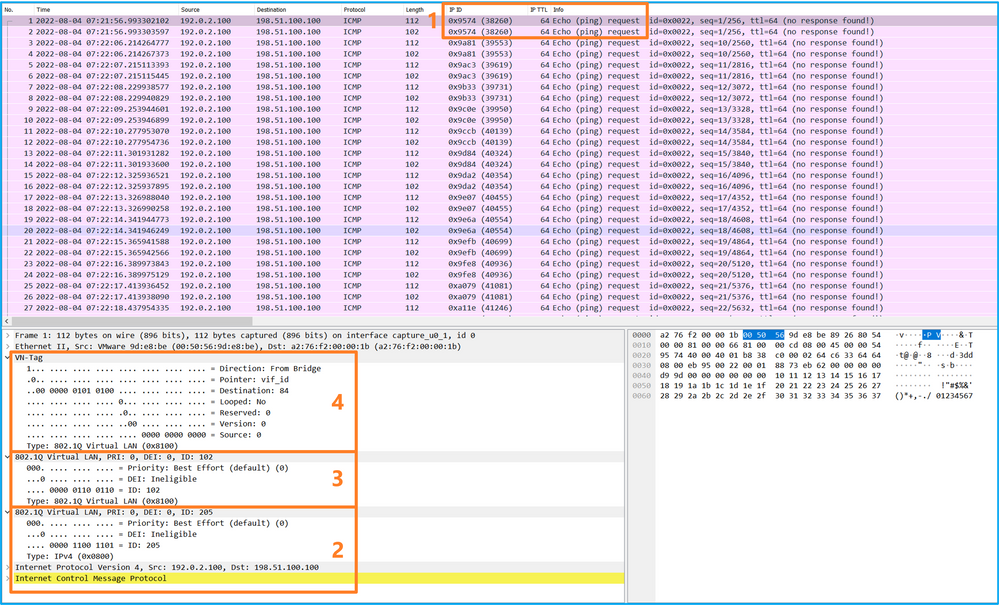

Utilice una aplicación de lector de archivos de captura de paquetes para abrir el archivo de captura. Seleccione el primer paquete y verifique los puntos clave:

- Solo se capturan los paquetes de solicitud de eco ICMP. Cada paquete se captura y se muestra 2 veces.

- El encabezado del paquete original tiene la etiqueta VLAN 205.

- El switch interno inserta la etiqueta adicional del puerto VLAN 102 que identifica la interfaz de ingreso Ethernet1/2.

- El switch interno inserta una etiqueta VN adicional.

Seleccione el segundo paquete y verifique los puntos clave:

- Solo se capturan los paquetes de solicitud de eco ICMP. Cada paquete se captura y se muestra 2 veces.

- El encabezado del paquete original tiene la etiqueta VLAN 205.

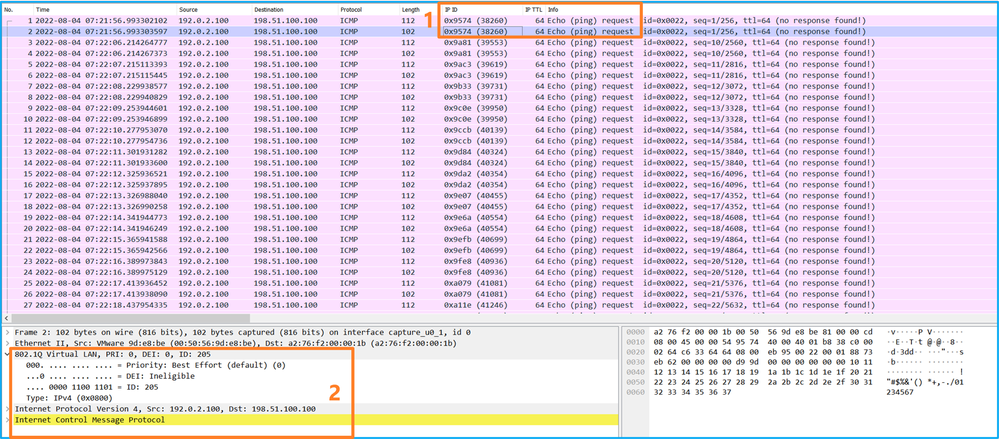

Ahora abra los archivos de captura para Portchannel1.207. Seleccione el primer paquete y verifique los puntos clave

- Solo se capturan los paquetes de solicitud de eco ICMP. Cada paquete se captura y se muestra 2 veces.

- El encabezado del paquete original tiene la etiqueta VLAN 207.

- El switch interno inserta una etiqueta de VLAN de puerto adicional 1001 que identifica la interfaz de ingreso Portchannel1.

- El switch interno inserta una etiqueta VN adicional.

Seleccione el segundo paquete y verifique los puntos clave:

- Solo se capturan los paquetes de solicitud de eco ICMP. Cada paquete se captura y se muestra 2 veces.

- El encabezado del paquete original tiene la etiqueta VLAN 207.

Explicación

Cuando se configura una captura de paquetes en una interfaz frontal, el switch captura simultáneamente cada paquete dos veces:

- Después de la inserción de la etiqueta de VLAN de puerto.

- Después de insertar la etiqueta VN.

En el orden de las operaciones, la etiqueta VN se inserta en una etapa posterior a la inserción de la etiqueta VLAN del puerto. Sin embargo, en el archivo de captura, el paquete con la etiqueta VN se muestra antes que el paquete con la etiqueta de puerto VLAN. Además, en el caso de las subinterfaces, en los archivos de captura, cada segundo paquete no contiene la etiqueta de VLAN de puerto.

Esta tabla resume la tarea:

| Tarea |

Punto de captura |

VLAN de puerto interno en paquetes capturados |

Dirección: |

Tráfico capturado |

| Configure y verifique una captura de paquetes en la subinterfaz Ethernet1/2.205 |

Ethernet1/2.205 |

102 |

Solo entrada |

Solicitudes de eco ICMP del host 192.0.2.100 al host 198.51.100.100 |

| Configure y verifique una captura de paquetes en la subinterfaz Portchannel1 con las interfaces miembro Ethernet1/3 y Ethernet1/4 |

Ethernet1/3 Ethernet1/4 |

1001 |

Solo entrada |

Solicitudes de eco ICMP de 192.168.207.100 al host 192.168.207.102 |

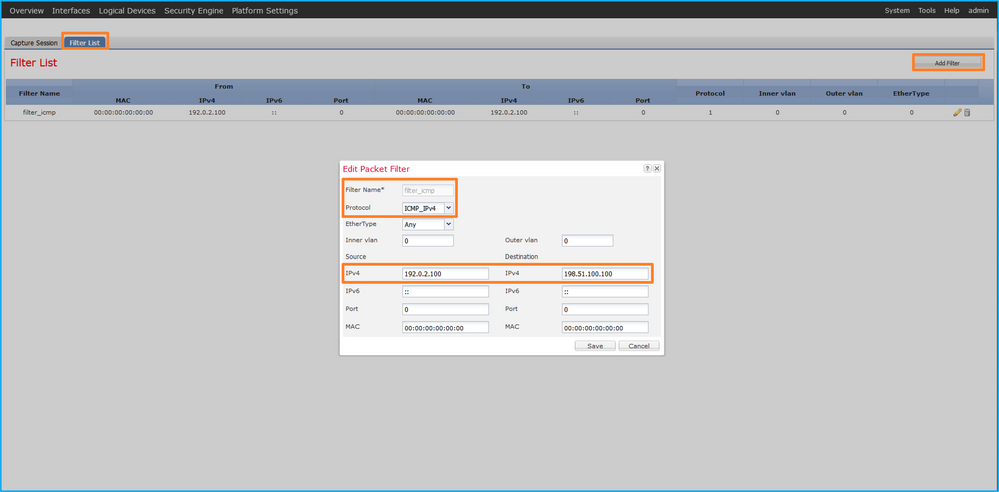

Filtros de captura de paquetes

Utilice FCM y CLI para configurar y verificar una captura de paquetes en la interfaz Ethernet1/2 con un filtro.

Topología, flujo de paquetes y puntos de captura

Configuración

FCM

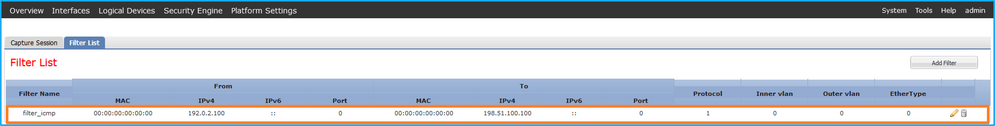

Realice estos pasos en FCM para configurar un filtro de captura para los paquetes de solicitud de eco ICMP del host 192.0.2.100 al host 198.51.100.100 y aplicarlo a la captura de paquetes en la interfaz Ethernet1/2:

-

Utilice Tools > Packet Capture > Filter List > Add Filter para crear un filtro de captura.

- Especifique el Nombre de filtro, Protocolo, IPv4 de origen, IPv4 de destino y haga clic en Guardar:

- Utilice Tools > Packet Capture > Capture Session para crear una nueva sesión de captura:

- Seleccione Ethernet1/2, proporcione el Nombre de la Sesión, aplique el filtro de captura y haga clic en Guardar y Ejecutar para activar la captura:

CLI DE FXOS

Realice estos pasos en la CLI de FXOS para configurar las capturas de paquetes en las interfaces de la placa de interconexiones:

- Identifique el tipo de aplicación y el identificador:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

2. Identifique el número de protocolo IP en https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml. En este caso, el número de protocolo ICMP es 1.

3. Cree una sesión de captura:

-

firepower# scope packet-capture

firepower /packet-capture # create filter filter_icmp

firepower /packet-capture/filter* # set destip 198.51.100.100

firepower /packet-capture/filter* # set protocol 1

firepower /packet-capture/filter* # set srcip 192.0.2.100

firepower /packet-capture/filter* # exit

firepower /packet-capture* # create session cap1

firepower /packet-capture/session* # create phy-port Ethernet1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set filter filter_icmp

firepower /packet-capture/session/phy-port* # exit

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verificación

FCM

Verifique el Nombre de la Interfaz, asegúrese de que el Estado Operacional esté activo y que el Tamaño del Archivo (en bytes) aumente:

Verifique el nombre de la interfaz, el filtro, asegúrese de que el estado operativo esté activo y el tamaño del archivo (en bytes) aumente en Herramientas > Captura de paquetes > Sesión de captura:

CLI DE FXOS

Verifique los detalles de la captura en scope packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show filter detail

Configure a filter for packet capture:

Name: filter_icmp

Protocol: 1

Ivlan: 0

Ovlan: 0

Src Ip: 192.0.2.100

Dest Ip: 198.51.100.100

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Src Ipv6: ::

Dest Ipv6: ::

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 213784 bytes

Filter: filter_icmp

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Recopilar archivos de captura

Realice los pasos descritos en la sección Recopilación de archivos de captura de switches internos Firepower 4100/9300.

Capturar análisis de archivos

Utilice una aplicación de lector de archivos de captura de paquetes para abrir el archivo de captura. Seleccione el primer paquete y compruebe los puntos clave

- Solo se capturan los paquetes de solicitud de eco ICMP. Cada paquete se captura y se muestra 2 veces.

- El encabezado del paquete original no tiene la etiqueta VLAN.

- El switch interno inserta la etiqueta adicional del puerto VLAN 102 que identifica la interfaz de ingreso Ethernet1/2.

- El switch interno inserta una etiqueta VN adicional.

Seleccione el segundo paquete y verifique los puntos clave:

- Solo se capturan los paquetes de solicitud de eco ICMP. Cada paquete se captura y se muestra 2 veces.

- El encabezado del paquete original no tiene la etiqueta VLAN.

- El switch interno inserta la etiqueta adicional del puerto VLAN 102 que identifica la interfaz de ingreso Ethernet1/2.

Explicación

Cuando se configura una captura de paquetes en una interfaz frontal, el switch captura simultáneamente cada paquete dos veces:

- Después de la inserción de la etiqueta de VLAN de puerto.

- Después de insertar la etiqueta VN.

En el orden de las operaciones, la etiqueta VN se inserta en una etapa posterior a la inserción de la etiqueta VLAN del puerto. Sin embargo, en el archivo de captura, el paquete con la etiqueta VN se muestra antes que el paquete con la etiqueta de puerto VLAN.

Cuando se aplica un filtro de captura, sólo se capturan los paquetes que coinciden con el filtro en la dirección de entrada.

Esta tabla resume la tarea:

| Tarea |

Punto de captura |

VLAN de puerto interno en paquetes capturados |

Dirección: |

Filtro de usuario |

Tráfico capturado |

| Configure y verifique una captura de paquetes con un filtro en la interfaz Ethernet1/2 frontal |

Ethernet1/2 |

102 |

Solo entrada |

Protocolo: ICMP Fuente: 192.0.2.100 Destino: 198.51.100.100 |

Solicitudes de eco ICMP del host 192.0.2.100 al host 198.51.100.100 |

Recopilación de archivos de captura de switches internos Firepower 4100/9300

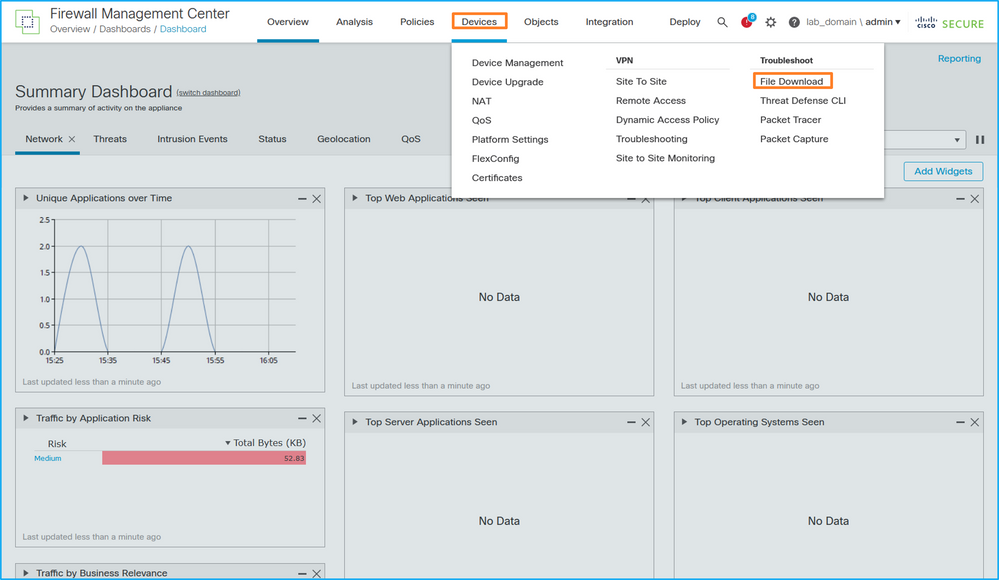

FCM

Realice estos pasos en FCM para recopilar archivos de captura de switch internos:

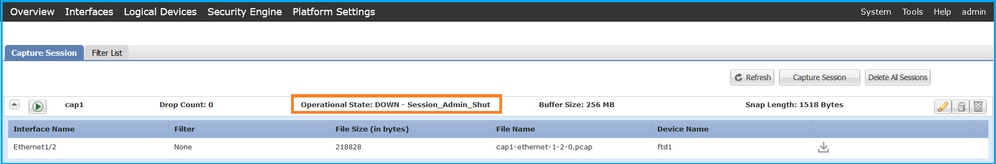

- Haga clic en el botón Disable Session para detener la captura activa:

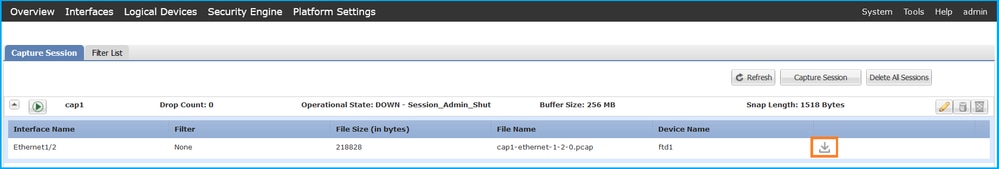

- Asegúrese de que el estado operativo sea DOWN - Session_Admin_Shut:

- Haga clic en Descargar para descargar el archivo de captura:

En el caso de las interfaces de canal de puerto, repita este paso para cada interfaz miembro.

CLI DE FXOS

Realice estos pasos en la CLI de FXOS para recopilar los archivos de captura:

- Detener la captura activa:

firepower# scope packet-capture

firepower /packet-capture # scope session cap1

firepower /packet-capture/session # disable

firepower /packet-capture/session* # commit

firepower /packet-capture/session # up

firepower /packet-capture # show session cap1 detail

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Disabled

Oper State: Down

Oper State Reason: Admin Disable

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 115744 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

- Cargue el archivo de captura desde el alcance del comando local-mgmt:

firepower# connect local-mgmt

firepower(local-mgmt)# copy /packet-capture/session-1/cap1-ethernet-1-2-0.pcap ?

ftp: Dest File URI

http: Dest File URI

https: Dest File URI

scp: Dest File URI

sftp: Dest File URI

tftp: Dest File URI

usbdrive: Dest File URI

volatile: Dest File URI

workspace: Dest File URI

firepower(local-mgmt)# copy /packet-capture/session-1/cap1-ethernet-1-2-0.pcap ftp://ftpuser@10.10.10.1/cap1-ethernet-1-2-0.pcap

Password:

En el caso de las interfaces de canal de puerto, copie el archivo de captura para cada interfaz miembro.

Directrices, limitaciones y prácticas recomendadas para Switch interno Captura de paquete

Para conocer las pautas y limitaciones relacionadas con la captura de switches internos Firepower 4100/9300, consulte la Guía de configuración de Cisco Firepower 4100/9300 FXOS Chassis Manager o la Guía de configuración de Cisco Firepower 4100/9300 FXOS CLI, capítulo Resolución de problemas, sección Captura de paquetes.

Esta es la lista de prácticas recomendadas basadas en el uso de la captura de paquetes en casos de TAC:

- Tenga en cuenta las directrices y limitaciones.

- Capture paquetes en todas las interfaces miembro del canal de puerto y analice todos los archivos de captura.

- Utilice filtros de captura.

- Considere el impacto de NAT en las direcciones IP de paquetes cuando se configura un filtro de captura.

- Aumente o disminuya la lente de ajuste que especifica el tamaño de trama en caso de que difiera del valor predeterminado de 1518 bytes. Un tamaño menor da como resultado un mayor número de paquetes capturados y viceversa.

- Ajuste el tamaño del búfer según sea necesario.

- Tenga en cuenta el Recuento de caídas en FCM o FXOS CLI. Una vez que se alcanza el límite de tamaño del búfer, el contador de conteo de caídas aumenta.

- Utilice el filtro !vntag en Wireshark para mostrar sólo los paquetes sin la etiqueta VN. Esto es útil para ocultar paquetes etiquetados VN en los archivos de captura de paquetes de la interfaz frontal.

- Utilice el filtro frame.number&1 de Wireshark para mostrar sólo los fotogramas impares. Esto es útil para ocultar los paquetes duplicados en los archivos de captura de paquetes de la interfaz de la placa de interconexiones.

- En el caso de protocolos como TCP, Wireshark aplica de forma predeterminada reglas de coloración que muestran paquetes con condiciones específicas en diferentes colores. En el caso de las capturas de switch internas debido a paquetes duplicados en los archivos de captura, el paquete se puede colorear y marcar de una manera falsa positiva. Si analiza los archivos de captura de paquetes y aplica cualquier filtro, exporte los paquetes mostrados a un nuevo archivo y abra el nuevo archivo.

Configuración y verificación en Firewall seguro 3100/4200

A diferencia de Firepower 4100/9300, las capturas del switch interno en Secure Firewall 3100/4200 se configuran en la interfaz de línea de comandos de la aplicación mediante el comando capture <name>switch, donde la opción switch especifica que las capturas se configuran en el switch interno.

Este es el comando capture con la opción switch:

> capture cap_sw switch ?

buffer Configure size of capture buffer, default is 256MB

ethernet-type Capture Ethernet packets of a particular type, default is IP

interface Capture packets on a specific interface

ivlan Inner Vlan

match Capture packets based on match criteria

ovlan Outer Vlan

packet-length Configure maximum length to save from each packet, default is

64 bytes

real-time Display captured packets in real-time. Warning: using this

option with a slow console connection may result in an

excessive amount of non-displayed packets due to performance

limitations.

stop Stop packet capture

trace Trace the captured packets

type Capture packets based on a particular type

<cr>

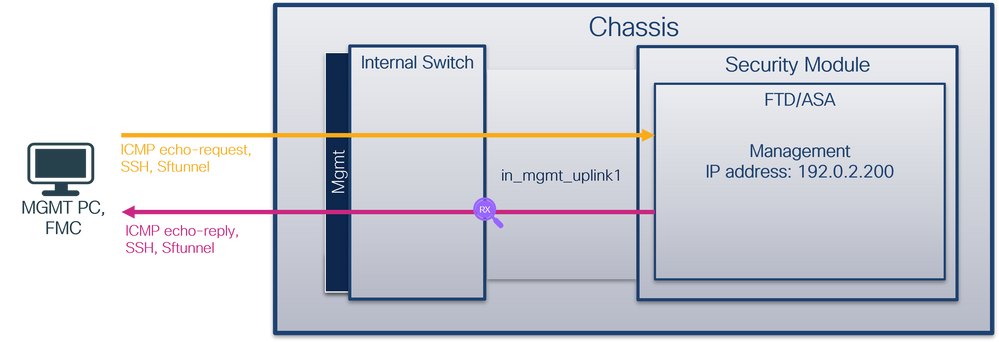

Los pasos generales para la configuración de la captura de paquetes son los siguientes:

- Especifique una interfaz de ingreso:

La configuración de captura del switch acepta el nombre de interfaz de ingreso si. El usuario puede especificar nombres de interfaces de datos, enlaces ascendentes internos o las interfaces de administración:

> capture capsw switch interface ?

Available interfaces to listen:

in_data_uplink1 Capture packets on internal data uplink1 interface

in_mgmt_uplink1 Capture packets on internal mgmt uplink1 interface

inside Name of interface Ethernet1/1.205

management Name of interface Management1/1

Secure Firewall 4200 admite capturas bidireccionales. El valor predeterminado es ingress, a menos que se especifique lo contrario:

> capture capi switch interface inside direction

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

Además, Secure Firewall 4245 tiene 2 datos internos y 2 interfaces de enlace ascendente de gestión:

> capture capsw switch interface

eventing Name of interface Management1/2

in_data_uplink1 Capture packets on internal data uplink1 interface

in_data_uplink2 Capture packets on internal data uplink2 interface

in_mgmt_uplink1 Capture packets on internal mgmt uplink1 interface

in_mgmt_uplink2 Capture packets on internal mgmt uplink2 interface

management Name of interface Management1/1

- Especifique la trama Ethernet EtherType. El EtherType predeterminado es IP. Los valores de la opción ethernet-type especifican el EtherType:

> capture capsw switch interface inside ethernet-type ?

802.1Q

<0-65535> Ethernet type

arp

ip

ip6

pppoed

pppoes

rarp

sgt

vlan

- Especifique las condiciones de coincidencia. La opción capture match especifica los criterios de coincidencia:

> capture capsw switch interface inside match ?

<0-255> Enter protocol number (0 - 255)

ah

eigrp

esp

gre

icmp

icmp6

igmp

igrp

ip

ipinip

ipsec

mac Mac-address filter

nos

ospf

pcp

pim

pptp

sctp

snp

spi SPI value

tcp

udp

<cr>

- Especifique otros parámetros opcionales, como el tamaño del búfer, la longitud del paquete, etc.

- Habilite la captura. El comando no capture <name> switch stop activa la captura:

> capture capsw switch interface inside match ip

> no capture capsw switch stop

- Verifique los detalles de la captura:

- El estado administrativo es activado, y el estado operativo es activo y activo.

- El tamaño del archivo de captura de paquetes Pcapsize aumenta.

- El número de paquetes capturados en la salida de show capture <cap_name> no es cero.

- Ruta de captura Pcapfile. Los paquetes capturados se guardan automáticamente en la carpeta /mnt/disk0/packet-capture/.

- Condiciones de captura. El software crea automáticamente filtros de captura basados en condiciones de captura.

> show capture capsw

27 packet captured on disk using switch capture

Reading of capture file from disk is not supported

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 18838

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

- Detenga las capturas cuando sea necesario:

> capture capsw switch stop

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: disabled

Oper State: down

Oper State Reason: Session_Admin_Shut

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 24

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

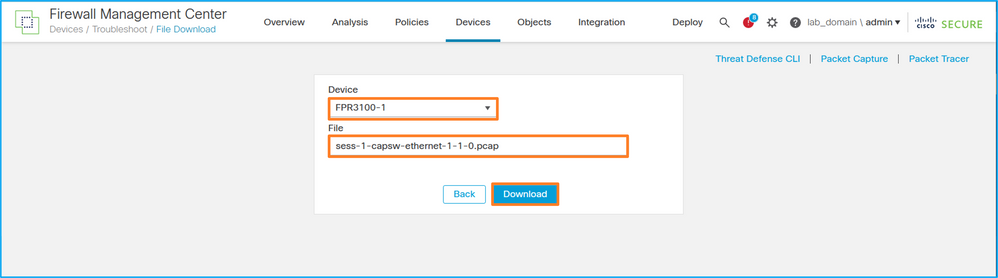

8. Recopile los archivos de captura. Realice los pasos de la sección Recopilación de archivos de captura de switch interno de Secure Firewall.

En la versión 7.4 del software Secure Firewall, la configuración de captura del switch interno no es compatible con FMC o FDM. En el caso del software ASA versión 9.18(1) y posteriores, las capturas internas del switch se pueden configurar en las versiones 7.18.1.x y posteriores de ASDM.

Estos escenarios abarcan casos prácticos comunes de capturas de switches internos de Secure Firewall 3100/4200.

Captura de paquetes en una interfaz física o de canal de puerto

Utilice el FTD o ASA CLI para configurar y verificar una captura de paquetes en la interfaz Ethernet1/1 o Portchannel1. Ambas interfaces tienen el nombre if inside.

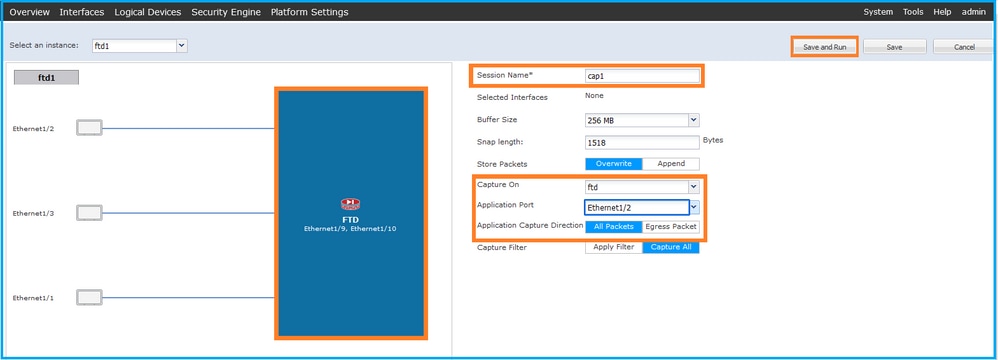

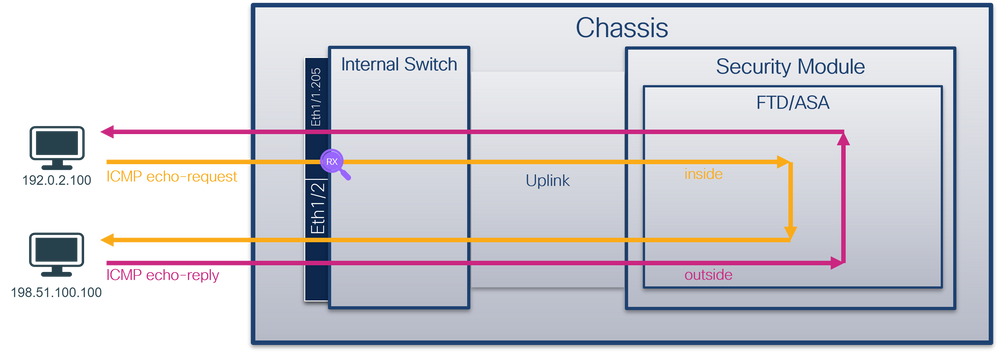

Topología, flujo de paquetes y puntos de captura

Firewall seguro 3100:

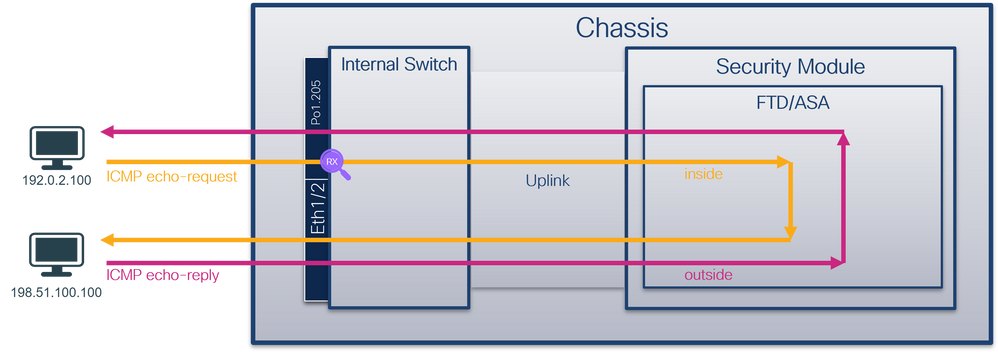

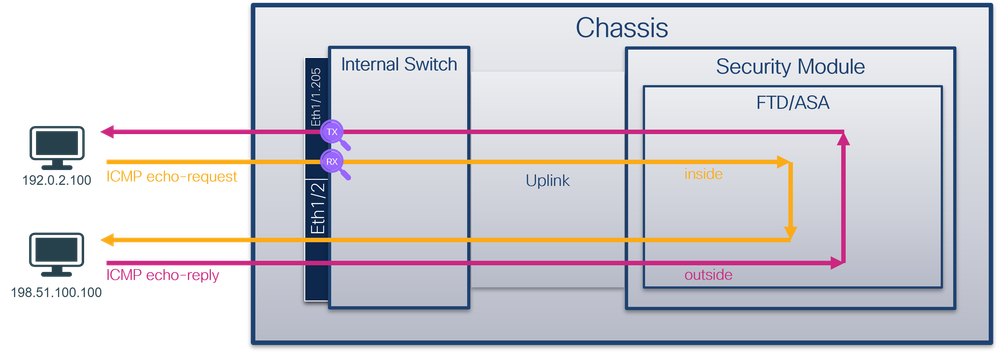

Secure Firewall 4200 con capturas bidireccionales:

Configuración

Realice estos pasos en ASA o FTD CLI para configurar una captura de paquetes en la interfaz Ethernet1/1 o Port-channel1:

- Verifique el nombre si:

> show nameif

Interface Name Security

Ethernet1/1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

> show nameif

Interface Name Security

Port-channel1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

- Crear una sesión de captura

> capture capsw switch interface inside

Secure Firewall 4200 admite direccionalidad de captura:

> capture capsw switch interface inside direction ?

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

> capture capsw switch interface inside direction both

- Habilitar la sesión de captura:

> no capture capsw switch stop

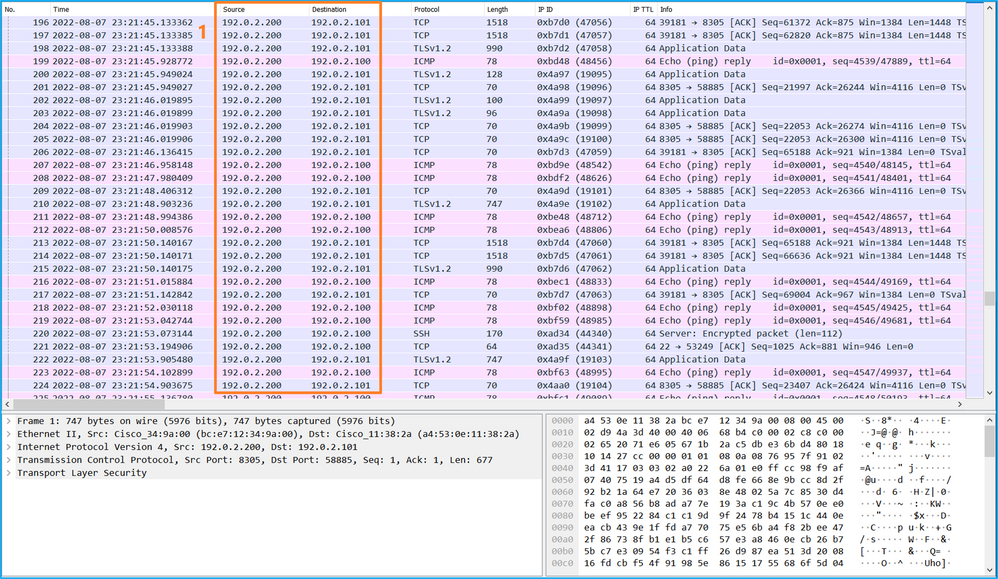

Verificación

Verifique el nombre de la sesión de captura, el estado operativo y administrativo, la ranura de interfaz y el identificador. Asegúrese de que el valor de Pcapsize en bytes aumente y el número de paquetes capturados no sea cero:

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 12653

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

79 packets captured on disk using switch capture

Reading of capture file from disk is not supported

Firewall seguro 4200:

> show cap capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 0

Direction: both

Drop: disable

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

33 packet captured on disk using switch capture

Reading of capture file from disk is not supported

En el caso del canal de puerto 1, la captura se configura en todas las interfaces miembro:

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 2

Physical port:

Slot Id: 1

Port Id: 4

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-4-0.pcap

Pcapsize: 28824

Filter: capsw-1-4

Packet Capture Filter Info

Name: capsw-1-4

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Physical port:

Slot Id: 1

Port Id: 3

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-3-0.pcap

Pcapsize: 18399

Filter: capsw-1-3

Packet Capture Filter Info

Name: capsw-1-3

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

56 packet captured on disk using switch capture

Reading of capture file from disk is not supported

Las interfaces de miembro de canal de puerto se pueden verificar en el shell de comandos FXOS local-mgmt a través del comando show portchannel summary:

> connect fxos

…

firewall# connect local-mgmt

firewall(local-mgmt)# show portchannel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

-------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(U) Eth LACP Eth1/3(P) Eth1/4(P)

LACP KeepAlive Timer:

--------------------------------------------------------------------------------

Channel PeerKeepAliveTimerFast

--------------------------------------------------------------------------------