Configuración de una Política de Inspección SSL en Cisco FireSIGHT System

Opciones de descarga

-

ePub (1.0 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.2 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

La función de inspección SSL permite bloquear el tráfico cifrado sin inspeccionarlo, o bien inspeccionar el tráfico cifrado o descifrado con control de acceso. Este documento describe los pasos de configuración para configurar una política de inspección SSL en Cisco FireSIGHT System.

Prerequisites

Componentes Utilizados

- Cisco FireSIGHT Management Center

- Dispositivos Cisco Firepower 7000 u 8000

- Versión de software 5.4.1 o posterior

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Advertencia: Si aplica una política de inspección SSL en su dispositivo administrado, puede afectar al rendimiento de la red.

Configuraciones

Puede configurar una política de inspección SSL para descifrar el tráfico de las siguientes maneras:

1. Descifrar y renunciar:

- Opción 1: Utilice FireSIGHT Center como autoridad de certificación (CA) raíz, o

- Opción 2: Que una CA interna firme su certificado o

- Opción 3: Importar un certificado de CA y una clave

2. Descifrar con certificado conocido:

- Inicie sesión en FireSIGHT Management Center y, a continuación, navegue hasta Objetos.

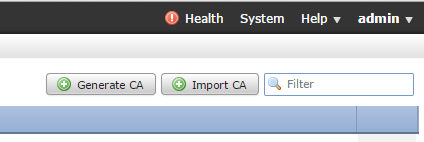

- En la página Objetos, expanda la PKI y seleccione CA internas.

1. Descifrar y renunciar

Opción 1: Utilice FireSIGHT Center como autoridad de certificados raíz (CA)

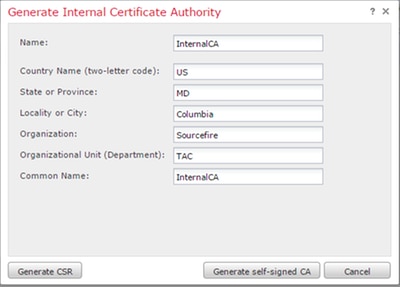

i. Haga clic en Generar CA.

ii. Rellene la información pertinente

iii. Haga clic en Generar CA autofirmada.

Opción 2: Tenga una CA interna que firme su certificado

i. Haga clic en Generar CA.

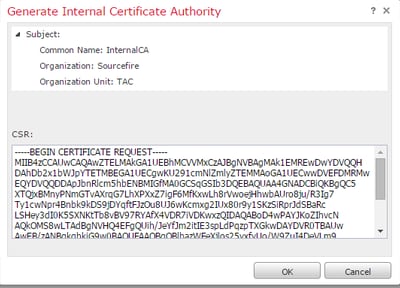

ii. Introduzca la información pertinente.

Nota:Es posible que deba ponerse en contacto con el administrador de la CA para determinar si tiene una plantilla para la solicitud de firma.

iii. Copie todo el certificado, incluidas —BEGIN CERTIFICATE REQUEST— y —END CERTIFICATE REQUEST— y, a continuación, guárdelo en un archivo de texto con la .req extensión.

Nota: El administrador de CA solicita otra extensión de archivo además de .req.

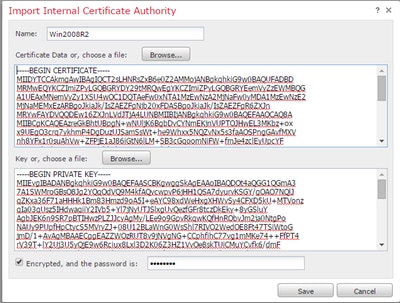

Opción 3: Importar un certificado de CA y una clave

i. Haga clic en Importar CA.

ii. Busque o pegue el certificado.

iii. Busque o pegue la clave privada.

iv. Marque la casilla cifrada y escriba una contraseña.

Nota: Si no hay contraseña, marque la casilla cifrada y déjela en blanco.

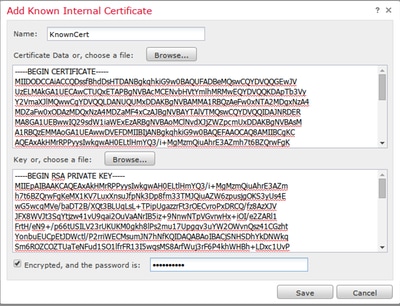

2. Descifrar con clave conocida

Importación de certificado conocido (alternativa a descifrar y renunciar)

i. En la página Objetos de la izquierda, expanda PKI y seleccione Certificados internos.

ii. Haga clic en Agregar certificado interno.

iii. Busque o pegue el certificado.

iv. Busque o pegue la clave privada.

v. Marque la casilla Encrypted y escriba una contraseña.

Nota: Si no hay contraseña, deje el cuadro Cifrado en blanco.

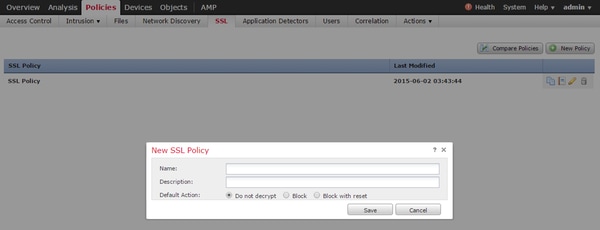

4. Navegue hasta Políticas > SSL y luego haga clic en Nueva política.

5. Proporcione un nombre y seleccione una Acción predeterminada. Aparecerá la página del editor de políticas SSL. La página del editor de políticas SSL funciona igual que la página del editor de directivas de control de acceso.

Nota: Si no está seguro de la Acción predeterminada, No descifrar es el punto de inicio recomendado.

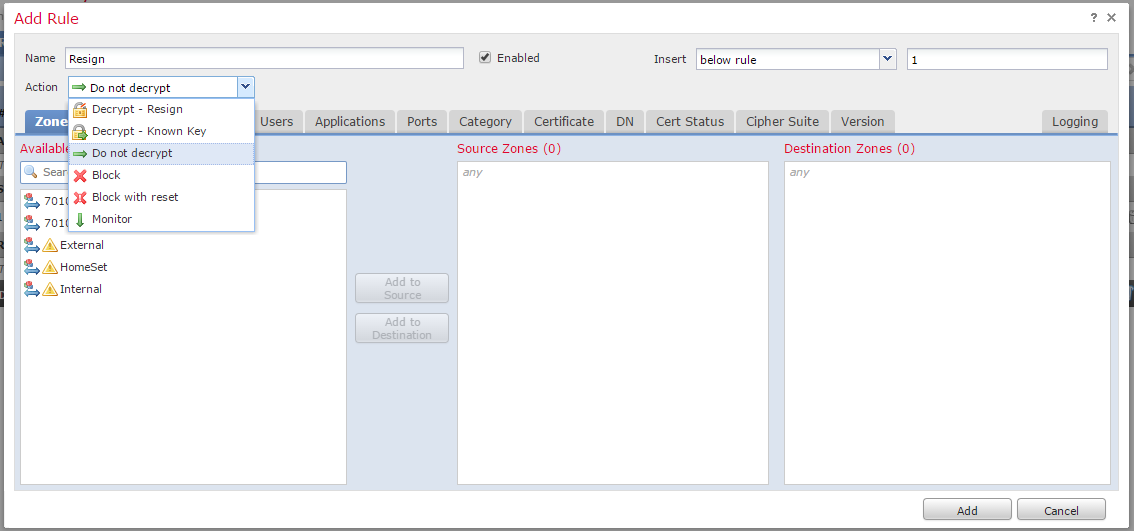

6. En la página del editor de políticas SSL, haga clic en Agregar regla. En la ventana Agregar regla, proporcione un nombre para la regla y rellene toda la información pertinente.

En la sección siguiente se describen diversas opciones de la ventana Agregar regla:

Acción

Descifrar - Renuncia

- El sensor actúa como Man in the Middle (MitM) y acepta la conexión con el usuario y, a continuación, establece una nueva conexión con el servidor. Por ejemplo: El usuario escribe en https://www.facebook.com en un navegador. El tráfico alcanza el sensor, el sensor luego negocia con el usuario mediante el certificado de CA seleccionado y se genera el túnel SSL A. Al mismo tiempo, el sensor se conecta a https://www.facebook.com y crea el túnel SSL B.

- Resultado final: El usuario ve el certificado en la regla, no en Facebook.

- Esta acción requiere una CA interna. Seleccione Reemplazar clave si desea reemplazar la clave. El usuario recibirá el certificado que seleccione.

Nota: Esto no se puede utilizar en modo pasivo.

Descifrar: clave conocida

- El sensor tiene la clave que se utilizará para descifrar el tráfico. Por ejemplo: El usuario escribe en https://www.facebook.com en un navegador. El tráfico alcanza el sensor, el sensor descifra el tráfico y, a continuación, inspecciona el tráfico.

- Resultado final: El usuario ve el certificado de facebook

- Esta acción requiere un certificado interno. Esto se agrega en Objetos > PKI > Certificados internos.

Nota: Su organización debe ser el propietario del dominio y del certificado. Para el ejemplo de facebook.com, la única manera posible de que el usuario final vea el certificado de facebook sería si realmente es propietario del dominio facebook.com (es decir, su empresa es Facebook, Inc) y tiene la propiedad del certificado de facebook.com firmado por una CA pública. Solo puede descifrar con claves conocidas los sitios que posee su organización.

El objetivo principal de descifrar la clave conocida es descifrar el tráfico que se dirige a su servidor https para proteger sus servidores de ataques externos. Para inspeccionar el tráfico del lado del cliente a los sitios https externos, utilizará el comando descrypt resign, ya que no posee el servidor y está interesado en inspeccionar el tráfico del cliente en su red que se conecta a los sitios cifrados externos.

Nota: Para que DHE y ECDHE descifren debemos estar en línea.

No descifrar

El tráfico omite la política SSL y continúa con la política de control de acceso.

Certificado

La regla coincide con el tráfico SSL usando este certificado en particular.

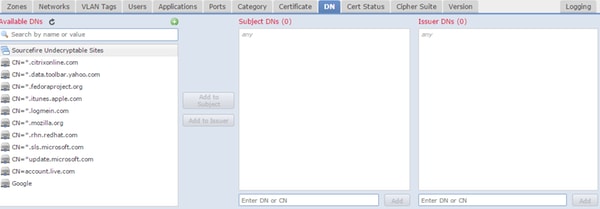

DN

La regla coincide con el tráfico SSL utilizando determinados nombres de dominio en los certificados.

Estado del certificado

La regla coincide con el tráfico SSL con estos estados de certificado.

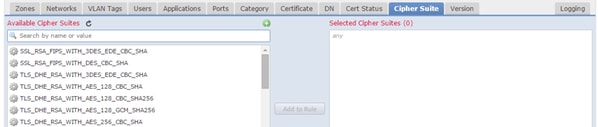

Suite Cipher

La regla coincide con el tráfico SSL usando estos conjuntos de aplicaciones Cipher.

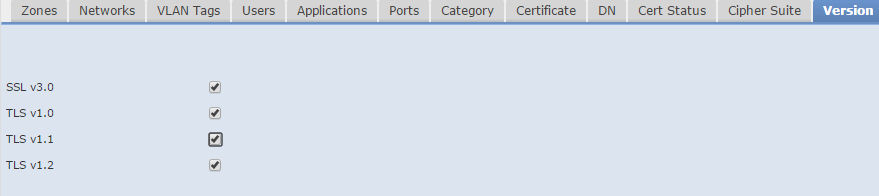

Versión

Las reglas sólo se aplican al tráfico SSL con las versiones seleccionadas de SSL.

Registro

Habilite el registro para ver los eventos de conexión para el tráfico SSL.

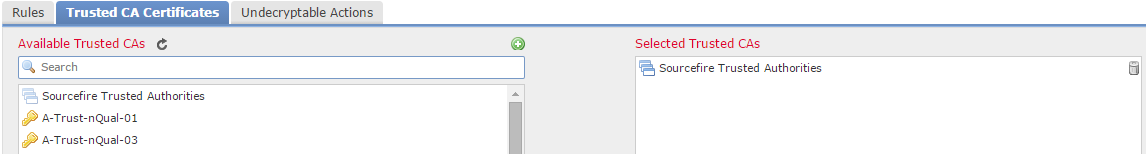

7. Haga clic en Certificado de CA de confianza. Aquí es donde se agrega CA de confianza a la política.

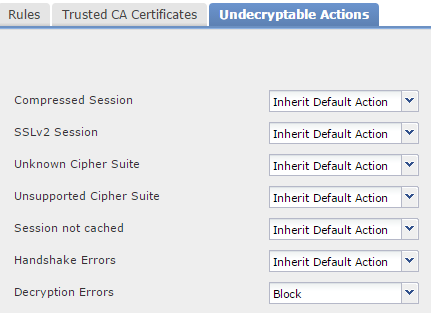

8. Haga clic en Acciones descifrables. Estas son las acciones para las cuales el sensor no puede descifrar el tráfico. Puede encontrar las definiciones en la ayuda en línea (Ayuda > Online) del FireSIGHT Management Center.

- Sesión comprimida: La sesión SSL aplica un método de compresión de datos.

- Sesión SSLv2: La sesión se cifra con la versión 2 de SSL. Observe que el tráfico es descifrable si el mensaje hello del cliente es SSL 2.0 y el resto del tráfico transmitido es SSL 3.0.

- Conjunto Cipher Desconocido: El sistema no reconoce el conjunto de cifrado.

- Conjunto de Cipher no compatible: El sistema no admite el descifrado según el conjunto de cifrado detectado.

- Sesión no almacenada en caché: La sesión SSL tiene activada la reutilización de la sesión, el cliente y el servidor restablecieron la sesión con el identificador de sesión y el sistema no almacenó en caché ese identificador de sesión.

- Errores de intercambio de señales: Se ha producido un error durante la negociación de intercambio de señales SSL.

- Errores de descifrado: Se ha producido un error durante el descifrado del tráfico.

Nota: De forma predeterminada, heredan la Acción predeterminada. Si su acción predeterminada es Block (Bloquear), puede experimentar problemas inesperados

9. Guarde la política.

10. Navegue hasta Políticas > Control de acceso. Edite la directiva o cree una nueva política de control de acceso.

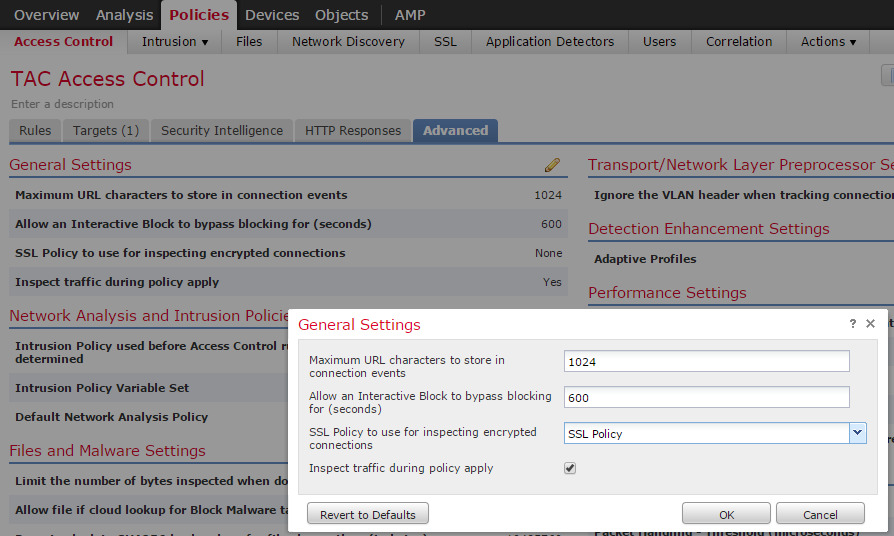

11. Haga clic en Avanzado y edite la Configuración general.

12. En el menú desplegable seleccione su política SSL.

13. Haga clic en Aceptar para guardar.

Configuraciones adicionales

Para una identificación adecuada, deben introducirse los siguientes cambios en las políticas de intrusión:

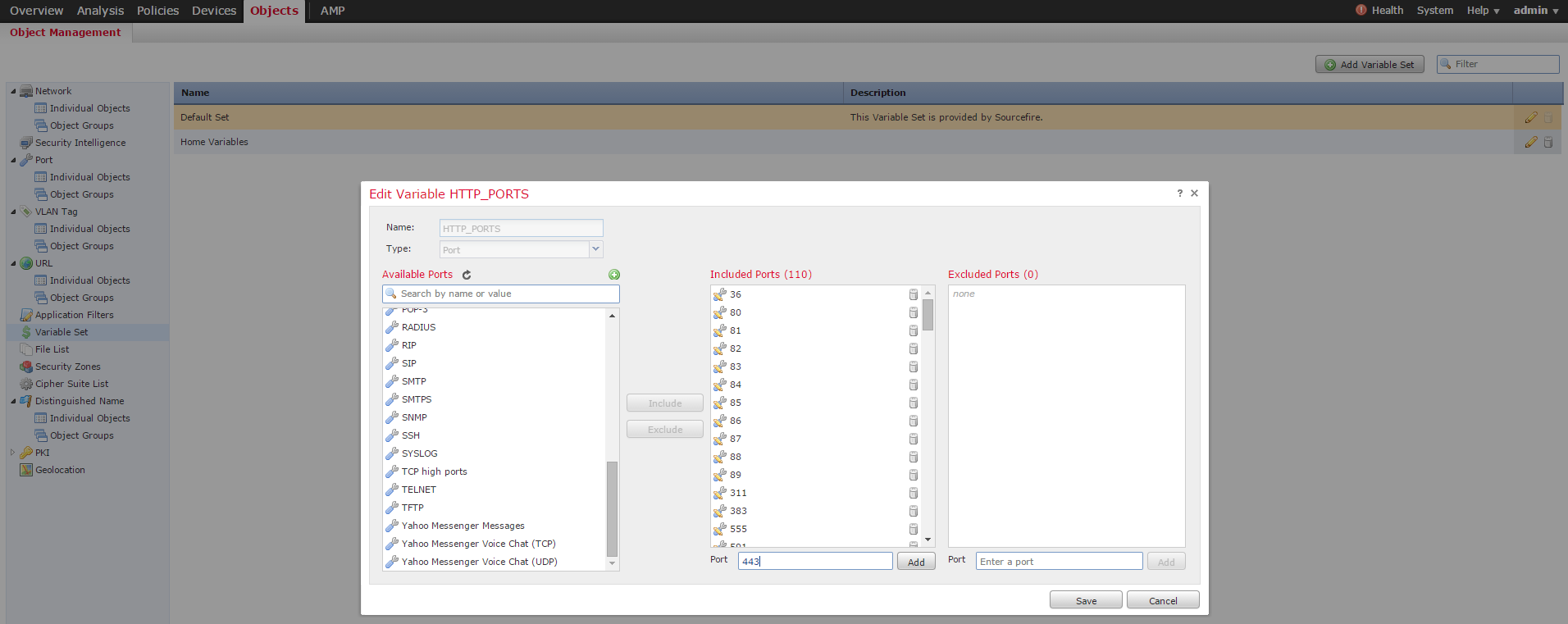

i. Su variable $HTTP_PORTS debe incluir el puerto 443 y cualquier otro puerto con tráfico https que será descifrado por su política (Objetos > Administración de Objetos > Conjunto de Variables > Editar el conjunto de variables).

ii. La política de análisis de red que inspecciona el tráfico cifrado debe tener el puerto 443 (y cualquier otro puerto con tráfico https que será descifrado por su política) incluido en el campo de puertos de la configuración del preprocesador HTTP; de lo contrario, ninguna de las reglas http con modificadores de contenido http (es decir, http_uri, http_header, etc.) se activará porque esto depende de los puertos http definidos los búfers http en snort no se rellenarán para el tráfico que no pasa por los puertos especificados.

iii. (Opcional pero recomendado para una mejor inspección) Agregue los puertos https a la configuración de TCP Stream Configuration en el campo Realizar reensamblado de flujo en ambos puertos.

iv. Vuelva a aplicar la directiva de control de acceso revisada durante una ventana de mantenimiento programada.

Advertencia: Esta política modificada puede causar importantes problemas de rendimiento. Esto debe probarse fuera de las horas de producción para reducir el riesgo de interrupción o rendimiento de la red.

Verificación

Descifrar - Renuncia

1. Abra un navegador web.

Nota: El explorador Firefox se utiliza en el ejemplo siguiente. Es posible que este ejemplo no funcione en Chrome. Consulte la sección Resolución de problemas para obtener más información.

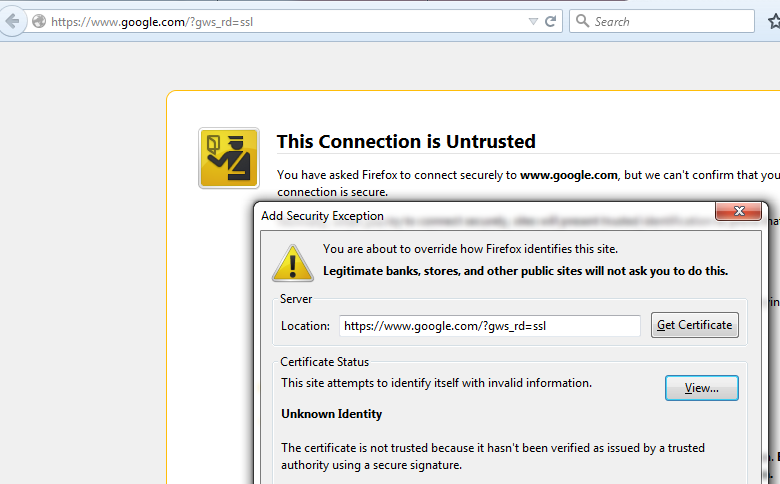

2. Acceda a un sitio web de SSL. En el ejemplo siguiente https://www.google.com se utiliza, los sitios web de las instituciones financieras también funcionarán. Verá una de las páginas siguientes:

Nota:Verá la página anterior si el certificado en sí no es de confianza y su navegador no confía en el certificado de la CA de firma. Para saber cómo determina el explorador los certificados de CA de confianza, consulte la sección Autoridades de certificados de confianza que aparece a continuación.

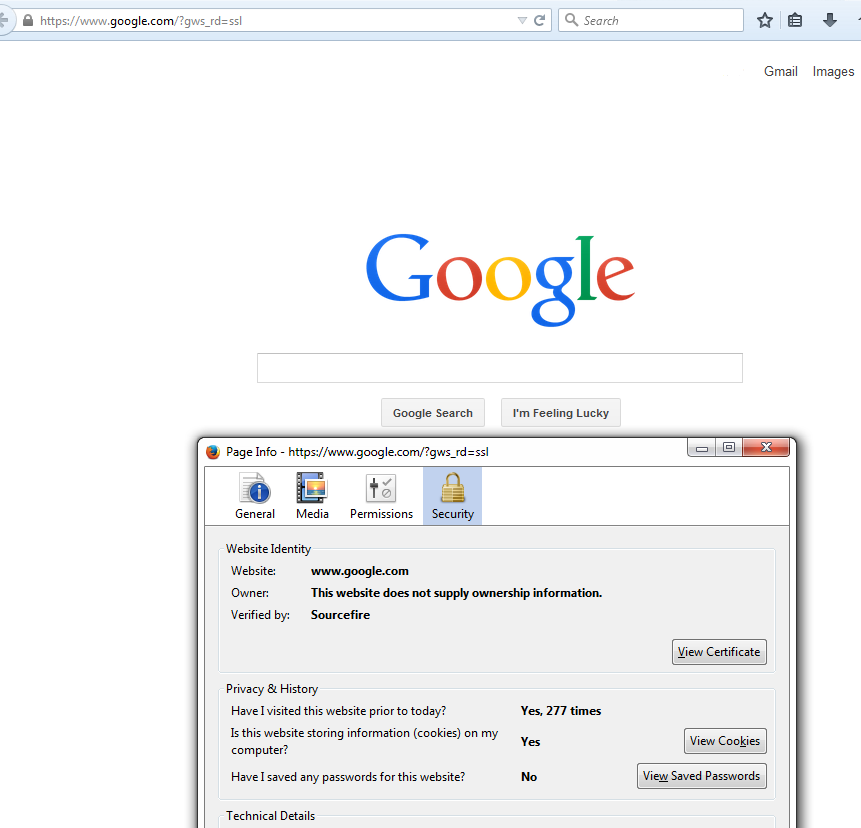

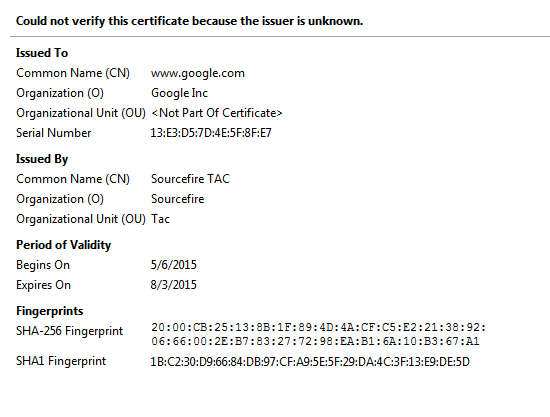

Nota: Si se ve esta página, se ha refirmado correctamente el tráfico. Observe la sección Verificado por: Sourcefire.

Nota: Este es un primer plano del mismo certificado.

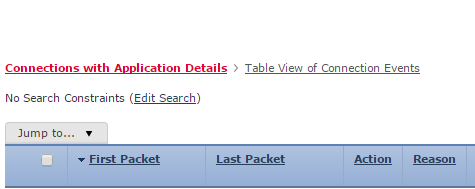

3. En el Management Center vaya a Analysis > Connections > Events.

4. Dependiendo del flujo de trabajo, puede o no ver la opción de descifrado SSL. Haga clic en Vista de tabla de eventos de conexión.

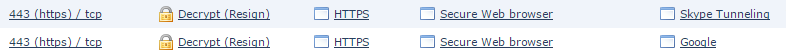

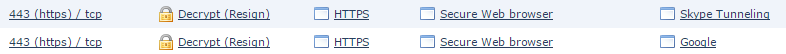

5. Desplácese a la derecha y busque el estado SSL. Debería ver opciones similares a las siguientes:

Descifrar - Certificado conocido

1. En FireSIGHT Management Center, vaya a Analysis > Connections > Events.

2. Dependiendo del flujo de trabajo, puede o no ver la opción de descifrado SSL. Haga clic en Vista de tabla de eventos de conexión.

3. Desplácese a la derecha y busque el estado SSL. Debería ver opciones similares a las siguientes:

Resolución de problemas

Problema 1: Es posible que algunos sitios web no se carguen en el navegador Chrome

Ejemplo:

www.google.com no puede cargar con un Decrypt - Resign usando Chrome.

Motivo

El buscador de Google Chrome puede detectar certificados fraudulentos para propiedades de Google con el fin de evitar ataques de intermediarios. Si el explorador Chrome (cliente) intenta conectarse a un dominio (servidor) de google.com y se devuelve un certificado que no es un certificado de google válido, el navegador denegará la conexión.

Solución

Si experimenta esto, agregue una regla No descifrar para DN=*.google.com, *.gmail.com, *.youtube.com. A continuación, borre la caché del explorador y el historial.

Problema 2: Obtención de una advertencia/error no fiable en algunos navegadores

Ejemplo:

Cuando se conecta a un sitio mediante Internet Explorer y Chrome, no recibe una advertencia de seguridad; sin embargo, cuando utiliza el explorador Firefox, debe confiar en la conexión cada vez que cierra y vuelve a abrir el explorador.

Motivo

La lista de CA de confianza depende del explorador. Cuando confía en un certificado, esto no se proclama entre los exploradores y la entrada de confianza normalmente sólo persiste mientras el explorador está abierto, por lo que una vez que se cierre, se eliminarán todos los certificados de confianza y la próxima vez que abra el explorador y visite el sitio, deberá agregarlo a la lista de certificados de confianza de nuevo.

Solución

En este escenario, tanto IE como Chrome utilizan la lista de CA de confianza en el sistema operativo, pero Firefox mantiene su propia lista. Por lo tanto, el certificado de CA se importó al almacén del sistema operativo pero no al explorador Firefox. Para evitar recibir la advertencia de seguridad en Firefox, debe importar el certificado de CA al explorador como una CA de confianza.

Autoridades de certificados de confianza

Cuando se realiza una conexión SSL, el navegador verifica primero si este certificado es de confianza (es decir, antes ha estado en este sitio y le ha dicho manualmente al navegador que confíe en este certificado). Si el certificado no es de confianza, el explorador verifica el certificado de la autoridad certificadora (CA) que verificó el certificado para este sitio. Si el explorador confía en el certificado de CA, lo considera un certificado de confianza y permite la conexión. Si el certificado de CA no es de confianza, el explorador muestra una advertencia de seguridad y le obliga a agregar manualmente el certificado como certificado de confianza.

La lista de CA de confianza en un explorador depende completamente de la implementación del explorador y cada navegador puede rellenar su lista de confianza de forma diferente que otros exploradores. En general, hay 2 maneras en que los exploradores actuales rellenan una lista de CA de confianza:

- Utilizan la lista de CA de confianza en la que confía el sistema operativo

- Envían una lista de CA de confianza con el software y está integrada en el explorador.

Para los exploradores más comunes, las CA de confianza se rellenan de la siguiente manera:

- Google Chrome: Lista de CA de confianza del sistema operativo

- Firefox: Mantiene su propia lista de CA de confianza

- Internet Explorer: Lista de CA de confianza del sistema operativo

- Safari: Lista de CA de confianza del sistema operativo

Es importante conocer la diferencia porque el comportamiento visto en el cliente variará según esto. Por ejemplo, para agregar una CA de confianza para Chrome e IE, debe importar el certificado de CA al almacén de CA de confianza del sistema operativo. Si importa el certificado de CA al almacén de CA de confianza del sistema operativo, ya no recibirá una advertencia cuando se conecte a sitios con un certificado firmado por esta CA. En el explorador Firefox, debe importar manualmente el certificado de CA al almacén de CA de confianza en el propio explorador. Después de hacerlo, ya no recibirá una advertencia de seguridad cuando se conecte a sitios verificados por esa CA.

Referencias

Con la colaboración de ingenieros de Cisco

- Nazmul RajibIngeniero del TAC de Cisco

- James EverettIngeniero del TAC de Cisco

- John GroetzingerIngeniero del TAC de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios