Configuración de TrustSec (SGT) con ISE (etiquetado en línea)

Opciones de descarga

-

ePub (2.6 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (3.0 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe cómo configurar y verificar TrustSec en un switch Catalyst y un controlador de LAN inalámbrica con Identity Services Engine.

Prerequisites

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimientos básicos de los componentes de Cisco TrustSec (CTS)

- Conocimientos básicos sobre la configuración CLI de los switches Catalyst

- Conocimientos básicos de la configuración GUI de Cisco Wireless LAN Controllers (WLC)

- Experiencia con la configuración de Identity Services Engine (ISE)

Requirements

Debe tener Cisco ISE implementado en la red y los usuarios finales deben autenticarse en Cisco ISE con 802.1x (u otro método) cuando se conectan a redes inalámbricas o por cable. Cisco ISE asigna a su tráfico una etiqueta de grupo de seguridad (SGT) una vez que se autentica en la red inalámbrica.

En nuestro ejemplo, se redirige a los usuarios finales al portal "Traiga su propio dispositivo" (BYOD) de Cisco ISE y se les proporciona un certificado para que puedan acceder de forma segura a la red inalámbrica con protocolo de autenticación ampliable-seguridad de la capa de transporte (EAP-TLS) una vez que completen los pasos del portal BYOD.

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software y hardware.

- Cisco Identity Services Engine, versión 2.4

- Switch Cisco Catalyst 3850, versión 3.7.5E

- Cisco WLC, versión 8.5.120.0

- Punto de acceso inalámbrico Cisco Aironet en modo local

Antes de implementar Cisco TrustSec, compruebe que el switch Catalyst de Cisco o los modelos WLC+AP de Cisco + versión de software son compatibles con:

- TrustSec/Security Group Tags

- Etiquetado en línea (si no es así, puede utilizar SXP en lugar de Etiquetado en línea)

- Asignaciones de IP a SGT estáticas (si es necesario)

- Asignaciones de subred a SGT estáticas (si es necesario)

- Asignaciones de VLAN a SGT estáticas (si es necesario)

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Diagrama de la red

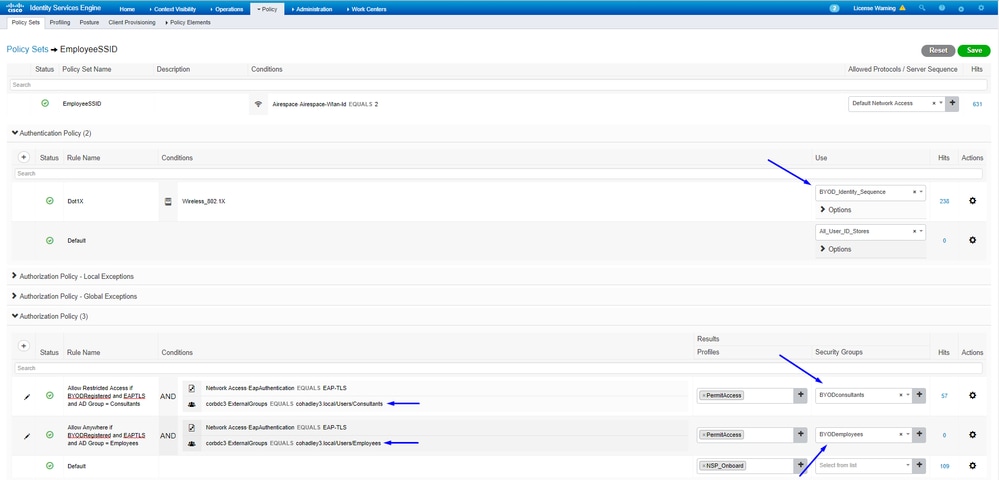

En este ejemplo, el WLC etiqueta los paquetes como SGT 15 si provienen de un Consultor, y + SGT 7 si provienen de un Empleado.

El switch deniega esos paquetes si van de SGT 15 a SGT 8 (los consultores no pueden acceder a los servidores etiquetados como SGT 8).

El switch permite estos paquetes si van de SGT 7 a SGT 8 (los empleados pueden acceder a los servidores etiquetados como SGT 8).

Objetivo

Permita que cualquier persona acceda a GuestSSID.

Permita que los consultores accedan a EmployeeSSID, pero con acceso restringido.

Permita que los empleados accedan a EmployeeSSID con acceso completo.

| Dispositivo | Dirección IP | VLAN |

| ISE | 10.201.214.230 | 463 |

| Catalyst Switch | 10.201.235.102 | 1115 |

| WLC | 10.201.214.229 | 463 |

| Punto de Acceso | 10.201.214.138 | 455 |

| Nombre | Nombre de usuario | Grupo AD | SG | SGT |

| Jason Smith | jsmith | Consultores | Consultores BYOD | 15 |

| Sally Smith | hormiguero | Empleados | Empleados BYOD | 7 |

| n/a | n/a | n/a | Dispositivos_TrustSec | 2 |

Configuraciones

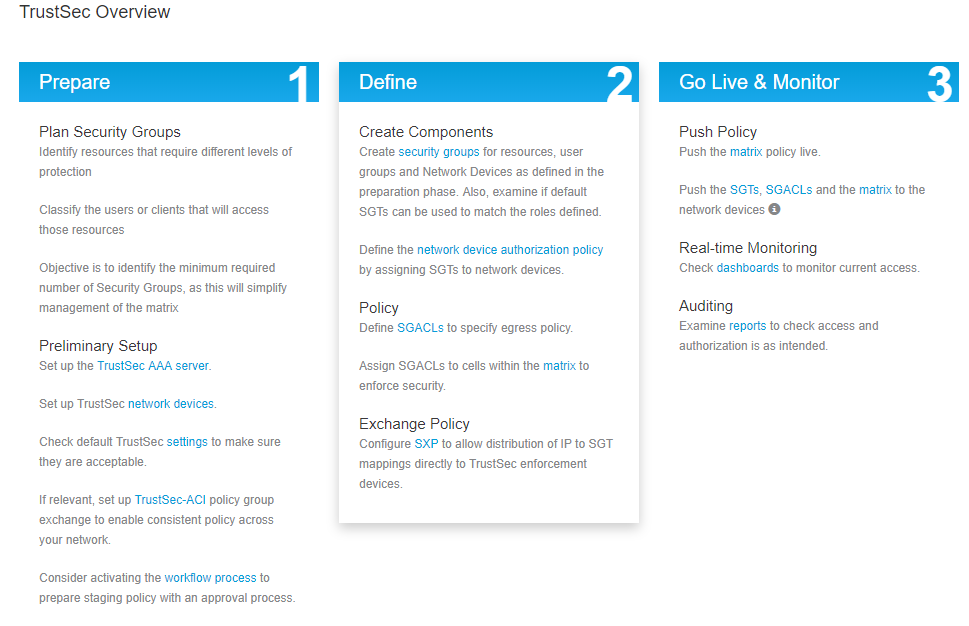

Configuración de TrustSec en ISE

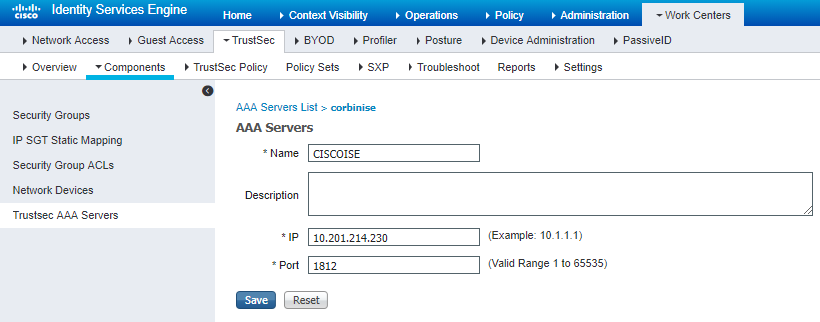

Configuración de Cisco ISE como servidor AAA de TrustSec

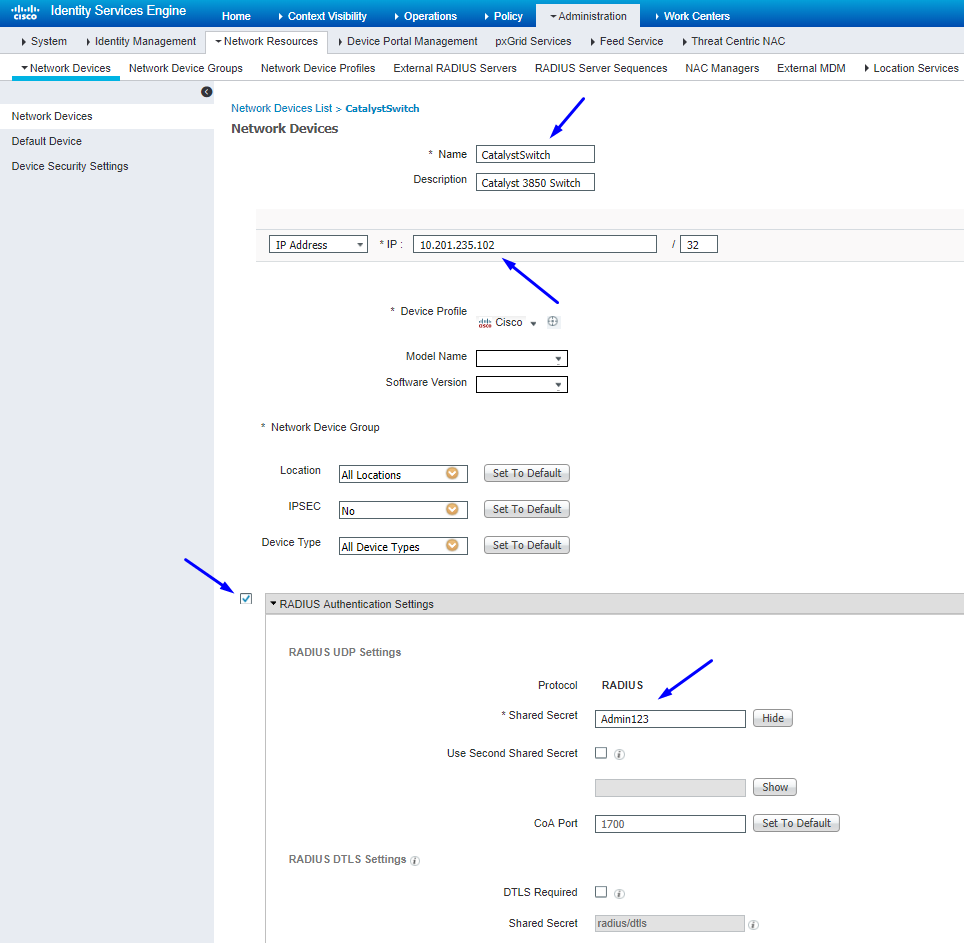

Configure and Verify Switch is Added as a RADIUS Device in Cisco ISE

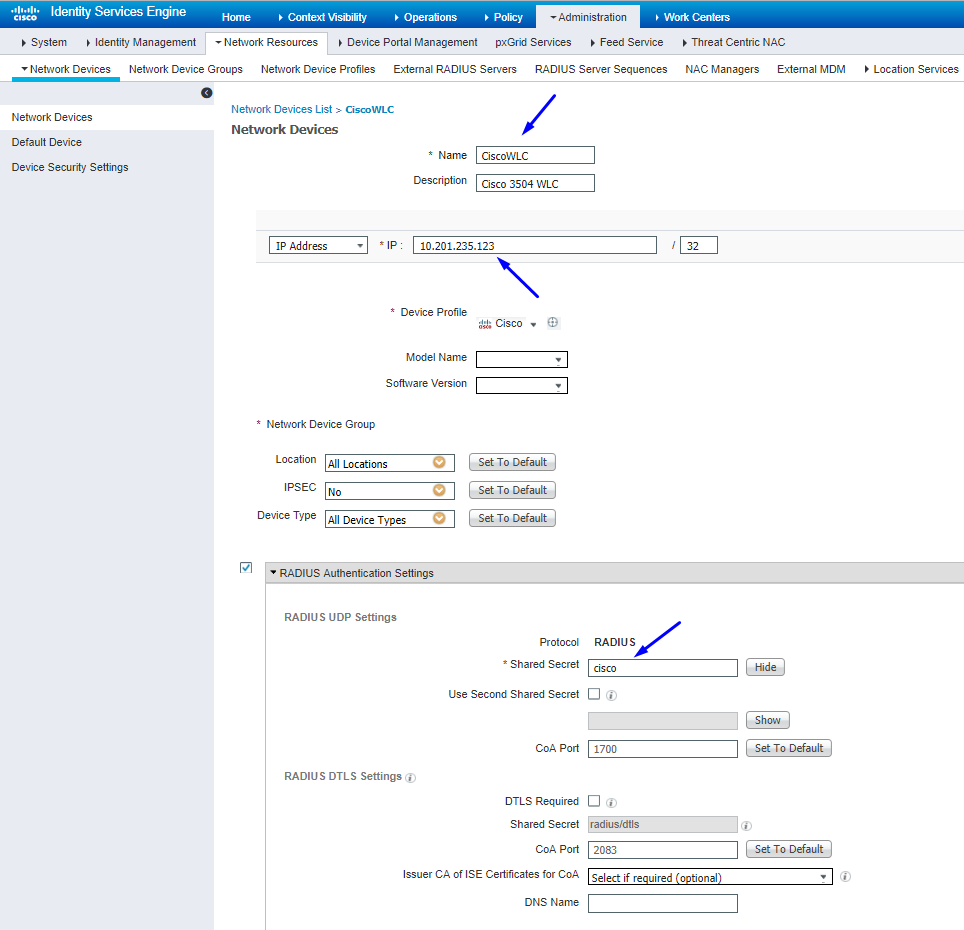

Configure y verifique que el WLC se agrega como un dispositivo TrustSec en Cisco ISE

Introduzca sus credenciales de inicio de sesión para SSH. Esto permite a Cisco ISE implementar las asignaciones de IP a SGT estáticas en el switch.

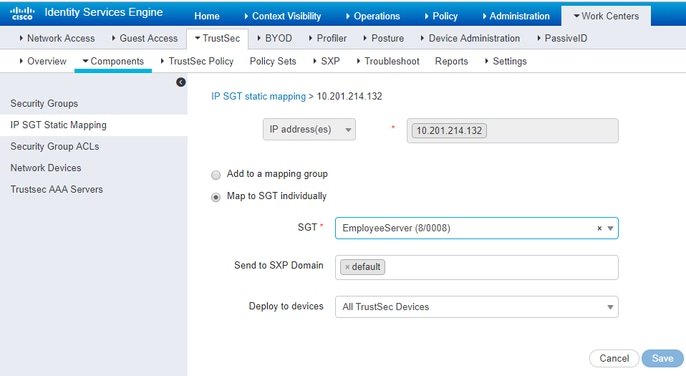

Puede crearlos en la GUI web de Cisco ISE en Work Centers > TrustSec > Components > IP SGT Static Mappings como se muestra a continuación:

Sugerencia: Si aún no ha configurado SSH en su switch Catalyst, puede utilizar esta guía: Cómo Configurar Secure Shell (SSH) en el switch Catalyst.

Consejo: Si no desea habilitar Cisco ISE para acceder a su switch Catalyst a través de SSH, puede crear asignaciones de IP a SGT estáticas en el switch Catalyst con la CLI en su lugar (se muestra en un paso aquí).

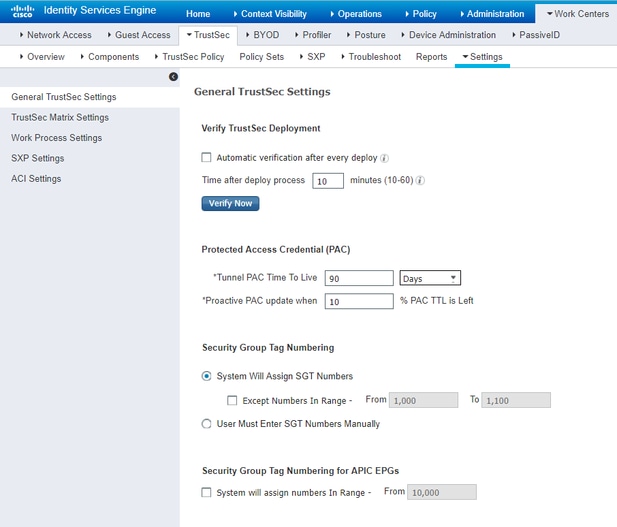

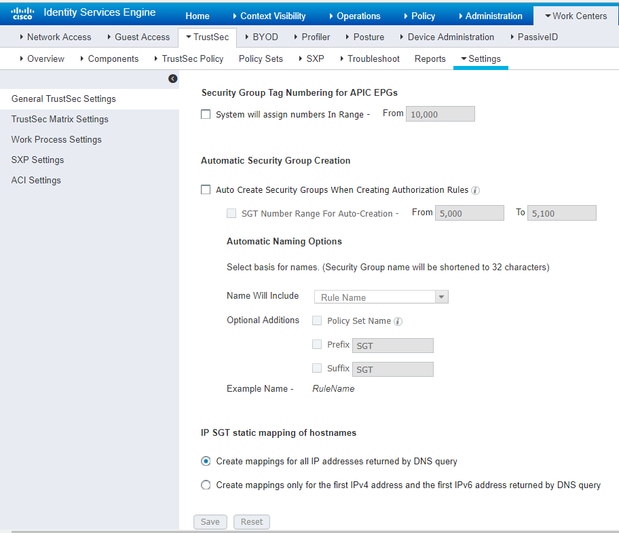

Verifique la configuración predeterminada de TrustSec para asegurarse de que es aceptable (opcional)

Creación de etiquetas de grupos de seguridad para usuarios inalámbricos

Crear un grupo de seguridad para consultores BYOD: SGT 15

Crear un grupo de seguridad para empleados BYOD: SGT 7

Crear asignación de IP a SGT estática para el servidor web restringido

Realice esta acción para cualquier otra dirección IP o subred de la red que no se autentique en Cisco ISE con omisión de autenticación MAC (MAB), 802.1x, perfiles, etc.

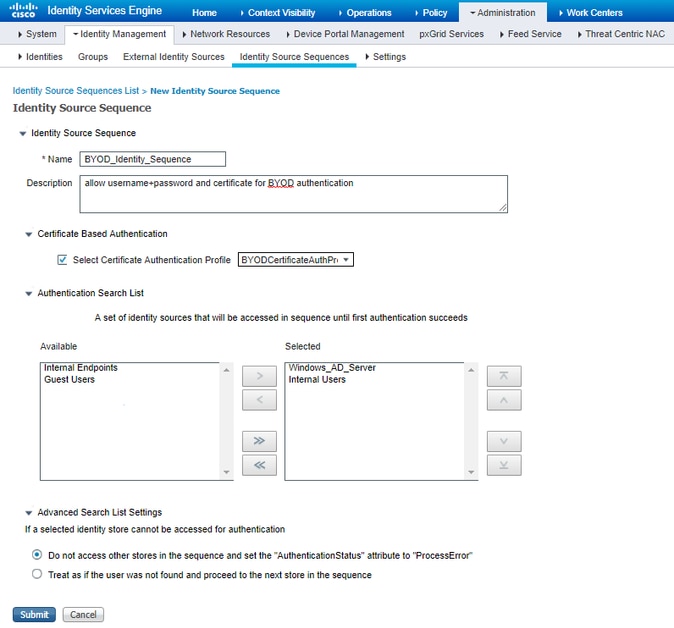

Crear perfil de autenticación de certificado

Crear secuencia de origen de identidad con el perfil de autenticación de certificado anterior

Asignar a los usuarios inalámbricos (empleados y consultores) una SGT adecuada

| Nombre | Nombre de usuario | Grupo AD | SG | SGT |

| Jason Smith | jsmith | Consultores | Consultores BYOD | 15 |

| Sally Smith | hormiguero | Empleados | Empleados BYOD | 7 |

| n/a | n/a | n/a | Dispositivos_TrustSec | 2 |

Asignar SGT a los dispositivos reales (switch y WLC)

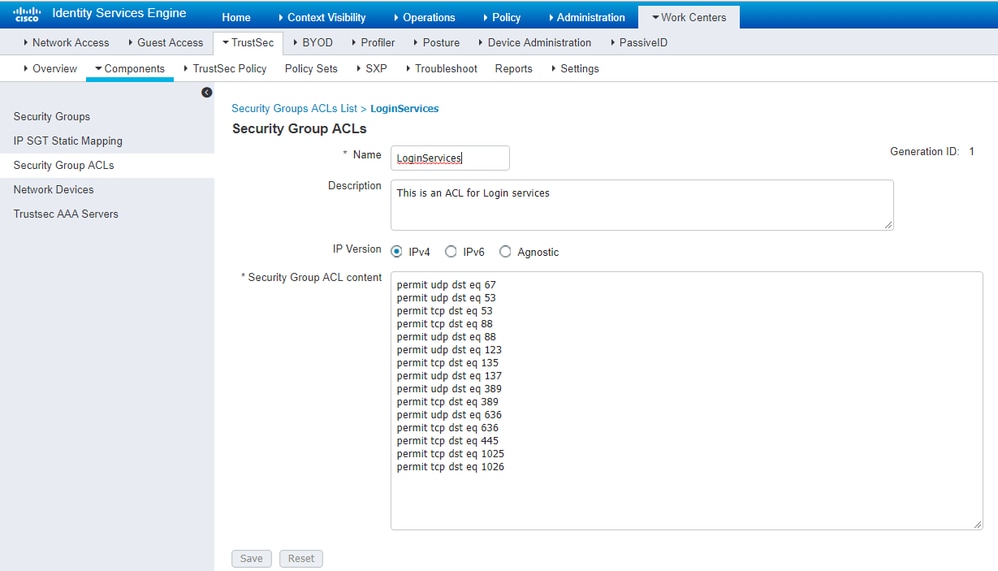

Definición de SGACL para Especificar la Política de Salida

Permitir que los consultores accedan desde cualquier lugar externo, pero restringir interno:

Permitir a los empleados acceder desde cualquier lugar externo y desde cualquier lugar interno:

Permitir el acceso de otros dispositivos a servicios básicos (opcional):

Redirigir a todos los usuarios finales a Cisco ISE (para la redirección del portal BYOD). No incluya el tráfico DNS, DHCP, ping o WebAuth, ya que no pueden dirigirse a Cisco ISE:

Aplique sus ACL en la matriz de políticas de TrustSec en Cisco ISE

Permitir que los consultores accedan desde cualquier lugar externo, pero restringir los servidores web internos, como https://10.201.214.132

Permitir que los empleados accedan desde cualquier lugar externo y permitir servidores web internos:

Permitir el tráfico de gestión (SSH, HTTPS y CAPWAP) hacia/desde los dispositivos de la red (switch y WLC) para no perder el acceso SSH o HTTPS una vez que implemente Cisco TrustSec:

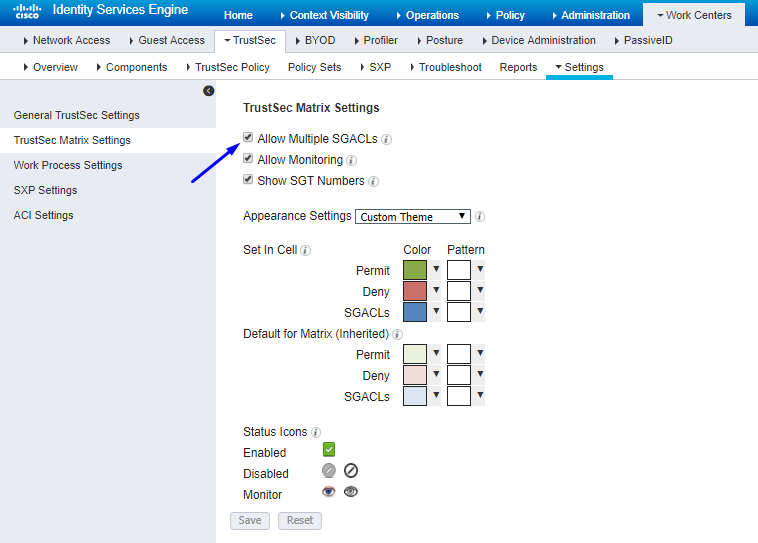

Habilite Cisco ISE para Allow Multiple SGACLs:

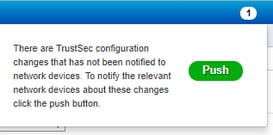

Haga clic Push en la esquina superior derecha de Cisco ISE para trasladar la configuración a los dispositivos. También debe volver a hacer esto más tarde:

Configuración de TrustSec en el switch Catalyst

Configuración de TrustSec en el switch CatalystConfiguración del switch para utilizar Cisco TrustSec para AAA en el switch Catalyst

Configuración del switch para utilizar Cisco TrustSec para AAA en el switch Catalyst

Sugerencia: en este documento se da por hecho que los usuarios inalámbricos ya han adoptado BYOD con Cisco ISE antes de la configuración que se muestra aquí.

Los comandos que se muestran en negrita ya estaban configurados antes de esto (para que BYOD Wireless funcione con ISE).

CatalystSwitch(config)#aaa new-model

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#ip device tracking

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config)#aaa group server radius AAASERVER

CatalystSwitch(config-sg-radius)#server name CISCOISE

CatalystSwitch(config)#aaa authentication dot1x default group radius

CatalystSwitch(config)#cts authorization list SGLIST

CatalystSwitch(config)#aaa authorization network SGLIST group radius

CatalystSwitch(config)#aaa authorization network default group AAASERVER

CatalystSwitch(config)#aaa authorization auth-proxy default group AAASERVER

CatalystSwitch(config)#aaa accounting dot1x default start-stop group AAASERVER

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#aaa server radius dynamic-author

CatalystSwitch(config-locsvr-da-radius)#client 10.201.214.230 server-key Admin123

Nota: La clave PAC debe ser la misma que la clave secreta compartida RADIUS especificada en la Administration > Network Devices > Add Device > RADIUS Authentication Settings sección.

CatalystSwitch(config)#radius-server attribute 6 on-for-login-auth

CatalystSwitch(config)#radius-server attribute 6 support-multiple

CatalystSwitch(config)#radius-server attribute 8 include-in-access-req

CatalystSwitch(config)#radius-server attribute 25 access-request include

CatalystSwitch(config)#radius-server vsa send authentication

CatalystSwitch(config)#radius-server vsa send accounting

CatalystSwitch(config)#dot1x system-auth-control Configuración de la clave PAC en el servidor RADIUS para autenticar el switch en Cisco ISE

Configuración de la clave PAC en el servidor RADIUS para autenticar el switch en Cisco ISECatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config-radius-server)#pac key Admin123

Nota: La clave PAC debe ser la misma que la clave secreta compartida RADIUS especificada en la Administration > Network Devices > Add Device > RADIUS Authentication Settings sección de Cisco ISE (como se muestra en la captura de pantalla).

Configuración de credenciales CTS para autenticar el switch en Cisco ISE

Configuración de credenciales CTS para autenticar el switch en Cisco ISECatalystSwitch#cts credentials id CatalystSwitch password Admin123

Nota: las credenciales de CTS deben ser las mismas que las de Device ID + password especificadas en Las credenciales de CTS deben ser las mismas que las de Device ID + password especificadas en la Administration > Network Devices > Add Device > Advanced TrustSec Settings sección de Cisco ISE (mostrada en la captura de pantalla).

A continuación, actualice su PAC para que vuelva a ponerse en contacto con Cisco ISE:

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#exit

Request successfully sent to PAC Provisioning driver.Habilitación global de CTS en switch Catalyst

Habilitación global de CTS en switch CatalystCatalystSwitch(config)#cts role-based enforcement

CatalystSwitch(config)#cts role-based enforcement vlan-list 1115 (choose the vlan that your end user devices are on only)Creación de una asignación estática de IP a SGT para los servidores web restringidos (opcional)

Creación de una asignación estática de IP a SGT para los servidores web restringidos (opcional)Ese servidor web restringido no se suministra a través de ISE para la autenticación en cualquier momento, por lo que debe etiquetarlo manualmente con la CLI del switch o la GUI web de ISE, que es solo uno de los muchos servidores web de Cisco.

CatalystSwitch(config)#cts role-based sgt-map 10.201.214.132 sgt 8Verifique TrustSec en el switch Catalyst

Verifique TrustSec en el switch CatalystCatalystSwitch#show cts pac

AID: EF2E1222E67EB4630A8B22D1FF0216C1

PAC-Info:

PAC-type = Cisco Trustsec

AID: EF2E1222E67EB4630A8B22D1FF0216C1

I-ID: CatalystSwitch

A-ID-Info: Identity Services Engine

Credential Lifetime: 23:43:14 UTC Nov 24 2018

PAC-Opaque: 000200B80003000100040010EF2E1222E67EB4630A8B22D1FF0216C10006009C0003010025D40D409A0DDAF352A3F1A9884AC3F6000000135B7B521C00093A801FDEE189F60E30C0A161D16267E8C01B7EBE13EAEAFE31D6CF105961F877CD87DFB13D8ED5EBFFB5234FD78E01ECF034431C1AA4B25F3629E7037F386106110A1C450A57FFF49E3BB8973164B2710FB514697AD916BBF7052983B2DCA1951B936243E7D2A2D873C9D263F34C9F5F9E7E38249FD749125B5DD02962C2

Refresh timer is set for 12w5dCatalystSwitch#cts refresh environment-data

Environment data download in progressCatalystSwitch#show cts environment-data

CTS Environment Data

====================

Current state = COMPLETE

Last status = Successful

Local Device SGT:

SGT tag = 2-02:TrustSec_Devices

Server List Info:

Installed list: CTSServerList1-0001, 1 server(s):

*Server: 10.201.214.230, port 1812, A-ID EF2E1222E67EB4630A8B22D1FF0216C1

Status = ALIVE flag(0x11)

auto-test = TRUE, keywrap-enable = FALSE, idle-time = 60 mins, deadtime = 20 secs

Multicast Group SGT Table:

Security Group Name Table:

0001-31 :

0-00:Unknown

2-00:TrustSec_Devices

3-00:Network_Services

4-00:Employees

5-00:Contractors

6-00:Guests

7-00:BYODemployees

8-00:EmployeeServer

15-00:BYODconsultants

255-00:Quarantined_Systems

Transport type = CTS_TRANSPORT_IP_UDP

Environment Data Lifetime = 86400 secs

Last update time = 16:04:29 UTC Sat Aug 25 2018

Env-data expires in 0:23:57:01 (dd:hr:mm:sec)

Env-data refreshes in 0:23:57:01 (dd:hr:mm:sec)

Cache data applied = NONE

State Machine is runningCatalystSwitch#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.201.214.132 8 CLI

10.201.235.102 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of CLI bindings = 1

Total number of INTERNAL bindings = 1

Total number of active bindings = 2Configuración de TrustSec en WLC

Configuración de TrustSec en WLCConfigure y verifique que el WLC se agrega como un dispositivo RADIUS en Cisco ISE

Configure y verifique que el WLC se agrega como un dispositivo RADIUS en Cisco ISE

Configure y verifique que el WLC se agrega como un dispositivo TrustSec en Cisco ISE

Configure y verifique que el WLC se agrega como un dispositivo TrustSec en Cisco ISEEste paso permite que Cisco ISE implemente las asignaciones estáticas de IP a SGT en el WLC. Estas asignaciones se crearon en la GUI web de Cisco ISE en Centros de trabajo > TrustSec > Componentes > Asignaciones estáticas de SGT de IP en un paso anterior.

Nota: Utilizamos esto Device ld y Password en un paso posterior, en Security > TrustSec > Generalen la interfaz de usuario web del WLC.

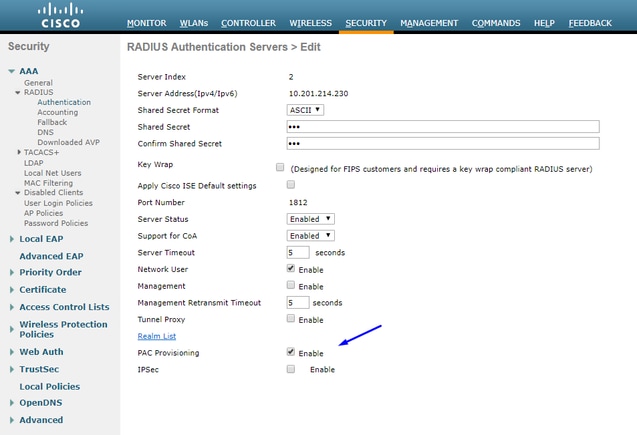

Habilitación de la Provisión PAC del WLC

Habilitación de la Provisión PAC del WLC

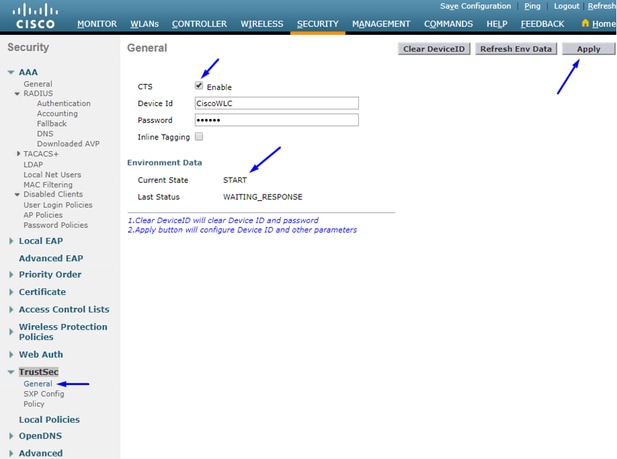

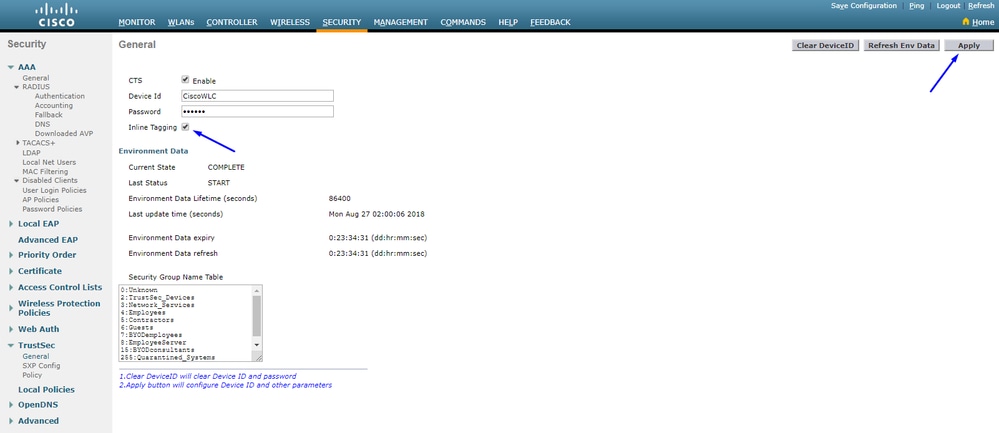

Activar TrustSec en WLC

Activar TrustSec en WLC

Nota: CTS Device Id y Password debe ser el mismo que el Device Id y Password que especificó en la Administration > Network Devices > Add Device > Advanced TrustSec Settingssección en Cisco ISE.

Verifique que PAC se haya aprovisionado en el WLC

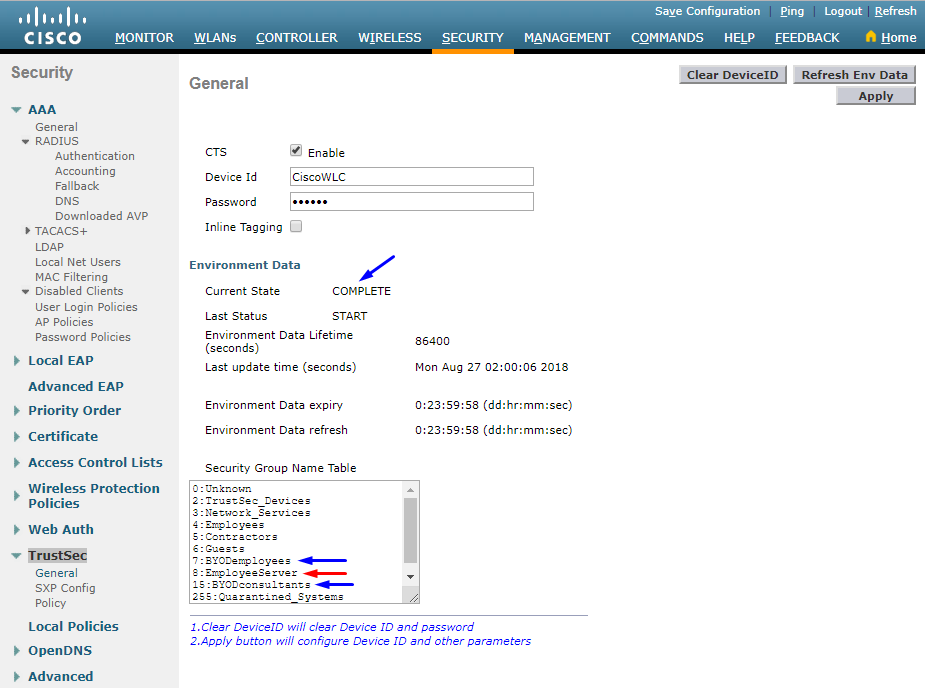

Verifique que PAC se haya aprovisionado en el WLCVerá que el WLC tiene la PAC aprovisionada correctamente después de hacer clic en Refresh Env Data (haga esto en este paso):

Descargue los datos del entorno CTS de Cisco ISE al WLC

Descargue los datos del entorno CTS de Cisco ISE al WLCDespués de hacer clic Refresh Env Data, su WLC descarga sus SGT.

Habilitar las descargas SGACL y su aplicación en el tráfico

Habilitar las descargas SGACL y su aplicación en el tráfico

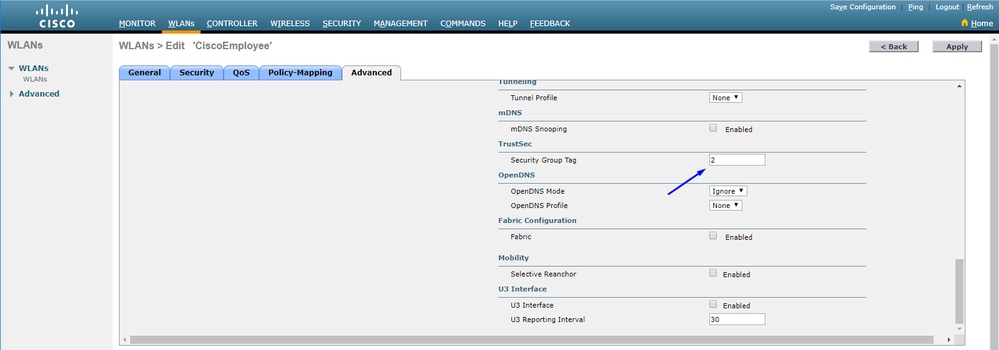

Asignar WLC y punto de acceso al SGT de 2 (TrustSec_Devices)

Asignar WLC y punto de acceso al SGT de 2 (TrustSec_Devices)Dé al WLC+WLAN un SGT de 2 (TrustSec_Devices) para permitir el tráfico (SSH, HTTPS, y CAPWAP) hacia/desde el WLC + AP a través del switch.

Activar etiquetado en línea en WLC

Activar etiquetado en línea en WLC

En Wireless > Access Points > Global Configuration desplácese hacia abajo y seleccione TrustSec Config.

Activar etiquetado en línea en switch Catalyst

Activar etiquetado en línea en switch CatalystCatalystSwitch(config)#interface TenGigabitEthernet1/0/48

CatalystSwitch(config-if)#description goestoWLC

CatalystSwitch(config-if)#switchport trunk native vlan 15

CatalystSwitch(config-if)#switchport trunk allowed vlan 15,455,463,1115

CatalystSwitch(config-if)#switchport mode trunk

CatalystSwitch(config-if)#cts role-based enforcement

CatalystSwitch(config-if)#cts manual

CatalystSwitch(config-if-cts-manual)#policy static sgt 2 trustedVerificación

Verificación

CatalystSwitch#show platform acl counters hardware | inc SGACL

Descarte de SGACL IPv4 de salida (454): 10 tramas

Eliminación de SGACL IPv6 de salida (455): 0 tramas

Abandono de celda SGACL IPv4 de salida (456): 0 tramas

Abandono de celda SGACL IPv6 de salida (457): 0 tramas

Sugerencia: si utiliza un Cisco ASR, Nexus o Cisco ASA en su lugar, el documento que aparece aquí puede ayudarle a verificar que se aplican las etiquetas SGT: Guía de resolución de problemas de TrustSec.

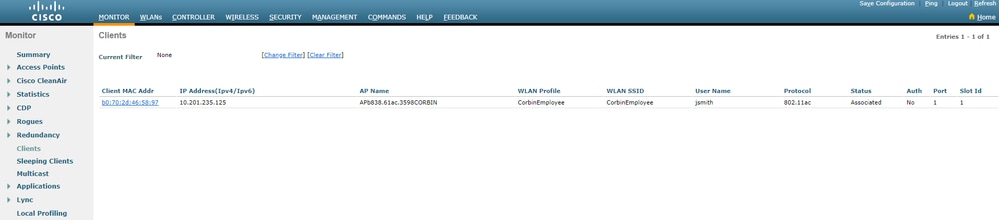

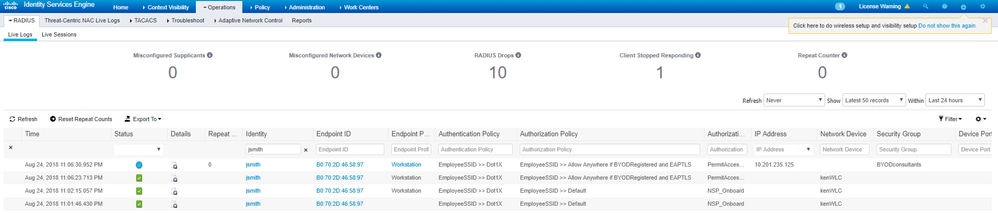

Authenticate to wireless with username jsmith password Admin123 - se encuentra con la ACL deny en el switch:

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

3.0 |

27-Mar-2024 |

Tabla de contenido, título, texto alternativo, traducción automática y formato actualizados. |

2.0 |

22-Nov-2022 |

Revisado para cumplir con los estándares de publicación Cisco.com actuales. |

1.0 |

31-Aug-2018 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Corbin HadleyCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios