Introducción

Este documento describe cómo configurar y asignar etiquetas de grupos de seguridad (SGT) a sesiones de ID pasivas mediante políticas de autorización en ISE 3.2.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco ISE 3.2

- Passive ID, TrustSec y PxGrid

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco ISE 3.2

- FMC 7.0.1

- WS-C3850-24P que ejecuta 16.12.1

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Cisco Identity Services Engine (ISE) 3.2 es la versión mínima que admite esta capacidad. Este documento no cubre la configuración de PassiveID, PxGrid y SXP. Para obtener información relacionada, consulte la Guía de administración.

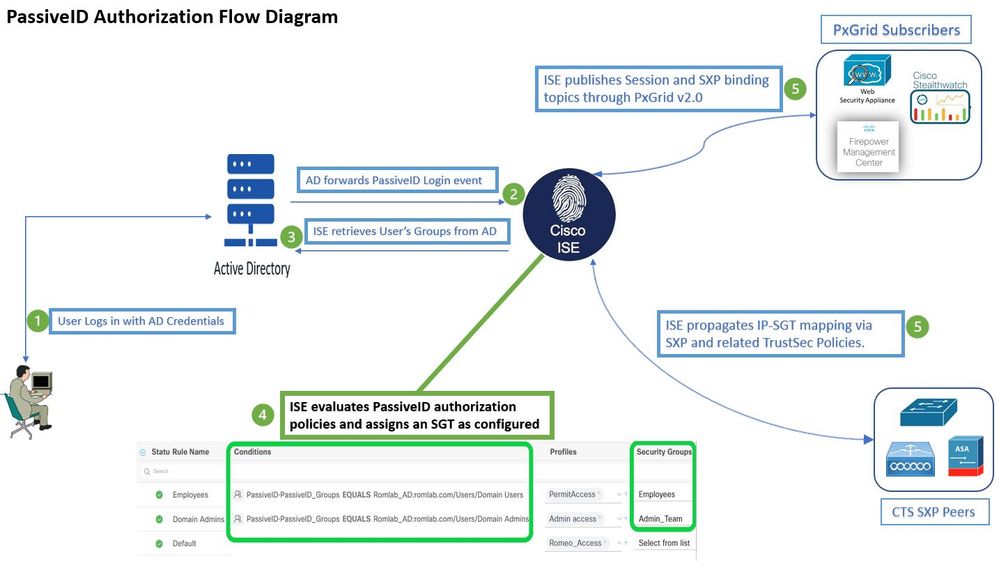

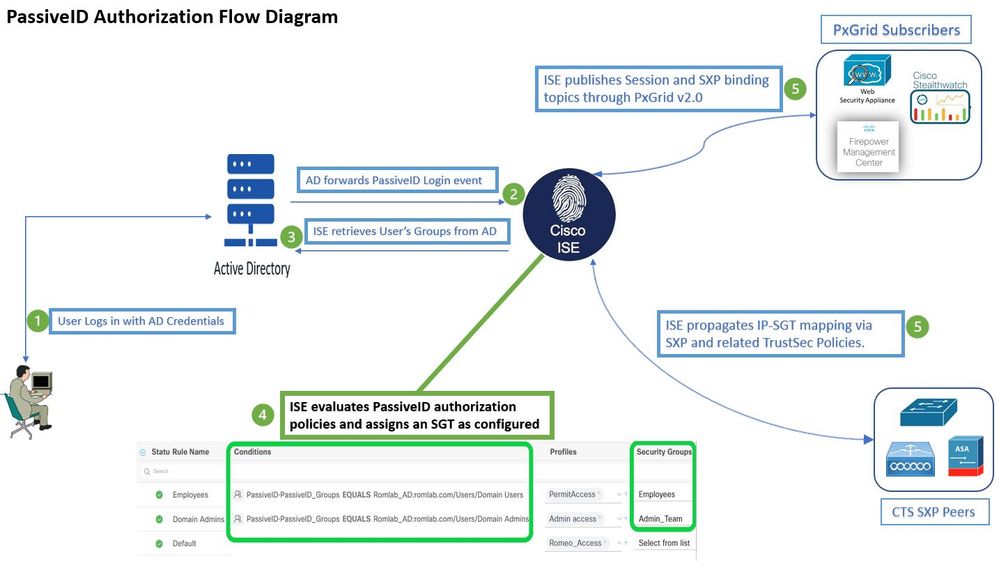

En ISE 3.1 o versiones anteriores, una etiqueta de grupo de seguridad (SGT) solo se puede asignar a una sesión Radius o a una autenticación activa, como 802.1x y MAB. Con ISE 3.2, podemos configurar directivas de autorización para sesiones de PassiveID de modo que cuando Identity Services Engine (ISE) recibe eventos de inicio de sesión de usuario de un proveedor como el agente WMI o el agente AD de los controladores de dominio de Active Directory (AD DC), asigna una etiqueta de grupo de seguridad (SGT) a la sesión de PassiveID en función de la pertenencia al grupo de Active Directory (AD) del usuario. La asignación IP-SGT y los detalles del grupo AD para el ID pasivo se pueden publicar en el dominio TrustSec a través del protocolo de intercambio SGT (SXP) o de suscriptores de Platform Exchange Grid (pxGrid), como Cisco Firepower Management Center (FMC) y Cisco Secure Network Analytics (Stealthwatch).

Configurar

Diagrama de flujo

Diagrama de flujo

Diagrama de flujo

Configuraciones

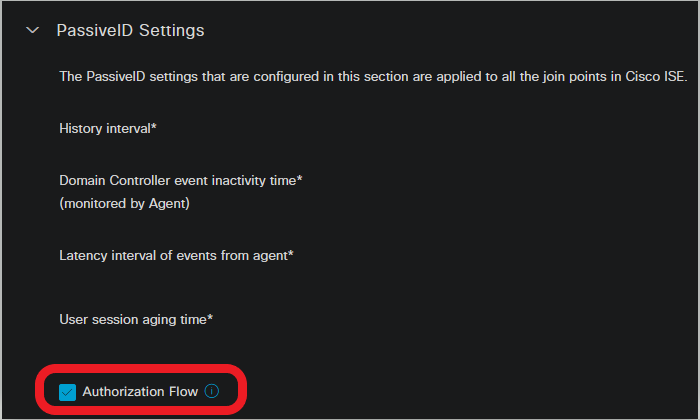

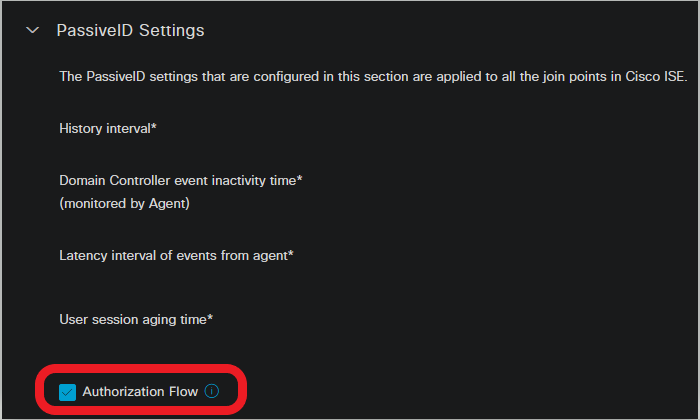

Habilitar el flujo de autorización:

Desplácese hasta Active Directory > Advanced Settings > PassiveID Settings y compruebe la Authorization Flow para configurar las políticas de autorización para los usuarios de inicio de sesión de PassiveID. Esta opción está desactivada de forma predeterminada.

Habilitar el flujo de autorización

Habilitar el flujo de autorización

Nota: Para que esta función funcione, asegúrese de ejecutar los servicios PassiveID, PxGrid y SXP en la implementación. Puede verificar esto en Administration > System > Deployment .

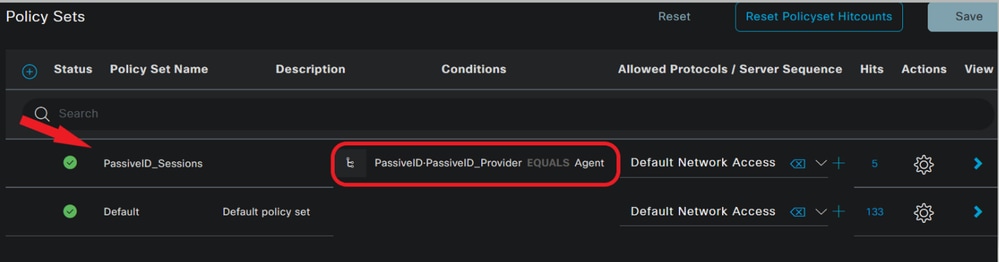

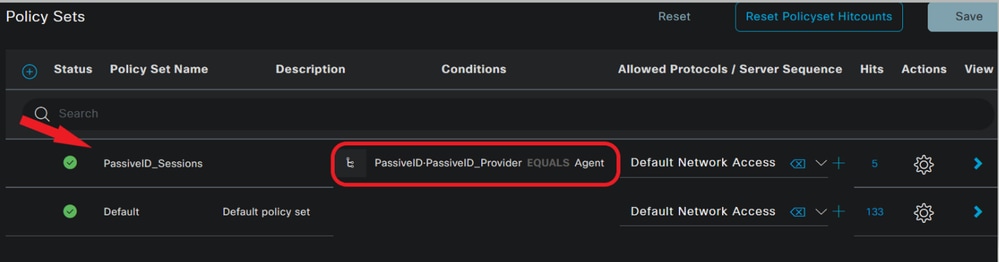

Configuración del conjunto de políticas:

- Cree un conjunto de políticas independiente para PassiveID (recomendado).

- Para Condiciones, utilice el atributo

PassiveID·PassiveID_Provider y seleccione el tipo de proveedor.

Conjuntos de políticas

Conjuntos de políticas

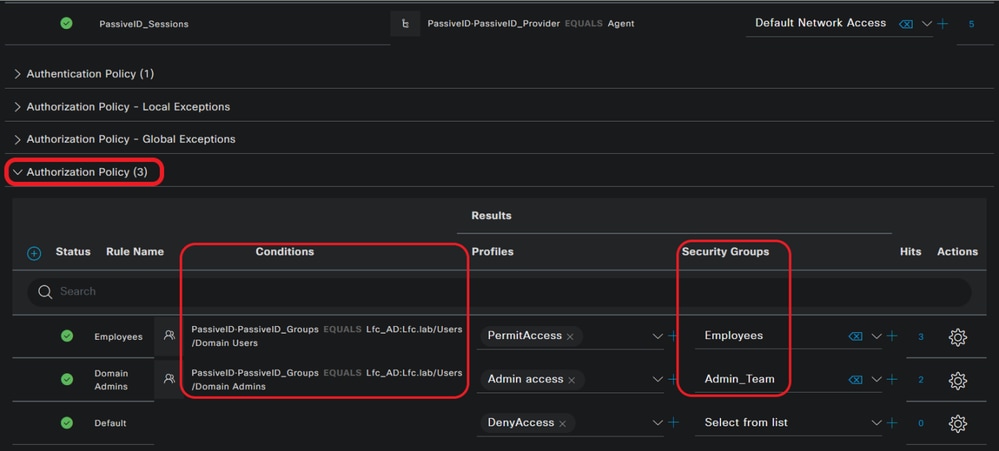

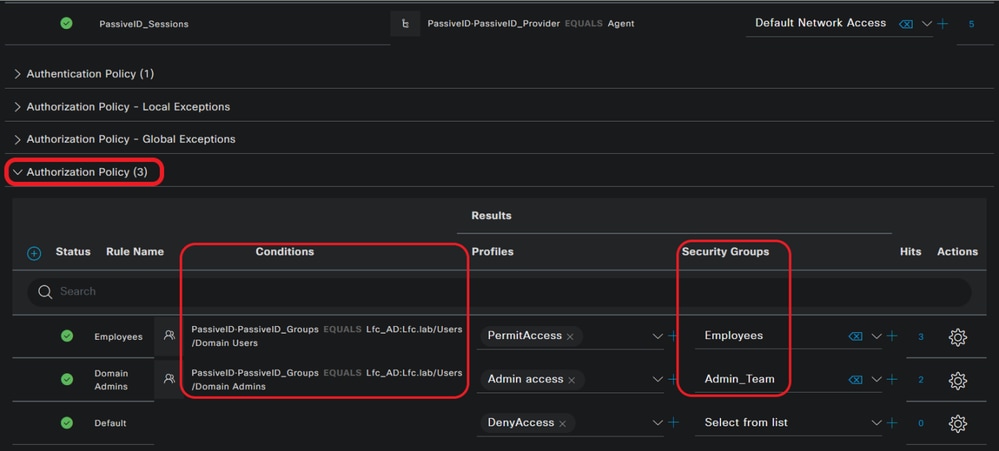

- Configure las reglas de autorización para el conjunto de políticas creado en el paso 1.

- Cree una condición para cada regla y utilice el diccionario PassiveID basado en grupos AD, nombres de usuario o Both (Ambos).

- Asigne una etiqueta de grupo de seguridad para cada regla y guarde las configuraciones.

Política de autorización

Política de autorización

Nota: la política de autenticación es irrelevante, ya que no se utiliza en este flujo.

Nota: puede utilizar PassiveID_Username, PassiveID_Groups,or PassiveID_Provider atributos para crear las reglas de autorización.

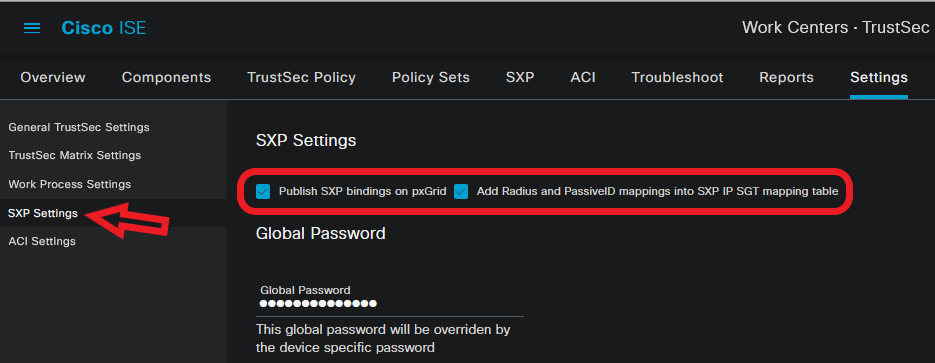

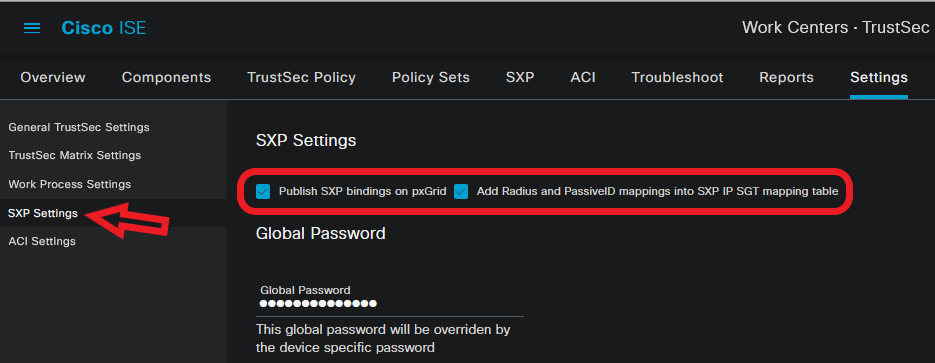

4. Acceda a Work Centers > TrustSec > Settings > SXP Settings para habilitar Publish SXP bindings on pxGrid y Add RADIUS and PassiveID Mappings into SXP IP SGT Mapping Table para compartir asignaciones de PassiveID con suscriptores de PxGrid e incluirlos en la tabla de asignaciones de SXP en ISE.

Configuración de SXP

Configuración de SXP

Verificación

Utilize esta sección para confirmar que su configuración funcione correctamente.

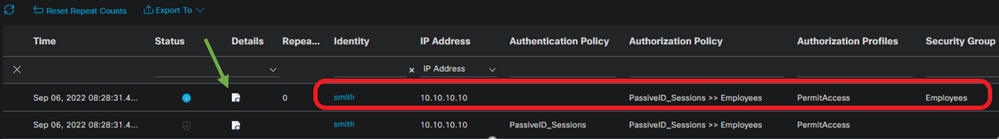

Verificación de ISE

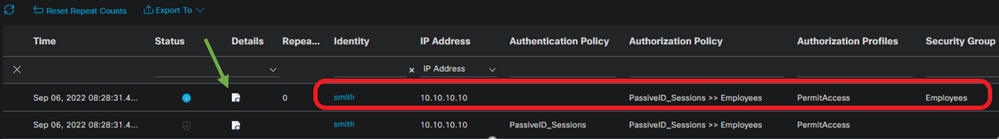

Una vez que los eventos de inicio de sesión del usuario se han enviado a ISE desde un proveedor como el agente de AD o WMI de los controladores de dominio de Active Directory (AD DC), compruebe los registros en directo. Desplácese hasta Operations > Radius > Live Logs.

LiveLogs de Radius

LiveLogs de Radius

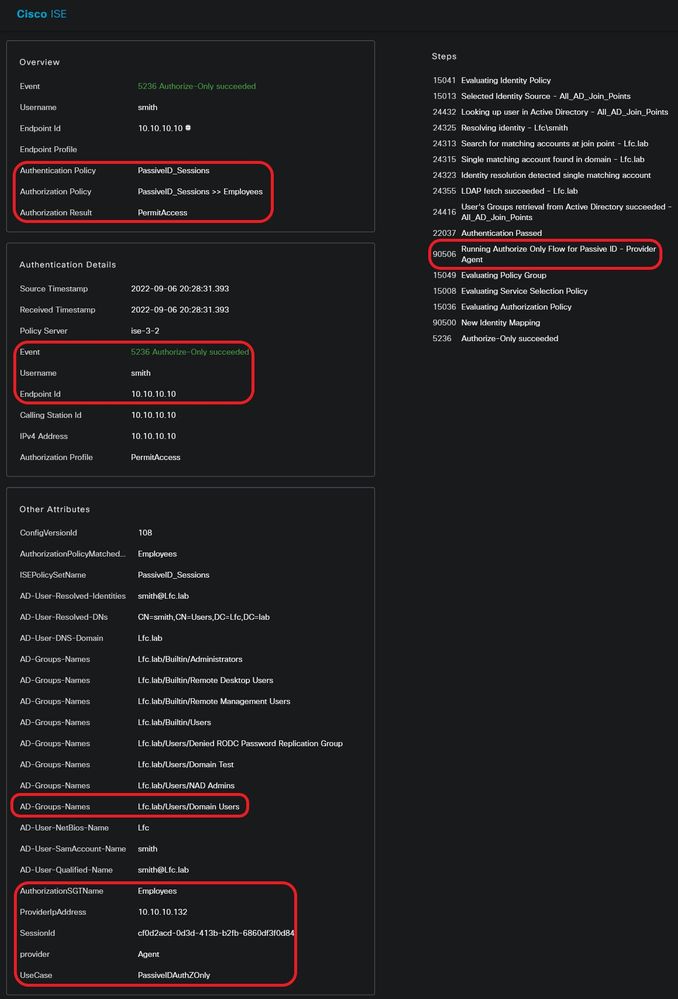

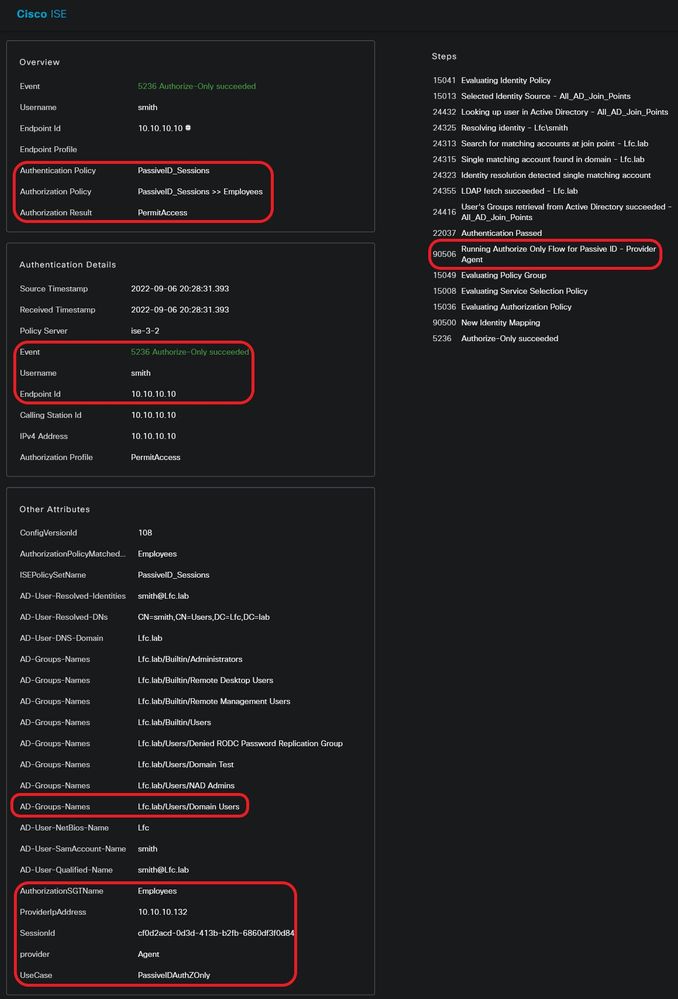

Haga clic en el icono de lupa de la columna Detalles para ver un informe detallado de un usuario, en este ejemplo smith (Usuarios de dominio), como se muestra aquí.

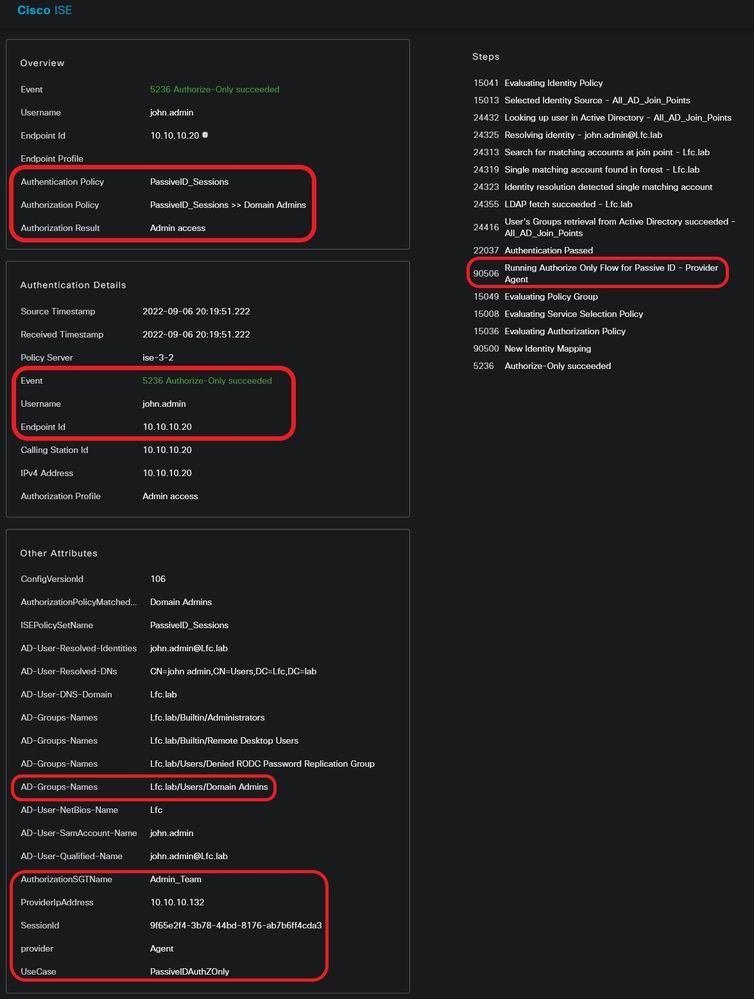

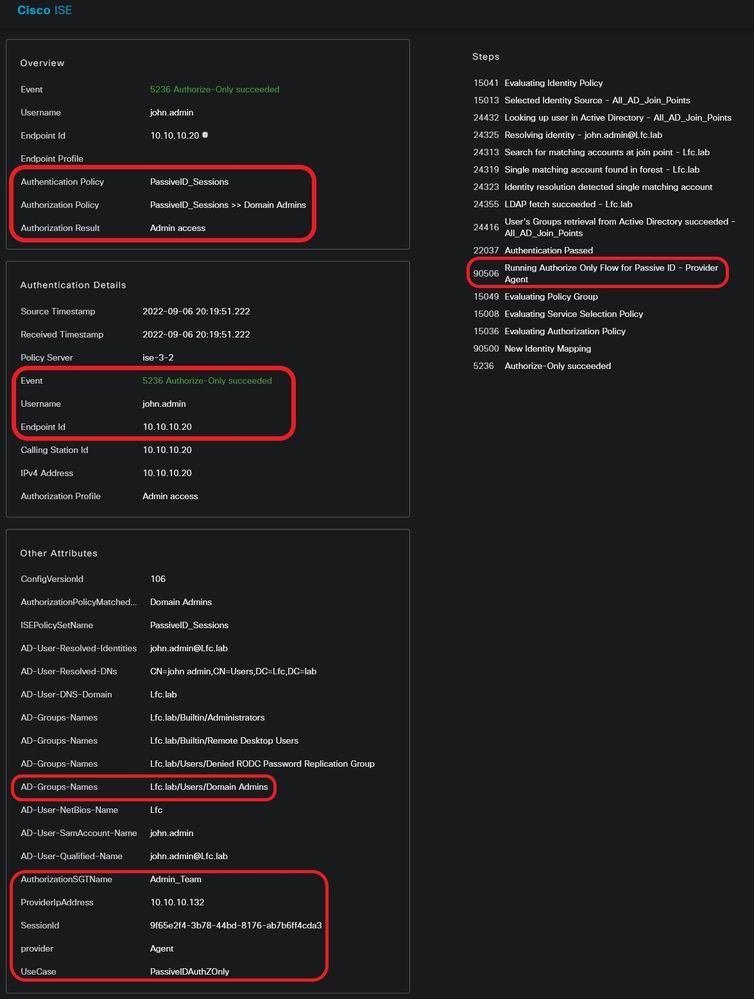

Un informe detallado para otro usuario (Domain Admins). Como se muestra aquí, se asigna una SGT diferente según la política de autorización configurada.

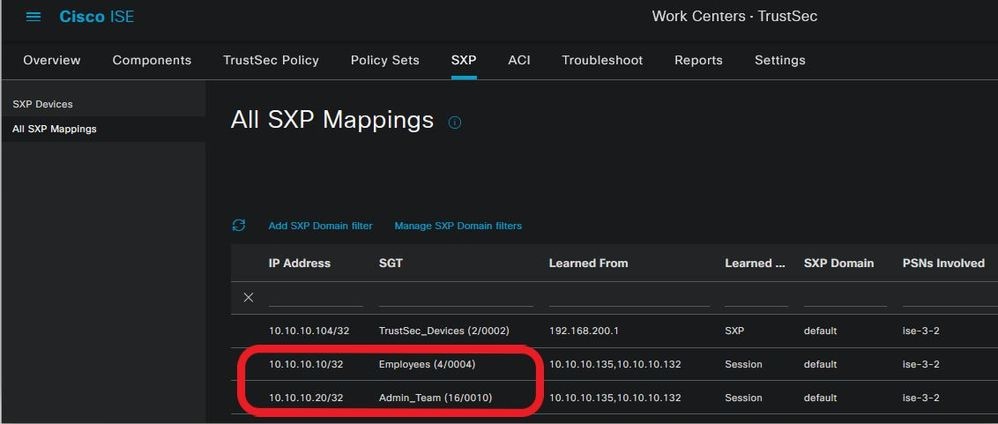

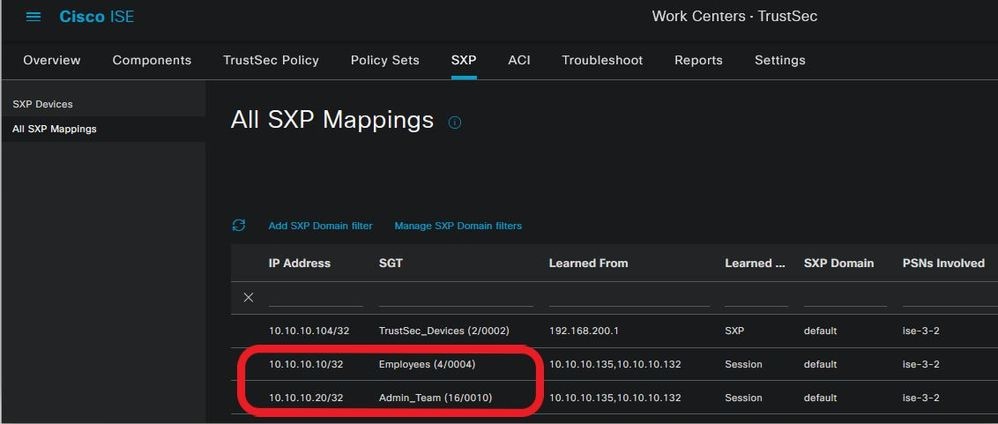

Verifique la tabla de asignación de SGT/IP en ISE. Desplácese hasta Work Centers >TrustSec > All SXP Mappings.

Tabla de asignaciones de SXP

Tabla de asignaciones de SXP

Nota: Los eventos PassiveID de un proveedor API no se pueden publicar en los peers SXP. Sin embargo, los detalles de SGT de estos usuarios se pueden publicar a través de pxGrid.

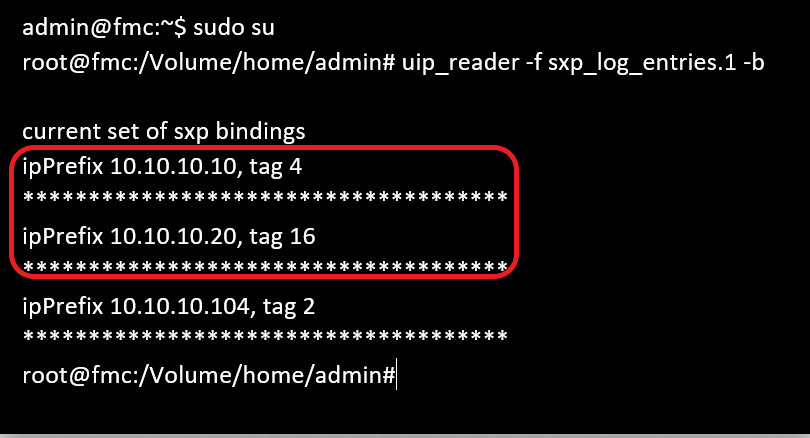

Verificación del suscriptor de PxGrid

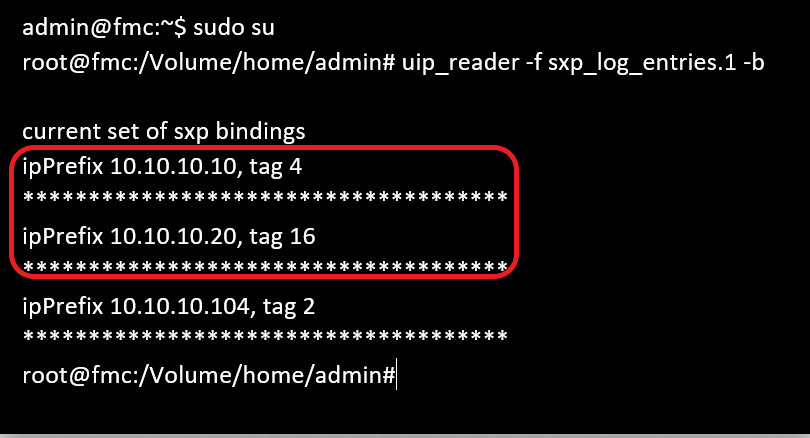

Este fragmento de CLI verifica que FMC ha aprendido las asignaciones de IP-SGT para las sesiones PassiveID mencionadas anteriormente de ISE.

Verificación CLI de FMC

Verificación CLI de FMC

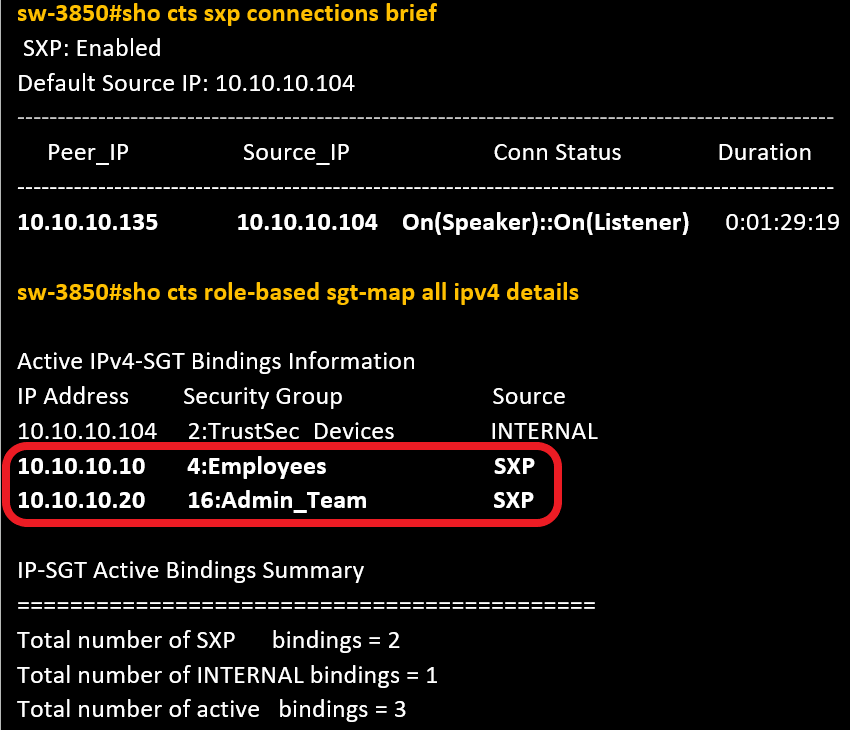

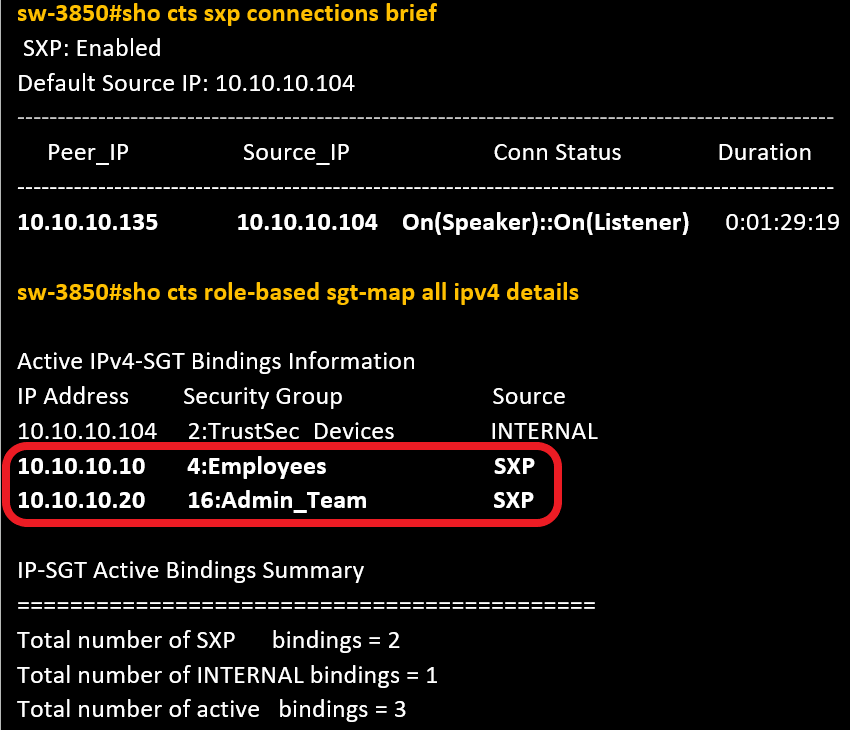

Verificación de par SXP TrustSec

El switch ha aprendido las asignaciones de IP-SGT para las sesiones PassiveID de ISE, como se muestra en este extracto de CLI.

Verificación de CLI del switch

Verificación de CLI del switch

Nota: La configuración del switch para AAA y TrustSec está fuera del alcance de este documento. Consulte la Guía de Cisco TrustSec para ver las configuraciones relacionadas.

Troubleshoot

En esta sección se brinda información que puede utilizar para resolver problemas en su configuración.

Habilitar depuraciones en ISE

Desplácese hasta Administration > System > Logging > Debug Log Configuration para establecer los componentes siguientes en el nivel especificado.

| Nodo |

Nombre del componente |

Nivel de registro |

Nombre de archivo de registro |

| PassiveID |

pasivo |

Seguimiento |

passiveid-*.log |

| PxGrid |

pxgrid |

Seguimiento |

pxgrid-server.log |

| SXP |

sxp |

Depurar |

sxp.log |

Nota: Cuando haya terminado con la resolución de problemas, recuerde restablecer los debugs y seleccione el nodo relacionado y haga clic en Reset to Default.

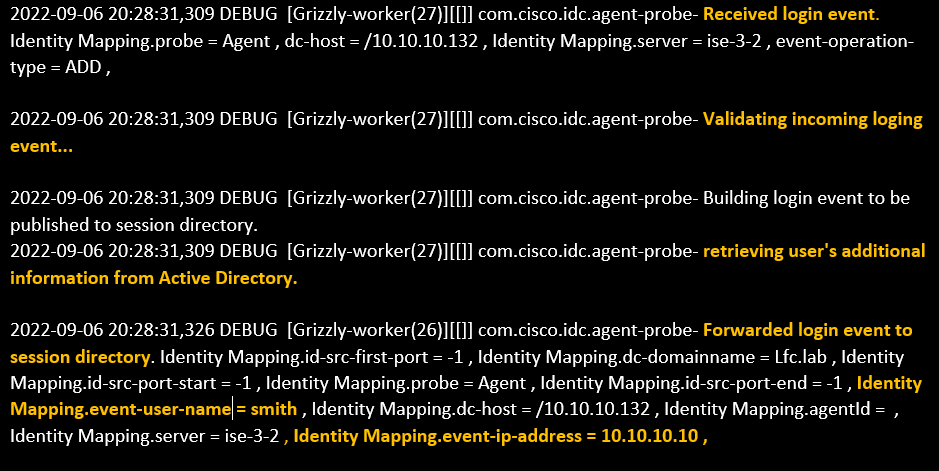

Fragmentos de registro

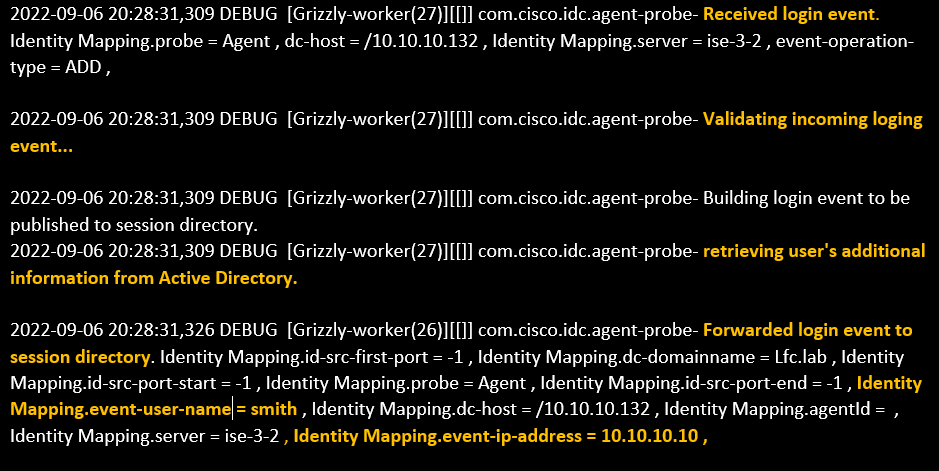

1. ISE recibe eventos de inicio de sesión del proveedor:

Archivo Passiveid-*.log:

Archivo Passiveid-*.log

Archivo Passiveid-*.log

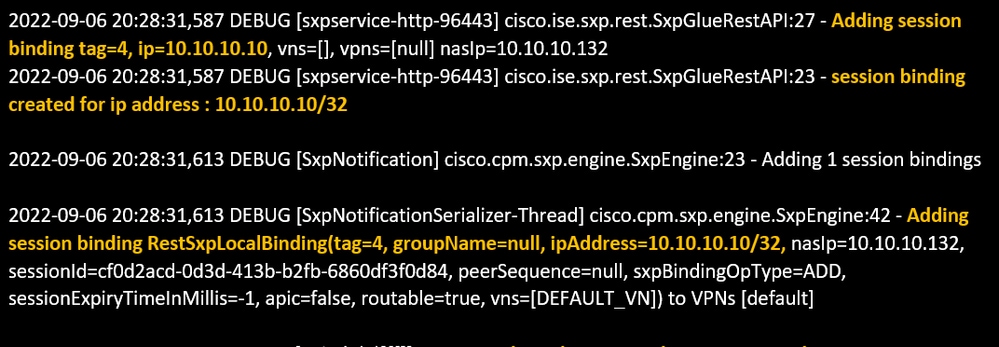

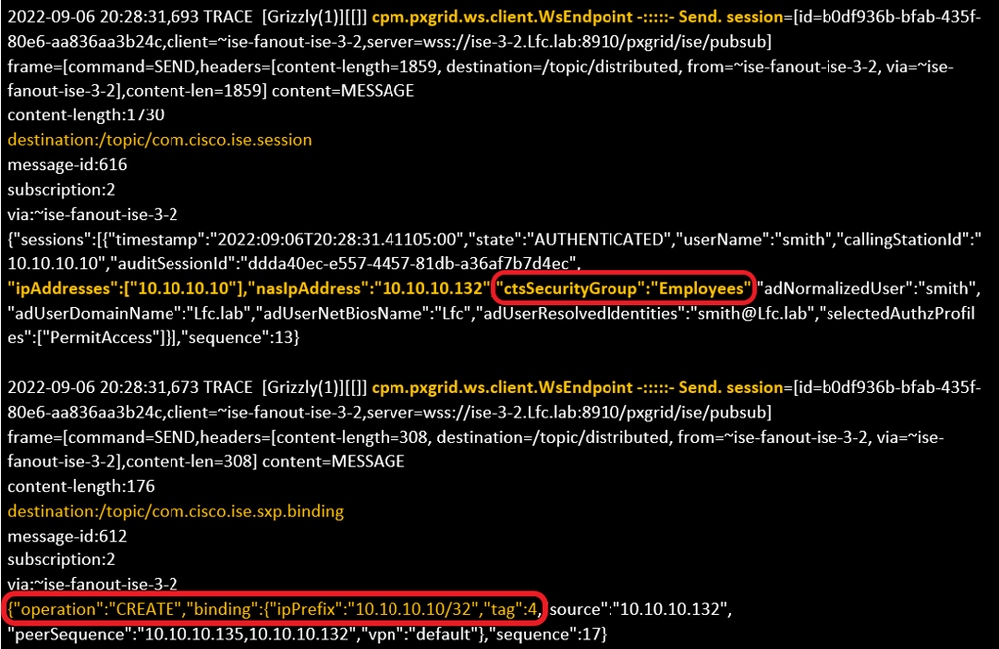

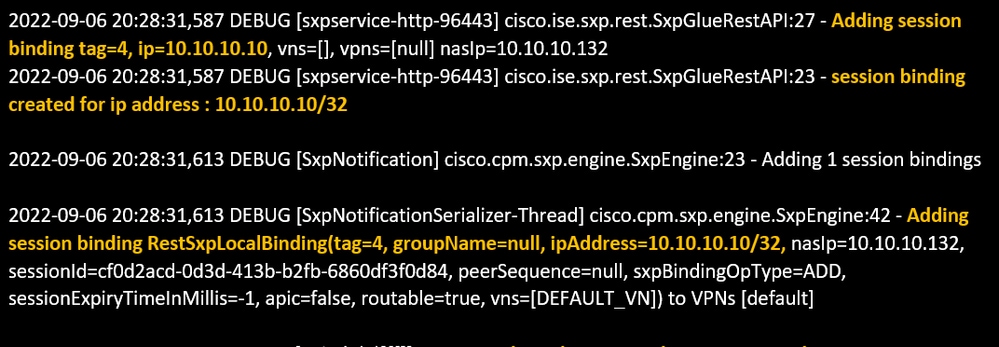

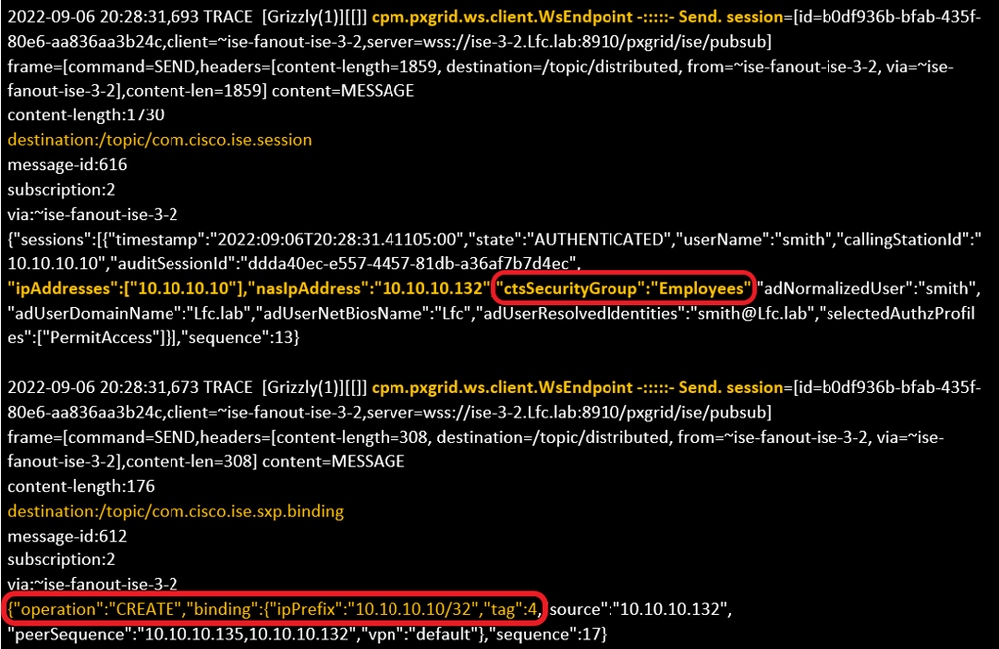

2. ISE asigna SGT según la política de autorización configurada y publica la asignación IP-SGT para usuarios de PassiveID a suscriptores de PxGrid y peers de SXP:

archivo sxp.log:

archivo sxp.log

archivo sxp.log

archivo pxgrid-server.log:

archivo pxgrid-server.log

archivo pxgrid-server.log

Comentarios

Comentarios