Introducción

Este documento describe el procedimiento para integrar APIC con ISE para la autenticación de usuarios administradores con el protocolo TACACS+.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Controlador de infraestructura de política de aplicación (APIC)

- Identity Services Engine (ISE)

- protocolo TACACS

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- APIC versión 4.2(7u)

- Parche 1 de ISE versión 3.2

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Diagrama de la red

Diagrama de integración

Diagrama de integración

Procedimiento de autenticación

Paso 1.Inicie sesión en la aplicación APIC con las credenciales del usuario administrador.

Paso 2. El proceso de autenticación se activa e ISE valida las credenciales localmente o a través de Active Directory.

Paso 3. Una vez que la autenticación es satisfactoria, ISE envía un paquete de permiso para autorizar el acceso al APIC.

Paso 4. ISE muestra un registro en directo de autenticación correcta.

Nota: APIC replica la configuración de TACACS+ en switches de hoja que forman parte del fabric.

Configuración de APIC

Paso 1. Navegue hastaAdmin > AAA > Authentication > AAAy seleccione+icono para crear un nuevo dominio de conexión.

Configuración de administración de inicio de sesión APIC

Configuración de administración de inicio de sesión APIC

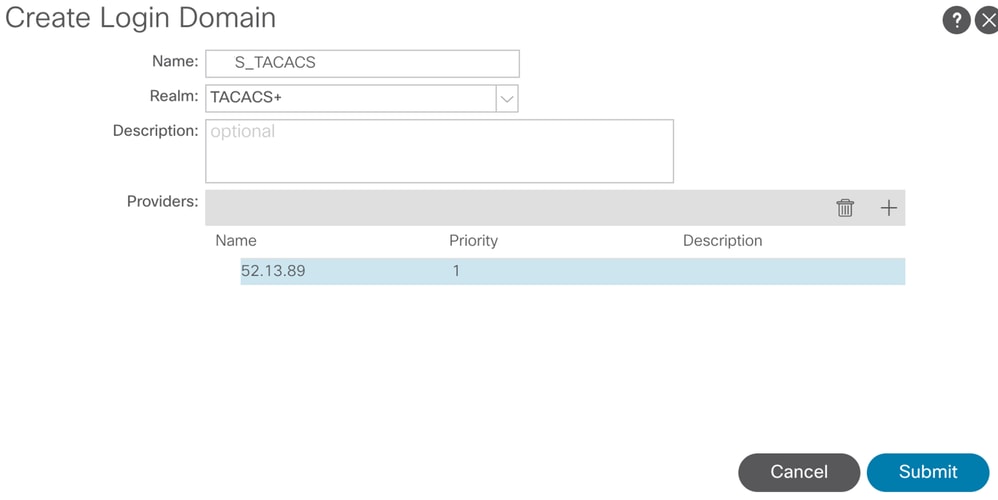

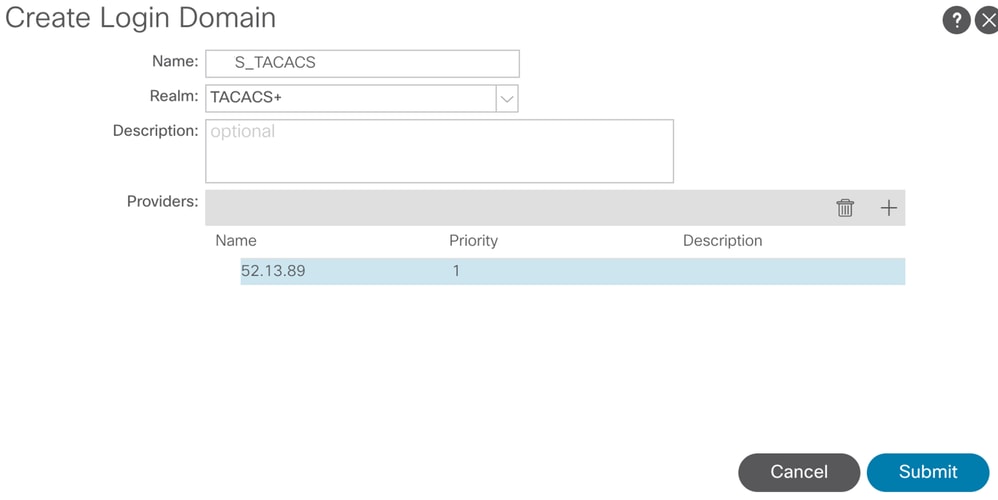

Paso 2. Defina un nombre y un rango para el nuevo dominio de inicio de sesión y haga clic+bajo Proveedores para crear un nuevo proveedor.

administrador de inicio de sesión APIC

administrador de inicio de sesión APIC

Proveedor TACACS de APIC

Proveedor TACACS de APIC

Paso 3. Defina la dirección IP o el nombre de host de ISE, defina un secreto compartido y seleccione la gestión Grupo de políticas de terminales (EPG). Haga clicSubmitpara agregar el proveedor TACACS+ al login admin.

Configuración del proveedor TACACS de APIC

Configuración del proveedor TACACS de APIC

vista de proveedor TACACS

vista de proveedor TACACS

Configuración de ISE

Paso 1. Navegue hasta ☰>Administration > Network Resources > Network Device Groups. Cree un grupo de dispositivos de red en Todos los tipos de dispositivos.

Grupos de dispositivos de red ISE

Grupos de dispositivos de red ISE

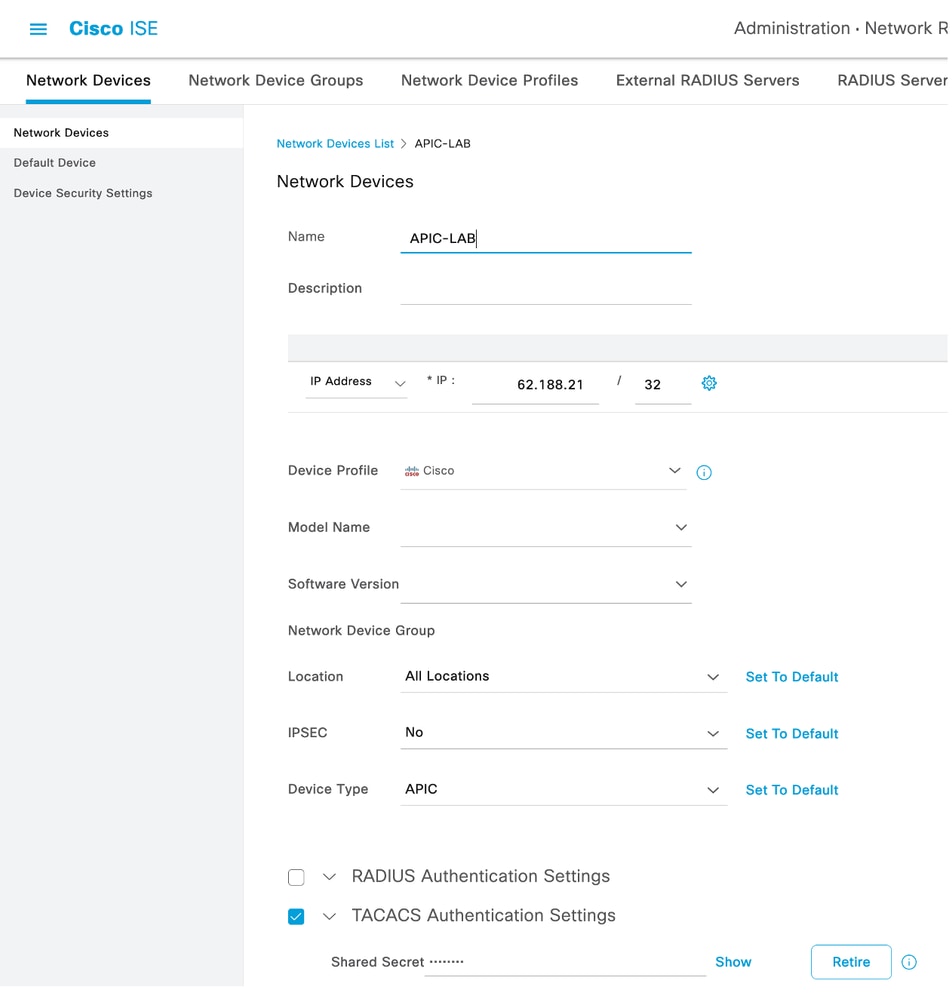

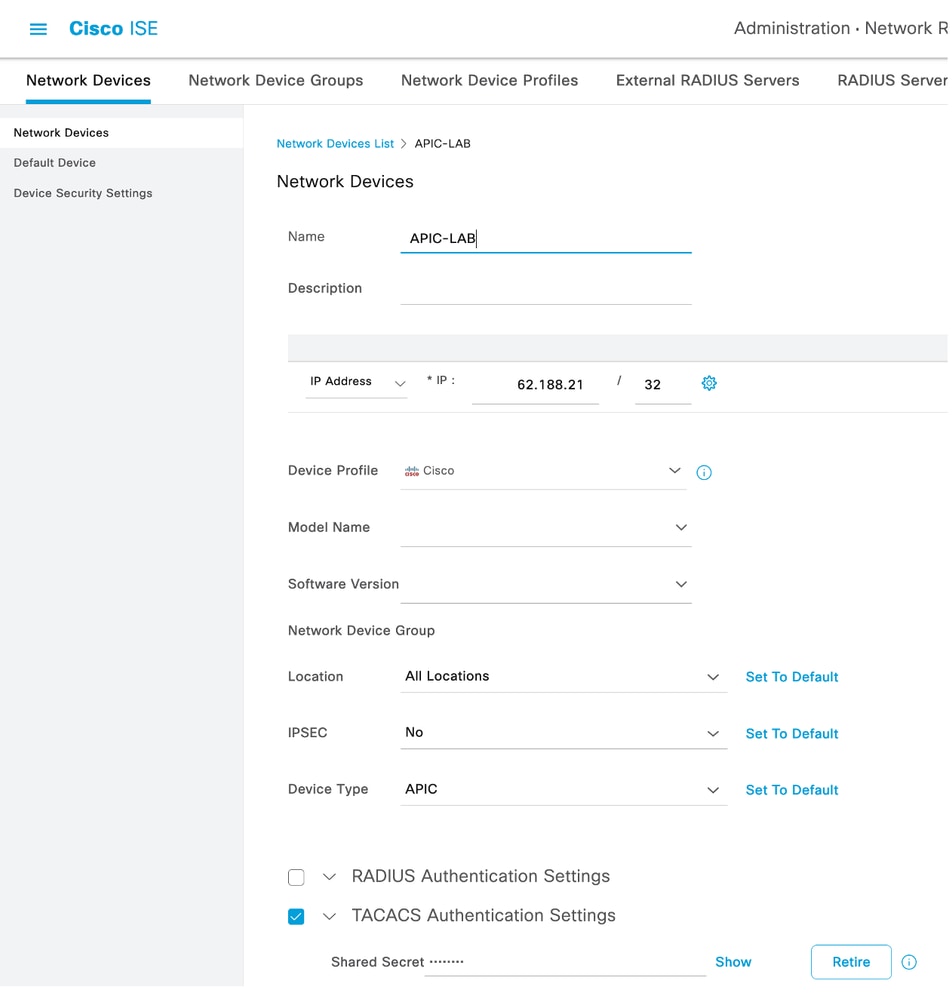

Paso 2. Desplácese hastaAdministration > Network Resources > Network Devices. ElijaAdddefine APIC Name and IP address, elija APIC bajo Device Type y la casilla de verificación TACACS+, y defina la contraseña utilizada en la configuración del proveedor APIC TACACS+. Haga clic enSubmit.

Repita el paso 1 y el paso 2 para los modificadores de hoja.

Paso 3. Utilice las instrucciones de este enlace para integrar ISE con Active Directory;

https://www.cisco.com/c/en/us/support/docs/security/identity-services-engine/217351-ad-integration-for-cisco-ise-gui-and-cli.html.

Nota: Este documento incluye usuarios internos y grupos de administradores de AD como orígenes de identidad; sin embargo, la prueba se realiza con el origen de identidad de los usuarios internos. El resultado es el mismo para los grupos AD.

Paso 4. (Opcional) Desplácese hasta ☰ >Administration > Identity Management > Groups. ElijaUser Identity Groups y haga clic en Add. Cree un grupo para usuarios administradores de solo lectura y usuarios administradores.

Grupo de identidad

Grupo de identidad

Paso 5. (Opcional) Navegue hasta ☰>Administration > Identity Management > Identity.Haga clic Addy cree un Read Only Adminusuario y unAdminusuario. Asigne cada usuario a cada grupo creado en el paso 4.

Paso 6. Vaya a ☰ >Administration > Identity Management > Identity Source Sequence. ElijaAdd, defina un nombre y elijaAD Join Pointsy Origen deInternal Usersidentidad en la lista. ElijaTreat as if the user was not found and proceed to the next store in the sequencebajoAdvanced Search List Settingsy haga clic enSave.

Secuencia de origen de identidad

Secuencia de origen de identidad

7. Navegue hasta ☰>Work Centers > Device Administration > Policy Elements > Results > Allowed Protocols.

Protocolo TACACS Allow

Protocolo TACACS Allow

8. Acceda a ☰ >Work Centers > Device Administration > Policy Elements > Results > TACACS Profileaddcree dos perfiles basados en los atributos de la lista deRaw View. Haga clic enSave.

- Usuario administrador:

cisco-av-pair=shell:domains=all/admin/

- Usuario administrador de solo lectura:

cisco-av-pair=shell:domains=all//read-all

Nota: En caso de espacios o caracteres adicionales, la fase de autorización falla.

Perfil TACACS

Perfil TACACS

Perfiles de administración de TACACS y de administración de solo lectura

Perfiles de administración de TACACS y de administración de solo lectura

Paso 9. Desplácese hasta ☰ >Work Centers > Device Administration > Device Admin Policy Set. Cree un nuevo juego de políticas, defina un nombre y elija el tipo de dispositivoAPICcreado en el paso 1. SeleccioneTACACS Protocolcreado en el paso 7. como protocolo permitido y haga clic enSave.

Conjunto de políticas TACACS

Conjunto de políticas TACACS

Paso 10. En nuevoPolicy Set, haga clic en la flecha derecha>y cree una política de autenticación. Defina un nombre y elija la dirección IP del dispositivo como condición. A continuación, seleccione la secuencia de origen de identidad creada en el paso 6.

Política de autenticación

Política de autenticación

Nota: La ubicación u otros atributos se pueden utilizar como condición de autenticación.

Paso 11. Cree un perfil de autorización para cada tipo de usuario administrador, defina un nombre y elija un usuario interno y/o un grupo de usuarios AD como condición. Se pueden utilizar condiciones adicionales como APIC. Elija el perfil de shell adecuado en cada política de autorización y haga clic enSave.

Perfil de autorización TACACS

Perfil de autorización TACACS

Verificación

Paso 1. Inicie sesión en la interfaz de usuario de APIC con credenciales de administrador de usuarios. Elija la opción TACACS de la lista.

Inicio de sesión en APIC

Inicio de sesión en APIC

Paso 2. Verifique el acceso en la interfaz de usuario de APIC y se aplican las políticas adecuadas en los registros de TACACS Live.

mensaje de bienvenida de APIC

mensaje de bienvenida de APIC

Repita los pasos 1 y 2 para los usuarios administradores de sólo lectura.

Registros en directo de TACACS+

Registros en directo de TACACS+

Troubleshoot

Paso 1. Vaya a ☰ >Operations > Troubleshoot > Debug Wizard. ElijaTACACSy haga clic en Debug Nodes.

Configuración del perfil de depuración

Configuración del perfil de depuración

Paso 2. Elija el nodo que recibe el tráfico y haga clic enSave.

Selección de nodos de depuración

Selección de nodos de depuración

Paso 3. Realice una nueva prueba y descargue los registros enOperations > Troubleshoot > Download logs como se muestra:

AcsLogs,2023-04-20 22:17:16,866,DEBUG,0x7f93cabc7700,cntx=0004699242,sesn=PAN32/469596415/70,CPMSessionID=1681058810.62.188.2140492Authentication16810588,user=APIC_RWUser,Log_Message=[2023-04-20 22:17:16.862 +00:00 0000060545 5201 NOTICE Passed-Authentication: Authentication succeeded, ConfigVersionId=122, Device IP Address=188.21, DestinationIPAddress=13.89 , DestinationPort=49, UserName=APIC_RWUser, Protocol=Tacacs, NetworkDeviceName=APIC-LAB, Type=Authentication, Action=Login, Privilege-Level=1, Authen-Type=PAP, Service=Login, User=APIC_RWUser, Port=REST, Remote-Address=202.208, NetworkDeviceProfileId=b0699505-3150-4215-a80e-6753d45bf56c, AcsSessionID=PAN32/469596415/70, AuthenticationIdentityStore=Internal Users, AuthenticationMethod=PAP_ASCII, SelectedAccessService=TACACS Protocol, SelectedShellProfile=APIC ReadWrite, Profile, IsMachineAuthentication=false, RequestLatency=230, IdentityGroup=User Identity Groups:APIC_RW, Step=13013, Step=15049, Step=15008, Step=15048, Step=15041, Step=15048, Step=22072, Step=15013, Step=24430, Step=24325, Step=24313, Step=24318, Step=24322, Step=24352, Step=24412, Step=15013, Step=24210, Step=24212, Step=22037, Step=15036, Step=15048, Step=15048, Step=13015, SelectedAuthenticationIdentityStores=iselab

En caso de que los debugs no muestren información de autenticación y autorización, valide esto:

- El servicio Device Administration está habilitado en el nodo ISE.

- Se ha agregado la dirección IP de ISE correcta a la configuración de APIC.

- En caso de que haya un firewall en el medio, verifique que el puerto 49 (TACACS) esté permitido.

Comentarios

Comentarios