Configuración de la autenticación VPN SSL a través de FTD, ISE, DUO y Active Directory

Opciones de descarga

-

ePub (4.8 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (3.2 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la integración de SSLVPN en Firepower Threat Defense mediante Cisco ISE y DUO Security para AAA.

Requirements

- ISE 3.0 o superior.

- FMC 7.0 o superior.

- FTD 7.0 o superior.

- Proxy de autenticación DUO.

- Licencias de ISE Essentials

- Licencia DUO Essentials.

Componentes Utilizados

- Parche 3 de ISE 3.2

- CSP 7.2.5

- FTD 7.2.5

- Proxy DUO 6.3.0

- Any Connect 4.10.08029

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

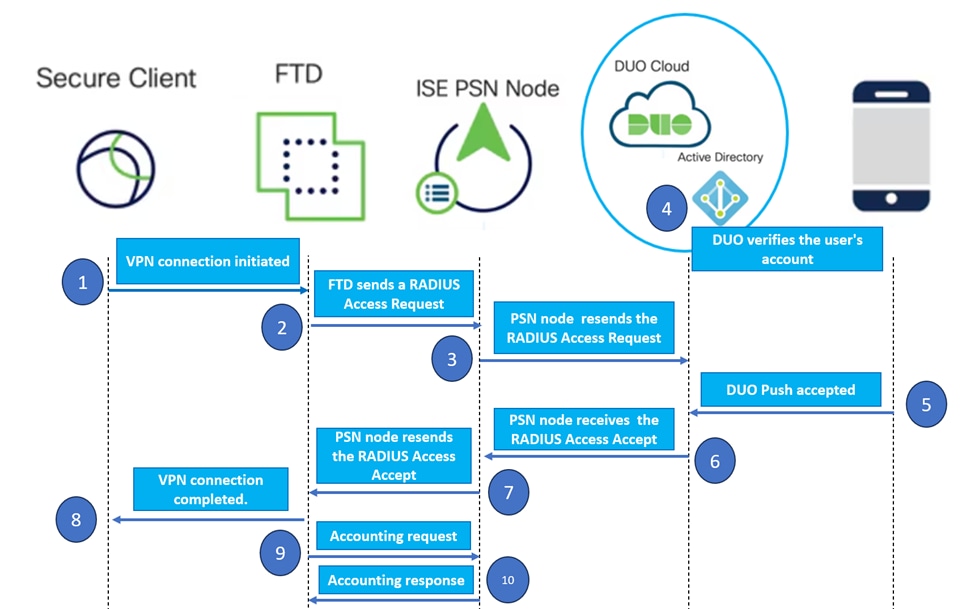

Diagrama de la red

Topología.

Topología.

En nuestra solución propuesta, Cisco ISE es un proxy de servidor RADIUS fundamental. En lugar de evaluar directamente las políticas de autenticación o autorización, ISE se configura para reenviar los paquetes RADIUS del FTD al proxy de autenticación DUO.

El proxy de autenticación DUO funciona como un intermediario dedicado dentro de este flujo de autenticación. Instalado en un servidor Windows, salva la brecha entre Cisco ISE y la nube DUO. La función principal del proxy es transmitir las solicitudes de autenticación (encapsuladas en paquetes RADIUS) a la nube DUO. En última instancia, la nube DUO permite o deniega el acceso a la red en función de las configuraciones de autenticación de dos factores.

1. El usuario inicia el proceso de autenticación VPN introduciendo su nombre de usuario y contraseña únicos.

2. Firewall Threat Defence (FTD) envía la solicitud de autenticación a Cisco Identity Services Engine (ISE).

3. El nodo de servicios de directivas (PSN) reenvía la solicitud de autenticación al servidor proxy de autenticación DUO. Posteriormente, el Servidor de autenticación DUO valida las credenciales a través del servicio de nube DUO.

4. La nube DUO valida el nombre de usuario y la contraseña contra su base de datos sincronizada.

Precaución: la sincronización entre la nube DUO y Active Directory de la organización debe estar activa para mantener una base de datos de usuarios actualizada en la nube DUO.

Precaución: la sincronización entre la nube DUO y Active Directory de la organización debe estar activa para mantener una base de datos de usuarios actualizada en la nube DUO.

5. Una vez que la autenticación es exitosa, la nube DUO inicia un DUO Push para los usuarios del dispositivo móvil registrado a través de una notificación push cifrada y segura. El usuario debe aprobar la inserción DUO para confirmar su identidad y continuar.

6. Una vez que el usuario aprueba la transferencia DUO, el servidor proxy de autenticación DUO envía una confirmación al PSN para indicar que el usuario ha aceptado la solicitud de autenticación.

7. El nodo PSN envía la confirmación al FTD para informar de que el usuario se ha autenticado.

8. El FTD recibe la confirmación de autenticación y establece la conexión VPN con el terminal con las medidas de seguridad adecuadas.

9. El FTD registra los detalles de la conexión VPN correcta y transmite de forma segura los datos de contabilidad al nodo ISE para fines de mantenimiento de registros y auditoría.

10. El nodo de ISE registra la información contable en sus livelogs, lo que garantiza que todos los registros se almacenan de forma segura y son accesibles para futuras auditorías o comprobaciones de conformidad.

Nota:

La configuración de esta guía utiliza los siguientes parámetros de red:

- IP de nodo del servidor de red principal (PNS): 10.4.23.21

- IP de Firepower Threat Defence (FTD) para VPN de mismo nivel: 10.4.23.53

- IP de proxy de autenticación DUO: 10.31.126.207

- Nombre de dominio: testlab.local

Configuraciones

Configuraciones de FTD.

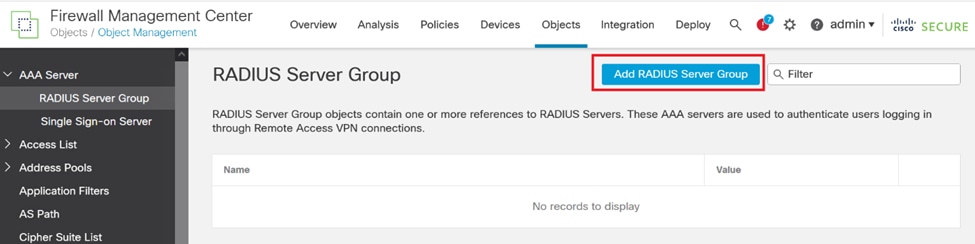

Integre un servidor RADIUS en Firepower Management Center (FMC)

1. Acceda al CSP iniciando el navegador web e introduciendo la dirección IP del CSP para abrir la interfaz gráfica de usuario (GUI).

2. Acceda al menú Objetos, seleccione Servidor AAA y continúe con la opción Grupo de Servidores RADIUS.

3. Haga clic en el botón Add RADIUS Server Group para crear un nuevo grupo para servidores RADIUS.

Grupo de servidores RADIUS.

Grupo de servidores RADIUS.

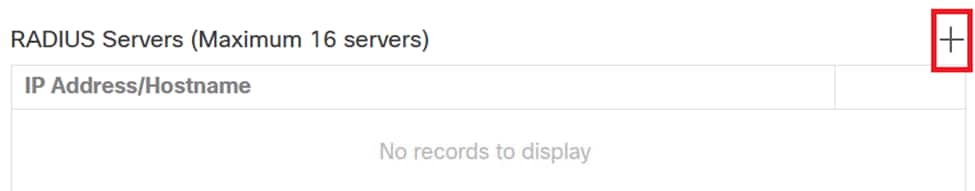

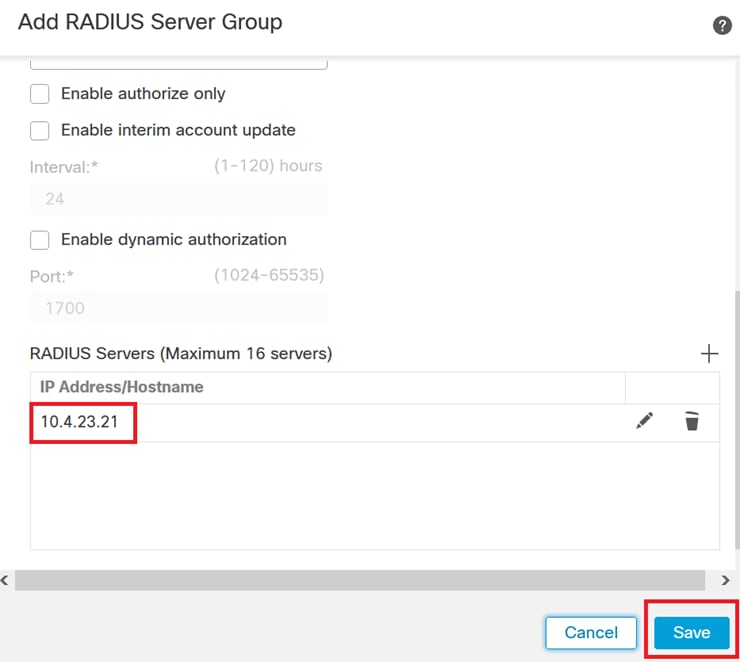

4. Introduzca un nombre descriptivo para el nuevo grupo de servidores RADIUS AAA para garantizar una identificación clara en la infraestructura de red.

5. Proceda a agregar un nuevo servidor RADIUS seleccionando la opción apropiada dentro de la configuración de grupo.Servidor  RADIUS.

RADIUS.

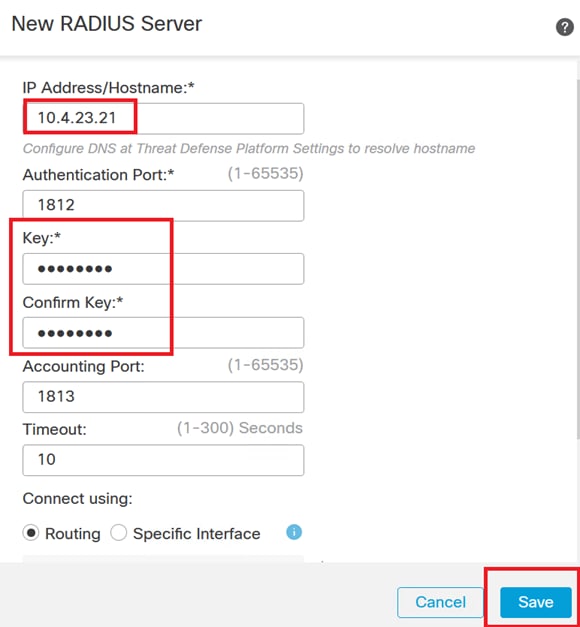

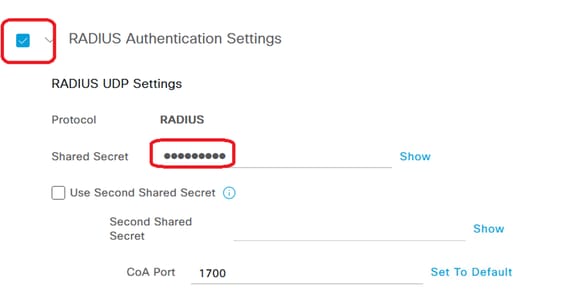

6. Especifique la dirección IP de los servidores RADIUS e introduzca la clave secreta compartida.

Nota: Es fundamental asegurarse de que esta clave secreta se comparta de forma segura con el servidor ISE para establecer una conexión RADIUS correcta.

Nuevo servidor RADIUS.

Nuevo servidor RADIUS.

7. Después de configurar los detalles del servidor RADIUS, haga clic en Guardar para conservar los valores para el grupo de servidores RADIUS.

Detalles del grupo de servidores.

Detalles del grupo de servidores.

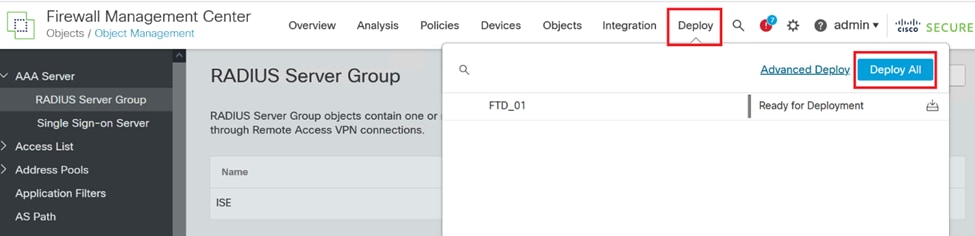

8. Para finalizar e implementar la configuración del servidor AAA en la red, acceda al menú Desplegar y seleccione Desplegar Todo para aplicar los parámetros.

Implementación del Servidor AAA.

Implementación del Servidor AAA.

Configure la VPN remota.

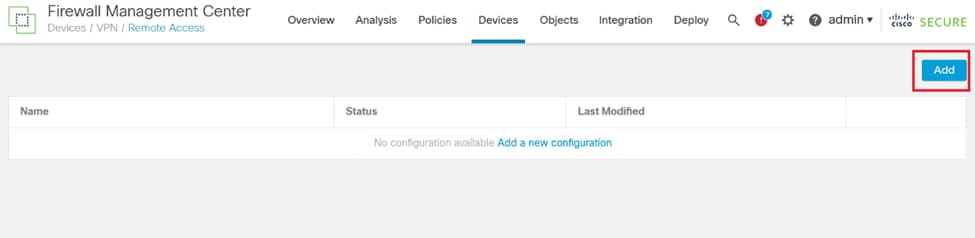

1. Navegue hasta Devices > VPN > Remote Access en la GUI de FMC para comenzar el proceso de configuración de VPN.

2. Haga clic en el botón Add para crear un nuevo perfil de conexión VPN.

Perfil de conexión VPN.

Perfil de conexión VPN.

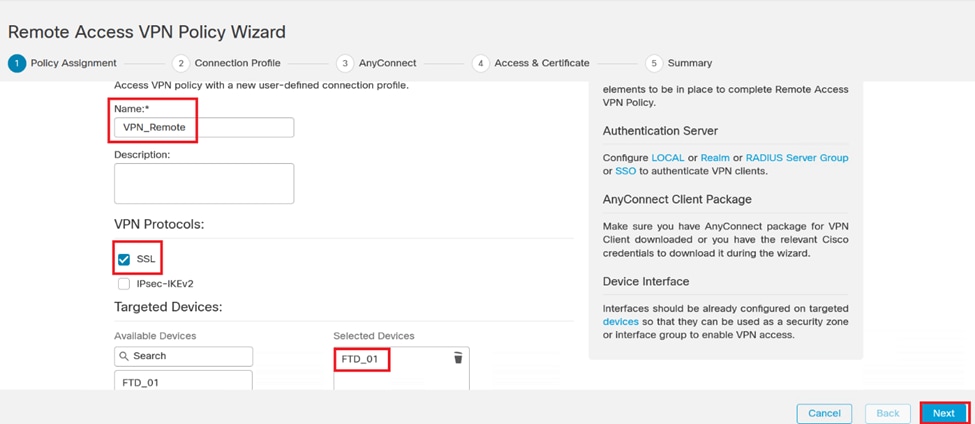

3. Introduzca un nombre único y descriptivo para la VPN que le ayudará a identificarla en la configuración de red.

4. Seleccione la opción SSL para garantizar una conexión segura mediante el protocolo SSL VPN.

5. En la lista de dispositivos, seleccione el dispositivo FTD específico.

Configuración de VPN.

Configuración de VPN.

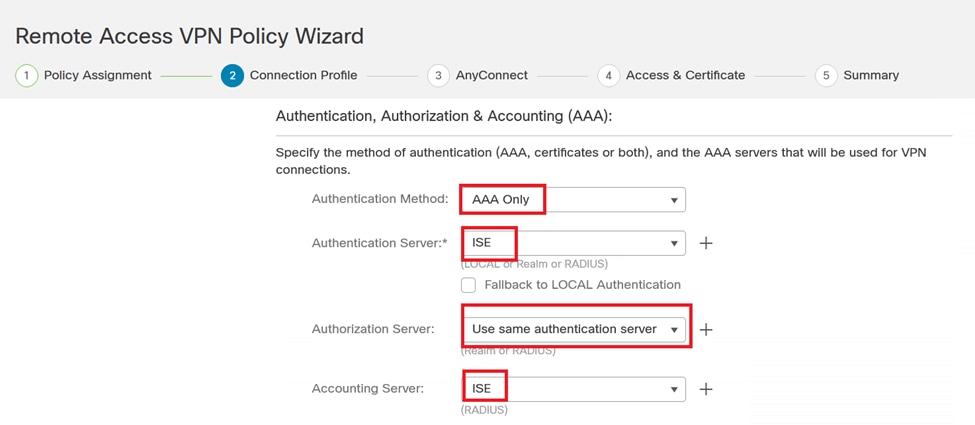

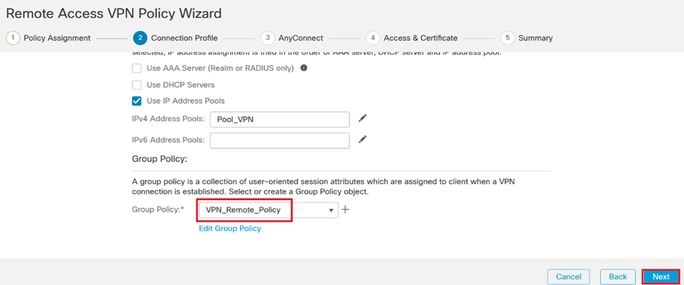

6. Configure el método AAA para utilizar el nodo PSN en los parámetros de autenticación.

Perfil de conexión.

Perfil de conexión.

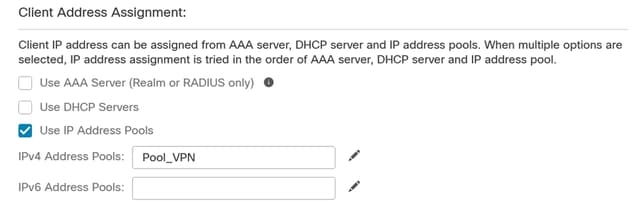

7. Configure la asignación de direcciones IP dinámicas para VPN.

Precaución: por ejemplo, se seleccionó el grupo de VPN DHCP.

Grupo de direcciones IP.

Grupo de direcciones IP.

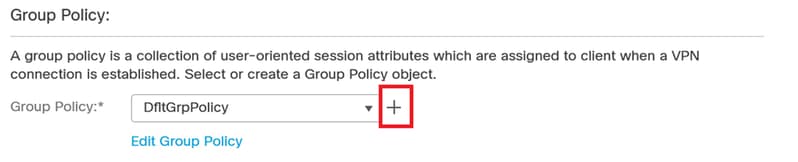

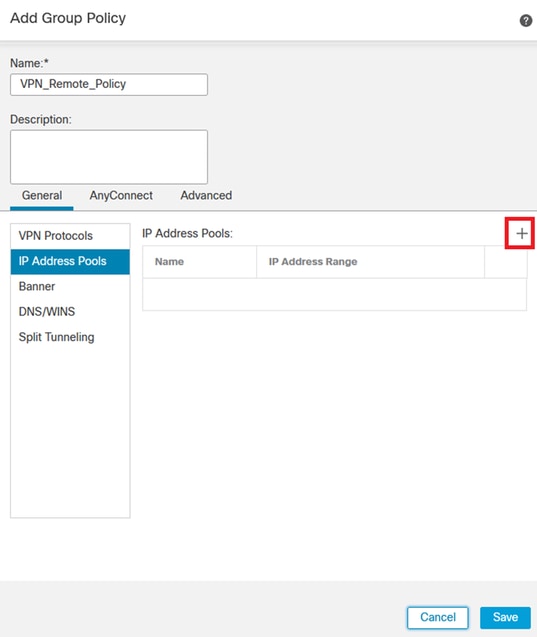

8. Proceda a crear una nueva directiva de grupo.

Directiva de grupo.

Directiva de grupo.

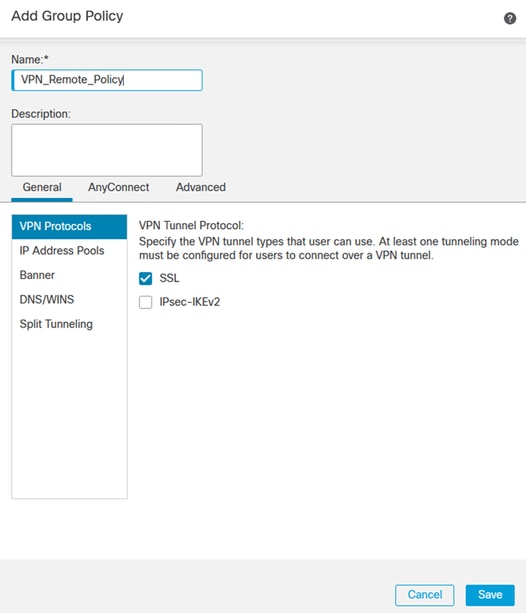

9. En la configuración de Directiva de grupo, asegúrese de que el protocolo SSL está seleccionado.

Protocolos VPN.

Protocolos VPN.

10. Cree un nuevo grupo VPN o seleccione uno existente para definir el rango de direcciones IP disponibles para los clientes VPN.

VPN de grupo.

VPN de grupo.

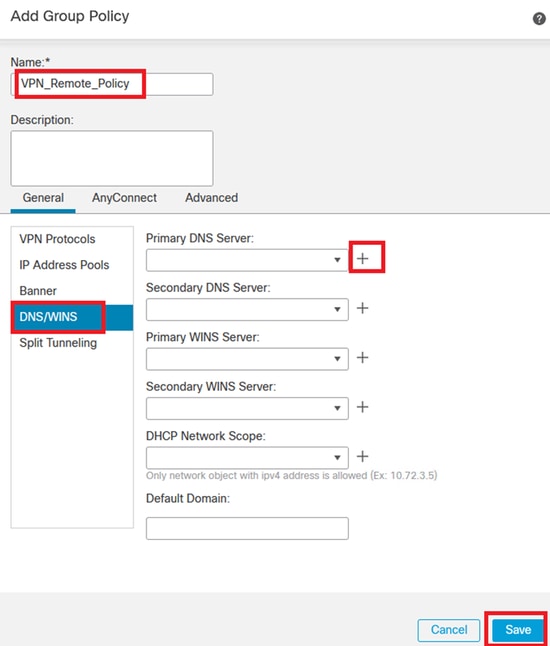

11. Especifique los detalles del servidor DNS para la conexión VPN.

Configuración de DNS.

Configuración de DNS.

Advertencia: Tenga en cuenta que las funciones adicionales como el banner, la tunelización dividida, AnyConnect y las opciones avanzadas se consideran opcionales para esta configuración.

12. Después de configurar los detalles necesarios, haga clic en Next para continuar con la siguiente fase de la configuración.

Directiva de grupo.

Directiva de grupo.

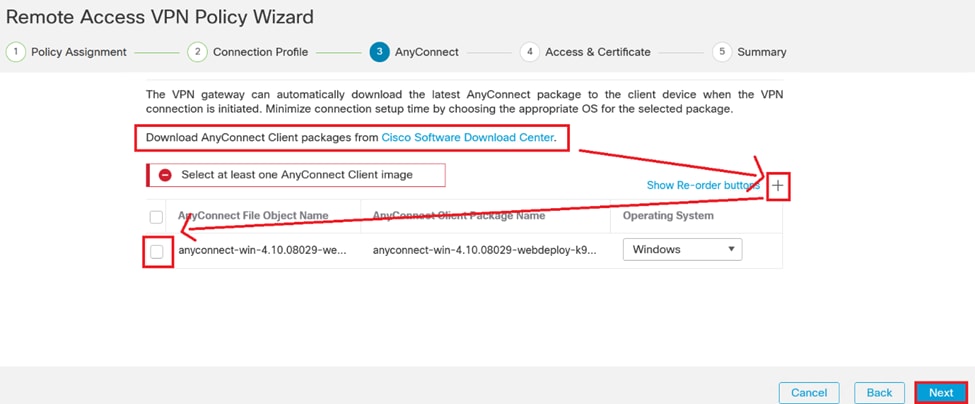

13. Seleccione el paquete de AnyConnect adecuado para los usuarios de VPN. Si el paquete requerido no aparece en la lista, tiene la opción de agregar el paquete necesario en esta etapa.

Instalación del paquete.

Instalación del paquete.

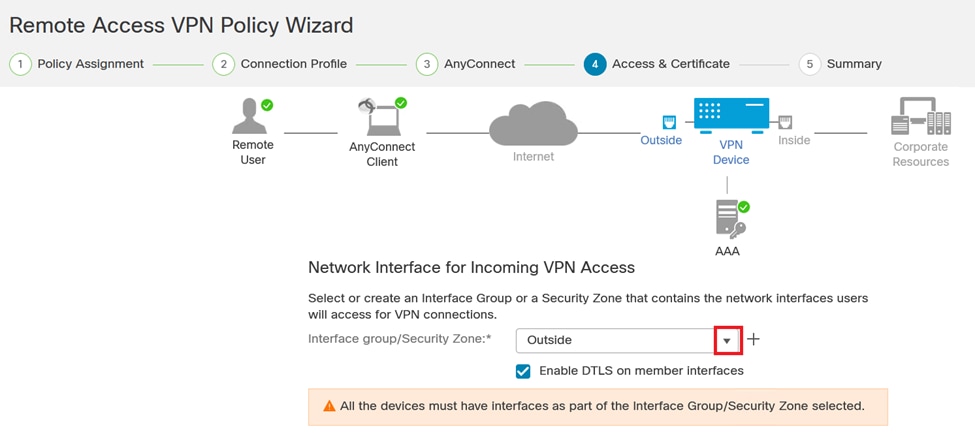

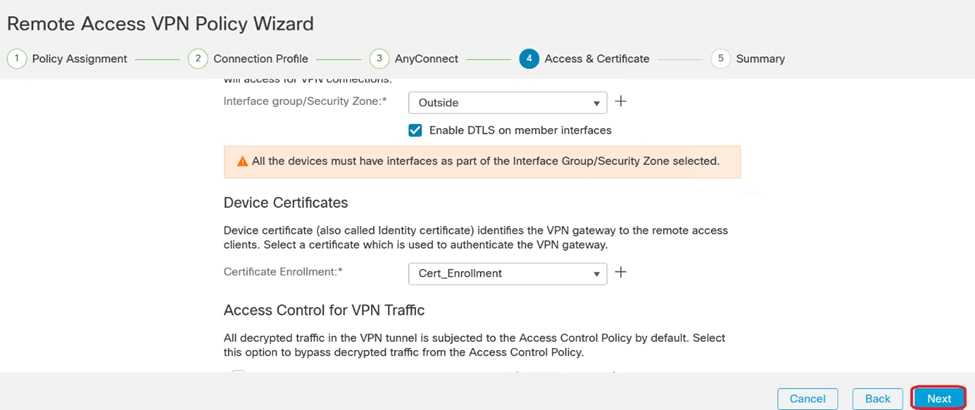

14. Seleccione la interfaz de red en el dispositivo FTD en el que desea activar la función de remoto VPN.

Interfaz VPN

Interfaz VPN

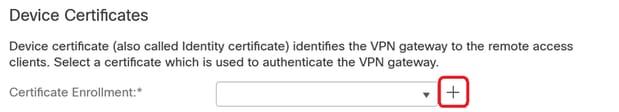

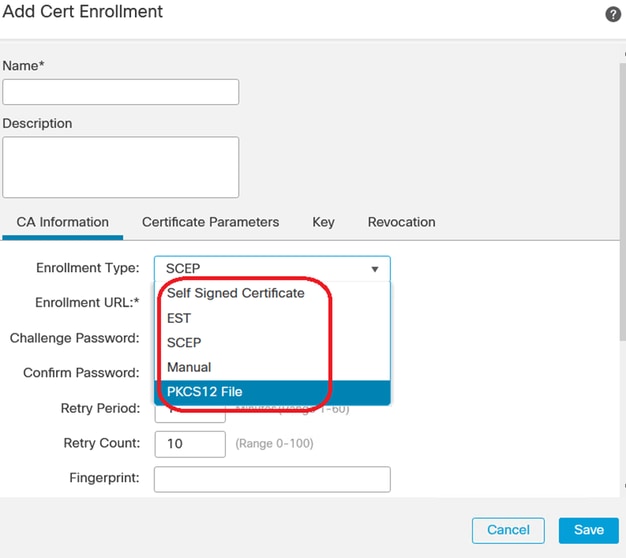

15. Establezca un proceso de inscripción de certificados seleccionando uno de los métodos disponibles para crear e instalar el certificado en el firewall, que es crucial para conexiones VPN seguras.

Precaución: por ejemplo, se ha seleccionado un certificado autofirmado en esta guía.

Certificado del dispositivo.

Certificado del dispositivo.

Inscripción de certificados.

Inscripción de certificados.

16. Haga clic en Next una vez configurada la inscripción de certificados.

Resumen de acceso y servicios

Resumen de acceso y servicios

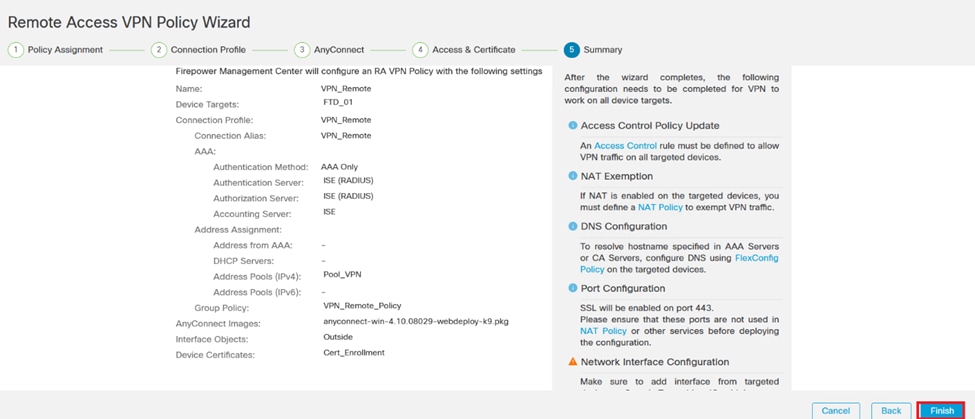

17. Revise el resumen de todas las configuraciones para asegurarse de que son precisas y reflejan la configuración prevista.

Resumen de la configuración VPN.

Resumen de la configuración VPN.

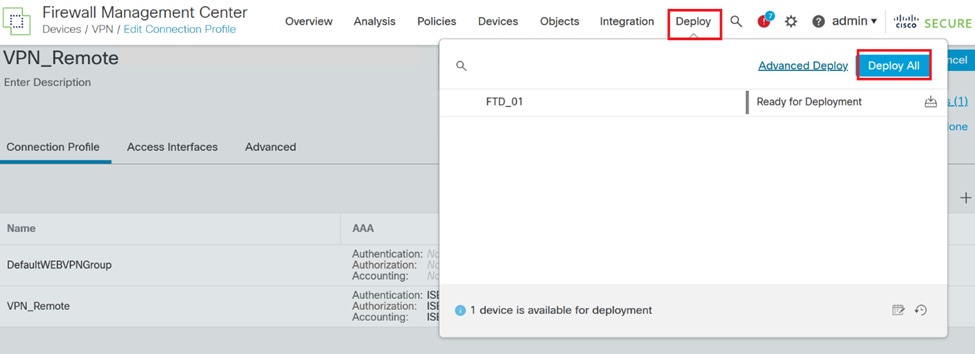

18. Para aplicar y activar la configuración de acceso remoto VPN, navegue hasta Deploy > Deploy All y ejecute la implementación en el dispositivo FTD seleccionado.

Implementando la configuración VPN.

Implementando la configuración VPN.

Configuraciones de ISE.

Integre DUO como servidor RADIUS externo.

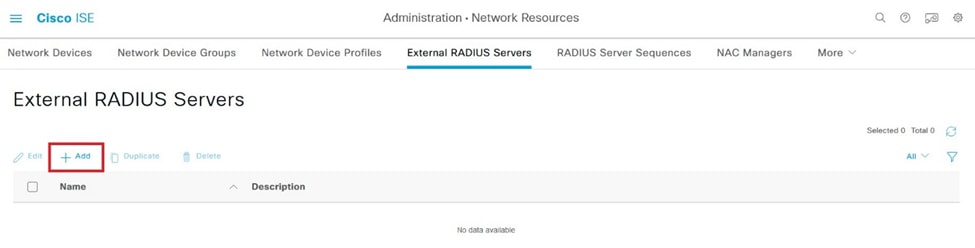

1. Vaya a Administration > Network Resources > External RADIUS Servers en la interfaz administrativa de Cisco ISE.

2. Haga clic en el botón Add para configurar un nuevo servidor RADIUS externo.

Servidores Radius externos

Servidores Radius externos

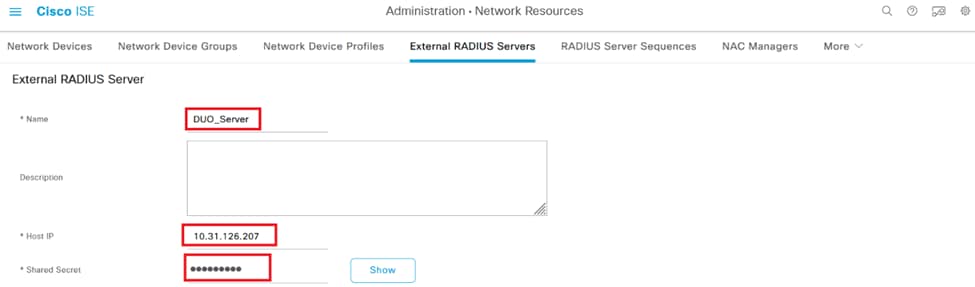

3. Introduzca un nombre para el servidor Proxy DUO.

4. Introduzca la dirección IP correcta para el servidor Proxy DUO para garantizar una comunicación adecuada entre ISE y el servidor DUO.

5. Establezca la clave secreta compartida.

Nota: Esta clave secreta compartida debe configurarse en el servidor Proxy DUO para establecer correctamente una conexión RADIUS.

6. Una vez introducidos correctamente todos los detalles, haga clic en Enviar para guardar la nueva configuración del servidor Proxy DUO.

Servidores RADIUS externos

Servidores RADIUS externos

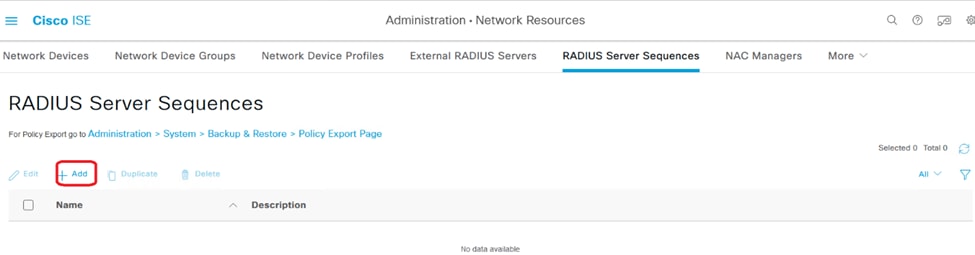

7. Vaya a Administration > RADIUS Server Sequences.

8. Haga clic en Agregar para crear una nueva secuencia de servidor RADIUS.

Secuencias de servidor RADIUS

Secuencias de servidor RADIUS

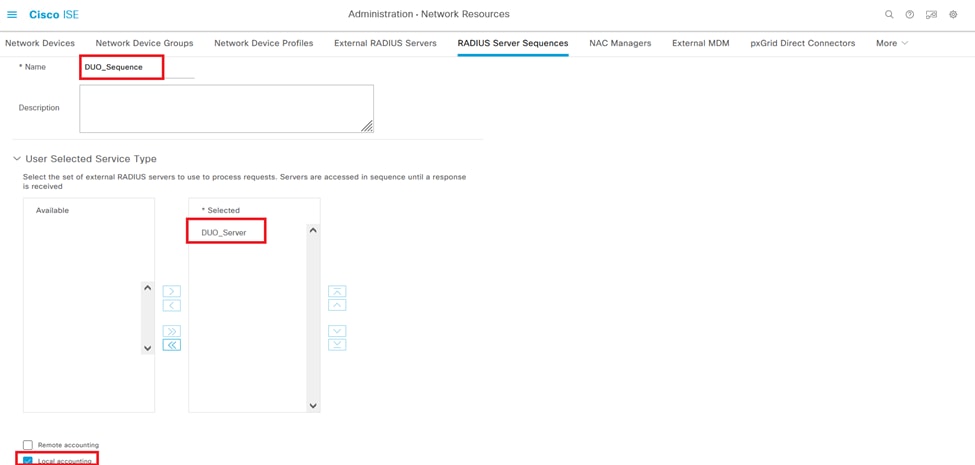

9. Proporcione un nombre distinto para la secuencia del servidor RADIUS para facilitar la identificación.

10. Localice el servidor RADIUS DUO configurado anteriormente, denominado DUO_Server en esta guía, y muévalo a la lista seleccionada de la derecha para incluirlo en la secuencia.

11. Haga clic en Submit para finalizar y guardar la configuración de la secuencia del servidor RADIUS.

Configuración de las secuencias del servidor Radius.

Configuración de las secuencias del servidor Radius.

Integre el FTD como un dispositivo de acceso a la red.

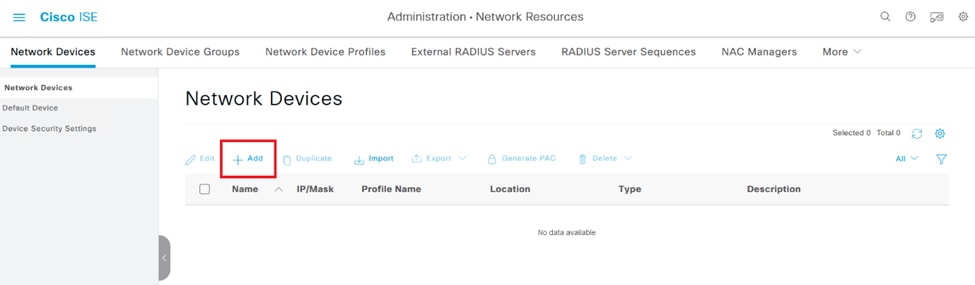

1. Vaya a la sección Administración de la interfaz del sistema y, desde allí, seleccione Recursos de red para acceder al área de configuración de los dispositivos de red.

2. Una vez en la sección Recursos de red, localice y haga clic en el botón Agregar para iniciar el proceso de agregar un nuevo dispositivo de acceso a la red.

Dispositivos de acceso a la red.

Dispositivos de acceso a la red.

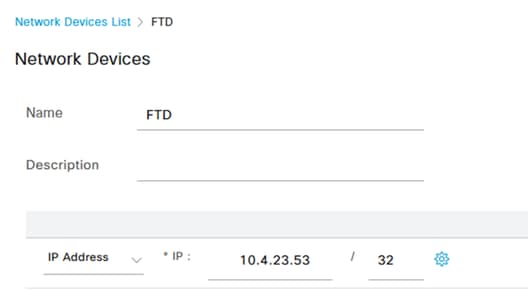

3. En los campos proporcionados, introduzca el nombre del dispositivo de acceso a la red para identificar el dispositivo dentro de la red.

4. Especifique la dirección IP del dispositivo FTD (Firepower Threat Defence).

5. Introduzca la clave que se estableció anteriormente durante la configuración de FMC (FirePOWER Management Center). Esta clave es esencial para una comunicación segura entre dispositivos.

6. Complete el proceso haciendo clic en el botón Ejecutar.

Adición de FTD como NAD.

Adición de FTD como NAD.

Parámetros de RADIUS

Parámetros de RADIUS

configuraciones DUO.

Instalación del proxy DUO.

Para acceder a la guía de descarga e instalación de proxy DUO, haga clic en el siguiente enlace:

https://duo.com/docs/authproxy-reference

Integre el proxy DUO con ISE y la nube DUO.

1. Inicie sesión en el sitio web de DUO Security en https://duo.com/ con sus credenciales.

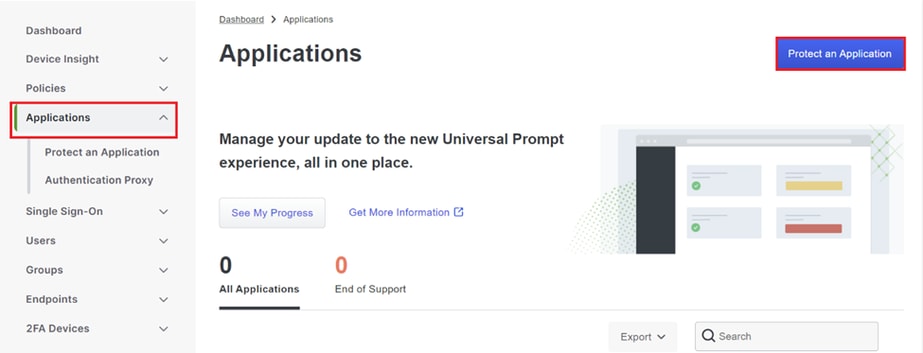

2. Navegue hasta la sección Aplicaciones y seleccione Proteger una aplicación para continuar.

Aplicaciones DUO

Aplicaciones DUO

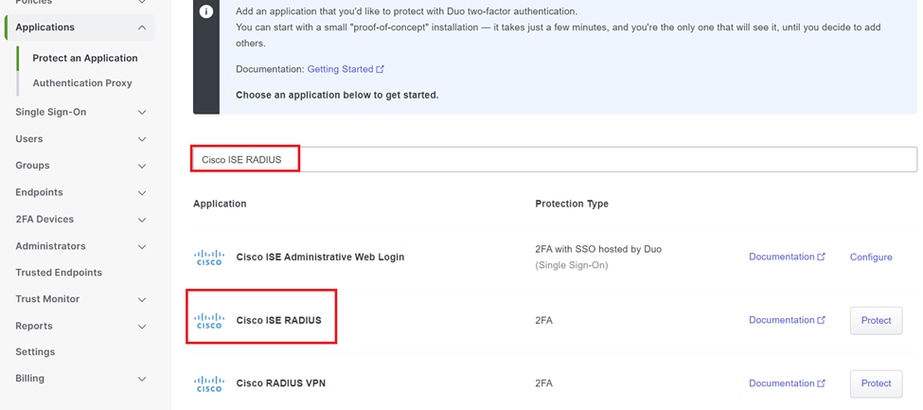

3. Busque la opción "Cisco ISE RADIUS" en la lista y haga clic en Proteger para agregarla a sus aplicaciones.

opción RADIUS de ISE

opción RADIUS de ISE

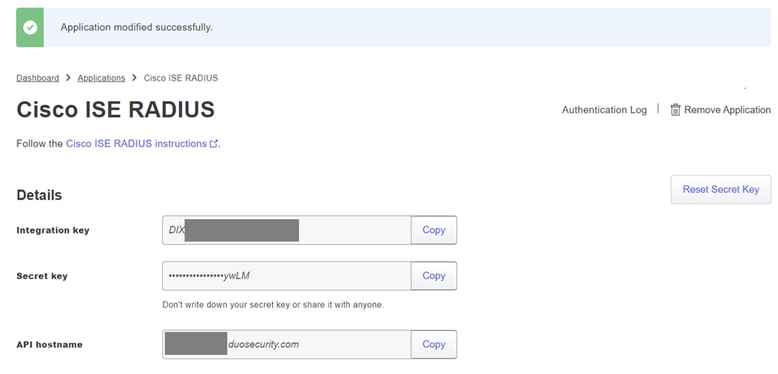

4. Tras la adición exitosa, usted va a ver los detalles de la aplicación DUO. Desplácese hacia abajo y haga clic en Guardar.

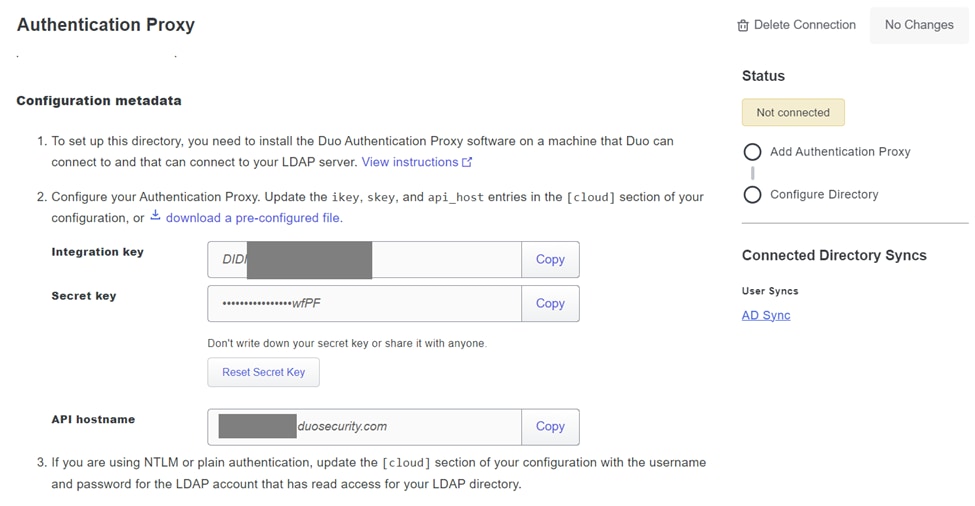

5. Copie la clave de integración, la clave secreta y el nombre de host de la API proporcionados; estos son cruciales para los próximos pasos.

Detalles del servidor ISE

Detalles del servidor ISE

6. Inicie DUO Proxy Manager en el sistema para continuar con la configuración.

Administrador de proxy DUO

Administrador de proxy DUO

7. (Opcional) Si el servidor proxy DUO requiere una configuración de proxy para conectarse a la nube DUO, introduzca los siguientes parámetros:

[main]

http_proxy_host=<Proxy IP Address or FQDN >

http_proxy_port=<port>

Precaución: asegúrese de reemplazar y con los detalles reales de su proxy.

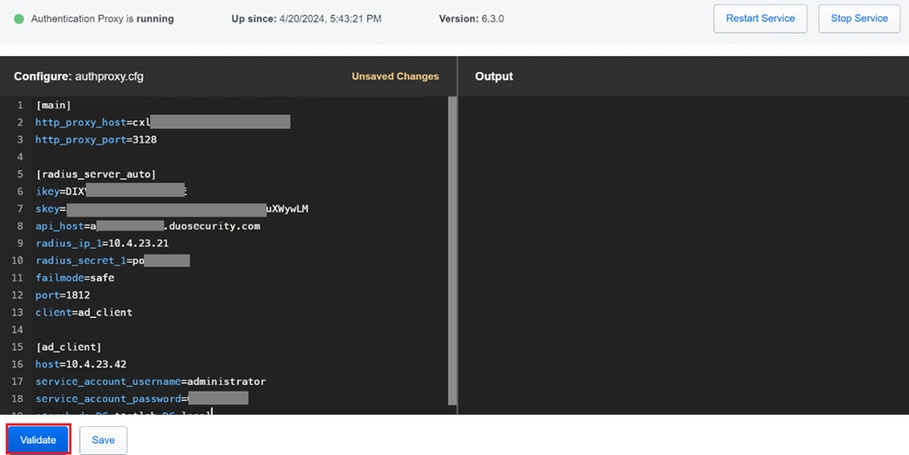

8. Ahora, utilice la información que copió anteriormente para completar la configuración de integración.

[radius_server_auto]

ikey=<integration key>

skey=<secret key>

api_host=<API hostname>

radius_ip_1=<ISE IP address>

radius_secret_1=<secret key configured in the external RADIUS server section>

failmode=safe

port=1812

client=ad_client

Sugerencia: La línea client=ad_client es una indicación de que el proxy DUO se autentica mediante una cuenta de Active Directory. Asegúrese de que esta información es correcta para completar la sincronización con Active Directory.

Integre DUO con Active Directory.

1. Integre el proxy de autenticación DUO con su Active Directory.

[ad_client]

host=<AD IP Address>

service_account_username=<service_account_username>

service_account_password=<service_account_password>

search_dn=DC=<domain>,DC=<TLD>

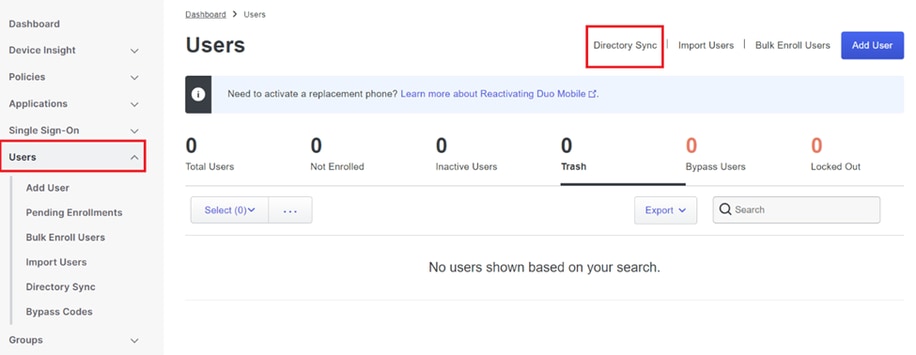

2. Únase a su Active Directory con los servicios en la nube DUO. Inicie sesión en https://duo.com/.

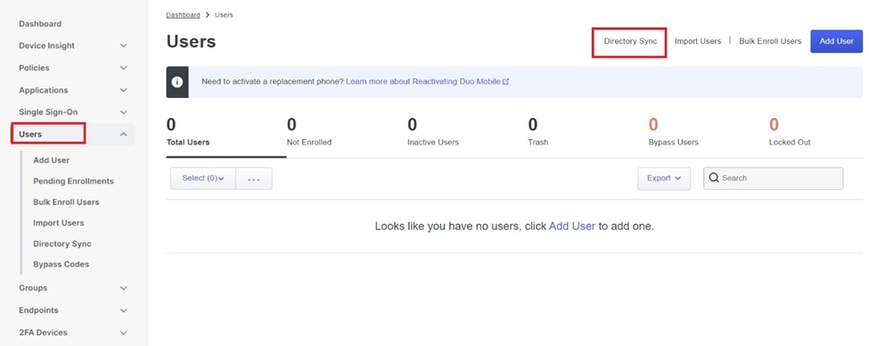

3. Navegue hasta "Usuarios" y seleccione "Sincronización de directorios" para administrar la configuración de sincronización.

Sincronización de directorios

Sincronización de directorios

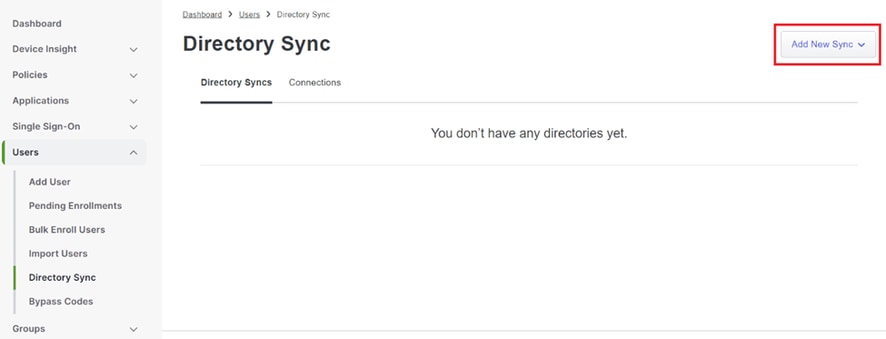

4. Haga clic en "Add New Sync" y elija "Active Directory" entre las opciones proporcionadas.

Agregar nueva sincronización

Agregar nueva sincronización

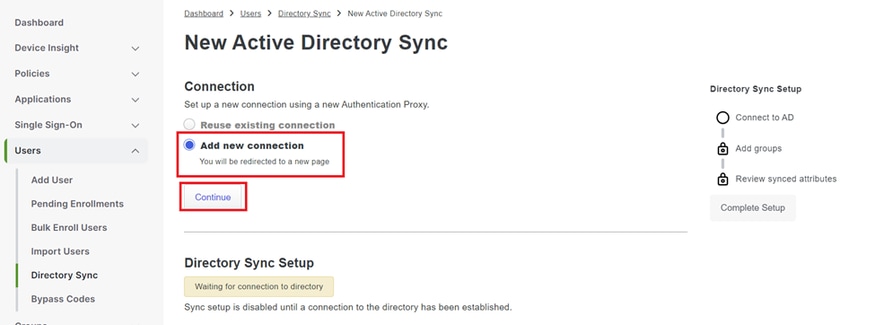

5. Seleccione Agregar nueva conexión y haga clic en Continuar.

Agregando nuevo Active Directory

Agregando nuevo Active Directory

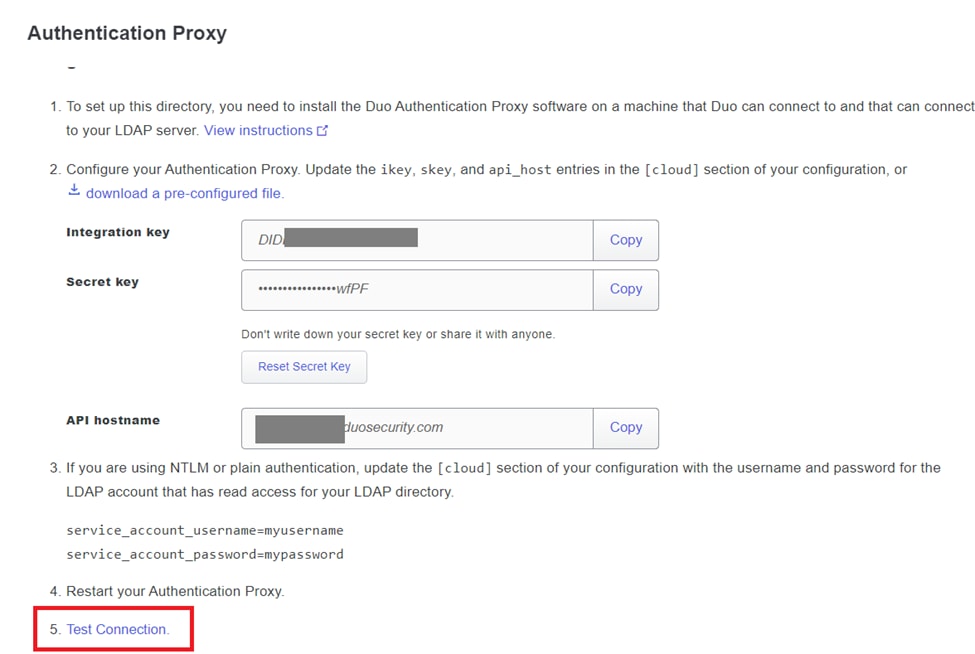

6. Copie la clave de integración generada, la clave secreta y el nombre de host de la API.

Detalles del proxy de autenticación

Detalles del proxy de autenticación

7. Vuelva a la configuración del proxy de autenticación DUO y configure la sección [cloud] con los nuevos parámetros que ha obtenido, así como las credenciales de la cuenta de servicio para un administrador de Active Directory:

[cloud]

ikey=<integration key>

skey=<secret key>

api_host=<API hostname>

service_account_username=<your domain>\<service_account_username>

service_account_password=<service_account_password>

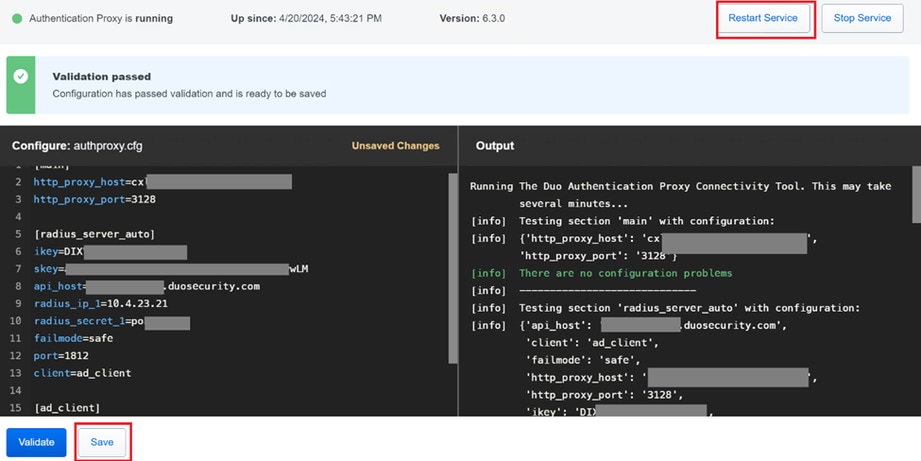

8. Valide la configuración seleccionando la opción "validate" para asegurarse de que todos los parámetros son correctos.

Configuración de Proxy DUO.

Configuración de Proxy DUO.

9. Después de la validación, guarde la configuración y reinicie el servicio de proxy de autenticación DUO para aplicar los cambios.

Opción Reiniciar servicio.

Opción Reiniciar servicio.

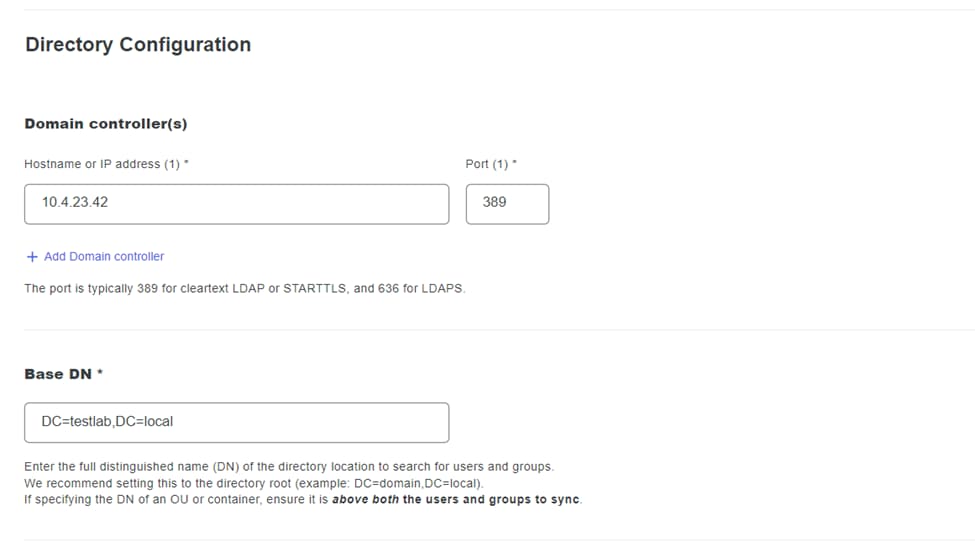

10. Vuelva al panel de administración de DUO e introduzca la dirección IP del servidor de Active Directory junto con el DN base para la sincronización de usuarios.

Configuración del directorio.

Configuración del directorio.

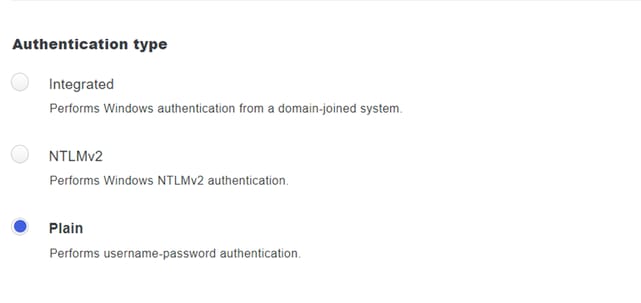

11. Seleccione la opción Plain para configurar el sistema para la autenticación no NTLMv2.

Tipo de autenticación.

Tipo de autenticación.

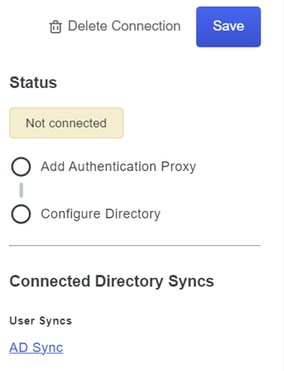

12. Guarde los nuevos parámetros para asegurarse de que se actualicen.

Guardar, opción

Guardar, opción

13. Utilice la función "probar conexión" para verificar que el servicio DUO Cloud pueda comunicarse con su Active Directory.

Opción de conexión de prueba.

Opción de conexión de prueba.

14. Confirme que el estado de Active Directory se muestre como "Conectado", lo que indica que la integración se ha realizado correctamente.

Estado correcto.

Estado correcto.

Exportar cuentas de usuario desde Active Directory (AD) a través de DUO Cloud.

1. Navegue hasta Users > Directory Sync dentro del Duo Admin Panel para localizar la configuración relacionada con la sincronización de directorios con Active Directory.

Lista de usuarios.

Lista de usuarios.

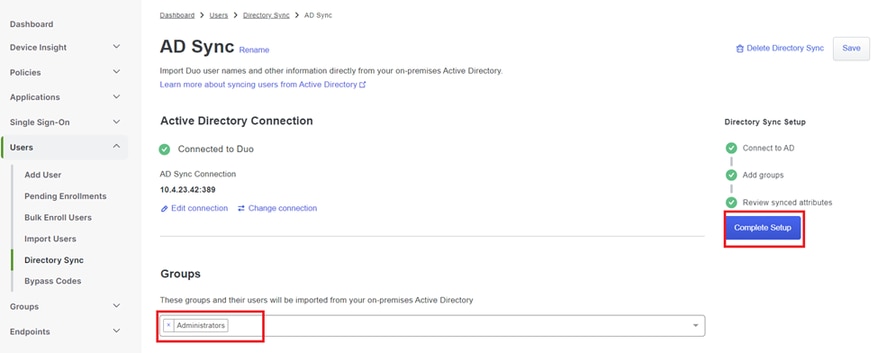

2. Seleccione la configuración de Active Directory que desea gestionar.

3. Dentro de los ajustes de configuración, identifique y elija los grupos específicos dentro de Active Directory que desea sincronizar con Duo Cloud. Considere la posibilidad de utilizar las opciones de filtrado para la selección.

4. Haga clic en Complete Setup.

Sincronización de AD.

Sincronización de AD.

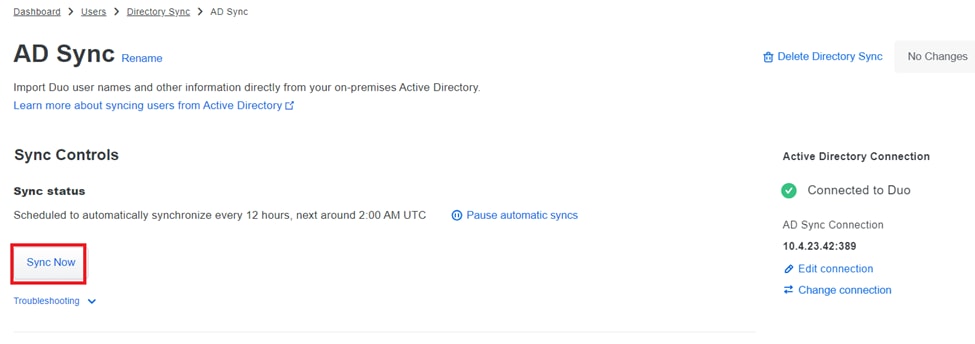

5. Para iniciar la sincronización inmediatamente, haga clic en Sincronizar ahora. Esto exporta las cuentas de usuario de los grupos especificados en Active Directory a la nube Duo, lo que permite gestionarlas dentro del entorno de seguridad Duo.

Iniciando sincronización

Iniciando sincronización

Inscriba a los usuarios en la nube de Cisco DUO.

La inscripción de usuarios permite la verificación de la identidad a través de varios métodos, como el acceso al código, la inserción DUO, los códigos SMS y los tokens.

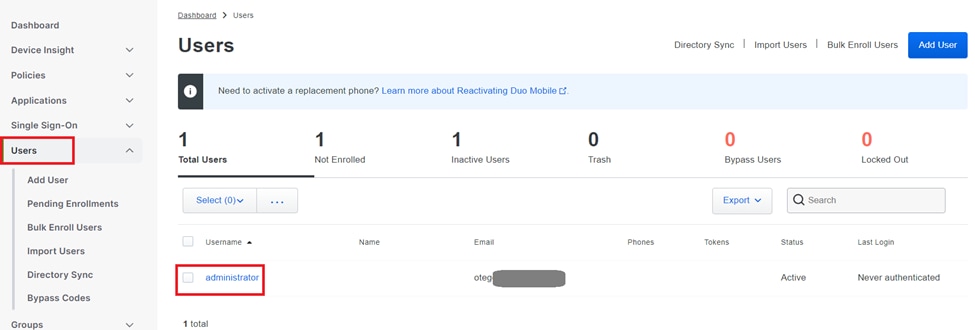

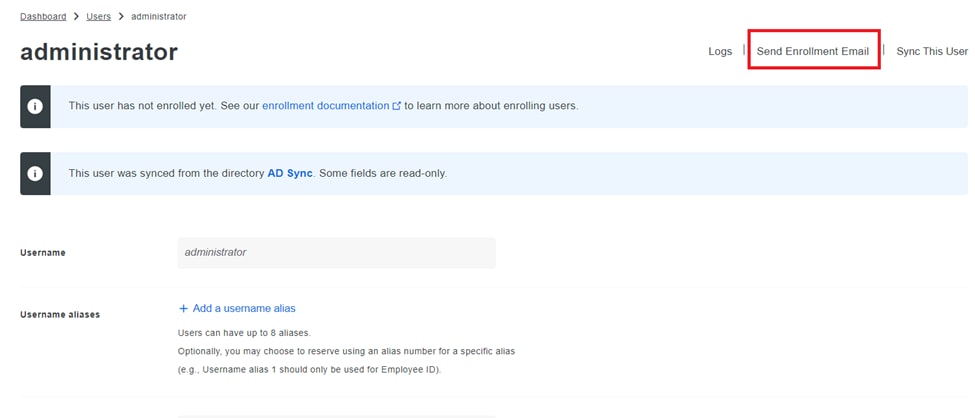

1. Navegue hasta la sección Usuarios en el panel de Cisco Cloud.

2. Localice y seleccione la cuenta del usuario que desea inscribir.

Lista de cuentas de usuario.

Lista de cuentas de usuario.

3. Haga clic en el botón Send Enrollment Email para iniciar el proceso de inscripción.

Inscripción por correo electrónico.

Inscripción por correo electrónico.

4. Marque la bandeja de entrada de correo electrónico y abra la invitación de inscripción para completar el proceso de autenticación.

Para obtener más información sobre el proceso de inscripción, consulte estos recursos:

- Guía de inscripción universal: https://guide.duo.com/universal-enrollment

- Guía de inscripción tradicional: https://guide.duo.com/traditional-enrollment

Procedimiento de validación de la configuración.

Para asegurarse de que sus configuraciones son precisas y operativas, valide los siguientes pasos:

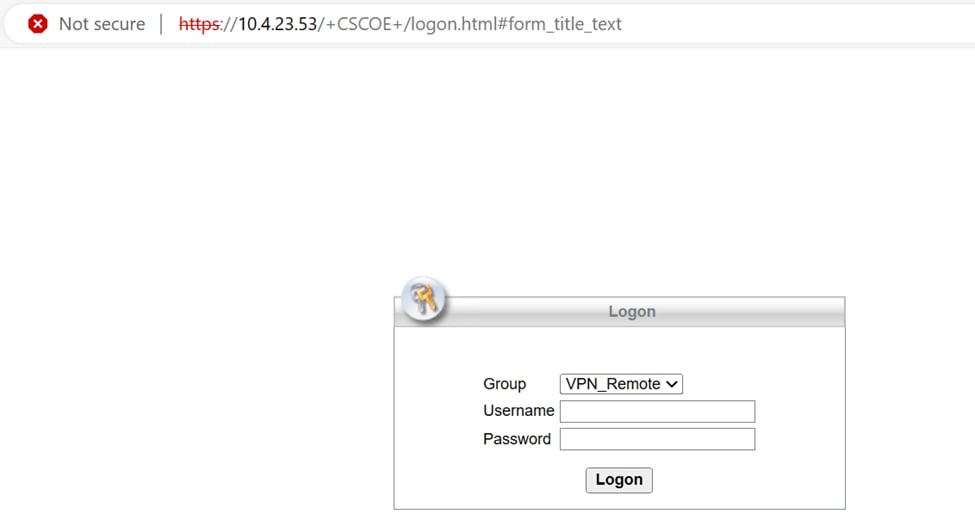

1. Inicie un navegador web e introduzca la dirección IP del dispositivo Firepower Threat Defence (FTD) para acceder a la interfaz VPN.

Inicio de sesión en VPN.

Inicio de sesión en VPN.

2. Introduzca su nombre de usuario y contraseña cuando se le solicite.

Nota: las credenciales forman parte de las cuentas de Active Directory.

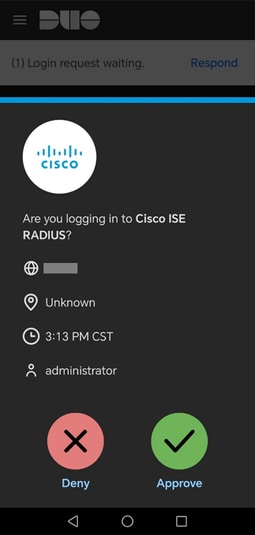

3. Cuando reciba una notificación DUO Push, apruébela mediante el software DUO Mobile para continuar con el proceso de validación.

DUO Push.

DUO Push.

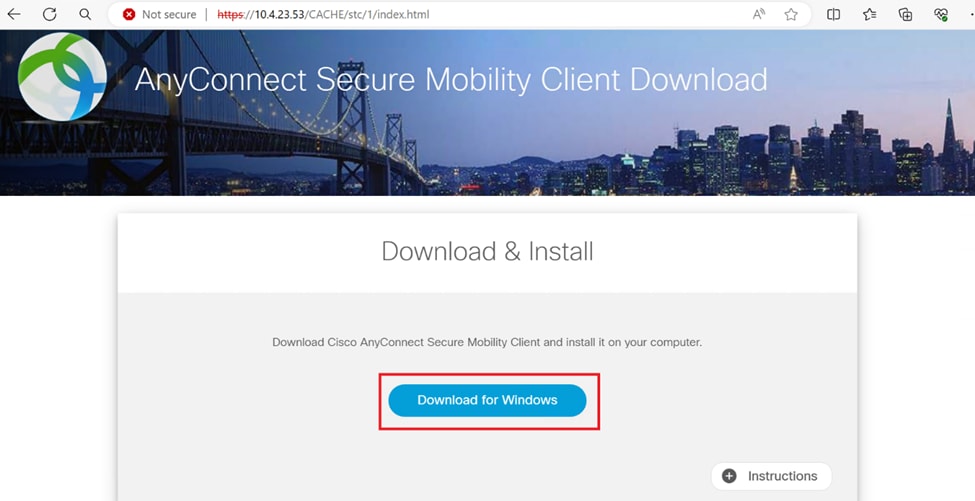

4. Localice y descargue el paquete Cisco AnyConnect VPN Client adecuado para los sistemas Windows.

Descargar e instalar.

Descargar e instalar.

5. Ejecute el archivo de instalación de AnyConnect descargado y continúe para completar las instrucciones proporcionadas por el instalador en su dispositivo Windows.

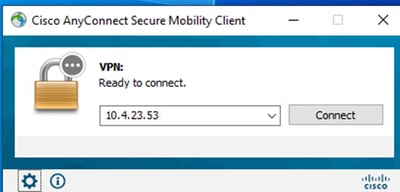

6. Abra el software Cisco AnyConnect Secure Mobility Client. Conéctese a la VPN introduciendo la dirección IP del dispositivo FTD.

Cualquier software de conexión.

Cualquier software de conexión.

7. Cuando se le solicite, introduzca sus credenciales de acceso a VPN y vuelva a autorizar la notificación DUO Push para autenticar la conexión.

DUO Push.

DUO Push.

Conexión VPN correcta.

Conexión VPN correcta.

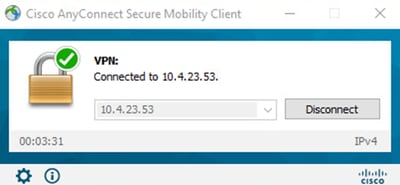

8. Vaya a Operations > RADIUS > Livelogs para supervisar la actividad en tiempo real y verificar que la conectividad es correcta; acceda a los registros en directo de Cisco Identity Services Engine (ISE).

Livelogs de ISE.

Livelogs de ISE.

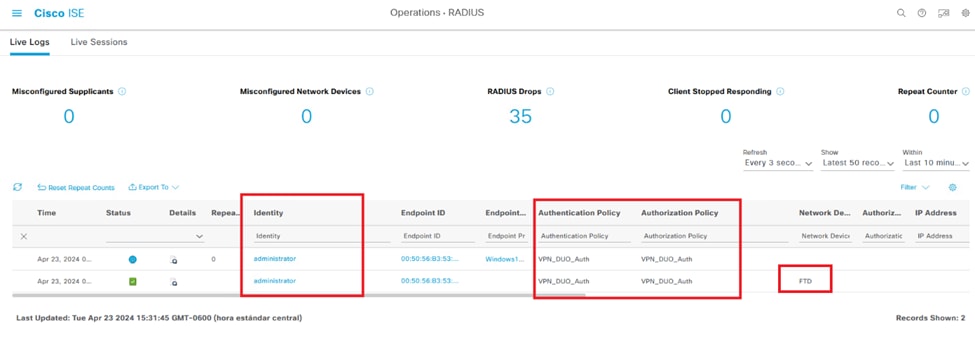

9. Vaya a Reports > Authentication logs para revisar los logs de autenticación en el panel de administración de DUO para confirmar verificaciones exitosas.

Registros de autenticación.

Registros de autenticación.

Problemas comunes.

Escenario de trabajo.

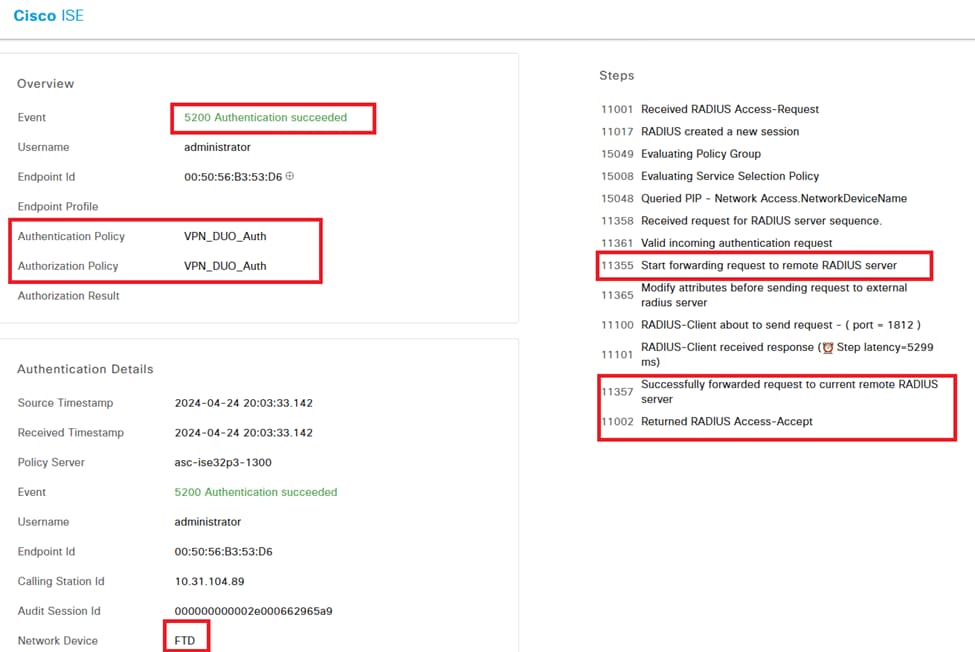

Antes de explorar errores específicos relacionados con esta integración, es crucial entender el escenario de trabajo general.

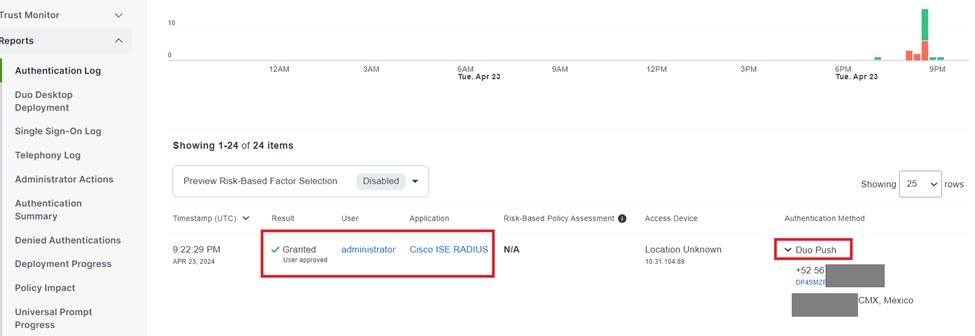

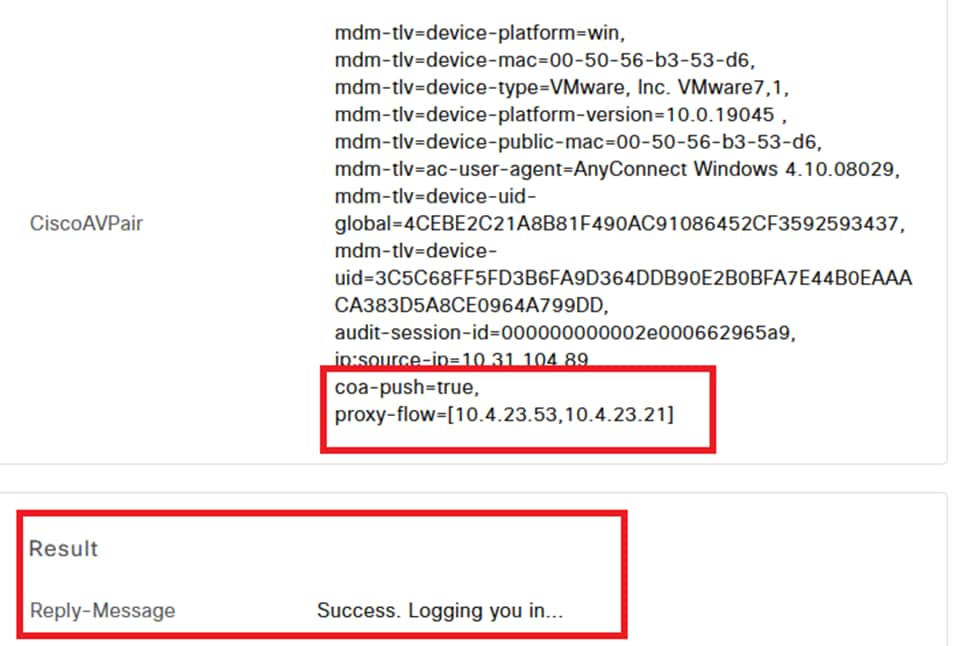

En los livelogs de ISE podemos confirmar que ISE reenvió los paquetes RADIUS al proxy DUO y, una vez que el usuario aceptó la transferencia DUO, se recibió la aceptación de acceso RADIUS del servidor proxy DUO.

Autenticación correcta.

Autenticación correcta.

Resultado correcto.

Resultado correcto.

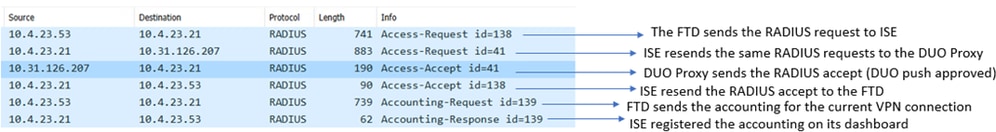

Una captura de paquetes del lado de ISE muestra la siguiente información:

Captura de paquetes ISE.

Captura de paquetes ISE.

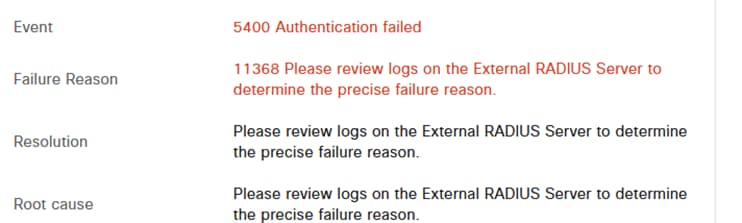

Error11368 Revise los registros en el servidor RADIUS externo para determinar el motivo exacto de la falla.

Error: 11368.

Error: 11368.

Resolución de problemas:

- Verifique que la clave secreta compartida RADIUS en ISE sea la misma que la clave configurada en el FMC.

1. Abra la GUI de ISE.

2. Administración > Recursos de red > Dispositivos de red.

3. Seleccione el servidor proxy DUO.

4. Junto al secreto compartido, haga clic en "Mostrar" para ver la clave en formato de texto sin formato.

5. Abra la GUI del FMC.

6. Objetos > Gestión de Objetos > Servidor AAA > Grupo de Servidores RADIUS.

7. Seleccione el servidor ISE.

8. Vuelva a introducir la clave secreta.

- Verifique la integración de Active Directory en DUO.

1. Abra el Administrador de proxy de autenticación DUO.

2. Confirme el usuario y la contraseña en la sección [ad_client].

3. Haga clic en Validar para confirmar que las credenciales actuales son correctas.

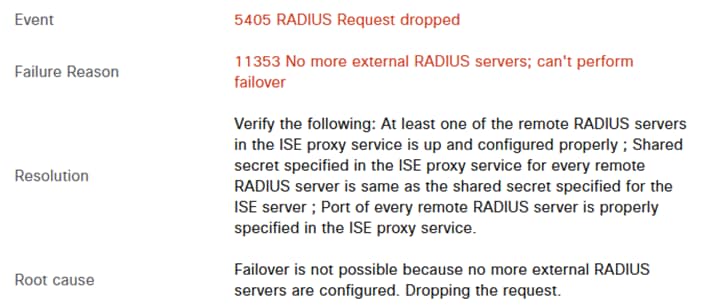

Error 1353 No hay más servidores RADIUS externos; no se puede realizar la conmutación por error

Error: 11353.

Error: 11353.

Resolución de problemas:

- Compruebe que la clave secreta compartida RADIUS en ISE es la misma que la clave configurada en el servidor proxy DUO.

1. Abra la GUI de ISE.

2. Administración > Recursos de red > Dispositivos de red.

3. Seleccione el servidor proxy DUO.

4. Junto al secreto compartido, haga clic en "Mostrar" para ver la clave en formato de texto sin formato.

5. Abra el Administrador de proxy de autenticación DUO.

6. Verifique la sección [radius_server_auto] y compare la clave secreta compartida.

Las sesiones RADIUS no aparecen en los registros en directo de ISE.

Resolución de problemas:

- Verifique la configuración DUO.

1. Abra el Administrador de proxy de autenticación DUO.

2. Verifique la dirección IP de ISE en la sección [radius_server_auto]

- Verifique la configuración de FMC.

1. Abra la GUI del FMC.

2. Vaya a Objetos > Administración de Objetos > Servidor AAA > Grupo de Servidores RADIUS.

3. Seleccione el servidor ISE.

4. Compruebe la dirección IP de ISE.

- Realice una captura de paquetes en ISE para confirmar la recepción de los paquetes RADIUS.

1. Vaya a Operaciones > Troubleshooting > Herramientas de diagnóstico > TCP Dump

Resolución de otros problemas.

- Habilite los siguientes componentes en el PSN como debug:

Policy-engine

Port-JNI

Runtime-AAA

Para obtener más información sobre la resolución de problemas en el Administrador de proxy de autenticación DUO, consulte el siguiente enlace:

https://help.duo.com/s/article/1126?language=en_US

Plantilla DUO.

Puede utilizar la siguiente plantilla para completar la configuración en el servidor proxy DUO.

[main] <--- OPTIONAL

http_proxy_host=<Proxy IP address or FQDN>

http_proxy_port=<Proxy port>

[radius_server_auto]

ikey=xxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=xxxxxxxxxxxxxxxxxxx

radius_ip_1=<PSN IP Address>

radius_secret_1=xxxxxxxxx

failmode=safe

port=1812

client=ad_client

[ad_client]

host=<AD IP Address>

service_account_username=xxxxxxxx

service_account_password=xxxxxxxxxx

search_dn=DC=xxxxxx,DC=xxxx

[cloud]

ikey=xxxxxxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=xxxxxxxxxxxxxxxxxx

service_account_username=<your domain\username>

service_account_password=xxxxxxxxxxxxxHistorial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

2.0 |

25-Jul-2024 |

Versión inicial |

1.0 |

25-Jul-2024 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Oscar de Jesus Tegoma Aguilar

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios