Configuración de la autenticación multifactor nativa ISE 3.3 con Duo

Opciones de descarga

-

ePub (2.4 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.9 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo integrar el parche 1 de Identity Services Engine (ISE) 3.3 con Duo para la autenticación multifactor. Desde la versión 3.3 del parche 1, ISE se puede configurar para la integración nativa con los servicios Duo, por lo que se elimina la necesidad del proxy de autenticación.

Prerequisites

Requirements

Cisco recomienda tener conocimientos básicos sobre estos temas:

-

ISE

-

Duo

Componentes Utilizados

La información de este documento se basa en:

- Parche 1 de Cisco ISE versión 3.3

- Duo

- Cisco ASA versión 9.16(4)

- Cisco Secure Client versión 5.0.04032

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Diagrama de flujo

Diagrama de flujo

Diagrama de flujo

Pasos

0. La fase de configuración incluye la selección de los grupos de Active Directory, desde los cuales se sincronizan los usuarios, la sincronización se realiza una vez que se completa el asistente de MFA. Consta de dos pasos. Búsquedas en Active Directory para obtener la lista de usuarios y determinados atributos. Se realiza una llamada a Duo Cloud con la API de administración de Cisco ISE para atraer a los usuarios. Los administradores deben inscribir usuarios. La inscripción puede incluir el paso opcional de activar el usuario para Duo Mobile, que permite a los usuarios utilizar la autenticación de un solo toque con Duo Push

1. Se inicia la conexión VPN, el usuario introduce el nombre de usuario y la contraseña y hace clic en Aceptar. El dispositivo de red envía la solicitud de acceso RADIUS y se envía a PSN

2. El nodo PSN autentica al usuario mediante Active Directory

3. Cuando la autenticación es satisfactoria y se configura la política MFA, PSN interactúa con PAN para ponerse en contacto con Duo Cloud

4. Se realiza una llamada a Duo Cloud con la API de autenticación de Cisco ISE para invocar una autenticación de segundo factor con Duo. ISE se comunica con el servicio de Duo en el puerto TCP SSL 443.

5. La autenticación de segundo factor tiene lugar. El usuario completa el proceso de autenticación de segundo factor

6. Duo responde a PAN con el resultado de la autenticación de segundo factor

7. PAN responde a PSN con el resultado de la autenticación de segundo factor

8. La aceptación de acceso se envía al dispositivo de red, se establece la conexión VPN

Configuraciones

Seleccione las aplicaciones que desea proteger

Vaya a Duo Admin Dashboard https://admin.duosecurity.com/login. Inicie sesión con credenciales de administrador.

Vaya a Panel > Aplicaciones > Proteger una aplicación. Busque Cisco ISE Auth API y seleccione Protect.

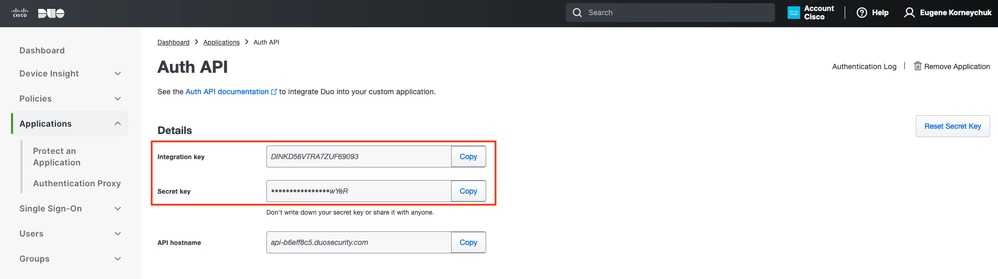

API de autenticación 1

API de autenticación 1

Anote la clave de integración y la clave secreta.

API de autenticación 2

API de autenticación 2

Vaya a Panel > Aplicaciones > Proteger una aplicación. Busque Cisco ISE Admin API y seleccione Protect.

Nota: solo los administradores con el rol Propietario pueden crear o modificar la aplicación API de administración de Cisco ISE en el panel de administración de Duo.

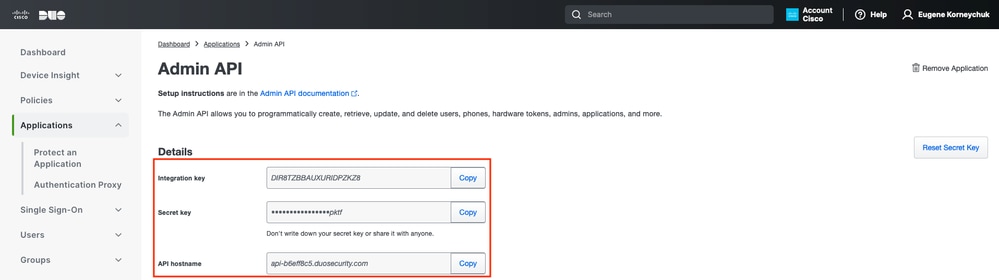

API de autenticación 1

API de autenticación 1

Anote la clave de integración, la clave secreta y el nombre de host de la API.

API de administración 2

API de administración 2

Configurar permisos de API

Vaya a Panel > Aplicaciones > Aplicación. Seleccione Cisco ISE Admin API.

Marque Grant Read Resource y Grant Write Resource permissions. Haga clic en Guardar cambios.

API de administración 3

API de administración 3

Integración de ISE con Active Directory

1. Vaya a Administration > Identity Management > External Identity Stores > Active Directory > Add. Proporcione el nombre del punto de unión, el dominio de Active Directory y haga clic en Enviar.

Active Directory 1

Active Directory 1

2. Cuando se le solicite que una todos los nodos ISE a este dominio de Active Directory, haga clic en Sí.

Active Directory 2

Active Directory 2

3. Proporcione el nombre de usuario y la contraseña de AD y haga clic en Aceptar.

Directorio activo 3

Directorio activo 3

La cuenta de AD necesaria para el acceso al dominio en ISE puede tener cualquiera de estas características:

- Agregar estaciones de trabajo al derecho de usuario del dominio correspondiente

- Crear objetos de equipo o Eliminar objetos de equipo en el contenedor de equipos correspondiente donde se crea la cuenta del equipo ISE antes de que se una al equipo ISE en el dominio

Nota: Cisco recomienda deshabilitar la política de bloqueo para la cuenta ISE y configurar la infraestructura AD para enviar alertas al administrador si se utiliza una contraseña incorrecta para esa cuenta. Cuando se introduce una contraseña incorrecta, ISE no crea ni modifica su cuenta de equipo cuando es necesario y, por lo tanto, posiblemente deniegue todas las autenticaciones.

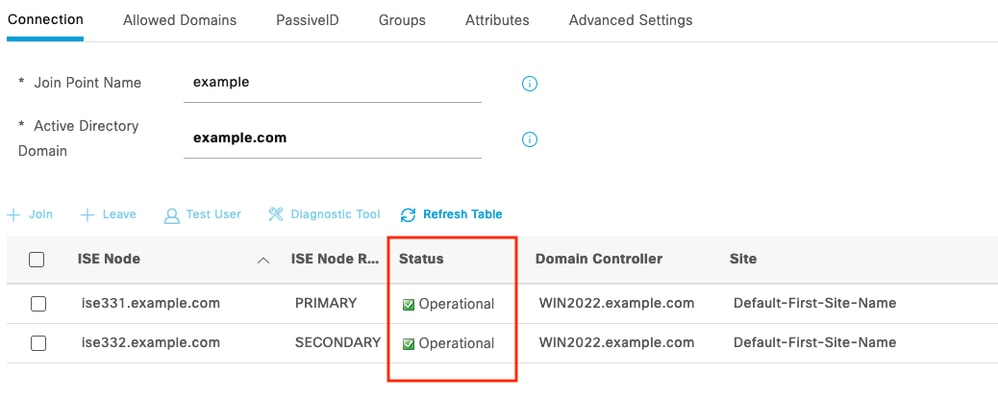

4. El estado de AD es operativo.

Directorio activo 4

Directorio activo 4

5. Vaya a Grupos > Agregar > Seleccionar grupos del directorio > Recuperar grupos. Active las casillas de verificación de los grupos de AD que desee (que se utilizan para sincronizar usuarios y para la directiva de autorización), como se muestra en esta imagen.

Active Directory 5

Active Directory 5

6. Haga clic en Guardar para guardar los grupos de AD recuperados.

Active Directory 6

Active Directory 6

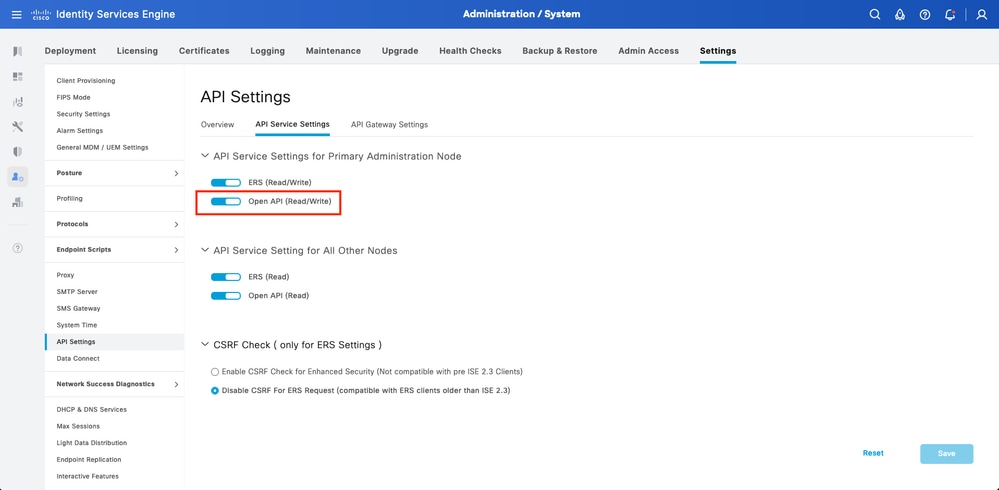

Activar API abierta

Vaya a Administration > System > Settings > API Settings > API Service Settings. Habilite Open API y haga clic en Save.

API abierta

API abierta

Activar origen de identidad de MFA

Vaya a Administration > Identity Management > Settings > External Identity Sources Settings. Habilite MFA y haga clic en Guardar.

ISE MFA 1

ISE MFA 1

Configurar origen de identidad externa de MFA

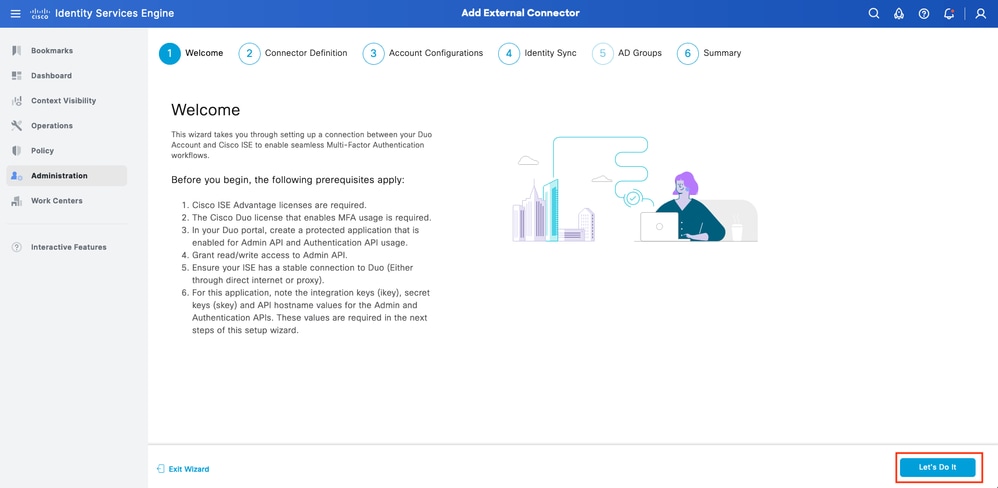

Vaya a Administration > Identity Management > External Identity Sources. Haga clic en Agregar. En la pantalla Welcome (Bienvenido), haga clic en Let's Do It (Hagámoslo).

Asistente ISE Duo 1

Asistente ISE Duo 1

En la siguiente pantalla, configure Connection Name y haga clic en Next.

Asistente ISE Duo 2

Asistente ISE Duo 2

Configure los valores de Nombre de host de API, Integración de API de administración de Cisco ISE y Claves secretas, Integración de API de autenticación de Cisco ISE y Claves secretas desde Seleccionar aplicaciones para proteger.

Asistente de ISE Duo 3

Asistente de ISE Duo 3

Haga clic en Probar conexión. Una vez que la conexión de prueba tenga éxito, puede hacer clic en Next (Siguiente).

Asistente para ISE Duo 4

Asistente para ISE Duo 4

Configure Identity Sync. Este proceso sincroniza a los usuarios de los grupos de Active Directory que seleccione en Duo Account mediante las credenciales de la API proporcionadas anteriormente. Seleccione Active Directory Join Point. Haga clic en Next.

Nota: La configuración de Active Directory está fuera del alcance del documento. Siga este documento para integrar ISE con Active Directory.

Asistente para ISE Duo 5

Asistente para ISE Duo 5

Seleccione Active Directory Groups desde el cual desea que los usuarios se sincronicen con Duo. Haga clic en Next.

Asistente para ISE Duo 6

Asistente para ISE Duo 6

Verifique que la configuración sea correcta y haga clic en Finalizado.

Asistente para ISE Duo 7

Asistente para ISE Duo 7

Inscribir al usuario en Duo

Nota: La inscripción de usuarios duales está fuera del alcance del documento. Considere este documento para obtener más información sobre la inscripción de usuarios. A los efectos de este documento, se utiliza la inscripción de usuario manual.

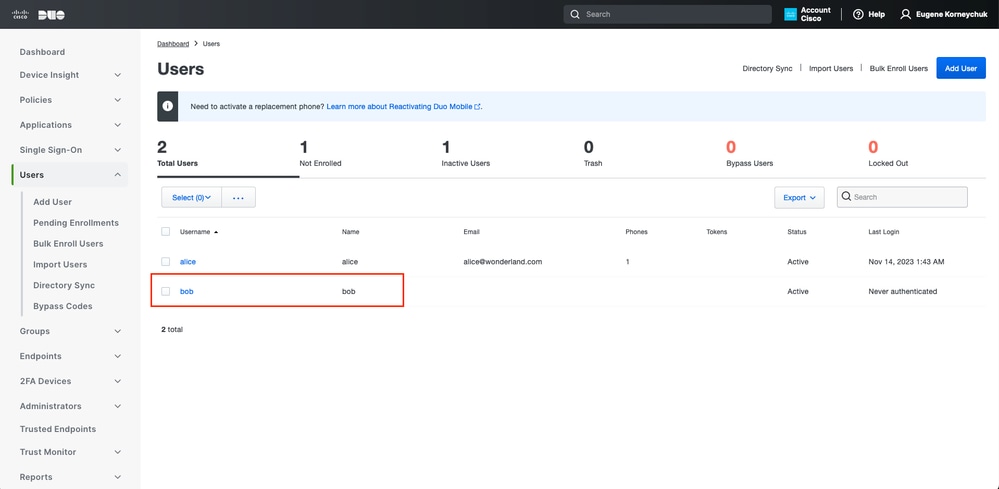

Abra Duo Admin Dashboard. Vaya a Panel > Usuarios. Haga clic en el usuario sincronizado desde ISE.

Duo enroll 1

Duo enroll 1

Desplácese hacia abajo hasta Teléfonos. Haga clic en Agregar teléfono.

Duo enroll 2

Duo enroll 2

Introduzca el número de teléfono y haga clic en Agregar teléfono.

Duo Enroll 3

Duo Enroll 3

Configurar conjuntos de políticas

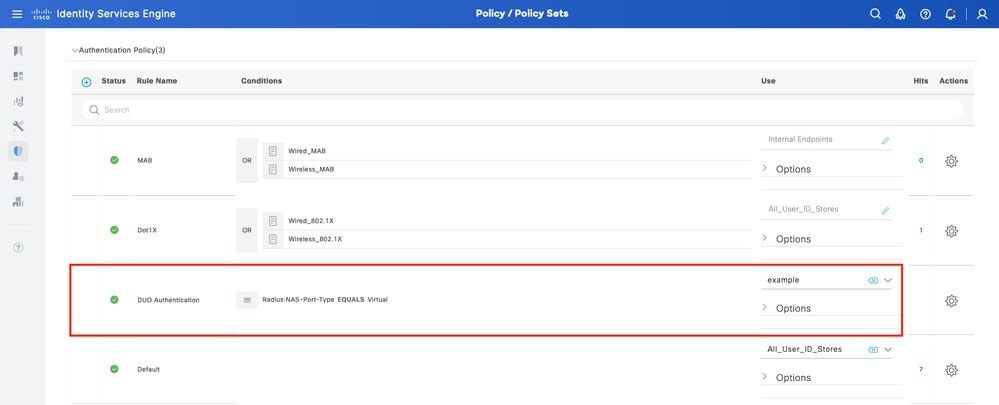

1. Configurar la política de autenticación

Vaya a Policy > Policy Set. Seleccione el conjunto de políticas para el que desea activar MFA. Configure la política de autenticación con el almacén de identidades de autenticación principal como Active Directory.

Conjunto de políticas 1

Conjunto de políticas 1

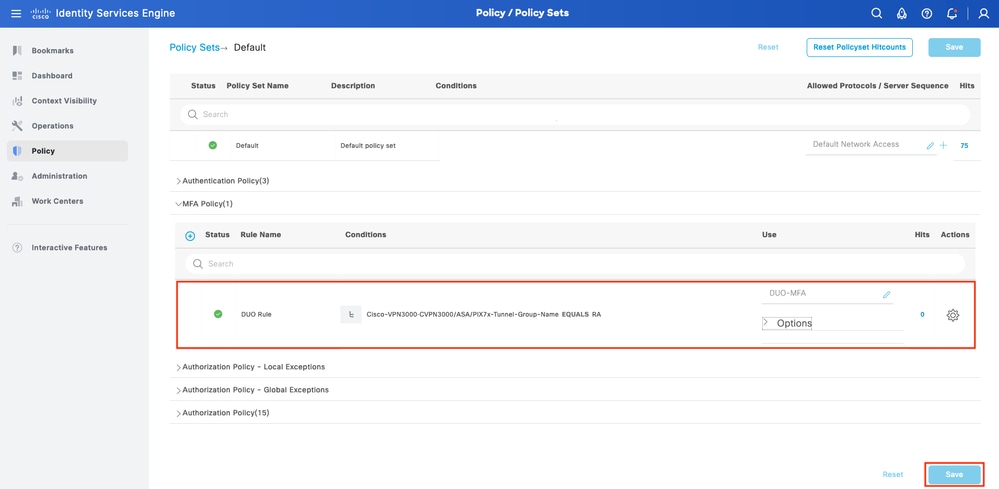

2. Configuración de la política MFA

Una vez que MFA esté habilitado en ISE, habrá disponible una nueva sección en los conjuntos de políticas de ISE. Expanda Política de MFA y haga clic en + para agregar la Política de MFA. Configure las condiciones MFA de su elección, seleccione DUO-MFA configurado previamente en la sección Use. Haga clic en Guardar.

Política de ISE

Política de ISE

Nota: La política configurada anteriormente depende del grupo de túnel denominado RA. Los usuarios conectados al grupo de túnel RA se ven obligados a realizar MFA. La configuración de ASA/FTD está fuera del alcance de este documento. Utilice este documento para configurar ASA/FTD

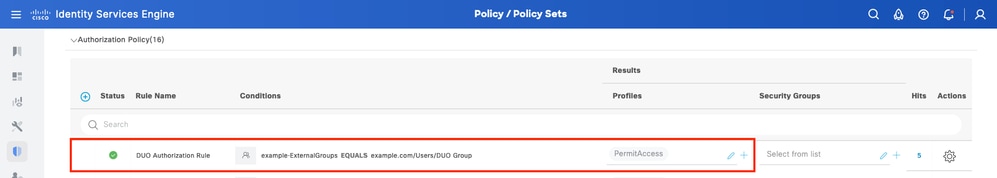

3. Configurar directiva de autorización

Configure la directiva de autorización con la condición y los permisos del grupo de Active Directory que elija.

Conjunto de políticas 3

Conjunto de políticas 3

Limitaciones

En el momento de escribir este documento:

1. Solo Duo push y teléfono son compatibles como método de autenticación de segundo factor

2. No se envía ningún grupo a Duo Cloud, solo se admite la sincronización del usuario

3. Solo se admiten los siguientes casos prácticos de autenticación multifactor:

- Autenticación de usuario VPN

- Autenticación de acceso de administrador TACACS+

Verificación

Abra Cisco Secure Client, haga clic en Connect. Proporcione Nombre de usuario y Contraseña y haga clic en Aceptar.

Cliente VPN

Cliente VPN

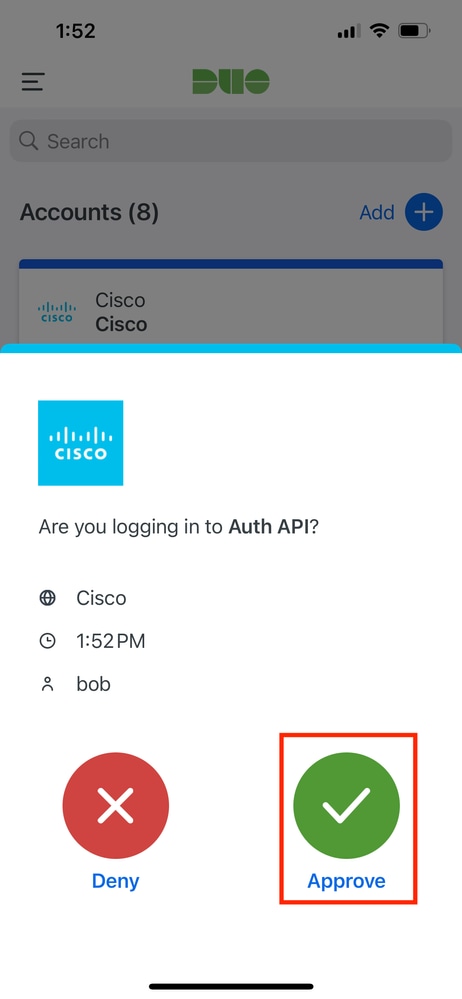

Los usuarios de dispositivos móviles deben recibir una notificación Push Duo. Aprobar esto. Se ha establecido la conexión VPN.

Duo Push

Duo Push

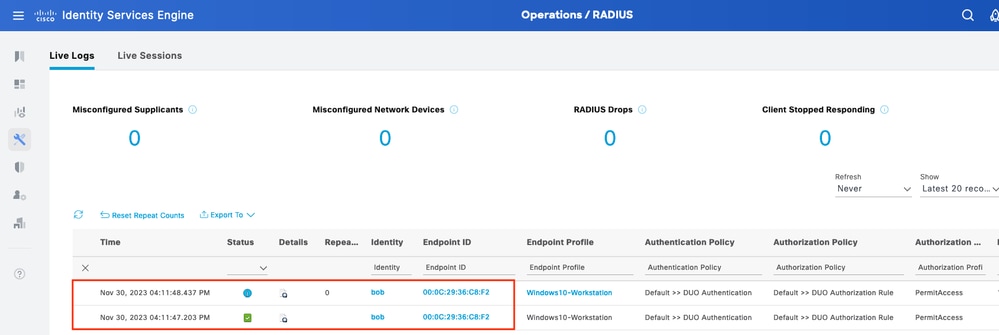

Vaya a ISE Operations > Live Logs para confirmar la autenticación de usuario.

Registros activos 1

Registros activos 1

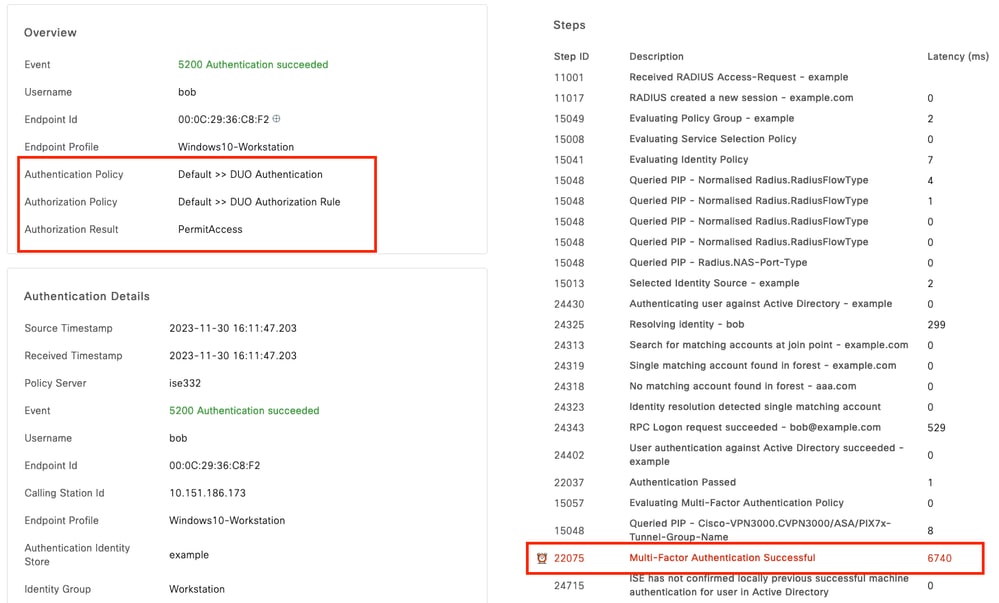

Haga clic en el informe de autenticación de detalles, verifique la política de autenticación, la política de autorización y el resultado de la autorización. Desplácese por los pasos de la derecha. Para confirmar que la AMF ha sido satisfactoria, debe estar presente la siguiente línea:

La autenticación multifactor se ha realizado correctamente

Registros activos 2

Registros activos 2

Troubleshoot

Depuraciones para habilitar en ISE.

| caso de uso | Componente de registro | Archivo de registro | Mensajes de registro de claves |

| Registros relacionados con MFA | motor de políticas | ise-psc.log | DuoMfaAuthApiUtils -::::- Solicitud enviada a Duo Client manager DuoMfaAuthApiUtils —> Duo response |

| Registros relacionados con la política | prt-JNI | port-management.log | RadiusMfaPolicyRequestProcessor TacacsMfaPolicyRequestProcessor |

| Registros relacionados con la autenticación | Runtime-AAA | prrt-server.log | MfaAuthenticator::onAuthenticateEvent MfaAuthenticator::sendAuthenticateEvent MfaAuthenticator::onResponseEvaluatePolicyEvent |

| Registros relacionados con la autenticación Duo, ID Sync | duo-sync-service.log |

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

11-Dec-2023 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Eugene KorneychukCisco TAC Technical Leader

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios