Ejemplo de Configuración de ISE Administrative Portal Access con Credenciales de AD

Contenido

Introducción

Este documento describe un ejemplo de configuración para el uso de Microsoft Active Directory (AD) como almacén de identidades externo para el acceso administrativo a la GUI de administración de Cisco Identity Services Engine (ISE).

Prerequisites

Cisco recomienda que tenga conocimiento sobre estos temas:

- Configuración de Cisco ISE versiones 1.1.x o posteriores

- AD de Microsoft

Componentes utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco ISE versión 1.1.x

- Windows Server 2008 Versión 2

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Configurar

Utilice esta sección para configurar el uso de Microsoft AD como almacén de identidades externo para el acceso administrativo a la GUI de administración de Cisco ISE.

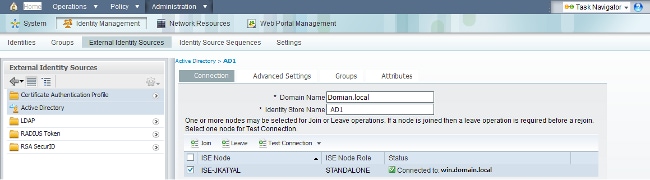

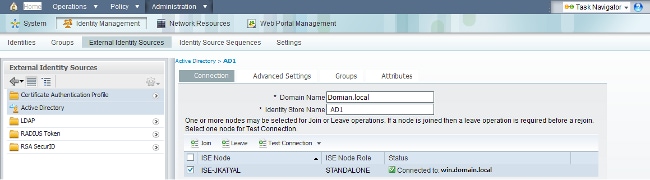

Incorporación de ISE a AD

- Vaya a Administration > Identity Management > External Identity Sources > Active Directory.

- Introduzca el nombre de dominio de AD y el nombre del almacén de identidades y haga clic en Unirse.

- Ingrese las credenciales de la cuenta de AD que puede agregar y realizar cambios en los objetos del equipo y haga clic en Guardar configuración.

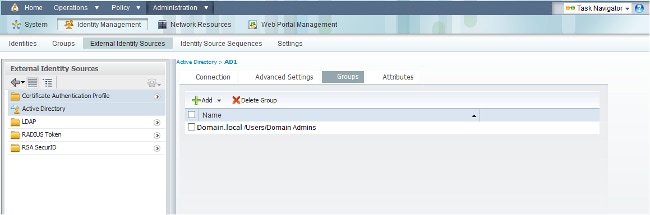

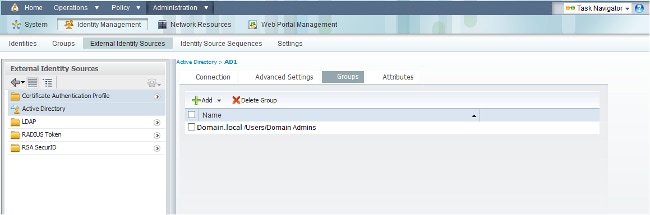

Seleccionar grupos de directorios

- Vaya a Administration > Identity Management > External Identity Sources > Active Directory > Groups > Add > Select groups from Directory.

- Importe al menos un grupo de AD al que pertenezca el administrador.

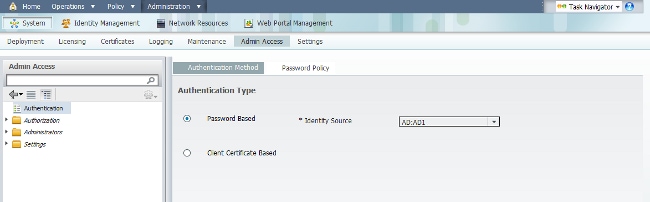

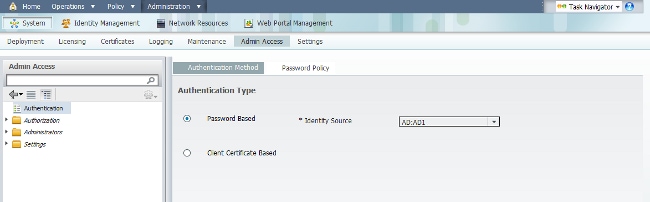

Habilitar acceso administrativo para AD

Complete estos pasos para habilitar la autenticación basada en contraseña para AD:

- Vaya a Administration > System > Admin Access > Authentication.

- En la pestaña Método de autenticación, seleccione la opción Basado en contraseña.

- Seleccione AD en el menú desplegable Origen de identidad.

- Haga clic en Guardar cambios.

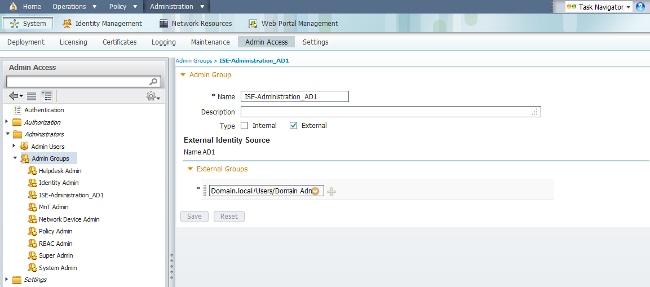

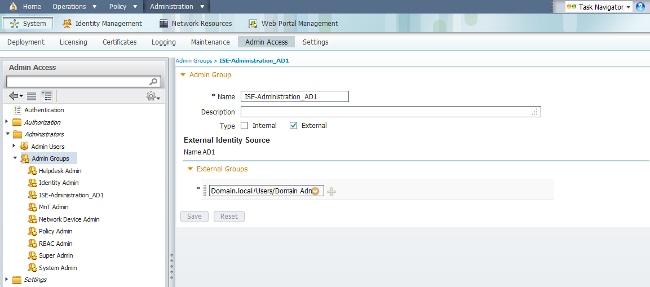

Configuración del grupo de administradores para la asignación de grupos de AD

Defina un grupo de administradores de Cisco ISE y asígnelo a un grupo de AD. Esto permite la autorización para determinar los permisos de Control de acceso basado en roles (RBAC) para el administrador en función de la pertenencia a grupos en AD.

- Vaya a Administration > System > Admin Access > Administrators > Admin Groups.

- Haga clic en Agregar en el encabezado de la tabla para ver el nuevo panel de configuración del grupo de administradores.

- Introduzca el nombre del nuevo grupo de administradores.

- En el campo Tipo, marque la casilla de verificación Externo.

- En el menú desplegable Grupos externos, seleccione el grupo de AD al que desea asignar este grupo de administradores, como se define en la sección Seleccionar grupos de directorios.

- Haga clic en Guardar cambios.

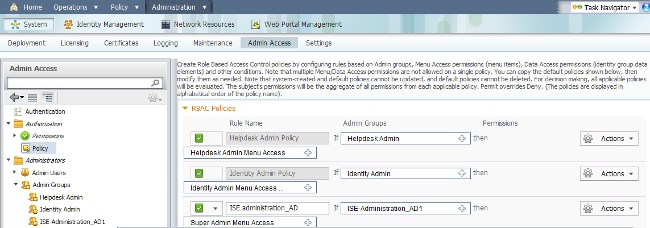

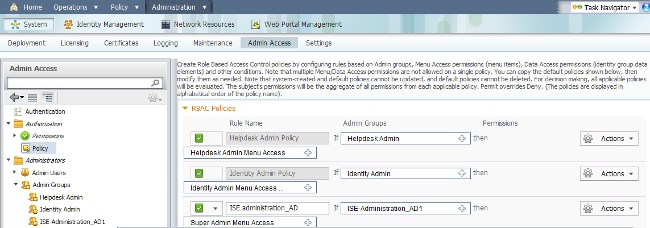

Establecer permisos RBAC para el grupo de administradores

Complete estos pasos para asignar permisos RBAC a los grupos de administradores creados en la sección anterior:

- Vaya a Administration > System > Admin Access > Authorization > Policy.

- En el menú desplegable Acciones de la derecha, seleccione Insertar nueva política debajo para agregar una nueva política.

- Cree una nueva regla denominada ISE_administration_AD, asígnela al grupo de administradores definido en la sección Habilitar acceso administrativo para AD y asígnele permisos.

- Haga clic en Save Changes y se mostrará la confirmación de los cambios guardados en la esquina inferior derecha de la GUI.

Acceso a ISE con credenciales de AD

Complete estos pasos para acceder a ISE con credenciales de AD:

- Cierre la sesión de la GUI administrativa.

- Seleccione AD1 en el menú desplegable Origen de identidad.

- Introduzca el nombre de usuario y la contraseña de la base de datos de AD e inicie sesión.

Verificación

Para confirmar que la configuración funciona correctamente, verifique el nombre de usuario autenticado en la esquina superior derecha de la GUI de ISE.

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

09-Sep-2013 |

Versión inicial |

Comentarios

Comentarios