Introducción

Este documento describe cómo configurar Cisco Identity Services Engine (ISE) para la integración con un servidor LDAP de Cisco.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware:

- Cisco ISE versión 1.3 con parche 2

- Microsoft Windows versión 7 x64 con OpenLDAP instalado

- Cisco Wireless LAN Controller (WLC) versión 8.0.100.0

- Cisco AnyConnect versión 3.1 para Microsoft Windows

- Editor de perfiles de Cisco Network Access Manager

Nota: este documento es válido para las configuraciones que utilizan LDAP como origen de identidad externo para la autenticación y autorización de ISE.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Estos métodos de autenticación son compatibles con LDAP:

- Protocolo de autenticación extensible - Tarjeta de testigo genérica (EAP-GTC)

- Protocolo de autenticación extensible - Seguridad de la capa de transporte (EAP-TLS)

- Protocolo de autenticación extensible protegido - Seguridad de la capa de transporte (PEAP-TLS)

Configurar

En esta sección se describe cómo configurar los dispositivos de red e integrar ISE con un servidor LDAP.

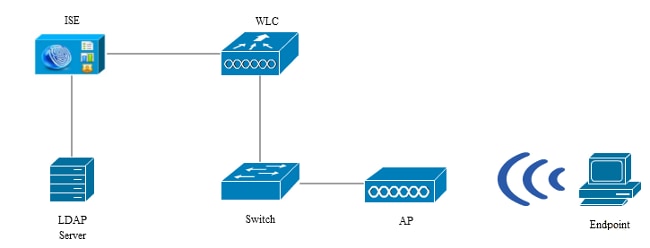

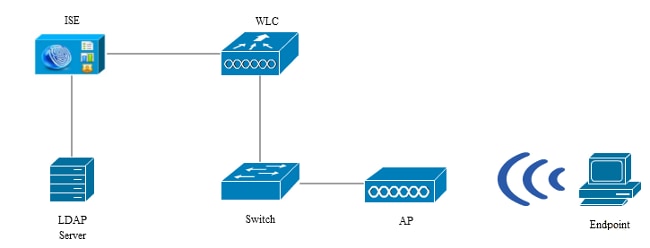

Diagrama de la red

En este ejemplo de configuración, el terminal utiliza un adaptador inalámbrico para asociarse con la red inalámbrica.

La LAN inalámbrica (WLAN) en el WLC se configura para autenticar a los usuarios a través de ISE. En ISE, LDAP se configura como un almacén de identidades externo.

Esta imagen ilustra la topología de red que se utiliza:

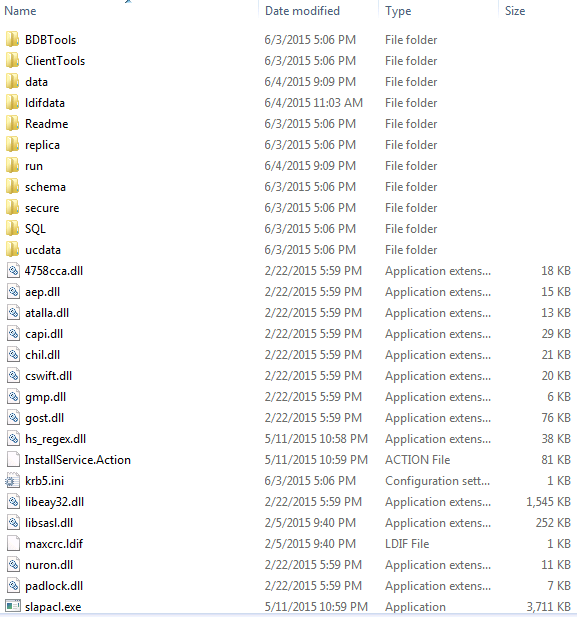

Configurar OpenLDAP

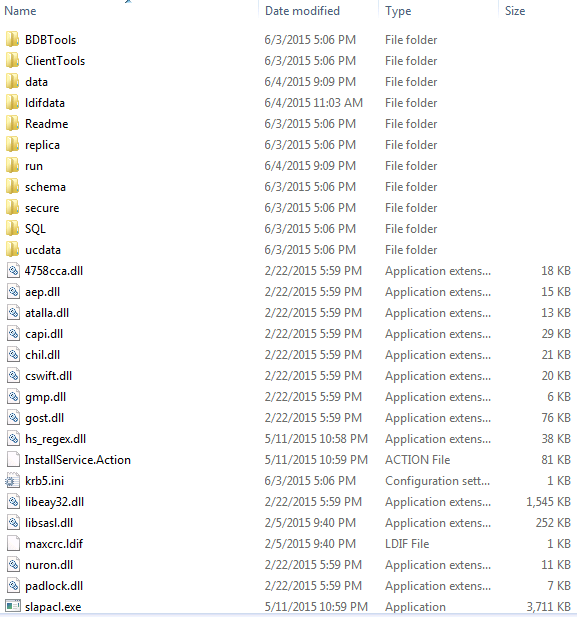

La instalación de OpenLDAP para Microsoft Windows se realiza a través de la GUI y es muy sencilla. La ubicación predeterminada es C: > OpenLDAP. Después de la instalación, debería ver este directorio:

Tome nota de dos directorios en particular:

- ClientTools - Este directorio incluye un conjunto de binarios que se utilizan para editar la base de datos LDAP.

- ldifdata - Esta es la ubicación en la que debe almacenar los archivos con objetos LDAP.

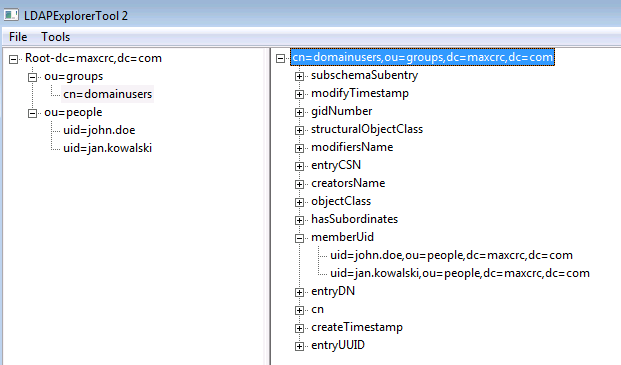

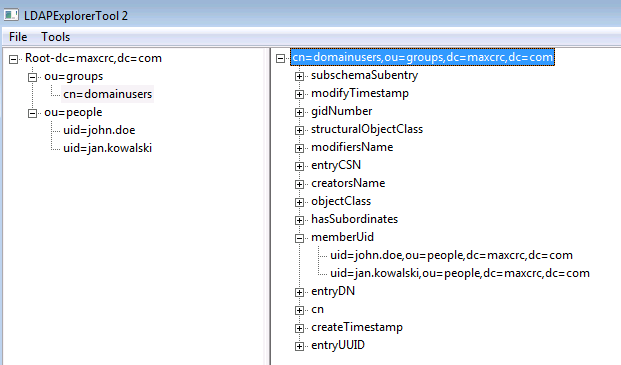

Agregue esta estructura a la base de datos LDAP:

En el directorio Root, debe configurar dos unidades organizativas (OU). La unidad organizativa OU=groups debe tener un grupo secundario (cn=domainusers en este ejemplo).

La unidad organizativa OU=people define las dos cuentas de usuario que pertenecen al grupo cn=domainusers.

Para rellenar la base de datos, primero debe crear el archivo ldif. La estructura mencionada anteriormente se creó a partir de este archivo:

dn: ou=groups,dc=maxcrc,dc=com

changetype: add

ou: groups

description: All groups in organisation

objectclass: organizationalunit

dn: ou=people,dc=maxcrc,dc=com

changetype: add

ou: people

description: All people in organisation

objectclass: organizationalunit

dn: uid=john.doe,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: john.doe

givenName: John

sn: Doe

cn: John Doe

mail: john.doe@example.com

userPassword: password

dn: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: jan.kowalski

givenName: Jan

sn: Kowalski

cn: Jan Kowalski

mail: jan.kowalski@example.com

userPassword: password

dn: cn=domainusers,ou=groups,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: posixGroup

gidNumber: 678

memberUid: uid=john.doe,ou=people,dc=maxcrc,dc=com

memberUid: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

Para agregar los objetos a la base de datos LDAP, utilice el binario ldapmodify:

C:\OpenLDAP\ClientTools>ldapmodify.exe -a -x -h localhost -p 389 -D "cn=Manager,

dc=maxcrc,dc=com" -w secret -f C:\OpenLDAP\ldifdata\test.ldif

ldap_connect_to_host: TCP localhost:389

ldap_new_socket: 496

ldap_prepare_socket: 496

ldap_connect_to_host: Trying ::1 389

ldap_pvt_connect: fd: 496 tm: -1 async: 0

attempting to connect:

connect success

adding new entry "ou=groups,dc=maxcrc,dc=com"

adding new entry "ou=people,dc=maxcrc,dc=com"

adding new entry "uid=john.doe,ou=people,dc=maxcrc,dc=com"

adding new entry "uid=jan.kowalski,ou=people,dc=maxcrc,dc=com"

adding new entry "cn=domainusers,ou=groups,dc=maxcrc,dc=com"

Integre OpenLDAP con ISE

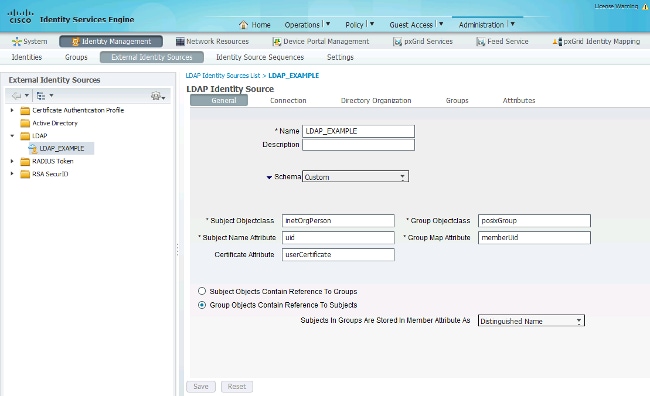

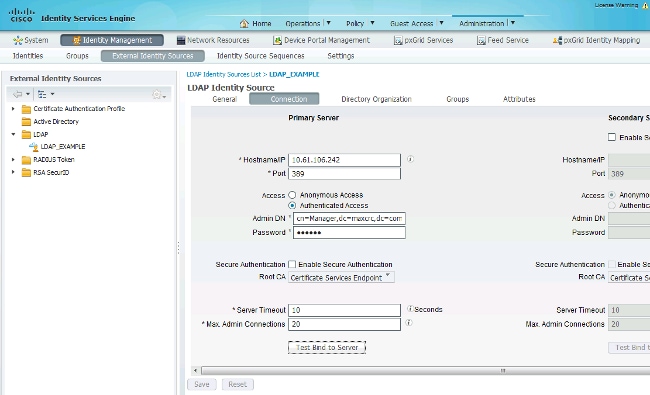

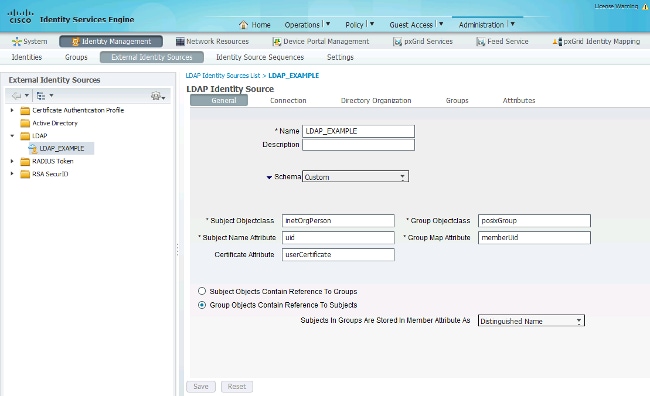

Utilice la información que se proporciona en las imágenes de esta sección para configurar LDAP como un almacén de identidades externo en ISE.

Puede configurar estos atributos desde la pestaña General:

- Subject Objectclass: este campo corresponde a la clase de objeto de las cuentas de usuario del archivo ldif. Según la configuración de LDAP. use una de estas cuatro clases:

- Arriba

- Persona

- PersonaOrganizativa

- InetOrgPerson

- Atributo de nombre de sujeto: atributo que recupera LDAP cuando ISE pregunta si un nombre de usuario específico está incluido en una base de datos. En este escenario, debe utilizar john.doe o jan.kowalski como el nombre de usuario en el terminal.

- Group Objectclass - Este campo corresponde a la clase de objeto para un grupo en el archivo ldif. En este escenario, la clase de objeto para el grupo cn=domainusers es posixGroup.

- Atributo de asignación de grupo: este atributo define cómo se asignan los usuarios a los grupos. En el grupo cn=domainusers del archivo ldif, puede ver dos atributos memberUid que corresponden a los usuarios.

ISE también ofrece algunos esquemas preconfigurados (Microsoft Active Directory, Sun, Novell):

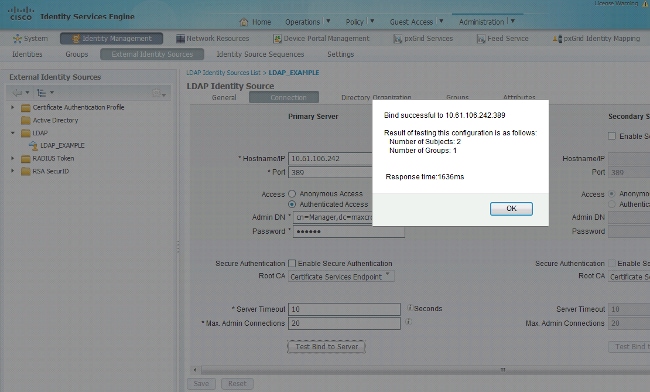

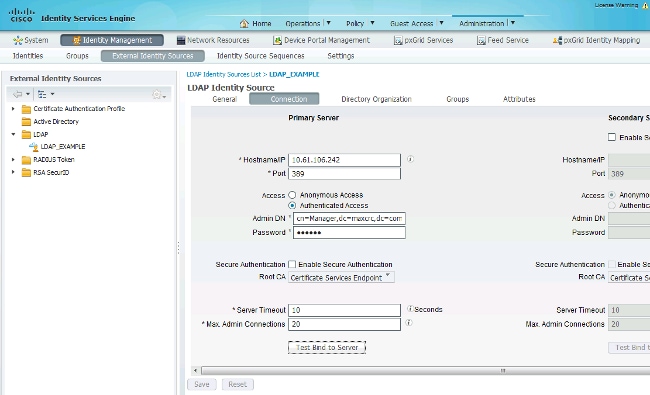

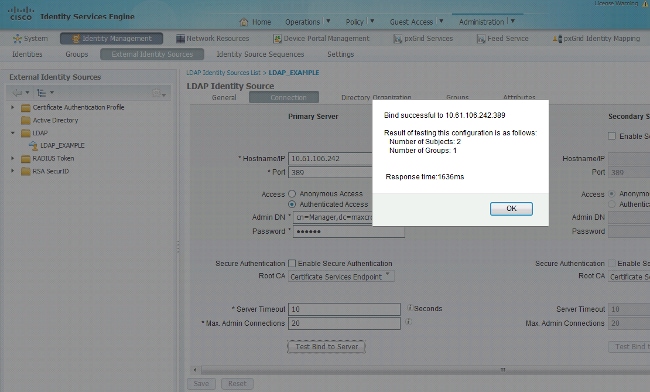

Después de establecer la dirección IP y el nombre de dominio administrativo correctos, puede Probar enlace con el servidor. En este momento, no se recupera ningún asunto o grupo porque las bases de búsqueda aún no están configuradas.

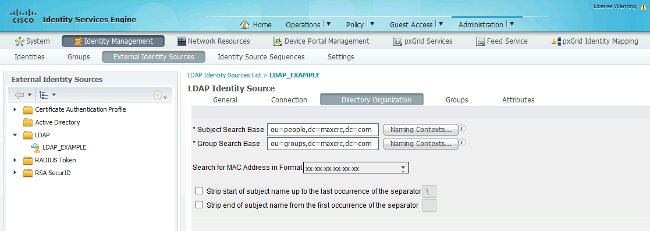

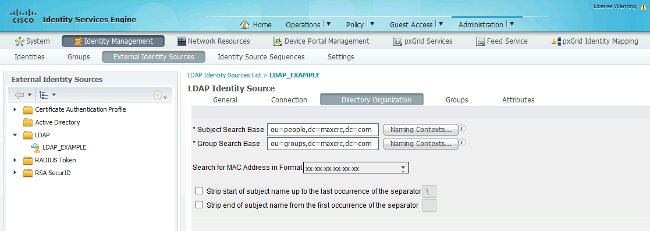

En la ficha siguiente, configure la base de búsqueda de sujetos/grupos. Este es el punto de unión para ISE a LDAP. Sólo podrá recuperar los sujetos y grupos que sean hijos del punto de unión.

En este escenario, se recuperan los sujetos de OU=people y los grupos de OU=groups:

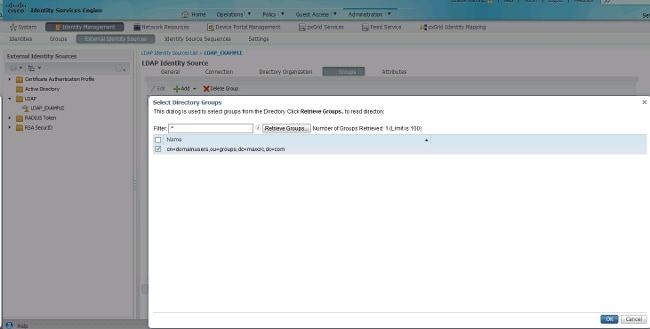

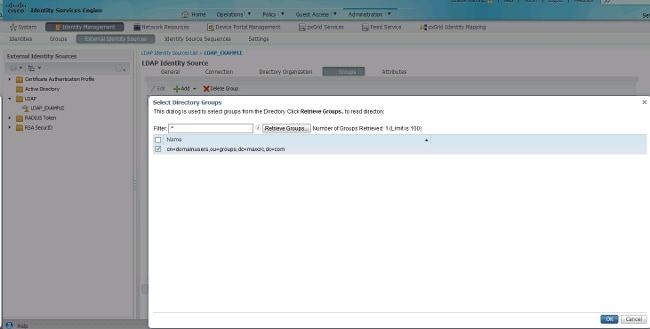

En la pestaña Groups, puede importar los grupos desde LDAP en ISE:

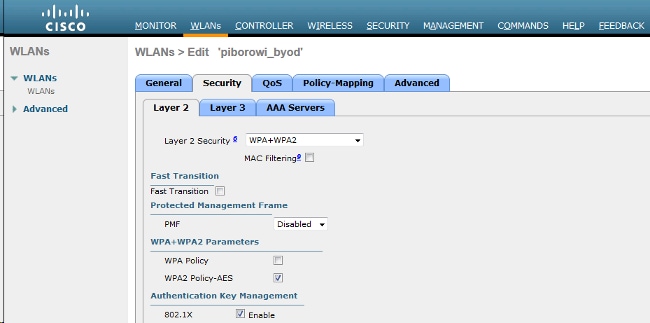

Configurar la WLC

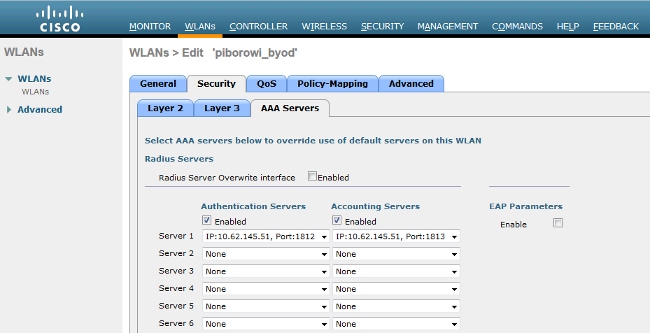

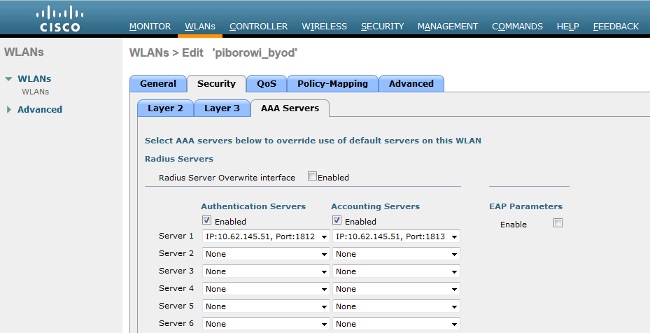

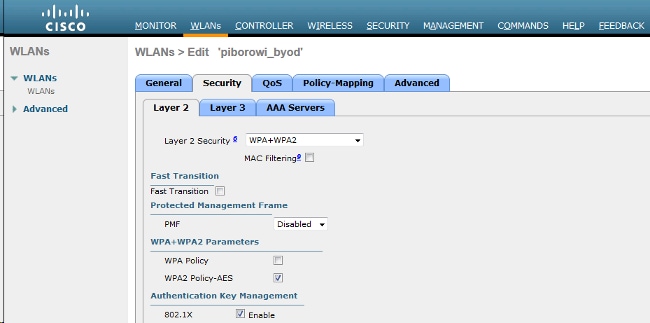

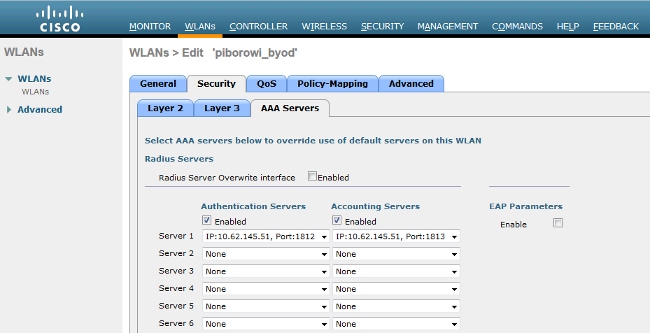

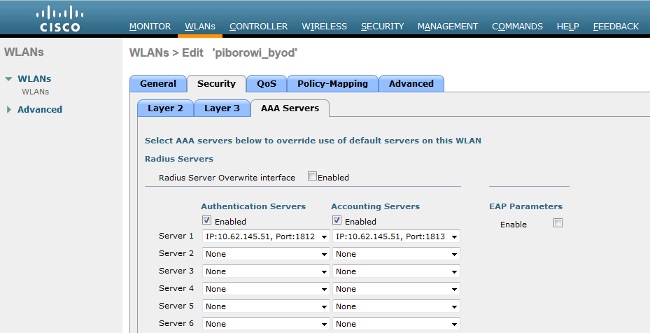

Utilice la información que se proporciona en estas imágenes para configurar el WLC para la autenticación 802.1x:

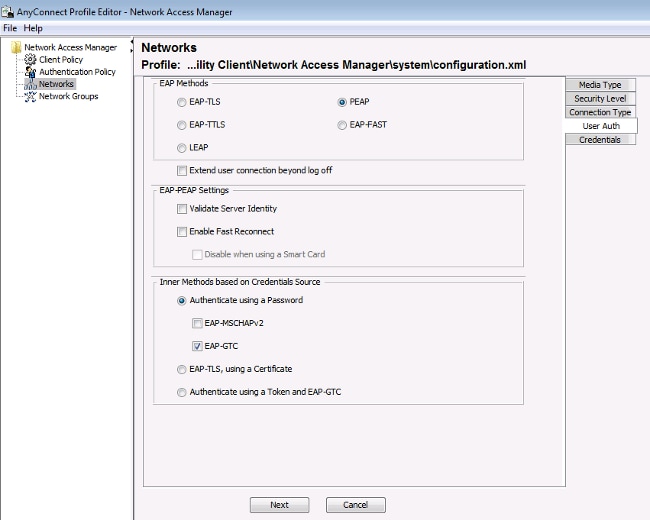

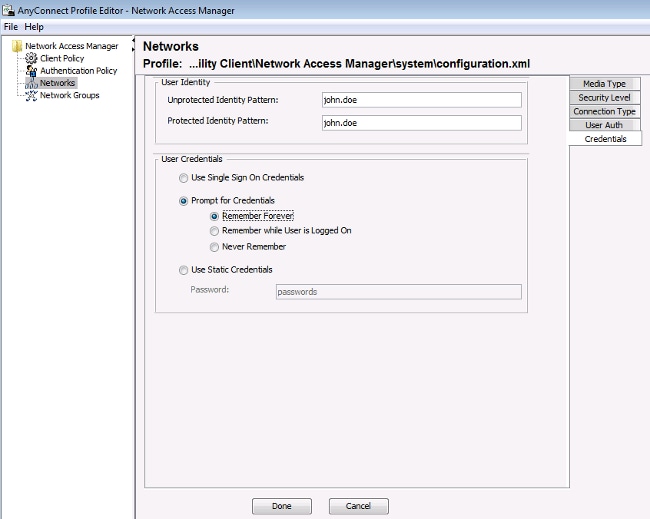

Configuración de EAP-GTC

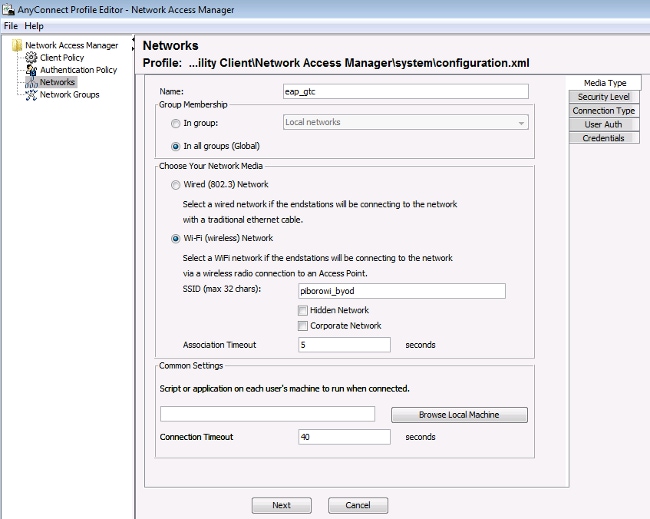

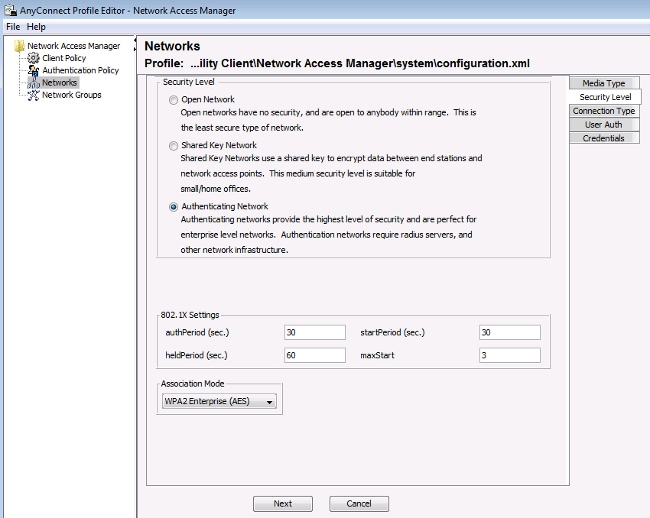

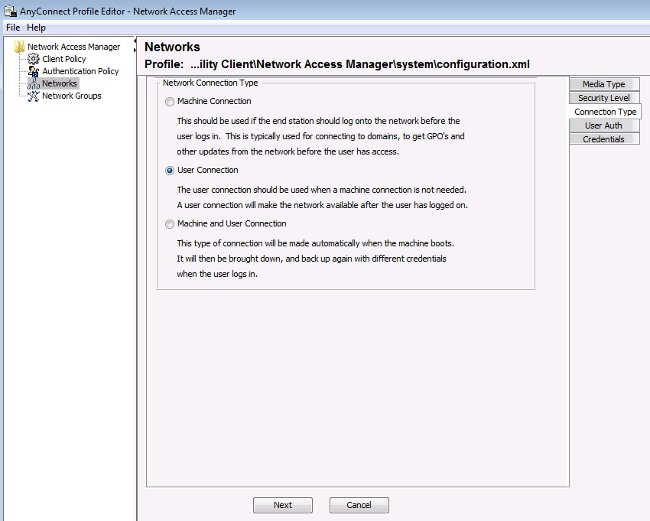

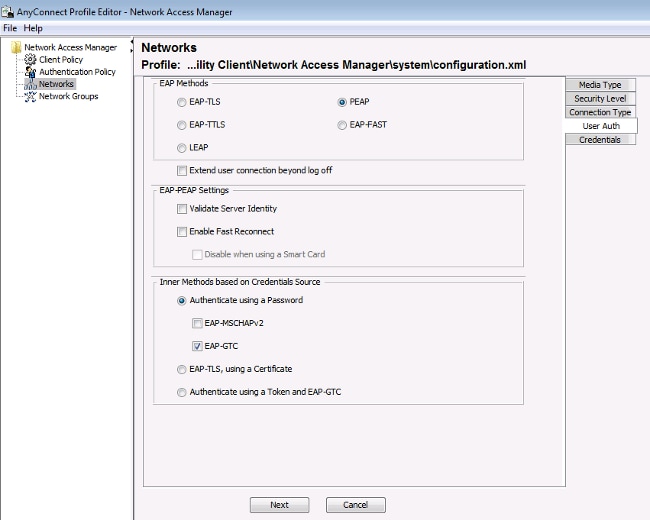

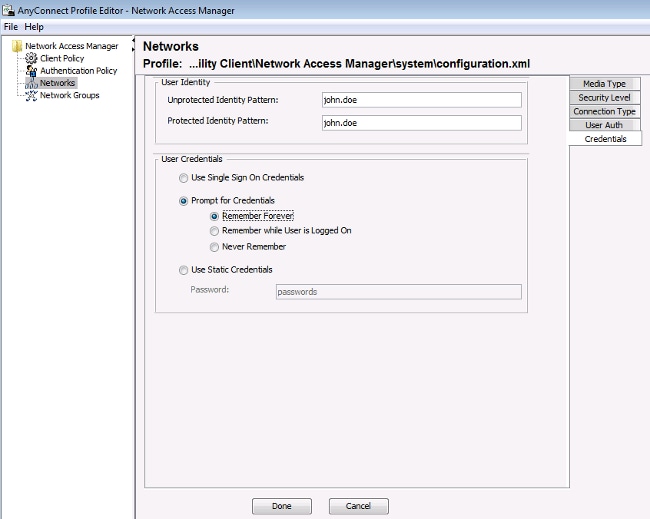

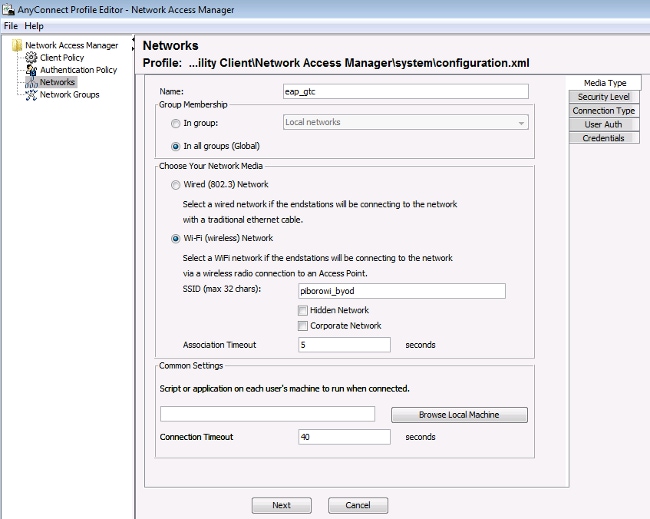

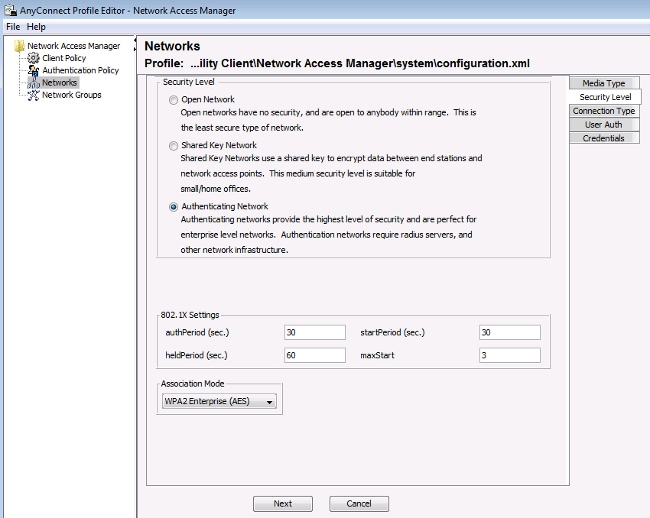

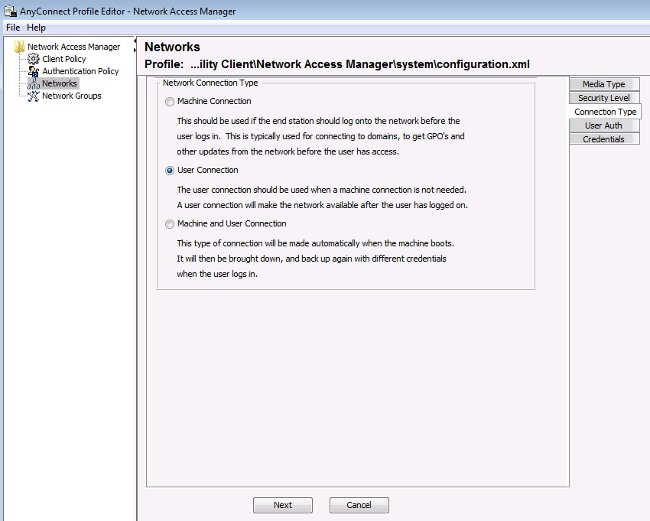

Uno de los métodos de autenticación compatibles con LDAP es EAP-GTC. Está disponible en Cisco AnyConnect, pero debe instalar el Editor de perfiles del Administrador de acceso de red para configurar el perfil correctamente.

También debe editar la configuración del Administrador de acceso de red, que (de forma predeterminada) se encuentra aquí:

C: > ProgramData > Cisco > Cisco AnyConnect Secure Mobility Client > Network Access Manager > sistema > archivo configuration.xml

Utilice la información que se proporciona en estas imágenes para configurar el EAP-GTC en el punto final:

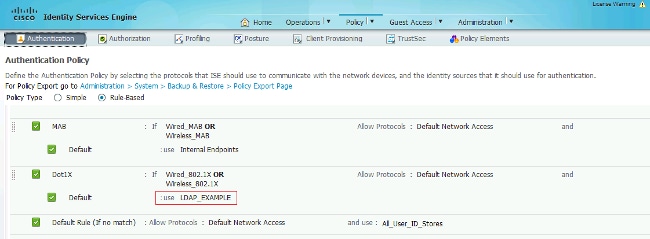

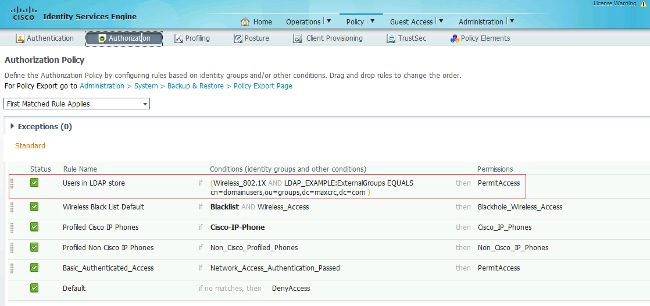

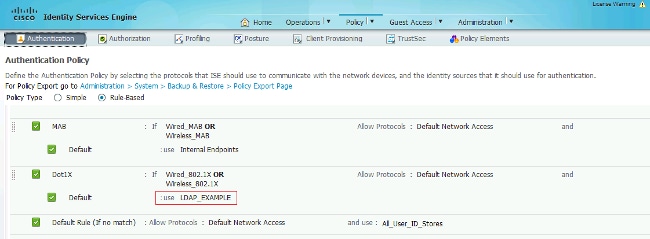

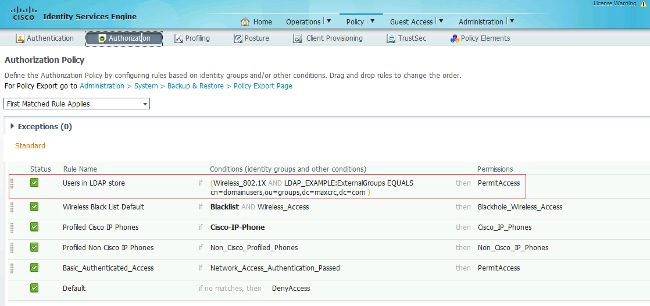

Utilice la información que se proporciona en estas imágenes para cambiar las políticas de autenticación y autorización en ISE:

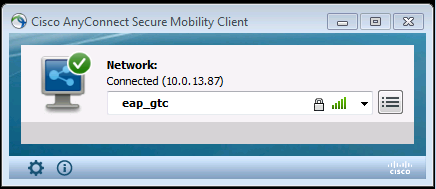

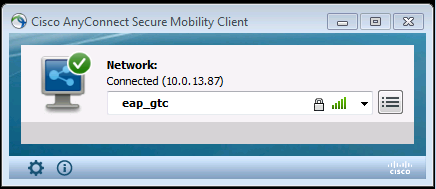

Después de aplicar la configuración, debería poder conectarse a la red:

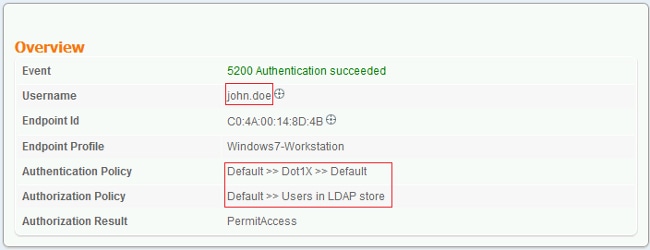

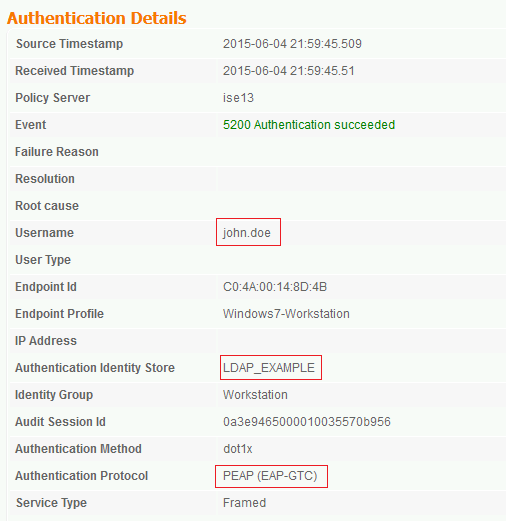

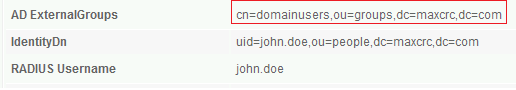

Verificación

Para verificar las configuraciones de LDAP e ISE, recupere los sujetos y grupos con una conexión de prueba con el servidor:

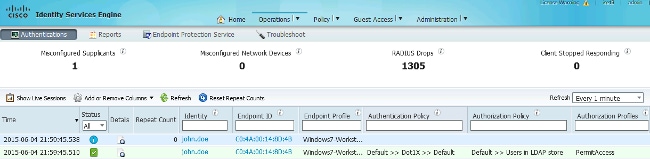

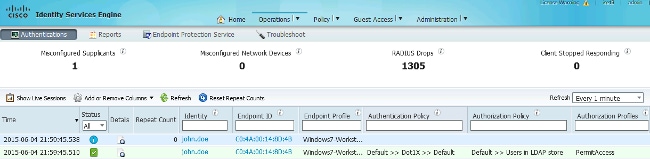

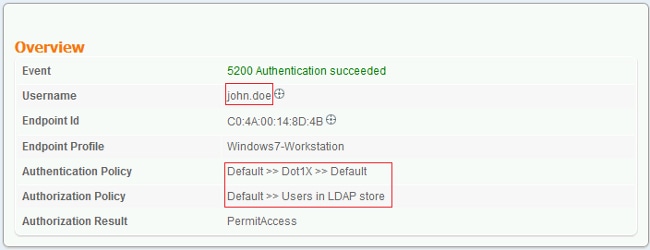

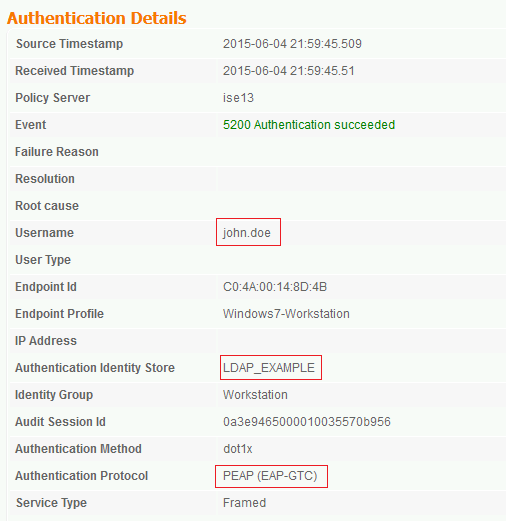

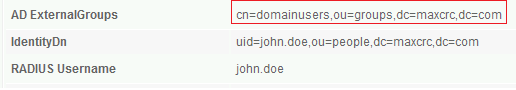

Estas imágenes ilustran un ejemplo de informe de ISE:

Troubleshoot

Esta sección describe algunos errores comunes que se encuentran con esta configuración y cómo solucionarlos:

Asegúrese de que el protocolo de autenticación del mismo informe muestre uno de los métodos compatibles (EAP-GTC, EAP-TLS o PEAP-TLS).

- En el informe de autenticación, si observa que no se encontró el asunto en el almacén de identidades, el nombre de usuario del informe no coincide con el atributo de nombre de sujeto para ningún usuario de la base de datos LDAP.

En este escenario, el valor se estableció en uid para este atributo, lo que significa que ISE busca los valores uid para el usuario LDAP cuando intenta encontrar una coincidencia.

- Si los sujetos y grupos no se recuperan correctamente durante una prueba de enlace al servidor, es una configuración incorrecta para las bases de búsqueda.

Recuerde que la jerarquía de LDAP debe especificarse desde hoja a raíz y dc (puede constar de varias palabras).

Sugerencia: Para resolver problemas de autenticación EAP en el lado del WLC, consulte el documento de Ejemplo de Configuración de Autenticación EAP con Controladores WLAN (WLC) de Cisco.

Comentarios

Comentarios