Configuración de la comprobación USB de estado de ISE 2.1 y AnyConnect 4.3

Opciones de descarga

-

ePub (2.7 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.2 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar Cisco Identity Services Engine (ISE) para proporcionar acceso completo a la red solo cuando se desconectan los dispositivos de almacenamiento masivo USB.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimientos básicos sobre la configuración de la CLI del dispositivo de seguridad adaptable (ASA) y la configuración de VPN de capa de conexión segura (SSL)

- Conocimiento básico de la configuración de VPN de acceso remoto en ASA

- Conocimientos básicos de ISE y servicios de estado

Componentes Utilizados

Cisco Identity Services Engine (ISE) versión 2.1 junto con AnyConnect Secure Mobility Client 4.3 admiten la comprobación y corrección del almacenamiento masivo USB. La información que contiene este documento se basa en estas versiones de software:

- Software Cisco ASA versión 9.2(4) y posteriores

- Microsoft Windows versión 7 con Cisco AnyConnect Secure Mobility Client versión 4.3 y posteriores

- Cisco ISE, versión 2.1 y posteriores

Configurar

Diagrama de la red

El flujo es el siguiente:

- El usuario aún no está conectado a la VPN, el dispositivo de almacenamiento masivo USB privado está conectado y el contenido está disponible para el usuario

- La sesión VPN iniciada por el cliente AnyConnect se autentica mediante ISE. Se desconoce el estado del terminal, se aplica la regla "Posture_Unknown" y, como resultado, la sesión se redirigirá a ISE

- Las comprobaciones USB introducen una nueva clase de comprobaciones en el estado de ISE de CA, en el sentido de que supervisarán continuamente el terminal mientras permanezca en la misma red controlada por ISE. La única acción de corrección lógica disponible es bloquear los dispositivos USB identificados por la letra de unidad

- Se actualiza la sesión VPN en ASA, se elimina la ACL de redirección y se concede acceso total

La sesión VPN se ha presentado solo como un ejemplo. La funcionalidad de estado funciona bien también para otros tipos de acceso.

ASA

ASA está configurado para el acceso VPN SSL remoto utilizando ISE como servidor AAA. Radius CoA junto con la ACL de redirección deben configurarse:

aaa-server ISE21 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE21 (outside) host 10.48.23.88

key cisco

tunnel-group RA type remote-access

tunnel-group RA general-attributes

address-pool POOL

authentication-server-group ISE21

accounting-server-group ISE21

default-group-policy GP-SSL

tunnel-group RA webvpn-attributes

group-alias RA enable

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.3.00520-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy GP-SSL internal

group-policy GP-SSL attributes

dns-server value 10.62.145.72

vpn-tunnel-protocol ssl-client

access-list ACL_WEBAUTH_REDIRECT extended deny udp any any eq domain

access-list ACL_WEBAUTH_REDIRECT extended deny ip any host 10.48.23.88

access-list ACL_WEBAUTH_REDIRECT extended deny icmp any any

access-list ACL_WEBAUTH_REDIRECT extended permit tcp any any

Para obtener más información, consulte:

Ejemplo de Configuración de Integración de AnyConnect 4.0 con ISE Versión 1.3

ISE

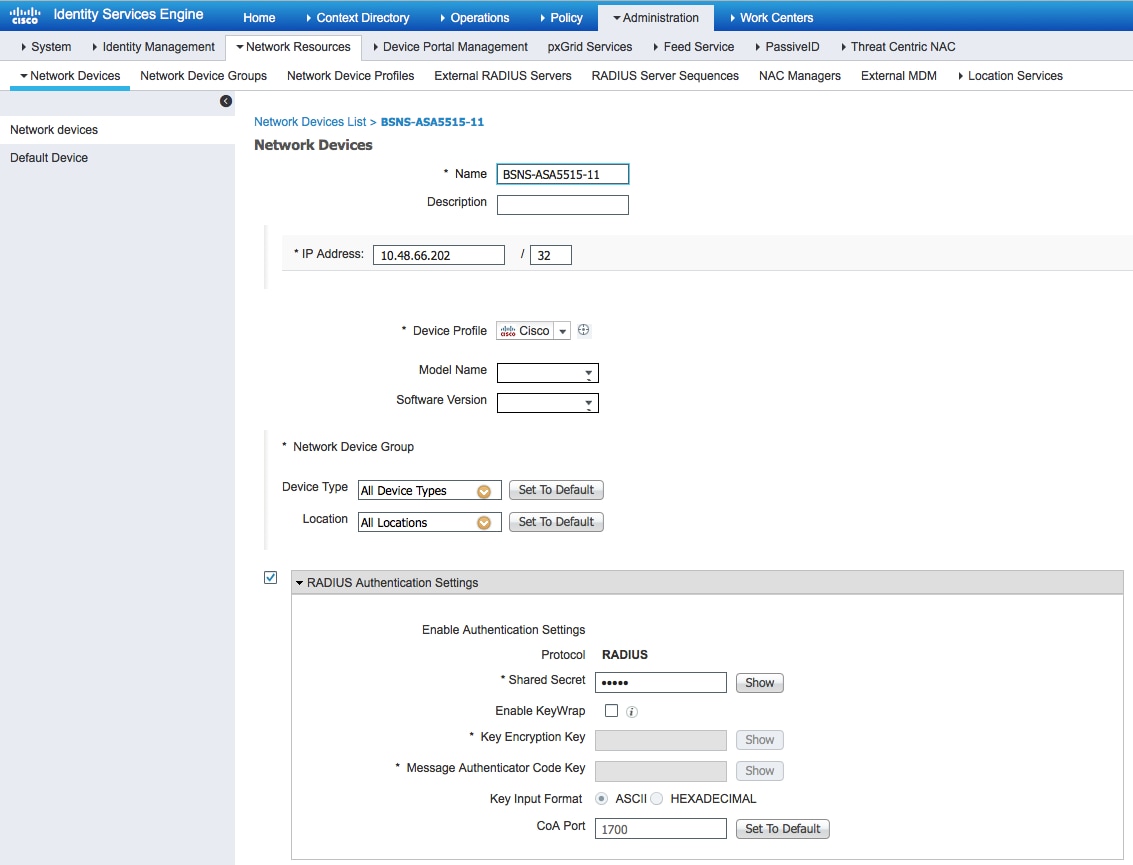

Paso 1. Configurar dispositivo de red

En Administration > Network Resources > Network Devices > agregue ASA.

Paso 2. Configurar condiciones y directivas de estado

Asegúrese de que las condiciones de estado estén actualizadas: Administration > System > Settings > Posture > Updates > Update now option.

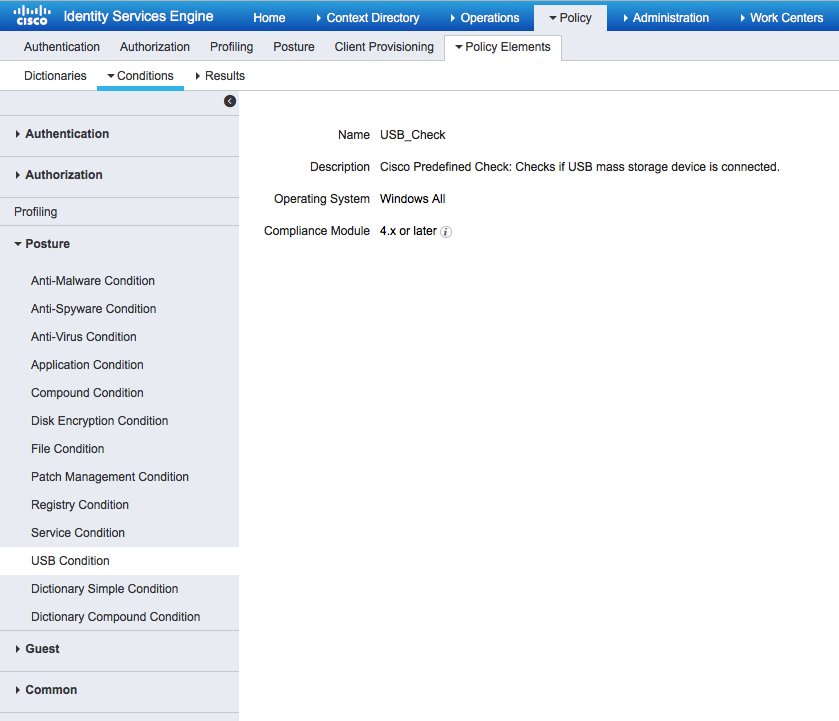

ISE 2.1 incluye una condición USB preconfigurada, que comprueba si hay un dispositivo de almacenamiento masivo USB conectado.

En Policy > Policy Elements > Conditions > Posture > USB Condition verifique la condición existente:

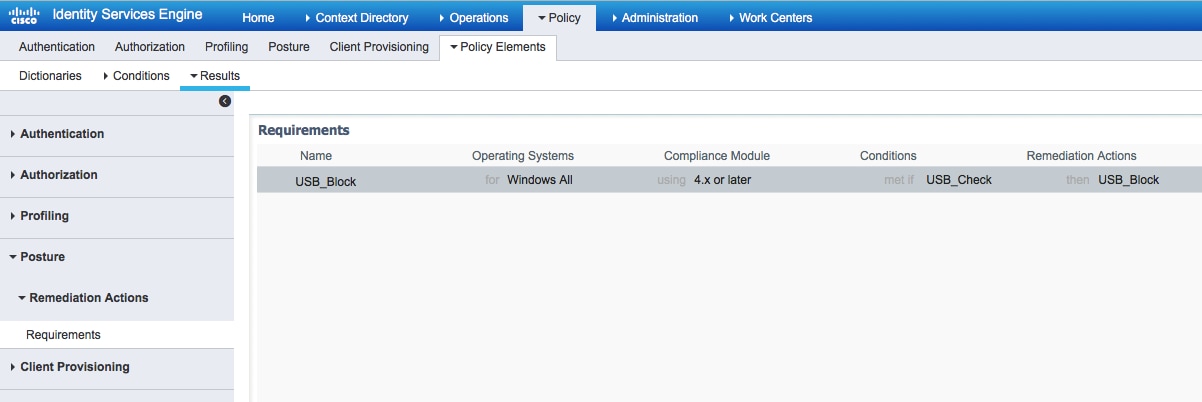

En Política > Elementos de Política > Resultados > Postura > Requisitos, verifique el requisito preconfigurado que utiliza esa condición.

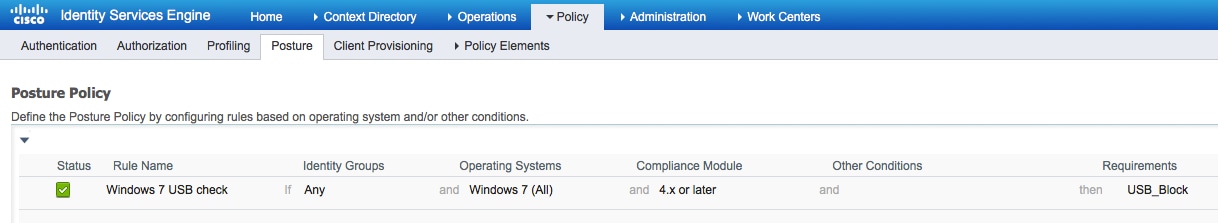

En Policy > Posture, agregue una condición para que todas las ventanas utilicen ese requisito:

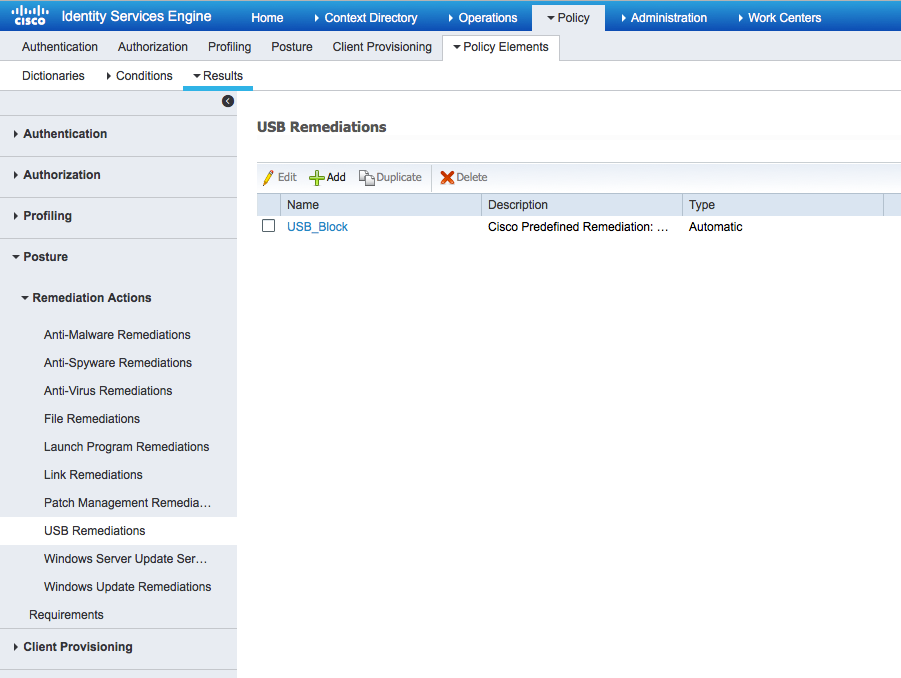

Desde Política > Elementos de política > Resultados > Condición > Acciones de remediación > Remediaciones USB, verifique la acción de remediación preconfigurada para bloquear los dispositivos de almacenamiento USB:

Paso 3. Configurar recursos y directivas de aprovisionamiento de clientes

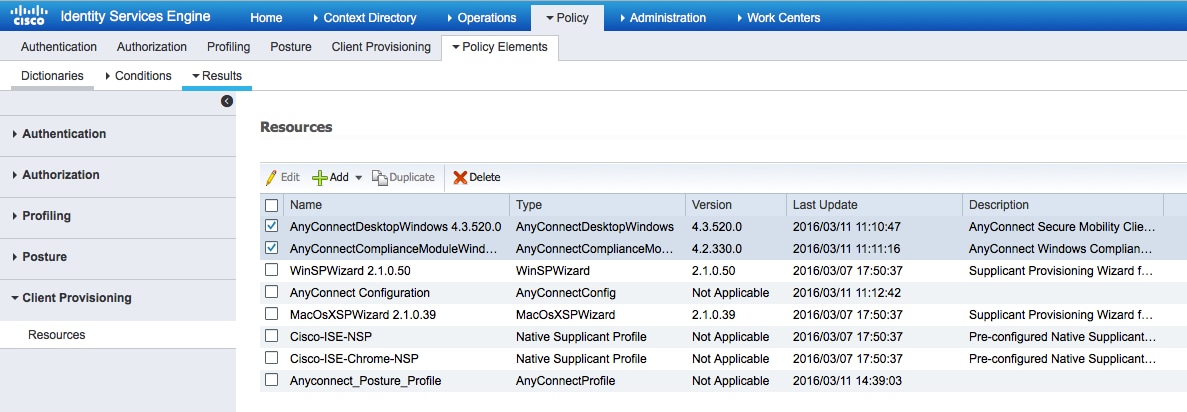

En Policy > Policy Elements > Client Provisioning > Resources descargue el módulo de cumplimiento de Cisco.com y cargue manualmente el paquete de AnyConnect 4.3:

Mediante Agregar > Agente NAC o Perfil de postura de AnyConnect cree un perfil de postura de AnyConnect (nombre: Anyconnect_Posture_Profile) con la configuración predeterminada.

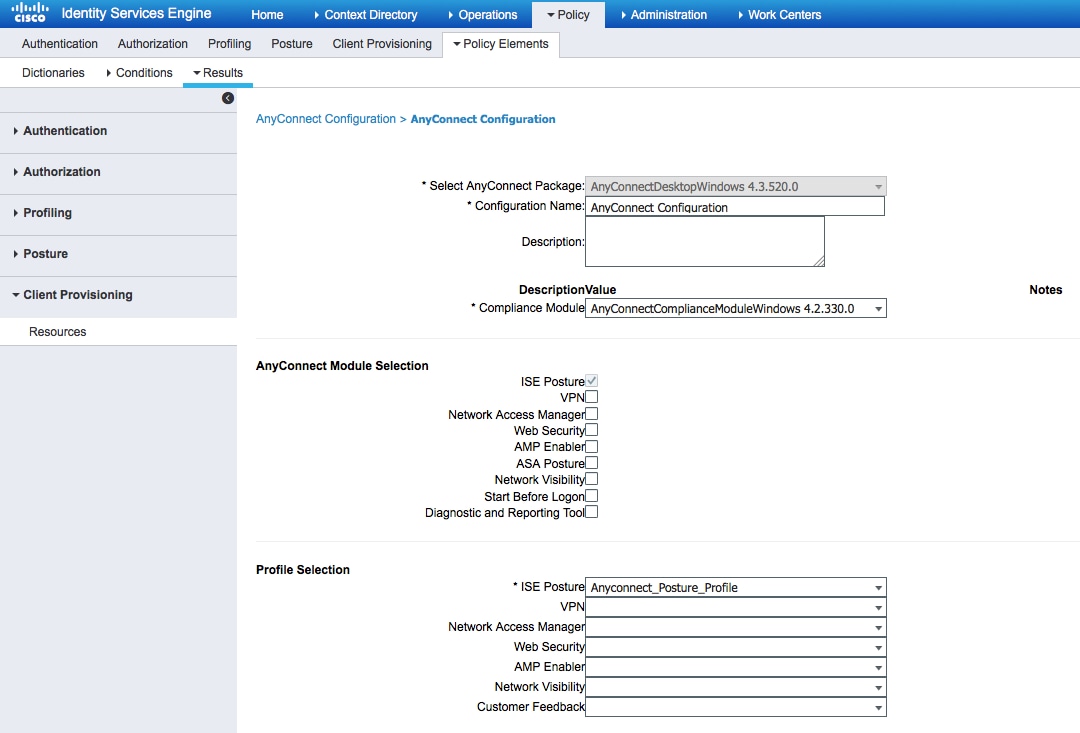

Mediante Agregar > Configuración de AnyConnect, agregue una configuración de AnyConnect (nombre: Configuración de AnyConnect):

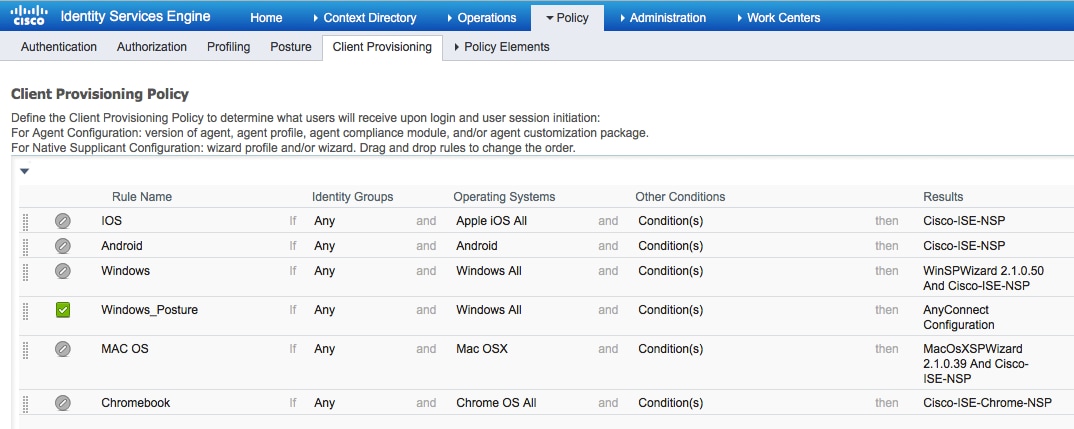

Desde Policy > Client Provisioning cree una nueva política (Windows_Posture) para que Windows utilice la configuración de AnyConnect:

Paso 4. Configuración de las reglas de autorización

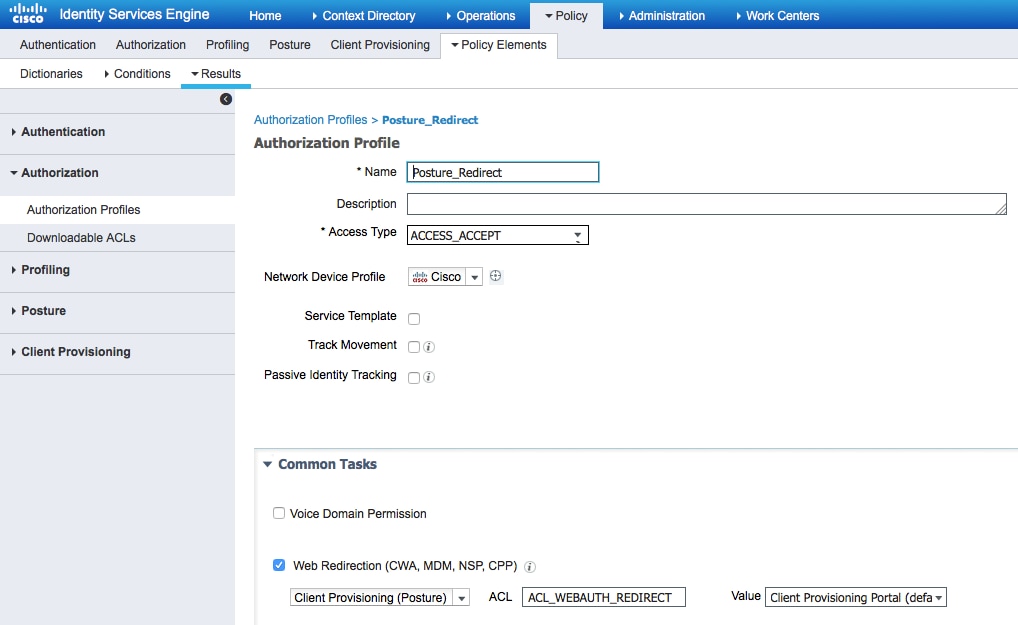

Desde Policy > Policy Elements > Results > Authorization agregue un perfil de autorización (nombre: Posture_Redirect) que redirija a un portal de aprovisionamiento de clientes predeterminado:

Nota: ACL_WEBAUTH_REDIRECT ACL está definida en ASA.

Desde Policy > Authorization cree una regla de autorización para la redirección. Una regla de autorización para dispositivos compatibles está preconfigurada en ISE:

Si el terminal es compatible, se proporciona acceso completo. Si el estado es desconocido o no conforme, se devuelve la redirección para el aprovisionamiento de clientes.

Verificación

Antes del establecimiento de sesión VPN

Dispositivo USB conectado y su contenido está disponible para el usuario.

establecimiento de sesión VPN

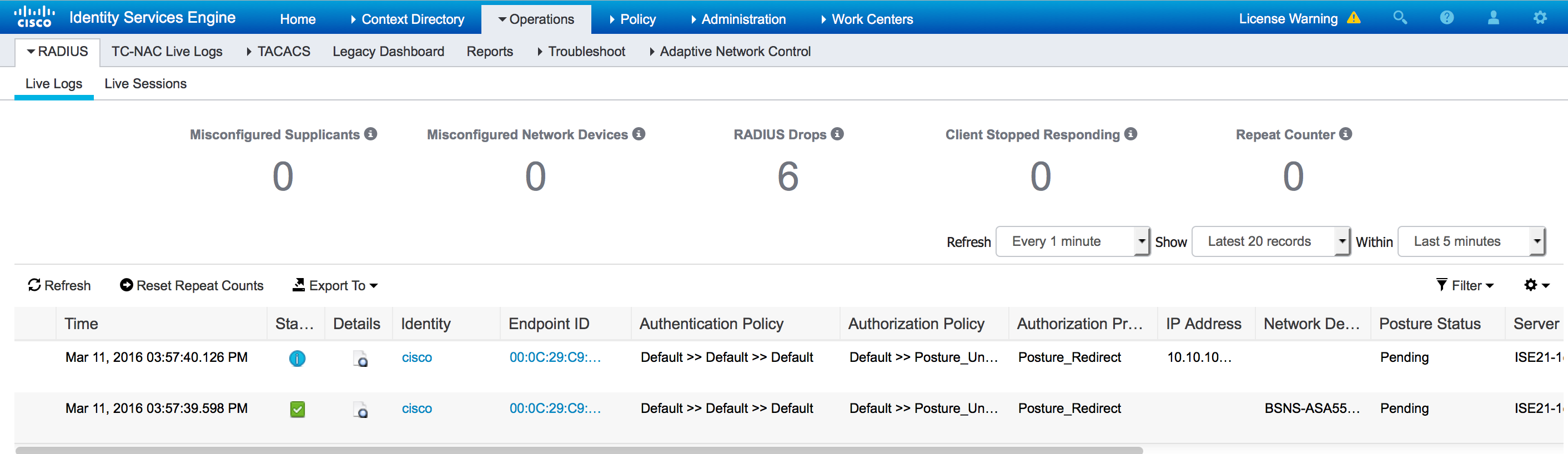

Durante la autenticación, ISE devolverá la lista de acceso de redirección y la URL de redirección como parte del perfil de autorización Posture_Redirect

Una vez establecida la sesión VPN, el tráfico ASA del cliente se redirigirá según la lista de acceso de redirección:

BSNS-ASA5515-11# sh vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 29

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES128 DTLS-Tunnel: (1)AES128

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA1 DTLS-Tunnel: (1)SHA1

Bytes Tx : 14696 Bytes Rx : 18408

Pkts Tx : 20 Pkts Rx : 132

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : GP-SSL Tunnel Group : RA

Login Time : 15:57:39 CET Fri Mar 11 2016

Duration : 0h:07m:22s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a3042ca0001d00056e2dce3

Security Grp : none

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 29.1

Public IP : 10.229.16.34

Encryption : none Hashing : none

TCP Src Port : 61956 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : win

Client OS Ver: 6.1.7601 Service Pack 1

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 774

Pkts Tx : 5 Pkts Rx : 1

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 29.2

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: TLSv1.0 TCP Src Port : 61957

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 22 Minutes

Client OS : Windows

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 6701 Bytes Rx : 1245

Pkts Tx : 5 Pkts Rx : 5

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 29.3

Assigned IP : 10.10.10.10 Public IP : 10.229.16.34

Encryption : AES128 Hashing : SHA1

Encapsulation: DTLSv1.0 UDP Src Port : 55708

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 26 Minutes

Client OS : Windows

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Windows 4.3.00520

Bytes Tx : 1294 Bytes Rx : 16389

Pkts Tx : 10 Pkts Rx : 126

Pkts Tx Drop : 0 Pkts Rx Drop : 0

ISE Posture:

Redirect URL : https://ISE21-1ek.example.com:8443/portal/gateway?sessionId=0a3042ca0001d00056e2dce3&portal=2b1ba210-e...

Redirect ACL : ACL_WEBAUTH_REDIRECT

Aprovisionamiento de clientes

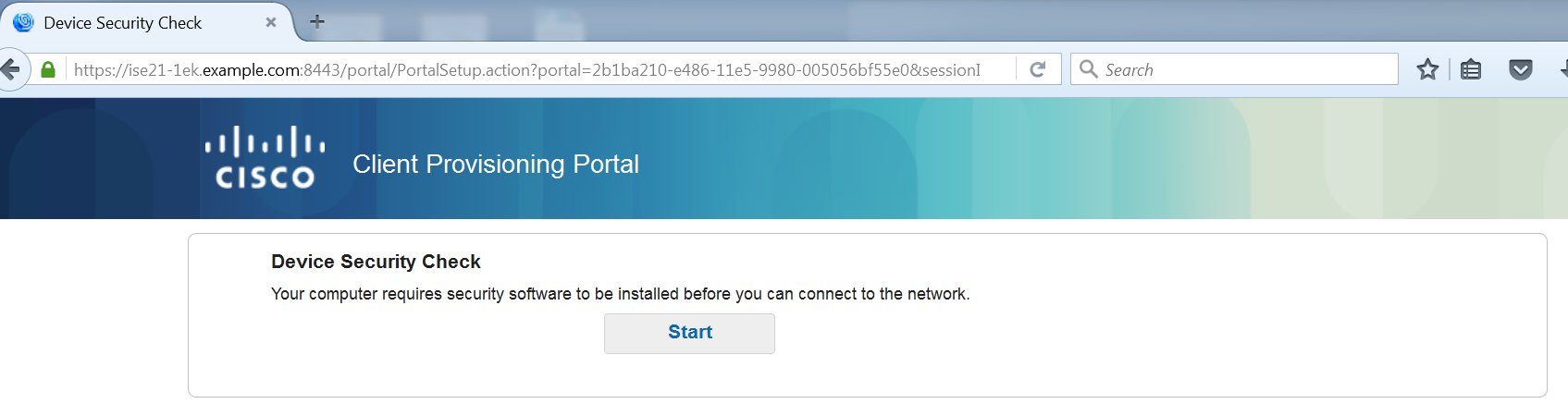

En ese momento, el tráfico del navegador web del terminal se redirige a ISE para el aprovisionamiento del cliente:

Si es necesario, se actualiza AnyConnect junto con el módulo de condición y cumplimiento.

Control de estado y CoA

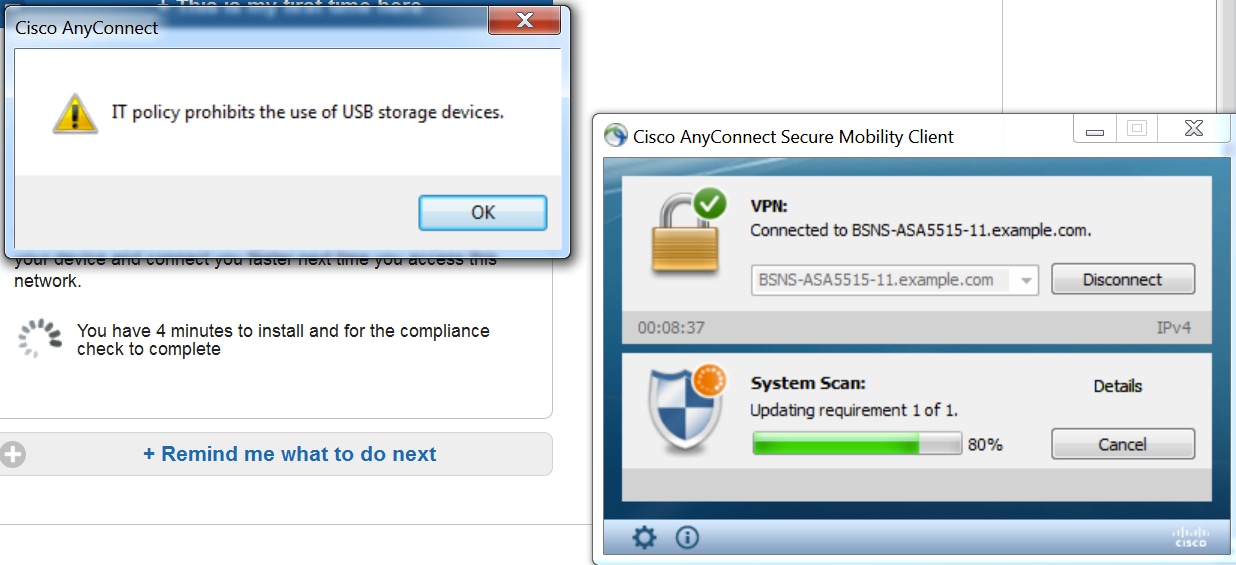

Se ejecuta el módulo de estado, se detecta ISE (es posible que sea necesario tener un registro A de DNS para que enroll.cisco.com funcione), se descargan y comprueban las condiciones de estado, y se activa el nuevo dispositivo USB de bloque OPSWAT v4. Se mostrará el mensaje configurado para el usuario:

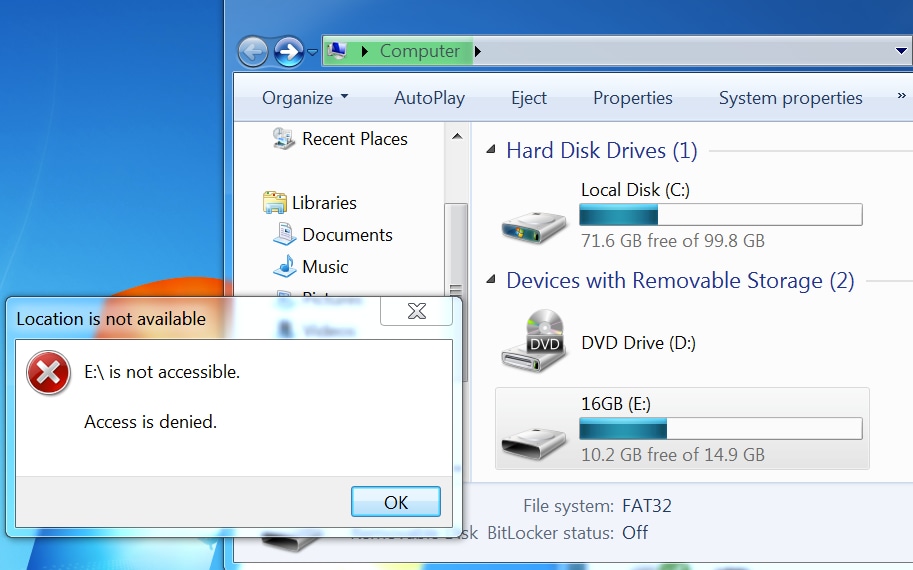

Una vez confirmado el mensaje, el dispositivo USB deja de estar disponible para el usuario:

ASA elimina la ACL de redirección que proporciona acceso completo. AnyConnect informa sobre el cumplimiento:

Asimismo, los informes detallados sobre ISE pueden confirmar que se cumplen las condiciones necesarias.

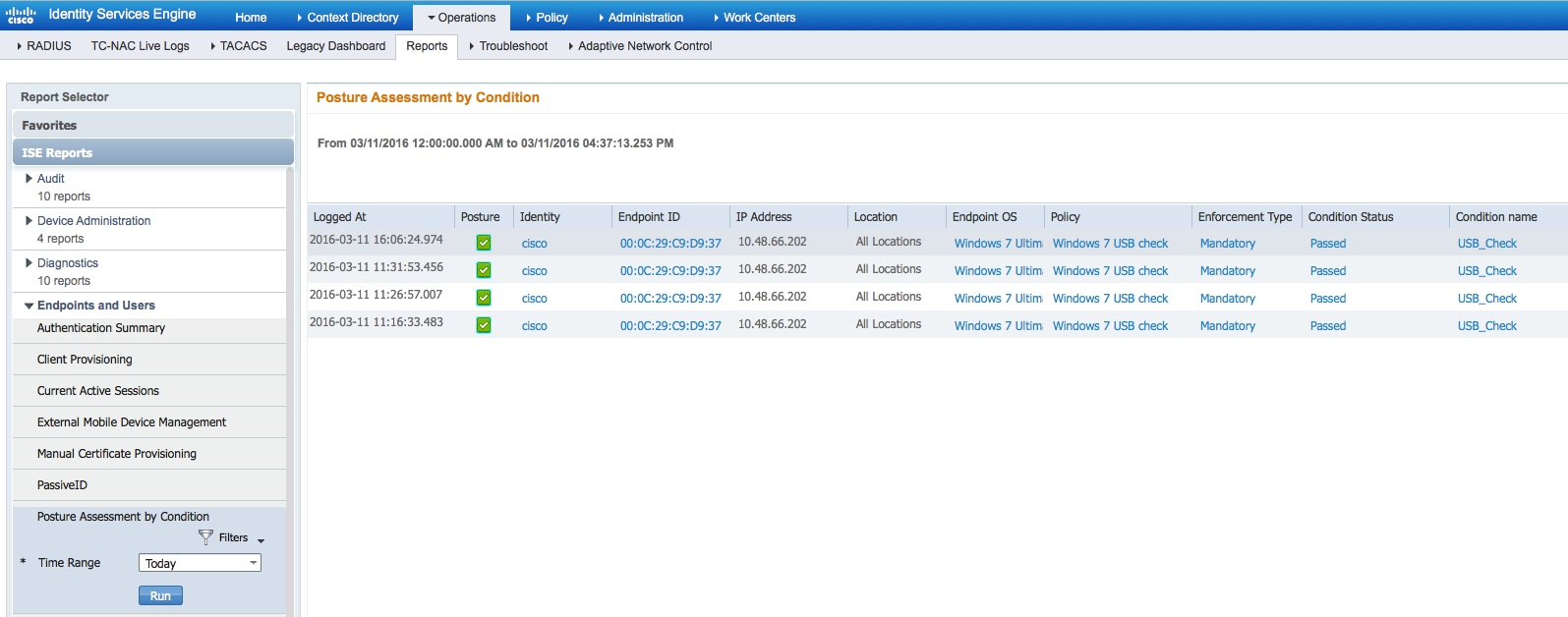

Evaluación de posición por condición:

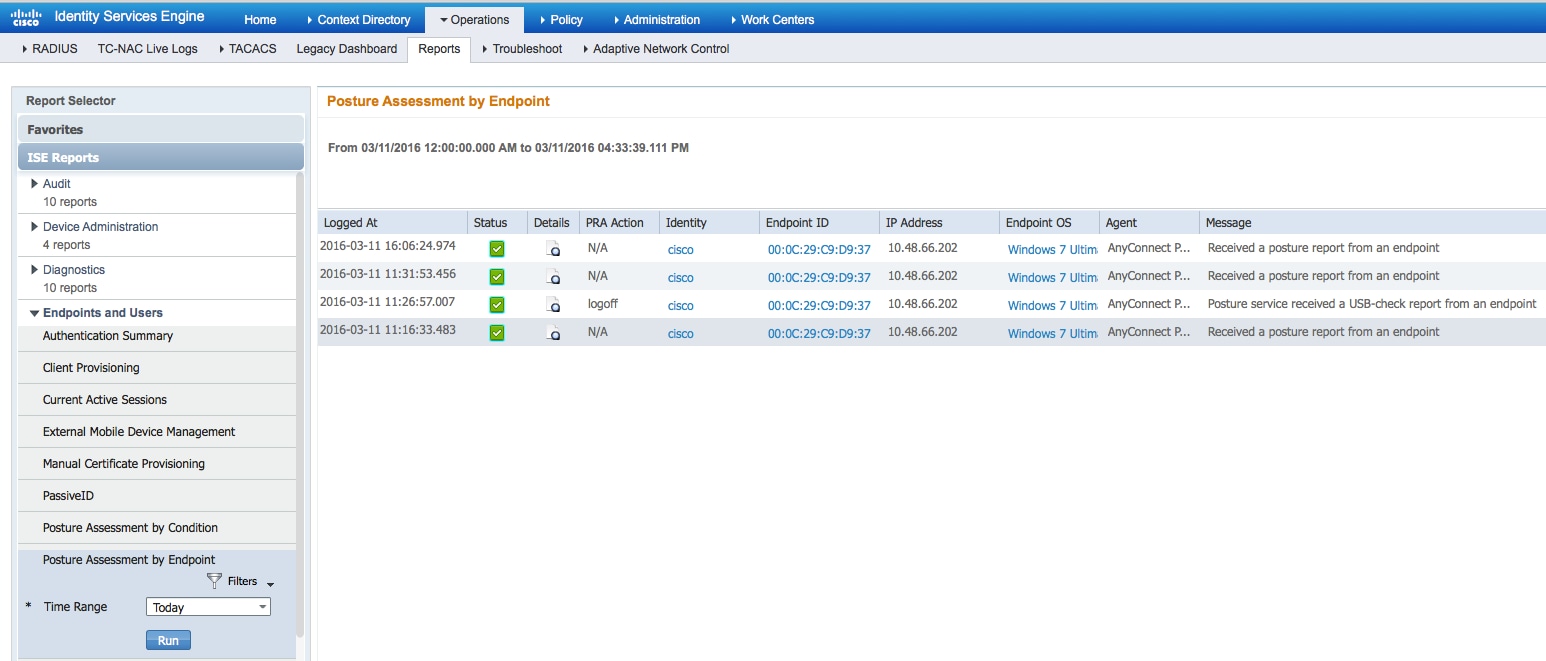

Evaluación de estado por terminal:

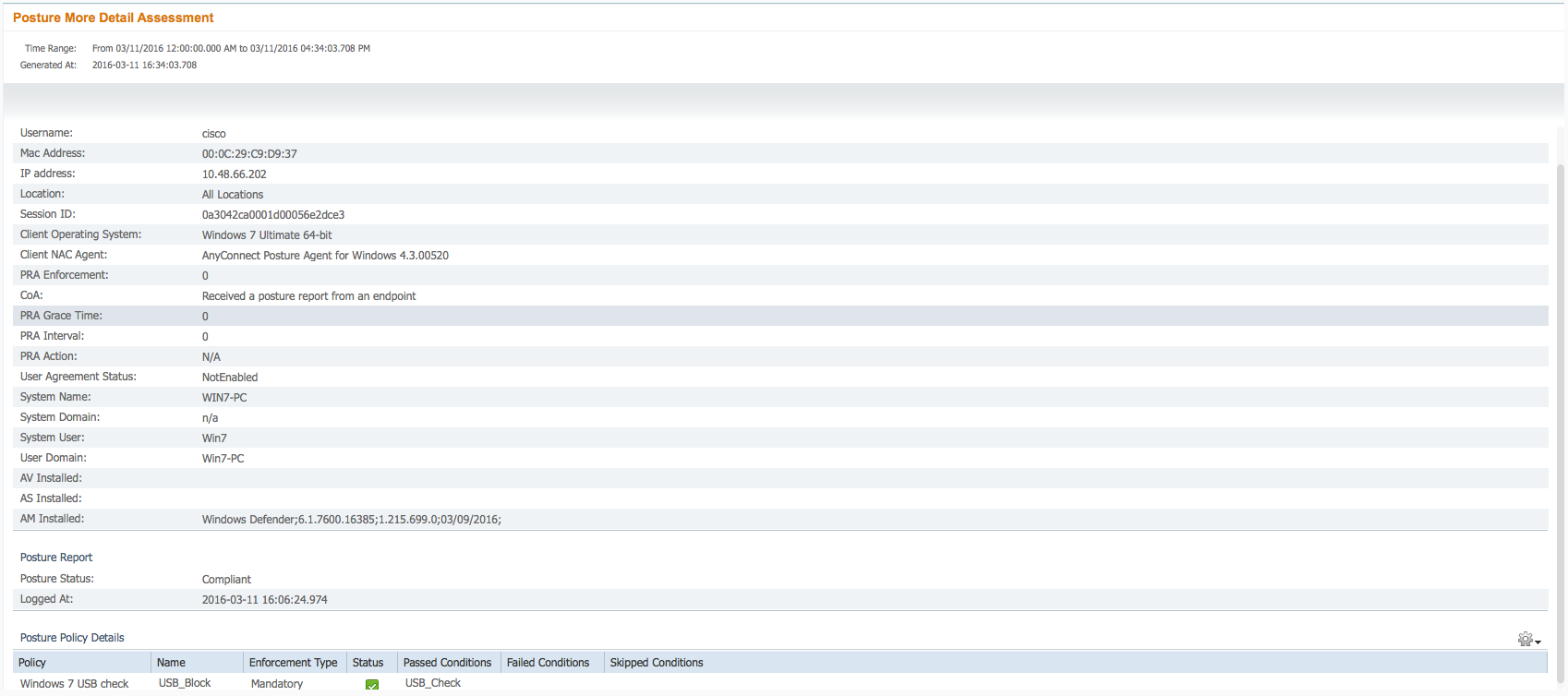

Detalles del informe de terminal:

Troubleshoot

ISE puede proporcionar los detalles de las condiciones de fallo, por lo que se deben tomar las medidas oportunas.

Referencias

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

07-Jun-2016 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Eugene KorneychukIngeniero del TAC de Cisco

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios