Introducción

Este documento describe cómo renovar dos certificados que se utilizan para el Protocolo simple de inscripción de certificados (SCEP): el Agente de inscripción de Exchange y el certificado de cifrado CEP en Microsoft Active Directory 2012.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento básico de la configuración de Microsoft Active Directory

- Conocimientos básicos de Public Key Infrastructure (PKI)

- Conocimientos básicos de Identity Services Engine (ISE)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Identity Services Engine versión 2.0

- Microsoft Active Directory 2012 R2

Problema

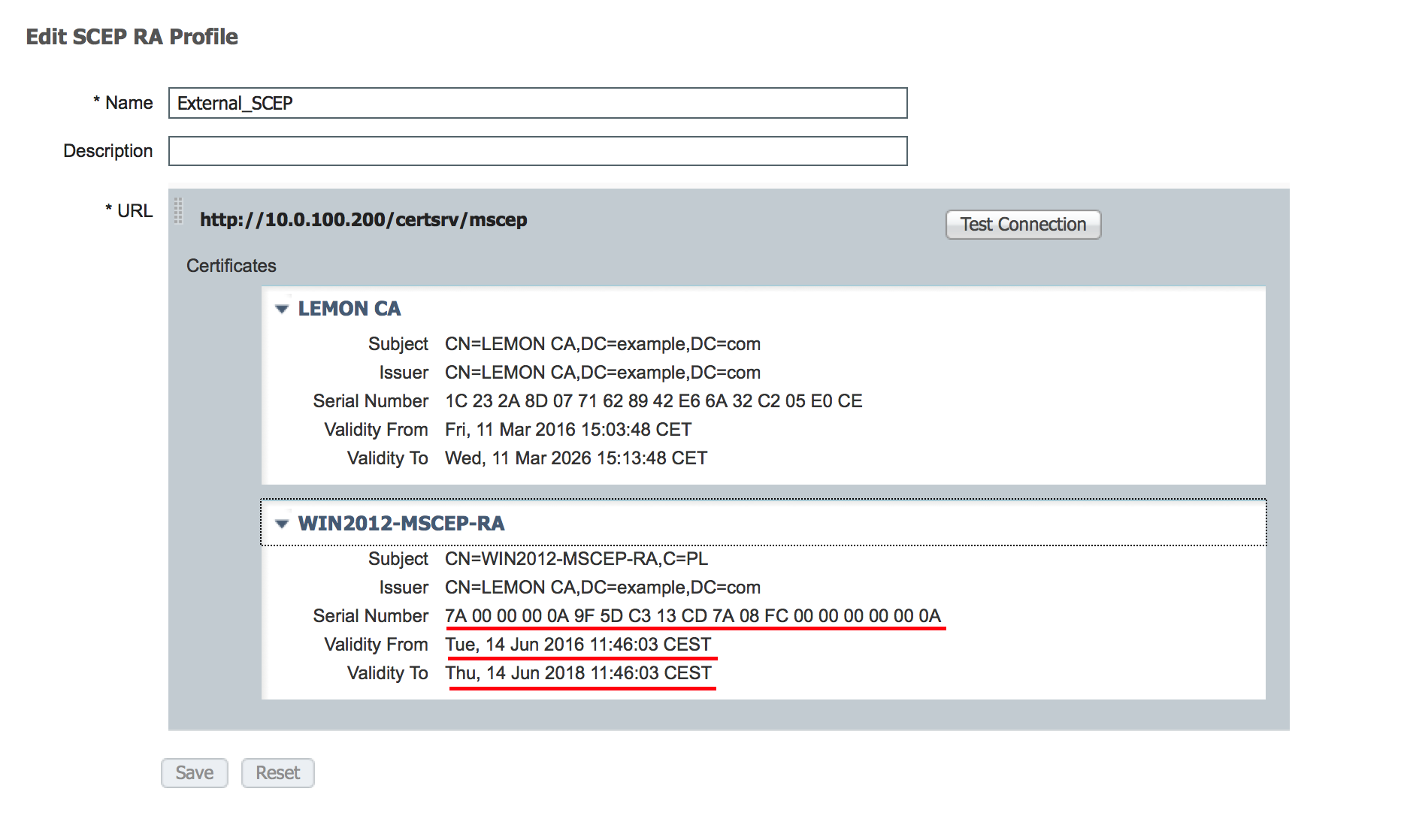

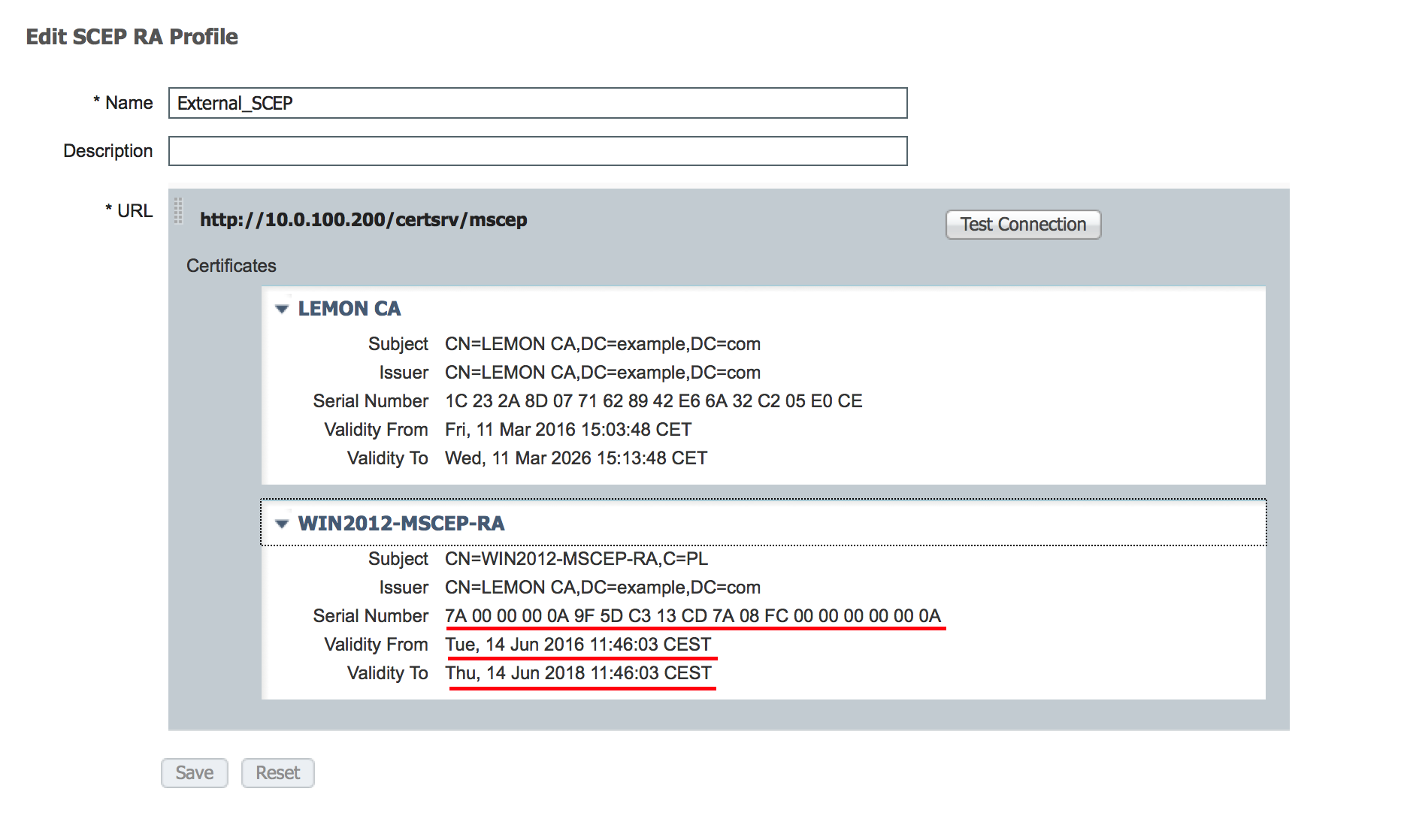

Cisco ISE utiliza el protocolo SCEP para admitir el registro de dispositivos personales (incorporación de BYOD). Cuando se utiliza una CA SCEP externa, esta CA se define mediante un perfil SCEP RA en ISE. Cuando se crea un perfil SCEP RA, se agregan automáticamente dos certificados al almacén de certificados de confianza:

- certificado raíz de la CA,

- Certificado RA (autoridad de registro) firmado por la CA.

RA es responsable de recibir y validar la solicitud desde el dispositivo de registro y reenviarla a la CA que emite el certificado de cliente.

Cuando caduca el certificado de RA, no se renueva automáticamente en el lado de la CA (Windows Server 2012 en este ejemplo). El administrador de Active Directory/CA debe realizar esta tarea manualmente.

Este es el ejemplo de cómo lograr esto en Windows Server 2012 R2.

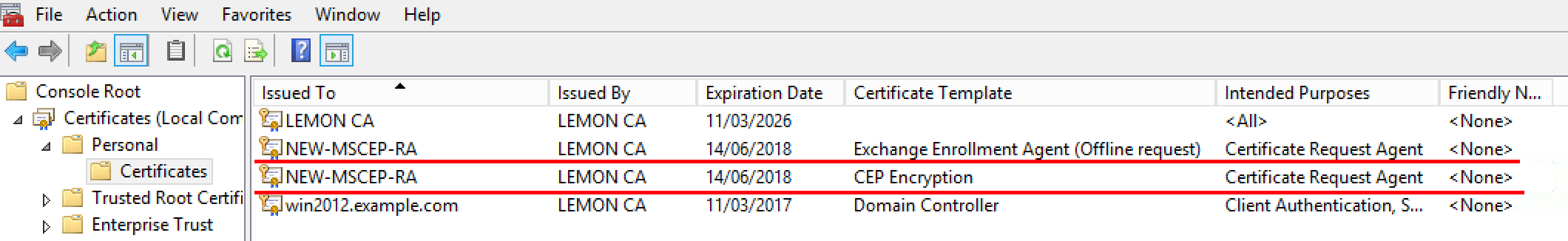

Certificados SCEP iniciales visibles en ISE:

Se supone que el CERTIFICADO MSCEP-RA ha caducado y debe renovarse.

Se supone que el CERTIFICADO MSCEP-RA ha caducado y debe renovarse.

Solución

Precaución: cualquier cambio en Windows Server debe consultarse primero con su administrador.

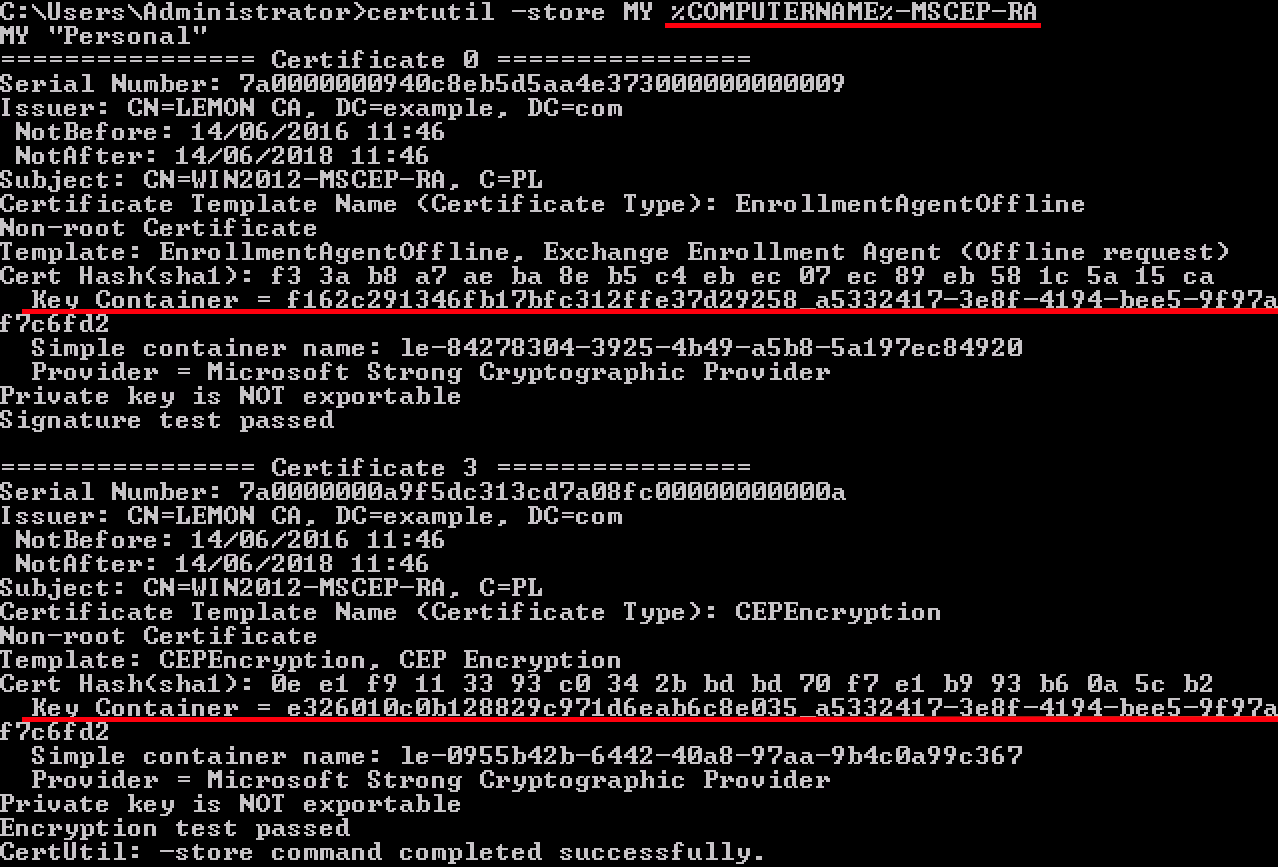

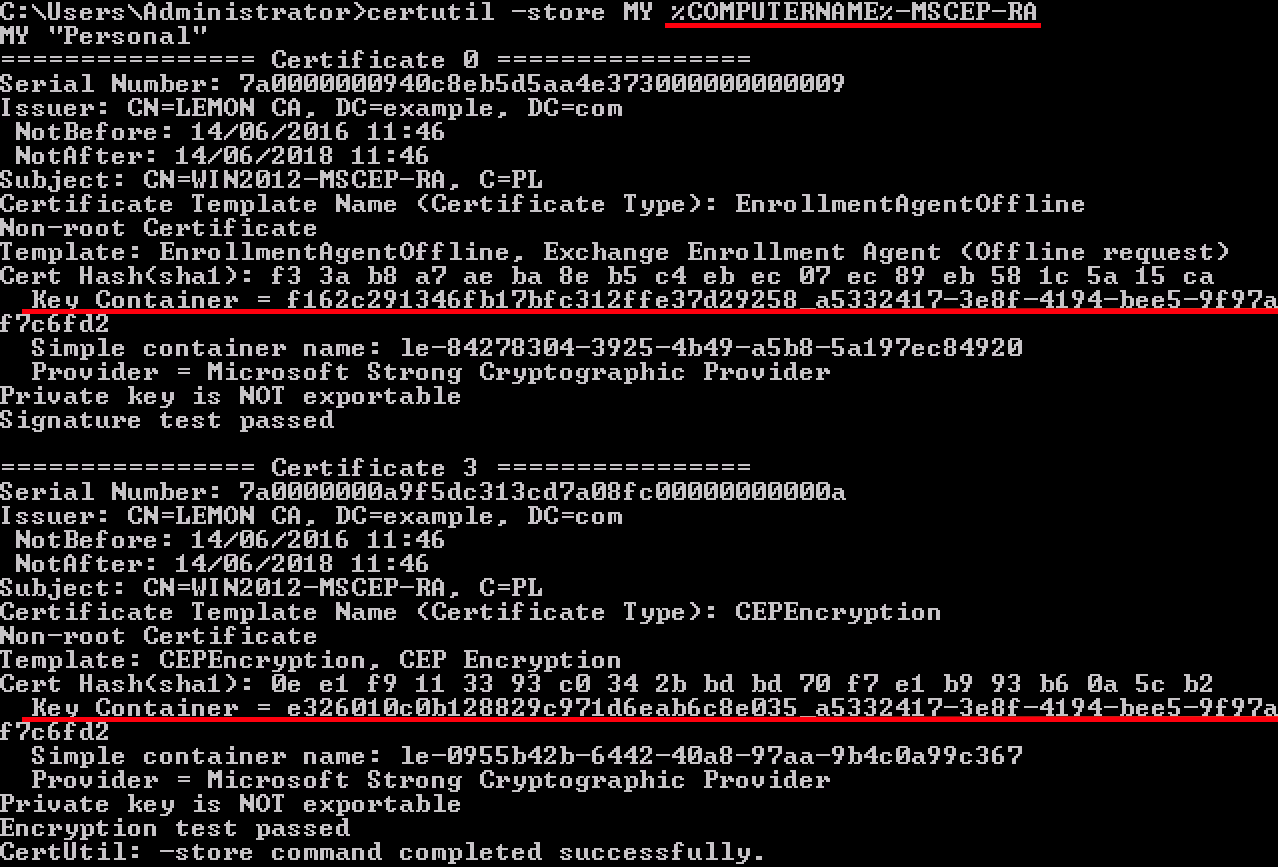

1. Identificar claves privadas antiguas

Busque las claves privadas asociadas con los certificados de RA en Active Directory mediante la herramienta certutil. Después de eso localice Key Container.

certutil -store MY %COMPUTERNAME%-MSCEP-RA

Tenga en cuenta que si el nombre de su certificado inicial MSCEP-RA es diferente, debe ajustarse en esta solicitud. Sin embargo, de forma predeterminada debe contener el nombre del equipo.

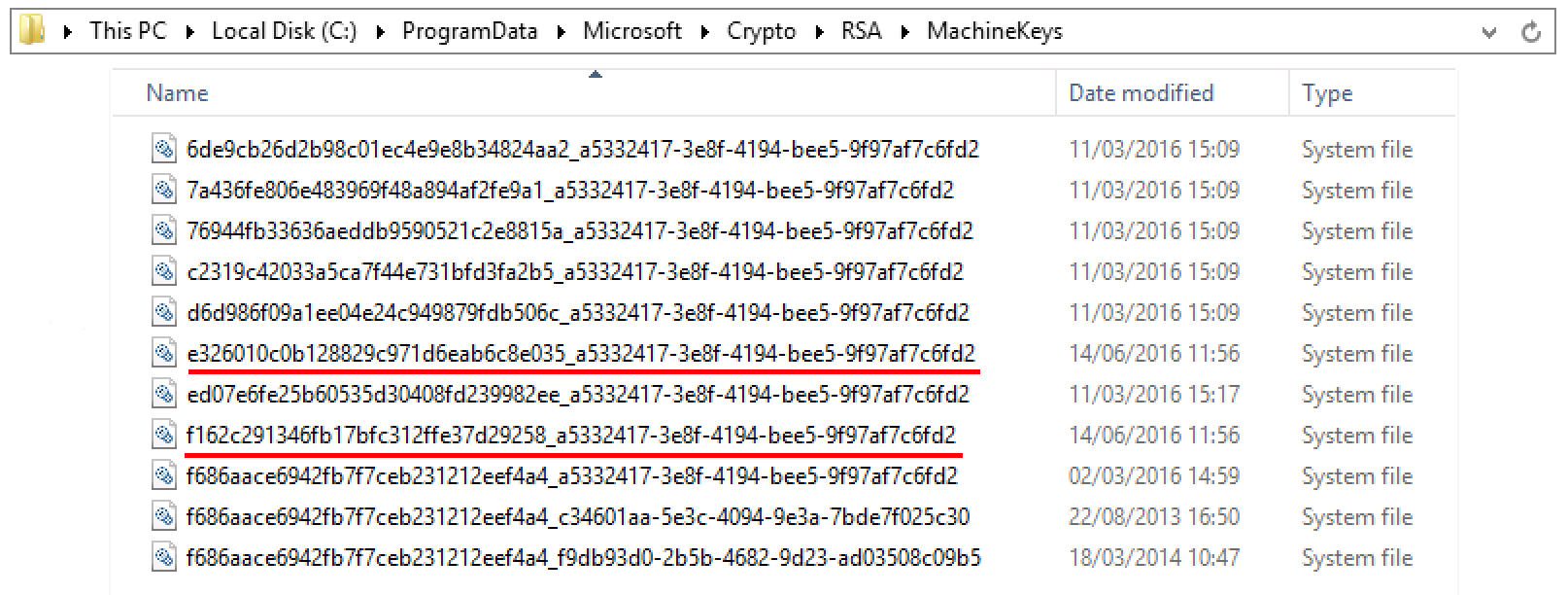

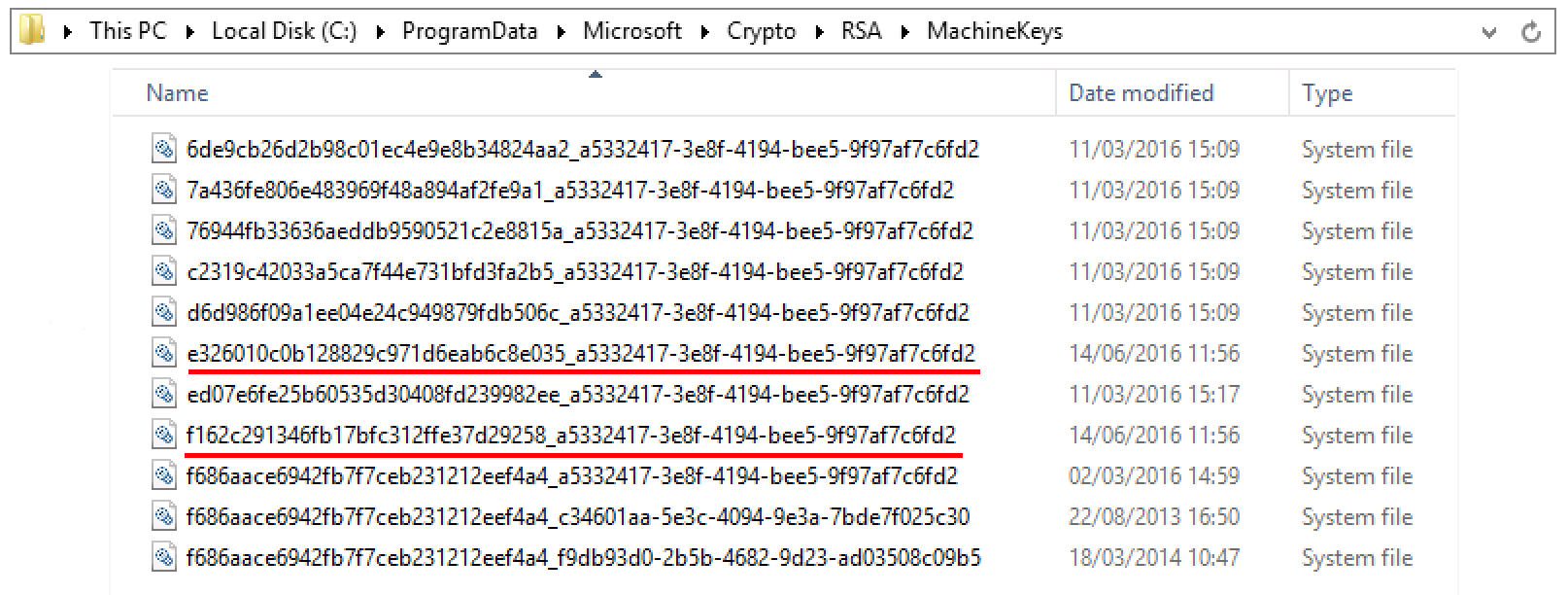

2. Eliminar las claves privadas antiguas

Elimine manualmente las claves de referencia de la siguiente carpeta:

C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

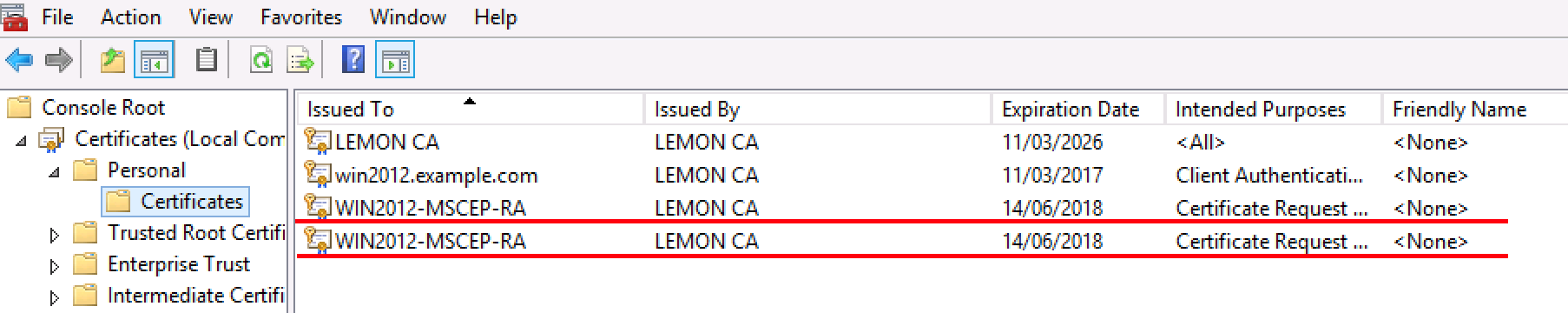

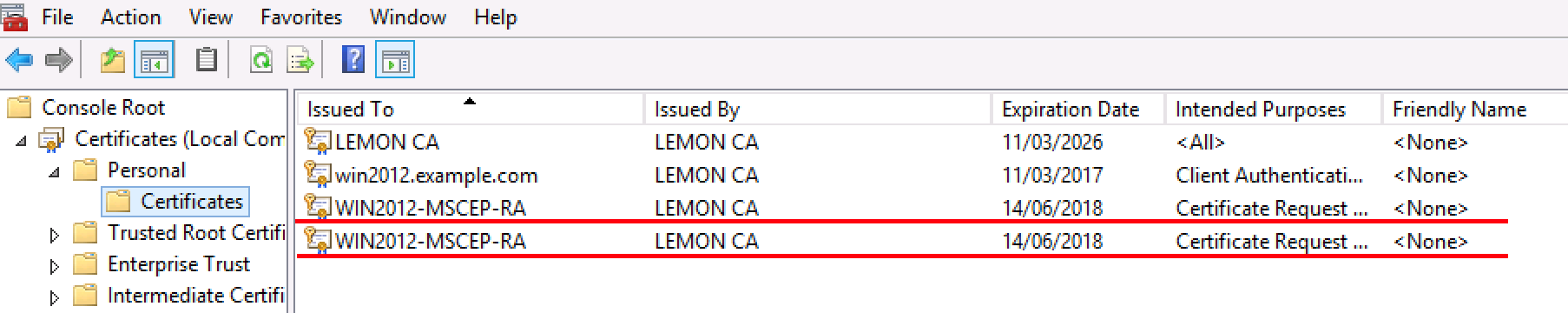

3. Eliminar certificados MSCEP-RA antiguos

Después de eliminar las claves privadas, quite los certificados MSCEP-RA de la consola MMC.

MMC > Archivo > Agregar o quitar complemento... > Agregar "Certificados" > Cuenta de equipo > Equipo local

4. Generar nuevos certificados para SCEP

4.1. Generar el certificado de inscripción de Exchange

4.1.1. Cree un archivo cisco_ndes_sign.inf con el contenido siguiente. Esta información la utiliza posteriormente la herramienta certreq.exe para generar la solicitud de firma de certificado (CSR):

[NewRequest]

Subject = “CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL”

Exportable = TRUE

KeyLength = 2048

KeySpec = 2

KeyUsage = 0x80

MachineKeySet = TRUE

ProviderName = “Microsoft Enhanced Cryptographic Provider v1.0″

ProviderType = 1

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = EnrollmentAgentOffline

Sugerencia: si copia esta plantilla de archivo, asegúrese de ajustarla según sus requisitos y compruebe si todos los caracteres se copian correctamente (incluidas las comillas).

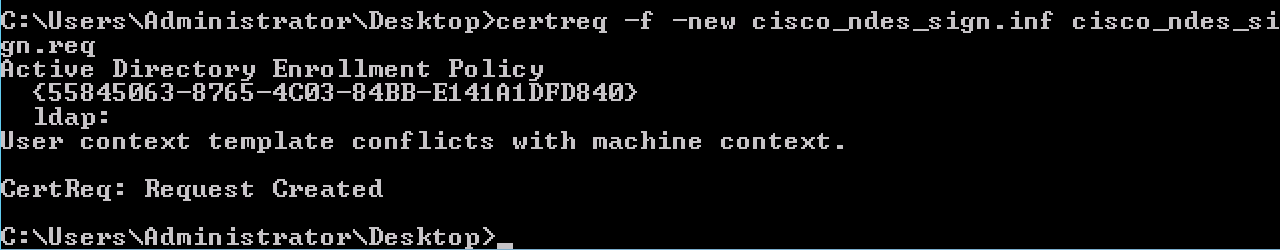

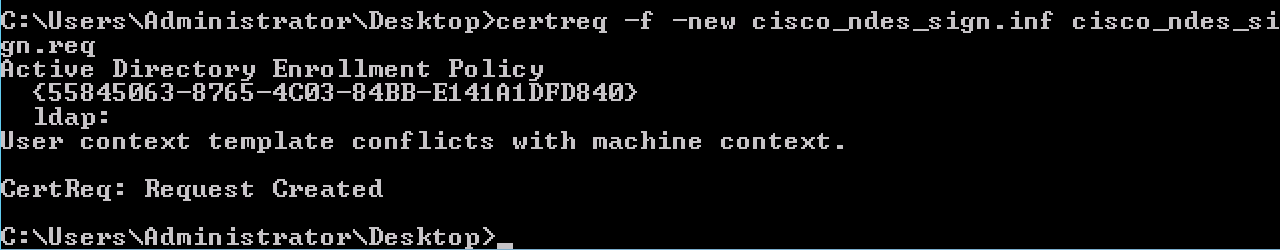

4.1.2. Cree CSR basándose en el archivo .INF con este comando:

certreq -f -new cisco_ndes_sign.inf cisco_ndes_sign.req

Si aparece el cuadro de diálogo de advertencia La plantilla de contexto de usuario entra en conflicto con el contexto de la máquina, haga clic en Aceptar. Esta advertencia se puede ignorar.

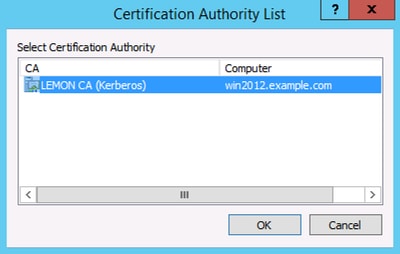

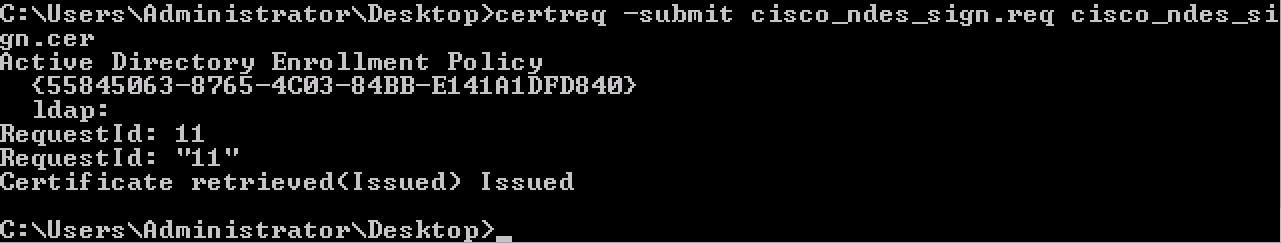

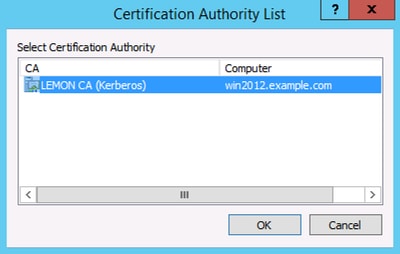

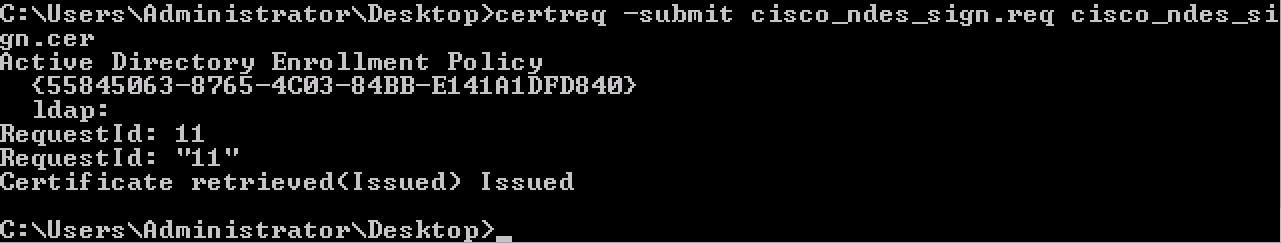

4.1.3. Envíe el CSR con este comando:

certreq -submit cisco_ndes_sign.req cisco_ndes_sign.cer

Durante este procedimiento, aparece una ventana y se debe elegir la CA adecuada.

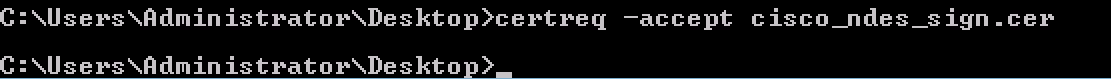

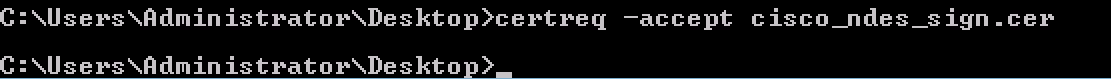

4.1.4 Aceptar el certificado expedido en el paso anterior. Como resultado de este comando, el nuevo certificado se importa y se mueve al almacén personal del equipo local:

certreq -accept cisco_ndes_sign.cer

4.2. Generar el certificado de cifrado CEP

4.2.1. Crear un nuevo archivo cisco_ndes_xchg.inf:

[NewRequest]

Subject = "CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL"

Exportable = TRUE

KeyLength = 2048

KeySpec = 1

KeyUsage = 0x20

MachineKeySet = TRUE

ProviderName = “Microsoft RSA Schannel Cryptographic Provider”

ProviderType = 12

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = CEPEncryption

Siga los mismos pasos que se describen en 4.1.

4.2.2. Generar un CSR basado en el nuevo archivo .INF:

certreq -f -new cisco_ndes_xchg.inf cisco_ndes_xchg.req

4.2.3. Presentar la solicitud:

certreq -submit cisco_ndes_xchg.req cisco_ndes_xchg.cer

4.2.4: Acepte el nuevo certificado moviéndolo al almacén personal del equipo local:

certreq -accept cisco_ndes_xchg.cer

5. Verificar

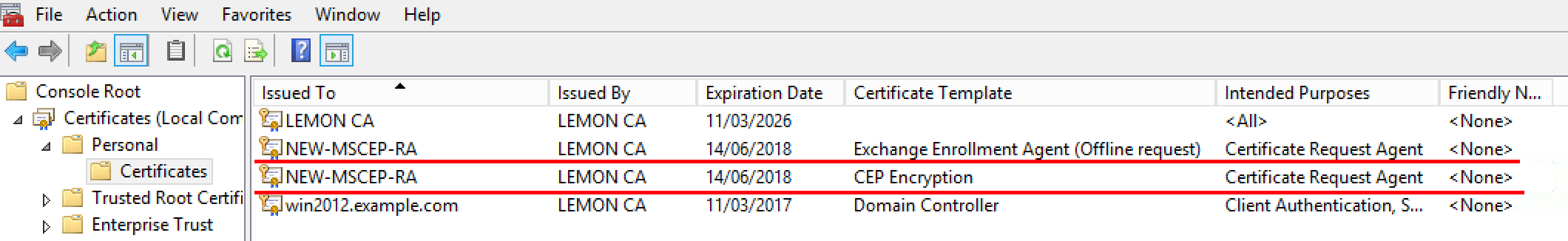

Después de completar el paso 4, aparecerán dos nuevos certificados MSCEP-RA en el almacén personal del equipo local:

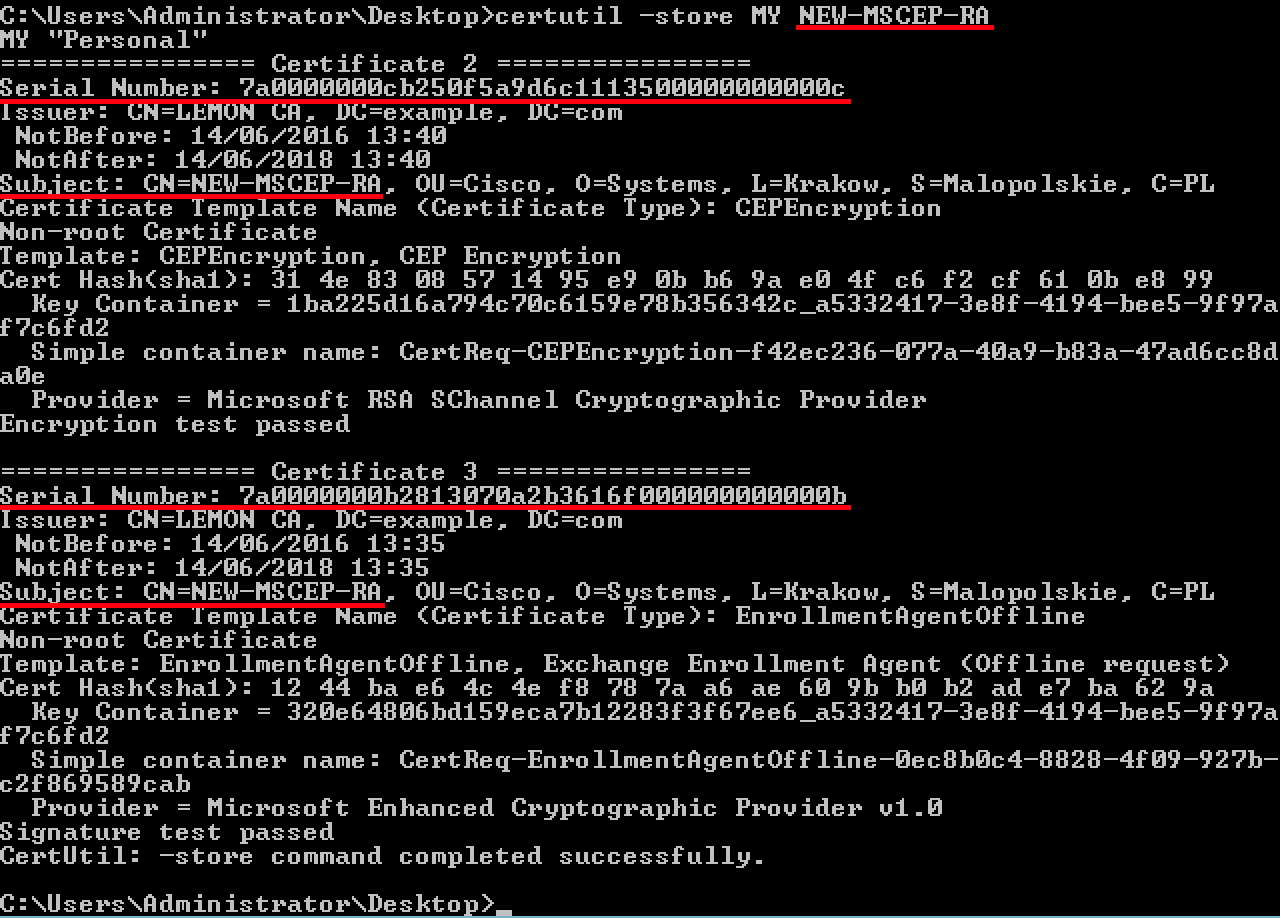

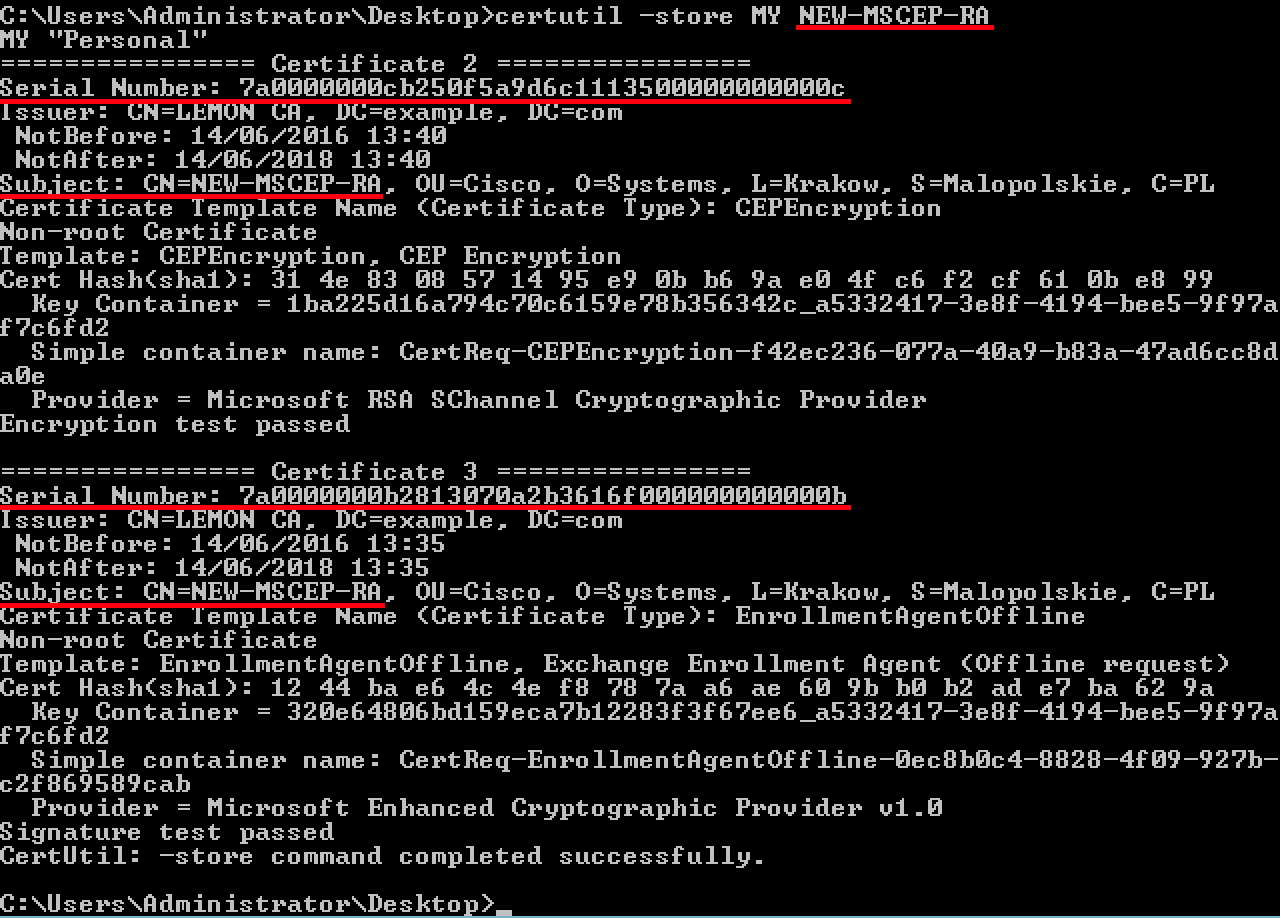

También puede verificar los certificados con la herramienta certutil.exe (asegúrese de utilizar el nuevo nombre de certificado correcto). Deben mostrarse los certificados MSCEP-RA con nuevos nombres comunes y nuevos números de serie:

certutil -store MY NEW-MSCEP-RA

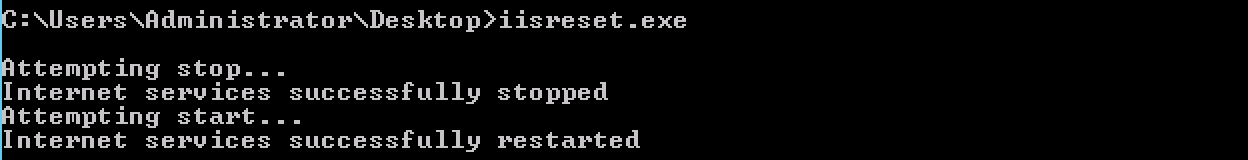

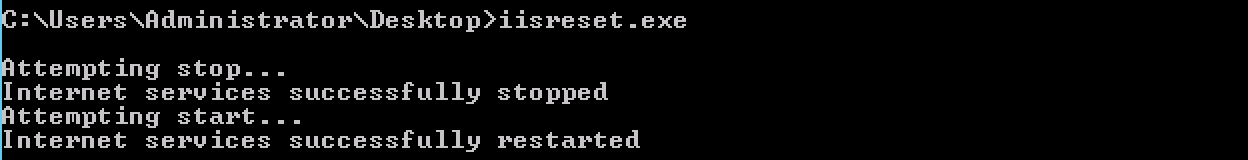

6. Reinicie IIS

Reinicie el servidor de Internet Information Services (IIS) para aplicar los cambios:

iisreset.exe

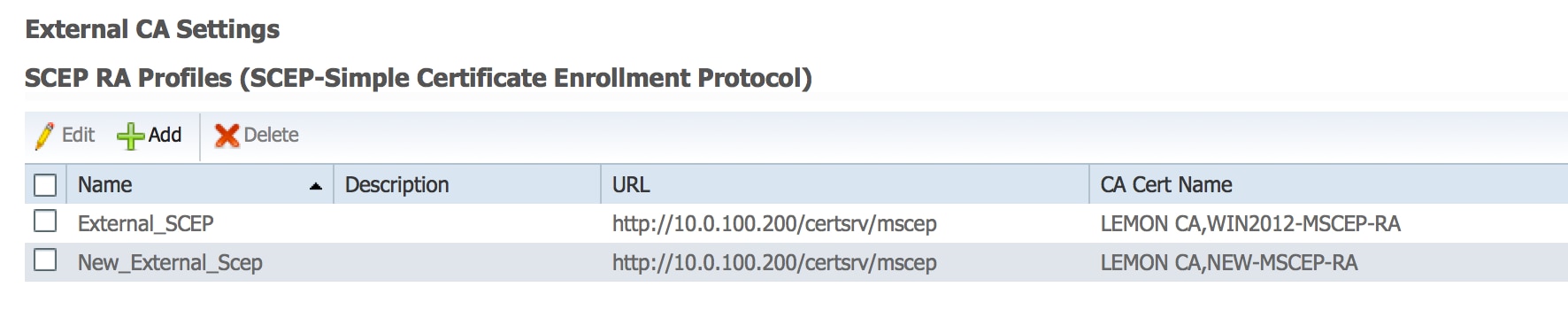

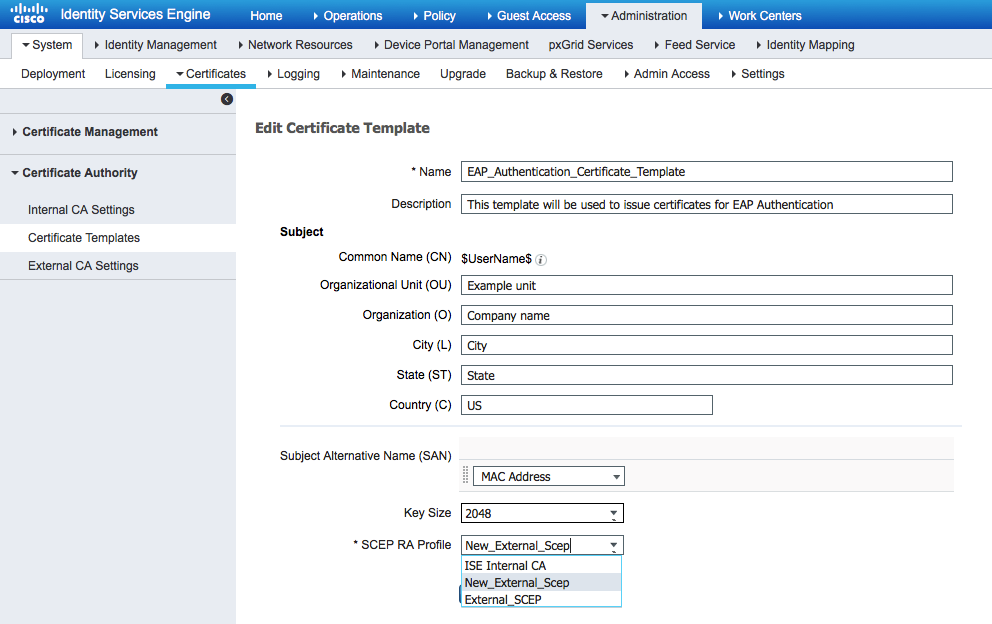

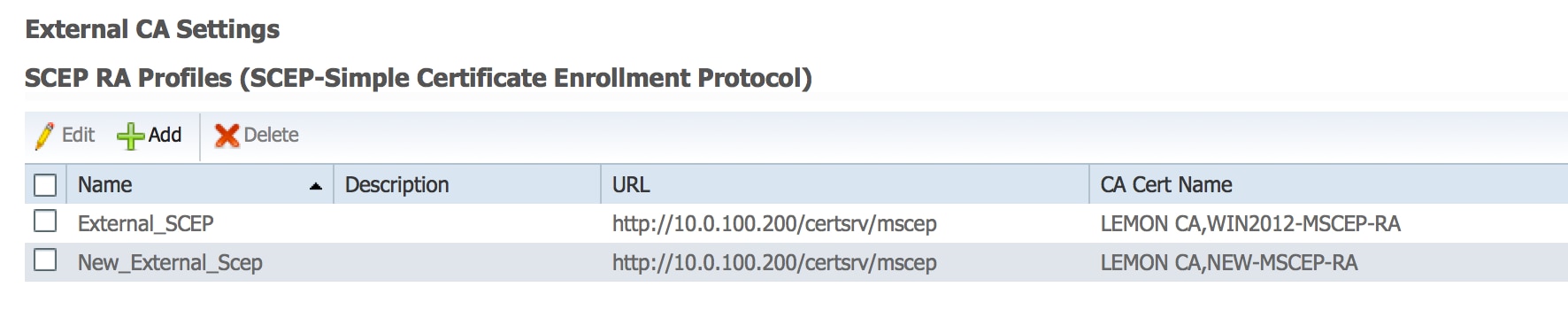

7. Crear nuevo perfil SCEP RA

En ISE, cree un nuevo perfil SCEP RA (con la misma URL de servidor que la anterior), de modo que se descarguen los certificados nuevos y se agreguen al almacén de certificados de confianza:

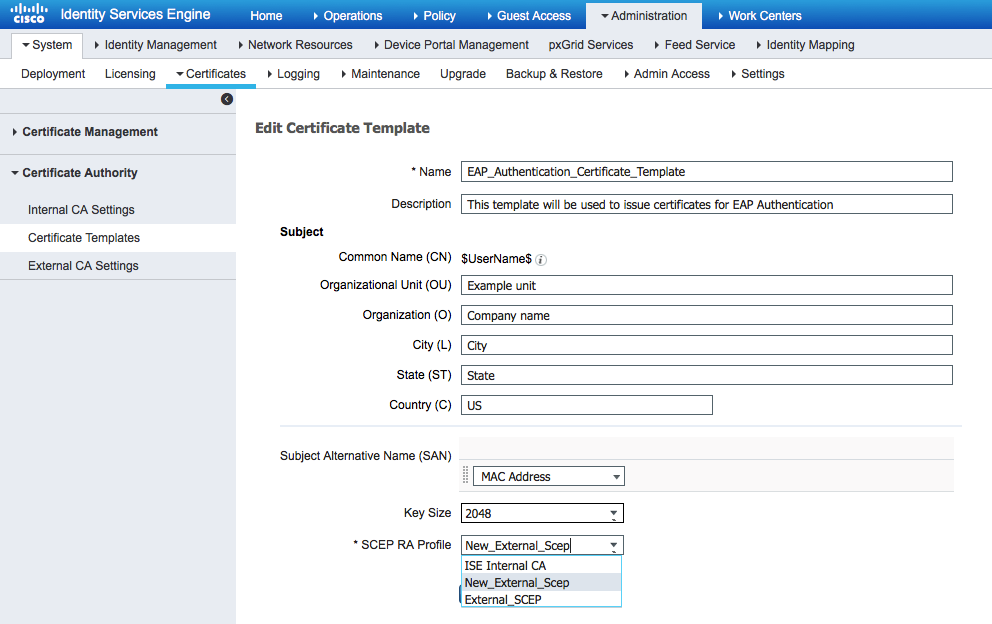

8. Modificar plantilla de certificado

Asegúrese de que el nuevo perfil SCEP RA esté especificado en la plantilla de certificado utilizada por BYOD (puede comprobarlo en Administration > System > Certificates > Certificate Authority > Certificates Templates):

Referencias

1. Artículo de Microsoft Technet zone

2. Guías de configuración de Cisco ISE

Se supone que el CERTIFICADO MSCEP-RA ha caducado y debe renovarse.

Se supone que el CERTIFICADO MSCEP-RA ha caducado y debe renovarse.

Comentarios

Comentarios