Integración de AD para la GUI de ISE y el inicio de sesión de CLI

Opciones de descarga

-

ePub (1.4 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (706.8 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

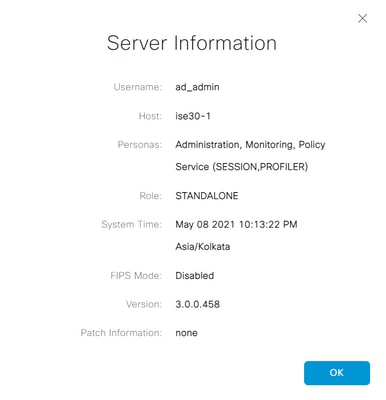

Este documento describe la configuración de Microsoft AD como almacén de identidad externo para el acceso administrativo a la GUI y CLI de administración de Cisco ISE.

Prerequisites

Requirements

Cisco recomienda conocer estos temas:

- Configuración de Cisco ISE versión 3.0

- AD de Microsoft

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco ISE versión 3.0

- Windows Server 2016

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Utilice esta sección para configurar el uso de Microsoft AD como almacén de identidad externo para el acceso administrativo a la GUI de administración de Cisco ISE.

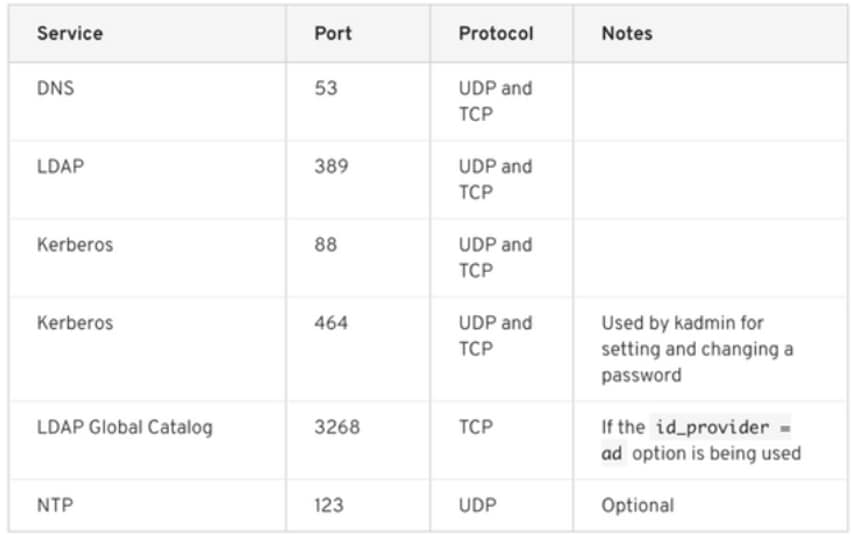

Estos puertos se utilizan entre el nodo ISE y AD para esta comunicación:

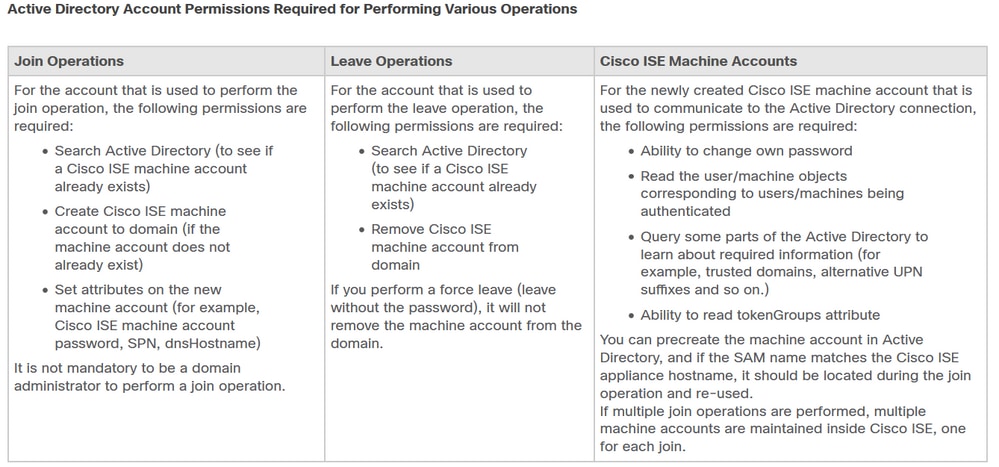

Nota: asegúrese de que la cuenta de AD tenga todos los privilegios necesarios.

Incorporación de ISE a AD

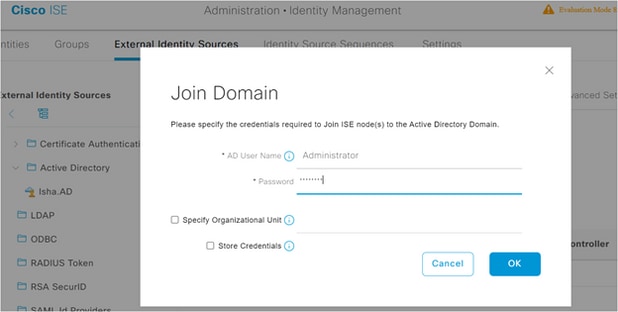

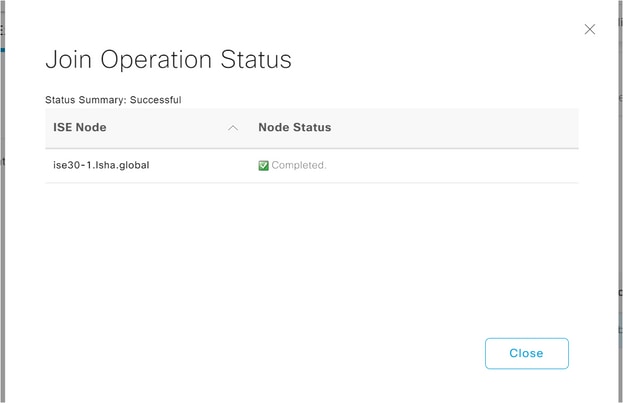

- Desplácese hasta

Administration > Identity Management > External Identity Sources > Active Directory. - Introduzca el nuevo nombre del punto de unión y el dominio de AD.

- Escriba las credenciales de la cuenta de AD que puede agregar y realizar cambios en los objetos del equipo y haga clic en Aceptar.

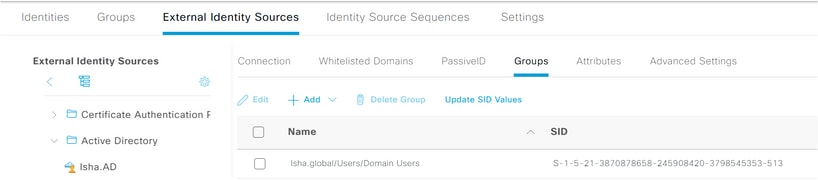

Seleccionar grupos de directorios

- Desplácese hasta

Administration > Identity Management > External Identity Sources > Active Directory > Groups > Add > Select groups form Directory. - Importe al menos un grupo de AD al que pertenezca el administrador.

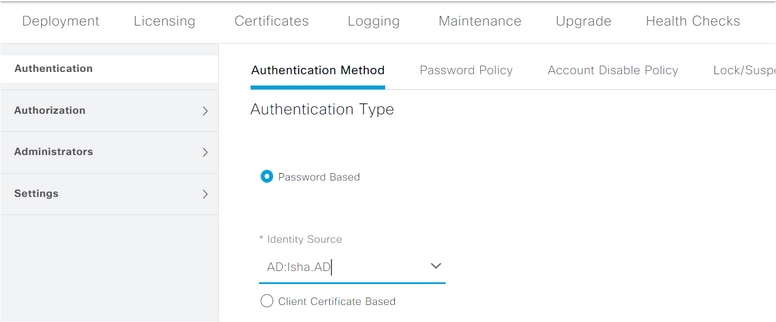

Habilitar acceso administrativo para AD

Habilitar acceso administrativo para ADComplete estos pasos para habilitar la autenticación basada en contraseña para AD:

- Desplácese hasta

Administration > System > Admin Access > Authentication. - En la

Authentication Method ficha, elija laPassword Based opción. - Elija AD en la lista

Identity Source desplegable. - Haga clic en

Save Changes.

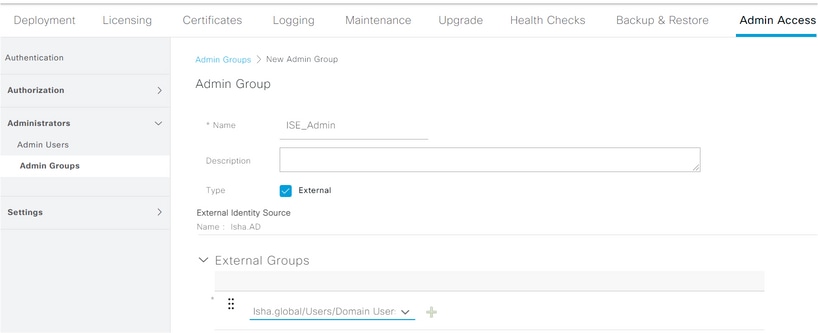

Configuración del grupo de administradores para la asignación de grupos de AD

Configuración del grupo de administradores para la asignación de grupos de ADDefina un Cisco ISE Admin Group y asígnelo a un grupo de AD. Esto permite que la autorización determine los Role Based Access Control (RBAC) permisos del administrador en función de la pertenencia al grupo en AD.

- Desplácese hasta

Administration > System > Admin Access > Administrators > Admin Groups. - Haga clic

Add en el encabezado de la tabla para ver el nuevo panel deAdmin Group configuración. - Introduzca el nombre del nuevo grupo de administradores.

- En el

Type campo, active laExternal casilla de verificación. - En la lista

External Groups desplegable, seleccione el grupo de AD al que desea asignar este grupo de administradores, como se define en laSelect Directory Groups sección. - Haga clic en

Save Changes.

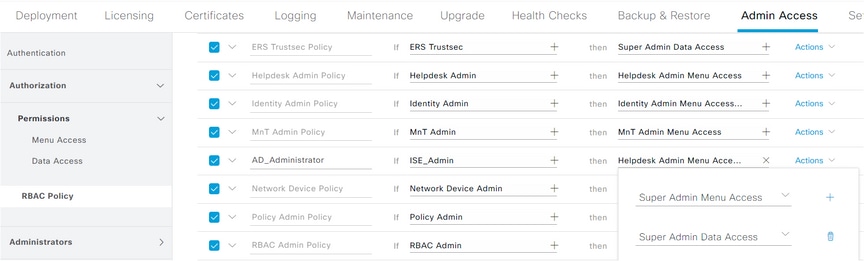

Establecer permisos RBAC para el grupo de administradores

Establecer permisos RBAC para el grupo de administradoresComplete estos pasos para asignar permisos RBAC a los grupos de administradores creados en la sección anterior:

- Desplácese hasta

Administration > System > Admin Access > Authorization > Policy. - En la lista

Actions desplegable de la derecha, elija agregarInsert New Policy una nueva directiva. - Cree una nueva regla denominada

AD_Administrator. Asigne el grupo de administradores definido en la secciónEnable Administrative Access para AD y asígnele permisos.Nota: En este ejemplo, se asigna el grupo de administradores llamado superadministrador, que equivale a la cuenta de administración estándar.

- Haga clic en

Save Changes. Confirmation (Confirmación) para ver los cambios guardados en la esquina inferior derecha de la interfaz gráfica de usuario.

Acceso a la GUI de ISE con credenciales de AD

Acceso a la GUI de ISE con credenciales de ADComplete estos pasos para acceder a la GUI de ISE con credenciales de AD:

- Cierre la sesión de la GUI administrativa.

- Elija AD en la lista

Identity Source desplegable. - Ingrese el nombre de usuario y la contraseña de la base de datos de AD e inicie sesión.

Nota: ISE usa de forma predeterminada el almacén de usuarios interno en caso de que AD no esté disponible o de que las credenciales de cuenta utilizadas no existan en AD. Esto facilita el inicio de sesión rápido si utiliza el almacén interno mientras AD está configurado para el acceso administrativo.

Acceso a ISE CLI con credenciales de AD

Acceso a ISE CLI con credenciales de ADLa autenticación con un origen de identidad externo es más segura que con la base de datos interna. RBAC para CLI Administrators admite un almacén de identidades externo.

Nota: ISE versión 2.6 y versiones posteriores solo admiten AD como origen de identidad externo para el inicio de sesión en CLI.

Gestione un único origen de contraseñas sin necesidad de gestionar varias políticas de contraseñas ni de administrar usuarios internos en ISE, lo que se traduce en menos tiempo y esfuerzo.

Prerequisites

Debe haber definido el usuario administrador y haberlo agregado a un grupo de administradores. El administrador debe ser un Super Admin.

Definirthe User’s Attributes in the AD User Directory.

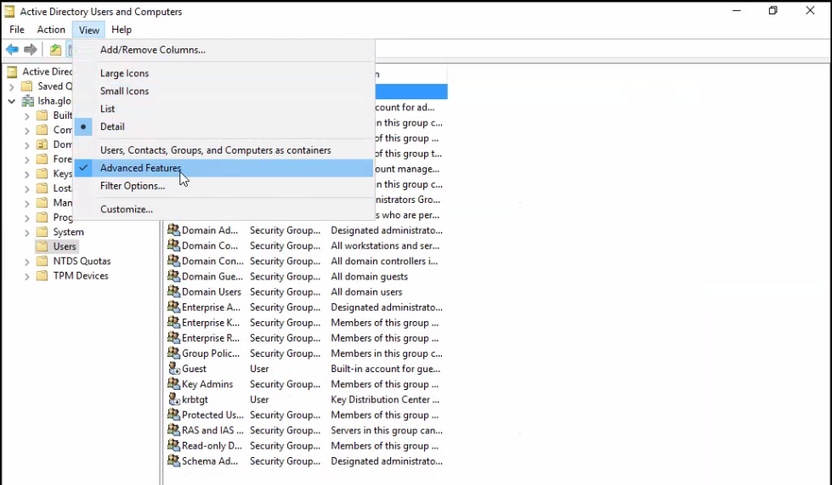

En el servidor de Windows que se ejecuta, Active Directory, modifique los atributos de cada usuario que planee configurar como administrador de CLI.

- Abra el

Server Manager Window, y desplácese hastaServer Manager > Roles > Active Directory Domain Services > Active Directory Users and Computers > [ ad.adserver ] <ad_server>.local. - Active esta opción

Advanced Features en el menú Ver para poder editar los atributos de un usuario.

- Desplácese hasta el grupo de AD que contiene el usuario administrador y busque ese usuario.

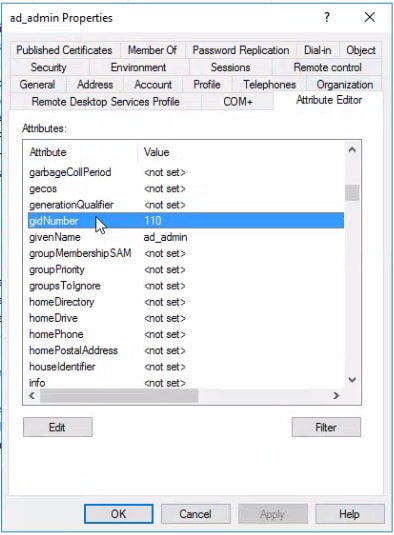

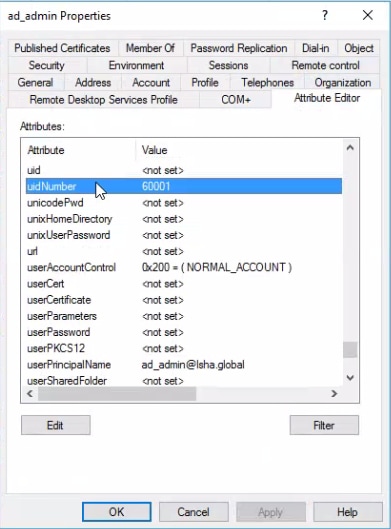

- Haga doble clic en el usuario para abrir la

Properties ventana y elija elAttribute Editor . - Haga clic en cualquier atributo y escriba

gid para localizar el atributogidNumber . Si no encuentra elgidNumber atributo, haga clic en elFilter botón y desactive la casilla.Mostrar sólo los atributos que tienen valores.

- Haga doble clic en el nombre del atributo para editar cada atributo. Para cada usuario:

- Asigne un número

uidNumber superior a 60000 y asegúrese de que el número es único. - Asigne

gidNumber como 110 o 111. - GidNumber 110 indica un usuario administrador, mientras que 111 indica un usuario de solo lectura.

- No cambie la asignación

uidNumber posterior. - Si modifica el

gidNumber , espere al menos cinco minutos antes de establecer una conexión SSH.

- Asigne un número

Unirse al usuario CLI de administración en el dominio AD

Conéctese a la CLI de Cisco ISE, ejecute el identity-store comando y asigne el usuario administrador al almacén de ID.

Por ejemplo, para asignar el usuario administrador de CLI al Active Directory definido en ISE como isha.global, ejecute este comando:

identity-store active-directory domain-name <Domain name> user <AD join username>

Una vez completada la unión, conéctese a la CLI de Cisco ISE e inicie sesión como el usuario de la CLI de administración para verificar la configuración.

Si el dominio que utiliza en este comando se unió previamente al nodo ISE, vuelva a unirse al dominio en la consola de administradores.

- En la GUI de Cisco ISE, haga clic en el

Menu icono y navegue hastaAdministration > Identity Management > External Identity Sources. - En el panel izquierdo, elija

Active Directory y elija el nombre de AD. - En el panel derecho, el estado de la conexión de AD posiblemente sea

Operational. Hay errores si prueba la conexión con Usuario de prueba con MS-RPC o Kerberos. - Compruebe que aún puede iniciar sesión en la CLI de Cisco ISE como usuario de la CLI de administración.

CLI DE ISE

CLI DE ISE- Inicie sesión en la CLI de ISE:

ise30-1/admin# configure terminal Enter configuration commands, one per line. End with CNTL/Z. ise30-1/admin(config)#

- Unir el nodo al dominio:

ise30-1/admin(config)# identity-store active-directory domain-name isha.global user Administrator

Si el dominio yaisha.global está unido a través de la interfaz de usuario, debe volver a unirse al dominioisha.global desde la interfaz de usuario después de esta configuración. Hasta que ocurra la reincorporación, las autenticacionesisha.global fallan.Do you want to proceed? Y/N:SPassword for Administrator:

Se ha unido al dominio isha.global correctamente.Notas:

- Si el dominio ya está unido a través de la GUI, vuelva a unirse al nodo desde la GUI; de lo contrario, las autenticaciones contra AD seguirán fallando.

- Todos los nodos se deben unir de forma individual mediante CLI.Verificación

Actualmente, no hay un procedimiento de verificación disponible para esta configuración.

Troubleshoot

Unir problemas

Los problemas durante la operación de unión y los registros relacionados con esto se pueden ver en el archivo /var/log/messages.

Comando:

show logging system messagesEscenario de trabajo

2021-07-19T21:15:01.457723+05:30 ise30-1 dbus[9675]: [system] Activating via systemd: service name='org.freedesktop.realmd' unit='realmd.service'

2021-07-19T21:15:01.462981+05:30 ise30-1 systemd: Starting Realm and Domain Configuration...

2021-07-19T21:15:01.500846+05:30 ise30-1 dbus[9675]: [system] Successfully activated service 'org.freedesktop.realmd'

2021-07-19T21:15:01.501045+05:30 ise30-1 systemd: Started Realm and Domain Configuration.

2021-07-19T21:15:01.541478+05:30 ise30-1 realmd: * Resolving: _ldap._tcp.isha.global

2021-07-19T21:15:01.544480+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.115

2021-07-19T21:15:01.546254+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.236

2021-07-19T21:15:01.546777+05:30 ise30-1 realmd: * Successfully discovered: Isha.global

2021-07-19T21:15:09.282364+05:30 ise30-1 realmd: * Required files: /usr/sbin/oddjobd, /usr/libexec/oddjob/mkhomedir, /usr/sbin/sssd, /usr/bin/

2021-07-19T21:15:09.282708+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.MU0M60 -U Administrator ads join Isha.global

2021-07-19T21:15:12.701071+05:30 ise30-1 realmd: Enter Administrator's password:DNS update failed: NT_STATUS_INVALID_PARAMETER

2021-07-19T21:15:12.705753+05:30 ise30-1 realmd:

2021-07-19T21:15:12.706142+05:30 ise30-1 realmd: Use short domain name -- ISHA

2021-07-19T21:15:12.706580+05:30 ise30-1 realmd: Joined 'ISE30-1' to dns domain 'Isha.global'

2021-07-19T21:15:12.708781+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.MU0M60 -U Administrator ads keytab create

2021-07-19T21:15:13.786749+05:30 ise30-1 realmd: Enter Administrator's password:

2021-07-19T21:15:13.859916+05:30 ise30-1 realmd: * /usr/bin/systemctl enable sssd.service

2021-07-19T21:15:13.870511+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:13.870724+05:30 ise30-1 realmd: Created symlink from /etc/systemd/system/multi-user.target.wants/sssd.service to /usr/lib/systemd/system/sssd.service.

2021-07-19T21:15:13.943407+05:30 ise30-1 realmd: * /usr/bin/systemctl restart sssd.service

2021-07-19T21:15:13.956987+05:30 ise30-1 systemd: Starting System Security Services Daemon...

2021-07-19T21:15:14.240764+05:30 ise30-1 sssd: Starting up

2021-07-19T21:15:14.458345+05:30 ise30-1 sssd[be[Isha.global]]: Starting up

2021-07-19T21:15:15.180211+05:30 ise30-1 sssd[nss]: Starting up

2021-07-19T21:15:15.208949+05:30 ise30-1 sssd[pam]: Starting up

2021-07-19T21:15:15.316360+05:30 ise30-1 systemd: Started System Security Services Daemon.

2021-07-19T21:15:15.317846+05:30 ise30-1 realmd: * /usr/bin/sh -c /usr/sbin/authconfig --update --enablesssd --enablesssdauth --enablemkhomedir --nostart && /usr/bin/systemctl enable oddjobd.service && /usr/bin/systemctl start oddjobd.service

2021-07-19T21:15:15.596220+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:15.691786+05:30 ise30-1 systemd: Reloading.

2021-07-19T21:15:15.750889+05:30 ise30-1 realmd: * Successfully enrolled machine in realmSituación de no funcionamiento

Error en la conexión debido a una contraseña incorrecta:

2021-07-19T21:12:45.487538+05:30 ise30-1 dbus[9675]: [system] Activating via systemd: service name='org.freedesktop.realmd' unit='realmd.service'

2021-07-19T21:12:45.496066+05:30 ise30-1 systemd: Starting Realm and Domain Configuration...

2021-07-19T21:12:45.531667+05:30 ise30-1 dbus[9675]: [system] Successfully activated service 'org.freedesktop.realmd'

2021-07-19T21:12:45.531950+05:30 ise30-1 systemd: Started Realm and Domain Configuration.

2021-07-19T21:12:45.567816+05:30 ise30-1 realmd: * Resolving: _ldap._tcp.isha.global

2021-07-19T21:12:45.571092+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.115

2021-07-19T21:12:45.572854+05:30 ise30-1 realmd: * Performing LDAP DSE lookup on: 10.127.197.236

2021-07-19T21:12:45.573376+05:30 ise30-1 realmd: * Successfully discovered: Isha.global

2021-07-19T21:12:52.273667+05:30 ise30-1 realmd: * Required files: /usr/sbin/oddjobd, /usr/libexec/oddjob/mkhomedir, /usr/sbin/sssd, /usr/bin/net

2021-07-19T21:12:52.274730+05:30 ise30-1 realmd: * LANG=C LOGNAME=root /usr/bin/net -s /var/cache/realmd/realmd-smb-conf.R0SM60 -U Administrator ads join Isha.global

2021-07-19T21:12:52.369726+05:30 ise30-1 realmd: Enter Administrator's password:

2021-07-19T21:12:52.370190+05:30 ise30-1 realmd: Failed to join domain: failed to lookup DC info for domain 'Isha.global' over rpc: The attempted logon is invalid. This is either due to a bad username or authentication information.

2021-07-19T21:12:52.372180+05:30 ise30-1 realmd: ! Joining the domain Isha.global failedProblemas de inicio de sesión

Los problemas durante el inicio de sesión y los registros relacionados con esto se pueden ver en

/var/log/secure.Comando:

show logging system secureAutenticación exitosa:

2021-07-19T21:25:10.435849+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:25:10.438694+05:30 ise30-1 sshd[119435]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365110+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365156+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): received for user ad_admin: 12 (Authentication token is no longer valid; new one required)

2021-07-19T21:25:11.368231+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:account): unknown option: reset

2021-07-19T21:25:11.370223+05:30 ise30-1 sshd[119435]: pam_succeed_if(sshd:account): 'uid' resolves to '60001'

2021-07-19T21:25:11.370337+05:30 ise30-1 sshd[119435]: Accepted password for ad_admin from 10.227.243.67 port 61613 ssh2

2021-07-19T21:25:11.371478+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:11.781374+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.conf'

2021-07-19T21:25:11.781445+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.d/20-nproc.conf'

2021-07-19T21:25:11.781462+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): process_limit: processing soft nproc 4096 for DEFAULT

2021-07-19T21:25:11.781592+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session opened for user ad_admin by (uid=0)

2021-07-19T21:25:11.784725+05:30 ise30-1 sshd[121474]: pam_tally2(sshd:setcred): unknown option: no_magic_root

Error de autenticación debido a una contraseña incorrecta:2021-07-19T21:25:10.435849+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:25:10.438694+05:30 ise30-1 sshd[119435]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365110+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:25:11.365156+05:30 ise30-1 sshd[119435]: pam_sss(sshd:auth): received for user ad_admin: 12 (Authentication token is no longer valid; new one required)

2021-07-19T21:25:11.368231+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:account): unknown option: reset

2021-07-19T21:25:11.370223+05:30 ise30-1 sshd[119435]: pam_succeed_if(sshd:account): 'uid' resolves to '60001'

2021-07-19T21:25:11.370337+05:30 ise30-1 sshd[119435]: Accepted password for ad_admin from 10.227.243.67 port 61613 ssh2

2021-07-19T21:25:11.371478+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:11.781374+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.conf'

2021-07-19T21:25:11.781445+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): reading settings from '/etc/security/limits.d/20-nproc.conf'

2021-07-19T21:25:11.781462+05:30 ise30-1 sshd[119435]: pam_limits(sshd:session): process_limit: processing soft nproc 4096 for DEFAULT

2021-07-19T21:25:11.781592+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session opened for user ad_admin by (uid=0)

2021-07-19T21:25:11.784725+05:30 ise30-1 sshd[121474]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:25:56.737559+05:30 ise30-1 sshd[119435]: pam_unix(sshd:session): session closed for user ad_admin

2021-07-19T21:25:56.738341+05:30 ise30-1 sshd[119435]: pam_tally2(sshd:setcred): unknown option: no_magic_root

2021-07-19T21:26:21.375211+05:30 ise30-1 sshd[122957]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:26:21.376387+05:30 ise30-1 sshd[122957]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:26:21.434442+05:30 ise30-1 sshd[122957]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=ad_admin

2021-07-19T21:26:21.434461+05:30 ise30-1 sshd[122957]: pam_sss(sshd:auth): received for user ad_admin: 17 (Failure setting user credentials)

2021-07-19T21:26:21.434480+05:30 ise30-1 sshd[122957]: pam_nologin(sshd:auth): unknown option: debug

2021-07-19T21:26:22.742663+05:30 ise30-1 sshd[122957]: Failed password for ad_admin from 10.227.243.67 port 61675 ssh2Error de autenticación debido a un usuario no válido:

2021-07-19T21:28:08.756228+05:30 ise30-1 sshd[125725]: Invalid user Masked(xxxxx) from 10.227.243.67 port 61691

2021-07-19T21:28:08.757646+05:30 ise30-1 sshd[125725]: input_userauth_request: invalid user Masked(xxxxx) [preauth]

2021-07-19T21:28:15.628387+05:30 ise30-1 sshd[125725]: pam_tally2(sshd:auth): unknown option: no_magic_root

2021-07-19T21:28:15.628658+05:30 ise30-1 sshd[125725]: pam_tally2(sshd:auth): pam_get_uid; no such user

2021-07-19T21:28:15.628899+05:30 ise30-1 sshd[125725]: pam_unix(sshd:auth): check pass; user unknown

2021-07-19T21:28:15.629142+05:30 ise30-1 sshd[125725]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67

2021-07-19T21:28:15.631975+05:30 ise30-1 sshd[125725]: pam_sss(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=10.227.243.67 user=isha

2021-07-19T21:28:15.631987+05:30 ise30-1 sshd[125725]: pam_sss(sshd:auth): received for user isha: 10 (User not known to the underlying authentication module)

2021-07-19T21:28:15.631993+05:30 ise30-1 sshd[125725]: pam_nologin(sshd:auth): unknown option: debug

2021-07-19T21:28:17.256541+05:30 ise30-1 sshd[125725]: Failed password for invalid user Masked(xxxxx) from 10.227.243.67 port 61691 ssh2

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

3.0 |

28-Mar-2024 |

Se ha eliminado Cisco del título.

Ortografía y formato actualizados. |

2.0 |

12-Dec-2022 |

Recertificación |

1.0 |

07-Sep-2021 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Isha RainaTechnical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios