Configuración y resolución de problemas de MKA con Secure Client 5

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe la manera en que puede configurar el encripción MACsec en un punto final utilizando Secure Client 5 como suplicante.

Prerequisites

Cisco recomienda conocimientos sobre los siguientes temas:

-

Identity Services Engine

-

802.1x y Radius

-

Cifrado MACsec MKA

-

Secure Client versión 5 (conocido anteriormente como Anyconnect)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Identity Services Engine (ISE) versión 3.3

-

Catalyst 9300 versión 17.06.05

-

Cisco Secure Client 5.0.4032

Antecedentes

MACSec (Media Access Control Security) es un estándar de seguridad de red que proporciona cifrado y protección para tramas Ethernet en la capa 2 del modelo OSI (Data Link), definido por IEEE como un estándar denominado 802.1AE.

MACSec proporciona este cifrado en una conexión punto a punto que puede ser de switch a switch o de switch a host, por lo que la cobertura de este estándar se limita a las conexiones por cable.

Este estándar cifra todos los datos excepto la dirección MAC de origen y destino de las tramas que se transmiten en una conexión de capa 2.

El protocolo MACsec Key Agreement (MKA) es el mecanismo desde el que los pares MACsec negociarán las claves de seguridad necesarias para proteger el enlace.

Configurar

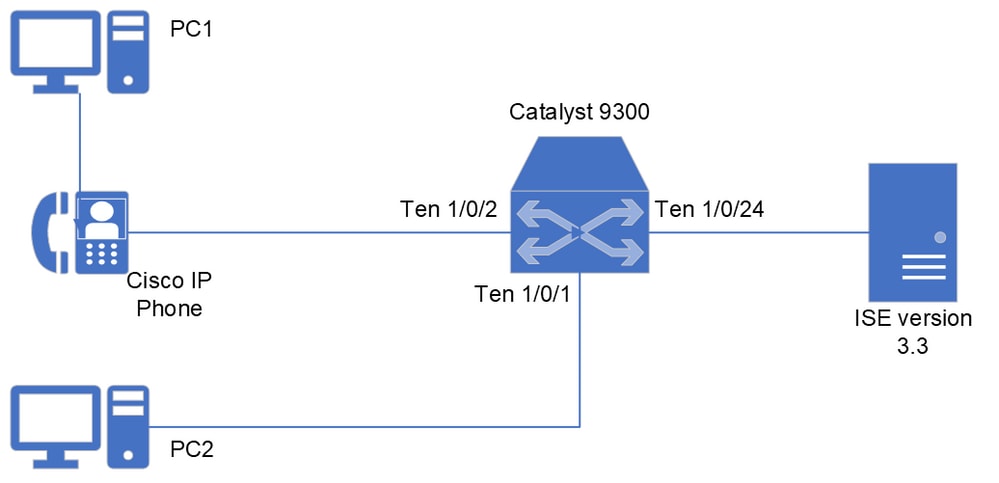

Diagrama de la red

Nota: Esta documentación considera que ya tiene una configuración de reglas configuradas y en funcionamiento para la autenticación Radius para los dispositivos PC y el teléfono IP de Cisco. Para configurar una configuración desde el principio, consulte la Guía de implementación prescriptiva de ISE Secure Wired Access para revisar la configuración en Identity Services Engine y el switch para el acceso a la red basado en identidad.

Configuración de políticas en ISE

La primera tarea consiste en configurar los perfiles de autorización correspondientes que se aplican a ambos PC mostrados en el diagrama anterior (así como al teléfono IP de Cisco).

En esta situación hipotética, los PC utilizarán el protocolo 802.1X como método de autenticación y el teléfono IP de Cisco utilizará la omisión de dirección MAC (MAB).

ISE se comunica con el switch a través del protocolo Radius acerca de los atributos que el switch debe aplicar en la interfaz desde la que se conecta el terminal a través de una sesión Radius.

Para el cifrado MACsec en hosts, el atributo requerido es cisco-av-pair = linksec-policy, que tiene estos 3 valores posibles:

-

No debería ser seguro: el switch no realiza el cifrado MKA en la interfaz donde se está llevando a cabo la sesión Radius.

-

Must-Secure: El switch necesita aplicar el cifrado en el tráfico vinculado con la sesión Radius. Si la sesión MKA falla o tiene un tiempo de espera, la conexión se considera un error de autorización. Se vuelve a probar el establecimiento de la sesión MKA.

-

Segura: el switch intenta realizar el cifrado MKA; si la sesión MKA vinculada a la sesión Radius se realiza correctamente, el tráfico se cifra; si el MKA falla o se agota el tiempo de espera, el switch permite ese tráfico sin cifrar vinculado a esa sesión Radius.

Paso 1. Como se ha considerado en la información anterior, en ambos PC puede aplicar una política MKA segura para tener flexibilidad en caso de que una máquina sin capacidades MKA se conecte a la interfaz Ten 1/0/1.

Opcionalmente, puede configurar una política para PC2 que aplique una política de seguridad obligatoria.

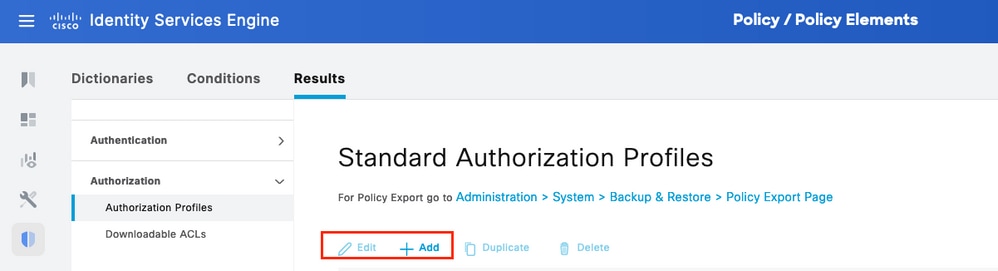

En este ejemplo, configure la política para los PC como en Política > Elementos de política > Resultados > Perfiles de autorización y, a continuación, +Agregar o Editar un perfil existente

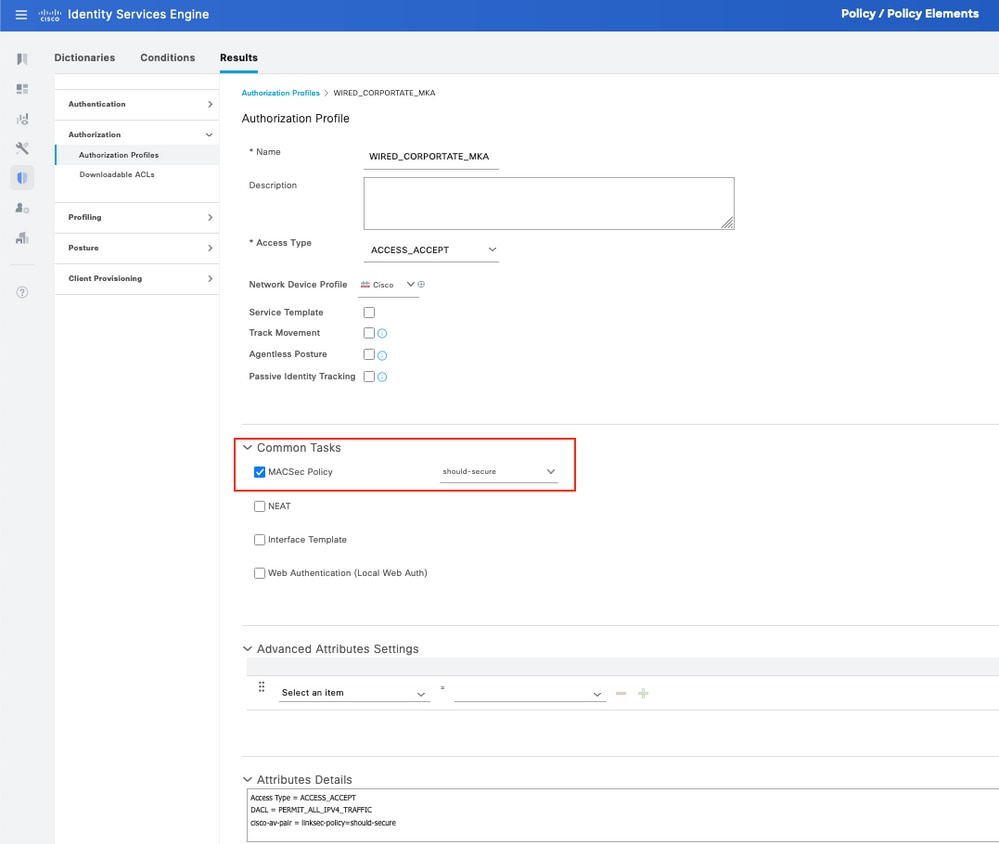

Paso 2. Complete o personalice los campos necesarios para el perfil.

Asegúrese de que en Tareas comunes ha seleccionado Política MACSec y la política correspondiente para aplicar.

Desplácese hacia abajo y guarde la configuración.

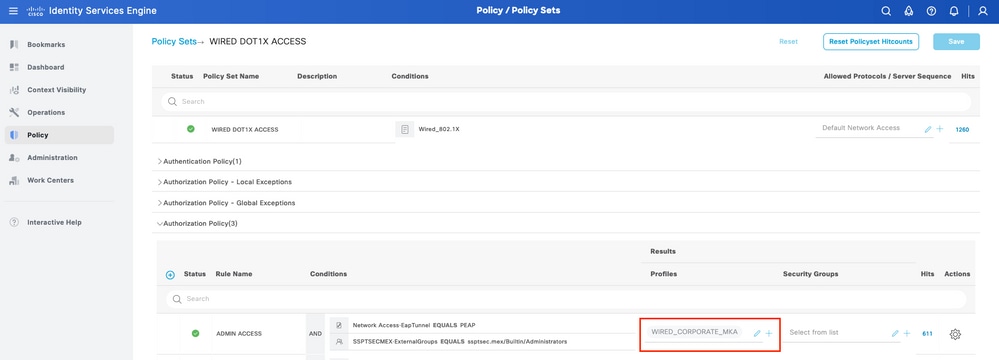

Paso 3. Asigne el perfil de autorización correspondiente a las reglas de autorización que afectan a los dispositivos.

Esta acción debe realizarse en Política > Conjuntos de políticas > (Seleccione Conjunto de políticas asignado) > Política de autorización.

Asocie la regla de autorización al perfil de autorización con la configuración de MACsec. Desplácese hacia abajo Guardar su configuración.

Configuración de MKA en Catalyst 9300

Paso 1. Configure una nueva política MKA como sugiere este ejemplo:

!

mka policy MKA_PC

key-server priority 0

no delay-protection

macsec-cipher-suite gcm-aes-128

confidentiality-offset 0

sak-rekey on-live-peer-loss

sak-rekey interval 0

no send-secure-announcements

no include-icv-indicator

no use-updated-eth-header

no ssci-based-on-sci

!

Paso 2. Active el cifrado MACsec en la interfaz a la que están conectados los PC.

!

interface TenGigabitEthernet1/0/1

macsec

mka policy MKA_PC

!

Nota: Para obtener más información relacionada con los comandos y las opciones de la configuración de MKA, revise la guía de configuración de seguridad correspondiente a la versión del switch que utilice. En este escenario para este ejemplo, Guía de configuración de seguridad, Cisco IOS XE Bengaluru 17.6.x (switches Catalyst 9300)

Configuración de MKA mediante el Editor de perfiles del Administrador de acceso de red.

Paso 1. Descargue y abra el Editor de perfiles desde el sitio web de descargas de Cisco que coincida con la versión de Secure Client que esté utilizando.

Una vez que haya instalado este programa en su computadora, proceda a abrir Cisco Secure Client Profile Editor - Network Access Manager.

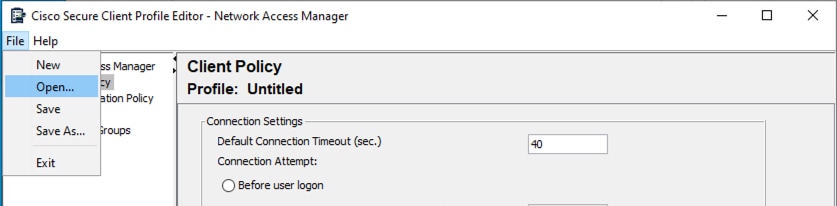

Paso 2. Seleccione la opción Archivo > Abrir.

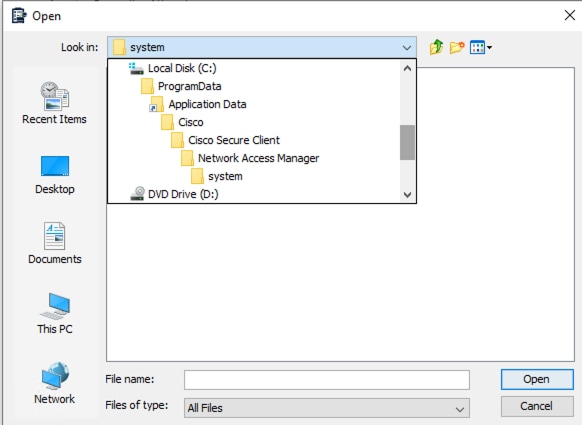

Paso 3. Seleccione el sistema de carpetas que se muestra en esta imagen. Dentro de esta carpeta, abra el archivo denominado configuration.xml.

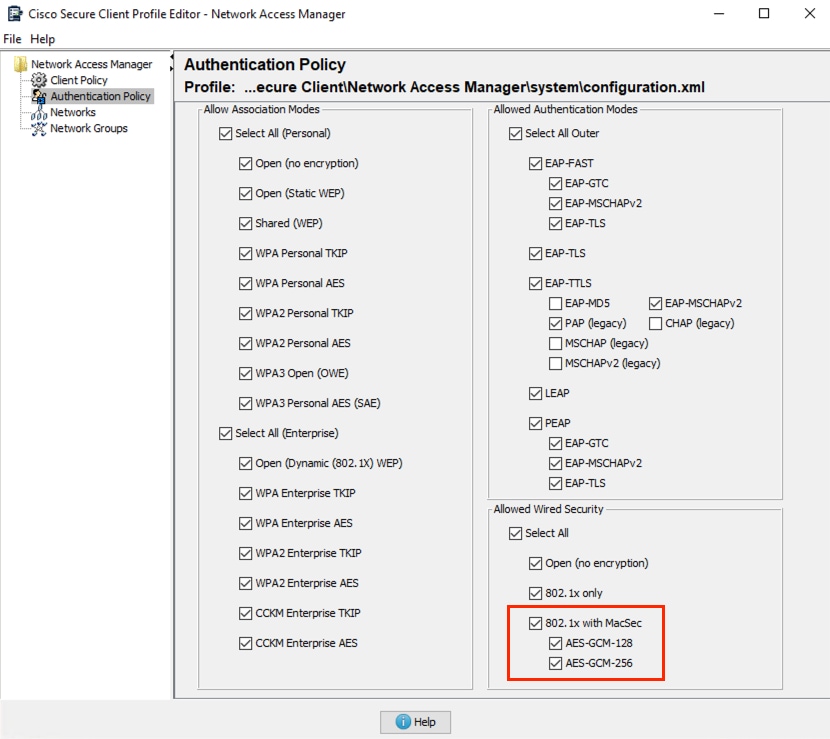

Paso 4. Una vez que el Editor de perfiles haya cargado el archivo, seleccione la opción Authentication Policy y asegúrese de que la opción relacionada con 802.1x con MACSec esté habilitada.

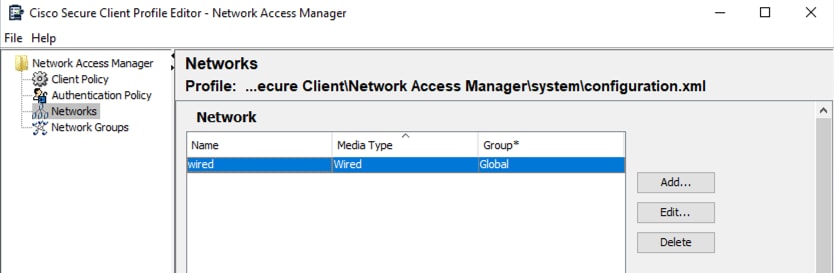

Paso 5. Vaya a la sección Redes, en esta parte puede Agregar un nuevo perfil para una conexión con cables o Editar el perfil con cables predeterminado que se instala con Secure Client 5.0 .

En esta situación, vamos a Editar el perfil cableado existente.

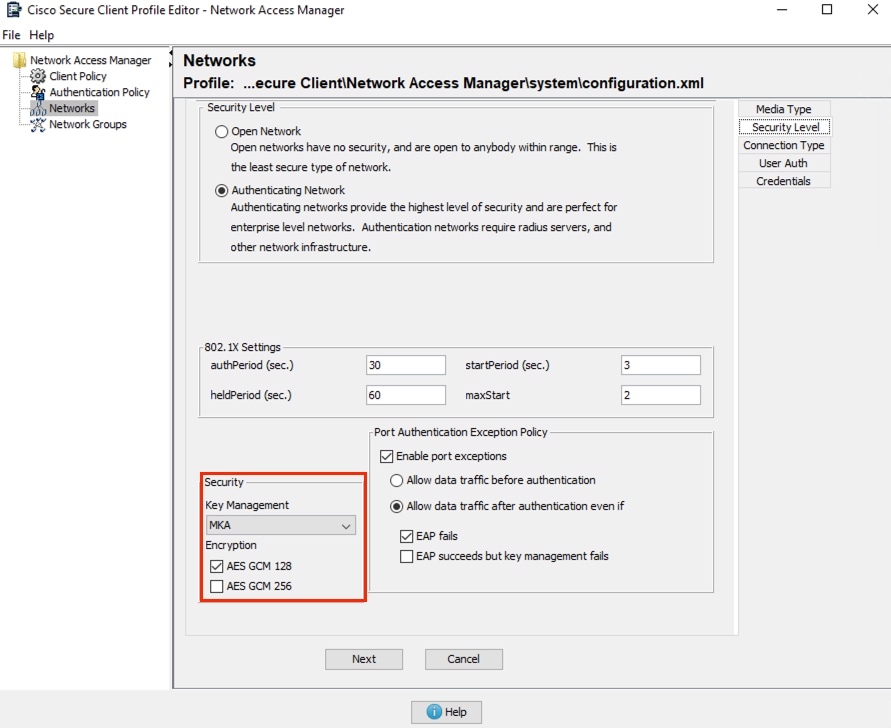

Paso 6. Configure el perfil. En la sección Nivel de seguridad, ajuste la Administración de claves para utilizar MKA seguido de un cifrado AES GCM 128.

Ajuste también los otros parámetros para el dot1x de autenticación y las políticas.

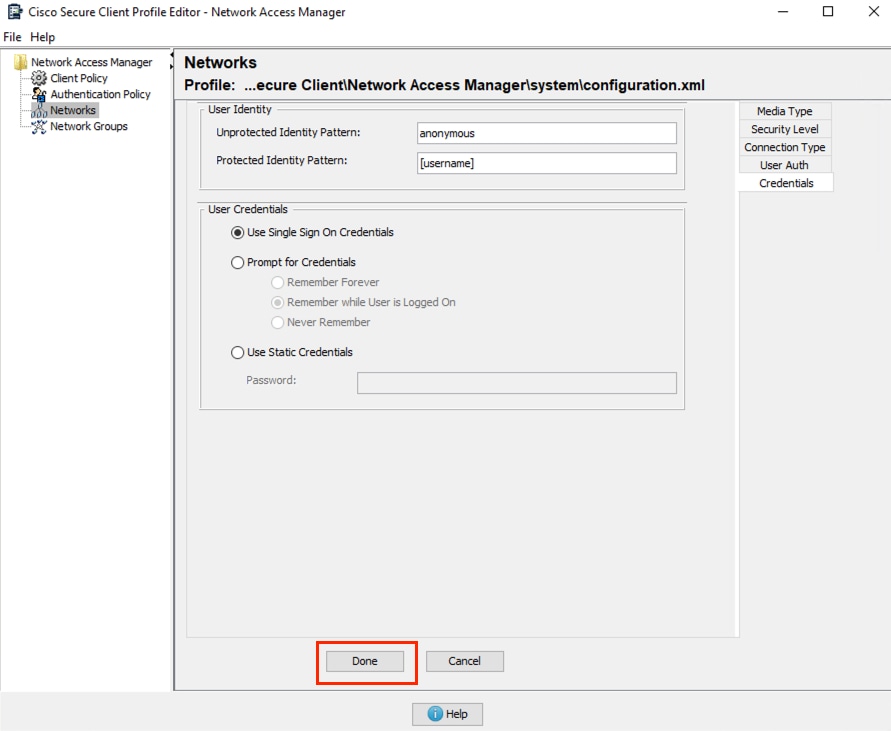

Paso 7. Configure las secciones restantes relativas al Tipo de Conexión, Autenticación de Usuario y Credenciales.

Esas secciones varían según la configuración de autenticación que seleccione en la sección Nivel de seguridad.

Cuando termine con las configuraciones, seleccione la opción Finalizado.

En esta situación, estamos utilizando el protocolo de autenticación extensible protegido (PEAP) con credenciales de usuario.

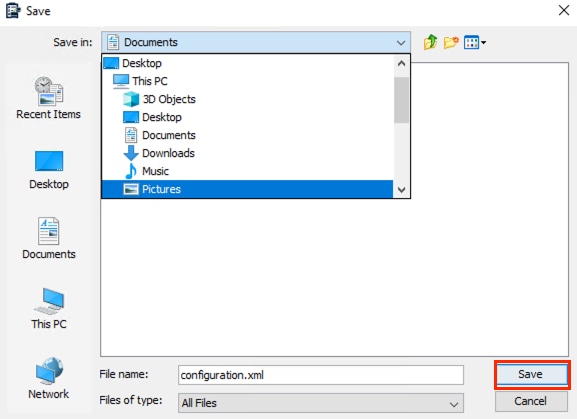

Paso 8. Vaya al menú Archivo. Continúe con la opción Guardar como.

Asigne al archivo el nombre configuration.xml y guárdelo en una carpeta diferente de ProgramData\Cisco\Cisco Secure Client\Network Access Manager\system.

En este ejemplo, el archivo se guardó en la carpeta Documents. Guarde el perfil.

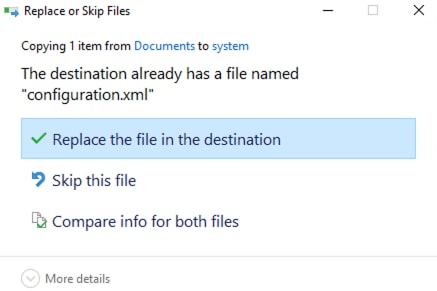

Paso 8. Vaya a la ubicación del perfil, copie el archivo y reemplace el archivo que se encuentra en la carpeta ProgramData\Cisco\Cisco Secure Client\Network Access Manager\system.

Seleccione la opción Reemplazar el archivo en el destino.

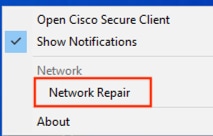

Paso 9. Para cargar el perfil modificado en Security Client 5.0, seleccione con un clic derecho el icono Secure Client ubicado en la barra de tareas inferior derecha de su equipo con Windows.

Realice una reparación de red.

Nota: Todas las redes configuradas a través del editor de perfiles tienen privilegios de Administrator Network, por lo que los usuarios no pueden personalizar/cambiar el contenido configurado con esta herramienta.

Configuración de redes MKA mediante el Administrador de acceso de red (opcional).

Paso 1. Como alternativa a la configuración de MKA mediante el Editor de perfiles, puede agregar redes sin utilizar esta herramienta.

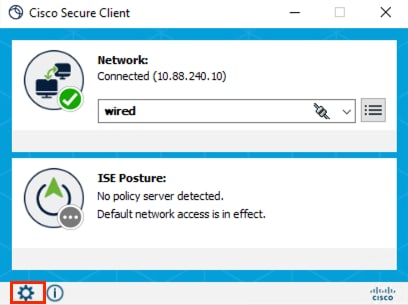

En el conjunto de aplicaciones Secure Client, seleccione el icono de engranaje.

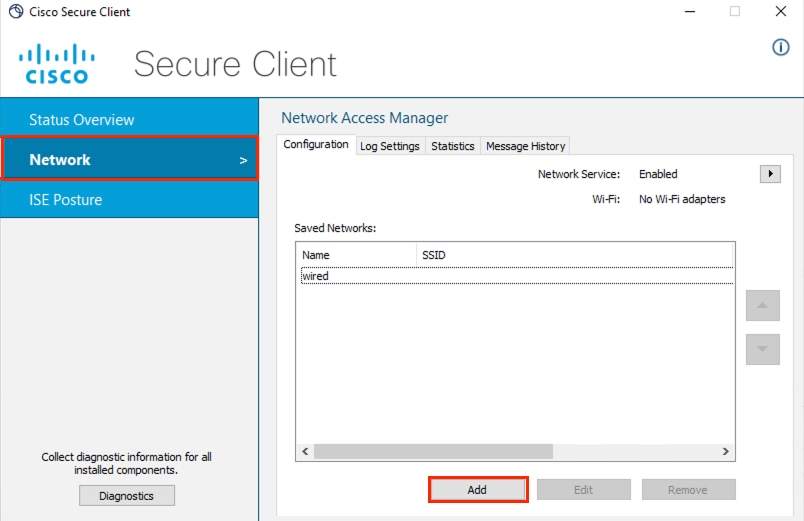

Paso 2. En la nueva ventana que se muestra, seleccione la opción Red.

En la sección Configuración, seleccione la opción Agregar para acceder a un MKA de red compatible con privilegios de Red de usuario.

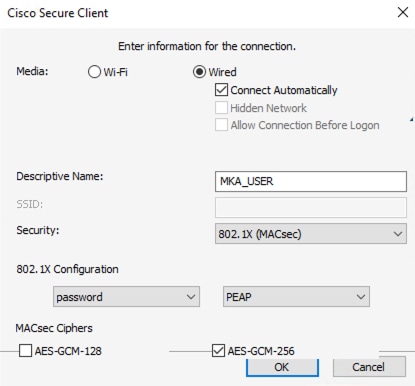

Paso 3. En la nueva ventana de configuración, configure las características de su conexión y asigne un nombre a la red.

Cuando haya terminado, seleccione el botón OK.

Verificación

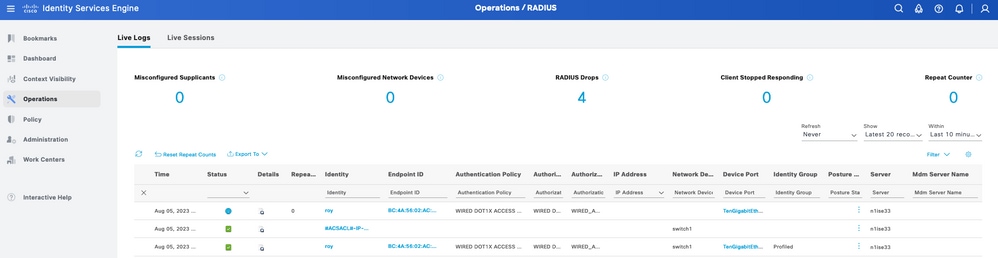

Validación en ISE

En ISE, una vez finalizada la configuración de este flujo, verá el dispositivo autenticado y autorizado en Livelogs.

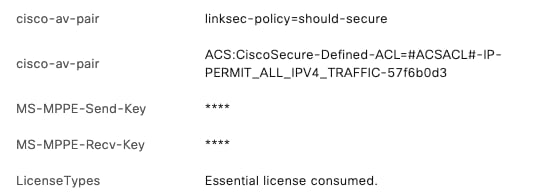

Navegue en la sección Detalles de la autenticación y en la sección Resultado.

Los atributos establecidos en el perfil de autorización se envían al dispositivo de acceso a la red (NAD), así como al consumo de una licencia Essential.

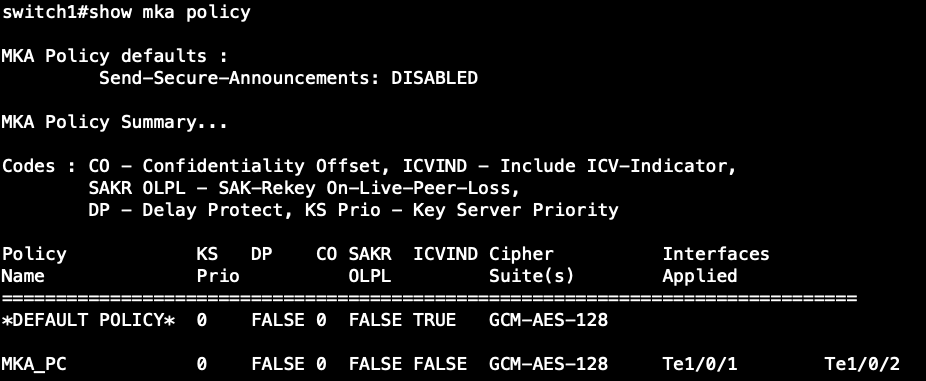

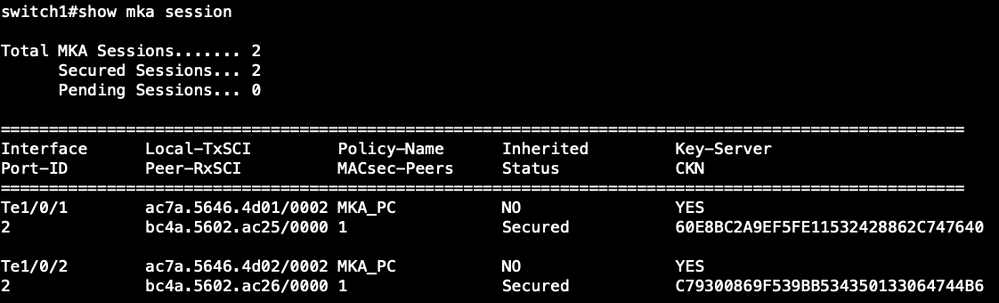

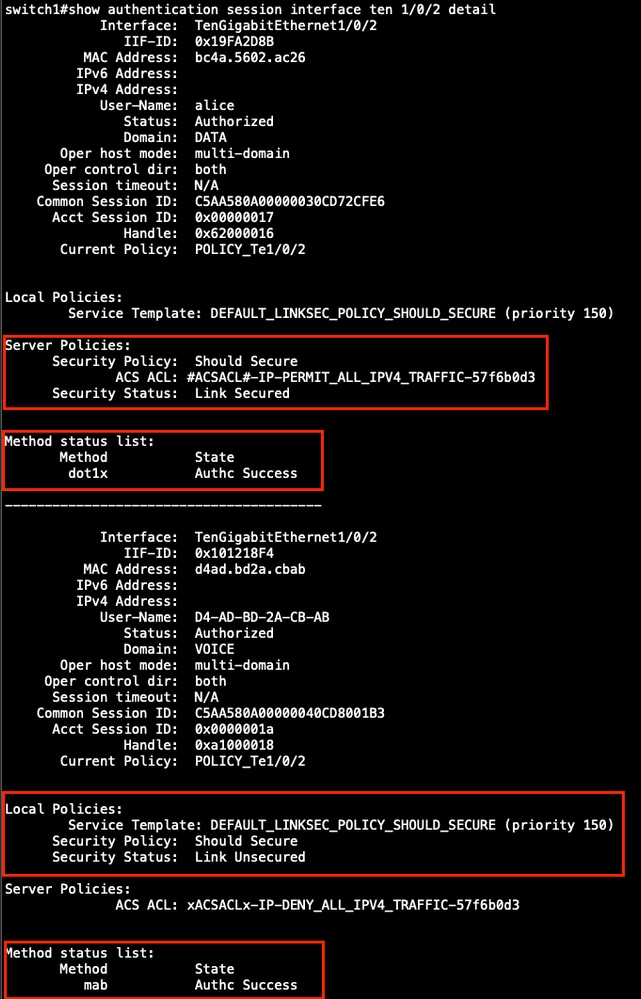

Validación en el switch Catalyst.

Estos comandos se pueden utilizar para validar la funcionalidad adecuada de esta solución.

switch1#show mka policy

switch1#show mka session

switch1#show authentication session interface <interface_ID> detail

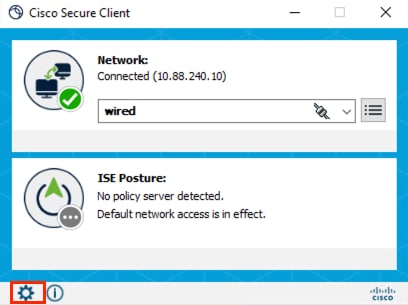

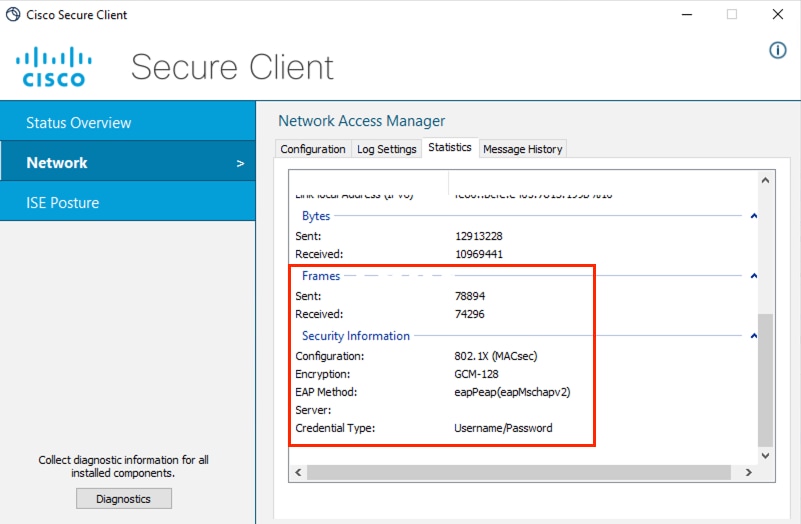

Validación en Secure Client.

La autenticación se realiza correctamente con el perfil que ha creado con el cifrado MACsec. Si hace clic en el icono del motor, se mostrará más información.

En el menú que se muestra aquí para Secure Client, en la sección Administrador de acceso de red > Estadísticas, puede ver el Cifrado y la configuración MACsec correspondiente.

Las tramas recibidas y enviadas aumentan a medida que se realiza el cifrado en la capa 2.

Troubleshoot

Nota: Esta sección cubre la parte de troubleshooting relacionada con los problemas MKA que pueden surgir. Si se enfrenta a un error de autenticación o autorización, consulte ISE Secure Wired Access Prescriptive Deployment Guide - Troubleshooting para investigar más a fondo, ya que esta guía supone que las autenticaciones funcionan correctamente sin el cifrado MACsec.

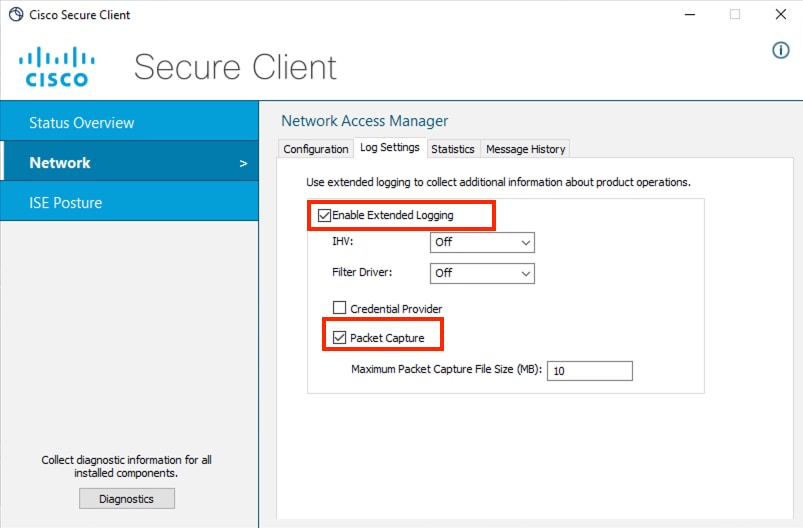

Cisco Secure Endpoint

- Habilite el módulo DART en la suite de terminales seguros.

- En este menú, habilite Registro extendido para recopilar más datos sobre la conexión MKA del usuario. Además, puede habilitar una captura de paquetes incluida en el paquete DART.

- Recopile el paquete DART para continuar con el análisis de configuration.xml y Network Access Manager. Consulte la documentación Ejecutar DART para recopilar datos para solucionar problemas

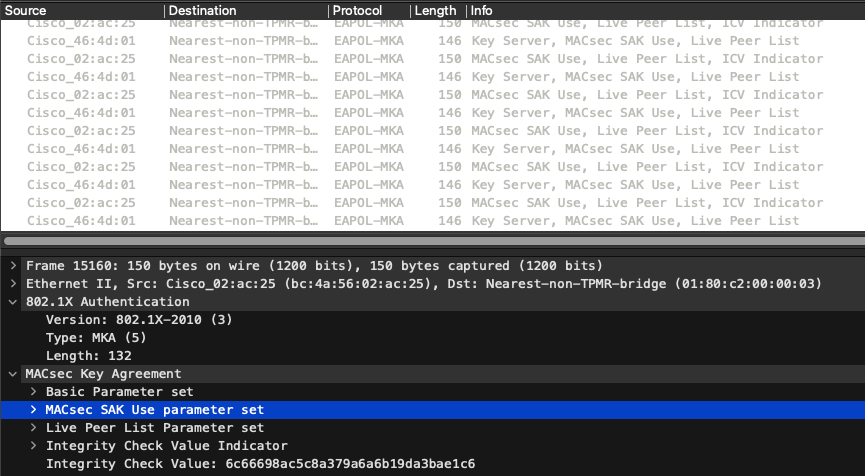

Este ejemplo muestra cómo los paquetes se ven como la información entre el host y el switch está encriptada :

En el paquete DART, podemos encontrar información útil para la autenticación 802.1X y la sesión MKA en el registro llamado NetworkAccessManager.txt.

Esta información se muestra en una autenticación correcta con cifrado MKA.

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (1) net: RECV (status: UP, AUTO) (portMsg.c 709)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) RECEIVED SUCCESS (dot1x_util.c 326)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) current state = AUTHENTICATING (dot1x_sm.c 323)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux called with state = AUTHENTICATING (dot1x_sm.c 142)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) staying in 802.1x state: AUTHENTICATING (dot1x_sm.c 146)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: sec=30 (dot1x_util.c 454)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) eap_type<0>, lengths<4,1496> (dot1x_proto.c 90)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: paused (dot1x_util.c 484)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) Received EAP-Success. (eap_auth_client.c 835)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) tlsAuthOnAuthEnd: clear TLS session (eap_auth_tls_c.c 265)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (0) tlsAuthOnAuthEnd: successful authentication, save pointer for TLS session used (eap_auth_tls_c.c 273)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (3) new credential list saved (eapRequest.c 1485)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: EAP (3) EAP status: AC_EAP_STATUS_EAP_SUCCESS (eapMessage.c 79)

%csc_nam-7-DEBUG_MSG: %[tid=9028]: EAP-CB: EAP status notification: session-id=1, handle=04B2DD44, status=AC_EAP_STATUS_EAP_SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028]: EAP-CB: sending EapStatusEvent...

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (2) EAP response received. <len:400> <res:2> (dot1x_proto.c 136)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: EAP: ...received EapStatusEvent: session-id=1, EAP handle=04B2DD44, status=AC_EAP_STATUS_EAP_SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: activated (dot1x_util.c 503)

%csc_nam-6-INFO_MSG: %[tid=2716]: EAP: Eap status AC_EAP_STATUS_EAP_SUCCESS.

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) current state = AUTHENTICATING (dot1x_sm.c 323)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: EAP: processing EapStatusEvent in the subscriber

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) dot1x->eapSuccess is True (dot1x_sm.c 352)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Enabling fast reauthentication

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) SUCCESS (dot1x_sm.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux called with state = AUTHENTICATED (dot1x_sm.c 142)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: STATE (2) S_enterStateAux calling sm8Event8021x due to auth success (dot1x_sm.c 207)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) smTimer: disabled (dot1x_util.c 460)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (0) NASP: dot1xAuthSuccessEvt naspStopEapolAnnouncement (dot1x_main.c 679)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) >> NASP: naspStopEapolAnnouncement (nasp.c 900)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) << NASP: naspStopEapolAnnouncement. err = 0 (nasp.c 910)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: 8021X (2) dot1x->config.useMka = 1 (dot1x_main.c 829)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) >> MKA: StartSession (mka.c 511)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: bUseMka = 1, bUseMacSec = 1706033334, MacsecSupportedCiphersMask = 0x498073ad, ePortSecurePolicy = 0 mkaKeyServerWaitTime = 0 (mka.c 514)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) >> MKA: InitializeContext (mka.c 1247)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) MKA: Changing state to Unconnected (mka.c 1867)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) MKA: Changing Sak State to Idle (mka.c 1271)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Fast reauthentication enabled on authentication success

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) << MKA: InitializeContext (mka.c 1293)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: Changing state to Need Server (mka.c 1871)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Sending NOTIFICATION__SUCCESS to subscribers

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: INF (2) >> MKA: CreateKeySet (mka.c 924)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Network auth request NOTIFICATION__SUCCESS

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: NASP (0) >> NASP: naspGetNetCipherSuite (nasp.c 569)

%csc_nam-6-INFO_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: Key length is 16 bytes (mka.c 954)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Finishing authentication

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: MyMac (mka.c 971)

%csc_nam-7-DEBUG_MSG: %[tid=2716]: Auth[wired:user-auth]: Authentication finished

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_EAP_SUCCESS (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_MKA_UNCONNECTED (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: STATUS - AC_PORT_STATUS_MKA_NEED_SERVER (portWorkList.c 70)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: API (1) event: complete (portWorkList.c 130)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (0) SscfCallback(1): SSCF_NOTIFICATION_CODE_SEND_PACKET_COMPLETE sendId(74476) (cimdIo.cpp 4766)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (0) CIMD Event: evtSeq#=0 msg=4 ifIndex=1 len=36 (cimdEvt.c 622)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) cdiEvt:(3,0) dataLen=4 (cimdEvt.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) cdiEvt:(3,1) dataLen=102 (cimdEvt.c 358)

%csc_nam-7-DEBUG_MSG: %[tid=8140][comp=SAE]: NET (1) netEvent(1): Recv queued (netEvents.c 91)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: PORT (1) net: RECV (status: UP, AUTO) (portMsg.c 709)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) >> MKA: EapolInput (mka.c 125)

%csc_nam-7-DEBUG_MSG: %[tid=9028][comp=SAE]: MKA (2) MKA: MKPDU In (mka.c 131)

Troubleshooting de Cisco IOS

Estos comandos se pueden implementar en el Dispositivo de acceso a la red (NAD) para revisar el cifrado MKA entre la plataforma y el solicitante.

Para obtener más información sobre los comandos, revise la guía de configuración correspondiente de la plataforma utilizada como NAD.

#show authentication session interface <interface_ID> detail

#show mka summary

#show mka policy

#show mka session interface <interface_ID> detail

#show macsec summary

#show macsec interface <interface_ID>

#debug mka events

#debug mka errors

#debug macsec event

#debug macsec error

Estas son depuraciones de una conexión MKA exitosa a un host. Puede utilizar esto como referencia cuando aparezca :

%LINK-3-UPDOWN: Interface TenGigabitEthernet1/0/1, changed state to down

Macsec interface TenGigabitEthernet1/0/1 is UP

MKA-EVENT: Create session event: derived CKN 9F0DC198A9728FB3DA198711B58570E4, len 16

MKA-EVENT EC000025: SESSION START request received...

NGWC-MACSec: pd get port capability is invoked

MKA-EVENT: New MKA Session on Interface TenGigabitEthernet1/0/1 with Physical Port Number 9 is using the "MKA_PC" MKA Policy, and has MACsec Capability "MACsec Integrity, Confidentiality, & Offset" with Local MAC ac7a.5646.4d01, Peer MAC bc4a.5602.ac25.

MKA-EVENT: New VP with SCI AC7A.5646.4D01/0002 on interface TenGigabitEthernet1/0/1

MKA-EVENT: Created New CA 0x80007F30A6B46F20 Participant on interface TenGigabitEthernet1/0/1 with SCI AC7A.5646.4D01/0002 for Peer MAC bc4a.5602.ac25.

%MKA-5-SESSION_START: (Te1/0/1 : 2) MKA Session started for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000046CE64E059, AuthMgr-Handle EC000025

MKA-EVENT: Started a new MKA Session on interface TenGigabitEthernet1/0/1 for Peer MAC bc4a.5602.ac25 with SCI AC7A.5646.4D01/0002 successfully.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Init MKA Session) - Successfully derived CAK.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Successfully initialized a new MKA Session (i.e. CA entry) on interface TenGigabitEthernet1/0/1 with SCI AC7A.5646.4D01/0002 and CKN 9F0DC198...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Derive KEK/ICK) - Successfully derived KEK...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: FSM (Derive KEK/ICK) - Successfully derived ICK...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: New Live Peer detected, No potential peer so generate the first SAK.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Generate SAK for CA with CKN 9F0DC198 (Latest AN=0, Old AN=0)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Generation of new Latest SAK succeeded (Latest AN=0, KN=1)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Install RxSA for CA with CKN 9F0DC198 on VP with SCI AC7A.5646.4D01/0002 (Latest AN=0)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Clean up the Rx for dormant peers

MACSec-IPC: send_xable send msg success for switch=1

MACSec-IPC: blocking enable disable ipc req

MACSec-IPC: watched boolean waken up

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: create_tx_sc send msg success

Send create_tx_sc to IOMD successfully

alloc_cache called TxSCI: AC7A56464D010002 RxSCI: BC4A5602AC250000

Enabling replication for slot 1 vlan 330 and the ref count is 1

MACSec-IPC: vlan_replication send msg success

Added replication for data vlan 330

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: create_rx_sc send msg success

Sent RXSC request to FED/IOMD

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: install_rx_sa send msg success

Sent ins_rx_sa to FED and IOMD

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Requested to install/enable new RxSA successfully (AN=0, KN=1 SCI=BC4A.5602.AC25/0000)

%LINEPROTO-5-UPDOWN: Line protocol on Interface TenGigabitEthernet1/0/1, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan330, changed state to up

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Sending SAK for AN 0 resp peers 0 cap peers 1

MKA-EVENT bc4a.5602.ac25/0000 EC000025: SAK Wait Timer started for 6 seconds.

MKA-EVENT bc4a.5602.ac25/0000 EC000025: (KS) Received new SAK-Use response to Distributed SAK for AN 0, KN 1, Latest Key MI 9B0F8380A5697DD4C3D50E42.CKN 9F0DC198

MKA-EVENT bc4a.5602.ac25/0000 EC000025: (KS) All 1 peers with the required MACsec Capability have indicated they are receiving using the new Latest SAK - install/enable TxSA for AN 0, KN 1, Latest Key MI 9B0F8380A5697DD4C3D50E42.

MKA-EVENT: Reqd to Install TX SA for CA 0x80007F30A6B46F20 AN 0 CKN 9F0DC198 - on int(TenGigabitEthernet1/0/1)...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: >> FSM - Install TxSA for CA with CKN 9F0DC198 on VP with SCI AC7A.5646.4D01/0002 (Latest AN=0)...

MACSec-IPC: geting switch number

MACSec-IPC: switch number is 1

MACSec-IPC: install_tx_sa send msg success

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Before sending SESSION_SECURED status - SECURED=false, PREVIOUSLY_SECURED=false, SAK_REKEY=false, CAK_REKEY=false, OLD_CA=false, NEW_CA=false, CKN=9F0DC198...

MKA-EVENT bc4a.5602.ac25/0000 EC000025: Successfully sent SECURED status for CA with CKN 9F0DC198.

MKA-EVENT: Successfully updated the CKN handle for interface: TenGigabitEthernet1/0/1 with 9F0DC198 (if_num: 9).

%MKA-5-SESSION_SECURED: (Te1/0/1 : 2) MKA Session was secured for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000046CE64E059, CKN 9F0DC198A9728FB3DA198711B58570E4

MKA-EVENT: MSK found to be same while updating the MSK and EAP Session ID in the subblock

MKA-EVENT bc4a.5602.ac25/0000 EC000025: After sending SESSION_SECURED status - SECURED=true, PREVIOUSLY_SECURED=true, SAK_REKEY=false, CAK_REKEY=false, OLD_CA=false, NEW_CA=false, CKN=9F0DC198...

Resolución de problemas de Identity Services Engine (ISE)

La resolución de problemas relacionada con esta función se limita a la entrega del atributo linksec-policy=should-secure de cisco-av-pair.

Asegúrese de que el resultado de la autorización esté enviando esa información a la sesión Radius vinculada a los puertos de switch donde se conectan los dispositivos.

Para obtener más análisis de autenticación sobre ISE, consulte Troubleshooting and Enable Debugs on ISE

Problemas Comunes

Discordancia de cifrado

Este registro se puede ver en las depuraciones de MKA en NAD.

MKA-4-MKA_MACSEC_CIPHER_MISMATCH: (Te1/0/1 : 30) Lower strength MKA-cipher than macsec-cipher for RxSCI bc4a.5602.ac25/0000, AuditSessionID C5AA580A00000017C3550E24, CKN CKNID

Lo primero que se debe verificar en este escenario es que los cifrados configurados en la política MKA en el switch y en el perfil de Secure Client coinciden.

Para el caso del cifrado AES-GCM-256, estos requisitos deben cumplirse según la documentación de la Guía del administrador de Cisco Secure Client (incluido AnyConnect), versión 5

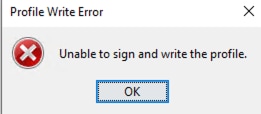

Incapacidad para guardar configuration.xml.

Este problema relacionado con Profile Write Error se resuelve guardando el archivo configuration.xml (como se describió anteriormente) denominado Setup of MKA using Network Access Manager Profile Editor.

El error está relacionado con que el archivo configuration.xml en uso no se puede modificar, por lo tanto, debe guardar el archivo en otra ubicación para continuar con la sustitución de los perfiles.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

10-Aug-2023 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Rodrigo Diaz CruzTechnical Consulting Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios