Configuración de la autenticación EAP-TLS con OCSP en ISE

Opciones de descarga

-

ePub (2.6 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.8 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe los pasos necesarios para configurar la autenticación EAP-TLS con OCSP para las comprobaciones de revocación de certificados de cliente en tiempo real.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Configuración de Cisco Identity Services Engine

- Configuración de Cisco Catalyst

- Protocolo de estado de certificado en línea

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Parche 6 de Identity Services Engine Virtual 3.2

- C1000-48FP-4G-L 15.2(7)E9

- Windows Server 2016

- Windows 10

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

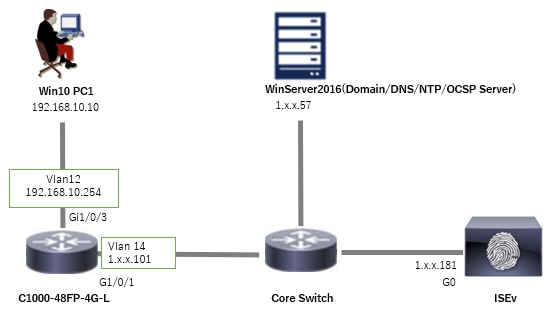

Diagrama de la red

Esta imagen muestra la topología utilizada para el ejemplo de este documento.

Diagrama de la red

Diagrama de la red

Antecedentes

En EAP-TLS, un cliente presenta su certificado digital al servidor como parte del proceso de autenticación. Este documento describe cómo ISE valida el certificado de cliente comprobando el nombre común (CN) del certificado con el servidor AD y confirmando si el certificado se ha revocado mediante el uso de OCSP (Online Certificate Status Protocol), que proporciona el estado del protocolo en tiempo real.

El nombre de dominio configurado en Windows Server 2016 es ad.rem-xxx.com, que se utiliza como ejemplo en este documento.

El servidor OCSP (Online Certificate Status Protocol) y AD (Active Directory) al que se hace referencia en este documento se utilizan para la validación de certificados.

- FQDN de Active Directory: winserver.ad.rem-xxx.com

- URL de distribución de CRL: http://winserver.ad.rem-xxx.com/ocsp-ca.crl

- URL de la autoridad: http://winserver.ad.rem-xxx.com/ocsp

Esta es la cadena de certificados con el nombre común de cada certificado utilizado en el documento.

- CA: ocsp-ca-common-name

- Certificado de cliente: clientcertCN

- Certificado de servidor: ise32-01.ad.rem-xxx.com

- Certificado de firma de OCSP: ocspSignCommonName

Configuraciones

Configuración en C1000

Esta es la configuración mínima en C1000 CLI.

aaa new-model

radius server ISE32

address ipv4 1.x.x.181

key cisco123

aaa group server radius AAASERVER

server name ISE32

aaa authentication dot1x default group AAASERVER

aaa authorization network default group AAASERVER

aaa accounting dot1x default start-stop group AAASERVER

dot1x system-auth-control

interface Vlan12

ip address 192.168.10.254 255.255.255.0

interface Vlan14

ip address 1.x.x.101 255.0.0.0

interface GigabitEthernet1/0/1

Switch port access vlan 14

Switch port mode access

interface GigabitEthernet1/0/3

switchport access vlan 12

switchport mode access

authentication host-mode multi-auth

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

Configuración en PC con Windows

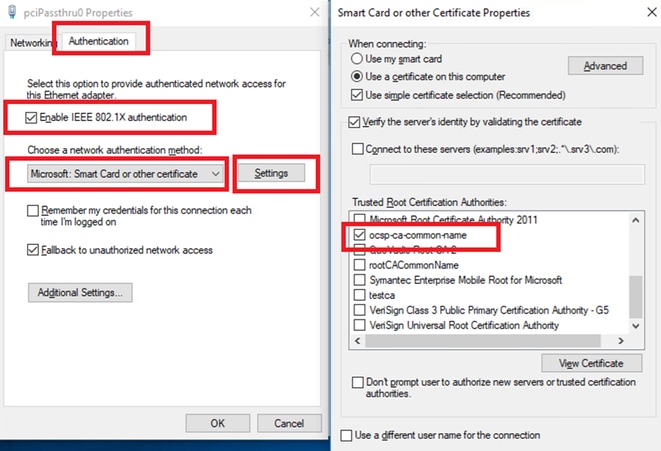

Paso 1. Configurar autenticación de usuario

Navegue hasta Authentication, marque Enable IEEE 802.1X authentication y seleccione Microsoft: Smart Card u otro certificado.

Haga clic en el botón Configuración, marque Usar un certificado en este equipo, y seleccione la CA de confianza de Windows PC.

Habilitar autenticación de certificados

Habilitar autenticación de certificados

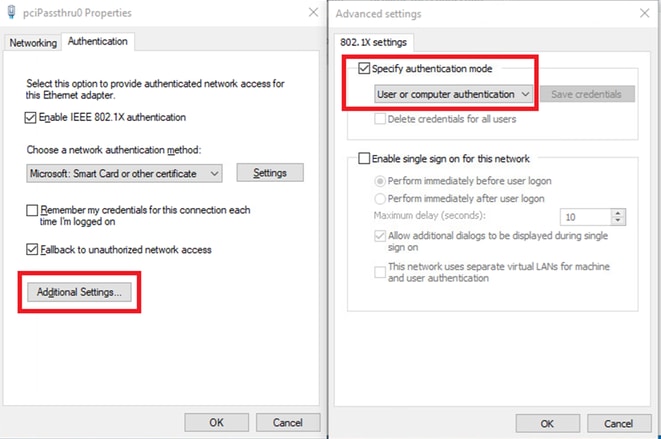

Vaya a Autenticación, marque Configuración adicional. Seleccione Autenticación de usuario o de equipo en la lista desplegable.

Especificar modo de autenticación

Especificar modo de autenticación

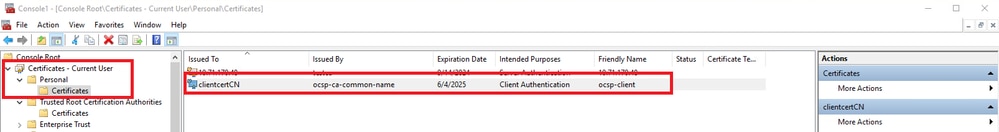

Paso 2. Confirmar certificado de cliente

Vaya a Certificates - Current User > Personal > Certificates, y verifique el certificado de cliente utilizado para la autenticación.

Confirmar certificado de cliente

Confirmar certificado de cliente

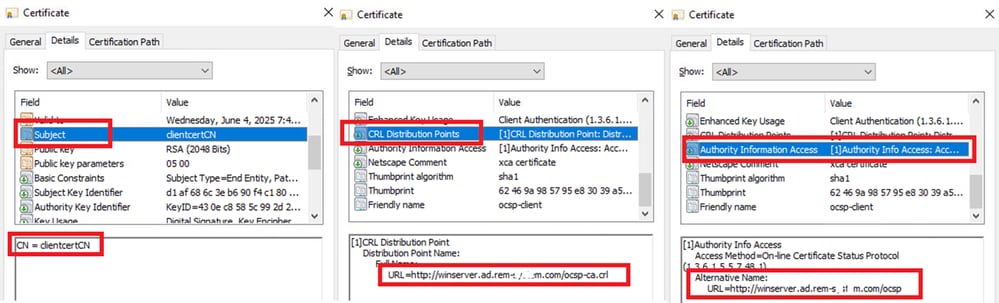

Haga doble clic en el certificado de cliente, navegue hasta Detalles, verifique los detalles de Asunto, Puntos de distribución CRL, Acceso a información de autoridad.

- Asunto: CN = clientcertCN

- Puntos de distribución de CRL: http://winserver.ad.rem-xxx.com/ocsp-ca.crl

- Acceso a la información de autoridad: http://winserver.ad.rem-xxx.com/ocsp

Detalle del certificado de cliente

Detalle del certificado de cliente

Configuración en Windows Server

Paso 1. Agregar usuarios

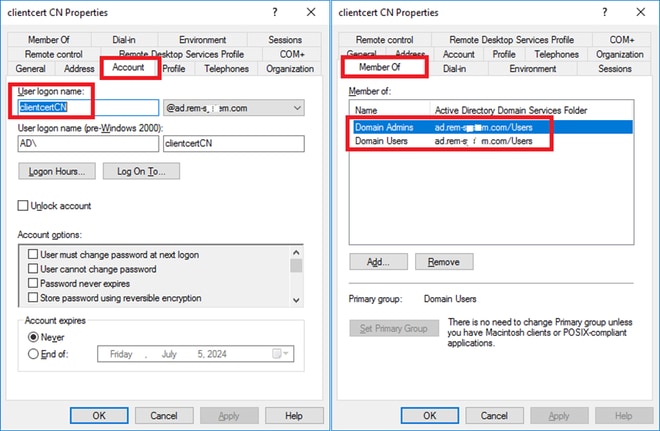

Vaya aUsuarios y equipos de Active Directory, haga clic en Usuarios. Agregue clientcertCN como nombre de inicio de sesión de usuario.

Nombre de inicio de sesión de usuario

Nombre de inicio de sesión de usuario

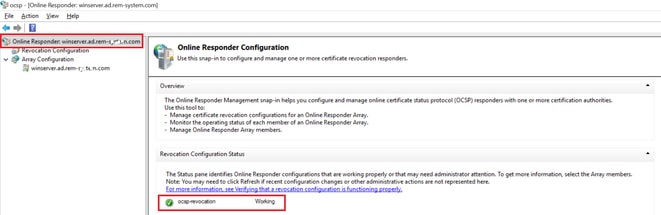

Paso 2. Confirmar servicio OCSP

Vaya a Windows, haga clic en Administración del Respondedor en línea. Confirme el estado del servidor OCSP.

Estado del servidor OCSP

Estado del servidor OCSP

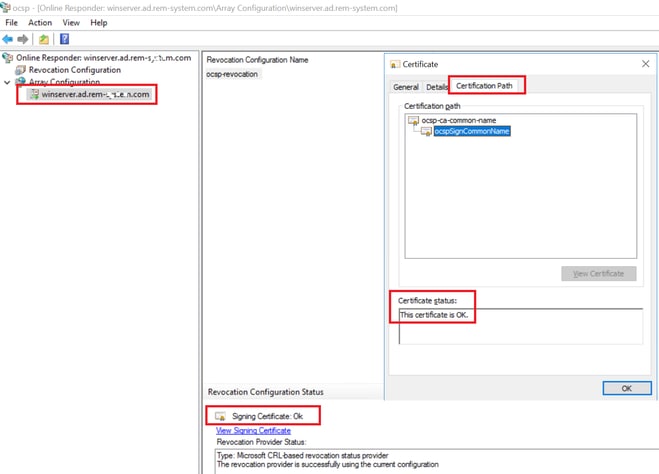

Haga clic en winserver.ad.rem-xxx.com, compruebe el estado del certificado de firma de OCSP.

Estado del certificado de firma de OCSP

Estado del certificado de firma de OCSP

Configuración en ISE

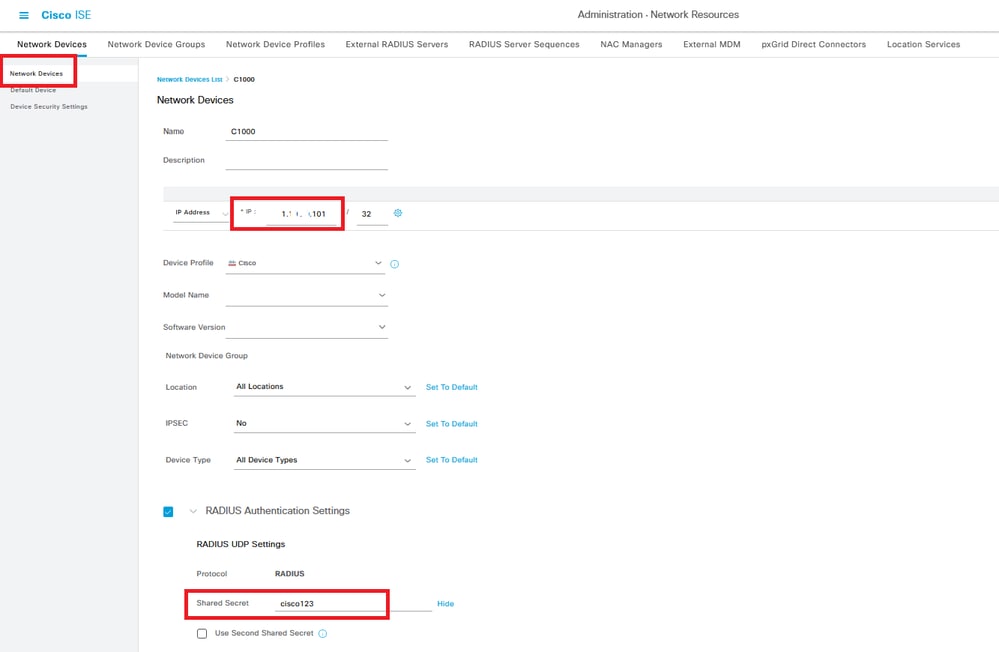

Paso 1. Agregar dispositivo

Vaya a Administration > Network Devices, haga clic en el botón Add para agregar el dispositivo C1000.

Agregar dispositivo

Agregar dispositivo

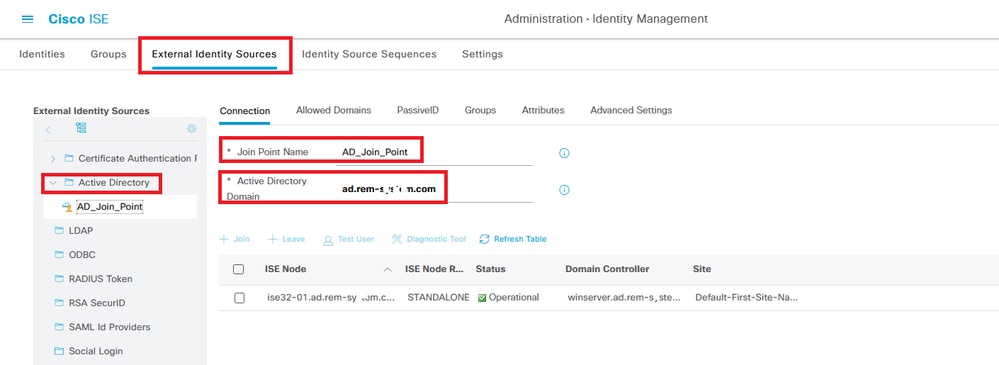

Paso 2. Agregar Active Directory

Vaya a Administration > External Identity Sources > Active Directory, haga clic en la ficha Connection y agregue Active Directory a ISE.

- Nombre del punto de unión: AD_Join_Point

- Dominio de Active Directory: ad.rem-xxx.com

Agregar Active Directory

Agregar Active Directory

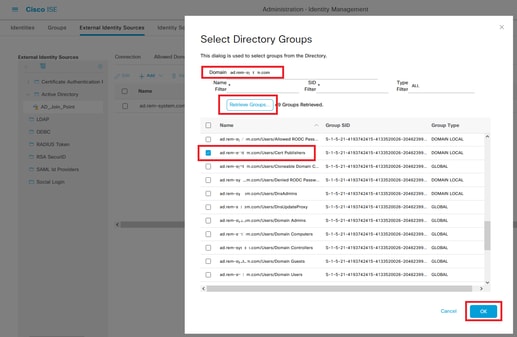

Vaya a la pestaña Grupos, seleccione Seleccionar grupos del directorio en la lista desplegable.

Seleccionar grupos del directorio

Seleccionar grupos del directorio

Haga clic en Recuperar grupos de la lista desplegable. Checkad.rem-xxx.com/Users/Cert y haga clic en Aceptar.

Comprobar editores de certificados

Comprobar editores de certificados

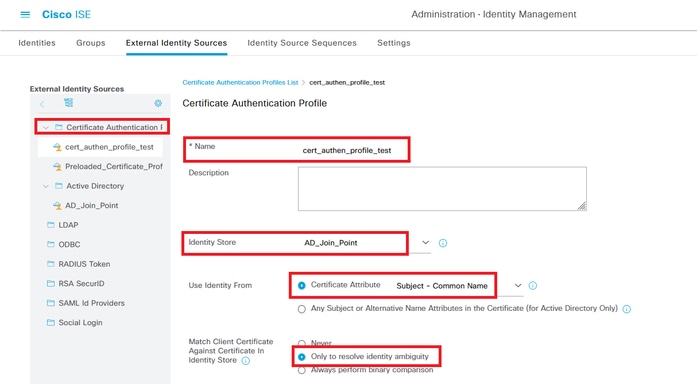

Paso 3. Agregar perfil de autenticación de certificado

Vaya a Administration > External Identity Sources > Certificate Authentication Profile, haga clic en el botón Add para agregar un nuevo perfil de autenticación de certificado.

- Nombre: cert_authen_profile_test

- Almacén de identidades: AD_Join_Point

- Usar identidad del atributo de certificado: Asunto - Nombre común.

- Coincidir certificado de cliente con certificado en almacén de identidad: solo para resolver la ambigüedad de identidad.

Agregar perfil de autenticación de certificado

Agregar perfil de autenticación de certificado

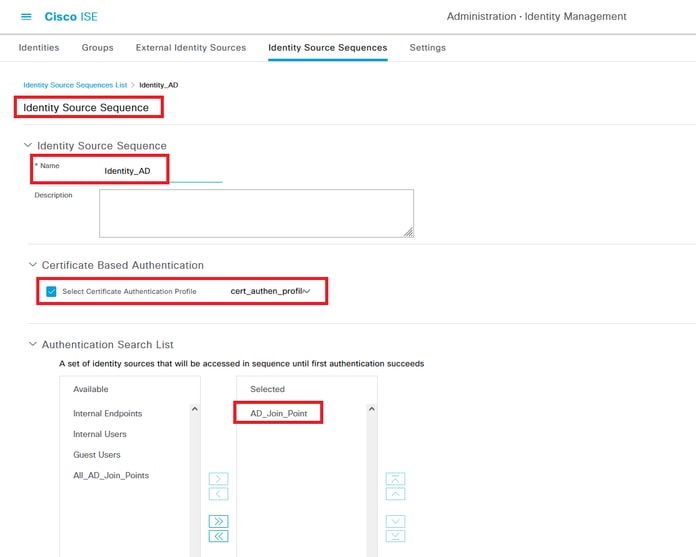

Paso 4. Agregar secuencia de origen de identidad

Vaya a Administration > Identity Source Sequences, agregue una secuencia de origen de identidad.

- Nombre: Identity_AD

- Seleccione Certificate Authentication Profile: cert_authen_profile_test

- Lista de búsqueda de autenticación: AD_Join_Point

Agregar secuencias de origen de identidad

Agregar secuencias de origen de identidad

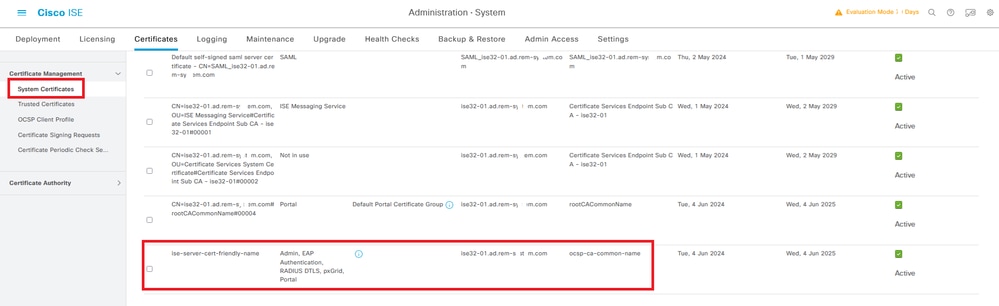

Paso 5. Confirmar certificado en ISE

Vaya a Administration > Certificates > System Certificates, confirme que el certificado del servidor está firmado por la CA de confianza.

Certificado de servidor

Certificado de servidor

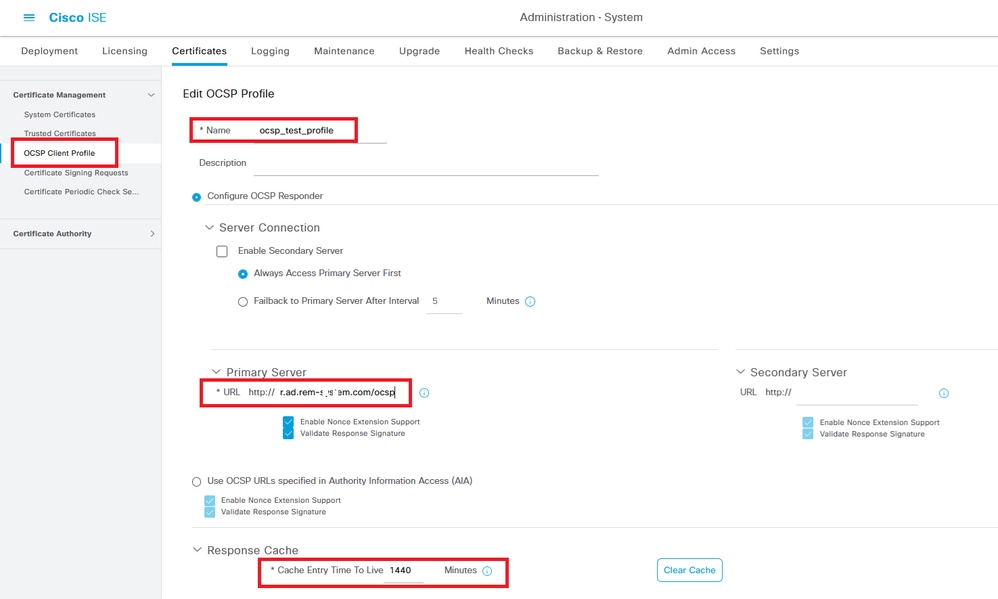

Vaya a Administration > Certificates > OCSP Client Profile, haga clic en el botón Add para agregar un nuevo perfil de cliente de OCSP.

- Nombre: ocsp_test_profile

- Configuración de la URL del Respondedor de OCSP: http://winserver.ad.rem-xxx.com/ocsp

Perfil de cliente de OCSP

Perfil de cliente de OCSP

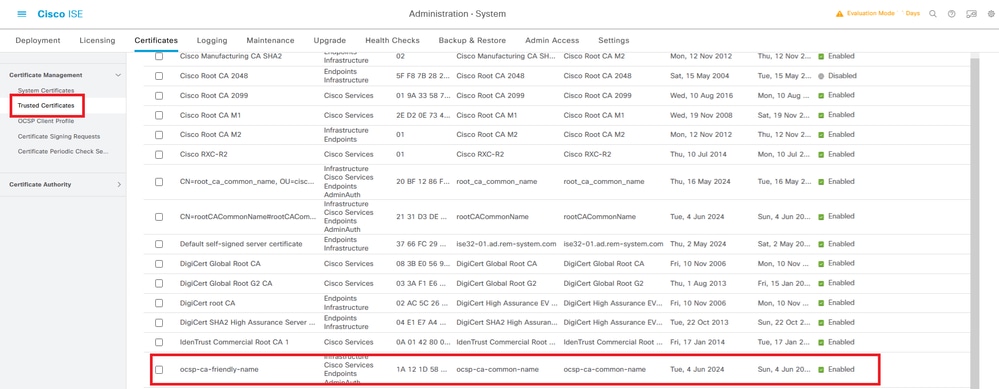

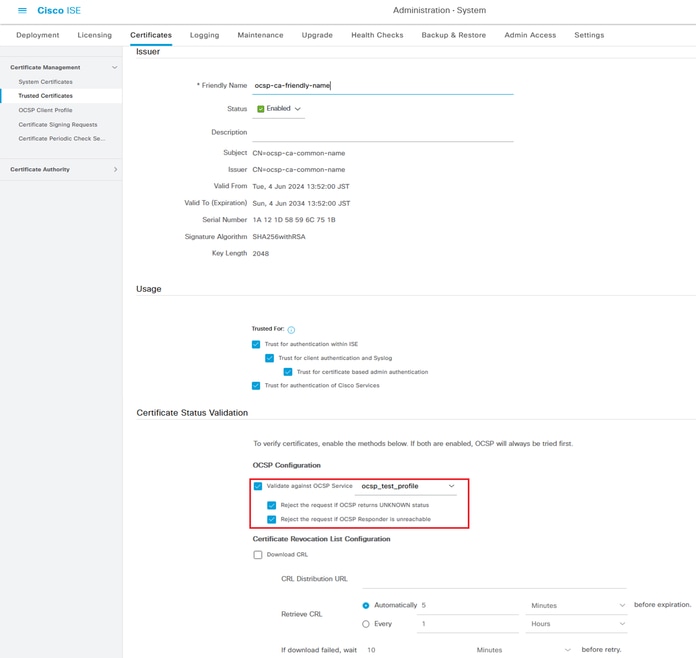

Vaya a Administration > Certificates > Trusted Certificates, confirme que la CA de confianza se importa a ISE.

CA de confianza

CA de confianza

Verifique la CA y haga clic en el botón Edit, ingrese los detalles de la configuración de OCSP para la Validación del Estado del Certificado.

- Validar con el servicio OCSP: ocsp_test_profile

- Rechazar la solicitud si OCSP devuelve el estado DESCONOCIDO: comprobar

- Rechazar la solicitud si el Respondedor de OCSP no está disponible: comprobar

Validación del estado del certificado

Validación del estado del certificado

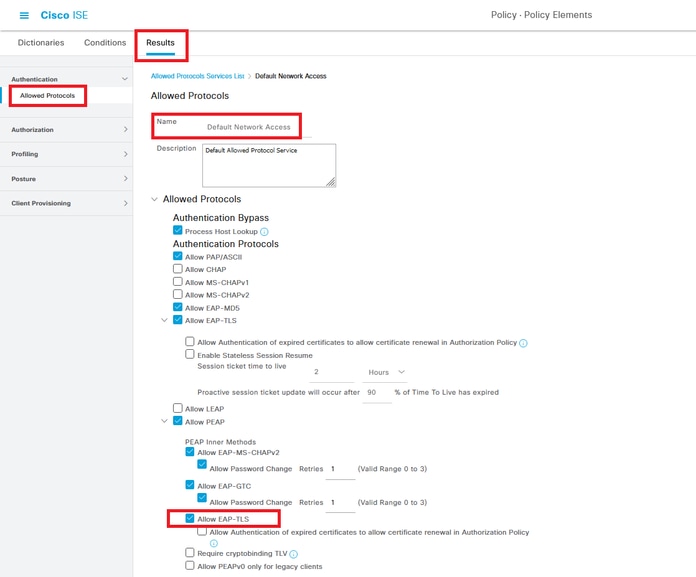

Paso 6. Agregar protocolos permitidos

Navegue hasta Policy > Results > Authentication > Allowed Protocols, edite la lista de servicios Default Network Access y luego marque Allow EAP-TLS.

Permitir EAP-TLS

Permitir EAP-TLS

Paso 7. Agregar conjunto de políticas

Navegue hasta Policy > Policy Sets, haga clic en + para agregar un conjunto de políticas.

- Nombre del conjunto de políticas: EAP-TLS-Test

- Condiciones: Network Access Protocol EQUALS RADIUS

- Protocolos / Secuencia de servidor permitidos: acceso a red predeterminado

Agregar conjunto de políticas

Agregar conjunto de políticas

Paso 8. Agregar política de autenticación

Navegue hasta Conjuntos de políticas, haga clic en EAP-TLS-Test para agregar una política de autenticación.

- Nombre de regla: EAP-TLS-Authentication

- Condiciones: Network Access EapAuthentication EQUALS EAP-TLS AND Wired_802.1 X

- Uso: Identity_AD

Agregar política de autenticación

Agregar política de autenticación

Paso 9. Agregar política de autorización

Navegue hasta Conjuntos de políticas, haga clic en EAP-TLS-Test para agregar una política de autorización.

- Nombre de regla: EAP-TLS-Authorization

- Condiciones: Asunto del CERTIFICADO - Nombre común EQUALS clientcertCN

- Resultados: PermitAccess

Agregar política de autorización

Agregar política de autorización

Verificación

Paso 1. Confirmar sesión de autenticación

Ejecuteshow authentication sessions interface GigabitEthernet1/0/3 details el comando para confirmar la sesión de autenticación en C1000.

Switch#show authentication sessions interface GigabitEthernet1/0/3 details

Interface: GigabitEthernet1/0/3

MAC Address: b496.9114.398c

IPv6 Address: Unknown

IPv4 Address: 192.168.10.10

User-Name: clientcertCN

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Periodic Acct timeout: N/A

Session Uptime: 111s

Common Session ID: 01C20065000000933E4E87D9

Acct Session ID: 0x00000078

Handle: 0xB6000043

Current Policy: POLICY_Gi1/0/3

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Server Policies:

Method status list:

Method State

dot1x Authc SuccessPaso 2. Confirmar registro en directo de Radius

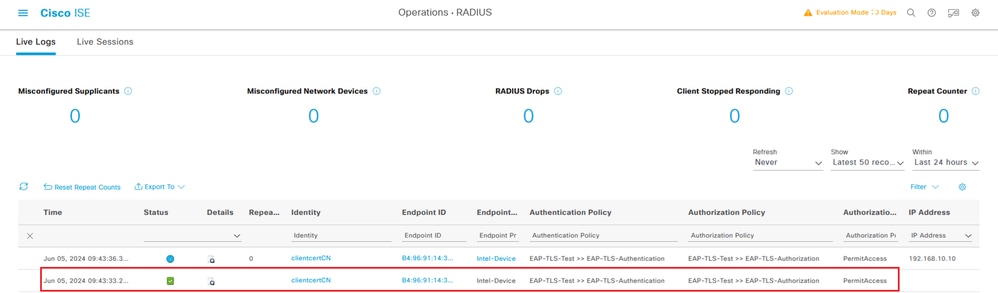

Vaya a Operations > RADIUS > Live Logs en la GUI de ISE, confirme el registro en vivo para la autenticación.

Registro en directo de Radius

Registro en directo de Radius

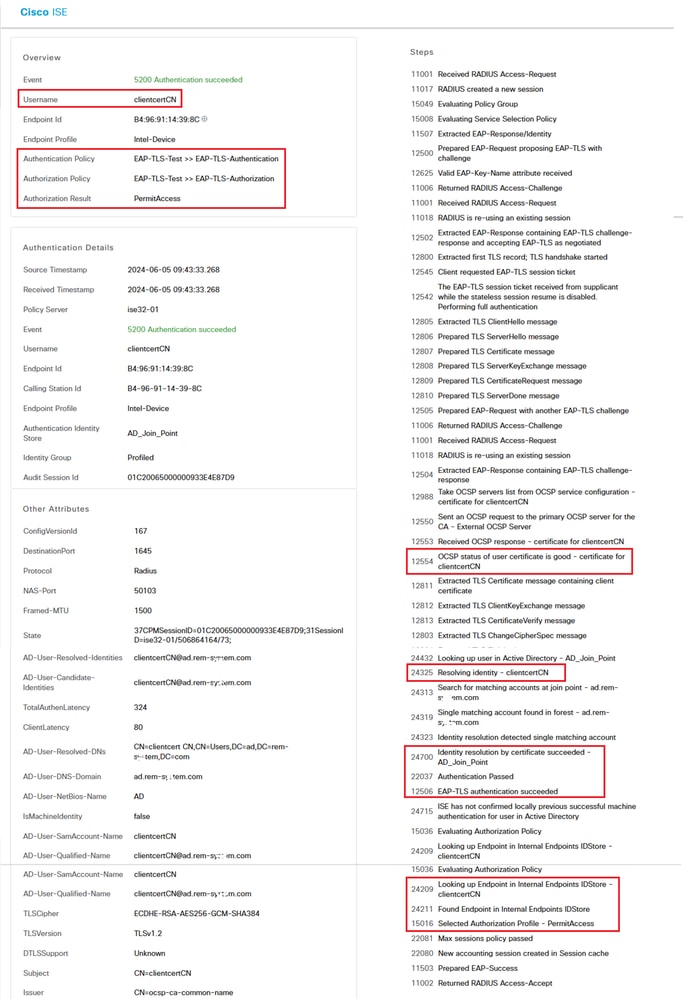

Confirme el registro en vivo detallado de la autenticación.

Detalle de autenticación

Detalle de autenticación

Troubleshoot

1. Registro de depuración

Este registro de depuración (port-server.log) le ayudará a confirmar el comportamiento detallado de la autenticación en ISE.

- Runtime-AAA

// OCSP request and response

Crypto,2024-06-05 09:43:33,064,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, CryptoLib.CSSL.OCSP Callback - starting OCSP request to primary,SSL.cpp:1444

Crypto,2024-06-05 09:43:33,064,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Start processing OCSP request, URL=http://winserver.ad.rem-xxx.com/ocsp, use nonce=1,OcspClient.cpp:144

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Received OCSP server response,OcspClient.cpp:411

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Nonce verification passed,OcspClient.cpp:426

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - OCSP responser name 8CD12ECAB78607FA07194126EDA82BA7789CE00C,OcspClient.cpp:462

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Verify response signature and KU/EKU attributes of response signer certificate,OcspClient.cpp:472

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Response signature verification passed,OcspClient.cpp:482

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Response contains 1 single responses for certificates,OcspClient.cpp:490

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - User certificate status: Good,OcspClient.cpp:598

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, CryptoLib.CSSL.OCSP Callback - perform OCSP request succeeded, status: Good,SSL.cpp:1684

// Radius session

Radius,2024-06-05 09:43:33,120,DEBUG,0x7f982d7b9700,cntx=0000017387,sesn=ise32-01/506864164/73,CPMSessionID=01C20065000000933E4E87D9,CallingStationID=B4-96-91-14-39-8C,RADIUS PACKET:: Code=1(AccessRequest) Identifier=238 Length=324

[1] User-Name - value: [clientcertCN]

[4] NAS-IP-Address - value: [1.x.x.101]

[5] NAS-Port - value: [50103]

[24] State - value: [37CPMSessionID=01C20065000000933E4E87D9;31SessionID=ise32-01/506864164/73;]

[87] NAS-Port-Id - value: [GigabitEthernet1/0/3]

Radius,2024-06-05 09:43:33,270,DEBUG,0x7f982d9ba700,cntx=0000017387,sesn=ise32-01/506864164/73,CPMSessionID=01C20065000000933E4E87D9,user=clientcertCN,CallingStationID=B4-96-91-14-39-8C,RADIUS PACKET:: Code=2(AccessAccept) Identifier=238 Length=294

[1] User-Name - value: [clientcertCN]

Radius,2024-06-05 09:43:33,342,DEBUG,0x7f982d1b6700,cntx=0000017401,sesn=ise32-01/506864164/74,CPMSessionID=01C20065000000933E4E87D9,CallingStationID=B4-96-91-14-39-8C,RADIUS PACKET:: Code=4(AccountingRequest) Identifier=10 Length=286

[1] User-Name - value: [clientcertCN]

[4] NAS-IP-Address - value: [1.x.x.101]

[5] NAS-Port - value: [50103]

[40] Acct-Status-Type - value: [Interim-Update]

[87] NAS-Port-Id - value: [GigabitEthernet1/0/3]

[26] cisco-av-pair - value: [audit-session-id=01C20065000000933E4E87D9]

[26] cisco-av-pair - value: [method=dot1x] ,RADIUSHandler.cpp:2455

Radius,2024-06-05 09:43:33,350,DEBUG,0x7f982e1be700,cntx=0000017401,sesn=ise32-01/506864164/74,CPMSessionID=01C20065000000933E4E87D9,user=clientcertCN,CallingStationID=B4-96-91-14-39-8C,RADIUS PACKET:: Code=5(AccountingResponse) Identifier=10 Length=20,RADIUSHandler.cpp:24552. Volcado de TCP

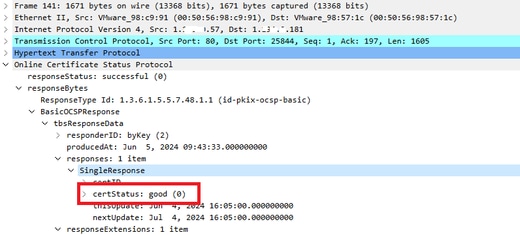

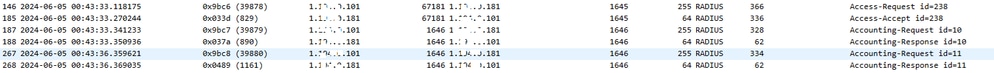

En el volcado de TCP en ISE, espera encontrar información sobre la respuesta de OCSP y la sesión Radius.

Solicitud y respuesta de OCSP:

Captura de paquetes de solicitud y respuesta de OCSP

Captura de paquetes de solicitud y respuesta de OCSP

Capturar detalles de respuesta de OCSP

Capturar detalles de respuesta de OCSP

Sesión Radius:

Captura de paquetes de sesión Radius

Captura de paquetes de sesión Radius

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

19-Jul-2024 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Jian ZhangIngeniero de consultoría técnica

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios