Introducción

Este documento describe cómo las capturas de paquetes, otras herramientas, ayudan con los problemas del plano de control cuando se negocia la VPN de sitio a sitio en los routers Cisco IOS® XE.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento básico de la configuración CLI de Cisco IOS®.

- Conocimientos fundamentales de IKEv2 e IPsec.

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- CSR1000V: software Cisco IOS XE con versión 16.12.0.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Las capturas de paquetes son una potente herramienta que le ayuda a verificar si los paquetes se están enviando o recibiendo entre dispositivos de pares VPN. También confirman si el comportamiento observado con las depuraciones IPSec se alinea con el resultado obtenido en las capturas, ya que las depuraciones son una interpretación lógica y la captura representa la interacción física entre los pares. Debido a esto, puede confirmar o descartar problemas de conectividad.

Herramientas útiles

Hay herramientas útiles que le ayudan a configurar las capturas, extraer el resultado y analizarlo más a fondo. Algunos de ellos son:

- Wireshark: se trata de un analizador de paquetes de código abierto conocido y utilizado.

- Supervisar capturas: la función Cisco IOS XE en los routers le ayuda a recopilar capturas y le proporciona una salida ligera del aspecto del flujo de tráfico, el protocolo recopilado y sus marcas de tiempo.

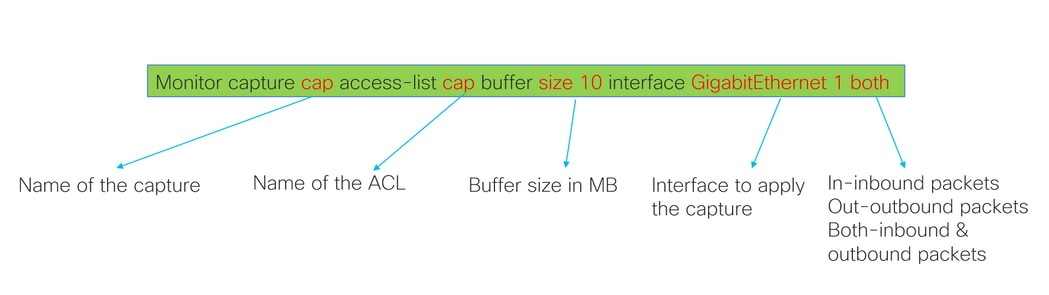

Cómo Configurar Capturas en el Router IOS XE

Una captura utiliza una lista de acceso ampliada (ACL) que define el tipo de tráfico que se va a recopilar, así como las direcciones de origen y destino de los pares VPN o los segmentos del tráfico interesante. Una negociación de túnel utiliza el puerto UDP 500 y el puerto 4500 si NAT-T está habilitado a lo largo de la trayectoria. Una vez que se completa la negociación y se establece el túnel, el tráfico interesante utiliza el protocolo IP 50 (ESP) o UDP 4500 si NAT-T está habilitado.

Para resolver problemas relacionados con el plano de control, se deben utilizar las direcciones IP de los pares VPN para capturar cómo se negocia el túnel.

config terminal

ip access-list extended <ACL name>

permit udp host <local address> host <peer address>

permit udp host <peer address> host <source address>

exit

exit

La ACL configurada se utiliza para restringir el tráfico capturado y se coloca en la interfaz utilizada para negociar el túnel.

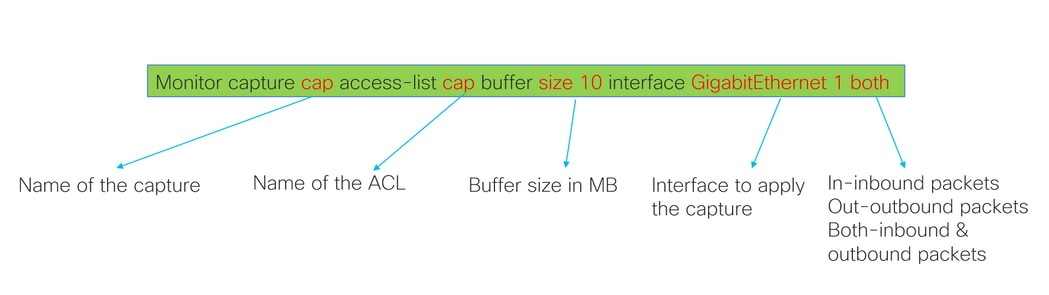

monitor capture <capture name> access-list <ACL name> buffer size <custom buffer size in MB> interface <source interface of teh router> both

Una vez configurada la captura, se puede manipular para detenerla, borrarla o extraer el tráfico recopilado con los siguientes comandos:

- Verifique la información general de captura: show monitor capture

- Iniciar/detener la captura: supervisar inicio/detención del límite de captura

- Verifique que la captura esté recopilando paquetes: show monitor capture cap buffer

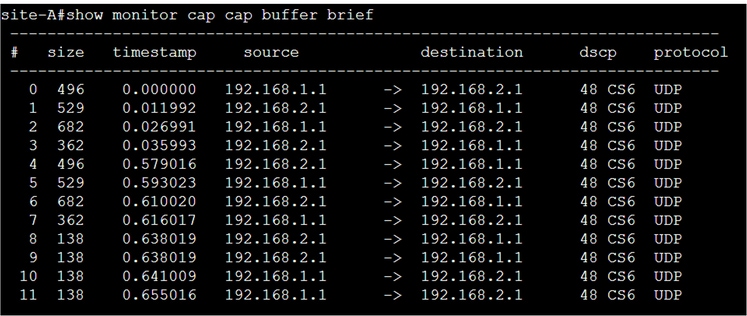

- Vea una breve salida del tráfico: show monitor capture cap buffer brief

- Borrar la captura: monitor capture cap clear

- Extraiga el resultado de la captura:

- monitor cap buff dump

- monitor capture cap export bootflash:capture.pcap

Análisis del establecimiento del túnel con capturas de paquetes

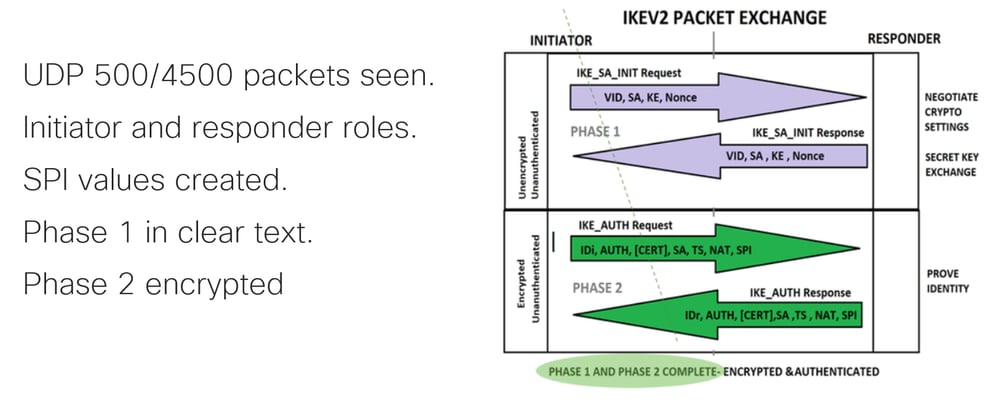

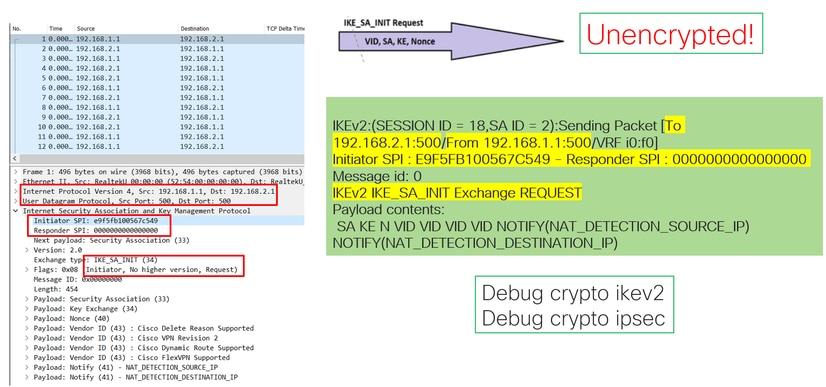

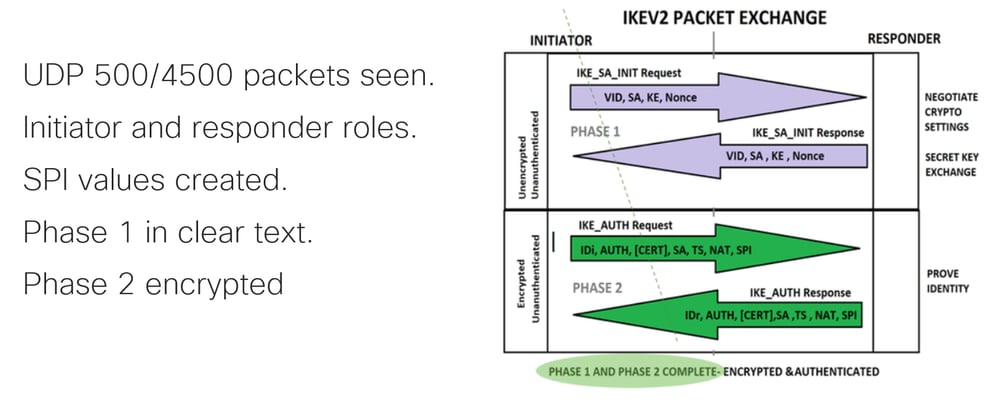

Como se mencionó anteriormente, para negociar el túnel IPSec, los paquetes se envían a través de UDP con el puerto 500 y el puerto 4500 si NAT-T está habilitado. Con las capturas, se puede ver más información de esos paquetes, como la fase que se está negociando (fase 1 o fase 2), la función de cada dispositivo (iniciador o respondedor) o los valores SPI que se acaban de crear.

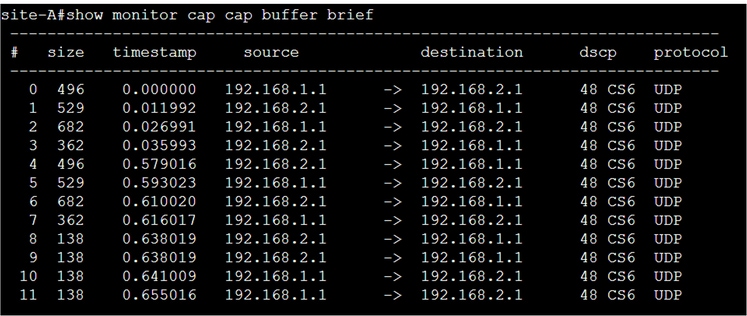

Al mostrar el resultado breve de la captura del router, se observa la interacción entre los pares, que envían paquetes UDP.

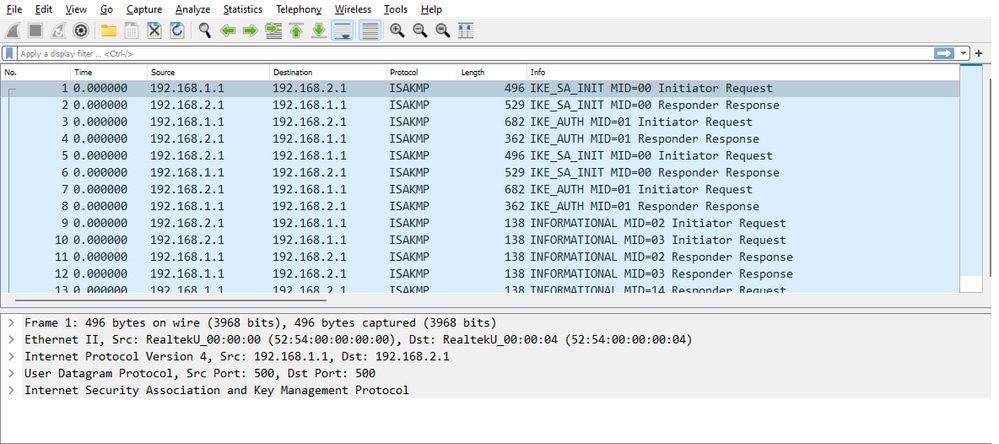

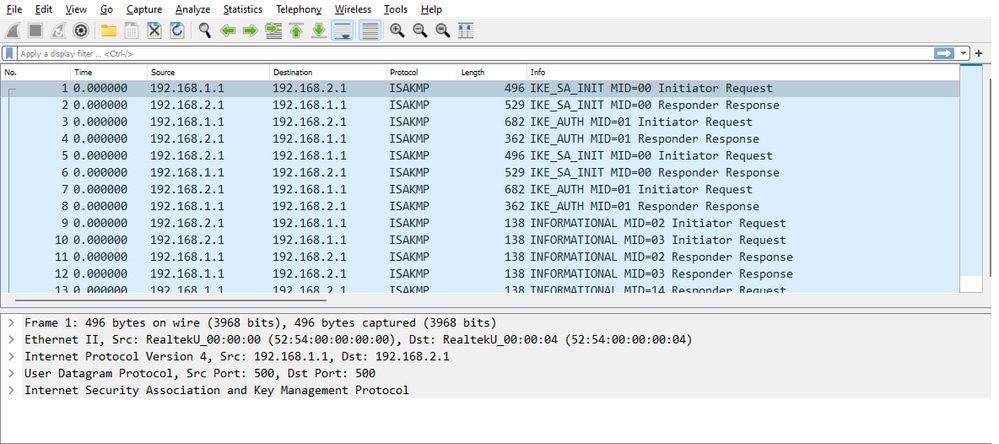

Después de extraer el volcado y exportar el archivo pcap del router, se puede ver más información de los paquetes mediante wireshark.

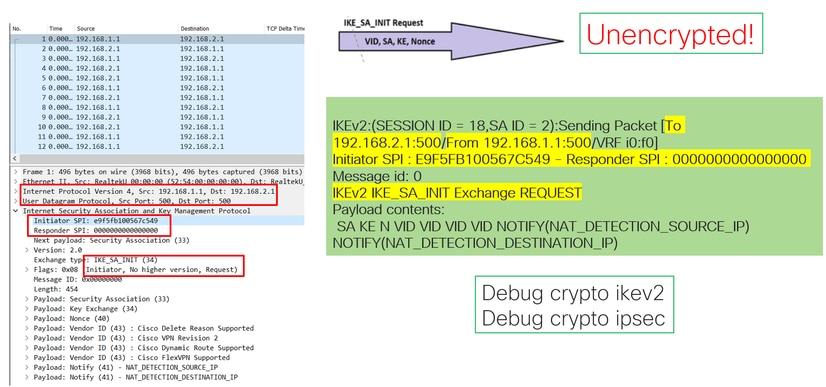

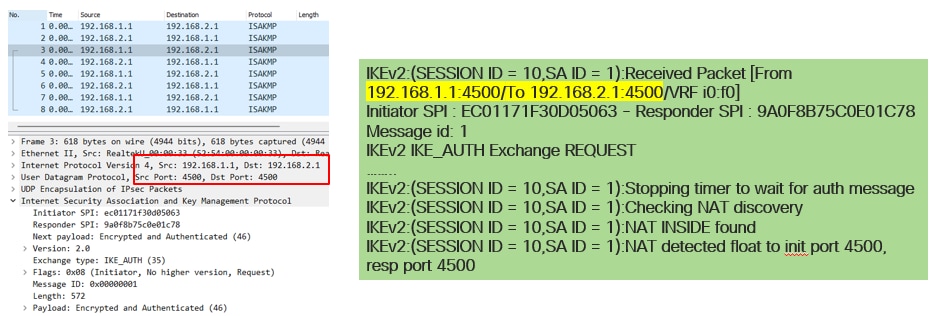

En la sección Internet Protocol (Protocolo de Internet) del primer paquete de intercambio IKE_SA_INIT enviado, se encuentran las direcciones de origen y destino del paquete UDP. En la sección User Datagram Protocol , se ven los puertos utilizados y la sección Internet Security Association and Key Management Protocol , la versión del protocolo, el tipo de mensaje que se intercambia y la función del dispositivo, así como el SPI creado. Cuando se recopilan depuraciones IKEv2, se presenta la misma información en los registros de depuración.

Cuando se lleva a cabo la negociación de intercambio IKE_AUTH, la carga útil se cifra, pero se ve cierta información sobre la negociación, como el SPI creado anteriormente y el tipo de transacción que se está realizando.

Una vez que se recibe el último paquete de intercambio IKE_AUTH, se completa la negociación del túnel.

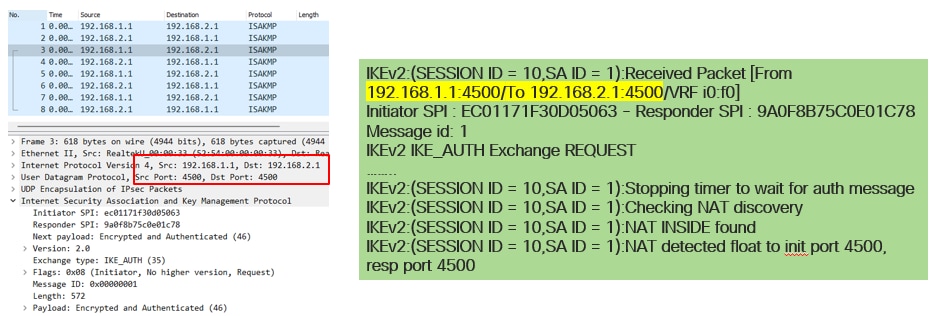

Transacción Cuando NAT está entre

Nat-transversal es otra característica que se puede ver cuando se lleva a cabo la negociación de túnel. Si un dispositivo intermedio está navegando una o ambas direcciones utilizadas para el túnel, los dispositivos cambian el puerto UDP de 500 a 4500 cuando se negocia la fase 2 (IKE_AUTH Exchange).

Captura tomada en el lado A:

Captura tomada en el lado B:

Problemas comunes del plano de control

Puede haber factores locales o externos que afecten a la negociación del túnel y que también se puedan identificar con capturas. Los siguientes escenarios son los más comunes.

Discordancia de configuración

Este escenario se puede resolver observando cada configuración de fase 1 y fase 2 del dispositivo. Sin embargo, puede haber escenarios en los que no haya acceso al extremo remoto. Captura ayuda identificando qué dispositivo envía NO_PROPOSAL_CHOSEN dentro de los paquetes de la fase 1 o 2. Esa respuesta indica que algo puede estar mal con la configuración y qué fase debe ajustarse.

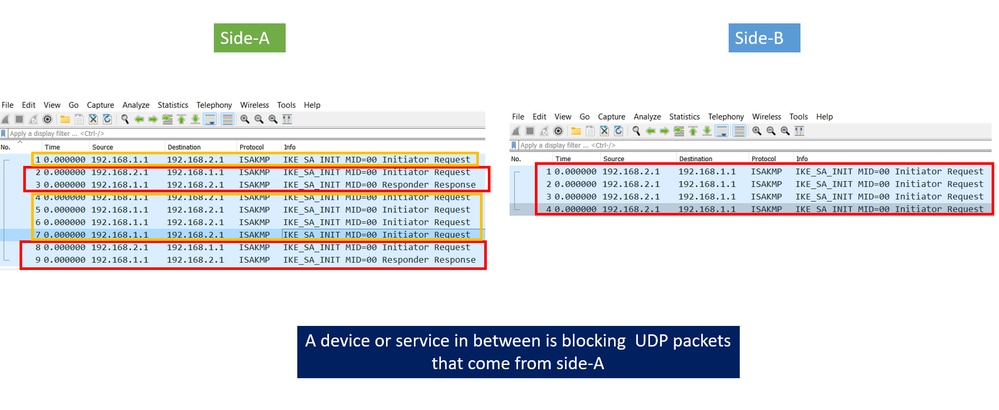

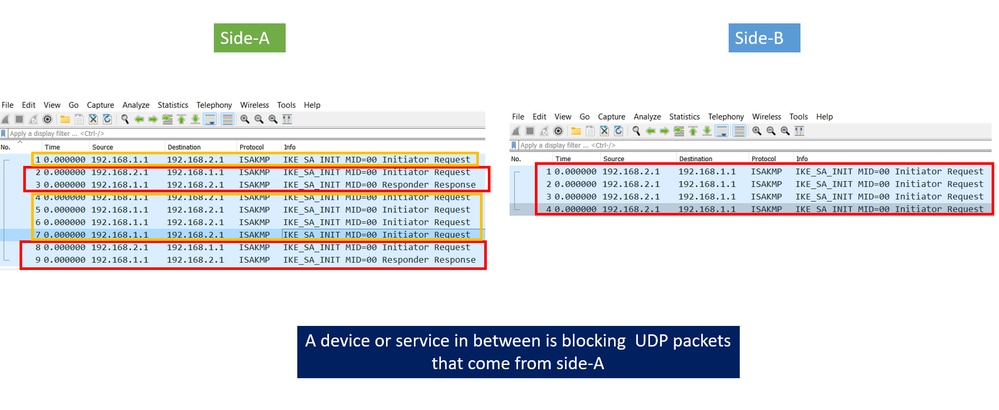

Retransmisiones

Una negociación de túnel IPSec puede fallar debido a que los paquetes de negociación se descartan a lo largo de la trayectoria entre los dispositivos finales. Los paquetes descartados pueden ser paquetes de fase 1 o fase 2. Cuando este es el caso, el dispositivo que espera un paquete de respuesta retransmite el último paquete, y si no hay respuesta después de 5 intentos, el túnel se concluye y se reinicia desde el principio.

Las capturas a cada lado del túnel ayudan a identificar qué podría bloquear el tráfico y en qué dirección se ve afectado.

Comentarios

Comentarios