Ejemplo de Configuración de Túnel IPsec entre PIX 7.x y VPN 3000 Concentrator

Contenido

Introducción

Este documento proporciona una configuración de ejemplo de cómo establecer un túnel VPN IPsec de LAN a LAN entre un PIX Firewall 7.x y un Cisco VPN 3000 Concentrator.

Consulte Ejemplo de Configuración de PIX/ASA 7.x Enhanced Spoke-to-Client VPN con autenticación TACACS+ para obtener más información sobre el escenario en el que el túnel LAN-a-LAN entre los PIX también permite que un Cliente VPN acceda al PIX spoke a través del PIX hub.

Consulte Ejemplo de Configuración de Túnel IPsec de LAN a LAN de PIX/ASA 7.x a un Router IOS para obtener más información sobre la situación en la que se encuentra el túnel de LAN a LAN entre el PIX/ASA y un Router IOS.

Prerequisites

Requirements

Asegúrese de cumplir estos requisitos antes de intentar esta configuración:

-

Este documento requiere una comprensión básica del protocolo IPSec Consulte Introducción al Cifrado IPSec para obtener más información sobre IPsec.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Cisco PIX 500 Series Security Appliance con la versión de software 7.1(1)

-

Concentrador VPN 3060 de Cisco con versión de software 4.7.2(B)

Nota: PIX 506/506E no soporta 7.x.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Para configurar PIX 6.x, consulte Túnel IPSec de LAN a LAN entre el Concentrador VPN 3000 de Cisco y Ejemplo de Configuración de Firewall PIX.

Convenciones

Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos.

Configurar

En esta sección encontrará la información para configurar las funciones descritas en este documento.

Nota: Utilice la herramienta Command Lookup (sólo para clientes registrados) para obtener más información sobre los comandos utilizados en esta sección.

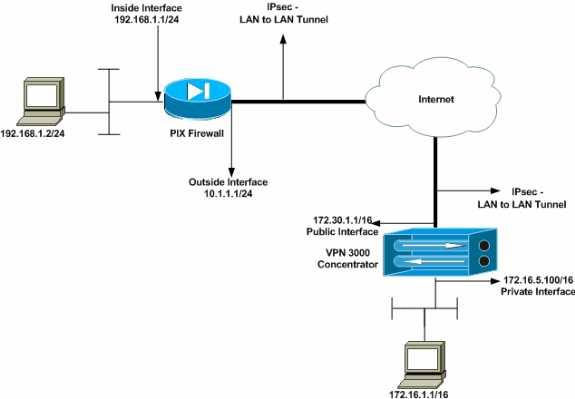

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Configure el PIX

| PIX |

|---|

PIX7#show running-config : Saved : PIX Version 7.1(1) ! hostname PIX7 enable password 8Ry2YjIyt7RRXU24 encrypted names ! !--- Configures the outside interface of the PIX. !--- By default, the security level for the outside interface is 0. interface Ethernet0 nameif outside security-level 0 ip address 10.1.1.1 255.255.255.0 ! !--- Configures the inside interface of the PIX. !--- By default, the security level for the inside interface is 100. interface Ethernet1 nameif inside security-level 100 ip address 192.168.1.1 255.255.255.0 ! !--- Defines the IP addresses that should not be NATed. access-list nonat extended permit ip 192.168.1.0 255.255.255.0 172.16.0.0 255.255.0.0 access-list outside extended permit icmp any any !--- Defines the IP addresses that can communicate via the IPsec tunnel. access-list 101 extended permit ip 192.168.1.0 255.255.255.0 172.16.0.0 255.255.0.0 access-list OUT extended permit ip any any pager lines 24 mtu outside 1500 mtu inside 1500 no failover asdm image flash:/asdm-504.bin no asdm history enable arp timeout 14400 nat (inside) 0 access-list nonat access-group OUT in interface outside route outside 0.0.0.0 0.0.0.0 10.1.1.2 1 !--- Output is suppressed. !--- These are the IPsec parameters that are negotiated with the client. crypto ipsec transform-set my-set esp-aes-256 esp-sha-hmac crypto map mymap 20 match address 101 crypto map mymap 20 set peer 172.30.1.1 crypto map mymap 20 set transform-set my-set crypto map mymap interface outside !--- These are the Phase I parameters negotiated by the two peers. isakmp enable outside isakmp policy 10 authentication pre-share isakmp policy 10 encryption aes-256 isakmp policy 10 hash sha isakmp policy 10 group 2 isakmp policy 10 lifetime 86400 !--- A tunnel group consists of a set of records !--- that contain tunnel connection policies. The two attributes !--- are General and IPsec. Use the remote peer IP address as the !--- name of the Tunnel group. In this example 172.30.1.1 is the peer IP address. !--- Refer to Tunnel Group for more information. tunnel-group 172.30.1.1 type ipsec-l2l tunnel-group 172.30.1.1 ipsec-attributes pre-shared-key * !--- Output is suppressed. ! : end PIX7# |

Configurar el concentrador VPN 3000

Los concentradores VPN no están preprogramados con direcciones IP en sus configuraciones de fábrica. Debe utilizar el puerto de la consola para configurar las configuraciones iniciales que son una interfaz de línea de comandos (CLI) basada en menús. Consulte Configuración de Concentradores VPN a través de la Consola para obtener información sobre cómo configurar a través de la consola.

Después de configurar la dirección IP en la interfaz Ethernet 1 (privada), puede configurar el resto con la CLI o a través de la interfaz del explorador. La interfaz del explorador admite HTTP y HTTP a través de Secure Socket Layer (SSL).

Estos parámetros se configuran a través de la consola:

-

Hora/Fecha: la hora y la fecha correctas son muy importantes. Ayudan a garantizar que las entradas de registro y de contabilidad sean exactas y que el sistema pueda crear un certificado de seguridad válido.

-

Interfaz Ethernet 1 (privada): la dirección IP y la máscara (de la topología de red 172.16.5.100/16).

Ahora se puede acceder al concentrador VPN a través de un navegador HTML desde la red interna. Refiérase a Uso de la Interfaz de Línea de Comandos para la Configuración Rápida para obtener información sobre cómo configurar el VPN Concentrator en el modo CLI.

Escriba la dirección IP de la interfaz privada desde el navegador web para habilitar la interfaz GUI.

Haga clic en el icono guardar los cambios necesarios para guardar la memoria. El nombre de usuario y la contraseña predeterminados de fábrica son admin, que distingue entre mayúsculas y minúsculas.

-

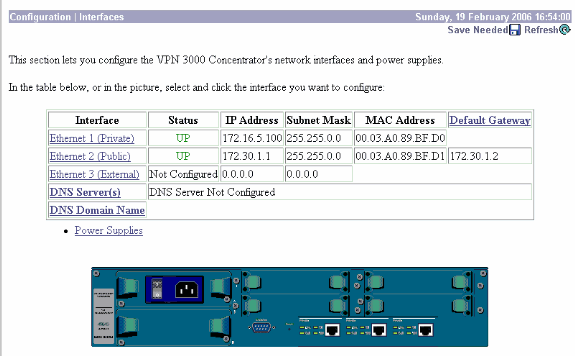

Inicie la GUI y seleccione Configuration > Interfaces para configurar la dirección IP para la interfaz pública y el gateway predeterminado.

-

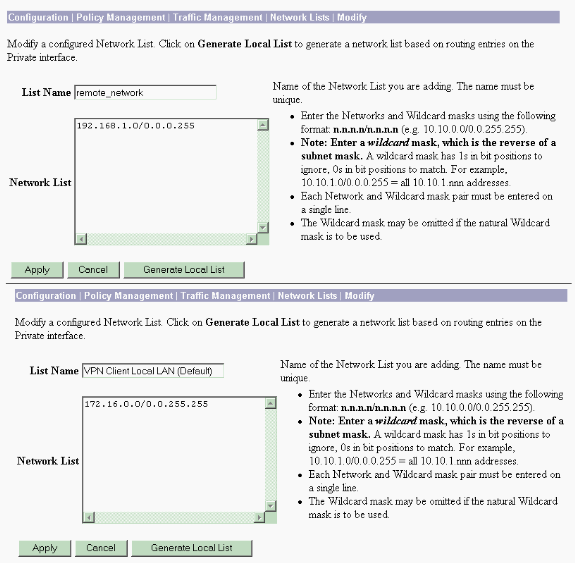

Seleccione Configuration > Policy Management > Traffic Management > Network Lists > Add or Modify para crear las listas de red que definen el tráfico que se cifrará.

Agregue aquí las redes locales y remotas. Las direcciones IP deben reflejar las de la lista de acceso configurada en el PIX remoto.

En este ejemplo, las dos listas de red son remote_network y VPN Client Local LAN.

-

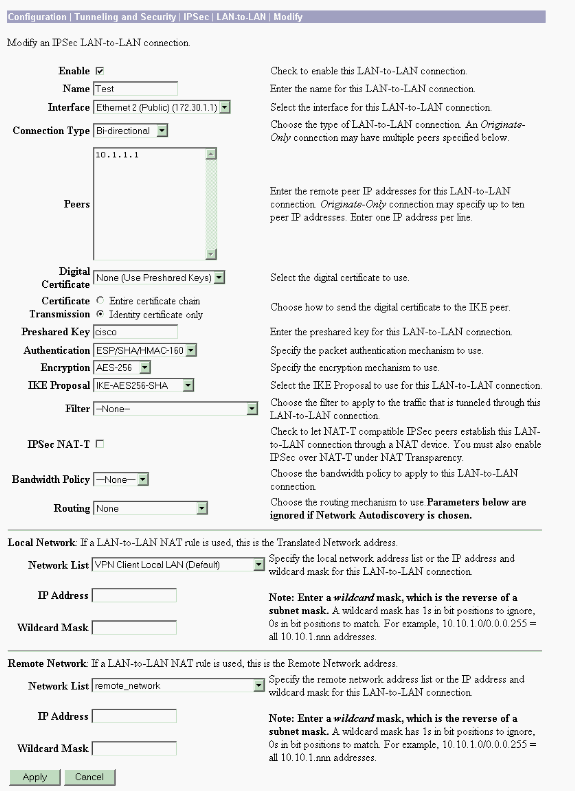

Seleccione Configuration > System > Tunneling Protocols > IPSec LAN-to-LAN > Add para configurar el túnel IPsec LAN-to-LAN. Haga clic en Apply (Aplicar) cuando termine.

Introduzca la dirección IP del par, las listas de red creadas en el paso 2, los parámetros IPsec e ISAKMP y la clave previamente compartida.

En este ejemplo, la dirección IP del peer es 10.1.1.1, las listas de red son remote_network y VPN Client Local LAN, y cisco es la clave previamente compartida.

-

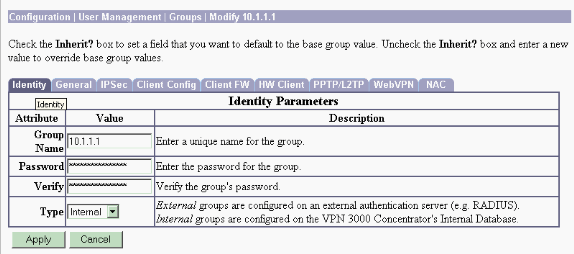

Seleccione Configuration > User Management > Groups > Modify 10.1.1.1 para ver la información de grupo generada automáticamente.

Nota: No modifique esta configuración de grupo.

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

Verifique el PIX

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

-

show isakmp sa —Muestra todas las asociaciones de seguridad (SA) IKE actuales en un par. El estado MM_ACTIVE indica que el modo principal se utiliza para configurar el túnel VPN IPsec.

En este ejemplo, el Firewall PIX inicia la conexión IPSec. La dirección IP del par es 172.30.1.1 y utiliza el modo principal para establecer la conexión.

PIX7#show isakmp sa Active SA: 1 Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey) Total IKE SA: 1 1 IKE Peer: 172.30.1.1 Type : L2L Role : initiator Rekey : no State : MM_ACTIVE -

show ipsec sa —Muestra la configuración utilizada por las SAs actuales. Verifique la dirección IP par, las redes accesibles en los extremos remotos y locales y la transformación fijada que se utiliza. Hay dos ESP SA, uno en cada dirección.

PIX7#show ipsec sa interface: outside Crypto map tag: mymap, seq num: 20, local addr: 10.1.1.1 access-list 101 permit ip 192.168.1.0 255.255.255.0 172.16.0.0 255.255.0.0 local ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0) remote ident (addr/mask/prot/port): (172.16.0.0/255.255.0.0/0/0) current_peer: 172.30.1.1 #pkts encaps: 4, #pkts encrypt: 4, #pkts digest: 4 #pkts decaps: 4, #pkts decrypt: 4, #pkts verify: 4 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0 #send errors: 0, #recv errors: 0 local crypto endpt.: 10.1.1.1, remote crypto endpt.: 172.30.1.1 path mtu 1500, ipsec overhead 76, media mtu 1500 current outbound spi: 136580F6 inbound esp sas: spi: 0xF24F4675 (4065281653) transform: esp-aes-256 esp-sha-hmac in use settings ={L2L, Tunnel,} slot: 0, conn_id: 1, crypto-map: mymap sa timing: remaining key lifetime (kB/sec): (3824999/28747) IV size: 16 bytes replay detection support: Y outbound esp sas: spi: 0x136580F6 (325419254) transform: esp-aes-256 esp-sha-hmac in use settings ={L2L, Tunnel,} slot: 0, conn_id: 1, crypto-map: mymap sa timing: remaining key lifetime (kB/sec): (3824999/28745) IV size: 16 bytes replay detection support: YUtilice los comandos clear ipsec sa y clear isakmp sa para restablecer el túnel.

Verifique el concentrador VPN 3000

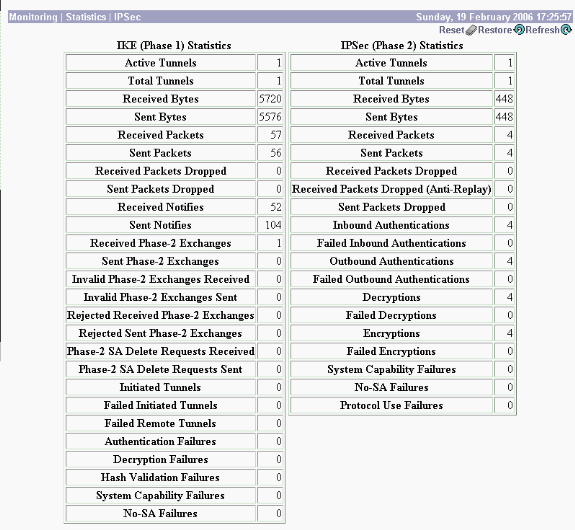

Seleccione Monitoring > Statistics > IPsec para verificar si el túnel ha aparecido en el VPN 3000 Concentrator. Esto contiene las estadísticas para los parámetros IKE e IPsec.

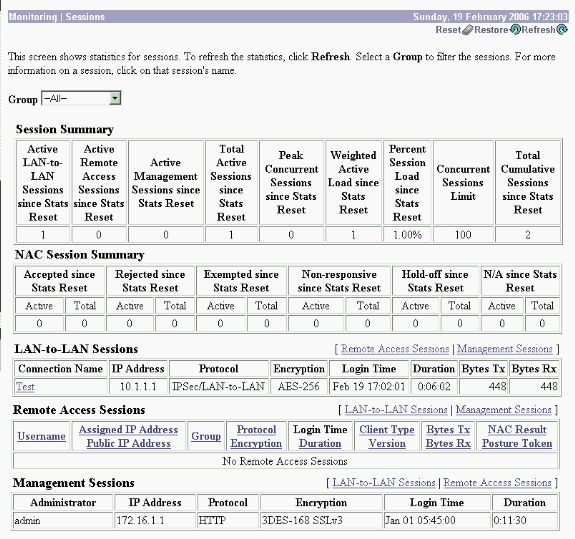

Puede supervisar activamente la sesión en Monitoring > Sessions. Aquí puede restablecer el túnel IPsec.

Troubleshoot

En esta sección encontrará información que puede utilizar para solucionar problemas de configuración.

Solución de problemas de PIX

La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show.

Nota: Consulte Información Importante sobre Comandos Debug antes de utilizar los comandos debug.

Los comandos debug en PIX para los túneles VPN son:

-

debug crypto isakmp —Depura las negociaciones ISAKMP SA.

-

debug crypto ipsec —Depura las negociaciones de SA IPSec.

Solución de problemas del concentrador VPN 3000

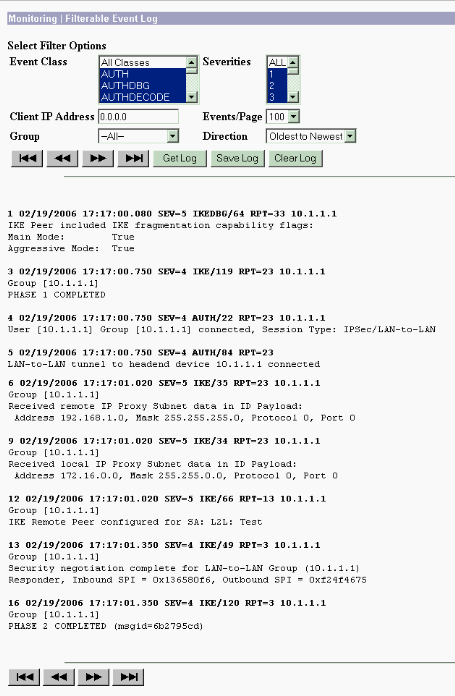

Al igual que los comandos debug en los routers Cisco, puede configurar las clases de eventos para ver todas las alarmas. Seleccione Configuration > System > Events > Classes > Add para activar el registro de clases de eventos.

Seleccione Monitoring > Filterable Event Log para supervisar los eventos habilitados.

PFS

En las negociaciones de IPSec, Perfect Forward Secrecy (PFS) garantiza que cada clave criptográfica nueva no esté relacionada a cualquier clave anterior. Active o desactive el PFS en ambos peers de túnel; de lo contrario, el túnel IPsec de LAN a LAN (L2L) no se establece en el PIX/ASA.

PFS se inhabilita de forma predeterminada. Para habilitar PFS utilice el comando pfs con la palabra clave enable en el modo de configuración de política de grupo. Para inhabilitar PFS, ingrese la palabra clave disable (inhabilitar).

hostname(config-group-policy)#pfs {enable | disable}

Para quitar el atributo PFS de la configuración en ejecución, ingrese la forma no de este comando. Una política de grupo puede heredar un valor para PFS de otra política de grupo. Ingrese la forma no de este comando para evitar heredar un valor.

hostname(config-group-policy)#no pfs

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

16-Oct-2008 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios