Introducción

Este documento describe los pasos necesarios para actualizar el certificado del proveedor de identidad (IdP) con el nuevo certificado del proveedor de servicios de acceso seguro.

Antecedentes

El certificado de lenguaje de marcado de aserción de seguridad de acceso seguro (SAML) de Cisco utilizado para la autenticación de red privada virtual (VPN) vencerá pronto y se puede actualizar en el IdP actual utilizado para autenticar usuarios de VPN en caso de que validen este certificado.

Puede encontrar más información al respecto en la sección Anuncios de acceso seguro.

Nota: La mayoría de los IdP no verifican este certificado SAML de forma predeterminada y no es un requisito, lo que significa que no se necesita ninguna otra acción en su IdP. En caso de que su IdP valide el Certificado de Acceso Seguro, continúe con la actualización del Certificado de Acceso Seguro en su configuración de IdP.

Este documento cubre los pasos para confirmar si los IdPs configurados realizan la validación del certificado: Entra ID (Azure AD), PingIdentity, Cisco DUO, OKTA.

Prerequisites

Requirements

- Acceso al panel de Cisco Secure Access.

- Acceso a su panel de IdP.

Panel de Cisco Secure Access

| Nota: Asegúrese de que después de hacer el siguiente paso que es activar el Nuevo Certificado de Acceso Seguro, si su IdP está haciendo esta Validación de Certificado, actualice su IdP con el nuevo Certificado; de lo contrario, la Autenticación VPN para Usuarios de Acceso Remoto puede fallar. Si confirma que su IdP está haciendo esta Validación de Certificado, le recomendamos que active el nuevo certificado en Secure Access y lo cargue en su IdP durante el horario no laborable. |

En el panel de acceso seguro, la única acción requerida es ir a Secure > Certificates > SAML Authentication > Service Provider certificates, en el certificado "New" haga clic en "Activate".

Una vez que haya hecho clic en Activar, podrá descargar el nuevo certificado de acceso seguro para importarlo en su IdP si está realizando la validación del certificado.

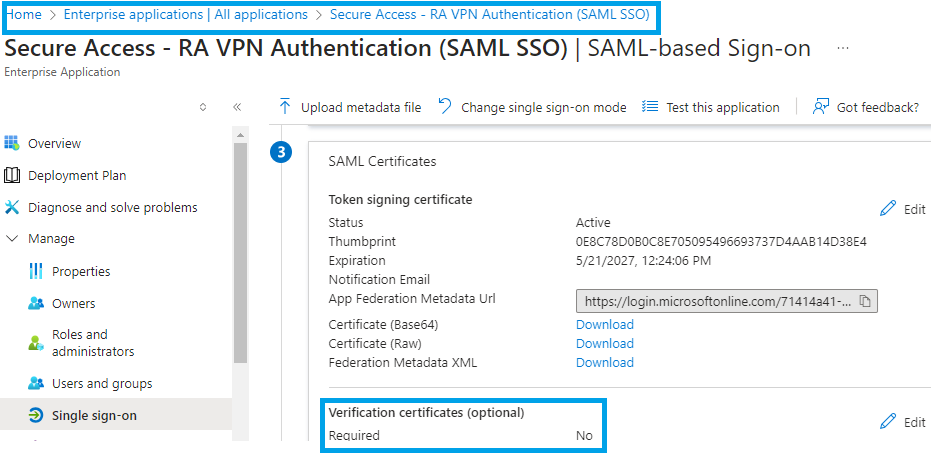

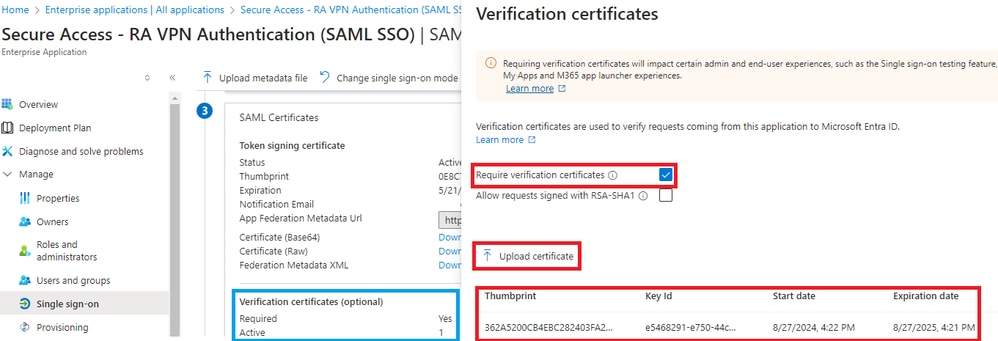

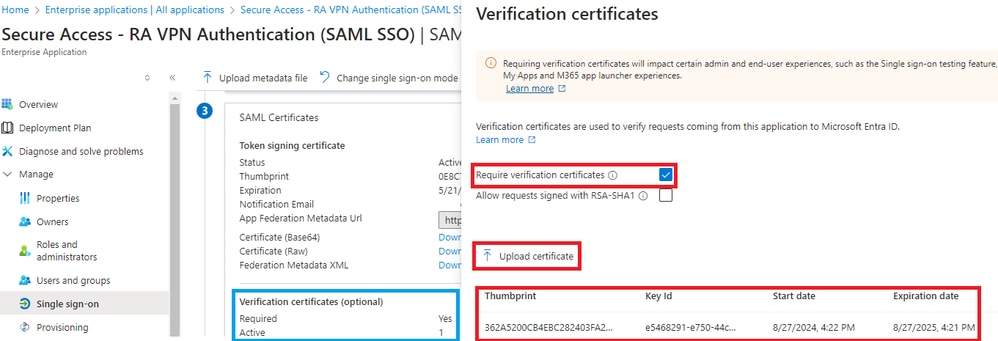

ID de Microsoft Entry (Microsoft Azure)

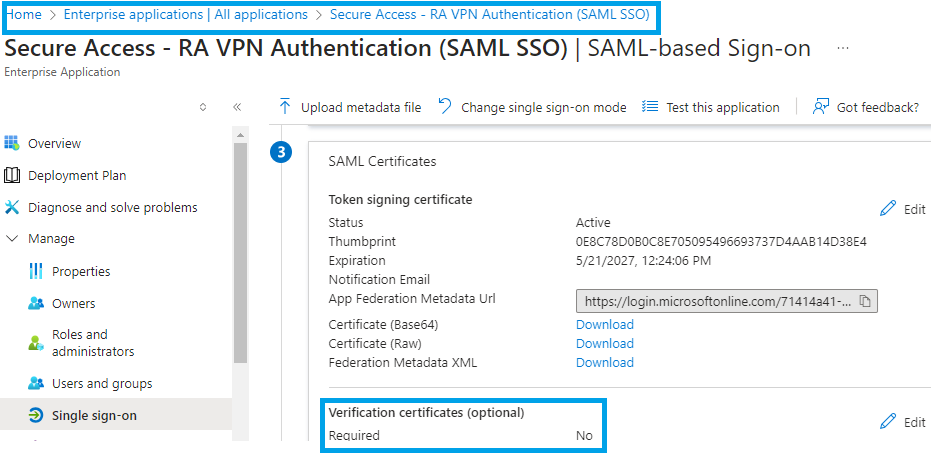

El Id. de entrada (Azure AD) no realiza la validación de certificados de forma predeterminada.

Si el ID de entrada de IdP tiene el valor "Certificado de verificación (opcional)" establecido en "Requerido = sí", haga clic en Editar y "Cargar certificado" para cargar el nuevo certificado VPN SAML de acceso seguro.

PingIdentity

PingIdentity no está realizando la validación de certificados de forma predeterminada.

Si en IdP Identity el valor Enforce Signed AuthnRequest está configurado en "Enabled ", haga clic en Edit y cargue el nuevo Certificado VPN SAML de Secure Access.

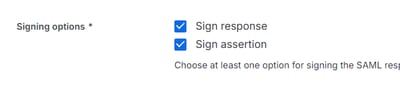

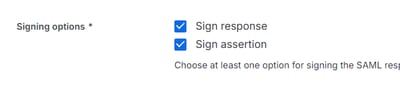

Cisco DUO

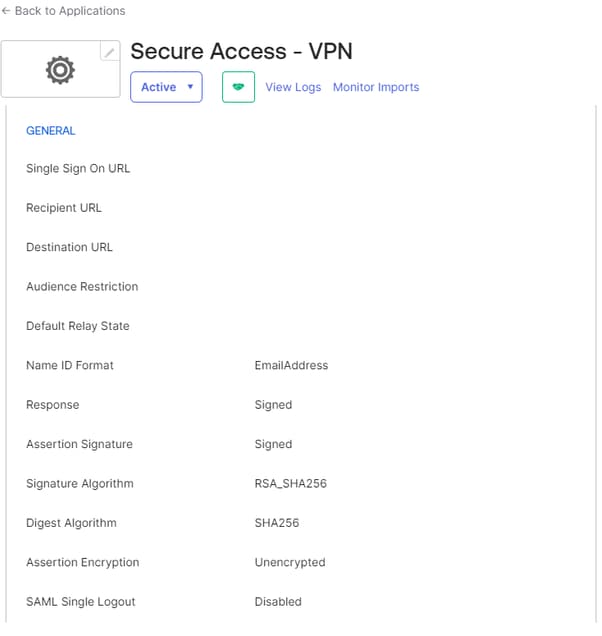

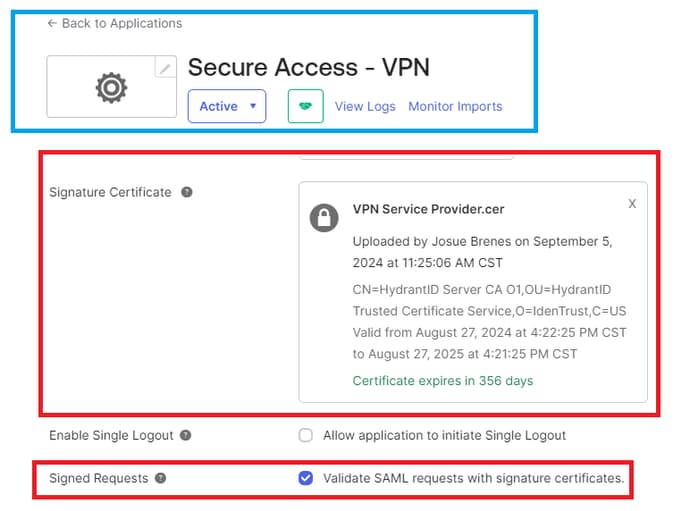

Cisco DUO realiza la validación de la solicitud de firma de forma predeterminada; sin embargo, no requiere que se realice ninguna acción en el propio DUO a menos que se habilite el cifrado de aserción.

para la firma de solicitud, el DUO puede descargar el nuevo certificado mediante el enlace de ID de entidad de metadatos proporcionado por el administrador.

Respuesta de firma y acción de aserción

Configuración de ID de entidad

No se requiere ninguna acción en este paso, el DUO puede extraer el nuevo certificado del enlace de ID de entidad: https://<entry-id>.vpn.sse.cisco.com/saml/sp/metadata/<profile_name>.

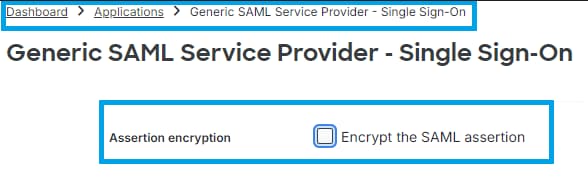

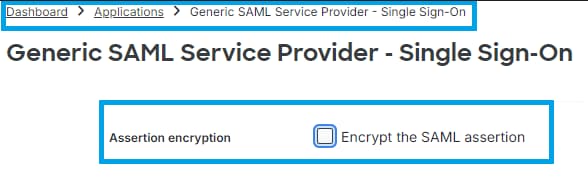

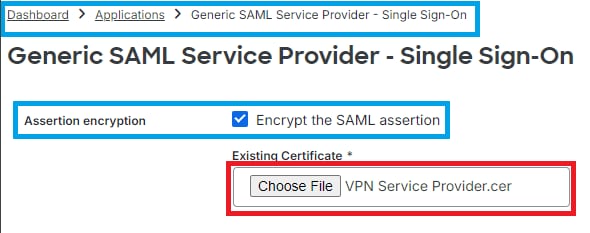

Cifrado de aserción

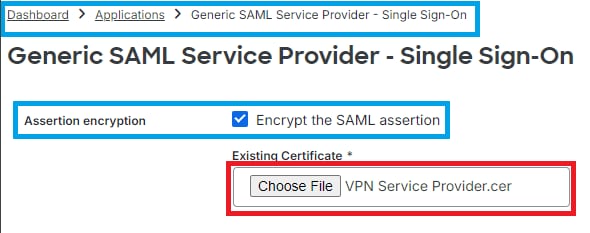

Si en el IdP de Cisco DUO el valor "Encriptación de aserción" tiene marcada la opción "Cifrar la aserción SAML", haga clic en "Elegir archivo" y cargue el nuevo certificado VPN SAML de acceso seguro.

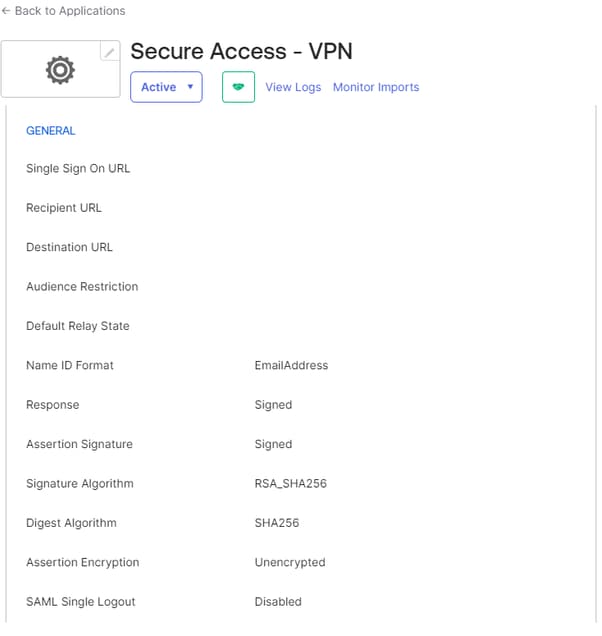

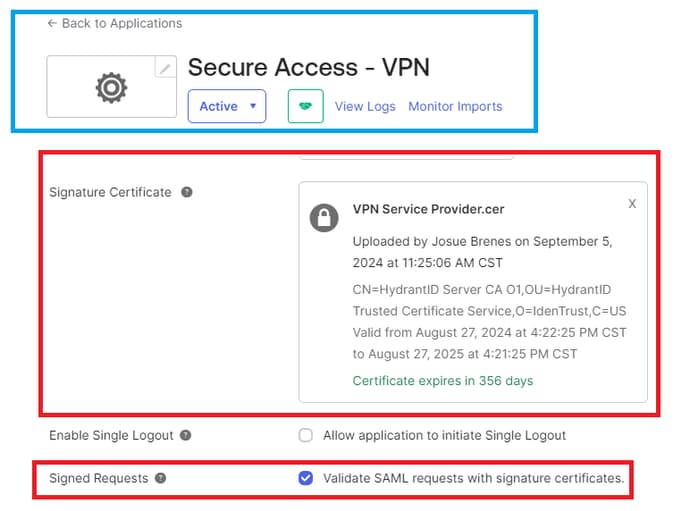

OKTA

OKTA no está realizando la validación de certificados de forma predeterminada. No existe ninguna opción en General > Configuración SAML que diga "Certificado de firma".

Si en el IdP OKTA hay un valor bajo General > Configuración SAML, que dice "Cifrado de afirmación de certificado de firma" significa que OKTA está haciendo la Validación de Certificado. Haga clic en "Editar configuración SAML", haga clic en Certificado de firma y cargue el nuevo Certificado VPN SAML de acceso seguro.

Información Relacionada

Comentarios

Comentarios