Introducción

Este documento describe el proceso de asignación dinámica de políticas de grupo mediante la autenticación SAML en Cisco Secure Firewall.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento básico de VPN de acceso remoto, SSL y certificados

- Conocimiento básico de SAML

- Experiencia con Firepower Management Center

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Secure Firewall v7.2.0

- Cisco Secure Firewall Management Center (FMC) v7.2.0

- Cisco Secure Client 5.0.04032

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

En este documento, Okta se utiliza como proveedor de identidad (IdP). Sin embargo, es esencial tener en cuenta que cualquier IdP que permita la personalización de atributos enviados en la Aserción SAML puede ser utilizado.

El IdP de SAML se puede configurar para enviar atributos de aserciones además de la aserción de autenticación. El componente Proveedor de servicios SAML en ASA/FTD interpreta las afirmaciones SAML recibidas de IdP y hace selecciones de políticas basadas en ellas.

Configurar

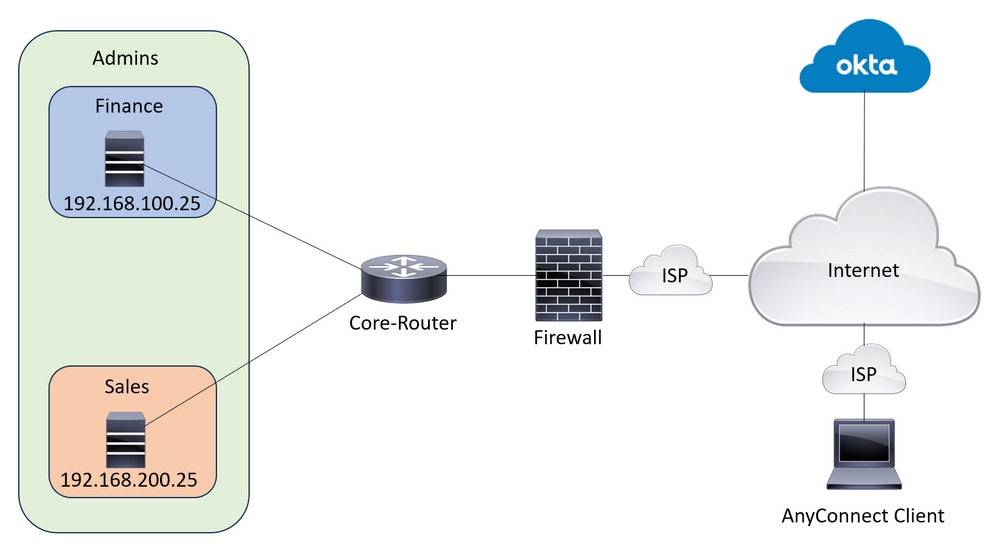

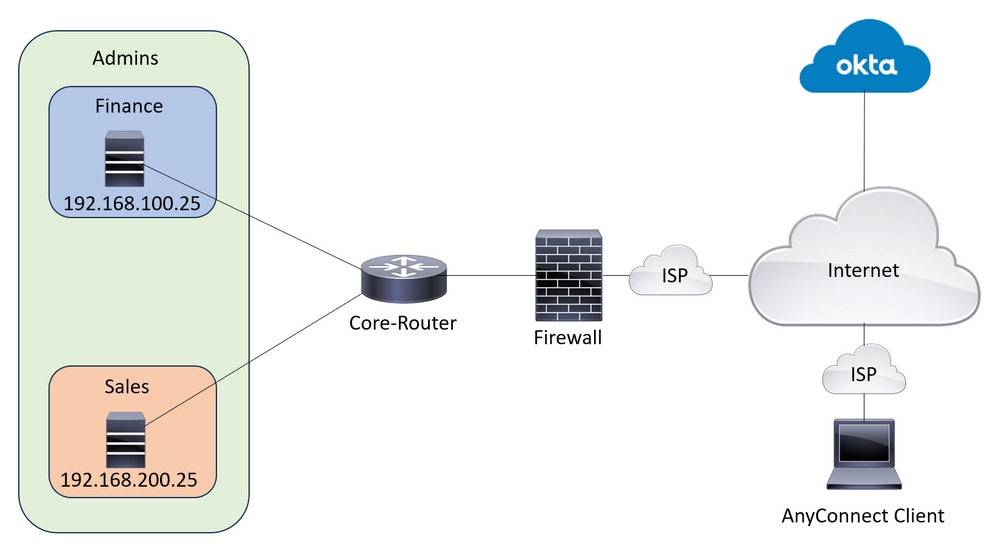

Diagrama de la red

Topología de laboratorio

Topología de laboratorio

Nota: Esta configuración sólo funciona cuando un usuario forma parte de un único grupo, pero no cuando forma parte de varios grupos.

Configuraciones

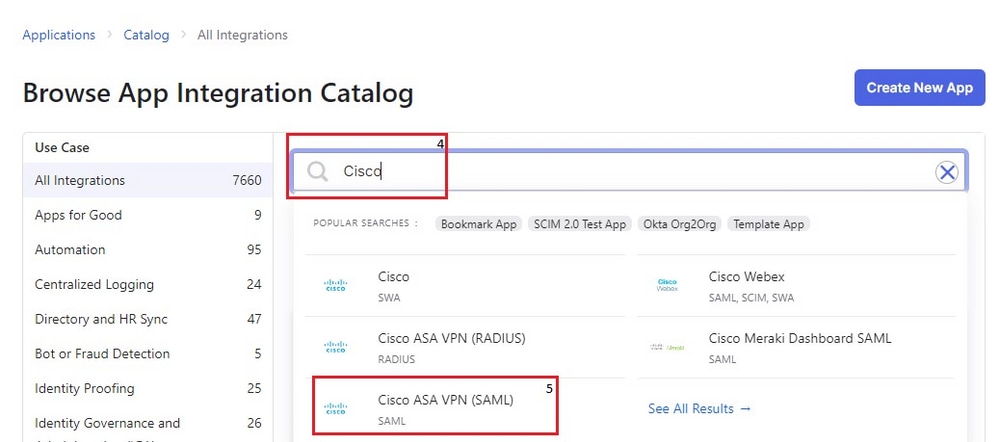

Okta - SAML Configuration Part #1

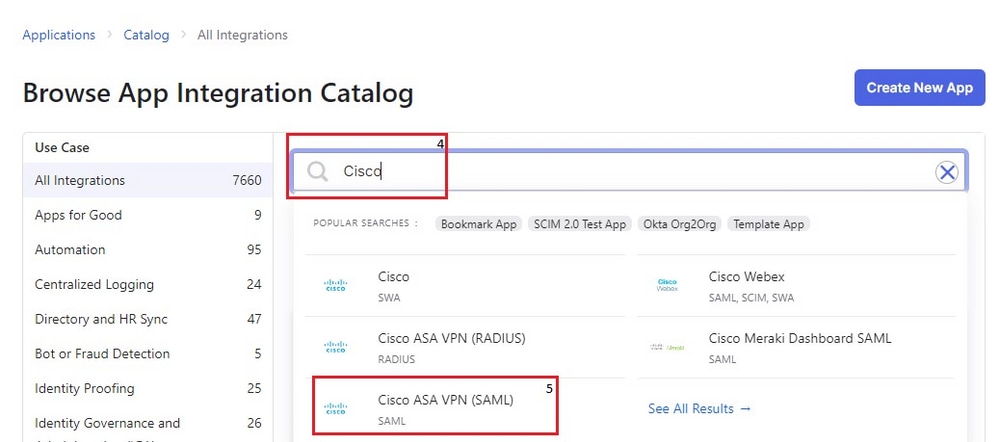

1. Acceda a Applications > Applications y haga clic en Browse App Catalog. Buscar porCisco en la barra de búsqueda del catálogo y seleccione Cisco ASA VPN SAML, haga clic en Add Integration.

Okta Agregar aplicación

Okta Agregar aplicación

Aplicación SAML Okta ASA

Aplicación SAML Okta ASA

Botón Agregar aplicación Okta

Botón Agregar aplicación Okta

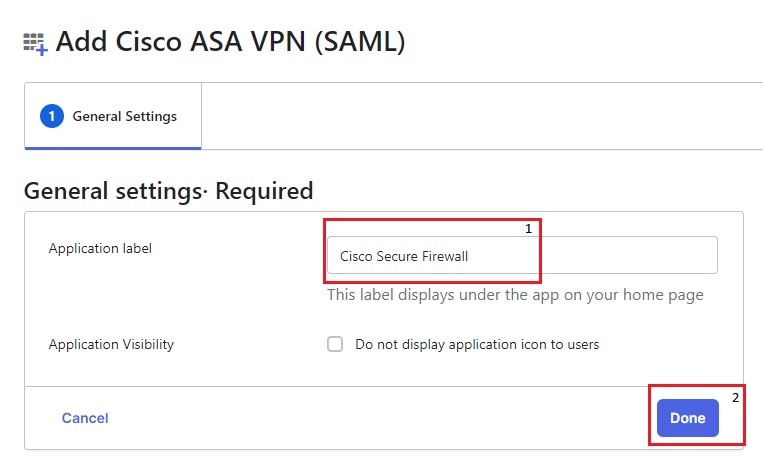

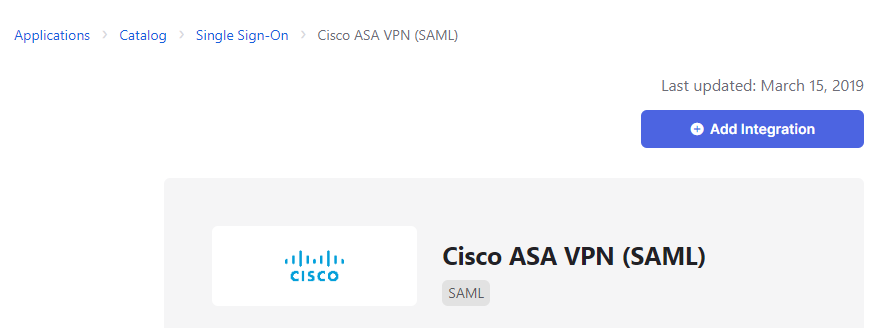

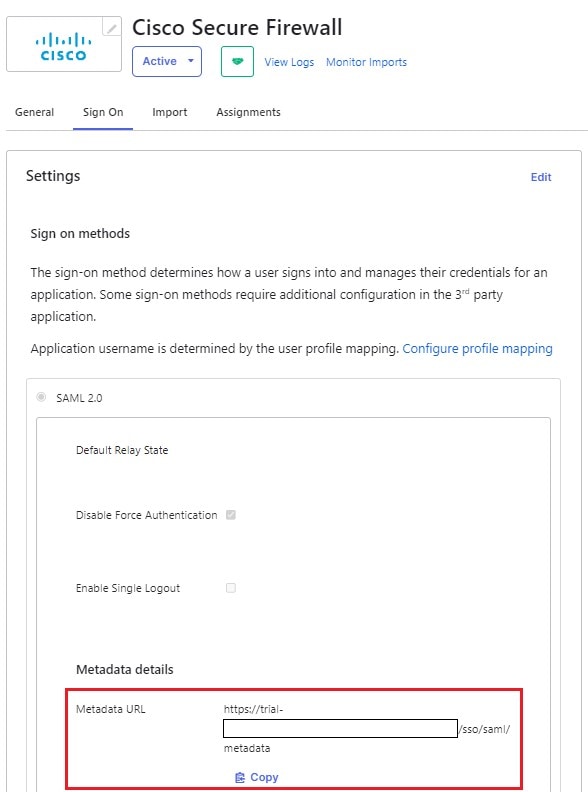

2. Cumplimente el Application Label en el General Settings y haga clic en Done.

Configuración general de Okta

Configuración general de Okta

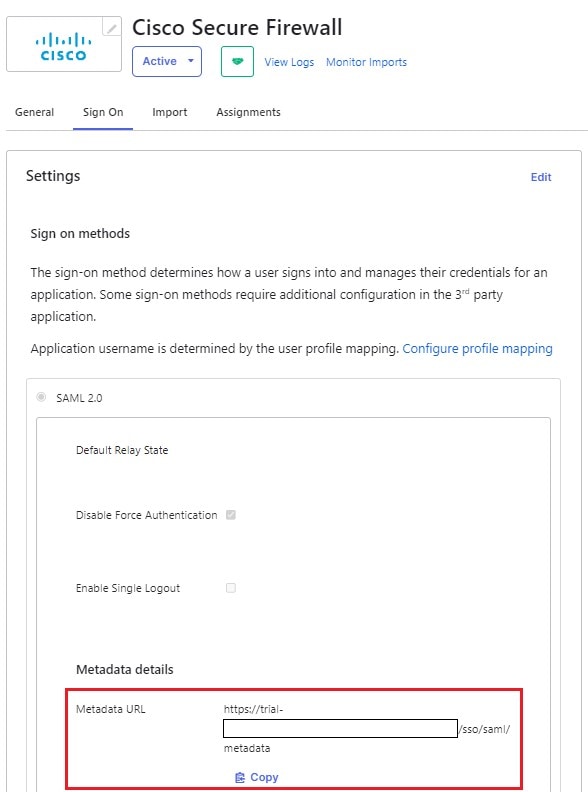

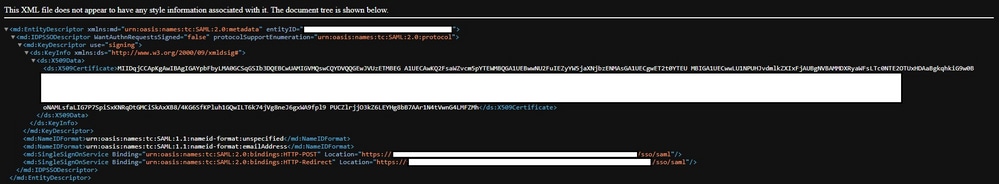

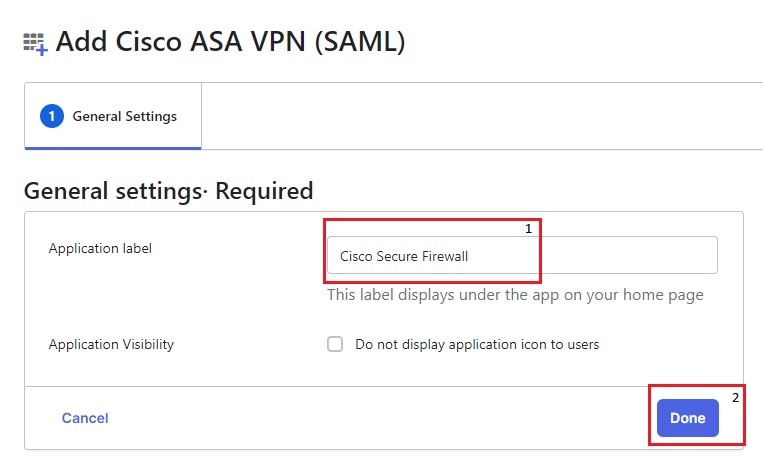

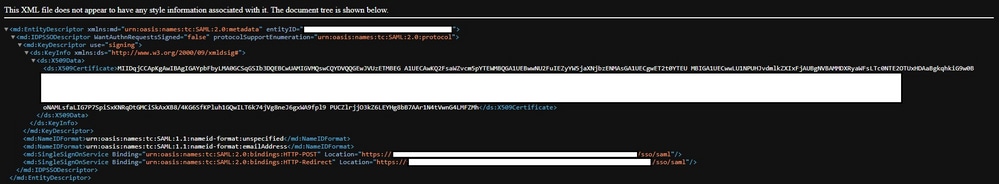

3. En el Sign On, busque el Metadata URL, cópielo y ábralo en una nueva pestaña. Metadata XML se parece al que se muestra en esta imagen:

Okta Iniciar sesión en la página

Okta Iniciar sesión en la página

XML de metadatos

XML de metadatos

4. Descargue el SAML SIgning Certificate, desde el mismo Sign On sección. Esto es necesario para configurar SSO en FMC.

5. A continuación, configure el servidor SSO en FMC. Se supone que el certificado SSL está configurado e inscrito para FTD (donde el nombre del punto de confianza es RAVPN-SSL).

FMC - Configuración de SAML

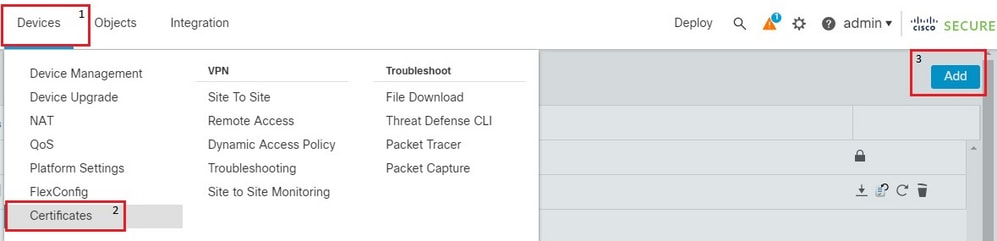

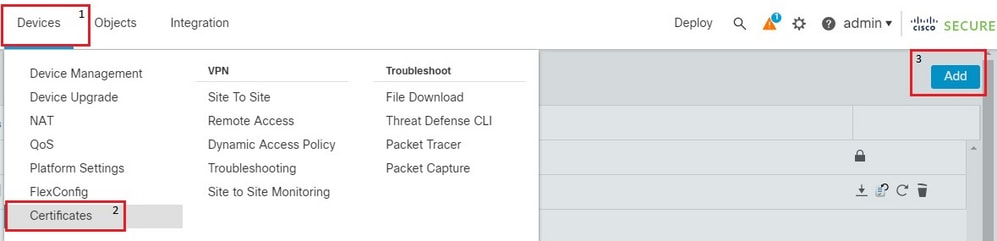

1. En FMC, navegue hasta Devices > Certificates y haga clic en Add.

Navegación de dispositivos FMC

Navegación de dispositivos FMC

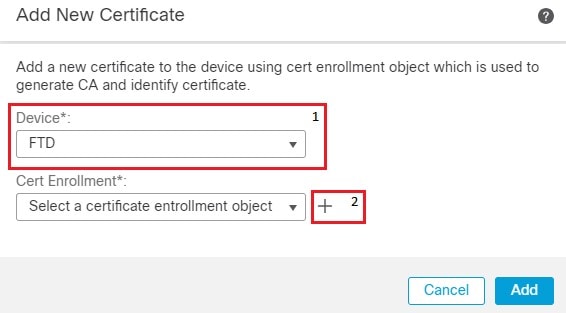

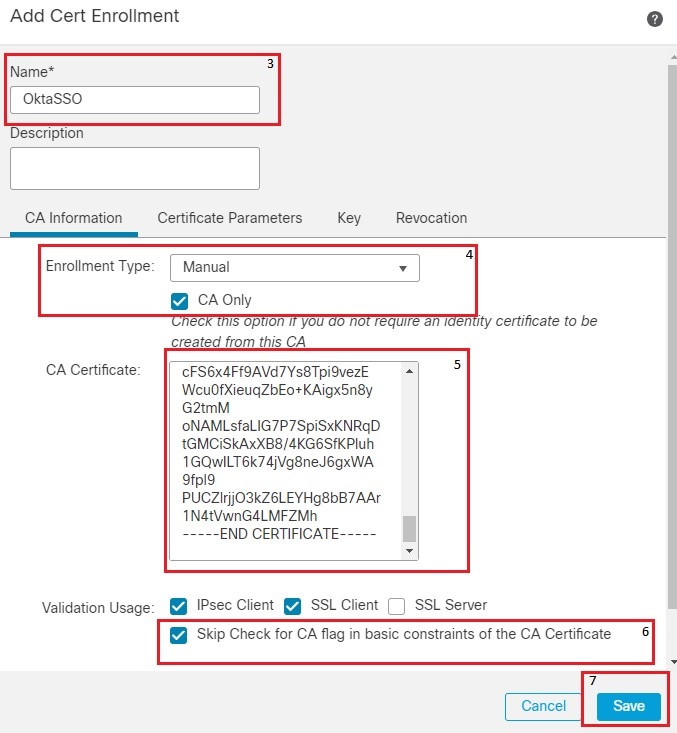

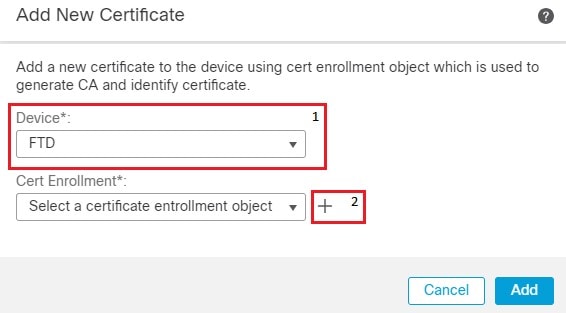

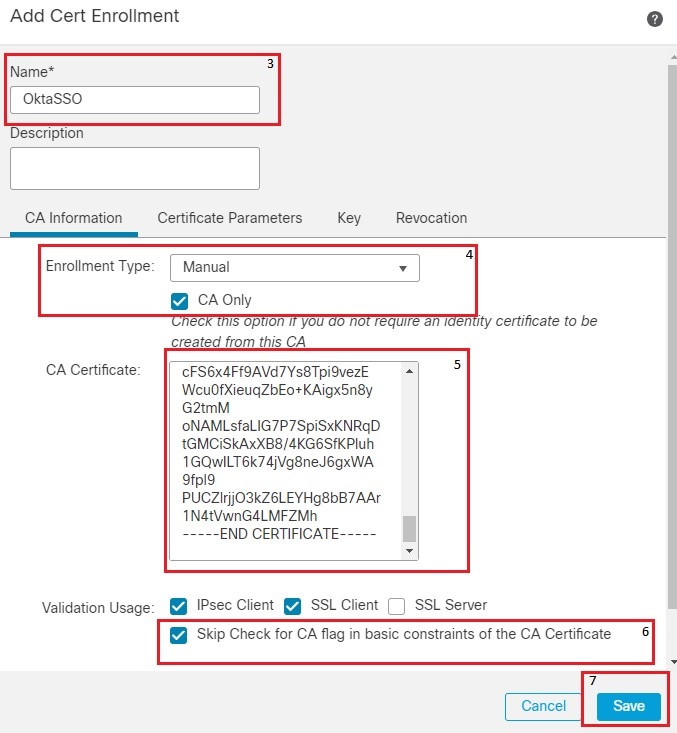

2. Elija el dispositivo adecuado y haga clic en + , junto a Inscripción de certificados. Proporcione un nombre para la inscripción de certificados. Debajo CA Information, elija el tipo de inscripción que se Manual. Compruebe el CA Only y en el cuadro CA Certificate pegue el contenido del certificado que recibió anteriormente de la página Okta SAML. Una vez hecho esto, haga clic en Save.

Inscripción en certificados FMC

Inscripción en certificados FMC

detalles de inscripción de certificados fmc

detalles de inscripción de certificados fmc

Nota: Marque la opción Skip Check for CA flag in basic constraints of the CA certificate, ya que el certificado proporcionado por el IdP es usualmente autofirmado.

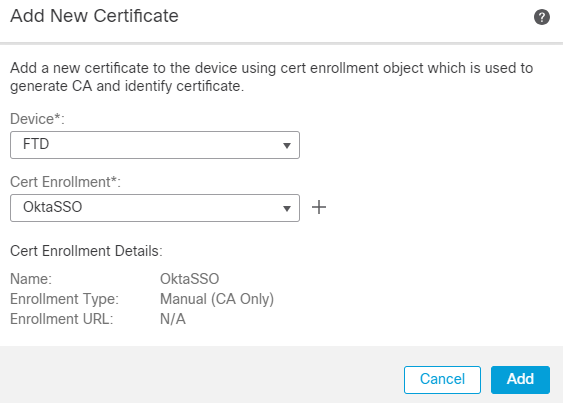

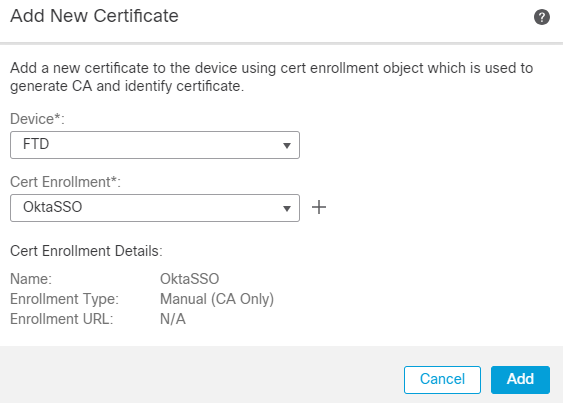

3. Haga clic Add para inscribirse en el certificado.

fmc add cert enrollment

fmc add cert enrollment

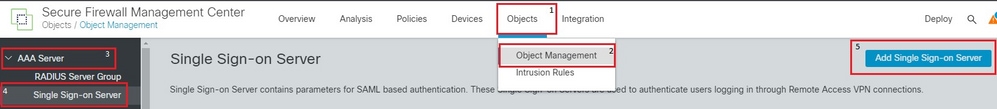

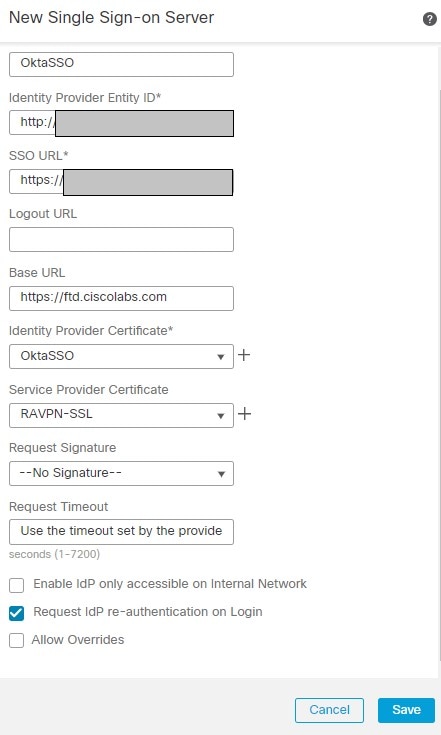

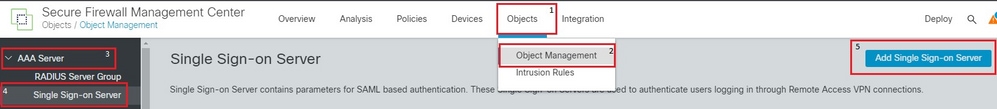

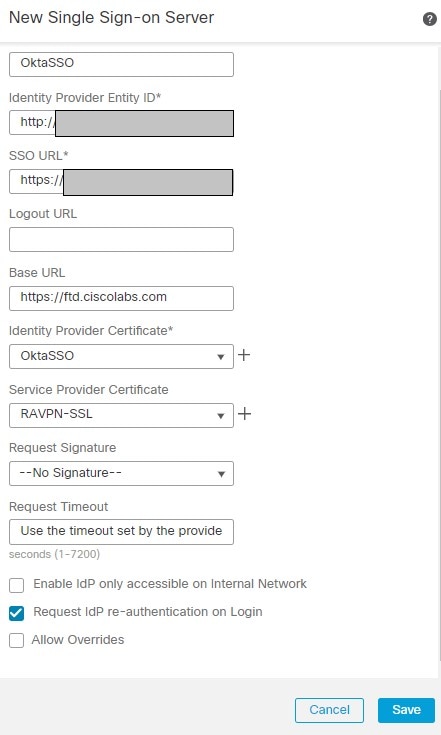

4. Acceda a Objects > Object Management > AAA Server > Single Sign-on Server y haga clic en Add Single Sign-on Server. Rellene la información necesaria, desde el XML de metadatos (ID de entidad y URL de SSO), la URL base es el common name (CN) que tiene para el certificado SSL de FTD. El certificado IdP es OktaSSO que se inscribió anteriormente y el certificado de proveedor de servicios es el SSL certificate para FTD, que es RAVPN-SSL en este caso. Deje todo lo demás como predeterminado. Cuando haya terminado, haga clic en Save.

Navegador de objetos FMC

Navegador de objetos FMC

FMC SSO config.

FMC SSO config.

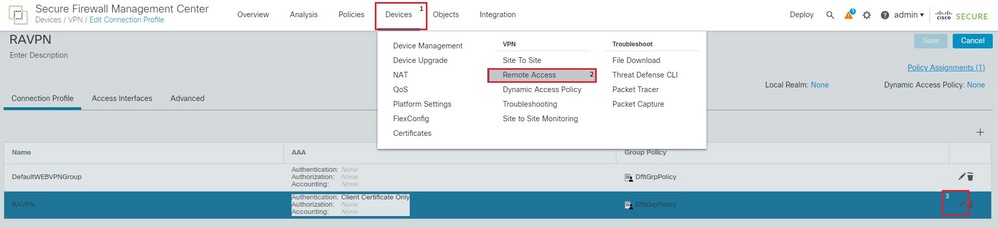

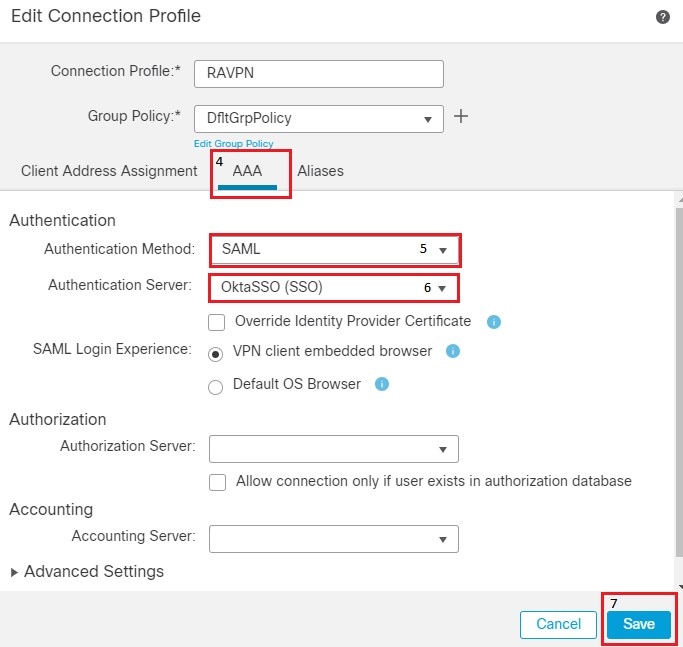

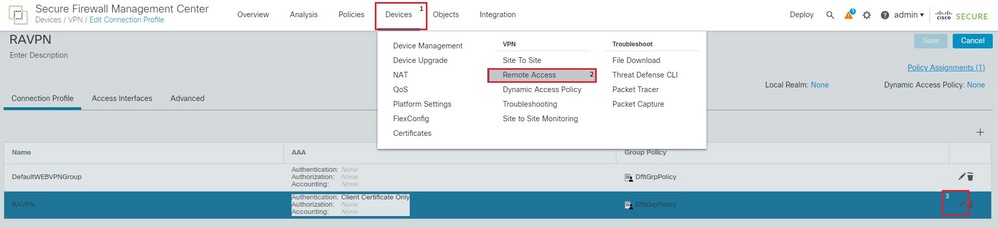

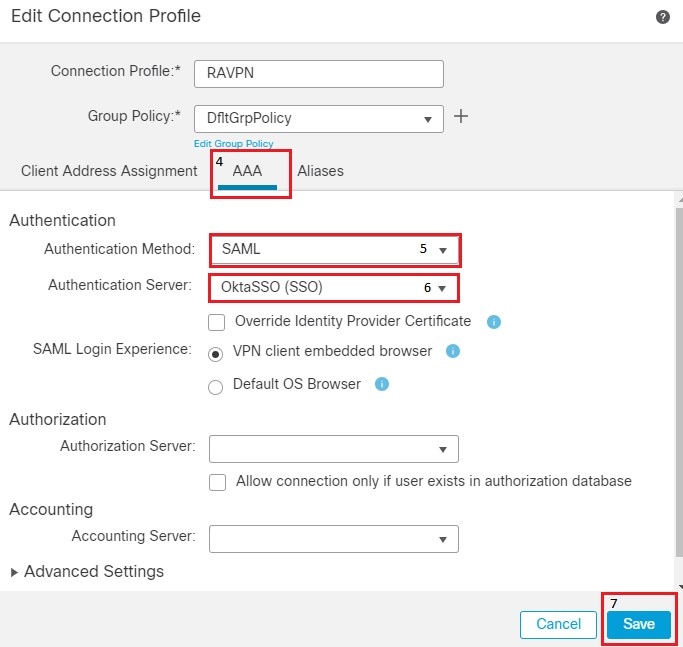

5. Este servidor SSO se utiliza como nuestra autenticación en el perfil de acceso remoto. Desplácese hasta Devices > Remote Access > Edit y edite el perfil de conexión que le preocupa. En la sección AAA, utilice el servidor SSO creado anteriormente como el Método de autenticación. Una vez hecho esto, haga clic en Save. Recuerde guardar los cambios haciendo clic en Save en la esquina superior derecha.

Navegador RA de dispositivos FMC

Navegador RA de dispositivos FMC

Configuración del perfil de conexión FMC

Configuración del perfil de conexión FMC

6. A continuación, cree las tres políticas de grupo denominadas, Admins, Finance, y Ventas.

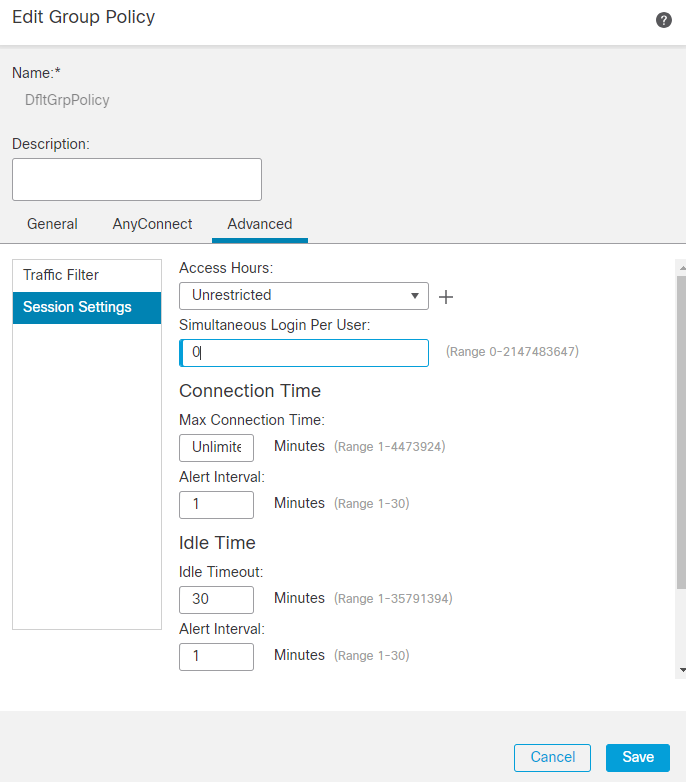

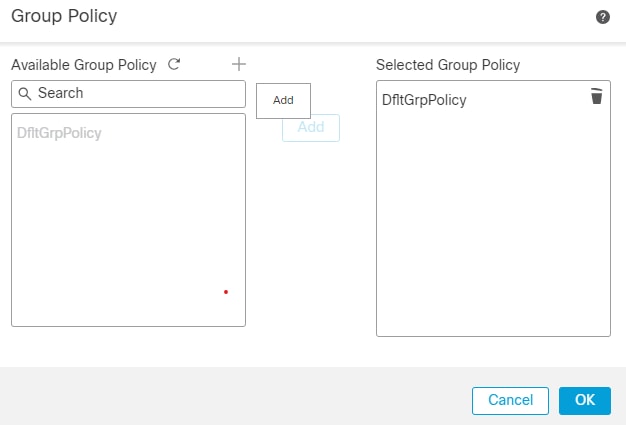

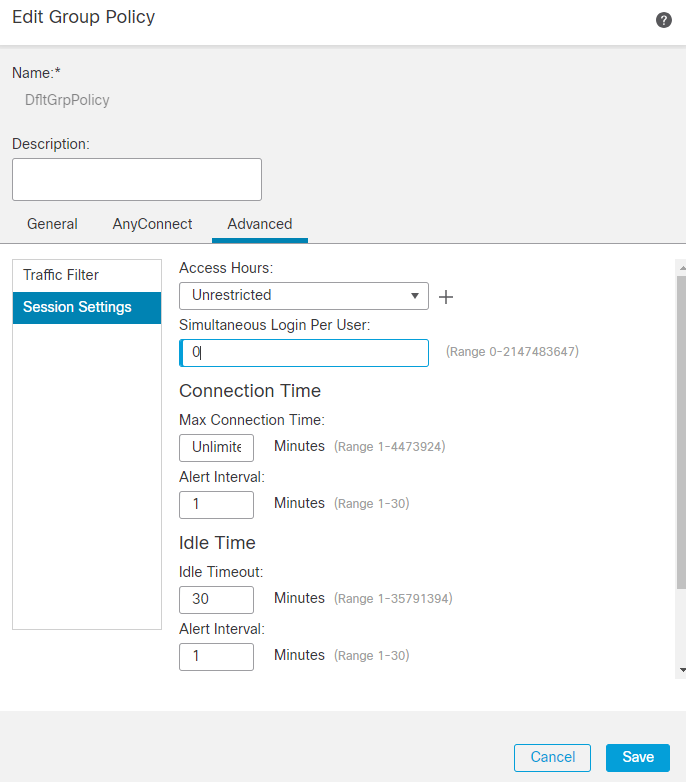

7. La política de grupo DfltGrpPolicy tiene el Simultaneous Login Per User. valor establecido en 0 para que no sea utilizado por ningún usuario.

Configuración de la política FMC DfltGrp

Configuración de la política FMC DfltGrp

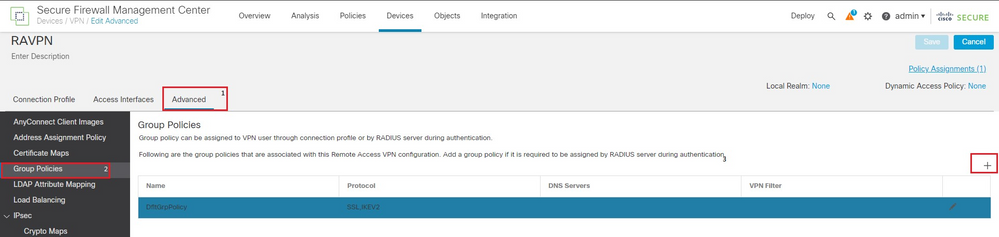

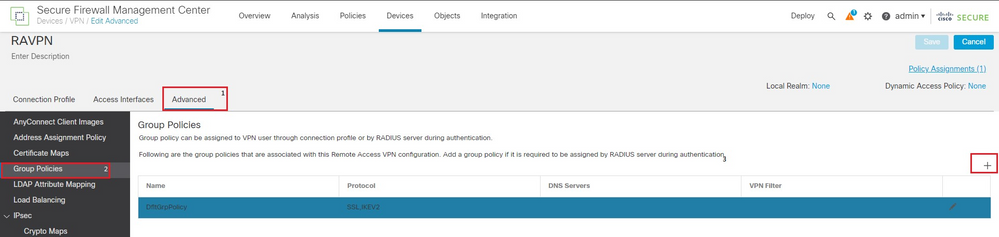

8. Acceda a Advanced Section > Group Policies y haga clic en +. Haga clic en + de nuevo para crear una nueva política de grupo.

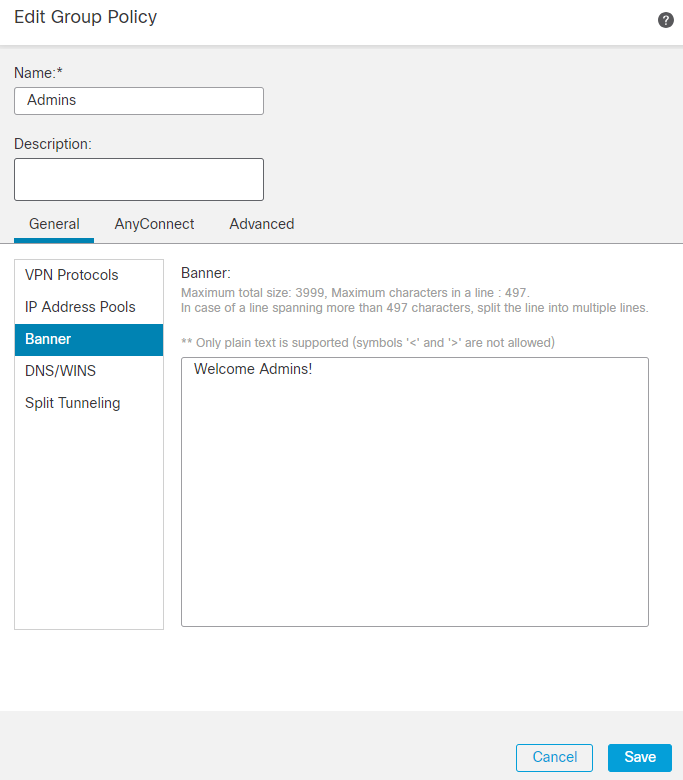

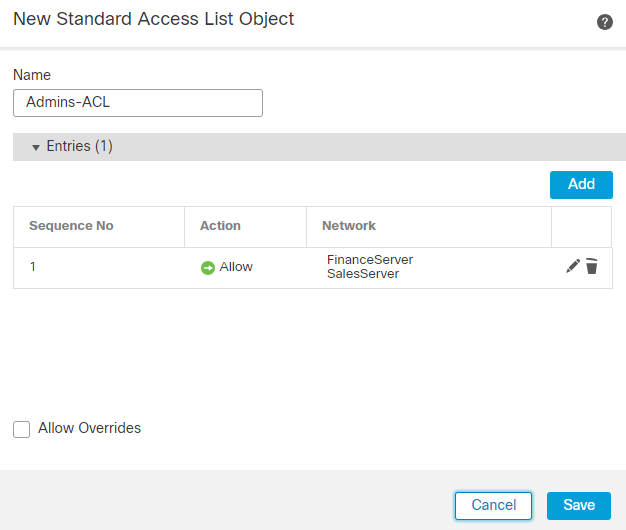

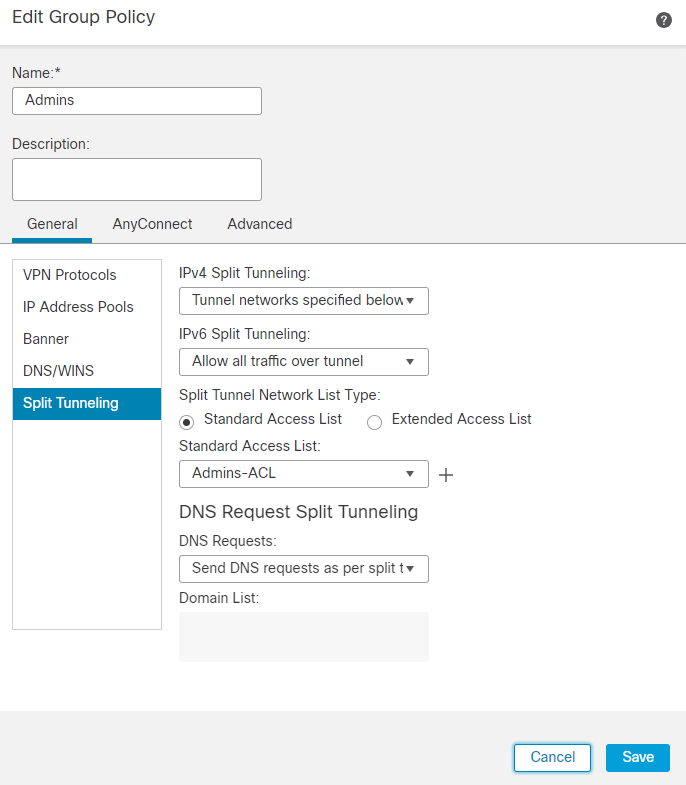

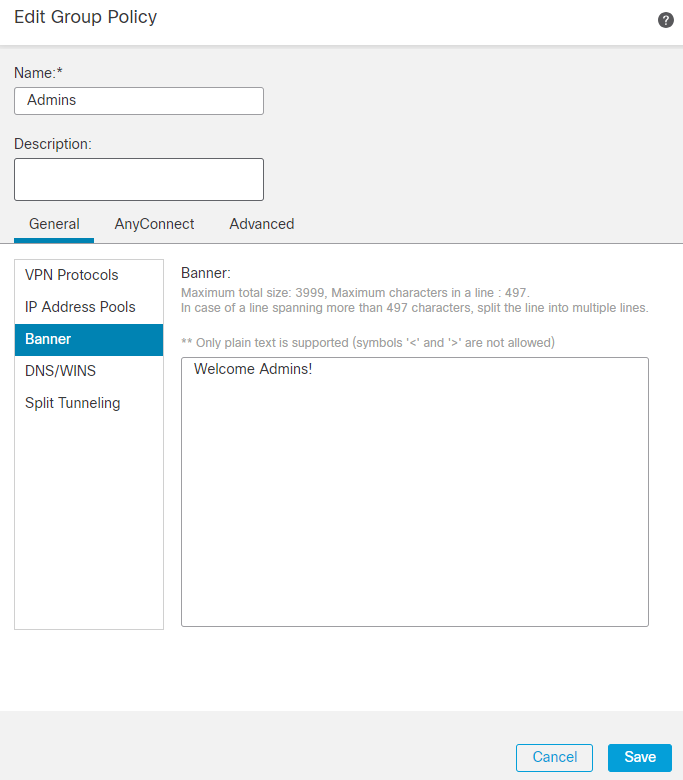

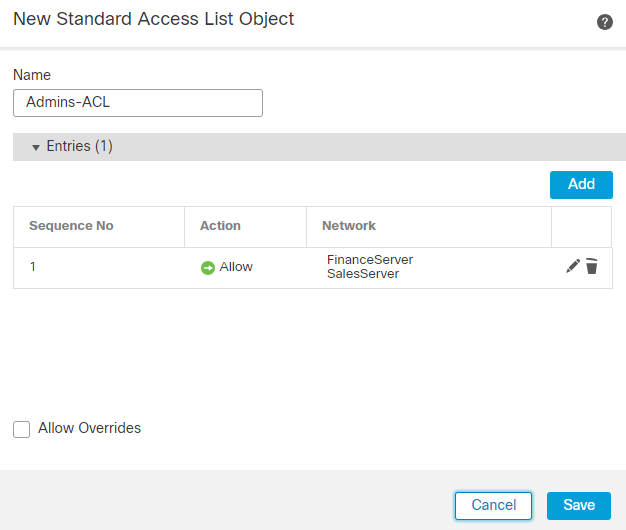

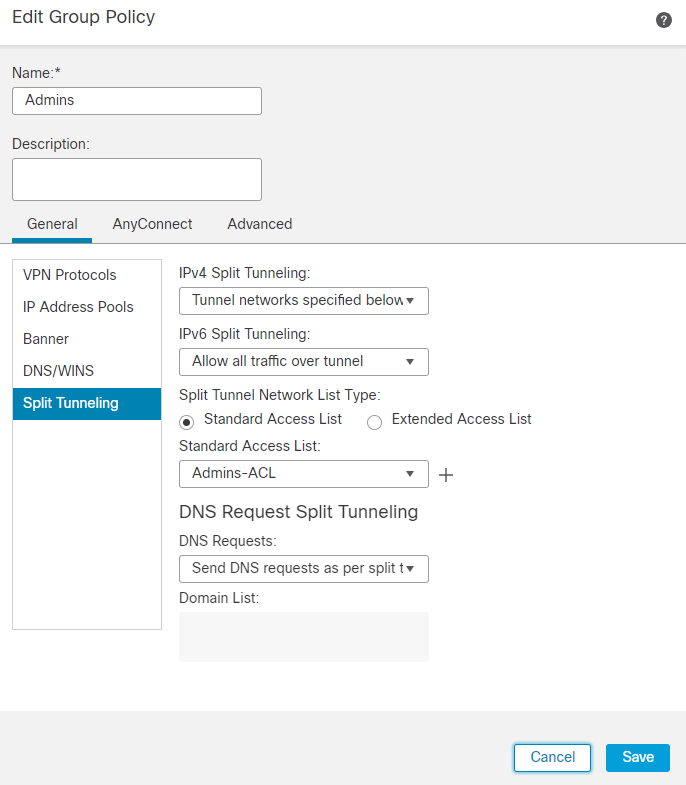

9. La imagen muestra un ejemplo del grupo Admins. Introduzca el nombre como Admins y este grupo tiene Welcome Admins! como su valor de banner. Este grupo también tiene la tunelización dividida configurada para Tunnel networks specified below que tiene acceso a ambos Finance y Sales servidores de equipo. Deje el resto de las opciones como predeterminadas. Cuando haya terminado, haga clic en Save.

FMC RAVPN Adv GP

FMC RAVPN Adv GP

Diálogo Agregar GP

Diálogo Agregar GP

Cuadro de diálogo Admin GP

Cuadro de diálogo Admin GP

ACL de GP de administrador

ACL de GP de administrador

Cuadro de diálogo ACL de GP de administrador

Cuadro de diálogo ACL de GP de administrador

9. Del mismo modo, cree los dos grupos restantes Finance y Sales. En este laboratorio, se configuran con valores de banner Welcome Finance Team! y Welcome Sales Team! respectivamente. También se configuran con tunelización dividida como la Admins con ellos accediendo únicamente a sus servidores, es decir, al Finance grupo sólo puede acceder FinanceServer y el Sales grupo solo puede acceder SalesServer.

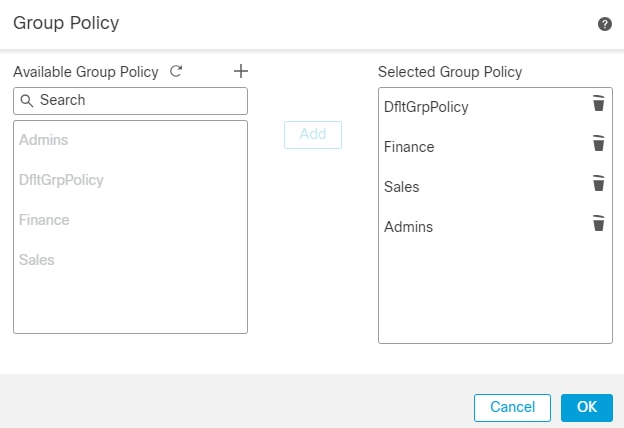

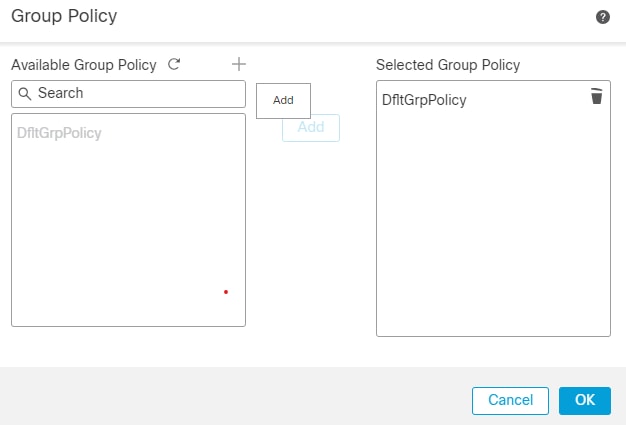

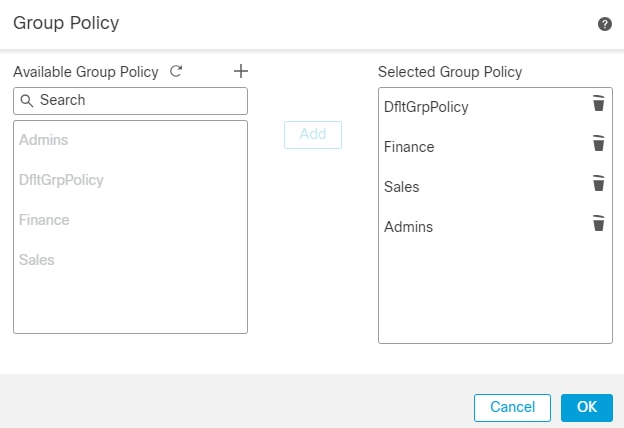

10. Una vez creado, agréguelos todos y haga clic en OK.

Agregar todos los GP

Agregar todos los GP

11. Asegúrese de hacer clic en Save en la esquina superior derecha e implemente los cambios.

12. Se completarán las configuraciones necesarias en FTD/FMC. La configuración SAML restante en Okta se configura en la siguiente sección.

Okta - SAML Configuration Part #2

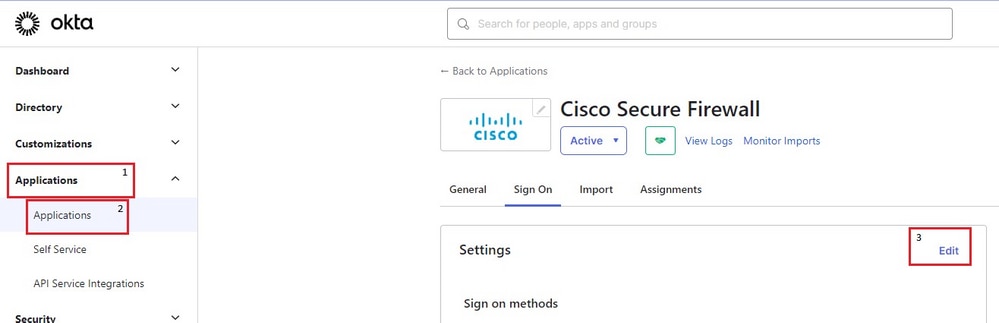

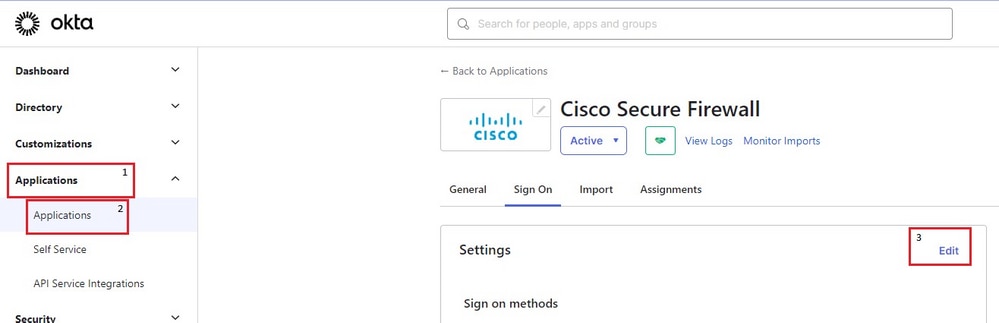

1. Acceda a Applications > Applications y haga clic en Application > Sign on Section > Edit.

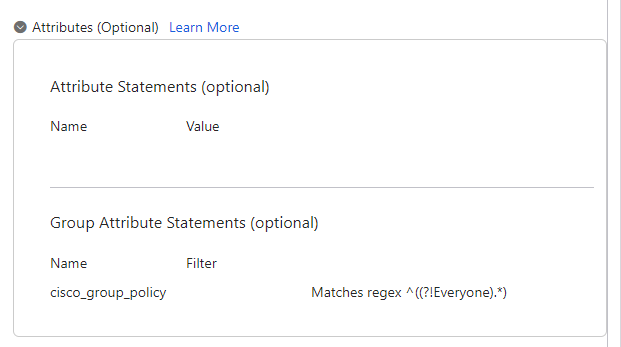

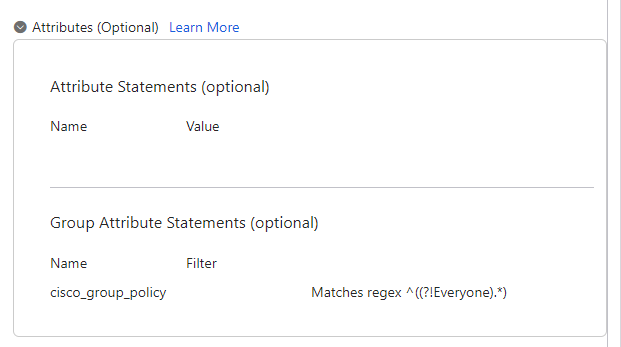

2. El atributo de grupo personalizado configurado en Okta - SAML Config Part #1 que es cisco_group_policy, se debe enviar en la afirmación SAML. Haga clic en la flecha desplegable situada a la izquierda de Attributes (Optional) y en el Group Attributes Statements (Optional),use el comando group como Name y cisco_group_policy como Filter que coincide con el regex ^((?!Everyone).*) como se muestra.

Configuración de inicio de sesión Okta

Configuración de inicio de sesión Okta

Atributo de aplicación Okta

Atributo de aplicación Okta

Nota: El filtro Regex ^((?!Everyone).*), proporciona los grupos asignados al usuario (que es sólo uno por usuario en este laboratorio) excepto Everyoney enviarlo como un valor de cisco_group_policy en la afirmación SAML.

4. Haga clic Preview SAML para ver el aspecto de la afirmación.

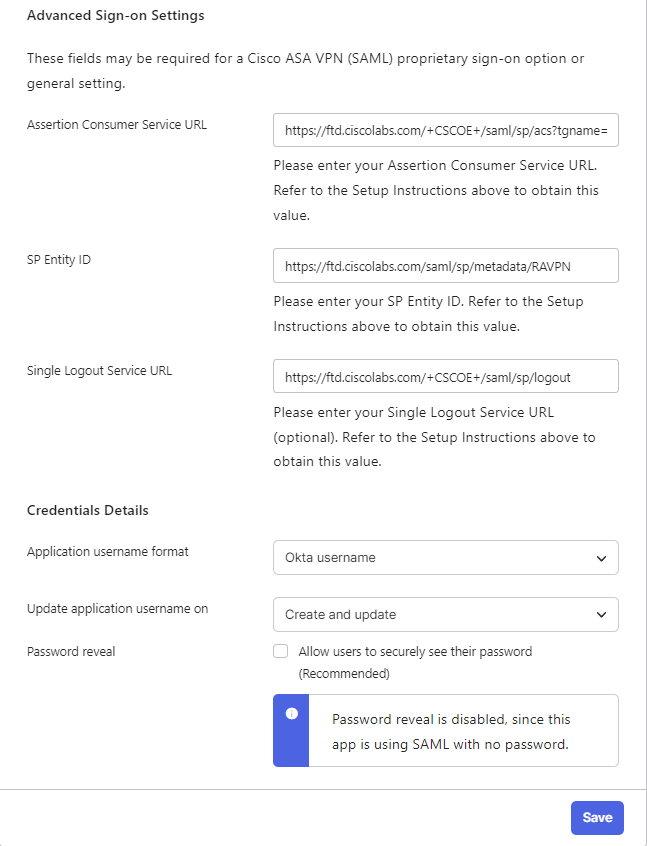

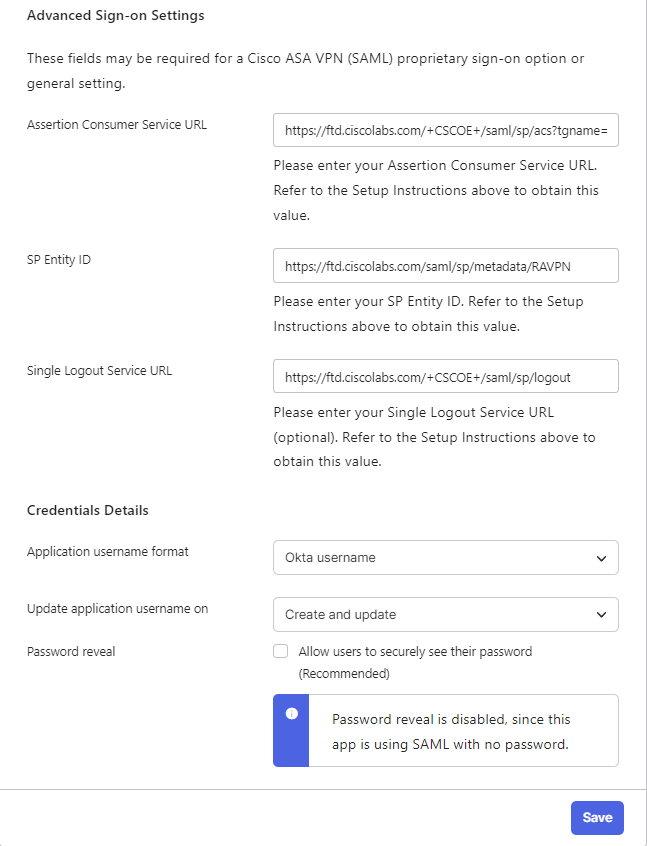

5. En Advanced Settings rellene los valores del campo para completar la configuración SAML en Okta. Una vez hecho esto, haga clic en Save.

ID de entidad: https://

/saml/sp/metadata/

URL de consumidor de afirmación: https://

/+CSCOE+/saml/sp/acs?tgname=

URL del servicio de cierre de sesión único: https://

/+CSCOE+/saml/sp/logout

Configuración de SSO Okta

Configuración de SSO Okta

Okta: usuarios y grupos

1. Comience por configurar los grupos, cree tres grupos basados en el Diagrama de red, Admins, Finance,y Sales.

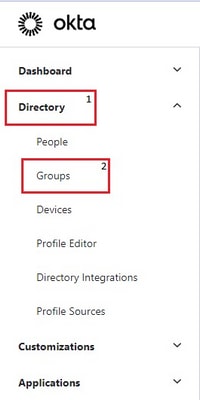

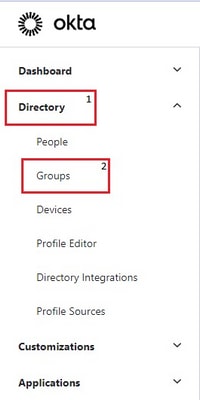

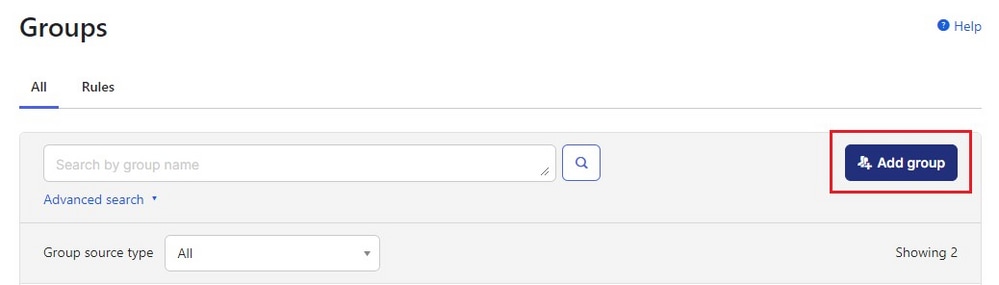

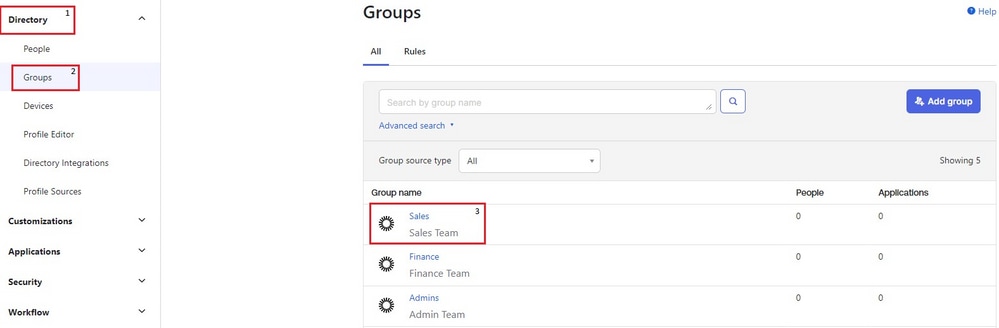

2. Inicie sesión en el panel de administración de Okta. Desplácese hasta Directory > Groups.

Navegador del grupo de directorios Okta

Navegador del grupo de directorios Okta

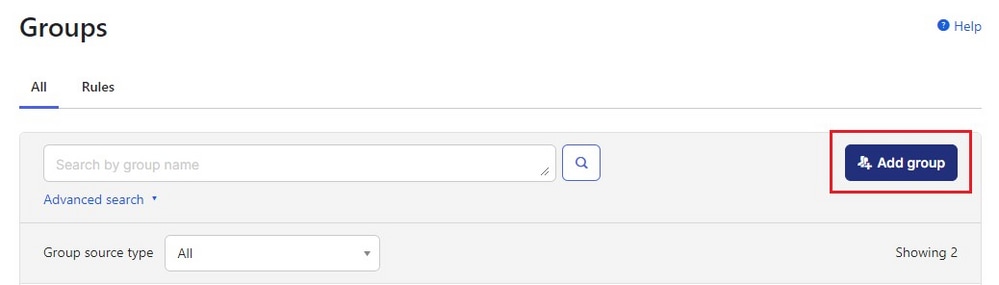

3. Haga clic Add group.

Okta agregar grupo

Okta agregar grupo

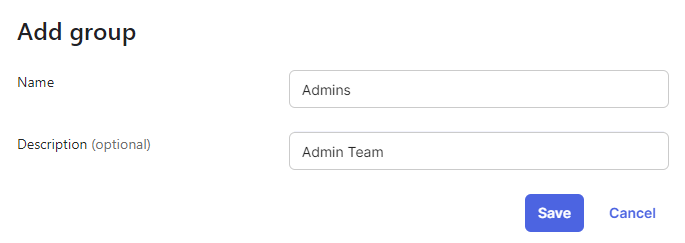

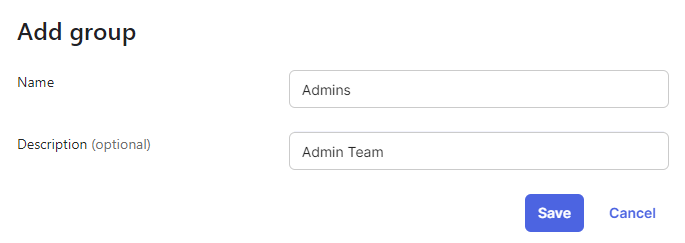

4. Rellene el nombre del grupo y una descripción opcional. Se muestra la configuración del Admins group. Cuando haya terminado, haga clic en Save.

Grupo de administradores de Okta

Grupo de administradores de Okta

5. Repita los mismos pasos para agregar el Finance y Sales grupos.

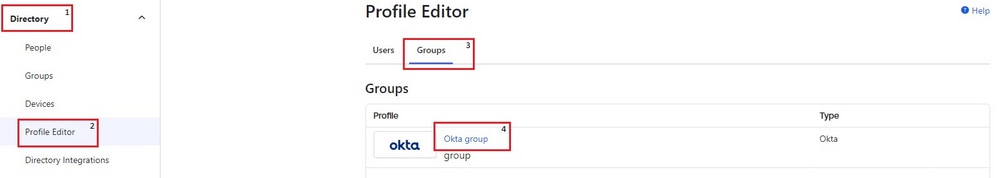

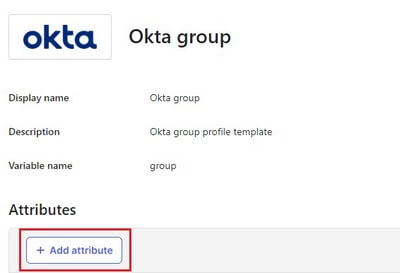

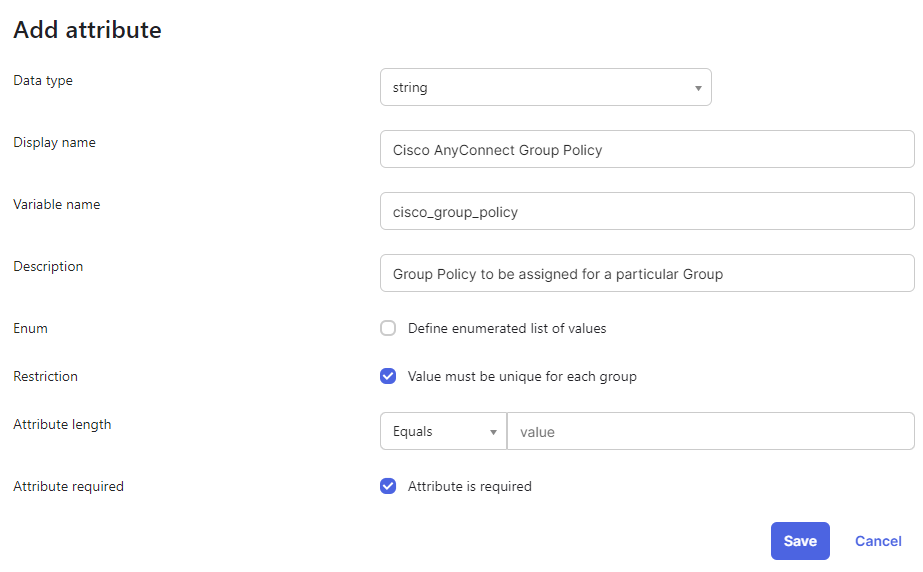

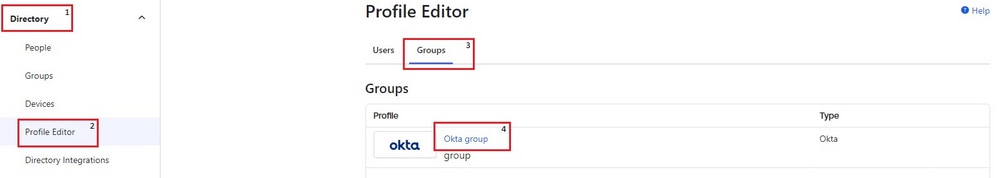

6. A continuación, navegue hasta Directory > Profile Editor > Groups como se muestra. Haga clic en Okta group.

Atributo de grupo Okta

Atributo de grupo Okta

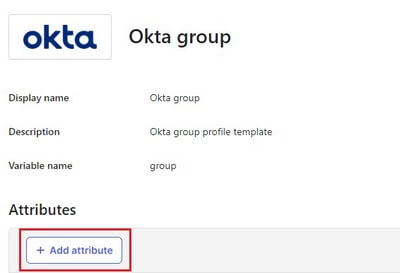

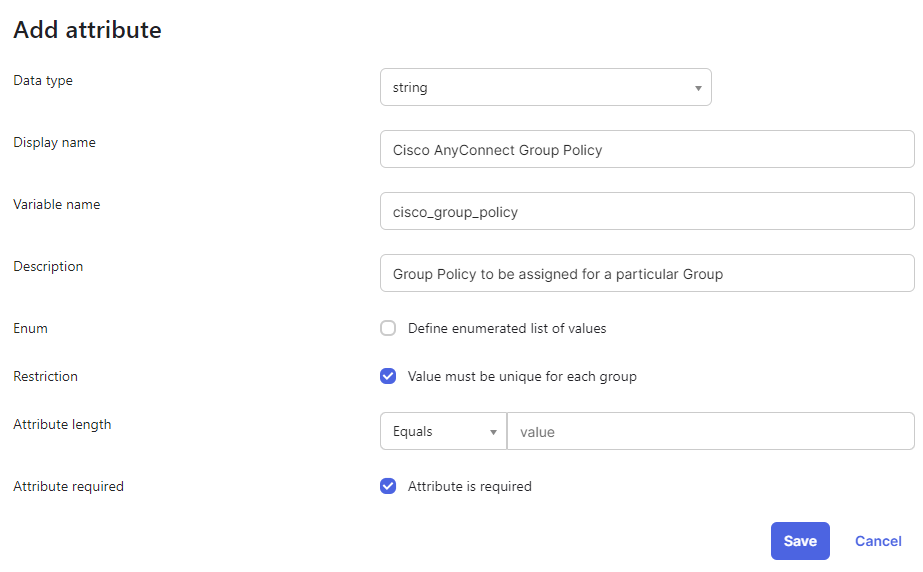

7. Haga clic Add Attributey rellene los valores como se indica.

Atributo de adición Okta

Atributo de adición Okta

Cuadro de diálogo de atributos de grupo Okta

Cuadro de diálogo de atributos de grupo Okta

Nota: El valor del campo Variable name debe ser estrictamente cisco_group_policy.

8. Una vez hecho, haga clic en Save.

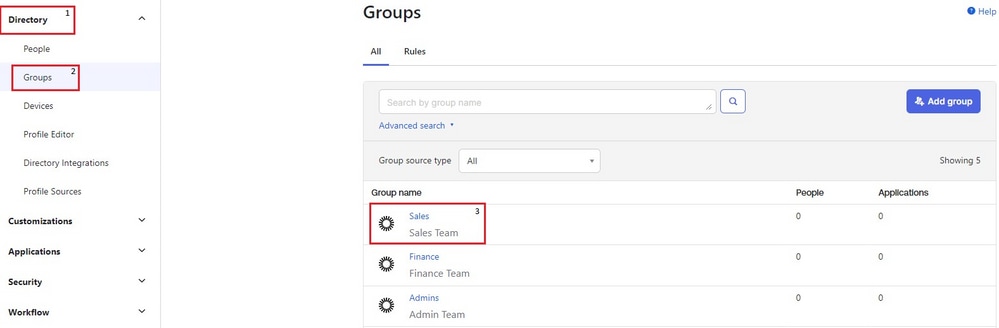

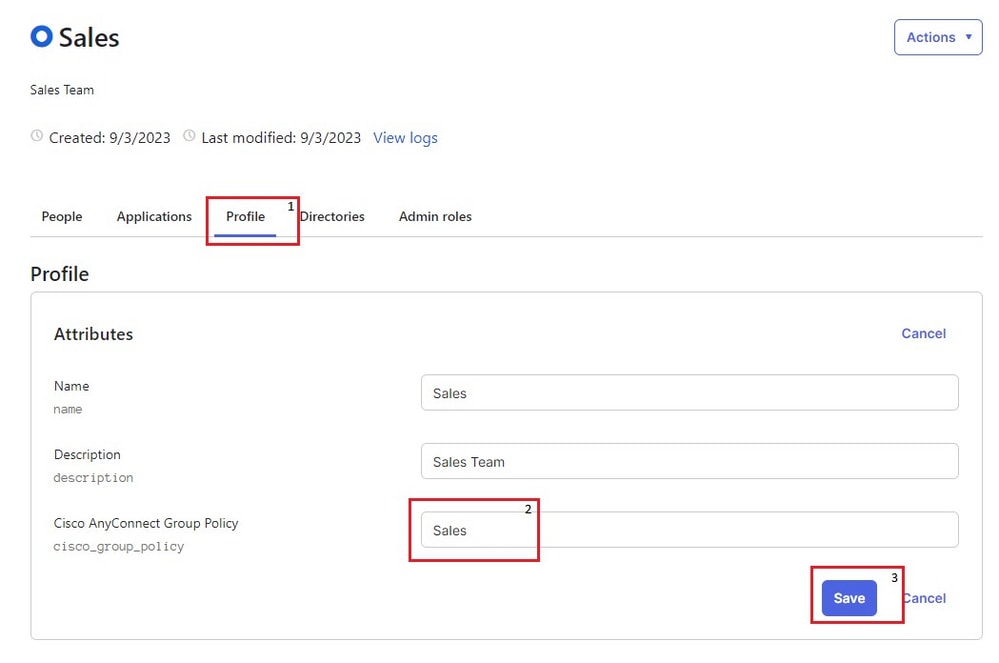

9. Acceda a Directory > Groups, haga clic en cualquiera de los tres grupos que creó anteriormente. La imagen muestra un ejemplo de Salesgrupo.

Lista de grupos Okta

Lista de grupos Okta

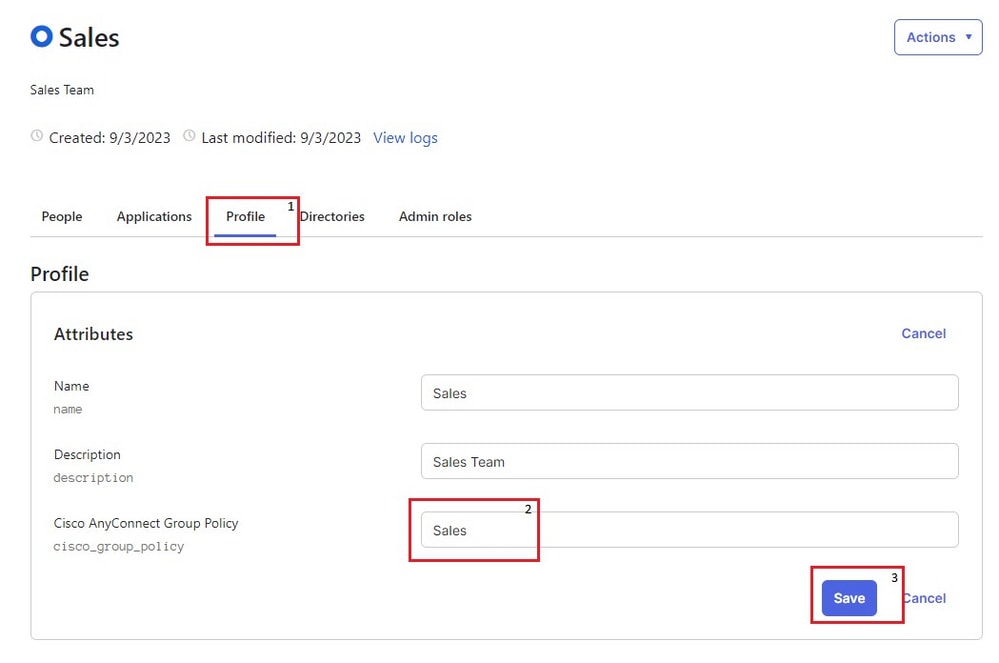

10. En virtud del Profile , el atributo creado en el paso 7. se puede ver. Haga clic en Edit y rellene el valor con el nombre de la directiva de grupo a la que desea asignar ese grupo. Configure el valor Sales con el fin de mantener la simplicidad. Una vez hecho esto, haga clic en Save.

Grupo de ventas Okta

Grupo de ventas Okta

11. Repita los mismos pasos para los grupos Admins y Finance. Configure el valor para cisco_group_policy a Admins y Finance respectivamente.

Nota: el valor de cisco_group_policy debe ser exactamente el mismo que el nombre de la política de grupo configurado anteriormente.

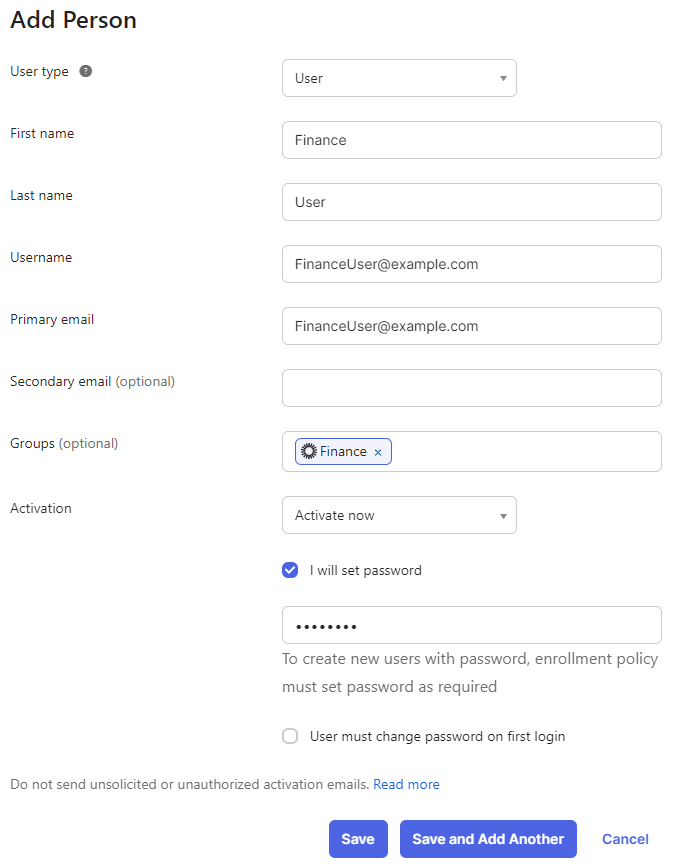

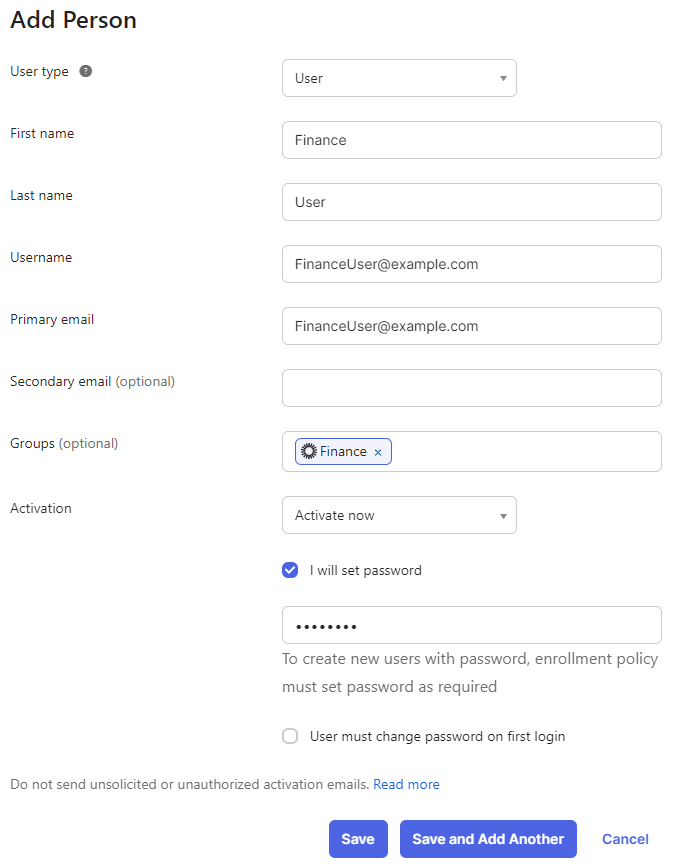

12. A continuación, cree algunos usuarios y asígnelos a los grupos creados en los pasos anteriores. Desplácese hasta Directory > People y haga clic en Add Person.

13. Crear tres usuarios para probar el laboratorio, FinanceUser, SalesUser,y AdminUser que pertenecen a Finance, Sales,y Admins grupos, respectivamente. La imagen muestra un ejemplo de FinanceUser grupos.

Añadir persona Okta

Añadir persona Okta

Usuario de finanzas Okta

Usuario de finanzas Okta

14. Repita los mismos pasos para los dos usuarios restantes; AdminUser y SalesUser.

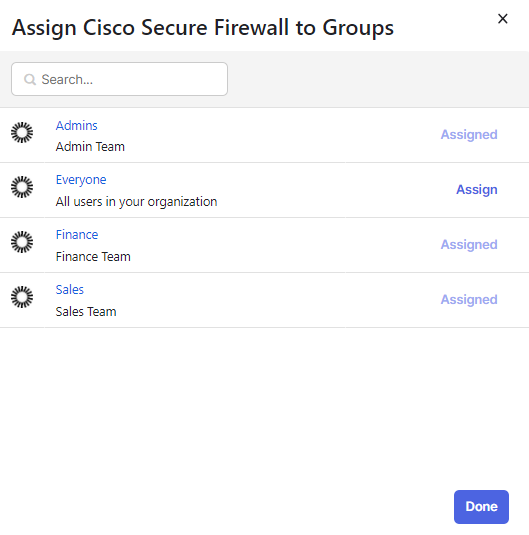

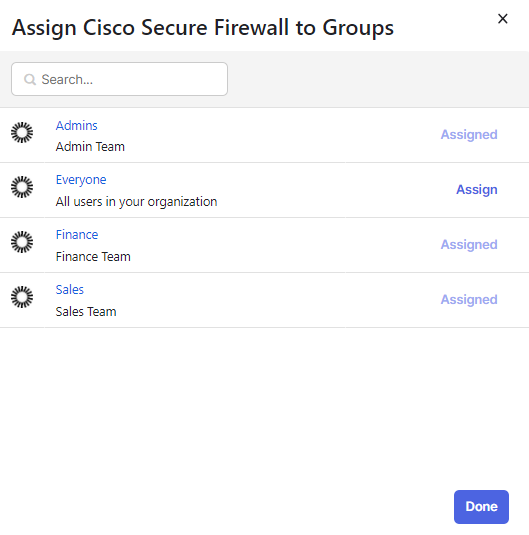

15. El paso final es agregar los grupos creados a la aplicación SAML. Desplácese hasta Applications > Applications > Edit > Assignments. Haga clic en Assign > Assign to Groups. Asigne a los tres grupos creados anteriormente y haga clic en Done.

Asignar usuario a grupo

Asignar usuario a grupo

Asignación de grupo Okta

Asignación de grupo Okta

Verificación

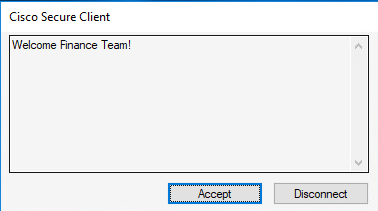

Usuario financiero

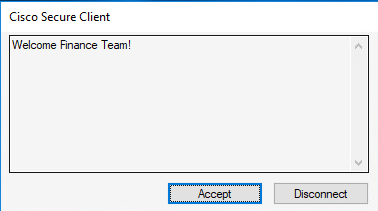

Banner

Banner del equipo financiero

Banner del equipo financiero

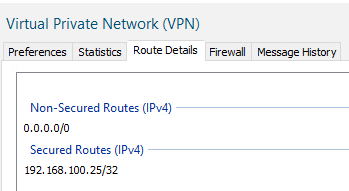

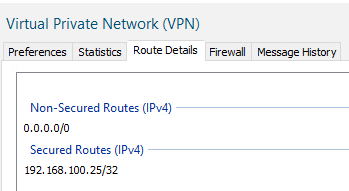

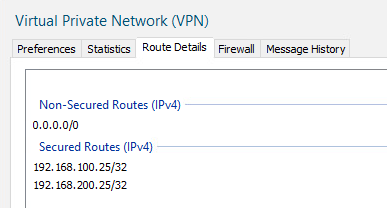

Rutas seguras

Rutas seguras para finanzas

Rutas seguras para finanzas

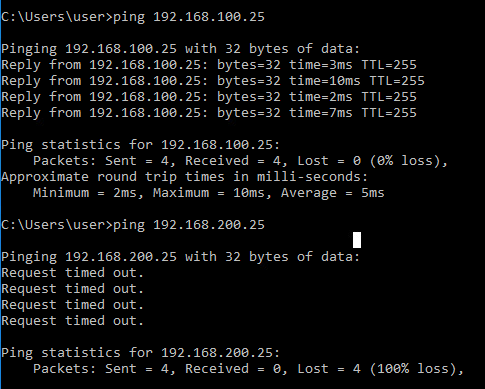

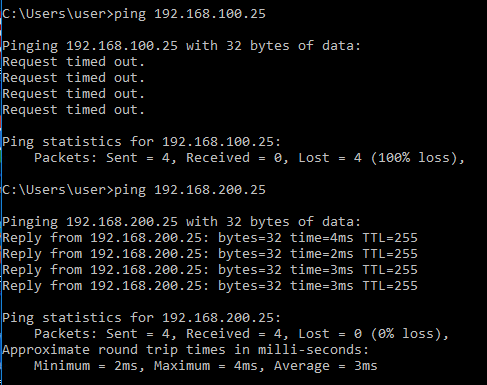

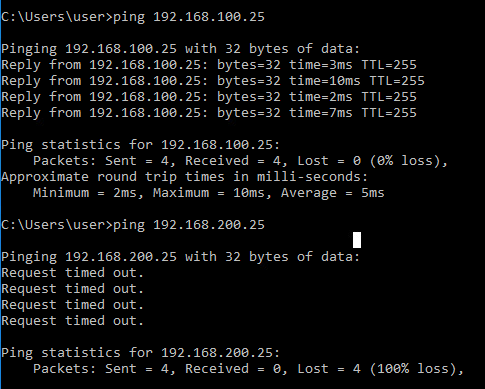

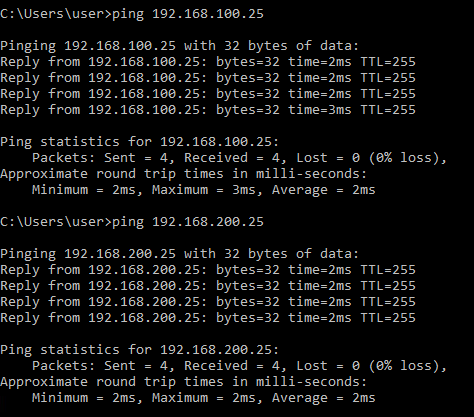

Alcance del servidor

ICMP a destino

ICMP a destino

Sesión sobre FTD

firepower# sh vpn-sessiondb anyconnect filter name FinanceUser@xxxxxxx

Username : FinanceUser@xxxxxxx Index : 14

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Finance Tunnel Group : RAVPN

Duration : 0h:03m:26s

Usuario de ventas

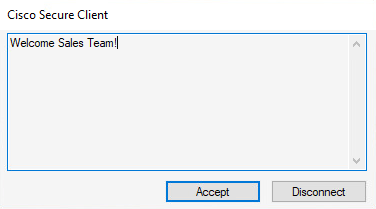

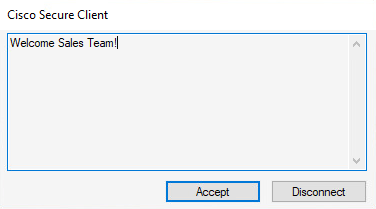

Banner

Banner del equipo de ventas

Banner del equipo de ventas

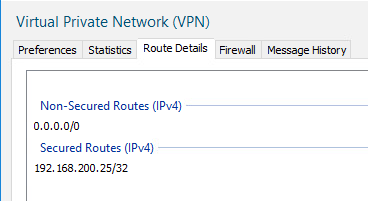

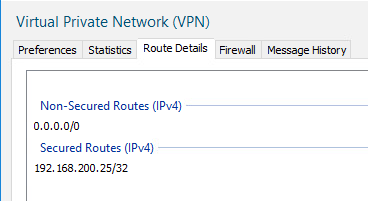

Rutas seguras

Rutas seguras para el equipo de ventas

Rutas seguras para el equipo de ventas

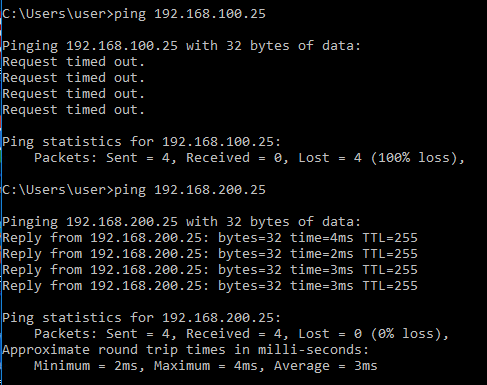

Alcance del servidor

ICMP a destino

ICMP a destino

Sesión sobre FTD

firepower# sh vpn-sessiondb anyconnect filter name SalesUser@xxxxxxx

Username : SalesUser@xxxxxxx Index : 15

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Sales Tunnel Group : RAVPN

Duration : 0h:02m:57s

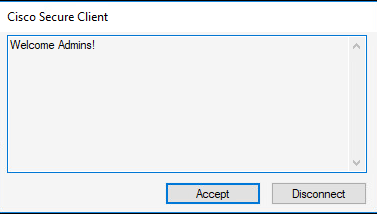

Usuario administrador

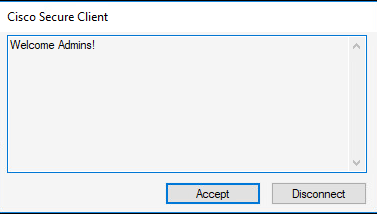

Banner

Banner del equipo de administradores

Banner del equipo de administradores

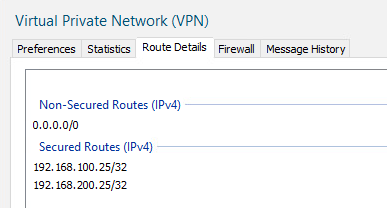

Rutas seguras

Rutas protegidas por administración

Rutas protegidas por administración

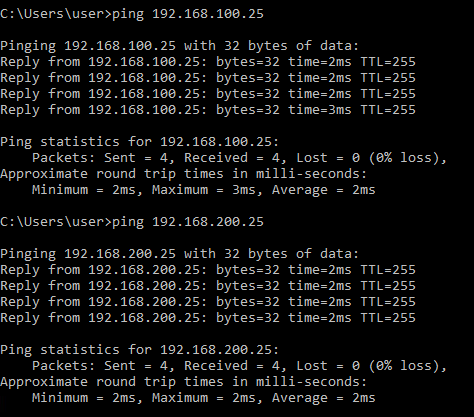

Alcance del servidor

ICMP a destino

ICMP a destino

Sesión sobre FTD

firepower# sh vpn-sessiondb anyconnect filter name AdminUser@xxxxxxx

Username : AdminUser@xxxxxxx Index : 16

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Admins Tunnel Group : RAVPN

Duration : 0h:03m:05s

Troubleshoot

1. Asegúrese de que la hora esté sincronizada en FTD y Okta. Compruebe lo mismo con show clock en la CLI de FTD.

firepower# sh clock

05:14:52.494 UTC Mon Sep 4 2023

2. Aplique depuraciones SAML para confirmar si la afirmación SAML es correcta.

firepower# debug webvpn saml 255

------------ OUTPUT OMMITTED ------------

Sep 04 05:20:42

[SAML] consume_assertion:

http://www[.]okta[.]com/XXXXXXXXXXXXXX FinanceUser@xxxxxxx

[saml] webvpn_login_primary_username: SAML assertion validation succeeded

------------ OUTPUT OMMITTED ------------

3. Consulte este documento para resolver problemas comunes encontrados en el lado del cliente.

Comentarios

Comentarios